Предложите, как улучшить StudyLib

(Для жалоб на нарушения авторских прав, используйте

другую форму

)

Ваш е-мэйл

Заполните, если хотите получить ответ

Оцените наш проект

1

2

3

4

5

2

АННОТАЦИЯ

В документе содержатся сведения о назначении, функциях и особенностях эксплуатации программного комплекса «Средство анализа защищенности «Сканер-ВС» (далее –

ПК «Сканер-ВС», программный комплекс).

3

СОДЕРЖАНИЕ

1. НАЗНАЧЕНИЕ ПРОГРАММЫ ……………………………………………………………………………………………. 6 1.1. Н

АЗНАЧЕНИЕ ПРОГРАММЫ

…………………………………………………………………………………………………… 6 1.2. О

СНОВНЫЕ КОМПОНЕНТЫ

……………………………………………………………………………………………………. 6 2. УСЛОВИЯ ВЫПОЛНЕНИЯ ПРОГРАММЫ ………………………………………………………………………… 8 3. ВЫПОЛНЕНИЕ ПРОГРАММЫ ………………………………………………………………………………………….. 9 3.1. П

ОДГОТОВИТЕЛЬНЫЙ ЭТАП

………………………………………………………………………………………………….. 9 3.1.1. Установка программы ……………………………………………………………………………………………………… 9 3.1.2. Настройка BIOS/UEFI для загрузки ПК «Сканер-ВС» ………………………………………………………. 9 3.1.3. Загрузка ПК «Сканер-ВС» ……………………………………………………………………………………………… 10 3.2. Р

АБОТА С ПРОЕКТАМИ

……………………………………………………………………………………………………….. 11 3.3. П

ОИСК ЦЕЛЕЙ

…………………………………………………………………………………………………………………… 18 3.3.1. Краткое описание ………………………………………………………………………………………………………….. 18 3.3.2. Запуск …………………………………………………………………………………………………………………………… 18 3.3.3. Поиск целей ………………………………………………………………………………………………………………….. 18 3.3.4. Завершение работы ……………………………………………………………………………………………………….. 20 3.4. П

ОИСК УЯЗВИМОСТЕЙ

……………………………………………………………………………………………………….. 23 3.4.1. Краткое описание ………………………………………………………………………………………………………….. 23 3.4.2. Начало работы ………………………………………………………………………………………………………………. 23 3.4.3. Поиск уязвимостей ………………………………………………………………………………………………………… 23 3.4.4. Завершение работы ……………………………………………………………………………………………………….. 26 3.5. Э

КСПЛУАТАЦИЯ

……………………………………………………………………………………………………………….. 27 3.5.1. Краткое описание ………………………………………………………………………………………………………….. 27 3.5.2. Запуск …………………………………………………………………………………………………………………………… 27 3.5.3. Поиск эксплойтов ………………………………………………………………………………………………………….. 27 3.5.4. Сетевой аудит паролей ………………………………………………………………………………………………….. 29 3.5.5. Завершение работы ……………………………………………………………………………………………………….. 32 3.6. О

ТЧЕТЫ

……………………………………………………………………………………………………………………………. 33 3.6.1. Краткое описание ………………………………………………………………………………………………………….. 33 3.6.2. Настройки отчета ………………………………………………………………………………………………………….. 33 3.7. Р

АБОТА С ИНСТРУМЕНТАМИ

……………………………………………………………………………………………….. 35 3.7.1. Средство аудита ОС Astra Linux …………………………………………………………………………………….. 35 3.7.1.1. Запуск модуля …………………………………………………………………………………………………………….. 35

4 3.7.1.2. Работа с модулем ………………………………………………………………………………………………………… 35 3.7.1.3. Завершение работы с модулем …………………………………………………………………………………….. 43 3.7.2. Средство локального аудита паролей …………………………………………………………………………….. 43 3.7.2.1. Запуск модуля …………………………………………………………………………………………………………….. 43 3.7.2.2. Работа с модулем ………………………………………………………………………………………………………… 43 3.7.2.3. Завершение работы с модулем …………………………………………………………………………………….. 46 3.7.3. Средство поиска остаточной информации ……………………………………………………………………… 46 3.7.3.1. Запуск модуля …………………………………………………………………………………………………………….. 47 3.7.3.2. Работа с модулем ………………………………………………………………………………………………………… 47 3.7.3.3. Завершение работы с модулем …………………………………………………………………………………….. 50 3.7.4. Средство аудита обновлений ОС Windows …………………………………………………………………….. 50 3.7.4.1. Запуск модуля …………………………………………………………………………………………………………….. 50 3.7.4.2. Работа с модулем ………………………………………………………………………………………………………… 50 3.7.4.3. Завершение работы с модулем …………………………………………………………………………………….. 51 3.7.5. Системный аудитор……………………………………………………………………………………………………….. 52 3.7.5.1. Запуск модуля …………………………………………………………………………………………………………….. 52 3.7.5.2. Работа с модулем ………………………………………………………………………………………………………… 52 3.7.5.3. Работа с отчетами системного аудита ………………………………………………………………………….. 56 3.7.5.4. Завершение работы с модулем …………………………………………………………………………………….. 58 3.7.6. Средство гарантированного уничтожения информации ………………………………………………….. 58 3.7.6.1. Запуск модуля …………………………………………………………………………………………………………….. 58 3.7.6.2. Работа с модулем ………………………………………………………………………………………………………… 61 3.7.6.3. Завершение работы с модулем …………………………………………………………………………………….. 64 3.7.7. Средство аудита беспроводных сетей …………………………………………………………………………….. 64 3.7.7.1. Запуск средства аудита беспроводных сетей ………………………………………………………………… 64 3.7.7.2. Прослушивание сети, использующей WEP шифрование ………………………………………………. 65 3.7.7.3. Прослушивание сети, использующей WPA шифрование………………………………………………. 68 3.7.7.4. Выход из средства аудита беспроводных сетей ……………………………………………………………. 69 3.7.8. Сетевой анализатор ……………………………………………………………………………………………………….. 69 3.7.8.1. Запуск модуля …………………………………………………………………………………………………………….. 69 3.7.8.2. Начало работы с модулем ……………………………………………………………………………………………. 70 3.7.8.3. Работа с модулем в обычной сети ………………………………………………………………………………… 81 3.7.8.4. Атаки типа MITM ……………………………………………………………………………………………………….. 81 3.7.8.5. Работа с модулем в коммутируемой сети ……………………………………………………………………… 84 3.7.8.6. Завершение работы с модулем …………………………………………………………………………………….. 85

5 3.7.9. Средство контрольного суммирования …………………………………………………………………………… 85 3.7.9.1. Запуск модуля …………………………………………………………………………………………………………….. 85 3.7.9.2. Работа с модулем ………………………………………………………………………………………………………… 86 3.7.9.3. Контрольное суммирование ………………………………………………………………………………………… 86 3.7.9.4. Завершение работы с модулем …………………………………………………………………………………….. 91 3.8. Д

ОПОЛНИТЕЛЬНЫЕ МОДУЛИ И НАСТРОЙКИ

………………………………………………………………………….. 91 3.8.1. Менеджер сетевых подключений «Wicd Network Manager» ……………………………………………. 91 3.8.2. Менеджер обновлений …………………………………………………………………………………………………… 94 3.8.3. Файловый менеджер ……………………………………………………………………………………………………… 96 3.8.4. Настройка авторизации …………………………………………………………………………………………………. 97 3.9. З

АВЕРШЕНИЕ РАБОТЫ С

ПК

«С

КАНЕР

-ВС» ………………………………………………………………………… 101 4. СООБЩЕНИЯ ОПЕРАТОРУ …………………………………………………………………………………………… 103

ПРИЛОЖЕНИЕ 1. ПРИМЕРЫ НЕОБХОДИМЫХ НАСТРОЕК ДЛЯ ИЗМЕНЕНИЯ ПОРЯДКА

ЗАГРУЗКИ В UEFI И РАЗЛИЧНЫХ ТИПАХ BIOS ………………………………………………………………… 104

ПРИЛОЖЕНИЕ 2. СПИСОК ПОДДЕРЖИВАЕМЫХ АДАПТЕРОВ ……………………………………….. 113

ПЕРЕЧЕНЬ СОКРАЩЕНИЙ ………………………………………………………………………………………………….. 135

6 1. НАЗНАЧЕНИЕ ПРОГРАММЫ

1.1.

Назначение программы

ПК «Сканер-ВС» предназначен для поиска уязвимостей сетей, исследования структуры сетевых сервисов, сетевого и локального аудита паролей, поиска остаточной информации и анализа сетевого трафика.

ПК

«Сканер-ВС» предназначен для автоматизированного анализа (контроля) защищенности информации, обрабатываемой в информационных системах (далее − ИС) и не содержащей сведений, составляющих государственную тайну.

ПК «Сканер-ВС» реализует следующие функции:

инвентаризация ресурсов ИС;

выявление и анализ уязвимостей ИС;

обеспечение локального и сетевого аудита стойкости паролей;

обеспечение перехвата и анализа сетевого трафика;

обеспечение аудита программной и аппаратной конфигураций локальной системы;

обеспечение контроля уничтожения информации на различных носителях;

обеспечение поиска остаточной информации на машинных носителях;

обеспечение контроля целостности информации;

обеспечение контроля использования беспроводных сетей в ИС;

контроль установки обновлений операционных систем (далее – ОС) семейства

Microsoft Windows.

1.2.

Основные компоненты

ПК «Сканер-ВС» состоит из следующих основных модулей:

поиск целей;

поиск уязвимостей;

средство сетевого аудита паролей;

поиск эксплойтов;

средство аудита ОС Astra Linux;

средство локального аудита паролей;

сетевой анализатор;

системный аудитор;

средство поиска остаточной информации;

средство аудита беспроводных сетей;

средство гарантированного уничтожения информации;

7

средство контрольного суммирования;

средство аудита обновлений ОС Windows.

1.2.1. Поиск целей — средство анализа локальной сети с целью инвентаризации ресурсов и выявления объектов тестирования.

1.2.2. Поиск уязвимостей — средство поиска уязвимостей программного обеспечения

(далее − ПО), установленного на рабочей станции.

1.2.3. Средство сетевого аудита паролей предназначено для удаленного поиска и выявления паролей, содержащих легко подбираемые символьные комбинации.

1.2.4. Поиск эксплойтов — средство поиска возможностей несанкционированного использования ресурсов рабочей станции.

1.2.5. Средство аудита ОС Astra Linux предназначено для аудита настроек комплекса средств защиты ОС специального назначения «Astra Linux Serial Edition» по требованиям безопасности.

1.2.6. Средство локального аудита паролей предназначено для поиска и выявления на локальной рабочей станции неустойчивых к взлому паролей.

1.2.7. Сетевой анализатор предназначен для перехвата, анализа и фильтрации сетевого трафика.

1.2.8. Системный аудитор предназначен для сканирования рабочей станции на предмет определения параметров установленных ОС, системных, коммуникационных и периферийных устройств, в том числе USB-устройств.

1.2.9. Средство поиска остаточной информации предназначено для поиска по ключевым словам остаточной информации на носителях данных (жестких дисках, дискетах, оптических дисках и USB-накопителях).

1.2.10. Средство аудита беспроводных сетей предназначено для обнаружения, сканирования и проведения пассивных и активных атак на подбор паролей в беспроводных сетях с WEP, WPA,

WPA-2 шифрованием.

1.2.11. Средство гарантированного уничтожения информации предназначено для удаления информации путем затирания файла случайным набором символов для предотвращения восстановления данных.

1.2.12. Средство контрольного суммирования предназначено для контроля целостности информации.

1.2.13. Средство аудита обновлений ОС Windows предназначено для определения списка неустановленных обновлений ОС семейства Microsoft Windows.

8 2. УСЛОВИЯ ВЫПОЛНЕНИЯ ПРОГРАММЫ

2.1.

ПК «Сканер-ВС» устанавливается на рабочие станции, удовлетворяющие рекомендуемым аппаратным и программным требованиям, представленным в таблице 1.

Таблица 1 — Требования к среде функционирования ПК «Сканер-ВС»

Параметр

Значение

Операционная система

Не предъявляется

Процессор

Intel Pentium 4 2,2 ГГц

Объем оперативной памяти

4 Гбайт

Привод/порт USB

Привод DVD-ROM/USB 2.0

Видеоадаптер

SVGA видеоадаптер, совместимый со стандартом VESA 2.0 2.2.

ПК «Сканер-ВС» обеспечивает выполнение функциональных возможностей при реализации потребителем следующих предварительных организационно-распорядительных мер:

обеспечение сохранности оборудования и физической целостности системных блоков компьютеров;

обеспечение свободной от вирусов программной среды компьютеров;

обеспечение контроля изменения прикладной программной среды, исключение ввода в компьютер программных средств без гарантированной проверки;

обеспечение организационно-технических мер защиты каналов передачи данных ПК

«Сканер-ВС», расположенных в пределах контролируемой зоны.

Для защиты каналов передачи данных ПК «Сканер-ВС», в том числе выходящих за пределы контролируемой зоны, должны применяться сертифицированные в установленном порядке методы и средства, устойчивые к пассивному и/или активному прослушиванию сети, или должен быть запрещен удаленный доступ для администрирования ПК «Сканер-ВС» по незащищенным каналам связи.

2.3.

Ограничения при применении отсутствуют.

9 3. ВЫПОЛНЕНИЕ ПРОГРАММЫ

3.1.

Подготовительный этап

3.1.1. Установка программы

Установка программы не требуется.

3.1.2. Настройка BIOS/UEFI для загрузки ПК «Сканер-ВС»

Для успешной загрузки ПК «Сканер-ВС» необходимо установить в BIOS/UEFI приоритет загрузки компьютера с CD-ROM/USB-накопителя перед загрузкой с жесткого диска.

При загрузке рабочей станции BIOS/UEFI выводит на экран названия клавиши или сочетания клавиш, нажатие которых в этот момент позволит зайти в меню BIOS/UEFI. В таблице 2 представлены примеры клавиш и их сочетаний для входа в BIOS/UEFI и меню загрузки для различных материнских плат и производителей ноутбуков.

Таблица 2 — Перечень клавиш

Производитель/устройство

Клавиши для входа в BIOS

Клавиши вызова меню загрузки

Тип BIOS

Материнские платы MSI

Delete

F11

AMI

Материнские платы Gigabyte

Delete

F12

AWARD

Материнские платы Asus

Delete

F8

AMI

Материнские платы Intel

Delete

Esc

Phoenix/AWARD

Материнские платы AsRock

Delete

F11

AMI

Ноутбуки Asus

F2

Esc

*

1

Ноутбуки Acer

F2

F12

Insyde H20/ Phoenix

Ноутбуки Dell

F2

F12

Dell

Ноутбуки HP

Esc →F10

Esc →F9

*

Ноутбуки Lenovo

F2

F12

AMI

Ноутбуки Samsung

F2

F12

Phoenix Secure Core

Ноутбуки Sony Vaio

F2

F12

Insyde H20

Ноутбуки Toshiba

F2

F12

Insyde H20/ Phoenix

«Сканер-ВС» – средства защиты информации России

«Сканер-ВС» – это отечественное средство защиты информации и универсальный инструмент для тестирования, мониторинга, контроля и анализа защищенности информационных систем.

Решение включено в единый реестр российского ПО и имеет сертификаты:

– Минобороны России № 3872;

– ФСТЭК России № 2204.

Эксплуатационные характеристики

«Сканер-ВС» разработан на базе дистрибутива Kali linux, содержит средства локального аудита паролей для ОС Windows и Linux, и поддерживает возможность подбора паролей по более чем 20-ти сетевым протоколам – HTTP, SMTP, POP, FTP, SSH и др.

Поставляется в виде загрузочного носителя (LiveUSB – флешка /LiveCD — диск), который содержит набор предустановленного программного обеспечения. Интуитивно понятный интерфейс позволяет настраивать параметры для проведения аудита и контролировать работу сканера.

Возможности:

- Выявление, анализ и устранение уязвимостей.

- Контроль установки обновлений программного обеспечения (ПО), включая обновление ПО средств защиты информации (СЗИ).

- Контроль работоспособности, параметров настройки и правильности функционирования ПО и СЗИ.

- Контроль состава технических средств, ПО и СЗИ.

- Контроль подключения машинных носителей персональных данных, уничтожение или обезличивание при их передаче.

- Регламентация и контроль использования в информационной системе технологий беспроводного доступа.

- Контроль целостности информации, содержащейся в базах данных информационной системы.

- Инвентаризация информационных ресурсов.

- Проведение внутренних аудитов.

- Соответствие требованиям нормативных документов, определяющих необходимость проведения контроля эффективности СЗИ.

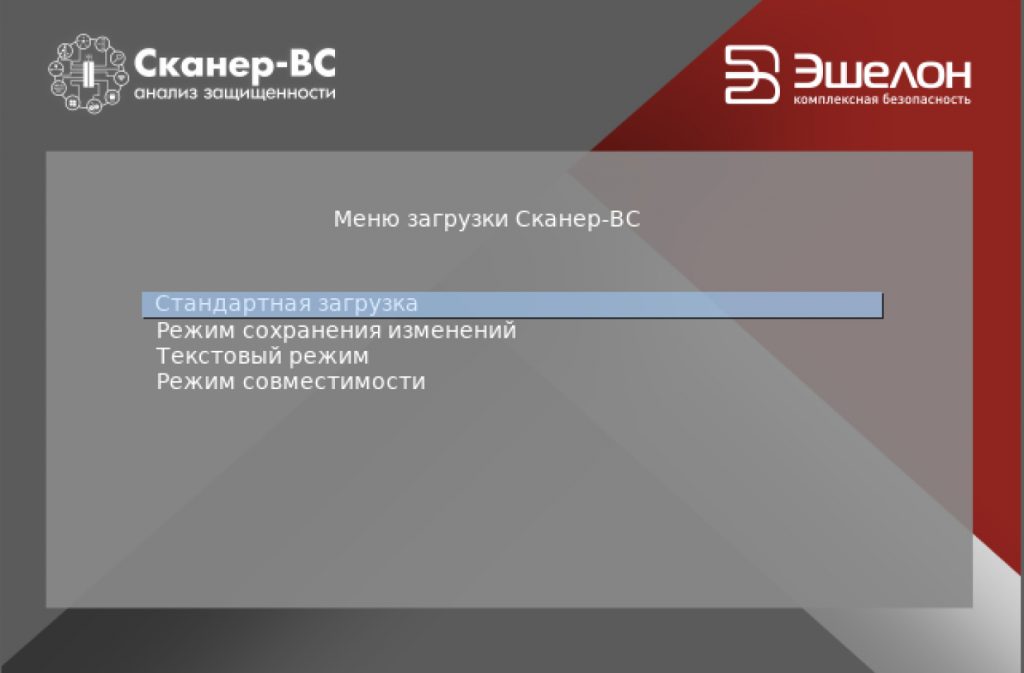

Процесс запуска сканера:

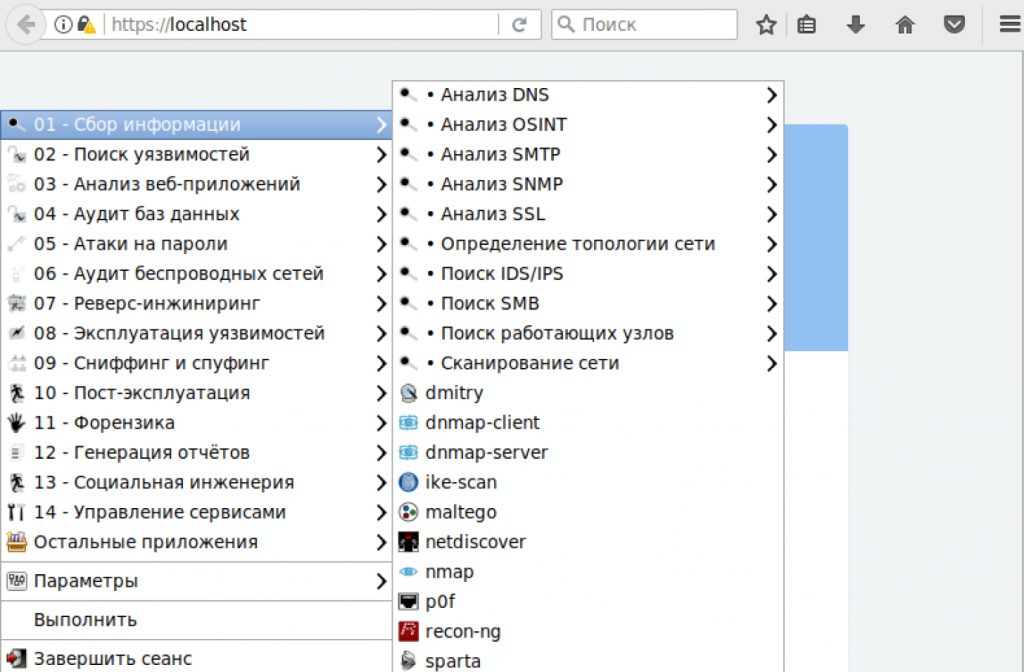

Для проведения веб-аудитов посредством Сканера-ВС, инструменты могут меняться. Базовый набор:

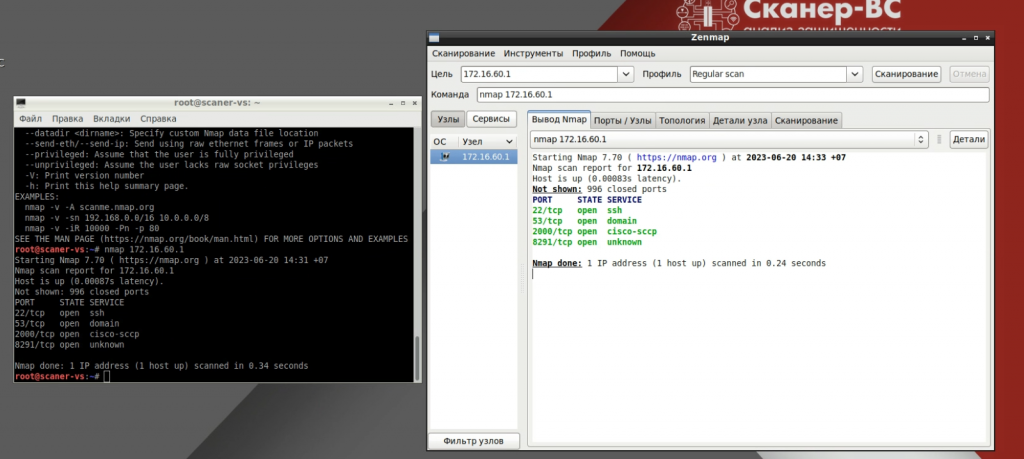

- сбор информации: nmap, zenmap;

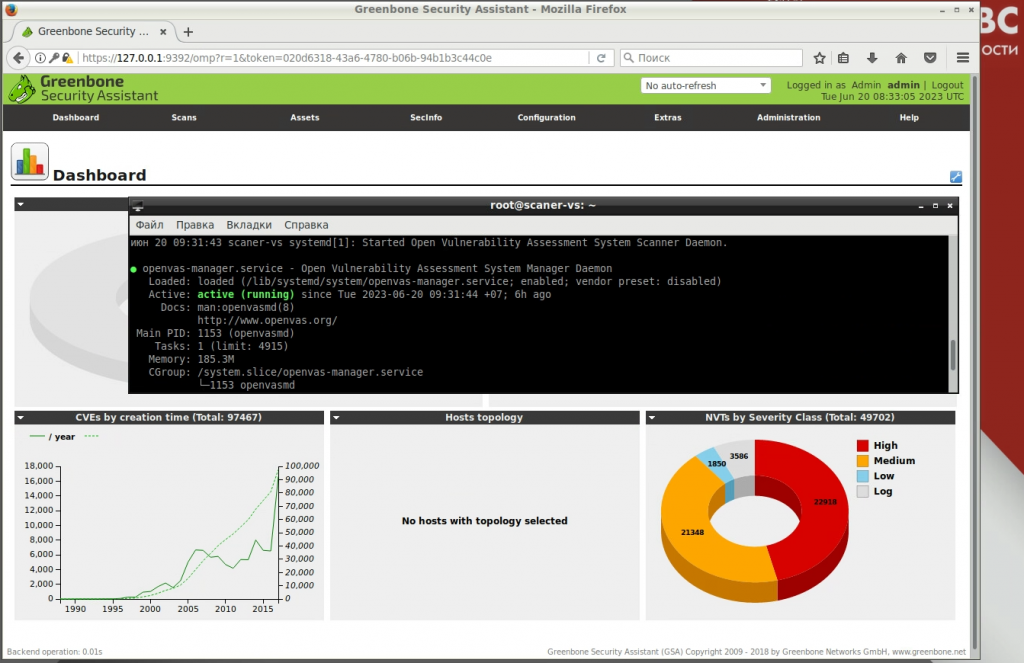

- поиск уязвимостей: OpenVAS, nikto;

- анализ веб-приложений: wpscan, burpsuite, owasp-zap;

- атаки на пароли: john, johnny;

- эксплуатация уязвимостей: metasploit framework;

- сниффинг: wireshark.

Примеры использования утилит:

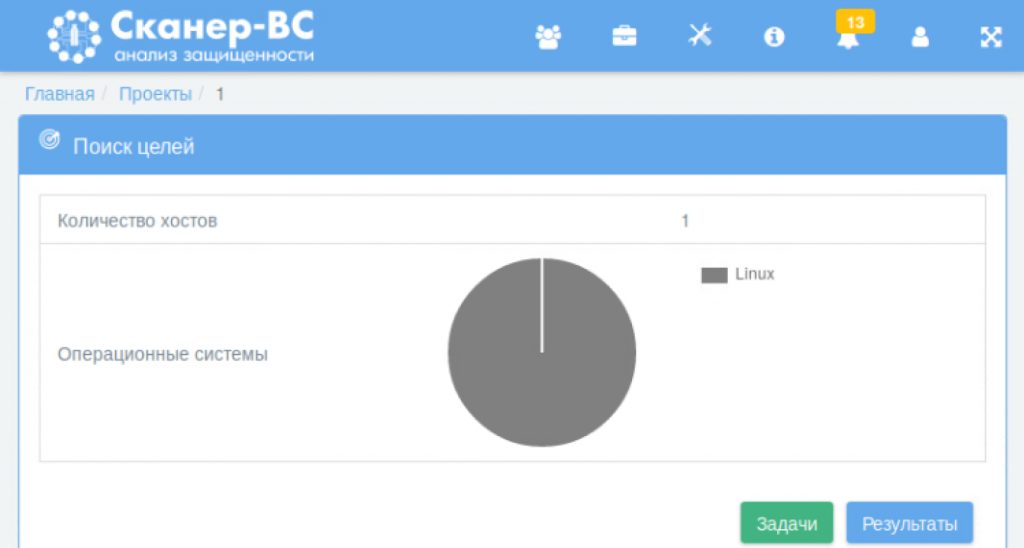

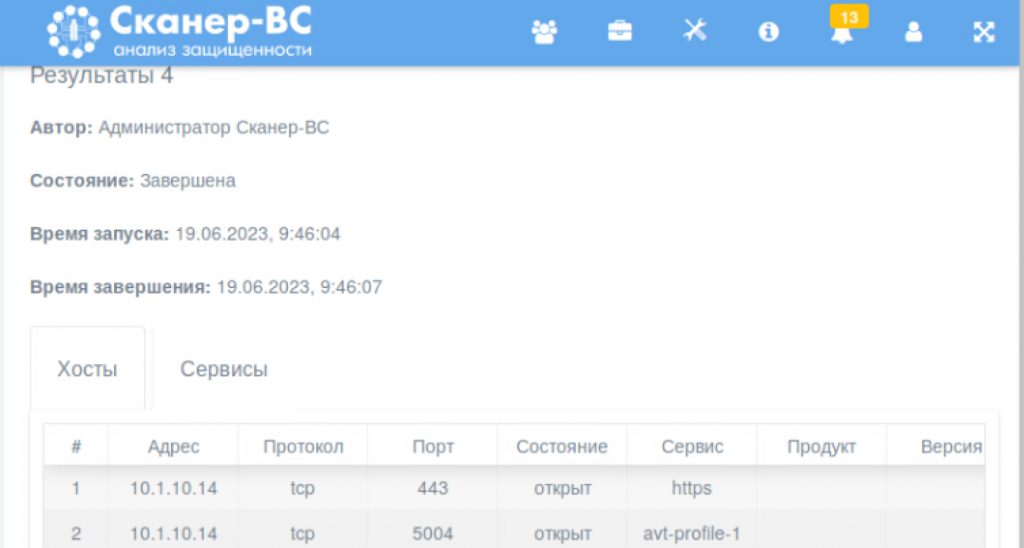

Использовали встроенную утилиту OpenVAS для сканирования сетевых устройств на наличие уязвимостей:

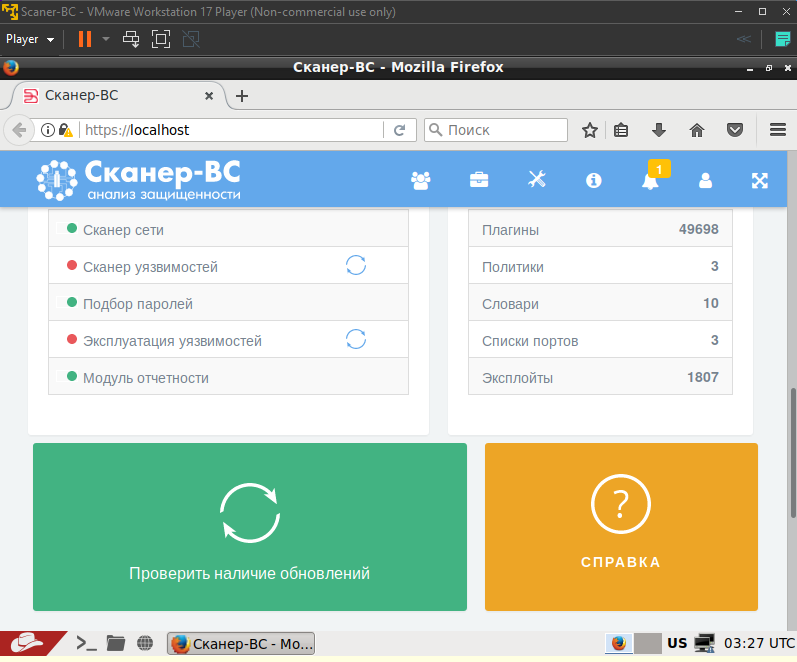

Интерфейс

Блок «Рабочее окно» – область интерфейса «Сканера-ВС», в которой отображается информация о ходе выполнения задач.

Панель навигации

| Пиктограмма | Описание |

|

«Администрирование» позволяет осуществить переход к интерфейсу, который выполняет управление пользователями, обеспечивает просмотр всех событий, происходящих в «Сканер-ВС», а также выполнять настройку логотипа для отчета. |

|

«Проекты» позволяет выполнить быстрый доступ к интерфейсу управления проектами. |

|

«Информация» осуществляет доступ к интерфейсу, обеспечивающему просмотр информации о продукте. |

|

«Уведомления» отображает все события, которые выполняются в «Сканер-ВС». |

|

«Личная информация» позволяет управлять профилем учетной записи, под которой вошел Оператор, осуществить выход из учетной записи или смену языка. |

|

«Полноэкранный режим» позволяет перевести «Сканер-ВС» в полноэкранный режим. Для выхода необходимо нажать клавишу «Еsc» |

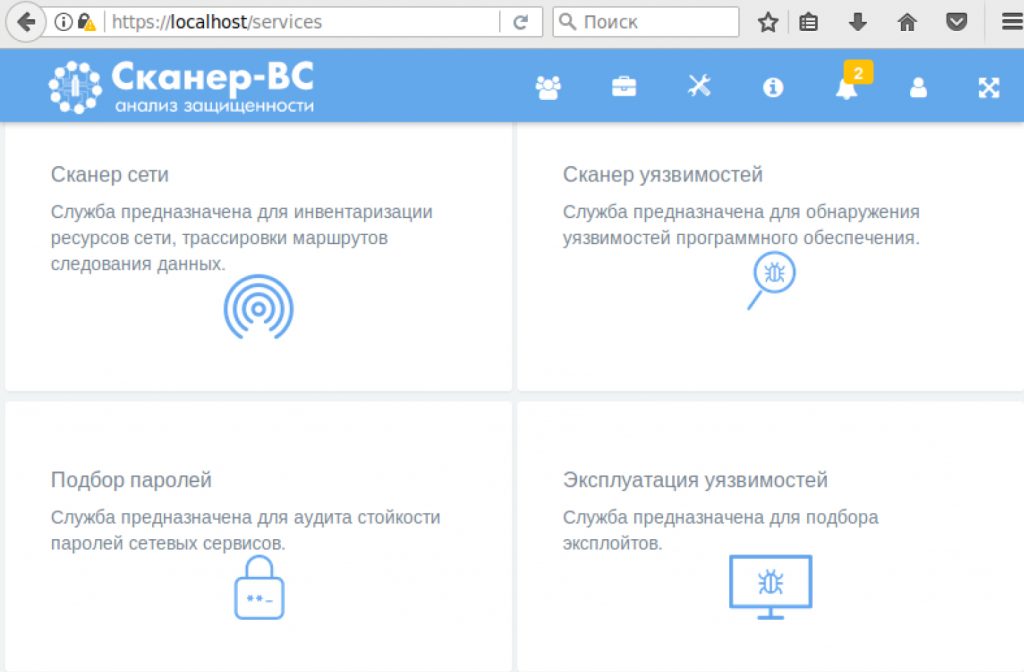

Процесс эксплуатации

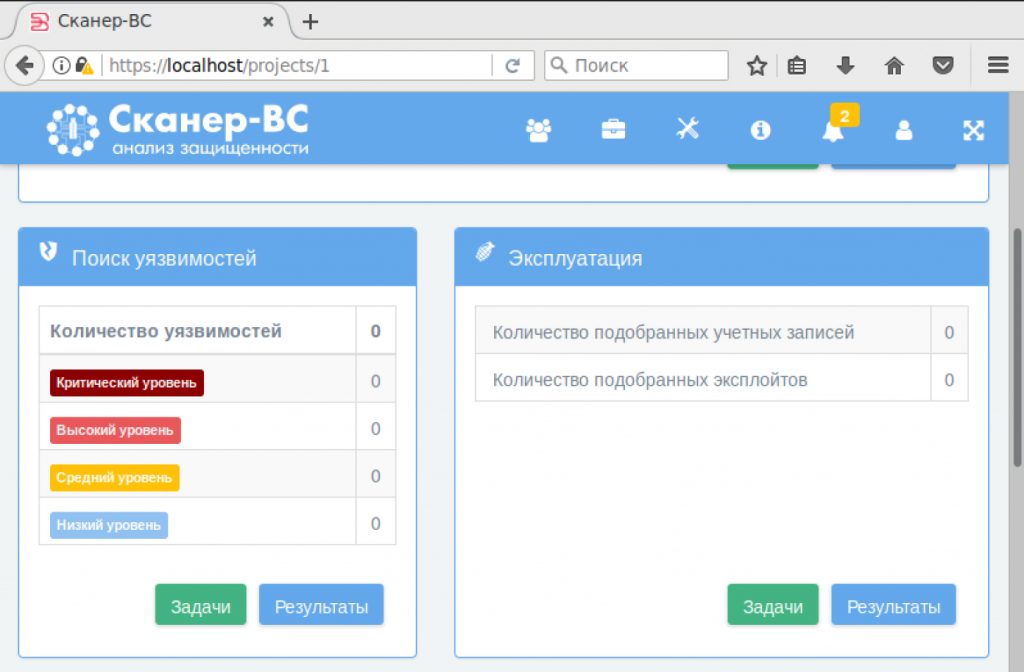

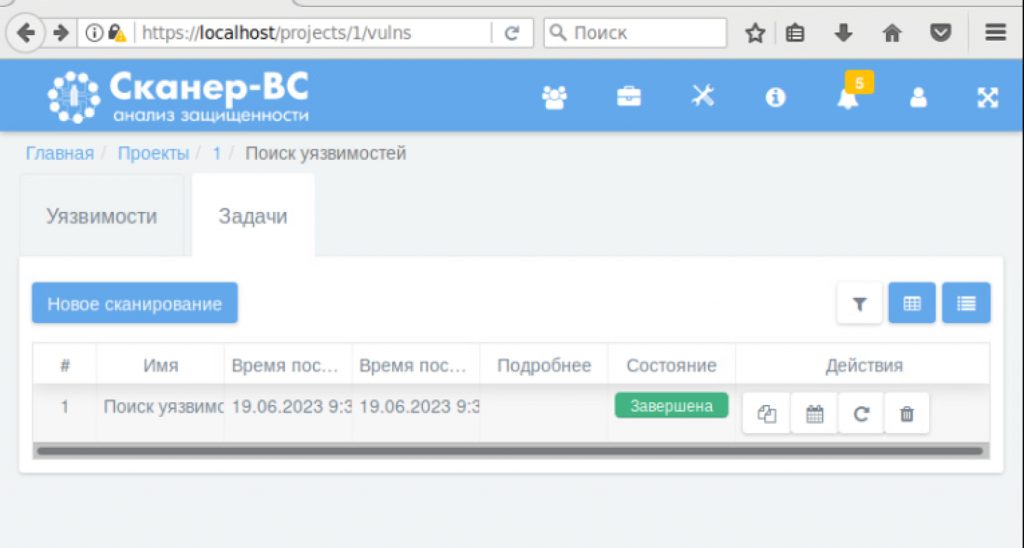

Для каждого нового тестирования создается проект, включающий исходные данные и результаты в виде сгенерированного отчета.

Мы использовали:

Сканер уязвимостей – безагентное сканирование на наличие уязвимостей как с учетной записью администратора, так и без нее. После проведения формируется отчет с техническими рекомендациями по устранению недостатков.

Сканер сети – обнаружение, сканирование и проведение активных и пассивных атак методом подбора паролей в беспроводных сетях с WEP, WPA и WPA-2 шифрованием, а также проверка стойкости паролей сетевых сервисов, требующих авторизации.

Поиск эксплойтов – использовали для проведения тестирования возможности несанкционированного удаленного использования ресурсов компьютера.

Примеры эксплуатации Сканера-ВС представлены далее:

Уязвимости решения

- Выявлены небезопасные или криптографически слабые типы безопасности, не предназначенные для использования в ненадежных сетях. Нужно фильтровать входящий трафик на уязвимые порты.

- Для входа в систему по протоколу SMB используется ряд известных учетных данных по умолчанию. Поэтому пароль необходимо менять сразу.

- Слабые комплекты шифров SSL / TLS. Конфигурация должна быть изменена так, чтобы он больше не принимал слабые комплекты шифров.

- Использование уязвимых сервисов и протоколов.

Из достоинств стоит отметить, что для проведения аудита не потребовалась установка дополнительных компонентов, благодаря возможности запуска с загрузочного носителя. Интерфейс интуитивно понятен, потому работать с решением достаточно просто.

Порадовал ассортимент инструментария, а также “подготовленность” с точки зрения требований регуляторов, определяющих необходимость проведения контроля эффективности средств защиты информации

– Василий Смирнов, Teamlead по защите вычислительной инфраструктуры и веб-приложений команды Cortel.

Чтобы выполнить организационные и технические меры в соответствии с 152-ФЗ (УЗ-2) и 17 приказом ФСТЭК (К2), мы используем «Сканер-ВС» для проведения анализа уязвимостей инфраструктуры Safe Cloud 152-ФЗ.

Надеемся, материал был полезен. В следующем разберём программный комплекс Kaspersky Endpoint Security, который также используем для защиты Safe Cloud 152-ФЗ.

Предложите, как улучшить StudyLib

(Для жалоб на нарушения авторских прав, используйте

другую форму

)

Ваш е-мэйл

Заполните, если хотите получить ответ

Оцените наш проект

1

2

3

4

5

Перейти к содержанию

Сканер ВС | Описание сервисов | Как запустить OpenVAS

На чтение 2 мин Опубликовано 25.01.2018

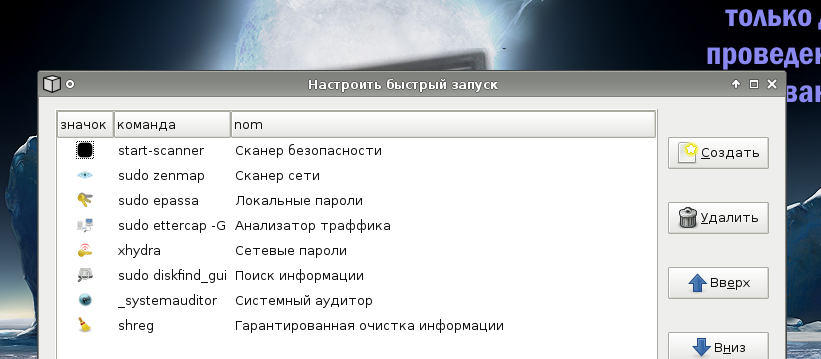

- Аудит беспроводных сетей Wepcrackgui 0.9.2

- Аудит обновлений ОС Windows – средство разработки ЗАО НПО «Эшелон»

- ПИК – средство разработки ЗАО НПО «Эшелон» /usr/bin/pik_lite

- Cканер безопасности Openvas /usr/sbin/openvassd

- Сетевой анализатор usr/sbin/zenmap использует компонент hydra4

- Локальный аудит паролей Epassa /usr/bin/epassa

- Сетевой анализатор Ettercap NG-0.7.1 /usr/bin/ettercap

- Cетевой аудит паролей Xhydra– использует компонент hydra4

- Поиск остаточной информации /usr/bin/diskfinder_gui

- Системный аудитор – средство разработки ЗАО НПО «Эшелон»

- Гарантированное удаление информации – средство разработки ЗАО НПО «Эшелон»

- Терминал Консоль /bin/bash/ из состава Debin Gnu/Linux0

- Устройства из состава Debin Gnu/Linux0

- Снимок экрана /usr/bin/xfce4-screenshooter из состава Debin Gnu/Linux0

- Вэб браузер ice weasel /usr/bin/iceweasel средство разработки Mozilla Foundation

Содержание

- Как начать сканирование уязвимостей OpenVas в Сканер ВС ?

- Какой пароль и логин для входа в админку?

- Как проверить что OpenVAS запущен?

Как начать сканирование уязвимостей OpenVas в Сканер ВС ?

Нажмите на сервис под номером 4 на рисунке

Выполните команду:

# iceweasel

Впишите в браузере localhost:9390.

Какой пароль и логин для входа в админку?

Login: admin

Password : admin

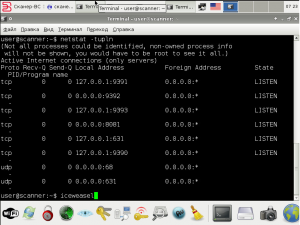

Как проверить что OpenVAS запущен?

OpenVas использует порты 9390, 9391 , 9392, 9393

Откройте терминал Сканер-ВС ( 12 на картинке) и введите команду

# netstat –tupln

Пожалуйста, не спамьте и никого не оскорбляйте.

Это поле для комментариев, а не спамбокс.

Рекламные ссылки не индексируются!

Время на прочтение

3 мин

Количество просмотров 18K

А что же это тогда, спросите вы. Это дистрибутив linux, который является сертифицированным ФСТЭК средством аналаза защищенности автоматизированных систем, не содержащих государственную тайну. Звучит достаточно солидно, получить сертификат ФСТЭК весьма непросто.

Производит сие чудо инженерной мысли некое НПО Эшелон (осторожно, суровый web 0.9 и анимированная гифка). Если отбросить шутки в сторону компания достаточно известна как разработчик аппаратных средств защиты информации (Защита от ПЭМИН и всякое такое) Теперь заходим на сайт самого сканера. Как только мы налюбуемся на левую треть экрана и посетуем, что не все желаемые темы раскрыты (утонченные особы ещё могут получить удовольствие, посмотрев код, показывающий картинки в исходниках страницы) можно переходить к делу. Открываем страницу с описанием и видим:

Определение топологии и инвентаризация ресурсов сети

С помощью Сканера-ВС можно производить инвентаризацию ресурсов сети, контролировать появление сетевых сервисов.

Поиск уязвимостей

Сканер-ВС позволяет сканировать сетевые сервисы на известные уязвимости.

Локальный и сетевой аудит стойкости паролей

Сканер-ВС содержит мощные средства локального аудита паролей для операционных систем семейства Windows (NT, 2000, 2003, 2008, XP, Vista, 7) и Linux (МСВС, Linux XP, Astra Linux и др.).

Сканер-ВС поддерживает возможность подбора паролей по более чем 20-ти сетевым протоколам (HTTP, SMTP, POP, FTP, SSH и др).

Обычный функционал для обозначенных целей. Единственный известный мне сертифицированный конкурент (XSpider) делает примерно то же самое. Но посмотрим на реализацию. Сайт любезно предлагает нам скачать демоверсию, которая обещает работать до апреля 2011 года (например, отсюда). Загружаем и видим примерно такую картинку.

Вот так вот оно и выглядит — все становится на свои места.

Впрочем, пока ничего криминального ну продают ребята свободное ПО — дело хорошее. Популяризация СПО, сертификация опять же. Да и в техническом описании они честно перечисляют программы, которые послужили основой их творений.

НО криминал все-таки есть. Находится он в лицензионном соглашении (В свободном доступе его нет, можно обратиться по емейлу к продажникам.). Некоторые пункты просто великолепны.

3.Вы обязуетесь не распространять ПО. Под распространением ПО понимается предоставление

доступа третьим лицам к воспроизведенным в любом формате компонентам ПО, в том числе по

сети и иными способам, а также путем проката, сдачи в наем или предоставлением займа.6.Вы не можете позволить осуществлять следующие действия:

— нарушать условия, оговоренные в настоящем соглашении;

— разделять ПО на составляющие части для использования их на разном оборудовании;

— пытаться декомпилировать (преобразовывать объектный код в исходный текст) любую часть

программ, входящих в состав ПО;

— вносить какие-либо изменения в объектный код программ;

— совершать относительно ПО другие действия, нарушающие Российские нормы по авторскому

праву и использованию программных средств.

Я отдаю себе отчет, что в соглашении нет названия продукта, и есть вероятность, что менеджер, выславший его просто ошибся, но мне не кажется, что эта вероятность слишком большая.

Итак в сухом остатке мы имеем:

- Ребята собрали дистрибутив Gnu Linux, включили в него свободные инструменты безопасности (из всех инструментов в составе дистрибутива самописен только системный аудитор на питоне, и то я не уверен). И сертифицировали его в ФСТЭК. Это в общем хорошо. Единственное к чему можно придраться, так к разработке собственного дистрибутива, когда можно взять за основу Backtrack или что-то вроде того, но тут разработчики сами себе злые буратиы

- Продают на непонятных условиях, и с непонятной лицензией, скорее всего отличной от GPL, под которой распространялось исходное ПО

- Но самое грустное в этой истории (хоть и не относящееся напрямую к НПО Эшелон ) то, что по российским законами открытыми инструментами безопасности пользоваться нельзя, до тех пор, пока кто-нибудь не соберет их с собственными названиями и не продаст за внушительную сумму. Такой вот культ карго.

upd Камрад eugenets нашел замечательное.

Жаль не узнаем, было ли все так изначально, или это реакция на публикацию. Но это нереально круто.

Система представляет собой

загрузочныйDVDилиUSB-накопитель с ОС и

предустановленным программным

обеспечением для комплексного тестирования

защищенности информационных систем

Функциональные возможности:

-

Определение топологии и инвентаризации

ресурсов сети; -

Поиск уязвимостей;

-

Локальный и сетевой аудит стойкости

паролей; -

Поиск остаточной информации на жестком

диске; -

Перехват и анализ сетевого трафика;

-

Аудит ПО и аппаратной конфигурации;

-

Контроль целостности;

-

Аудит WI-FI сетей

-

Модуль гарантированной очистки

информации;

4.6 Система Secret Disk

Сертифицированная версия Secret Disk 4 может

использоваться в ИСПДн до 2

класса включительно и для создания

автоматизированных систем до класса

защищенности 1Г включительно.

Комплектуется сертифицированным ключом

eToken PRO (Java).

-

Защита информации от несанкционированного

доступа; -

Двухфакторная аутентификация с помощью

электронного ключа eToken; -

Защита системного раздела;

-

Прозрачная работа для пользователя;

-

Соответствие закону по защите

персональных данных.

-

Описание организации работ с применением

разрабатываемой системы защиты

информации-

Ввод СЗИ в эксплуатацию

-

Для ввода спроектированной СЗИ в

эксплуатацию необходимо внести следующие

изменения в структуру АС Заказчика:

-

Разместить компоненты АПКШ «Континент»

в серверном помещении основного офиса

Заказчика; -

Подключить коммутаторы к КШ «Континент»

в основном офисе, -

Подключить КШ «Континент» к внешней

сети Интернет в основном офисе Заказчика; -

Установить на АРМ администратора СЗИ

ПУ сетью КШ «Континент» и агент ЦУС

согласно руководству администратора; -

Установить в системные блоки АРМ, АРМ

администратора СЗИ на самих АРМ и

сервере установить ПО комплекса «Соболь»

согласно руководству администратора; -

Установить на АРМ администратора СЗИ

консоль администрирования SecurityStudioEndpointProtectionсогласно руководству

администратора; -

Установить на сервере администрирования

SecurityStudioEndpointProtectionсогласно руководству администратора; -

Осуществить введение комплекса

организационных мер, сопровождаемых

необходимой организационно-распорядительной

документацией, по организации и

проведению мероприятий по учету

защищаемых носителей информации, по

тестированию функций СЗИ НСД, по

проверке, обновлению и контролю

работоспособности средств восстановления

СЗИ НСД, а также контроль их выполнения. -

Иметь систему контроля защищенности

«Сканер ВС» на загрузочном DVDилиUSB-накопителе.

-

Ожидаемые

технико-экономические показатели

Для создания СЗПДн «Хранилище» необходимо

приобретение СЗИ. Для использования

рекомендуемых СЗИ требуется закупка

дополнительных аппаратных средств.

Полный список наименований, рекомендованных

к приобретению, представлен в таблице

ниже.

Таблица. Список наименований,

рекомендованных к приобретению

|

Наименование |

Цена, руб. |

Кол-во, шт. |

Стоимость, руб. |

|

Аппаратно-программный |

269 000 |

1 |

269 000 |

|

Аппаратно-программное |

9 200 |

5 |

46 000 |

|

Система |

600 |

20 |

12 000 |

|

СЗИ от НСД SecretNet |

182200 |

1 |

162200 |

|

Система анализа |

30000 |

1 |

30000 |

|

Система Secret Disk |

290 |

50 |

145000 |

Итоговая минимальная стоимость

рекомендуемых к приобретению СЗИ,

аппаратных средств составляет 664 200 руб.

-

Уровень стандартизации и унификации

Применяемый в данной системе защиты

АПКШ «Континент» удовлетворяет

требованиям РД ФСТЭК России «Средства

вычислительной техники. Межсетевые

экраны. Защита от несанкционированного

доступа. Показатели защищенности от

несанкционированного доступа к

информации» по 4-му классу защищенности

и требованиям РД «Защита от

несанкционированного доступа к

информации. Часть 1. Программное

обеспечение средств защиты информации.

Классификация по уровню контроля

отсутствия недекларированных возможностей»

— по 3-му уровню контроля. Также АПКШ

«Континент» удовлетворяет требованиям

к стойкости СКЗИ классов КС1 и КС2 и может

быть использован для криптографической

защиты конфиденциальной информации.

Система антивирусной защиты «SecurityStudioEndpointProtectionAntivirus»,

функционирующая в данной системе защиты

соответствует требованиям РД ФСТЭК

России «Защита от несанкционированного

доступа к информации. Часть 1. Программное

обеспечение средств защиты информации.

Классификация по уровню контроля

отсутствия недекларированных возможностей»

— по 4 уровню контроля и требованиям

технических условий.

ЭЗ «Соболь», используемый при построении

системы защиты соответствует требованиям

РД ФСТЭК России «Автоматизированные

системы. Защита от несанкционированного

доступа к информации. Классификация

автоматизированных систем и требования

по защите информации» и позволяет

использовать данный продукт при

разработке систем защиты для

автоматизированных систем с классом

защищенности до 1В включительно.

СЗИ от НСД «SecretNet»

7cсоответствует РД по

2-му уровню контроля на отсутствие НДВ

и 3-му классу защищенности по СВТ. Может

использоваться в АС до класса 1Б

включительно и в ИСПДн до класса К1

включительно.

Система анализа защищенности «Сканер

ВС» соответствует требованиям

руководящего документа «Защита от

несанкционированного доступа к

информации. Часть 1. Программное

обеспечение средств защиты информации

. Классификация по уровню контроля

отсутствия недекларированных возможностей»

— по 4 уровню контроля и технических

условий.

1

По приказу Министра здравоохранения

Республики Тыва утечка информации с

использованием закладных

программно-аппаратных устройств

считается неактуальной (с. 10, Описание

информационной системы персональных

данных, п.4).

2Описание информационной системы

персональных данных, с. 10, п. 4

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

07.11.2018130.56 Кб23.doc

- #

23.03.201619.34 Mб443.Бутенин Н.В. т. 1, 2-1998-Курс ТМ.djvu

- #

- #

- #

- #

- #

- #

Сканер-ВС от Эшелон — программа для анализа защищенности, которая позволяет обеспечить выявление уязвимостей в ИТ-инфраструктуре организации. Вы сможете анализировать конфигурации, организовать постоянный контроль защищенности, тестировать на уязвимости и проникновение.

Сканер-ВС имеет сертификат ФСТЭК России №2204 до 13 ноября 2024 года и сертификат Министерства Обороны России №631 29 марта 2021 года.

Состав Сканер-ВС:

- Лицензия ПО «Сканер-ВС» на 1 год;

- 1 год обновления базы уязвимостей и технической поддержки.

- Сертификат ФСТЭК России НДВ-4 + ТУ;

- Закрывающие документы для юридических лиц.

Интернет-магазин МигСофт поможет купить Сканер-ВС от компании Эшелон по лучшей цене в России. Сканер-ВС поставляется на срок 12 месяцев и лицензируется по количеству IP адрес, которые требуется анализировать, при первоначальной покупке необходимо приобретать установочный комплект.

Мы официальный поставщик «НПО Эшелон»

Система представляет собой

загрузочныйDVDилиUSB-накопитель с ОС и

предустановленным программным

обеспечением для комплексного тестирования

защищенности информационных систем

Функциональные возможности:

-

Определение топологии и инвентаризации

ресурсов сети; -

Поиск уязвимостей;

-

Локальный и сетевой аудит стойкости

паролей; -

Поиск остаточной информации на жестком

диске; -

Перехват и анализ сетевого трафика;

-

Аудит ПО и аппаратной конфигурации;

-

Контроль целостности;

-

Аудит WI-FI сетей

-

Модуль гарантированной очистки

информации;

4.6 Система Secret Disk

Сертифицированная версия Secret Disk 4 может

использоваться в ИСПДн до 2

класса включительно и для создания

автоматизированных систем до класса

защищенности 1Г включительно.

Комплектуется сертифицированным ключом

eToken PRO (Java).

-

Защита информации от несанкционированного

доступа; -

Двухфакторная аутентификация с помощью

электронного ключа eToken; -

Защита системного раздела;

-

Прозрачная работа для пользователя;

-

Соответствие закону по защите

персональных данных.

-

Описание организации работ с применением

разрабатываемой системы защиты

информации-

Ввод СЗИ в эксплуатацию

-

Для ввода спроектированной СЗИ в

эксплуатацию необходимо внести следующие

изменения в структуру АС Заказчика:

-

Разместить компоненты АПКШ «Континент»

в серверном помещении основного офиса

Заказчика; -

Подключить коммутаторы к КШ «Континент»

в основном офисе, -

Подключить КШ «Континент» к внешней

сети Интернет в основном офисе Заказчика; -

Установить на АРМ администратора СЗИ

ПУ сетью КШ «Континент» и агент ЦУС

согласно руководству администратора; -

Установить в системные блоки АРМ, АРМ

администратора СЗИ на самих АРМ и

сервере установить ПО комплекса «Соболь»

согласно руководству администратора; -

Установить на АРМ администратора СЗИ

консоль администрирования SecurityStudioEndpointProtectionсогласно руководству

администратора; -

Установить на сервере администрирования

SecurityStudioEndpointProtectionсогласно руководству администратора; -

Осуществить введение комплекса

организационных мер, сопровождаемых

необходимой организационно-распорядительной

документацией, по организации и

проведению мероприятий по учету

защищаемых носителей информации, по

тестированию функций СЗИ НСД, по

проверке, обновлению и контролю

работоспособности средств восстановления

СЗИ НСД, а также контроль их выполнения. -

Иметь систему контроля защищенности

«Сканер ВС» на загрузочном DVDилиUSB-накопителе.

-

Ожидаемые

технико-экономические показатели

Для создания СЗПДн «Хранилище» необходимо

приобретение СЗИ. Для использования

рекомендуемых СЗИ требуется закупка

дополнительных аппаратных средств.

Полный список наименований, рекомендованных

к приобретению, представлен в таблице

ниже.

Таблица. Список наименований,

рекомендованных к приобретению

|

Наименование |

Цена, руб. |

Кол-во, шт. |

Стоимость, руб. |

|

Аппаратно-программный |

269 000 |

1 |

269 000 |

|

Аппаратно-программное |

9 200 |

5 |

46 000 |

|

Система |

600 |

20 |

12 000 |

|

СЗИ от НСД SecretNet |

182200 |

1 |

162200 |

|

Система анализа |

30000 |

1 |

30000 |

|

Система Secret Disk |

290 |

50 |

145000 |

Итоговая минимальная стоимость

рекомендуемых к приобретению СЗИ,

аппаратных средств составляет 664 200 руб.

-

Уровень стандартизации и унификации

Применяемый в данной системе защиты

АПКШ «Континент» удовлетворяет

требованиям РД ФСТЭК России «Средства

вычислительной техники. Межсетевые

экраны. Защита от несанкционированного

доступа. Показатели защищенности от

несанкционированного доступа к

информации» по 4-му классу защищенности

и требованиям РД «Защита от

несанкционированного доступа к

информации. Часть 1. Программное

обеспечение средств защиты информации.

Классификация по уровню контроля

отсутствия недекларированных возможностей»

— по 3-му уровню контроля. Также АПКШ

«Континент» удовлетворяет требованиям

к стойкости СКЗИ классов КС1 и КС2 и может

быть использован для криптографической

защиты конфиденциальной информации.

Система антивирусной защиты «SecurityStudioEndpointProtectionAntivirus»,

функционирующая в данной системе защиты

соответствует требованиям РД ФСТЭК

России «Защита от несанкционированного

доступа к информации. Часть 1. Программное

обеспечение средств защиты информации.

Классификация по уровню контроля

отсутствия недекларированных возможностей»

— по 4 уровню контроля и требованиям

технических условий.

ЭЗ «Соболь», используемый при построении

системы защиты соответствует требованиям

РД ФСТЭК России «Автоматизированные

системы. Защита от несанкционированного

доступа к информации. Классификация

автоматизированных систем и требования

по защите информации» и позволяет

использовать данный продукт при

разработке систем защиты для

автоматизированных систем с классом

защищенности до 1В включительно.

СЗИ от НСД «SecretNet»

7cсоответствует РД по

2-му уровню контроля на отсутствие НДВ

и 3-му классу защищенности по СВТ. Может

использоваться в АС до класса 1Б

включительно и в ИСПДн до класса К1

включительно.

Система анализа защищенности «Сканер

ВС» соответствует требованиям

руководящего документа «Защита от

несанкционированного доступа к

информации. Часть 1. Программное

обеспечение средств защиты информации

. Классификация по уровню контроля

отсутствия недекларированных возможностей»

— по 4 уровню контроля и технических

условий.

1

По приказу Министра здравоохранения

Республики Тыва утечка информации с

использованием закладных

программно-аппаратных устройств

считается неактуальной (с. 10, Описание

информационной системы персональных

данных, п.4).

2Описание информационной системы

персональных данных, с. 10, п. 4

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

07.11.2018130.56 Кб23.doc

- #

23.03.201619.34 Mб503.Бутенин Н.В. т. 1, 2-1998-Курс ТМ.djvu

- #

- #

- #

- #

- #

- #