Ключевые вопросы при выборе:

- Сколько всего в Вашей организации привилегированных аккаунтов, кто это?

- Кто, когда, с какой целью получал доступ под привилегированными учетными записями к ИТ-ресурсам Вашей организации?

- Что делал администратор на самом деле в серверах и других ресурсах вашей организации?

Если Вы не знаете ответа хотя бы на один из этих вопросов, то пора действовать!

Информация о стоимости использования продукта

Стоимость использования ПО рассчитывается индивидуально.

Для получения информации о продукте Вы можете связаться с нами по e-mail: Адрес электронной почты защищен от спам-ботов. Для просмотра адреса в вашем браузере должен быть включен Javascript.

Появились вопросы? Задавайте их нам, мы будем рады ответить!

Мы готовы провести для вас бесплатный пилотный проект для наглядной демонстрации нашего программного комплекса SafeInspect в Вашей инфраструктуре.

НАЗНАЧЕНИЕ

Система контроля привилегированных пользовавтелей

ОПИСАНИЕ

Система SafeInspect представляет из себя решение вида PAM (контроль привилегированных пользователей). Система основана на операционной системе FreeBSD и является оконченный ПАК. Может быть установлена как в виде виртуальной машины так и на железо. Минимальные системные требования: 4 сетевых адаптера, 4 ядра CPU, 8 ГБ RAM, 100 ГБ (рекомендуемые жесткие диски от 2500 IOPS либо SSD).

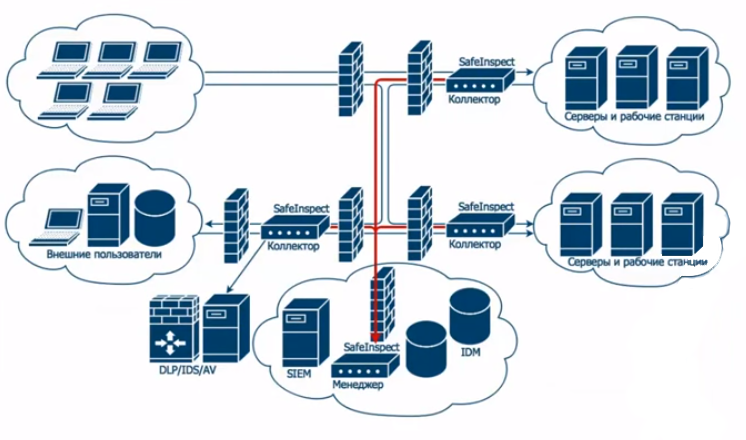

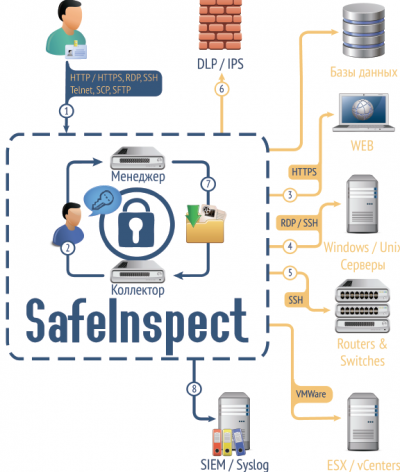

Основные модули: Коллектор и Менеджер

Менеджер:

Представляет из себя центральную консоль управления где собираются данные по аудиту по настроенным правилам. Доступ осуществляется через веб-консоль по HTPP(S). Там происходит конфигурация системы и все основные настройки. Менеджер может идти в конфигурации с встроенным Коллектором либо с внешними коллекторами. Основные контролируемые протоколы: SSH, RDP,VNC, TCP, TELNET, HTTP, HTTP(S).

Коллектор:

Коллектор представляет из себя модуль, который собирает данные аудита и отправляет их на менеджер, он может быть в одном из трех режимов работы (Маршрутизатор, Мост, Бастион) и может быть установлен в требуемом месте сетевой инфраструктуры. Коллекторов может быть несколько. Все коллектора должны быть связаны сетью с менеджером (для этого используется отдельный сетевой интерфейс). Коллектор не хранит на себе никаких данных кроме конфигурации аудита и ключей/сертификатов и представляет из себя черный ящик доступ к которому обычно имеет только менеджер.

Функции SafeInspect:

• Контроль широко используемых протоколов администрирования;

• Запись сеансов работы привилегированных пользователей с использованием различных протоколов;

• Защищенность от внешних воздействий, а также обеспечение высокой доступности Контроль подключений с учетными записями с расширенными правами;

• Статистика и отчеты о действиях;

• Работа без использования агентов;

• Контроль доступа;

• Контроль в реальном времени;

• Подстановка пользователей;

• Надежная аутентификация;

• Противодействие внутренним угрозам;

• Аудит файловых операций;

• Авторизация;

• Сбор информации для расследований инцидентов Интеграция в инфраструктуру Компании.

Управление привилегированными пользователями

Сегодня на первый план выходят риски, связанные с неконтролируемым административным доступом к критичным информационным системам и ИТ-инфраструктуре компаний.

Привилегированные пользователи — учетные записи с высокими привилегиями (Administrator, Cisco, Root, Oracle и т.д.). Они есть в каждой организации, они открывают доступ к критичным данным, их невозможно отследить и, как правило, используются они своместно.

Потребность организации в администрировании множества систем невозможно закрыть усилиями одного-двух собственных администраторов. Данные работы проводятся силами внешних сотрудников.

- 90% всех вторжений в критичные ИС осуществляются с помощью привилегированных учетных записей

- 74% администраторов признались, что с легкостью обходят меры безопасности, предпринятые для защиты конфиденциальных данных

- 80% привилегированных учетных записей принадлежат автоматизированным системам, которые как правило никак не контролируются и которым трудно применить какие либо политики безопасности

ТРЕБОВАНИЯ РЕГУЛЯТОРОВ

Публичные организации обязаны отчитываться о любых инцидентах и рисках, связанных с потерей информации о клиентах!

Отраслевые нормы требуют защиты привилегированных учетных записей и систематизации их использования:

- Учет всех привилегированных учетных записей на всех типах оборудования, в том числе, административных и используемых приложениями и службами;

- Учет лиц, имеющих права доступа к каждому ИТресурсу и учетной записи;

- Учет доступа в целях документального подтверждения выполнения принципа наименьших привилегий, показывающий, кто, когда и с какой целью обращался к каждому ИТ-ресурсу;

- Введение прозрачного процесса смены паролей привилегированных учетных записей сразу после выхода из учетной записи, чтобы те не могли быть повторно использованы;

- Введение механизмов оповещения руководства о подозрительной деятельности;

- Документальное подтверждение соответствия оборудования и ПО политике по контролю доступа.

В документах Федеральной службы по техническому и экспортному контролю (ФСТЭК России) выдвигаются следующие требования: Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации. 2.3.5. Регистрация - КСЗ должен быть в состоянии осуществлять регистрацию следующих событий: использование идентификационного и аутентификационного механизма; запрос на доступ к защищаемому ресурсу (открытие файла, запуск программы и т.д.); создание и уничтожение объекта; действия по изменению ПРД. 2.2.2. Идентификация Аутентификация - КСЗ должен требовать от пользователей идентифицировать себя при запросах на доступ. КСЗ должен подвергать проверке подлинность идентификации – осуществлять аутентификацию. КСЗ должен препятствовать доступу к защищаемым ресурсам неидентифицированных пользователей и пользователей, подлинность идентификации которых при аутентификации не подтвердилась.

РЕШЕНИЕ

Процесс управления привилегированными учетными записями должен быть непрерывным:

- Выявление всех ИТ-ресурсов и соответствующих привилегированных учетных записей, а также взаимосвязей между ними;

- Делегирование доступа таким образом, чтобы к ИТ-ресурсам мог обращаться только уполномоченный персонал в строго отведенное для этого время;

- Выполнение политик и правил доступа к ИТ-ресурсам и ИТ-инфраструктуре;

- Аудит, оповещение, отчетность Запись действий привилегированных пользователей с функцией аудита для ответа на вопросы: кто, с какой целью и как долго пользуется привилегированным доступом;

SafeInspect — решение, позволяющее контролировать зашифрованные подключения к ИС компании, её сетевой и серверной инфраструктуре. Визуализация действий суперпользователей и эффективное управление доступом ко всей инфраструктуре:

- Управление привилегированным доступом (PAM);

- Мониторинг привилегированных пользователей и сессий (PUM);

- Мониторинг зашифрованных каналов;

- Управление субканалами внутри зашифрованных соединений;

- Внедрение безопасных Security Intelligence Enablement;

Полнофункциональная платформа для контроля привилегированных учетных записей и сессий в современных информационных системах – как классических, так и облачных:

- Контроль широко используемых протоколов администрирования;

- Регистрация действий в виде видеозаписи;

- Индексация, быстрый поиск события;

- Контроль зашифрованных каналов;

- Работа без использования агентов;

- Двухуровневый контроль подключений;

- Двухфакторная аутентификация;

- Контроль доступа в реальном времени;

- Противодействие внутренним угрозам;

- Аудит файловых операций;

- Статистика и отчеты о действиях;

- Сбор информации для расследований инцидентов.

ПРЕИМУЩЕСТВА РЕШЕНИЯ

Масштабируемость и универсальность:

- Может быть установлен как на «железе» (сервере), так и в виртуальной среде: VMware, Hyper-V, VirtualBox. Возможна оптимизация под Оpenstack;

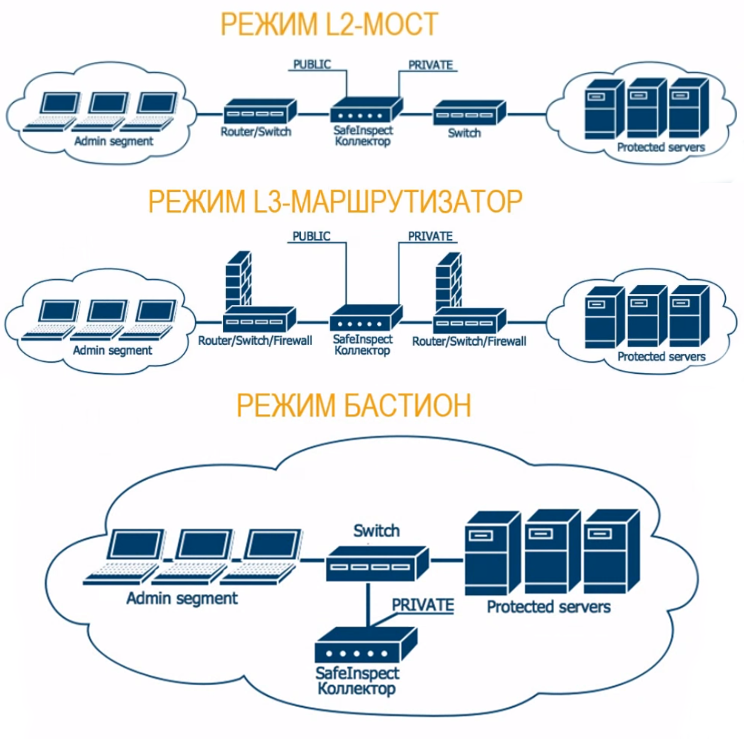

- Три режима работы: Прозрачный (L2), Маршрутизатор (L3), Бастион;

- Отказоустойчивость;

- Распределенная архитектура.

Минимальное вторжение в бизнес-процессы и инфраструктуру:

- Нет необходимости в специальном ПО, серверных агентах или шлюзах на клиентской стороне;

- Не нужно обучать пользователей работе с системой, менять бизнес-процессы и сетевую инфраструктуру;

- Обеспечивает защиту доступа к серверам Windows, Unix, Linux, Мainframe, базам данных, сетевым устройствам и другим устройствам инфраструктуры, использующим протоколы администрирования;

- Отслеживаются как интерактивные пользователи, так и соединения «машина-машина» (передача файлов по расписанию, исполнение специальных команд на серверах, бекапы и др.);

- Нет необходимости в дополнительных модулях или серверах.

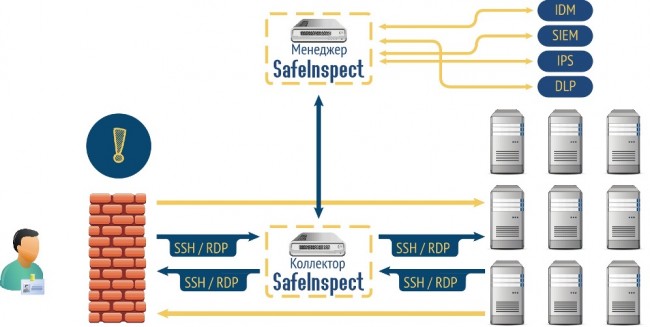

ИНТЕГРАЦИЯ

3 варианта интеграции:

- Прозрачный — система устанавливается в «разрыв» соединения с серверами;

- Маршрутизатор — соединения с серверами направляются в систему, а она маршрутизирует их на сервера;

- Бастион — для доступа к серверам необходимо явно подключаться к порталу системы.

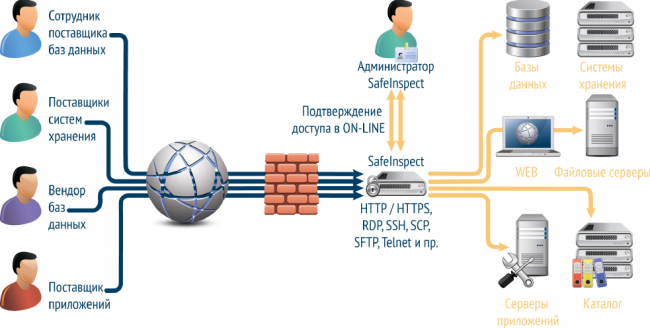

ДОСТУП К КРИТИЧЕСКИМ РЕСУРСАМ

Двухуровневая авторизация:

- Привилегированный пользователь проходит аутентификацию в системе;

- Администратор SafeInspect подтверждает полномочия;

- Пользователь получает доступ к системе.

ИНТЕГРАЦИЯ С ДРУГИМИ СИСТЕМАМИ

Система интегрируется с современными системами SIEM, IPS, Web filters, DLP, позволяя повысить эффективность как своей работы, так и работы других подсистем:

- DLP — режим IN-LINE с возможностью блокирования ненужных соединений;

- ICAP — передаваемые файлы проверяются;

- Подключение к IPS осуществляется в режиме зеркалирования;

- Интеграция с SIEM — направление журналов в режиме реального времени.

ОДНА ИЗ ЛУЧШИХ СТОИМОСТЕЙ ВЛАДЕНИЯ

- Разные варианты продукта: может быть установлен как Virtual Appliance (в разных виртуальных средах), а также на «железо» (сервера).

- Высокая масштабируемость: коллекторы могут добавляться в соответствии с изменениями в сетевой или виртуальной инфраструктуре.

- Простота применения: прозрачные режимы и возможность использования стандартных приложений упрощают внедрение. Нет необходимости в тренингах пользователей или изменении бизнес-процессов.

- Без агентов: нет необходимости в инсталляции дополнительного ПО или агентов на серверах.

- Простая интеграция: легко интегрируется как в инфраструктуру безопасности (SIEM, DLP, IDS), так и в сетевую инфраструктуру (не нужны jump-сервера, поддержка Vlan).

Даже если у компании уже есть решение Privileged Access Management (PAM), уникальные возможности SafeInspect эффективно дополнят его функции. При этом не потребуется установка дополнительных агентов и не изменится логика уже используемого решения.

- Прозрачный мониторинг и управление;

- Распределенная архитектура;

- Детальный контроль SSH и RDP (полноценный разбор протоколов);

- Поиск, расследование и видео-показ событий;

- Простая работа с общими аккаунтами (например, root);

- Интеграция с DLP для SSH, SFTP, зашифрованными SSL протоколами в режиме реального времени;

- Интеграция с системами IDS, IPS.

РЕЗУЛЬТАТ

- Эффективный контроль подключений привилегированных пользователей к критически важным объектам предприятия;

- Возможность контролировать каналы SSH, RDP, HTTP/HTTPs, Telnet и др.;

- Запись трафика (включая изменения конфигурации, выполненные команды) в журнал, архивация в зашифрованном виде;

- Любые действия аудитор получает в лог файла со ссылками на события. Пройдя по ссылкам можно увидеть происходящее в формате видео;

- Контроль не только внутренних, но и внешних подключений;

- Работа без агентов, простое внедрение и эксплуатация;

- Интуитивный интерфейс, быстрая смена настроек.

1. Введение

2. Функциональные возможности

3. Системные требования

4. Развертывание

5. Эксплуатация

6. Выводы

Введение

Утечка информации со стороны привилегированного пользователя приносит наибольшие убытки любой организации. Привилегированные пользователи — это специалисты, имеющие доступ к управлению инфраструктурой предприятия. В эту группу входят системные администраторы, сетевые инженеры, руководящий состав ИТ-служб и сотрудники аутсорсинг-компаний, выполняющие работы по обслуживанию информационных систем. Они обладают максимальным доступом к серверам, службам и сетевым устройствам и имеют полный доступ ко всей информации. Работники организации-подрядчика не мотивированы сохранять конфиденциальность и часто наживаются на продаже секретной информации компании-клиента. Системные администраторы и специалисты компании с высоким уровнем доступа также склонны к превышению своих полномочий и организации утечек информации.

Кроме того, особыми привилегиями обладают системные учетные записи. Как правило, они не подпадают под действия общих политик безопасности, пароли к ним не меняются, и их использование фактически не контролируется. Это может стать причиной взлома и утечки данных.

По данным аналитического центра компании InfoWatch, в 2015 году доля утечек информации со стороны привилегированных пользователей в российских компаниях составила более 9% от всего количества, при этом 7,6% приходится на аутсорсинговые компании. Дополнительной угрозой является риск компрометации привилегированной учетной записи — злоумышленник может подобрать пароль администратора или иным способом завладеть его учетной записью и выполнить в системе любые действия.

Классические методы борьбы с утечками — средства разграничения доступа, DLP-решения, сетевые фильтры — не подходят для контроля привилегированных пользователей, так как у них есть полномочия на получение доступа к любой информации и возможность изменения этих полномочий, что позволяет обойти систему защиты от несанкционированного доступа. Для решения задачи по управлению доступом выпускаются специализированные продукты. Одно из таких решений — продукт SafeInspect от компании «Новые технологии безопасности». Он логически размещается между пользователями и защищаемыми службами и переправляет весь управляющий трафик через себя, позволяя обеспечить контроль доступа и запись рабочих сессий для предотвращения и расследования инцидентов.

Еще одной важной проблемой, для решения которой требуется контроль за привилегированными пользователями, является халатность сотрудников. Множество серьезных сбоев и случаев выхода из строя инфраструктуры с большими потерями для бизнеса происходит из-за ошибок со стороны ИТ-персонала. Восстановить поврежденную инфраструктуру зачастую трудно, поскольку сложно определить действия, приведшие к сбою. SafeInspect позволяет быстро узнать, какой специалист работал с вышедшей из строя системой, провести ретроспективный анализ его действий и быстро исправить проблему.

Функциональные возможности

Основные задачи SafeInspect — дополнительная авторизация привилегированных пользователей, ведение аудита и записи их действий, дополнительное разграничение полномочий, особенно для администраторов, использующих общие аккаунты суперпользователя (например, root). Дополнительная авторизация производится с помощью собственной системы аутентификации и ролевого механизма доступа администраторов к объектам инфраструктуры.

SafeInspect поддерживает запись и последующее воспроизведение рабочих сессий, выполняемых по следующим протоколам:

- SSH — защищенный доступ к командной строке операционных систем Unix, GNU/Linux, Solaris и подобных, а также доступ к консолям управления некоторыми сетевыми устройствами;

- SCP/SFTP — защищенная передача файлов внутри протоколов SSH и FTP;

- X11 — доступ к рабочему столу в Unix-совместимых операционных системах, работающих через систему рабочих столов X11/X.org;

- RDP — доступ к рабочему столу в среде Windows;

- HTTP/HTTPS — доступ к различным веб-консолям сетевых устройств, бизнес-приложений и любых других служб и сервисов с управлением через веб;

- Telnet/TN3270 — доступ к командной строке, аналогичен SSH, но не использует шифрование сетевого трафика.

Дополнительно при перехвате информации по протоколам SCP, SFTP, X11 осуществляется аудит и определение подканалов, дополнительных потоков передаваемой информации. Для протокола RDP также выполняется аудит перенаправляемых устройств и использования буфера обмена между компьютерами.

Вся перехватываемая информация подвергается индексации в текстовом виде, что позволяет обеспечить гибкий поиск по любым текстовым фрагментам, например по названиям команд или путям к файлам. В рамках обработки RDP-сессий SafeInspect выполняет оптическое распознавание всего вводимого и отображаемого текста, что позволяет выполнять поиск по действиям привилегированных пользователей в Windows-системах.

С помощью дополнительной авторизации SafeInspect решает следующие задачи:

- Сокрытие учетных данных на контролируемом сервере — с помощью SafeInspect осуществляется так называемый user mapping, ассоциация пользователя в системе SafeInspect с реальными учетными данными на контролируемом сервере, при которой конечному пользователю неизвестны реальные данные для входа на сервер. Данная функция работает как для пар «логин-пароль», так и для авторизации с использованием инфраструктуры открытых ключей (PKI), а также ключей SSH.

- Подтверждение разовых запросов на доступ у администратора — в SafeInspect реализована система автоматических запросов на подключение к защищаемым службам с подтверждением доступа у офицера безопасности или вышестоящего сотрудника.

- Гранулярный доступ к просмотру аудита и записи сессий — возможность выделить защищаемые службы в контролируемые зоны с раздельными полномочиями на доступ. С помощью этой функции SafeInspect позволяет выделить разные роли администраторов системы и предоставить им доступ только к тем службам, которые находятся в их зоне ответственности. Чаще всего данный механизм используется для разделения полномочий между руководителями системных администраторов, сетевых администраторов и специалистов по информационной безопасности.

Разработчики SafeInspect уделяют большое внимание защите инфраструктуры доступа к контролируемым службам, поэтому в продукте применяется шифрование на всех этапах сетевого взаимодействия. Все коммуникации между различными серверами SafeInspect защищены с помощью шифрования TLS, а хранимая в базах информация включая пароли, ключи и данные аудита зашифрована по стандарту AES-128.

SafeInspect обладает возможностями интеграции в различные элементы инфраструктуры — аутентификация интегрируется с Active Directory, RADIUS-серверами и системой RSA SecureID, данные аудита могут передаваться в SIEM-системы IBM QRadar, HP ArcSight, Splunk, RuSIEM и другие, перехваченная информация может подвергаться обработке в DLP-системах, например RSA DLP, McAfee, Symantec DLP, и продуктах Infowatch с помощью поддержки протокола ICAP.

Система SafeInspect состоит из двух основных модулей — «Менеджер» и «Коллектор». В функции менеджера входит предоставление доступа администраторов к консоли управления по средствам веб-интерфейса, управление политиками безопасности и настройками коллекторов, а также хранение всей накопленной информации. Коллектор выполняет роль перехватчика, или прокси для контролируемых сессий и подключений. В минимальном варианте поддерживается развертывание обоих модулей на одном компьютере.

Рисунок 1. Схема работы средства контроля привилегированных пользователей SafeInspect

В высококритичных инфраструктурах можно реализовать отказоустойчивую и масштабируемую инфраструктуру SafeInspect с использованием технологий «холодного» (hot-standby) резервирования, кластеризации (оба устройства в работе) и с помощью размещения нескольких коллекторов в разных местах инфраструктуры, обеспечивая тем самым надежный доступ привилегированных пользователей к контролируемой архитектуре даже в случае отказов единичных шлюзов.

Системные требования

Минимальные системные требования модуля «Менеджер»:

- 8 Гб оперативной памяти;

- 500 Гб свободного места на жестком диске;

- 4 сетевых адаптера типа E1000.

Подключение не более 12 модулей «Коллектор».

Минимальные системные требования модуля «Коллектор»:

- 4 Гб оперативной памяти;

- 50 Гб свободного места на жестком диске;

- 4 сетевых адаптера типа E1000.

Поддерживается установка продукта на следующих системах виртуализации:

- VMware Workstation версии 9.0 и выше;

- VMware Fusion версии 7.1.1;

- VMware ESXi 5.1 или 5.5;

- Oracle VM VirtualBox.

Производительность модуля «Коллектор» на минимальных системных требованиях — не более 6000 одновременных SSH-подключений или 600 одновременных RDP-сессий.

Развертывание

SafeInspect поставляется в виде ISO-образа, который может быть записан на носитель информации (компакт-диск), либо в виде виртуального образа в формате OVF (Open Virtualization Format). Установленный продукт представляет собой загрузочный образ специально подготовленной операционной системы FreeBSD со встроенным программным обеспечением SafeInspect. Развертывание продукта в среде виртуализации осуществляется с помощью импорта OVF-файла или установки из ISO-образа. Установка проходит без интерактивных запросов в автоматическом режиме. Также поддерживается развертывание продукта на физических серверах, работающих на платформе HP DL 360. В будущем планируется создание программно-аппаратного комплекса и поставка продукта вместе с готовым сервером.

При первом включении SafeInspect следует провести ручную настройку сетевого интерфейса администрирования в соответствии с эксплуатационной документацией. Дальнейшая настройка осуществляется через веб-интерфейс с любого компьютера через веб-браузер. При открытии адреса сервера SafeInspect необходимо ознакомиться с лицензионным соглашением и принять его, выполнить настройку сетевой конфигурации, задать аутентификационные данные главного администратора и загрузить файл лицензии. После этих действий доступен вход в систему под созданной учетной записью.

Внедрение продукта в сетевую инфраструктуру осуществляется одним из трех способов — два из них подразумевают установку «в разрыв» и перенаправление трафика на 2 и 3 уровне базовой сетевой модели (OSI), третий — режим «Бастион», в котором привилегированные пользователи подключаются напрямую к SafeInspect и передают IP-адрес целевого сервера.

Рисунок 2. Варианты внедрения SafeInspect в сетевую инфраструктуру

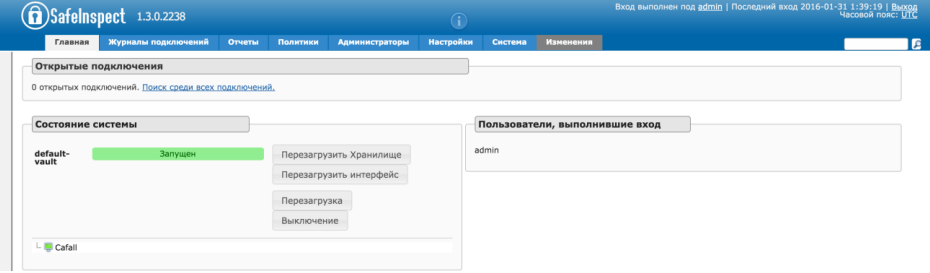

Эксплуатация

Вся работа с продуктом SafeInspect выполняется через веб-интерфейс. Навигация по разделам управления осуществляется с помощью верхнего меню, содержащего следующие пункты:

- Главная — рабочая область, открывающаяся сразу после входа в интерфейс, содержит перечень текущих привилегированных сеансов, статистику работы пользователей на защищаемых серверах и состояние работы продукта.

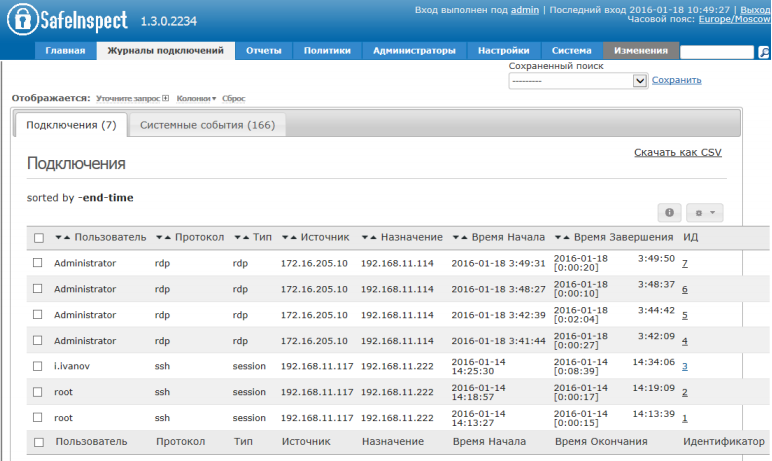

- Журналы подключений — история всех записанных продуктом сеансов работы пользователей и перечень внутренних событий SafeInspect.

- Отчеты — интерфейс построения отчетов по различным наборам данных.

- Политики — раздел с доступом к параметрам безопасности, правилам разрешенного доступа, управлению привилегированными пользователями, группами и сохраненными данными сокрытых учетных записей.

- Администраторы — управление учетными записями администраторов продукта SafeInspect и их полномочиями (областями просмотра).

- Настройки — управление параметрами работы продукта.

- Система — информация о продукте, анализ состояния работы компонентов системы и установка обновлений программного обеспечения SafeInspect.

- Изменения — переход в режим подтверждения применения любых изменений в настройках и политиках.

- Панель быстрого поиска — строка для ввода произвольного текста, поиск которого осуществляется по всем сохраненным журналам сессий. В результатах поиска возможен переход на фрагмент текстовой или видеозаписи в конкретное место, где встречается найденный текст.

Рисунок 3. Интерфейс SafeInspect после авторизации

В режиме работы с журналами подключений в основной рабочей области отображается таблица всех совершенных сессий. По каждому подключению доступна информация об имени учетной записи привилегированного пользователя, протоколу и типу подключения, IP-адресам источника и защищаемого сервера, времени начала и завершения работы.

Рисунок 4. Список подключений привилегированных пользователей к защищаемым серверам в SafeInspect

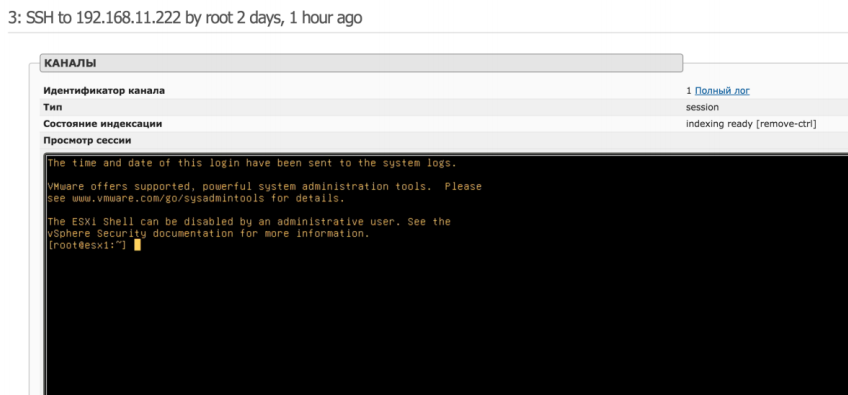

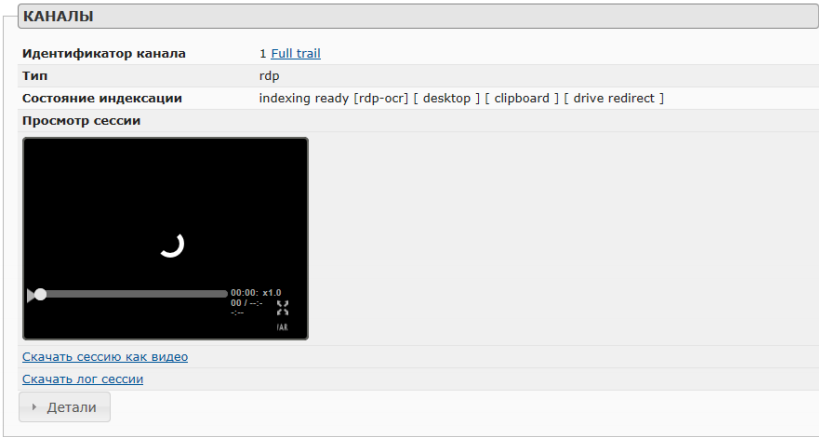

Если в политиках продукта включен аудит сессий, то для подключения доступен просмотр записи всех действий пользователя во время работы. Просмотр осуществляется в текстовом формате или в форме видеозаписи, в зависимости от типа подключения. Для активных сессий, еще не завершенных пользователем, доступен активный просмотр текущей работы в режиме реального времени.

Рисунок 5. Просмотр текстовой записи SSH-сессии в SafeInspect

Рисунок 6. Просмотр видеозаписи RDP-сессии в SafeInspect

Таблица соединений может быть отфильтрована по любому параметру, список доступных фильтров включает в себя все свойства, что позволяет быстро выделить только необходимые сессии. Отдельные подключения можно маркировать метками для дальнейшей фильтрации по присвоенным тегам. Для работы с данными вне интерфейса продукта поддерживается экспорт списка подключений и записей сеанса во внешние файлы.

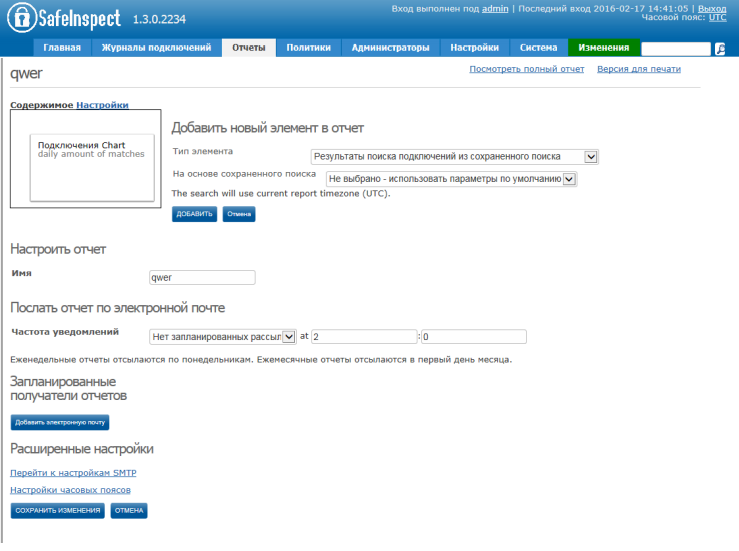

В разделе «Отчеты» производится формирование отчетов под печать по результатам работы SafeInspect. Отчеты строятся по шаблонам, которые создаются администраторами. В каждом шаблоне настраивается список элементов для подстановки и их порядок. Готовые отчеты можно формировать по запросу или настроить автоматическую рассылку по электронной почте.

Рисунок 7. Создание отчета в SafeInspect

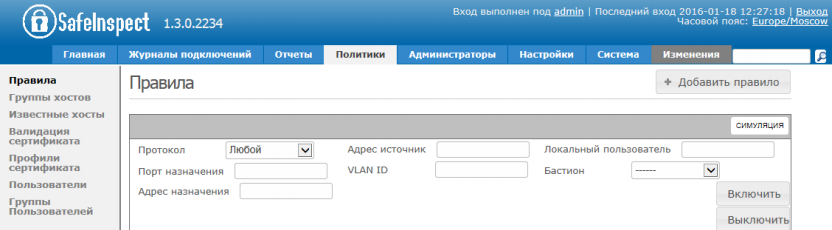

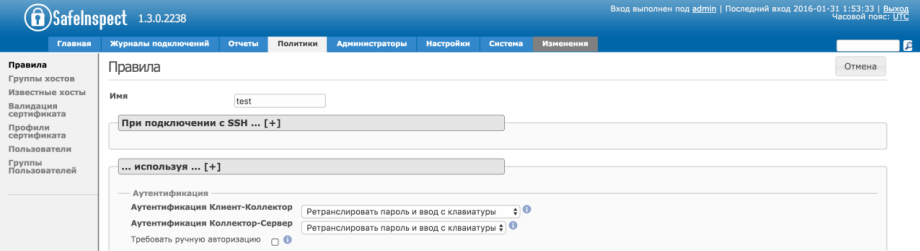

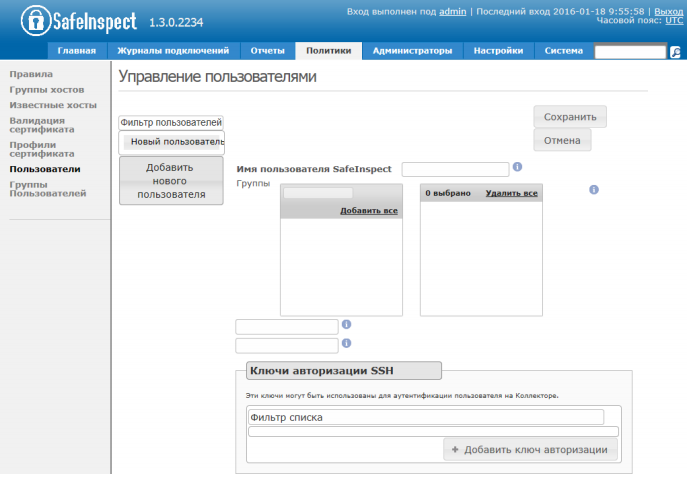

Раздел «Политики» содержит семь подразделов — «Правила», «Группы хостов», «Известные хосты», «Валидация сертификата», «Профили сертификата», «Пользователи» и «Группы пользователей».

Рисунок 8. Управление правилами в политиках SafeInspect

Правила предназначены для разрешения подключений к защищенным службам и настройки аудита сессий. В каждом правиле присутствует указание протокола, адреса удаленного и защищаемого компьютеров, выбор сервера-коллектора, параметры аудита и другие настройки.

Рисунок 9. Добавление нового правила в политиках SafeInspect

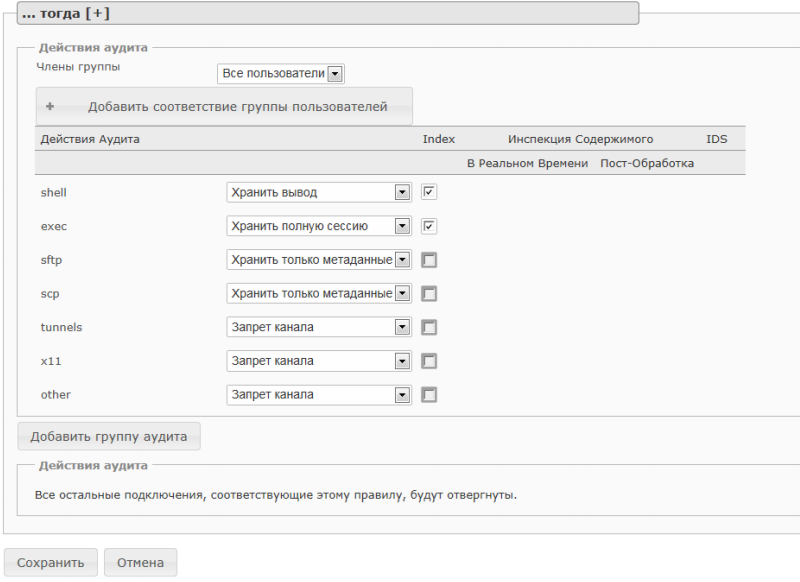

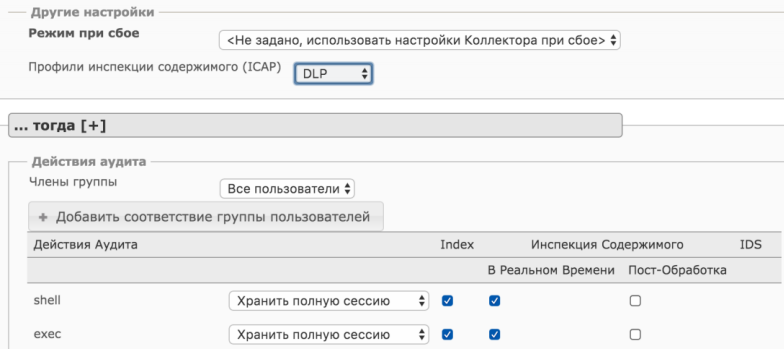

Параметры аудита настраиваются гранулярно для групп пользователей и по используемым протоколам. Поддерживается возможность включения частичного аудита — запись только метаданных или отдельный аудит только на входной или выходной поток.

Рисунок 10. Настройка аудита в правилах SafeInspect

В продукте SafeInspect присутствует контентный фильтр, успешно интегрирующийся со сторонними DLP-системами. В каждом правиле есть возможность включить процесс инспектирования содержимого сессии и установки отдельных реакций на обнаруженные ключевые слова. Например, можно настроить принудительную запись всей сессии при отключенном аудите, если в ходе работы привилегированного пользователя обнаружено выполнение определенной команды.

Рисунок 11. Включение контентного фильтра для сессий в SafeInspect

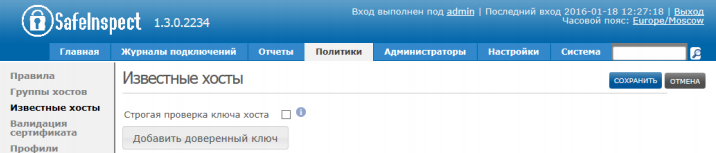

В разделе «Известные хосты» осуществляется управление авторизационными данными к защищаемым компьютерам, которые будут скрыты от привилегированного пользователя. В качестве аутентификатора поддерживается обычный пароль или PKI-ключ для беспарольного доступа.

Рисунок 12. Настройка известных хостов в SafeInspect

Раздел «Пользователи» предназначен для работы с базой привилегированных пользователей. SafeInspect поддерживает ведение собственной базы идентификаторов или работу в режиме интеграции со сторонними серверами LDAP, Active Directory, RADIUS и другими. Для каждого пользователя задается членство в группах, может быть добавлен PKI-ключ для авторизации и настроены дополнительные параметры.

Рисунок 13. Управление пользователями в SafeInspect

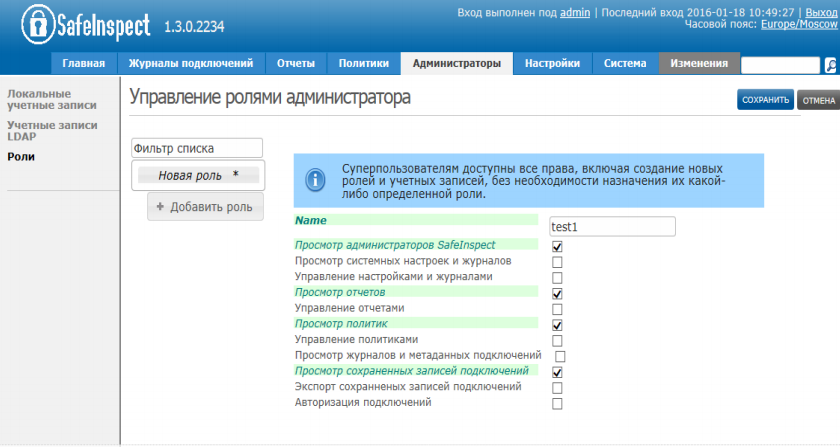

Раздел «Администраторы» предназначен для работы с учетными записями администраторов SafeInspect и ограничением доступа к сессионным данным. Роли администраторов настраиваются через выделенный подраздел. Для каждой роли выбирается набор полномочий, доступных администратору, затем роль может быть назначена конкретному пользователю системы.

Рисунок 14. Управление ролями администратора в SafeInspect

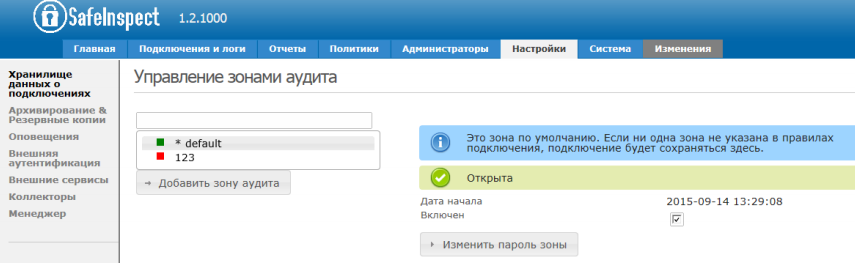

Ограничение области доступа к аудиту сессий и отчетам осуществляется с помощью раздела «Настройки». В каждую зону могут быть добавлены отдельные защищаемые компьютеры и группы компьютеров. Затем зона назначается администратору, и при доступе к веб-консоли SafeInspect ему будут доступны журналы и отчеты только в своей области аудита.

Рисунок 15. Управление зонами аудита в SafeInspect

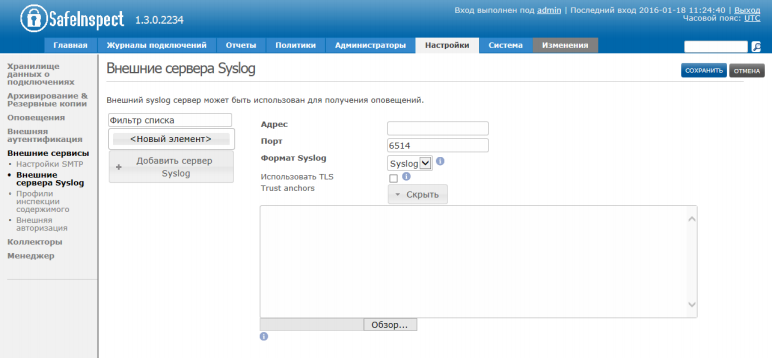

Также в разделе «Настройки» осуществляется управление резервными копиями данных серверов SafeInspect, управление оповещениями администраторов по электронной почте о новых сессиях и событиях, настройка связей с внешними службами (DLP, каталоги пользователей, SIEM и т. д.) и работа с параметрами серверов SafeInspect — коллекторами и менеджерами.

Рисунок 16. Настройка внешнего syslog-сервера для передачи событий в SafeInspect

Подключение привилегированных пользователей к консоли SafeInspect не выполняется, и доступ им не предоставляется. Все взаимодействие с системой осуществляется прозрачно при установке соединений по поддерживаемым протоколам. Если SafeInspect был установлен в режиме маршрутизации трафика, пользователи не вносят изменений в свои профили подключений и взаимодействуют с серверами так же, как они это делали до внедрения SafeInspect. При работе в режиме «Бастион» с проксированием трафика пользователям требуется подключаться напрямую по IP-адресу SafeInspect, а адрес конечного сервера указывать как часть имени пользователя с использованием символа @. Например, для подключения к серверу с IP 192.168.11.43 под учетной записью Administrator привилегированному пользователю требуется установить соединение с сервером SafeInspect, а в качестве логина передать текст «Administrator@192.168.11.43».

Выводы

SafeInspect является зрелым решением класса средств контроля привилегированных пользователей. Широкий набор функциональных возможностей позволяет прозрачно встроить продукт в любую существующую инфраструктуру и резко снизить риск утечки информации со стороны привилегированного сотрудника или внешних специалистов, работающих по подряду, а в случае осуществления утечки — оперативно провести расследование инцидента и выявить виновных.

Для службы ИБ продукт SafeInspect будет полезен в качестве средства контроля действий администраторов. В случае выхода из строя элементов инфраструктуры с помощью поиска и фильтрации не составит труда быстро обнаружить причину неполадок и выявить ответственное лицо. Также продукт позволяет контролировать занятость собственных системных администраторов и аутсорсеров для обеспечения максимальной эффективности работников.

Продукт активно развивается, появляются новые версии, а благодаря встроенной системе обновлений их установка не составляет труда для администратора. Продукт находится на сертификации ФСТЭК России и будет внесен в реестр отечественного программного обеспечения, что облегчит процесс закупки продукта и позволит использовать его для обеспечения защиты информации ограниченного доступа по требованиям регуляторов.

Достоинства:

- Поддержка большого числа протоколов и технологий для перехвата.

- Возможность подробной записи пользовательских сессий и дальнейшего поиска по ним.

- Поддержка сокрытия аутентификационных данных защищаемых серверов и возможность работы с PKI-ключами в качестве аутентификаторов.

- Распознавание текста в RDP-сессиях с использованием механизмов OCR и возможностью поиска по ключевым словам.

- Наличие контентной фильтрации и возможность изменения правил аудита «на лету» при обнаружении ключевых слов.

- Возможность распределенной установки компонентов решения с единым центром управления.

Недостатки:

- Нет возможности показать пользователю предупреждение о том, что ведется аудит и запись сессии.

- Возможность развертывания продукта на ограниченном числе аппаратных платформ.

- Отсутствие официально заявленной поддержки работы в среде виртуализации Microsoft Hyper-V (продукт частично может выполнять свои функции, но полная совместимость со всеми режимами работы не достигается).

ТЕМАТИКА ПРОДУКЦИИ Контроль привилегированных пользователей

НАИМЕНОВАНИЕ SafeInspect

ПРОИЗВОДИТЕЛЬ ООО «Новые технологии безопасности»

ПОСТАВЩИК ООО «Новые технологии безопасности»

ИСТОЧНИК (URL) www.newinfosec.ru

НАЗНАЧЕНИЕ Полнофункциональная платформа для эффективного контроля привилегированных учетных записей и сессий в современных информационных системах – как классических, так и облачных. Позволяет обеспечить эффективный контроль подключений привилегированных пользователей к критически важным объектам информационной системы любого предприятия.

ХАРАКТЕРИСТИКИ И ПРЕИМУЩЕСТВА

Технические характеристики:

- Контролируемые протоколы передачи данных: SSH, RDP, HTTP/HTTPS, TCP (Telnet, TN3270 и др.)

- Определение и аудит подканалов: SCP, SFTP, X11 и др.

- Индексация содержимого, поиск по ключевым словам

- Оптическое распознавание символов в RDP (OCR)

- Установка соответствия пользователей (для SSH и RDP)

- Дополнительная авторизация аутентификации администратора

- Ролевая модель администрирования

- Размер сохраняемых подключений

- SSH:

- 1 Мб/ч (без индекса); 3 Мб/ч(с индексом)

- RDP (для разрешения 1024×768):

- Типичное административное использование: 30 Мб/ч

- С интенсивным использованием графики: 300 Мб/ч

- Интеграция с текущей инфраструктурой и процессами:

- Identity management (AD, RADIUS, RSA SecurID)

- SIEM – Syslog/LEEF (IBM QRadar, HP ArcSight, Splunk и т.д.)

- IDS/IPS

- DLP (RSA DLP, McAfee, ICAP-сервера и т.д.)

- Возможность установки отказоустойчивой конфигурации решения.

- SSH:

ФУНКЦИОНАЛЬНЫЕ ВОЗМОЖНОСТИ

Выполняемые функции:

- Контроль широко используемых протоколов администрирования

Система SafeInspect позволяет выполнять контроль в таких протоколах администрирования, как SSH, RDP, HTTP/HTTPS, Telnet и др.

- Запись сеансов работы с использованием различных протоколов

Действия, выполняемые на контролируемых системой устройствах, непрерывно записываются для последующего просмотра в формате эмуляции видео. Аудитор видит непосредственно то, что делал администратор, как будто смотрит в его монитор. Все аудиторские отчеты проиндексированы, что позволяет быстро прокручивать события вперед или назад, искать фрагменты записи по ключевым словам.

- Статистика и отчеты о действиях

Благодаря встроенной функции создания отчетов администраторы системы SafeInspect могут просматривать графики и статистику активности SafeInspect, а так же автоматически создавать ежедневные отчеты в формате CSV.

- Работа без использования агентов

SafeInspect не требует установки на администрируемых устройствах или рабочих станциях, что обеспечивает быстрое развертывание системы. Нет необходимости в постоянном тестировании версий.

- Контроль доступа

Контроль доступа к устройствам осуществляется на основе простых и эффективных правил. Эти правила основаны на различных критериях, таких как IP-адрес, имя пользователя, протокол или тип сеанса SSH.

- Контроль в реальном времени

SafeInspect позволяет контролировать работу администраторов в реальном времени. При необходимости имеется возможность в режиме реального времени разорвать сессию.

- Прозрачный вход

Каждый пользователь входит в сервер, используя свои учетные данные, и получает доступ к разрешенным устройствам без выполнения второй процедуры входа. При этом на сервере будет использоваться совершенно другой ключ доступа и пароль, но пользователь этого не увидит. Такая схема позволяет обеспечить простоту и прозрачность доступа и одновременно обеспечить высокую защищенность сервера и невозможность обхода системы SafeInspect.

- Надежная аутентификация

Система позволяет обеспечить аутентификацию на сертификатах. Привилегированные пользователи могут использовать технологию входа по сертификатам, что позволяет также использовать двухфакторную аутентификацию с использованием токенов (например, E-token, Ru token), и систему одноразовых паролей.

- Противодействие внутренним угрозам

SafeInspect интегрируется с современными системами DLP и позволяет отсылать на такие системы как полностью трафик, так и отдельные части и файлы для обеспечения контроля утечек информации или вредоносных действий внутри зашифрованных административных каналов.

- Аудит файловых операций

Аудит проводится для протоколов SCP, SFTP, HTTP(s). SafeInspect создает необходимый список всех файловых операций, который может направляться в систему DLP или IPS в режиме реального времени.

- Контроль подключений с учетными записями с расширенными правами

Система позволяет определить, кто, откуда, когда и как имеет доступ к вашим серверам, а также при помощи каких протоколов он может подключаться. Имеется возможность создавать множественные политики доступа к аккаунтам на серверах с разными ключами доступа.

- Сбор информации для расследований инцидентов

Система создает и хранит все журналы действий пользователей в недоступном пользователю месте, обеспечивая полноценное воспроизведение действий пользователей с серверами или информационными системами. В журналах отображаются такие важные параметры как время, субъект и объект доступа, действие над объектом доступа. Данные журналы можно использовать для судебных разбирательств.

- Защищенность от внешних воздействий, а также обеспечение высокой доступности

Система работает в подготовленной защищенной среде, где отключены все ненужные сервисы и обеспечена защита от хакерских атак. Кроме того, система обеспечивает возможность работы, как в автономном, так и в распределенном режиме, когда датчики сбора информации могут быть распределены по сети с обеспечением возможности резервирования, а вся информация собирается на выделенном сервере, где хранится и обрабатывается. Имеется возможность обеспечить аутентификацию, в том числе и двухфакторную. Таким образом, система защищена от воздействий извне, обладает широкими возможностями по аутентификации и обеспечению высокой доступности.

- Интеграция в инфраструктуру Компании

Система интегрируется с современными системами SIEM, IPS, Web filters, DLP позволяя повысить эффективность как своей работы, так и работы других подсистем.

ООО «Новые технологии безопасности» (НТБ)

Москва, ул. Трубная, 12

+7 (495) 787-99-36

info@newinfosec.ru — общие вопросы

sales@newinfosec.ru — приобретение продукции

www.newinfosec.ru

Privileged Access Management (PAM) решение — Контроль привилегированных пользователей

Система SafeInspect контролирует системных администраторов, контроль действий ИТ-аутсорсеров и поставщиков приложений.

SafeInspect

SafeInspect контроль администраторов, привилегированных пользователей

- это система мониторинга активности, которая контролирует доступ к удаленным серверам, виртуальным рабочим столам, сетевым устройствам и записывает активность пользователей, которые имеют доступ к этим системам, запись информации о сессиях производится как в видео формат с расширением .AVI так и в текстовый формат (в случае работы из командной строки). Записанные аудит-трейлы можно воспроизвести как фильм, чтобы просмотреть события в хронологическом порядке. Содержимое записанных файлов проиндексировано, что позволяет искать события и автоматически создавать отчеты. SafeInspect особенно хорошо подходит для наблюдения за доступом привилегированных пользователей согласно требованиям регуляторов, например PCI-DSS и ISO 27001.

SafeInspect система, которая полностью прозрачна и независима от клиентов и серверов. Нет агентов, нет необходимости вносить изменения в контролируемые устройства. Система легко интегрируется в существующую инфраструктуру.

Система интегрируется с современными системами SIEM, IPS, Web filters, DLP позволяя повысить эффективность как своей работы, так и работы других подсистем. Например, при интеграции с SIEM и DLP системами можно будет получить гораздо более высокую оперативность в выявлении инцидентов, и более детальное расследование того, что происходило.

Контроль привилегированных пользователей

1. Подключение

2. Аутентификация и авторизация

3-5. Подключение к ресурсам

6. Отправка данных в DLP / IPS

7. Сохранение записи сессии

8. Отправка логов в SIEM / Syslog

- Контроль широко используемых протоколов администрирования;

- Регистрация действий в виде видеозаписи;

- Индексация, быстрый поиск события;

- Контроль зашифрованных каналов;

- Работа без использования агентов;

- Двухуровневый контроль подключений;

- Двухфакторная аутентификация;

- Контроль доступа в реальном времени;

- Противодействие внутренним угрозам;

- Аудит файловых операций;

- Статистика и отчеты о действиях;

- Сбор информации для расследований инцидентов.

Три варианта интеграции

Прозрачный — система устанавливается в «разрыв» соединения с серверами;

Маршрутизатор — соединения с серверами направляются в систему, а она маршрутизирует их на сервера;

Бастион — для доступа к серверам необходимо явно подключаться к порталу системы.

Контроль поставщиков IT-услуг и приложений

SafeInspect дает возможность иметь надежный источник логов, из которого можно узнать, какие именно операции на серверах выполнял системный администратор, работающий по договору подряда. Какое бы действие ни выполнял поставщик услуг на серверах клиента, оно может стать поводом для подозрений. SafeInspect контролирует привилегированный доступ к «облачным» центрам обработки данных и записывает действия в защищенные от несанкционированных изменений журналы, обеспечивая достоверные доказательства, которые можно использовать для поиска ответственных лиц.

Двухуровневая авторизация — Аутентификация — Подтверждение — Доступ

SafeInspect Интеграция с другими системами

Система интегрируется с системами SIEM, IPS, Web filters, DLP, позволяя повысить эффективность как своей работы, так и работы других подсистем.

SafeInspect преимущество системы

- Контроль всех подключений

- Контроль каналов SSH, RDP, HTTP/HTTPs, Telnet и др.

- Запись трафика в журнал, архивация в зашифрованном виде

- Просмотр логов в формате видео

- Контроль не только внутренних, но и внешних подключений

- Работа без агентов

- Простое внедрение и эксплуатация (10 – 20 минут и можно контролировать все подключения)

- Интуитивный интерфейс (Русский/Английский)

- Быстрая смена настроек

- Интеграция с системами SIEM, IPS, Web filters, DLP

Контроль привилегированных пользователей SafeInspect презентация

Контроль привилегированных пользователей SafeInspect демонстрация

ТЕМАТИКА ПРОДУКЦИИ Контроль привилегированных пользователей

НАИМЕНОВАНИЕ SafeInspect

ПРОИЗВОДИТЕЛЬ ООО «Новые технологии безопасности»

ПОСТАВЩИК ООО «Новые технологии безопасности»

ИСТОЧНИК (URL) www.newinfosec.ru

НАЗНАЧЕНИЕ Полнофункциональная платформа для эффективного контроля привилегированных учетных записей и сессий в современных информационных системах – как классических, так и облачных. Позволяет обеспечить эффективный контроль подключений привилегированных пользователей к критически важным объектам информационной системы любого предприятия.

ХАРАКТЕРИСТИКИ И ПРЕИМУЩЕСТВА

Технические характеристики:

- Контролируемые протоколы передачи данных: SSH, RDP, HTTP/HTTPS, TCP (Telnet, TN3270 и др.)

- Определение и аудит подканалов: SCP, SFTP, X11 и др.

- Индексация содержимого, поиск по ключевым словам

- Оптическое распознавание символов в RDP (OCR)

- Установка соответствия пользователей (для SSH и RDP)

- Дополнительная авторизация аутентификации администратора

- Ролевая модель администрирования

- Размер сохраняемых подключений

- SSH:

- 1 Мб/ч (без индекса); 3 Мб/ч(с индексом)

- RDP (для разрешения 1024×768):

- Типичное административное использование: 30 Мб/ч

- С интенсивным использованием графики: 300 Мб/ч

- Интеграция с текущей инфраструктурой и процессами:

- Identity management (AD, RADIUS, RSA SecurID)

- SIEM – Syslog/LEEF (IBM QRadar, HP ArcSight, Splunk и т.д.)

- IDS/IPS

- DLP (RSA DLP, McAfee, ICAP-сервера и т.д.)

- Возможность установки отказоустойчивой конфигурации решения.

- SSH:

ФУНКЦИОНАЛЬНЫЕ ВОЗМОЖНОСТИ

Выполняемые функции:

- Контроль широко используемых протоколов администрирования

Система SafeInspect позволяет выполнять контроль в таких протоколах администрирования, как SSH, RDP, HTTP/HTTPS, Telnet и др.

- Запись сеансов работы с использованием различных протоколов

Действия, выполняемые на контролируемых системой устройствах, непрерывно записываются для последующего просмотра в формате эмуляции видео. Аудитор видит непосредственно то, что делал администратор, как будто смотрит в его монитор. Все аудиторские отчеты проиндексированы, что позволяет быстро прокручивать события вперед или назад, искать фрагменты записи по ключевым словам.

- Статистика и отчеты о действиях

Благодаря встроенной функции создания отчетов администраторы системы SafeInspect могут просматривать графики и статистику активности SafeInspect, а так же автоматически создавать ежедневные отчеты в формате CSV.

- Работа без использования агентов

SafeInspect не требует установки на администрируемых устройствах или рабочих станциях, что обеспечивает быстрое развертывание системы. Нет необходимости в постоянном тестировании версий.

- Контроль доступа

Контроль доступа к устройствам осуществляется на основе простых и эффективных правил. Эти правила основаны на различных критериях, таких как IP-адрес, имя пользователя, протокол или тип сеанса SSH.

- Контроль в реальном времени

SafeInspect позволяет контролировать работу администраторов в реальном времени. При необходимости имеется возможность в режиме реального времени разорвать сессию.

- Прозрачный вход

Каждый пользователь входит в сервер, используя свои учетные данные, и получает доступ к разрешенным устройствам без выполнения второй процедуры входа. При этом на сервере будет использоваться совершенно другой ключ доступа и пароль, но пользователь этого не увидит. Такая схема позволяет обеспечить простоту и прозрачность доступа и одновременно обеспечить высокую защищенность сервера и невозможность обхода системы SafeInspect.

- Надежная аутентификация

Система позволяет обеспечить аутентификацию на сертификатах. Привилегированные пользователи могут использовать технологию входа по сертификатам, что позволяет также использовать двухфакторную аутентификацию с использованием токенов (например, E-token, Ru token), и систему одноразовых паролей.

- Противодействие внутренним угрозам

SafeInspect интегрируется с современными системами DLP и позволяет отсылать на такие системы как полностью трафик, так и отдельные части и файлы для обеспечения контроля утечек информации или вредоносных действий внутри зашифрованных административных каналов.

- Аудит файловых операций

Аудит проводится для протоколов SCP, SFTP, HTTP(s). SafeInspect создает необходимый список всех файловых операций, который может направляться в систему DLP или IPS в режиме реального времени.

- Контроль подключений с учетными записями с расширенными правами

Система позволяет определить, кто, откуда, когда и как имеет доступ к вашим серверам, а также при помощи каких протоколов он может подключаться. Имеется возможность создавать множественные политики доступа к аккаунтам на серверах с разными ключами доступа.

- Сбор информации для расследований инцидентов

Система создает и хранит все журналы действий пользователей в недоступном пользователю месте, обеспечивая полноценное воспроизведение действий пользователей с серверами или информационными системами. В журналах отображаются такие важные параметры как время, субъект и объект доступа, действие над объектом доступа. Данные журналы можно использовать для судебных разбирательств.

- Защищенность от внешних воздействий, а также обеспечение высокой доступности

Система работает в подготовленной защищенной среде, где отключены все ненужные сервисы и обеспечена защита от хакерских атак. Кроме того, система обеспечивает возможность работы, как в автономном, так и в распределенном режиме, когда датчики сбора информации могут быть распределены по сети с обеспечением возможности резервирования, а вся информация собирается на выделенном сервере, где хранится и обрабатывается. Имеется возможность обеспечить аутентификацию, в том числе и двухфакторную. Таким образом, система защищена от воздействий извне, обладает широкими возможностями по аутентификации и обеспечению высокой доступности.

- Интеграция в инфраструктуру Компании

Система интегрируется с современными системами SIEM, IPS, Web filters, DLP позволяя повысить эффективность как своей работы, так и работы других подсистем.

ООО «Новые технологии безопасности» (НТБ)

Москва, ул. Трубная, 12

+7 (495) 787-99-36

info@newinfosec.ru — общие вопросы

sales@newinfosec.ru — приобретение продукции

www.newinfosec.ru