Время на прочтение

5 мин

Количество просмотров 23K

Введение

Как известно, технология VPN служит для организации прямого безопасного соединения между клиентами (конечным пользователем и корпоративным офисом) или двумя локальными сетями через общедоступный интернет-канал. С помощью VPN удаленные пользователи могут обращаться к серверам предприятия и связываться с различными офисами своей компании.

Для VPN не нужны выделенные линии, поэтому пользоваться ею может каждый, кто располагает доступом к Интернету. Как только соединение установлено, сотрудник может работать со всеми сетевыми ресурсами, как если бы он находился в офисе. Но, пожалуй, важнейшее преимущество этой технологии заключается в том, что, несмотря на общедоступную инфраструктуру, прямое соединение VPN (так называемый VPN-туннель) защищено столь надежно, что украсть данные или получить несанкционированный доступ к географически распределенной сети практически невозможно.

В этой статье мы рассмотрим, как с помощью Traffic Inspector контролировать совместную работу по VPN в корпоративной сети и отслеживать сетевую активность.

Конфигурация

Пусть в нашей компании есть головной офис в Москве и филиал в Санкт-Петербурге. Допустим, нам нужно объединить питерский офис с московским в единую корпоративную сеть посредством VPN, а также организовать доступ в Интернет через московский офис и контролировать сетевую активность в обоих офисах. Предположим также, что VPN создается программно и что каждая клиентская машина подключается по отдельности.

Общий принцип

В самом общем виде алгоритм настройки будет следующим:

- Создать и настроить VPN-сервер в головном офисе.

- Создать и настроить VPN-подключения к головному офису со стороны филиала.

- Проверить работу по VPN.

- Установить и активировать Traffic Inspector на шлюзе в головном офисе.

- Создать в Traffic Inspector разрешения во внешнем сетевом экране для VPN.

- Добавить в Traffic Inspector пользователей из филиала.

- Назначить правила отдельным пользователям и их группам (например, запретить доступ на определенные ресурсы, настроить учет и тарификацию дневного трафика и т. д.).

- Проверить работу правил и корректность настроек.

Настройка VPN-сервера

Итак, теперь мы знаем общий порядок настройки и можем переходить к описанию конкретных действий. Для примера мы взяли систему Windows Server 2012, но все то же самое применимо и для более ранних версий (Windows 2003 и 2008).

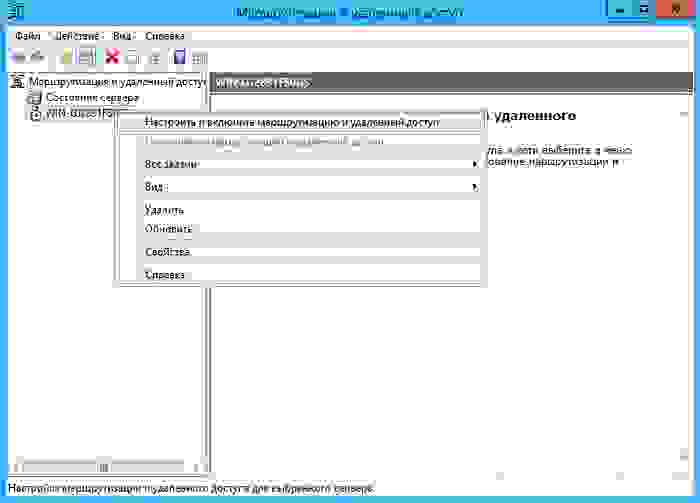

В службе Маршрутизация и удаленный доступ щелкните правой кнопкой мыши свой сервер и выберите пункт Настроить и включить маршрутизацию и удаленный доступ.

- В открывшемся мастере установки сервера маршрутизации и удаленного доступа нажмите Далее и выберите вариант Особая конфигурация.

- В следующем окне выберите Доступ к виртуальной частной сети (VPN), Преобразование сетевых адресов (NAT), Маршрутизация локальной сети и нажмите Далее.

- В последнем окне мастера нажмите кнопку Готово и запустите службу.

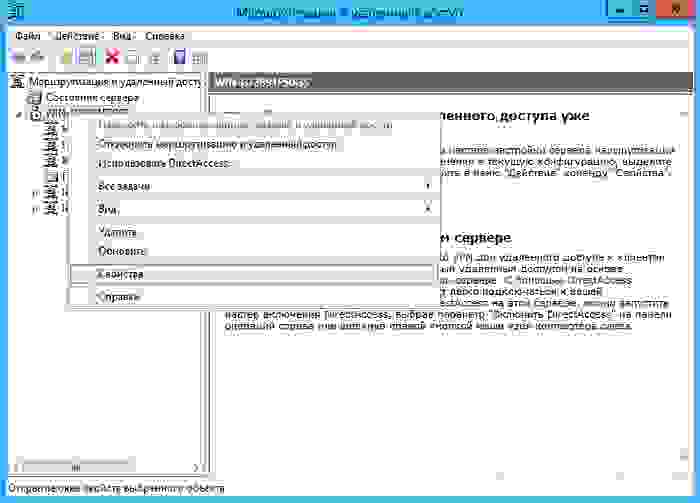

- Теперь зайдите в свойства сервера:

и на вкладке Общие задайте следующие параметры:

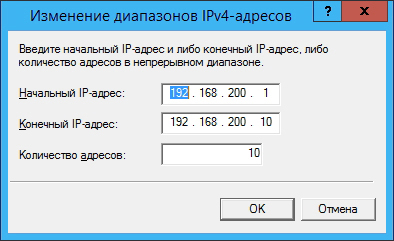

Перейдите на вкладку IPv4 и выберите статический пул адресов: 4

Нажмите кнопку Добавить и назначьте пул адресов (в данном случае выбрана подсеть 192.168.200.1—192.168.200.10, состоящая из 10 адресов, причем сервер получает адрес 192.168.200.1):

Перейдите на вкладку Ведение журнала и установите флажок в поле Вести журнал ошибок и предупреждений.

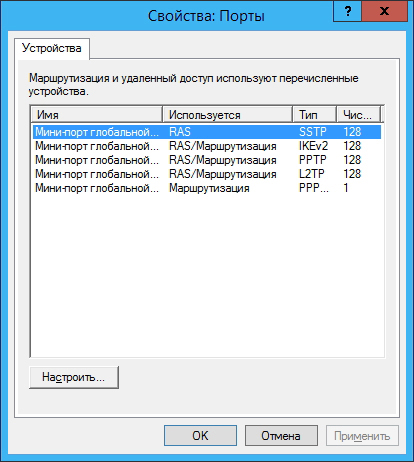

Щелкните правой кнопкой мыши Порты и выберите пункт Свойства:

Для стабильной работы сервера рекомендуется удалить ненужные порты (SSTP, PPOE, L2TP, IKEv2) и создать необходимое количество портов PPTP (в нашем случае нужно 10 таких портов):

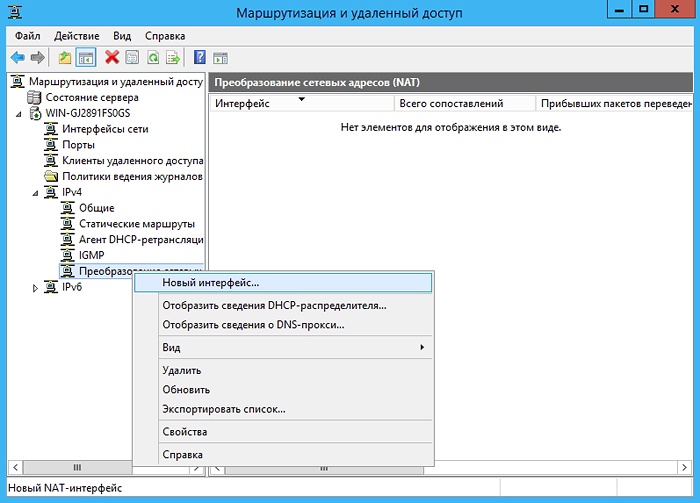

Перейдите к элементу Преобразование сетевых адресов (NAT) и добавьте новый интерфейс:

Выберите подключение к Интернету и установите флажки в полях общий интерфейс подключен к интернету и Включить NAT на данном интерфейсе.

Затем пометьте интерфейс локальной сети как «Частный интерфейс подключен к частной сети», а внутренний интерфейс — как Частный интерфейс подключен к частной сети. Получится примерно следующее:

На этом настройка VPN-сервера в головном офисе завершена, и можно переходить к настройке VPN-клиентов в филиале.

Настройка VPN-клиентов

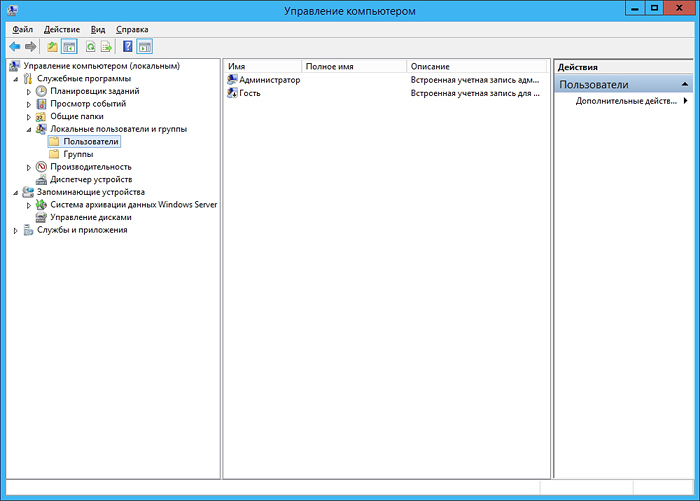

На серверной стороне запустите управление компьютером:

и в разделе Локальные пользователи и группы — Пользователи добавьте нового пользователя и укажите его учетные данные:

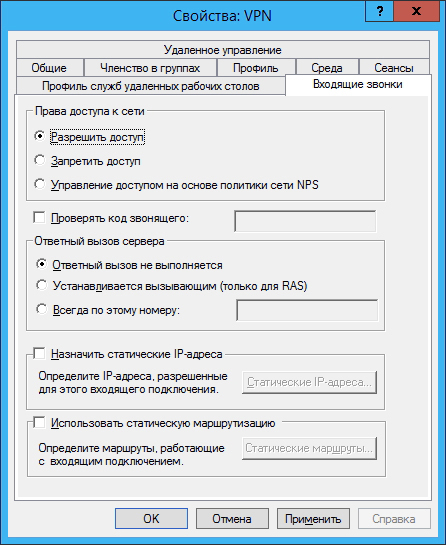

Перейдите в свойства пользователя на вкладку Входящие звонки и укажите настройки, как показано на рисунке (пользователю можно также назначить статический IP):

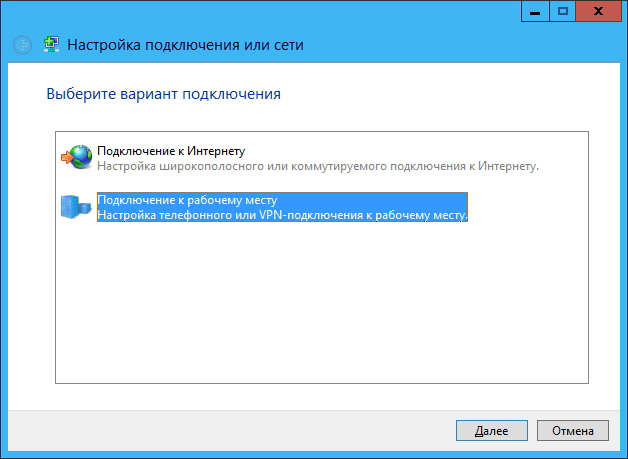

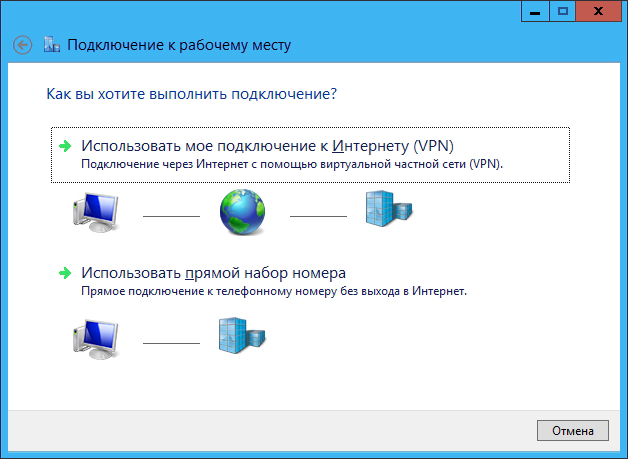

Теперь на стороне клиента создайте VPN-подключение средствами операционной системы (в качестве примера возьмем ОС Windows 8). Для этого в Центре управления сетями и общим доступом выберите вариант Настройка нового подключения или сети и в открывшемся мастере настройки выберите Подключение к рабочему месту:

Выберите Использовать мое подключение к Интернету (VPN) и нажмите Далее:

Затем введите URL или IP-адрес VPN-сервера, укажите название его местоположения и нажмите кнопку Создать:

Настройка Traffic Inspector на VPN-сервере

После настройки VPN-сервера и клиентов можно переходить к установке и конфигурированию самого Traffic Inspector’а. Обратите внимание, что Traffic Inspector устанавливается только на этом этапе, поэтому работоспособность VPN необходимо проверить заранее стандартными средствами Windows (ping, netstat, tracert и т. д.).

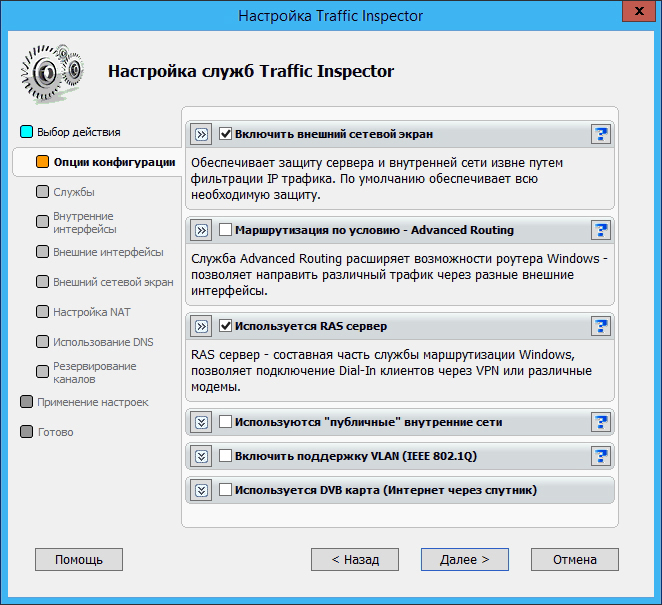

В конфигураторе Traffic Inspector в настройках служб установите флажок Используется RAS сервер:

В разделе Правила внешнего сетевого экрана в Traffic Inspector создайте два правила — в одном правиле разрешите подключение по TCP на порт 1723 для внешних клиентов, а во втором правиле разрешите подключения по протоколу GRE (вариант Заданный тип IP, номер 47):

Остальные параметры можно не изменять и оставить значения по умолчанию.

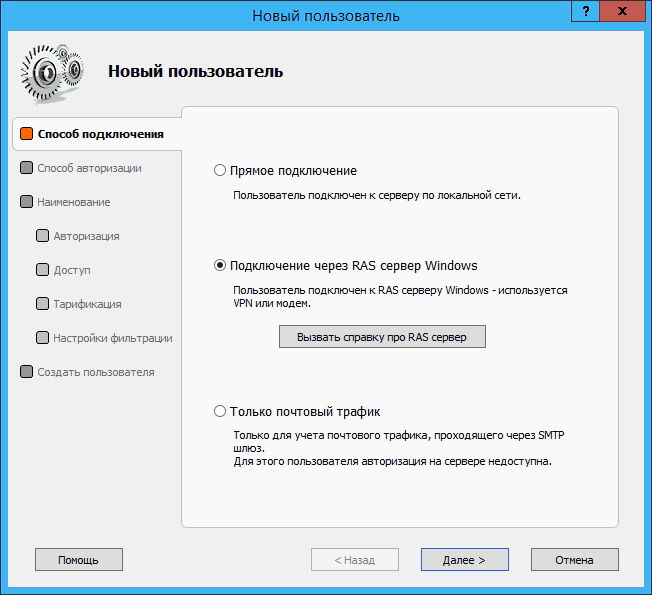

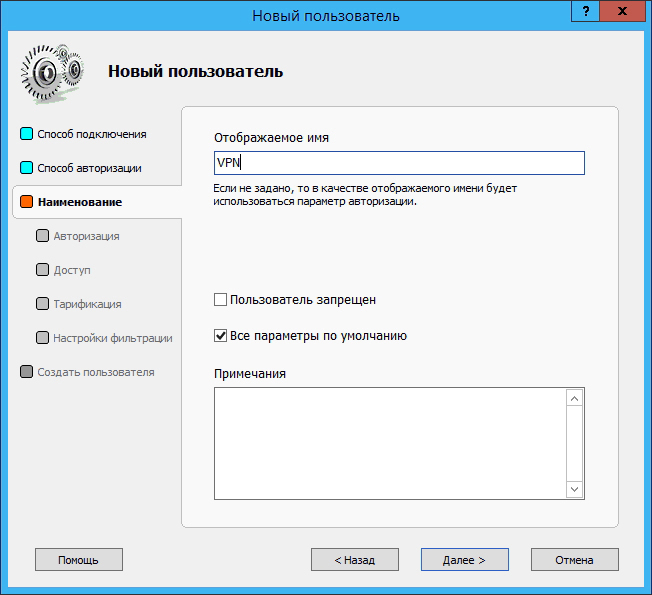

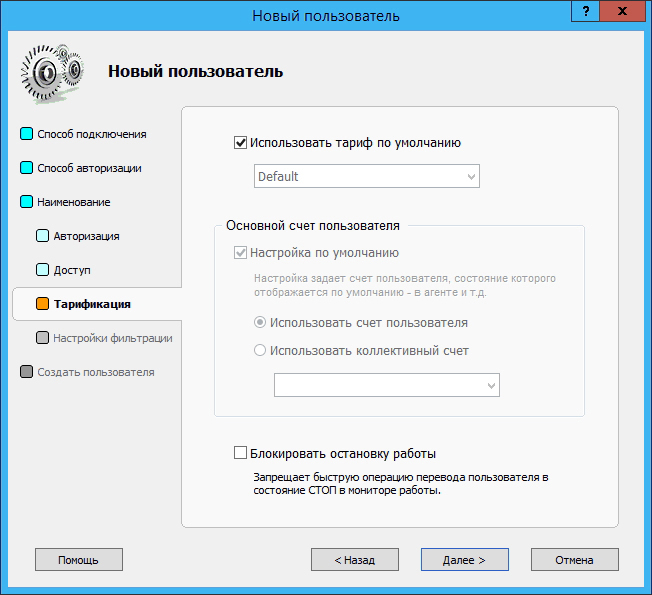

Добавьте в программу нового клиента и укажите способ подключения Подключение через RAS сервер Windows:

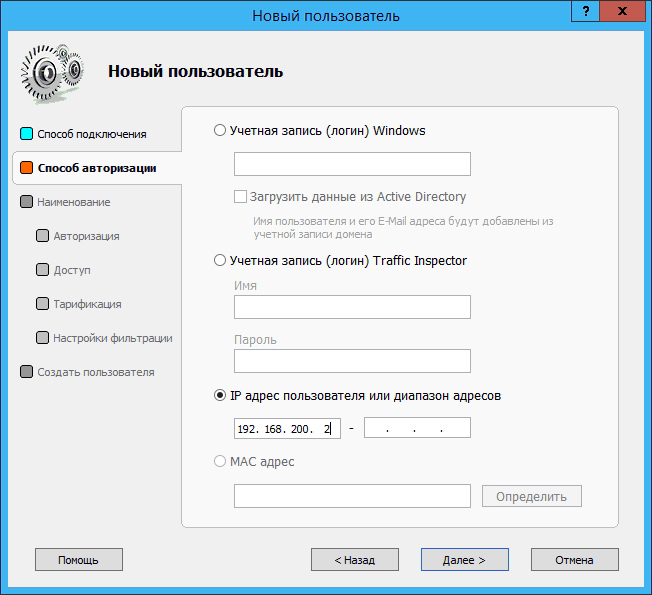

Остальные настройки аналогичны настройкам клиентов программы. В данном случае использована авторизация по IP:

При необходимости можно настроить автоматическое отключение клиента в случае превышения допустимого баланса или же запретить доступ к серверу в определенные дни:

В Traffic Inspector предусмотрены 4 уровня фильтрации трафика для пользователей — баннеры, мультимедиа, графика и только текст. Чтобы выбрать один из них, поставьте флажок в поле Установить индивидуальный минимальный уровень фильтрации для пользователя:

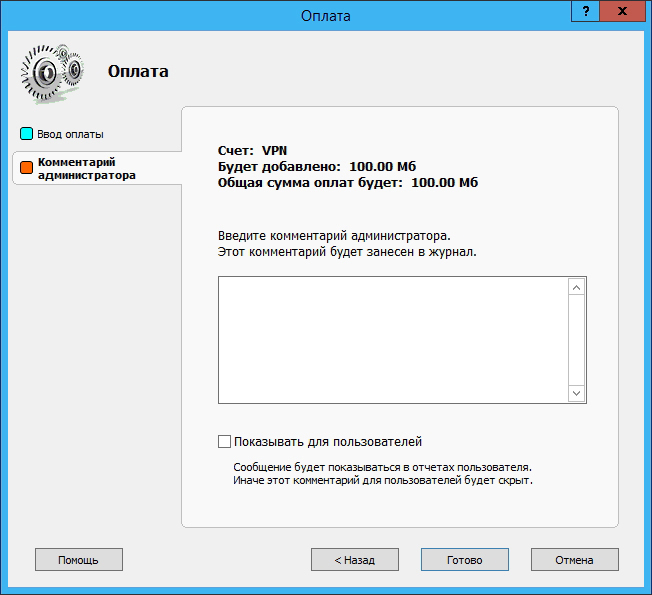

Кроме того, пользователю можно выделить определенную квоту трафика (например, 100 МБ):

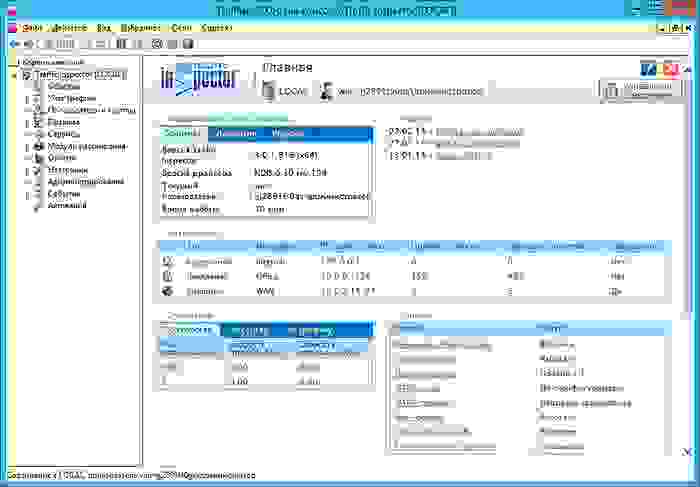

После окончания настройки в главном окне Traffic Inspector появится новая сеть RAS server (dial in):

Заключение

Организация VPN-туннеля может обеспечить высокую скорость и безопасность подключения в корпоративной сети, гарантированную полосу пропускания, а также экономию средств на сетевой инфраструктуре. Вместе с тем, проблема сетевой безопасности остается актуальной и для VPN. Traffic Inspector восполняет этот пробел, позволяя оперативно контролировать работу пользователей в Интернете и подключения к корпоративному серверу, в том числе задавать квоты на трафик, ограничивать доступ к определенным ресурсам, настраивать различные уровни фильтрации для пользователей и многое другое. При этом от системного администратора не требуется каких-либо специальных знаний — вся настройка выполняется в Консоли управления Windows (MMC) с помощью удобных пошаговых мастеров.

Базовая настройка Traffic Inspector Next Generation – универсального шлюза безопасности (UTM) на базе OPNsense для СМБ и крупного бизнеса, госструктур.

В видеоуроке:

0:08 Вход в веб-интерфейс.

1:00 Мастер настройки.

1:41 Создание сертификатов.

2:31 Настройка интерфейсов и маршрутизации.

3:19 Доступ к обновлениям и плагинам.

3:39 Обновление.

4:04 Настройка межсетевого экрана.

5:05 Настройка NAT.

5:35 Учётные записи.

6:13 Сервисы.

7:55 Завершение первоначальной настройки.

Интернет-трафик остается недорогим «удовольствием» для компаний, находящихся, в основном, в европейской части России, поближе к двум столицам. Чем дальше от них, тем стоимость трафика растет, а сама скорость неуклонно снижается. Как экономить в таких условиях? Как отследить, кто и каким образом потребляет большую часть квоты? В данной статье мы расскажем о Traffic Inspector.

Организация учета потребления интернет-трафика — одна из ключевых задач при построении и оптимизации любой локальной вычислительной сети организации. Перед системным администратором в этом случае будут стоять задачи не только разграничения доступа к тем или иным сайтам (например, запрет выхода в соцсети) и точного подсчета израсходованного трафика на каждого сотрудника, а решение гораздо более сложных и масштабных проблем. К ним относятся и защита локальной сети от внешнего вторжения, и предотвращение распространения сетевых червей, и организация кеширования для снижения потребления трафика, и блокировка загрузки рекламы и определенных типов файлов на компьютеры сотрудников. Для компьютерных клубов, Интернет-кафе, учебных заведений также актуальна система биллинга, позволяющая организовать платную работу пользователя за ПК. На наш взгляд, все эти задачи можно решить только при установке комплексного продукта. Рассмотрим одну из таких разработок — приложение Traffic Inspector от отечественного вендора «Смарт-Cофт».

Доступ не для всех

Основная функция приложения — предоставление гибкого и продвинутого интерфейса для организации подключения к Интернету сети компьютеров (с полным спектром вариантов, включая продвинутую маршрутизацию запросов, автопереключение на резервный канал, обеспечение доступности опубликованных в сети ресурсов). Подобные настройки выполняются сразу после установки приложения на сервер — для этого в консоли управления выбирается раздел «Конфигуратор», имеющий два варианта в соответствии с двумя возможными ролями шлюза (когда сервер и шлюз одно и то же, и когда шлюз является внешним аппаратным устройством). Здесь можно выставить необходимые настройки шлюзов прокси-сервера для того, чтобы пользователи локальной сети использовали внутренние IP-адреса, а внешние получали или через DHCP, или путем принудительного присваивания на сетевой карте. Работать распределение Интернет-трафика по сетевым подключениям будет через RRAS-службу (RAS-сервер), что облегчает задачу конфигурирования.

Все под учетом

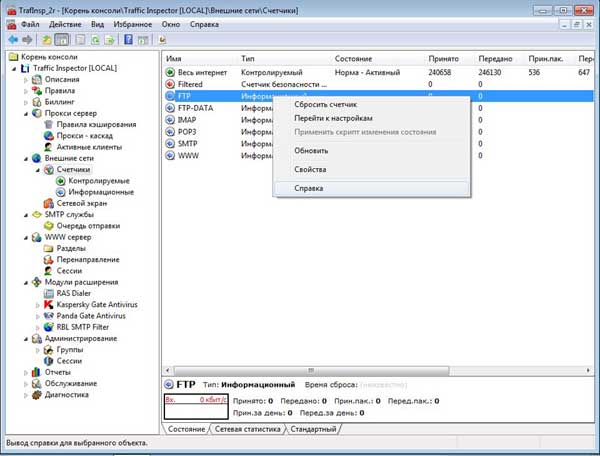

Учет трафика обычно проводится по следующей схеме — в организации существует сервер в роли Интернет-шлюза (подключенный к Сети), к которому подведены клиентские компьютеры. Соответственно, для получения точных результатов подсчет надо вести именно на шлюзе, где устанавливается программа. Системный администратор может в этой схеме контролировать со своего рабочего места поведение всех машин, выходящих в Интернет, например, ограничивая скорость исходящего трафика, перекрывая загрузку тяжелых файлов или перенаправляя HTTP-пакеты на другое соединение с Интернетом (например, где выше скорость). В Traffic Inspector для учета сетевого трафика используются два типа внешних счетчиков — контролируемые и информационные. Как можно догадаться из названия, первые позволяют устанавливать определенные ограничения на потребление ресурсов провайдера, интерпретируя их как платные. При достижении определенного лимита администратор может получить уведомление по почте или будет применено правило блокировки. Другой тип счетчиков позволяет отслеживать потребление того или иного трафика с целью дальнейшего анализа на популярных протоколах (POP3, SMTP, FTP, HTTP и так далее). Подвидом информационных счетчиков являются счетчики безопасности — они считают только отфильтрованный трафик, позволяя оценить долю вредоносного трафика в сети и атак на сервер извне.

Защита трафика

Раз речь зашла об учете вредоносного трафика, нелишним будет упомянуть о наличии в Traffic Inspector продвинутого межсетевого экрана. Он позволяет фильтровать (в соответствие с назначенными правилами) трафик извне, пропуская исходящие запросы при соответствующем уровне настроек. Для упрощения конфигурирования в программе есть несколько предустановленных шаблонов правил для открытия стандартных типов протоколов и соединений, поскольку по умолчанию входящих трафик, не относящийся к деятельности авторизованных пользователей или служб/программ, блокируется. Заметим, что в Traffic Inspector есть удачно реализованный механизм шлюзового контроля почтового сервера от спуфинга, популярного приема злоумышленников, который состоит в подмене обратных адресов. Это предотвращает потенциальное попадание легитимного почтового сервера в стоп-лист и затруднения прохождения корреспонденции.

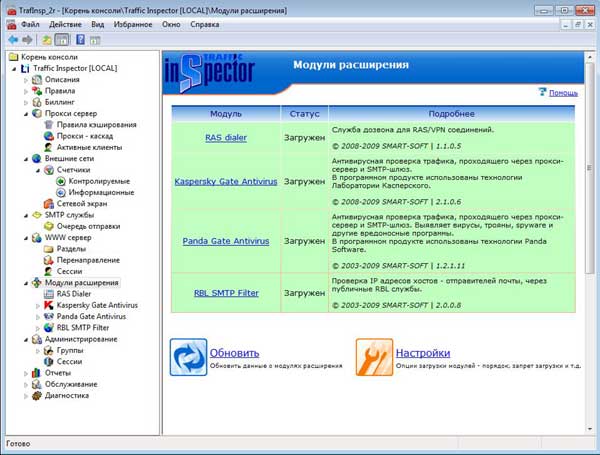

Серьезные проблемы, связанные с чрезмерным расходом трафика, часто исходят из заражения клиентских компьютеров сетевыми червями. Помимо того, что в Traffic Inspector есть удобный интерфейс для назначения правил поведения программы при резком возрастании сетевой активности (функция Virus Flood Detect), системный администратор может задействовать шлюзовые антивирусы. Они выполнены в виде дополнений к самой программе и в полной версии продукта присутствуют два таких решений — Kaspersky Gate Antivirus и Panda Gate Antivirus. Их можно включать как одновременно, так и использовать какой-то один из них. В целом, задача их проста — отслеживать веб-трафик, идущий через прокси сервер программы, и почтовый трафик, идущий через SMTP-шлюз программы, на наличие зараженных файлов, удаляя их или оповещая об этом администратора.

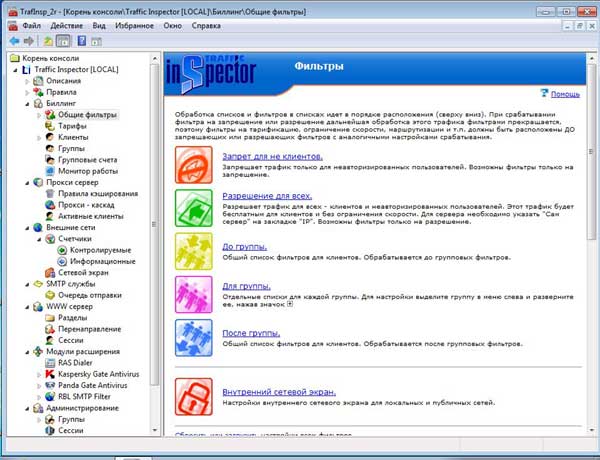

Определяем цены

Учет трафика тесно связан с расчетом его стоимости. Для этого в Traffic Inspector присутствует модуль биллинга, актуальный для организаций, продающих доступ в Интернет — от компьютерных клубов и учебных заведений до провайдеров Интернета в домовых сетях. Программа может тарифицировать разные виды трафика (отдельно входящий и исходящий, суммарный, максимальный) и работать по постоплатной и предоплатной схеме. Поскольку достаточно распространены варианты, когда определенная часть соединений на том или ином направлении не тарифицируется (например, корпоративные ресурсы центрального филиала), в Traffic Inspector есть возможность задействовать разграничения согласно правилам и фильтрам.

Важным компонентом биллинговой системы является встроенный сервер статистики с кастомизируемым веб-интерфейсом. Он написан на базе ASP.NET, что позволяет эффективно расширить его функциональность. На его базе можно реализовать как отчетную систему для администраторов, так и пользовательское фронт-энд решение типа «личный кабинет». Помимо этого, например, к «личному кабинету» можно сделать специальный модуль, позволяющий управлять счетами не отдельных пользователей, а групп.

Общие выводы

Описание всех возможностей Traffic Inspector достаточно трудно передать в рамках небольшого материала, описывающего только реализацию учетного интерфейса. В списке дополнительных возможностей есть и поддержка нескольких серверов баз данных (SQL) на выбор администратора, которые могут хранить все логи журналов, рационально используя дисковое пространство сервера. Системные администраторы оценят удобно реализованные клиенты для рабочих станций, которые могут быть достаточно быстро развернуты на нужных машинах в сети, а также возможности удаленной консоли управления. Кроме того, Traffic Inspector предоставляет уже заранее сконфигурированные скрипты для автоматизации рутинных операций — например, прописывания настроек прокси-сервера в веб-браузере Internet Explorer — стандартный браузер ОС Windows, а также встроенный инструмент планировщика исполнения служебных сценариев в отсутствие администратора. Отметим и то, что отечественный продукт «дружит» с популярными программными серверными компонентами — Squid и ISA Server, что делает ее привлекательной для использования в уже существующей ИТ-инфраструктуре организации для более сложных целей (например, построения VLAN/VPN). Купить Traffic Inspector можно в партнерской сети «1Софт».

Материал предоставлен сайтом 1Софт

1. Введение

2. Функциональные возможности

3. Модельный ряд

4. Работа с продуктом

4.1. Общее управление шлюзом

4.2. Управление правилами фильтрации и другими компонентами безопасности

4.3. Мониторинг и отчеты

5. Выводы

Введение

В наше время сложно переоценить значение интернета для современного бизнеса — глобальная сеть активно используется в бизнес-процессах для решения широкого спектра задач. Но она также таит в себе и множество опасных угроз. Как правило, основные задачи по защите корпоративных сетевых ресурсов от сетевых угроз и предоставления контролируемого доступа сотрудников к веб-ресурсам в интернете выполняют шлюзы безопасности. Традиционно это «классические» межсетевые экраны и веб-прокси-сервера. Однако с каждым днем угрозы информационной безопасности становятся все сложнее — киберпреступники используют новые методы взлома и реализуют все более изощренные атаки, чтобы получить несанкционированный доступ в сеть и украсть информацию. Поэтому в современных условиях возникает потребность в универсальных шлюзах безопасности нового поколения, которые соответствуют концепции унифицированной защиты от угроз — Unified Treat Management (UTM).

Термин Unified Threat Management (UTM) введен американским аналитическим агентством International Data Corporation (IDC). IDC под UTM подразумевает устройство, которое включает в себя как минимум межсетевой экран, систему обнаружения вторжений (IDS/IPS), VPN-сервер и антивирусный модуль. По мнению аналитического агентства Gartner, UTM-шлюз должен обеспечивать стандартные функции межсетевого экранирования с контролем состояний сетевых соединений, возможность организации удаленного доступа с использованием VPN, функциональность веб-прокси с проверками на наличие вредоносного трафика, с URL-фильтрацией и контролем приложений, антиспам-фильтрами, а также предотвращать сетевые вторжения и атаки.

До недавнего времени большинство UTM-устройств импортировались в Россию из-за рубежа. Но в условиях политической нестабильности использование импортных средств защиты информации может создать проблемы. В статье «Опасные связи: пора перестать тратить государственные деньги на иностранный софт» мы уже говорили о том, с какими негативными последствиями могут столкнуться организации, используя устройства и программное обеспечение западных вендоров. В этой ситуации логично рассмотреть UTM-решения российских разработчиков в качестве замены импортным устройствам. Тем более что сегодня отечественные компании уже предлагают достойные решения, которые могут конкурировать с западными аналогами. Об одном из таких отечественных решений — Traffic Inspector Next Generation — и пойдет речь в этом обзоре.

В июле 2016 г. российская компания «Смарт-Софт» представила универсальный шлюз безопасности для управления интернет-доступом Traffic Inspector Next Generation. Traffic Inspector Next Generation соответствует концепции унифицированной защиты от угроз — Unified Treat Management. Traffic Inspector Next Generation разворачивается в качестве шлюза на границе сети и служит входной точкой в офисную или домашнюю сеть. Такое расположение позволяет контролировать все сетевые потоки между LAN-сетью и интернетом. Traffic Inspector Next Generation обеспечивает фильтрацию на разных уровнях модели OSI и предоставляет широкий набор сетевых сервисов под управлением единого интерфейса. Основные функции Traffic Inspector Next Generation — обеспечение сетевой защиты, контроль доступа в интернет и сбор сетевой статистики.

Функциональные возможности Traffic Inspector Next Generation

К основным функциональным возможностям Traffic Inspector Next Generation версии 1.0 относят следующее:

- Межсетевой экран — защищает шлюз и компьютеры пользователей от несанкционированного доступа из интернета. Средствами сетевого экрана также реализован механизм NAT, обеспечивающий общий доступ внутренних пользователей к интернету.

- Deep Packet Inspection — позволяет распознавать и фильтровать трафик приложений независимо от используемых ими сетевых портов (L7-фильтрация).

- Веб-прокси-сервер — служит посредником при обращении внутренних пользователей к веб-ресурсам интернета. Использование веб-прокси-сервера позволяет ускорять доступ к наиболее часто запрашиваемому веб-контенту. Веб-прокси-сервер Traffic Inspector Next Generation поддерживает перехват SSL-соединений, URL-фильтрацию и антивирусную проверку передаваемого веб-контента.

- Система обнаружения/предотвращения вторжений (IDS/IPS) — предназначена для выявления и предотвращения вредной и потенциально опасной сетевой активности в сети, защищаемой шлюзом Traffic Inspector Next Generation.

- VPN-сервер — поддерживает подключение удаленных VPN-клиентов с использованием технологий OpenVPN и IPsec.

- Антивирус — Traffic Inspector Next Generation обеспечивает антивирусную проверку HTTP- и HTTPS-трафика за счет встроенного прокси-сервера и стандартного протокола ICAP. Антивирусный анализ осуществляется внешними антивирусными фильтрами от известных производителей, например Kaspersky Anti-Virus for Proxy Server.

- Ограничитель скорости / приоритизация трафика — позволяет разграничивать пропускную способность интернет-канала между пользователями и приоритизировать обработку критичного к задержкам трафика (VoIP, видеосвязь).

- Отказоустойчивость — несколько серверов Traffic Inspector Next Generation могут функционировать в режиме аппаратной избыточности, подменяя друг друга при выходе из строя других серверов пула Traffic Inspector Next Generation (аппаратная отказоустойчивость на базе протокола CARP). Traffic Inspector Next Generation поддерживает функционал переключения на запасные каналы доступа к интернету при выходе и строя основных (Connection Failover). Существует также возможность сохранения и восстановления конфигурации шлюза в облаке.

- Балансировка нагрузки — обеспечивает равномерное распределение сетевой нагрузки между несколькими серверами во внутренней сети с целью оптимизации использования ресурсов, сокращения времени обслуживания запросов, а также обеспечения лучшей отказоустойчивости.

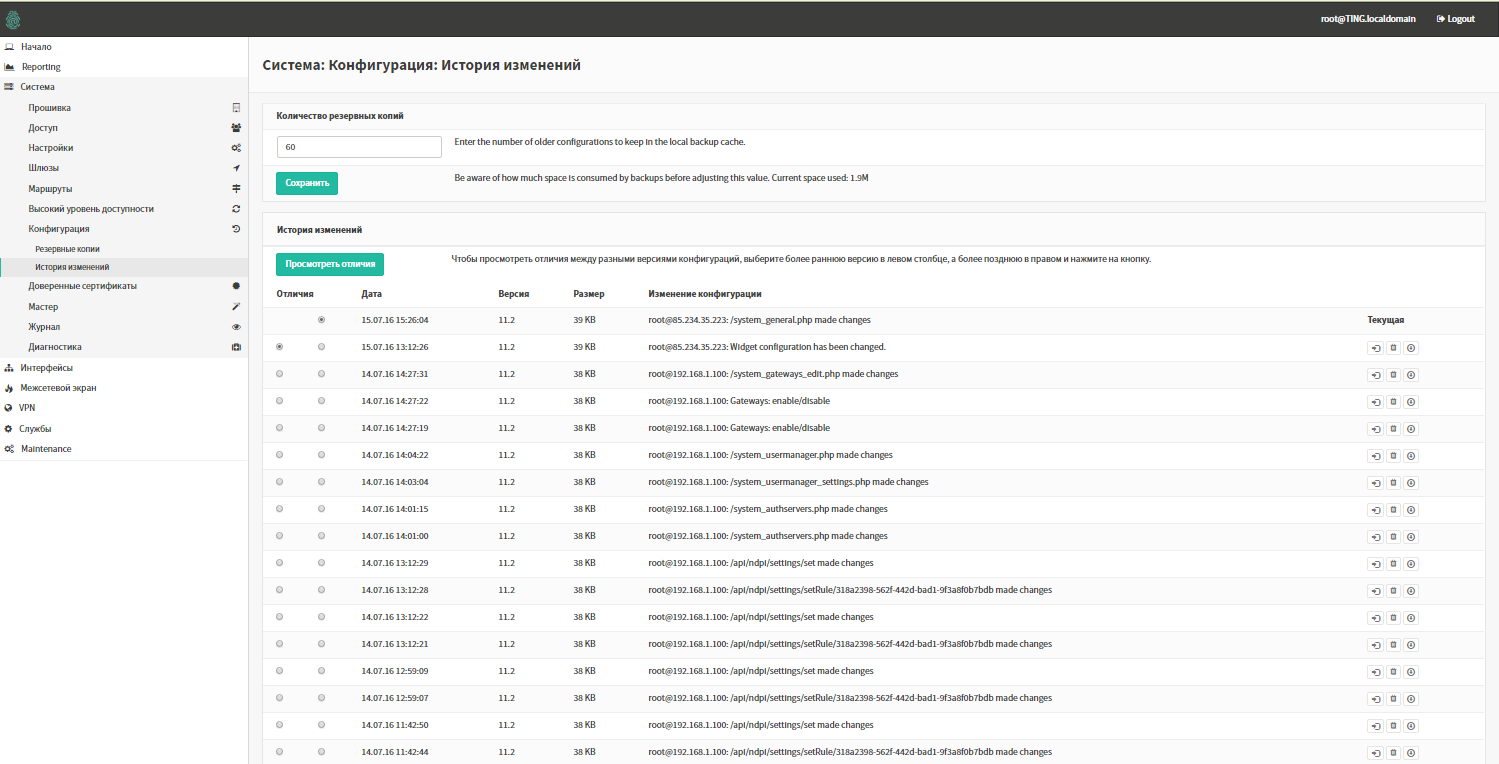

- Отчеты/графики — Traffic Inspector Next Generation предоставляет гибкие и информативные отчеты по сетевой активности пользователей. Поддерживается протоколирование действий администратора шлюза и возможность отката к любому из запротоколированных состояний.

Traffic Inspector Next Generation имеет встроенный Netflow-анализатор и может экспортировать Netflow-данные во внешние коллекторы. К тому же Traffic Inspector Next Generation имеет полнофункциональный модуль мониторинга в реальном времени.

Traffic Inspector Next Generation реализует также ряд полезных сервисов:

- DHCP — если требуется распространять TCP/IP настройки для клинетов шлюза с помощью протокола DHCP.

- Перенаправляющий DNS-сервер — шлюз берет на себя все заботы по разрешению имени и возвращает клиенту готовый ответ.

- DynamicDNS — позволяет легко обращаться к шлюзу со стороны интернета по постоянному и неизменному DNS-имени.

Управление Traffic Inspector Next Generation осуществляется c помощью браузера через удобный веб-интерфейс, доступный по защищенному HTTPS-подключению.

Аутентификация пользователей в компонентах шлюза Traffic Inspector Next Generation (веб-интерфейс, портал авторизации Captive Portal, веб-прокси-сервер, VPN-сервер) производятся с помощью ряда методов:

- локальная база пользователей,

- служба каталогов LDAP,

- Radius-сервер.

В Traffic Inspector Next Generation для авторизации пользователей можно использовать сервис двухфакторной аутентификации Google authenticator.

В Traffic Inspector Next Generation также существует возможность создания временных пользователей. Данная функция может быть полезна для гостиниц, публичных Wi-Fi-сетей, где необходимо идентифицировать пользователей и предоставить им доступ на ограниченное время.

Далее в обзоре будет рассмотрен модельный ряд Traffic Inspector Next Generation, а также показана работа с основными компонентами шлюза.

Модельный ряд Traffic Inspector Next Generation

Компания «Смарт-Софт» предлагает широкий ряд устройств, начиная с модели для небольших предприятий и офисов (до 100 пользователей) и заканчивая моделью, предназначенной для крупных корпораций (свыше 1000 пользователей).

Таблица 1. Модельный ряд Traffic Inspector Next Generation

|

Технические характеристики |

Модельный ряд |

||

|

Traffic Inspector Next Generation S 100 |

Traffic Inspector Next Generation M 1000 |

Traffic Inspector Next Generation L 2000+ |

|

|

Назначение |

Небольшие офисы |

Средний бизнес |

Крупные корпорации |

|

Платформа |

|||

|

Процессор |

AMD GX-412 TC |

Intel Xeon E3-1225V5 |

Intel Xeon E3-1275v3 |

|

Емкость устройства хранения данных |

30GB |

500GB |

128GB SSD |

|

Объем оперативной памяти |

4GB ECC |

8GB ECC |

8GB ECC |

|

Сетевые интерфейсы |

3 GE |

2 GE |

8 GE \ 2 10GE |

|

Консольный интерфейс |

RS-232 |

RS-232 |

RS-232 |

|

Форм-фактор |

embedded |

1U |

1U |

|

Габариты (ВхШxГ): |

28x168x157 |

43x437x287 |

44x485x359 |

|

Масса |

0,4кг |

6кг |

8.5 кг |

|

Эксплуатационные характеристики |

|||

|

Пропускная способность межсетевого экрана (Мбит/с) |

320 |

1000 |

10000 |

|

Пропускная способность при включенном IDS/IPS, (Мбит/с) |

240 |

1000 |

8000 |

|

Число пользователей |

<100 |

<1000 |

>1000 |

|

Число сетей VLAN |

4094 |

4094 |

4094 |

|

Назначение |

|||

|

Соответствие требованиям российского законодательства в области ИБ |

|||

|

Приказ ФСТЭК России от 9 февраля 2016 г. № 9 (требования к межсетевым экранам) |

Тип «Б», Класс защиты 4 (находится в формальной стадии регистрации во ФСТЭК) |

Тип «Б», Класс защиты 4 (находится в формальной стадии регистрации во ФСТЭК) |

Тип «Б», Класс защиты 4 (находится в формальной стадии регистрации во ФСТЭК) |

Рисунок 1. Внешний вид шлюза Traffic Inspector Next Generation S 100

Работа с Traffic Inspector Next Generation

Общее управление шлюзом

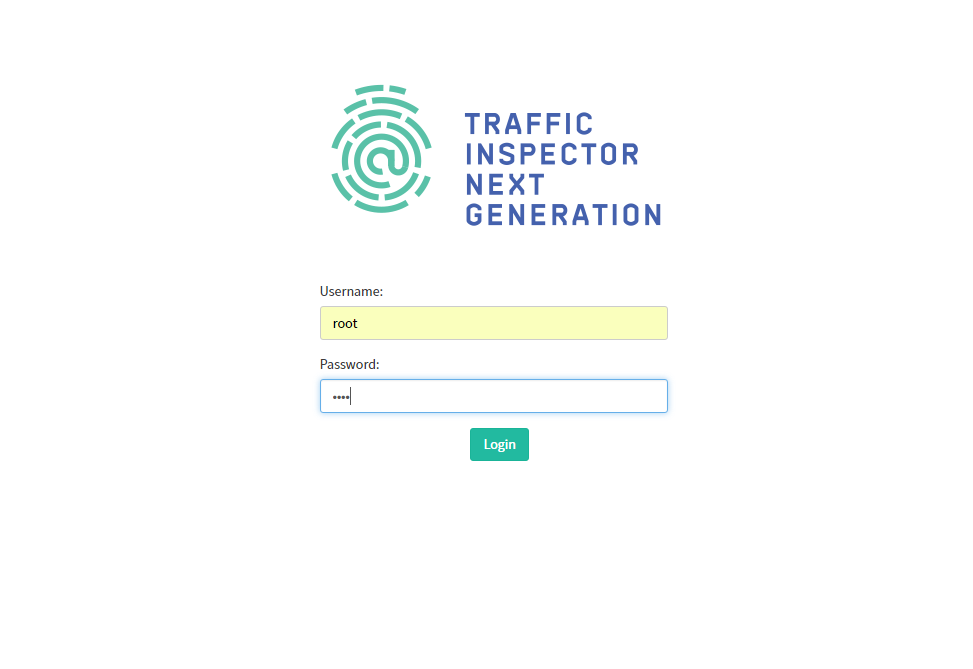

Управление шлюзом осуществляется c помощью браузера через веб-интерфейс, доступный по умолчанию по порту 443 (HTTPS) или 80 (HTTP) со стороны внутреннего LAN-адаптера шлюза.

Рисунок 2. Аутентификация администратора для доступа к веб-интерфейсу Traffic Inspector Next Generation

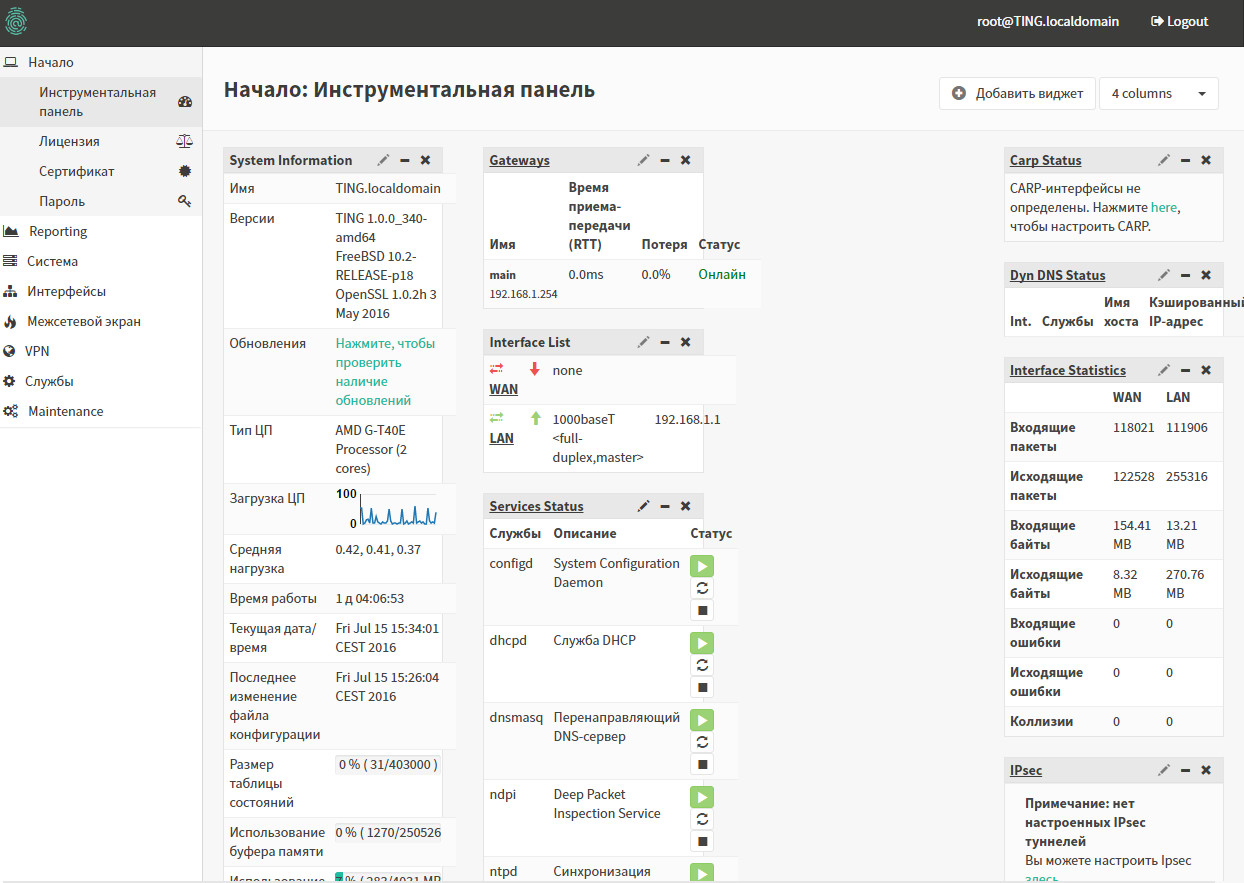

Окно веб-интерфейса состоит из трех зон — слева расположено иерархическое меню, разделенное по функциональным возможностям, справа отображается основная информация и настройки соответствующего раздела, вверху выводится информация об учетной записи администратора и кнопка выхода из системы.

На начальной странице интерфейса администратора Traffic Inspector Next Generation («Инструментальная панель») отображается набор виджетов с ключевой информацией о шлюзе. Администратор может настроить виджеты начальной страницы по своему вкусу, например, добавить виджеты с информацией о системе, сетевой статистике по интерфесам, статусе служб и другие.

Рисунок 3. Начальная страница интерфейса администратора в Traffic Inspector Next Generation

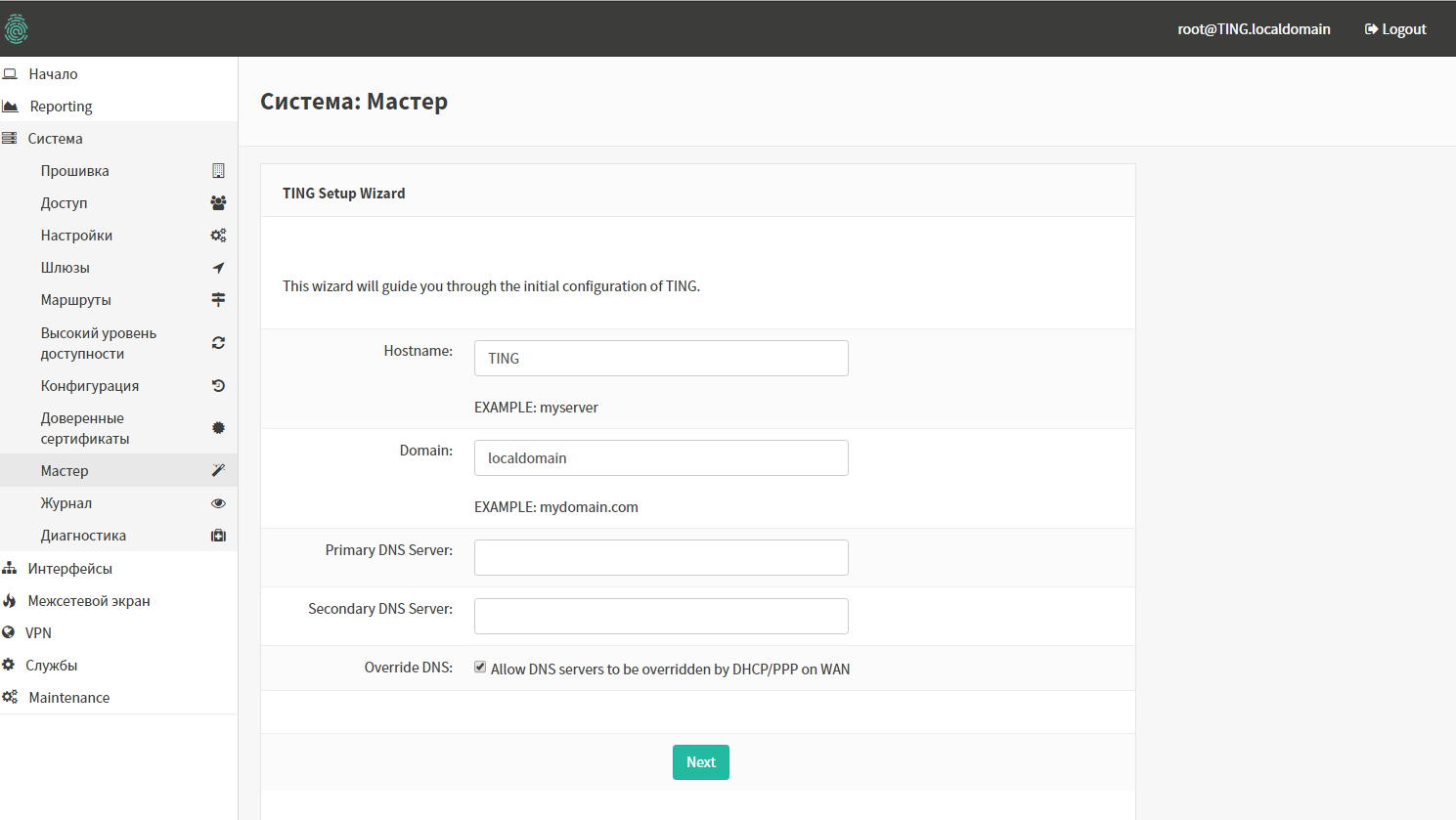

В Traffic Inspector Next Generation предусмотрен мастер настройки шлюза. С помощью мастера можно настроить имя шлюза, домен, DNS-серверы, часовой пояс и NTP-сервер, TCP/IP-настройки внешних и внутренних адаптеров шлюза, настройки PPPoE / PPTP-подключений.

Рисунок 4. Настройка шлюза в меню «Мастер» в Traffic Inspector Next Generation

Управление правилами фильтрации и другими компонентами безопасности

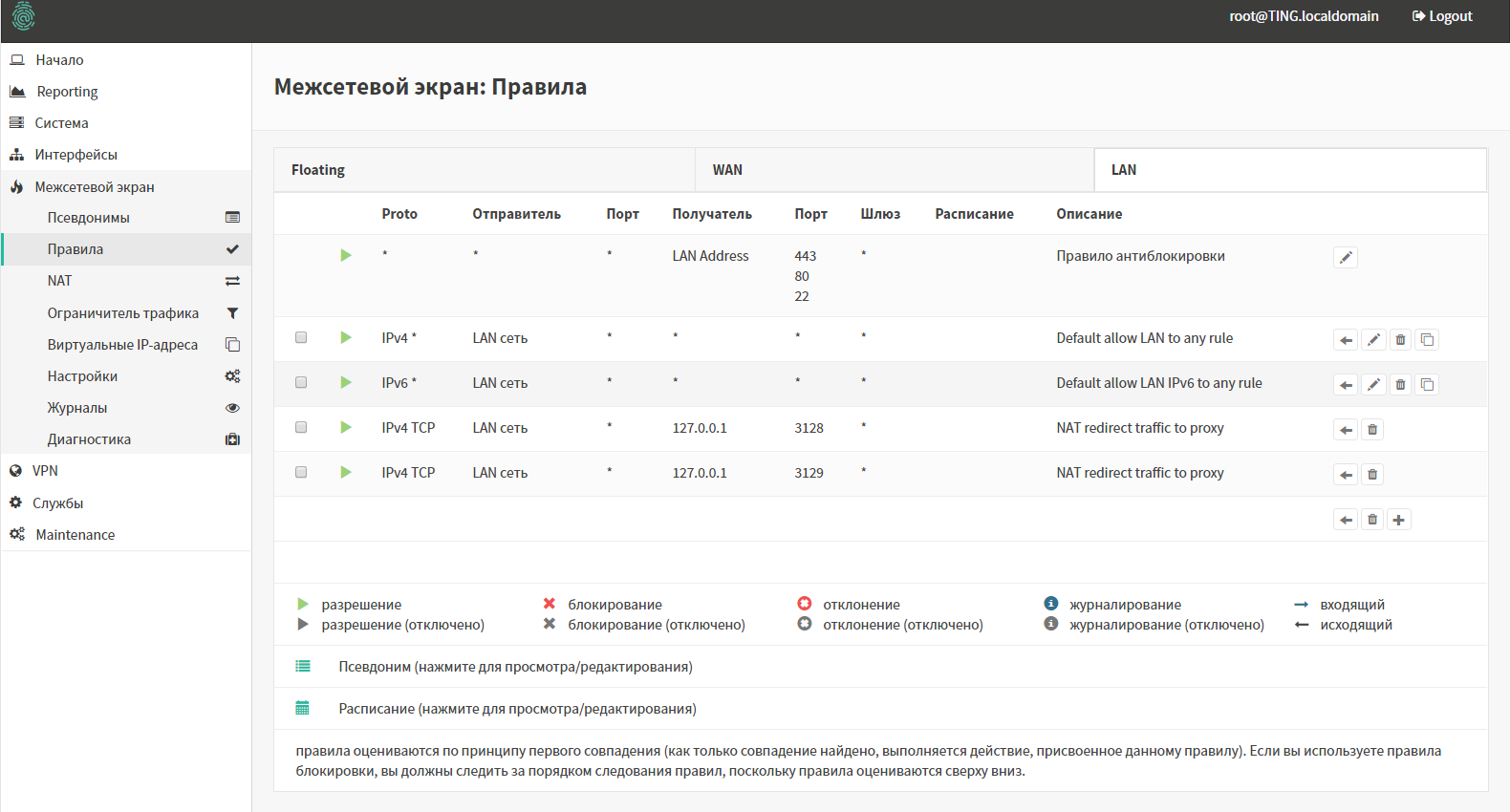

Настройки правил фильтрации доступны в разделе «Межсетевой экран». Правила задаются отдельно для WAN- и LAN-адаптеров и располагаются в виде списка. Для каждого правила могут указываться следующие параметры:

- протокол (Proto);

- отправитель;

- порт (отправителя);

- получатель;

- порт (получателя);

- шлюз;

- расписание (для этого правила);

- описание.

Если сетевой пакет удовлетворяет критериям правила, то к пакету применяется действие, заданное в правиле. Если к пакету применено правило, то пакет не будет сверяться с оставшимися правилами в списке. Если к пакету не может быть применено ни одно правило, то пакет отбрасывается.

Рисунок 5. Настройка правил для LAN-интерфейса в меню «Межсетевой экран» в Traffic Inspector Next Generation

По умолчанию любое обращение к шлюзу со стороны WAN-адаптера запрещено, а из внутренней сети разрешен любой доступ как на сам шлюз (LAN-адаптер шлюза), так и в интернет. При этом встроенное правило антиблокировки защищает администратора шлюза от потери доступа к веб-интерфейсу (HTTP (TCP/80) и HTTPS (TCP/443)).

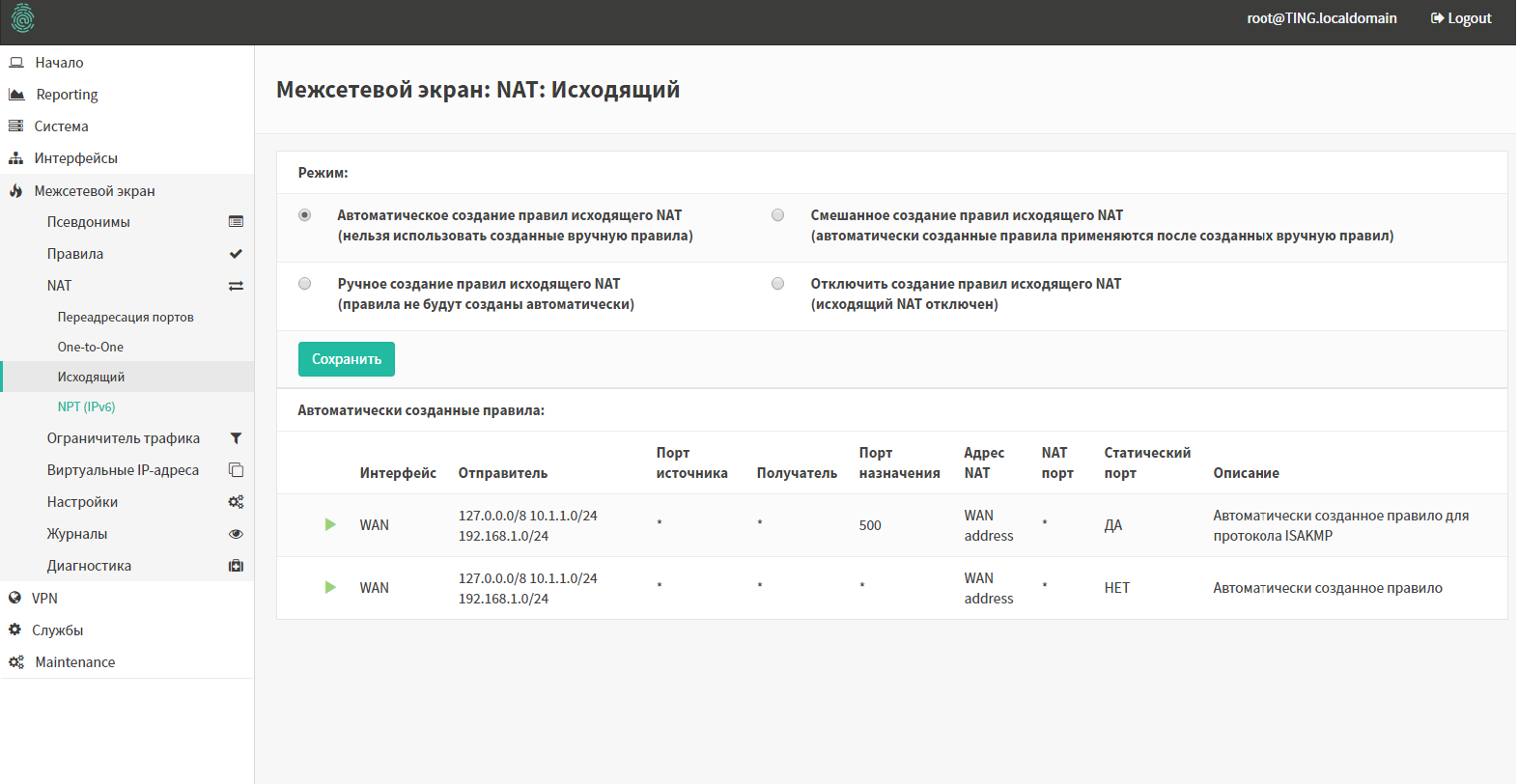

Правила сетевой трансляции настраиваются в разделе NAT. По умолчанию здесь настроена опция «Автоматическое создание правил исходящего NAT». При данной настройке к любому трафику из внутренней сети офиса применяется прямое и обратное преобразование сетевых адресов (NAT) в автоматическом режиме.

Рисунок 6. Настройка NAT в Traffic Inspector Next Generation

Веб-фильтрация с использованием категорий реализуется в Traffic Inspector Next Generation за счет встроенного прокси-сервера и одного из свободных или платных черных списков. Популярные списки, которые хорошо работают в Traffic Inspector Next Generation, включают:

Shallalist.de http://www.shallalist.de/– бесплатный список для личного использования и частично платный для коммерческого использования.

URLBlacklist.com http://urlblacklist.com/ — платный коммерческий список.

Squidblacklist.org http://www.squidblacklist.org/– платный коммерческий список.

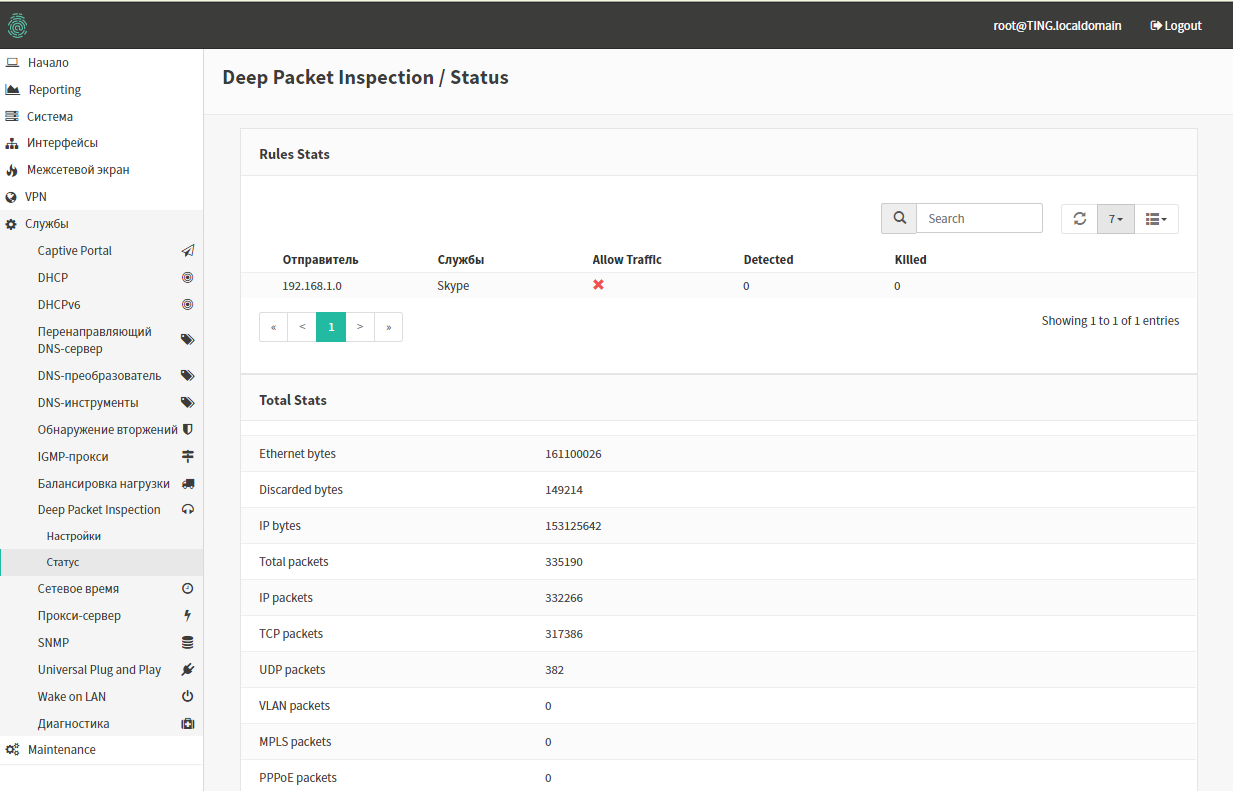

Контроль приложений Deep Packet Inspection позволяет распознавать и фильтровать трафик приложений независимо от используемых ими сетевых портов (L7-фильтрация). Использование контроля приложений позволяет оперативно определять сетевое приложение, соответствующее сессии, и далее применять ответные меры, например блокировать сессию или отслеживать действия пользователя. Контроль приложений опирается на декодеры протоколов, что позволяет выявлять приложения как на стандартных, так и на нестандартных портах.

Рисунок 7. Статистика Deep Packet Inspection в Traffic Inspector Next Generation

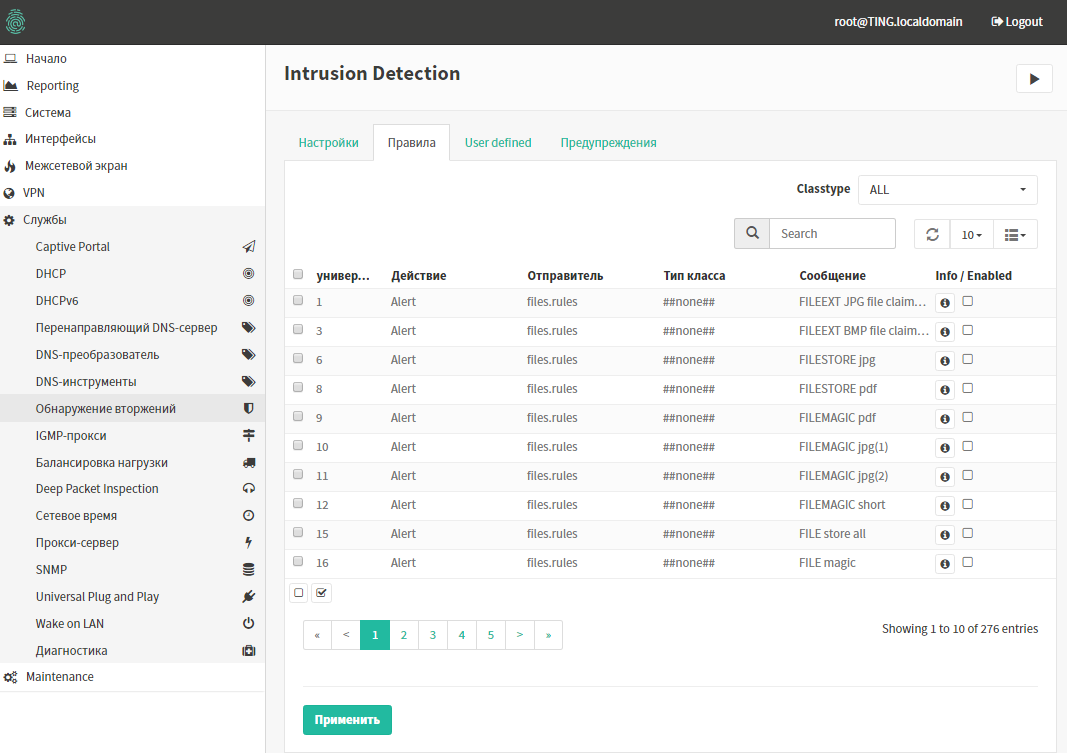

Встроенная система обнаружения и предотвращения вторжений (IDS/IPS) контролирует доступ в локальную сеть и автоматически защищает ее от вторжений. Traffic Inspector Next Generation просматривает трафик для выявления неавторизованной деятельности, записывает в журнал и отклоняет при необходимости. Решение использует систему проверки трафика NetMap для повышения производительности и снижения загрузки центрального процессора.

Чтобы модуль работал корректно, необходимо установить правила для системы обнаружения атак.

Рисунок 8. Меню управления правилами системы IDS/IPS в Traffic Inspector Next Generation

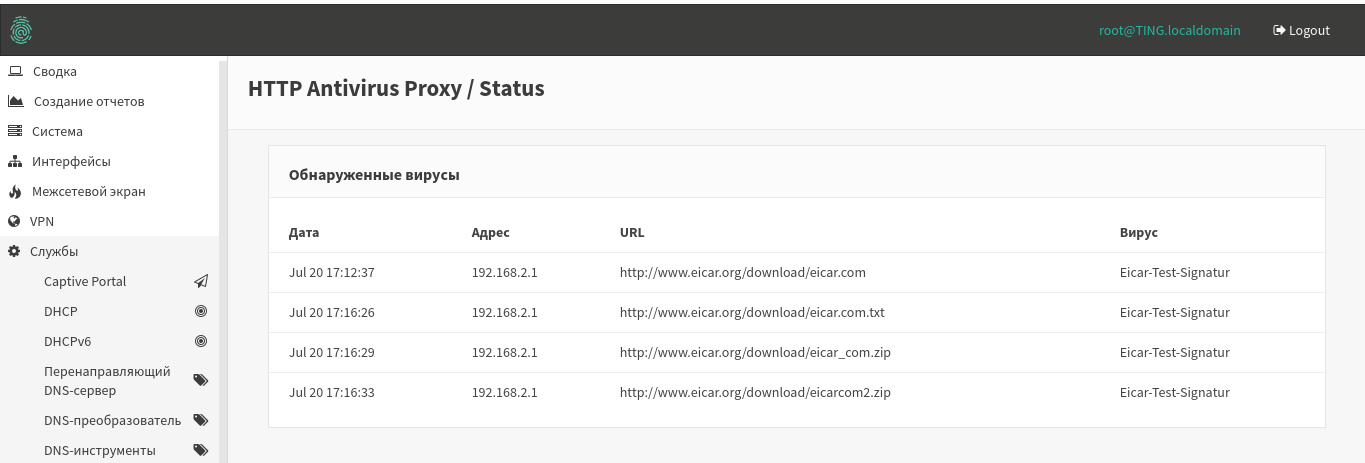

Traffic Inspector Next Generation обеспечивает антивирусную проверку HTTP- и HTTPS-трафика за счет встроенного прокси-сервера и стандартного протокола ICAP. Антивирусный анализ осуществляется внешними антивирусными модулями от известных производителей. Работая вместе, эти механизмы дают надежную защиту от вредоносных программ. При этом защита может быть расширена за счет встроенной системы предотвращения вторжений (IPS) и веб-фильтрации, основанной на категоризации.

Рисунок 9. Вирусы, обнаруженные антивирусным фильтром в Traffic Inspector Next Generation

Мониторинг и отчеты

Traffic Inspector Next Generation протоколирует изменения настроек шлюза в журнале изменений настроек. Поддерживается откат к любому из запротоколированных состояний.

Рисунок 10. Журнал изменения настроек шлюза в Traffic Inspector Next Generation

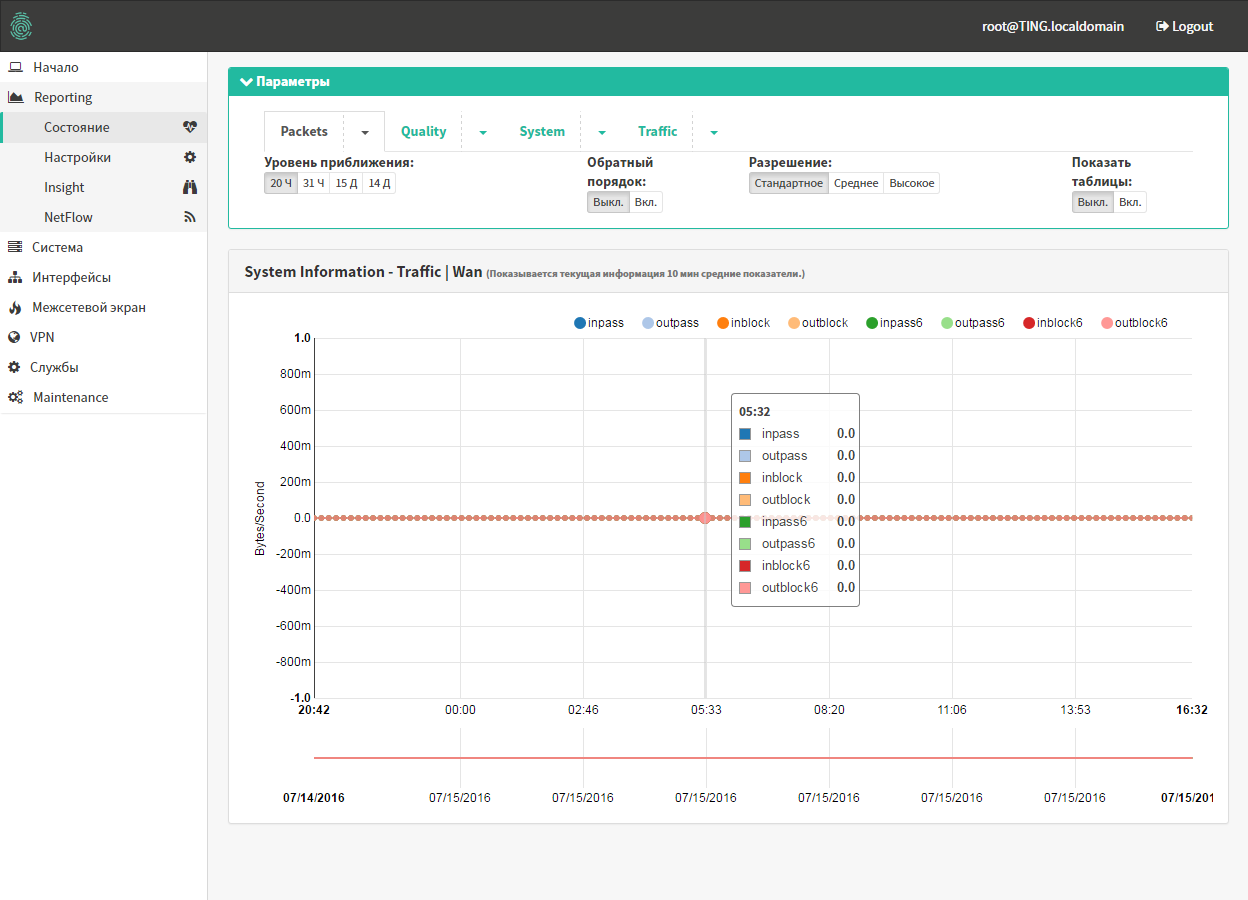

Информацию о нагруженности шлюза можно посмотреть в подразделе «Состояние» раздела «Отчеты».

Рисунок 11. Мониторинг нагруженности шлюза в Traffic Inspector Next Generation

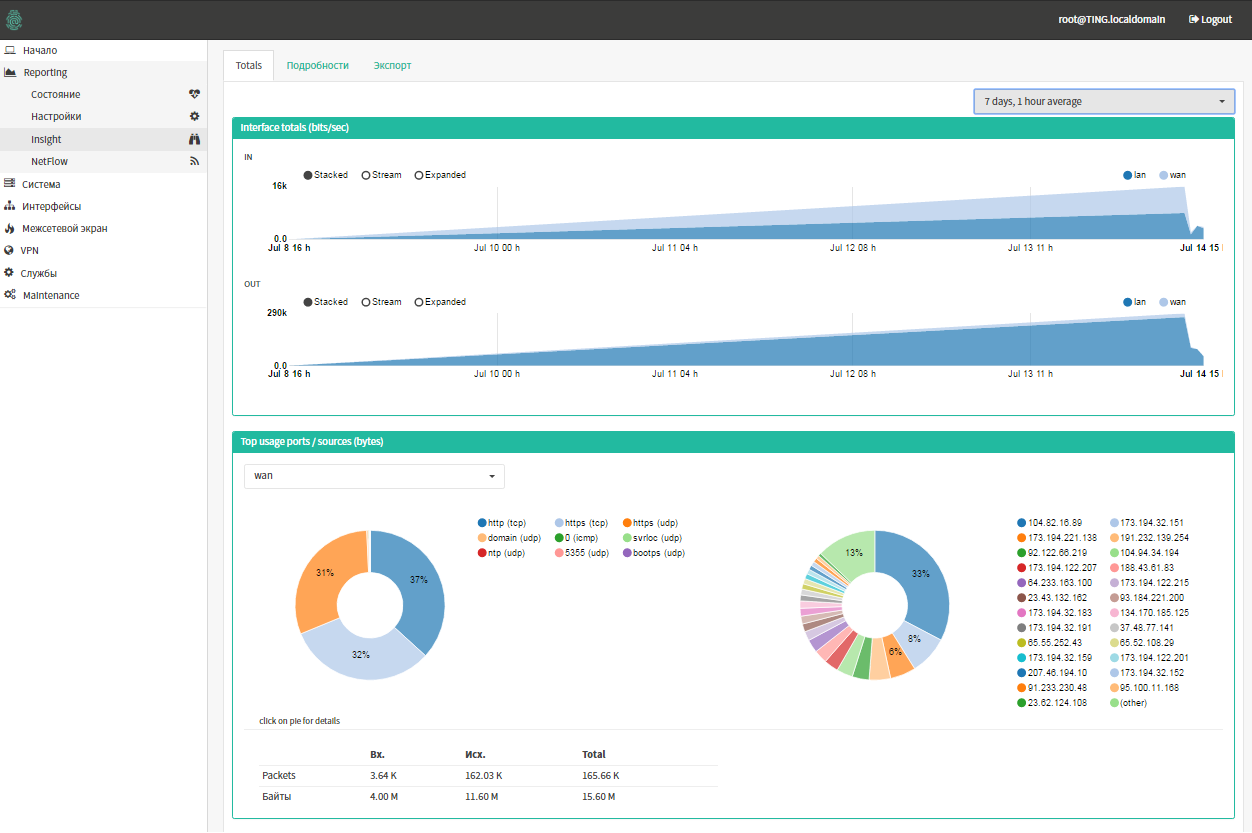

Отчеты по сетевой активности настраиваются в разделе «Отчеты» в подразделе NetFlow и доступны для анализа в подразделе Insight.

Traffic Inspector Next Generation имеет встроенный Netflow-анализатор (Insight). Netflow — это технология мониторинга от Cisco. Traffic Inspector Next Generation поддерживает возможность экспортирования Netflow-данных во внешние коллекторы, а также имеет полнофункциональный модуль мониторинга в реальном времени.

Рисунок 12. Сетевая статистика Netflow в Traffic Inspector Next Generation

Анализатор Insight полностью интегрирован в Traffic Inspector Next Generation. Графический интерфейс Insight прост, но вместе с тем функционален. Insight предлагает широкий набор инструментов для анализа, начиная от обзорных графиков и заканчивая средством выгрузки данных в CSV-файлы для дальнейшего анализа в spreadsheet-приложении.

Netflow включает в себя следующие функции:

- Захват на 5 уровнях конкретизации;

- последние 2 часа, усредненное значение за 30 секунд;

- последние 8 часов, усредненное значение за 5 минут;

- последняя неделя, усредненное значение за 1 час;

- последний месяц, усредненное значение за 24 часа;

- последний год, усредненное значение за 24 часа.

- Графическая репрезентация потоков.

- Топ по использованию интерфейса, по IP-адресам и портам.

- Входящий/исходящий трафик в пакетах и байтах.

- Детализированное отображение с выбором даты и фильтрами по портам/IP-адресам (до двух месяцев).

- Выгрузка данных в формат CSV для офлайн-анализа.

- Выбираемый уровень детализации.

- Выбираемый уровень разрешения.

- Выбираемый диапазон дат.

Режим отображения по умолчанию — ТОП по пользователям и обзорные графики. Данный режим отображения позволяет быстро ознакомиться с текущими и ранее существовавшими потоками и представляет собой график для входящего и исходящего трафика для каждого используемого интерфейса. Для выбранного интерфейса отображаются 25 наиболее активных пользователей (по портам и IP-адресам), в пределах выбранного диапазона дат.

Кольцевая диаграмма показывает трафик по портам/приложениям в процентном отношении. Можно изменить режим отображения одинарным или двойным щелчком по одному из отображаемых портов. При выборе сектора кольцевой диаграммы открывается страница с более детализированной информацией.

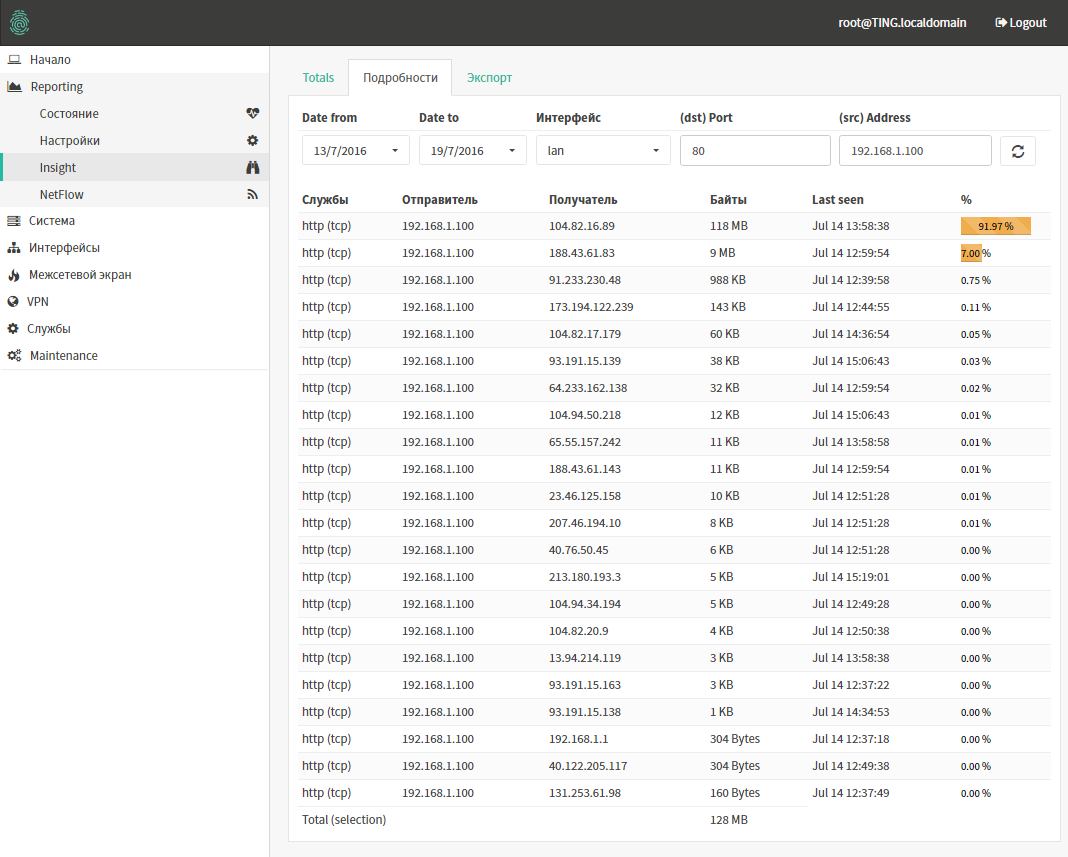

Администратор может попасть на страницу с детализированной информацией, щелкнув по сектору кольцевой диаграммы и вкладке «Подробности». При открытии детализированной информации через вкладку, пользователь получает возможность составить новый запрос.

На вкладке «Экспорт» можно экспортировать данные для последующего анализа в других spreadsheet-приложениях.

Рисунок 13. Вкладка «Подробности» в подразделе Insight в Traffic Inspector Next Generation

Выводы

Traffic Inspector Next Generation — универсальный шлюз безопасности нового поколения для сегментов SOHO/SMB/Enterprise, обладающий хорошими техническими характеристиками и большим числом функциональных возможностей. Шлюз Traffic Inspector Next Generation соответствует концепции унифицированной защиты от угроз — Unified treat management (UTM), он может быть установлен как единственное устройство и выполнять все необходимые функции защиты — межсетевой экран, IDS/IPS, VPN-сервер, веб-прокси и т. п. Благодаря поддержке кластеризации несколько устройств Traffic Inspector Next Generation обеспечат безупречное отказоустойчивое решение.

Отметим, что на текущей момент Traffic Inspector Next Generation уже проходит процедуру сертификации во ФСТЭК России на соответствие новым требованиям к межсетевым экранам (тип Б, класс защиты 4), что дает возможность использовать его в составе системы защиты информационных систем, где применение сертифицированных продуктов обязательно.

К сильным сторонам продукта также можно отнести наличие системы контроля приложений Deep Packet Inspection, которая позволяет распознавать и фильтровать трафик приложений на седьмом уровне модели OSI, широкие возможности мониторинга и подготовки отчетов при помощи технологии NetFlow, возможность сохранения и восстановления конфигураций в облаке, двухфакторная аутентификация пользователей.

По функционалу первая версия Traffic Inspector Next Generation немного уступает UTM-устройствам и устройствам класса Next Generation Firewall (NGFW) западных вендоров. В составе функций Traffic Inspector Next Generation, например, нет системы предотвращения утечки информации Data loss/leakage protection (DLP) и антиспам-фильтра. Также некоторые зарубежные вендоры в своих NGFW и UTM-устройствах уже предлагают технологии защиты от угроз «нулевого дня» и целевых атак. Тем не менее, Traffic Inspector Next Generation может стать достойной заменой зарубежным аналогам. Это особенно актуально в связи со сложившейся политической ситуацией в России.

Еще к недостаткам Traffic Inspector Next Generation можно отнести отсутствие поддержки российских криптографических алгоритмов ГОСТ 28147-89 VPN-сервером шлюза и, как следствие, отсутствие сертификатов по требованиям безопасности ФСБ России, а также отсутствие сертификатов соответствия требованиям ФСТЭК России на модуль системы обнаружения и предотвращения вторжений. Отсутствие указанных сертификатов может являться существенным ограничением при использовании продукта в качестве средства построения VPN-сетей и системы обнаружения вторжений в организациях государственного сектора, а также во многих частных компаниях.

Достоинства:

- Комплексное российское решение по сетевой безопасности.

- Широкий модельный ряд — SOHO/SMB/ Enterprise.

- Возможность построения гибкой системы правил обработки сетевого трафика.

- Управление трафиком, балансировка канала.

- Контроль приложений.

- Двухфакторная авторизация пользователей.

- Высокая отказоустойчивость.

- Система обнаружения и предотвращения вторжений.

- Сохранение и восстановление конфигураций в облаке.

- Мониторинг трафика с помощью технологии NetFlow.

- Поддержка расширения функционала.

- Постоянные обновления и полноценная поддержка продукта.

Недостатки:

- Отсутствие поддержки российских криптографических алгоритмов ГОСТ 28147-89 VPN-сервером шлюза и, следовательно, отсутствие сертификатов соответствия по требованиям безопасности ФСБ РФ, предъявляемых к средствам криптографической защиты информации. В качестве компенсирующей меры разработчики рекомендуют использовать Traffic Inspector Next Generation в связке с продуктами ViPNet от компании «ИнфоТеКС».

- Отсутствие сертификатов соответствия ФСТЭК России на модуль системы обнаружения и предотвращения вторжений.

- Отсутствие модулей DLP, антиспам и полноценной веб-фильтрации, привычных для зарубежных UTM-решений, которые пока находятся в планах разработки.