Время на прочтение

5 мин

Количество просмотров 55K

Приветствую тебя, дорогой читатель в самой первой вводной части серии статей «Приручение черного дракона. Этичный хакинг с Kali Linux».

Полный список статей прилагается ниже, и будет дополняться по мере появления новых.

Приручение черного дракона. Этичный хакинг с Kali Linux:

Часть 1. Вводная часть. Подготовка рабочего стенда.

Часть 2. Фазы атаки.

Часть 3. Footprinting. Разведка и сбор информации.

Часть 4. Сканирование и типы сканирования. Погружение в nmap.

Часть 5. Методы получения доступа к системе.

Часть 6. Пост-эксплуатация. Способы повышения привилегий.

Часть 7. Пост-эксплуатация. Закрепление в системе.

Часть 8. Методы и средства внешней разведки.

Идеей, побудившей меня к написанию данной серии статей является мое желание поделиться собственным опытом в области тестирования на проникновение в рамках проводимых мной аудитов информационной безопасности финансовых организаций, и попытаться осветить важные, на мой взгляд, ключевые моменты касаемо подхода, инструментов, приемов и методов. Конечно же в сети очень много статей и книг посвященных данной теме (например, замечательная книга Дениела Г. Грэма «Этичный хакинг. Практическое руководство по взлому» или «Kali Linux. Тестирование на проникновение и безопасность» — труд целого коллектива высококлассных специалистов), программы курсов от Offensive Security, EC-Council, но далеко не у всех есть материальные возможности оплачивать дорогостоящие курсы, а в дополнение к учебникам хотелось бы больше практических примеров основанных на чьем-то опыте.

Я искренне надеюсь, дорогой читатель, что в этой серии статей мне удастся охватить большую часть интересующих тебя тем, и ответить на большую часть вопросов возникающих у тебя по мере погружения в таинственный мир информационной безопасности и пентестинга в частности.

Мы будем использовать подход максимально приближенный к сценариям атак проводимых злоумышленниками, а также вдоволь попрактикуемся на отдельных примерах и разберем такие темы как разведка и сбор информации (footprinting), сканирование ресурсов с целью обнаружения известных уязвимостей, применение эксплоитов из базы Metasploit framework для получения доступа к системе, повышение привилегий до уровня root-пользователя за счет уязвимого ПО (privilege escalation), рассмотрим методы социальной инженерии, сетевые атаки канального уровня (MAC-spoofing, ARP-spoofing, DHCP starvation), способы атак на веб-сервера, перехват и анализ трафика с помощью сетевых снифферов и многое другое.

В качестве примеров я буду использовать атаки на специально подготовленные уязвимые машины. Мы рассмотрим и проанализируем в деталях каждый метод, а так же поговорим о том как защитить свои устройства и сетевую инфраструктуру, от подобного рода атак.

Во избежание нарушения каких-либо законов (ведь наша серия статей посвящена именно ЭТИЧНОМУ хакингу), все наши эксперименты мы будем проводить в специально подготовленной виртуальной лаборатории. Ниже я опишу пошагово все действия необходимые для подготовки этой самой лаборатории. Для комфортной работы нам понадобится ПК либо ноутбук с объемом оперативной памяти не менее 6-8 Гигабайтов и любым современным 2-х ядерным процессором с поддержкой технологии виртуализации.

И так, после недолгого вступления, перейдем к практической части и начнем собирать нашу лабораторию.

Первым делом, нам необходимо будет скачать гипервизор, на котором и будем в дальнейшем разворачивать нашу виртуальную лабораторию.

Если сильно не вдаваться в подробности виртуализации, то гипервизор — это специальная программа, которая позволяет нам параллельно запускать на нашем компьютере операционные системы/программы с различной архитектурой (Windows, Linux, FreeBSD).

Для работы я буду использовать бесплатную версию гипервизора VMware Workstation Player, который доступен для скачивания на официальном сайте компании vmware по ссылке.

Гипервизор доступен для платформ Windows и Linux

Процесс установки очень простой и быстрый. Несколько нажатий кнопки NEXT, принятие условий лицензионного соглашения и наш гипервизор готов к работе.

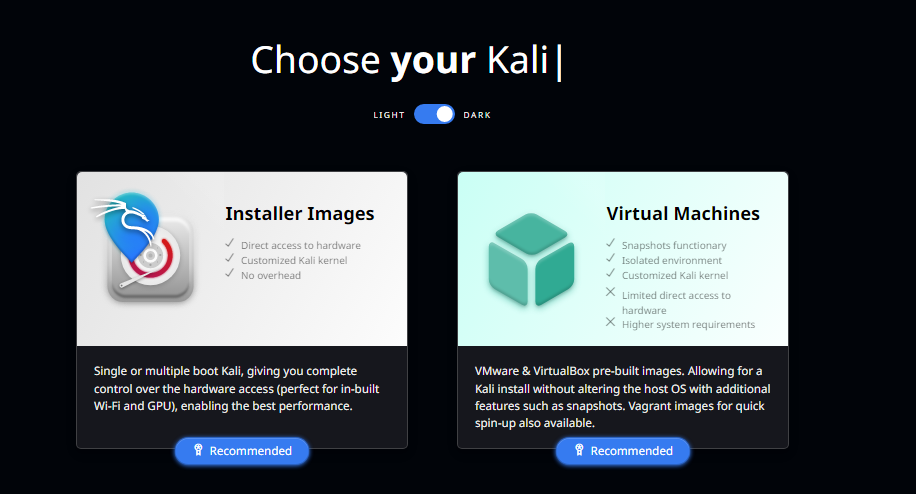

Следующим шагом, нам необходимо скачать виртуальную машину Kali Linux.

Это специально разработанная компанией Offensive Security операционная система для тестирования на взлом и проникновение, которая просто до отказа нафарширована различными инструментами под любые типы проверок и атак.

Скачать ее можно совершенно бесплатно c официального сайта по ссылке.

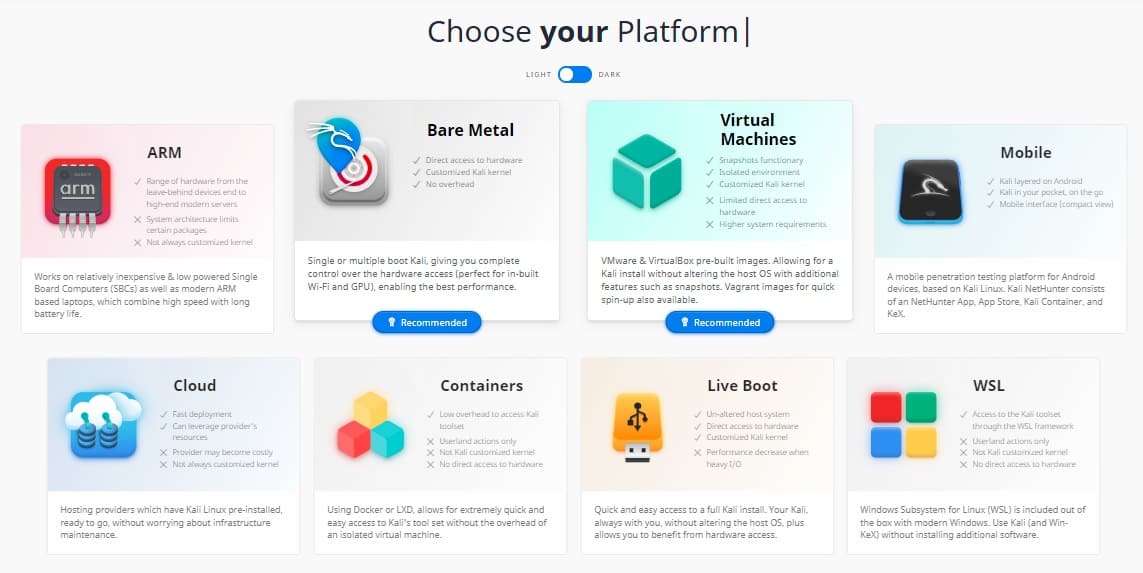

Версий дистрибутива несколько, нам нужна именно виртуальная машина (Virtual Machines) для платформы VMware.

После того, как архив с образом системы скачается, разархивируем его в заранее подготовленную папку (например VMs).

После завершения распаковки папки с образом Kali Linux, запускаем VMware Workstation Player и открываем в нем существующую машину (при желании, можно скачать образ дистрибутива Kali и установить самому, однако, разворачивать готовый преднастроенный образ куда быстрее).

При первом запуске наш гипервизор выдаст окно с предложением продолжить использовать бесплатную версию, либо ввести лицензионный ключ. Оставляем первый вариант

После чего уже откроется основное окно программы, где мы открываем нашу машину

Заходим в папку VMs – kali-linux-2022.3-vmware-amd64 и открываем файл образа (он единственный отобразится в списке)

Буквально через несколько секунд, в списке у нас появится готовая к работе машина Kali Linux. Но прежде чем ее запустить, зайдем в настройки и кое-что изменим

Здесь мы видим настройки касающиеся самой виртуальной машины и ее виртуальных устройств (сетевые адаптеры, жесткие диски, выделенный объем ОЗУ и т. д.)

Для улучшения производительности добавим ей оперативной памяти (опять же, если на нашей физической машине ее достаточно), а также убедимся, что тип адаптера стоит NAT (такой же тип будет настроен на наших уязвимых машинах, которые желательно изолировать за NAT-ом от вашей физической сети).

Запускаем виртуальную машину Kali и, при открытии окна с запросом ввода логина и пароля вводим kali/kali.

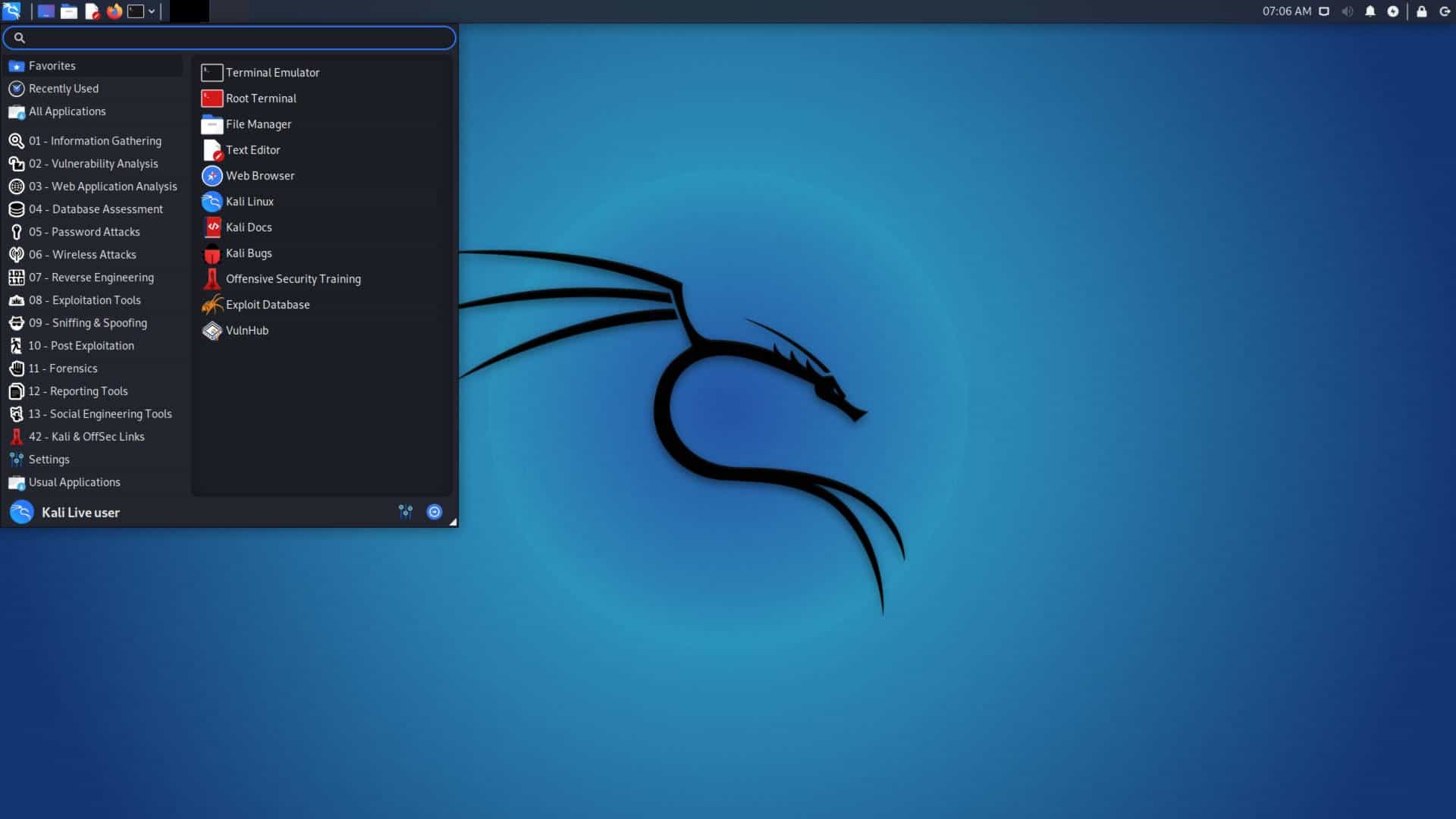

После успешного входа нас приветствует стильный рабочий стол Kali Linux с черным драконом в центре. Заострять внимание на интерфейсе рабочего стола мы сейчас не будем, поскольку большую часть времени нам придется работать в терминале.

Его и откроем для начала.

С учетом того, что все операции в большинстве своем требуют для выполнения наличия прав суперпользователя, введем команду sudo -s пароль kali и перейдем в режим с правами root.

Далее, первым делом, синхронизируем все списки пакетов в системе, а также обновим их следующей командой:

apt update -y && apt upgrade -y

По завершению выполнения всех обновлений пакетов можно перейти к загрузке уязвимых машин для нашего киберполигона.

Для дальнейшей работы нам понадобятся:

1) Машина Metasploitable2 на базе Linux, представляющая собой уязвимую машину специально подготовленную для обучения этичному хакингу.

Скачиваем ее тут

2) Несколько машин с ресурса Vulnhub подготовленных для соревнований типа CaptureTheFlag (CTF). Ими будут: HappyCorp1, CyberSploit1, CyberSploit2, Mr-Robot.

Прямые ссылки для скачивания:

https://www.vulnhub.com/entry/happycorp-1,296/

https://www.vulnhub.com/entry/cybersploit-1,506/

https://www.vulnhub.com/entry/cybersploit-2,511/

https://www.vulnhub.com/entry/mr-robot-1,151/

Процедура скачивания и установки машин из образов не отличается от вышеописанной и не должна вызвать сложностей.

ВАЖНО! У всех установленных виртуальных машин в разделе интерфейсов должен стоять тот же тип, что и у машины Kali Linux (NAT).

На этом первая вводная часть подошла к концу, и мы полностью готовы к тому, чтобы начать постигать тайны этичного хакинга. В следующей части мы рассмотрим такую важную тему, как фазы атаки. Спасибо за внимание и до новых встреч!

В этом году Kali Linux исполняется 10 лет, и чтобы отпраздновать это событие, дистрибутив Linux для тестирования на проникновение добавил средства защиты в свой арсенал инструментов безопасности с открытым исходным кодом.

Ещё неизвестно, сделает ли Kali Purple для защитных инструментов то, что Kali Linux сделала для пентеста с открытым исходным кодом, но добавление более 100 инструментов для SIEM , реагирования на инциденты , обнаружения вторжений и многого другого должно поднять профиль из этих защитных инструментов.

На данный момент Kali в первую очередь известна своими примерно 600 инструментами для пентестинга с открытым исходным кодом, что позволяет пентестерам легко устанавливать полный спектр наступательных инструментов безопасности.

В этой статье мы сосредоточимся в первую очередь на том, как использовать эту мощную ОС для проведения пентеста и избежать ошибок. Мы дадим вам обзор того, чего можно достичь с помощью Kali Linux, используя краткий набор предустановленных инструментов. Хотя это руководство служит введением в общие этапы пентестинга с практическими примерами, демонстрирующими передовой опыт, оно не заменяет полную профессиональную методологию пентестинга.

Что такое Kali Linux?

Kali Linux — популярный дистрибутив для пентестинга, поддерживаемый Offensive Security (OffSec), частной охранной компанией с 15-летней историей. Kali содержит сканеры, снифферы и многие другие инструменты для атак.

ОС может обеспечить полный сеанс пентеста или более конкретные атаки. Несмотря на то, что существует множество других дистрибутивов для пентестинга, Kali является лучшим, рекомендованным профессионалами.

Действительно, большинство предустановленных пакетов доступны как отдельные пакеты, но Kali включает и поддерживает высококачественные решения, предназначенные для профессионального использования.

Идея операционной системы состоит в том, чтобы иметь всеобъемлющий набор инструментов, который относительно легко обновлять, следуя лучшим стандартам в отрасли.

Kali создан только для пентестинга. Вот почему вы не захотите устанавливать его в качестве основной ОС, если только ваша машина не предназначена для пентестинга или это виртуальная машина.

Что нового в Kali 2023.1?

Kali 2023.1 представляет новую версию ядра и восемь новых пакетов, включая CyberChef , который является довольно удобным интерфейсом для расшифровки и декодирования различных строк и хэшей с точностью и детализацией.

Новые важные изменения Python (3.11.2) ожидаются в предстоящем стабильном выпуске Debian, что вызывает некоторые проблемы с PIP, менеджером пакетов для Python. Команда Kali говорит, что это повлияет на все дистрибутивы на основе Debian, включая Kali, поэтому они сделали временное исправление, чтобы смягчить проблему.

Команда Kali также предупредила, что на все дистрибутивы Linux может повлиять ошибка с драйверами Nvidia и некоторыми конкретными моделями графических процессоров. Затронутые устройства могут работать медленно или зависать. В таких случаях вы мало что можете сделать, кроме как удалить драйверы Nvidia и дождаться исправления.

Другим важным дополнением в этом выпуске является Purple Edition для обеспечения безопасности, о котором мы расскажем ниже.

Также стоит упомянуть изменения в рабочем столе Xfce и добавление плазменного рабочего стола KDE. Пользователям Kali также понравятся новые обои, экраны загрузки и входа в систему.

Вы можете просмотреть полный журнал изменений , чтобы получить все подробности об этом выпуске.

Подходит ли Kali для начинающих?

Kali доступен для всех. Это бесплатный дистрибутив с открытым исходным кодом, так что каждый может скачать его. Это хорошая идея, чтобы попробовать что-то самостоятельно, а затем прочитать документацию или учебные пособия.

Тем не менее, хорошее ли это место для новичков, чтобы начать? Хотя Kali удобен для начинающих, профессиональное пентестирование — это не то, где вы можете импровизировать. Чтобы быть эффективным, необходимы знания и планирование.

Вот некоторые требования для того, чтобы стать хорошим пентестером:

- Владение основами пентестинга: юридические аспекты, области применения, основные этапы (такие как пассивная разведка, обнаружение сети, перечисление, повышение привилегий), пост-эксплуатация и постоянство.

- Владение сетевыми уровнями (модель OSI, IP, подсети и т. д.)

- Владение системами Windows и Linux

- Знание Python и некоторых языков программирования (например, Go, C, C++, Ruby); на мой взгляд, это необязательно, но некоторые специалисты по безопасности могут сказать иначе

Некоторые люди учатся быстрее, чем другие, но существует огромное количество инструментов и концепций, которые нужно знать, поэтому это займет время, независимо от ваших навыков или скорости обучения.

Начало работы: как установить Kali Linux

Kali Linux удивительно прост в установке. На странице «Get Kali» перечислены различные режимы установки с предварительно настроенными образами и готовыми к использованию виртуальными машинами.

Виртуальные машины идеально подходят для быстрого ознакомления. Не стесняйтесь тестировать их, даже с целью просто посмотреть, как выглядит ОС.

Поддерживается большинство операционных систем, вы найдёте контейнеры Docker и даже поддержку Android и Raspberry Pi. Пользователи Windows могут установить Kali, например, с помощью подсистемы Windows (WSL2).

Однако установка на «голое железо» не рекомендуется для начинающих.

Вы можете прошить ISO-образы на внешнем диске, чтобы установить Kali на выбранное вами устройство, загрузившись с этого диска.

Вы также можете запустить Kali в режиме реального времени с живыми дистрибутивами, не устанавливая его на свое устройство.

Ошибки, которых следует избегать с Kali Linux

Без надлежащих знаний ваш пентест, скорее всего, провалится, так как нет волшебного рецепта, который вы могли бы применить вслепую, независимо от того, насколько хороши ваши инструменты.

Кроме того, атакующие инструменты могут отправлять несколько зондов или заголовков вместе со своими запросами (например, при сканировании и обнаружении), которые могут быть обнаружены и заблокированы средствами безопасности. Обратите внимание, что Kali не будет автоматически скрывать ваш IP-адрес или отпечатки пальцев. Вы можете использовать VPN или установить утилиты для захвата и пересылки трафика в другие подсети или настроить цепочки прокси.

Вы также можете использовать внешние платформы, такие как Linode, для настройки и работы.

Однако, если вы полный новичок, мой совет — не спешить с инструментами и начать с бесплатных проектов с открытым исходным кодом для атаки, таких как Juice Shop или многих других уязвимых приложений, которые призваны помочь вам изучить кибербезопасность.

Тогда вы, возможно, захотите изучить более продвинутые методы или инвестировать в специальные онлайн-программы обучения (см. последний раздел этой статьи).

Пентестинг — это не только серверы и веб-приложения.

Тест на проникновение направлен на имитацию реальной атаки на целевую систему. На самом деле это широкий термин, который охватывает широкий спектр тестов и процедур не только для веб-приложений, и организации могут использовать регулярные пентесты для повышения своей безопасности и устранения критических уязвимостей.

В отличие от оценок уязвимостей , пентесты предполагают эксплуатацию, что означает, что вы, как злоумышленник, взламываете систему по-настоящему, в соответствии с правилами, определёнными перед тестом. Конечная цель — написать хороший отчёт с рекомендациями.

Обратите внимание, что ваш пентест не является исчерпывающим анализом, так как у вас, скорее всего, будет ограниченное время и вам понадобится только один работающий эксплойт для достижения вашей цели.

Важно помнить, что пентестинг не ограничивается взломом уязвимых серверов, на которых размещены приложения и базы данных. Есть несколько других углов атаки для тестирования, в том числе:

- Сетевые компрометации

- Социальная инженерия (например, фишинг)

- Повреждения памяти

- Wi-Fi атаки

Kali — прекрасный набор инструментов, потому что в нём есть инструменты для широкого спектра пентестов. Веб-приложения хороши для обучения, потому что многие веб-серверы уязвимы и открывают большую поверхность для злоумышленников, поскольку организациям приходится открывать свою сеть для общественности.

Однако при необходимости (и в договоре) пентестер может проводить и физические атаки.

Не пренебрегайте юридическими аспектами

Законы не везде одинаковы, а это означает, что одни и те же процедуры могут быть законными в одних странах и незаконными в других. Это особенно верно, если вы сравниваете ЕС с США.

Насколько я знаю, «Этический взлом» не является охраняемым законом статусом. На законных исследователей безопасности подали в суд после демонстрации критических уязвимостей.

Масштаб необходим для того, чтобы отличить пентест от реальной атаки. Конечно, вам нужно явное согласие, которое обычно является юридическим соглашением, чтобы запустить пентест, но вы также должны очень точно определить область действия перед операцией .

И последнее, но не менее важное: установка Kali Linux на работе без разрешения также повлечет за собой дополнительные обязательства. Дистрибутив содержит конфиденциальные программы, которые могут подвергнуть риску вашу организацию, не говоря уже о вашей занятости.

Использование Kali Linux: поиск инструментов

Существуют буквально сотни инструментов Kali Linux для различных целей. Новички могут начать с очень популярных пакетов для классических и повторяющихся задач, или они могут обратиться к специалистам по безопасности за своими любимыми инструментами.

Хотя список инструментов может дать некоторые подсказки, он может сбить с толку новичков. Вот ряд задач пентеста и соответствующие инструменты Kali Linux:

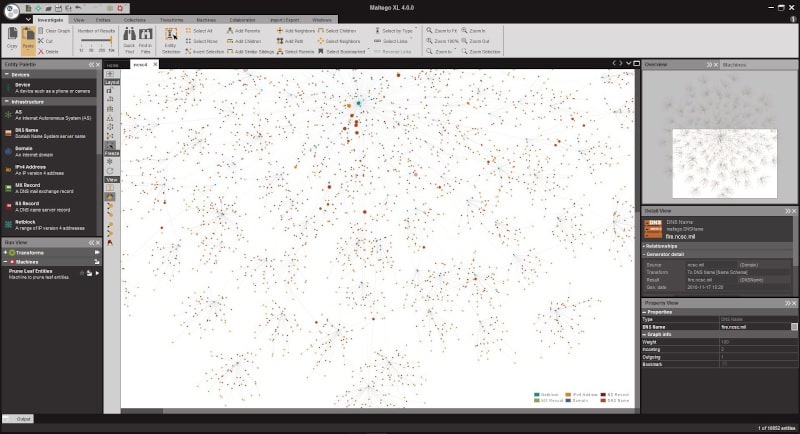

- OSINT : используйте Maltego для сбора информации

- Социальная инженерия : используйте SET (инструментарий социального инженера)

- База знаний : Используйте эксплуатируемую базу данных

- Платформа пентестинга : используйте Metasploit Framework

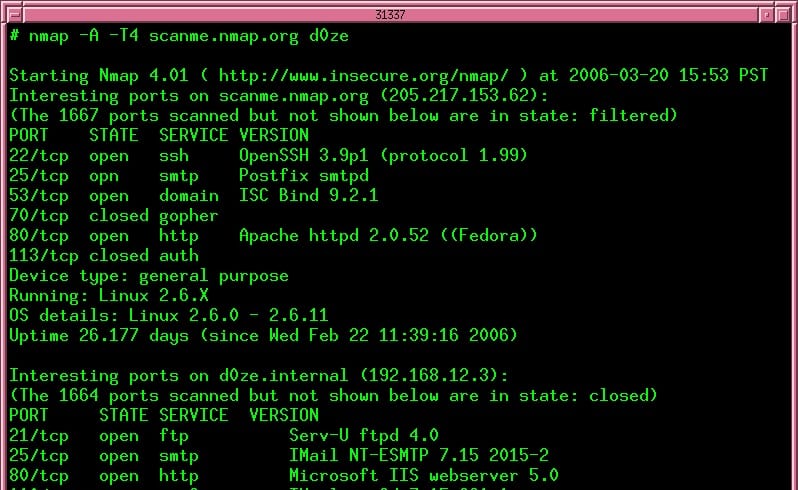

- Сканирование портов : используйте Nmap для сканирования целевой сети и Ndiff для сравнения сканирований Nmap (например, чтобы увидеть, какие порты закрываются/открываются).

- Беспроводное пентестирование : используйте Aircrack-ng для взлома Wi-Fi, Bettercap для разведки и атак MitM на устройства Wi-Fi и BLE (Bluetooth с низким энергопотреблением).

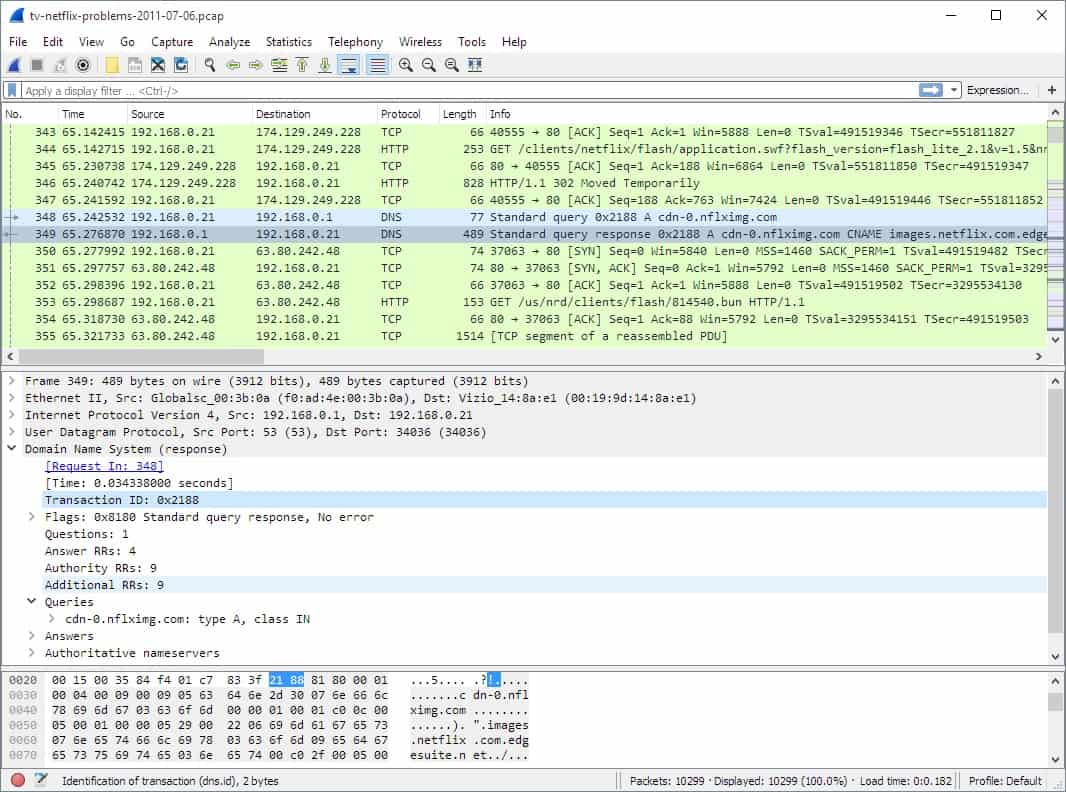

- Packet sniffing: используйте Scapy для манипулирования пакетами, Ettercap также отлично подходит для выполнения атак MitM, а Wireshark обязателен.

- Перебор URL-адресов : используйте Gobuster или DirBuster для сканирования URL-адресов (каталогов, файлов и DNS) и Nikto для обнаружения уязвимостей сервера.

- Веб-фаззинг : используйте Wfuzz

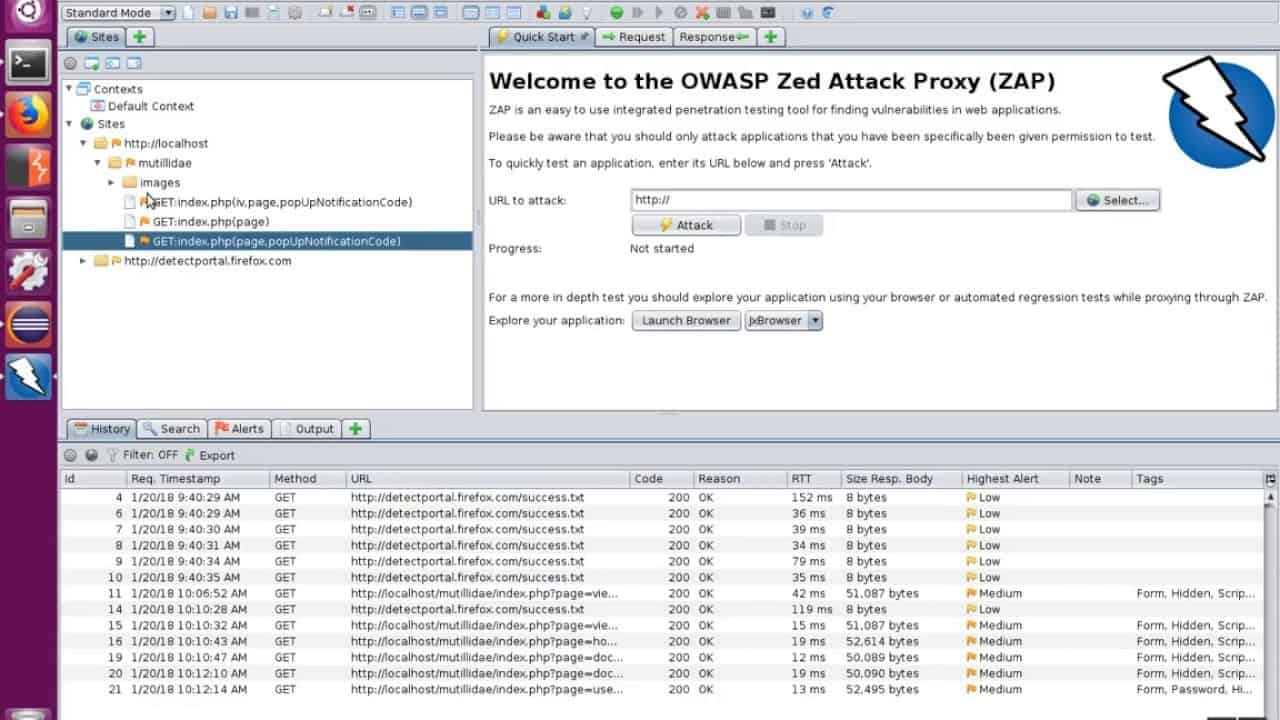

- Веб-взлом : используйте BeEF для использования XSS и других уязвимостей в браузере или Burp Suite для перехвата запросов.

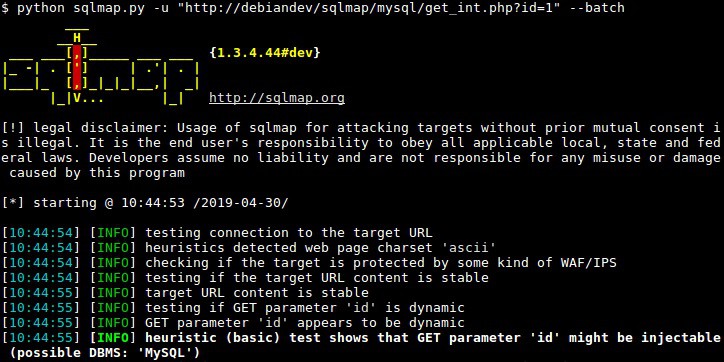

- SQL-инъекции : используйте sqlmap для взлома уязвимых баз данных

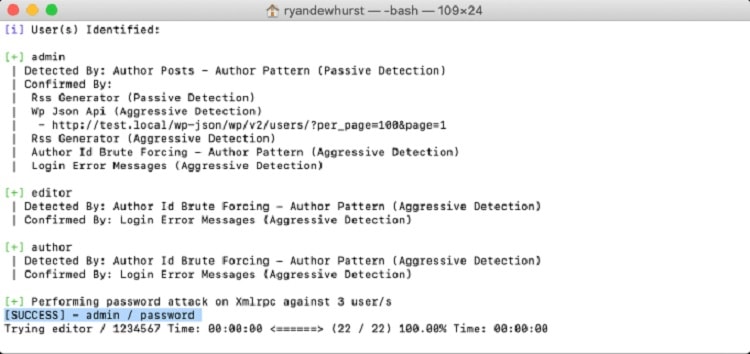

- Сканирование WordPress : используйте WPscan

- Удалённый вход в систему методом грубой силы : используйте Hydra (Hydra GTK для графического интерфейса)

- Перебор паролей : используйте John The Ripper

- Active Directory : используйте Mimikatz, Impacket

Списки не расскажут вам, как использовать каждый инструмент или правильную комбинацию для достижения вашей цели. Однако после установки Kali Linux сортирует пакеты по категориям, что добавляет полезный контекст и метки.

Категория обычно соответствует типичным этапам пентеста, таким как «сбор информации» или «постэксплуатация», а также повторяющимся задачам, таким как «атаки на пароли».

Просто откройте интерактивное меню:

Использование фреймворка для пентестинга

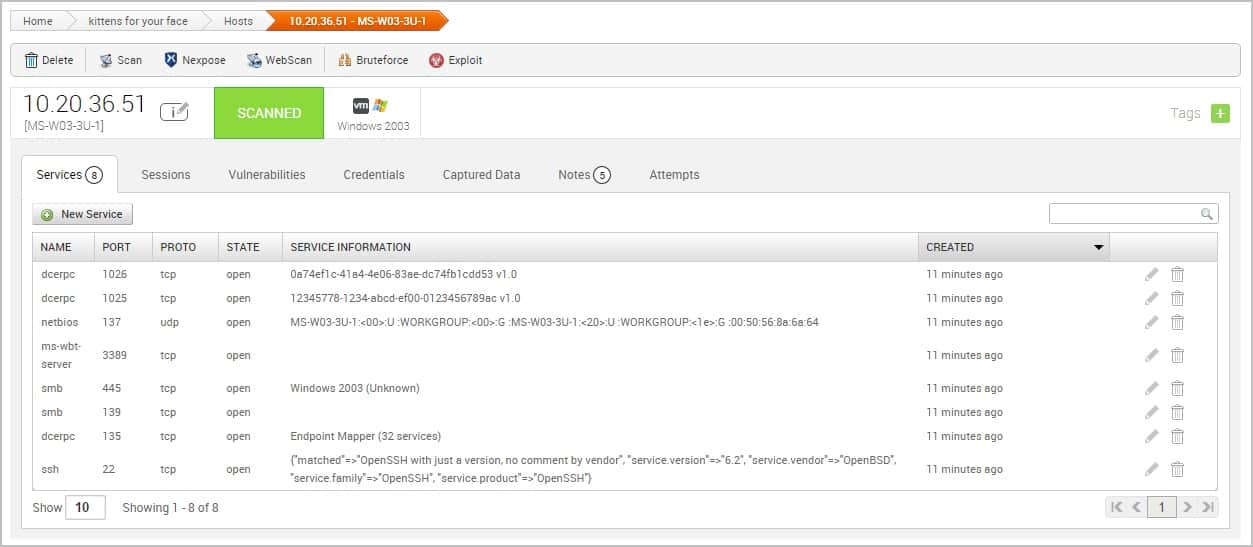

Metasploit Framework может поддерживать многие этапы вашей работы, от сканирования и обнаружения до эксплуатации и даже пост-эксплуатации.

В Kali просто откройте интерактивное меню или введите «msfconsole» в терминале, чтобы запустить консоль.

Консоль многословна, поэтому вы быстро узнаете, удалось ли использовать эксплойт. По моему опыту, интерфейс предоставляет расширенные возможности полезной нагрузки и стандартизированный способ использования очень разных хакерских модулей.

Обратите внимание, что вам не обязательно использовать фреймворк, но вам придётся объединить несколько других предустановленных ресурсов для достижения аналогичных результатов. Если вам не нравятся ручные настройки и другие повторяющиеся процедуры, консоль — отличный вариант.

Конечно, в некоторых случаях могут потребоваться другие инструменты.

Шаг 1: Определение масштаба и целей

Чёткие цели и объём имеют решающее значение для успеха вашего пентеста. Вы и организация определяете объём и правила, которые будут применяться во время теста, что гарантирует отсутствие недопонимания и наличие чётких целей.

Вашему клиенту, скорее всего, придётся выбирать между тремя распространёнными подходами к тесту:

- Черный ящик : вы действуете без какого-либо предварительного доступа или информации о цели и обычно сосредотачиваетесь на получении первоначального доступа.

- Серый ящик: промежуточный подход, при котором вам могут предоставить некоторые учётные данные или внутреннюю информацию только для того, чтобы ускорить ваш прогресс и обеспечить более глубокое тестирование.

- Белый ящик : эти тесты обычно длиннее и сосредоточены на более поздних этапах, таких как пост-эксплуатация или сохранение, чтобы бросить вызов системе и посмотреть, насколько она устойчива к эскалации привилегий, инсайдерским заданиям или боковым перемещениям.

Не всем организациям понадобится тест «белого ящика», требующий значительного времени и бюджета, но иногда он необходим.

На этом этапе вы также должны обсудить сроки и другие юридические условия. Для ваших клиентов очень важно подробно объяснить, что разрешено, а что нет в документе, который будет подписан вами и ими.

Дикие атаки могут показаться более реалистичными для новичков, но на практике нередко заносят в белый список определенные IP-адреса, которые будут использоваться пентестерами. Вам нужно определить методологию.

Шаг 2: Разведка и OSINT

Разведка, или «рекогносцировка», может быть как пассивной, так и активной.

Например, OSINT (разведка с открытым исходным кодом) — это непрямой способ сбора информации, тогда как Nmap включает активное сканирование, когда вы отправляете зонды в целевую сеть.

Kali имеет мощные инструменты OSINT, такие как Maltego (версия для сообщества бесплатна). Эти программы могут помочь вам организовать и автоматизировать ваши исследования.

В любом случае во время пентеста вам, как правило, потребуется как пассивная, так и активная разведка.

Шаг 3: Сканирование и обнаружение

Допустим, у нас есть IP/URL для сканирования. Мы можем использовать классические команды Nmap для обнаружения сервисов и потенциальных хостов для атаки, например:

nmap -oN nmapscan.txt -v -A {IP/URL}

Опция -v предназначена для «подробного», а -A для «агрессивного сканирования», которое выполняется медленнее и отправляет больше зондов к цели. Параметр -oN предназначен для экспорта вывода в текстовый файл с важными результатами.

Если мы обнаружим, что на сервере находится уязвимая система баз данных, мы атакуем её.

Шаг 4. Получение несанкционированного доступа

Внедрение SQL в уязвимую базу данных может привести к удалённому выполнению кода (RCE).

Если нам удастся внедрить вредоносные SQL-запросы в целевую базу данных с помощью sqlmap , мы можем использовать типичную уязвимость, которая позволяет записывать файлы для передачи произвольных команд на сервер.

Многие эксплойты заключаются в загрузке обратной оболочки, которая, по сути, является каналом «обратного подключения» между вашей машиной и целевым сервером.

Если такую оболочку можно открыть от имени привилегированного пользователя (например, администратора), мы получим такие же привилегии для нашего сеанса!

Учётная запись root предоставляет самые высокие привилегии, позволяя выполнять практически любые операции, оставаясь незамеченной, что идеально подходит для постэксплуатации.

Шаг 5: Пост-эксплуатация

После использования уязвимости и компрометации сети вы можете показать своим клиентам, что вы можете сделать с ней, чтобы доказать влияние и риски, связанные с нарушением.

В Metasploit есть множество модулей для этой цели, но вы можете открыть интерактивное меню Kali Linux, чтобы получить полный список доступных инструментов постэксплуатации:

Если это среда каталога Windows/Active, у Kali есть несколько пакетов для этого, например, Mimikatz , небольшая, но мощная утилита для Kerberoasting и дампа паролей, или Impacket, набор сценариев для атаки.

В зависимости от задания и размера организации вам, возможно, придётся получить дополнительный доступ и перейти от системы, которую вы только что скомпрометировали, к другой.

Эта техника называется поворотом. Возможно, вам придется продемонстрировать, что вы можете поддерживать доступ и глубже проникать в целевую инфраструктуру.

Шаг 6: Наведение порядка

Целевая сеть должна быть восстановлена до исходного состояния до того, как вы начнёте свою операцию, что означает удаление всех временных учётных записей, сценариев и любых других изменений, внесённых вами в систему.

Этот этап обычно пропускается во время CTF (события «Захват флага»), потому что цель состоит в том, чтобы отработать атакующие приёмы, но в реальных условиях пентестер должен пройти все дорожки.

Шаг 7: Отчёт и рекомендации

На этом этапе вы напишете отчёт, содержащий только что использованные вами уязвимости, потенциальные украденные данные и рекомендации по исправлению ситуации, включая технические советы.

Отчёт — это сердце пентеста и критический документ, который буквально определяет ценность вашей работы. Он должен быть осмысленным и удобочитаемым, чтобы организация могла принимать конкретные решения для защиты своей сети.

Он может содержать следующие пункты:

- Методы, используемые для сбора разведданных

- Методы, используемые для получения несанкционированного доступа

- Модель угроз и уровень рисков

- Оценочная стоимость украденных и учётных данных

Вы должны отдавать приоритет наиболее важным мерам. Посмотрите это руководство от Hackersploit, чтобы узнать больше.

Альтернативы Kali Linux с открытым исходным кодом

Есть несколько альтернатив Kali Linux, которые стоит рассмотреть.

Parrot OS Security Edition

Parrot OS Security должна быть очень удобной для новичков, так как имеет множество конфигураций по умолчанию. Однако будьте осторожны при загрузке архива, так как Parrot предоставляет «домашнюю версию», которая не предназначена для пентестинга.

Вам понадобится версия «Security». После этого по-прежнему можно установить домашнюю версию и инструменты для пентестинга, но версия для безопасности более проста.

Что мне нравится в Parrot, так это простота использования и подход, ориентированный на конфиденциальность (без телеметрии, анонимного серфинга, прокси).

Также стоит упомянуть «Hack The Box Edition». Он призван помочь новичкам быстро настроить компьютер для CTF (например, на платформе HTB), но вы можете использовать его и для создания лаборатории или обучающей среды для других целей.

Black Arch Linux

Возможно, вы читали, что Arch предназначен для опытных пентестеров (а не для новичков), так как установка считается более технической по сравнению со многими другими дистрибутивами Linux.

Это не совсем так, так как последние версии установить намного проще, чем самые старые. Теперь вы также можете скачать «тонкую» версию.

Если вы уже используете Arch, вы можете «обновить» свою установку до Black Arch с помощью специального установщика за считанные минуты.

Пользователи Linux могут оценить основную философию, которая сильно отличается от других дистрибутивов, таких как Ubuntu или Debian, и возможность получать последние версии пакетов безопасности.

Kali Purple Edition

Версия Kali «Purple» была выпущена недавно и содержит множество популярных пакетов для обеспечения безопасности, включая Yara и DefectDojo. Существует также большой спектр криминалистических и реверсивных инструментов.

Команда добавила специальные меню, которые следуют принципам NIST Cybersecurity Framework: идентификация, защита, обнаружение, реагирование, восстановление.

Пользователи должны знать, что эта инициатива находится на ранней стадии, поэтому вы не получите предварительно настроенные виртуальные машины и большую поддержку, предоставляемую стандартной версией.

Конечно, вы не должны переносить свою текущую рабочую среду на Purple прямо сейчас. Это было бы довольно сумасшедшим шагом, так как это издание ещё довольно сырое.

Тем не менее, он достаточно стабилен, чтобы его можно было протестировать, и защитники наверняка оценят этот новый вариант, несмотря на неизбежные ошибки и недочёты.

Интересно наблюдать, как OffSec исследует новые области. Издание Purple предназначено для команд Blue и Purple для обеспечения безопасности, а это означает, что это сочетание обоих миров, красного и синего.

Вы можете получить более подробную информацию о Kali Purple в официальной вики.

Ресурсы для обучения Kali Linux

Kali Linux требует усилий и времени. Ключ в том, чтобы регулярно практиковаться и учиться у профессионалов в этой области, если вы хотите сделать карьеру. Сертификат этического взлома также может помочь.

Следующие ссылки могут помочь вам разблокировать многие навыки:

- Kali документация

- Kali обучение

- Hackersploit: туториалы по тестированию на проникновение

- OffSec: сертификация OSCP

Заключение

Kali Linux заслуживает своей прекрасной репутации как критически важный инструментарий для пентестеров и всех, кто надеется ими стать. Если ваша организация содержит критически важные данные, будь то веб-интерфейс или внутренние данные, пентестирование — это передовой метод кибербезопасности, который вы должны использовать, чтобы найти уязвимости до того, как это сделают злоумышленники. Kali Linux — отличное место для начала.

Пакет Kali Linux фактически представляет собой операционную систему плюс большой набор инструментов. Система была специально разработана для обеспечения возможностей тестирования на проникновение. Если вы установили Kali Linux, вы можете использовать ее так же, как и любую другую операционную систему. Однако, чтобы использовать все возможности Kali, вам необходимо изучить все дополнительные утилиты, которые входят в комплект поставки.

В Kali Linux включено множество инструментов, и многие из них выполняют одни и те же функции. Скорее всего, вы никогда не будете использовать их все. На самом деле, никому не нужно использовать все средства в Kali, потому что многие из них являются альтернативными системами друг для друга. Как только вы поймете, какие службы использует каждый пакет, вы сможете выбрать по одному инструменту из каждой категории и действительно ознакомиться с ним.

О Kali Linux

Самой удивительной особенностью Kali Linux является его цена — он бесплатен для использования. Несмотря на наличие множества инструментов, вам не нужно ничего платить, чтобы загрузить и использовать его. Секрет такой отдачи заключается в том, что все компоненты пакета Kali по отдельности бесплатны. Создатели Kali нашли полезные бесплатные системы и упаковали их вместе.

Основным элементом Kali является операционная система Linux. Она взята из Debian Linux. Если вы не заинтересованы в тестировании на проникновение, то вам, вероятно, стоит установить Debian Linux вместо Kali, потому что вы будете использовать ту же операционную систему.

Хотя Kali предоставляется бесплатно, на самом деле она принадлежит компании. Эта система является продуктом компании Offensive Security. Эта организация создала ряд проектов с открытым исходным кодом. Все эти системы бесплатны для использования. Компания зарабатывает на предоставлении консультационных услуг. По сути, Offensive Security — это компания по кибербезопасности, которая создала наборы инструментов для своих консультантов и клиентов и сделала эти наборы доступными для всего мира.

Многие из инструментов в пакете Kali также являются проектами с открытым исходным кодом. Ими управляют добровольцы, и многие ИТ-специалисты и профессионалы в области кибербезопасности бесплатно участвуют в разработке этих систем. Они получают престиж, связанный с этими инструментами, и это продвигает их карьеру, поэтому в участии в этих проектах есть своя бизнес-логика, и они привлекают очень квалифицированных и уважаемых участников.

Приобретение Kali Linux

Перейдите на сайт проекта Kali, чтобы узнать больше о Kali Linux. Вы можете сразу перейти на страницу загрузки Kali Linux, если хотите просто установить систему.

Сервис предлагает восемь различных вариантов установки, включая версии, которые можно запускать на устройствах Android, на виртуальных машинах и в контейнерах. Наиболее популярным вариантом является установка программного обеспечения на пустой компьютер.

Какой бы вариант установки вы ни выбрали, в разделе, включающем файл загрузки, вы найдете руководство по установке.

Инструменты Kali Linux

Kali Linux has a graphical user interface – you don’t have to work at the command line all of the time.

Однако не все инструменты, включенные в систему, работают через интерфейс. Некоторые из них доступны только через командную строку.

В Kali Linux встроено около 300 инструментов — в дополнение к операционной системе Debian. Все инструменты направлены на проведение пен-тестирования. В этом руководстве мы рассмотрим только 20 наиболее важных инструментов, которые можно найти в пакете Kali Linux.

Полный список инструментов тестирования на проникновение в Kali Linux вы можете посмотреть в нашем PDF-документе.

Инструменты, которые мы рассмотрим в этом руководстве, следующие:

- Aircrack-ng Сниффер пакетов для беспроводных локальных сетей.

- Autopsy Графический интерфейс к The Sleuth Kit, который помогает проводить криминалистическое исследование жестких дисков.

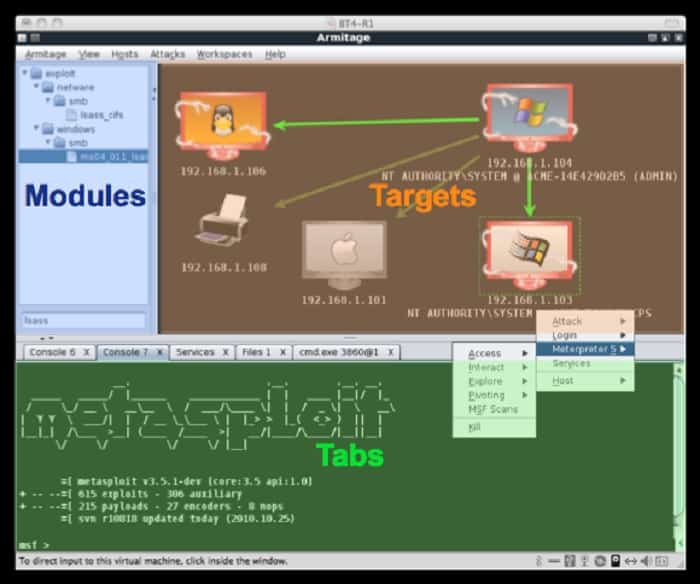

- Armitage Внешний интерфейс для инструментов Metasploit, который управляет стратегиями атак.

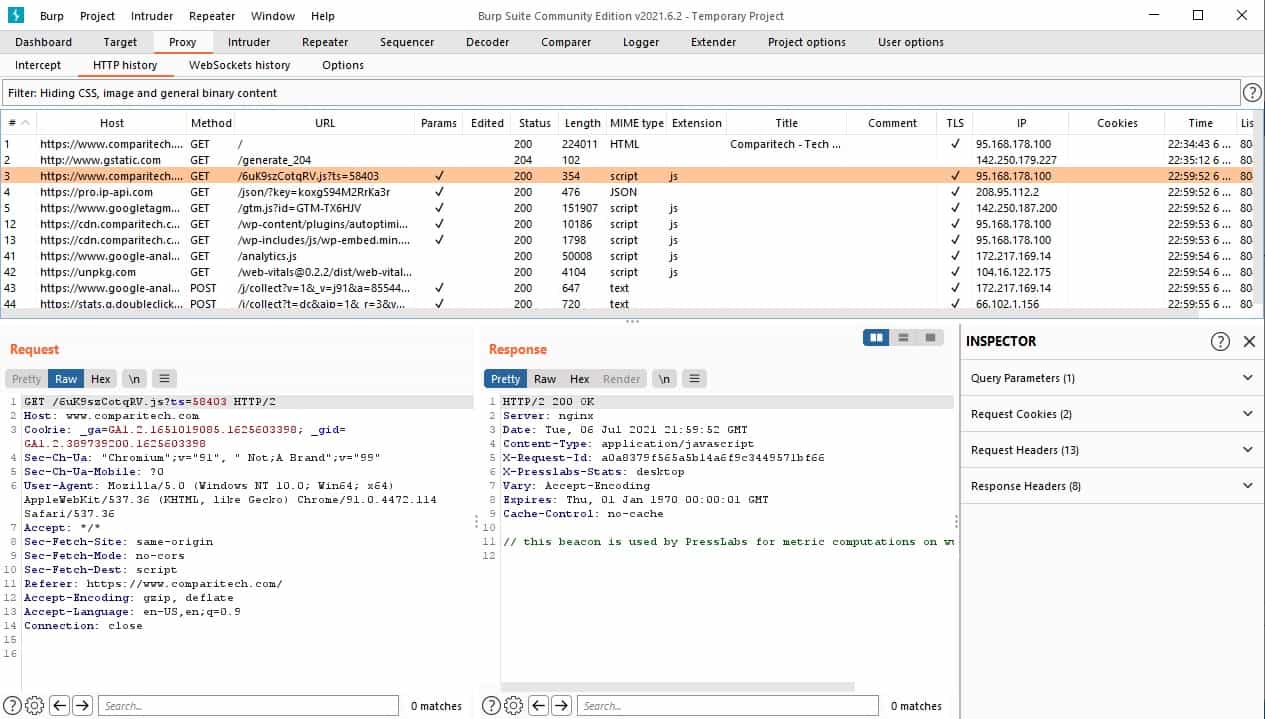

- Burp Suite Система, запускающая атаки типа «человек посередине» и включающая взлом паролей.

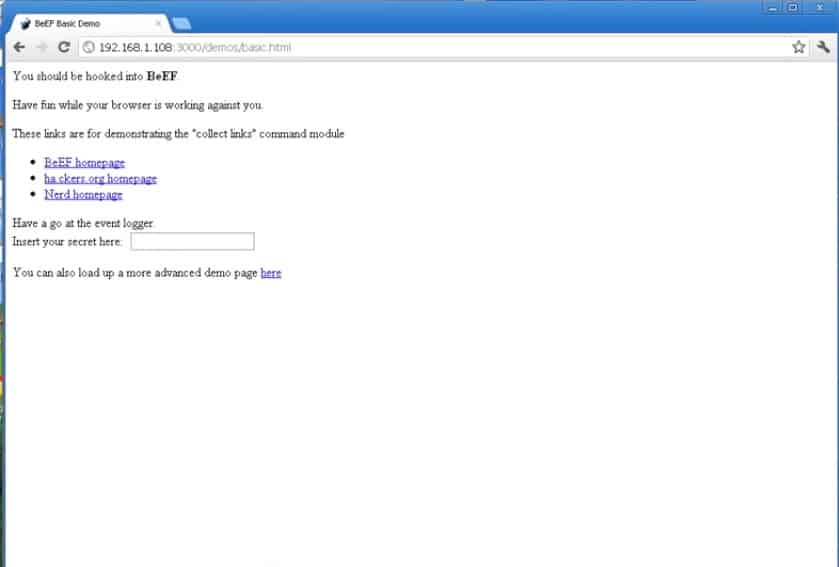

- BeEF Browser Exploitation Framework пытается проникнуть на серверы через веб-сайты.

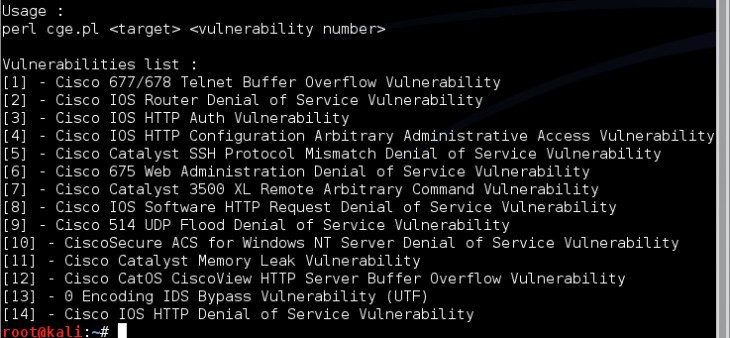

- Cisco Global Exploiter Атаки на маршрутизаторы и коммутаторы Cisco.

- Ettercap Перехватчик трафика, предназначенный для атак типа «человек посередине».

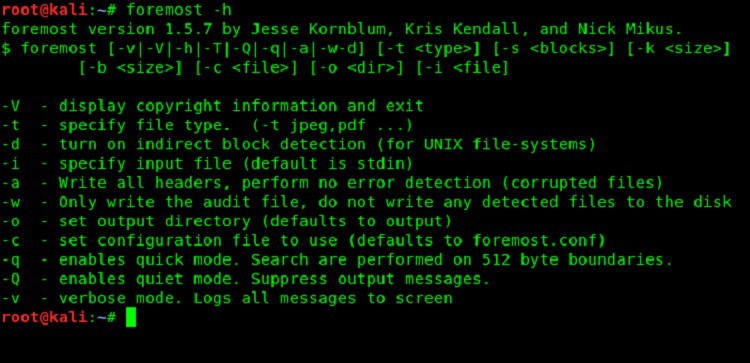

- Foremost Инструмент для копирования дисков и восстановления файлов с помощью командной строки.

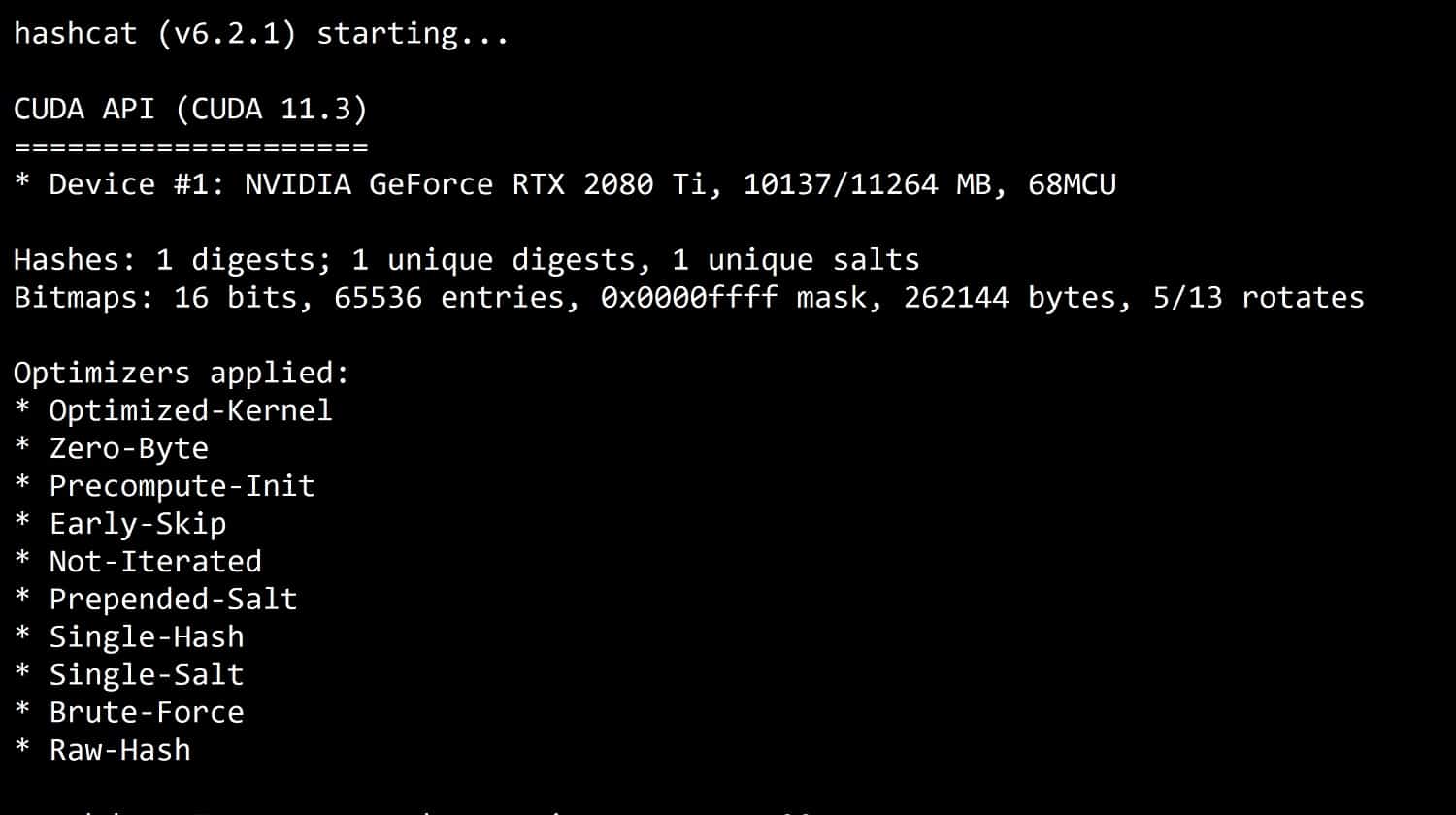

- Hashcat Взломщик паролей.

- Hydra Взломщик паролей.

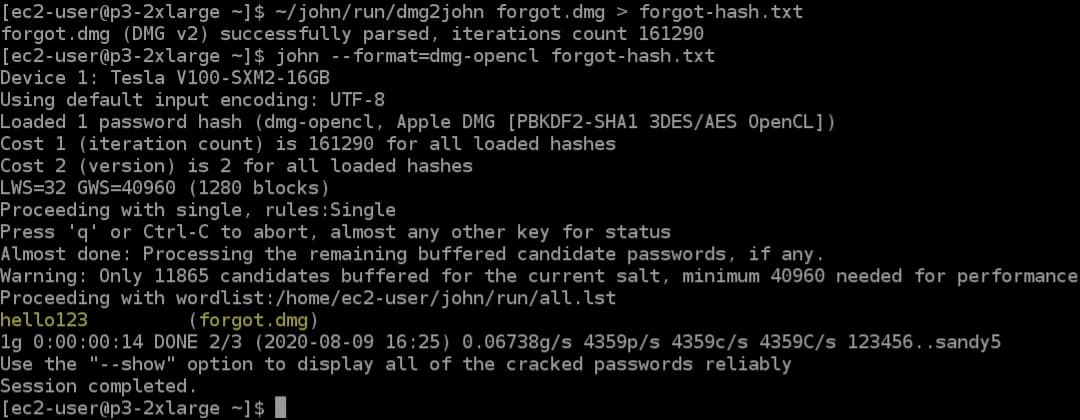

- John the Ripper Взломщик паролей с помощью командной строки.

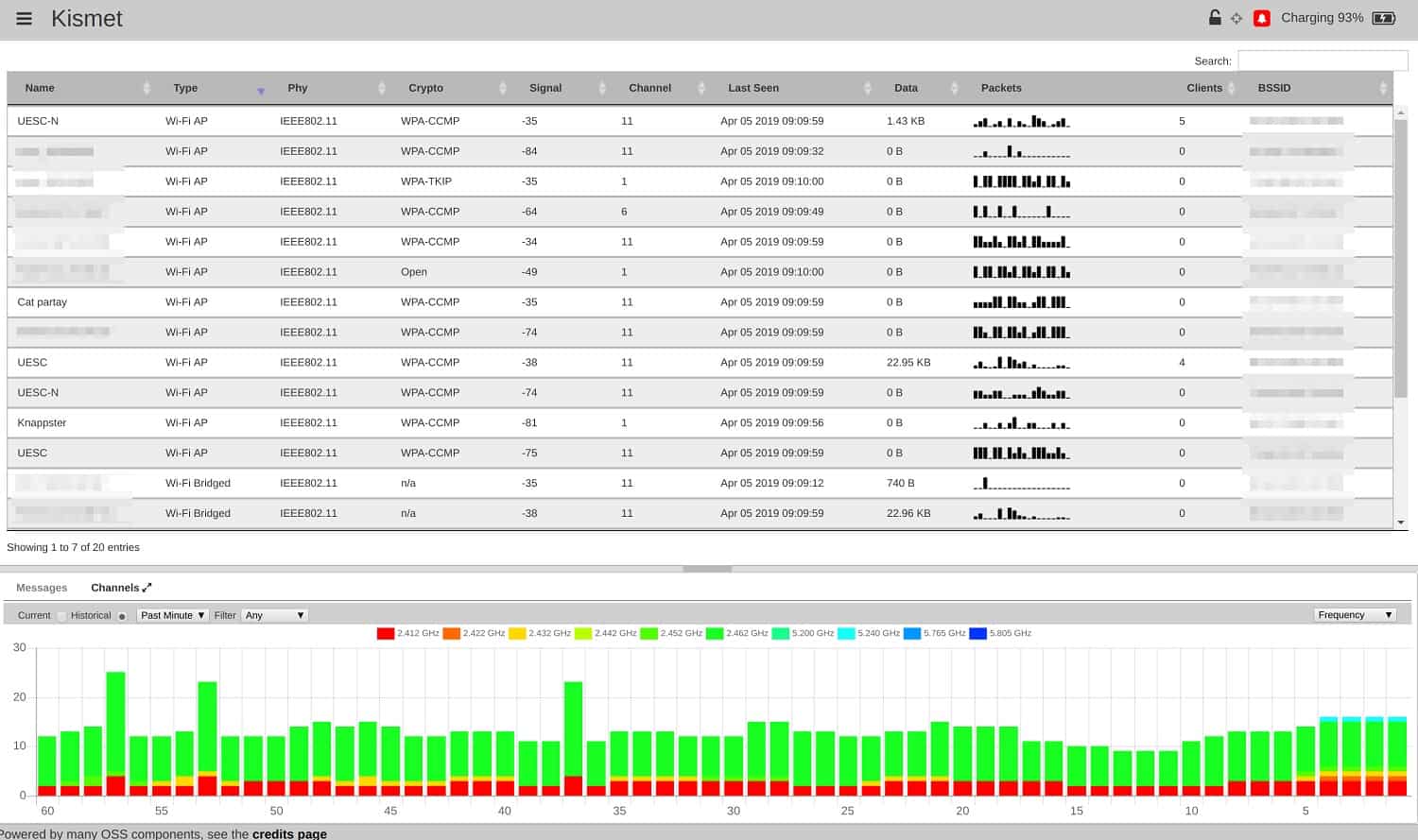

- Kismet Сетевой сканер, сниффер пакетов и система обнаружения вторжений для беспроводных сетей.

- Maltego Инструмент для обнаружения данных, который отображает взаимосвязи между данными, включая схему сети, связи в социальных сетях и зависимости программного обеспечения.

- Metasploit Framework Сканирует цели на наличие конечных точек, а затем строит атаки на основе обнаруженных знаний.

- Nikto Сканер веб-уязвимостей с командной строкой.

- Nmap Сетевой сканер командной строки и инструмент обнаружения устройств.

- OWASP ZAP Zed Attack Proxy — это сканер веб-уязвимостей и перехватчик трафика.

- sqlmap Служба командной строки для сканирования веб-уязвимостей и взлома паролей.

- Wireshark Всемирно известный сниффер пакетов.

- WPScan Сканер уязвимостей для сайтов WordPress.

Это самые полезные инструменты из комплекта Kali, которые вы, вероятно, будете использовать постоянно при проведении пен-тестирования. Если вы не хотите возиться с установкой полного пакета Kali, включающего все остальные инструменты, вы можете просто установить Debian Linux и каждый из этих инструментов по отдельности, поскольку все они доступны бесплатно. Ссылки в названиях инструментов в списке выше приведут вас на домашнюю страницу этой системы.

Подробнее о каждом из этих инструментов вы можете прочитать в следующих разделах.

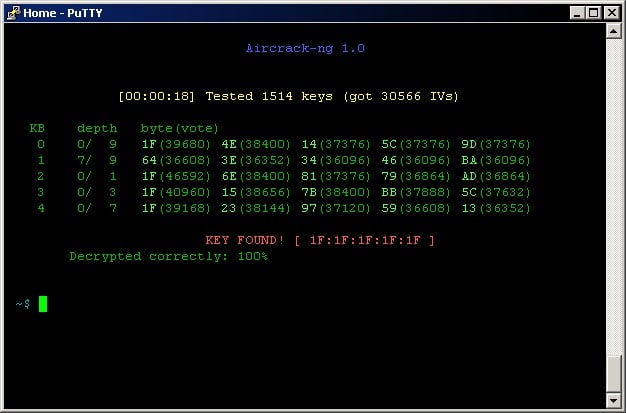

1. Aircrack-ng

Aircrack-ng предлагает обнаружение беспроводных сигналов и может извлекать данные по мере их прохождения по выбранному каналу. Система позволяет экспортировать захваченные пакеты для анализа в другом инструменте. Утилита Aircrack-ng представляет собой систему командной строки и отображает результаты в виде разноцветных символов, что облегчает восприятие данных.

Функции Aircrack-ng включают возможность взлома паролей, но только на системах со слабой защитой (WEP, WPA 1, WPA 2). Он также способен передавать пакеты в потоке, что позволяет ему выполнять различные атаки. К ним относятся атаки повторного воспроизведения, инъекции деавторизации и атаки «человек посередине». Он также может действовать как поддельная точка доступа.

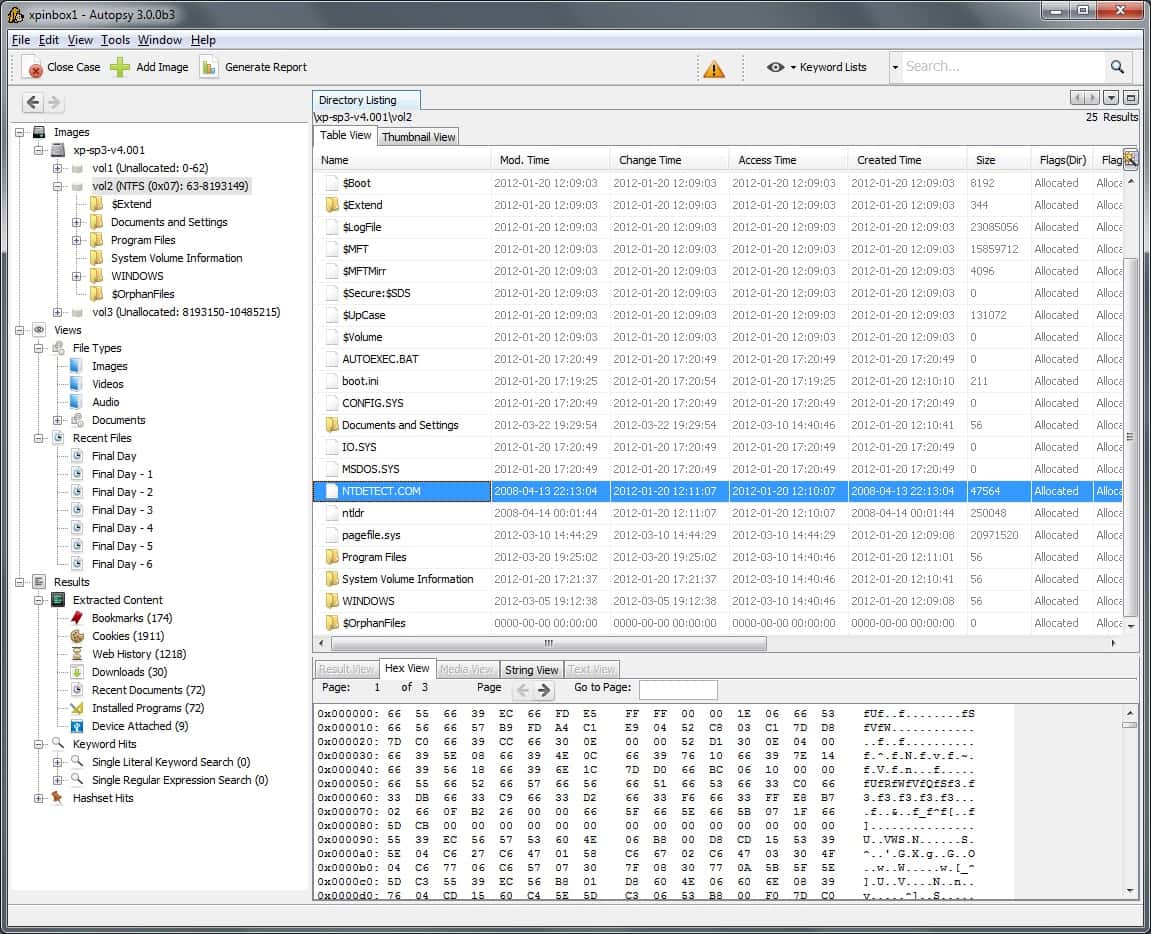

2. Autopsy

Autopsy работает как графический интерфейс для программы The Sleuth Kit, которая также входит в пакет Kali. The Sleuth Kit способен выполнять поиск на жестком диске и восстанавливать файлы, которые были удалены или, возможно, повреждены в результате потери таблицы доступа к файлам.

Комбинация Autopsy и The Sleuth Kit часто используется правоохранительными органами для извлечения файлов с конфискованных устройств подозреваемых. Он также способен извлекать изображения с карт памяти телефонов.

3. Armitage

Armitage — это менеджер атак, использующий Metasploit в качестве back end. Хотя пользователь может визуализировать обнаруженные компьютеры в Armitage, дальнейшие команды в интерфейсе интерпретируются в Metasploit, который реализует дальнейшее исследование.

Помимо идентификации устройств и документирования их программного обеспечения и сервисов, Armitage предоставляет платформу для совместной работы команд, работающих над проектом по перьевому тестированию. Он также позволяет сформулировать стратегию атаки и затем реализовать ее с помощью Metasploit.

4. Burp Suite

Burp Suite доступен в бесплатной и платной версиях — вы получаете бесплатную версию Community Edition в комплекте с Kali Linux. Версия Burp Suite, поставляемая с Kali, способна перехватывать трафик, проходящий между веб-сервером и браузером для доставки и отображения веб-страницы.

Можно принудительно перевести транзакцию на HTTP, чтобы предотвратить использование шифрования. Затем незащищенные данные, проходящие по сети, могут быть проверены на наличие важной информации, например, учетных данных для входа в систему. Подробнее о Burp Suite и о том, как его использовать, вы можете прочитать в нашей шпаргалке по Burp Suite Cheat Sheet.

5. BeEF

BeEF расшифровывается как Browser Exploitation Framework. Это инструмент перочинного тестирования веб-приложений, который проверяет сайты, загруженные в тестовый браузер, и сканирует их на наличие эксплойтов. BeEF работает в командной строке, а затем вызывает открытие браузера для выполнения тестов.

Система может быть использована для выполнения стратегий атак, которые пытаются проникнуть на поддерживающий веб-сервер через HTTP-транзакции.

6. Cisco Global Exploiter

Cisco Global Exploiter не является продуктом Cisco; скорее, он специализируется на взломе маршрутизаторов и коммутаторов производства Cisco. Устройства Cisco очень широко используются, и у них есть своя операционная система, называемая IOS. Cisco Global Exploiter — это утилита командной строки, которая пытается взломать устройство, используя стандартные и часто используемые пароли для учетной записи администратора.

Придерживаясь встроенных знаний об IOS, Cisco Global Exploiter исследует известные уязвимости устройств Cisco.

7. Ettercap

Ettercap — это инструмент захвата пакетов, который может облегчить атаку «человек посередине», а также захват учетных данных. Система доступна в виде утилиты командной строки, а также имеет элементарный графический интерфейс пользователя.

Система Ettercap использует отравление ARP для создания позиции слушателя между веб-сервером и браузером. Это позволяет злоумышленнику переадресовывать трафик по назначению, а также использовать систему для создания поддельной точки доступа, чтобы перехватывать весь трафик в незашифрованном виде. Вы можете узнать больше об Ettercap в нашей шпаргалке по Ettercap Cheat Sheet.

8. Foremost

Foremost работает через командную строку и выполняет функции восстановления данных. Foremost работает на дисках, которые могли быть повреждены, потеряли FAT и части файлов разбросаны между сегментами диска. Она способна собрать эти фрагменты обратно в доступные файлы.

Эта утилита была создана агентами Управления специальных расследований ВВС США и используется правоохранительными органами по всему миру для восстановления удаленных или поврежденных файлов, включая изображения. Она также используется для копирования целых дисков для последующего анализа.

9. Hashcat

Hashcat — это утилита командной строки, ориентированная на системные пароли. Она способна восстанавливать пароли. Как следует из названия, система работает на алгоритмах хэширования. Многие системы хранят пароли в зашифрованном виде; Hashcat пытается выяснить, какой алгоритм был использован для этой защиты, а затем пытается изменить его, чтобы открыть пароли в открытом виде.

10. Hydra

Hydra, которая также известна как THC Hydra, — это программа для восстановления паролей. Hydra работает в командной строке и отличается скоростью восстановления паролей. Это достигается за счет одновременного выполнения нескольких попыток.

Параллельные операции Hydra позволяют пен-тестерам быстро просмотреть длинный список возможных протоколов аутентификации, пока не будет точно определено, какую систему следует использовать. Затем она выполняет ряд стратегий атаки для выявления комбинаций имени пользователя и пароля.

11. John the Ripper

John the Ripper — еще одна программа для восстановления паролей. Он также определяет используемый алгоритм хэширования, а затем пытается расшифровать файл паролей. В пакет John the Ripper входит ряд инструментов для взлома паролей, включая перебор паролей. Вы можете сгенерировать словарь паролей для перебора или импортировать его из другого инструмента. Также можно создать свой собственный словарь для использования в попытках угадывания паролей.

12. Kismet

Kismet — это сниффер пакетов, который можно использовать для исследования сети. Этот инструмент отличается от большинства инструментов обнаружения сети тем, что он работает с беспроводными сетями. Kismet имеет отличный пользовательский интерфейс, в котором отображаются индикаторы уровня сигнала для каждого канала.

Определив все каналы, система может захватить трафик в разговоре. Изучая содержимое передачи, можно обнаружить новые устройства с их идентификаторами и учетными записями пользователей. Kismet также может использоваться в качестве системы обнаружения вторжений.

13. Maltego

Maltego — это необычный инструмент, который может быть очень мощным. Он строит взаимосвязи между точками информации. Первой задачей системы является обнаружение устройств, их сканирование и документирование программного обеспечения и настроек каждого из них. Затем создается карта этих зависимостей.

Картографическая система Maltego также может быть применена к учетным записям пользователей и иерархиям. Одной из самых мощных возможностей Maltego является способность составлять карты учетных записей социальных сетей и связей между ними. Пополнение Maltego может быть ограничено конкретной сетью или может распространяться по всему миру, проходя через различные системы.

14. Metasploit Framework

Metasploit — это известный инструмент пентестеров, который принадлежит и разработан фирмой Rapid7, специализирующейся на кибербезопасности. Существует две версии Metasploit. Версия, входящая в состав Kali, Metasploit Framework, является бесплатной. Более высокая версия является платным инструментом и называется Metasploit Pro.

Основное назначение Metasploit Framework — это сканер уязвимостей. После проверки системы на наличие уязвимостей Metasploit предлагает интерфейс для составления атак.

15. Nikto

Nikto — это сканер веб-уязвимостей, который запускается из командной строки. Инструмент ищет 6700 опасных программ, а также сканирует службы, такие как веб-серверы и серверы электронной почты — он включает сканирование в общей сложности 1250 версий серверов.

После идентификации всех программ на веб-сервере и классификации их как угрожающих, слабых или стоящих, система затем проверяет все настройки этих систем. Система Nikto может быть использована для защиты системы путем тестирования систем обнаружения вторжений.

16. Nmap

Nmap, также называемый Network Mapper, является весьма уважаемым инструментом обнаружения сетей. Это инструмент командной строки, который также может быть запущен через сценарии. Для получения версии с графическим интерфейсом вам следует обратиться к Zenmap, который также входит в состав Kali Linux.

Nmap работает как сниффер пакетов. Он просматривает заголовки проходящего трафика, чтобы зарегистрировать все различные устройства и приложения, работающие на каждом из них, которые генерируют трафик.

Средства Nmap предназначены для работы в сети. Он может использоваться сетевыми администраторами или консультантами, которые хотят быстро задокументировать сеть. Это также очень полезный инструмент для пентестеров.

17. OWASP ZAP

OWASP — это Открытый проект по безопасности веб-приложений. Одним из ключевых продуктов OWASP является Zed Attack Proxy (ZAP). Этот сервис представляет собой перехватчик трафика, ориентированный на веб-транзакции. Эта система имеет графический пользовательский интерфейс, что делает ее простой в использовании.

Инструменты системы ZAP включают в себя веб-краулер, URL fuzzer и сканер уязвимостей. Эти системы работают через прокси-сервер, который действует как точка сбора данных об уязвимостях. Эти процессы проверяют службы безопасности сети и самого веб-сервера.

18. sqlmap

Sqlmap — это утилита командной строки, которая предлагает несколько различных способов проверки безопасности баз данных, работающих в качестве служб для веб-сайтов и сетевых служб, таких как ERP.

Реализация sqlmap формируется через одну команду, которая может быть изменена очень большим количеством опций. Каждый запуск этой программы выполняет сканирование базы данных, доступ к которой осуществляется через определенный URL или локальный адрес. Стандартное сканирование идентифицирует СУБД, а затем пытается атаковать ее с помощью ряда стратегий SQL-инъекций.

Система sqlmap может быть использована для документирования баз данных, взлома учетных данных и извлечения данных. Более подробно мы рассматриваем этот инструмент в шпаргалке sqlmap Cheat Sheet.

19. Wireshark

Wireshark — это очень широко используемый сниффер пакетов, и вы, вероятно, уже пользуетесь им. Эта система способна извлекать проходящие сетевые пакеты в локальных сетях и беспроводных сетях — даже Bluetooth. Служба предоставляет интерфейс GUI, также существует версия командной строки под названием TShark.

Вы, вероятно, не будете использовать только Wireshark, но он, скорее всего, станет вашим лучшим выбором для пакетного сниффера среди всех альтернатив, включенных в пакет Kali Linux. Эта система способна обмениваться данными с инструментами управления системой и утилитами анализа, поэтому она будет служить источником данных для многих других приложений в вашем арсенале.

20. WPScan

WordPress очень широко внедрен и является самой популярной системой управления контентом в мире. Эта служба имеет свою собственную среду, что может затруднить инструментам безопасности полное исследование веб-сайта на базе WordPress на предмет уязвимостей. WPScan специализируется на обнаружении уязвимостей в реализации WordPress.

Бесплатная версия WPScan, которая интегрирована в Kali Linux, является системой командной строки. Это делает ее немного сложнее в использовании для нетехнических владельцев сайтов. Однако стоит потратить время, чтобы научиться пользоваться этим сканером уязвимостей, поскольку он ищет более 23 000 эксплойтов, специфичных для WP.

Часто задаваемые вопросы по Kali Linux

Подходит ли Kali Linux для новичков?

Kali Linux не является инструментом для начинающих. Основой инструмента является операционная система Linux, поэтому в первую очередь вам необходимо знать набор команд Linux. Многие инструменты, включенные в пакет Kali Linux, являются системами командной строки и требуют изучения для использования, поскольку они не так удобны в использовании, как приложения с графическим интерфейсом.

Что лучше Ubuntu или Kali?

Ubuntu и Kali — это две версии Linux, и обе являются производными от Debian. Kali имеет гораздо больше возможностей, чем Ubuntu, потому что она поставляется с длинным списком инструментов кибербезопасности. Если вам не нужны эти инструменты безопасности, все функции Kali будут пустой тратой места на вашем компьютере, поэтому лучше выбрать Ubuntu.

Является ли Kali Linux вредным?

Kali Linux не является незаконным. Пакет инструментов, входящих в его состав, предназначен для использования специалистами по тестированию на проникновение. Цель тестирования на проникновение заключается в использовании методов, применяемых хакерами, для проверки безопасности ИТ-системы. Для обеспечения систем, необходимых для тестирования на проникновение, Kali Linux включает в себя множество инструментов, используемых хакерами. Таким образом, пакет может быть использован во вред.

Оригинал статьи: https://www.comparitech.com/net-admin/kali-linux-cheat-sheet/

Спасибо Стивену и Моргану из компании Comparitech.

В этом году Kali Linux исполняется 10 лет, и чтобы отпраздновать это событие, дистрибутив Linux для тестирования на проникновение добавил средства защиты в свой арсенал инструментов безопасности с открытым исходным кодом.

Ещё неизвестно, сделает ли Kali Purple для защитных инструментов то, что Kali Linux сделала для пентеста с открытым исходным кодом, но добавление более 100 инструментов для SIEM , реагирования на инциденты , обнаружения вторжений и многого другого должно поднять профиль из этих защитных инструментов.

На данный момент Kali в первую очередь известна своими примерно 600 инструментами для пентестинга с открытым исходным кодом, что позволяет пентестерам легко устанавливать полный спектр наступательных инструментов безопасности.

В этой статье мы сосредоточимся в первую очередь на том, как использовать эту мощную ОС для проведения пентеста и избежать ошибок. Мы дадим вам обзор того, чего можно достичь с помощью Kali Linux, используя краткий набор предустановленных инструментов. Хотя это руководство служит введением в общие этапы пентестинга с практическими примерами, демонстрирующими передовой опыт, оно не заменяет полную профессиональную методологию пентестинга.

@linuxkalii – Kali linux обучающий канал в телеграме.

Kali Linux — популярный дистрибутив для пентестинга, поддерживаемый Offensive Security (OffSec), частной охранной компанией с 15-летней историей. Kali содержит сканеры, снифферы и многие другие инструменты для атак.

ОС может обеспечить полный сеанс пентеста или более конкретные атаки. Несмотря на то, что существует множество других дистрибутивов для пентестинга, Kali является лучшим, рекомендованным профессионалами.

Действительно, большинство предустановленных пакетов доступны как отдельные пакеты, но Kali включает и поддерживает высококачественные решения, предназначенные для профессионального использования.

Идея операционной системы состоит в том, чтобы иметь всеобъемлющий набор инструментов, который относительно легко обновлять, следуя лучшим стандартам в отрасли.

Kali создан только для пентестинга. Вот почему вы не захотите устанавливать его в качестве основной ОС, если только ваша машина не предназначена для пентестинга или это виртуальная машина.

Что нового в Kali 2023.1?

Kali 2023.1 представляет новую версию ядра и восемь новых пакетов, включая CyberChef , который является довольно удобным интерфейсом для расшифровки и декодирования различных строк и хэшей с точностью и детализацией.

Новые важные изменения Python (3.11.2) ожидаются в предстоящем стабильном выпуске Debian, что вызывает некоторые проблемы с PIP, менеджером пакетов для Python. Команда Kali говорит, что это повлияет на все дистрибутивы на основе Debian, включая Kali, поэтому они сделали временное исправление, чтобы смягчить проблему.

Команда Kali также предупредила, что на все дистрибутивы Linux может повлиять ошибка с драйверами Nvidia и некоторыми конкретными моделями графических процессоров. Затронутые устройства могут работать медленно или зависать. В таких случаях вы мало что можете сделать, кроме как удалить драйверы Nvidia и дождаться исправления.

Другим важным дополнением в этом выпуске является Purple Edition для обеспечения безопасности, о котором мы расскажем ниже.

Также стоит упомянуть изменения в рабочем столе Xfce и добавление плазменного рабочего стола KDE. Пользователям Kali также понравятся новые обои, экраны загрузки и входа в систему.

Вы можете просмотреть полный журнал изменений , чтобы получить все подробности об этом выпуске.

Подходит ли Kali для начинающих?

Kali доступен для всех. Это бесплатный дистрибутив с открытым исходным кодом, так что каждый может скачать его. Это хорошая идея, чтобы попробовать что-то самостоятельно, а затем прочитать документацию или учебные пособия.

Тем не менее, хорошее ли это место для новичков, чтобы начать? Хотя Kali удобен для начинающих, профессиональное пентестирование — это не то, где вы можете импровизировать. Чтобы быть эффективным, необходимы знания и планирование.

Вот некоторые требования для того, чтобы стать хорошим пентестером:

- Владение основами пентестинга: юридические аспекты, области применения, основные этапы (такие как пассивная разведка, обнаружение сети, перечисление, повышение привилегий), пост-эксплуатация и постоянство.

- Владение сетевыми уровнями (модель OSI, IP, подсети и т. д.)

- Владение системами Windows и Linux

- Знание Python и некоторых языков программирования (например, Go, C, C++, Ruby); на мой взгляд, это необязательно, но некоторые специалисты по безопасности могут сказать иначе

Некоторые люди учатся быстрее, чем другие, но существует огромное количество инструментов и концепций, которые нужно знать, поэтому это займет время, независимо от ваших навыков или скорости обучения.

Начало работы: как установить Kali Linux

Kali Linux удивительно прост в установке. На странице «Get Kali» перечислены различные режимы установки с предварительно настроенными образами и готовыми к использованию виртуальными машинами.

Виртуальные машины идеально подходят для быстрого ознакомления. Не стесняйтесь тестировать их, даже с целью просто посмотреть, как выглядит ОС.

Поддерживается большинство операционных систем, вы найдёте контейнеры Docker и даже поддержку Android и Raspberry Pi. Пользователи Windows могут установить Kali, например, с помощью подсистемы Windows (WSL2).

Однако установка на «голое железо» не рекомендуется для начинающих.

Вы можете прошить ISO-образы на внешнем диске, чтобы установить Kali на выбранное вами устройство, загрузившись с этого диска.

Вы также можете запустить Kali в режиме реального времени с живыми дистрибутивами, не устанавливая его на свое устройство.

Ошибки, которых следует избегать с Kali Linux

Без надлежащих знаний ваш пентест, скорее всего, провалится, так как нет волшебного рецепта, который вы могли бы применить вслепую, независимо от того, насколько хороши ваши инструменты.

Кроме того, атакующие инструменты могут отправлять несколько зондов или заголовков вместе со своими запросами (например, при сканировании и обнаружении), которые могут быть обнаружены и заблокированы средствами безопасности. Обратите внимание, что Kali не будет автоматически скрывать ваш IP-адрес или отпечатки пальцев. Вы можете использовать VPN или установить утилиты для захвата и пересылки трафика в другие подсети или настроить цепочки прокси.

Вы также можете использовать внешние платформы, такие как Linode, для настройки и работы.

Однако, если вы полный новичок, мой совет — не спешить с инструментами и начать с бесплатных проектов с открытым исходным кодом для атаки, таких как Juice Shop или многих других уязвимых приложений, которые призваны помочь вам изучить кибербезопасность.

Тогда вы, возможно, захотите изучить более продвинутые методы или инвестировать в специальные онлайн-программы обучения (см. последний раздел этой статьи).

Пентестинг — это не только серверы и веб-приложения.

Тест на проникновение направлен на имитацию реальной атаки на целевую систему. На самом деле это широкий термин, который охватывает широкий спектр тестов и процедур не только для веб-приложений, и организации могут использовать регулярные пентесты для повышения своей безопасности и устранения критических уязвимостей.

В отличие от оценок уязвимостей , пентесты предполагают эксплуатацию, что означает, что вы, как злоумышленник, взламываете систему по-настоящему, в соответствии с правилами, определёнными перед тестом. Конечная цель — написать хороший отчёт с рекомендациями.

Обратите внимание, что ваш пентест не является исчерпывающим анализом, так как у вас, скорее всего, будет ограниченное время и вам понадобится только один работающий эксплойт для достижения вашей цели.

Важно помнить, что пентестинг не ограничивается взломом уязвимых серверов, на которых размещены приложения и базы данных. Есть несколько других углов атаки для тестирования, в том числе:

- Сетевые компрометации

- Социальная инженерия (например, фишинг)

- Повреждения памяти

- Wi-Fi атаки

Kali — прекрасный набор инструментов, потому что в нём есть инструменты для широкого спектра пентестов. Веб-приложения хороши для обучения, потому что многие веб-серверы уязвимы и открывают большую поверхность для злоумышленников, поскольку организациям приходится открывать свою сеть для общественности.

Однако при необходимости (и в договоре) пентестер может проводить и физические атаки.

Не пренебрегайте юридическими аспектами

Законы не везде одинаковы, а это означает, что одни и те же процедуры могут быть законными в одних странах и незаконными в других. Это особенно верно, если вы сравниваете ЕС с США.

Насколько я знаю, «Этический взлом» не является охраняемым законом статусом. На законных исследователей безопасности подали в суд после демонстрации критических уязвимостей.

Масштаб необходим для того, чтобы отличить пентест от реальной атаки. Конечно, вам нужно явное согласие, которое обычно является юридическим соглашением, чтобы запустить пентест, но вы также должны очень точно определить область действия перед операцией .

И последнее, но не менее важное: установка Kali Linux на работе без разрешения также повлечет за собой дополнительные обязательства. Дистрибутив содержит конфиденциальные программы, которые могут подвергнуть риску вашу организацию, не говоря уже о вашей занятости.

Использование Kali Linux: поиск инструментов

Существуют буквально сотни инструментов Kali Linux для различных целей. Новички могут начать с очень популярных пакетов для классических и повторяющихся задач, или они могут обратиться к специалистам по безопасности за своими любимыми инструментами.

Хотя список инструментов может дать некоторые подсказки, он может сбить с толку новичков. Вот ряд задач пентеста и соответствующие инструменты Kali Linux:

- OSINT : используйте Maltego для сбора информации

- Социальная инженерия : используйте SET (инструментарий социального инженера)

- База знаний : Используйте эксплуатируемую базу данных

- Платформа пентестинга : используйте Metasploit Framework

- Сканирование портов : используйте Nmap для сканирования целевой сети и Ndiff для сравнения сканирований Nmap (например, чтобы увидеть, какие порты закрываются/открываются).

- Беспроводное пентестирование : используйте Aircrack-ng для взлома Wi-Fi, Bettercap для разведки и атак MitM на устройства Wi-Fi и BLE (Bluetooth с низким энергопотреблением).

- Packet sniffing: используйте Scapy для манипулирования пакетами, Ettercap также отлично подходит для выполнения атак MitM, а Wireshark обязателен.

- Перебор URL-адресов : используйте Gobuster или DirBuster для сканирования URL-адресов (каталогов, файлов и DNS) и Nikto для обнаружения уязвимостей сервера.

- Веб-фаззинг : используйте Wfuzz

- Веб-взлом : используйте BeEF для использования XSS и других уязвимостей в браузере или Burp Suite для перехвата запросов.

- SQL-инъекции : используйте sqlmap для взлома уязвимых баз данных

- Сканирование WordPress : используйте WPscan

- Удалённый вход в систему методом грубой силы : используйте Hydra (Hydra GTK для графического интерфейса)

- Перебор паролей : используйте John The Ripper

- Active Directory : используйте Mimikatz, Impacket

Списки не расскажут вам, как использовать каждый инструмент или правильную комбинацию для достижения вашей цели. Однако после установки Kali Linux сортирует пакеты по категориям, что добавляет полезный контекст и метки.

Категория обычно соответствует типичным этапам пентеста, таким как «сбор информации» или «постэксплуатация», а также повторяющимся задачам, таким как «атаки на пароли».

Просто откройте интерактивное меню:

Использование фреймворка для пентестинга

Metasploit Framework может поддерживать многие этапы вашей работы, от сканирования и обнаружения до эксплуатации и даже пост-эксплуатации.

В Kali просто откройте интерактивное меню или введите «msfconsole» в терминале, чтобы запустить консоль.

Консоль многословна, поэтому вы быстро узнаете, удалось ли использовать эксплойт. По моему опыту, интерфейс предоставляет расширенные возможности полезной нагрузки и стандартизированный способ использования очень разных хакерских модулей.

Обратите внимание, что вам не обязательно использовать фреймворк, но вам придётся объединить несколько других предустановленных ресурсов для достижения аналогичных результатов. Если вам не нравятся ручные настройки и другие повторяющиеся процедуры, консоль — отличный вариант.

Конечно, в некоторых случаях могут потребоваться другие инструменты.

Шаг 1: Определение масштаба и целей

Чёткие цели и объём имеют решающее значение для успеха вашего пентеста. Вы и организация определяете объём и правила, которые будут применяться во время теста, что гарантирует отсутствие недопонимания и наличие чётких целей.

Вашему клиенту, скорее всего, придётся выбирать между тремя распространёнными подходами к тесту:

- Черный ящик : вы действуете без какого-либо предварительного доступа или информации о цели и обычно сосредотачиваетесь на получении первоначального доступа.

- Серый ящик: промежуточный подход, при котором вам могут предоставить некоторые учётные данные или внутреннюю информацию только для того, чтобы ускорить ваш прогресс и обеспечить более глубокое тестирование.

- Белый ящик : эти тесты обычно длиннее и сосредоточены на более поздних этапах, таких как пост-эксплуатация или сохранение, чтобы бросить вызов системе и посмотреть, насколько она устойчива к эскалации привилегий, инсайдерским заданиям или боковым перемещениям.

Не всем организациям понадобится тест «белого ящика», требующий значительного времени и бюджета, но иногда он необходим.

На этом этапе вы также должны обсудить сроки и другие юридические условия. Для ваших клиентов очень важно подробно объяснить, что разрешено, а что нет в документе, который будет подписан вами и ими.

Дикие атаки могут показаться более реалистичными для новичков, но на практике нередко заносят в белый список определенные IP-адреса, которые будут использоваться пентестерами. Вам нужно определить методологию.

Шаг 2: Разведка и OSINT

Разведка, или «рекогносцировка», может быть как пассивной, так и активной.

Например, OSINT (разведка с открытым исходным кодом) — это непрямой способ сбора информации, тогда как Nmap включает активное сканирование, когда вы отправляете зонды в целевую сеть.

Kali имеет мощные инструменты OSINT, такие как Maltego (версия для сообщества бесплатна). Эти программы могут помочь вам организовать и автоматизировать ваши исследования.

В любом случае во время пентеста вам, как правило, потребуется как пассивная, так и активная разведка.

Шаг 3: Сканирование и обнаружение

Допустим, у нас есть IP/URL для сканирования. Мы можем использовать классические команды Nmap для обнаружения сервисов и потенциальных хостов для атаки, например:

nmap -oN nmapscan.txt -v -A {IP/URL}Опция -v предназначена для «подробного», а -A для «агрессивного сканирования», которое выполняется медленнее и отправляет больше зондов к цели. Параметр -oN предназначен для экспорта вывода в текстовый файл с важными результатами.

Если мы обнаружим, что на сервере находится уязвимая система баз данных, мы атакуем её.

Шаг 4. Получение несанкционированного доступа

Внедрение SQL в уязвимую базу данных может привести к удалённому выполнению кода (RCE).

Если нам удастся внедрить вредоносные SQL-запросы в целевую базу данных с помощью sqlmap , мы можем использовать типичную уязвимость, которая позволяет записывать файлы для передачи произвольных команд на сервер.

Многие эксплойты заключаются в загрузке обратной оболочки, которая, по сути, является каналом «обратного подключения» между вашей машиной и целевым сервером.

Если такую оболочку можно открыть от имени привилегированного пользователя (например, администратора), мы получим такие же привилегии для нашего сеанса!

Учётная запись root предоставляет самые высокие привилегии, позволяя выполнять практически любые операции, оставаясь незамеченной, что идеально подходит для постэксплуатации.

Шаг 5: Пост-эксплуатация

После использования уязвимости и компрометации сети вы можете показать своим клиентам, что вы можете сделать с ней, чтобы доказать влияние и риски, связанные с нарушением.

В Metasploit есть множество модулей для этой цели, но вы можете открыть интерактивное меню Kali Linux, чтобы получить полный список доступных инструментов постэксплуатации:

Если это среда каталога Windows/Active, у Kali есть несколько пакетов для этого, например, Mimikatz , небольшая, но мощная утилита для Kerberoasting и дампа паролей, или Impacket, набор сценариев для атаки.

В зависимости от задания и размера организации вам, возможно, придётся получить дополнительный доступ и перейти от системы, которую вы только что скомпрометировали, к другой.

Эта техника называется поворотом. Возможно, вам придется продемонстрировать, что вы можете поддерживать доступ и глубже проникать в целевую инфраструктуру.

Шаг 6: Наведение порядка

Целевая сеть должна быть восстановлена до исходного состояния до того, как вы начнёте свою операцию, что означает удаление всех временных учётных записей, сценариев и любых других изменений, внесённых вами в систему.

Этот этап обычно пропускается во время CTF (события «Захват флага»), потому что цель состоит в том, чтобы отработать атакующие приёмы, но в реальных условиях пентестер должен пройти все дорожки.

Шаг 7: Отчёт и рекомендации

На этом этапе вы напишете отчёт, содержащий только что использованные вами уязвимости, потенциальные украденные данные и рекомендации по исправлению ситуации, включая технические советы.

Отчёт — это сердце пентеста и критический документ, который буквально определяет ценность вашей работы. Он должен быть осмысленным и удобочитаемым, чтобы организация могла принимать конкретные решения для защиты своей сети.

Он может содержать следующие пункты:

- Методы, используемые для сбора разведданных

- Методы, используемые для получения несанкционированного доступа

- Модель угроз и уровень рисков

- Оценочная стоимость украденных и учётных данных

Вы должны отдавать приоритет наиболее важным мерам. Посмотрите это руководство от Hackersploit, чтобы узнать больше.

Альтернативы Kali Linux с открытым исходным кодом

Есть несколько альтернатив Kali Linux, которые стоит рассмотреть.

Parrot OS Security Edition

Parrot OS Security должна быть очень удобной для новичков, так как имеет множество конфигураций по умолчанию. Однако будьте осторожны при загрузке архива, так как Parrot предоставляет «домашнюю версию», которая не предназначена для пентестинга.

Вам понадобится версия «Security». После этого по-прежнему можно установить домашнюю версию и инструменты для пентестинга, но версия для безопасности более проста.

Что мне нравится в Parrot, так это простота использования и подход, ориентированный на конфиденциальность (без телеметрии, анонимного серфинга, прокси).

Также стоит упомянуть «Hack The Box Edition». Он призван помочь новичкам быстро настроить компьютер для CTF (например, на платформе HTB), но вы можете использовать его и для создания лаборатории или обучающей среды для других целей.

Black Arch Linux

Возможно, вы читали, что Arch предназначен для опытных пентестеров (а не для новичков), так как установка считается более технической по сравнению со многими другими дистрибутивами Linux.

Это не совсем так, так как последние версии установить намного проще, чем самые старые. Теперь вы также можете скачать «тонкую» версию.

Если вы уже используете Arch, вы можете «обновить» свою установку до Black Arch с помощью специального установщика за считанные минуты.

Пользователи Linux могут оценить основную философию, которая сильно отличается от других дистрибутивов, таких как Ubuntu или Debian, и возможность получать последние версии пакетов безопасности.

Kali Purple Edition

Версия Kali «Purple» была выпущена недавно и содержит множество популярных пакетов для обеспечения безопасности, включая Yara и DefectDojo. Существует также большой спектр криминалистических и реверсивных инструментов.

Команда добавила специальные меню, которые следуют принципам NIST Cybersecurity Framework: идентификация, защита, обнаружение, реагирование, восстановление.

Пользователи должны знать, что эта инициатива находится на ранней стадии, поэтому вы не получите предварительно настроенные виртуальные машины и большую поддержку, предоставляемую стандартной версией.

Конечно, вы не должны переносить свою текущую рабочую среду на Purple прямо сейчас. Это было бы довольно сумасшедшим шагом, так как это издание ещё довольно сырое.

Тем не менее, он достаточно стабилен, чтобы его можно было протестировать, и защитники наверняка оценят этот новый вариант, несмотря на неизбежные ошибки и недочёты.

Интересно наблюдать, как OffSec исследует новые области. Издание Purple предназначено для команд Blue и Purple для обеспечения безопасности, а это означает, что это сочетание обоих миров, красного и синего.

Вы можете получить более подробную информацию о Kali Purple в официальной вики.

Ресурсы для обучения Kali Linux

Kali Linux требует усилий и времени. Ключ в том, чтобы регулярно практиковаться и учиться у профессионалов в этой области, если вы хотите сделать карьеру. Сертификат этического взлома также может помочь.

Следующие ссылки могут помочь вам разблокировать многие навыки:

- Kali документация

- Kali обучение

- Hackersploit: туториалы по тестированию на проникновение

- OffSec: сертификация OSCP

Заключение

Kali Linux заслуживает своей прекрасной репутации как критически важный инструментарий для пентестеров и всех, кто надеется ими стать. Если ваша организация содержит критически важные данные, будь то веб-интерфейс или внутренние данные, пентестирование — это передовой метод кибербезопасности, который вы должны использовать, чтобы найти уязвимости до того, как это сделают злоумышленники. Kali Linux — отличное место для начала.

Просмотры: 2 468

Kali Linux – это основанный на Debian дистрибутив Linux, разработанный для расширенного тестирования на проникновение и аудита безопасности.

Он содержит множество инструментов, которые могут помочь пользователям в проведении любых работ – от простого тестирования уязвимостей до сложных исследований вторжений в сеть.

Здесь вы найдете полное руководство по началу работы с Kali Linux, начиная с загрузки программного обеспечения и заканчивая его установкой на ваше устройство.

Содержание

- Шаг 1: Требования

- Шаг 2: Скачать Kali Linux

- Шаг 3: Установка Kali Linux

- Шаг 4: Обновление Kali Linux

- Шаг 5: Изучите

Шаг 1: Требования

Прежде чем скачать Kali Linux, необходимо убедиться, что ваша система может ее запустить.

Минимальные требования таковы:

- Не менее 20 ГБ места на жестком диске для установки

- Не менее 2 ГБ оперативной памяти (для бесперебойной работы рекомендуется 4 ГБ)

- 64-битный совместимый процессор

- Подключение к Интернету для загрузки установочных файлов

Также рекомендуется использовать виртуальную машину (VM), например VirtualBox или VMware, для установки, особенно если вы новичок в Kali Linux.

Использование виртуальной машины позволяет запускать Kali Linux внутри вашей обычной операционной системы, что упрощает переключение туда и обратно и снижает риск повреждения вашей основной ОС.

Шаг 2: Скачать Kali Linux

Вы можете скачать последнюю версию Kali Linux с официального сайта https://www.kali.org/.

На сайте представлено несколько версий, включая Kali Linux Light, которая представляет собой минималистичную версию, содержащую только основные инструменты, и полную версию, включающую полный набор инструментов.

Для новичков рекомендуется полная версия.

Выберите подходящую версию и загрузите ISO-файл.

ISO-файл – это образ диска, который можно записать на CD/DVD или использовать для создания загрузочного USB-накопителя.

Если вы используете виртуальную машину, вы сможете использовать ISO-файл напрямую, без необходимости его записи.

🎊 Список лучших портативных приложений для ПК с Windows

Шаг 3: Установка Kali Linux

После скачивания ISO-файла вы можете приступить к установке Kali Linux.

Если вы используете виртуальную машину, вам нужно создать новую виртуальную машину и выбрать загруженный ISO-файл в качестве установочного носителя.

- Откройте программу VM и создайте новую виртуальную машину.

- Выберите “Linux” в качестве типа и “Debian 64-bit” в качестве версии.

- Распределите память и место на жестком диске в соответствии с вашими предпочтениями, но помните о минимальных требованиях.

- Когда появится запрос на установочный носитель, выберите загруженный ISO-файл.

- Следуйте подсказкам для завершения установки.

Если вы устанавливаете Kali Linux непосредственно на свой компьютер:

- Запишите ISO-файл на USB-накопитель с помощью программ типа Rufus или Universal USB Installer.

- Вставьте USB-накопитель в компьютер и перезагрузите его.

- Войдите в меню настроек BIOS/UEFI (обычно это делается нажатием клавиши F2, F10 или DEL во время запуска) и настройте компьютер на загрузку с USB-накопителя.

- Перезагрузите компьютер. Он должен загрузиться с USB-накопителя в программу установки Kali Linux.

- Следуйте подсказкам для завершения установки.

Шаг 4: Обновление Kali Linux

После завершения установки необходимо обновить Kali Linux, чтобы получить последние исправления безопасности и обновления программного обеспечения.

Это можно сделать, открыв окно терминала и введя следующие команды:

- `sudo apt-get update` – Это приведет к обновлению списка доступных пакетов.

- `sudo apt-get upgrade` – Это приведет к обновлению всех устаревших пакетов.

📦 Команды Apt Update и Upgrade – в чем разница? – IT is good

Шаг 5: Изучите

Теперь, когда вы установили Kali Linux, вы можете начать изучать его возможности.

Он поставляется с большим количеством инструментов безопасности, включая Wireshark для анализа сетевых протоколов, Aircrack-ng для тестирования Wi-Fi, Metasploit для использования уязвимостей и многие другие.

Помните, что Kali Linux – это мощный инструмент, а с большой силой приходит большая ответственность.

Всегда используйте Kali Linux этично и легально.

Никогда не пытайтесь исследовать или эксплуатировать системы без явного разрешения.

В заключение, Kali Linux – это универсальный инструмент для всех, кто заинтересован в улучшении своих навыков сетевой безопасности.

В этом руководстве рассмотрены основные шаги для начала работы с Kali Linux, от загрузки программного обеспечения до начала изучения.

По мере обучения и изучения, вы, вероятно, обнаружите, что Kali Linux предлагает множество возможностей для роста и расширения ваших знаний в области безопасности.

см. также:

- Исправьте медленное обновление Kali Linux, чтобы сделать его очень быстрым

- 🐉 Регулярное обновление и очистка системы Kali Linux

- 🐧 20 полезных функций и инструментов безопасности для администраторов Linux