Proxmox VE Administration Guide

- Оглавление

- УстановкаProxmox VE

Введение

- Централизованное управление

- Гибкое хранение

- Интегрированное резервное копирование и восстановление

- Кластер высокой доступности

- Гибкая настройка сети

- Встроенный брандмауэр

- Почему с открытым исходным кодом

- Ваши преимущества с Proxmox VE

- Получение помощи

- История проекта

- Улучшение документации Proxmox VE

- Перевод Proxmox VE

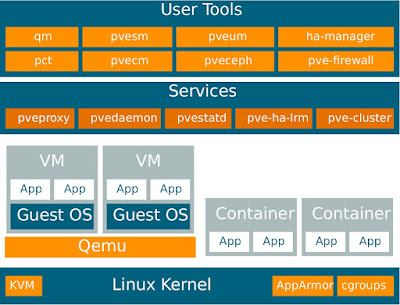

Proxmox VE — это платформа для запуска виртуальных машин и контейнеров. Он основан на Debian Linux и имеет полностью открытый исходный код. Для максимальной гибкости мы внедрили две технологии виртуализации: виртуализация уровня ядра — виртуальные машины (KVM) и виртуализацию уровня операционной системы — контейнеры (LXC).

Одной из главных целей проекта было максимально упростить администрирование. Вы можете использовать Proxmox VE на одном узле или собрать кластер из нескольких узлов. Все задачи управления могут быть выполнены с помощью нашего веб-интерфейса управления, и даже начинающий пользователь может установить и настроить Proxmox VE в течение нескольких минут.

-

Централизованное управление

Большинство людей начинают с одного узла, хотя Proxmox VE может масштабироваться до большого набора кластерных узлов. Стек кластера полностью интегрирован и присутствует в установке по умолчанию.

- Уникальный дизайн Multi-Master

- Интегрированный веб-интерфейс управления дает вам полный обзор всех ваших гостевых виртуальных машин KVM и контейнеров Linux, а так же всего вашего кластера. Вы можете легко управлять своими виртуальными машинами и контейнерами, хранилищем или кластером с помощью графического интерфейса. Нет необходимости устанавливать отдельный, сложный и дорогой сервер управления.

- Файловая система кластера Proxmox (pmxcfs)

- Proxmox VE использует уникальную файловую систему кластера Proxmox (pmxcfs), управляемую базой данных файловую систему для хранения файлов конфигурации. Это позволяет хранить конфигурацию тысяч виртуальных машин. С помощью corosync эти файлы реплицируются в режиме реального времени на всех узлах кластера. Эта файловая система хранит все данные внутри базы данных на диске, тем не менее, копия данных находится в оперативной памяти, которая обеспечивает максимальный размер хранилища 30 МБ — что более чем достаточно для тысяч виртуальных машин. Proxmox VE — единственная платформа виртуализации, использующая эту уникальную кластерную файловую систему.

- Веб-интерфейс управления

- Proxmox VE прост в использовании. Задачи управления могут быть выполнены через встроенный веб-интерфейс управления — нет необходимости устанавливать отдельный инструмент управления или какой-либо дополнительный центр управления с огромными базами данных. Инструментарий multi-master позволяет управлять всем кластером с любого узла кластера. Централизованное веб-управление, основанное на JavaScript Framework (Ex-tJS), дает вам возможность управлять всеми функциями из графического интерфейса пользователя, а также просматривать историю и системные журналы каждого отдельного узла. Это включает в себя выполнение заданий резервного копирования или восстановления, живую миграцию или действия, инициируемые HA(высокая доступность).

- Командная строка

- Для опытных пользователей, которые привыкли к удобству консоли Unix или Windows Powershell, Proxmox VE предоставляет интерфейс командной строки для управления всеми компонентами вашей виртуальной среды. Этот интерфейс командной строки имеет интеллектуальное завершение по клавише <Tab> и полную документацию в виде справочных страниц UNIX.

- REST API

- Proxmox VE использует RESTful API. Мы выбираем JSON в качестве основного формата данных, и весь API-интерфейс формализован с помощью JSON-Schema. Это позволяет быстро и легко интегрировать сторонние инструменты управления, такие как пользовательские среды размещения.

- Администрирование на основе ролей

- Вы можете тонко настроить доступ ко всем объектам (таким как виртуальные машины, хранилища, узлы и т. д.), используя управление пользователями и правами доступа на основе ролей. Это позволяет вам определять привилегии и помогает вам контролировать доступ к объектам. Эта концепция также известна как списки контроля доступа: Каждое разрешение определяет субъекта (пользователя или группу) и роль (набор привилегий) для определенного пути.

- Способы аутентификации

- Proxmox VE поддерживает различные способы аутентификации, такие как Microsoft Active Directory, LDAP, стандартная аутентификация Linux PAM или встроенный сервер аутентификации Proxmox VE.

-

Гибкое хранение

Модель хранения Proxmox VE очень гибкая. Образы виртуальных машин могут храниться в одном или нескольких локальных хранилищах или в общем хранилище, таком как NFS (Network File System) и в SAN (Storage Area Network). Ограничений нет, вы можете сконфигурировать столько определений хранилищ, сколько захотите. Вы можете использовать все технологии хранения, доступные для Debian Linux.

Одним из основных преимуществ хранения виртуальных машин в общем хранилище является возможность оперативной миграции работающих машин без простоев, поскольку все узлы в кластере имеют прямой доступ к образам дисков виртуальных машин.

В настоящее время мы поддерживаем следующие типы сетевых хранилищ:- LVM Group (поддержка сети с iSCSI targets)

- iSCSI target

- NFS Share

- CIFS Share

- Ceph RBD

- Прямое использование iSCSI LUN

- GlusterFS

Поддерживаются следующие типы локальных хранилищ:

- LVM Group (локально поддерживаемые устройства, такие как блочные устройства, FC устройства, DRBD и т. д.)

- Каталог (хранилище на существующей файловой системе)

- ZFS

-

Интегрированное резервное копирование и восстановление

Интегрированный инструмент резервного копирования ( vzdump ) создает последовательные снимки запущенных контейнеров и гостевых машин KVM. Он в основном создает архив данных VM или CT, который включает файлы конфигурации VM/CT.

Живое («на лету») резервное копирование KVM работает для всех типов хранилищ, включая образы виртуальных машин в NFS, CIFS, iSCSI LUN, Ceph RBD. Новый формат резервного копирования оптимизирован для быстрого и эффективного хранения резервных копий виртуальных машин (разреженные файлы, данные из порядка, минимизированный ввод/вывод). -

Кластер высокой доступности

Многоузловой кластер HA Proxmox VE позволяет определять высокодоступные виртуальные серверы. В основе кластера Proxmox VE HA лежат проверенные технологии Linux HA, обеспечивающие стабильные и надежные службы высокой доступности.

-

Гибкая настройка сети

Proxmox VE использует модель сетевого моста. Все виртуальные машины могут совместно использовать один мост, как если бы кабели виртуальной сети от каждого гостя были подключены к одному коммутатору. Для подключения виртуальных машин к внешнему миру мосты подключаются к физическим сетевым картам и им назначается конфигурация TCP/IP.

Для дальнейшей гибкости доступны VLAN (IEEE 802.1q) и bonding/aggregation сетей. Таким образом, можно построить сложные, гибкие виртуальные сети для хостов Proxmox VE, используя всю мощь сетевого стека Linux. -

Встроенный Брандмауэр

Встроенный брандмауэр позволяет фильтровать сетевые пакеты на любом интерфейсе виртуальной машины или контейнера. Общие наборы правил брандмауэра могут быть сгруппированы в «группы безопасности»

-

Почему с открытым исходным кодом

Proxmox VE использует ядро Linux и базируется на дистрибутиве Debian GNU / Linux. Исходный код Proxmox VE выпущен под лицензией GNU Affero General Public License, версия 3. Это означает, что вы можете в любое время проверить исходный код или внести свой вклад в проект самостоятельно.

В Proxmox мы стремимся использовать программное обеспечение с открытым исходным кодом, когда это возможно. Использование программного обеспечения с открытым исходным кодом гарантирует полный доступ ко всем функциям , а также высокую безопасность и надежность. Мы считаем, что каждый должен иметь право доступа к исходному коду программного обеспечения, чтобы запускать его, изменять и отправлять изменения обратно в проект. Каждый может внести свой вклад, в то время как Proxmox гарантирует, что продукт всегда соответствует профессиональным критериям качества.

Программное обеспечение с открытым исходным кодом также помогает снизить расходы и делает вашу базовую инфраструктуру независимой от одного поставщика. -

Ваши преимущества с Proxmox VE

- Программное обеспечение с открытым исходным кодом

- Отсутствие блокировки со стороны поставщика

- Ядро Linux

- Быстрая установка и простота в использовании

- Веб-интерфейс управления

- REST API

- Большое активное сообщество

- Низкие затраты на администрирование и простое развертывание.

-

Получение Помощи

- Proxmox VE Wiki

- Основным источником информации является Proxmox VE Wiki. Он сочетает в себе справочную документацию с контентом, предоставленным пользователем.

- Форум поддержки сообщества

- Сам Proxmox VE является полностью открытым исходным кодом, поэтому мы всегда рекомендуем нашим пользователям обсуждать и делиться своими знаниями с помощью форума сообщества Proxmox VE. Форум полностью модерируется командой поддержки Proxmox и имеет довольно большую базу пользователей по всему миру. Стоит ли говорить, что такой большой форум-отличное место для получения информации.

- Списки рассылки

- Это быстрый способ общения по электронной почте с сообществом Proxmox VE.

- Список рассылки для пользователей: Список пользователей PVE

- Основным каналом связи для разработчиков является:

Список рассылки для разработчиков: Обсуждение разработки PVE

- Коммерческая поддержка

- Proxmox Server Solutions Gmbh также предлагает коммерческие планы абонентского обслуживания Proxmox VE. Системные администраторы со стандартным планом подписки могут получить доступ к выделенному порталу поддержки с гарантированным временем ответа, где разработчики Proxmox VE могут помочь им в случае возникновения проблемы. Пожалуйста, свяжитесь с отделом продаж Proxmox для получения дополнительной информации или скидок.

- Баг-Трекер

- Мы также запускаем публичный трекер ошибок на https://bugzilla.proxmox.com. Если вы когда-либо обнаружите проблему, вы можете отправить туда отчет об ошибке. Это позволяет легко отслеживать его статус, и вы получите уведомление, как только проблема будет решена.

-

История проекта

Проект стартовал в 2007 году, за ним последовала первая стабильная версия в 2008 году. В то время мы использовали OpenVZ для контейнеров и KVM для виртуальных машин. Возможности кластеризации были ограничены, а пользовательский интерфейс был простым (серверная веб-страница).

Но мы быстро разработали новые функции с использованием стека кластеров Corosync, и внедрение новой кластерной файловой системы Proxmox (pmxcfs) стало большим шагом вперед, поскольку полностью скрывает сложность кластера от пользователя. Управлять кластером из 16 узлов так же просто, как управлять одним узлом.

Мы также представили новый REST API с полной декларативной спецификацией, написанной на JSON-Schema. Это позволило другим людям интегрировать Proxmox VE в свою инфраструктуру и облегчило предоставление дополнительных услуг.

Кроме того, новый REST API позволил заменить исходный пользовательский интерфейс современным приложением HTML5 с использованием JavaScript. Мы также заменили старый код консоли VNC на основе Java на noVNC. Таким образом, вам нужен только веб-браузер для управления виртуальными машинами.

Поддержка различных типов хранилищ — еще одна важная задача. Примечательно, что Proxmox VE был первым дистрибутивом, который по умолчанию поставлял ZFS для Linux в 2014 году. Еще одной важной вехой стала возможность запуска и управления хранилищем Ceph на узлах гипервизора. Такие установки чрезвычайно рентабельны.

Когда мы начинали, мы были в числе первых компаний, предоставляющих коммерческую поддержку KVM. Сам проект KVM непрерывно развивался и в настоящее время является широко используемым гипервизором. Новые функции добавляются с каждым выпуском. Мы разработали функцию оперативного резервного копирования KVM, которая позволяет создавать резервные копии с помощью snapshot в любом типе хранилища.

Самым заметным изменением в версии 4.0 стал переход с OpenVZ на LXC. Контейнеры теперь тесно интегрированы и могут использовать те же функции хранения и сети, что и виртуальные машины. -

Улучшение документации Proxmox VE

В зависимости от того, какую проблему вы хотите решить, вы можете использовать различные средства коммуникации для связи с разработчиками.

Если вы заметили ошибку в текущей документации, используйте Proxmox bug tracker и предложите альтернативный текст/ формулировку.

Если вы хотите предложить новый контент, это зависит от того, что вы хотите документировать:

• если содержание является специфичным для вашей установки, статья wiki является лучшим вариантом. Например, если вы хотите задокументировать конкретные параметры для гостевых систем, например, какая комбинация драйверов Qemu лучше всего работает с менее популярной ОС, это идеально подходит для статьи в вики.

• если вы считаете, что содержание вашего контента является достаточно общим, чтобы представлять интерес для всех пользователей, вам следует попытаться включить его в справочную документацию. Справочная документация написана в удобном для использования asciidoc document format. Для редактирования официальной документации необходимо клонировать репозиторий git по адресу git://git.proxmox.com/git и затем следовать документу README.adoc.

Улучшать документацию так же просто, как редактировать статьи в Википедии, и является интересным шагом в разработке большого проекта с открытым исходным кодом.

- Примечание

- Если вы заинтересованы в работе с кодовой базой Proxmox VE, Wiki-документация для разработчиков покажет вам, с чего начать.

-

Перевод Proxmox VE

Многие пользователи говорят на языке, отличном от английского, и мы полагаемся на их вклад, который сделает Proxmox VE доступным для пользователей по всему миру. Мы всегда рады приветствовать новых локализаторов и приглашаем вас помочь в создании Proxmox VE.

Наши языковые файлы доступны в виде git-репозитория. Если вы знакомы с git, мы будем рады видеть ваш вклад в соответствии с нашей документацией для разработчиков.

Тем не менее, перевод не требует специальных технических навыков. Вы можете получить языковые файлы без настройки среды разработки здесь. Щелкните правой кнопкой мыши по ссылке «raw» на вашем языке и выберите «Сохранить ссылку как …». Не стесняйтесь отправлять ваш перевод напрямую в office(at)proxmox.com с подписанным лицензионным соглашением для авторов.

Мы используем gettext для перевода Proxmox VE. В результате фактическая задача перевода состоит в том, чтобы записать перевод msgid в msgstr под ним. Такие инструменты, как Poedit, делают этот процесс более удобным, особенно для тех, кто не является программистом.

- Оглавление

- УстановкаProxmox VE

Сегодня речь пойдет о том, как быстро и достаточно просто на одном физическом сервере развернуть несколько виртуальных серверов с разными операционными системами. Любому системному администратору это позволит централизованно управлять всей IT-инфраструктурой компании и экономить огромное количество ресурсов. Использование виртуализации помогает максимально абстрагироваться от физического серверного оборудования, защитить критичные сервисы и легко восстановить их работу даже в случае очень серьезных сбоев.

Без всякого сомнения, большинству системных администраторов знакомы приемы работы с виртуальной средой и для них эта статья не станет каким-либо открытием. Несмотря на это, есть компании, которые не используют гибкость и скорость работы виртуальных решений из-за недостатка точной информации о них. Мы надеемся, что наша статья поможет на примере понять, что гораздо проще один раз начать использовать виртуализацию, чем испытывать неудобства и недостатки физической инфраструктуры.

К счастью, попробовать как работает виртуализация достаточно просто. Мы покажем, как создать сервер в виртуальной среде, например, для переноса CRM-системы, используемой в компании. Практически любой физический сервер можно превратить в виртуальный, но вначале необходимо освоить базовые приемы работы. Об этом и пойдет речь ниже.

Как это устроено

Когда речь идет о виртуализации, многим начинающим специалистам сложно разобраться в терминологии, поэтому поясним несколько базовых понятий:

- Гипервизор – специальное программное обеспечение, которое позволяет создавать виртуальные машины и управлять ими;

- Виртуальная машина (далее VM) – это система, представляющая собой логический сервер внутри физического со своим набором характеристик, накопителями и операционной системой;

- Хост виртуализации — физический сервер с запущенным на нем гипервизором.

Для того чтобы сервер мог работать полноценным хостом виртуализации, его процессор должен поддерживать одну из двух технологий – либо Intel® VT, либо AMD-V™. Обе технологии выполняют важнейшую задачу — предоставление аппаратных ресурсов сервера виртуальным машинам.

Ключевой особенностью является то, что любые действия виртуальных машин исполняются напрямую на уровне оборудования. При этом они друг от друга изолированы, что достаточно легко позволяет управлять ими по отдельности. Сам же гипервизор играет роль контролирующего органа, распределяя ресурсы, роли и приоритеты между ними. Также гипервизор занимается эмуляцией той части аппаратного обеспечения, которая необходима для корректной работы операционной системы.

Внедрение виртуализации дает возможность иметь в наличии несколько запущенных копий одного сервера. Критический сбой или ошибка, в процессе внесения изменений в такую копию, никак не повлияет на работу текущего сервиса или приложения. При этом также снимаются две основные проблемы – масштабирование и возможность держать «зоопарк» разных операционных систем на одном оборудовании. Это идеальная возможность совмещения самых разных сервисов без необходимости приобретения отдельного оборудования для каждого из них.

Виртуализация повышает отказоустойчивость сервисов и развернутых приложений. Даже если физический сервер вышел из строя и его необходимо заменить на другой, то вся виртуальная инфраструктура останется полностью работоспособной, при условии сохранности дисковых носителей. При этом физический сервер может быть вообще другого производителя. Это особенно актуально для компаний, которые используют серверы, производство которых прекращено и потребуется осуществить переход на другие модели.

Теперь перечислим самые популярные гипервизоры, существующие на текущий день:

- VMware ESXi

- Microsoft Hyper-V

- Open Virtualization Alliance KVM

- Oracle VM VirtualBox

Они все достаточно универсальны, однако, у каждого из них имеются определенные особенности, которые следует всегда учитывать на этапе выбора: стоимость развёртывания/обслуживания и технические характеристики. Стоимость коммерческих лицензий VMware и Hyper-V весьма высока, а в случае возникновения сбоев, решить проблему с этими системами собственными силами очень непросто.

KVM же напротив, полностью бесплатен и достаточно прост в работе, особенно в составе готового решения на базе Debian Linux под названием Proxmox Virtual Environment. Именно эту систему мы можем порекомендовать для первоначального знакомства с миром виртуальной инфраструктуры.

Как быстро развернуть гипервизор Proxmox VE

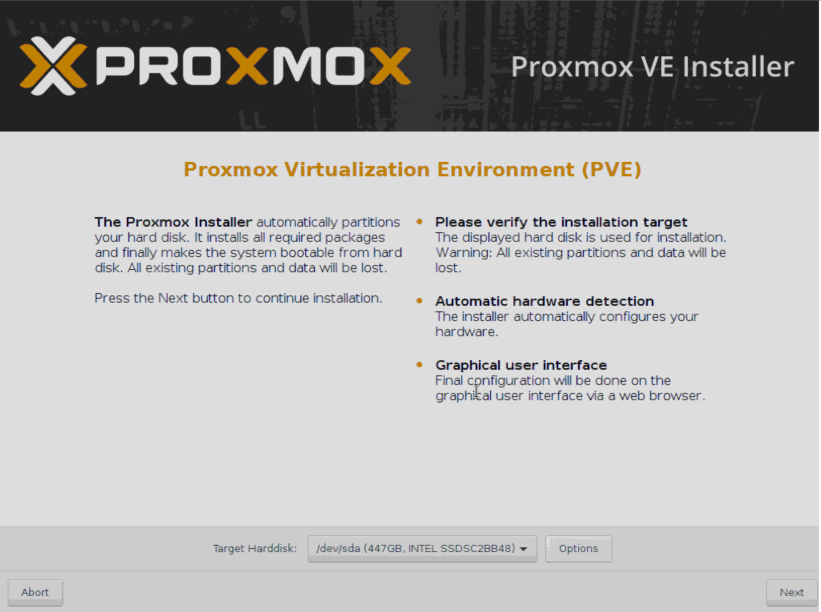

Установка чаще всего не вызывает никаких вопросов. Скачиваем актуальную версию образа с официального сайта и записываем его на любой внешний носитель с помощью утилиты Win32DiskImager (в Linux используется команда dd), после чего загружаем сервер непосредственно с этого носителя. Наши клиенты, арендующие у нас выделенные серверы, могут воспользоваться двумя еще более простыми путями – просто смонтировав нужный образ непосредственно из KVM-консоли, либо используя наш PXE-сервер.

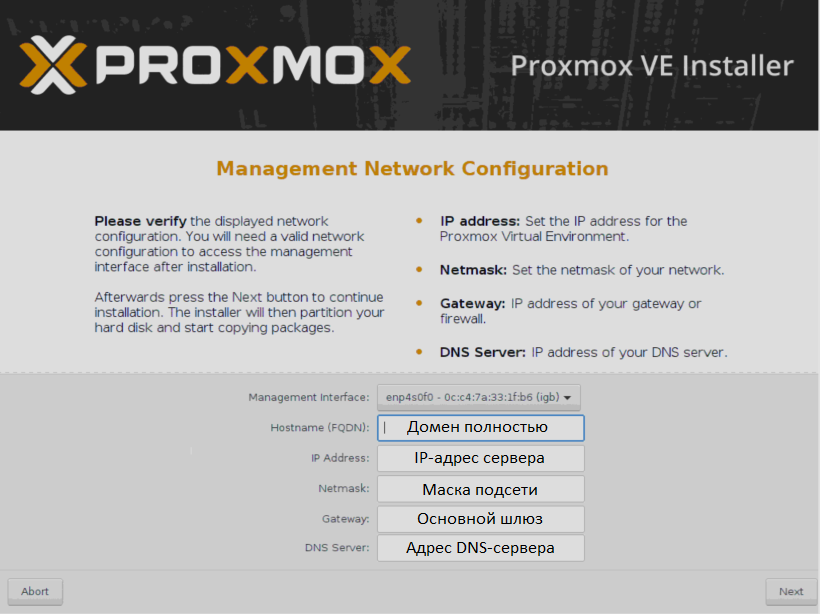

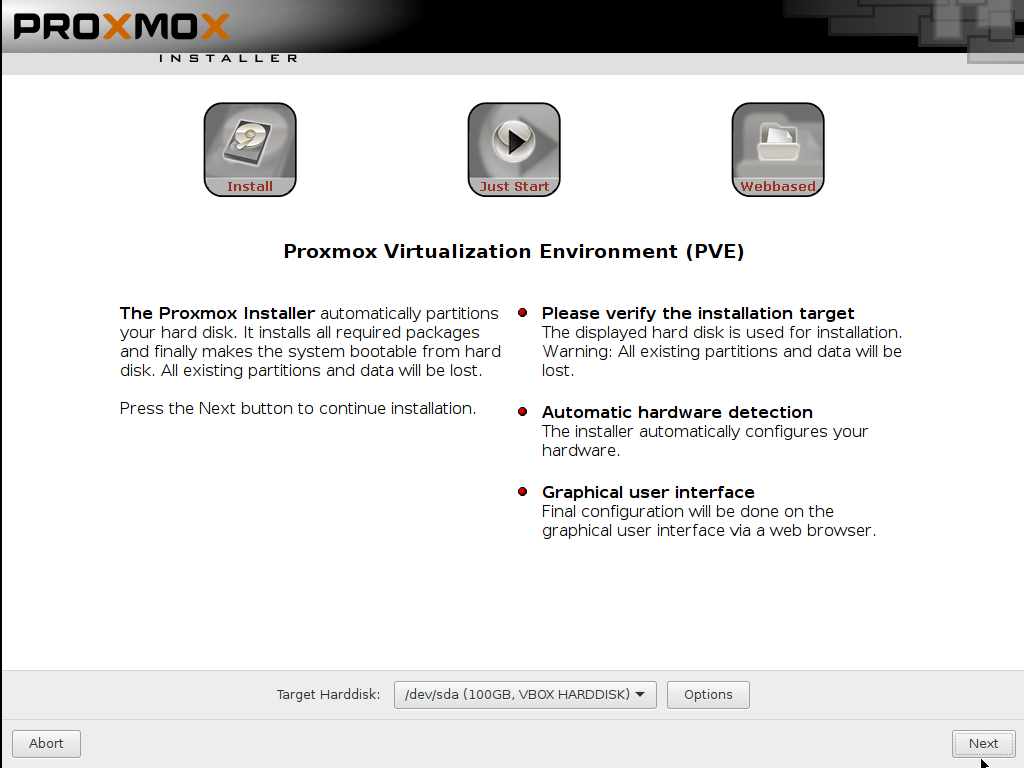

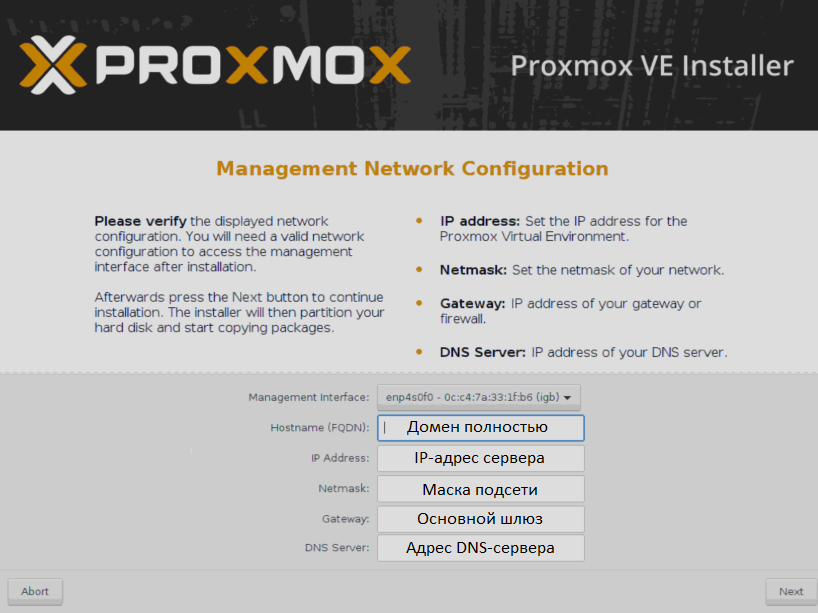

Программа установки имеет графический интерфейс и задаст всего лишь несколько вопросов.

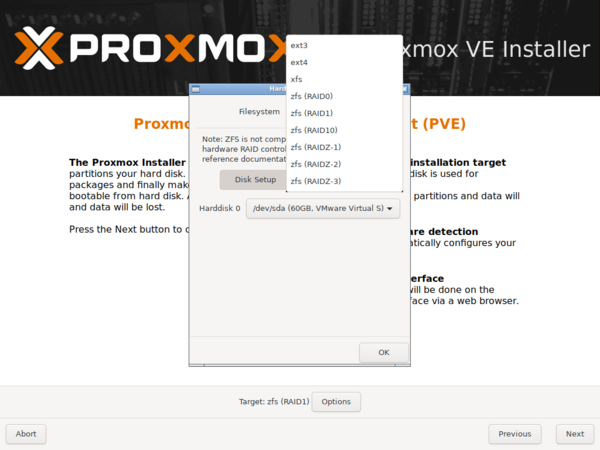

- Выбираем диск, на который будет выполнена установка. В разделе Options можно также задать дополнительные параметры разметки.

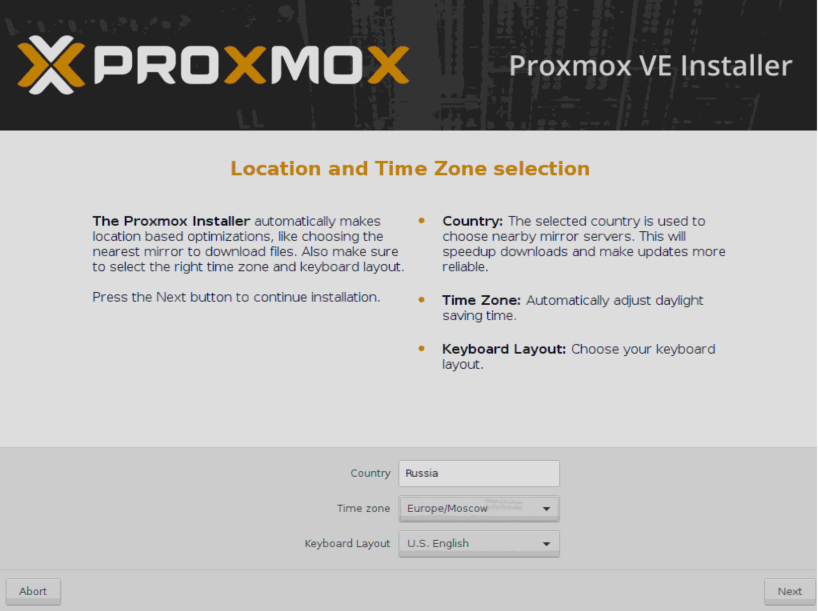

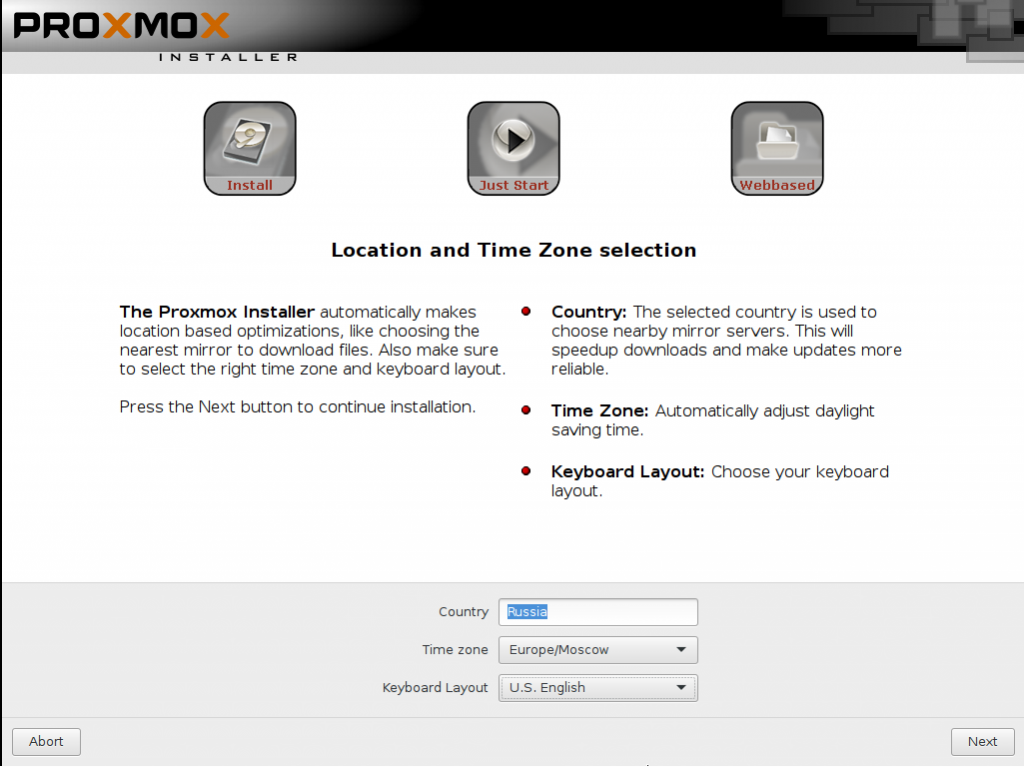

- Указываем региональные настройки.

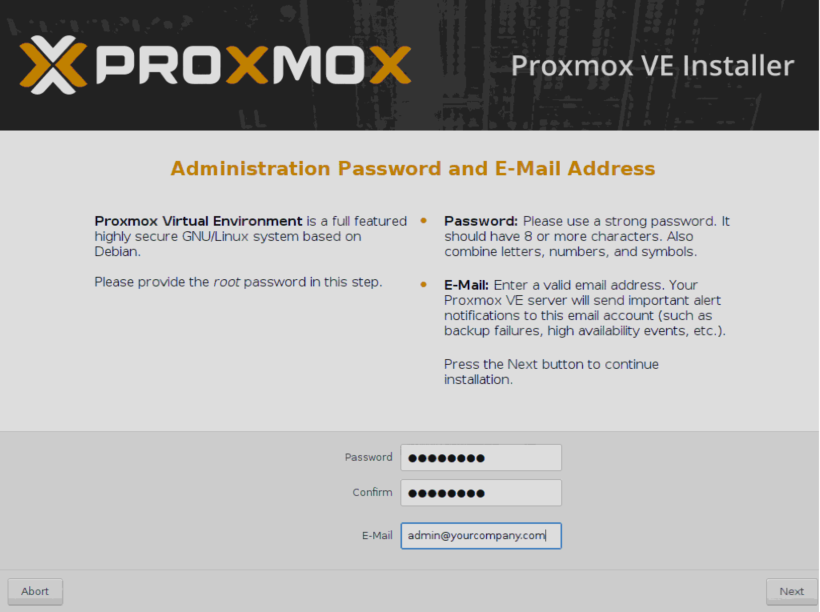

- Указываем пароль, который будет использоваться для авторизации суперпользователя root и E-mail адрес администратора.

- Указываем сетевые настройки. FQDN обозначает полностью определенное имя домена, например, node01.yourcompany.com.

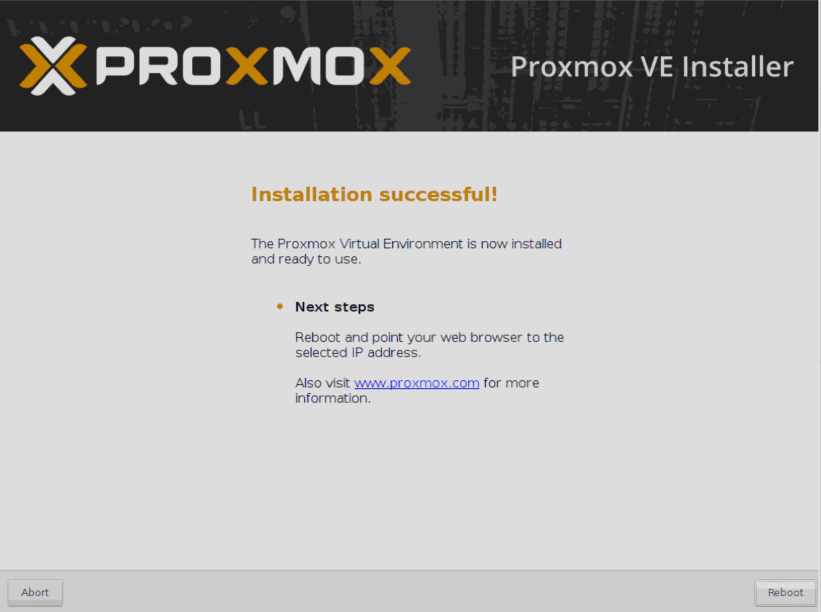

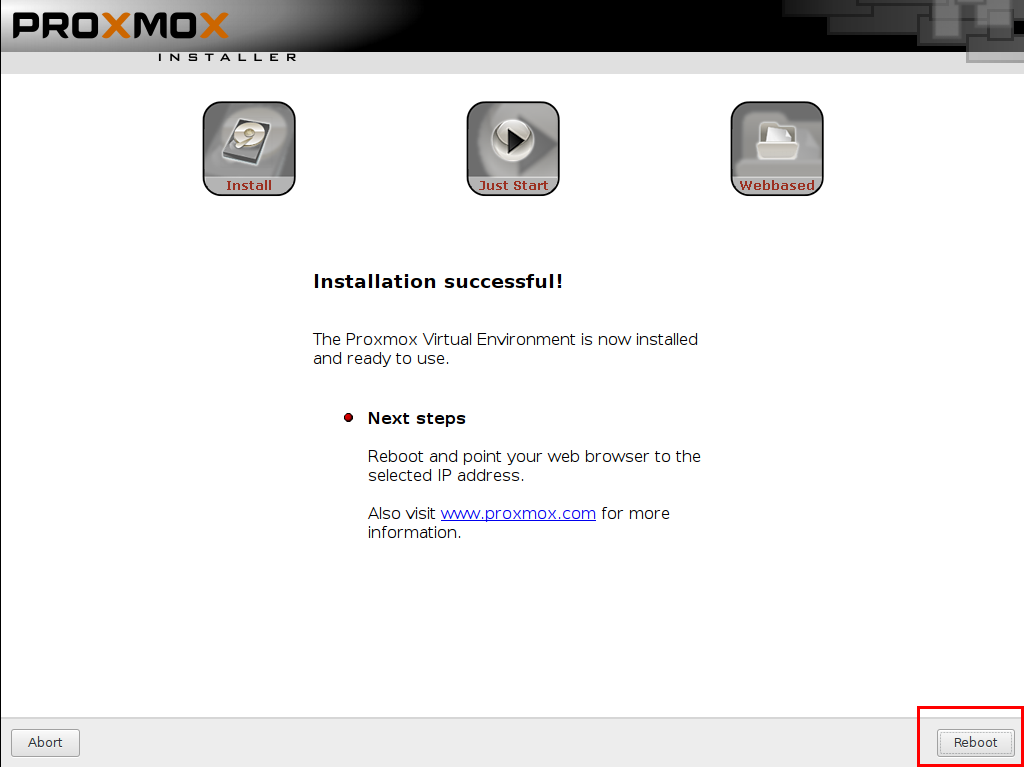

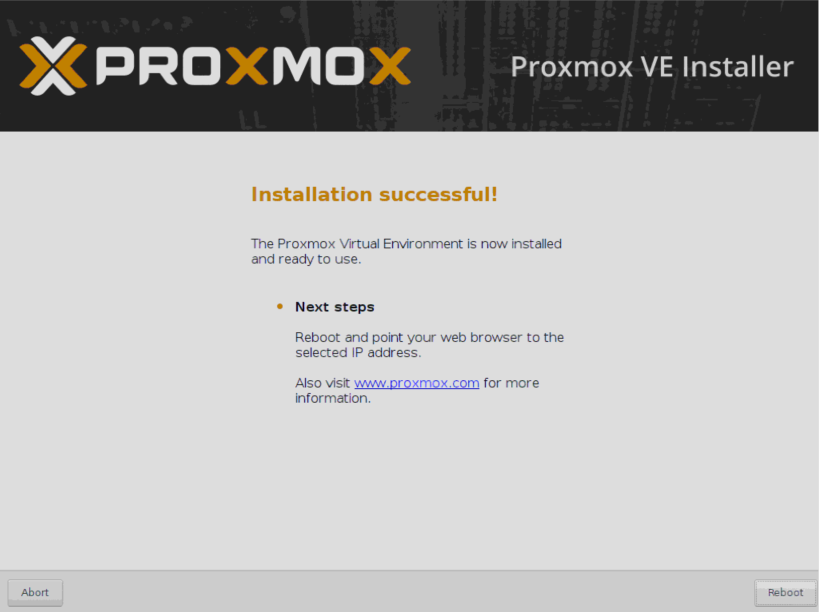

- После завершения установки, сервер можно отправить в перезагрузку с помощью кнопки Reboot.

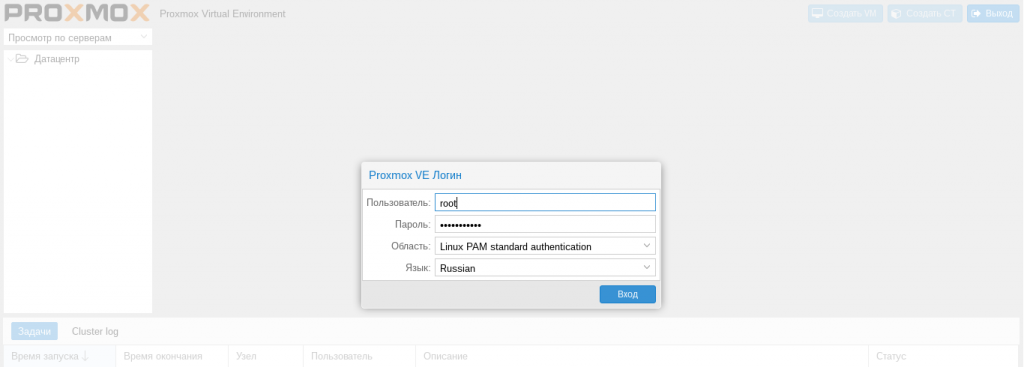

Веб-интерфейс управления станет доступен по адресу

https://IP_адрес_сервера:8006

Что нужно сделать после установки

Есть несколько важных вещей, которые следует выполнить после установки Proxmox. Расскажем о каждой из них подробнее.

Обновить систему до актуальной версии

Для этого зайдем в консоль нашего сервера и отключим платный репозиторий (доступен только тем, кто купил платную поддержку). Если этого не сделать — apt сообщит об ошибке при обновлении источников пакетов.

- Открываем консоль и редактируем конфигурационный файл apt:

nano /etc/apt/sources.list.d/pve-enterprise.list - В этом файле будет всего одна строка. Ставим перед ней символ #, чтобы отключить получение обновлений из платного репозитория:

#deb https://enterprise.proxmox.com/debian/pve stretch pve-enterprise - Сочетанием клавиш Ctrl + X выполняем выход из редактора, отвечая Y на вопрос системы о сохранении файла.

- Выполняем команду обновления источников пакетов и обновления системы:

apt update && apt -y upgrade

Позаботиться о безопасности

Мы можем порекомендовать установить популярнейшую утилиту Fail2Ban, защищающую от атак методом перебора паролей (брутфорс). Принцип ее работы заключается в том, что если злоумышленник превысит определенное количество попыток входа за указанное время с неверным логином/паролем, то его IP-адрес будет заблокирован. Срок блокировки и количество попыток можно указать в конфигурационном файле.

Исходя из практического опыта, за неделю работы сервера с открытым ssh-портом 22 и внешним статическим IPv4-адресом, было более 5000 попыток подобрать пароль. И около 1500 адресов утилита успешно заблокировала.

Для выполнения установки приводим небольшую инструкцию:

- Открываем консоль сервера через веб-интерфейс или SSH.

- Обновляем источники пакетов:

apt update - Устанавливаем Fail2Ban:

apt install fail2ban - Открываем конфигурацию утилиты на редактирование:

nano /etc/fail2ban/jail.conf - Изменяем переменные bantime (количество секунд на которые будет блокироваться злоумышленник) и maxretry (количество попыток ввода логина/пароля) для каждого отдельного сервиса.

- Сочетанием клавиш Ctrl + X выполняем выход из редактора, отвечая Y на вопрос системы о сохранении файла.

- Перезапускаем службу:

systemctl restart fail2ban

Проверить статус работы утилиты, например, снять статистику блокировок заблокированных IP-адресов с которых были попытки перебора паролей SSH, можно одной простой командой:

fail2ban-client -v status sshdОтвет утилиты будет выглядеть примерно так:

root@hypervisor:~# fail2ban-client -v status sshd

INFO Loading configs for fail2ban under /etc/fail2ban

INFO Loading files: ['/etc/fail2ban/fail2ban.conf']

INFO Loading files: ['/etc/fail2ban/fail2ban.conf']

INFO Using socket file /var/run/fail2ban/fail2ban.sock

Status for the jail: sshd

|- Filter

| |- Currently failed: 3

| |- Total failed: 4249

| `- File list: /var/log/auth.log

`- Actions

|- Currently banned: 0

|- Total banned: 410

`- Banned IP list:Аналогичным способом можно закрыть от подобных атак Web-интерфейс, создав соответствующее правило. Пример такого правила для Fail2Ban можно найти в официальном руководстве.

Начало работы

Хочется обратить внимание на то, что Proxmox готов к созданию новых машин сразу после установки. Тем не менее, рекомендуем выполнить предварительные настройки, чтобы в дальнейшем системой было легко управлять. Практика показывает, что гипервизор и виртуальные машины стоит разнести по разным физическим носителям. О том, как это сделать и пойдет речь ниже.

Настроить дисковые накопители

Следующим этапом следует настроить хранилище, которое можно будет использовать для сохранения данных виртуальных машин и резервных копий.

ВНИМАНИЕ! Приведенный ниже пример дисковой разметки можно использовать только для тестовых целей. Для эксплуатации в реальных условиях мы настоятельно рекомендуем использовать программный или аппаратный RAID-массив, чтобы исключить потерю данных при выходе дисков из строя. О том, как правильно приготовить дисковый массив к работе и как действовать в случае аварийной ситуации мы расскажем в одной из следующих статей

Предположим, что физический сервер имеет два диска — /dev/sda, на который установлен гипервизор и пустой диск /dev/sdb, который планируется использовать для хранения данных виртуальных машин. Чтобы система смогла увидеть новое хранилище, можно воспользоваться самым простым и эффективным методом — подключить его как обычную директорию. Но перед этим следует выполнить некоторые подготовительные действия. В качестве примера посмотрим, как подключить новый диск /dev/sdb, любого размера, отформатировав его в файловую систему ext4.

- Размечаем диск, создавая новый раздел:

fdisk /dev/sdb - Нажимаем клавишу o или g (разметить диск в MBR или GPT).

- Далее нажимаем клавишу n (создать новый раздел).

- И наконец w (для сохранения изменений).

- Создаем файловую систему ext4:

mkfs.ext4 /dev/sdb1 - Создаем директорию, куда будем монтировать раздел:

mkdir /mnt/storage - Открываем конфигурационный файл на редактирование:

nano /etc/fstab - Добавляем туда новую строку:

/dev/sdb1 /mnt/storage ext4 defaults 0 0 - После внесения изменений сохраняем их сочетанием клавиш Ctrl + X, отвечая Y на вопрос редактора.

- Для проверки, что все работает, отправляем сервер в перезагрузку:

shutdown -r now - После перезагрузки проверяем смонтированные разделы:

df -H

Вывод команды должен показать, что /dev/sdb1 смонтирован в директорию /mnt/storage. Это значит, что наш накопитель готов к работе.

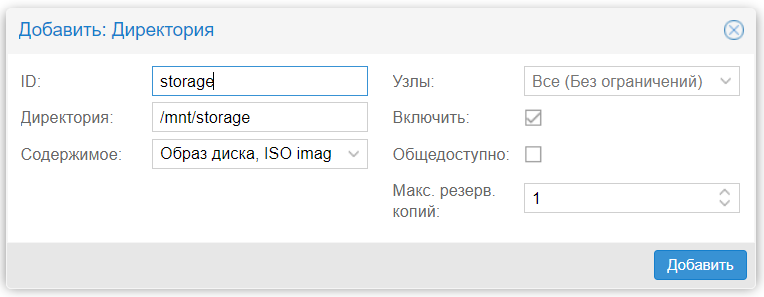

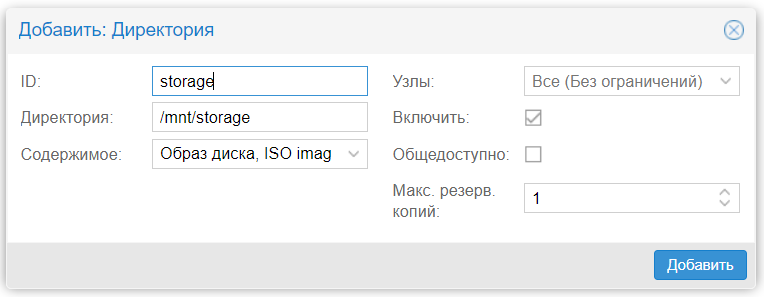

Добавить новое хранилище в Proxmox

Авторизуемся в панели управления и заходим в разделы Датацентр ➝ Хранилище ➝ Добавить ➝ Директория.

В открывшемся окне заполняем следующие поля:

- ID — название будущего хранилища;

- Директория — /mnt/storage;

- Содержимое — выделяем все варианты (поочередно щелкая на каждом варианте).

После этого нажимаем кнопку Добавить. На этом настройка завершена.

Создать виртуальную машину

Для создания виртуальной машины выполняем следующую последовательность действий:

- Определяемся с версией операционной системы.

- Заранее закачиваем ISO-образ.

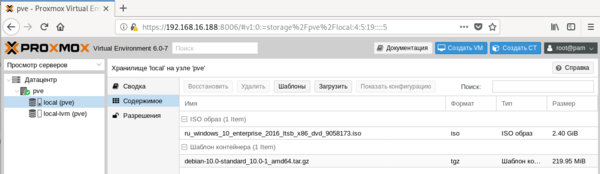

- Выбираем в меню Хранилище только что созданное хранилище.

- Нажимаем Содержимое ➝ Загрузить.

- Выбираем из списка ISO-образ и подтверждаем выбор нажатием кнопки Загрузить.

После завершения операции образ будет отображен в списке доступных.

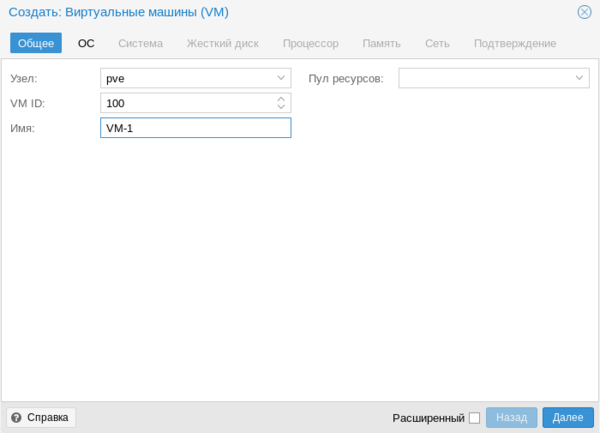

Создаем нашу первую виртуальную машину:

- Нажимаем Создать VM.

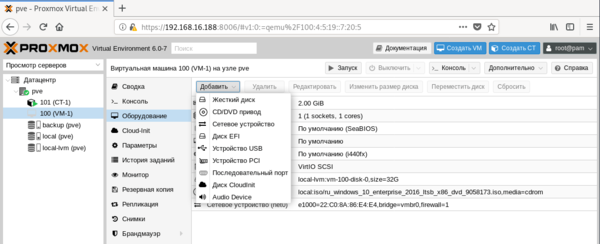

- Заполняем поочередно параметры: Имя ➝ ISO-Image ➝ Размер и тип жесткого диска ➝ Количество процессоров ➝ Объем оперативной памяти ➝ Сетевой адаптер.

- Выбрав все желаемые параметры нажимаем Завершить. Созданная машина будет отображена в меню панели управления.

- Выбираем ее и нажимаем Запуск.

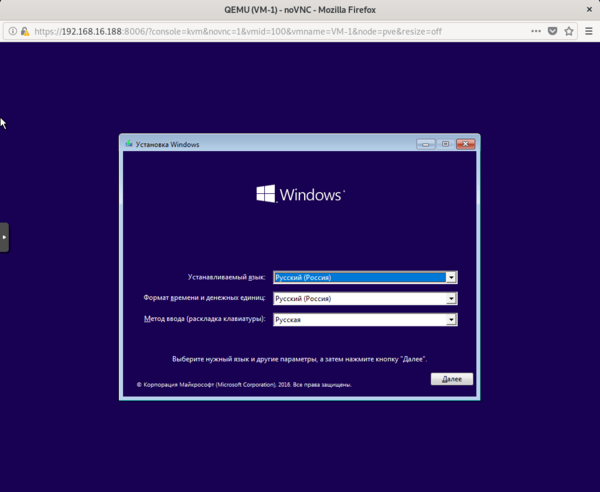

- Переходим в пункт Консоль и выполняем установку операционной системы точно таким же образом, как и на обычный физический сервер.

Если необходимо создать еще одну машину — повторяем вышеуказанные операции. После того как все они будут готовы, с ними можно работать одновременно, открывая несколько окон консоли.

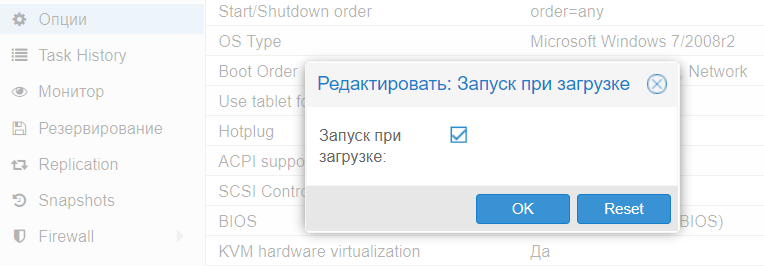

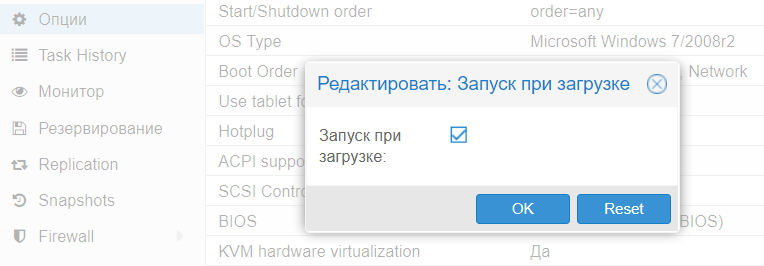

Настроить автозапуск

По умолчанию Proxmox автоматически не запускает машины, но это легко решается буквально двумя щелчками мыши:

- Щелкаем по названию нужной машины.

- Выбираем вкладку Опции ➝ Запуск при загрузке.

- Ставим галочку напротив одноименной надписи.

Теперь, в случае перезагрузки физического сервера, VM будет запущена автоматически.

Для продвинутых администраторов имеется еще и возможность указать дополнительные параметры запуска в разделе Start/Shutdown order. Можно явным образом указать в каком порядке следует запускать машины. Также можно указать время, которое должно пройти до старта следующей VM и время задержки выключения (если операционная система не успеет завершить работу, гипервизор принудительно ее выключит через определенное количество секунд).

Заключение

В этой статье были изложены основы того, как можно начать работать с Proxmox VE и мы надеемся, что она поможет начинающим специалистам сделать первый шаг и попробовать виртуализацию в действии.

Proxmox VE — это действительно очень мощный и удобный инструмент для любого системного администратора; главное не бояться экспериментировать и понять, как это действительно работает.

Если у вас появились вопросы, добро пожаловать в комментарии.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Получить Proxmox VE можно на официальном сайте, сейчас доступна новая версия 6.0, которую мы и будем устанавливать. Да, это действительно open-source и это бесплатно, корпоративная подписка предоставляет доступ к закрытому репозиторию Proxmox VE Enterprise, который содержит стабильные обновления ПО и обновления безопасности, а также техническую помощь и поддержку. Никаких ограничений функциональности, если вы откажетесь от подписки, нет.

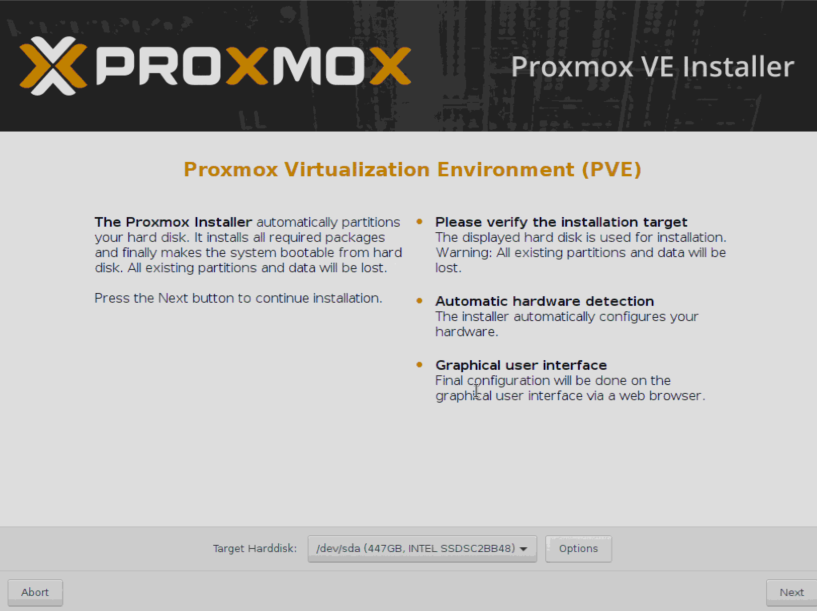

Для установки используется собственный инсталлятор и весь процесс предельно прост, от вас потребуется указать конфигурацию дисковой подсистемы:

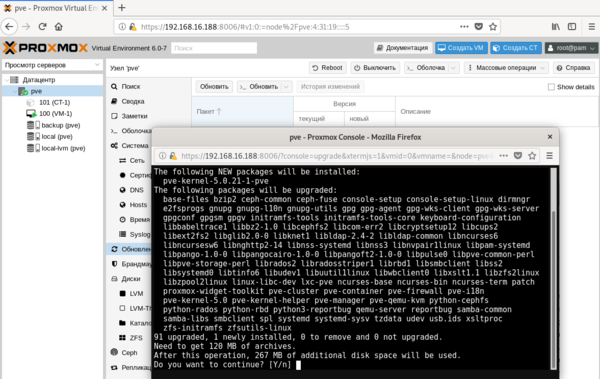

Но не будем спешить. Прежде всего отключим корпоративный репозиторий, на который у нас все равно нет подписки, и подключим вместо него некоммерческий репозиторий Proxmox. Для отключения просто удалим файл репозитория из источников apt:

rm -f /etc/apt/sources.list.d/pve-enterprise.listЗатем создадим свой список:

touch /etc/apt/sources.list.d/pve-no-subscription.listВ который внесем следующие строки:

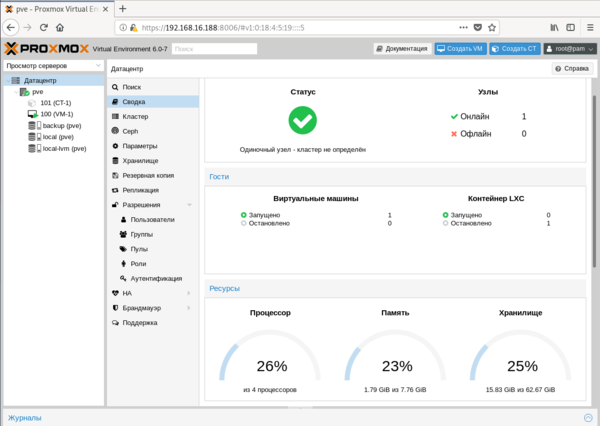

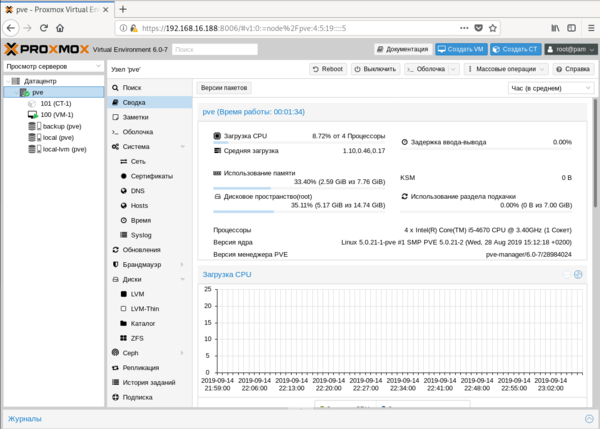

deb http://download.proxmox.com/debian/pve buster pve-no-subscriptionТеперь можно переходить к консоли управления, откроем браузер и наберем предложенный адрес, консоль управления продуктами Proxmox работает на порту 8006, что следует помнить.

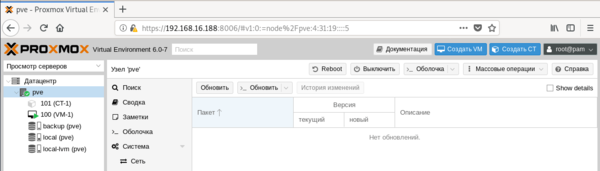

Но есть и «сложности перевода», так в разделе Обновления, нас ждут две одинаковые кнопки Обновить.

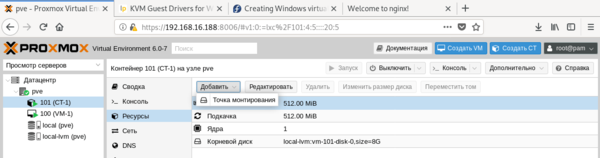

Перед тем, как создавать виртуальные машины и контейнеры, обратимся к Хранилищам, по умолчанию создается два хранилища: local и local-lvm.

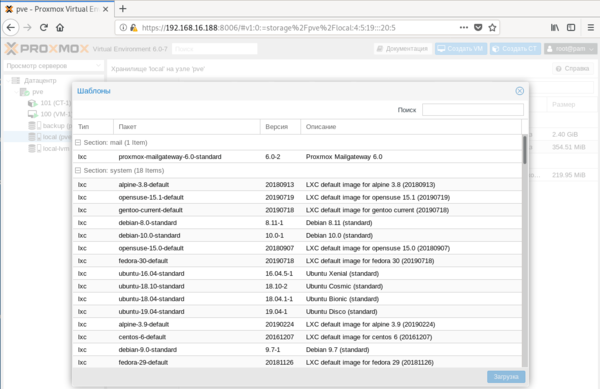

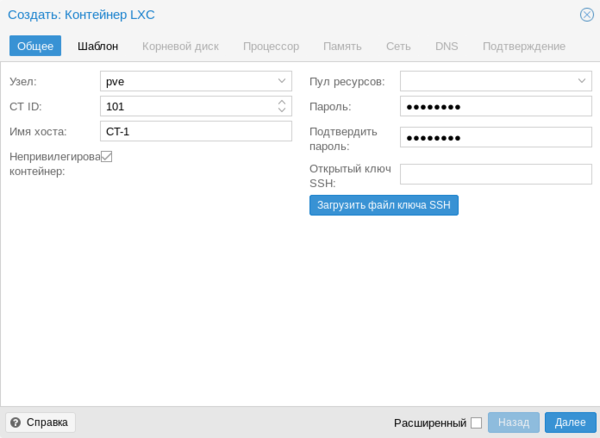

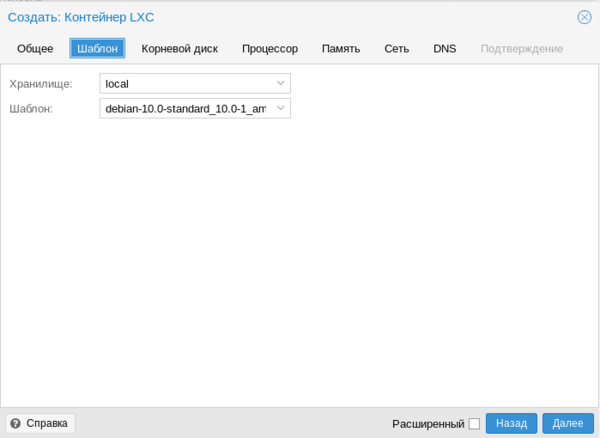

Для получения шаблонов следует нажать кнопку Шаблоны и мы попадем в официальное хранилище шаблонов, здесь мы может сразу загрузить шаблон другого продукта Proxmox — Mail Gateway или шаблоны стандартных Linux-систем.

Для создания виртуальной машины нажмем Создать VM. На первом экране укажем имя виртуальной машины:

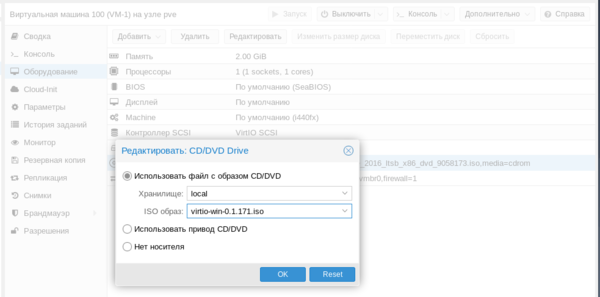

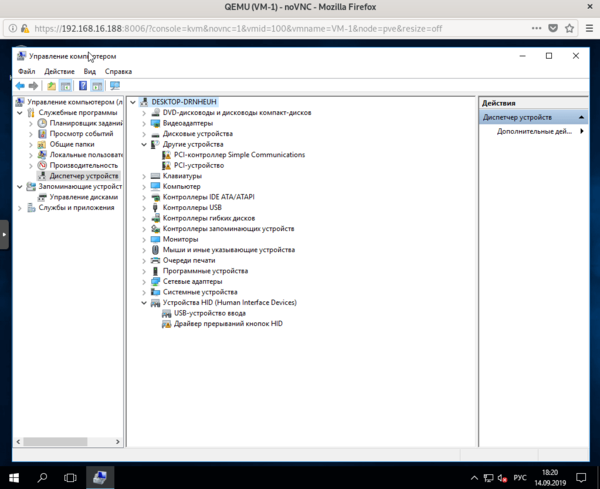

После чего, последовательно перемещаясь по пунктам следует настроить все остальные параметры виртуалки, особых сложностей это составить не должно. Но создав виртуальную машину не спешите ее запускать. Прежде всего перейдем в раздел Оборудование. Здесь можно не только настроить уже подключенное оборудование, но и добавить новое. В отличие от Hyper-V, Proxmoх позволяет пробрасывать внутрь виртуальных машин USB-устройства, что может быть полезным, если вам нужно работать с ключами защиты или USB-токенами.

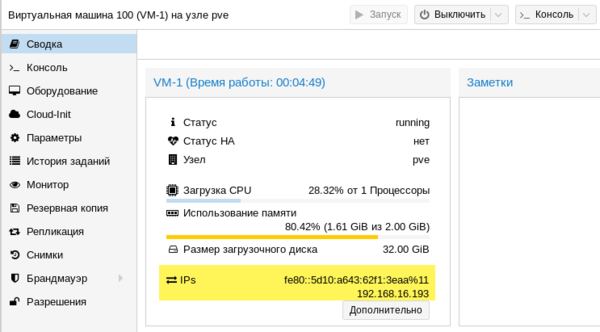

Итак, все настройки закончены, включаем виртуальную машину и переключаемся в консоль. Да, прямо в браузере вы увидите экран вашей виртуалки, при этом ничего не тормозит, работать с системой достаточно комфортно.

apt install qemu-guest-agentДля других дистрибутивов следует установить пакет qemu-guest-agent штатным пакетным менеджером.

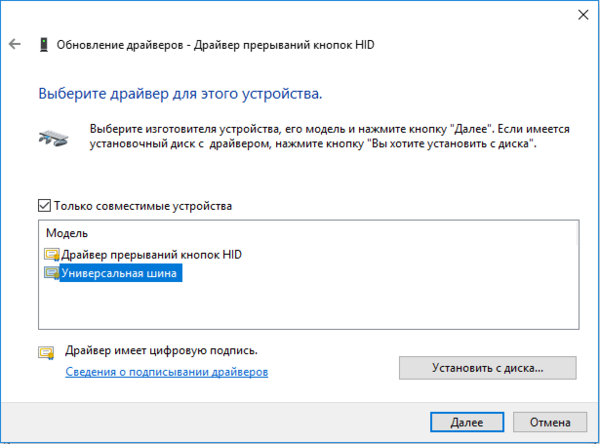

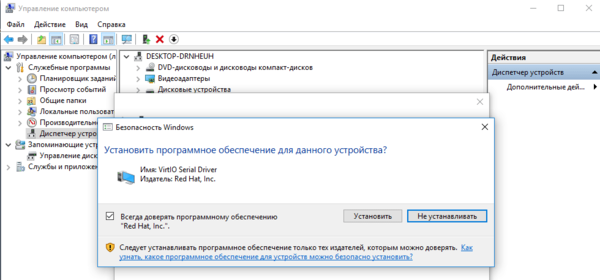

С Windows все несколько сложнее, прежде всего скачаем и поместим в хранилище Proxmox ISO-образ с virtIO драйверами. Получить его можно со страницы Fedora Project. Затем подключим скачанный образ к виртуальной машине.

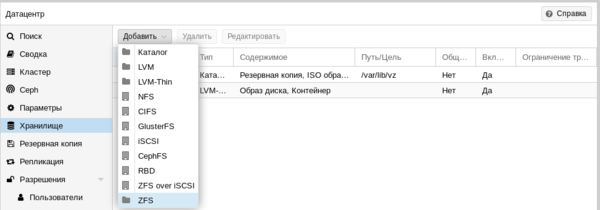

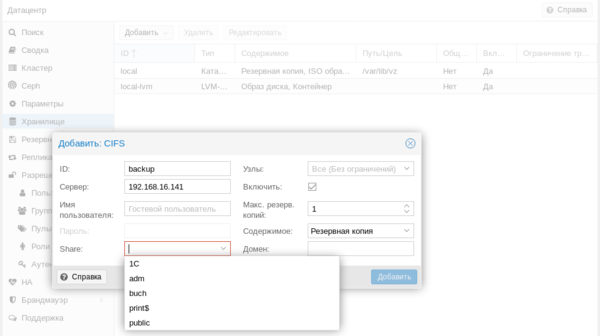

Еще одна важная функция, которая доступна в Proxmox VE — это резервное копирование. Существует хорошая практика — хранить резервные копии за пределами хоста. Поэтому подключим к Proxmox сетевое хранилище, для этого перейдем в Датацентр — Хранилище. Выбор здесь достаточно богатый: iSCSI, NFS, CIFS и прочее.

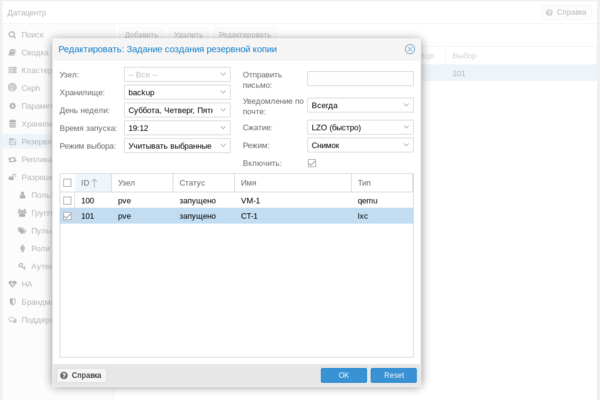

Затем перейдем в раздел Резервная копия и создадим новый сценарий резервного копирования:

Как видим, Proxmox представляет собой вполне серьезный и самодостаточный продукт, способный стать основой вашей системы виртуализации, предоставляя возможности на уровне дорогих коммерческих гипервизоров.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Сегодня речь пойдет о том, как быстро и достаточно просто на одном физическом сервере развернуть несколько виртуальных серверов с разными операционными системами. Любому системному администратору это позволит централизованно управлять всей IT-инфраструктурой компании и экономить огромное количество ресурсов.

Использование виртуализации помогает максимально абстрагироваться от физического серверного оборудования, защитить критичные сервисы и легко восстановить их работу даже в случае очень серьезных сбоев.

Без всякого сомнения, большинству системных администраторов знакомы приемы работы с виртуальной средой и для них эта статья не станет каким-либо открытием. Несмотря на это, есть компании, которые не используют гибкость и скорость работы виртуальных решений из-за недостатка точной информации о них. Мы надеемся, что наша статья поможет на примере понять, что гораздо проще один раз начать использовать виртуализацию, чем испытывать неудобства и недостатки физической инфраструктуры.

К счастью, попробовать как работает виртуализация достаточно просто. Мы покажем, как создать сервер в виртуальной среде, например, для переноса CRM-системы, используемой в компании. Практически любой физический сервер можно превратить в виртуальный, но вначале необходимо освоить базовые приемы работы. Об этом и пойдет речь ниже.

Как это устроено

Когда речь идет о виртуализации, многим начинающим специалистам сложно разобраться в терминологии, поэтому поясним несколько базовых понятий:

- Гипервизор – специальное программное обеспечение, которое позволяет создавать виртуальные машины и управлять ими;

- Виртуальная машина (далее VM) – это система, представляющая собой логический сервер внутри физического со своим набором характеристик, накопителями и операционной системой;

- Хост виртуализации — физический сервер с запущенным на нем гипервизором.

Для того чтобы сервер мог работать полноценным хостом виртуализации, его процессор должен поддерживать одну из двух технологий – либо Intel VT, либо AMD-V. Обе технологии выполняют важнейшую задачу — предоставление аппаратных ресурсов сервера виртуальным машинам.

Ключевой особенностью является то, что любые действия виртуальных машин исполняются напрямую на уровне оборудования. При этом они друг от друга изолированы, что достаточно легко позволяет управлять ими по отдельности. Сам же гипервизор играет роль контролирующего органа, распределяя ресурсы, роли и приоритеты между ними. Также гипервизор занимается эмуляцией той части аппаратного обеспечения, которая необходима для корректной работы операционной системы.

Расширенные возможности

Внедрение виртуализации дает возможность иметь в наличии несколько запущенных копий одного сервера. Критический сбой или ошибка, в процессе внесения изменений в такую копию, никак не повлияет на работу текущего сервиса или приложения. При этом также снимаются две основные проблемы – масштабирование и возможность держать «зоопарк» разных операционных систем на одном оборудовании. Это идеальная возможность совмещения самых разных сервисов без необходимости приобретения отдельного оборудования для каждого из них.

Виртуализация повышает отказоустойчивость сервисов и развернутых приложений. Даже если физический сервер вышел из строя и его необходимо заменить на другой, то вся виртуальная инфраструктура останется полностью работоспособной, при условии сохранности дисковых носителей. При этом физический сервер может быть вообще другого производителя. Это особенно актуально для компаний, которые используют серверы, производство которых прекращено и потребуется осуществить переход на другие модели.

Теперь перечислим самые популярные гипервизоры, существующие на текущий день:

- VMware ESXi

- Microsoft Hyper-V

- Open Virtualization Alliance KVM

- Oracle VM VirtualBox

Они все достаточно универсальны, однако, у каждого из них имеются определенные особенности, которые следует всегда учитывать на этапе выбора: стоимость развёртывания/обслуживания и технические характеристики. Стоимость коммерческих лицензий VMware и Hyper-V весьма высока, а в случае возникновения сбоев, решить проблему с этими системами собственными силами очень непросто.

KVM же напротив, полностью бесплатен и достаточно прост в работе, особенно в составе готового решения на базе Debian Linux под названием Proxmox Virtual Environment. Именно эту систему мы можем порекомендовать для первоначального знакомства с миром виртуальной инфраструктуры.

Установка Proxmox VE

Данная процедура чаще всего не вызывает никаких вопросов. Скачиваем актуальную версию образа с официального сайта и записываем его на любой внешний носитель с помощью утилиты Win32DiskImager (в Linux используется команда dd), после чего загружаем сервер непосредственно с этого носителя. Наши клиенты, арендующие у нас выделенные серверы, могут воспользоваться двумя еще более простыми путями – просто смонтировав нужный образ непосредственно из KVM-консоли, либо используя наш PXE-сервер.

Программа установки имеет графический интерфейс и задаст всего лишь несколько вопросов.

1. Выбираем диск, на который будет выполнена установка. В разделе «Options» можно также задать дополнительные параметры разметки.

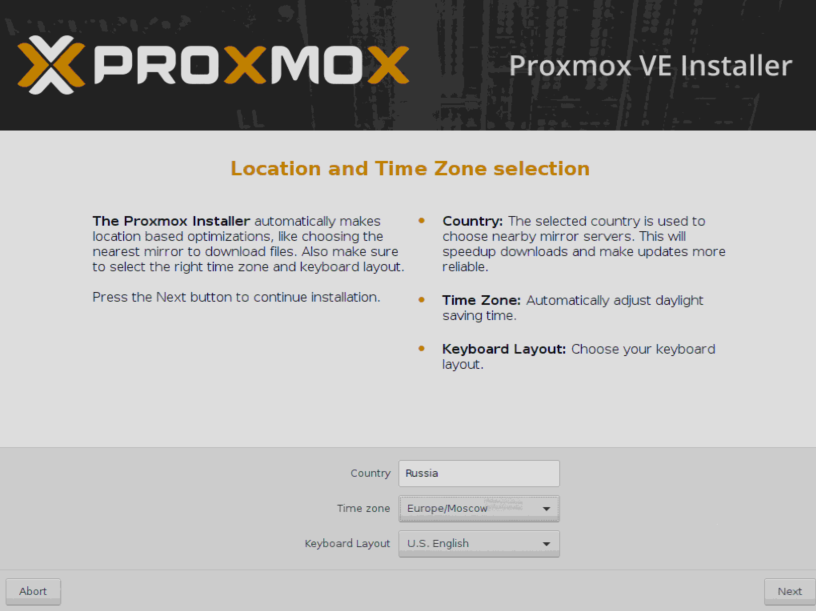

2. Указываем региональные настройки.

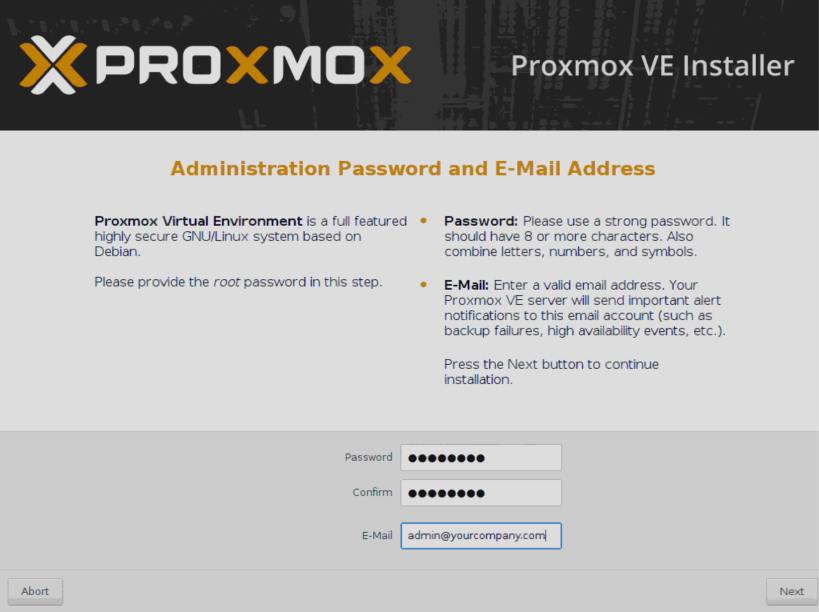

3. Указываем пароль, который будет использоваться для авторизации суперпользователя root и E-mail адрес администратора.

4. Указываем сетевые настройки. FQDN обозначает полностью определенное имя домена, например, node01.yourcompany.com.

5. После завершения установки, сервер можно отправить в перезагрузку с помощью кнопки Reboot.

Веб-интерфейс управления станет доступен по адресу:

https://IP_адрес_сервера:8006

Что нужно сделать после установки

Есть несколько важных вещей, которые следует выполнить после установки Proxmox. Расскажем о каждой из них подробнее.

Обновить систему до актуальной версии

Для этого зайдем в консоль нашего сервера и отключим платный репозиторий (доступен только тем, кто купил платную поддержку). Если этого не сделать — apt сообщит об ошибке при обновлении источников пакетов.

1. Открываем консоль и редактируем конфигурационный файл apt:

nano /etc/apt/sources.list.d/pve-enterprise.list2. В этом файле будет всего одна строка. Ставим перед ней символ «#», чтобы отключить получение обновлений из платного репозитория:

#deb https://enterprise.proxmox.com/debian/pve stretch pve-enterprise3. Сочетанием клавиш Ctrl+X выполняем выход из редактора, отвечая «Y» на вопрос системы о сохранении файла.

4. Выполняем команду обновления источников пакетов:

apt update5. Обновляем все пакеты:

apt -y upgradeПозаботиться о безопасности

Мы можем порекомендовать установить популярнейшую утилиту Fail2Ban, защищающую от атак методом перебора паролей (брутфорс). Принцип ее работы заключается в том, что если злоумышленник превысит определенное количество попыток входа за указанное время с неверным логином/паролем, то его IP-адрес будет заблокирован. Срок блокировки и количество попыток можно указать в конфигурационном файле.

Исходя из практического опыта, за неделю работы сервера с открытым ssh-портом 22 и внешним статическим IPv4 адресом, было более 5000 попыток подобрать пароль. И около 1500 адресов утилита успешно заблокировала. Для выполнения установки приводим небольшую инструкцию:

1. Открываем консоль сервера через веб-интерфейс или SSH.

2. Обновляем источники пакетов:

apt update3. Устанавливаем Fail2Ban:

apt install fail2ban4. Открываем конфигурацию утилиты на редактирование:

nano /etc/fail2ban/jail.conf5. Изменяем переменные bantime (количество секунд на которые будет блокироваться злоумышленник) и maxretry (количество попыток ввода логина/пароля) для каждого отдельного сервиса.

6. Сочетанием клавиш Ctrl+X выполняем выход из редактора, отвечая «Y» на вопрос системы о сохранении файла.

7. Перезапускаем службу:

systemctl restart fail2banПроверить статус работы утилиты, например, снять статистику блокировок заблокированных IP-адресов с которых были попытки перебора паролей SSH, можно одной простой командой:

fail2ban-client -v status sshdОтвет утилиты будет выглядеть примерно так:

root@hypervisor:~# fail2ban-client -v status sshd

INFO Loading configs for fail2ban under /etc/fail2ban

INFO Loading files: ['/etc/fail2ban/fail2ban.conf']

INFO Loading files: ['/etc/fail2ban/fail2ban.conf']

INFO Using socket file /var/run/fail2ban/fail2ban.sock

Status for the jail: sshd

|- Filter

| |- Currently failed: 3

| |- Total failed: 4249

| `- File list: /var/log/auth.log

`- Actions

|- Currently banned: 0

|- Total banned: 410

`- Banned IP list:Аналогичным способом можно закрыть от подобных атак Web-интерфейс, создав соответствующее правило. Пример такого правила для Fail2Ban можно найти в официальном руководстве.

Начало работы

Хочется обратить внимание на то, что Proxmox готов к созданию новых машин сразу после установки. Тем не менее, рекомендуем выполнить предварительные настройки, чтобы в дальнейшем системой было легко управлять. Практика показывает, что гипервизор и виртуальные машины стоит разнести по разным физическим носителям. О том, как это сделать и пойдет речь ниже.

Настроить дисковые накопители

Следующим этапом следует настроить хранилище, которое можно будет использовать для сохранения данных виртуальных машин и резервных копий.

ВНИМАНИЕ! Приведенный ниже пример дисковой разметки можно использовать только для тестовых целей. Для эксплуатации в реальных условиях мы настоятельно рекомендуем использовать программный или аппаратный RAID-массив, чтобы исключить потерю данных при выходе дисков из строя. О том, как правильно приготовить дисковый массив к работе и как действовать в случае аварийной ситуации мы расскажем в одной из следующих статей.

Предположим, что физический сервер имеет два диска — /dev/sda, на который установлен гипервизор и пустой диск /dev/sdb, который планируется использовать для хранения данных виртуальных машин. Чтобы система смогла увидеть новое хранилище, можно воспользоваться самым простым и эффективным методом — подключить его как обычную директорию. Но перед этим следует выполнить некоторые подготовительные действия. В качестве примера посмотрим, как подключить новый диск /dev/sdb, любого размера, отформатировав его в файловую систему ext4.

1. Размечаем диск, создавая новый раздел:

fdisk /dev/sdb2. Нажимаем клавишу o или g (разметить диск в MBR или GPT).

3. Далее нажимаем клавишу n (создать новый раздел).

4. И наконец w (для сохранения изменений).

5. Создаем файловую систему ext4:

mkfs.ext4 /dev/sdb16. Создаем директорию, куда будем монтировать раздел:

mkdir /mnt/storage7. Открываем конфигурационный файл на редактирование:

nano /etc/fstab8. Добавляем туда новую строку:

/dev/sdb1 /mnt/storage ext4 defaults 0 09. После внесения изменений сохраняем их сочетанием клавиш Ctrl + X, отвечая «Y» на вопрос редактора.

10. Для проверки, что все работает, отправляем сервер в перезагрузку:

shutdown -r now11. После перезагрузки проверяем смонтированные разделы:

df -HВывод команды должен показать, что /dev/sdb1 смонтирован в директорию /mnt/storage. Это значит, что наш накопитель готов к работе.

Добавить новое хранилище в Proxmox

Авторизуемся в панели управления и заходим в разделы «Датацентр» ➝ «Хранилище» ➝ «Добавить» ➝ «Директория».

В открывшемся окне заполняем следующие поля:

- ID — название будущего хранилища;

- Директория — /mnt/storage;

- Содержимое — выделяем все варианты (поочередно щелкая на каждом варианте).

После этого нажимаем кнопку «Добавить». На этом настройка завершена.

Создать виртуальную машину

Для создания виртуальной машины выполняем следующую последовательность действий:

1. Определяемся с версией операционной системы.

2. Заранее закачиваем ISO-образ.

3. Выбираем в меню «Хранилище» только что созданное хранилище.

4. Нажимаем «Содержимое» ➝ «Загрузить».

5. Выбираем из списка ISO-образ и подтверждаем выбор нажатием кнопки «Загрузить».

После завершения операции образ будет отображен в списке доступных.

Создаем нашу первую виртуальную машину:

1. Нажимаем «Создать VM».

2. Заполняем поочередно параметры: «Имя» ➝ «ISO-Image» ➝ Размер и тип жесткого диска ➝ Количество процессоров ➝ Объем оперативной памяти ➝ Сетевой адаптер.

3. Выбрав все желаемые параметры нажимаем «Завершить». Созданная машина будет отображена в меню панели управления.

4. Выбираем ее и нажимаем «Запуск».

5. Переходим в пункт «Консоль» и выполняем установку операционной системы точно таким же образом, как и на обычный физический сервер.

Если необходимо создать еще одну машину — повторяем вышеуказанные операции. После того как все они будут готовы, с ними можно работать одновременно, открывая несколько окон консоли.

Настроить автозапуск

По умолчанию Proxmox автоматически не запускает машины, но это легко решается буквально двумя щелчками мыши:

1. Щелкаем по названию нужной машины.

2. Выбираем вкладку «Опции» ➝ «Запуск при загрузке».

3. Ставим галочку напротив одноименной надписи.

Теперь, в случае перезагрузки физического сервера, VM будет запущена автоматически.

Для продвинутых администраторов имеется еще и возможность указать дополнительные параметры запуска в разделе «Start/Shutdown order». Можно явным образом указать в каком порядке следует запускать машины. Также можно указать время, которое должно пройти до старта следующей VM и время задержки выключения (если операционная система не успеет завершить работу, гипервизор принудительно ее выключит через определенное количество секунд).

Заключение

В этой статье были изложены основы того, как можно начать работать с Proxmox VE и мы надеемся, что она поможет начинающим специалистам сделать первый шаг и попробовать виртуализацию в действии.

Proxmox VE — это действительно очень мощный и удобный инструмент для любого системного администратора; главное не бояться экспериментировать и понять, как это действительно работает.

Если у вас появились вопросы, добро пожаловать в комментарии.

Наш канал в Telegram

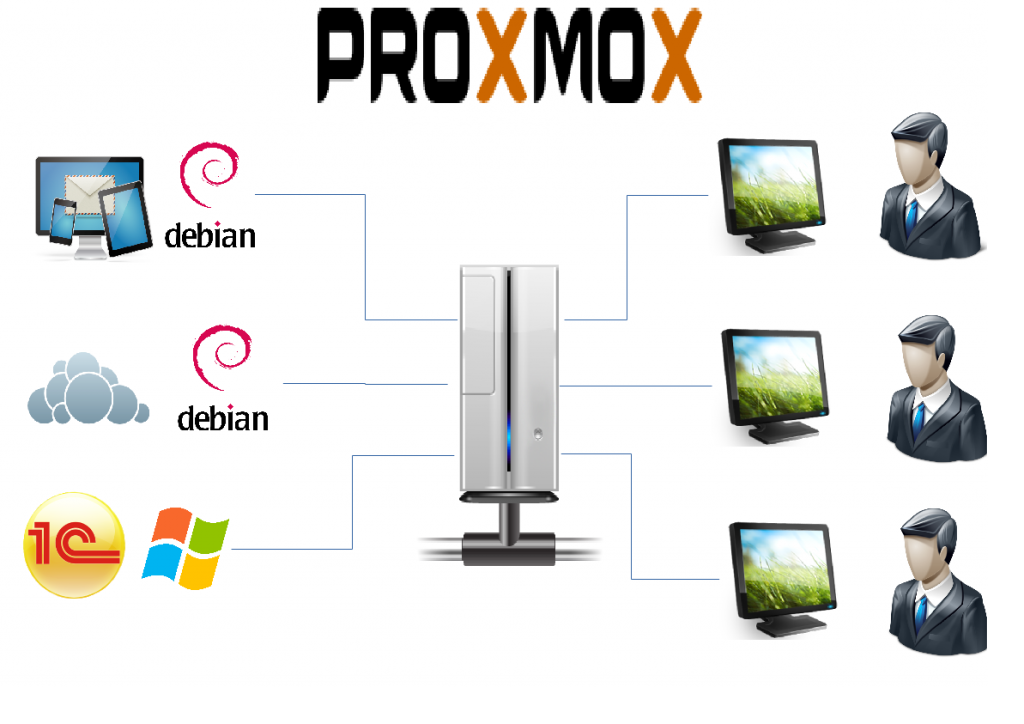

При организации работы серверов в локальной сети предприятия, важную роль играет грамотное использование серверных ресурсов. Одним из важнейших инструментов в оптимизации использования серверных ресурсов является Proxmox VE.

Proxmox Virtual Environment (Proxmox VE) — система виртуализации с открытым исходным кодом, основанная на Debian GNU/Linux. Разрабатывается австрийской фирмой Proxmox Server Solutions GmbH, спонсируемой Internet Foundation Austria.

В качестве гипервизоров использует KVM и LXC. Способна выполнять любые поддерживаемые KVM ОС (Linux, *BSD, Windows и другие) с минимальными потерями производительности и Linux без потерь.

Управление виртуальными машинами и администрирование самого сервера производятся через веб-интерфейс либо через стандартный интерфейс командной строки Linux.

Оптимизация ресурсов сервера:

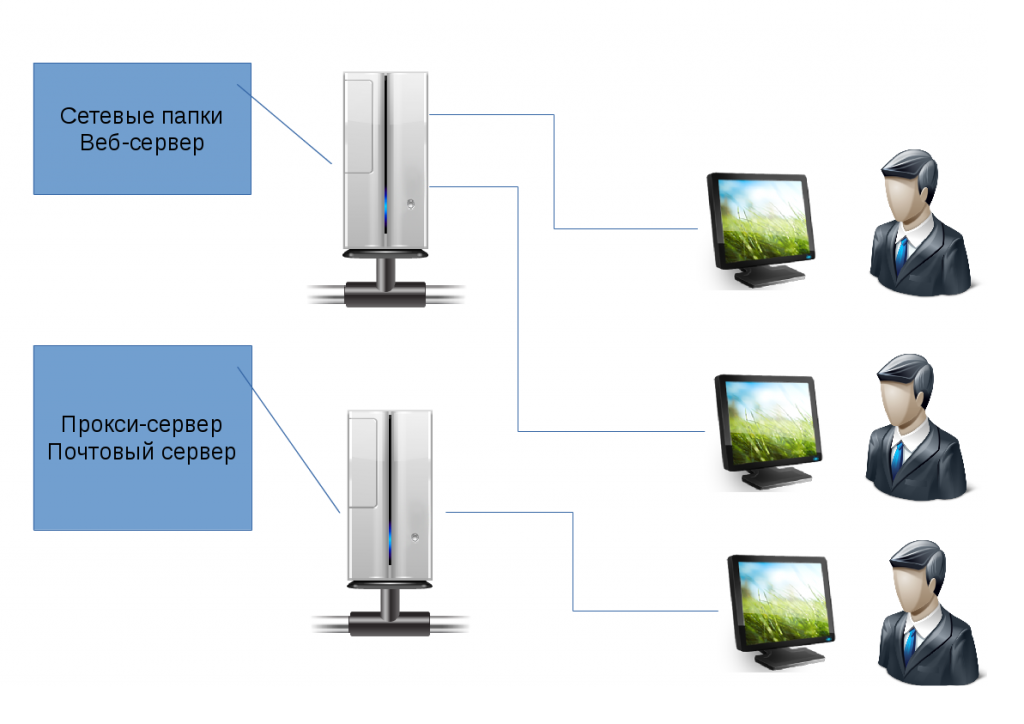

Сегодня, практически, любая организация имеет в своем распоряжении один — два сервера, а то и более. Как показывает практика — на сервере установлена операционная система и настроены для работы два-три сервиса (веб-сервер, сетевые папки, почтовый сервер и т. п.). И все это «крутиться в одной операционной системе»:

Однако, если мы захотим реализовать еще какие-то сервисы, то нам понадобиться еще один физический сервер. Но что делать, если лимит физических серверов исчерпан? Естественное решение проблемы — использование систем виртуализации.

Ранее мы рассказывали использовании VirtualBox и веб-интерфейсе управления VirtualBox. Конечно, Proxmox VE, является более профессиональным инструментом в плане управления системой виртуализации.

Ключевые возможности Proxmox VE:

- Простое управление через веб-интерфейс;

- Мониторинг нагрузки в реальном времени;

- Статистика и информативные графики нагрузки сервера виртуализации и каждой виртуальной машины в отдельности — по оперативной памяти, CPU, HDD, сети в разрезе последний час/день/неделя/месяц/год;

- Библиотека установочных образов (в локальном или удаленном хранилище);

- Подключение к «физической» консоли гостевых систем непосредственно из браузера (по VNC и посредством SPICE-клиента);

- Объединение серверов в кластер с возможностью живой миграции виртуальных машин (без остановки гостевой системы);

- Быстрое развертывание гостевых систем из шаблонов;

- Сохранение образа состояния виртуальной машины (snapshot), формирование дерева состояний и возможность отката на любую из точек

- Автоматическое резервное копирование виртуальных машин.

- С сайта разработчиков можно загрузить готовые шаблоны (как дистрибутивы общего назначения, так и настроенные под конкретную задачу, например запуск MediaWiki, Drupal или WordPress).

Подготовка к установке:

1. После того, как мы решили использовать систему виртуализации Proxmox VE на серверах организации, необходимо подобрать сервер, удовлетворяющий минимальным параметрам, необходимым для работы системы:

- CPU: 64bit (Intel EMT64 or AMD64), поддержка Intel VT/AMD-V CPU/Mainboard (для использования KVM Full Virtualization);

- Минимум 1 Гб ОЗУ;

- Жёсткий диск;

- Сетевая карта.

2. Скачиваем образ системы с официального сайта: https://www.proxmox.com/en/downloads, записываем на диск или флеш-накопитель. И приступаем к установке.

Установка:

1. Выбираем пункт «Install Proxmox VE»:

2. Соглашаемся с лицензионным соглашением:

3. Указываем жестки диск, который будет использоваться системой:

4. Выбираем часовой пояс:

5. Указываем пароль и e-mail администратора системы:

6. Задаем параметры сетевого подключения:

7. Наблюдаем процесс копирования и инсталляции пакетов:

8. Перезагружаем систему:

Начало работы:

1. Запускаем браузер и переходим по адресу: https://[ip — сервера]:8006, выбираем язык панели управления Russian, пользователь root, пароль.

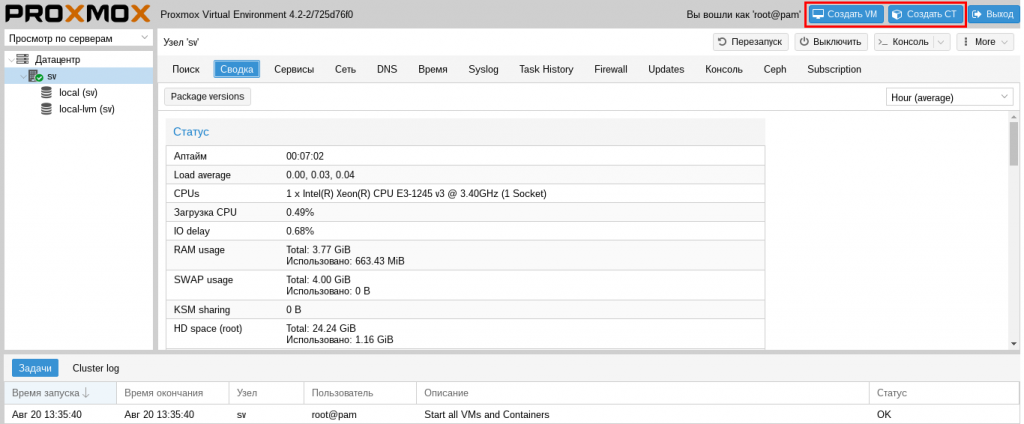

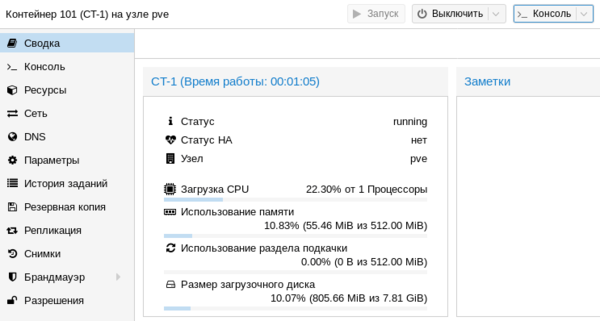

2. Теперь мы можем создавать виртуальные машины, распределять нагрузку между системами, производить бэкапирование образов систем:

Пример работы:

Источник:

- https://ru.wikipedia.org/wiki/Proxmox_Virtual_Environment

- https://www.proxmox.com/