“Программно-аппаратный комплекс “Соболь”. Версия 4” служит для предотвращения несанкционированного доступа на этапе загрузки.

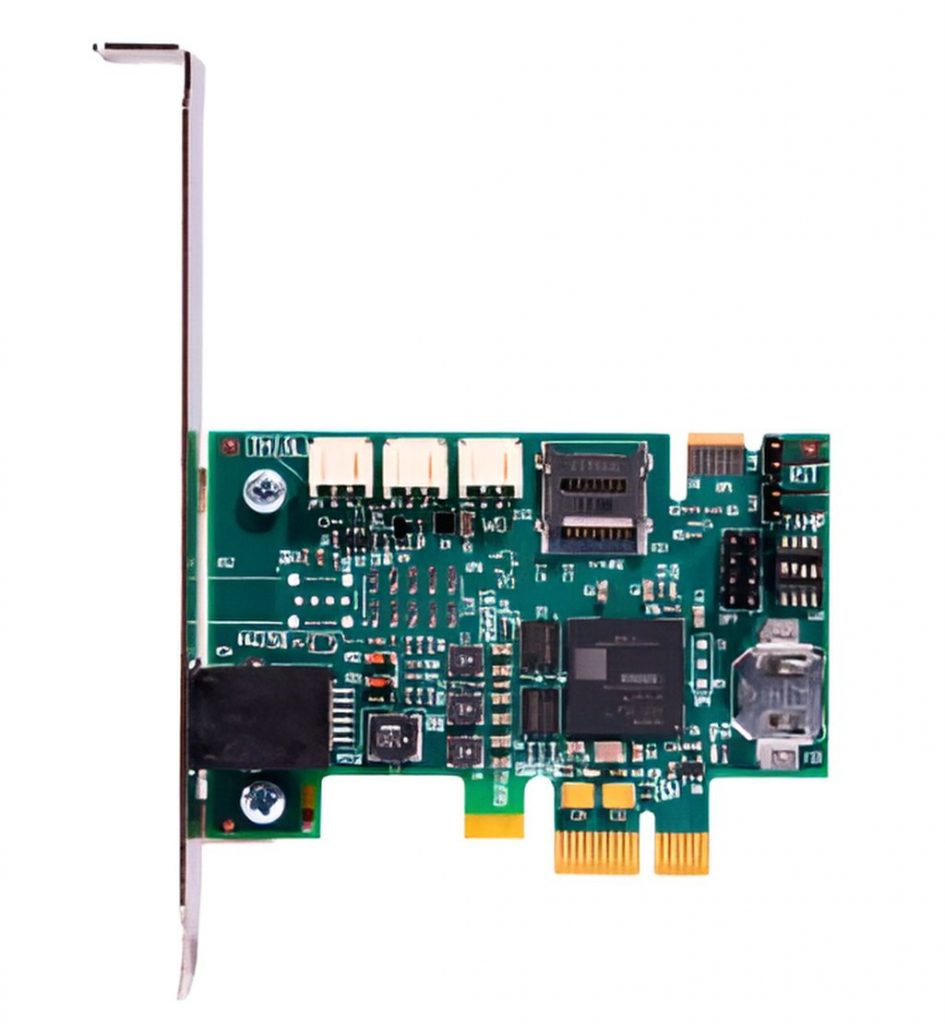

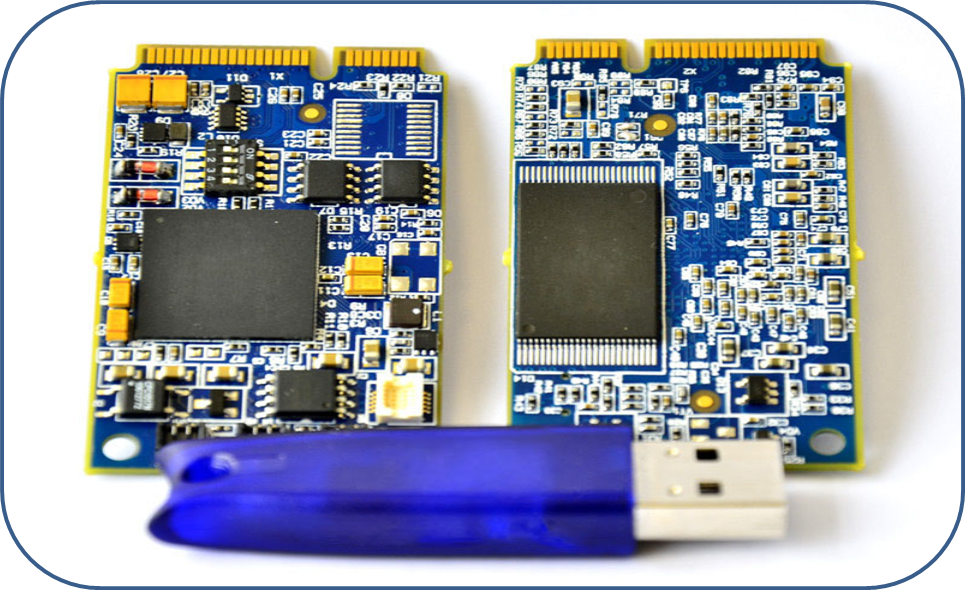

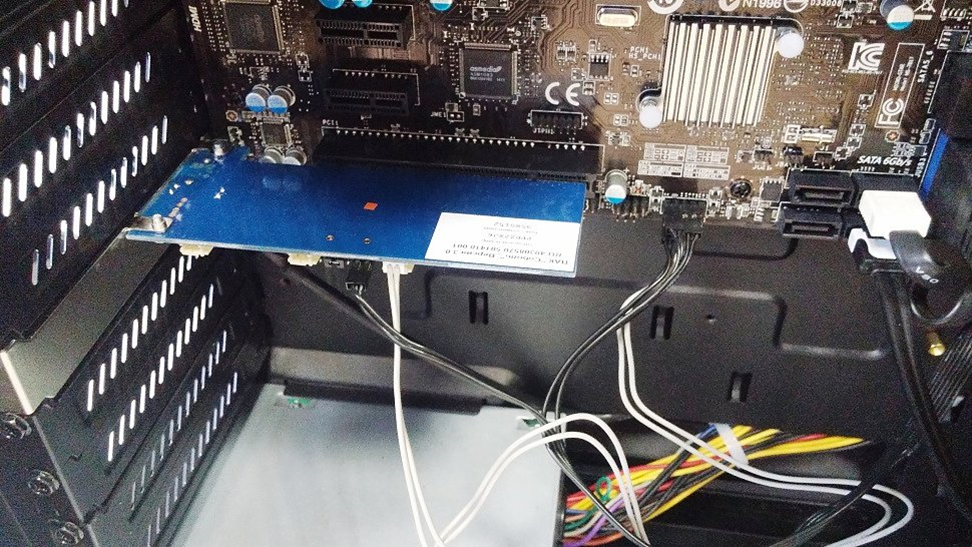

Устанавливается на компьютеры с 64-разрядными процессорами. Для подключения платы на системной плате должен быть свободный разъем шины PCIe, либо Mini PCIe, либо M.2.

Какие функции реализует

ПАК “Соболь” — средство доверенной загрузки уровня платы расширения второго класса защиты.

Сертифицированный модуль с поддержкой UEFI предназначен для:

- защиты конфиденциальной информации, персональных данных, гостайны (гриф «Совершенно Секретно»);

- предотвращения доступа неавторизованных пользователей к информации, обрабатываемой на компьютере;

- информирования администратора о важных событиях информационной безопасности.

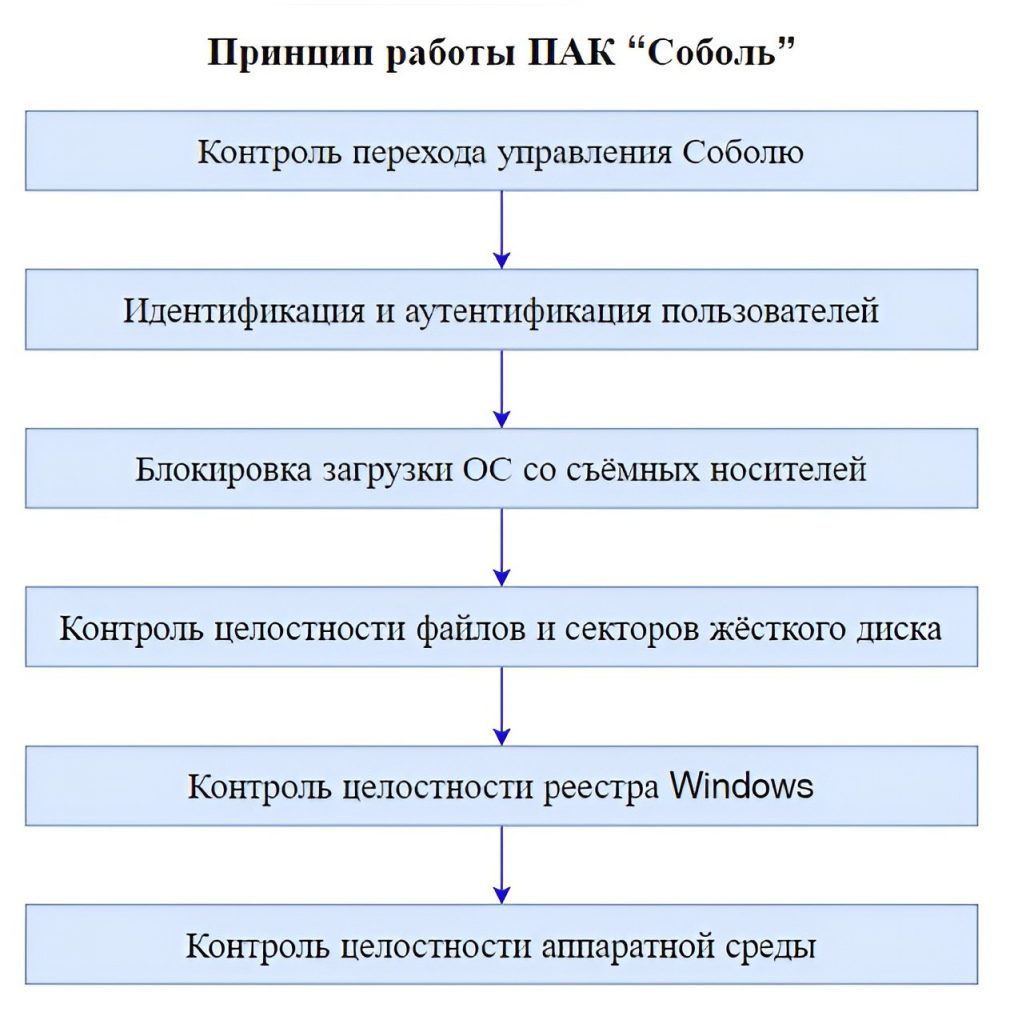

ПАК «Соболь» предназначен для предотвращения несанкционированного доступа к ресурсам. Реализует функции:

- идентификация и аутентификация пользователей при входе в ИС с помощью электронных идентификаторов;

- защита от несанкционированной загрузки ОС со съемных носителей;

- контроль целостности программного и аппаратного обеспечения до загрузки ОС;

- сторожевой таймер — блокировка компьютера при условии, что после его включения управление не передано расширению UEFI/BIOS комплекса;

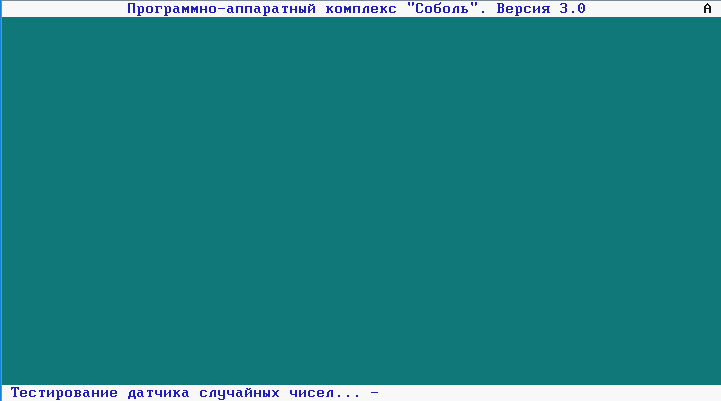

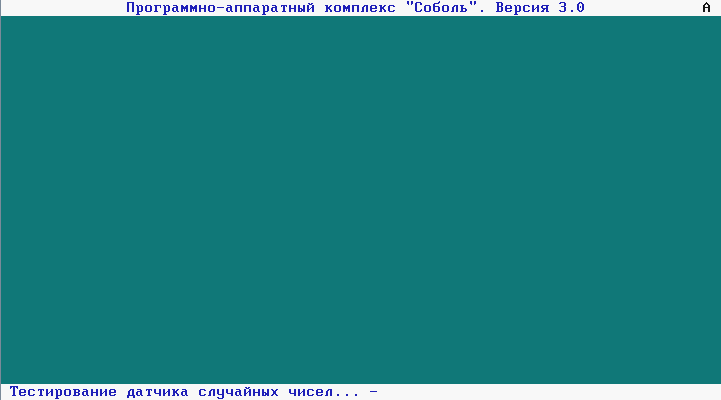

- контроль работоспособности датчика случайных чисел, энергонезависимой памяти платы комплекса, персональных идентификаторов;

- регистрация событий, имеющих отношение к безопасности ИС;

- совместная работа с СЗИ Secret Net Studio.

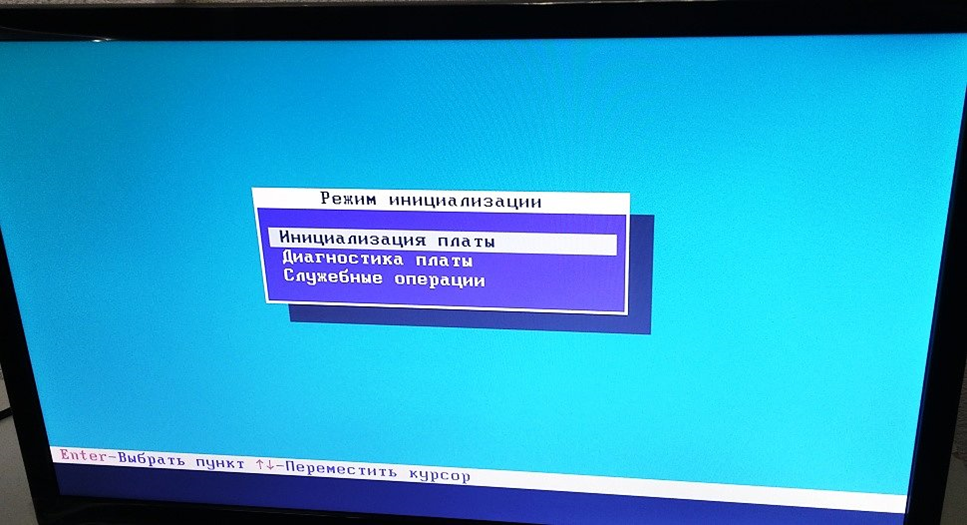

Комплекс «Соболь» функционирует в двух режимах — инициализации и рабочем.

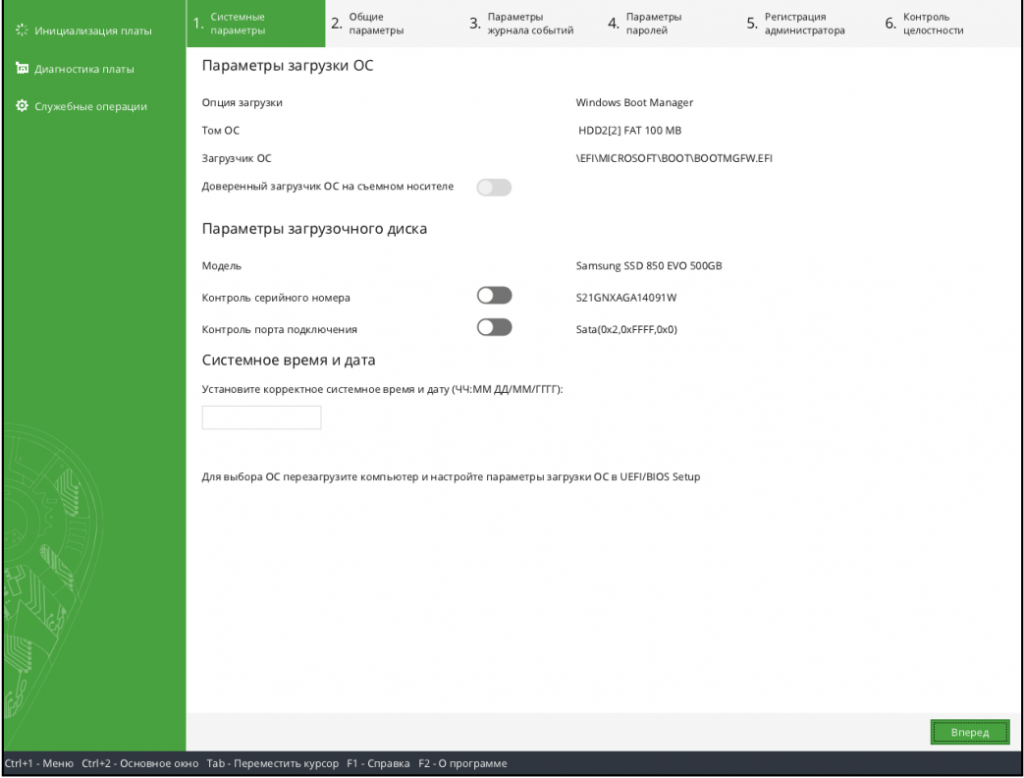

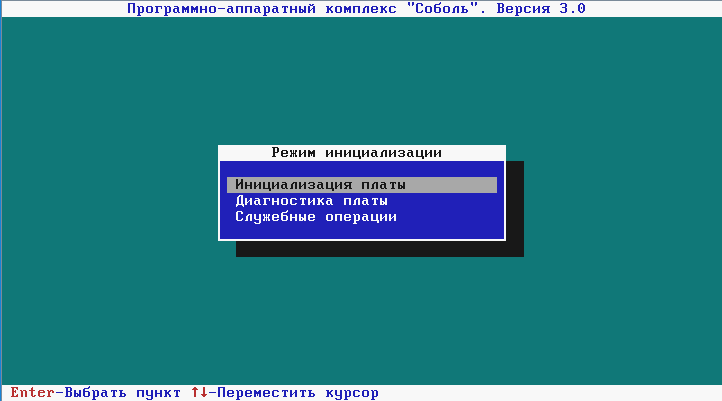

Режим инициализации

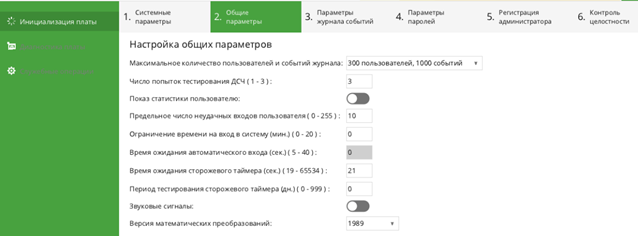

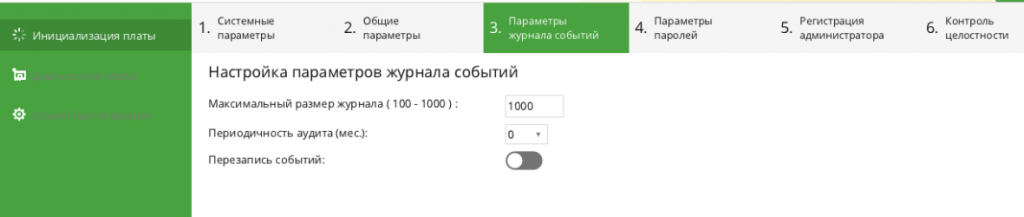

Предназначен для подготовки к эксплуатации. Здесь выполняется настройка системных, общих параметров, параметров паролей, журнала; регистрация администратора; расчет эталонных контрольных сумм.

Есть два способа инициализации — аппаратный и программный.

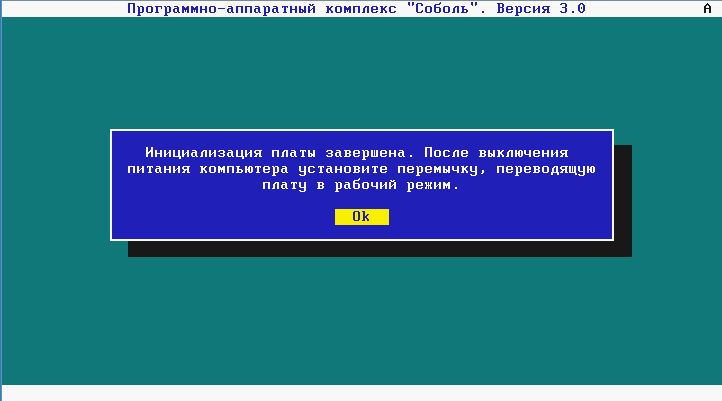

Аппаратная инициализация выполняется перед началом эксплуатации, в том числе, при первой установке. Также она может применяться для сброса ранее настроенных параметров. Для этого необходимо предварительно переключить плату в режим инициализации.

Программная часть

Программная инициализация выполняется в рабочем режиме при необходимости изменения параметров, настроенных при установке платы комплекса в компьютер. Данный способ не требует переключения платы в режим инициализации.

Порядок инициализации:

1. Проверка и настройка системных параметров.

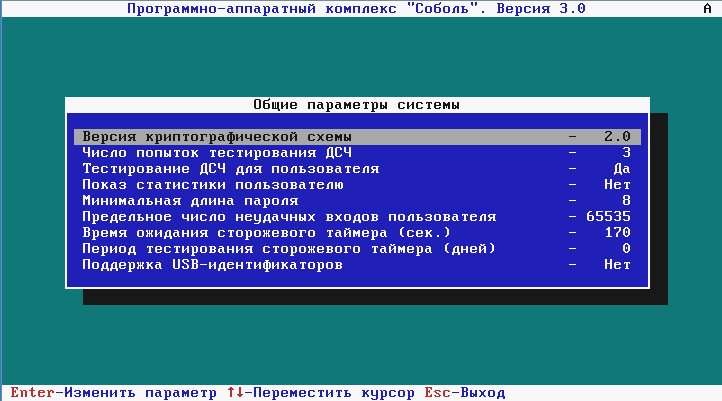

2. Настройка общих параметров.

3. Настройка параметров журнала событий.

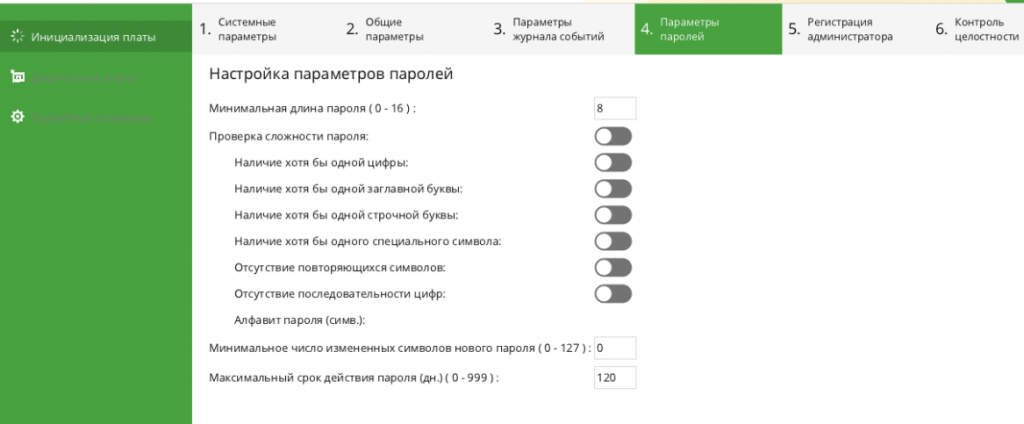

4. Настройка параметров паролей.

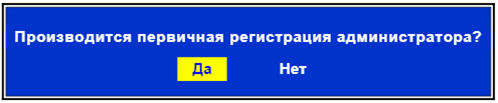

5. Регистрация администратора комплекса.

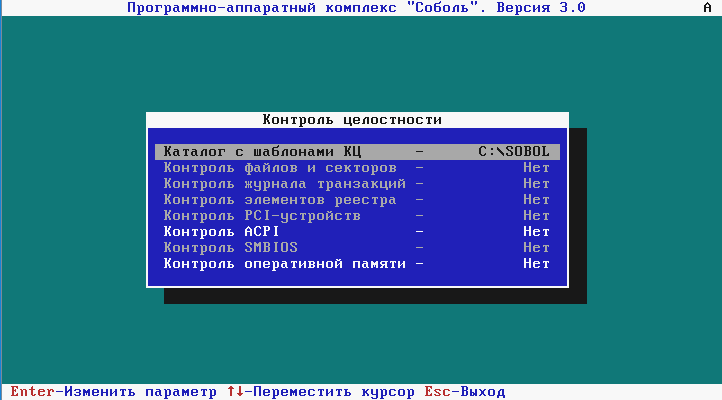

6. Настройка КЦ и расчет контрольных сумм.

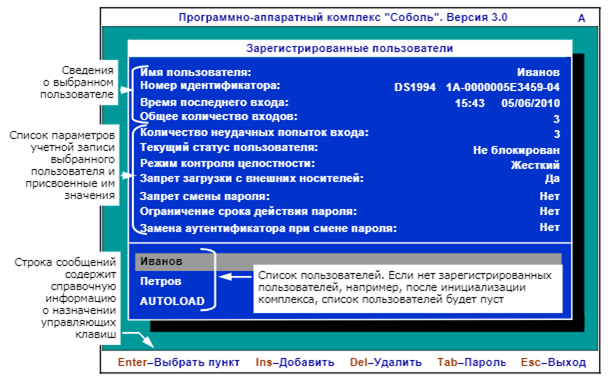

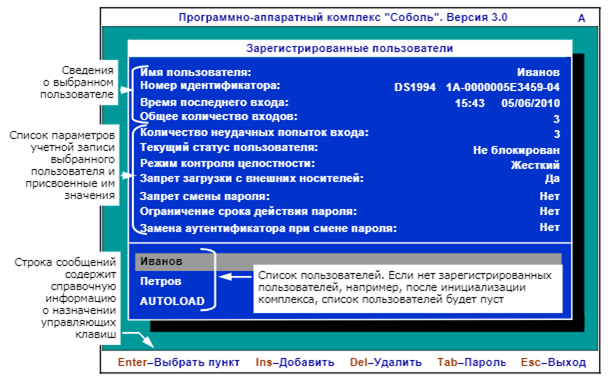

Информационная строка в нижней части окна содержит назначение управляющих клавиш.

При выборе пункта «Инициализация платы», запустится процедура инициализации комплекса. В верхней части окна отобразятся шаги процедуры инициализации. В процессе инициализации комплекса «Соболь» можно возвращаться на предыдущие шаги и корректировать параметры, пока не выполнена регистрация администратора.

Настройка параметров журнала событий может выполняться как во время инициализации комплекса, так и в рабочем режиме.

Максимальный размер журнала определяет максимальное количество записей журнала событий. Диапазон значений зависит от общего параметра «Максимальное количество пользователей и событий журнала»

Важно! После регистрации администратора возврат на предыдущие шаги инициализации комплекса станет невозможным.

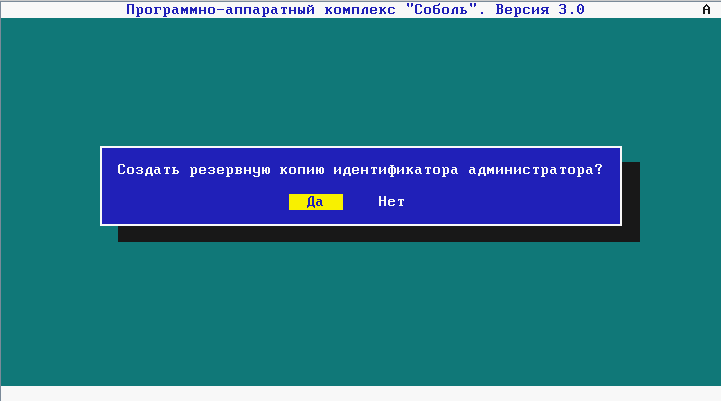

При регистрации администратору присваиваются следующие атрибуты:

• аутентификатор и пароль;

• персональный идентификатор.

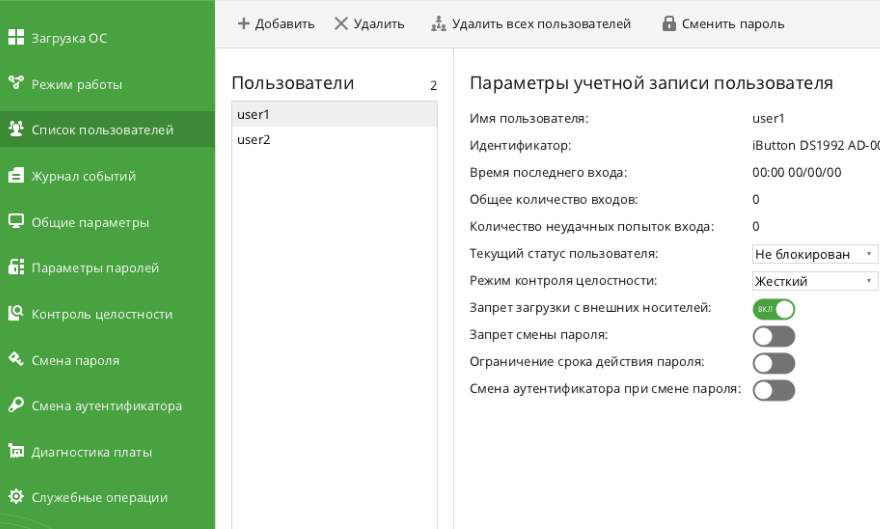

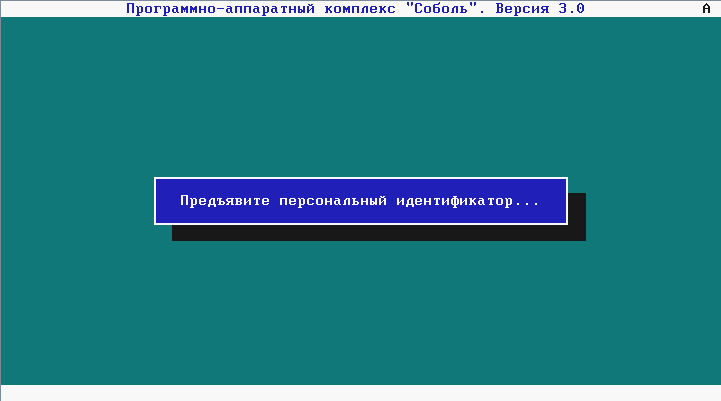

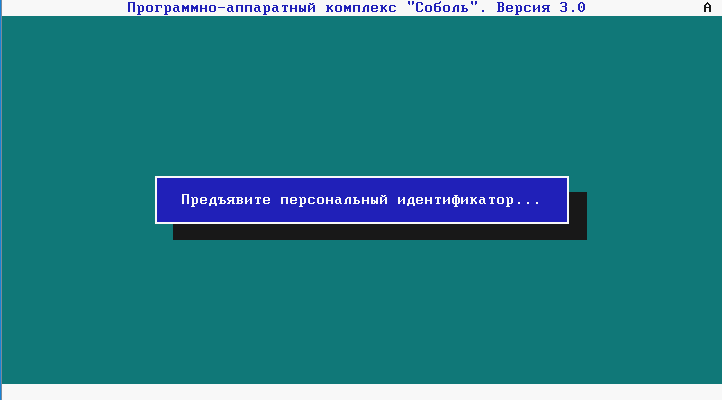

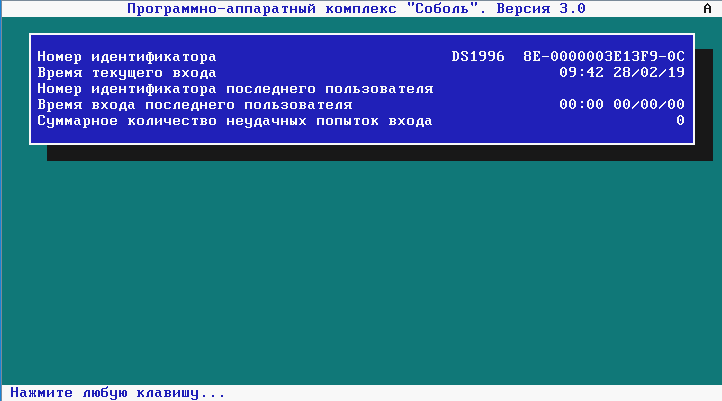

Процесс идентификации и аутентификации производится при помощи персонального электронного идентификатора iButton. Загрузка операционной системы с жёсткого диска осуществляется только после предъявления зарегистрированного электронного идентификатора.

Комплекс обеспечивает запрет загрузки ОС с внешних носителей (USB, FDD, DVD/CD-ROM, LPT, SCSI-порты и др.).

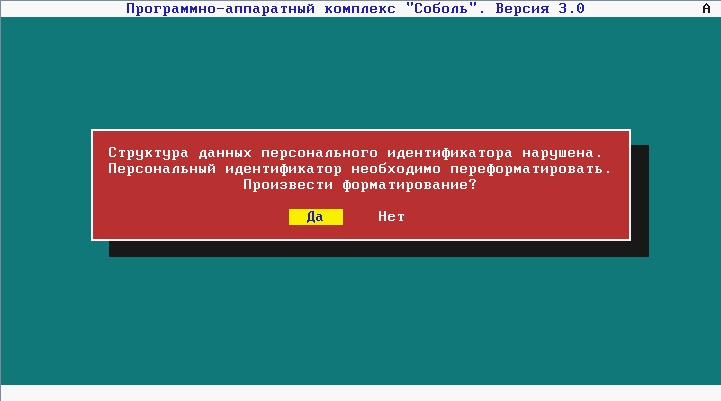

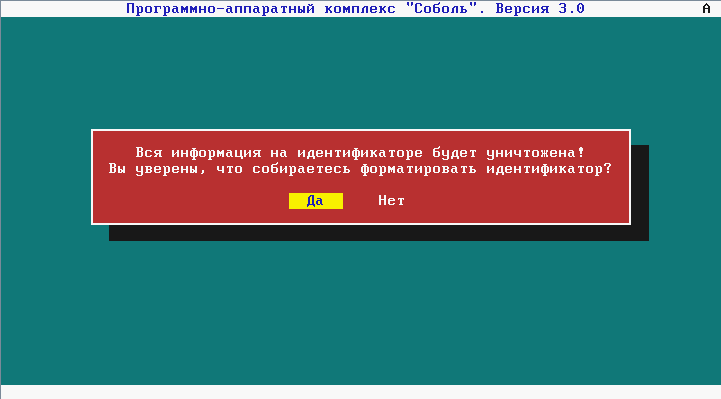

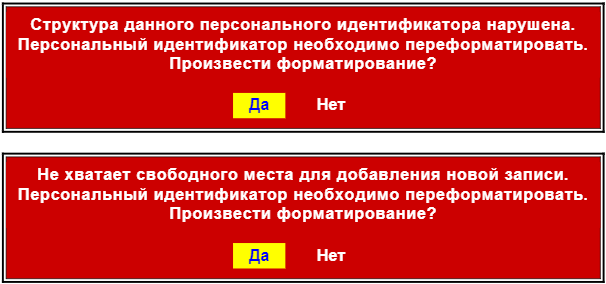

Администратор управляет идентификаторами, реализовано присвоение идентификатора пользователю, удаление идентификатора у пользователя, форматирование идентификаторов.

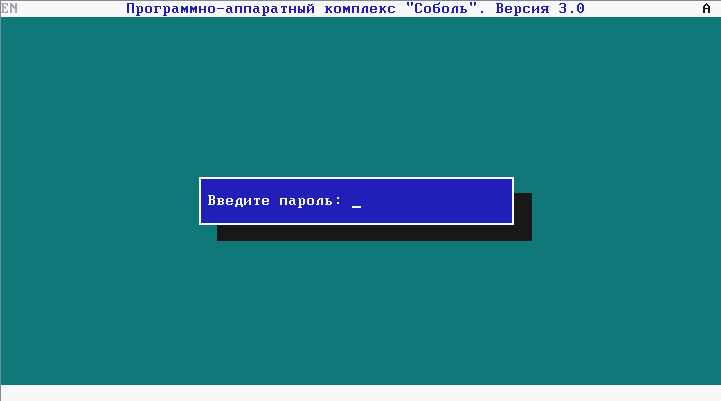

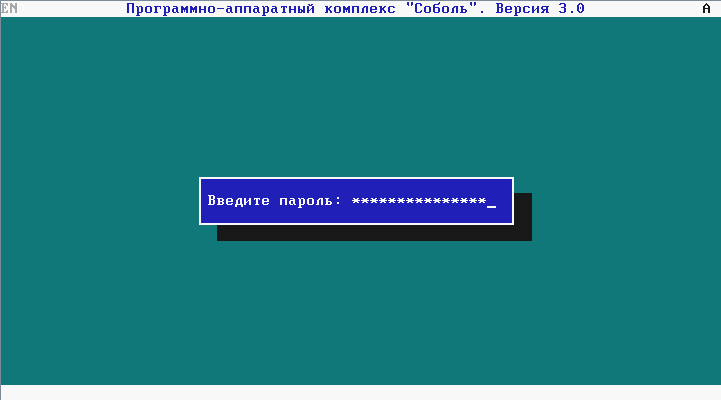

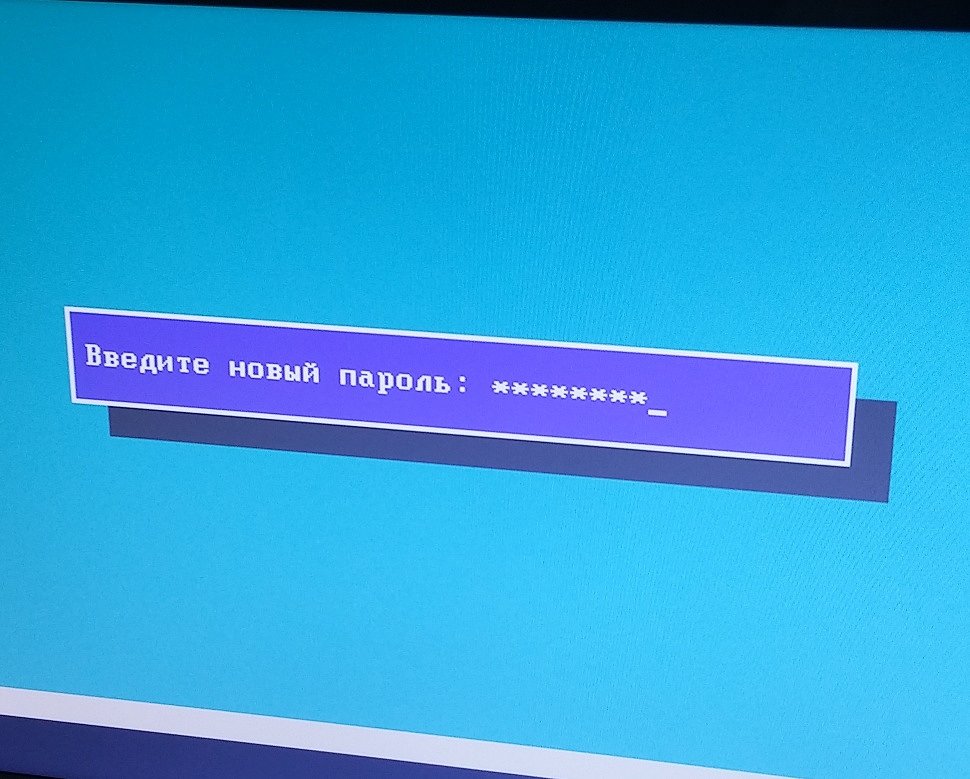

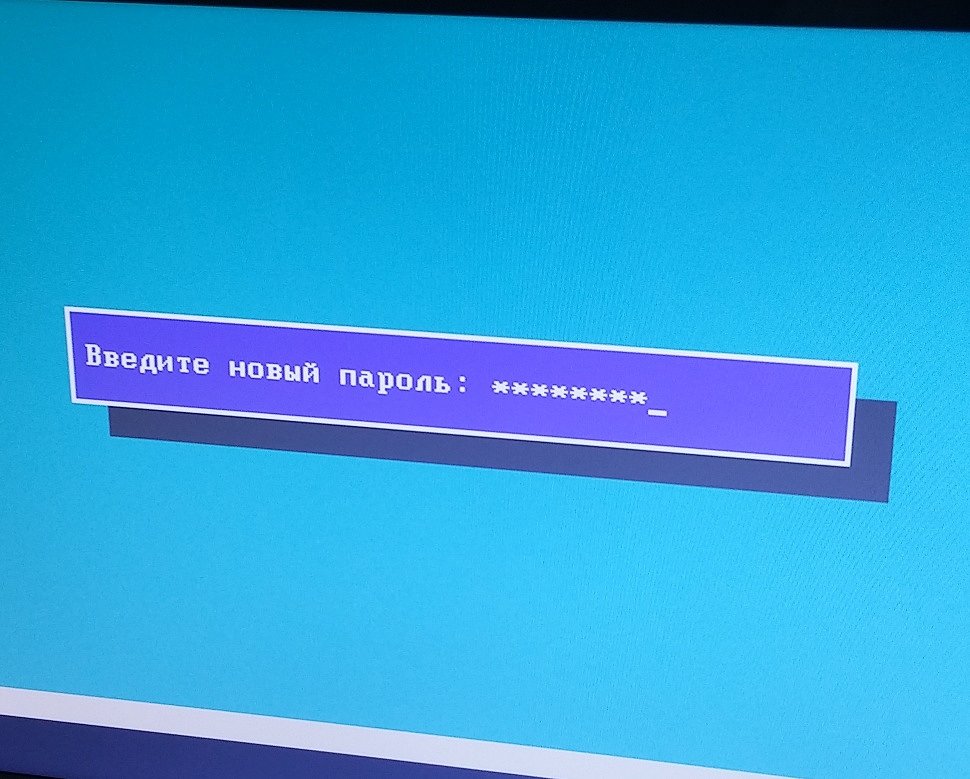

После успешного считывания на экране появится окно для ввода пароля.

Рабочий режим – режим эксплуатации комплекса. Функционируют защитные механизмы ПАК «Соболь», а также выполняются настройка параметров и диагностика комплекса, управление пользователями, работа с журналом событий, служебные операции.

Контроль целостности программной среды включает:

- Контроль неизменности файлов и физических секторов жесткого диска, а также файловых систем NTFS, FAT16, FAT32, EXT2, EXT3, EXT4 в ОС семейства Linux и Windows.

- Поддержка широкого списка ОС семейства Windows и Linux.

Контроль целостности системного реестра Windows повышает защищенность рабочих станций от несанкционированных действий внутри ОС.

Интеграция с Secret Net Studio позволяет:

- Усилить контроль целостности на рабочих станциях и серверах под защитой Secret Net Studio.

- Автоматически передавать записи журнала событий безопасности в Secret Net Studio.

- Получить доступ для ПАК Соболь к ресурсам на зашифрованных разделах диска, созданных средствами шифрования СЗИ Secret Net Studio.

Блокировка доступа к компьютеру осуществляется с помощью механизма сторожевого таймера в случае, если управление при его включении не передано ПК Соболь.

Сторожевой таймер – это дополнительный модуль, блокирующий доступ к компьютеру при обнаружении попытки отключения электронного замка «Соболь».

В области «Пользователи» отображается список пользователей. Максимальное количество учетных записей определяется параметром «Максимальное количество пользователей и событий журнала», значение которого устанавливается при инициализации комплекса.

После регистрации пользователя он может осуществить вход в систему. При успешном вводе пароля на экране появится запрос персонального идентификатора.

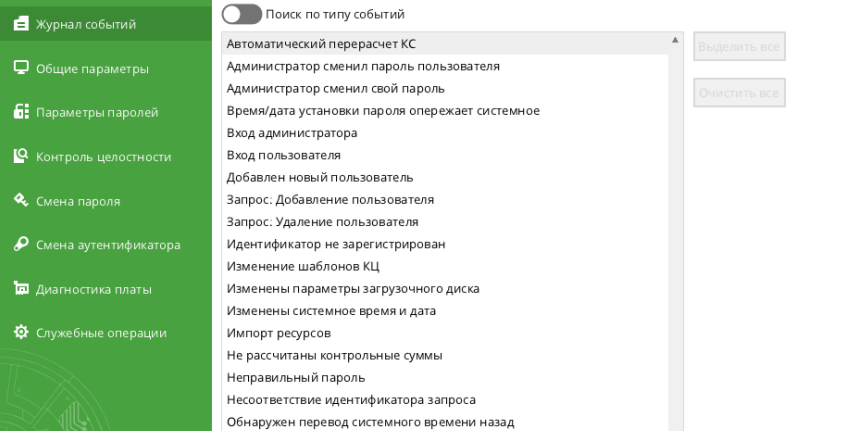

Поиск записей в журнале событий ПАК «Соболь» осуществляется по времени их формирования и по типу. Можно использовать два параметра поиска одновременно.

В расследовании инцидентов помогает ведение системного журнала, записи которого хранятся в специальной энергонезависимой памяти. В журнал записываются:

- факт входа пользователя и имя пользователя;

- предъявление незарегистрированного идентификатора;

- ввод неправильного пароля;

- превышение числа попыток входа в систему;

- регистрация даты и времени попыток НСД.

Экспорт журнала событий комплекса «Соболь» выполняется в заранее созданный для этой цели файл. Файл создается в ОС двумя способами:

- с использованием командной строки;

- с использованием вспомогательного ПО комплекса «Соболь».

Комплекс сертифицирован для защиты:

- Объектов критической информационной инфраструктуры;

- Государственных ИС;

- ИС персональных данных;

- Автоматизированных систем управления технологическими процессами.

Важнейшим аспектом при выборе СЗИ стало то, что ПАК “Соболь” включен в единый реестр российского ПО и имеет сертификаты ФСТЭК России № 4043 и ФСБ № СФ/527-4102.

Преимуществом при выборе ПАК стало то, что “Соболь” осуществляет контроль целостности системного реестра Windows, аппаратной конфигурации компьютера и файлов до загрузки операционной системы.

Также он прост в установке, настройке и администрировании, имеет интуитивно понятный интерфейс и возможность работы с мышкой. Комплекс совместим с СЗИ Secret Net Studio, которое мы также используем в сервисе Safe Cloud 152-ФЗ.

– Василий Смирнов, Teamlead по защите вычислительной инфраструктуры и веб-приложений команды Cortel.

Мы используем «Соболь-4» для обеспечения необходимого класса средств криптографической защиты информации, в том числе, в сервисе Safe Cloud 152-ФЗ.

В следующем материале разберём программный комплекс Secret Net Studio 8, ог котором не раз упоминали выше.

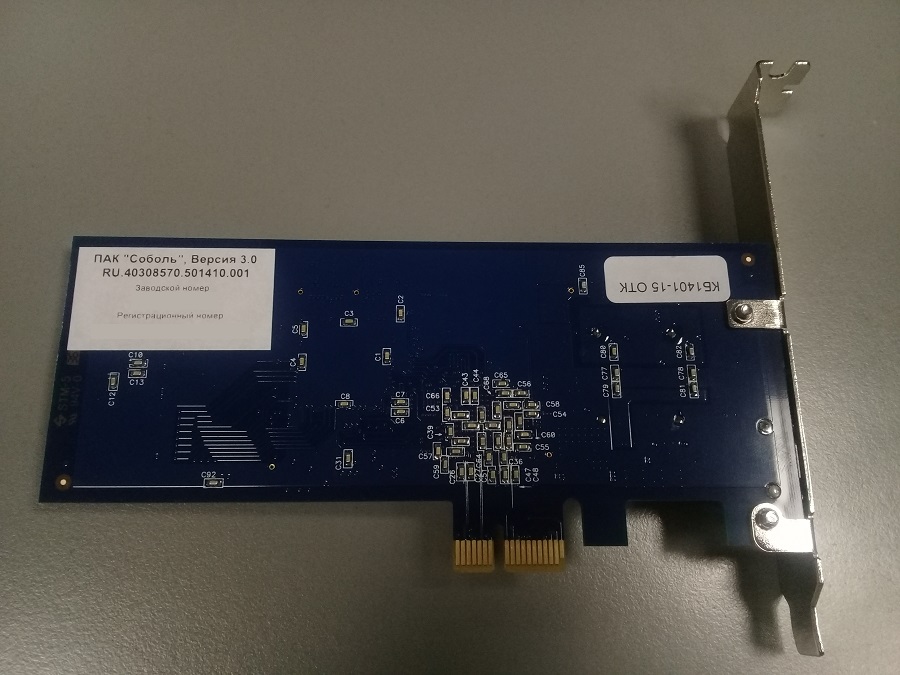

ПАК «Соболь». Версия 3.0

%PDF-1.4

%

487 0 obj

>

endobj

486 0 obj

>stream

Acrobat Elements 9.0.0 (Windows)Acrobat PDFMaker 9.0 for Word2010-12-06T15:22:16+03:002010-12-06T15:21:43+03:002010-12-06T15:22:16+03:00application/pdf

<li xml:lang=»x-default»>ПАК «Соболь». Версия 3.0</li>

uuid:21802ffd-a344-43f7-afe7-1d5cc9be9296uuid:1783c499-d8a4-4a4a-b5d3-a721c1cc2e08Компания «Код Безопасности»Последнее обновление: 06.12.10 Версия ПО Windows: 2.0.64.0 Версия ROM BIOS: 121 Версия ПЛИС: 8.15 PCI-E, 8.14 PCI Версия: 3.0.2Эксплуатационная документация

endstream

endobj

488 0 obj

>

endobj

485 0 obj

>

endobj

74 0 obj

>

endobj

21 0 obj

>

endobj

75 0 obj

>

endobj

115 0 obj

>

endobj

152 0 obj

>

endobj

185 0 obj

>

endobj

216 0 obj

>

endobj

274 0 obj

>

endobj

331 0 obj

>

endobj

364 0 obj

>

endobj

361 0 obj

>/Font>/ProcSet[/PDF/Text/ImageB]/XObject>>>/Type/Page>>

endobj

365 0 obj

>/Font>/ProcSet[/PDF/Text/ImageB]/XObject>>>/Type/Page>>

endobj

368 0 obj

>/Font>/ProcSet[/PDF/Text/ImageB]/XObject>>>/Type/Page>>

endobj

371 0 obj

>/Font>/ProcSet[/PDF/Text/ImageB]/XObject>>>/Type/Page>>

endobj

374 0 obj

>/Font>/ProcSet[/PDF/Text/ImageB]/XObject>>>/Type/Page>>

endobj

497 0 obj

>stream

HWM#

Ws n;HnA`dsERU*Y%{w;H7pH|t߾ߩI9gÔ^?&2ۗ˷Oo}*???x0xϜhAKǿPWمv/dGM’kKxG>ܻbuXO-^;i=Ejͺx]qYלs=B7etz^n1yjs:ӑ(i]JN#zA^

ݦ]e9O`\M Zj~* YXvWWr?»ØװSXЍa[Q϶5I`mȯ)W_>̻) ` 1zxkyٜ:Qr=|VyUA2m0+ X9*gLbo.쟮e4Y2}ʲ#`2’4%C%E_vq쫵x1l73j Ho. L!˔2R~

=|!_

a>ڿkG?(ީt*gVv’Q1{>!0;Gf.ҜzvDCwݯB`igs8

itsec2012.ru

Документация «Соболь»

Представленные здесь документы входят в комплект поставки изделия. На них распространяются все условия лицензионного соглашения. Без специального письменного разрешения компании «Код Безопасности» эти документы или их части в печатном или электронном виде не могут быть подвергнуты копированию и передаче третьим лицам с коммерческой целью.

Информация, содержащаяся в этих документах, может быть изменена разработчиком без специального уведомления, что не является нарушением обязательств по отношению к пользователю со стороны компании-разработчика.

Документация ПАК «Соболь» (сертификат ФСБ России)

Релиз 3.0.6

| Release Notes

Данный документ содержит описание новых возможностей продукта Программно-аппаратный комплекс «Соболь». |

|

| Быстрая установка

В документе содержатся сведения, необходимые для быстрой установки и подготовки к эксплуатации изделия Программно-аппаратный комплекс «Соболь» Версия 3.0. |

|

| Руководство администратора

Сведения, необходимые администратору безопасности для установки, настройки и эксплуатации электронного замка «Соболь». |

|

| Руководство администратора Linux

Сведения, необходимые администратору безопасности для установки, настройки и эксплуатации электронного замка «Соболь». |

|

| Руководство пользователя

Сведения, необходимые пользователю для работы с электронным замком «Соболь». |

Релиз 3.1

| Release Notes

Данный документ содержит описание новых возможностей продукта Программно-аппаратный комплекс «Соболь». |

|

| Руководство администратора

Сведения, необходимые администратору безопасности для установки, настройки и эксплуатации электронного замка «Соболь». |

|

| Руководство администратора Linux

Сведения, необходимые администратору безопасности для установки, настройки и эксплуатации электронного замка «Соболь». |

|

| Руководство пользователя

Сведения, необходимые пользователю для работы с электронным замком «Соболь». |

Релиз 3.2

| Release Notes

Данный документ содержит описание новых возможностей продукта Программно-аппаратный комплекс «Соболь». |

|

| Руководство администратора

Сведения, необходимые администратору безопасности для установки, настройки и эксплуатации электронного замка «Соболь». |

|

| Руководство администратора Linux

Сведения, необходимые администратору безопасности для установки, настройки и эксплуатации электронного замка «Соболь». |

|

| Руководство пользователя

Сведения, необходимые пользователю для работы с электронным замком «Соболь». |

Документация ПАК «Соболь» (сертификат ФСТЭК России)

Релиз 3.0 М.2

| Release Notes

Данный документ содержит описание новых возможностей продукта Программно-аппаратный комплекс «Соболь». |

|

| Быстрая установка

В документе содержатся сведения, необходимые для быстрой установки и подготовки к эксплуатации изделия Программно-аппаратный комплекс «Соболь» Версия 3.0. |

|

| Руководство администратора

Сведения, необходимые администратору безопасности для установки, настройки и эксплуатации электронного замка «Соболь». |

|

| Руководство администратора Linux

Сведения, необходимые администратору безопасности для установки, настройки и эксплуатации электронного замка «Соболь». |

|

| Руководство пользователя

Сведения, необходимые пользователю для работы с электронным замком «Соболь». |

www.securitycode.ru

Возможности «Соболь»

Электронный замок «Соболь» может быть использован для того, чтобы:

Выбор форматов исполнения

— Поддержка платы PCI,

— Поддержка платы PCI Express,

— Поддержка платы Mini PCI Express,

— Поддержка платы Mini PCI Express Half Size,

— Поддержка платы М.2 type 2230-A-E.

Аутентификация пользователей

Идентификация и усиленная (двухфакторная) аутентификация пользователей с использованием персональных идентификаторов. В качестве персональных идентификаторов пользователей могут применяться:

— iButton (DS1992, DS1993, DS1994, DS1995, DS1996),

— eToken PRO / eToken PRO (Java),

— смарт-карта eToken PRO через USB-считыватель Athena ASEDrive IIIe USB V2,

— iKey 2032,

— Рутокен S / Рутокен S RF.

Блокировка загрузки ОС со съемных носителей

— После включения питания компьютера, замок «Соболь» перехватывает управление всеми устройствами ввода-вывода и не позволяет загрузиться нештатной ОС.

— После успешной загрузки штатной копии ОС доступ к этим устройствам восстанавливается.

— Запрет распространяется на всех пользователей компьютера, за исключением администратора.

Контроль целостности программной среды

Используемый в комплексе «Соболь» механизм контроля целостности позволяет контролировать неизменность файлов и физических секторов жесткого диска до загрузки операционной системы.

— Для этого вычисляются некоторые контрольные значения проверяемых объектов и сравниваются с ранее рассчитанными для каждого из этих объектов эталонными значениями.

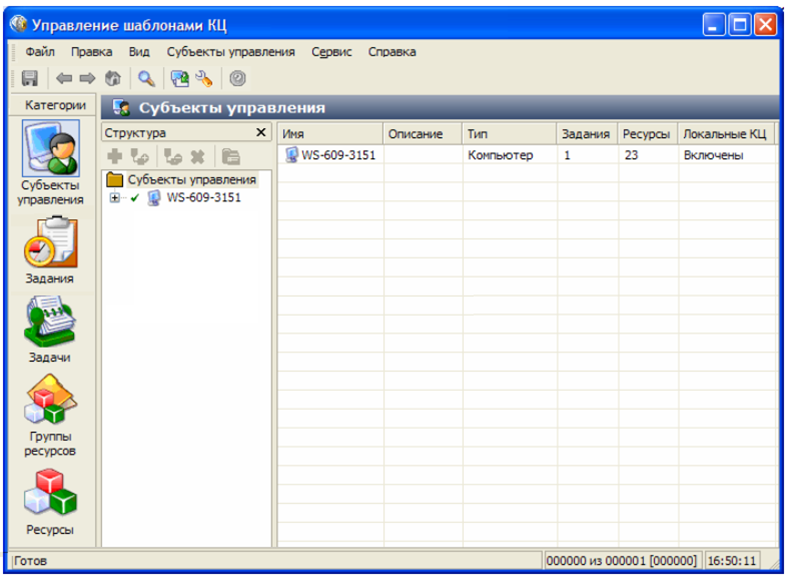

— Формирование списка подлежащих контролю объектов с указанием пути к каждому контролируемому файлу и координат каждого контролируемого сектора производится с помощью программы управления шаблонами контроля целостности.

— Контроль целостности функционирует под управлением операционных систем, использующих следующие файловые системы: NTFS5, NTFS, FAT32, FAT16, FAT12, UFS, EXT2 и EXT3

Администратор имеет возможность задать режим работы электронного замка, при котором будет блокирован вход пользователей в систему при нарушении целостности контролируемых файлов.

Контроль целостности системного реестра Windows

Данная возможность позволяет контролировать неизменность системного реестра Windows, что существенно повышает защищенность рабочих станций от несанкционированных действий внутри операционной системы.

Сторожевой таймер

Механизм сторожевого таймера обеспечивает блокировку доступа к компьютеру при условии, что после включения компьютера и по истечении заданного интервала времени управление не передано расширению BIOS комплекса «Соболь».

Регистрация попыток доступа к ПЭВМ

Электронный замок «Соболь» осуществляет ведение системного журнала, записи которого хранятся в специальной энергонезависимой памяти. Таким образом, электронный замок «Соболь» предоставляет администратору информацию обо всех попытках доступа к ПЭВМ. В системном журнале фиксируются следующие события:

— факт входа пользователя и имя пользователя;

— предъявление незарегистрированного идентификатора пользователя;

— введение неправильного пароля;

— превышение числа попыток входа в систему;

— число и дата НСД.

Контроль конфигурации

ПАК «Соболь» позволяет контролировать неизменность конфигурации компьютера – PCI-устройств, ACPI, SMBIOS и оперативной памяти. Данная возможность существенно повышает защиту Вашей рабочей станции.

www.securitycode.ru

Настройки BIOS для совместной работы с ПАК «Соболь»

Проблема

Настройки BIOS для совместной работы с ПАК «Соболь»

Решение

Ниже собраны параметры BIOS материнских плат, которые могут влиять на работу платы ПАК «Соболь» («всплытие» расширения BIOS платы «Соболь», поддержка USB-идентификаторов). Однако следует отметить, что наличие или отсутствие конкретного параметра и его влияние зависит от типа и версии BIOS Setup. 1. EFI/UEFI. Для корректной работы платы ПАК «Соболь» в настройках системной BIOS отключить загрузку EFI-Shell (или других приложений стандарта EFI/UEFI) или как минимум поставить его не на первое место (т.е. первой должна загружаться какая-нибудь ОС). При таких настройках необходимо подключить и настроить сторожевой таймер. 1.1. UEFI Boot (Enabled, Disabled). Для корректной работы платы ПАК «Соболь» параметр должен быть выставлен в Disabled. Иначе возможна загрузка приложений стандарта EFI/UEFI. 2. Настройки USB. Исследовать настройки USB необходимо лишь в том случае, если планируется использование электронных идентификаторов типа USB, а при текущих настройках возникают ошибки работы в поддержке USB-идентификаторов. 2.1. USB 1.1 Controller (Enabled, Disabled). Опция отвечает за стандартный USB-контроллер чипсета. Значение Enabled позволяет задействовать этот контроллер, Disabled — отключить его. Для возможности включения поддержки USB-идентификаторов в ПАК «Соболь» параметр должен принимать значение Enabled. 2.2. USB 2.0 Controller (Enabled, Disabled). Опция позволяет указать версию спецификации, которую будет использовать USB-контроллер чипсета. При выборе Disabled контроллер будет работать в режиме USB 1.1, значение Enabled позволяет задействовать и современный режим USB 2.0. При выборе значения параметра Disabled пропадет возможность работать с USB-идентификаторами в режиме 2.0. 2.3. USB 2.0 Controller mode (FullSpeed, HiSpeed). Конфигурация USB-контроллера: HiSpeed – 480 Мбит/с (соответствует USB 2.0), FullSpeed – 12 Мбит/с (соответствует USB 1.1). При выборе параметра FullSpeed пропадет возможность работать с USB-идентификаторами в режиме 2.0. 2.4. USB Function (Enabled, Disabled). Enabled — позволяет работать с USB-контроллерами. Disabled — отключает шину USB. 2.5. Legacy USB Support (Auto, Enabled, Disabled). Позволяет поддерживать Legacy USB. Опция Auto запрещает поддержку Legacy, если не подключено USB-устройство. Для корректной работы платы ПАК «Соболь» параметр должен быть выставлен в значение Enabled. 3. Сетевые настройки. Перечисленные ниже указания по настройке носят рекомендательный характер. Иногда для того чтобы плата ПАК «Соболь» начала корректно работать, необходимо изменение сразу нескольких параметров BIOS Setup. 3.1. Boot to Network (Enabled, Disabled). Включает загрузку компьютера по сети. На некоторых платах определяет – будет ли инициализироваться устройство типа «сетевая плата». Поэтому если настройка неактивна, то расширение платы ПАК «Соболь» не всплывает. Если поставить Disabled, будет осуществляться загрузка компьютера без «всплытия» платы ПАК «Соболь». Поэтому параметр должен быть выставлен в Enabled. 3.2. Boot from LAN first (Enabled, Disabled). Включает загрузку компьютера по сети. При этом первоначально будет производиться попытка загрузить операционную систему с сервера, используя локальную сеть, и только если это невозможно, будет осуществляться загрузка с дисков компьютера. Выставление этого параметра в Enabled может привести к игнорированию загрузки платы ПАК «Соболь». Однако если мы хотим использовать плату в режиме загрузочного устройства (IPL), следует присвоить параметру значение Enabled. 3.3. PXE boot to LAN (Enabled, Disabled). Включает возможность загрузки с сетевой карты по стандарту PXE. Параметр аналогичен Boot to Network и должен быть выставлен в Enabled (чаще всего имеет значение при использовании платы в режиме загрузочного устройства (IPL)). 3.4. Slot Security (Enabled, Disabled). Состояние слота PCI/PCI-E. Если значение параметра установить в Disabled, то PCI/PCI-E слот будет отключен. Для корректной работы платы ПАК «Соболь» параметр соответствующего слота (в который установлена плата) должен быть выставлен в значение Enabled. 3.5. Launch PXE OpROM (Enabled, Disabled). Параметр аналогичен PXE boot to LAN. Для корректной работы платы ПАК «Соболь» параметр должен быть выставлен в Enabled. 3.6. PXE Boot Agent (Enabled, Disabled). Если плата ПАК «Соболь» не «всплывает», то изменение данного параметра может восстановить работу платы. Для этого попробуйте выставить данный параметр в значение Disabled для всех сетевых карт, кроме ПАК «Соболь». 3.7. Lan Option ROM (Enabled, Disabled). Эта опция позволяет разрешить (значение Enabled) или запретить (значение Disabled) сетевую загрузку компьютера посредством интегрированного сетевого адаптера. Для корректной работы платы ПАК «Соболь» параметр должен быть выставлен в значение Enabled. 4. Порядок загрузочных устройств. Для того чтобы использовать плату в режиме загрузочного устройства (IPL*), необходимо определить ее первым загрузочным устройством в BIOS Setup. 4.1. Boot Drive Order. Определяет порядок опроса накопителей на предмет поиска на них операционной системы. В большинстве случаев при выборе этой опции (нажатием на ней клавиши ) вы попадаете в дополнительное меню, где можно уже непосредственно выбрать порядок опроса накопителей.

4.2. Boot Device Select. Определяет порядок опроса накопителей на предмет поиска на них операционной системы. Параметр аналогичен Boot Drive Order.

4.3. Boot Sequence. Определяет порядок опроса накопителей на предмет поиска на них операционной системы. Параметр аналогичен Boot Drive Order.

* Данная возможность доступна начиная с версии 3.0.3 (build141) только при наличии специального джампера на плате PCI-E или с отдельной версией прошивки на плате PCI.

5. Настройки HDD.

5.1. Hard Disk Write Protect (Enabled, Disabled). Включение данной опции (Enabled) запрещает запись на жесткие диски, установленные в компьютере. Достаточно сложно представить себе ситуацию, когда это потребовалось бы (даже операционная система во время своей работы постоянно «сбрасывает» на диск различную информацию), поэтому для корректной работы с шаблонами контроля целостности данная опция должна быть выключена (Disabled). Встречается нечасто.

www.securitycode.ru

Программно-аппаратный комплекс «Соболь»

«Соболь» – это аппаратно-программное средство защиты компьютера от несанкционированного доступа (аппаратно-программный модуль доверенной загрузки).

Электронный замок «Соболь» может применяться как устройство, обеспечивающее защиту автономного компьютера, а также рабочей станции или сервера, входящих в состав локальной вычислительной сети.

Защита в соответствии с законодательством: Сертификаты ФСБ и ФСТЭК России позволяют использовать «Соболь» для защиты информации, составляющей коммерческую или государственную тайну в автоматизированных системах с классом защищенности до 1Б включительно.

Достоинства электронного замка «Соболь»

- Наличие сертификатов ФСБ и ФСТЭК России

- Защита информации, составляющей государственную тайну

- Помощь в построении прикладных криптографических приложений

- Простота в установке, настройке и эксплуатации

- Поддержка 64х битных операционных систем Windows

- Поддержка идентификаторов iKey 2032, eToken PRO и Rutoken v.2.0.

Основные возможности:1. Идентификация и аутентификация. Используются персональные электронные идентификаторы: iButton, eToken PRO, eToken PRO (Java), iKey 2032, Rutoken, Rutoken RF, смарт-карты eToken PRO. Загрузка операционной системы с жесткого диска осуществляется только после предъявления зарегистрированного идентификатора.

2. Регистрация попыток доступа к компьютеру.Электронный замок «Соболь» осуществляет ведение системного журнала, записи которого хранятся в специальной энергонезависимой памяти:- факт входа пользователя и имя пользователя;- предъявление незарегистрированного идентификатора;- ввод неправильного пароля;- превышение числа попыток входа в систему;- дата и время регистрации событий НСД.

3. Сторожевой таймер.Механизм сторожевого таймера обеспечивает блокировку доступа к компьютеру при условии, что после включения компьютера и по истечении заданного интервала времени управление не передано расширению BIOS комплекса «Соболь».

4. Датчик случайных чисел.Электронный замок «Соболь» содержит датчик случайных чисел, соответствующий требованиям ФСБ России.

5. Контроль целостности программной среды.ПО комплекса позволяет контролировать неизменность файлов и физических секторов жесткого диска, а также файловой системы EXT4 в ОС семейства Linux.Поддерживаются 32 и 64-разрядные операционные системы Windows 2000/XP/Vista/7/8/8.1 и Windows Server 2003/2008/2012/2012 R2, а также ОС Trustverse Linux XP Desktop 2008 Secure Edition, MCBC 3.0, Mandriva 2008/ROSA 2011, RHEL 4.1/6, Debian 5.0/6, CentOS 6.2, АльтЛинукс СПТ 6, Astra Linux Special Edition «Смоленск» 1.3,VMware vSphere ESXi 5.1 Update 1/5.1 Update 2/5.5×64.

6. Контроль целостности реестра Windows.ПАК «Соболь» позволяет контролировать неизменность системного реестра Windows, что существенно повышает защищенность рабочих станций от несанкционированных действий внутри операционной системы.

7. Контроль конфигурации.ПАК «Соболь» позволяет контролировать неизменность конфигурации компьютера – PCI-устройств, ACPI, SMBIOS и оперативной памяти.

8. Запрет загрузки с внешних носителей.Электронный замок «Соболь» обеспечивает запрет загрузки операционной системы со съемных носителей (USB, FDD, DVD/CD-ROM, LPT, SCSI-порты и др.).

9. Возможность программной инициализации.Инициализация ПАК «Соболь» осуществляется программным способом, без вскрытия системного блока и удаления джампера на плате.

10. Выбор форматов исполнения платы: PCI, PCI-Express, Mini PCI-Express, Mini PCI-Еxpress Half size.

Технические требования:Поддерживаемые операционные системы:Windows 8/8.1 x64 Edition;Windows Server 2012/ 2012 R2 x64 Edition;Windows Server 2008 /Server 2008 x64 Edition /Server 2008 R2;Windows 7 / 7 x64 Edition/ 8 x64 Edition;Windows Vista (Enterprise, Business, Ultimate) / Vista (Enterprise, Business, Ultimate) x64 Edition;Windows Server 2003/Server 2003 x64 Edition/Server 2003 R2/Server 2003 R2 x64 Edition;Windows XP Professional / XP Professional x64 Edition;FreeBSD/6.2/6.3/7.2/8.2;МСВС 3.0 x86;Альт Линукс СПТ 6.0.0 х86/х64;Astra Linux Special Edition «Смоленск» 1.1/1.2/1.3 x64;ОС CentOS 6.2;Debian 6.0.3 x86/x64;Mandriva ROSA Desktop 2011.0 x86/x64;Red Hat Enterprise Linux 6.0 x86/x64;VMware VSphere ESXi 5.1 Update 1/5.1 Update 2/5.5 x64.

Рисунок №

Программные методы защиты информации

Антивирус Касперского

Антиви́рус Каспе́рского — антивирусное программное обеспечение, разрабатываемое Лабораторией Касперского. Предоставляет пользователю защиту от вирусов, троянских программ, шпионских программ, руткитов, adware, а также неизвестных угроз с помощью проактивной защиты, включающей компонент HIPS.

Антивирус Касперского имеет большие возможности мы перечислим некоторые из них.

Рисунок№ Окно управления антивируса Касперский

Базовая защита

- Защита от вирусов, троянских программ и червей

- Защита от шпионских и рекламных программ

- Проверка файлов в автоматическом режиме и по требованию

- Проверка почтовых сообщений (для любых почтовых клиентов)

- Проверка интернет-трафика (для любых интернет-браузеров)

- Защита интернет-пейджеров (ICQ, MSN)

- Мониторинг активности (собирает данные о действиях программ на компьютере и предоставляет эту информацию другим компонентам для более эффективной защиты).

- Защита от программ-эксплойтов.

- Защита от программ блокировки экрана.

- Откат действий вредоносной программы (позволяет выполнить отмену всех совершенных программой действий, если программа будет признана вредоносной).

- Защита от троянов-шифровальщиков

- Проверка Java- и Visual Basic-скриптов

- Защита от скрытых битых ссылок

- Постоянная проверка файлов в автономном режиме

- Постоянная защита от фишинговых сайтов

Предотвращение угроз

infopedia.su

Системные требования «Соболь»

Для ПАК «Соболь» с сертификатом ФСБ России:

| Операционные системы семейства Windows |

|

| Операционные системы семейства Linux |

Семейство ОС Unix: |

| Файловая система | NTFS, FAT32, FAT16, UFS2, UFS, EXT4, EXT3, EXT2 |

| Оперативная память | В соответствии с требованиями операционной системы, установленной на компьютер |

| Жесткий диск | Минимально 50 Мб свободного пространства |

| Привод | CD/DVD-ROMТребование необязательно при наличии общедоступного сетевого ресурса с программным обеспечением комплекса «Соболь». |

| Системная плата | Наличие свободного разъема системной шины стандарта PCI/PCI Express/Mini PCI Express. Для реализации механизма сторожевого таймера наличие хотя бы одного из разъемов:

|

Для ПАК «Соболь» с сертификатом ФСТЭК России:

| Операционная система | Удовлетворяющая требованиям компьютера, семейства Windows или Linux*. Гарантированная совместимость с ОС Windows:

Гарантированная совместимость с ОС Linux:

Семейство ОС Unix: |

| Файловая система | NTFS, FAT32, FAT16, UFS2, UFS, EXT4, EXT3, EXT2 |

| Оперативная память | В соответствии с требованиями операционной системы, установленной на компьютер |

| Жесткий диск | Минимально 50 Мб свободного пространства |

| Привод | CD/DVD-ROMТребование необязательно при наличии общедоступного сетевого ресурса с программным обеспечением комплекса «Соболь». |

| Системная плата | Наличие свободного разъема системной шины стандарта PCI/PCI Express/Mini PCI Express. Для реализации механизма сторожевого таймера наличие хотя бы одного из разъемов:

|

* Некоторые операционные системы и их версии не поддерживаются в связи с архитектурными особенностями. Для проверки поддержки интересующей вас операционной системы, не представленной в списке, закажите тестовый образец.

Возможна техническая несовместимость с некоторыми моделями системных плат ЭВМ. Информацию о совместимости конфигураций компьютеров с ПАК «Соболь» можно найти в Таблице совместимости.

Если вы не нашли информацию по вашим компьютерам в таблице, рекомендуем перед приобретением проверить плату на совместимость.

www.securitycode.ru

ПАК «Соболь» 3.0 — Connect-WIT

НАИМЕНОВАНИЕ: ПАК «Соболь» 3.0

ПРОИЗВОДИТЕЛЬ: ООО «Код Безопасности»

ПОСТАВЩИК: Партнеры компании «Код Безопасности»: http://www.securitycode.ru/where_to_buy/partners/

ИСТОЧНИК (URL): http://www.securitycode.ru/products/pak_sobol/

НАЗНАЧЕНИЕ: Программно-аппаратный комплекс «Соболь» – средство защиты компьютера от несанкционированного доступа, обеспечивающее доверенную загрузку. Электронный замок может применяться для защиты автономного компьютера, а также рабочей станции или сервера, входящих в состав локальной вычислительной сети.

ХАРАКТЕРИСТИКИ И ПРЕИМУЩЕСТВА:

- Защита данных на персональных компьютерах, серверах, ноутбуках, моноблоках и тонких клиентах. Поддерживает широкий выбор форматов исполнения.

- Усиленная двухфакторная аутентификация с помощью персональных электронных идентификаторов.

- Сертифицированный ФСБ России аппаратный датчик случайных чисел.

- Простота установки, настройки и администрирования.

- Возможность программной инициализации без вскрытия системного блока.

ФУНКЦИОНАЛЬНЫЕ ВОЗМОЖНОСТИ:

Идентификация и аутентификация

Используются персональные электронные идентификаторы: iButton, eToken PRO, eToken PRO (Java), iKey 2032, Rutoken, Rutoken RF и смарт-карты eToken PRO. Загрузка операционной системы с жесткого диска осуществляется только после предъявления зарегистрированного электронного идентификатора.

Контроль целостности программной среды

Контроль неизменности файлов и физических секторов жесткого диска, а также файловых систем: NTFS, FAT 32, FAT 16, UFS, UFS2, EXT3, EXT2, EXT4 в ОС семейства Linux и MS Windows.

Поддерживаются операционные системы:

| MS Windows | · Windows 7/8/8.1

· Windows Server 2008/2008 R2/2012/2012 R2 |

| Linux | · МСВС 5.0 х64;

· Альт Линукс 7.0 Кентавр x86/x64; · Astra Linux Special Edition «Смоленск» 1.4 x64; · CentOS 6.5 x86/x64; · ContinentOS 4.2 x64; · Debian 7.6 x86/x64; · Mandriva РОСА «Никель» x86/x64; · Red Hat Enterprise Linux 7.0 x64; · Ubuntu 14.04 LTS Desktop/Server x86/x64; · VMware vSphere ESXi 5.5 x64; |

Регистрация попыток доступа к компьютеру

Ведется системный журнал, записи которого хранятся в специальной энергонезависимой памяти:

- факт входа пользователя и имя пользователя;

- предъявление незарегистрированного идентификатора;

- ввод неправильного пароля;

- превышение числа попыток входа в систему;

- дата и время регистрации событий НСД.

Контроль целостности реестра MS Windows

Контроль неизменности системного реестра MS Windows повышает защищенность рабочих станций от несанкционированных действий внутри операционной системы.

Контроль конфигурации

ПАК «Соболь» контролирует неизменность конфигурации компьютера: PCI-устройств, ACPI, SMBIOS и оперативной памяти.

Сторожевой таймер

Механизм сторожевого таймера блокирует доступ к компьютеру, если управление при его включении не передано ПАК «Соболь».

Запрет загрузки с внешних носителей

Электронный замок «Соболь» обеспечивает запрет загрузки операционной системы со съемных носителей (USB, FDD, DVD/CD-ROM, LPT, SCSI-порты и др.).

Датчик случайных чисел

Физический датчик случайных чисел в ПАК «Соболь» соответствует требованиям ФСБ России.

Программная инициализация

Инициализация ПАК «Соболь» может осуществляться программным способом, без вскрытия системного блока и удаления джампера на плате.

телефон/факс.: +7 (495) 982 30 20,

[email protected], www.securitycode.ru

Похожие записи:

www.connect-wit.ru

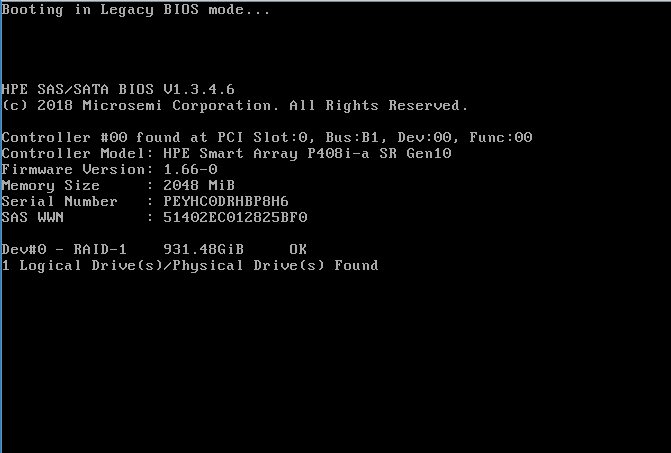

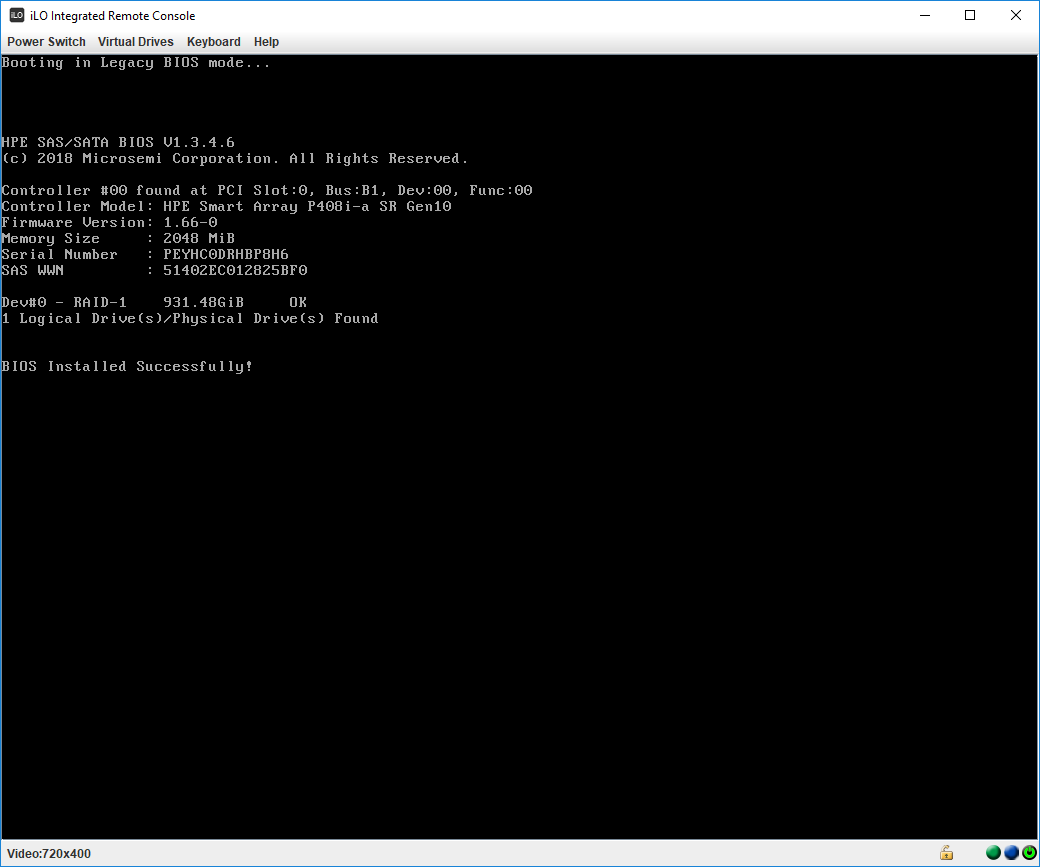

Не так давно наша команда одержала победу в тендере на 5 автоматизированных рабочих мест (АРМ) для государственного учреждения. Успешная реализация данного заказа подтолкнула к мысли разместить техническую статью о проделанной работе, а так же о тех проблемах, с которыми мы сталкивались в процессе.

С мониторами, ИБП, мышками и клавиатурами проблем не возникло, поэтому все наше внимание было отдано именно сборке системного блока. Проанализировав рынок IT оборудования, мы выбрали самую оптимальную сборку в соотношении цена/производительность, так же удовлетворяющую техническим требованиям заказчика.

После тщательной подборки комплектующих мы приступили к сборке оборудования и его лицензированию.

За основу мы взяли 4-ядерный процессор Intel Core i5 4460 с частотой 3200 МГц и интегрированным графическим ядром HD Graphics 4600, 8Gb RAM, а так же SSD Samsung 850 EVO в качестве загрузочного жесткого диска.

Более подробно ознакомиться с разными характеристиками системных блоков выбрать и приобрести наш продукт, вы сможете, в разделе

Компьютеры

При каждой установке ОС мы проводим тесты на быстродействие загрузки нашего оборудования. В результате которых мы выяснили, что полная установка операционной системы на данную сборку составила 6 минут и 19 секунд. Установка производилась с 32 Gb флешки Voyager GT, используя интерфейс ПК USB 3.0

. На загрузку

Windows 7 Professional x64 требуется всего 11,2 секунды. Это отличный показатель эффективной работы данной сборки, и во многом заслуга высокоскоростного накопителя SSD Samsung 850 EVO на 1 терабайт.

В продолжение статьи мы проведем инициализацию

аппаратно-программного модуля доверенной загрузки (АПМДЗ) «Соболь», который применяется для защиты государственной тайны, персональных данных и конфиденциальной информации. И рассмотрим с какими внештатными ситуациями вы можете столкнуться при установке данного модуля.

Установка и инициализация электронного замка ПАК «Соболь» версии 3.0

Электронный замок «Соболь» предназначен для защиты компьютеров от несанкционированного доступа и обеспечения доверенной загрузки, а также создания доверенной программной среды для повышения класса защиты СКЗИ (Средства криптографической защиты информации).

ПАК «Соболь» устанавливается на компьютеры, оснащенные 32-х или 64-х разрядными процессорами. Для подключения платы комплекса у компьютера должен быть свободный разъем системной шины стандарта PCI-E/ PCI/ Mini PCI-E. Работоспособность ПАК «Соболь» не зависит от типа используемой ОС, поэтому плату комплекса можно устанавливать на компьютеры, работающие под управлением различных операционных систем. Реализованный в комплексе механизм КЦ (контроль целостности) включает в свой состав программные компоненты, успешная работа которых зависит от операционной системы компьютера.

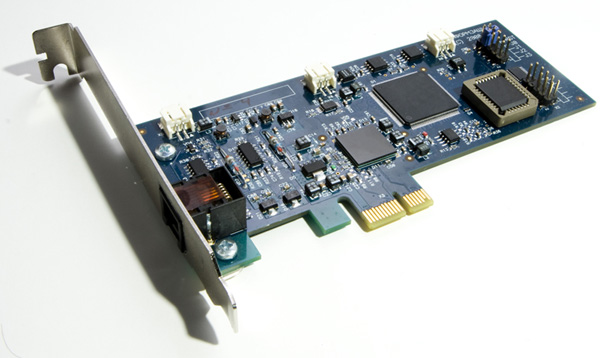

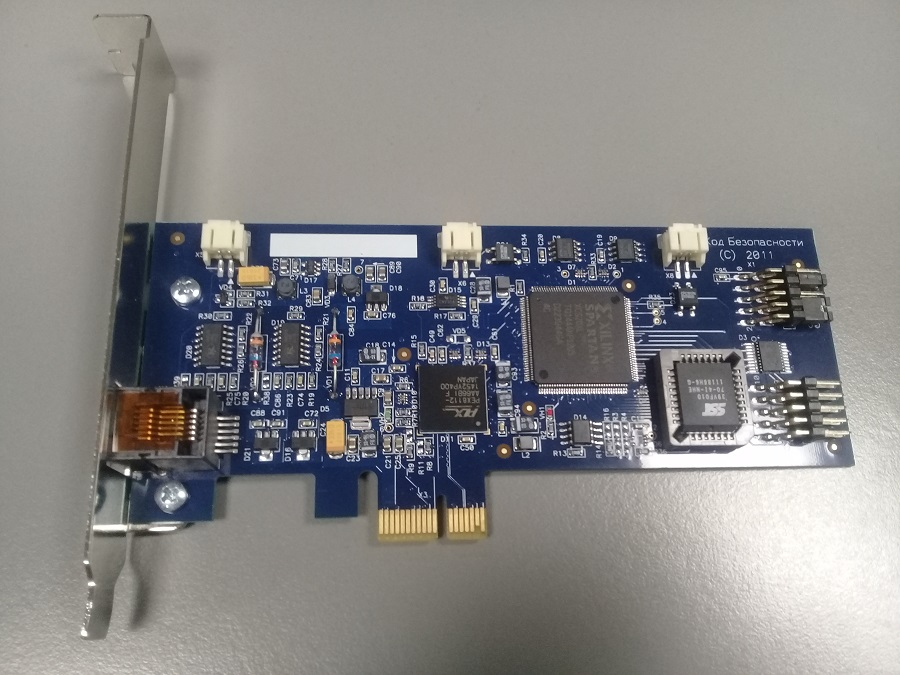

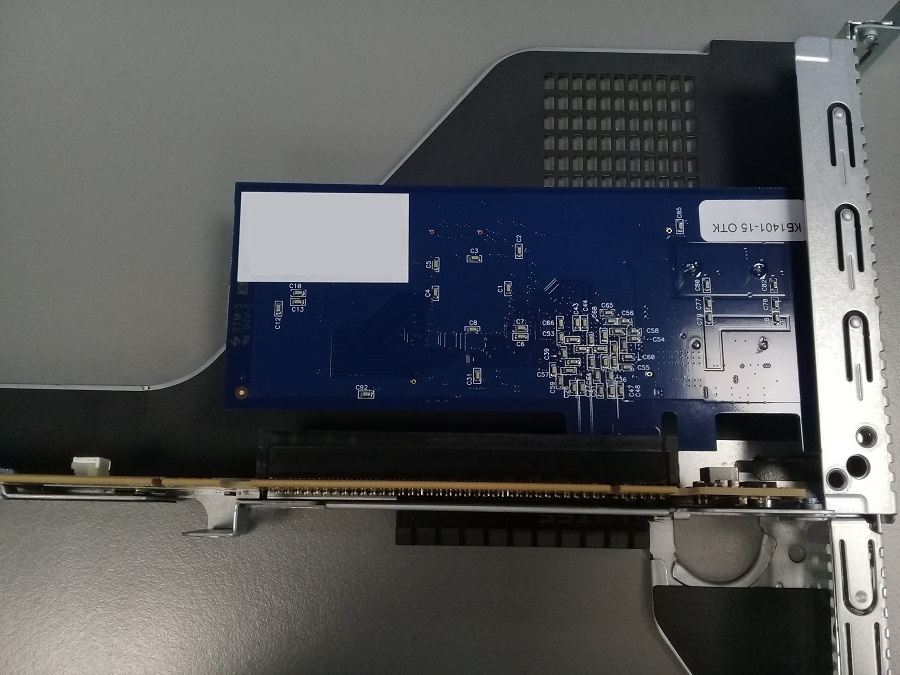

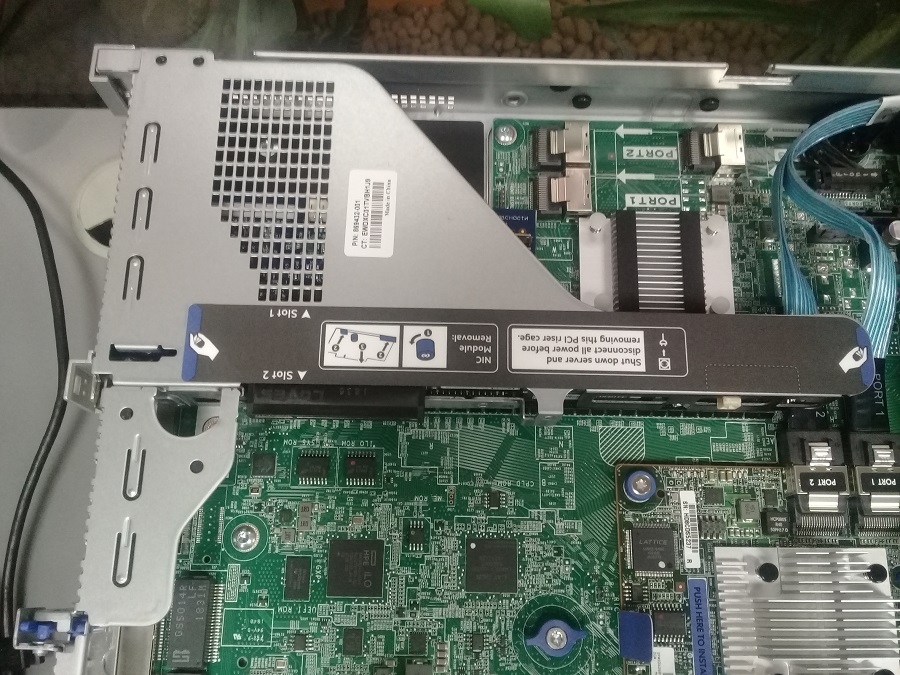

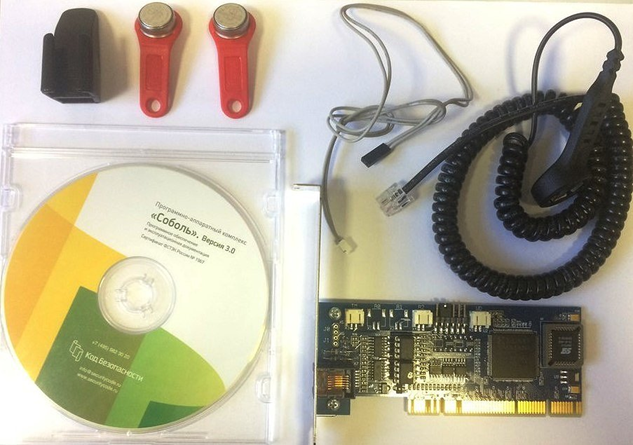

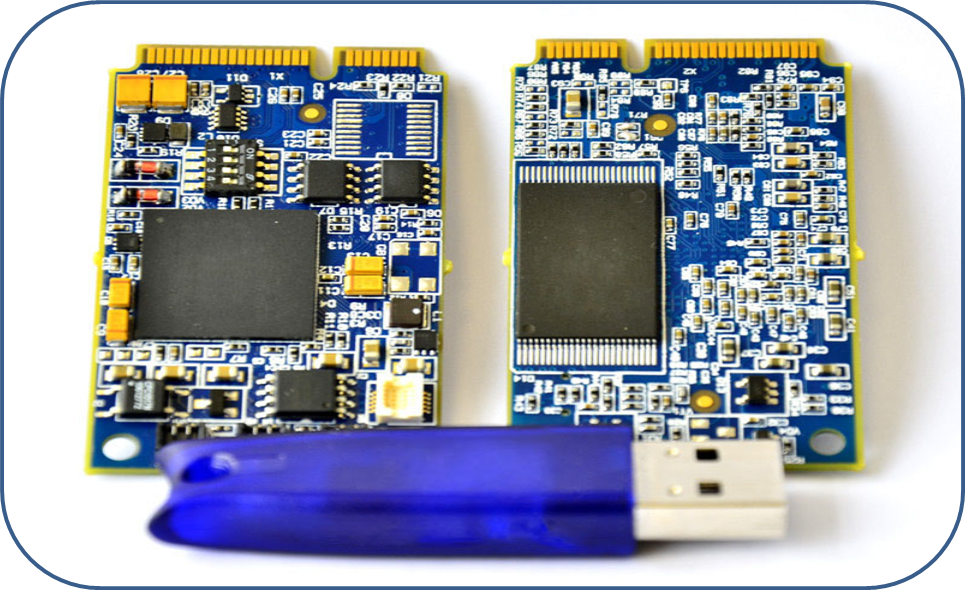

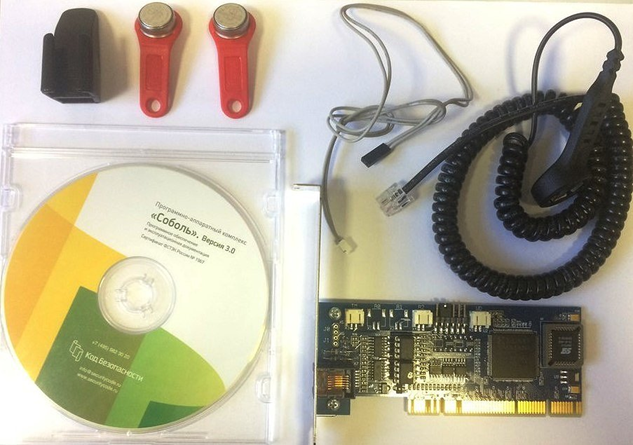

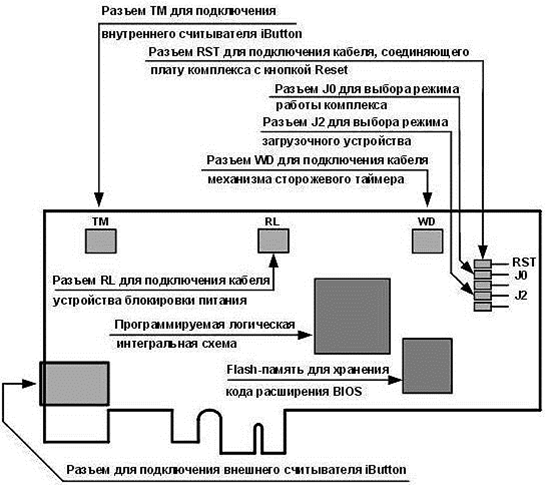

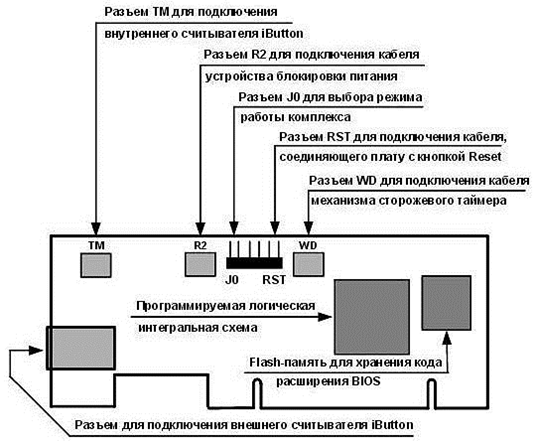

В данном описании мы подробно расскажем и проиллюстрируем, как устанавливается на автоматизированное рабочее место электронный замок «Соболь» версии 3.0 с платами «PCI» и «PCI-E» (рис.1 и рис.2), с какими проблемами вы можете столкнуться и как их можно решить.

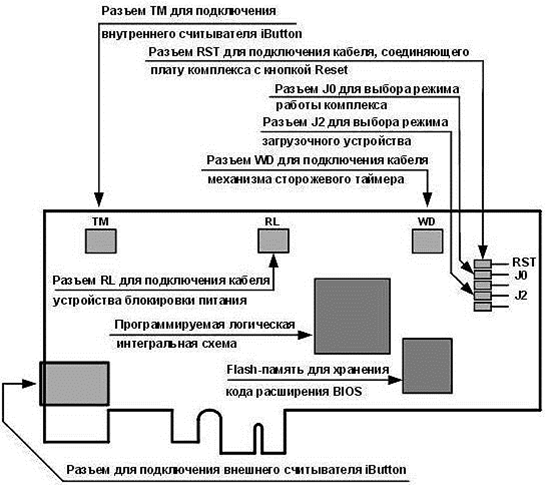

Рис.1. Плата PCI с расположением разъемов

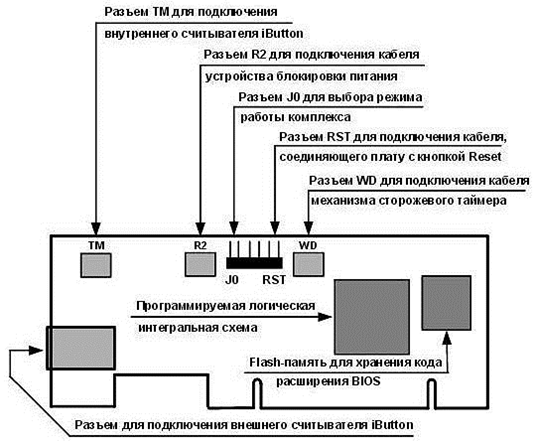

Рис.2. Плата PCI—E с расположением разъемов

Установка

Рассмотрим пример установки на плате PCI т.к., как оказалось в отличие от платы PCI-E она менее функциональна в отношении работы с материнскими платами.

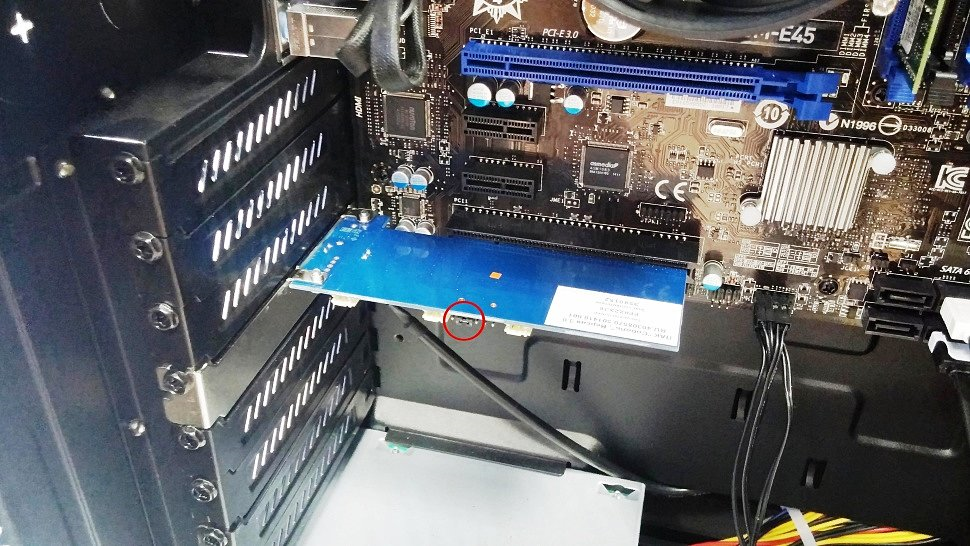

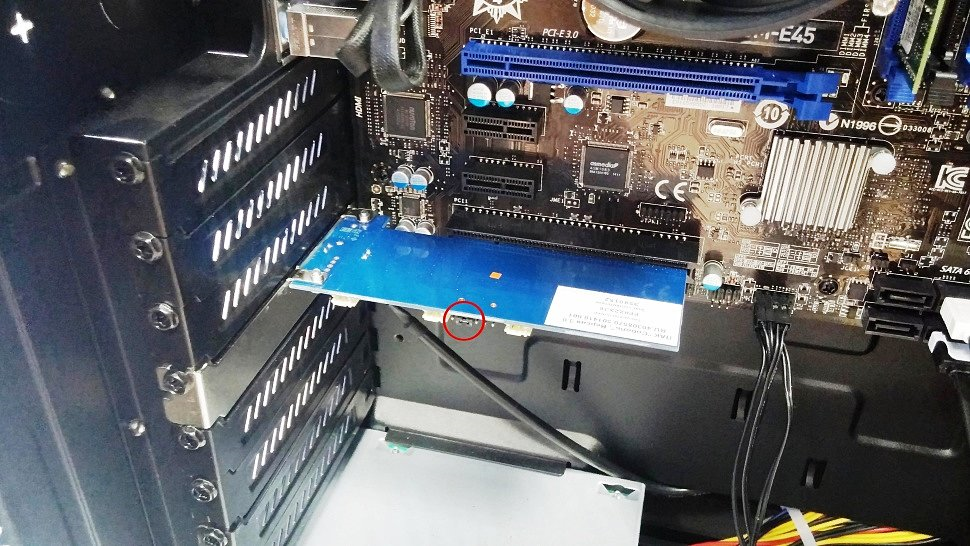

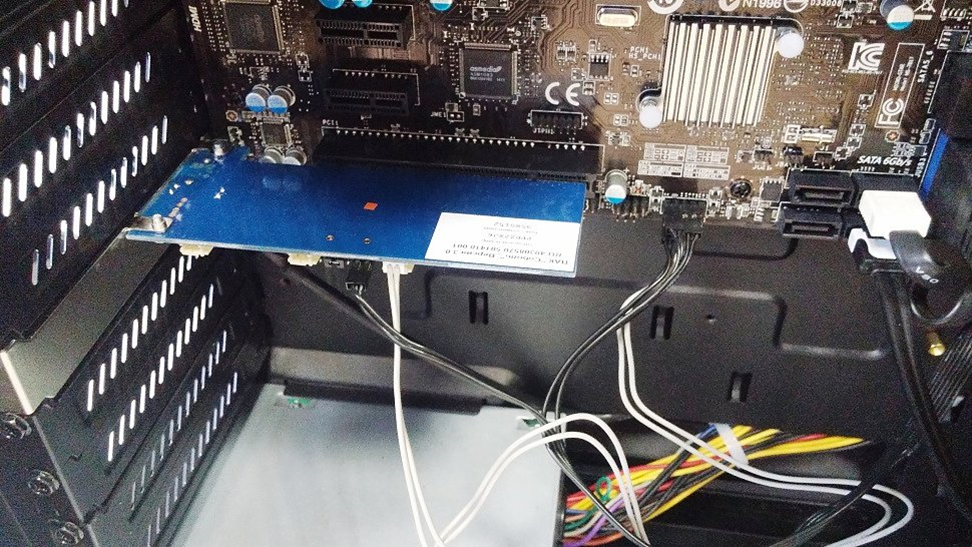

Для начала установки, после отключения ПК от сети и снятия крышки корпуса, нам первым делом необходимо установить плату в разъем. В данном случае мы используем материнскую плату «B85M-E45»:

Заметим одну особенность, плата PCI поставляется со вставленной перемычкой между разъемами »

J0» и «J1» (отмечено на изображении), в этом положении она не имеет никакой функции, проще говоря, можно считать, что её нет в плате. Оставляем её в этом положении и приступаем к подключению сторожевого таймера.

Обращаю ваше внимание, что отсутствие перемычки загружает ПАК «Соболь» в режиме инициализации, который предназначен для первичной регистрации администратора, если же перемычка находится в положении »

J0«, то ПАК «Соболь» загружается в рабочем режиме.

Сторожевой таймер — это дополнительный модуль, блокирующий доступ к компьютеру при обнаружении попытки отключения электронного замка «Соболь».

Для подключения сторожевого таймера нам необходимо отключить штекер стандартного кабеля кнопки Reset от разъема Reset, расположенного на материнской плате и вставить его разъем

RST платы комплекса «Соболь» (рис.1).

После этого подключаем штекер кабеля механизма сторожевого таймера, входящего в комплект поставки, к разъему платы

WD. Затем подключите другой штекер этого кабеля к разъему Reset, расположенному на материнской плате.

На изображении ниже продемонстрирован подключенный сторожевой таймер.

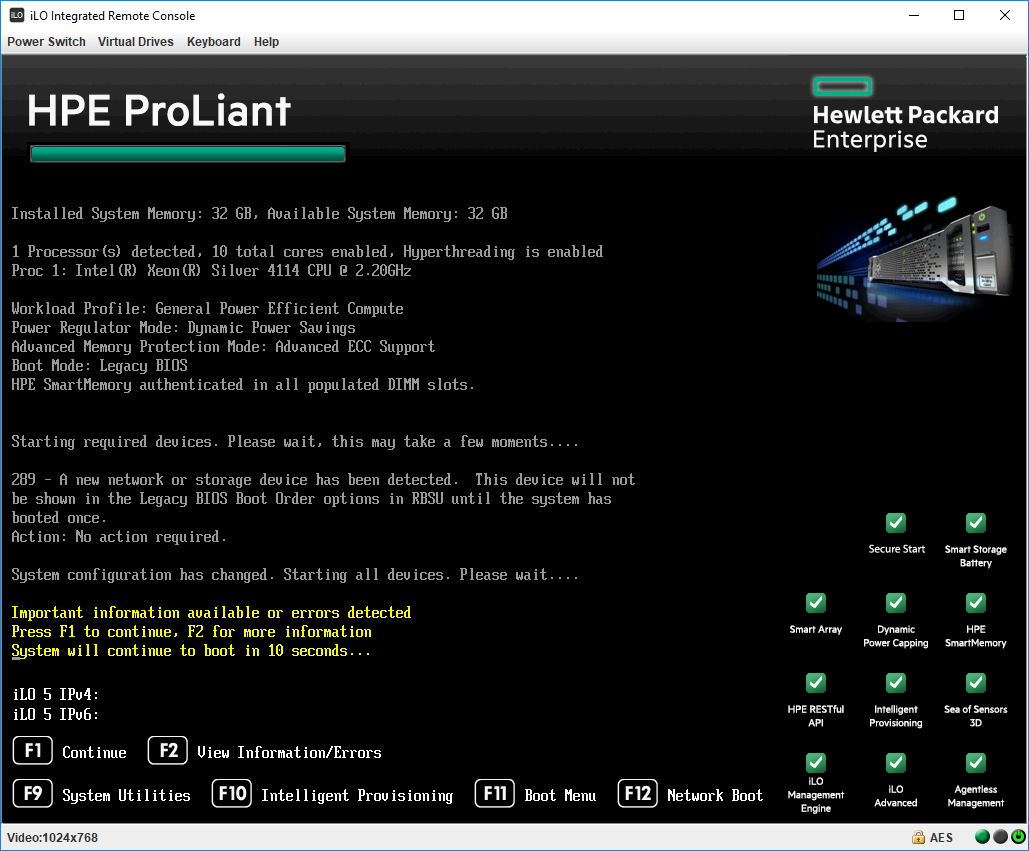

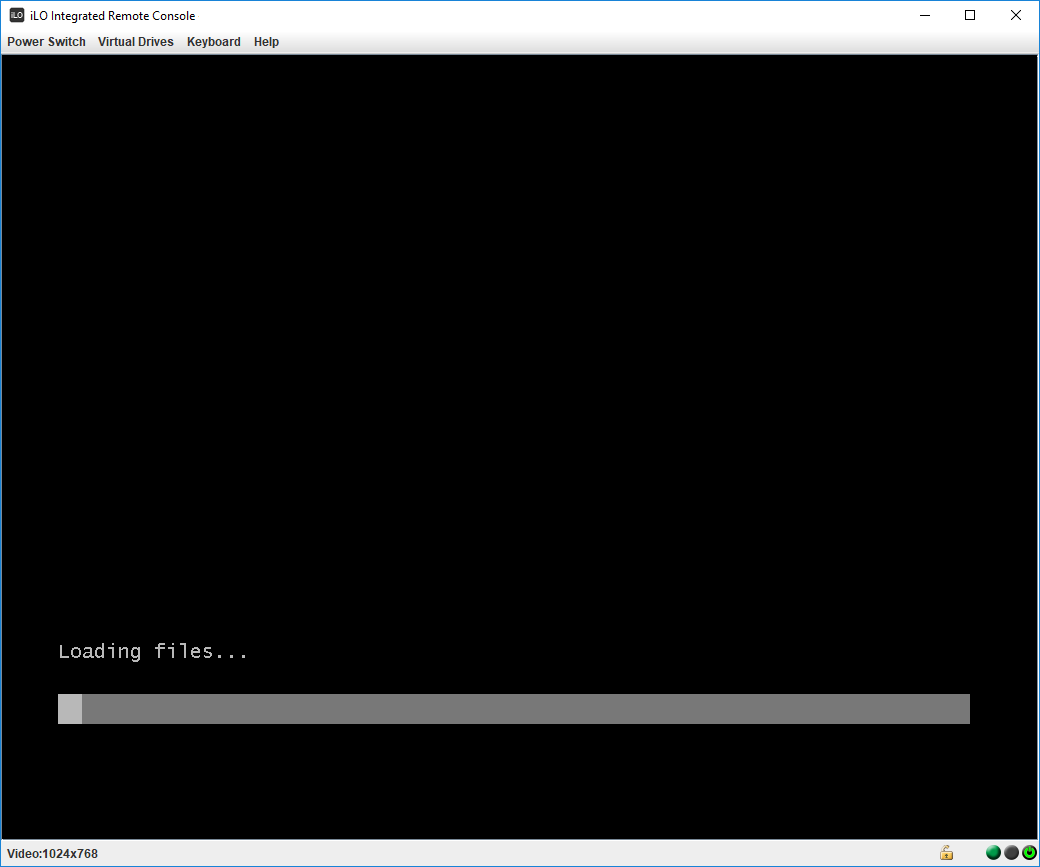

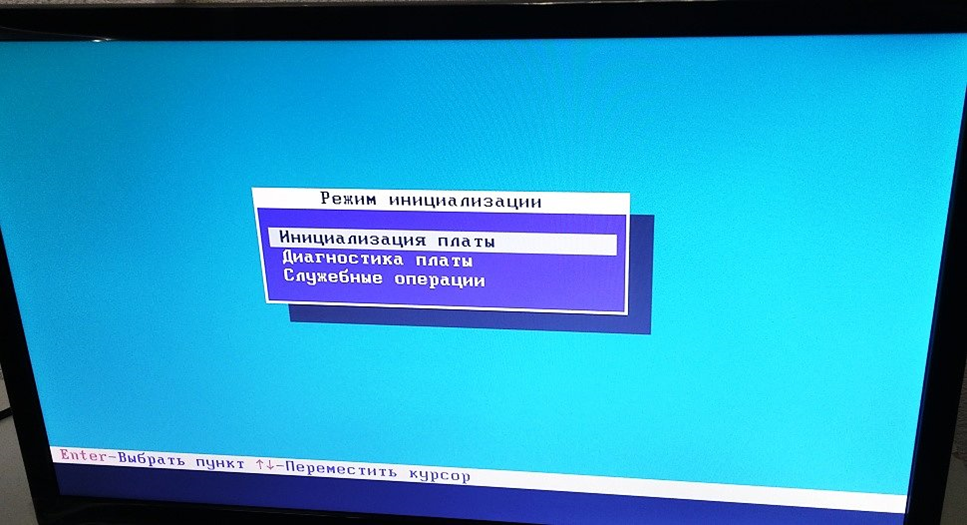

После перезагрузки компьютера должно высветиться окно с заголовком

«режим инициализации».

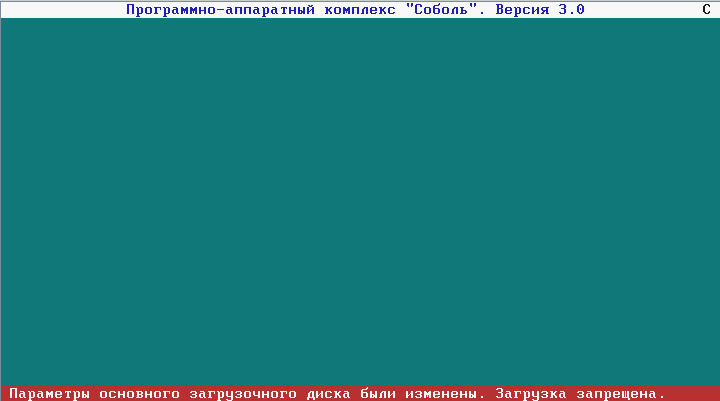

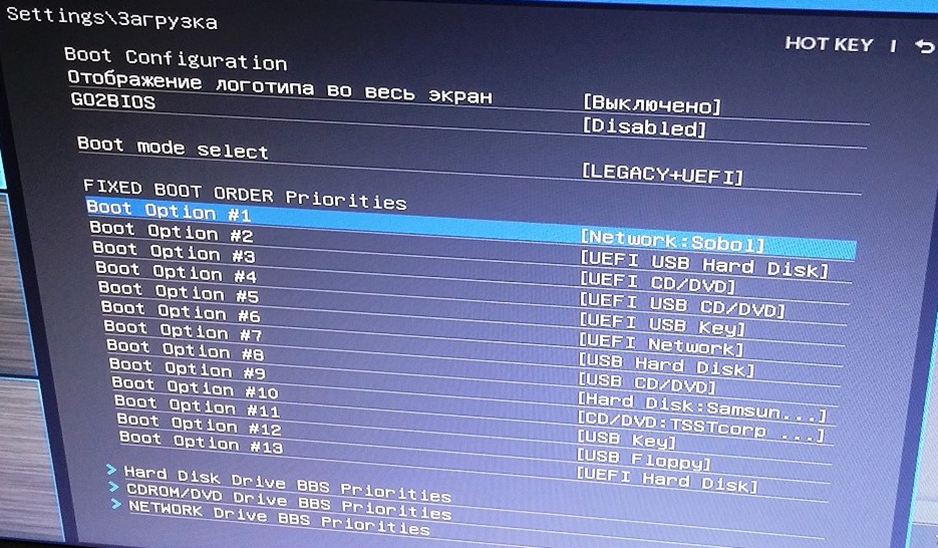

Если же такого окна вы не наблюдаете, а видите на черном фоне мигающий курсор, то это значит что управление на ПАК «Соболь» не передалось. Для устранения данной проблемы вам необходимо в BIOS Setup разрешить загрузку операционной системы с модулей расширения BIOS сетевых плат.

Если управление по прежнему не передается модулю расширения BIOS комплекса, используйте ПАК «Соболь» в режиме загрузочного устройства (

IPL— режим). Вот в этой части мы и видим отличие платы PCI-E от платы PCI.

Для того, чтобы перевести плату PCI-E в загрузочный режим, необходимо установить перемычку на разъем »

J2» (Рис.2), предварительно выключив компьютер.

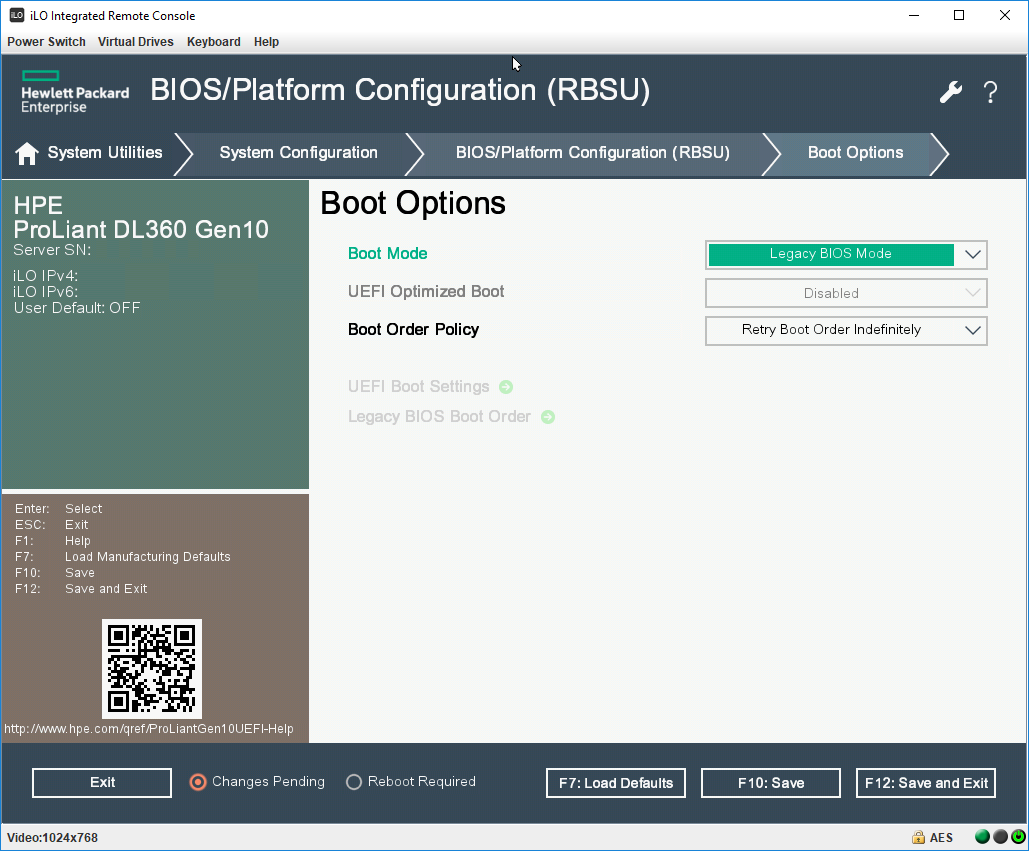

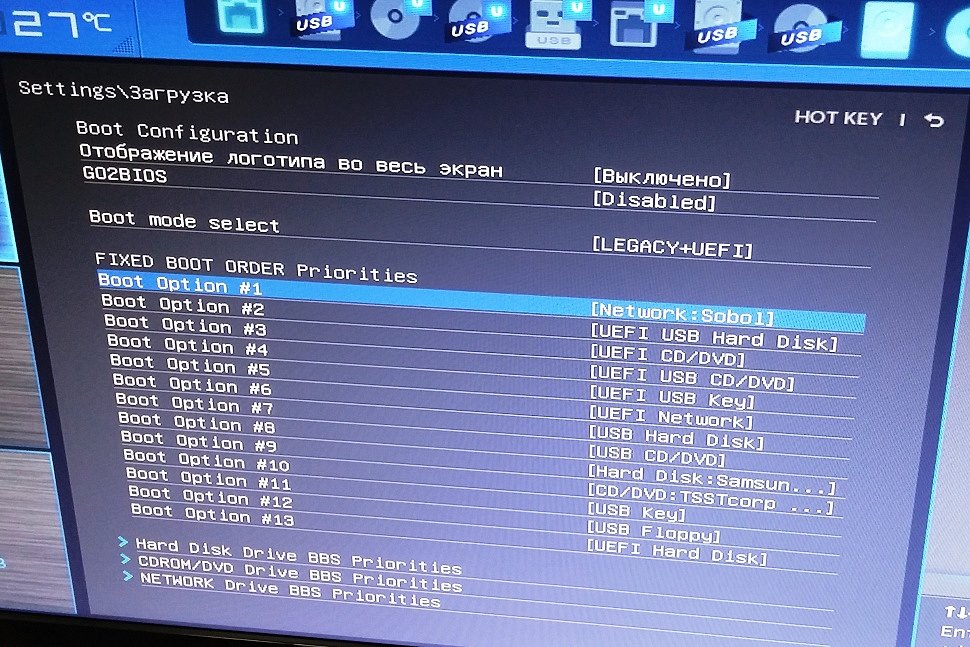

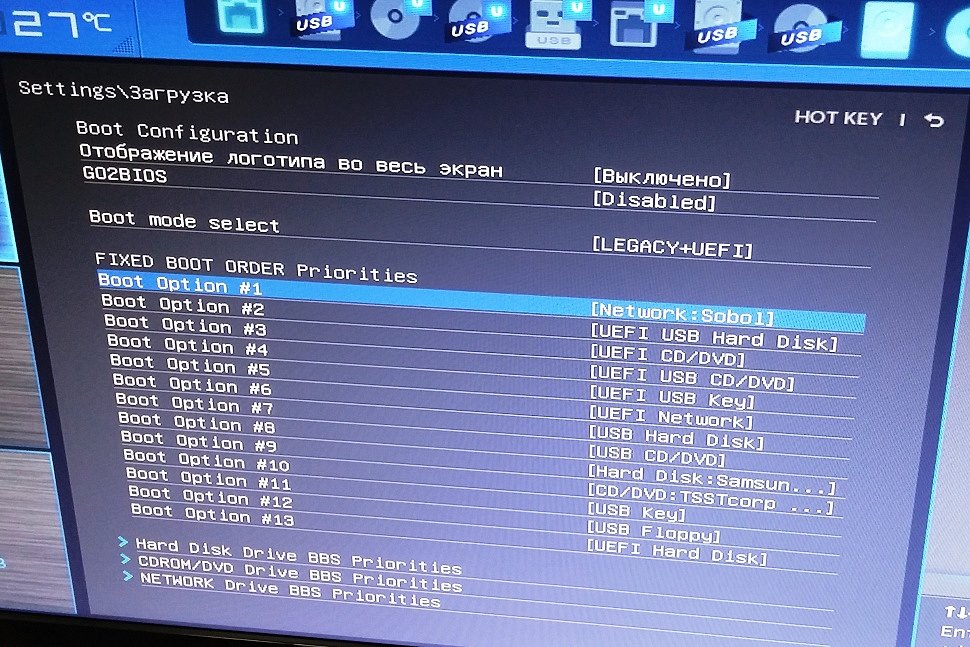

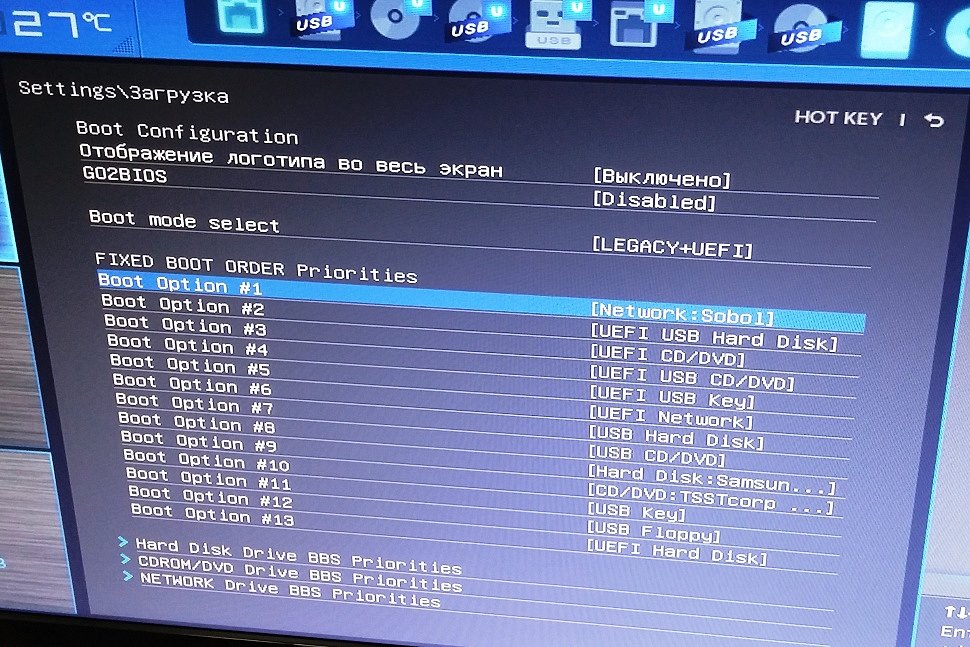

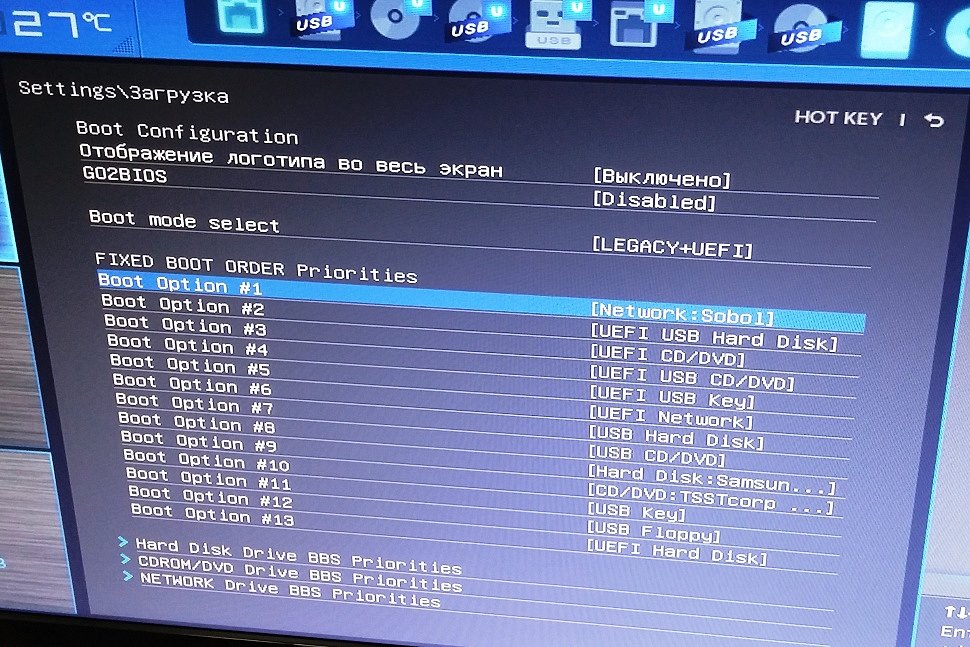

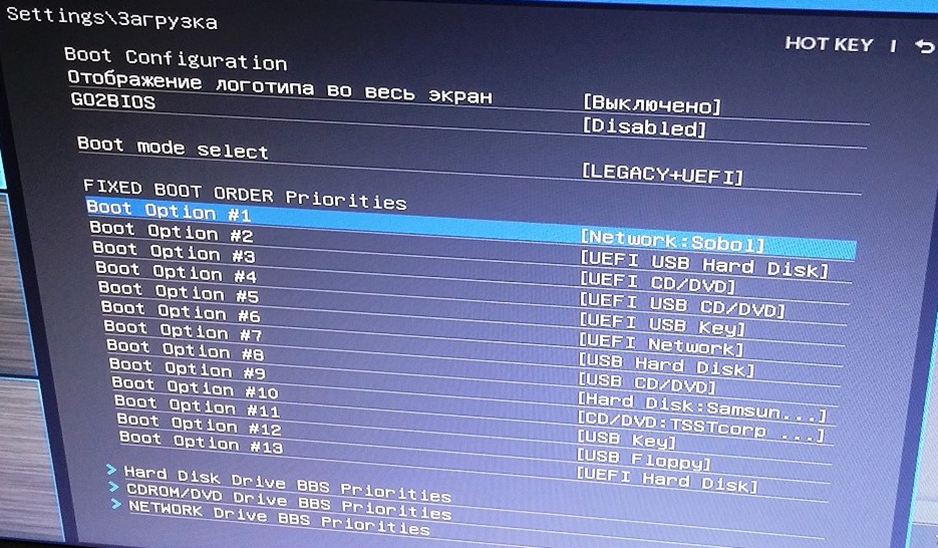

После проделанных действий включаем компьютер, заходим в BIOS и в настройках последовательности загрузки системы с загрузочных устройств ставим

[Network: Sobol] на первое место, следом [UEFI USB Hard Disk].

В этом случае загрузка операционной системы осуществляется только с жесткого диска, при условии его наличия в меню загрузки BIOS Setup.

В отличие от платы PCI-E, в плате PCI нет возможности самостоятельно перевести ПАК «Соболь» в загрузочный режим с помощью перемычки. Для того чтобы перевести плату PCI в IPL режим нам необходимо будет обратиться в службу технической поддержки разработчика данного комплекса и сдать плату PCI на перепрошивку. Данная процедура абсолютно стандартна и служба поддержки отзывчиво отнесется к вашей проблеме и оперативно переведут плату в режим загрузочного устройства.

После того как вы перепрошьете АПМДЗ «Соболь», у вас загрузится окно »

режим инициализации«. Выберем пункт «инициализация платы» и приступаем к первичной регистрации администратора.

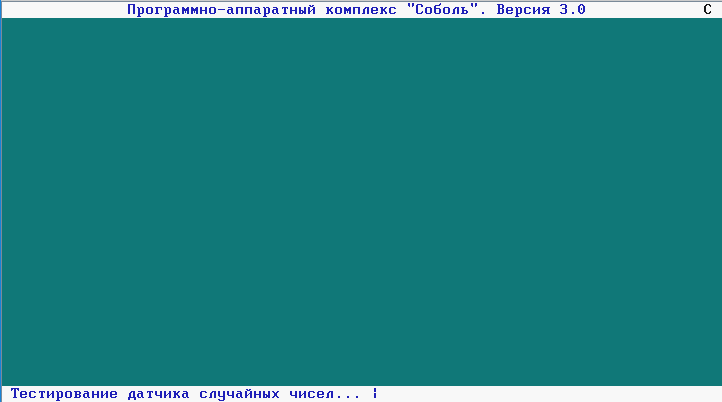

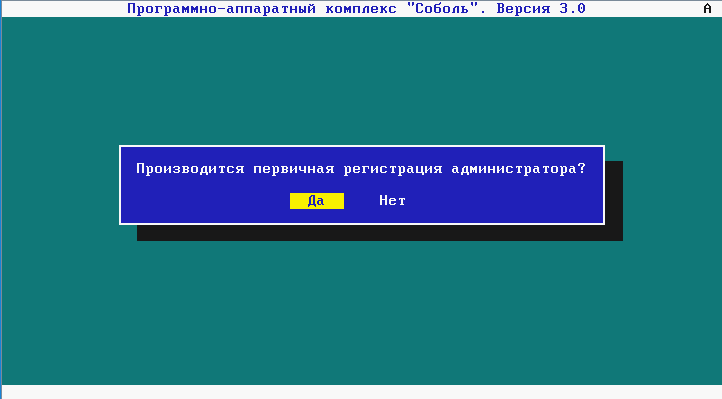

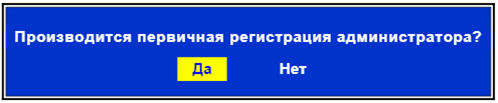

После просмотра общих параметров системы пройдет тестирование датчика случайных чисел и высветиться окно, в котором вы подтвердите первичную регистрацию.

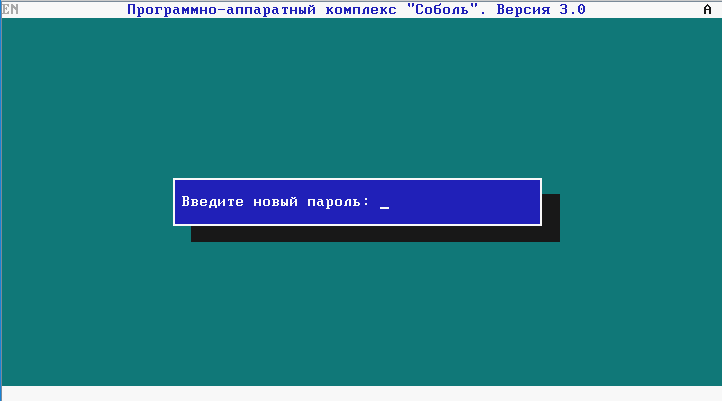

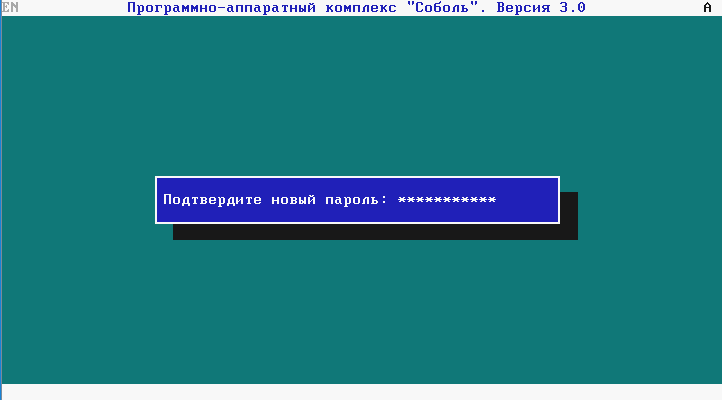

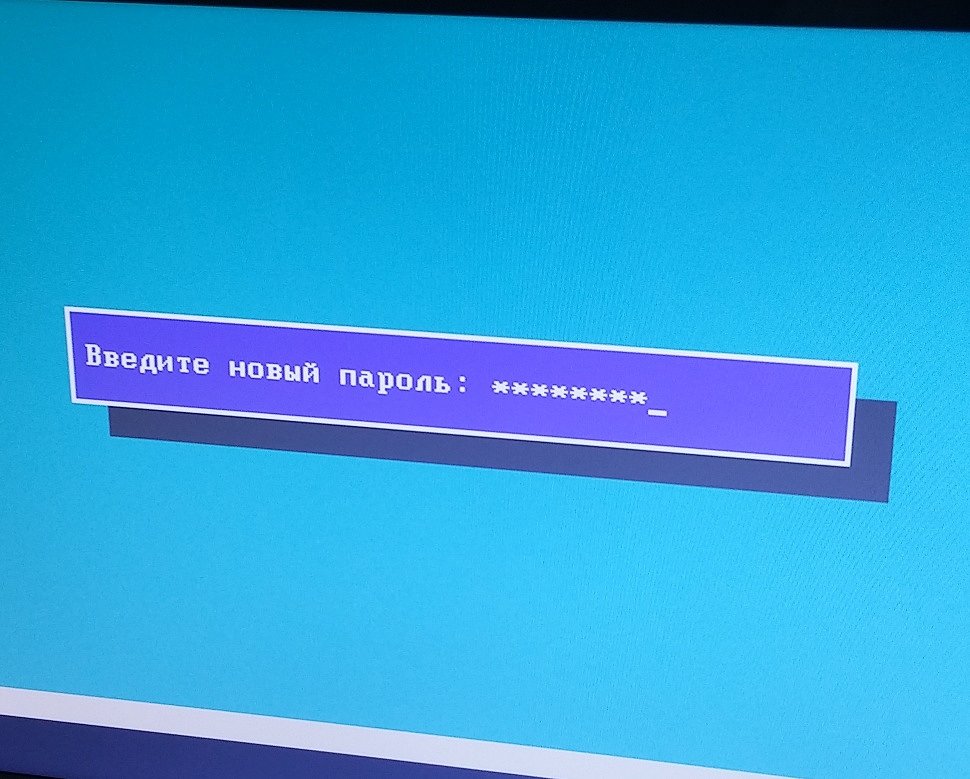

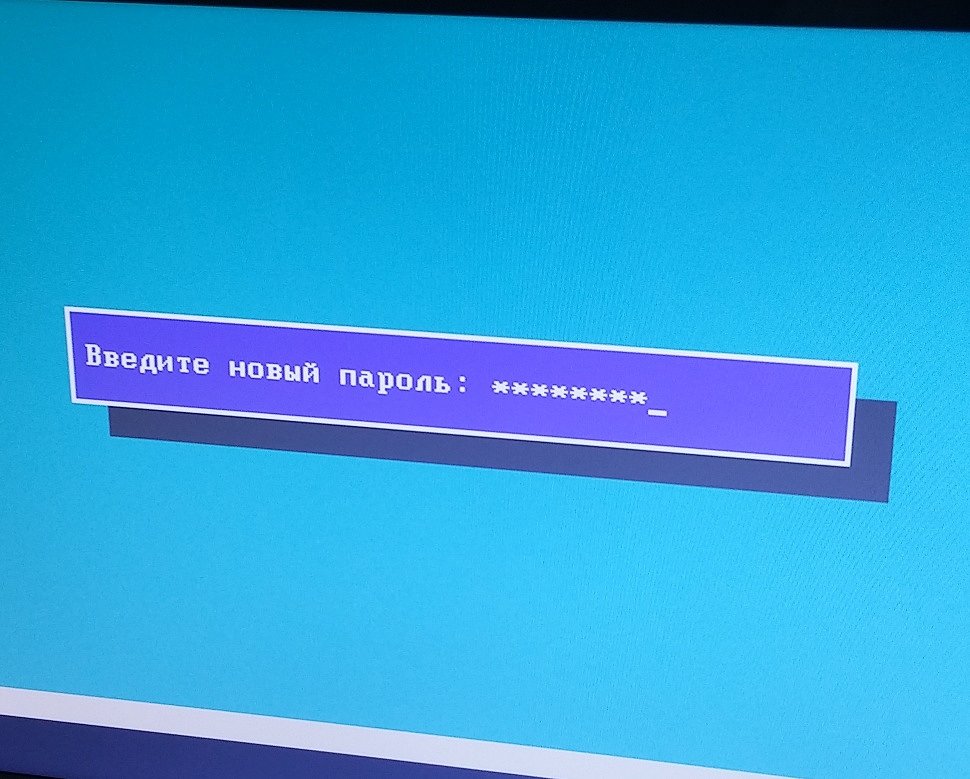

В поле «введите новый пароль» вы вводите свой пароль, который должен содержать не менее восьми знаков.

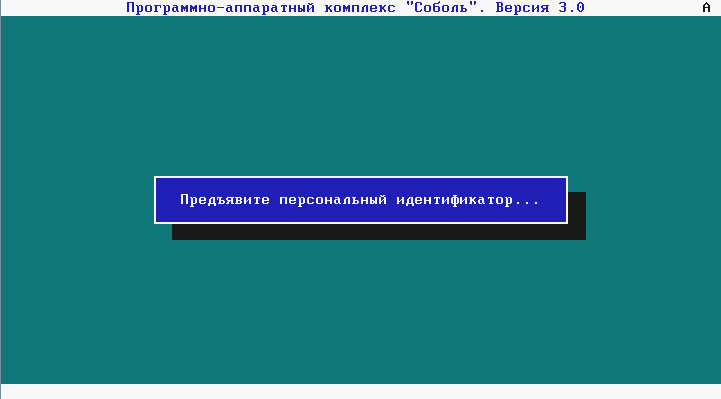

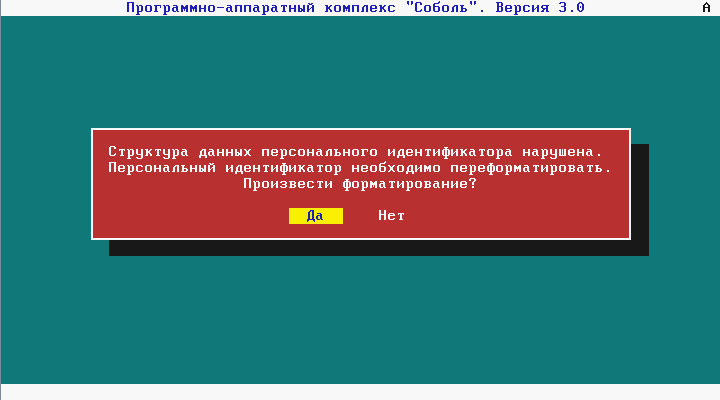

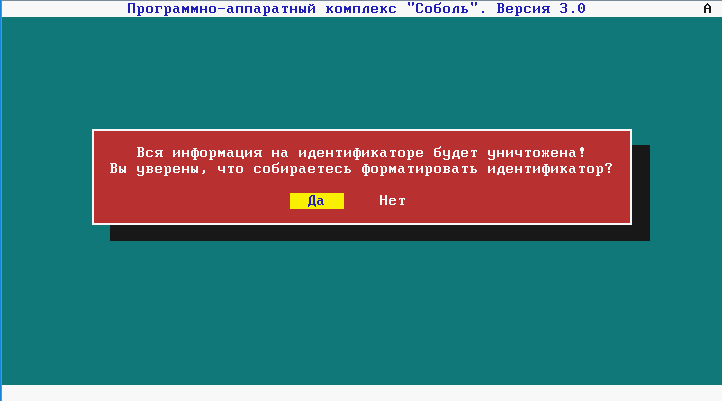

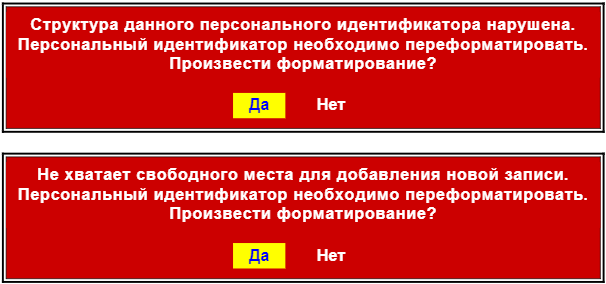

После подтверждения вас попросят предъявить персональный идентификатор.

Прикладываем персональный идентификатор, который входит в пакет поставки.

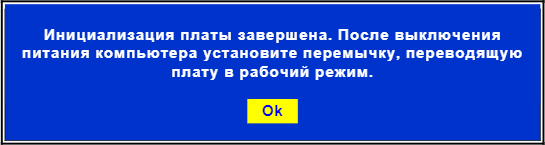

Производим его форматирование и на этом идентификация платы завершена.

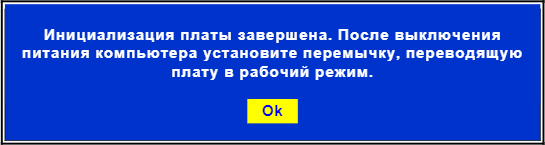

После того, как мы идентифицировали плату, нам необходимо переместить перемычку, которая на данный момент находится между разъемами »

J0» и «J1» в положение «J0«. Тем самым мы переводим ПАК «Соболь» в рабочий режим.

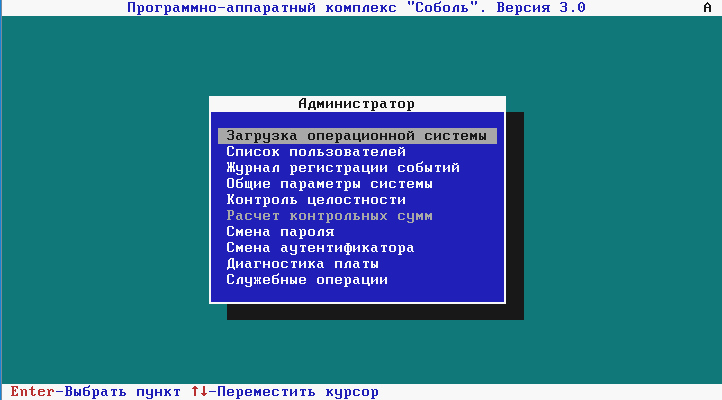

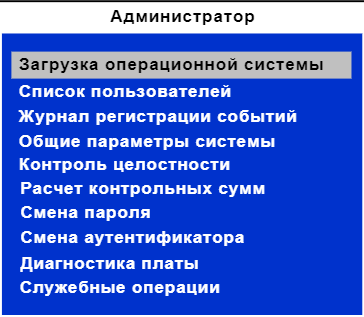

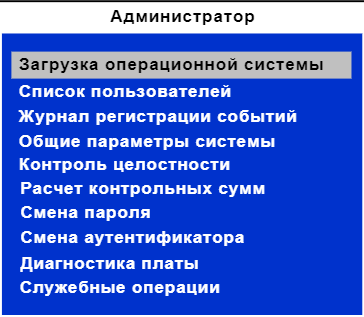

На этом установка платы «Соболь» заканчивается, после включения компьютера производится загрузка уже непосредственно через электронный замок. Вас попросят приложить идентификационный ключ, которому мы уже присвоили уникальный код. После чего вводим пароль и попадаем в информационный раздел, где будет показана статистика последних удачных и неудачных входов в систему. Пропуская этот раздел путем нажатия любой клавиши переносимся в меню администратора, откуда уже можно перейти непосредственно к загрузке операционной системы или же произвести индивидуальные настройки.

Проводим необходимые действия, загружаем операционную систему и приступаем к установке ПО ПАК «Соболь», который входит в пакет. После её завершения, заключительный раз перезагружаем компьютер и приступаем к работе.

Более подробную инструкцию и всю имеющуюся дополнительную информацию о подключении и использовании программно-аппаратного комплекса «Соболь» вы всегда можете найти на сайте производителя в разделе «документация».

Далее мы рассмотрим установку связующих с ПАК «Соболь» программ, таких как «КриптоПро CSP» и «Secure Pack», и с какими проблемами можно столкнуться при их загрузке.

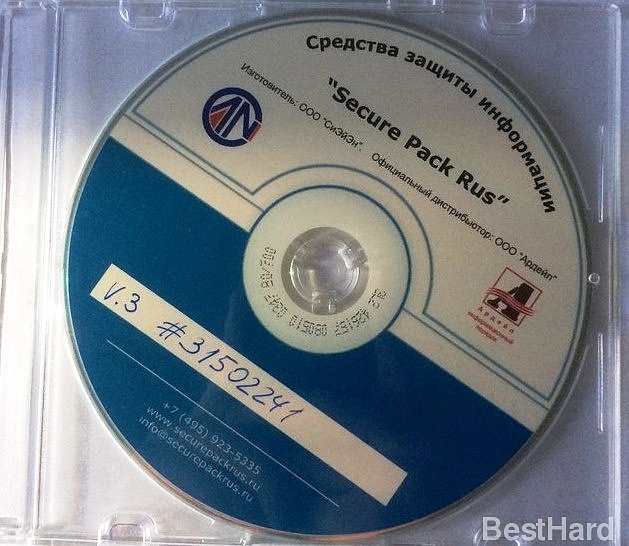

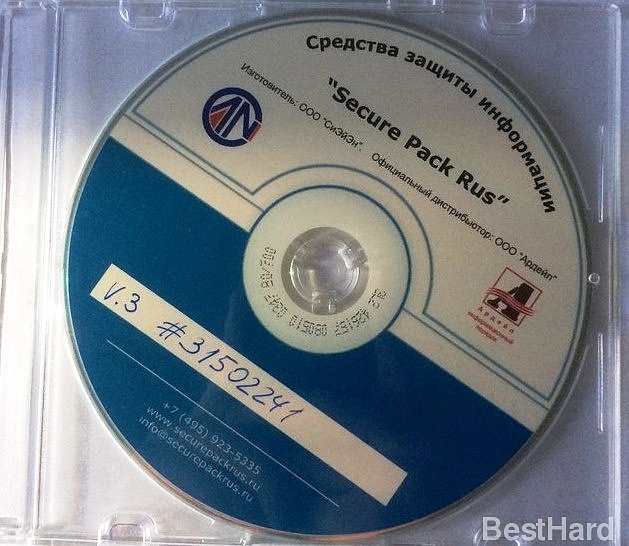

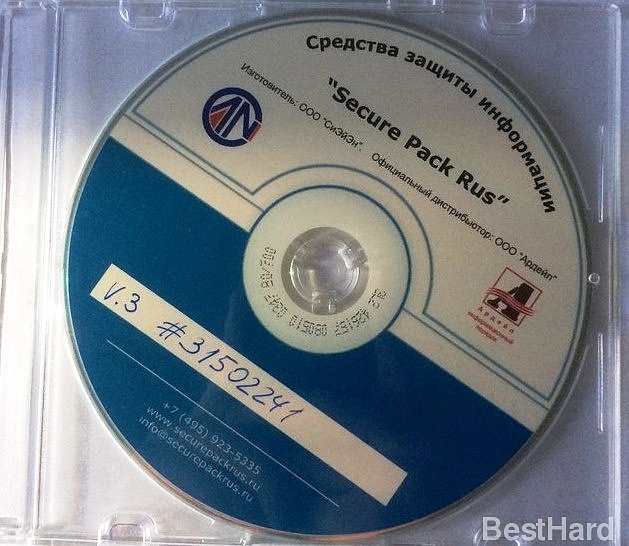

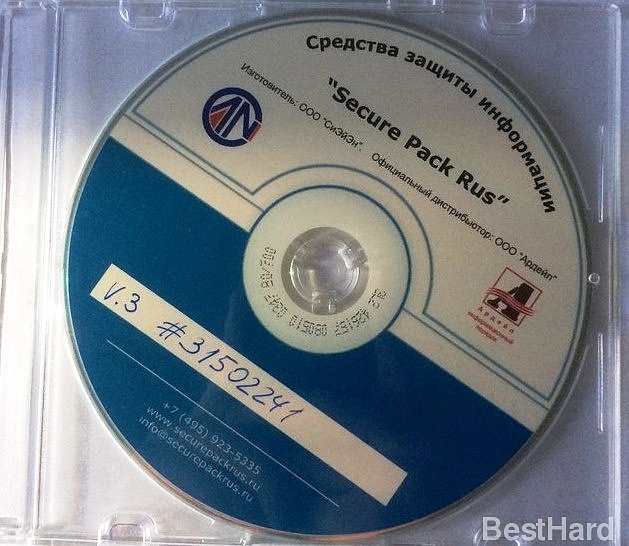

Установка «КриптоПро CSP» 3.6 и СЗИ «Secure Pack Rus» 3.0

Описание установки программ «КриптоПро CSP» 3.6 и CPB «Secure Pack Rus» 3.0 мы объединили в один блок, так как это две зависимые друг с друга программы. Для начала давайте ознакомимся с описанием обеих программ.

Крипто-провайдер

«КриптоПро CSP 3.6» – это программное обеспечение, необходимое для работы с ЭЦП (электронной цифровой подписью). «КриптоПро 3.6» служит для формирования и проверки ЭЦП, обеспечивает юридическую значимость электронных документов (совместно с ЭЦП).

«КриптоПро CSP 3.6» позволяет настраивать взаимодействие открытого сертификата и закрытого ключа, настройку ключевых носителей. Помимо этого, «КриптоПро 3.6» необходим для нормальной работы на официальном сайте РФ по размещению государственных закупок, а также на сайтах электронных торговых площадок.

Стоит отметить, что крипто-провайдер «КриптоПро CSP 3.6» имеет 3 класса защиты КС1, КС2 и КС3 в соответствии с классификацией, используемой при сертификации ФСБ. С технической точки зрения эти классы отличаются тем, что в них по-разному организована работа с ключами, а также в некоторых классах имеется возможность включения кеширования ключей. Более подробно ознакомиться со степенью классов вы можете на сайте производителя в руководстве администратора.

Средство защиты информации Secure Pack Rus версия 3.0 (СЗИ SPR 3.0) является сервисным пакетом для операционных систем семейства Microsoft Windows и позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2 и АК3.

Ключевыми преимуществами СЗИ SPR 3.0 являются:

-использование только документированных механизмов, что обеспечивает высокую устойчивость работы и совместимость с другими программами;

-не нарушает исходную функциональность ОС Windows и приложений Microsoft;

-работа Secure Pack Rus 3.0 незаметна для пользователя (не мешает работе пользователя и, обычно, не требует внимания);

-возможность конфигурации и легкость настройки, в том числе централизованно по локальной вычислительной сети;

-обеспечивает защиту не только от внешнего, но и от внутреннего злоумышленника, являющегося зарегистрированным пользователем информационной системы;

-встраивание сертифицированных российских средств, криптографической защиты информации.

Средство защиты информации Secure Pack Rus версия 3.0 поставляется в двух исполнениях:

-СЗИ SPR 3.0 Исполнение 1 – позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК3;

-СЗИ SPR 3.0 Исполнение 2 – позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2.

В данном описании мы будем использовать СЗИ SPR 3.0 Исполнение 1

Установка

Приобретая лицензии средств защиты информации Secure Pack Rus, вы получите установочный дистрибутив. На нем будут находиться все версии данного продукта, а тк же подробное руководство администратора по установке. К тому же в отдельной папке вы найдете и версии крипто-провайдера «КриптоПро CSP 3.6» с подробными инструкциями по использованию и установке.

Если же вы приобретаете лицензии только на крипто-провайдер, то установочный дистрибутив вы сможете скачать с официального сайта производителя.

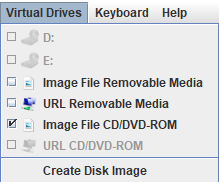

Мы установим все необходимые нам компоненты с DVD диска и покажем какого рода ошибки могут возникнуть.

Запуская установочный файл CSPSetup, класс защиты будет соответствовать КС1, что может не коррелировать с требованиями по защите конфиденциальной информации Secure Pack. В данном случае класс защиты КС1 не соответствует требованиям АК3. И при его установке вы увидите ошибку несовместимости двух программ.

Следовательно, выбрав нужный класс защиты установочного файла, в нашей ситуации это КС3, проводим установку крипто-провайдера, и перезагружаем компьютер. Следующей ошибкой, которая может возникнуть при загрузке СЗИ Secure Pack, нужного нам протокола (АК3), это нехватка дополнительной установки программного обеспечения «КриптоПро

EFS» предназначенного для обеспечения защиты конфиденциальной информации при ее хранении на ПЭВМ. Если мы не проведем данную установку, то при загрузке СЗИ Secure Pack протокола АК3 у нас появится ошибка, требующая произвести данную загрузку.

Проводим установку «КриптоПро

EFS» и еще раз перезагружаем компьютер. Важно заметить, что перезагружать компьютер нужно перманентно, после установки каждой программы, иначе не произойдут нужные изменения в реестре, и вы можете опять столкнуться с проблемой несовместимости программ.

После выполнения всех действий установка Secure Pack Rus 3.0 АК3 пройдет успешно, и вы можете приступать к работе.

Последний момент, который хотелось бы отметить, это ввод ключа лицензии для крипто-провайдера.

Если вы не ввели при установке данной программы лицензионный ключ, то это можно сделать, зайдя в Панель управления, где будет находиться иконка «КриптоПро CSP». Двойной клик откроет свойства данной программы, где вы и введете лицензионный ключ при нажатии на кнопку «Ввод лицензии».

Надеемся, что данная статья помогла вам в настройке аналогичного оборудования.

С Уважением, команда BestHard.

Содержание

- Пак соболь настройка биос

- Средства доверенной загрузки. Системы обнаружения вторжений

- Установка и настройка средств доверенной загрузки

- Требования к средствам доверенной загрузки (СДЗ)

- Средство доверенной загрузки уровня загрузочной записи

- Средство доверенной загрузки уровня платы расширения

- Средство доверенной загрузки уровня базовой системы ввода-вывода

- Программно-аппаратный комплекс (ПАК) «Соболь». Установка и настройка

- Настройка механизма контроля целостности

- Системы обнаружения вторжений.

- Понятие систем обнаружения вторжений

- Система обнаружения вторжений уровня узла

- Система обнаружения вторжений уровня сети

Пак соболь настройка биос

Проблема

Настройки BIOS для совместной работы с ПАК «Соболь»

Решение

Ниже собраны параметры BIOS материнских плат, которые могут влиять на работу платы ПАК «Соболь» («всплытие» расширения BIOS платы «Соболь», поддержка USB-идентификаторов). Однако следует отметить, что наличие или отсутствие конкретного параметра и его влияние зависит от типа и версии BIOS Setup.

1. EFI/UEFI.

Для корректной работы платы ПАК «Соболь» в настройках системной BIOS отключить загрузку EFI-Shell (или других приложений стандарта EFI/UEFI) или как минимум поставить его не на первое место (т.е. первой должна загружаться какая-нибудь ОС). При таких настройках необходимо подключить и настроить сторожевой таймер.

1.1. UEFI Boot (Enabled, Disabled). Для корректной работы платы ПАК «Соболь» параметр должен быть выставлен в Disabled. Иначе возможна загрузка приложений стандарта EFI/UEFI.

2. Настройки USB.

Исследовать настройки USB необходимо лишь в том случае, если планируется использование электронных идентификаторов типа USB, а при текущих настройках возникают ошибки работы в поддержке USB-идентификаторов.

2.1. USB 1.1 Controller (Enabled, Disabled). Опция отвечает за стандартный USB-контроллер чипсета. Значение Enabled позволяет задействовать этот контроллер, Disabled — отключить его. Для возможности включения поддержки USB-идентификаторов в ПАК «Соболь» параметр должен принимать значение Enabled.

2.2. USB 2.0 Controller (Enabled, Disabled). Опция позволяет указать версию спецификации, которую будет использовать USB-контроллер чипсета. При выборе Disabled контроллер будет работать в режиме USB 1.1, значение Enabled позволяет задействовать и современный режим USB 2.0. При выборе значения параметра Disabled пропадет возможность работать с USB-идентификаторами в режиме 2.0.

2.3. USB 2.0 Controller mode (FullSpeed, HiSpeed). Конфигурация USB-контроллера: HiSpeed – 480 Мбит/с (соответствует USB 2.0), FullSpeed – 12 Мбит/с (соответствует USB 1.1). При выборе параметра FullSpeed пропадет возможность работать с USB-идентификаторами в режиме 2.0.

2.4. USB Function (Enabled, Disabled). Enabled — позволяет работать с USB-контроллерами. Disabled — отключает шину USB.

2.5. Legacy USB Support (Auto, Enabled, Disabled). Позволяет поддерживать Legacy USB. Опция Auto запрещает поддержку Legacy, если не подключено USB-устройство. Для корректной работы платы ПАК «Соболь» параметр должен быть выставлен в значение Enabled.

3. Сетевые настройки.

Перечисленные ниже указания по настройке носят рекомендательный характер. Иногда для того чтобы плата ПАК «Соболь» начала корректно работать, необходимо изменение сразу нескольких параметров BIOS Setup.

3.1. Boot to Network (Enabled, Disabled). Включает загрузку компьютера по сети. На некоторых платах определяет – будет ли инициализироваться устройство типа «сетевая плата». Поэтому если настройка неактивна, то расширение платы ПАК «Соболь» не всплывает. Если поставить Disabled, будет осуществляться загрузка компьютера без «всплытия» платы ПАК «Соболь». Поэтому параметр должен быть выставлен в Enabled.

3.2. Boot from LAN first (Enabled, Disabled). Включает загрузку компьютера по сети. При этом первоначально будет производиться попытка загрузить операционную систему с сервера, используя локальную сеть, и только если это невозможно, будет осуществляться загрузка с дисков компьютера. Выставление этого параметра в Enabled может привести к игнорированию загрузки платы ПАК «Соболь». Однако если мы хотим использовать плату в режиме загрузочного устройства (IPL), следует присвоить параметру значение Enabled.

3.3. PXE boot to LAN (Enabled, Disabled). Включает возможность загрузки с сетевой карты по стандарту PXE. Параметр аналогичен Boot to Network и должен быть выставлен в Enabled (чаще всего имеет значение при использовании платы в режиме загрузочного устройства (IPL)).

3.4. Slot Security (Enabled, Disabled). Состояние слота PCI/PCI-E. Если значение параметра установить в Disabled, то PCI/PCI-E слот будет отключен. Для корректной работы платы ПАК «Соболь» параметр соответствующего слота (в который установлена плата) должен быть выставлен в значение Enabled.

3.5. Launch PXE OpROM (Enabled, Disabled). Параметр аналогичен PXE boot to LAN. Для корректной работы платы ПАК «Соболь» параметр должен быть выставлен в Enabled.

3.6. PXE Boot Agent (Enabled, Disabled). Если плата ПАК «Соболь» не «всплывает», то изменение данного параметра может восстановить работу платы. Для этого попробуйте выставить данный параметр в значение Disabled для всех сетевых карт, кроме ПАК «Соболь».

3.7. Lan Option ROM (Enabled, Disabled). Эта опция позволяет разрешить (значение Enabled) или запретить (значение Disabled) сетевую загрузку компьютера посредством интегрированного сетевого адаптера. Для корректной работы платы ПАК «Соболь» параметр должен быть выставлен в значение Enabled.

4. Порядок загрузочных устройств.

Для того чтобы использовать плату в режиме загрузочного устройства (IPL*), необходимо определить ее первым загрузочным устройством в BIOS Setup.

4.1. Boot Drive Order. Определяет порядок опроса накопителей на предмет поиска на них операционной системы. В большинстве случаев при выборе этой опции (нажатием на ней клавиши ) вы попадаете в дополнительное меню, где можно уже непосредственно выбрать порядок опроса накопителей.

4.2. Boot Device Select. Определяет порядок опроса накопителей на предмет поиска на них операционной системы. Параметр аналогичен Boot Drive Order.

4.3. Boot Sequence. Определяет порядок опроса накопителей на предмет поиска на них операционной системы. Параметр аналогичен Boot Drive Order.

* Данная возможность доступна начиная с версии 3.0.3 (build141) только при наличии специального джампера на плате PCI-E или с отдельной версией прошивки на плате PCI.

5. Настройки HDD.

5.1. Hard Disk Write Protect (Enabled, Disabled). Включение данной опции (Enabled) запрещает запись на жесткие диски, установленные в компьютере. Достаточно сложно представить себе ситуацию, когда это потребовалось бы (даже операционная система во время своей работы постоянно «сбрасывает» на диск различную информацию), поэтому для корректной работы с шаблонами контроля целостности данная опция должна быть выключена (Disabled). Встречается нечасто.

———

Источник

Средства доверенной загрузки. Системы обнаружения вторжений

Установка и настройка средств доверенной загрузки

Доверенная загрузка – это загрузка различных операционных систем только с заранее определенных постоянных носителей (например, только с жесткого диска) после успешного завершения специальных процедур: проверки целостности технических и программных средств ПК (с использованием механизма пошагового контроля целостности) и аппаратной идентификации (аутентификации) пользователя.

Доверенная загрузка включает в себя:

- аутентификацию;

- контроль устройства, с которого BIOS начинает загрузку ОС (чаще, жёсткий диск компьютера, но это также может быть устройство чтения съёмный носителя, загрузки по сети и т.п.);

- контроль целостности и достоверности загрузочного сектора устройства и системных файлов запускаемой ОС;

- шифрование/расшифровывание загрузочного сектора, системных файлов ОС, либо шифрование всех данных устройства (опционально);

- аутентификация, шифрование и хранение секретных данных, таких как ключи, контрольные суммы и хэш-суммы, выполняются на базе аппаратных средств.

Подтверждение личности запускающего (аутентификация) осуществляется при помощи:

- секретного логина и пароля пользователя;

- дискеты, компакт-диска, флэш-карты с секретной аутентификационной информацией;

- аппаратного ключа, подключаемого к компьютеру через USB, последовательный или параллельный порты;

- аппаратного ключа, либо биометрической информации, считываемой в компьютер с помощью отдельно выполненного аппаратного модуля.

Аутентификация может происходить во время выполнения микропрограммы BIOS или перед загрузкой главной загрузочной записи (MBR) либо загрузочного сектора операционной системы или во время выполнения программы загрузочного сектора.

Основными преимуществами аппаратных средств доверенной загрузки являются:

- высокая степень защищённость секретной информации о паролях, ключах и контрольных суммах системных файлов. В условиях стабильной работы такого модуля не предусмотрено способа извлечения такой информации. (Однако известны некоторые атаки на существующие модули, нарушающие их работоспособность);

- возможная засекреченность алгоритмов шифрования, выполняемых аппаратно;

- невозможность запустить компьютер, не вскрывая его содержимого;

- в случае шифрования загрузочного сектора, невозможно запустить операционную систему пользователя, даже после извлечения аппаратного модуля;

- в случае полного шифрования данных, невозможность получить любые данные после извлечения аппаратного модуля.

Иерархия вложенности системных сред представлена на рисунке:

Основными этапами загрузки BIOS являются:

- Включение питания компьютера.

- Распаковка BIOS в shadow-область ОЗУ.

- Тестирование работоспособности (post).

- Инициализация ПЗУ дополнительных модулей (expansion ROM).

- Начальная загрузка (int 19h).

- Поиск сигнатур на устройствах загрузки и передача управления по адресу 0000:7С00h.

- Загрузка boot-сектора.

- Загрузка операционной системы.

Требования к средствам доверенной загрузки (СДЗ)

Требования к средствам доверенной загрузки установлены приказом ФСТЭК России от 27 сентября 2013 г. № 119 (зарегистрирован Минюстом России 16 декабря 2013 г., рег. № 30604 ) и вступили в действие с 1 января 2014 г.

В Требованиях выделены следующие типы средств доверенной загрузки:

- средства доверенной загрузки уровня базовой системы ввода-вывода – классы 4, 3, 2, 1 ;

- средства доверенной загрузки уровня платы расширения – классы 4, 3, 2, 1 ;

- средства доверенной загрузки уровня загрузочной записи – классы 6, 5 .

Для дифференциации требований к функциям безопасности средств доверенной загрузки выделяются шесть классов защиты средств доверенной загрузки. Самый низкий класс – шестой, самый высокий – первый.

Специализация средств доверенной загрузки в зависимости от вида защищаемой информации и класса защиты средства доверенной загрузки приведена в таблице.

| Класс СЗИ | Государственные информационные системы | Информационные системы персональных данных | Информационные системы общего пользования | ||||

| Без ИО | ИО | 3 тип угроз | 2 тип угроз | 1 тип угроз | |||

| Без ИО | ИО | ||||||

| 1 | Применяются на объектах информатизации, обрабатывающих информацию, содержащую сведения, составляющие государственную тайну | ||||||

| 2 | |||||||

| 3 | |||||||

| 4 | 1,2 | 1,2,3 | 1,2 | 1,2,3 | 1,2,3 | 1,2 | II |

| 5 | 3 | — | 3 | 4 | — | — | — |

| 6 | Иные системы |

Сокращение «ИО» в таблице означает взаимодействие защищаемых систем с информационно-телекоммуникационными сетями международного информационного обмена (сетями Интернет).

Рассмотрим типы средств доверенной загрузки подробнее.

Средство доверенной загрузки уровня загрузочной записи

Представляет собой программно-техническое средство, которое предназначено для предотвращения несанкционированного доступа к ресурсам информационной системы при загрузке нештатной операционной среды функционирования и загрузке с нештатного загрузочного диска. Широко применяются как встроенные средства в СЗИ от НСД.

Как уже отмечалось, средства доверенной загрузки уровня загрузочной записи имеют класс защиты 5 или 6. СДЗ обоих классов противодействуют следующим угрозам безопасности информации:

- несанкционированного доступа к информации за счет загрузки нештатной ОС и обхода правил разграничения доступа штатной ОС и (или) других средств защиты информации, работающих в среде штатной ОС;

- несанкционированной загрузки штатной ОС и получение несанкционированного доступа к информации;

- несанкционированного изменения конфигурации (параметров) средства доверенной загрузки;

- преодоление или обход функций средства доверенной загрузки идентификация/ аутентификация за счет недостаточного качества аутентификационной информации.

Кроме того, СДЗ 5-го класса противодействует угрозе несанкционированного получения доступа к ресурсам средства доверенной загрузки из программной среды средства вычислительной техники после завершения работы средства доверенной загрузки.

В СДЗ уровня загрузочной записи должны быть реализованы следующие функции безопасности:

| Функция | Класс 6 | Класс 5 |

| Разграничение доступа к управлению средством доверенной загрузки | + | + |

| Аудит безопасности средства доверенной загрузки | + | + |

| Идентификация и аутентификация | + | + |

| Управление доступом к ресурсам средства вычислительной техники | + | + |

| Обеспечение безопасности после завершения работы средства доверенной загрузки | + |

В защищаемой среде должны быть реализованы следующие функции безопасности:

- Физическая защита средств вычислительной техники, доступ к которым контролируется с применением средств доверенной загрузки;

- Обеспечение условий безопасного функционирования (расширенные возможности аудита безопасности);

- Управление атрибутами безопасности компонентов средств доверенной загрузки;

- Защита от отключения (обхода).

Средство доверенной загрузки уровня платы расширения

Представляет собой программно-техническое средство, которое реализует функции по предотвращению несанкционированного доступа к программным и (или) техническим ресурсам средства вычислительной техники на этапе его загрузки.

СДЗ уровня платы расширения противодействует следующим угрозам безопасности информации:

- несанкционированный доступ к информации за счет загрузки нештатной операционной системы и обхода правил разграничения доступа штатной операционной системы и (или) других средств защиты информации, работающих в среде штатной операционной системы;

- нарушение целостности программной среды средств вычислительной техники и (или) состава компонентов аппаратного обеспечения средств вычислительной техники в информационной системе;

- нарушение целостности программного обеспечения средства доверенной загрузки;

- несанкционированное изменение конфигурации (параметров) средств доверенной загрузки;

- преодоление или обход функций безопасности средств доверенной загрузки.

Использованием СДЗ должны быть реализованы следующие функции безопасности:

- разграничение доступа к управлению СДЗ;

- управление работой СДЗ;

- управление параметрами СДЗ;

- аудит безопасности СДЗ;

- тестирование СДЗ, контроль целостности программного обеспечения и параметров СДЗ;

- контроль компонентов СВТ;

- блокирование загрузки операционной системы СДЗ;

- сигнализация СДЗ.

В среде должны быть реализованы следующие функции безопасности среды:

- физическая защита средств вычислительной техники, доступ к которым контролируется с применением средств доверенной загрузки;

- обеспечение доверенного канала при удаленном управлении СДЗ и взаимодействии с другими средствами защиты информации и доверенного маршрута при взаимодействии с уполномоченными субъектами;

- обеспечение условий безопасного функционирования (расширенные возможности аудита безопасности), идентификации и аутентификации пользователей и администраторов СДЗ;

- управление атрибутами безопасности компонентов средств доверенной загрузки;

- защита от отключения (обхода).

Средство доверенной загрузки уровня базовой системы ввода-вывода

Средство доверенной загрузки уровня базовой системы ввода-вывода представляет собой программно-техническое средство, которое встраивается в базовую систему ввода-вывода и должно обеспечивать невозможность подключения нарушителя в разрыв между базовой системой ввода-вывода и средств.

СДЗ противодействует угрозам безопасности информации:

- несанкционированный доступ к информации за счет загрузки нештатной операционной системы и обхода правил разграничения доступа штатной операционной системы и (или) других средств защиты информации, работающих в среде штатной операционной системы;

- отключение и (или) обход нарушителями компонентов средств доверенной загрузки;

- несанкционированное изменение конфигурации (параметров) средства доверенной загрузки;

- преодоление или обход функций безопасности средств доверенной загрузки.

В СДЗ должны быть реализованы следующие функции безопасности:

- разграничение доступа к управлению СДЗ;

- управление работой СДЗ;

- управление параметрами СДЗ;

- аудит безопасности СДЗ;

- тестирование СДЗ, контроль целостности программного обеспечения и параметров СДЗ;

- контроль компонентов СВТ;

- блокирование загрузки операционной системы СДЗ;

- сигнализация СДЗ;

- обеспечение безопасности после завершения работы СДЗ.

В среде должны быть реализованы следующие функции безопасности:

- физическая защита средств вычислительной техники, доступ к которым контролируется с применением средств доверенной загрузки;

- обеспечение доверенного канала при удаленном управлении СДЗ и взаимодействии с другими средствами защиты информации и доверенного маршрута при взаимодействии с уполномоченными субъектами;

- обеспечение условий безопасного функционирования (расширенные возможности аудита безопасности), идентификации и аутентификации пользователей и администраторов СДЗ;

- управление атрибутами безопасности компонентов средств доверенной загрузки;

- защита от отключения (обхода).

Программно-аппаратный комплекс (ПАК) «Соболь». Установка и настройка

Одним из наиболее распространенных СДЗ является программно-аппаратный комплекс (ПАК) «Соболь» или как его еще называют, электронный замок «Соболь».

Электронный замок «Соболь» предназначен для защиты компьютеров от несанкционированного доступа и обеспечения доверенной загрузки, а также создания доверенной программной среды.

ПАК «Соболь» устанавливается на компьютеры, оснащенные 32 -х или 64 -х разрядными процессорами. Для подключения платы комплекса у компьютера должен быть свободный разъем системной шины стандарта PCI-E/ PCI/ Mini PCI-E. Работоспособность ПАК «Соболь» не зависит от типа используемой ОС, поэтому плату комплекса можно устанавливать на компьютеры, работающие под управлением различных операционных систем. Реализованный в комплексе механизм КЦ (контроль целостности) включает в свой состав программные компоненты, успешная работа которых зависит от операционной системы компьютера.

Плата ПАК «Соболь» PCI с расположением разъемов приведена на рисунке:

Плата ПАК «Соболь» PCI-Express с расположением разъемов:

Рассмотрим пример установки ПАК «Соболь» на плате PCI. Для начала установки, после отключения ПК от сети и снятия крышки корпуса, нам первым делом необходимо установить плату в разъем.

Следует отметить, что плата PCI поставляется со вставленной перемычкой между разъемами J0 и J1 и в этом положении перемычка не несет никакой функции, проще говоря, можно считать, что её нет в плате. Оставляем её в этом положении и приступаем к подключению сторожевого таймера.

Отсутствие перемычки загружает ПАК «Соболь» в режиме инициализации, который предназначен для первичной регистрации администратора, если же перемычка находится в положении J0 , то ПАК «Соболь» загружается в рабочем режиме.

Сторожевой таймер — это дополнительный модуль, блокирующий доступ к компьютеру при обнаружении попытки отключения электронного замка «Соболь».

Для подключения сторожевого таймера необходимо отключить штекер стандартного кабеля кнопки Reset от разъема Reset , расположенного на материнской плате и вставить его разъем RST платы комплекса «Соболь».

После этого подключается штекер кабеля механизма сторожевого таймера, входящего в комплект поставки, к разъему платы WD. Затем подключается другой штекер этого кабеля к разъему Reset , расположенному на материнской плате.

После перезагрузки компьютера должно высветиться окно с заголовком Режим инициализации :

Если же такого окна не наблюдается, на черном фоне отображается мигающий курсор, то это значит что управление на ПАК «Соболь» не передалось. Для устранения данной проблемы необходимо в BIOS Setup разрешить загрузку операционной системы с модулей расширения BIOS сетевых плат.

Если управление по прежнему не передается модулю расширения BIOS комплекса, используйте ПАК «Соболь» в режиме загрузочного устройства (IPL- режим).

Для того, чтобы перевести плату PCI-E в загрузочный режим, необходимо установить перемычку на разъем J2 , предварительно выключив компьютер.

После проделанных действий следует включить компьютер, зайти в BIOS и в настройках последовательности загрузки системы с загрузочных устройств ставим [Network: Sobol] на первое место, следом [UEFI USB Hard Disk]:

В этом случае загрузка операционной системы осуществляется только с жесткого диска, при условии его наличия в меню загрузки BIOS Setup.

В отличие от платы PCI-E, в плате PCI нет возможности самостоятельно перевести ПАК «Соболь» в загрузочный режим с помощью перемычки. Для того чтобы перевести плату PCI в IPL режим необходимо будет обратиться в службу технической поддержки разработчика данного комплекса и сдать плату PCI на перепрошивку.

После перепрошивки АПМДЗ «Соболь», должно загрузится окно Режим инициализации Нужно выбрать пункт Инициализация платы и приступить к первичной регистрации администратора. После просмотра общих параметров системы пройдет тестирование датчика случайных чисел и высветиться окно, в котором нужно подтвердить первичную регистрацию.

В поле Введите новый пароль следует ввести свой пароль, который должен содержать не менее восьми знаков.

После подтверждения вас попросят предъявить персональный идентификатор:

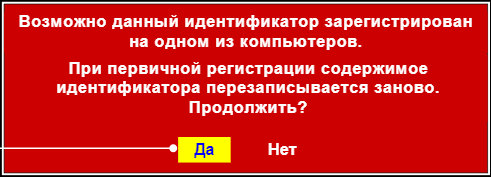

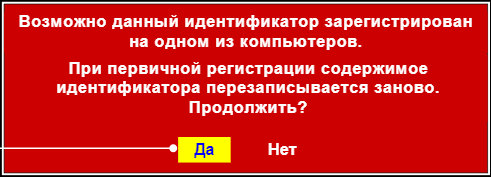

Если идентификатор регистрировался ранее на другом компьютере и уже содержит служебную информацию, на экране появится предупреждение:

После идентификации платы, необходимо переместить перемычку, которая на данный момент находится между разъемами J0 и J1 в положение J0 . Тем самым ПАК «Соболь» переводится в рабочий режим.

На этом установка платы «Соболь» заканчивается, после включения компьютера производится загрузка уже непосредственно через электронный замок. Вас попросят приложить идентификационный ключ, которому уже присвоен уникальный код. После этого вводится пароль и отображается информационный раздел, где будет показана статистика последних удачных и неудачных входов в систему. Пропуская этот раздел путем нажатия любой клавиши переходим в меню администратора, откуда уже можно перейти непосредственно к загрузке операционной системы или же произвести индивидуальные настройки.

После загрузки операционной системы нужно установить программного обеспечения ПАК «Соболь», которое входит в пакет. После завершения установки программного обеспечения следует перезагрузить компьютер.

Настройка механизма контроля целостности

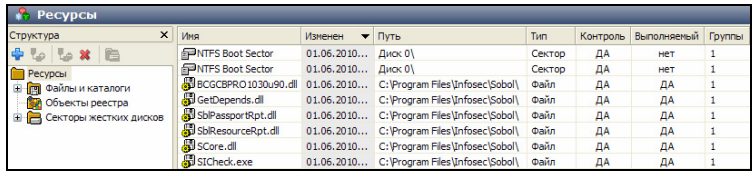

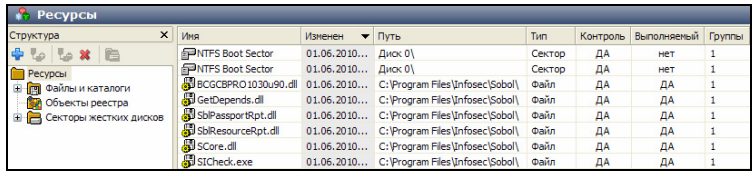

Механизм контроля целостности комплекса «Соболь» обеспечивает до загрузки операционной системы контроль следующих объектов:

- файлы;

- секторы жесткого диска;

- элементы (объекты) системного реестра:

- параметры ключей (переменные по ключу, переменная реестра);

- ключи реестра с параметрами и вложенными ключами (ключи с переменными).

Параметры, определяющие работу механизма контроля целостности комплекса «Соболь», объединены в рамках единой модели данных. Модель данных представляет собой иерархическое описание объектов и связей между ними. В модели используются 5 категорий объектов:

| Объект | Пояснение |

|---|---|

| Ресурс | Ресурсы — это файлы, секторы диска и элементы системного реестра. Описание файлов, секторов и элементов однозначно определяет местонахождение ресурса и его тип |

| Группа ресурсов | Объединяет множество описаний ресурсов одного типа (файлы, секторы, элементы реестра). Однозначно определяется типом входящих в группу ресурсов |

| Задача | Задача — это набор групп ресурсов одного и того же или разных типов. Например, задача может одновременно включать группу системных файлов и секторов |

| Задание | Включает в себя набор задач и групп ресурсов, подлежащих контролю |

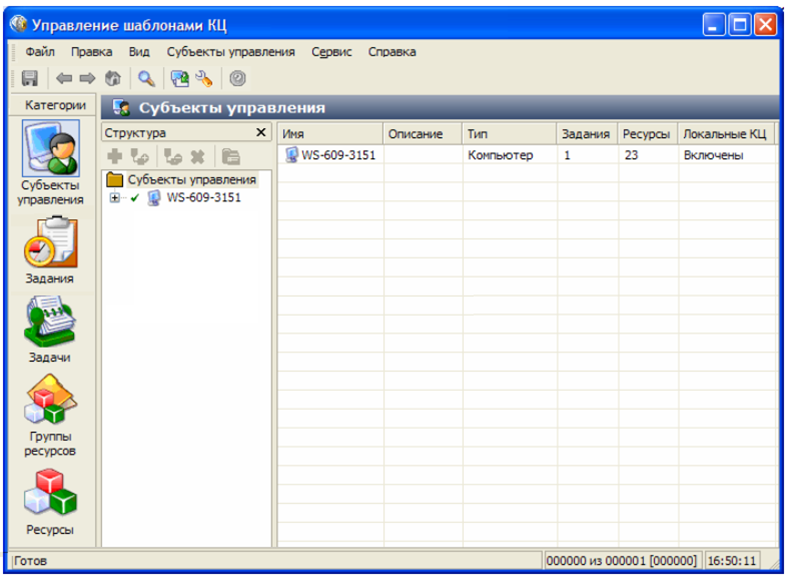

| Субъект управления | Субъектом управления является компьютер, защищаемый комплексом «Соболь» |

Объекты одной категории являются подчиненными или вышестоящими по отношению к объектам другой категории. Так, ресурсы являются подчиненными по отношению к группам ресурсов, а группы — к задачам. Включение ресурсов в группы, групп ресурсов в задачи, а задач — в задания называется установлением связей между объектами. В конечном итоге задания назначаются субъектам.

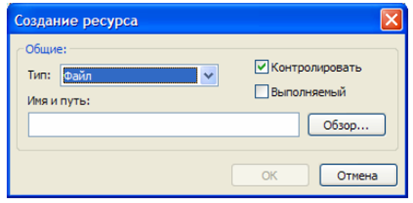

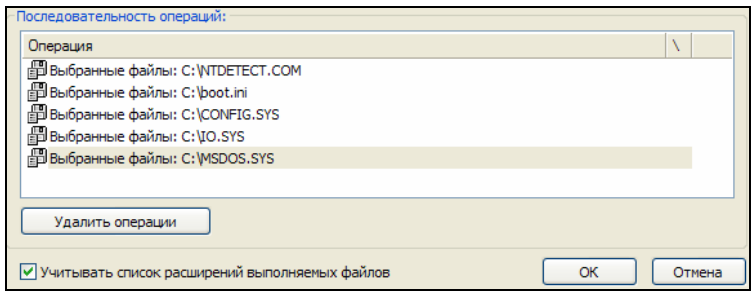

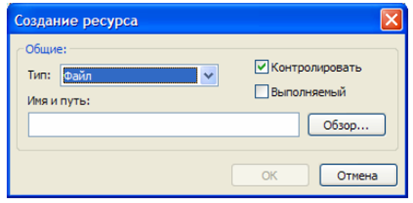

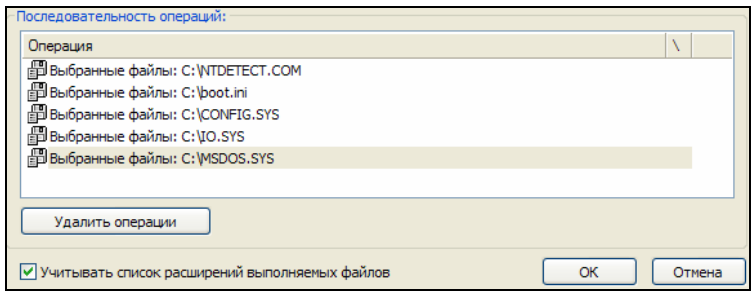

Для создания одиночного ресурса (файл, сектор, элемент реестра):

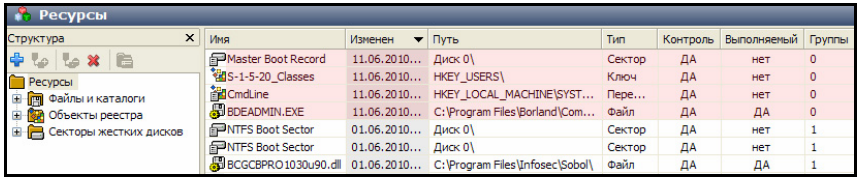

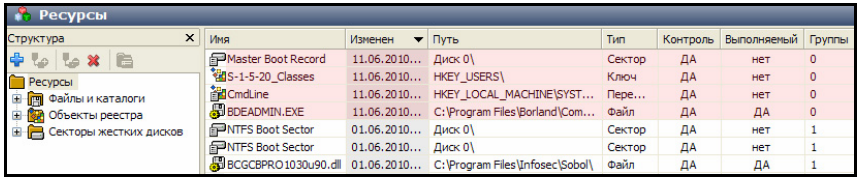

- В области Категории главного окна программы управления шаблонами КЦ нужно выбрать категорию Ресурсы . Окно Ресурсы примет вид, подобный следующему:

В панели инструментов области Структура следует нажать кнопку Добавить новый (Insert) . На экране появится диалоговое окно Создание ресурса :

В раскрывающемся списке Тип выберите необходимый ресурс Файл/Переменная реестра/Ключ реестра/Секторы диска .

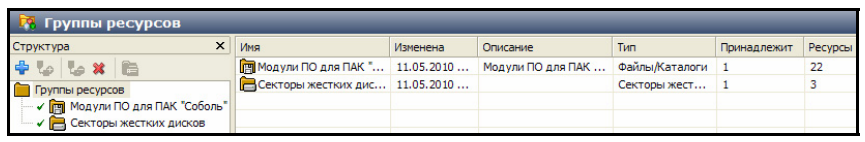

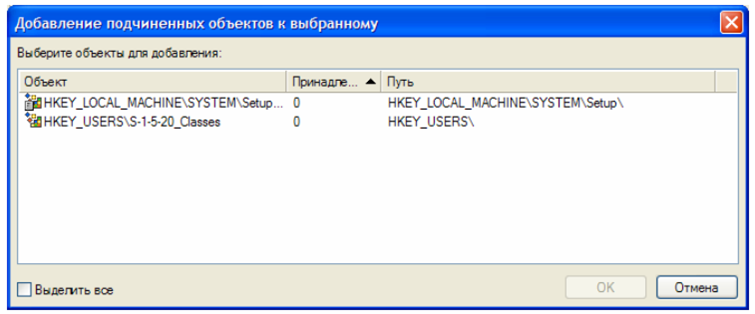

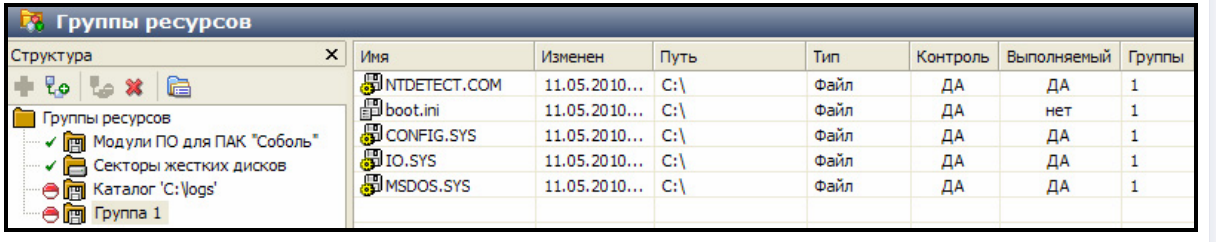

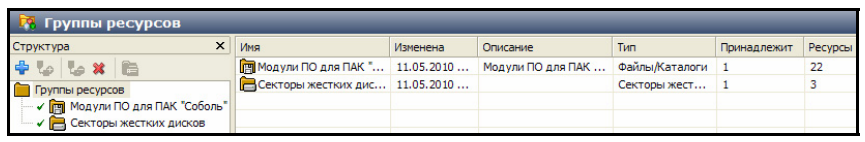

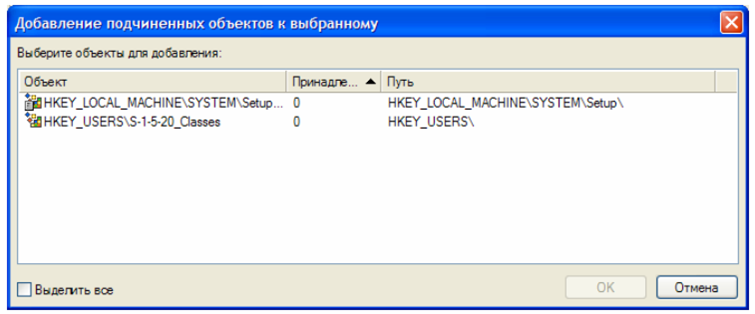

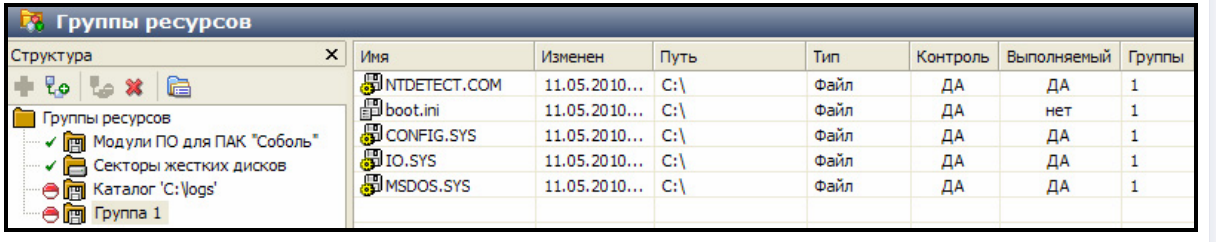

В области Категории главного окна программы управления шаблонами КЦ выберите категорию Группы ресурсов .

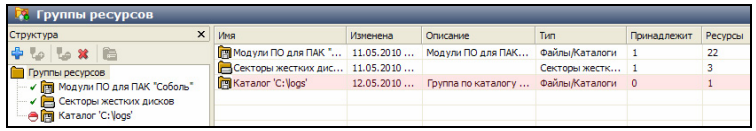

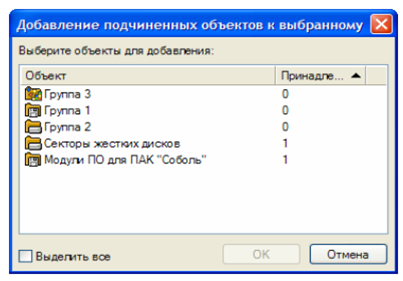

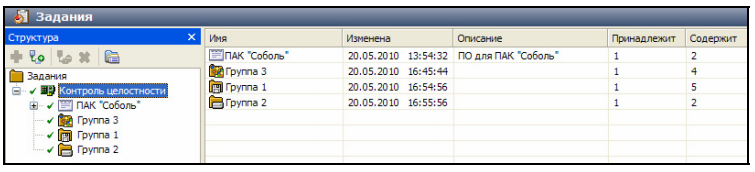

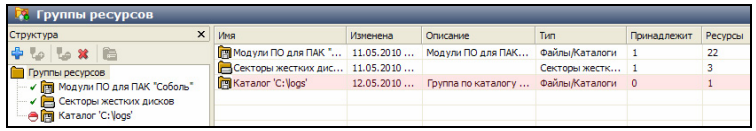

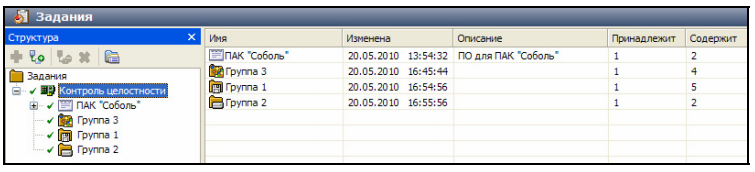

Группы ресурсов Модули ПО для ПАК «Соболь» и Секторы жестких дисков созданы по умолчанию во время установки ПО комплекса:

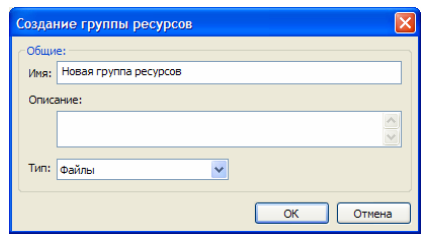

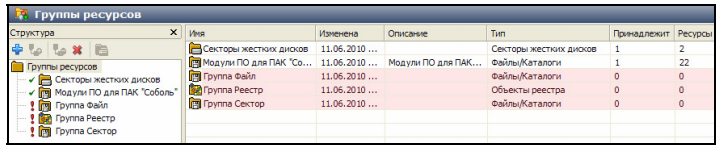

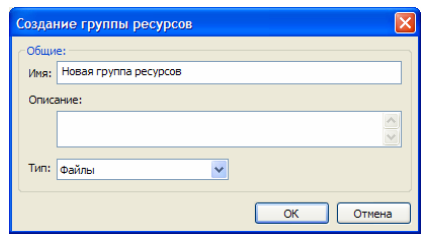

В поля Имя и Описание введите соответственно имя создаваемой группы (например, Группа Файл/Группа Реестр/Группа Сектор ) и при необходимости краткую дополнительную информацию о группе, в раскрывающемся списке Тип выберите Файлы/Объекты реестра/Секторы жестких дисков :

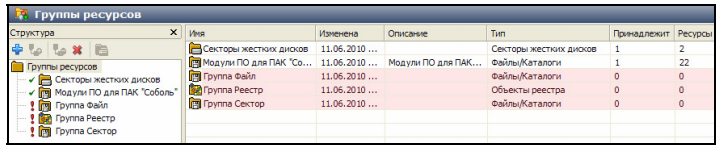

В области Структура вызовите контекстное меню созданной папки (например, Группа Реестр ) и выполните команду Добавить ресурсы/Существующие :

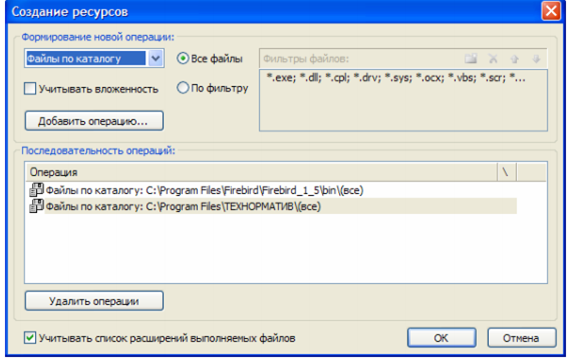

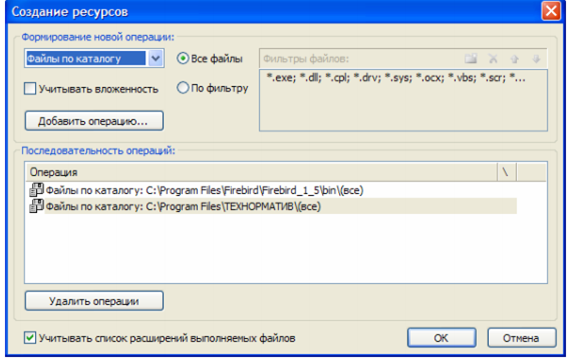

Создание групп ресурсов:

В области Категории главного окна программы управления шаблонами КЦ выберите категорию Группы ресурсов .

В области Структура вызовите контекстное меню папки Группы ресурсов и выполните команду Создать группу/По каталогу .

Выберите необходимый каталог и нажмите OK . В появившемся информационном окне Управление шаблонами КЦ нажмите OK .

Окно Группы ресурсов примет вид, подобный следующему:

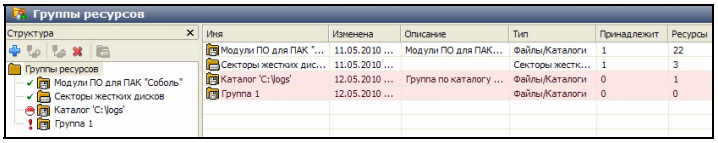

Создание группы файлов:

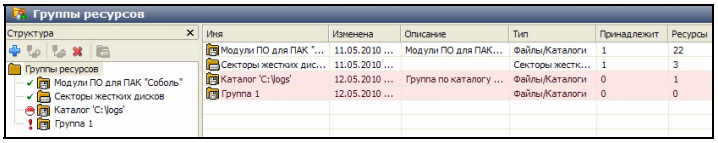

В поля Имя и Описание введите соответственно имя создаваемой группы (например, Группа 1 ) и при необходимости краткую дополнительную информацию о группе, в раскрывающемся списке Тип выберите Файлы и окно Группы ресурсов примет вид, подобный следующему:

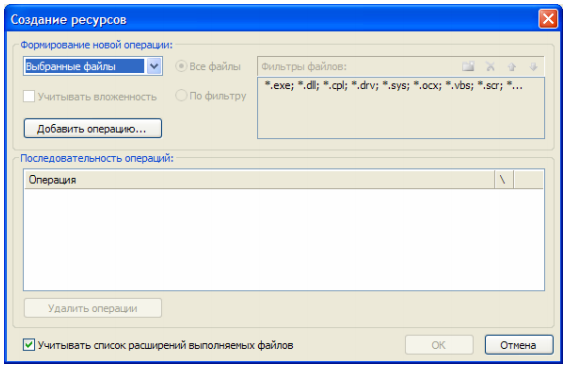

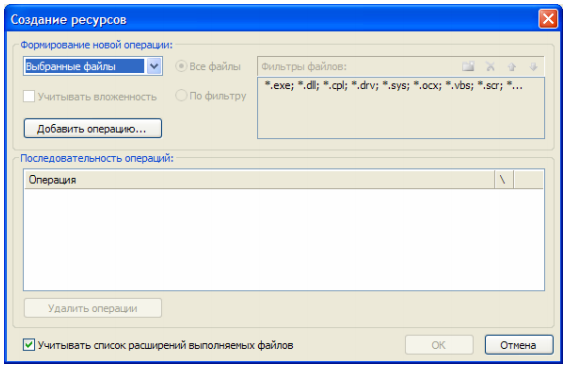

В области Структура вызовите контекстное меню папки созданной группы и выполните команду Добавить ресурсы/Несколько новых .

Доступно 2 варианта:

Выбранные файлы (стандартная процедура выбора файлов; дополнительные условия недоступны).

Файлы по каталогу (добавляются файлы, входящие в указанный каталог, учитывается вложенность, можно использовать фильтр — только для варианта Файлы по каталогу ).

Выберите необходимые файлы:

Проанализируйте список выполненных операций на предмет того, содержит ли он все ресурсы, планируемые для включения в модель данных.

Окно Группы ресурсов примет вид, подобный следующему:

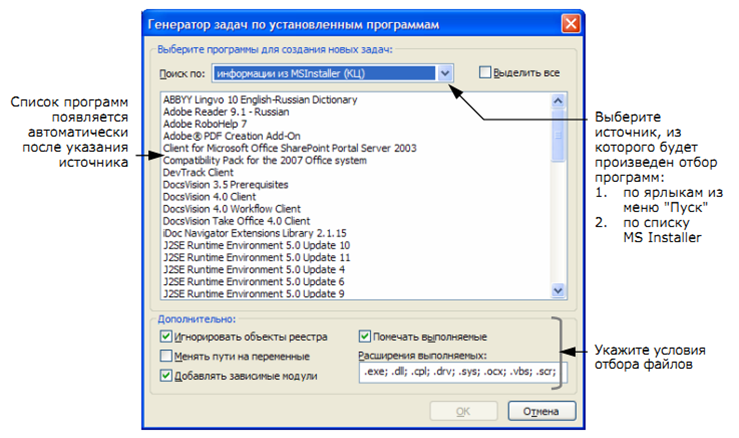

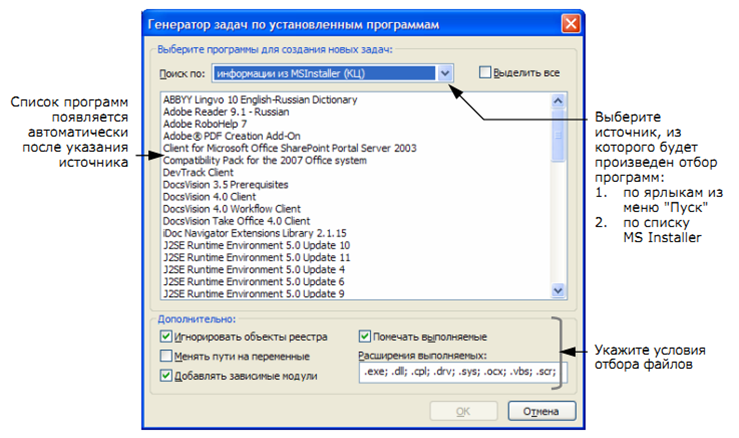

Создание иных ресурсов

- группы файлов с помощью генератора задач;

- группы секторов;

- группы элементов системного реестра (группы ключей реестра, группы переменных ключей реестра).

Добавление объектов в задание на контроль целостности:

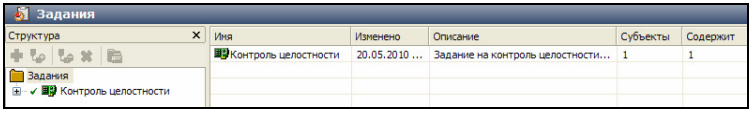

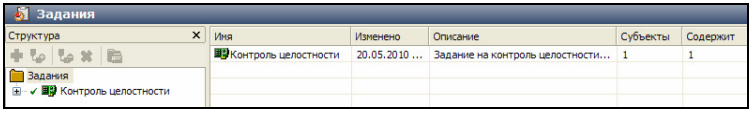

В панели категорий главного окна программы Управление шаблонами КЦ выберите категорию Задания :

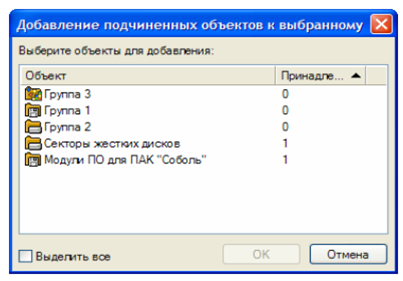

В области Структура вызовите контекстное меню папки Контроль целостности и выполните команду Добавить задачи/группы/Существующие :

Выберите объекты, которые вы планируете включить в задание на контроль целостности.

Расчет эталонных значений контрольных сумм:

После корректировки шаблонов контроля целостности (КЦ) необходимо заново рассчитать эталонные значения контрольных сумм. Перед запуском процедуры расчета контроля целостности обязательно отключите от USB-портов компьютера все устройства класса USB Mass Storage Device (flash-накопители, CD-, DVD-приводы и т. п.).

Для расчета контрольных сумм нужно перезагрузить компьютер и войти в систему с правами администратора комплекса «Соболь», затем в меню администратора выбрать команду Расчет контрольных сумм .

Начнется расчет эталонных значений контрольных сумм объектов, заданных шаблонами контроля целостности. При этом на экране появится окно, которое отображает процесс расчета контрольных сумм.

Процесс расчета можно прервать, нажав клавишу Esc . При обнаружении ошибки процесс расчета останавливается и на экран выводится сообщение об ошибке. Следует изучить это сообщение.

Расчет эталонных значений контрольных сумм считается завершившимся успешно, если в процессе расчета не зафиксировано ни одной ошибки (поле «Найдено ошибок» содержит значение 0 ).

При обнаружении ошибок (не найден заданный файл или сектор и т. д.) необходимо выяснить и устранить причины их возникновения. Например, если не найдены заданные файлы, откорректируйте шаблоны КЦ файлов, исключив из него отсутствующие на диске файлы. После того как все выявленные недостатки будут устранены, повторите процедуру расчета эталонных значений контрольных сумм.

Системы обнаружения вторжений.

Понятие систем обнаружения вторжений

Система обнаружения вторжений (СОВ) — это система, призванная обнаружить попытки проникновения в частную сеть и сообщить системному администратору о факте вторжения.