LHG kit-series

This manual is for LHG kit series models:

LHG LTE6 kit

(RBLHGR&R11e-LTE6)

LHG LTE kit

(RBLHGR&R11e-LTE)

LHG LTE kit-US

(RBLHGR&R11e-LTE-US)

Safety Warnings

Before you work on any equipment, be aware of the hazards involved with electrical circuitry, and be familiar with standard practices for preventing

accidents.

Ultimate disposal of this product should be handled according to all national laws and regulations.

All installation methods for mounting an access point on any wall surface are subject to the acceptance of local jurisdiction.

The Installation of the equipment must comply with local and national electrical codes.

This product is intended to be mounted outdoors on a pole. Please read the mounting instructions carefully before beginning installation. Failure to use the

correct hardware and configuration or to follow the correct procedures could result in a hazardous situation for people and damage to the system.

Use only the power supply and accessories approved by the manufacturer, which can be found in the original packaging of this product.

Read the installation instructions before connecting the system to the power source.

We cannot guarantee that no accidents or damage will occur due to the improper use of the device. Please use this product with care and operate at your

own risk!

In the case of device failure, please disconnect it from power. The fastest way to do so is by unplugging the power plug from the power outlet.

It is the customer’s responsibility to follow local country regulations, including operation within legal frequency channels, output power, cabling

requirements, and Dynamic Frequency Selection (DFS) requirements. All Mikrotik radio devices must be professionally installed.

This is a class A device. In a domestic environment, this product might cause radio interference in which case the user might be required to take adequate

measures.

Exposure to Radio Frequency Radiation: This MikroTik equipment complies with the FCC, IC, and European Union radiation exposure limits set forth for an

uncontrolled environment. This MikroTik device should be installed and operated no closer than 130 centimeters from your body, occupational user, or the

general public.

Quickstart

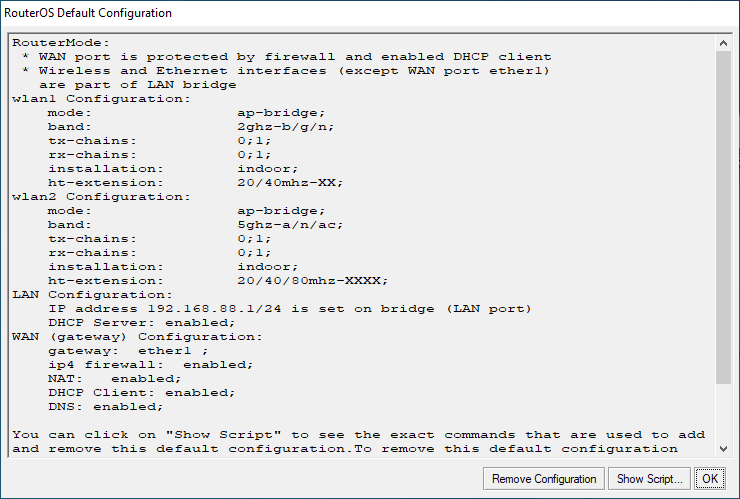

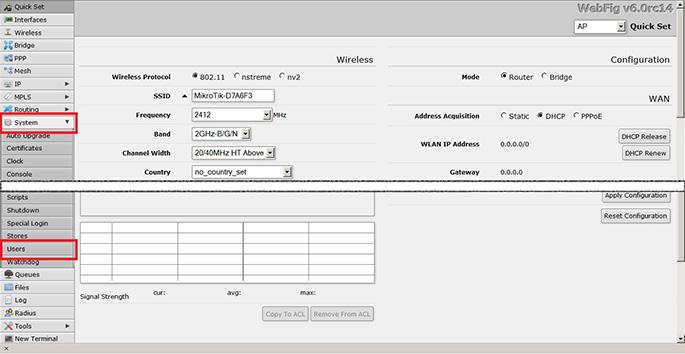

The default configuration CPE RouterMode:

*WAN port is protected by a firewall and enabled DHCP client.

MikroTik RouterOS очень мощная, гибкая и широко используется во всех типах сред, от простой домашней пользовательской сети до крупных корпоративных сетей. Это руководство предназначено, чтобы помочь вам понять MikroTik RouterOS и показать, как настроить маршрутизатор MikroTik от начала до конца с некоторыми из наиболее часто используемых настроек. Чтобы получить максимальную отдачу от настройки, необходимы базовые знания в области сетевых технологий.

Удалите всю конфигурацию

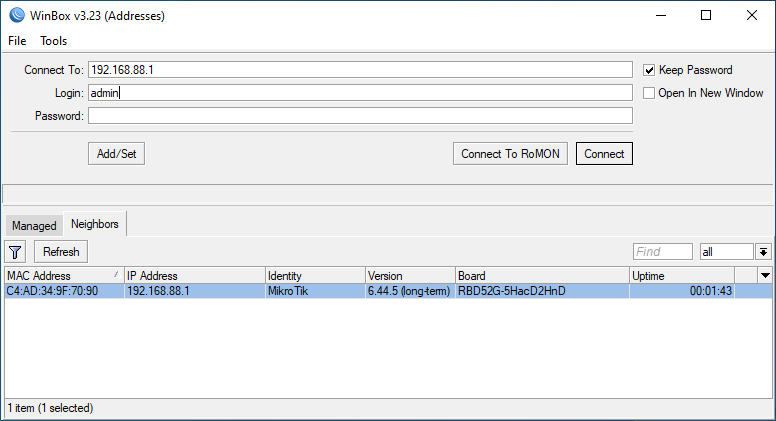

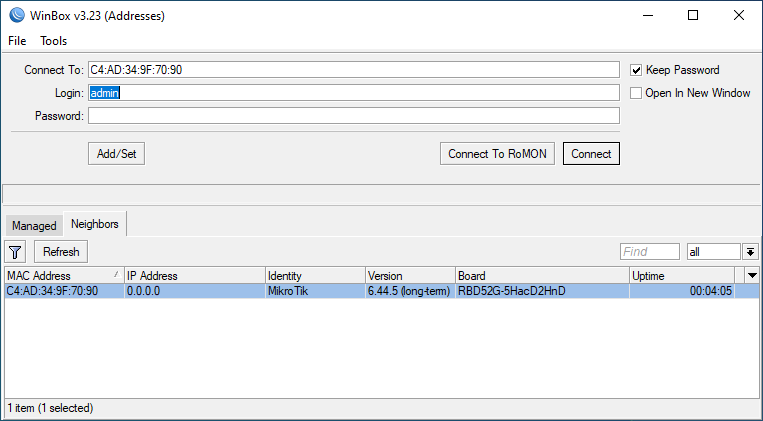

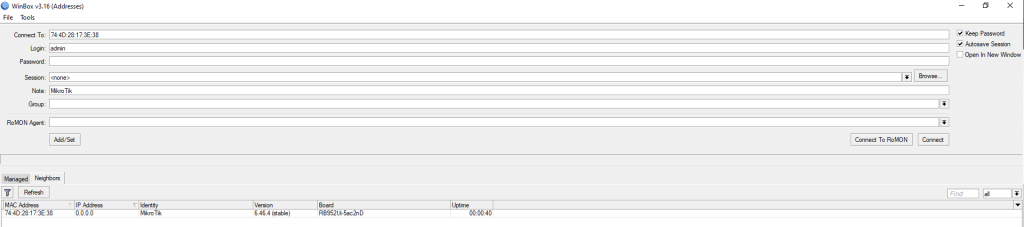

Загрузите WinBox с https://mikrotik.com/download и сохраните его на своем рабочем столе. Откройте WinBox, дважды щелкнув его (установка не требуется), и подключитесь к маршрутизатору, щелкнув MAC-адрес на вкладке. Убедитесь, что вы не подключены к порту 1 на маршрутизаторе, поскольку позже он станет интернет-портом.

Примечание: когда вы нажимаете MAC-адрес устройства, он автоматически появляется в поле «Подключиться к:». Это рекомендуемый способ подключения к устройству MikroTik для начальной настройки. Учетные данные для входа по умолчанию — admin (должны быть в нижнем регистре) и без пароля, поэтому оставьте поле пароля пустым и нажмите кнопку Connect.

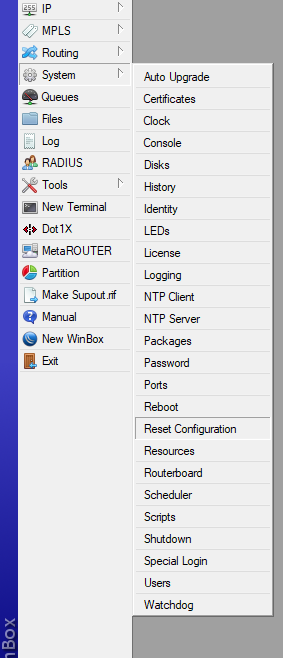

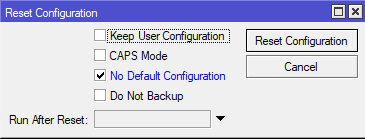

Чтобы сбросить настройки маршрутизатора и удалить все параметры конфигурации, перейдите в раздел «Система/System», «Сбросить конфигурацию/Reset Configuration» и отметьте «Нет конфигурации по умолчанию/No Default Configuration»:

Маршрутизатор перезагрузится, и вы будете отключены. Когда маршрутизатор перезагрузится, откройте WinBox и повторно подключитесь к маршрутизатору, как указано выше.

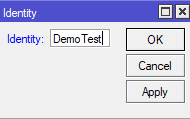

Дайте маршрутизатору имя

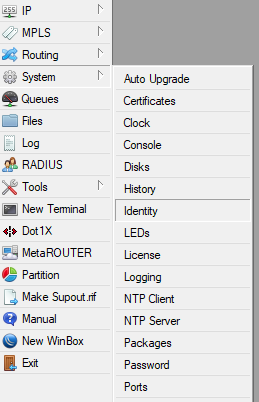

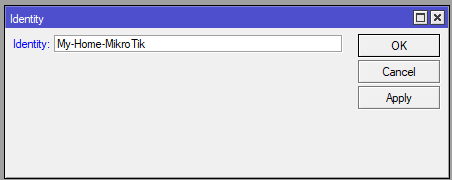

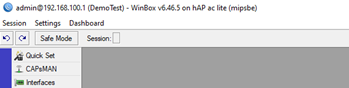

Перейдите в System, Identity и замените идентификатор по умолчанию выбранным вами именем и нажмите OK, я выбрал DemoTest.

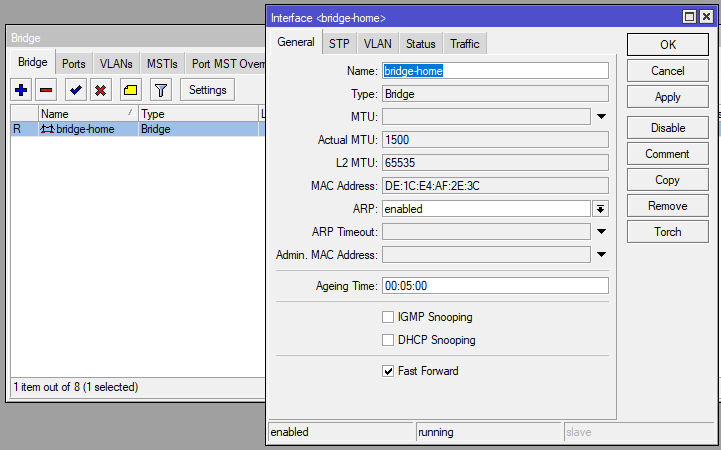

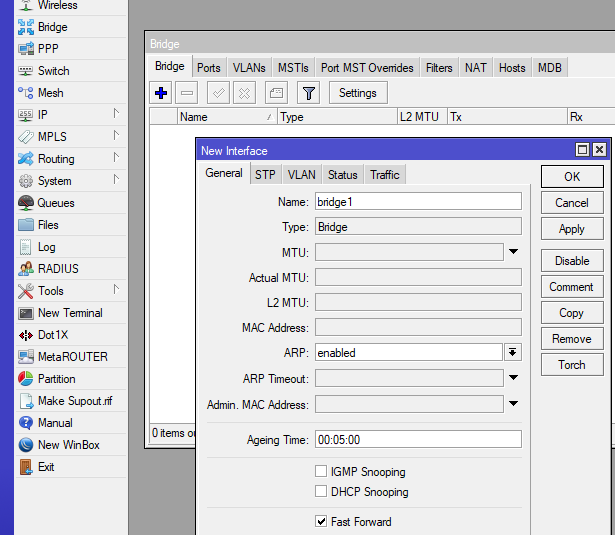

Создайте мост

Перейдите к Bridge и щелкните значок плюса, чтобы создать новый мост, затем щелкните OK. Это позволяет нам объединять порты Ethernet и интерфейсы WiFi в нашу локальную сеть или LAN. В этом примере мы не будем добавлять порт Ethernet 1, поскольку он станет портом Интернет позже. Его называют глобальной сетью или WAN.

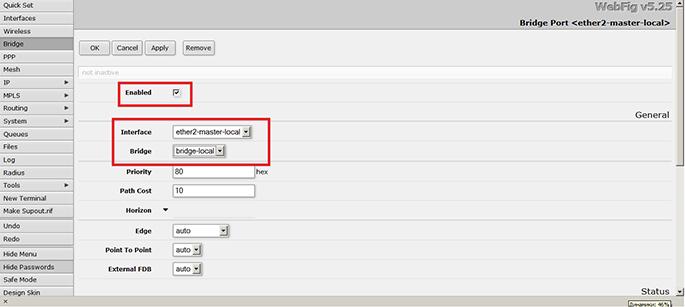

После создания моста нам нужно будет добавить к нему порты Ethernet и интерфейсы Wi-Fi. Здесь следует отметить, что при добавлении интерфейса, через который вы подключены к маршрутизатору, вы будете отключены. Например, если ваш Ethernet-кабель подключен к порту номер 2 или ether2, как только вы добавите ether2 к мосту, вы потеряете соединение с маршрутизатором. Повторно подключитесь, щелкнув MAC-адрес и нажав кнопку «Подключиться» в WinBox, как указано выше.

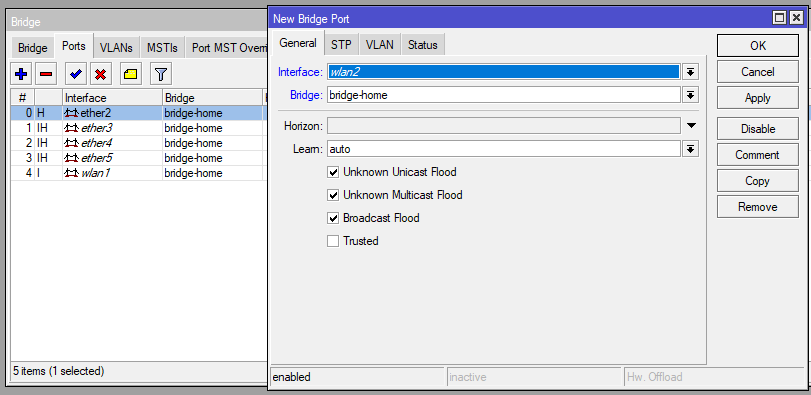

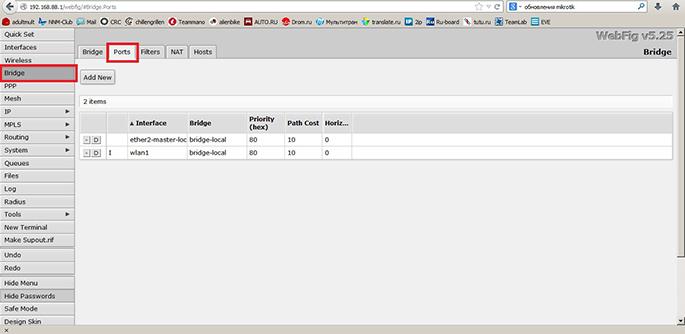

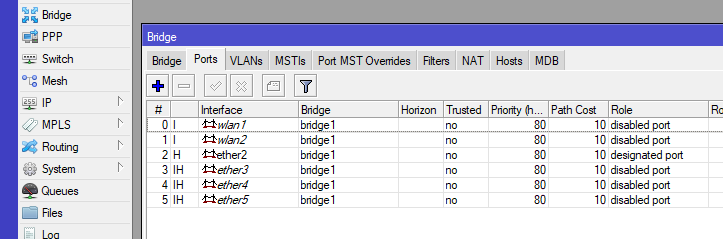

Когда окно моста все еще открыто, щелкните вкладку «Порты/Ports» и по очереди добавьте ether2, ether3, ether4, ether5 и любые имеющиеся у вас интерфейсы wlan. У моего маршрутизатора есть два интерфейса wlan или интерфейсы беспроводной локальной сети. Один для 2,4 ГГц и один для 5 ГГц, однако у вас может быть и один интерфейс wlan, поэтому просто добавьте его к мосту.

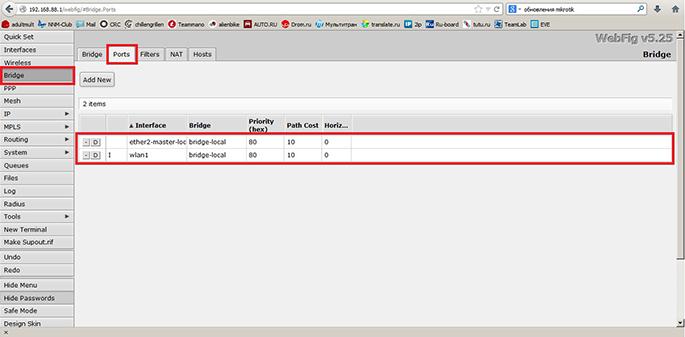

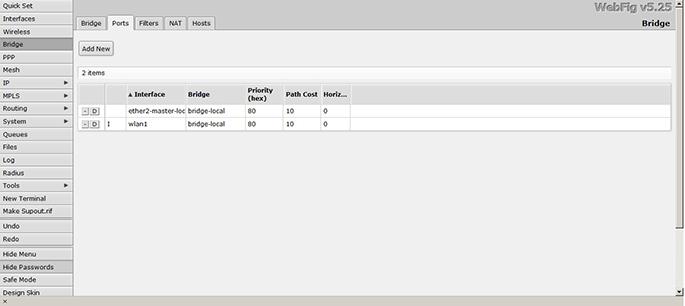

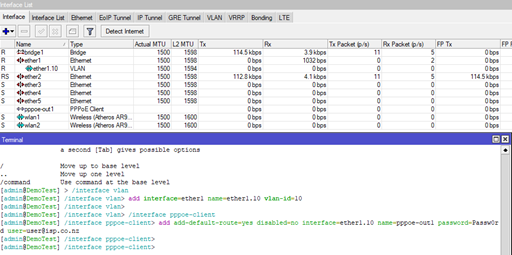

У вас должно получиться что-то вроде этого:

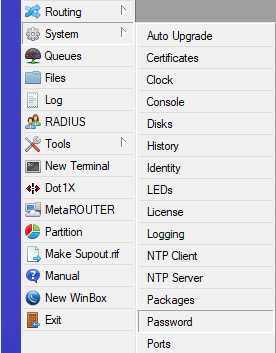

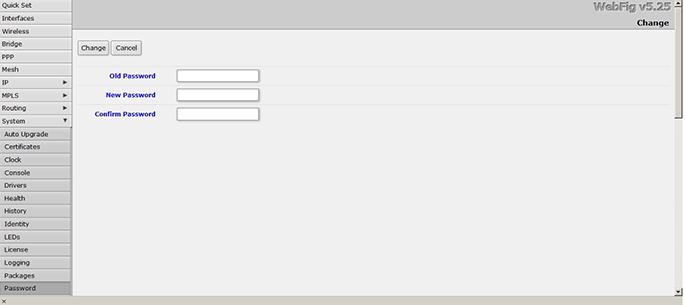

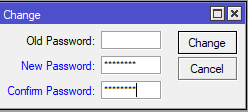

Придумайте пароль для входа

Создайте пароль для входа в систему, перейдя в раздел «Система/System», «Пароль/Password». Оставьте поле «Старый пароль/Old Password» пустым, так как в настоящее время у устройства нет пароля. Введите безопасный пароль в поле «Новый пароль/New Password», введите тот же пароль в поле «Подтверждение пароля/Confirm Password» и нажмите «Изменить/Change».

*** Обратите внимание, что каждый раз, когда вы входите в роутер, вам понадобится этот пароль ***

Следует отметить, что безопасный пароль должен состоять не менее чем из восьми символов, содержать прописные и строчные буквы и содержать как минимум одну цифру и один символ.

IP-адрес и настройки DNS

Дайте устройству IP-адрес, укажите его на общедоступный DNS-сервер и разрешите ему обслуживать DNS-запросы из локальной сети:

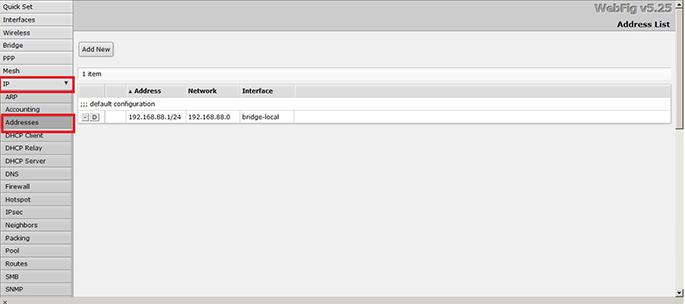

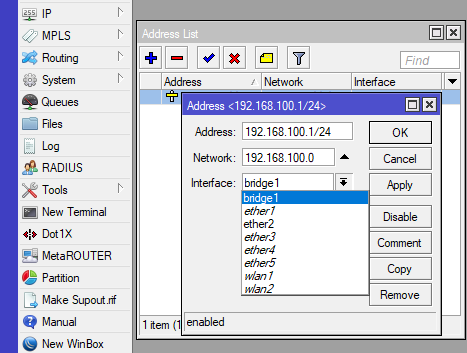

Затем мы дадим маршрутизатору IP-адрес. Перейдите в IP, Адреса/Addresses, щелкните значок плюса и введите новый IP-адрес и CIDR, представляющий маску подсети 192.168.100.1/24.

Также используйте раскрывающийся список Интерфейс/Interface и выберите bridge1. Это гарантирует, что устройство будет доступно по его новому IP-адресу через все интерфейсы, перечисленные ранее созданным вами bridge1.

С этого момента каждый раз, когда вы подключаетесь к маршрутизатору с помощью WinBox, щелкните IP-адрес вместо MAC-адреса и используйте admin в качестве имени пользователя и пароль, который вы создали выше. И имя пользователя, и пароль чувствительны к регистру.

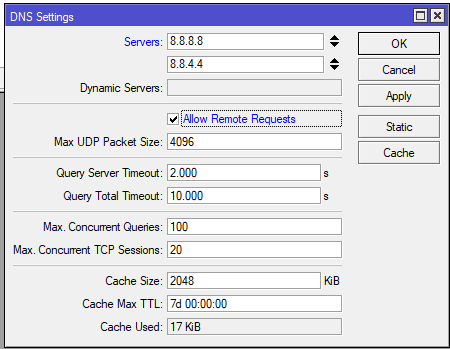

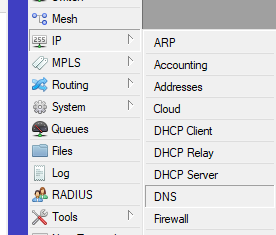

Чтобы указать маршрутизатору на общедоступный DNS-сервер, выберите IP, DNS, щелкните стрелку вниз справа от поля «Серверы/Servers » и введите 8.8.8.8, галочку «Разрешить удаленные запросы/Allow Remote Requests», чтобы компьютеры в локальной сети могли отправлять DNS-запросы, и нажмите «ОК».

Добавить DHCP-сервер

Затем мы создадим DHCP-сервер, чтобы маршрутизатор распределял и управлял IP-адресами для всех ваших сетевых устройств, таких как компьютеры, планшеты, смартфоны, точки доступа, IP-камеры, телевизоры, принтеры и другие сетевые устройства.

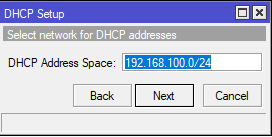

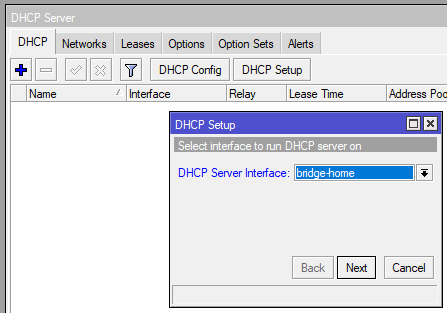

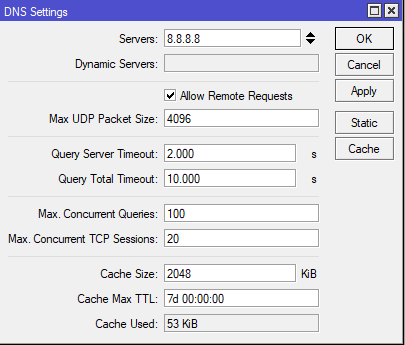

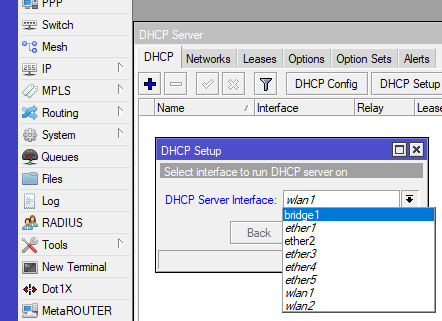

Перейдите к IP, DHCP-серверу, нажмите кнопку DHCP Setup, выберите bridge1 из раскрывающегося списка и нажмите Next.

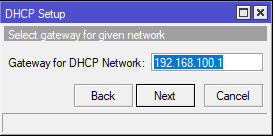

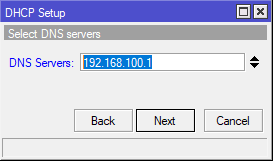

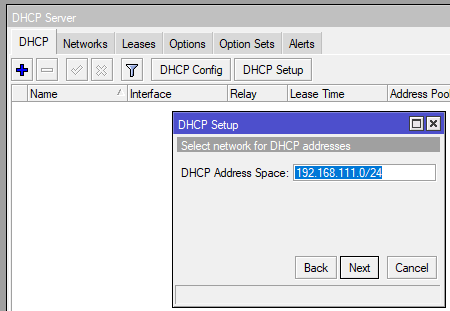

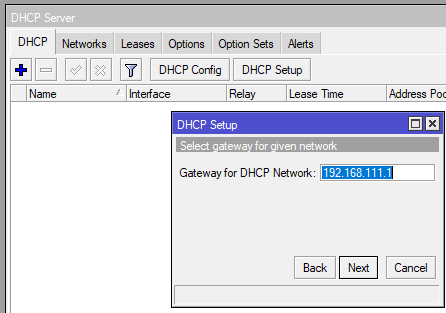

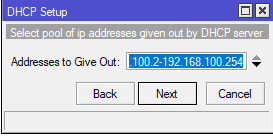

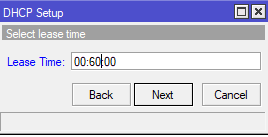

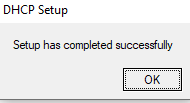

Оставьте значения по умолчанию для адресного пространства DHCP/DHCP Address Space, шлюза для сети DHCP/Gateway for DHCP Network и адресов для выдачи/Addresses to Give Out и введите 192.168.100.1 в поле DNS-серверы, измените Время аренды/Lease Time на 60 минут и нажмите кнопку Далее/Next. После завершения настройки нового DHCP-сервера вы увидите это сообщение. Нажмите OK, чтобы завершить настройку DHCP-сервера.

Проверьте соединение Ethernet на вашем компьютере:

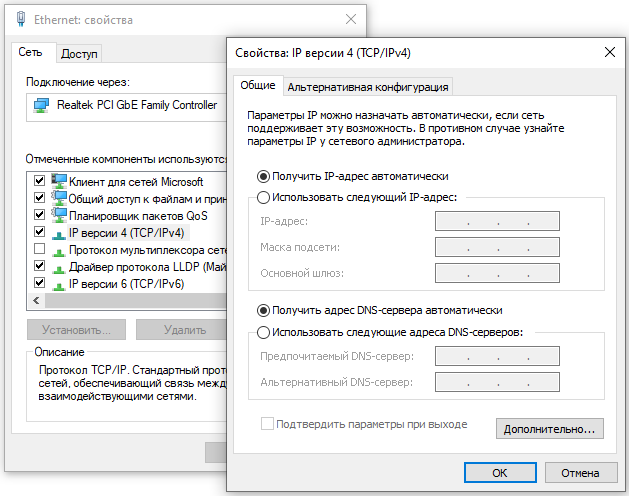

Затем убедитесь, что для Ethernet-соединения вашего компьютера установлено значение «Получить IP-адрес автоматически» и для него установлено значение «Получить DNS-сервер автоматически».

Настроить WiFi

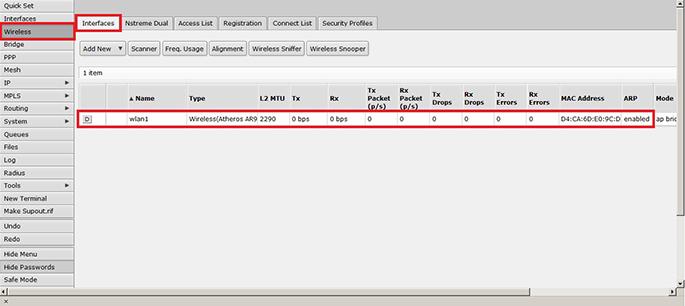

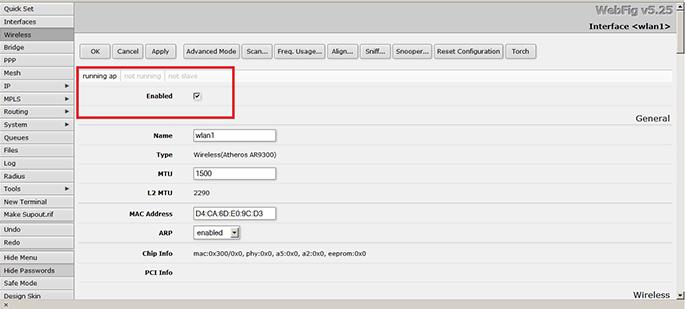

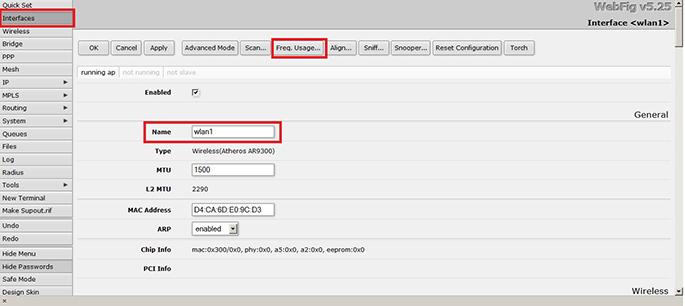

Перейдите в Wireless, выделите wlan1 и wlan2 (если они есть) и щелкните галочку, чтобы включить интерфейсы, если они не включены.

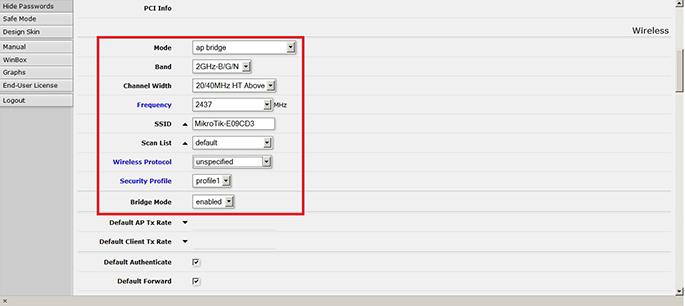

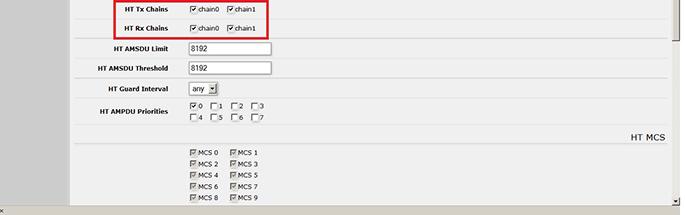

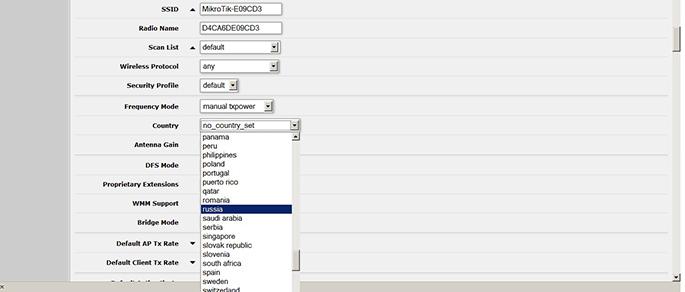

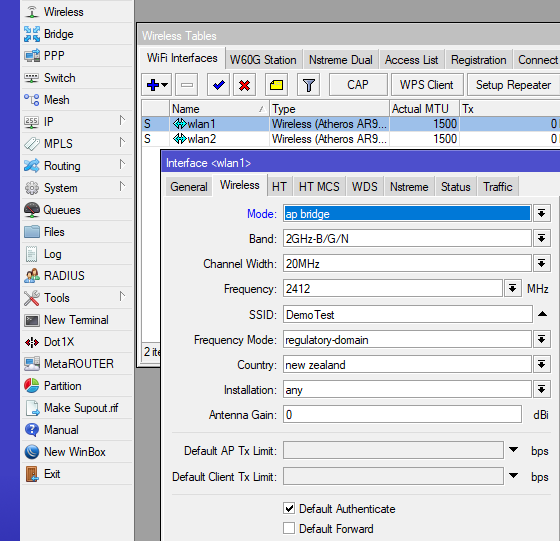

Дважды щелкните wlan1, перейдите на вкладку беспроводной связи, измените Режим/Mode на ap мост/ap bridge, измените диапазон на 2 ГГц-B / G / N, введите свой SSID (я использовал DemoTest) здесь, в разделе Frequency Mode выберите нормативный домен, измените Страну и нажмите ОК.

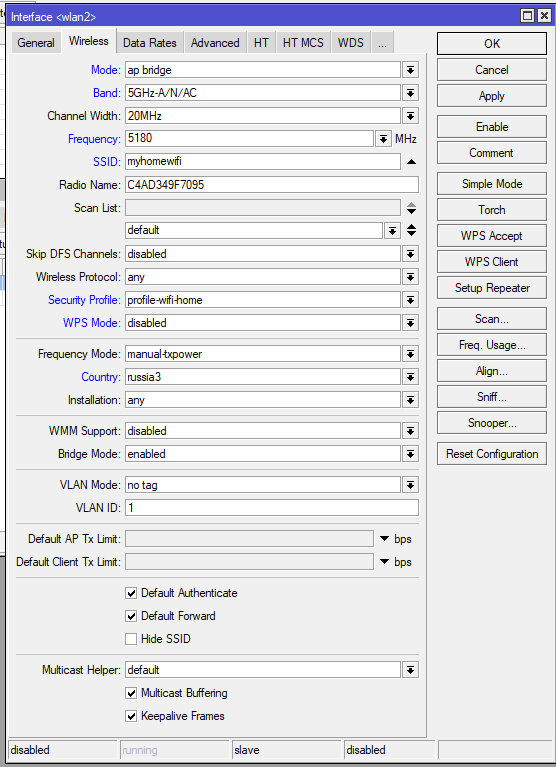

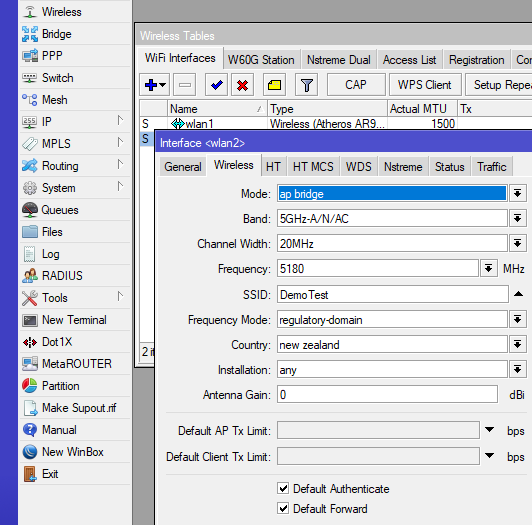

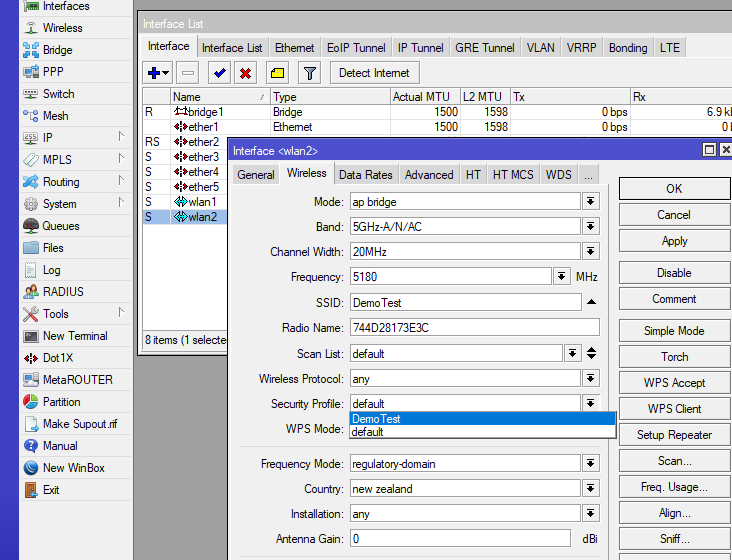

Если у вас есть wlan2, дважды щелкните его, перейдите на вкладку беспроводной связи и введите следующее: Mode ap bridge, Band 5 GHz-A / N / AC, SSID, что вам нравится (я снова использовал DemoTest, поэтому оба радиомодуля используют одинаковые настройки WiFi), Frequency Mode regulatory-domain и Страну, затем нажмите OK.

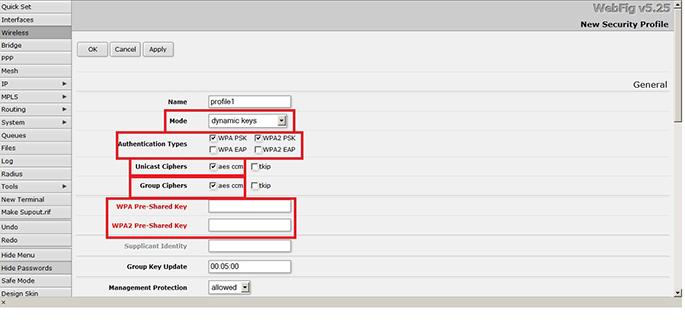

Затем мы создаем профиль безопасности беспроводной сети и применяем его к радиостанциям 2,4 и 5 ГГц.

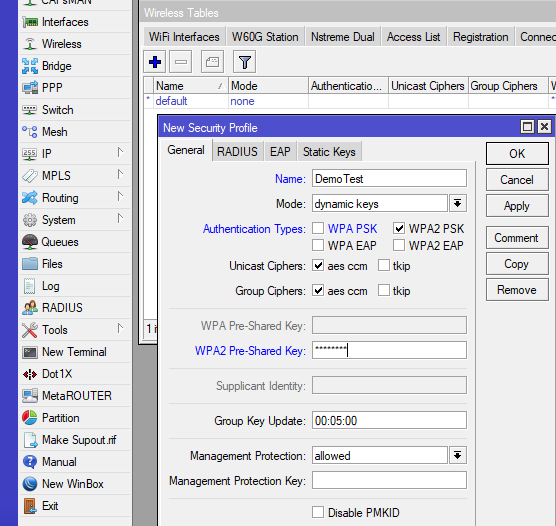

Пока окно Wireless Tables все еще открыто, перейдите в раздел «Профили безопасности/Security Profiles» и щелкните значок «плюс», чтобы добавить профиль безопасности. В разделе Тип имени/Name type, независимо от вашего SSID, я снова использовал DemoTest, чтобы позже я мог четко идентифицировать новый профиль безопасности, чтобы я мог применить его к SSID, созданному ранее. Убедитесь, что WPA2-PSK отмечен галочкой для типов аутентификации. Затем введите свой пароль WiFi в разделе «Общий ключ WPA2/WPA2 Pre-Shared Key» и нажмите «ОК».

Как указано выше, рекомендуется использовать для паролей не менее восьми символов, включая прописные и строчные буквы, цифры и символы.

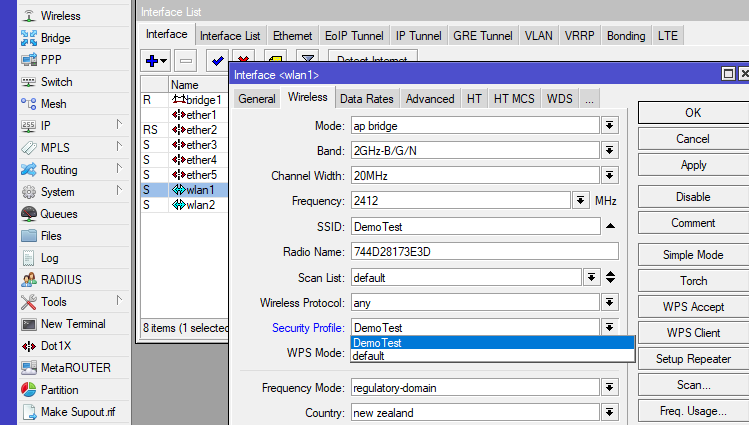

Примените новый профиль безопасности к обоим радиостанциям

Перейдите в «Интерфейсы/Interfaces», дважды щелкните wlan1, нажмите кнопку «Расширенный режим/Advanced Mode» справа, затем измените профиль безопасности со значения по умолчанию на то, что вы назвали новым профилем безопасности, затем нажмите «ОК». Опять же, для этого урока я использовал DemoTest.

Сделайте то же самое с wlan2, если он у вас есть, помните, что некоторые маршрутизаторы MikroTik имеют только одну частоту.

Теперь у вас должен быть доступен Wi-Fi, но у нас есть еще несколько шагов, чтобы сделать его пригодным для использования.

Настроить глобальную сеть или интерфейс WAN

Как упоминалось ранее, мы будем использовать порт Ethernet номер 1 или ether1 в качестве порта, который соединяет нас с Интернетом. В зависимости от договоренности с вашим интернет-провайдером вам может потребоваться ввести статический IP-адрес, однако большинство домашних подключений являются динамическими. На этой основе мы создадим DHCP-клиента, чтобы глобальная сеть или интерфейс WAN могли автоматически получать IP-адрес от вашего интернет-провайдера, как в случае большинства подключений к Интернету.

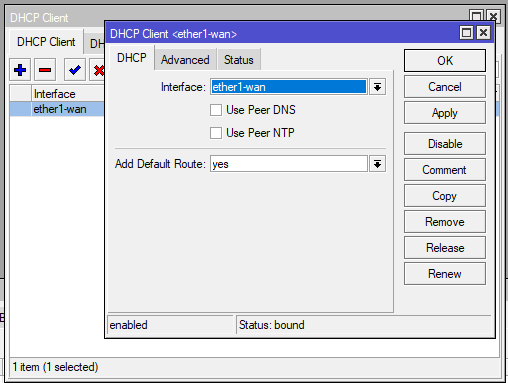

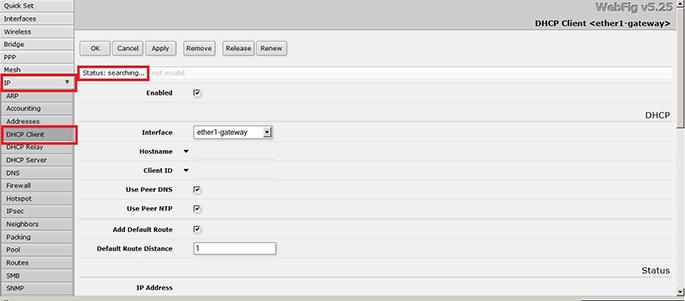

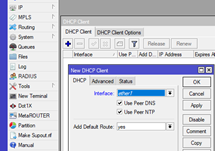

Перейдите в IP, DHCP-клиент, щелкните значок плюса, чтобы добавить DHCP-клиента, измените интерфейс на ether1, убедитесь, что установлен флажок Use Peer DNS, и нажмите OK.

Настроить брандмауэр (Firewall)

Брандмауэры могут быть очень сложными. В рамках этого руководства и в общих чертах необходимо учитывать несколько моментов, касающихся правил брандмауэра и того, как маршрутизатор смотрит на сетевой трафик. В частности, типы подключений, откуда они и куда направляются. Маршрутизатор просматривает пакеты источника или Src и пакеты назначения или пакеты Dst.

Маршрутизатор рассматривает четыре типа подключения:

- New — новое соединение с маршрутизатором, которое соответствует критериям правил, как ожидаемый источник.

- Established — новое соединение обновляется до Established после соответствия критериям правил.

- Related — когда установленное (Established ) соединение имеет связанный поток, маршрутизатор будет следить за обоими типами.

- Invalid — поврежденные пакеты или неверный источник и / или место назначения.

В этом руководстве мы будем использовать два типа каналов: входной канал для защиты маршрутизатора и прямой канал для защиты устройств LAN. Другими словами, с какой стороны маршрутизатора идет трафик (LAN или WAN) и как пакеты отправляются на устройства в LAN и от них.

В качестве последней меры безопасности маршрутизатор решит, принимать (все в порядке) или отбрасывать (не обрабатывать) новые, установленные, связанные и недействительные соединения в каналах ввода и пересылки.

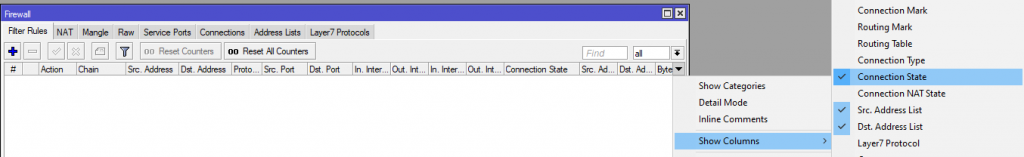

Чтобы убедиться, что мы можем видеть все детали каждого правила, перейдите в IP, Firewall и щелкните раскрывающееся меню справа от Packets, выделите Показать столбцы/Show Columns и убедитесь, что нажата кнопка Состояние подключения/Connection State. Это представление понадобится вам позже, чтобы проверить правила брандмауэра.

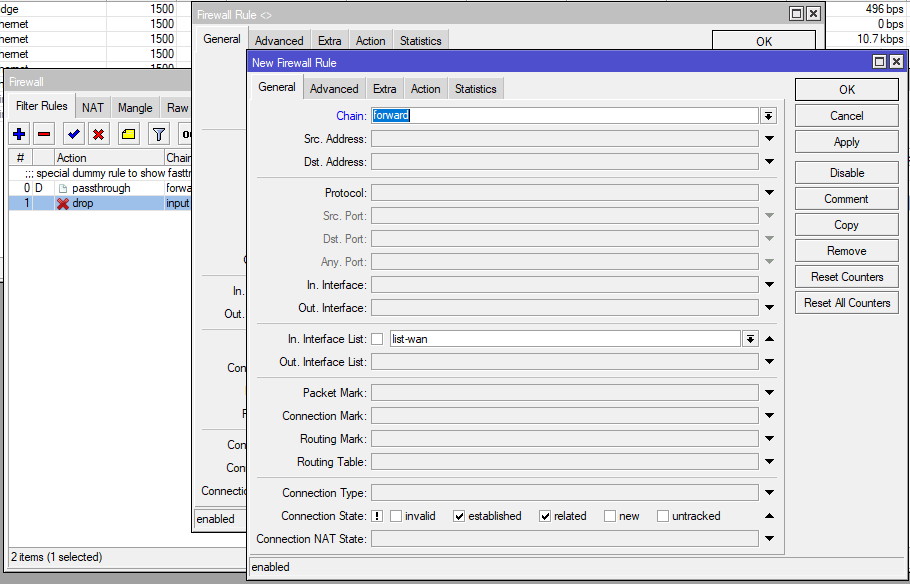

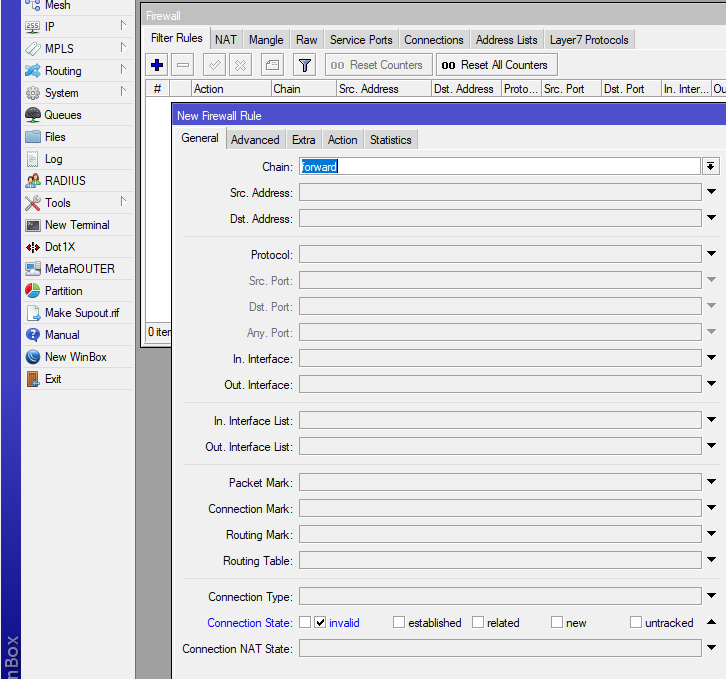

Во-первых, мы приказываем маршрутизатору отбрасывать все недопустимые пакеты в канале пересылки.

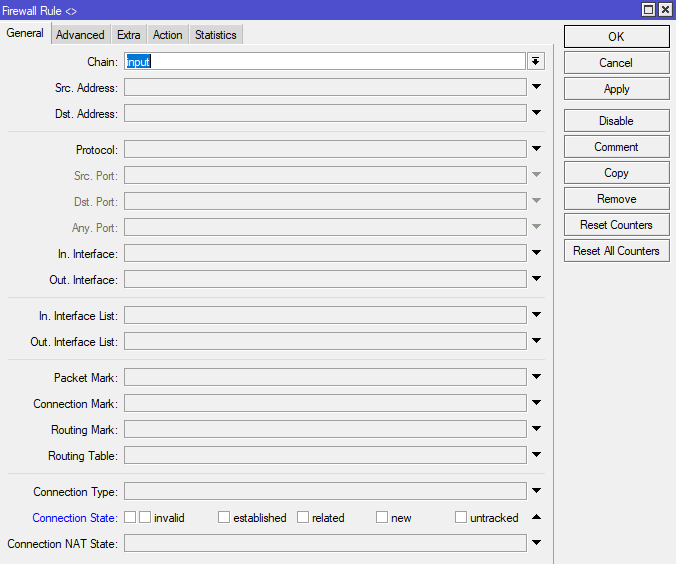

Когда окно брандмауэра все еще открыто, щелкните вкладку «Правила брандмауэра/Firewall Rules», затем нажмите на знак «плюс», чтобы добавить новое правило.

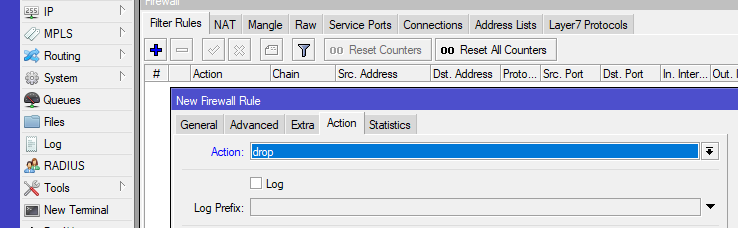

Rule 0 — на вкладке «Общие/General» убедитесь, что forward chain присутствует в поле «Chain», затем щелкните стрелку «Состояние подключения/Connection State» внизу, чтобы отменить скрытие состояний подключения. Отметьте Invalid и перейдите на вкладку Action. На вкладке «Action» выберите drop из раскрывающегося меню «Action» и нажмите «ОК».

Rule 1 — Повторите описанный выше процесс, чтобы отбросить недопустимые пакеты во входном канале.

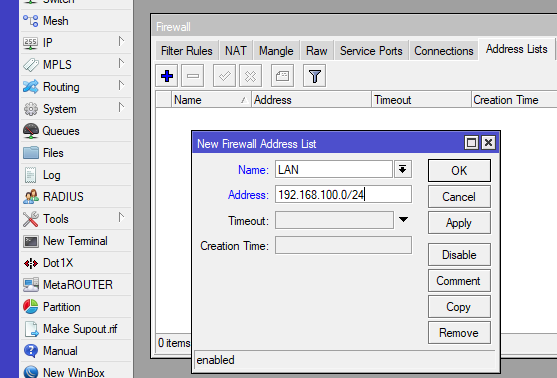

Затем мы создадим список адресов, который будет использоваться в правилах брандмауэра. Это упрощает создание некоторых правил брандмауэра.

Перейдите в IP, Firewall, щелкните вкладку «Списки адресов/Address Lists», щелкните значок «плюс» и введите «LAN» в качестве имени списка адресов и 192.168.100.0/24 в качестве адреса и нажмите «ОК».

Rule 2 — Когда окно брандмауэра все еще открыто, щелкните значок «плюс» на вкладке «Общие/General» и убедитесь, что входной канал находится в поле «Chain». Затем перейдите на вкладку Advanced и выберите список адресов, который вы создали выше, из списка адресов Src, я использовал LAN в качестве имени моего списка адресов. Затем перейдите на вкладку «Действие/Action», выберите «Принять/accept» в раскрывающемся меню и нажмите «ОК».

*** Это правило позволяет администрировать маршрутизатор из любого места в вашей локальной сети, однако оно может быть дополнительно ограничено одним или несколькими устройствами. Эти дополнительные ограничения выходят за рамки данного руководства. ***

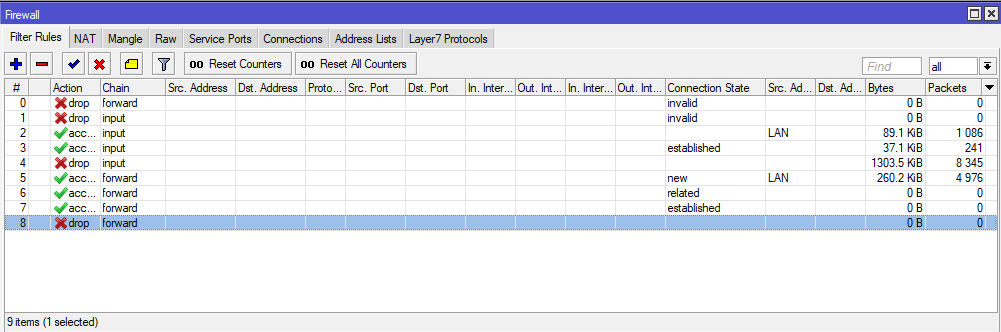

Чтобы настроить правила с 3 по 8, выполните указанные выше действия.

Rule 3 – Принять установленные соединения во входном (input) канале/Accept established connections on the input chain

Rule 4 – Отбросьте соединения во входном канале/Drop connections on the input chain

Rule 5 – Принимайте новые соединения в прямом (forward) канале, используя список адресов LAN/Accept new connections on the forward chain using the LAN address list

Rule 6 – Принимайте связанные соединения в прямом канале/Accept related connections on the forward chain

Rule 7 – Принимайте установленные соединения в прямом канале/Accept established connections on the forward chain

Rule 8 – отбрасывайте новые соединения в прямой цепочке от ether1/drop new connections on the forward chain from ether1

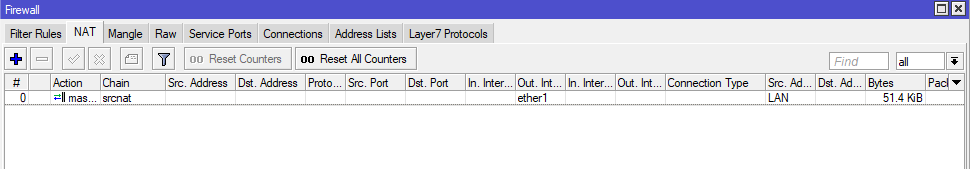

Внимательно изучите следующий снимок экрана, чтобы увидеть порядок, состояния подключения и место использования вашего списка адресов локальной сети.

Брандмауэр просматривает правила сверху вниз, пока не найдет совпадение. Как только совпадение найдено, поиск не будет продолжен, поэтому размещение правил в списке очень важно. С RouterOS Mikrotik вы можете перетаскивать правила в правильном порядке, если они у вас находятся вне указанной выше последовательности.

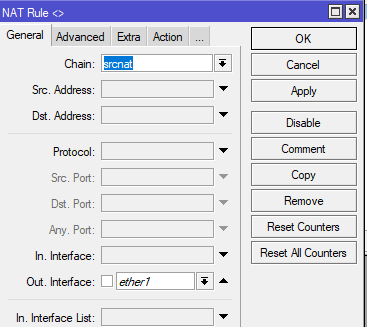

NAT или преобразование сетевых адресов

В этом руководстве мы рассматриваем два типа IP-адресов. Первый тип — это частные IP-адреса, которые мы использовали для нашей частной локальной сети или LAN. Мы использовали адреса из этой подсети 192.168.100.0/24. Это сеть, которую мы защищаем от Интернета с помощью наших правил брандмауэра.

Второй тип IP-адресов, который нас интересует, — это общедоступные IP-адреса. Общедоступные IP-адреса используются на устройствах с выходом в Интернет, чтобы они могли подключаться к другим устройствам или службам с выходом в Интернет. По сути, мы постоянно используем две сети, нашу частную локальную сеть, которая отправляет трафик в общедоступный Интернет или глобальную сеть.

Частные IP-адреса не предназначены для использования в общедоступном Интернете. Следовательно, нам необходимо преобразовать наши частные IP-адреса в общедоступные IP-адреса, чтобы компьютеры в нашей локальной сети могли взаимодействовать с компьютерами в Интернете, который является нашей общедоступной сетью или глобальной сетью. Для этого нашему маршрутизатору необходимо удалить частные IP-адреса из пакетов, направляемых в Интернет из нашей локальной сети, и заменить их общедоступным IP-адресом, назначенным нашему порту WAN. Это называется NAT или преобразованием сетевых адресов.

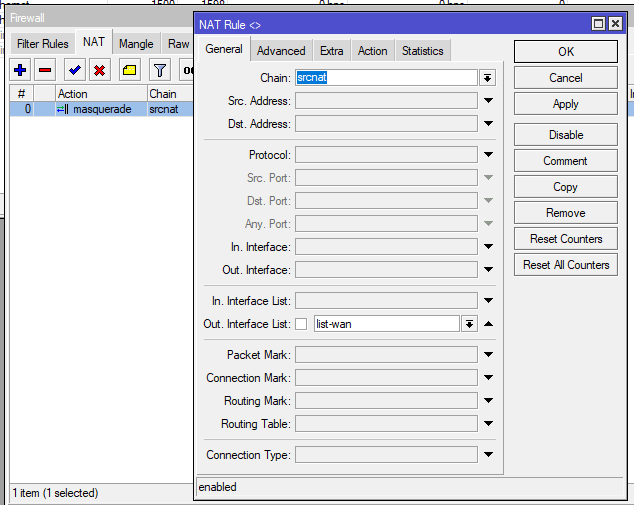

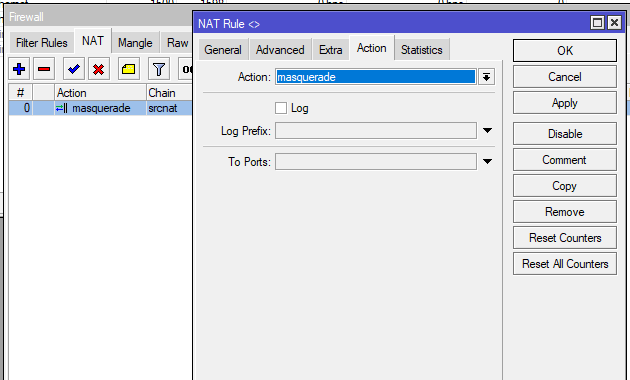

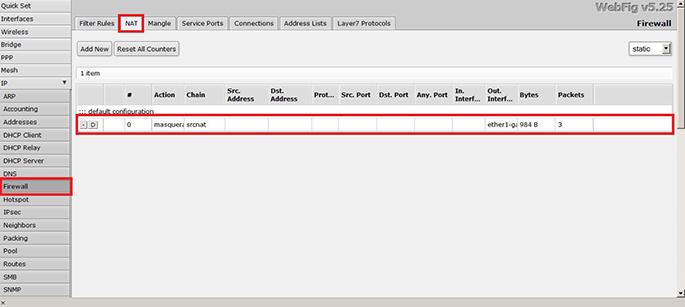

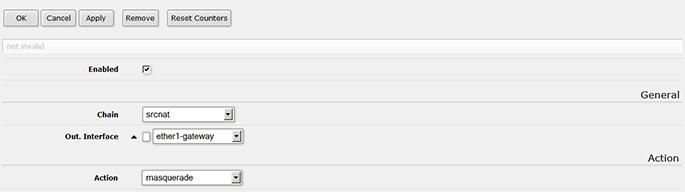

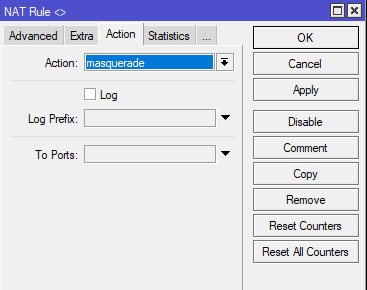

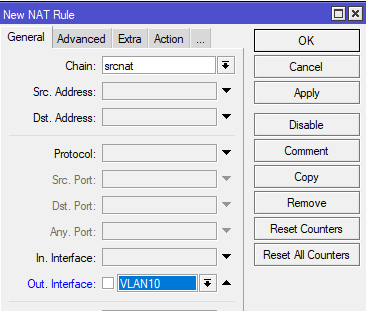

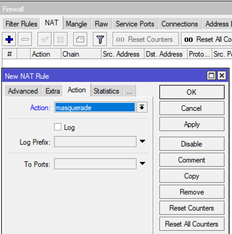

Перейдите в IP, Брандмауэр/Firewall, щелкните вкладку NAT и щелкните значок плюса (+). Убедитесь, что srcnat выбран в разделе Chain, а ether1 — в Out Interface. Теперь перейдите на вкладку «Действие/Action », убедитесь, что выбран маскарад/masquerade , и нажмите «ОК».

Это правило маскирует вашу исходную сеть или частную локальную сеть (используя список адресов вашей локальной сети) за ether1, который будет подключен к общедоступному Интернету.

Теперь вы можете использовать свой маршрутизатор MikroTik, подключив ether1 к порту LAN на существующем широкополосном модеме.

В оставшейся части этого руководства рассматриваются два варианта замены широкополосного оптоволоконного маршрутизатора маршрутизатором MikroTik. Возможно, вам потребуется связаться с вашим поставщиком услуг для получения информации о подключении. Следует отметить, что если у вас есть аналоговый телефон, подключенный к широкополосному модему для услуг VOIP через вашего интернет-провайдера, эти детали конфигурации выходят за рамки этого руководства и не включены. В качестве объяснения, некоторые широкополосные модемы преобразуют цифровые данные Voice Over IP или VOIP в аналоговые звуковые волны через встроенный ATA или аналоговый телефонный адаптер, чтобы можно было использовать старый аналоговый телефон, подключив его непосредственно к модему. Опять же, эти детали конфигурации выходят за рамки этого руководства и не включены.

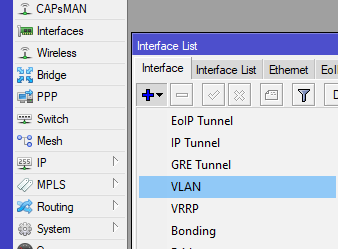

Иинтернет-провайдеры предъявляют разные требования к подключению маршрутизатора к своей службе. некоторые требуют добавления VLAN 10 к порту WAN. Некоторым требуется только настроить порт WAN и/или VLAN 10 для автоматического получения IP-адреса через DHCP, а некоторым требуется дополнительная настройка клиента PPPoE для аутентификации.

Вариант 1 — только DHCP

В этом примере мы будем использовать параметр только DHCP, однако, если вашему интернет-провайдеру также требуется клиент PPPoE, я предоставлю команду, которую вы можете скопировать и вставить в окно терминала внутри маршрутизатора в варианте 2.

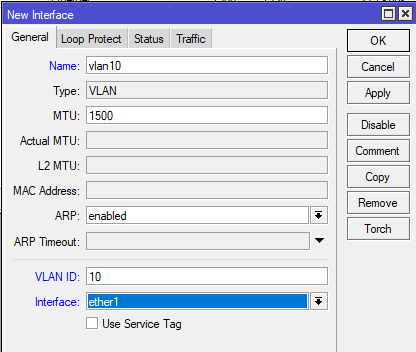

Сначала перейдите в Интерфейсы/Interfaces и щелкните значок плюса, чтобы добавить новый интерфейс. В поле Имя/Name введите VLAN10 и введите 10 в поле VLAN ID. В разделе «Interface» убедитесь, что выбран ether1, и нажмите «ОК».

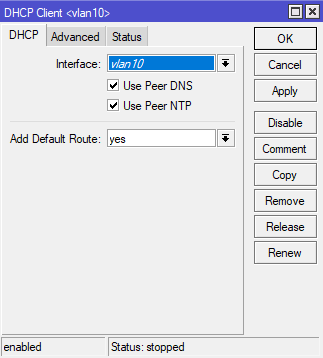

Затем перейдите к IP, DHCP-клиент/DHCP Client и щелкните значок плюса. В раскрывающемся списке Интерфейс/Interface выберите VLAN10, отметьте галочкой Use Peer DNS и нажмите OK.

Затем перейдите в IP, Firewall, щелкните вкладку NAT и щелкните значок плюса. Убедитесь, что srcnat выбран в поле Chain, а VLAN10 выбран в поле Out Interface, затем нажмите OK.

Если вашему интернет-провайдеру требуется только DHCP для интерфейса VLAN10, подключите кабель Ethernet WAN от оптоволоконного преобразователя к ether1, и теперь вы должны быть подключены к Интернету.

*** Обратите внимание, что перед использованием Интернета необходимо обновить прошивку RouterOS и маршрутизатора. См. Ниже инструкции и варианты обновления ***

Вариант 2 — клиент DHCP и PPPoE

Если вашему интернет-провайдеру требуется VLAN10 и клиент PPPoE, вы можете скопировать и вставить следующие команды в окно терминала. Итак, «вместо» добавления VLAN10, настройки DHCP-клиента для VLAN10 и создания правила NAT, как показано в Варианте 1, перейдите в «Новый терминал/New Terminal», «вставьте обе команды вместе» в окно терминала и нажмите Enter. Перед тем, как скопировать обе команды в окно терминала, вам нужно будет изменить пароль и имя пользователя в команде на те, которые предоставлены вашим интернет-провайдером.

/interface vlan

add interface=ether1 name=ether1.10 vlan-id=10

/interface pppoe-client

add add-default-route=yes disabled=no interface=ether1.10 name=pppoe-out1 password=Passw0rd user=[email protected]

После того, как вы отредактировали имя пользователя и пароль, необходимые для вашего интернет-провайдера, вставьте обе команды вместе в окно нового терминала. Здесь вы можете увидеть обе команды, вставленные в окно Терминала, и интерфейс VLAN10 и клиент PPPoE создаются автоматически.

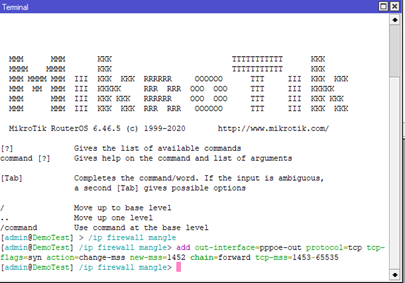

Поскольку используется клиент PPPoE, маршрутизатору необходимо настроить размер пакетов данных, проходящих через него. Чтобы выполнить эту настройку, мы запустим другую команду, и она сделает всю работу за нас. Закройте все окна, откройте новое окно терминала и вставьте в него следующую команду, затем нажмите ввод.

/ip firewall mangle

add out-interface=pppoe-out protocol=tcp tcp-flags=syn action=change-mss new-mss=1452 chain=forward tcp-mss=1453-65535

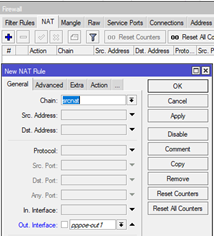

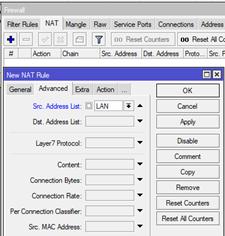

Последней настройкой является создание правила NAT srcnat для вновь созданного клиента PPPoE с действием маскировки в списке адресов LAN Src.

Создайте новое правило NAT, перейдя в IP, Брандмауэр и щелкнув значок плюса (+), чтобы добавить новое правило.

Убедитесь, что srcnat находится в поле Chain, а pppoe-out1 выбран в раскрывающемся меню Out Interface.

Перейдите на вкладку Advanced и выберите созданный ранее список LAN в раскрывающемся меню Src Address List.

Наконец, перейдите на вкладку «Действие/Action», выберите в раскрывающемся списке «Action» masquerade и нажмите «ОК».

Если вашему интернет-провайдеру требуется интерфейс VLAN10 и клиент PPPoE, вы должны быть подключены к Интернету.

Обновление ПО и прошивки

Теперь, когда вы подключены к Интернету, мы позаботимся о том, чтобы вы были защищены последней версией RouterOS MikroTik, а плата маршрутизатора была обновлена до последней версии прошивки.

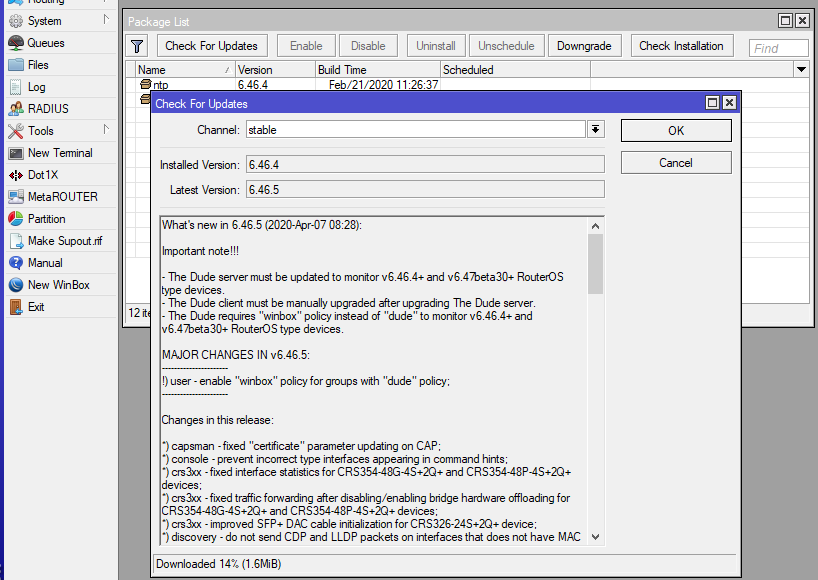

*** Вы действительно не должны использовать Интернет, пока не будут выполнены следующие обновления ***

Чтобы выполнить автоматическое обновление RouterOS, перейдите в раздел «Система/System», «Список пакетов/Package List» и нажмите «Проверить наличие обновлений/Check For Upgrades». Если доступна новая версия, она будет указана в поле «Последняя версия/Latest Version» и в нижней части окна. В поле «Последняя версия/Latest Version» будет указан более высокий номер версии, чем для установленной версии.

Нажмите кнопку «Загрузить и установить/Download&Install», и вы увидите прогресс в нижней части окна.

Как только новая версия будет загружена, маршрутизатор перезагрузится для ее установки.

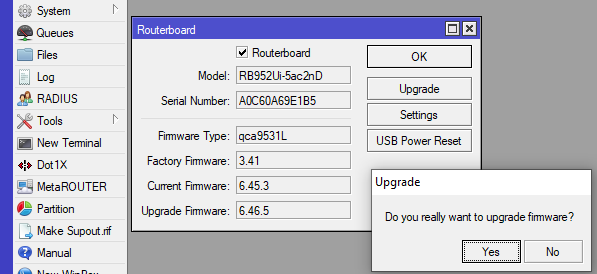

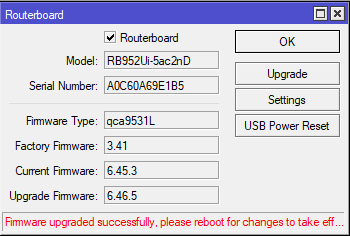

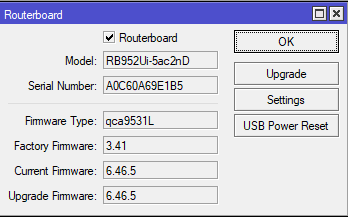

Повторно подключитесь к маршрутизатору, перейдите в раздел «System», «Routerboard » и нажмите кнопку «Upgrade ». Если доступна новая версия, она будет указана в поле «Upgrade Firmware» и будет иметь более высокий номер версии, чем текущий номер версии микропрограммы. Если доступна новая версия, нажмите Да, чтобы обновить прошивку.

Никакая новая прошивка не будет установлена, пока маршрутизатор не будет перезагружен, поэтому перейдите в раздел «System», «Reboot» и нажмите «Да», чтобы перезагрузить маршрутизатор.

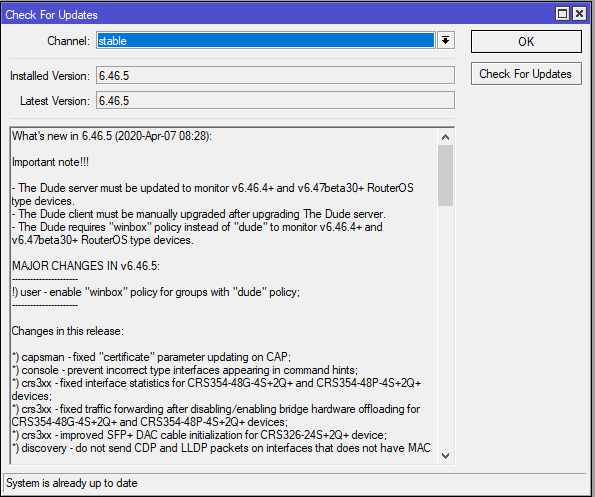

Чтобы убедиться, что обновление RouterOS прошло успешно, перейдите в раздел «System», «Package List» и нажмите «Проверить наличие обновлений/Check For Upgrades». Вы должны увидеть тот же номер версии в полях «Установленная версия/Installed Version» и «Последняя версия/Latest Version», а также «Система уже обновлена/System is already up to date» в нижней части окна.

Чтобы убедиться, что обновление прошивки прошло успешно, перейдите в раздел «System», «Routerboard », и вы должны увидеть тот же номер версии в полях «Текущая прошивка/Current Firmware» и «Обновить прошивку/Upgrade Firmware».

Эти механизмы обновления следует использовать регулярно, чтобы убедиться, что ваш маршрутизатор работает на оптимальном уровне.

Теперь вы настроили свой маршрутизатор MikroTik с некоторыми наиболее часто используемыми настройками, и вы обновили как RouterOS, так и прошивку маршрутизатора.

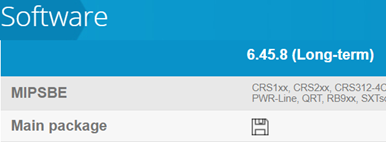

*** Следует отметить, что при автоматическом обновлении, как показано выше, будет выбрана последняя версия программного обеспечения без вмешательства пользователя. Некоторые люди предпочитают ручной процесс загрузки основного пакета, совместимого с платформой ЦП, прямо с https://mikrotik.com/download.

Это руководство основано на модели hAP AC lite, которая использует платформу mipsbe, как можно увидеть в верхней части окна WinBox.

*** Обратите внимание, что при выполнении обновления вручную рекомендуется выбрать долгосрочную версию, которая соответствует платформе вашего процессора, поскольку она была опробована и протестирована ***

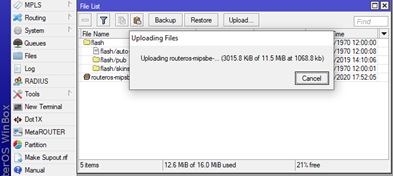

Если вы решили выполнить обновление вручную, загрузите обновление для своей платформы ЦП с https://mikrotik.com/download и просто перетащите файл обновления в окно списка файлов, чтобы не вставить файл в одну из папок.

Когда файл обновления завершит загрузку в систему маршрутизатора, перезагрузитесь, и маршрутизатор обновится во время перезапуска.

Настройка маршрутизаторов на RouterOS 7 описана в статье: Настройка маршрутизатора MikroTik с нуля (RouterOS 7).

Ниже представленный материал описывает пошаговую настройку маршрутизатора MikroTik для дома или небольшого офиса от момента его подключения к электрической розетке до момента, когда роутер можно убрать на свое рабочее место и благополучно о нем забыть. Конфигурация включает в себя настройка проводных сетевых интерфейсов, работающих в локальной сети, настройка для работы с интернетом провайдера, настройка Wi-Fi, минимальная необходимая конфигурация Firewall и другие настройки для безопасной работы маршрутизатора и устройств подключенных к нему.

Настройка будет производиться на примере маршрутизатора MikroTik hAP ac^2 (RBD52G-5HacD2HnD), но другие устройства настраиваются точно так же, т.к. все маршрутизаторы работают под управлением единой системы RouterOS. Изначально настраиваемый экземпляр имел версию RouterOS 6.44. Настройка описывает подключение абонентов к сети интернет по технологии Ethernet.

- Подготовка к настройке

- Первое подключение к маршрутизатору MikroTik

- Настройка пользователей в MikroTik

- Настройка локальной сети

- Настройка интернет на MikroTik

- Обновление RouterOS

- Работа с пакетами

- Настройка синхронизации времени

- Настройка Wi-Fi

- Дополнительные настройки

- Заключение

Подготовка к настройке

Первым делом обзаводимся проводом UPT5 (патч-кордом), которым компьютер будет подключаться к маршрутизатору, к сожалению, производитель не комплектует свои устройства такой мелочью. Вторым, скачиваем программу WinBox с сайта MikroTik (прямые ссылки для версии WinBox_x32 и WinBox_x64). Маршрутизатор можно настраивать через Web интерфейс, через командную строку при помощи Telnet или SSH, но WinBox самый наглядный и удобный инструмент для настройки (особенно для не подготовленного пользователя). Третье, в настройках сетевой карты компьютера проверить, а по необходимости установить, получение IPv4 адреса по DHCP. Для компьютеров на ОС Windows это делается в Панель управления -> Все элементы панели управления -> Центр управления сетями и общим доступом -> Изменение параметров адаптера -> правой клавишей на Подключение по локальной сети -> Свойства -> IP версии 4 (TCP/IP) (Галочка должна быть установлена!!!) -> Свойства, установить Получить IP-адрес автоматически и Получить адрес DNS сервера автоматически.

Первое подключение к маршрутизатору MikroTik

Провод провайдера, по которому приходит интернет, не подключаем!!! Это будет сделано позже.

Патч-кордом подключаем компьютер к устройству, на маршрутизаторе, для подключения используем порты со 2 по 5. Включаем устройство в электрическую розетку. Запускаем WinBox. После загрузки маршрутизатора в WinBox во вкладке Neighbors мы увидим наше устройство. Нажимаем на него, в поле Login пишем пользователя admin, поле Password оставляем пустым, кнопка Connect.

При первом входе на устройство появляется сообщение с настройками роутера «из коробки». Те, кто хочет попробовать быстро настроить устройство, могут нажать кнопку OK и далее попробовать настроить свое устройство через режим Quick Set, у кого-то это получится, у кого-то нет, кто-то будет крыть устройство, компанию и тех, кто посоветовал это приобрести на чем свет стоит. Те, кто нажал кнопку OK и у него ничего не получилось сбрасывает устройства к заводским настройкам: System -> Reset configuration -> Do Not Backup -> Reset Configuration. Все остальные и вернувшиеся после сброса устройства читают дальше

При первом входе в появившемся окне нажимаем кнопку Remove Configuration, это удалит все заводские настройки. Вот теперь, это абсолютно не настроенное устройство, мы будем конфигурировать под себя.

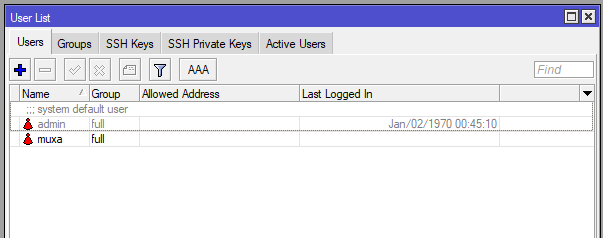

Настройка пользователей в MikroTik

После сброса конфигурации обычно происходит отключение от текущей сессии, в WinBox на странице авторизации в списке устройств отображается настраиваемый маршрутизатор. Т.к. назначенного адреса теперь у устройства нет, входим по MAC адресу нажав на соответствующее поле, Login: admin, Password: оставляем пустым, далее Connect.

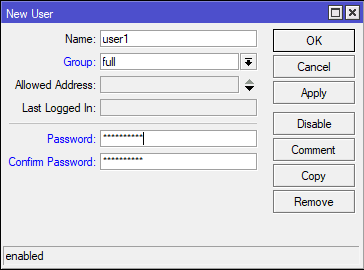

Безопасность на первом месте, поэтому сразу меняем пароль пользователя admin, меню System -> Users, вкладка Users, правой клавишей на пользователе Password... и здесь же создаем нового пользователя с правами администратора, под которым будем работать постоянно, нажимаем + (Add), вводим имя нового пользователя, в выпадающем меню Group выбираем full, вводим пароль и подтверждение пароля, OK. В верхнем меню нажимаем Session -> Disconnect. Сложность пароля оставляю на совесть каждого, но лучше задать достаточно сложный пароль.

Повторяем подключение по MAC адресу, но уже под созданным новым пользователем. Если все хорошо, то опять переходим к списку пользователей и отключаем учетную запись admin, предварительно выбрав ее и нажав красный крест. Изначально мы не отключили учетную запись администратора, чтобы если под новой учетной записью войти не удастся, то можно было бы зайти под админом. Пароль администратора был задан на случай, если учетная запись будет, по каким-то причинам включена, то защита паролем уже будет стоять.

Настройка локальной сети

В боковом меню выбираем Bridge. На вкладке Bridge нажимаем +. В открывшемся окне в поле Name вводим удобное для понимания имя и нажимаем OK.

Для чего это делать? В обычном домашнем роутере, например, D-Link DIR-300, есть пять ethernet портов + Wi-Fi, четыре порта подписаны от 1 до 4, они предназначены для проводного подключения домашних устройств. Эти четыре порта объединены в один Bridge, в который объединен и Wi-Fi, устройства, подключенные к этим портам и Wi-Fi, объединяются в локальную сеть. В устройствах MikroTik другой подход, каждый проводной порт и каждый интерфейс Wi-Fi может быть настроен отдельно, и то, что на роутере сзади написано первый порт интернет, а со второго по пятый это локальная сеть, является только для конфигурации по умолчанию, которую мы успешно удалили

Переходим на вкладку Ports. На вкладке Ports нажимаем + и последовательно по одному порту добавляем в созданный Bridge порты, к которым будут подключаться устройства локальной сети. Первый порт трогать не будем, он будет для подключения интернет, добавляем порты ethernet2, ethernet3, ethernet4, ethernet5. Сюда же добавляем интерфейсы wlan1 и, если есть, wlan2 (по умолчанию в устройствах MikroTik wlan1 это адаптер на 2.4GHz, wlan2 адаптер на 5GHz).

В соответствующие поля выбираем нужный интерфейс и созданный нами Bridge, нажимаем OK. Затем опять +, пока не добавим все необходимые интерфейсы.

Закрываем окно Bridge. В боковом меню открываем IP -> Addresses. Установим нашему маршрутизатору IP адрес в нашей маленькой локальной сети. В окне Address List нажимаем +. В открывшемся окне вносим:

- Address — IP адрес маршрутизатора, через

/(прямой слеш) указываем маску подсети. Например, для нашей тестовой конфигурации будет 192.168.111.1/24. Префикс /24 соответствует маске 255.255.255.0 и позволяет использовать 254 адреса в локальной сети. - Network — в данном случае пропускаем, после нажатия кнопки

OK, данное поле будет заполнено само. - Interface — выбираем созданный нами

Bridge.

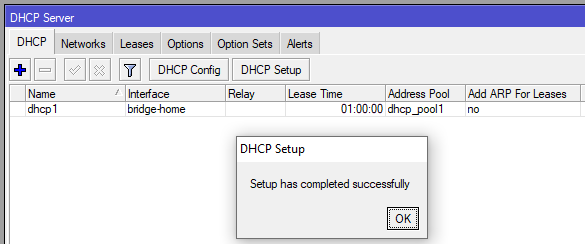

Нажимаем OK, закрываем окно Address List и переходим к настройке сервиса, выдающего IP адреса устройствам в локальной сети, а вместе с ними минимальный набор сетевых настроек — DHCP сервера. В боковом меню переходим IP -> DHCP Server. В открывшемся окне нажимаем кнопку DHCP Setup. В открывшемся окне последовательно выбираем/заполняем необходимые поля.

DHCP Server Interface — интерфейс, на котором будет работать данная конфигурация DHCP сервера, выбираем наш созданный ранее Bridge. Нажимаем Next.

DHCP Address Space — используемое адресное пространство для раздачи адресов, указывается как Network/Mask. Network мы могли видеть ранее, когда устанавливали IP адрес маршрутизатору, мы его не заполняли, но он установился сам, для данной конфигурации используем его. Mask — маска подсети, этот параметр тоже использовался ранее при назначении IP адреса маршрутизатору. Если ничего не понятно, что все это и зачем, то стоит почитать немного про сети, если лень, то делай как я :))) Для нашей конфигурации — это будет выглядеть так: 192.168.111.0/24. Нажимаем Next.

Gateway For DHCP Network — адрес маршрутизатора в сети. Здесь всё просто, поскольку мы настраиваем устройство как маршрутизатор, и он у нас единственный в сети, то в поле записываем выданный нами ранее адрес маршрутизатора — 192.168.111.1 (Здесь маска сети не указывается!). Нажимаем Next.

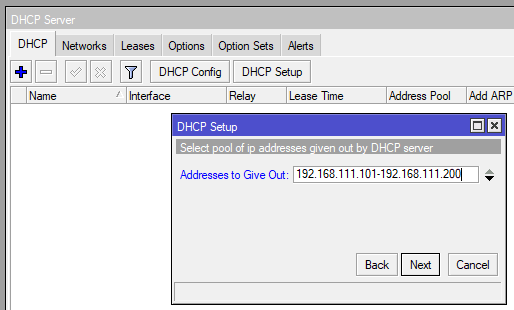

Addresses to Give Out — диапазон IP адресов, выдаваемых DHCP сервером. Используемая маска /24 ограничивает нас количеством в 254 адреса, поскольку адрес 192.168.111.1 уже занят, то он не должен попадать в этот диапазон, если в сети нет других статических адресов, то можно использовать весь диапазон от 2 до 254. Описываемая конфигурация будет ограничиваться только сотней выдаваемых сервером адресов, 192.168.111.101 - 192.168.111.200. Нажимаем Next.

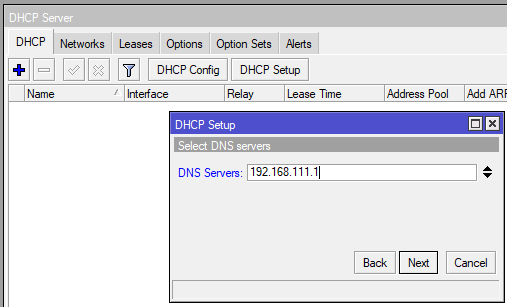

DNS Servers — адрес(а) сервера(ов) предназначенных для получения IP адресов в сети по имени хостов/доменов. Тоже всё просто, если в сети нет отдельных серверов DNS, сервера провайдера не считаются, то это наш маршрутизатор. Для нашей конфигурации это 192.168.111.1. Нажимаем Next.

Lease Time — Время аренды адреса. По истечении этого времени если адрес не используется, то он освобождается и может быть назначен другому устройству, если адрес используется, то аренда продлевается на время Lease Time. Одного часа достаточно. Next и нам сообщают об успешной настройке DHCP сервера.

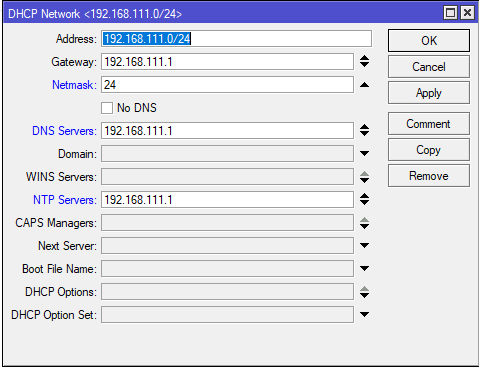

Переходим на вкладку Networks. Дважды нажимаем на созданной конфигурации, в поле NTP Servers (серверы времени) записываем адрес нашего маршрутизатора. Теперь устройства, поддерживающие данную настройку, будут синхронизировать свои часы с маршрутизатором.

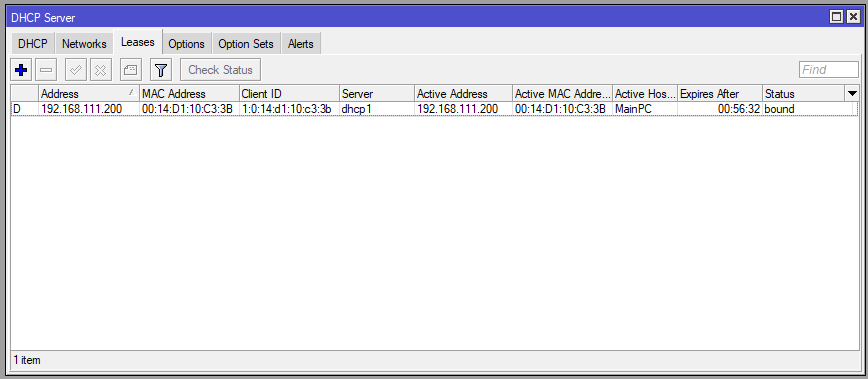

Перейдя на вкладку Leases можно увидеть, что одно устройство получило IP адрес в локальной сети, это компьютер, с которого происходит настройка маршрутизатора.

Настройка интернет на MikroTik

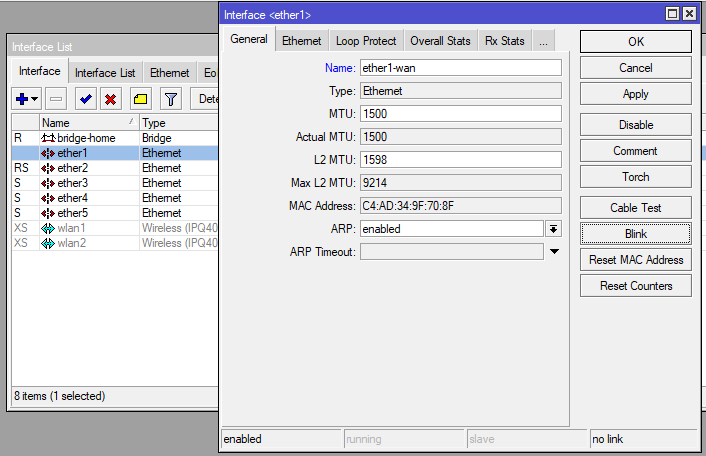

Закрываем все окна в WinBox. В боковом меню открываем Interfaces. Дважды нажимаем на интерфейсе ether1, в поле Name пишем ehter1-wan, сохраняем нажав OK. Переименование сделано для удобства чтения конфигурации в будущем.

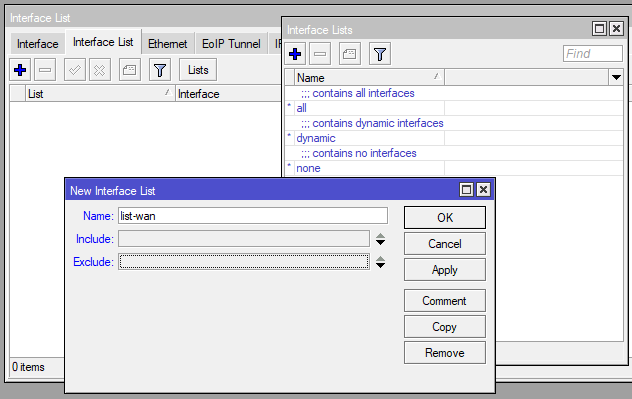

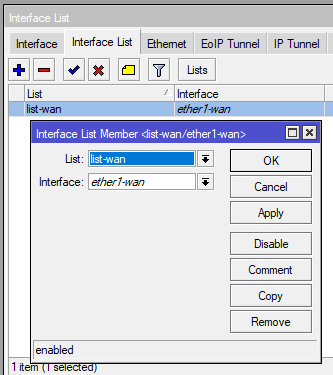

Переходим на вкладку Interface List, нажимаем кнопку Lists. В открывшемся окне создадим несколько новых списков интерфейсов. Списки удобно использовать что бы не добавлять в разных настройках несколько интерфейсов, достаточно использовать в настройке список, а необходимые интерфейсы добавлять уже в этот список. Последовательно добавляем списки нажав +.

- list-wan — список интерфейсов, подключенных к провайдерам. В описываемой конфигурации в списке будет один интерфейс, но список может оказаться полезным при использовании подключений VPN или подключении второго канала интернет.

- list-discovery — список интерфейсов, которые будут использоваться службами Neighbor Discovery и MAC Server. Используется для безопасности нашего устройства.

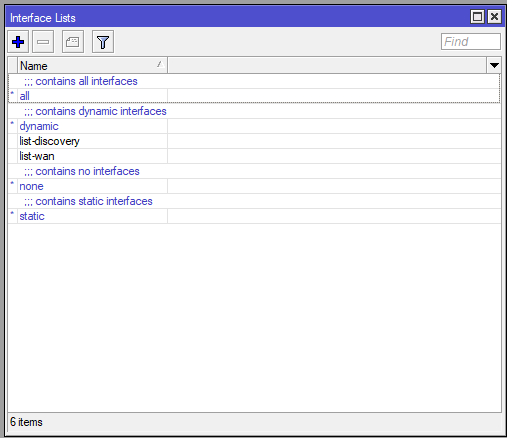

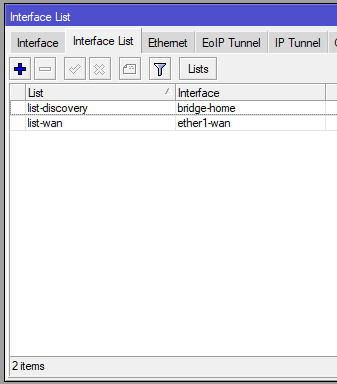

В списках должно быть две новых записи:

Закрываем окно редактирования Interface Lists. Добавляем в созданные списки необходимые интерфейсы.

- Интерфейс

ether1-wanв списокlist-wan - Созданный ранее Bridge интерфейс

bridge-homeв списокlist-discovery

В итоге должно получиться так:

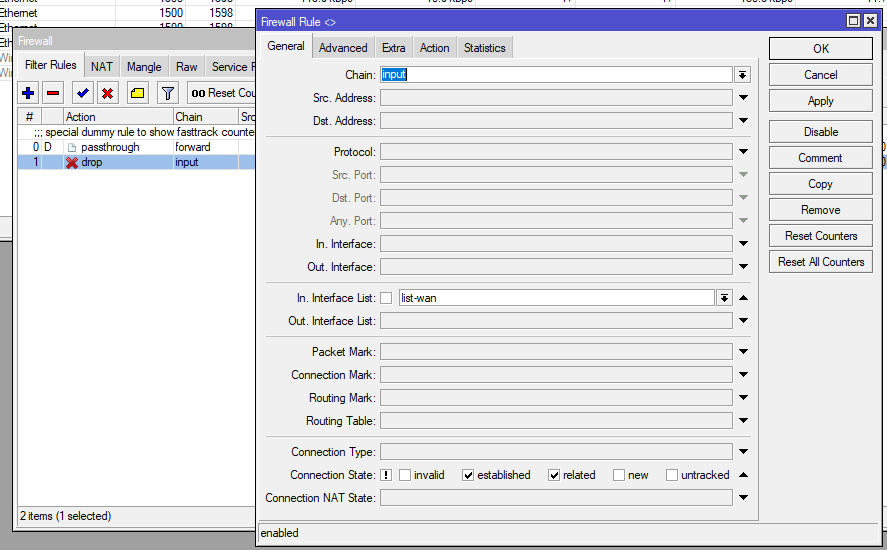

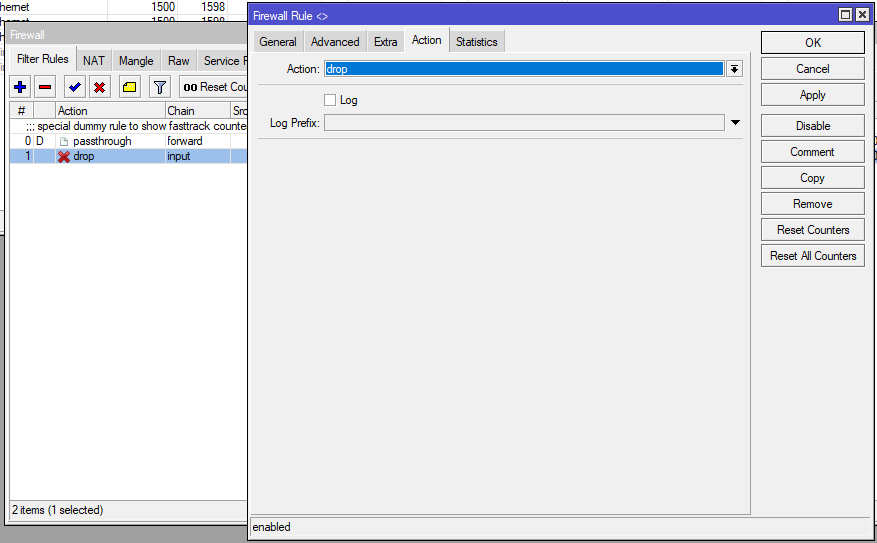

Обезопасим маршрутизатор и устройства локальной сети от доступа к ним из сети интернет. Открываем окно IP -> Firewall. На вкладке Filter Rules нажимаем + и добавляем новое правило. В открывшемся окне на вкладке General добавляем:

- Chain — Input

- In Interface List — list-wan

- Connection State — отмечаем в окне первый не подписанный квадрат, он выделится восклицательным знаком, далее выбираем

establishedиrelated

На вкладке Action в разделе Action выбираем drop. Нажимаем OK.

Созданное правило будет читаться так: Пакеты, приходящие на интерфейсы из списка list-wan не относящиеся (восклицательный знак в поле Connection State) к уже установленным и связанным подключениям будут отброшены. Цепочка (Chain) Input действует только на входящие пакеты, относящиеся к интерфейсам маршрутизатора. Действие (Action) drop отбрасывает все пакеты, попадающие под данное правило и в ответ, не отсылает никаких сообщений.

Создадим второе правило, точнее создадим его на основе первого. На созданном ранее правиле нажимаем дважды в открывшемся окне кнопку Copy, откроется окно создания нового правила, но с настройками как у предыдущего. В поле Chain нового правила выставляем forward. Закрываем оба правила клавишей OK.

Второе правило будет похоже на первое за тем исключением, что оно действует только на пакеты, приходящие на интерфейсы из списка list-wan, но которые транслируются дальше на устройства локальной сети.

Два этих правила, это минимальная необходимая настройка Firewall для защиты от несанкционированного доступа из сети интернет. Весь остальной трафик будет никак не ограничен маршрутизатором, но поскольку настройка Firewall это отдельная большая тема, то описывать ее в рамках этой статьи не будем.

Предоставляем доступ в интернет устройствам подключенных к локальной сети обслуживаемой маршрутизатором с помощью службы NAT. Переходим на вкладку NAT, добавляем новое правило +. В открывшемся окне в поле Chain выставляем srcnat, в поле Out Interface List — list-wan.

На вкладке Action в разделе Action выбираем masquerade. Нажимаем OK.

Настраиваем DNS. В боковом меню переходим IP -> DNS. В качестве используемых внешних серверов DNS будем использовать сервера Google. В открывшемся окне в поля Servers вписываем IP адреса 8.8.8.8 и 8.8.4.4. Что бы наш маршрутизатор работал как DNS сервер для устройств в локальной сети включаем Allow Remote Requests. Нажимаем OK.

Некоторые провайдеры используют привязку MAC адреса интерфейса на своем оборудовании, поэтому перед подключением необходимо позвонить провайдеру и сообщить о том, что у вас поменялось устройство.

Если звонок провайдеру вызывает какие-либо проблемы, то можно сменить MAC адрес на интерфейсе, к которому подключается провод провайдера. К сожалению, в настройках интерфейсов нельзя сменить MAC адрес изменив соответствующее поле, но он меняется через команду в консоли. В боковом меню нажимаем New Terminal и в открывшемся окне вводим:

/interface ethernet set ether1-wan mac-address="00:00:00:00:00:00"

Соответственно вместо 00:00:00:00:00:00 вводим необходимый MAC адрес.

Теперь подключаем провод провайдера в порт 1 нашего устройства!

Назначаем IP адрес нашему интерфейсу, к которому будет подключен провод провайдера, в нашем случае это ether1-wan. IP адрес может быть назначен двумя способами.

- Получение IP адреса от оборудования провайдера по DHCP.

- Если первый вариант провайдером не поддерживается, то настройки вносятся в оборудование вручную.

Как назначается IP адрес обычно написано в договоре или памятке к договору, заключаемому с провайдером. Если нет уверенности, то узнать это можно в службе поддержки провайдера. Рассмотрим оба варианта.

Вариант #1. Получение IP адреса абонентским оборудованием происходит от оборудования провайдера по DHCP. Переходим в боковом меню IP -> DHCP Client. В открывшемся окне выбираем интерфейс ether1-wan, отключаем Use Peer DNS (мы будем использовать свои DNS сервера, настройка выше) и Use Peer NTP (мы настроим синхронизацию времени позднее), Add Defaut Gateway выставляем yes. Нажимаем OK.

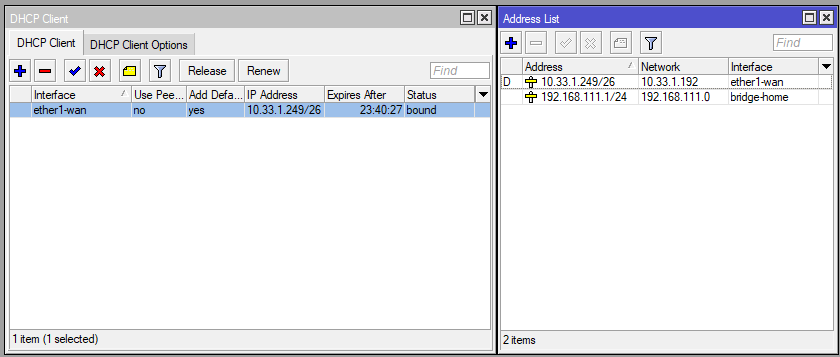

При успешном получении во вкладке IP -> Addresses можно увидеть IP адрес устройства. Напротив, полученного адреса указана буква «D» означающая, что адрес получен динамически.

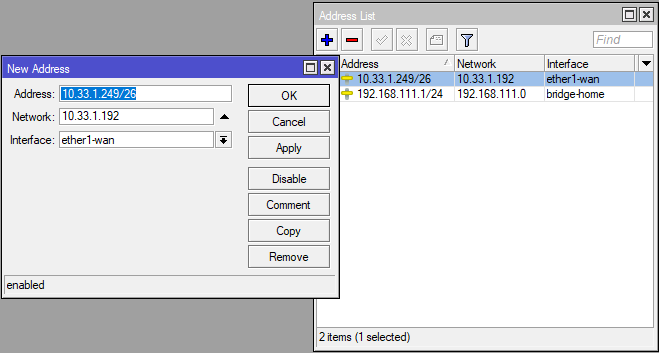

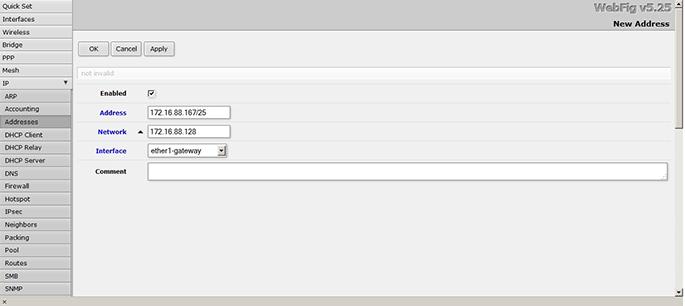

Вариант #2. Если настройки провайдера необходимо указать вручную, то назначение IP адреса происходит по аналогии как мы назначали адрес интерфейсу Bridge ранее. Переходим во вкладку IP -> Addresses, нажимаем +. В открывшемся окне выбираем WAN интерфейс ether1-wan, вводим IP адрес с маской и заполняем поле Network.

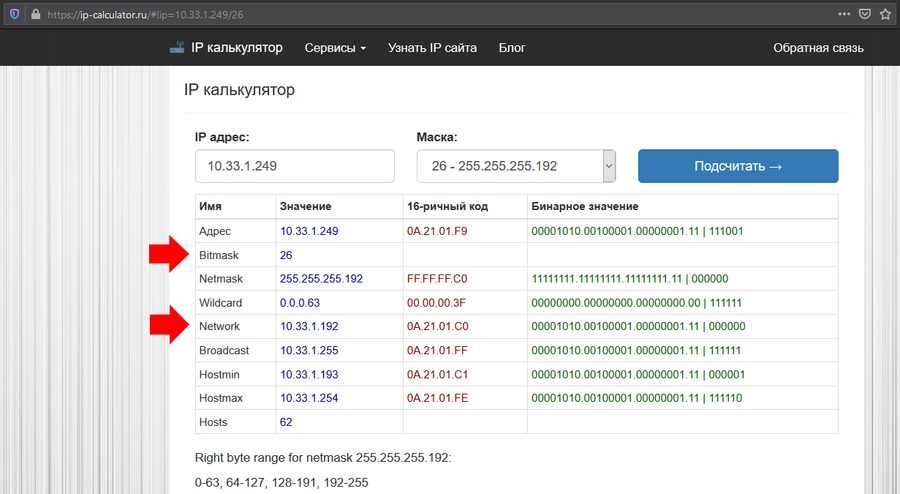

Здесь рассмотрим поподробнее. В договоре провайдера маска обычно записывается в виде X.X.X.X (например, 255.255.255.0), а в MikroTik ее надо записать префиксом /Y (например, /24), что бы перевести одно в другое, а заодно рассчитать поле Network воспользуемся IP калькулятором (online калькулятор). В поле IP адрес, вносим адрес выданный провайдером, в поле маска подставляем подходящее значение, нажимаем Подсчитать.

В полученном расчете нам понадобятся Bitmask и Network. Для описываемой конфигурации в поле Address вводим IP адрес с префиксом маски 10.33.1.249/26, в поле Network вводим 10.33.1.192. Нажимаем OK.

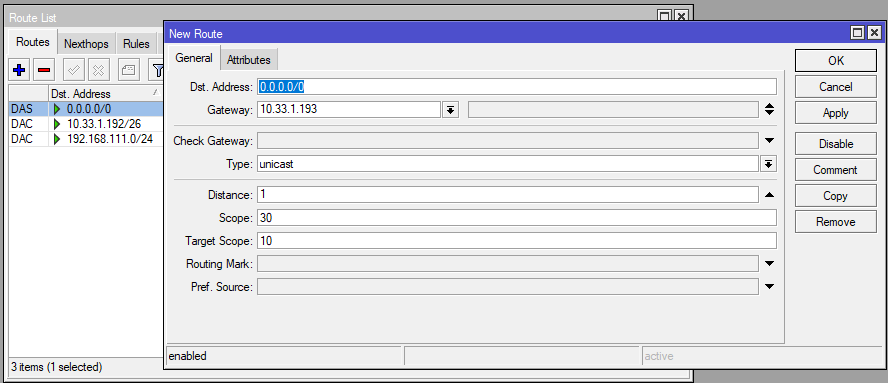

После ввода IP адреса добавляем маршрут по умолчанию (при получении IP адреса по DHCP маршрут добавляется сам, т.к. был выставлен Add Default Gateway = yes). В боковом меню переходим IP -> Route, нажимаем +. В открывшимся окне в поле Dst. Address пишем 0.0.0.0/0, это значит все доступные адреса, в поле Gateway шлюз, указанный в настройках провайдера 10.33.1.193. Нажимаем OK.

После этого должен заработать интернет на маршрутизаторе и устройствах локальной сети. Бывает, что устройство необходимо перезагрузить, после чего все начинает работать.

Обновление RouterOS

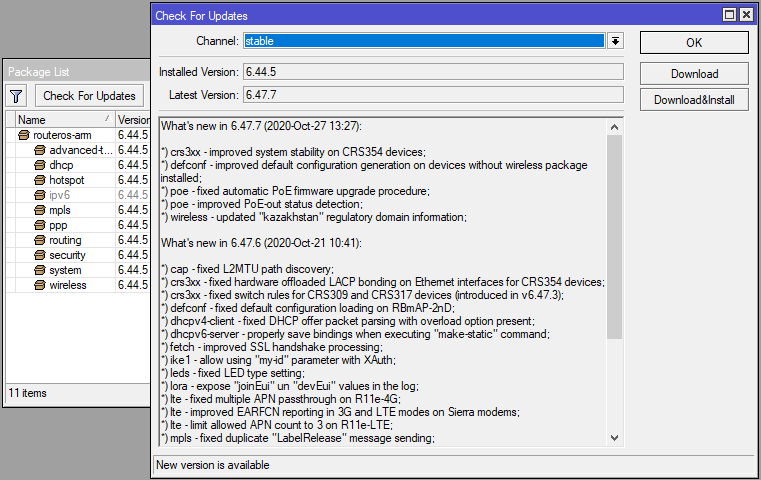

RouterOS, как и любое программное обеспечение может содержать ошибки, некоторые из них мелкие и не мешают работе, но могут быть критические ошибки, которые могут повлиять на работу не только самого маршрутизатора, но и устройств, подключенных к нему. После того, как заработает интернет необходимо обновить версию RouterOS до последней. В боковом меню переходим System -> Packages -> Check For Update, в строке Channel выбрать stable и нажать Check For Update. В строке Installed Version написана текущая версия установленной RouterOS, в строке Latest Version последняя версия доступного ПО. Если новая версия RouterOS найдена, то будут доступны две кнопки Download и Download&Install, нажимаем на последнюю. После скачивания устройство будет перезагружено для обновления, в это время не рекомендуется отключать его от электрической сети.

Компания MikroTik постоянно выпускают обновления на свои устройства, без обновлений не остаются и старые устройства, поэтому рекомендуется периодически заходить в роутер и проверять доступность новой версии ПО.

Работа с пакетами

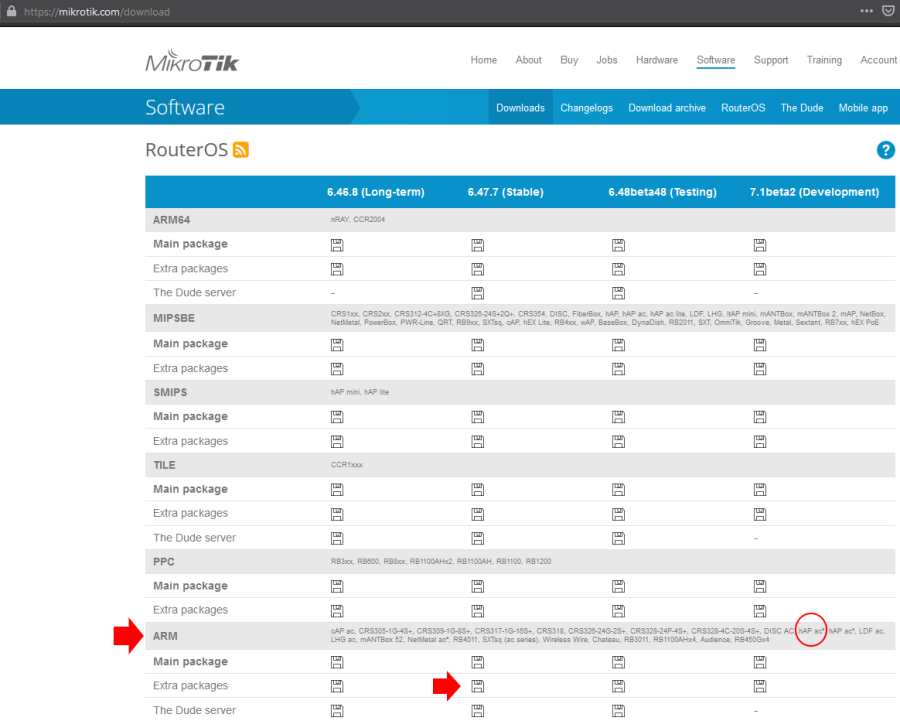

Ранее в настройках DHCP сервера мы установили настройку синхронизации времени устройствами локальной сети с маршрутизатора, но проблема в том, что в RouterOS нет сервера времени (NTP server). Эта проблема решается установкой дополнительного пакета. Переходим на сайт MikroTik в раздел Software. Нам известно, что hAP ac^2 работает на процессоре архитектуры ARM (посмотреть архитектуру процессора устройства можно в System -> Resources пункт Architecture Name). Находим наше устройство в списке раздела ARM. Скачиваем архив из подраздела Extra packages для установленной нашей версии RouterOS, как видно из раздела обновления описанного выше, это версия 6.47.7 ветка Stable.

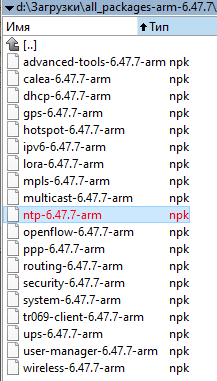

Распаковываем полученный архив, находим в распакованном каталоге файл ntp-xxx-yyy.npk (xxx — версия RouterOS, для которой подходит данный пакет, yyy — архитектура процессора). Версии установленной RouteOS и файла обязательно должны совпадать!

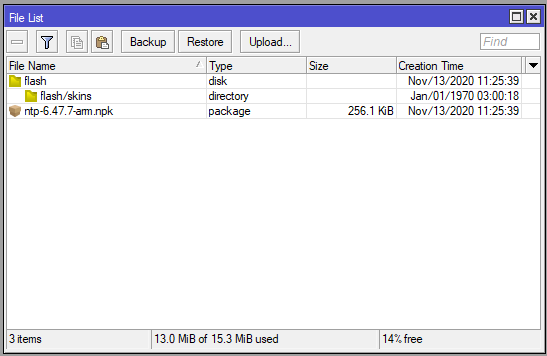

В WinBox в боковом меню открываем раздел Files. Перетаскиваем файл ntp-xxx-yyy.npk в корень раздела Files.

Перезагружаем маршрутизатор System -> Reboot. После установки и перезагрузки файл ntp.npk будет удален автоматически и появится в списке установленных пакетов System -> Packages.

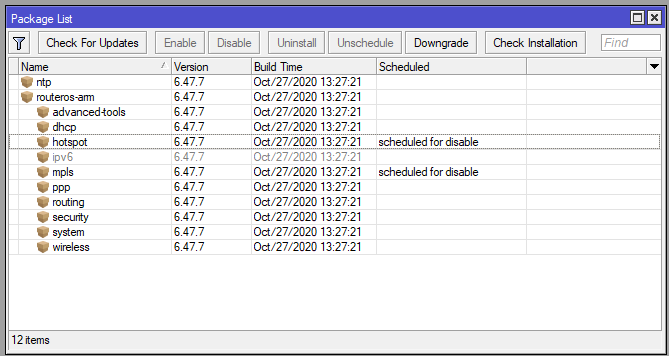

Что бы не занимать системные ресурсы маршрутизатора можно отключить некоторые пакеты. В домашних условиях пакеты hotspot и mpls не нужны, выделяем их и нажимаем кнопку Disable, если используемый маршрутизатор без встроенного Wi-Fi, то можно отключить пакет wireless. Т.к. данные пакеты являются частью RouterOS удалить их нельзя, а вот установленные пакеты, как пакет ntp из примера выше, можно не только отключать, но и удалить, для этого используется кнопка Uninstall. После пометки необходимых пакетов, окончательное отключение/удаление происходит после перезагрузки роутера.

Настройка синхронизации времени

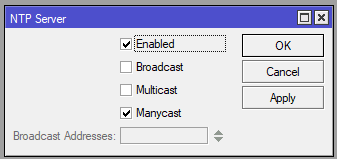

Настройка сервера времени (NTP server). Для настройки сервера времени на устройствах MikroTik необходима установка пакета ntp из дополнительного архива пакетов Extra Packages (установка описана выше в данной статье).

Сервер времени включается в разделе System -> NTP Server, вся задача заключается только в выставление флажка на пункте Enabled и нажатии кнопки OK.

Настройка синхронизации времени с внешним источником (NTP Client).

Настройка NTP Client’a может быть выполнена двумя способами.

- В системе не установлен пакет

ntpиз дополнительного архива пакетовExtra Packages - В системе установлен пакет

ntpиз дополнительного архива пакетовExtra Packages

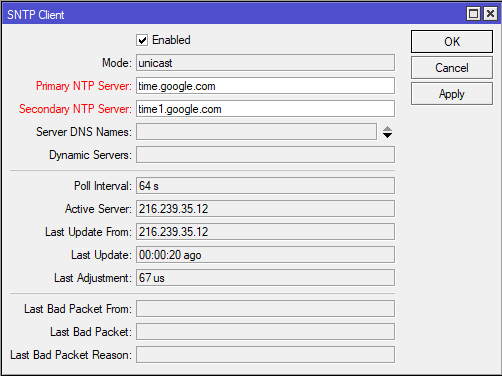

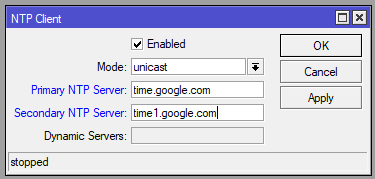

Вариант #1. Данный раздел доступен только если не установлен дополнительный пакет NTP. Переходим System -> SNTP Client. Выставляем настройки:

- Enabled — вкл.

- Primary NTP server — time.google.com

- Secondary NTP server — time1.google.com

Вариант #2. Данный раздел доступен только если установлен дополнительный пакет NTP. Переходим System -> NTP Client. Выставляем настройки:

- Enabled — вкл.

- Mode — unicast

- Primary NTP server — time.google.com

- Secondary NTP server — time1.google.com

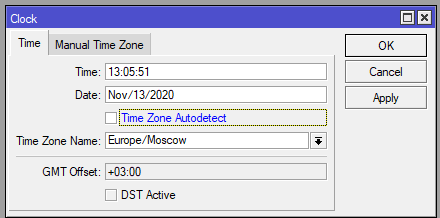

Настройка времени на устройстве. System -> Clock, отключаем Time Zone Autodetect, выставляем правильный часовой пояс и проверяем правильное ли выставлено время.

Настройка Wi-Fi

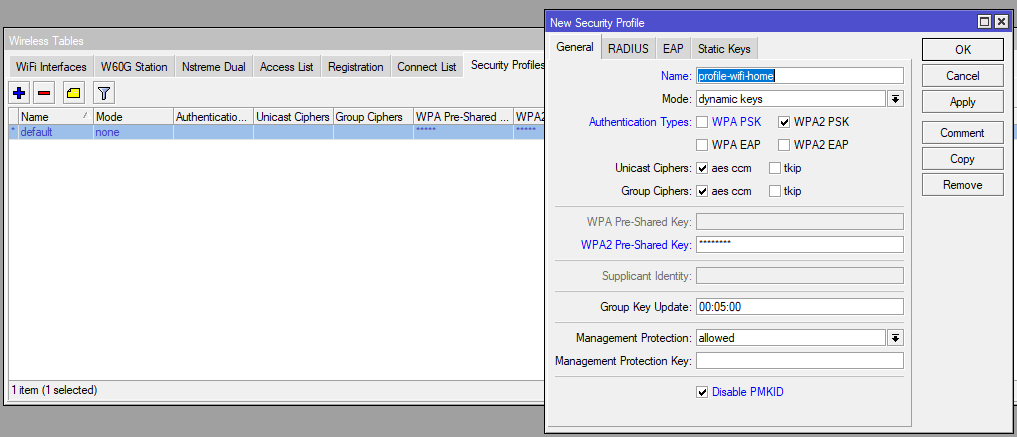

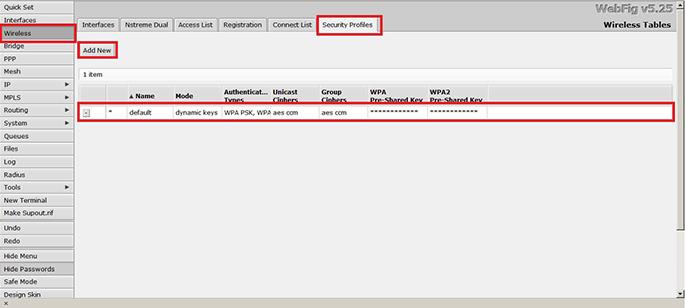

Настройка Wi-Fi производится в разделе Wireless. Сначала создаем профиль безопасности, в котором описывается как устройства будут подключаться к точке доступа. Открываем вкладку Security Profiles -> +. В открывшемся окне указываем имя профиля в поле Name для удобства чтения конфигурации, в Authentication Types выбираем только WPA2 PSK (WPA PSK выбираем только в случае если какое-либо подключаемое устройство не умеет работать с WPA2), Unicast Ciphers — aes ccm, Group Chiphers — aes ccm, в поле WPA2 Pre-Shared Key вводим пароль для подключения к точке доступа, включаем самый нижний раздел Disable PMKID. Сохраняем новый профиль.

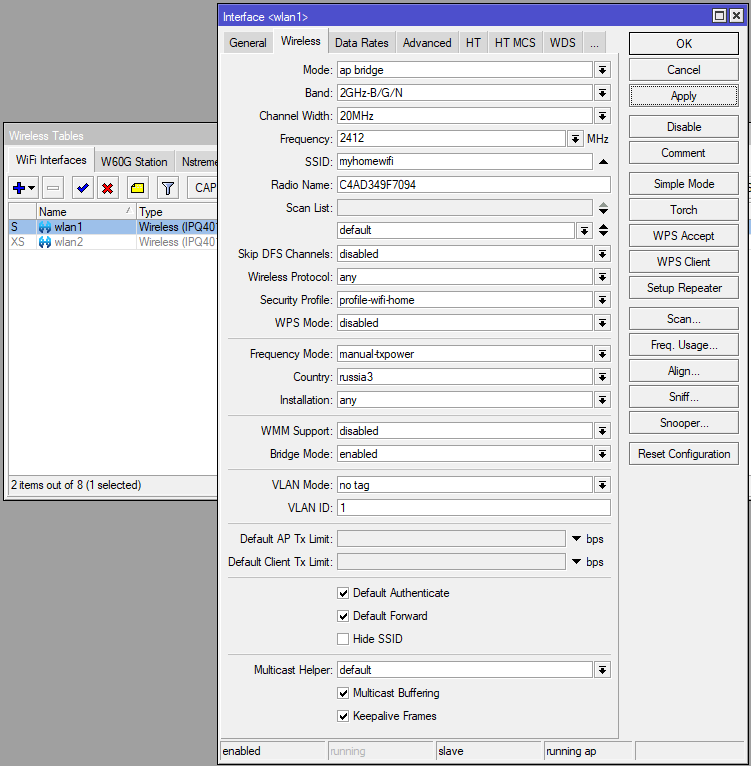

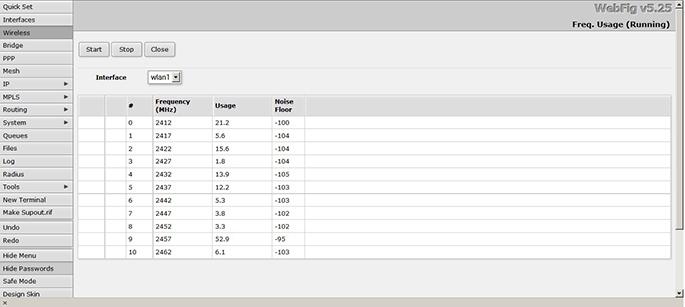

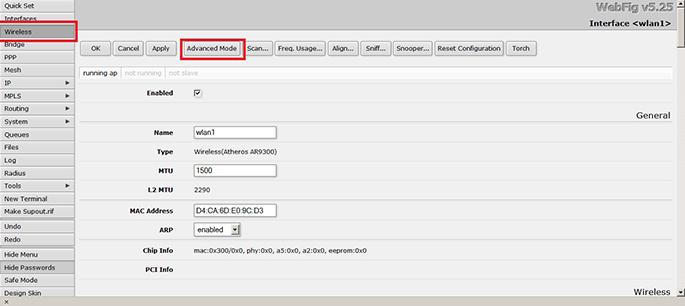

Переходим на вкладку WiFi Interfaces. В hAP ac^2 в списке два беспроводных интерфейса wlan1 и wlan2. Интерфейс wlan1 это модуль на 2.4GHz, wlan2 на 5GHz, настраиваются они раздельно. Дважды нажимаем на интерфейсе wlan1, переходим на вкладку Wireless, сбоку нажимаем кнопку Advanced Mode. Заполняем настройки:

- Mode — ap bridge

- Band — 2GHz-B\G\N

- Channel Width — 20MHz

- Frequency — рабочий канал, частота 2412MHz = channel 1, 2417MHz = channel 2, и т.д. Выбираем который посвободней.

- SSID — имя точки доступа, например, myhomewifi

- Security Profile — профиль безопасности. Выбираем из списка созданный ранее профиль.

- WPS mode — disabled

- Frequency Mode — manual-txpower

- Country — в этом пункте должна быть выставлена страна russia3, это значение ограничивает силу мощности излучаемого сигнала в соответствии с законодательством РФ.

Нажимаем кнопку Apply и Enable. Открываем в телефоне/планшете/компьютере раздел WiFi и пробуем подключиться к созданной точке доступа.

Заходим в интерфейс wlan2. Переходим в Advanced Mode, настройка аналогичная настройке интерфейса wlan1.

Заполняем настройки:

- Mode — ap bridge

- Band — 5GHz-A\N\AC

- Channel Width — 20MHz

- Frequency — рабочий канал, частота 5180MHz = channel 36, 5200MHz = channel 40, и т.д. Выбираем который посвободней.

- SSID — имя точки доступа, например, myhomewifi. Некоторые любят разделять, добавив в конце _5G, что бы устройство соединялось только с 5GHz, спорное решение, т.к. те же многие так же подключают устройства и к 2.4GHz, а потом вручную выбирают необходимый. Если клиентское устройство хорошо ловит сигнал 5GHz оно само к нему подключится и при одинаковом названии точек для двух радиомодулей.

- Security Profile — профиль безопасности. Выбираем из списка созданный ранее профиль.

- WPS mode — disabled

- Frequency Mode — manual-txpower

- Country — в этом пункте должна быть выставлена страна russia3, это значение ограничивает силу мощности излучаемого сигнала в соответствии с законодательством РФ.

Нажимаем кнопку Apply и Enable. Открываем в телефоне/планшете/компьютере раздел WiFi и пробуем подключиться к созданной точке доступа, проверяем что бы устройство подключалось на частоте 5GHz.

Дополнительные настройки

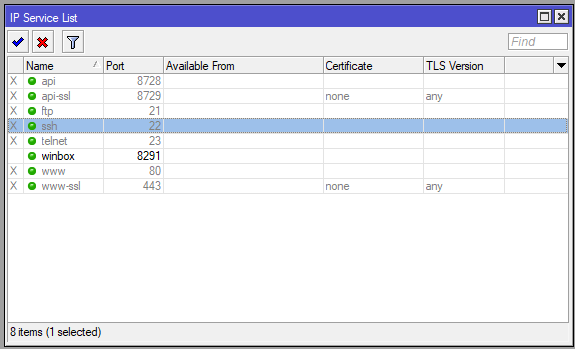

В меню IP -> Services отключаем все ненужные сервисы. Обычно для доступа к устройству оставляют winbox и, кто пользуется командной строкой, ssh. В поле Available From можно прописать адреса, для которых будут доступны данные сервисы, но если такое ограничение необходимо, то лучше это реализовать через списки в Firewall, т.к. списки для сервисов ограничены по количеству и на их проверку требуются дополнительные затраты ресурсов маршрутизатора.

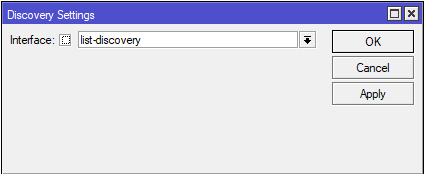

MikroTik умеет обнаруживать другие устройства в сети, при этом он так же сообщает информацию о себе, что может быть не безопасно. Ограничим обнаружение только интерфейсами из созданного ранее списка list-discovery. IP -> Neighbors, в поле Interface если в поле НЕ (восклицательный знак в квадрате) стоит восклицательный знак, то убираем его, в выпадающем списке выбираем list-discovery.

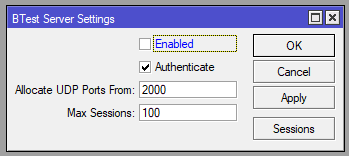

По умолчанию в MikroTik включен Bandwidth Test server, отключаем его Tools -> BTest Server.

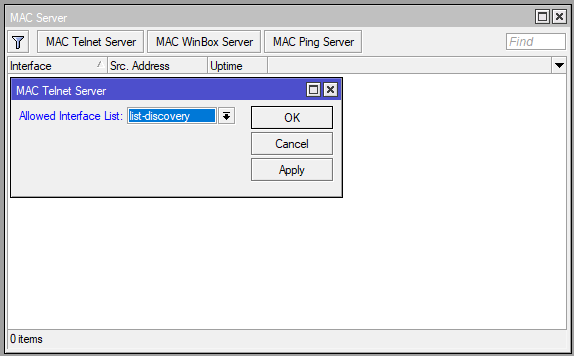

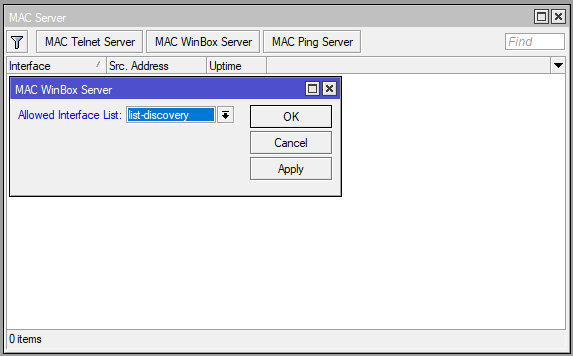

Разрешаем обнаружение и подключение по MAC только для локальной сети, для этого используем ранее созданный список сетевых интерфейсов list-discovery. Tools -> MAC Server. Последовательно меняем настройки для MAC Telnet Server, MAC Winbox Server и MAC Ping Server.

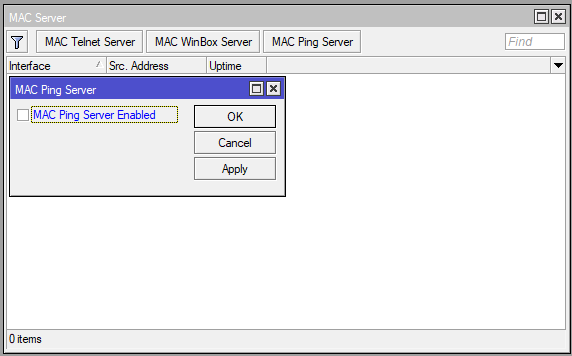

MAC Ping Server Enabled отключаем совсем

Сделанные выше настройки уменьшат количество сервисов, по которым можно обнаружить и идентифицировать ваше устройство в сети, уменьшит количество возможностей подключения к устройству, а значит повысит защищенность устройства.

В завершении настройки, меняем имя устройства в System -> Identity.

Заключение

Маршрутизатор можно убрать в далекий угол и заходить на него только для периодического обновления RouterOS.

Статья местами, наверно, получилась слишком подробной, но, как показывает практика, зачастую пользователи покупают MikroTik, не имея какой-либо подготовки в работе с подобным оборудованием.

Для тех кому стало как минимум любопытно, то рекомендуется к прочтению:

Туннельный брокер IPv6, настройка 6to4 туннеля в Mikrotik

Настройка резервного канала в MikroTik с уведомлением в Telegram

Вы приобрели маршрутизатор MikroTik. Это руководство поможет Вам произвести начальную настройку маршрутизатора для безопасного доступа в сеть.

Нет комментариевПросмотров: 61885

Введение

Поздравляем, вы приобрели маршрутизатор MikroTik. Это руководство поможет Вам произвести начальную настройку маршрутизатора для безопасного доступа в сеть.

Описанные ниже действия, в основном, предназначены для настройки маршрутизатора, когда стандартная конфигурация не позволяет получить доступ в интернет. Однако некоторые советы могут пригодиться вам и в других случаях.

Подключение кабеля

Начальная схема подключения должна подойти для большинства случаев. Описание — на обратной стороне роутера, а также в онлайн-руководстве.

Схема подключения:

- Подключите Ethernet-кабель, предоставленный вашим интернет-провайдером, в порт ether1. Остальные порты предназначены для подключения локальной сети (LAN). В этот момент ваш роутер по умолчанию защищен конфигурацией брандмауера.

- В остальные порты подключите кабели локальной сети.

Настройка роутера

В первоначальной конфигурации DHCP клиент настроен на интерфейсе WAN (ether1), остальные порты считаются локальными, и устройства, подключенные к этим портам, получают сетевые адреса согласно настройкам DHCP-сервера. Для того, чтобы подключиться к роутеру, подключите свой компьютер в один из LAN-портов и выставите настройки «получать ip-адрес автоматически». (Номера портов указаны на передней панели роутера или вы можете уточнить эту информацию на сайте routerboard.com).

Управление роутером

Чтобы получить доступ к управлению маршрутизатором, введите в адресной строке браузера адрес 192.168.88.1 . Отобразится главная страница RouterOS (Рисунок 1):

Рисунок 1

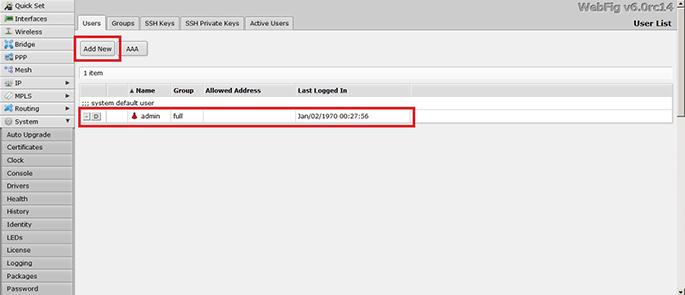

Пользователи

Чтобы никто посторонний не смог получить доступ к управлению роутером, необходимо задать пароль к учетной записи администратора или создать нового пользователя с паролем.

Перейдите System -> Users . (В левой колонке нажмите System и промотайте вниз до графы Users. (Рисунок 2):

Рисунок 2

Вы увидите меню управления пользователями роутера. Здесь можно добавлять и редактировать учетные записи (Рисунок 3):

Рисунок 3

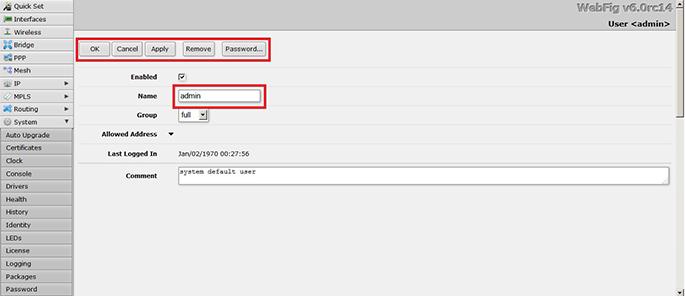

- Для редактирования уже существующего профиля пользователя кликните по нему один раз;

- Для создания нового пользователя нажмите «Add new»;

И в том, и в другом случае откроется меню редактирования (создания нового) пользователя (Рисунок 4).

После изменения пользовательских настроек нажмите «ОК» (чтобы сохранить настройки) или «cancel» (для их отмены). Снова откроется заглавное окно меню управления пользователями.

Рисунок 4

Настройка доступа в интернет

Если настройки «по умолчанию» не позволяют получить доступ в интернет (ваш провайдер не поддерживает выдачу настроек по DHCP), придется указать сетевые настройки вручную. Они должны включать:

- Ip адрес (IP address);

- Маску сети (Network mask);

- Адрес шлюза (Gateway address);

- DNS-адрес (DNS address).

Возможно, также потребуются:

- NTP-сервер (NTP server);

- MAC адрес (MAC address).

DHCP клиент

Первоначальная конфигурация настроена на получение настроек интернет по DHCP от вашего провайдера. Функцию необходимо отключить, если провайдер не предоставляет такой услуги. Откройте «IP -> DHCP Client» . Если статус DHCP-клиента (колонка status) имеет значение searching, — значит, провайдер не поддерживает автоматическую выдачу сетевых настроек. Используйте кнопку «-», чтобы удалить данную функцию (Рисунок 5).

Рисунок 5

Статический адрес

Для настройки IP-адреса нажмите «IP -> Address» (Рисунок 6).

Рисунок 6

Здесь отображен IP-адрес локальной сети 192.168.88.1, по которой пользователь подключен к роутеру. Выберите «Add new», чтобы добавить новый статический адрес (Рисунок 7).

Рисунок 7

В первом поле необходимо прописать ip-адрес, выданный провайдером, и маску сети. Другой параметр определяет, к какому порту будут применяться вышеуказанные настройки. Следуя данной инструкции, то это будет порт ether1. В него следует подключить кабель от провайдера.

- Примечание 1: Если в процессе ввода адреса поле стало красным, значит, вводимый адрес не корректен, в противном случае оно будет синим.

- Примечание 2: Рекомендуется добавлять комментарии к настройкам (поле Comment). Однако это не обязательно.

Настройка преобразования сетевых адресов (NAT)

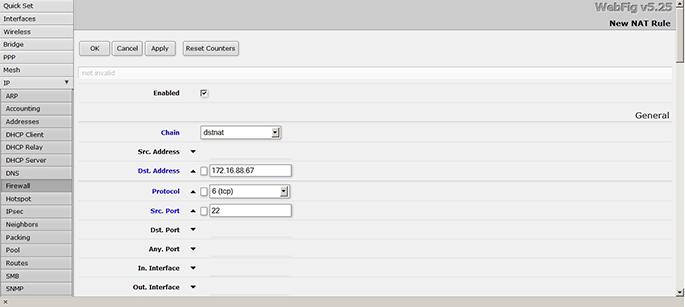

Для выхода в Интернет необходимо настроить преобразование адресов локальной сети в адрес для провайдера. Чтобы посмотреть настройки NAT, откройте «IP -> Firewall -> Закладка NAT» и убедитесь в правильном заполнении (Рисунок 8).

Рисунок 8

Существенные значение полей для корректной работы:

- Проверьте, включена ли служба;

- Значение в поле chain – должно быть srcnat;

- Интерфейс, через который осуществляется подключение к провайдеру. В данном руководстве ether1;

- Значение в поле action – должно быть masquerade;

На скриншоте представлено корректное правило. Обратите внимание, что некоторые настройки, у которых не должно быть значения, скрыты (и могут быть проигнорированы) (Рисунок 9).

Рисунок 9

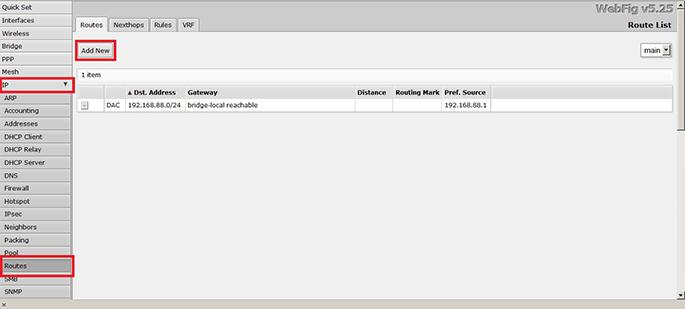

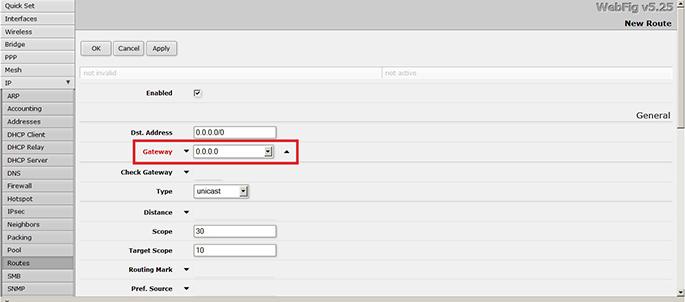

Шлюз по умолчанию

Для управления настройками шлюза нажмите «IP -> Routes». Для добавления нового шлюза — «Add new» (Рисунок 10).

Рисунок 10

Далее вы увидите следующее окно (Рисунок 11):

Рисунок 11

Здесь необходимо нажать кнопку, ввести настройки «по умолчанию» или выданные провайдером. После ввода данных нажмите кнопку «ОК».

Чтобы проверить, какой вариант (по умолчанию или провайдера) работоспособен, используйте команду ping в поле Tools.

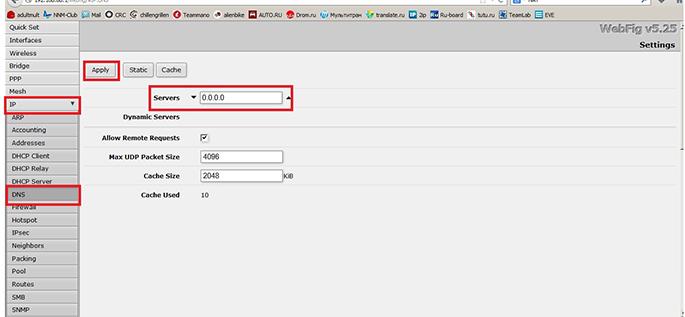

Доменные имена

Чтобы открывать web-страницы, или получить доступ на иные ресурсы в сети Интернет, необходимо настроить DNS — или на Вашем компьютере, или на роутере. В рамках этого руководства предлагаем настроить DNS только на роутере. А компьютер, в свою очередь, будет получать настройки по DHCP от роутера.

Для начала откройте «IP -> DNS». Чтобы добавить DNS, нажмите на стрелочку рядом с параметром «Settings» и проверьте состояние параметра Allow Remote Requests. Для сохранения настроек нажмите «Apply» (Рисунок 12).

Рисунок 12

Примечание: при вводе корректного значения слово «Servers» станет синим, в ином случае — красным.

SNTP-клиент

Роутер MikroTik не сохраняет настройки времени во время отключения питания или при перезагрузках. Чтобы постоянно иметь корректное время, необходимо настроить SNTP-клиент.

Откройте «System -> SNTP» (Рисунок 13). В появившемся окне проверьте следующие параметры:

- Enabled – должна стоять галочка;

- Параметр Mode должен быть unicast;

- В третей и четвертой строках указываются ip-адреса глобальных ntp серверов или серверов, предоставляемых провайдером.

Рисунок 13

Настройка беспроводной сети

Для использования беспроводной сети в одном адресном пространстве с проводной сетью, необходимо настроить сетевой мост (bridge). Также необходимо проверить настройку внутреннего коммутатора.

- Беспроводной интерфейс устанавливается в режим ap-bridge (в случае, если роутер имеет уровень лицензии 4 или выше), в противном случае устанавливается режим bridge: только один клиент сможет подключаться к роутеру, используя беспроводную сеть.

- Соответствующий профиль безопасности создан и применен в настройках интерфейса.

- Проверьте состояние интерфейса.

Предупреждение: Изменение настроек может повлиять на подключение — вы можете оказаться отключены от роутера. Используйте Безопасный режим, чтобы в случае отключения, настройки вернулись в первоначальное состояние.

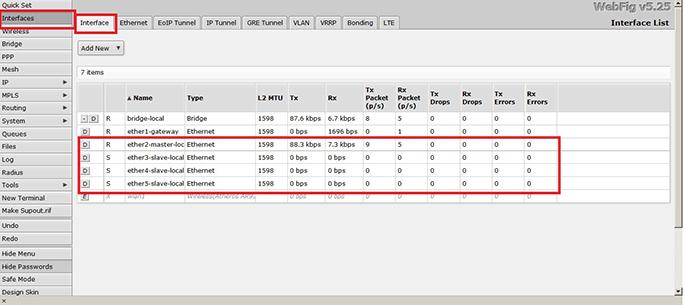

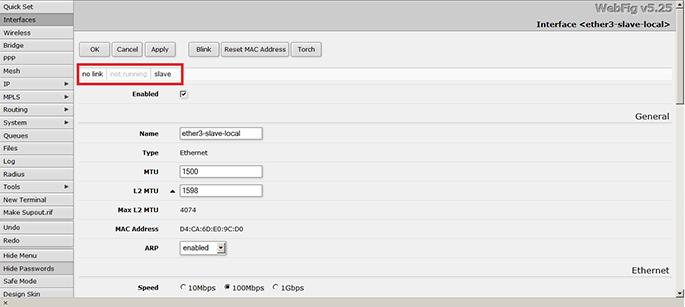

В данном руководстве порты ether3, ether4 и ether5 используются как подчиненные (slave) относительно мастер-порта ether1. Посмотреть данную настройку можно, открыв меню «Interface» (Рисунки 14,15)

Рисунок 14

Рисунок 15

Обычно ether1 используется как WAN порт, а остальные порты — как подчиненные к порту ether2.

Убедитесь, что все порты, предназначенные для локальной сети, действительно установлены как подчиненные. Например, если ether2, ether3, ether4, ether5 определены как LAN-порты, то порты ether3, ether4, ether5 подчиняются мастер-порту ether2.

Если вышеуказанная операция не удалась — значит интерфейс Ethernet использован как порт в мосту. Вам придется удалить его из моста, чтобы разрешить коммутацию аппаратных пакетов данных между портами Ethernet. Перейдите «Bridge -> Ports» (Рисунок 16) и удалите подчиненные (slave) порты. В примере это ether3, ether4, ether5.

Рисунок 16

Настройки безопасности

Важно защитить беспроводную сеть, чтобы предотвратить доступ посторонних лиц в локальную сеть. Чтобы создать или редактировать новый профиль безопасности, перейдите «Wireless -> «Security Profiles» (Рисунок 17) и выберите одну из двух опций.

- Используйте Add new для создания нового профиля;

- Или редактируйте уже существующий профиль.

Рисунок 17

В данном примере будет создан новый профиль безопасности, редактирование профиля выполняется аналогично. Ниже на скриншоте красным выделены рекомендуемые настройки для беспроводной сети.

Если длина ключа WPA Pre-shared key и WPA2 Pre-shared key будет слишком маленькой, то заголовок поля подсветится красным, при правильном значении — синим (Рисунок 18).

Рисунок 18

- Примечание 1: WPA Pre-shared key и WPA2 Pre-shared key должны быть разными.

- Примечание 2: Вы можете включить отображение паролей, чтобы видеть их фактическое значение. Данная настройка доступна в заголовке страницы.

Сетевые настройки

Настройка параметров беспроводной сети (Рисунок 19).

Рисунок 19

Режим интерфейса должен быть установлен в ap-bridge, если это недопустимо (ограничение лицензии), то только один клиент сможет подключаться к устройству.

Обычно WiFi устройства разрабатываются для работы на частоте 2.4GHz. Установите параметр «band» в 2GHz-b/g/n, это позволит подключаться по протоколам 802.11b, 802.11g и 802.11n.

Настройте ширину канала таким образом, чтобы наибольшая скорость передачи данных обеспечивалась по протоколу 802.11n. В примере используется канал 6, как результат, могут быть использованы 20/40MHz HT above или 20/40 МГц HT below. Выберите любой из них.

В поле «SSID» введите название беспроводной сети (Рисунки 20, 21).

Рисунок 20

Рисунок 21

После активации всех настроек можно включить точку доступа (Рисунок 22).

Рисунок 22

Bridge-LAN

c беспроводной

сетью

Откройте меню Bridge и проверьте, доступны ли какие-нибудь интерфейсы. Если нет, нажмите add new. В открывшемся окне введите параметры по умолчанию и нажмите «создать интерфейс». Далее выберите закладку Ports , где уже будут отображены LAN и WiFi интерфейсы (Рисунок 23).

Рисунок 23

Когда новый порт моста будет добавлен, зайдите в его настройки, поставьте галочку напротив параметра enabled, выберете корректный интерфейс порта (В данном руководстве это ether2), LAN-мастер, порт LAN и Wifi (Рисунок 24).

Рисунок 24

Так должен выглядеть мост (Рисунок 25).

Рисунок 25

Поиск неисправностей и продвинутая конфигурация

В данном разделе допускаются отклонения от конфигурации, описанной в первой части. Расширенное понимание организации сети будет вашим преимуществом.

Проверка ip адреса

Добавление IP-адреса с неправильной маской сети приведет к неправильной работе сети. Исправьте эту проблему, введя в адресной строке корректные значения ip-адреса и маски сети.

Изменение пароля текущего пользователя:

Чтобы изменить пароль текущего пользователя, откройте «System -> Password». Все поля должны быть заполнены.

Изменение пароля существующего пользователя:

При наличии полных прав на роутере, вы можете изменять права любого пользователя, не зная текущего пароля в меню «System -> Users».

- Выберите пользователя.

- Введите пароль и повторите его дабы избежать ошибки.

Отсутствие подключения к интернету

Если вы следовали данному руководству, а работает только доступ в локальную сеть, и доступ в интернет отсутствует, проверьте следующие настройки:

Проверьте настройки masquerade Проверьте настройки MAC адреса. Соответственно, есть несколько способов, как решить проблему, первый — проверить конфигурацию, не пропущена какая-нибудь настройка, второй — установить MAC-адрес.

Изменение MAC-адреса доступно только из командной строки – «New Terminal» из меню слева. Если новое окно не открывается, проверьте, позволяет ли ваш браузер открывать всплывающие окна.

В новом окне напишите следующую команду, заменяющую МАС-адрес:

/interface ethernet set ether1 mac-address=XX:XX:XX:XX:XX:XX

Или свяжитесь с Вашим провайдером и сообщите, что Вы заменили устройство.

Проверка соединения

Есть определенные условия, которые необходимы для работы Ethernet-соединения:

- Должна гореть лампочка соответствующего порта при подключении к нему кабеля.

- Правильный ip адрес на интерфейсе.

- Правильная маршрутизация на роутере.

На что обратить внимание при использовании инструмента ping:

- Нет потерянных пакетов.

- Все пакеты имеют примерно одинаковое время прохождения (RTT) по неперегруженным ссылкам.

Данный инструмент находится: Инструмент -> меню «Tool -> Ping». В поле «Ping» введите адрес или доменное имя и нажмите «Начать отправку ICMP-пакетов».

Беспроводная сеть

Настройки конфигурации, которые не были упомянуты в руководстве, но о которых стоит знать.

Частота и ширина канала

Параметры канала могут быть самыми разными. Ниже предлагаем частоты, которые могут использоваться, и параметры настройки ширины канала, чтобы использовать канал HT на 40 МГц (для 802.11n). Например, использование частоты канала 1 или частоты 2412MHz, устанавливающей 20/40MHz HT below, не даст результатов, так как нет каналов на 20 МГц, доступных ниже частоты набора.

| Channel # | Frequency | Below | Above |

| 1 | 2412 MHz | no | yes |

| 2 | 2417 MHz | no | yes |

| 3 | 2422 MHz | no | yes |

| 4 | 2427 MHz | no | yes |

| 5 | 2432 MHz | yes | yes |

| 6 | 2437 MHz | yes | yes |

| 7 | 2442 MHz | yes | yes |

| 8 | 2447 MHz | yes | yes |

| 9 | 2452 MHz | yes | yes |

| 10 | 2457 MHz | yes | yes |

| 11 | 2462 MHz | yes | no |

| 12 | 2467 MHz | yes | no |

| 13 | 2472 MHz | yes | no |

Предупреждение: проверьте, какие частотные каналы разрешает использовать местное законодательство.

Частота беспроводной сети

Если беспроводная сеть работает со сбоями, несмотря на удовлетворительную скорость передачи, следует проверить, не используют ли ваши соседи тот же беспроводной канал. Для этого:

Откройте инструмент мониторинга использования частот «Freq. Usage».

Подождите некоторое время, пока не отобразятся результаты сканирования (около двух минут). Чем меньше значения в колонке «Usage», тем меньше загружен соответствующий канал.

Примечание: Мониторинг осуществляется по каналам, установленным по умолчанию для выбранной страны.

Изменение региональных настроек

По умолчанию страна не указана. Вы можете указать страну, в которой находитесь. Для этого:

Откройте меню «wireless» и выберите «Advanced mode».

Выберите страну из списка.

Примечание: Расширенный режим включается кнопкой Advanced mode, для отключения расширенного режима нажмите ее повторно.

Проброс портов

Чтобы сервисы на Ваших локальных серверах/рабочих станция были доступны широкой общественности, необходимо направить порты снаружи внутрь вашей сети. Это делается из меню /ip firewall nat.

Статические настройки

Многие пользователи предпочитают настроить эти правила статически, чтобы контролировать, какие услуги доступны из вне, а какие нет. Также такой метод подойдет, если сервис, который вы используете, не поддерживает динамические настройки.

Следующим правило переадресовывает все подключения к порту 22 на роутере с внешним ip адресом, на порт 86 на вашей рабочей станции\сервере\…

Если вы хотите сделать иные сервисы доступными, вы можете изменить протокол, как правило, используется TCP и Dst-port. Если изменение порта не требуется, например, порт на роутере и локальной машине совпадает — 22, параметр может остаться незаданным.

Проброс портов с использованием командной строки:

/ip firewall nat add chain=dstnat dst-address=172.16.88.67 protocol=tcp dst-port=22 \ action=dst-nat to-address=192.168.88.22 to-ports=86

Динамические настройки

UPnP используется динамической переадресации портов.

Предупреждение: Сервисы, о которых вы не знаете, могут использовать переадресацию портов, что в свою очередь, может подвергнуть опасности локальную сеть.

Настройка uPnP сервиса на роутере:

Настройте, какие интерфейсы должны считаться внутренними, а какие — внешними.

/ip upnp interface add interface=ether1 type=external /ip upnp interface add interface=ether2 type=internal

/ip upnp set allow-disable-external-interface=no show-dummy-rule=no enabled=yes

Ограничение доступа к веб-страницам

Для ограничения доступа к веб-страницам перейдите «IP -> Web Proxy».

Настройка фильтрации страниц

Перейдите IP -> Web Proxy, в закладке Access откройте настройки Web Proxy и убедитесь, что следующие атрибуты указаны верно:

Enabled -> checked Port -> 8080 Max. Cache Size -> none Cache on disk -> unchecked Parent proxy -> unset

Когда необходимые изменения будут сделаны, нажмите apply, чтобы вернуться в меню Access.

Настройка правил доступа

Этот список будет содержать все правила, необходимые для ограничения доступа к сайтам в Интернете.

Чтобы добавить правило, запрещающее доступ к любому хосту, в названии которого присутствует example.com, сделайте следующие действия:

Dst. Host -> .*example\.com.* Action -> Deny

С этим правилом любой хост, содержащий в названии example.com, будет недоступен.

Стратегии ограничения

Существует два подхода к данной проблеме:

- Запрещать только конкретные страницы, а остальные разрешать. Каждый сайт доступ к которому должен быть ограничен указывается значение Deny.

- Разрешать только конкретные страницы, а остальные блокировать. Каждый сайт, доступ к которому должен быть разрешен, указывается значение Allow. В конце создается правило, которое запрещает доступ ко всем сайтам.

По материалам официального сайта производителя MikroTik.