Время на прочтение

9 мин

Количество просмотров 347K

Данная статья является калькой с написанной мной собственноручно внутренней инструкции, по которой мы настраиваем новые маршрутизаторы в фирме. Пункты будут расположены в более-менее хронологическом порядке, но каждый из них является самостоятельной мини-инструкцией к одному из используемых в нашей компании сервисов.

1. Включение, начальная настройка

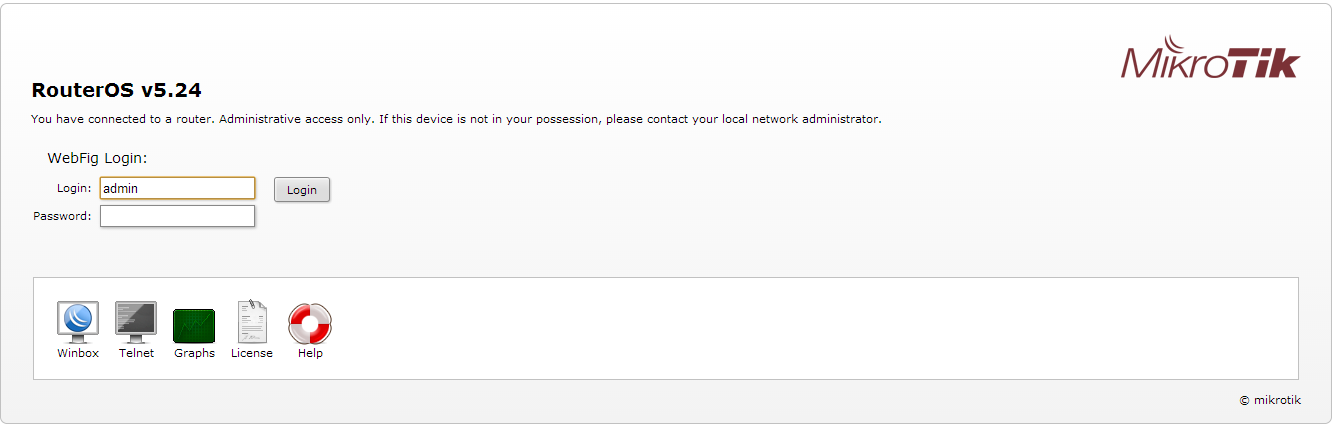

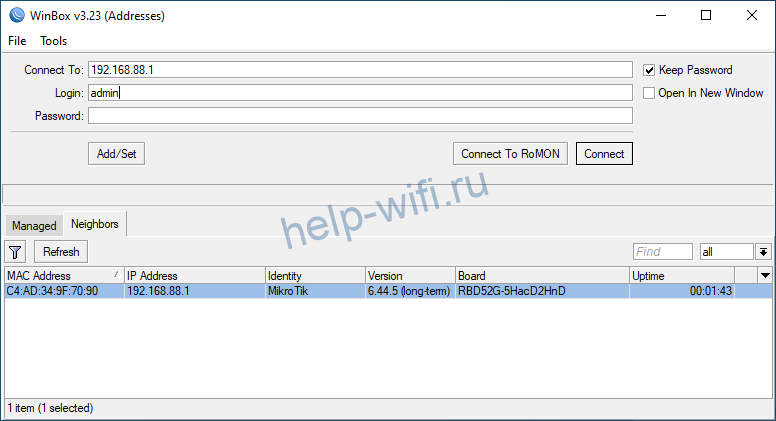

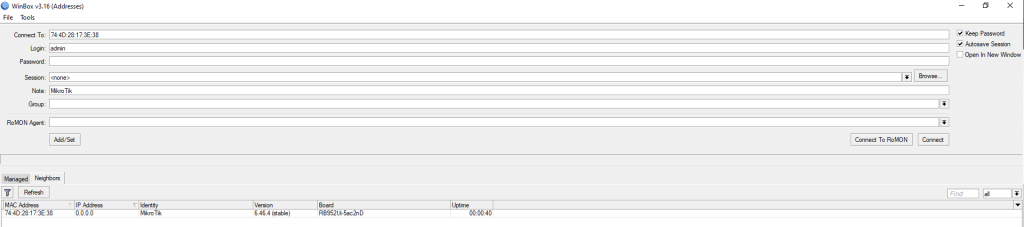

Первым делом надо подключиться к устройству. По умолчанию, конфигурация на маршрутизаторе настроена на подсеть 192.168.88.0/24. Открываем в браузере адрес, скачиваем и сохраняем на компьютере, Winbox.exe.

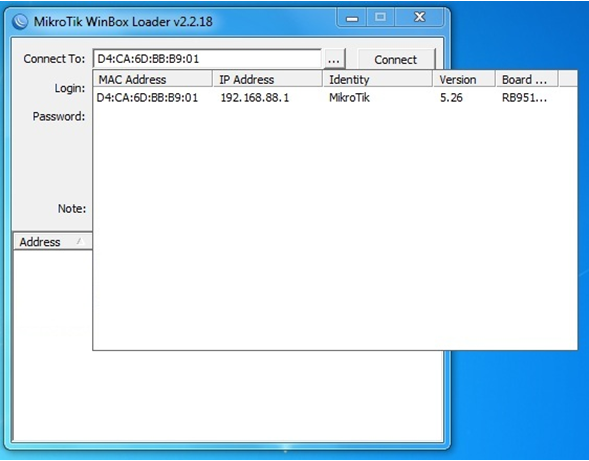

Запускаем Winbox, Напротив Connect to нажимаем кнопку "…", и спустя несколько секунд должен появится в списке ваш маршрутизатор.

Два раза щелкаем мышкой по МАС-адресу и подключаемся с именем admin без пароля.

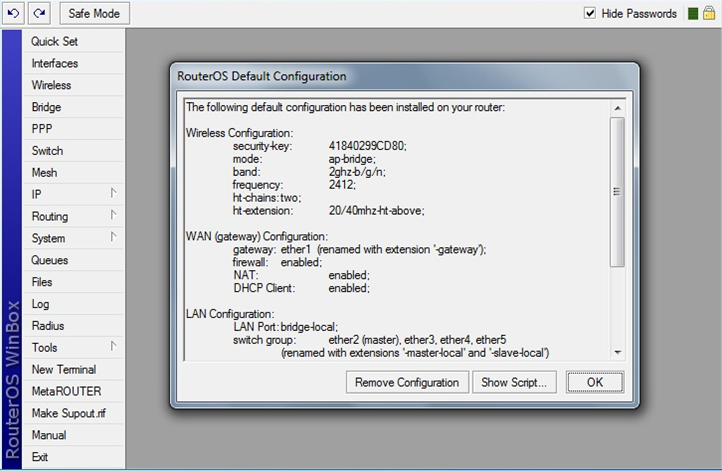

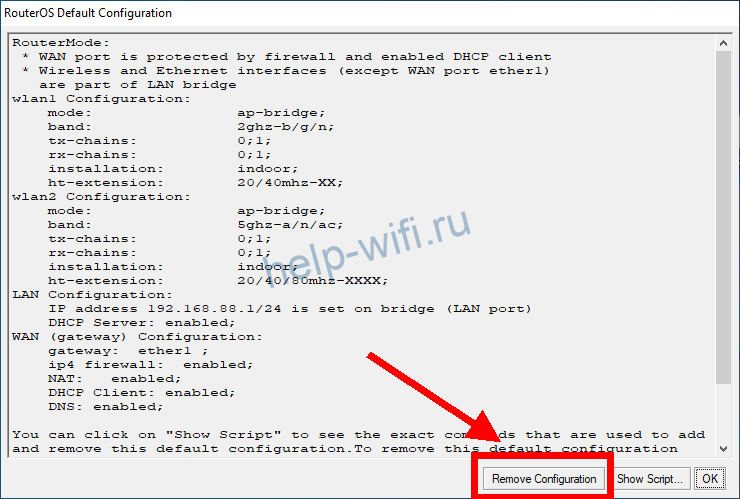

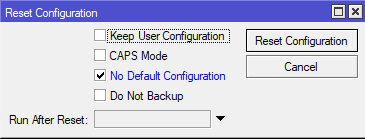

При первом входе, система предупредит что был запущен автоматический скрипт настройки маршрутизатора. Нажимаем кнопку Remove Configuration:

После этого дожидаемся, пока консоль Winbox закроется, и спустя несколько секунд опять запускаем Winbox (от туда куда вы её сохранили) и опять подключаемся по MAC-адресу.

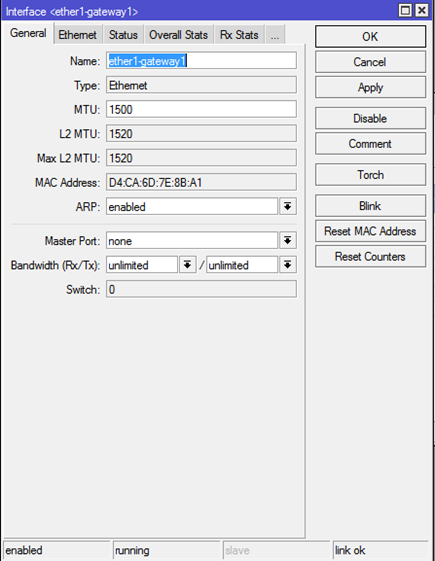

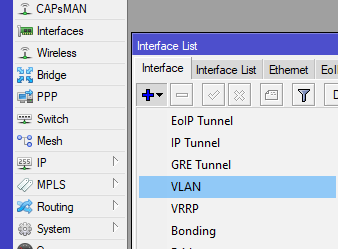

Подключившись, выбираем слева Interfaces и удаляем лишние интерфейсы — VLAN, Bridge. Заходим в настройки каждого интерфейса (на роутере компании их всего 5) и отключем Master-port и proxy-arp, приводя настройки к следующему виду:

2. Выдача IP

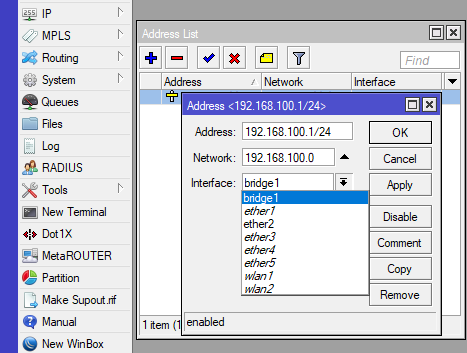

Заходим в IP — Addresses. Выдаем нужным интерфейсам нужные адреса. В случае использования роутера в сети Эскорт, к нему подключаются 2 интернет-провайдера и внутренняя сеть. Вторая внутренняя сеть формируется через VPN. Указываем каждому интерфейсу нужный IP.

[admin@Mikrotik] /ip address> print

Flags: X - disabled, I - invalid, D - dynamic

# ADDRESS NETWORK INTERFACE

0 I ;;; , !!!

10.0.33.1/24 10.0.33.0 ether4-hosting-network

1 22.22.22.17/29 22.22.22.16 ether2-gateway2

2 11.11.11.1/28 11.11.11.0 ether1-gateway1

3 192.168.3.101/22 192.168.0.0 ether3-internal-network

4 I 192.168.4.2/22 192.168.4.0 ether4-hosting-network

3. Маршрутизация

3.1. Создание ведущего и ведомого маршрутов

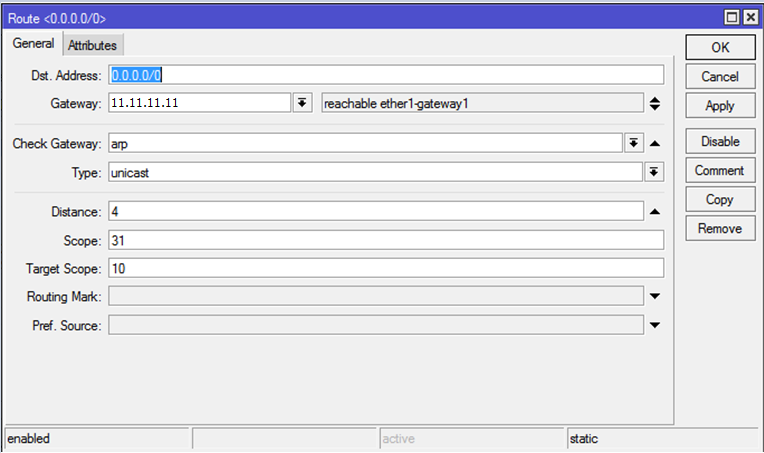

Заходим в IP — Routes. По умолчанию, вместо хостов для маршрутизации используются интерфейсы. Рекомендуется удалить все статические маршруты, а динамические после смены статики изменятся сами. Внимание: чтобы все безболезненно удалять, необходимо подключаться к роутеру по локальной сети, без использования маршрутов, иначе при удалении основного связь прервется. Далее создаем новые маршруты: в поле Dst.Address указываем 0.0.0.0/0, в поле Gateway прописываем IP основного шлюза. Не забываем про дистанцию — у какого маршрута она короче, тот будет основным. В целом настройки маршрута должны выглядеть вот так:

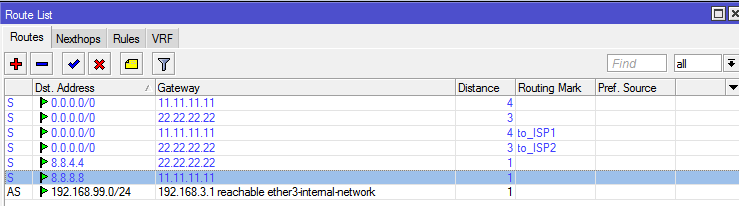

Для внешних интерфейсов в качестве шлюзов указываем 11.11.11.11 с дистанцией 4 и 22.22.22.22 с дистанцией 3.

После добавления трех маршрутов (2 для внешних каналов и 1 для внутренней сети) роутер можно включать в сеть и подключаться по IP 192.168.3.101, используя внутренний IP.

3.2. Создание табличной маршрутизации

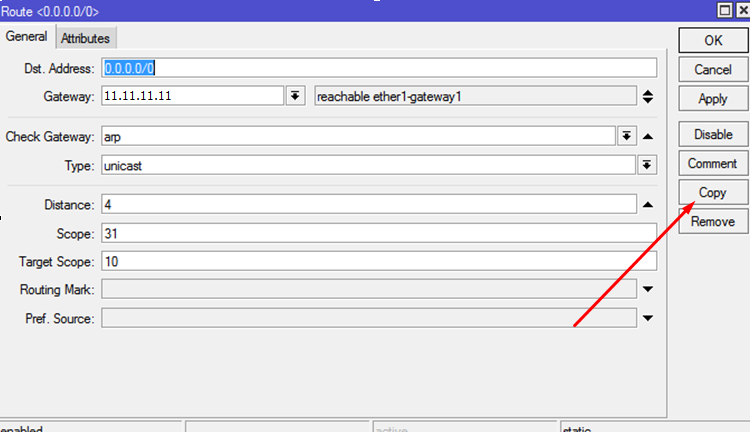

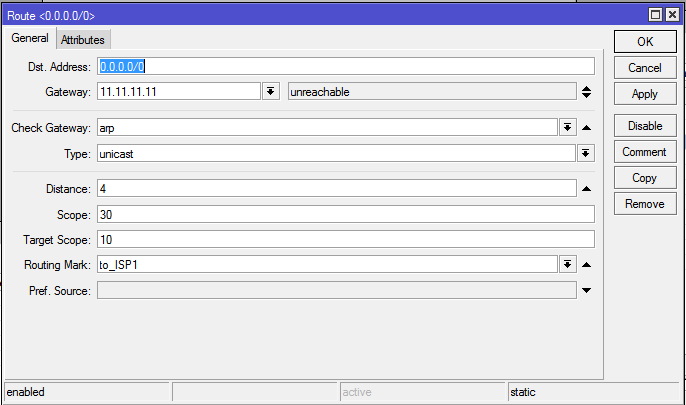

Созданная выше конфигурация позволяет создать 2 внешних интерфейса, из которых в единицу времени может работать только один — то есть постоянно работает тот, у которого дистанция меньше, а у которого она больше — будет работать лишь тогда, когда из первого интерфейса выдернут кабель. Нас это по понятным причинам не устраивает — нам нужна одновременная работа двух шлюзов. Для этого нужно научить роутер возвращать трафик на тот интерфейс, с которого пришел запрос. Делается это созданием двух дополнительных маршрутов и настройкой файерволла. Для начала создадим необходимые маршруты. Созданные ранее маршруты тоже пригодятся, но их можно склонировать, т.к. изменяться они будут незначительно. Для этого щелкаем на созданный ранее маршрут, жмем кнопку Copy и добавляем Routing Mark — маркируем маршруты именем интерфейса соответственно. Я назвал их to_ISP1 и to_ISP2

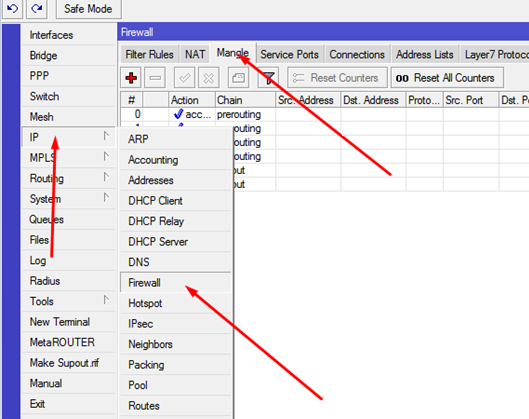

Далее заходим в

IP — Firewall — Mangle

Создаем правила:

Вкладка General:

Chain: prerouting

In-interface: указываем один из входящих интерфейсов

Connection Mark: no-mark

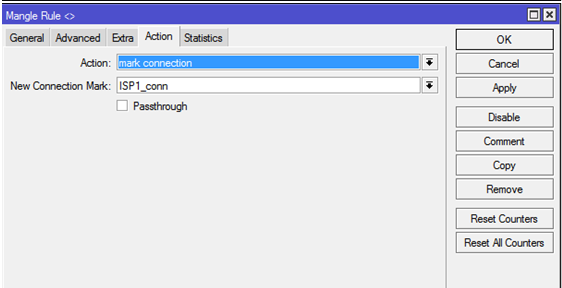

Далее, на вкладке Action:

Action: mark connection

New Connection Mark: ISP1_conn

Passthrough: убираем галку.

Картинки для закрепления материала

Эти действия нужно повторить дважды — для 2 внешних интерфейсов (марки ISP1_conn и ISP2_conn соответственно).

Далее нужно создать еще 2 правила, которые будут направлять исходящий трафик с пометками ISP1_conn и ISP2_conn на помеченные выше маршруты. Создаем правило:

General:

Chain: output

Connection Mark: ISP1_conn

Action: mark routing

New Routing Mark: to_ISP1

Passthrough: убираем галку.

4. Балансировка маршрутов в режиме Master-Slave

Итак, мы добились наличия двух одновременно работающих шлюзов, один из которых имеет высший приоритет, нежели второй. Проблема данной настройки в том, что переключение между шлюзами будет осуществляться исключительно при падении физического линка на интерфейсе устройства. Но бывают и другие ситуации: кончились деньги на счете, проблемы на стороне провайдера и прочее — ситуации, при которых даже основной шлюз доступен, но дальше него трафик не идет и штатно в этом случае переключение основного шлюза осуществлено не будет. Для автопереключения необходимо использовать функцию Netwatch, которая следит за наличием трафика на интерфейсах и переключает трафик в зависимости от правил. Настройка данного функционала состоит из 3 этапов.

4.1. Создаем скрипты переключения

Заходим в System — Scripts. Создаем 4 скрипта с именами ISP1-DOWN, ISP1-UP, ISP2-DOWN, ISP2-UP. Всем скриптам выдаем максимальные права.

Содержимое скриптов

ISP1-DOWN:

/ip route disable [find dst-address=0.0.0.0/0 and gateway=11.11.11.11 and distance >=4];

ISP1-UP:

/ip route enable [find dst-address=0.0.0.0/0 and gateway=11.11.11.11 and distance >= 4];

ISP2-DOWN:

/ip route disable [find dst-address=0.0.0.0/0 and gateway=22.22.22.22 and distance >=3];

ISP2-UP:

/ip route enable [find dst-address=0.0.0.0/0 and gateway=22.22.22.22 and distance >=3];

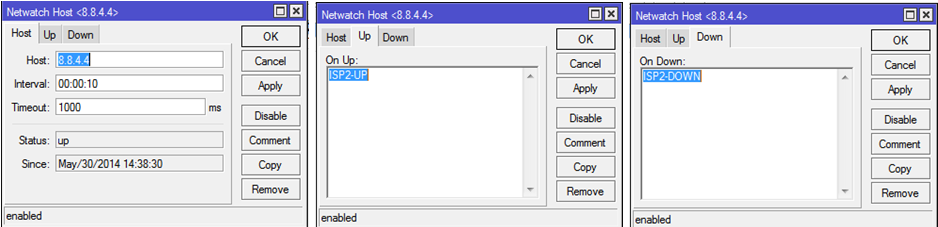

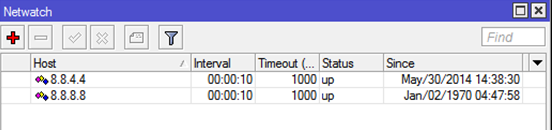

4.2. Создаем правила Netwatch

Заходим в Tools — Netwatch

Создаем новое правило:

host: 8.8.4.4

Interval: 00:00:10

timeout: 1000ms

Up: ISP2-UP

Down: ISP2-DOWN

и второе правило:

host: 8.8.8.8

Interval: 00:00:10

timeout: 1000ms

Up: ISP1-UP

Down: ISP1-DOWN

Картинки

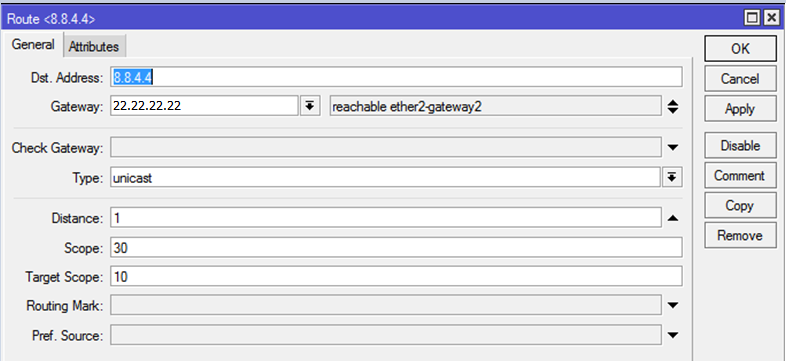

4.3. Создаем постоянные независимые маршруты

До каждого из хостов (8.8.8.8 и 8.8.4.4) прописываем уникальный маршрут с пониженной дистанцией через разные шлюзы (11.11.11.11 и 22.22.22.22).

Проверить работу netwatch можно, разорвав логический (не физический) линк на одном из внешних интерфейсов. В моей фирме для этого использовался управляемый коммутатор, на котором тушился несмежный с роутером порт. Таким образом, пинг до хоста 8.8.8.8 обрывался, но физический линк был активен. После прекращения пинга Netwatch тушил необходимые маршруты и внутренняя сеть получала доступ в интернет через резервный интерфейс.

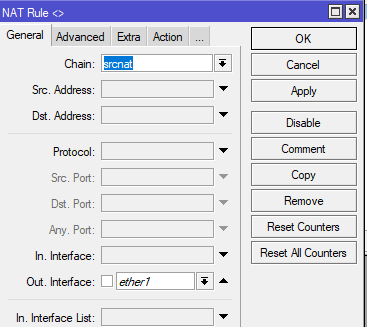

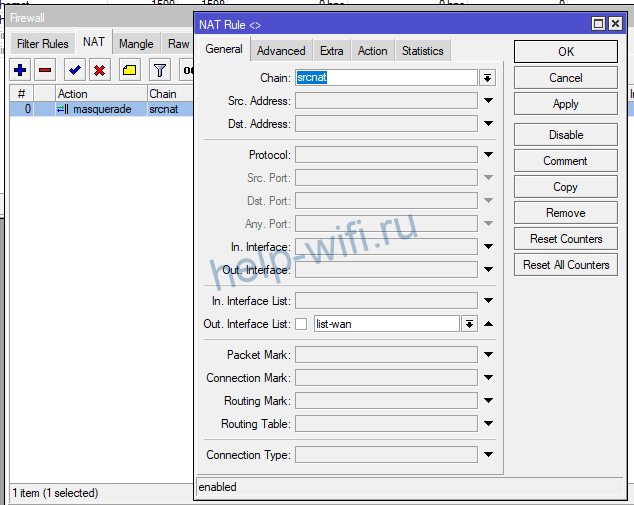

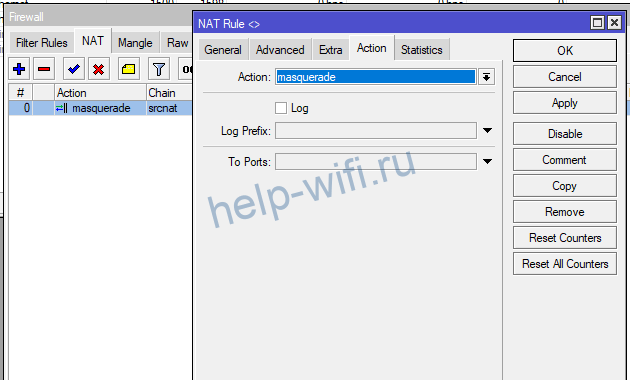

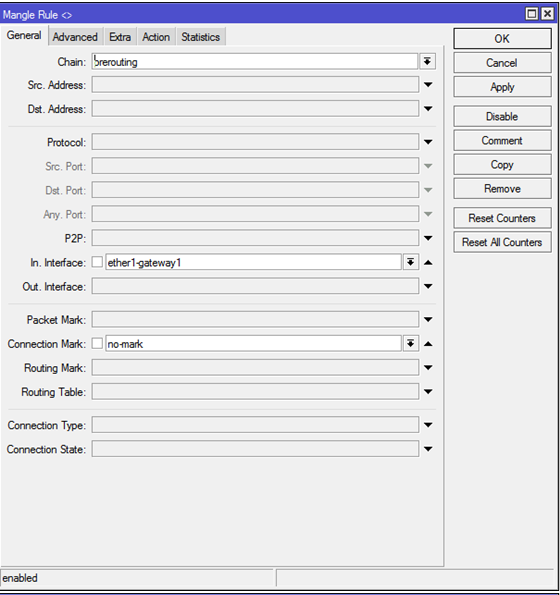

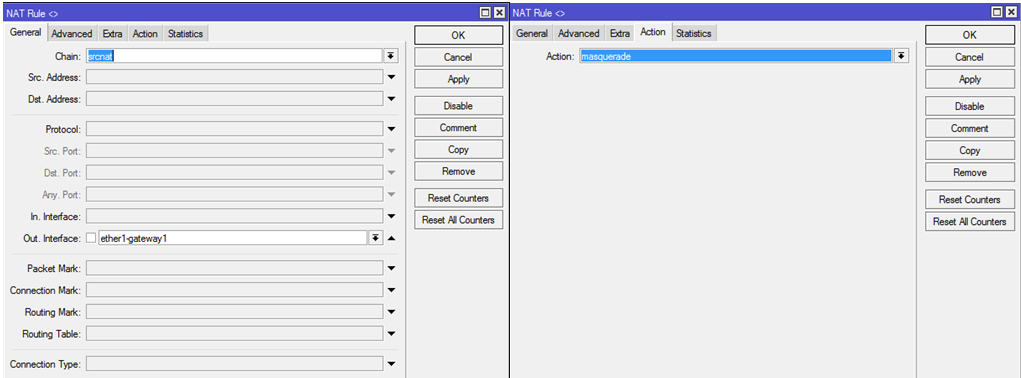

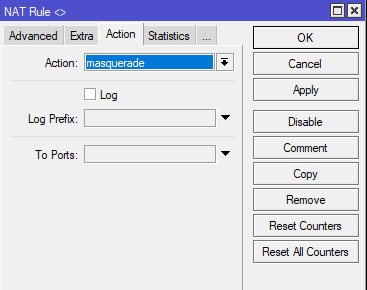

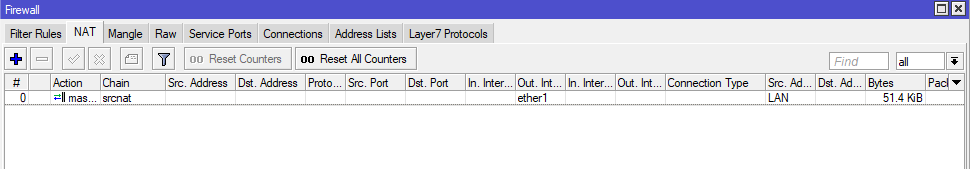

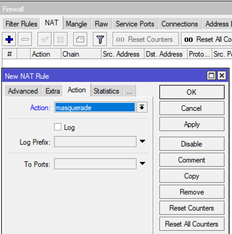

5. Создаем NAT

Заходим в IP — Firewall, переходим на вкладку NAT

Создаем 2 правила для каждого из внешних интерфейсов:

Chain: srcnat

Out-Interface: указываем нужный внешний интерфейс

Action: masquerade

Картинка

Проверить NAT можно, пустив ping на один из сайтов в интернете с компьютера, подключенного к внутреннему интерфейсу роутера. Если отключать одно из двух правил NAT на роутере, можно увидеть, как меняется трассировка до выбранного хоста в интернете.

6. Создаем VPN-сервер

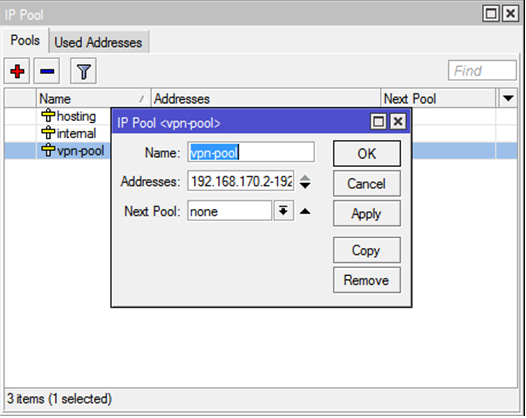

6.1. Создаем нужный нам пул IP-адресов.

В сети фирмы было решено использовать подсеть 192.168.168.0/22, с адресацией клиентов, начинающейся со 192.168.170.2 и адресом шлюза (самого роутера) 192.168.170.1

Заходим в IP — Pool и создаем новый пул vpn-pool с диапазоном 192.168.170.2-192.168.171.254:

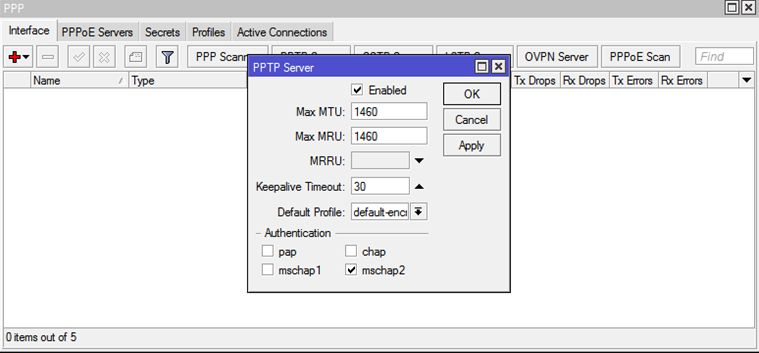

6.2. Включаем PPTP-сервер

Заходим в пункт меню PPP, далее на вкладке Interfaces находим кнопку PPTP Server. Ставим галки Enabled, mschap2 и выбираем Default Profile: default-encoding.

6.3. Настраиваем шифрование

Переходим на вкладку PPP Profile. На вкладке General указываем Local Address: 192.168.170.1, Remote Address: vpn-pool. На вкладке Protocols на опции Use Encryption ставим вариант ответа Yes.

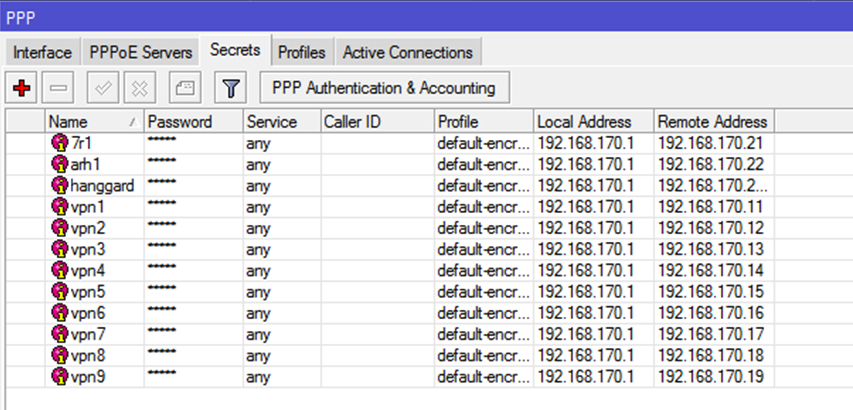

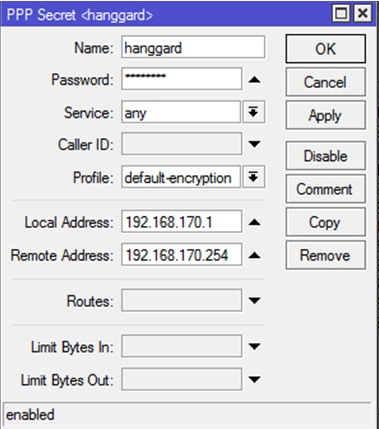

6.4. Создаем аккаунты

Переходим на вкладку Secrets. Создаем пользователя:

Name: указываем логин

Password: Указываем пароль

Service: any

Profile: default-encryption

Local Address: 192.168.170.1

Remote Address: указываем, если необходимо, адрес из диапазона, созданного в vpn-pool. Если не указать адрес, то при подключении VPN будет выдаваться первый свободный.

Картинка

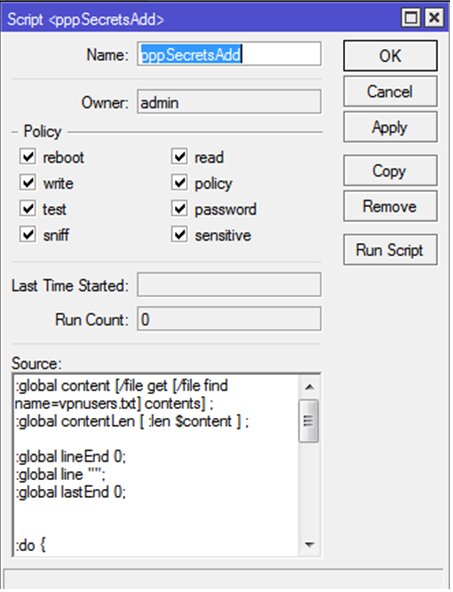

6.5. Пакетное создание учетных записей

Для пакетного создания секретов (учетных записецй) VPN можно использовать скрипт.

Необходимо зайти в System — Scripts, нажать «создать новый» и вставить туда нужный нам текст скрипта.

Текст скрипта

:global content [/file get [/file find name=vpnusers.txt] contents] ;

:global contentLen [ :len $content ] ;

:global lineEnd 0;

:global line "";

:global lastEnd 0;

:do {

:set lineEnd [:find $content "\r\n" $lastEnd ] ;

:set line [:pick $content $lastEnd $lineEnd] ;

:set lastEnd ( $lineEnd + 2 ) ;

:local tmpArray [:toarray $line] ;

:if ( [:pick $tmpArray 0] != "" ) do={

:put $tmpArray;

/ppp secret add name=[:pick $tmpArray 0] password=[:pick $tmpArray 1] \

local-address=[:pick $tmpArray 2] remote-address=[:pick $tmpArray 3] \

profile=[:pick $tmpArray 4] service=[:pick $tmpArray 5];

}

} while ($lineEnd < $contentLen)

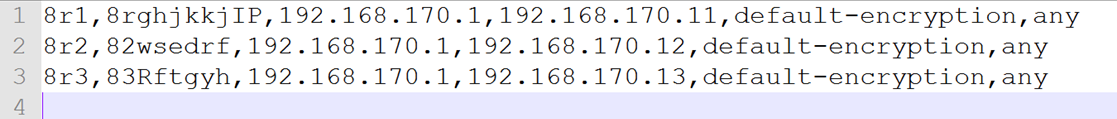

После создания скрипта достаточно создать файл, в котором придерживаться следующего синтаксиса:

логин,пароль,IP_шлюза,IP_клиента,тип_шифрования,сервис

Готовый файл должен выглядеть примерно так

Прошу обратить внимание, что последняя строка пустая. Если ее не оставить пустой, то последняя заполненная строка не будет обработана.

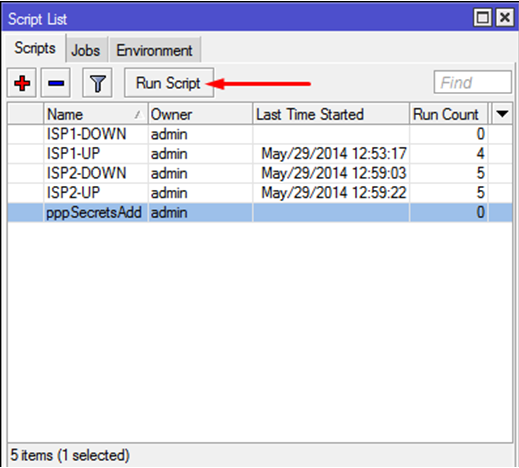

Далее нужно открыть пункт меню Files. Cозданный файл необходимо перетащить мышью в полученное окно. Файл обязан называться vpnusers.txt, иначе скрипт не сработает.

После этих приготовлений можно заходить в System — Scripts, выделять мышью нужный нам скрипт и нажимать Run Script:

Как результат работы скрипта, в PPP — Secrets можно видеть добавившиеся учетные записи

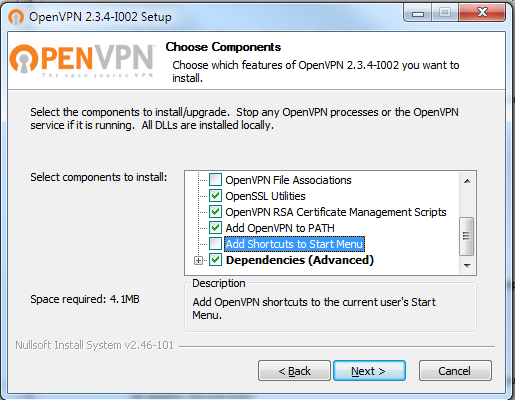

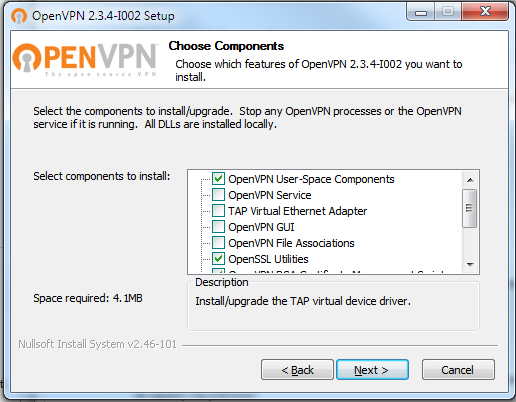

7. Настройка SSTP

Для работы SSTP требуются сертификаты. Я использовал самоподписанные сертификаты, выданные оснасткой OpenVPN. Для получения сертификатов не нужно ставить все компоненты,

достаточно только указанные на скриншотах

Далее, запускаем cmd от имени администратора и переходим в каталог c:\Program Files\OpenVPN\easy-rsa\ (либо Program Files (x86), если вы поставили 32-битную версию OpenVPN на 64-битную Windows). Открываем для редактирования файл vars.bat. Если его нет, то переименовываем vars.bat.sample в vars.bat и приводим его к виду:

vars.bat

@echo off

rem Edit this variable to point to

rem the openssl.cnf file included

rem with easy-rsa.

set HOME=%ProgramFiles%\OpenVPN\easy-rsa

set KEY_CONFIG=openssl-1.0.0.cnf

rem Edit this variable to point to

rem your soon-to-be-created key

rem directory.

rem

rem WARNING: clean-all will do

rem a rm -rf on this directory

rem so make sure you define

rem it correctly!

set KEY_DIR=keys

rem Increase this to 2048 if you

rem are paranoid. This will slow

rem down TLS negotiation performance

rem as well as the one-time DH parms

rem generation process.

set KEY_SIZE=1024

rem These are the default values for fields

rem which will be placed in the certificate.

rem Change these to reflect your site.

rem Don't leave any of these parms blank.

set KEY_COUNTRY=RU

set KEY_PROVINCE=Nsk

set KEY_CITY=Novosibirsk

set KEY_ORG=Escort

set KEY_EMAIL=i_nichupienko@soft-escort.ru

set KEY_CN=87.245.176.183

set KEY_NAME=temp_nie

set KEY_OU=changeme

set PKCS11_MODULE_PATH=changeme

set PKCS11_PIN=1234

Далее я чисто для удобства подредактировал файл build-ca.bat:

build-ca.bat

@echo off

cd %HOME%

rem build a cert authority valid for ten years, starting now

"c:\Program Files\OpenVPN\bin\openssl.exe" req -days 3650 -nodes -new -x509 -keyout %KEY_DIR%\%1.key -out %KEY_DIR%\%1.crt -config %KEY_CONFIG%

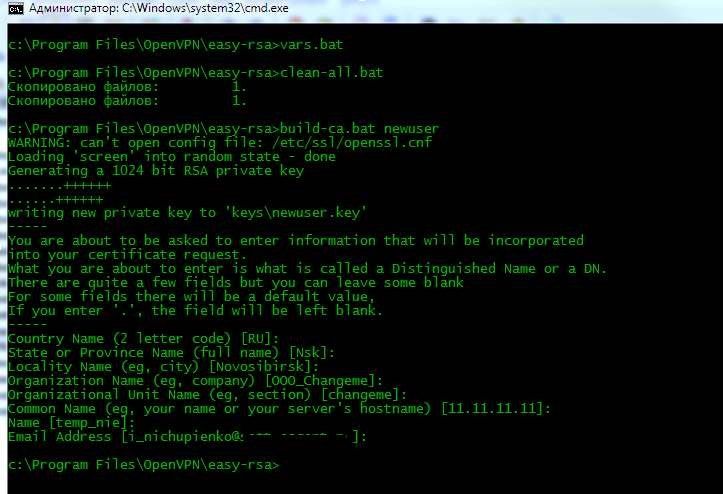

После этого запускаем в такой последовательности:

c:\Program Files\OpenVPN\easy-rsa>vars.bat

c:\Program Files\OpenVPN\easy-rsa>clean-all.bat

c:\Program Files\OpenVPN\easy-rsa>build-ca.bat newuser

На вопросы последней команды в можно просто нажимать enter (будут использоваться введенные в файл vars.bat данные), а можно вводить новые данные. В общем, как удобно.

Выполнение команд

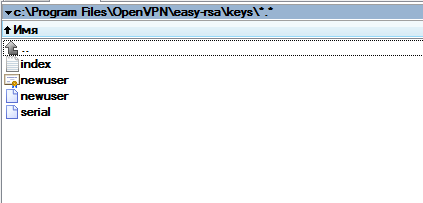

Результат

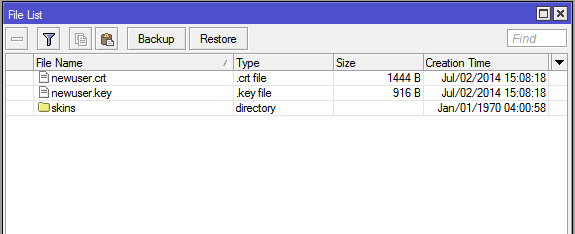

В Winbox роутера щелкаем кнопку Files и получившиеся файлы из папки копируем туда методом Drag’n’Drop.

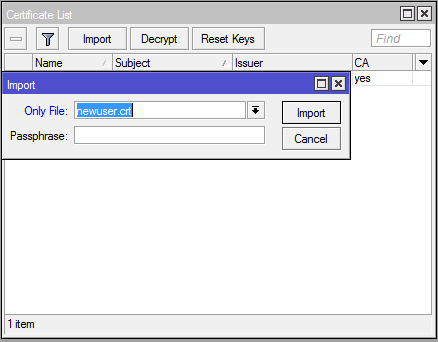

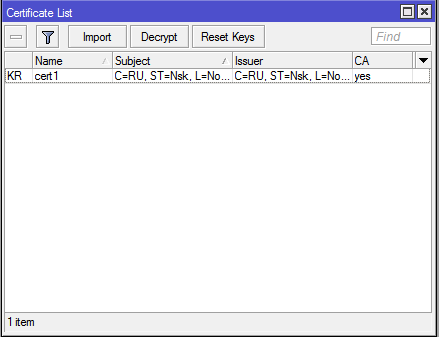

Далее в Winbox переходим в System — Certificates. Жмем Import, выбираем сначала один файл, затем второй:

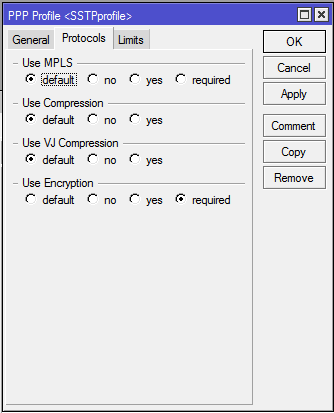

Заходим в PPP — Profile, открываем созданный ранее default-encryption, жмем Copy и на вкладке Protocol меняем значение поля Use Encryption с Yes на Required:

В качестве названия профиля указываем SSTPprofile.

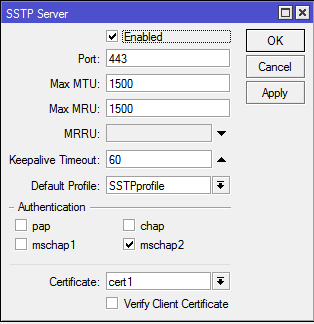

Затем, в System — PPP переходим на вкладку Interface и нажимаем там кнопку SSTP-Server. Ставим галку Enabled, выбираем SSTPProfile в качестве Default Profile и указываем необходимый нам сертификат. В качестве метода аутентификации выбираем только mschap2.

Поскольку при создании секретов (логинов/паролей) для PPP мы изначально тип сервиса указывали Any, то сейчас нам не нужно дополнительно ничего создавать. Подключение готово.

Ввиду того, что данная статья о настройке роутера, а не клиента, указывать способы импорта этого сертификата в различные ОС и настройку клиентского SSTP-соединения рассматривать в данной статье я не буду. Упомяну лишь, что полученный сертификат необходимо добавить в доверенные корневые центры сертификации.

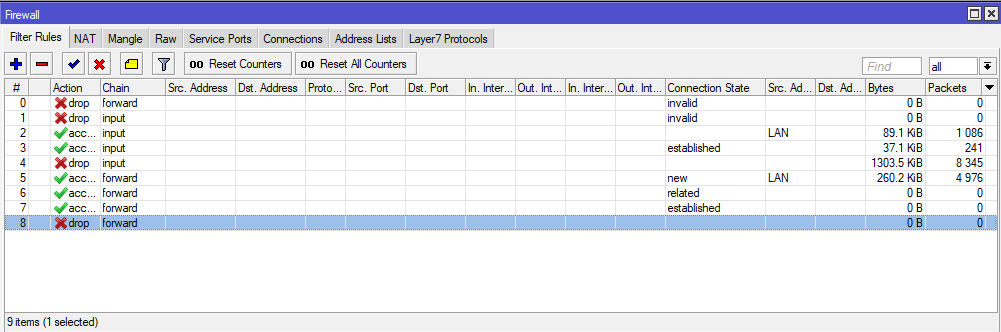

8. Настройка ключевых правил файерволла

Заходим в IP — Firewall — Filter Rules

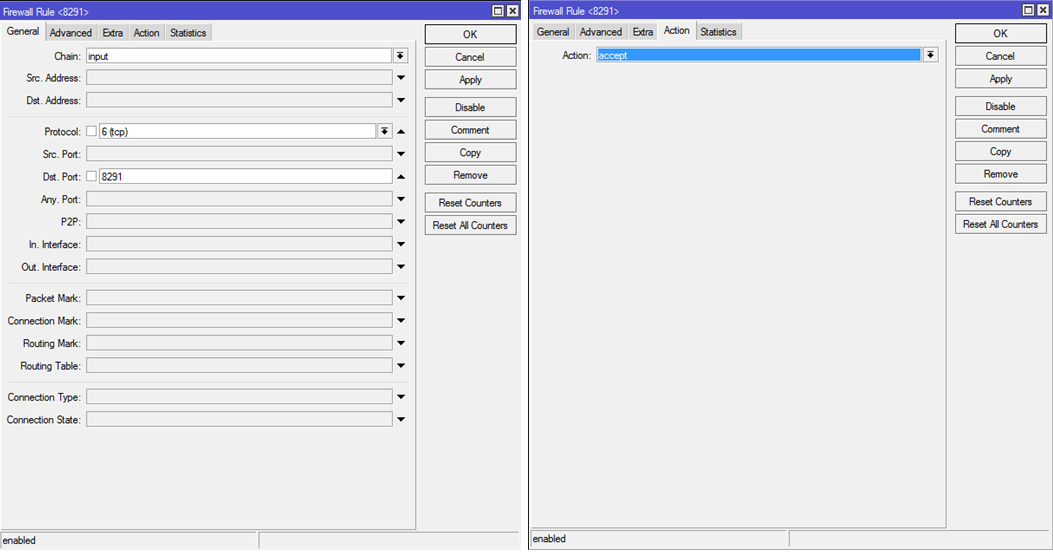

8.1. Доступ до роутера по Winbox из внутренней сети

Создаем правило:

Chain: Input

Protocol: tcp

Dst.Port: 8291

In. Interface: ether3-internal

Action: accept

Картинка

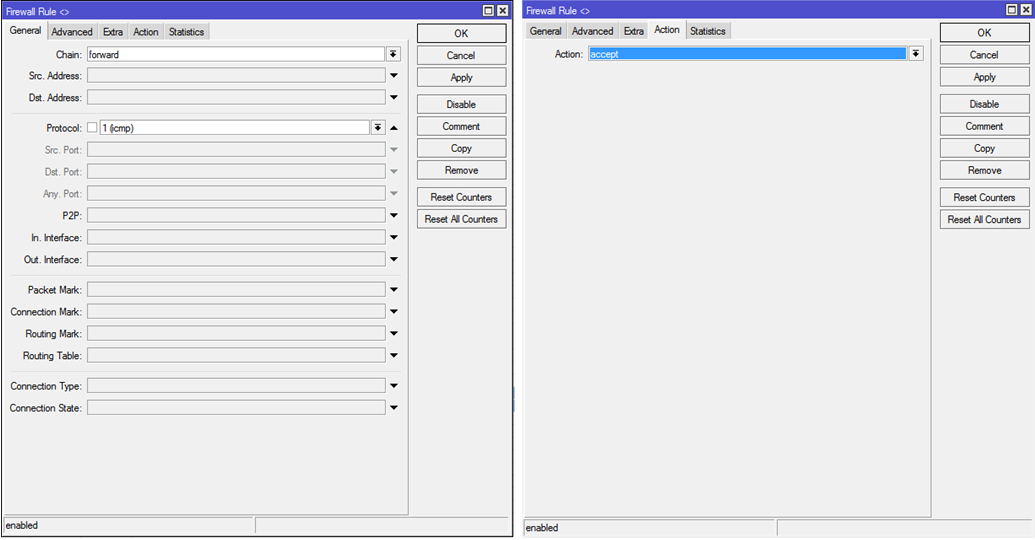

8.2. Пинг наружу из внутренней сети

Создаем 2 правила:

Chain: forward

Protocol: icmp

Out. Interface: ether1-gateway1 и ether2-gateway2 (либо можно не указывать интерфейсы, т.к. вовнутрь пинг все равно будет закрыт натом. Тогда нужно одно правило, а не 2)

Action: accept

Картинка

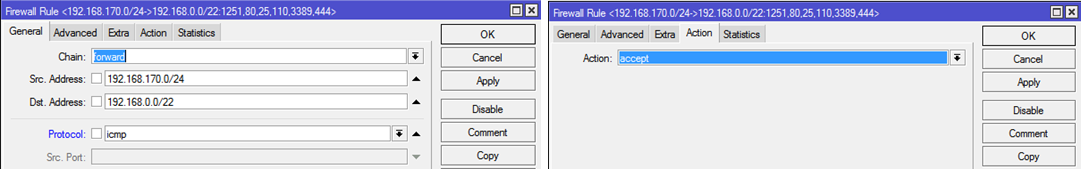

8.3. Пинг внутренней сети из сети VPN

Chain: forward

Protocol: icmp

Src.Address: 192.168.170.0/24

Dst.Address: 192.168.0.0/22

Action: accept

Картинка

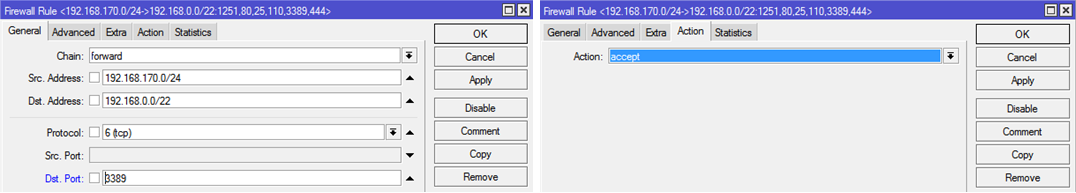

8.4. Доступ по протоколу RDP из сети VPN во внутреннюю сеть

Chain: forward

Protocol: tcp

Src.Address: 192.168.170.0/24

Dst.Address: 192.168.0.0/22

Dst.Port: 3389

Action: accept

Картинка

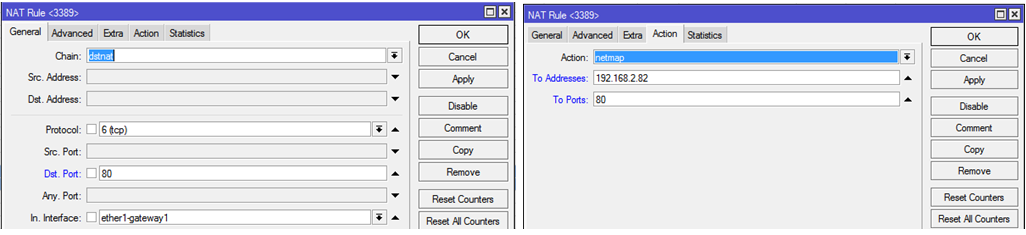

9. Публикация порта 80 машины 192.168.2.82 наружу

Переходим в IP — Firewall — NAT

Chain: dstnat

Protocol: tcp

Dst.Port: 80

In.Interface: ether1-gateway1 (для ether2-gateway2 надо создать точно такое же правило)

Action: netmap

To Addresses: 192.168.2.82

To Ports: 80

Картинка

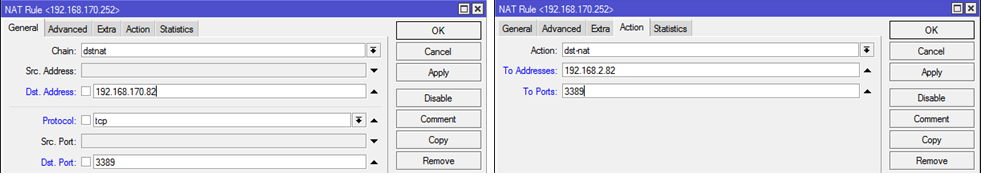

10. Публикация порта 3389 машины 192.168.2.82 в сеть VPN

Данное правило необходимо для создания доступа без использования маршрутизации на клиентской машине, т.к. машина 2.82 будет иметь дополнительный IP-адрес:порт из того же сегмента подсети, что и VPN-клиент.

Переходим в IP — Firewall — NAT

Chain: dstnat

Dst.Address: 192.168.170.82

Protocol: tcp

Dst.Port: 3389

Action: dst-nat

To Addresses: 192.168.2.82

To Ports: 3389

Картинка

MikroTik RouterOS очень мощная, гибкая и широко используется во всех типах сред, от простой домашней пользовательской сети до крупных корпоративных сетей. Это руководство предназначено, чтобы помочь вам понять MikroTik RouterOS и показать, как настроить маршрутизатор MikroTik от начала до конца с некоторыми из наиболее часто используемых настроек. Чтобы получить максимальную отдачу от настройки, необходимы базовые знания в области сетевых технологий.

Удалите всю конфигурацию

Загрузите WinBox с https://mikrotik.com/download и сохраните его на своем рабочем столе. Откройте WinBox, дважды щелкнув его (установка не требуется), и подключитесь к маршрутизатору, щелкнув MAC-адрес на вкладке. Убедитесь, что вы не подключены к порту 1 на маршрутизаторе, поскольку позже он станет интернет-портом.

Примечание: когда вы нажимаете MAC-адрес устройства, он автоматически появляется в поле «Подключиться к:». Это рекомендуемый способ подключения к устройству MikroTik для начальной настройки. Учетные данные для входа по умолчанию — admin (должны быть в нижнем регистре) и без пароля, поэтому оставьте поле пароля пустым и нажмите кнопку Connect.

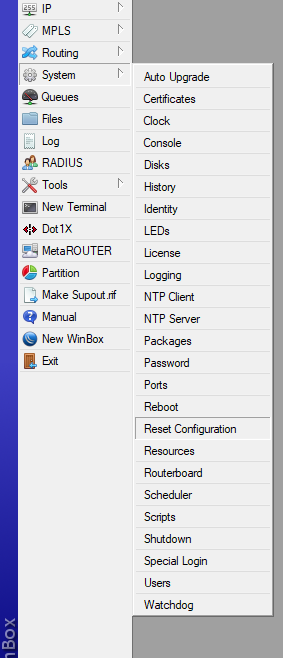

Чтобы сбросить настройки маршрутизатора и удалить все параметры конфигурации, перейдите в раздел «Система/System», «Сбросить конфигурацию/Reset Configuration» и отметьте «Нет конфигурации по умолчанию/No Default Configuration»:

Маршрутизатор перезагрузится, и вы будете отключены. Когда маршрутизатор перезагрузится, откройте WinBox и повторно подключитесь к маршрутизатору, как указано выше.

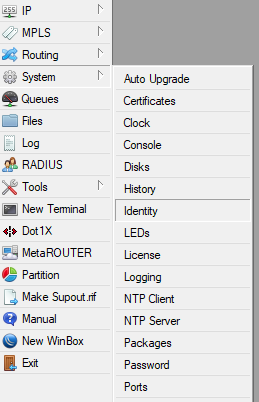

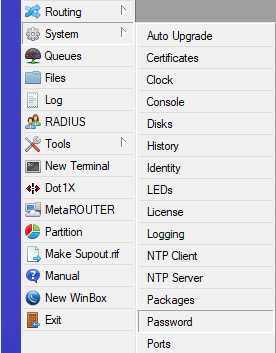

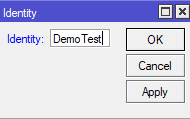

Дайте маршрутизатору имя

Перейдите в System, Identity и замените идентификатор по умолчанию выбранным вами именем и нажмите OK, я выбрал DemoTest.

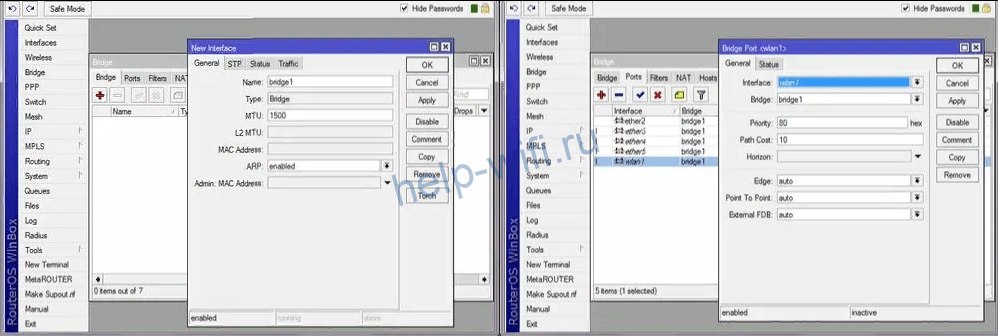

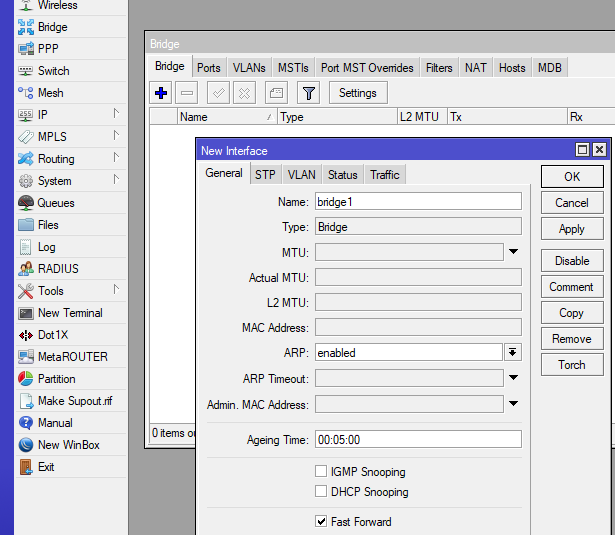

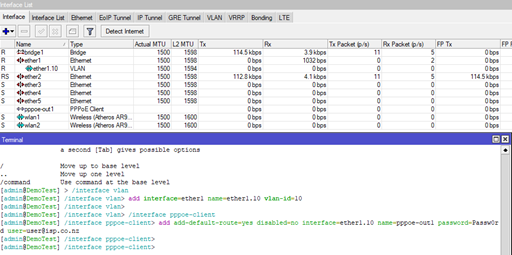

Создайте мост

Перейдите к Bridge и щелкните значок плюса, чтобы создать новый мост, затем щелкните OK. Это позволяет нам объединять порты Ethernet и интерфейсы WiFi в нашу локальную сеть или LAN. В этом примере мы не будем добавлять порт Ethernet 1, поскольку он станет портом Интернет позже. Его называют глобальной сетью или WAN.

После создания моста нам нужно будет добавить к нему порты Ethernet и интерфейсы Wi-Fi. Здесь следует отметить, что при добавлении интерфейса, через который вы подключены к маршрутизатору, вы будете отключены. Например, если ваш Ethernet-кабель подключен к порту номер 2 или ether2, как только вы добавите ether2 к мосту, вы потеряете соединение с маршрутизатором. Повторно подключитесь, щелкнув MAC-адрес и нажав кнопку «Подключиться» в WinBox, как указано выше.

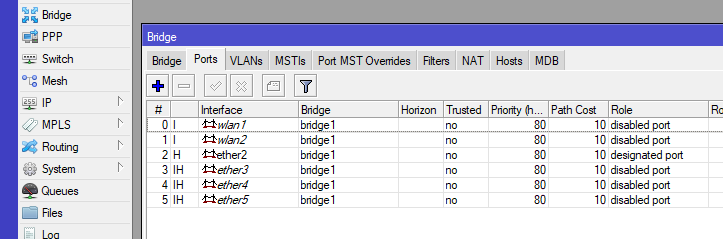

Когда окно моста все еще открыто, щелкните вкладку «Порты/Ports» и по очереди добавьте ether2, ether3, ether4, ether5 и любые имеющиеся у вас интерфейсы wlan. У моего маршрутизатора есть два интерфейса wlan или интерфейсы беспроводной локальной сети. Один для 2,4 ГГц и один для 5 ГГц, однако у вас может быть и один интерфейс wlan, поэтому просто добавьте его к мосту.

У вас должно получиться что-то вроде этого:

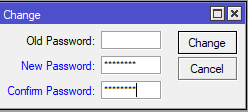

Придумайте пароль для входа

Создайте пароль для входа в систему, перейдя в раздел «Система/System», «Пароль/Password». Оставьте поле «Старый пароль/Old Password» пустым, так как в настоящее время у устройства нет пароля. Введите безопасный пароль в поле «Новый пароль/New Password», введите тот же пароль в поле «Подтверждение пароля/Confirm Password» и нажмите «Изменить/Change».

*** Обратите внимание, что каждый раз, когда вы входите в роутер, вам понадобится этот пароль ***

Следует отметить, что безопасный пароль должен состоять не менее чем из восьми символов, содержать прописные и строчные буквы и содержать как минимум одну цифру и один символ.

IP-адрес и настройки DNS

Дайте устройству IP-адрес, укажите его на общедоступный DNS-сервер и разрешите ему обслуживать DNS-запросы из локальной сети:

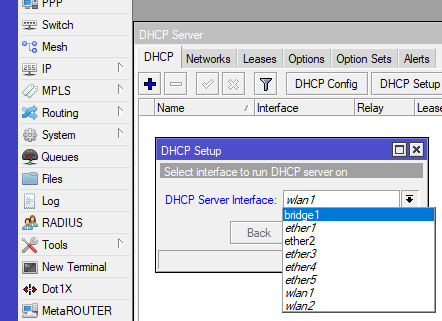

Затем мы дадим маршрутизатору IP-адрес. Перейдите в IP, Адреса/Addresses, щелкните значок плюса и введите новый IP-адрес и CIDR, представляющий маску подсети 192.168.100.1/24.

Также используйте раскрывающийся список Интерфейс/Interface и выберите bridge1. Это гарантирует, что устройство будет доступно по его новому IP-адресу через все интерфейсы, перечисленные ранее созданным вами bridge1.

С этого момента каждый раз, когда вы подключаетесь к маршрутизатору с помощью WinBox, щелкните IP-адрес вместо MAC-адреса и используйте admin в качестве имени пользователя и пароль, который вы создали выше. И имя пользователя, и пароль чувствительны к регистру.

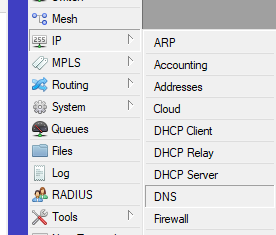

Чтобы указать маршрутизатору на общедоступный DNS-сервер, выберите IP, DNS, щелкните стрелку вниз справа от поля «Серверы/Servers » и введите 8.8.8.8, галочку «Разрешить удаленные запросы/Allow Remote Requests», чтобы компьютеры в локальной сети могли отправлять DNS-запросы, и нажмите «ОК».

Добавить DHCP-сервер

Затем мы создадим DHCP-сервер, чтобы маршрутизатор распределял и управлял IP-адресами для всех ваших сетевых устройств, таких как компьютеры, планшеты, смартфоны, точки доступа, IP-камеры, телевизоры, принтеры и другие сетевые устройства.

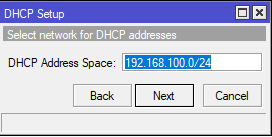

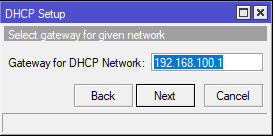

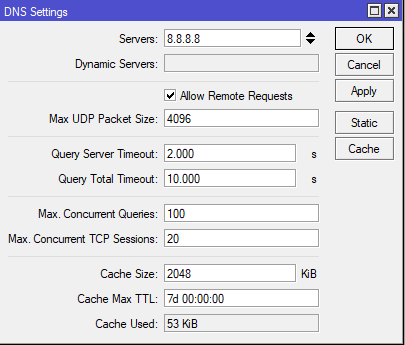

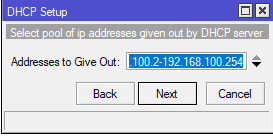

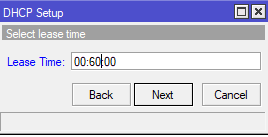

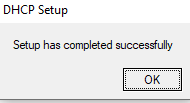

Перейдите к IP, DHCP-серверу, нажмите кнопку DHCP Setup, выберите bridge1 из раскрывающегося списка и нажмите Next.

Оставьте значения по умолчанию для адресного пространства DHCP/DHCP Address Space, шлюза для сети DHCP/Gateway for DHCP Network и адресов для выдачи/Addresses to Give Out и введите 192.168.100.1 в поле DNS-серверы, измените Время аренды/Lease Time на 60 минут и нажмите кнопку Далее/Next. После завершения настройки нового DHCP-сервера вы увидите это сообщение. Нажмите OK, чтобы завершить настройку DHCP-сервера.

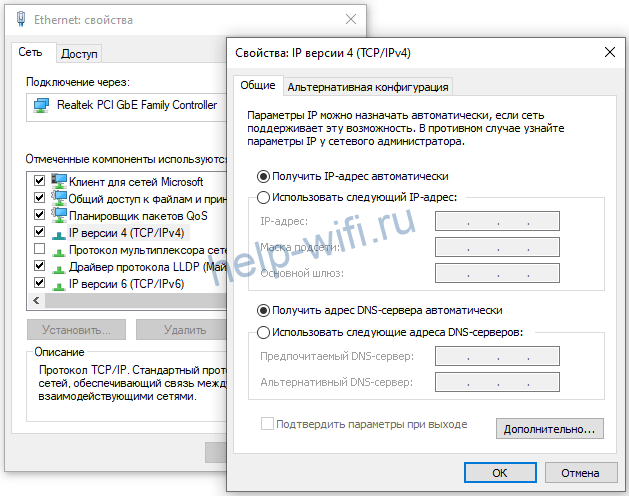

Проверьте соединение Ethernet на вашем компьютере:

Затем убедитесь, что для Ethernet-соединения вашего компьютера установлено значение «Получить IP-адрес автоматически» и для него установлено значение «Получить DNS-сервер автоматически».

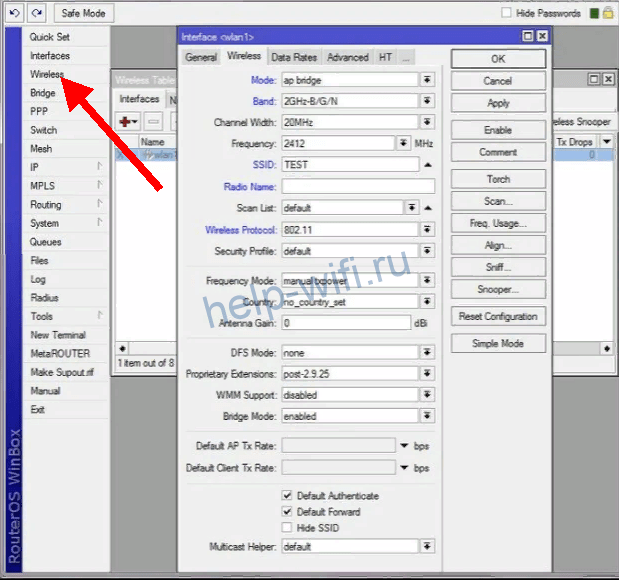

Настроить WiFi

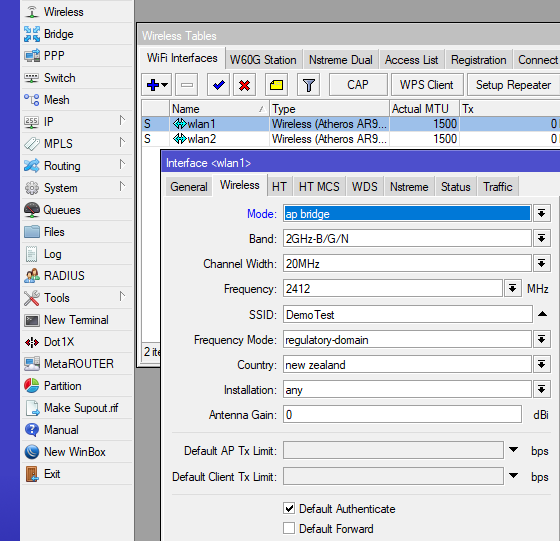

Перейдите в Wireless, выделите wlan1 и wlan2 (если они есть) и щелкните галочку, чтобы включить интерфейсы, если они не включены.

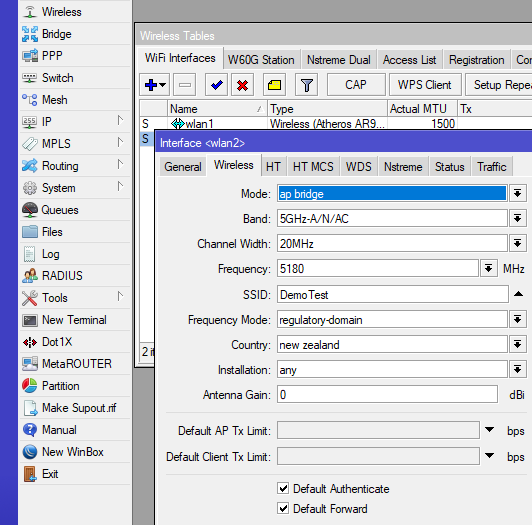

Дважды щелкните wlan1, перейдите на вкладку беспроводной связи, измените Режим/Mode на ap мост/ap bridge, измените диапазон на 2 ГГц-B / G / N, введите свой SSID (я использовал DemoTest) здесь, в разделе Frequency Mode выберите нормативный домен, измените Страну и нажмите ОК.

Если у вас есть wlan2, дважды щелкните его, перейдите на вкладку беспроводной связи и введите следующее: Mode ap bridge, Band 5 GHz-A / N / AC, SSID, что вам нравится (я снова использовал DemoTest, поэтому оба радиомодуля используют одинаковые настройки WiFi), Frequency Mode regulatory-domain и Страну, затем нажмите OK.

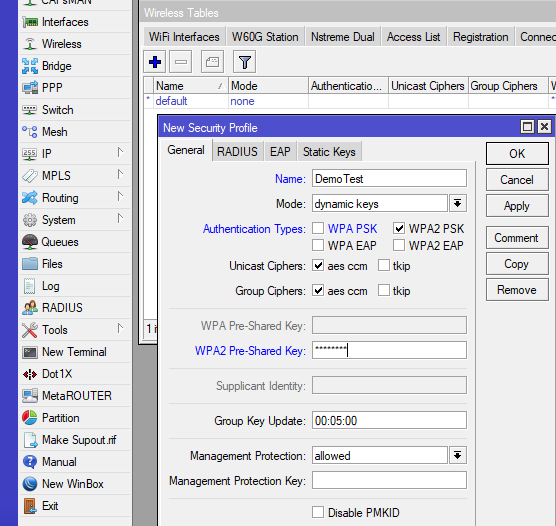

Затем мы создаем профиль безопасности беспроводной сети и применяем его к радиостанциям 2,4 и 5 ГГц.

Пока окно Wireless Tables все еще открыто, перейдите в раздел «Профили безопасности/Security Profiles» и щелкните значок «плюс», чтобы добавить профиль безопасности. В разделе Тип имени/Name type, независимо от вашего SSID, я снова использовал DemoTest, чтобы позже я мог четко идентифицировать новый профиль безопасности, чтобы я мог применить его к SSID, созданному ранее. Убедитесь, что WPA2-PSK отмечен галочкой для типов аутентификации. Затем введите свой пароль WiFi в разделе «Общий ключ WPA2/WPA2 Pre-Shared Key» и нажмите «ОК».

Как указано выше, рекомендуется использовать для паролей не менее восьми символов, включая прописные и строчные буквы, цифры и символы.

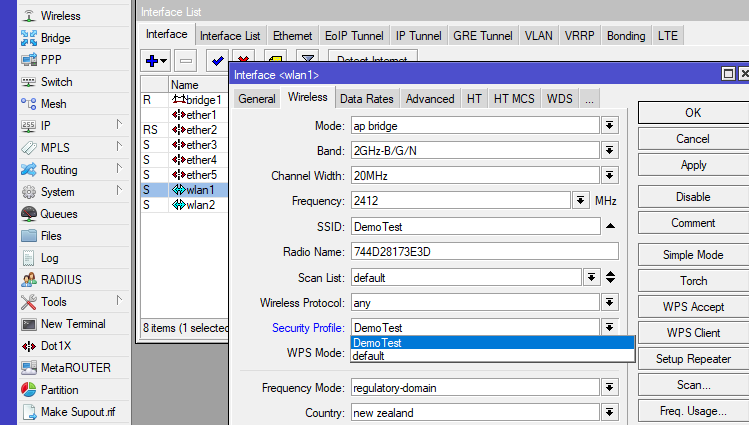

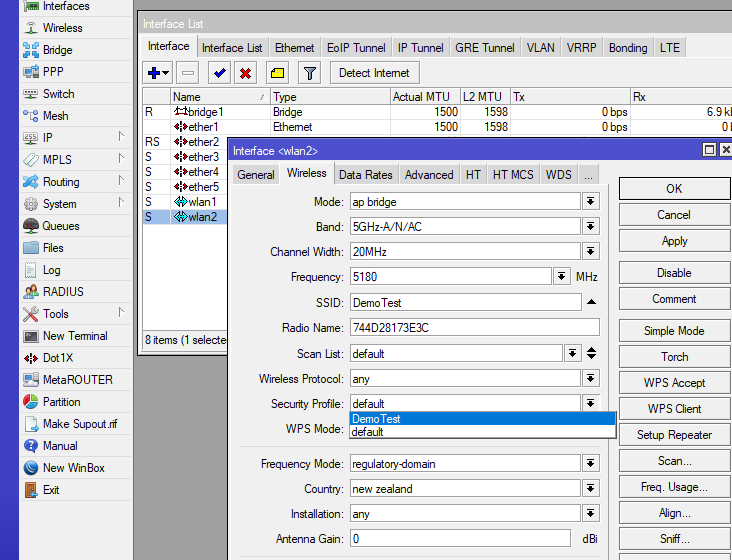

Примените новый профиль безопасности к обоим радиостанциям

Перейдите в «Интерфейсы/Interfaces», дважды щелкните wlan1, нажмите кнопку «Расширенный режим/Advanced Mode» справа, затем измените профиль безопасности со значения по умолчанию на то, что вы назвали новым профилем безопасности, затем нажмите «ОК». Опять же, для этого урока я использовал DemoTest.

Сделайте то же самое с wlan2, если он у вас есть, помните, что некоторые маршрутизаторы MikroTik имеют только одну частоту.

Теперь у вас должен быть доступен Wi-Fi, но у нас есть еще несколько шагов, чтобы сделать его пригодным для использования.

Настроить глобальную сеть или интерфейс WAN

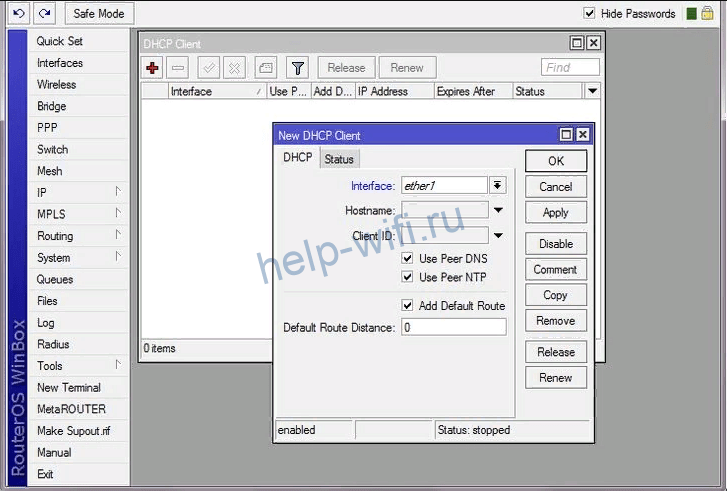

Как упоминалось ранее, мы будем использовать порт Ethernet номер 1 или ether1 в качестве порта, который соединяет нас с Интернетом. В зависимости от договоренности с вашим интернет-провайдером вам может потребоваться ввести статический IP-адрес, однако большинство домашних подключений являются динамическими. На этой основе мы создадим DHCP-клиента, чтобы глобальная сеть или интерфейс WAN могли автоматически получать IP-адрес от вашего интернет-провайдера, как в случае большинства подключений к Интернету.

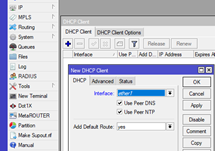

Перейдите в IP, DHCP-клиент, щелкните значок плюса, чтобы добавить DHCP-клиента, измените интерфейс на ether1, убедитесь, что установлен флажок Use Peer DNS, и нажмите OK.

Настроить брандмауэр (Firewall)

Брандмауэры могут быть очень сложными. В рамках этого руководства и в общих чертах необходимо учитывать несколько моментов, касающихся правил брандмауэра и того, как маршрутизатор смотрит на сетевой трафик. В частности, типы подключений, откуда они и куда направляются. Маршрутизатор просматривает пакеты источника или Src и пакеты назначения или пакеты Dst.

Маршрутизатор рассматривает четыре типа подключения:

- New — новое соединение с маршрутизатором, которое соответствует критериям правил, как ожидаемый источник.

- Established — новое соединение обновляется до Established после соответствия критериям правил.

- Related — когда установленное (Established ) соединение имеет связанный поток, маршрутизатор будет следить за обоими типами.

- Invalid — поврежденные пакеты или неверный источник и / или место назначения.

В этом руководстве мы будем использовать два типа каналов: входной канал для защиты маршрутизатора и прямой канал для защиты устройств LAN. Другими словами, с какой стороны маршрутизатора идет трафик (LAN или WAN) и как пакеты отправляются на устройства в LAN и от них.

В качестве последней меры безопасности маршрутизатор решит, принимать (все в порядке) или отбрасывать (не обрабатывать) новые, установленные, связанные и недействительные соединения в каналах ввода и пересылки.

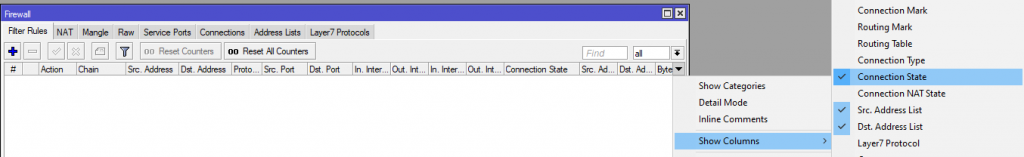

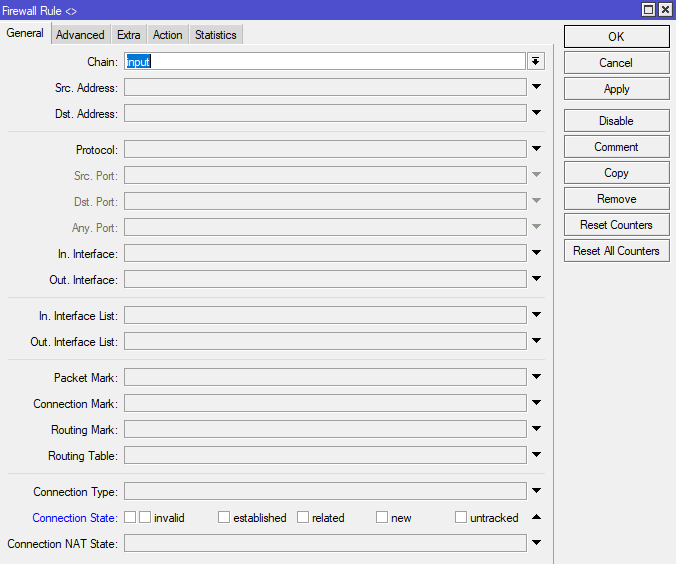

Чтобы убедиться, что мы можем видеть все детали каждого правила, перейдите в IP, Firewall и щелкните раскрывающееся меню справа от Packets, выделите Показать столбцы/Show Columns и убедитесь, что нажата кнопка Состояние подключения/Connection State. Это представление понадобится вам позже, чтобы проверить правила брандмауэра.

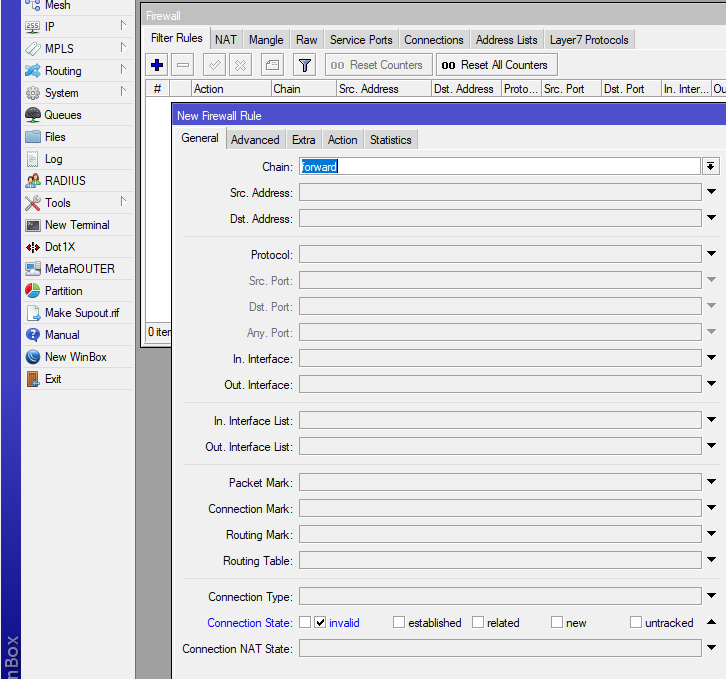

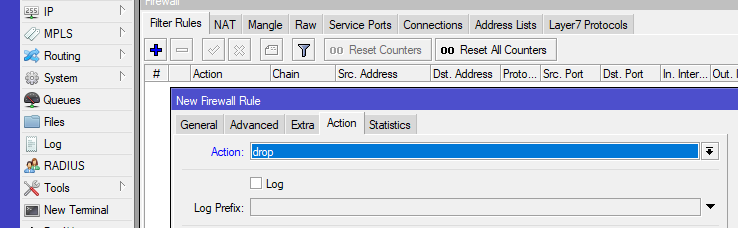

Во-первых, мы приказываем маршрутизатору отбрасывать все недопустимые пакеты в канале пересылки.

Когда окно брандмауэра все еще открыто, щелкните вкладку «Правила брандмауэра/Firewall Rules», затем нажмите на знак «плюс», чтобы добавить новое правило.

Rule 0 — на вкладке «Общие/General» убедитесь, что forward chain присутствует в поле «Chain», затем щелкните стрелку «Состояние подключения/Connection State» внизу, чтобы отменить скрытие состояний подключения. Отметьте Invalid и перейдите на вкладку Action. На вкладке «Action» выберите drop из раскрывающегося меню «Action» и нажмите «ОК».

Rule 1 — Повторите описанный выше процесс, чтобы отбросить недопустимые пакеты во входном канале.

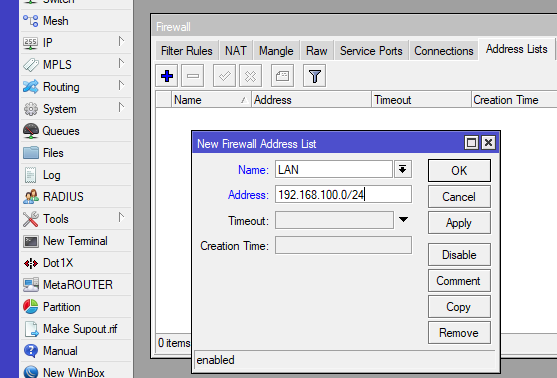

Затем мы создадим список адресов, который будет использоваться в правилах брандмауэра. Это упрощает создание некоторых правил брандмауэра.

Перейдите в IP, Firewall, щелкните вкладку «Списки адресов/Address Lists», щелкните значок «плюс» и введите «LAN» в качестве имени списка адресов и 192.168.100.0/24 в качестве адреса и нажмите «ОК».

Rule 2 — Когда окно брандмауэра все еще открыто, щелкните значок «плюс» на вкладке «Общие/General» и убедитесь, что входной канал находится в поле «Chain». Затем перейдите на вкладку Advanced и выберите список адресов, который вы создали выше, из списка адресов Src, я использовал LAN в качестве имени моего списка адресов. Затем перейдите на вкладку «Действие/Action», выберите «Принять/accept» в раскрывающемся меню и нажмите «ОК».

*** Это правило позволяет администрировать маршрутизатор из любого места в вашей локальной сети, однако оно может быть дополнительно ограничено одним или несколькими устройствами. Эти дополнительные ограничения выходят за рамки данного руководства. ***

Чтобы настроить правила с 3 по 8, выполните указанные выше действия.

Rule 3 – Принять установленные соединения во входном (input) канале/Accept established connections on the input chain

Rule 4 – Отбросьте соединения во входном канале/Drop connections on the input chain

Rule 5 – Принимайте новые соединения в прямом (forward) канале, используя список адресов LAN/Accept new connections on the forward chain using the LAN address list

Rule 6 – Принимайте связанные соединения в прямом канале/Accept related connections on the forward chain

Rule 7 – Принимайте установленные соединения в прямом канале/Accept established connections on the forward chain

Rule 8 – отбрасывайте новые соединения в прямой цепочке от ether1/drop new connections on the forward chain from ether1

Внимательно изучите следующий снимок экрана, чтобы увидеть порядок, состояния подключения и место использования вашего списка адресов локальной сети.

Брандмауэр просматривает правила сверху вниз, пока не найдет совпадение. Как только совпадение найдено, поиск не будет продолжен, поэтому размещение правил в списке очень важно. С RouterOS Mikrotik вы можете перетаскивать правила в правильном порядке, если они у вас находятся вне указанной выше последовательности.

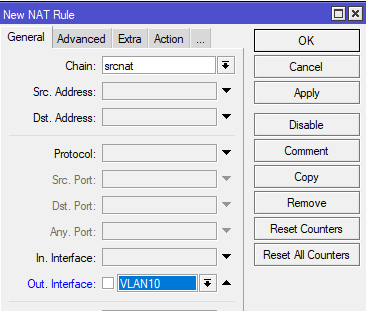

NAT или преобразование сетевых адресов

В этом руководстве мы рассматриваем два типа IP-адресов. Первый тип — это частные IP-адреса, которые мы использовали для нашей частной локальной сети или LAN. Мы использовали адреса из этой подсети 192.168.100.0/24. Это сеть, которую мы защищаем от Интернета с помощью наших правил брандмауэра.

Второй тип IP-адресов, который нас интересует, — это общедоступные IP-адреса. Общедоступные IP-адреса используются на устройствах с выходом в Интернет, чтобы они могли подключаться к другим устройствам или службам с выходом в Интернет. По сути, мы постоянно используем две сети, нашу частную локальную сеть, которая отправляет трафик в общедоступный Интернет или глобальную сеть.

Частные IP-адреса не предназначены для использования в общедоступном Интернете. Следовательно, нам необходимо преобразовать наши частные IP-адреса в общедоступные IP-адреса, чтобы компьютеры в нашей локальной сети могли взаимодействовать с компьютерами в Интернете, который является нашей общедоступной сетью или глобальной сетью. Для этого нашему маршрутизатору необходимо удалить частные IP-адреса из пакетов, направляемых в Интернет из нашей локальной сети, и заменить их общедоступным IP-адресом, назначенным нашему порту WAN. Это называется NAT или преобразованием сетевых адресов.

Перейдите в IP, Брандмауэр/Firewall, щелкните вкладку NAT и щелкните значок плюса (+). Убедитесь, что srcnat выбран в разделе Chain, а ether1 — в Out Interface. Теперь перейдите на вкладку «Действие/Action », убедитесь, что выбран маскарад/masquerade , и нажмите «ОК».

Это правило маскирует вашу исходную сеть или частную локальную сеть (используя список адресов вашей локальной сети) за ether1, который будет подключен к общедоступному Интернету.

Теперь вы можете использовать свой маршрутизатор MikroTik, подключив ether1 к порту LAN на существующем широкополосном модеме.

В оставшейся части этого руководства рассматриваются два варианта замены широкополосного оптоволоконного маршрутизатора маршрутизатором MikroTik. Возможно, вам потребуется связаться с вашим поставщиком услуг для получения информации о подключении. Следует отметить, что если у вас есть аналоговый телефон, подключенный к широкополосному модему для услуг VOIP через вашего интернет-провайдера, эти детали конфигурации выходят за рамки этого руководства и не включены. В качестве объяснения, некоторые широкополосные модемы преобразуют цифровые данные Voice Over IP или VOIP в аналоговые звуковые волны через встроенный ATA или аналоговый телефонный адаптер, чтобы можно было использовать старый аналоговый телефон, подключив его непосредственно к модему. Опять же, эти детали конфигурации выходят за рамки этого руководства и не включены.

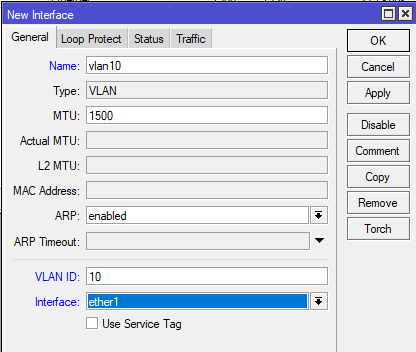

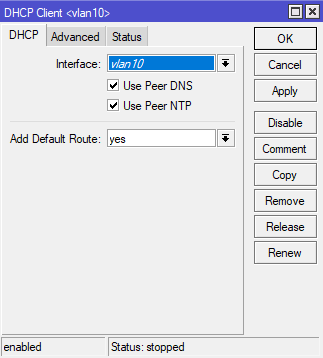

Иинтернет-провайдеры предъявляют разные требования к подключению маршрутизатора к своей службе. некоторые требуют добавления VLAN 10 к порту WAN. Некоторым требуется только настроить порт WAN и/или VLAN 10 для автоматического получения IP-адреса через DHCP, а некоторым требуется дополнительная настройка клиента PPPoE для аутентификации.

Вариант 1 — только DHCP

В этом примере мы будем использовать параметр только DHCP, однако, если вашему интернет-провайдеру также требуется клиент PPPoE, я предоставлю команду, которую вы можете скопировать и вставить в окно терминала внутри маршрутизатора в варианте 2.

Сначала перейдите в Интерфейсы/Interfaces и щелкните значок плюса, чтобы добавить новый интерфейс. В поле Имя/Name введите VLAN10 и введите 10 в поле VLAN ID. В разделе «Interface» убедитесь, что выбран ether1, и нажмите «ОК».

Затем перейдите к IP, DHCP-клиент/DHCP Client и щелкните значок плюса. В раскрывающемся списке Интерфейс/Interface выберите VLAN10, отметьте галочкой Use Peer DNS и нажмите OK.

Затем перейдите в IP, Firewall, щелкните вкладку NAT и щелкните значок плюса. Убедитесь, что srcnat выбран в поле Chain, а VLAN10 выбран в поле Out Interface, затем нажмите OK.

Если вашему интернет-провайдеру требуется только DHCP для интерфейса VLAN10, подключите кабель Ethernet WAN от оптоволоконного преобразователя к ether1, и теперь вы должны быть подключены к Интернету.

*** Обратите внимание, что перед использованием Интернета необходимо обновить прошивку RouterOS и маршрутизатора. См. Ниже инструкции и варианты обновления ***

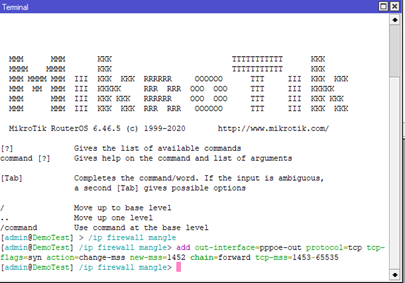

Вариант 2 — клиент DHCP и PPPoE

Если вашему интернет-провайдеру требуется VLAN10 и клиент PPPoE, вы можете скопировать и вставить следующие команды в окно терминала. Итак, «вместо» добавления VLAN10, настройки DHCP-клиента для VLAN10 и создания правила NAT, как показано в Варианте 1, перейдите в «Новый терминал/New Terminal», «вставьте обе команды вместе» в окно терминала и нажмите Enter. Перед тем, как скопировать обе команды в окно терминала, вам нужно будет изменить пароль и имя пользователя в команде на те, которые предоставлены вашим интернет-провайдером.

/interface vlan

add interface=ether1 name=ether1.10 vlan-id=10

/interface pppoe-client

add add-default-route=yes disabled=no interface=ether1.10 name=pppoe-out1 password=Passw0rd user=[email protected]

После того, как вы отредактировали имя пользователя и пароль, необходимые для вашего интернет-провайдера, вставьте обе команды вместе в окно нового терминала. Здесь вы можете увидеть обе команды, вставленные в окно Терминала, и интерфейс VLAN10 и клиент PPPoE создаются автоматически.

Поскольку используется клиент PPPoE, маршрутизатору необходимо настроить размер пакетов данных, проходящих через него. Чтобы выполнить эту настройку, мы запустим другую команду, и она сделает всю работу за нас. Закройте все окна, откройте новое окно терминала и вставьте в него следующую команду, затем нажмите ввод.

/ip firewall mangle

add out-interface=pppoe-out protocol=tcp tcp-flags=syn action=change-mss new-mss=1452 chain=forward tcp-mss=1453-65535

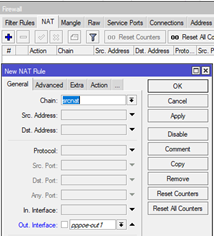

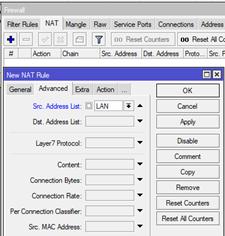

Последней настройкой является создание правила NAT srcnat для вновь созданного клиента PPPoE с действием маскировки в списке адресов LAN Src.

Создайте новое правило NAT, перейдя в IP, Брандмауэр и щелкнув значок плюса (+), чтобы добавить новое правило.

Убедитесь, что srcnat находится в поле Chain, а pppoe-out1 выбран в раскрывающемся меню Out Interface.

Перейдите на вкладку Advanced и выберите созданный ранее список LAN в раскрывающемся меню Src Address List.

Наконец, перейдите на вкладку «Действие/Action», выберите в раскрывающемся списке «Action» masquerade и нажмите «ОК».

Если вашему интернет-провайдеру требуется интерфейс VLAN10 и клиент PPPoE, вы должны быть подключены к Интернету.

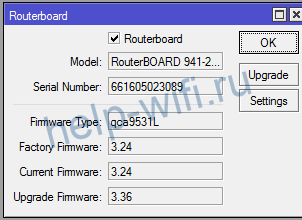

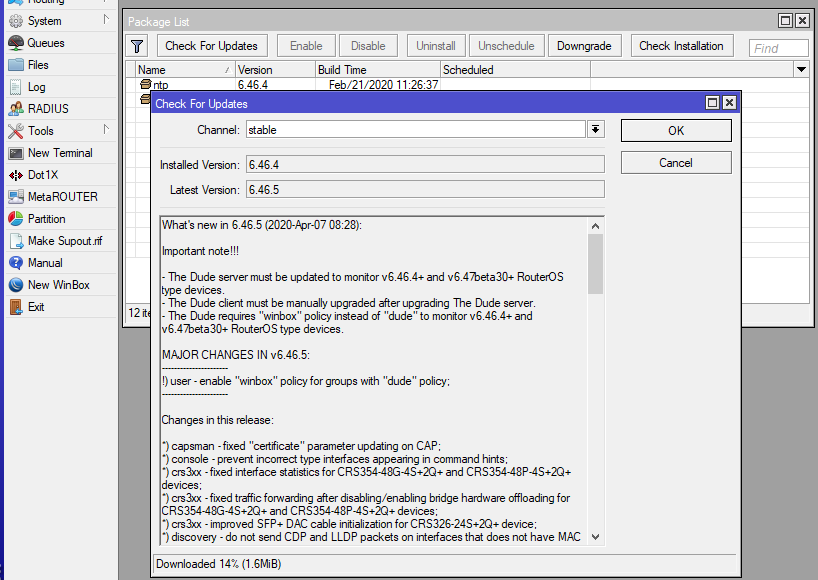

Обновление ПО и прошивки

Теперь, когда вы подключены к Интернету, мы позаботимся о том, чтобы вы были защищены последней версией RouterOS MikroTik, а плата маршрутизатора была обновлена до последней версии прошивки.

*** Вы действительно не должны использовать Интернет, пока не будут выполнены следующие обновления ***

Чтобы выполнить автоматическое обновление RouterOS, перейдите в раздел «Система/System», «Список пакетов/Package List» и нажмите «Проверить наличие обновлений/Check For Upgrades». Если доступна новая версия, она будет указана в поле «Последняя версия/Latest Version» и в нижней части окна. В поле «Последняя версия/Latest Version» будет указан более высокий номер версии, чем для установленной версии.

Нажмите кнопку «Загрузить и установить/Download&Install», и вы увидите прогресс в нижней части окна.

Как только новая версия будет загружена, маршрутизатор перезагрузится для ее установки.

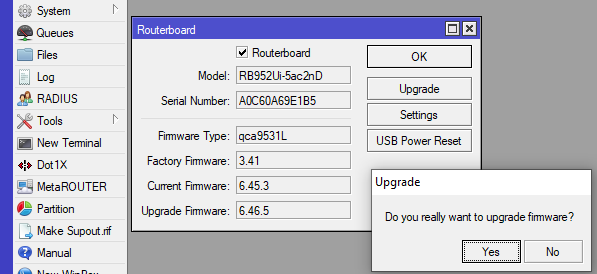

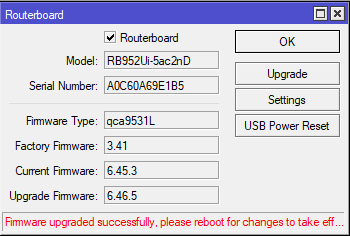

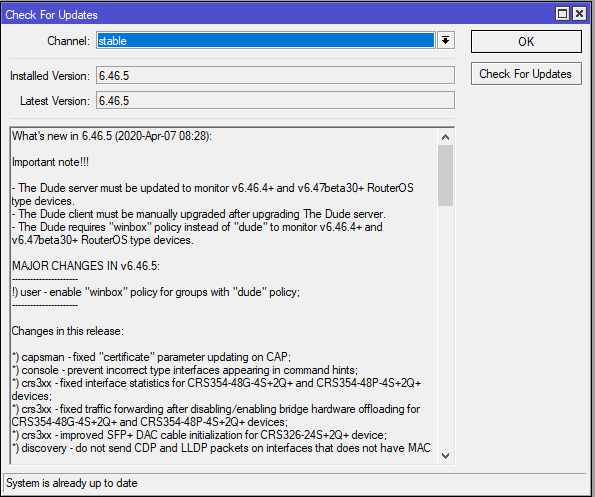

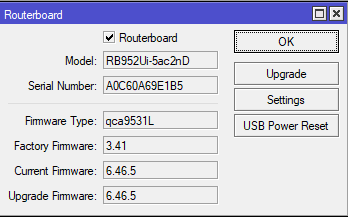

Повторно подключитесь к маршрутизатору, перейдите в раздел «System», «Routerboard » и нажмите кнопку «Upgrade ». Если доступна новая версия, она будет указана в поле «Upgrade Firmware» и будет иметь более высокий номер версии, чем текущий номер версии микропрограммы. Если доступна новая версия, нажмите Да, чтобы обновить прошивку.

Никакая новая прошивка не будет установлена, пока маршрутизатор не будет перезагружен, поэтому перейдите в раздел «System», «Reboot» и нажмите «Да», чтобы перезагрузить маршрутизатор.

Чтобы убедиться, что обновление RouterOS прошло успешно, перейдите в раздел «System», «Package List» и нажмите «Проверить наличие обновлений/Check For Upgrades». Вы должны увидеть тот же номер версии в полях «Установленная версия/Installed Version» и «Последняя версия/Latest Version», а также «Система уже обновлена/System is already up to date» в нижней части окна.

Чтобы убедиться, что обновление прошивки прошло успешно, перейдите в раздел «System», «Routerboard », и вы должны увидеть тот же номер версии в полях «Текущая прошивка/Current Firmware» и «Обновить прошивку/Upgrade Firmware».

Эти механизмы обновления следует использовать регулярно, чтобы убедиться, что ваш маршрутизатор работает на оптимальном уровне.

Теперь вы настроили свой маршрутизатор MikroTik с некоторыми наиболее часто используемыми настройками, и вы обновили как RouterOS, так и прошивку маршрутизатора.

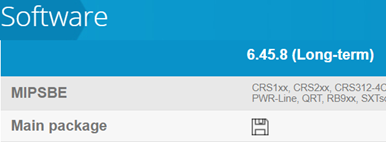

*** Следует отметить, что при автоматическом обновлении, как показано выше, будет выбрана последняя версия программного обеспечения без вмешательства пользователя. Некоторые люди предпочитают ручной процесс загрузки основного пакета, совместимого с платформой ЦП, прямо с https://mikrotik.com/download.

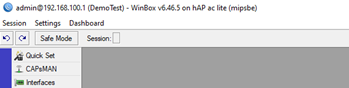

Это руководство основано на модели hAP AC lite, которая использует платформу mipsbe, как можно увидеть в верхней части окна WinBox.

*** Обратите внимание, что при выполнении обновления вручную рекомендуется выбрать долгосрочную версию, которая соответствует платформе вашего процессора, поскольку она была опробована и протестирована ***

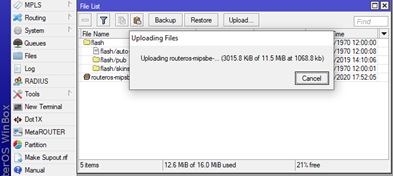

Если вы решили выполнить обновление вручную, загрузите обновление для своей платформы ЦП с https://mikrotik.com/download и просто перетащите файл обновления в окно списка файлов, чтобы не вставить файл в одну из папок.

Когда файл обновления завершит загрузку в систему маршрутизатора, перезагрузитесь, и маршрутизатор обновится во время перезапуска.

Содержание:

- Настройка Mikrotik

- Настройка внутренних адресов маршрутизатора. Настройка DHCP-сервера

- Настройка Wi-Fi

- Настройка безопасности маршрутизатора

- Настройка NAT

- Настройка подсети DMZ

- Настройка WAN

- Настройка SNTP-клиента

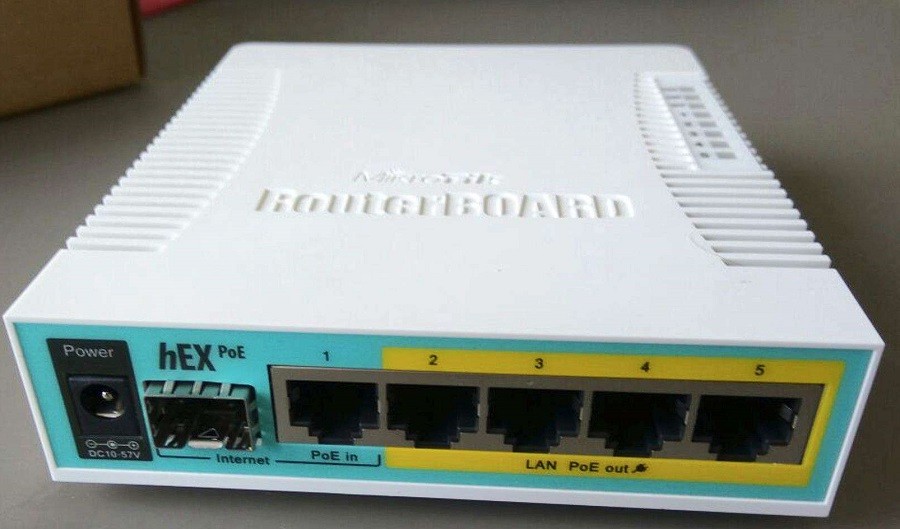

Маршрутизатор RB2011 — это достойное решение для небольшого офиса. Однако, в конфигурации по умолчанию присутствуют некоторые недостатки:

- В качестве WAN-порта используется интерфейс Ether1. Этот интерфейс гигабитный, как правило, выход в интернет осуществляется по каналу не выше 100 Мбит/сек и в таком случае использование гигабитного интерфейса не оправдано

- 100 Мбит порты заведены в соединение типа «мост» (bridge), что дает повышенную нагрузку на CPU маршрутизатора. Более логично использовать в этом случае встроенную микросхему коммутатора

Краткое описание настройки маршрутизатора RB2011, исходя из нашего опыта:

- В качестве основного выхода в интернет используем 100 Мбит интерфейс Ether10

- Интерфейс Ether9 нужно зарезервировать для дальнейшего использования, когда в этом возникнет необходимость

- Интерфейсы Ether6-Ether8 используются для подключения DMZ. Для этого настроим соответствующий Switch-процессор

- Гигабитные интерфейсы Ether1-Ether5 будем использовать для подключения локальной сети

- Wi-Fi будет использовать ключ WPA2-PSK и находиться в локальной сети

Приступаем к поэтапной настройке Mikrotik. Сначала необходимо зайти на сайт по адресу и скачать последнюю прошивку для вашего маршрутизатора. Она пригодится в дальнейшем.

1. Подключаем компьютер в порт Ether 5. Есть возможность подсоединить и в любой другой, кроме Ether1, но лучшим вариантом будет именно Ether 5. Это упростит дальнейшую настройку.

Рисунок 1 — Веб-интерфейс Mikrotik

2. Скачиваем программу Winbox (ссылка отмечена красным прямоугольником).

После завершения загрузки программы необходимо закрыть браузер и запустить Winbox. В поле Address вводим 192.168.88.1, в поле User вводим admin. Поле Password оставляем пустым.

Рисунок 2 — Окно Winbox

3. Появляется окно приветствия с запросом о сохранении конфигурации по умолчанию.

Рисунок 3 — Окно Winbox

4. Выбираем Remove Configuration.

5. Завершаем работу с WinBox и подключаем компьютер в первый порт маршрутизатора.

6. Так как у маршрутизатора RB2011 после сброса конфигурации нет IP-адреса, необходимо воспользоваться mac-telnet. Для этого нужно снова запустить программу Winbox и справа от окна ввода адреса нажать на кнопку […]. Через некоторое время в окне появится mac-адрес маршрутизатора RB2011 и ip-адрес 0.0.0.0.

Рисунок 4 — Отображение MAC-адреса маршрутизатора

Щелкаем левой кнопкой мыши по MAC-адресу, чтобы он попал в поле «Connect to». И нажимаем на кнопку Connect.

7. После подключения к маршрутизатору берем ранее скачанный файл с прошивкой и перетаскиваем его в окно программы Winbox. В результате этого действия прошивка начнет загружаться на маршрутизатор.

Рисунок 5 — Загрузка файла с прошивкой

После окончания загрузки переходим в меню System и выбираем пункт Reboot.

Рисунок 6 — Выбор пункта Reboot в меню System

Подтверждаем перезагрузку устройства.

ВНИМАНИЕ. В момент обновления прошивки устройство может загружаться очень долго (до 3-5 минут). Ни в коем случае не выключайте питание!

8. После обновления прошивки необходимо обновить загрузчик устройства. Для этого заходим в меню System/Routerboard.

Рисунок 7 — Окно настройки интерфейса Ether1

И если версии Firmware отличаются, нажимаем кнопку Upgrade, после чего перезагружаем маршрутизатор.

Этап 2. Настройка внутренних адресов маршрутизатора. Настройка DHCP-сервера

1. После загрузки маршрутизатора RB2011 заходим в Winbox по MAC-адресу и приступаем к настройке внутренних интерфейсов. Сначала нам необходимо объединить порты 1-5 в общий аппаратный коммутатор. Ведущим портом в нем назначается порт номер 1 и его необходимо переименовать на LAN1-Master. Остальные порты получат название LAN-Slave. Для этого мы:

- Открываем меню Interfaces

- Двойным нажатием по интерфейсу Ether1 открываем окно и изменяем название порта на LAN1-Master. После чего нажимаем кнопку OK

- Затем открываем интерфейс Ether2, переименовываем порт на LAN2-Slave и в поле Master Port выбираем LAN1-Master

Рисунок 8 — Окно настройки интерфейса Ether2

Таким образом, порт добавляется в группу коммутатора с главным портом LAN1-Master. Аналогичные действия нужно провести с интерфейсами Ether3, Ether4 и Ether5.

После завершения операций в окне должно появится:

Рисунок 9 — Окно со списком интерфейсов

Буква S напротив интерфейса обозначает что он находится в состоянии Slave.

2. Теперь аналогичным способом настраиваются интерфейсы для DMZ.

Ether6 станет DMZ6-Master, а для Ether7 и Ether8 DMZ-Slave, установлена в качестве Master-порта интерфейс DMZ6-Master.

Рисунок 10 — Окно со списком интерфейсов

3. Необходимо переименовать интерфейсы Ether10 в WAN1. Интерфейс Ether9 остается незатронутым. При необходимости его можно использовать как еще один порт DMZ, указав на нем соответствующий Master-порт, или в качестве второго WAN-интерфейса, если нам потребуется резервирование канала. Также его можно будет добавить в описываемый в следующем разделе Bridge, чтобы получить еще один LAN-порт. В итоге должно получиться следующее:

Рисунок 11 — Окно со списком интерфейсов

4. Теперь необходимо создать интерфейс Bridge, который объединит коммутатор из интерфейсов LAN и интерфейс Wi-Fi.

- Для этого открываем меню Bridge, нажимаем кнопку с красным знаком [+] и в открывшемся окне вводим название нового интерфейса Bridge-Local, после чего нажимаем ОК.

- Переходим на закладку Ports и последовательно добавляем порт LAN1-Master и порт Wlan1.

Рисунок 12 — Окно создания интерфейса Bridge

После проведения последней операции должно получиться следующее:

Рисунок 13 — Список интерфейсов Bridge

5. Теперь назначим LAN-адрес маршрутизатора. В качестве адреса используется 192.168.88.1 с подсетью 255.255.255.0, что можно обозначить как 192.168.88.1/24.

Для этого нужно открыть меню IP/Adresses, в открывшемся окне нажать кнопку с красным знаком [+] и заполнить поля, как показано на рисунке 14, после чего нажимаем кнопку ОК.

Рисунок 14 — Окно добавления нового LAN-адреса

6. Теперь настраиваем DNS-сервер. Для этого зайти в меню IP/DNS, в открывшемся окне заполнить адреса DNS-серверов и поставить галочку рядом с Allow Remote Reqests.

Рисунок 15 — Окно с настройками DNS*

*В качестве примера введены адреса публичных серверов Google, необходимо заменить их на адреса, полученные у провайдера.

Для ввода второго и следующих DNS-серверов воспользуйтесь кнопкой «Стрелка вниз» рядом с полем ввода адреса сервера.

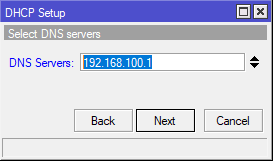

7. Переходим к настройке DHCP-сервера. Для этого нужно перейти в меню IP/DHCP Server и нажать кнопку DHCP Setup. В качестве интерфейса выбираем Bridge-Local.

Рисунок 16 — Окно с настройками DHCP

После чего нажать кнопку Next, пока в ячейке не появится «DNS Servers»

Рисунок 17 — Окно с серверами DNS

Нужно удалить нижний номер сервера нажатием на кнопку «стрелка вверх», рядом с полем, а в верхнем прописываем адрес маршрутизатора — 192.168.88.1.

Рисунок 18 — Окно с прописанным адресом маршрутизатора

Нажимаем кнопку Next до появления сообщения об успешной настройке DHCP.

Закрываем программу Winbox, вытаскиваем Ethernet кабель из ПК и вставляем его назад. Убеждаемся, что компьютер получил адрес от маршрутизатора.

После чего подключаемся к маршрутизатору по IP-адресу 192.168.88.1, который необходимо ввести в поле Connect to.

Этап 3. Настройка Wi-Fi

1. Заходим на вкладку Wireless. Дважды щелкаем кнопкой мыши по интерфейсу Wlan1.

Рисунок 19 — Окно с настройками Wlan1

Нажимаем на кнопку Advanced Mode и переходим на вкладку Wireless.

Заполняем значения, как приведено на рисунке. Измененные значения обозначены синим.

Рисунок 20 — Вкладка настроек Wireless

2. Переходим на вкладку Advanced. Вводим следующие значения:

Рисунок 21 — Вкладка настроек Advanced

3. Переходим на вкладку HT. Изменяем следующие параметры:

Рисунок 22 — Вкладка настроек HT

И применяем конфигурацию нажатием кнопки ОК.

4. Переходим на вкладку Security Profiles:

Рисунок 23 — Вкладка настроек Security Profiles

Дважды нажимаем на профиль default.

Выбираем mode=dynamic keys, ставим режим WPA2 PSK, aes-ccm и в поле WPA2 Pre-Shared Key вводим пароль на доступ к Wi-Fi.

Рисунок 24 — Настройка профиля безопасности

Нажимаем кнопку ОК.

5. Переходим на вкладку interfaces и нажимаем кнопку с синей галкой, чтобы включить беспроводной интерфейс.

Рисунок 25 — Завершение настройки Wi-Fi

Настройка Wi-Fi завершена.

Этап 4. Настройка безопасности маршрутизатора

1. Перед настройкой подключения к сети Интернет необходимо сначала настроить безопасность маршрутизатора, как минимум, отключив ненужные сервисы, и поменяв пароль администратора.

Рисунок 26 — Меню IP/Services

2. Последовательно выделяем сервисы FTP, Telnet и WWW. Нажатием на красный крест отключаем их.

Рисунок 27 — Деактивация сервисов

Этап 5. Настройка NAT

1. Перейти в меню IP/Firewall. В открывшемся окне перейти на закладку NAT и добавить новое правило. На закладке General выбрать Chain/srcnat и Out Interface=WAN1.

Рисунок 28 — Окно настройки NAT

2. На вкладке Action выбрать Masquerade.

Рисунок 29 — Окно настройки NAT. Вкладка Action

Сохраним правило, нажав кнопку OK.

Этап 6. Настройка подсети DMZ

Теперь нам необходимо задать адреса в сети DMZ. Для этого необходимо войти в меню IP/Addresses и задать адреса, которые будут использоваться в этой сети. Для примера, используем сеть 10.10.10.0/24 и адрес маршрутизатора 10.10.10.1/24.

Рисунок 30 — Настройка подсети DMZ

Этап 7. Настройка WAN

1. Для примера, провайдер нам выделил адрес 172.30.10.2 маску 255.255.255.252 и шлюз по умолчанию 172.30.10.1. Маска 255.255.255.252 имеет длину /30.

Заходим в меню IP/Addresses и добавляем адрес маршрутизатора.

Рисунок 31 — Настройка WAN

2. Затем переходим в меню IP/Routes и добавляем шлюз по умолчанию. (Шлюз по умолчанию задается маршрутом 0.0.0.0/0). Для этого добавляем маршрут:

Рисунок 32 — Настройка маршрута

Сохраняем его, нажав кнопку ОК. После чего, у Вас должен заработать интернет.

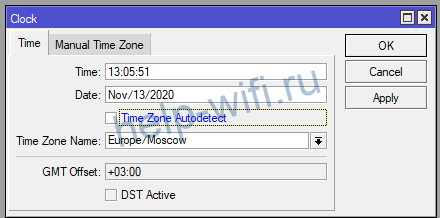

Этап 8. Настройка SNTP-клиента

Маршрутизаторы Mikrotik не имеют встроенного аппаратно-независимого таймера. Однако, нам необходимо, чтобы в журнале событий отображалось действительное время. Для этого необходимо настроить часовой пояс и SNTP-клиента.

1. Открываем меню System/Clock и выставляем свой часовой пояс (в примере Europe/Moscow):

Рисунок 33 — Настройка часового пояса

2. Затем нужно перейти в меню System/SNTP Client. Если у вас в сети нет NTP-сервера, воспользуйтесь открытым сервером NTP в Интернет. Например, ru.pool.ntp.org. Нам необходимо узнать IP-адреса серверов.

- В командной строке своего компьютера набираем команду: nslookup ru.pool.ntp.org

- Узнаем адреса серверов:

: ru.pool.ntp.org

Addresses:95.104.193.195 91.206.16.3 188.128.19.66 95.140.150.140 - Выбираем любые два из них и вводим в окно настройки NTP-Клиента

Рисунок 34 — Настройка SNTP

Нажимаем кнопку ОК, чтобы сохранить настройки.

На этом базовая настройка маршрутизатора успешно завершена.

В начало статьи

На чтение 12 мин Просмотров 3.1к.

Сергей Сакадынский

Работал в сфере IT-консалтинга, занимался созданием и администрированием интернет-ресурсов. 10 лет опыта работы по проектированию и обслуживанию компьютерных сетей.

Задать вопрос

Производители домашних роутеров обычно предлагают пользователям универсальные устройства по принципу «всё в одном» с возможностью настройки за три-четыре простых шага. Но кроме этого есть специализированное сетевое оборудование – маршрутизаторы для создания сложных и защищённых сетей. Такие роутеры выпускает латвийская компания Mikrotik. Для домашнего использования их приобретают нечасто: пользователей отпугивают проблемы, которые могут возникнуть на этапе настройки маршрутизатора Mikrotik. На самом деле эта процедура не так страшна, как кажется на первый взгляд. В этой статье описана настройка Микротик с нуля для чайников.

Содержание

- Особенности Mikrotik

- Подготовка

- Подключение

- Сброс настроек

- Настройка портов

- Подключение со статическим IP

- Настраиваем интернет

- DHCP-сервер

- NAT

- Wi-Fi

- Настройка времени

- Смена пароля

- Обновление прошивки

Особенности Mikrotik

Все роутеры Mikrotik работают под управлением собственной операционной системы RouterOS. Так что, единожды разобравшись с базовыми функциями, можно справиться с настройкой любой модели этого разработчика. Это хорошая новость. И сразу плохая. Здесь нет интуитивно понятного веб-интерфейса и милого сердцу домашнего пользователя мастера быстрой настройки. Точнее, интерфейс есть. И даже есть режим Quick Set, который вроде бы как призван помочь быстро запустить маршрутизатор с заводскими параметрами. Но всё это выглядит непривычно, сложно и не всегда поддаётся осмыслению. Настройка из командной строки через Telnet или SSH — вообще нечто запредельное для обычного юзера. Поэтому большинство пользователей настраивают Микротики через утилиту WinBox.

Роутеры Mikrotik имеют множество специфических функций, позволяют реализовать сложные решения и не уступают по своим характеристикам профессиональным маршрутизаторам других производителей. При этом стоимость их значительно ниже, что позволяет конкурировать с тем же Cisco, у которого аналоги вдвое дороже. Но при этом Mikrotik уступает Кинетикам и ТП-Линкам в плане весьма важной для домашних роутеров универсальности. Если вам нужно устройство «всё в одном», то это не про Mikrotik. К примеру, Wi-Fi со встроенными антеннами здесь довольно слабый. А у многих моделей он просто отсутствует.

Преимущества Микротиков сводятся к следующему:

- Функциональность на уровне Cisco, Juniper и другого профессионального железа.

- Надёжность и стабильность. Включил, настроил и забыл.

- Низкая цена по сравнению с прямыми конкурентами.

Недостатков тоже достаточно:

- Сложность настройки. Если вы не сетевой админ, придётся вникать в многочисленные нюансы.

- Отсутствие универсальности. В этом Mikrotik проигрывает большинству домашних роутеров.

- Оборудование мало распространено, поэтому сложно найти специалистов, которые умеют с ним работать. Придётся разбираться самостоятельно.

Но это всё была лирика. Перейдём теперь к практике.

Подготовка

Для настройки роутера понадобится утилита WinBox. Это самый простой инструмент для пользователя, который только начинает осваивать Mikrotik. Скачать её можно с сайта разработчика. Там есть 32-х и 64-х разрядные версии. Программа, к сожалению, нерусифицированная.

Также, чтобы зайти на роутер Микротик с компьютера, придётся обзавестись патч-кордом для подключения роутера к компьютеру. Производитель пожадничал, и этот шнурок в комплект не входит.

Подключение

На этом этапе кабель от провайдера к роутеру не подключаем. Подсоединяем штекер адаптера питания к разъёму на корпусе. Патч-кордом соединяем любой порт на роутере, кроме первого (он зарезервирован под интернет), с разъёмом сетевой карты компьютера.

На компьютере проверяем, чтобы в настройках подключения стояла галочка «Получить IP-адрес автоматически».

Включаем питание роутера. На компьютере запускаем утилиту WinBox.

Если известен IP-адрес Mikrotik по умолчанию, можно его прописать в строке Connect To. А можно просто подождать, пока программа найдёт роутер, срисует его МАС-адрес и подставит в это поле.

Переходим на вкладку Neighbors. Выбираем роутер в списке. В поле Login пишем admin. Стандартный пароль по умолчанию у Mikrotik отсутствует. Поэтому поле Password оставляем пустым. Жмём кнопку Connect. В окне программы должно появиться окно, в котором будут отображены заводские настройки роутера.

Сброс настроек

Можно попробовать быстро запустить роутер с заводскими установками. Для этого надо нажать ОК, а затем в меню слева выбрать Quick Set.

Но, прямо скажем, на мастера быстрой настройки (вроде NetFriend у Keenetic) эта функция не тянет. Обычно пользователю сложно понять сразу, что изменить, а что оставить как есть. Поэтому рекомендуется настраивать роутер с нуля. Так проще вникнуть в суть, да и предустановленные параметры не будут сбивать с толку.

Для сброса микротика в первом окне жмём кнопку Remove Configuration. Теперь перед нами совершенно чистый роутер, который мы будем конфигурировать под себя.

При желании можно сбросить ваш Mikrotik на заводские настройки. Воспользуйтесь для этого пунктом меню System — Reset configuration — Do Not Backup -Reset Configuration.

Настройка портов

В обычном домашнем роутере с портами всё понятно: вот WAN-порт для интернета, вот остальные порты для компьютеров, приставок и других устройств. Но у нас же Mikrotik со всеми вытекающими последствиями. Порты здесь могут настраиваться как угодно. В заводских настройках первый порт зарезервирован под интернет. Эту опцию при сбросе мы удалили. Но это не имеет значения: любой порт может выступать в качестве WAN. И даже не один, если вы, к примеру, планируете подключиться сразу к двум провайдерам.

Чтобы работала локалка, все порты, кроме WAN, и беспроводной интерфейс нам нужно объединить в одну сеть. Для этого открываем пункт Bridge в меню слева и жмём «+». В поле Name пишем любое название, например, bridge_local или bridge_lan. Больше ничего не меняем и жмём ОК. После этого переходим на вкладку Ports. Здесь также жмём «+» и последовательно добавляем в наш bridge_lan все порты, кроме ether1.

Его будем использовать в качестве WAN. Но, по желанию, для этого можно выбрать любой порт. Также добавляем беспроводной интерфейс wlan1 и, если у вас двухдиапазонный роутер, wlan2, который соответствует беспроводной сети 5 ГГц.

Теперь все интерфейсы объединены в общую сеть, к которой смогу подключаться ваши устройства.

Подключение со статическим IP

Теперь роутеру необходимо присвоить статический IP-адрес. Да, это тоже придётся делать вручную.

В боковом меню кликаем пункт IP — Adress. Здесь в поле Adress вписываем адрес роутера и через слеш маску подсети. Выглядеть это должно так: 192.168.1.1/24. Цифра 24 соответствует значению 255.255.255.0. Не спрашивайте, почему так, просто следуйте инструкции.

Поле Network не трогаем. После нажатия кнопки ОК оно заполнится само. А в поле Interface из выпадающего списка выбираем созданный нами до этого bridge_lan. Теперь подтверждаем ввод данных и переходим к настройке интернет-подключения.

Настраиваем интернет

Базовая настройка интернета роутера микротик включает динамический или статический IP, а также подключение с паролем.

В меню слева откройте пункт Interfaces и дважды кликните на ether1. Его мы будем использовать в качестве WAN. Для того, чтобы не запутаться, в открывшемся окне переименуйте его в ether_wan. Больше ничего не трогайте. Нажмите ОК и идите во вкладку IP.

Важный момент. MAC-адрес WAN-порта указать нельзя. Если провайдер требует привязку по МАС-адресу, изменить его можно так. В меню выбираем New Terminal и в открывшемся окне вводим: /interface ethernet set ether1-wan mac-address=»00:00:00:00:00:00″. Собственно, вместо нулей пишем нужный МАС.

Если ваш провайдер раздаёт адреса автоматически, роутер получит его сам. Если адрес статический, придётся его вписать вручную.

Для начала подключаем интернет-кабель к порту WAN. Если адрес у вас назначается автоматически, кликаем пункт DHCP Client и жмём плюсик. В появившемся окне в поле Interface выбираем ether_wan. Жмём ОК. Интернет должен подключиться.

Если провайдер выдал вам статический IP, идём в пункт IP – Addresses и жмём плюс. В открывшемся окошке выбираем интерфейс ether_wan. В поле Adress нужно вписать IP и маску подсети, выданные вам провайдером, по аналогии с тем, как вы задавали адрес роутера. То есть если провайдер выдал вам IP 10.33.1.145 и маску 255.255.255.0, нужно вписать 10.33.1.145/24.

Теперь нужно указать шлюз и DNS-сервер провайдера.

Открываем вкладку IP – Routes, жмём «+», в поле Gateway впечатываем цифры, которые вам дал провайдер, и жмём ОК.

Переходим в IP – DNS и в поле Servers подставляем данные провайдера.

Интернет должен работать.

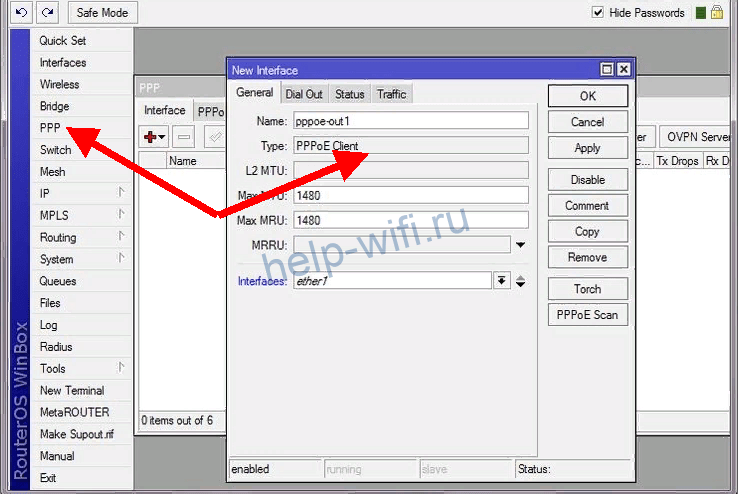

Теперь рассмотрим третий вариант подключения, когда провайдер использует PPPoE, PPTP или L2TP.

В меню выбираем пункт PPP. Нажимаем плюсик и в появившемся окне выбираем из выпадающего списка свой тип подключения. В поле Name впишите произвольное название подключения.

В качестве интерфейса нужно указать ether_wan. Перейдите во вкладку Dial Out. В соответствующие поля введите предоставленные провайдером логин и пароль. Напротив Use Peer DNS и Add Default Route поставьте галочки. Адрес VPN сервера провайдера для L2TP и PPTP вводим в поле Connect To.

Можно считать, что вопрос подключения к интернету исчерпан.

DHCP-сервер

Чтобы ваши устройства могли подключаться к интернету автоматически, нужно настроить DHCP-сервер. Открываем IP – DHCP-сервер. Нажимаем в открывшемся окне DHCP Setup. Указываем интерфейс bridge_lan. Жмём Next. Здесь нужно указать пространство IP-адресов. По умолчанию стоит адрес нашей сети, его и оставляем. Снова жмём Next. Адрес шлюза это адрес роутера. Он уже вписан, поэтому здесь тоже ничего не меняем. Следующий шаг – диапазон IP-адресов. Можно не менять, можно ограничить количество. В последней вкладке в качестве DNS-сервера указываем адрес роутера.

Теперь ваши смартфоны и ноутбуки при подключении к сети будут автоматически получать настройки. Вот только в интернет выйти не смогут.

NAT

Чтобы интернет работал не только на роутере, но и на подключенных к нему устройствах, нужна настройка NAT. На домашних маршрутизаторах NAT работает по умолчанию. Но мы же Mikrotik настраиваем, а не какой-то там TP-Link!

Открываем IP – Firewall, вкладка NAT. Нажимаем плюс. Откроется окно настроек. На вкладке General в пункте Out. Interface нужно указать ether_wan.

Во вкладке Action из выпадающего списка выбираем masquerade.

Жмём ОК. Всё, теперь ваши устройства могут выходить в интернет. Пока что только по кабелю.

Wi-Fi

Для того, чтобы использовать беспроводную сеть на Mikrotik, потребуется настройка Wi-Fi точки доступа. На микротиках обычно уже есть беспроводная сеть с открытым доступом. Что не есть хорошо. Но заводские настройки мы снесли в самом начале, поэтому ничто не мешает нам выставить параметры с чистого листа.

- Входим в раздел Wireless. Беспроводная сеть у нас выключена. Поэтому выбираем wlan1 и кликаем на синюю галочку.

- Открываем вкладку Security profiles.

- Кликаем дважды по профилю default. Имя профиля менять не обязательно. В поле Mode указываем dynamic keys.

- Отмечаем галочками WAP PSK, WAP2 PSK, aes ccm.

- В полях WPА и WAP2 Pre-Shared Key вписываем пароль посложнее.

- Жмём ОК и идём на вкладку Interfaces.

- Дважды кликаем на wlan1.

- В поле Mode обязательно выбираем ap bridge. SSID – имя Wi-Fi сети. Можете вписать что угодно. Security Profile — это профиль безопасности, который мы только что редактировали. Если вы не переименовали его, оставьте default. В ином случае укажите то имя, которое вы ему присвоили.

Остальное, в принципе, должно быть понятно. Wireless protocol и другие параметры оставьте без изменений или сделайте как на скриншоте.

Подтверждаем настройки и таким же образом настраиваем wlan2, если ваш роутер поддерживает частоту 5 ГГц.

Настройка времени

Да, здесь всё не как у нормальных людей. Время тоже надо настраивать.

В разделе System – Clock вручную выставьте время и часовой пояс.

А чтобы в дальнейшем время обновлялось автоматически, через интернет открываем System — SNTP Client. Ставим флажок Enabled. Указываем адреса серверов: Primary NTP server — time.google.com и Secondary NTP server — time1.google.com.

Смена пароля

Пароль по умолчанию у нас отсутствует. Поэтому стоит его установить, дабы никто посторонний не сломал все эти настройки, которые мы так долго выполняли.

Для этого отправляемся в раздел System — Users. Здесь у нас только один пользователь – admin с default password. Кликаем на него правой кнопкой, выбираем в выпавшем меню Password. Два раза вводим пароль и подтверждаем действия.

Для повышения безопасности можно создать другого пользователя с другим именем и паролем, а основного админа отключить. Для этого нужно нажать «+» и в открывшемся окошке ввести данные.

И чтобы уж совсем надёжно защитить себя от взлома, в разделе System – Identity поменяйте имя устройства на любое другое.

Обновление прошивки

Прошивку вашего маршрутизатора стоит обновить, если установлена не самая последняя версия.

Самый простой способ для новичков – обновить прошивку микротик через Winbox в автоматическом режиме. Роутер должен быть подключен к интернету.

Запускаем WinBox, заходим в Quick Set и в разделе System жмём Check For Updates. Если будет обнаружена обновлённая версия ПО, роутер предложит обновиться.

Чтобы запустить процесс, нажмите кнопку Download & install.

Обновление занимает порядка 5 минут. В течение этого времени не отключайте интернет и не выключайте роутер.

После завершения установки маршрутизатор сам перезагрузится. Войдите на него через WinBox, чтобы завершить процедуру.

На первом этапе вы обновили пакеты. Теперь нужно обновить Firmware, то есть сам интерфейс управления.

В меню слева открываем вкладку System – Routerboard и сравниваем информацию в полях Current Fimware (текущая версия) и Upgrade Fimware (обновлённая версия).

Если цифры отличаются, нажимаем кнопку Upgrade и, после того как появится окно с сообщением о том, что процесс обновления прошивки Mikrotik завершён, вручную перезапускаем роутер.

Прошивку также можно обновить, скачав её с сайта Mikrotik. В разделе «Загрузки» найдите версию ПО для вашего роутера и загрузите на компьютер. В WinBox открываем раздел Files, жмём Upload и указываем на скачанную прошивку. После завершения перезагружаемся.