Опубликовано вс, 12/12/2021 — 11:38 пользователем admin

Язык

Undefined

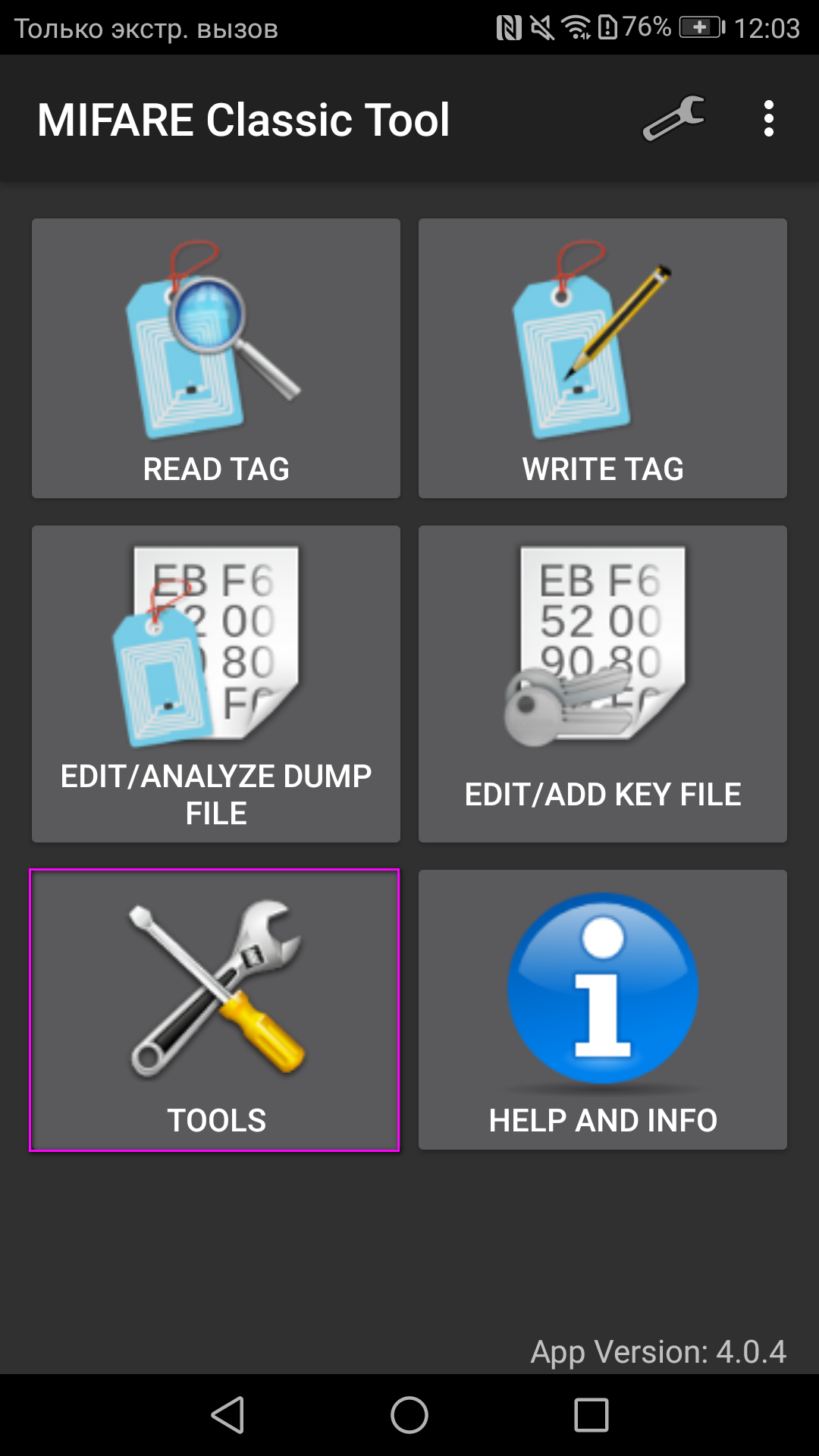

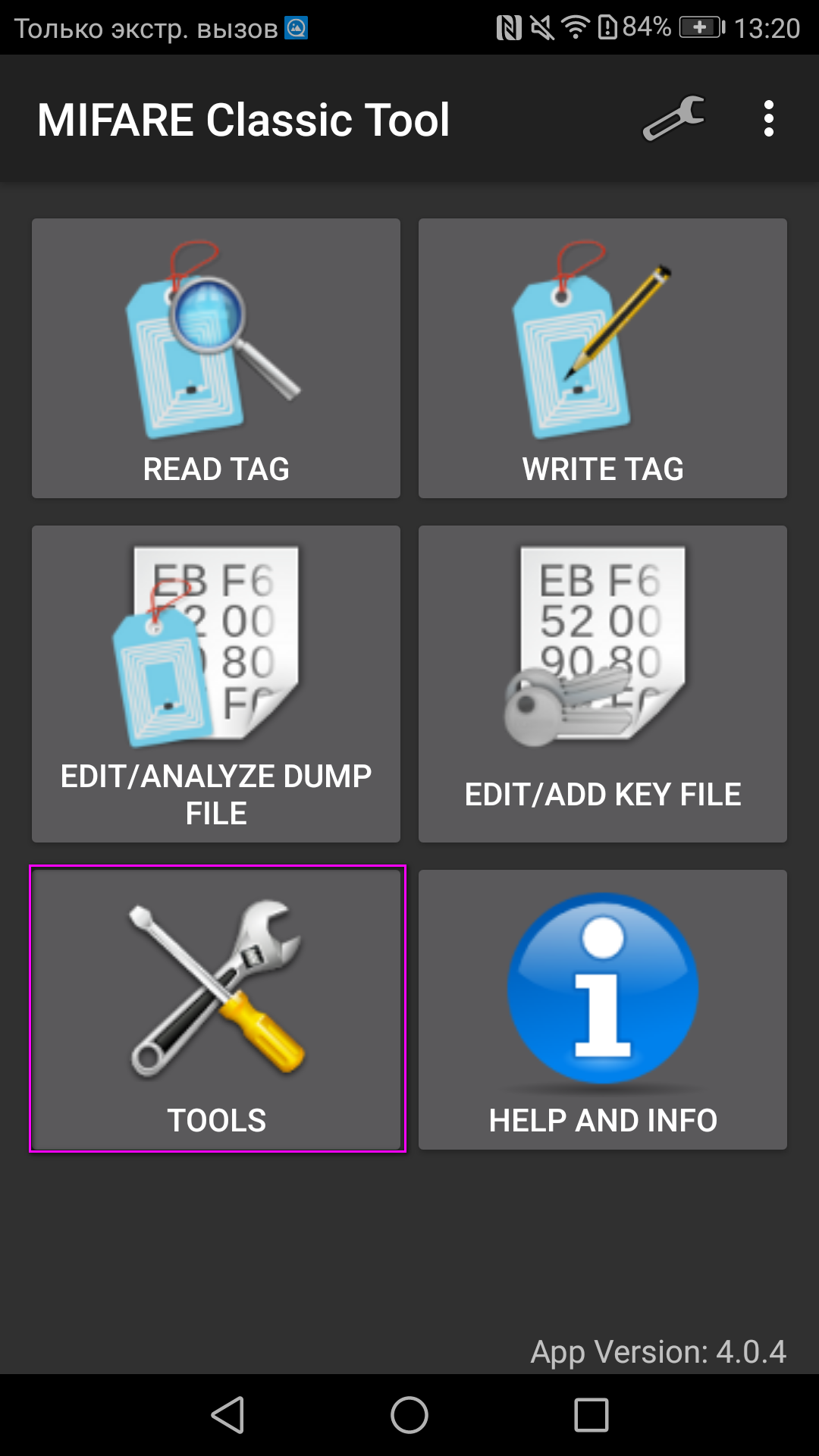

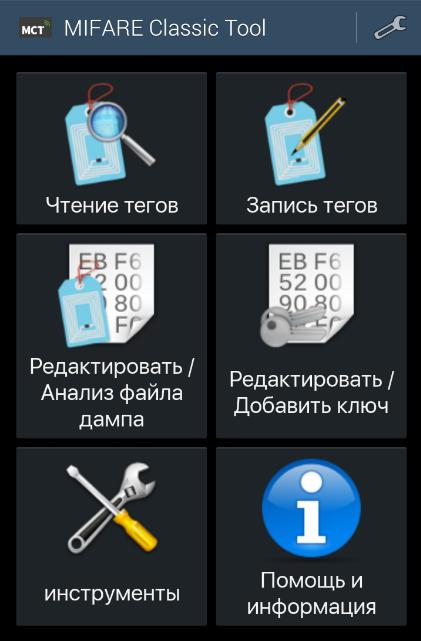

Mifare Classic Tool — это низкоуровневая программа для чтения, записи и анализа NFC меток MIFARE® Classic. Она разработана для пользователей, которые хоть немного знакомы с технологией MIFARE® Classic. Программа предоставляет несколько функций для взаимодействия (и только с) MIFARE® Classic RFID-меток. Главная функция — перезапись секторов 0 и 1 в чипе Mifare, что позволяет создавать копии такиж же чипов.

Функции Mifare Classic Tool:

- Чтение меток MIFARE Classic

- Сохранение и редактирование данные меток

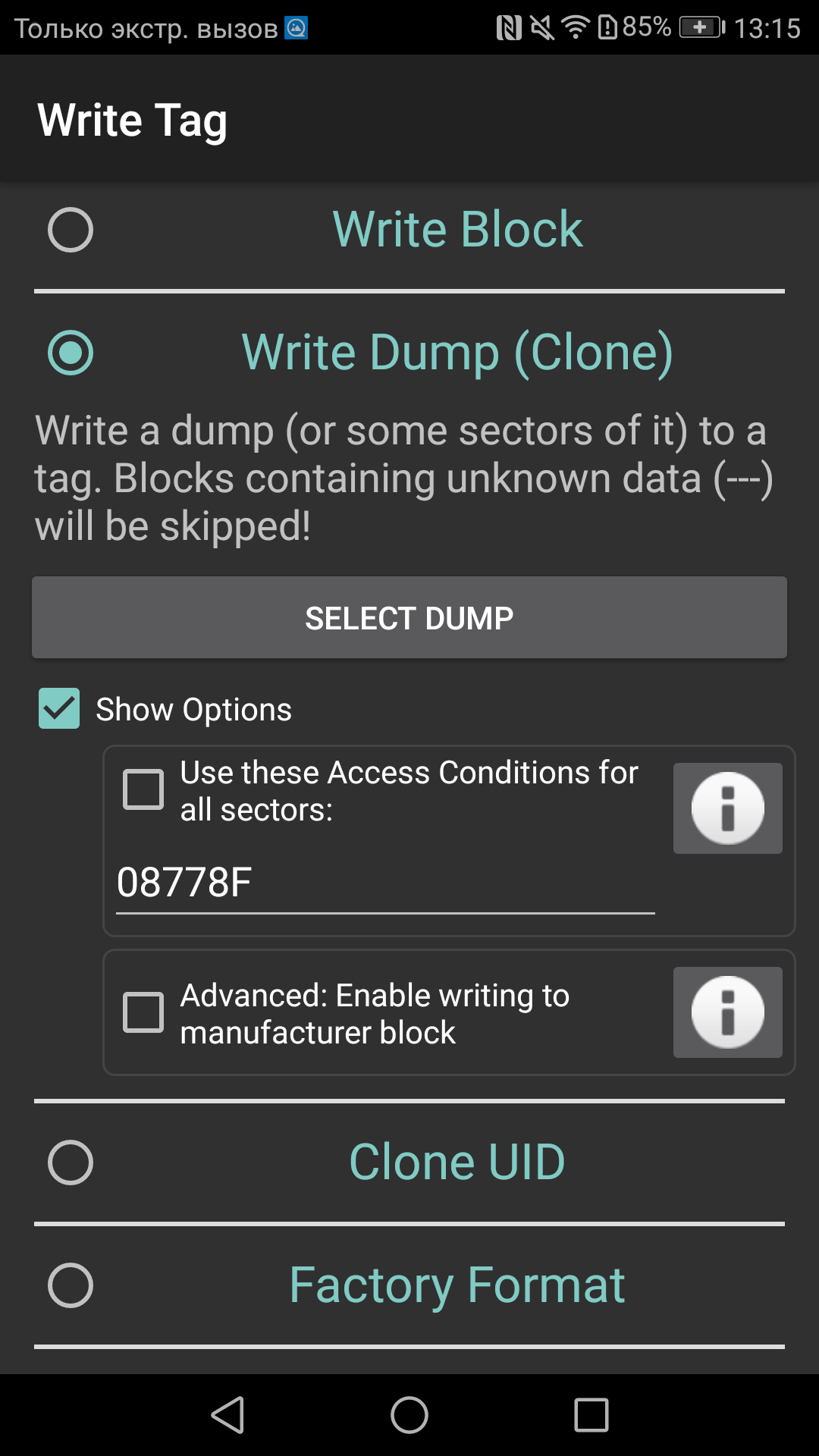

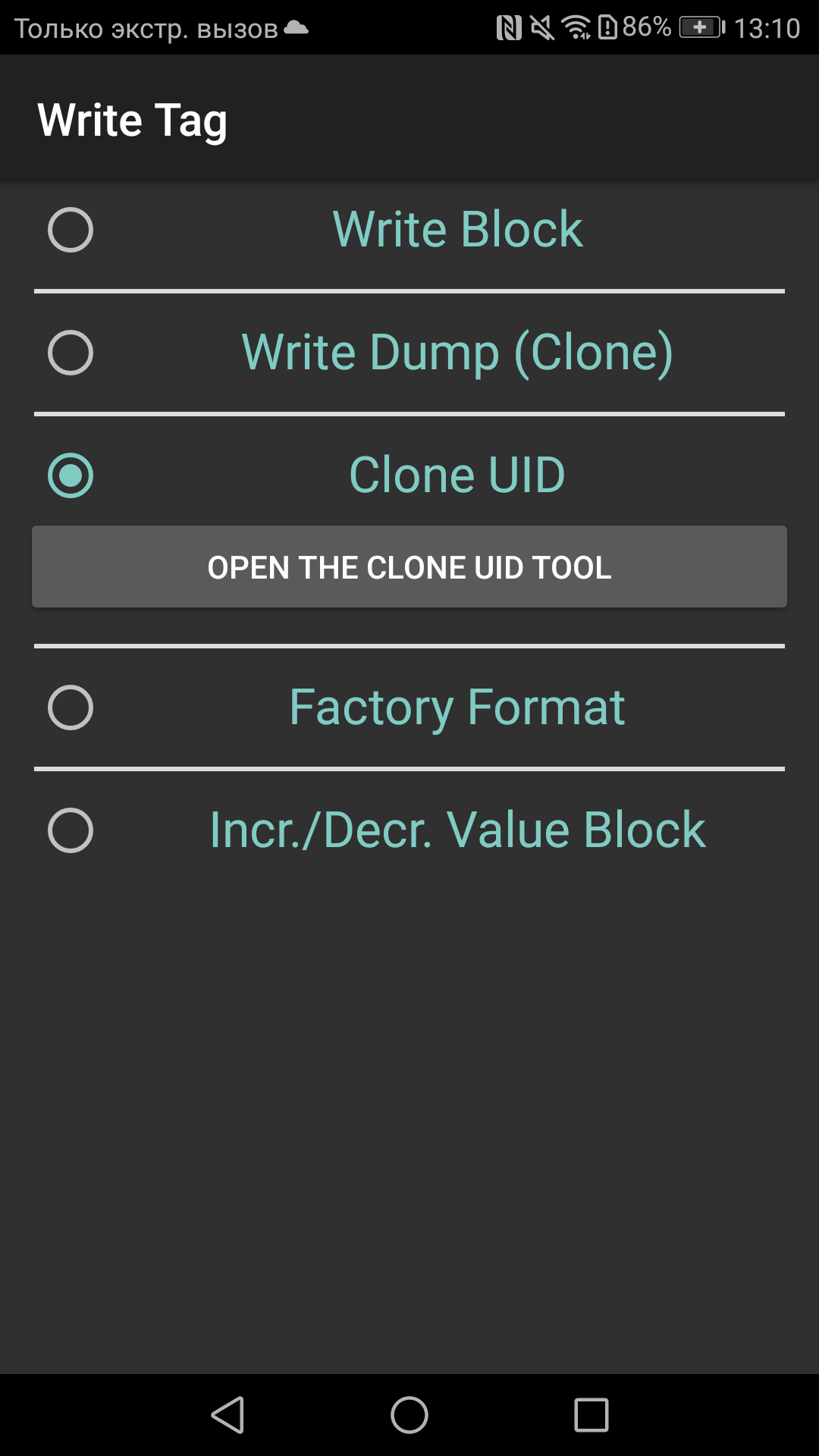

- Запись в метки MIFARE Classic (по блокам)

- Клонирование чипов MIFARE Classic

- Запись дамп метки в другую метку

- Запись UID чипов в файл (словарь).

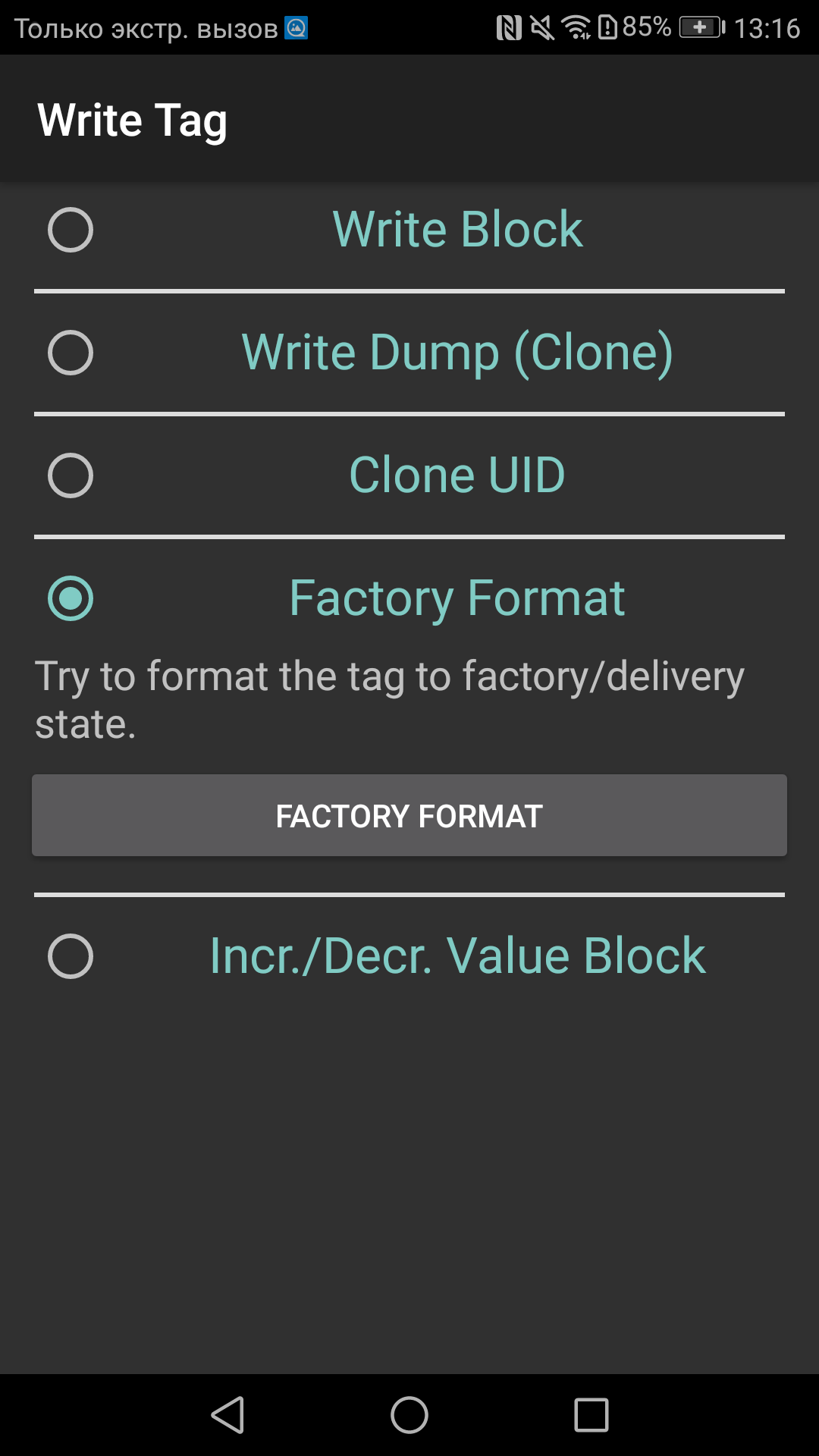

- Форматирование меток в заводское состояние

- Декодирование и кодирование блоков значений MIFARE Classic

- Декодирование и кодирование условий доступа MIFARE Classic

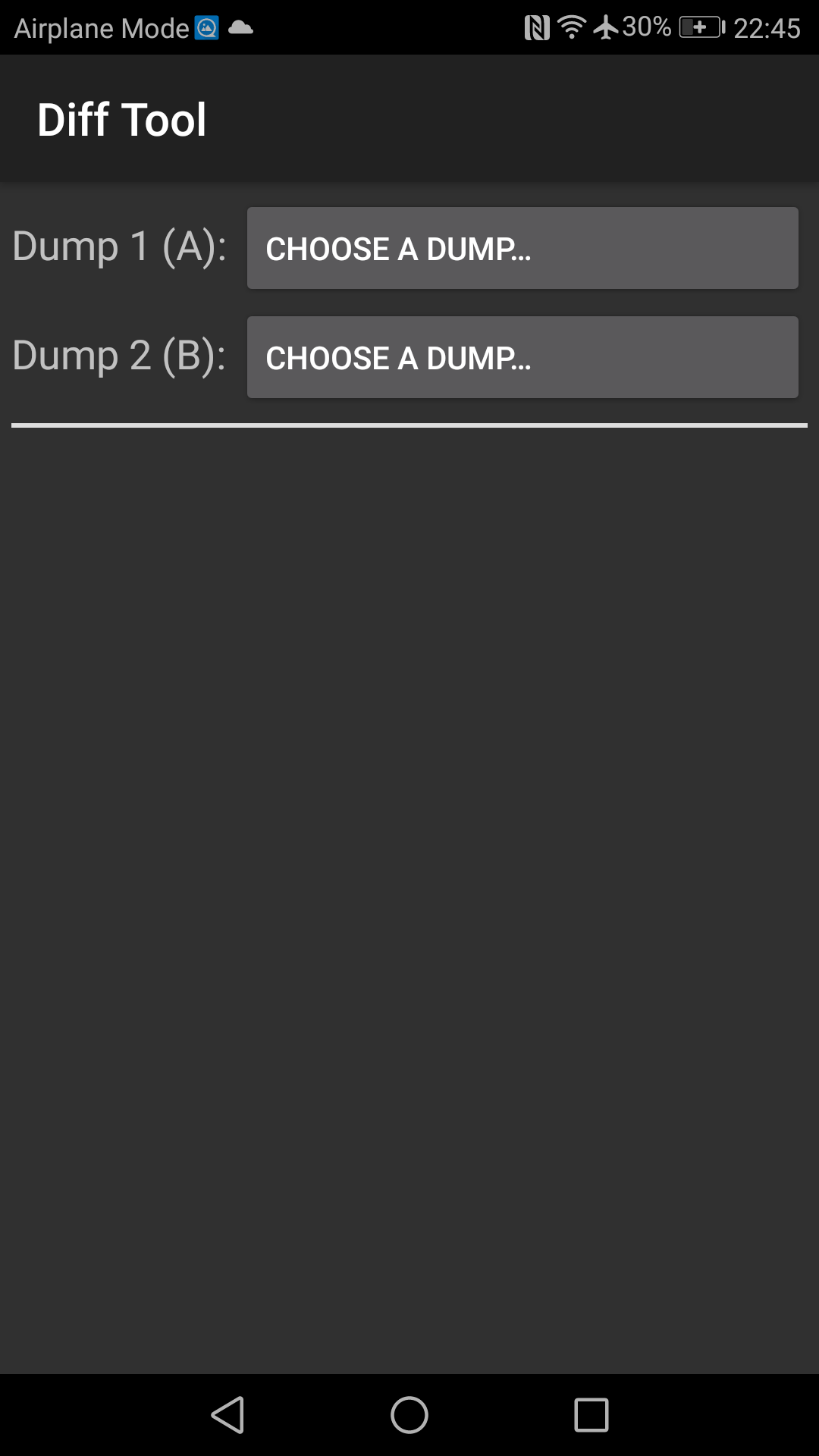

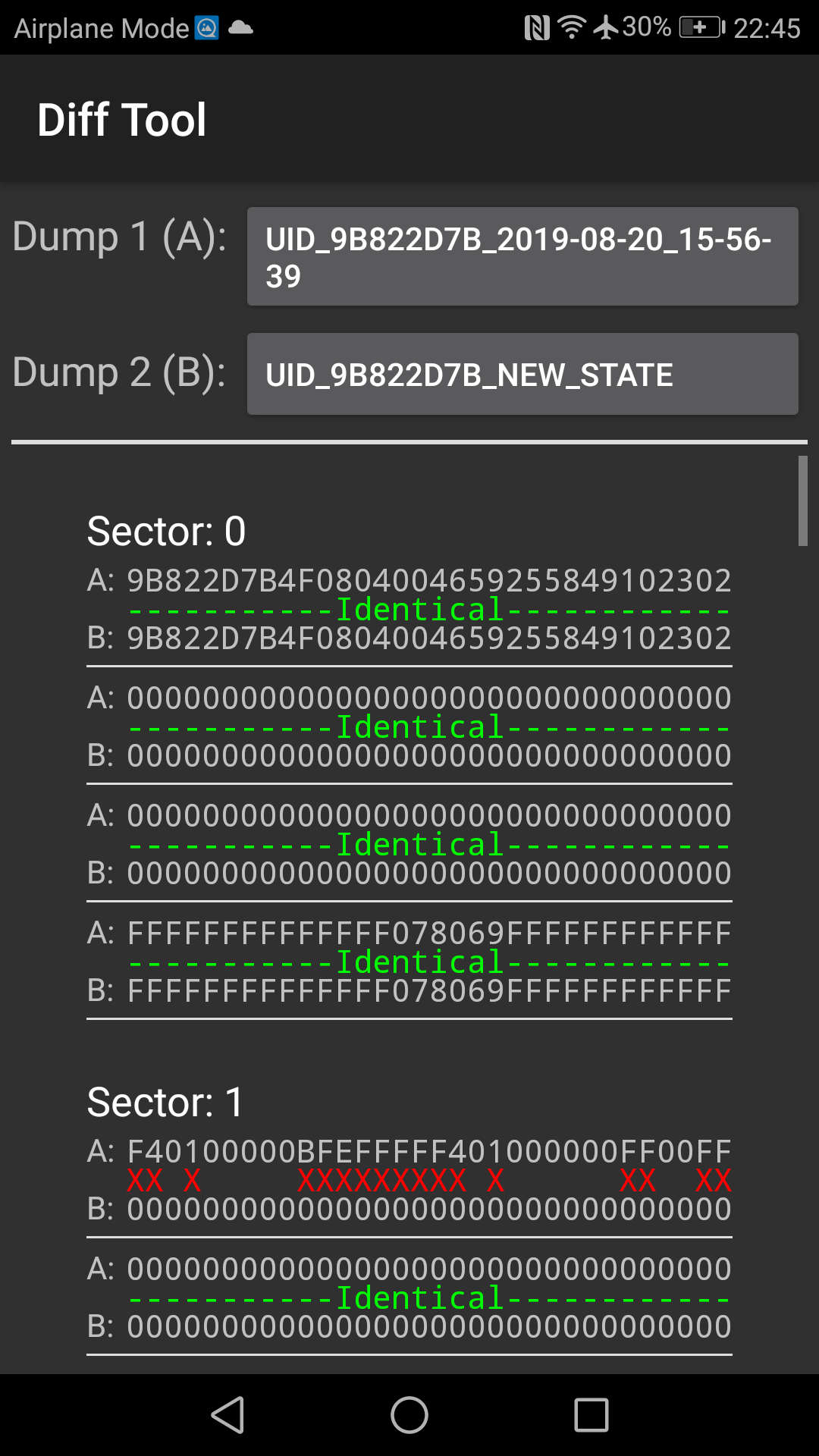

- Сравнение дампов (Diff Tool)

- Отображение общей информации тегов

- Отображение данных тега как выделенное шестнадцатеричное.

- Отображение данные тега как 7-битный US-ASCII

- Отображение условий доступа MIFARE Classic в виде таблицы

- Отображение блоков значений MIFARE Classic как целые числа

- Вычисление BCC

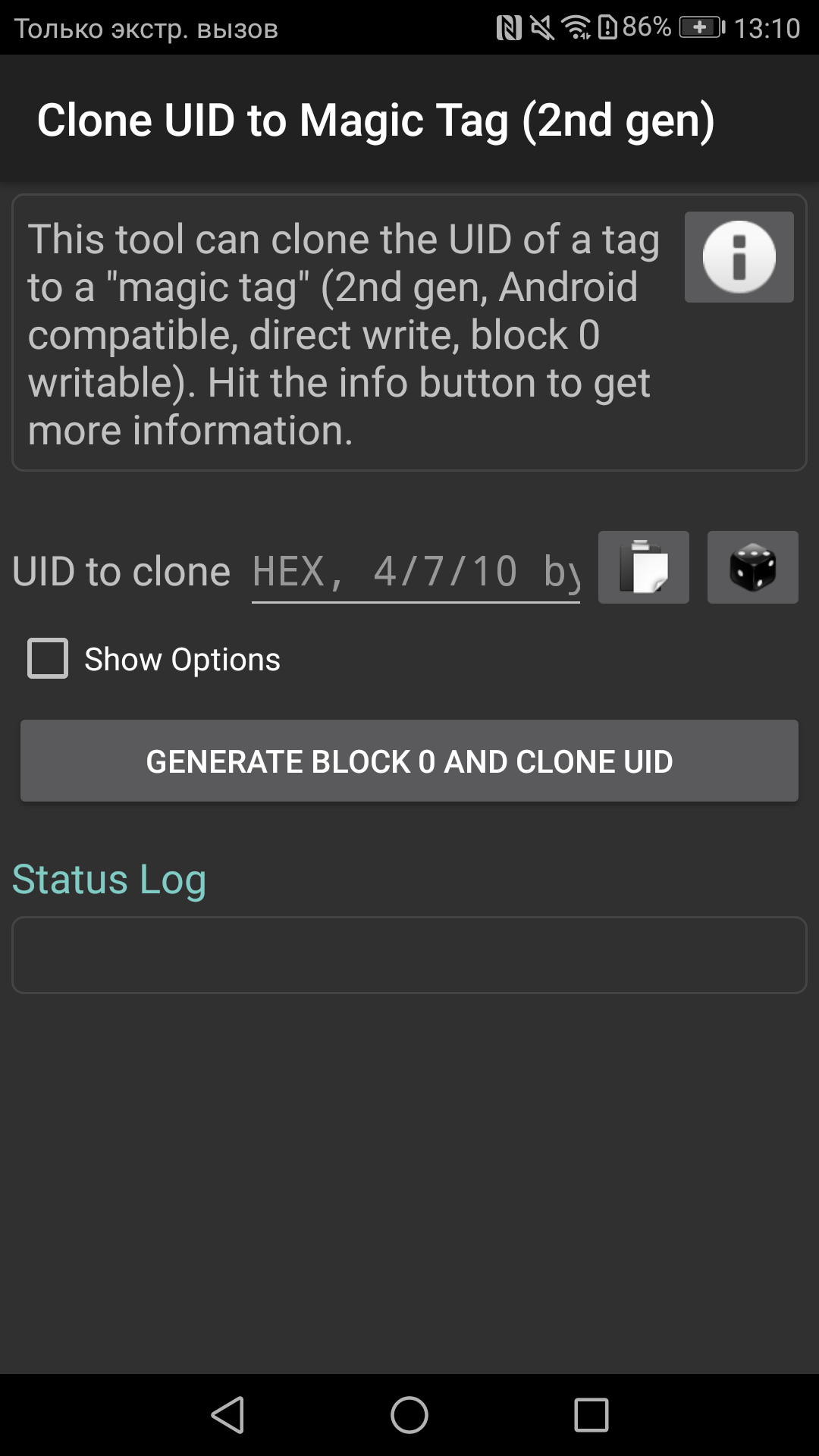

- Функция быстрого клонирования UID

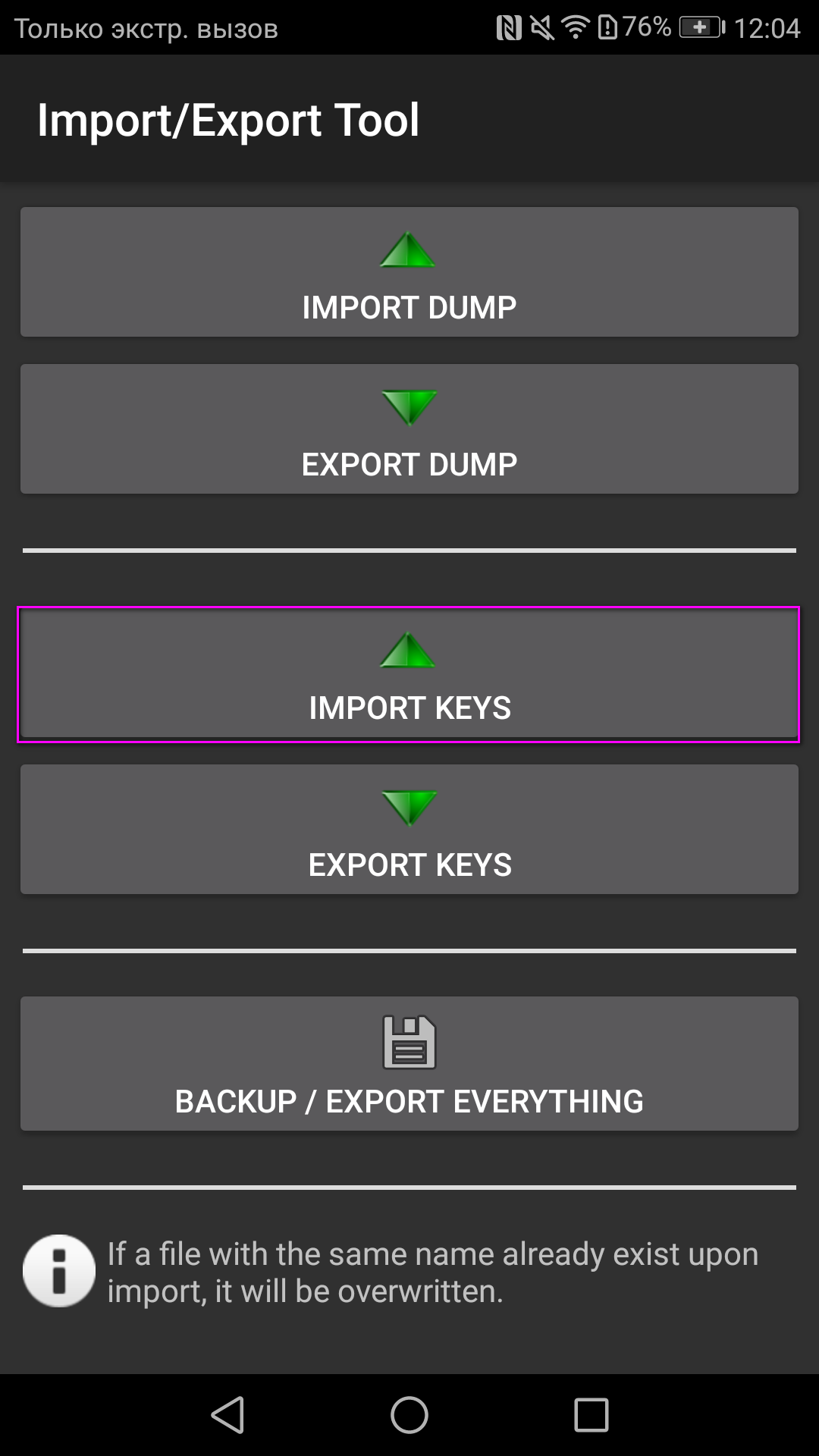

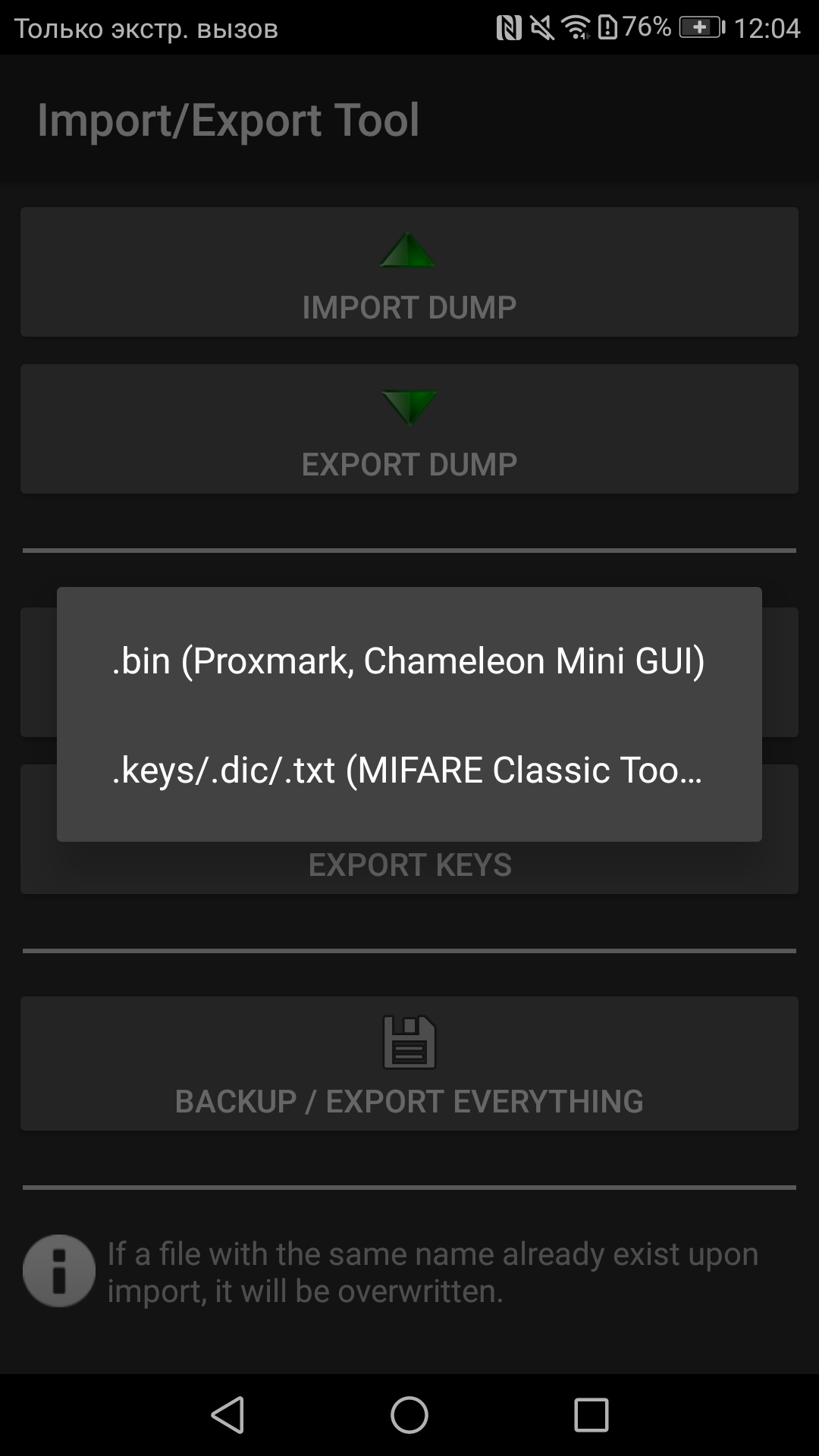

- Импорт / экспорт в разные типы файлов

- Справка и информация в приложении (офлайн)

- Открытый исходный код (GPLv3);)

ВАЖНЫЕ ЗАМЕТКИ

-

Этот инструмент предоставляет несколько функций для взаимодействия с классическими RFID-метками MIFARE Classic (и только с ними). Он разработан для пользователей, которые хоть немного знакомы с технологией MIFARE Classic. Вам также необходимо знать шестнадцатеричную систему счисления, потому что все данные вводятся и выводятся в шестнадцатеричной системе счисления.

-

Этот инструмент предоставляет очень простые функции. Нет таких наворотов, как сохранение URL-адреса в RFID-метке с красивым графическим пользовательским интерфейсом. Если вы хотите сохранить что-либо в теге, вы должны ввести необработанные шестнадцатеричные данные.

-

Это приложение не может взломать / взломать какие-либо ключи MIFARE Classic.

-

В этом приложении не будет возможности атак методом «брутфорса».

-

Будьте внимательны! Удаление этого приложения приведет к окончательному удалению всех файлов (дампов / ключей), сохраненных им.

-

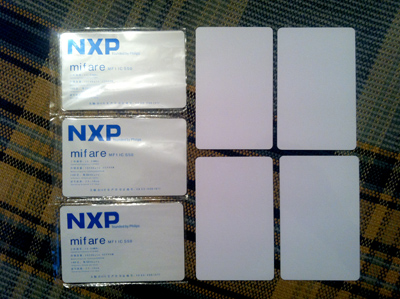

Первый блок первого сектора исходного тега MIFARE Classic доступен только для чтения, т.е. не доступен для записи. Но есть специальные теги MIFARE Classic Zero, которые поддерживают запись в блок производителя с помощью простой команды записи. Это приложение может писать в такие метки и поэтому может создавать полностью правильные клоны. Для клонирования существуют два поколения чипов: первое поколение Mifare Zero EV1 предназначено для работы только с настольными USB считывателями, типа ACR122u, Mifare Zero UID Magic Tag 2nd Gen имеет поддержку мобильных устройств на Android.

-

Купить чипы Mifare Zero UID Magic Tag 1st и 2nd Gen в форме стикеров, карт и брелков можно у нас в магазине.

ЗАГРУЗКИ

- Скачать Mifare ClassicTool для Android

- Скачать MIFARE Classic Tool (recovery Tool) для Windows

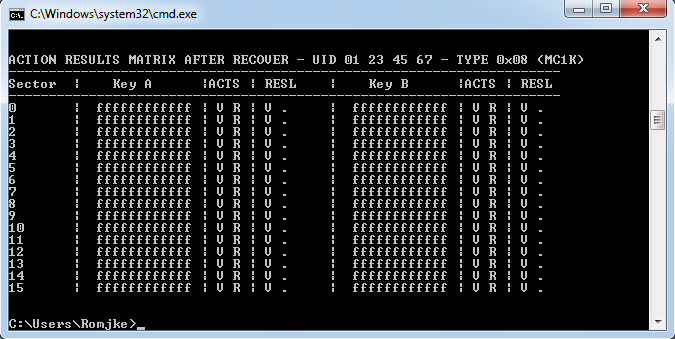

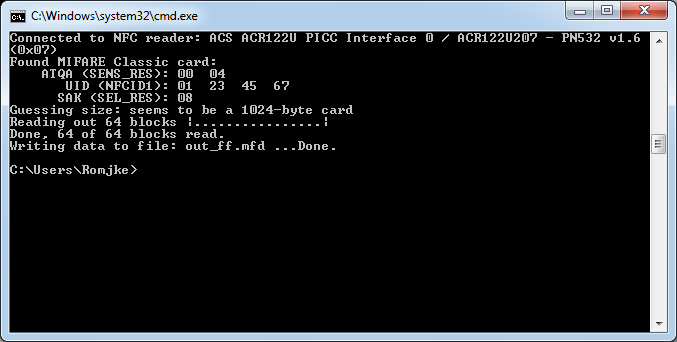

Обзор работы программы Mifare ClassicTool под Windows

xavave / mifare-windows-tool

Goto Github

PK

View Code? Open in Web Editor

NEW

15.0

40.0

221.17 MB

Mifare windows tool

Home Page: http://legacy.averbouch.biz

License: MIT License

mifare

libnfc

windows

tool

rfid

clone

tag

reader

badge

mifare-windows-tool’s People

Contributors

mifare-windows-tool’s Issues

Problem during the write process

i can’t overwrite the dump because i can’t select the file where i put my keys. How can i manage this problem?

MWT fails to read MiFare Plus 2K

When attempting to read a MiFare Plus EV2 2K card, the card is correctly identified, appears to complete authentication and then appears to halt before displaying any read data. The «ERROR: while requesting encrypted tag-nonce» message is the only indication.

why

it says i got a problem with the initiato

r

Resizing the dump analyzer doesn’t resize the text box

Resizing the dump analyzer only adds gray space under the buttons, so with bigger dumps you have to scroll even with a big monitor.

Bad data opening Mifare Classic Tool dumps

When you try opening a dump made by the Android app, you see strange data before the +Sector: 0 text (that you souldn’t see).

Warning: Unlock Command 1/2

Hello! I am getting this error when trying to dump info on NFC. Hope someone can help me out.

I have problem.

I have not ACR122U and another device, what to do? My device is wcopy ns106-v7.

Incorrect writing to Mifare Classic 1K card

I wrote to my mifare classic 1K cards with the attached dump files, but this broke the cards and they are no longer recognised as Mifare classic cards. Is there something wrong with these dump files? The access bits are all correct for every sector.

dumpfiles.zip

Latest version not working

As some other have said, the latest version of mifare windows tool doesn’t work correctly when writing a dump to a card (in my case a Skylander to a Gen 1 magic tag)

1.0.8033.39813 works fine, however.

EnableExitCodeValidation(false)

Following terminal window response to reading card:

Fingerprinting based on MIFARE type Identification Procedure:

- MIFARE Classic 1K

- MIFARE Plus (4 Byte UID or 4 Byte RID) 2K, Security level 1

- SmartMX with MIFARE 1K emulation

Other possible matches based on ATQA & SAK values:

Try to authenticate to all sectors with default keys…

Symbols: ‘.’ no key found, ‘/’ A key found, » B key found, ‘x’ both keys found

[Key: ffffffffffff] -> [/.xxxxxxxxxxxxxx]

[Key: a0a1a2a3a4a5] -> [/.xxxxxxxxxxxxxx]

[Key: d3f7d3f7d3f7] -> [/.xxxxxxxxxxxxxx]

[Key: 000000000000] -> [/.xxxxxxxxxxxxxx]

[Key: ffffffffffff] -> [/.xxxxxxxxxxxxxx]

[Key: a0a1a2a3a4a5] -> [/.xxxxxxxxxxxxxx]

[Key: d3f7d3f7d3f7] -> [/.xxxxxxxxxxxxxx]

[Key: 000000000000] -> [/.xxxxxxxxxxxxxx]

[Key: b0b1b2b3b4b5] -> [/.xxxxxxxxxxxxxx]

[Key: 4d3a99c351dd] -> [/.xxxxxxxxxxxxxx]

[Key: 1a982c7e459a] -> [/.xxxxxxxxxxxxxx]

[Key: aabbccddeeff] -> [/.xxxxxxxxxxxxxx]

[Key: 714c5c886e97] -> [/.xxxxxxxxxxxxxx]

[Key: 587ee5f9350f] -> [/.xxxxxxxxxxxxxx]

[Key: a0478cc39091] -> [/.xxxxxxxxxxxxxx]

[Key: 533cb6c723f6] -> [/.xxxxxxxxxxxxxx]

[Key: 8fd0a4f256e9] -> [/.xxxxxxxxxxxxxx]

Sector 00 — Found Key A: ffffffffffff Unknown Key B

Sector 01 — Unknown Key A Unknown Key B

Sector 02 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 03 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 04 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 05 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 06 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 07 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 08 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 09 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 10 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 11 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 12 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 13 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 14 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 15 — Found Key A: ffffffffffff Found Key B: ffffffffffff

Using sector 00 as an exploit sector

Card is not vulnerable to nested attack

Error suggests setting «EnableExitCodeValidation(false)» , as Exit code 9. Dump file isn’t created and option selection unavailable.

Thanks.

ERROR: Unable to open NFC device: acr122_usb:bus-0:\.libusb0-0255—0x072f-0x2200

Hello,

I am getting the following error when i try to connect my ACR122U-A9 to the Mifare Windows Tool:

nfctoolsnfc-list.exe uses libnfc 1.7.1

ERROR: Unable to open NFC device: acr122_usb:bus-0:.libusb0-0255—0x072f-0x2200

No Tag detected on reader

I did the following steps:

Installed Native driver from here : https://www.acs.com.hk/en/driver/3/acr122u-usb-nfc-reader/ –> MSI Installer for PC/SC Driver

Installed libusbk from here: https://sourceforge.net/projects/libusbk/

After installing libusbK driver, the ACR122U will still show the green light and plays a sound when a card is used, this shouldnt happend!

When i do kList.exe it shows me:

C:libusbK-dev-kit>kList.exe

Loading USB ID’s maintained by Stephen J. Gowdy [email protected]..

- ACR122U PICC Interface (Advanced Card Systems, Ltd) [Connected]

Service : libusbK

ClassGUID : {ECFB0CFD-74C4-4F52-BBF7-343461CD72AC}

DeviceID : USBVID_072F&PID_2200A02014090501

DeviceInterfaceGUID : {3321875C-24D2-5290-67C6-C0BD73FA5D81}

SymbolicLink : ?usb#vid_072f&pid_2200#a02014090501#{3321875c-24d2-5290-67c6-c0bd73fa5d81}

DevicePath : ?usb#vid_072f&pid_2200#a02014090501#{3321875c-24d2-5290-67c6-c0bd73fa5d81}

SerialNumber : A02014090501

BusNumber : 0

DeviceAddress : 2

Any sugestions?

Thank you

Latest version doesn’t write

The latest released version doesn’t write on the tags.

The program doesn’t give errors, the writing seems to have been successful. However, re-reading the tag did not make any changes inside.

So the writing didn’t happen.

I have also tried the previous versions:

1.0.8211.24900 crashes if I try to read a tag

1.0.8211.42281 shows an error message when I try to read a tag

1.0.8212.2219 works but doesn’t write

1.0.8216.17589 same thing as the previous one

No problem with the version 1.0.8033.39813

Unable to open nfc device

When I click Write/Read Tag the error message «ERROR: Unable to open NFC device: acr122_usb:bus-0:.libusb0-0255—0x072f-0x2200» shows up.

«Error tag was removed»

Hey man, I got another problem. I installed everthing correclty and plugged in my Acr122. I put a card on it and pressed on write tag. Than an error massage said it needed to be decrupted. After that I press on write tag again, select the «chinese magic unlocked/gen1», select my dump file and press clone. Then this shows up

Underscore not displayed in Key File

There is a small graphical error in the display of the keys files names.

In the «EDIT/ADD KEY FILE» screen, if the key file has an underscore in its name, it is not displayed.

Change default dump location+saving keys

First of all — love the application! Had to order a new reader, but now I don’t have to keep a linux computer just for this one purpose 🥰

Now, is it possible to change the location for dumps? I have a directory with all my dumps, and it’s just a hassle to change into this each and every time I want to save or open a dump.

Also, do the keys for my tags get saved somewhere? I would love to have them in the same key file and have that in my dump directory for safe keeping.

Cheers!

No tag found

Salut ! J’ai un problème j’ai tout installé ma clef est bien détecté voici une photo

mais quand je veux Lire le badge pour modifier le solde il me met « ERROR: no tag found » voici une photo

![018E56E6-093A-4BD9-A9C6-25661523D975]

je ne comprend pas d’où ça viens si quelqu’un a une solution ça serait cool ça m’éviterais de passer par Kali

ma clef est une Cogeskey

merci à tout le monde

Résolu : «Write tag» doesn’t work

when I click on the «write tag» button of the latest version in windows 10, it opens the «read tag» button function, in the french version. Unable to write a tag. Have you a solution ? Thx

Editing Dump File makes Software freeze

Bonjour, j’ai téléchargé la version V1.0.7499.42986 et la version V1.0.7769 afin de réaliser des tests de ré-encodage d’une carte Mifare classic 1K.

La lecture d’une carte fonctionne très bien, le clonage d’une carte à partir d’un DUMP fonctionne très bien, cependant dès que j’essaye d’éditer un DUMP d’une carte, l’application se freeze et la consommation de RAM ne fait qu’augmenter jusqu’à atteindre la saturation.

J’ai 8Go de RAM et j’utilise W10.

Cordialement,

Rewrite a tag

I have a tag where i have copied a dump file from an other tag.

If I try to rewrite any other dump file on this tag, I see an aborting Message.

Card is not vulnerable to nested attack

bonjour, que faire dans ce cas svp ?

Enhancement: Add option for driver ACR1252

I installed the driver and it works fine for a ACR1252 reader.

But the Mifare-Windows-Tool does not

Would it be hard to add that support to it ?

how to run this code with ACR1281U

there is a difference between my own card reader and the one used in the code. I should run this tool with ACR1281U but it is not working with this reader. Can anybody tell me how to change the reader lib in this code? or Does anyone have an experience in adding an special ACR reader lib to a C# project?

missing vcruntime140d.dll and ucrtbased.dll

Running nfc-list.exe in the installation package prompts that vcruntime140d.dll and ucrtbased.dll are missing,

It seems that nfc-list.exe was compiled into a debug version causing the problem.

MWT Version: 1.0.8212.2219

Read/Write Error

Running Windows 7 ultimate via VirtualBox on Mac (11.3.1).

I can successfully activate any of the buttons except «Read Tag» or «Write Tag» — when I try, I receive the following error message:

Converting an incomplete binary dump

I open a textual dump (.mct) which only has the first 4 sectors, because the others are empty.

And I convert it to binary.

If I try to open it, the program crashes.

It would be convenient if, when converting to binary, the program should automatically add the empty missing sectors (up to 15).

Also, to avoid crashing the program, display a message indicating that the dump is incomplete.

[SUGGESTION] Pause during brute force

Brute force operations occur in cascade, without the possibility to go up in the display viewed.

It would be very comfortable a «Pause» button that allows you to pause the displayed screen, but without stopping the brute forcing action.

And then, by pressing «Resume», you return to the real-time display of the brute force operation.

Error: Tag Was Removed

When i try to write on an 13.56MHz NFC card i get this error:

NFC reader: ACS / ACR122U PICC Interface opened Found MIFARE Classic card: ISO/IEC 14443A (106 kbps) target: ATQA (SENS_RES): 00 04 UID (NFCID1): 43 12 39 03 SAK (SEL_RES): 08 RATS support: no Guessing size: seems to be a 1024-byte card Sent bits: 50 00 57 cd Sent bits: 40 (7 bits) Warning: Unlock command [1/2]: failed / not acknowledged. Writing 64 blocks |xxxfailed to write trailer block 3 x! Error: tag was removed

I do the following when trying to write it:

-

First i read it so it can get the keys. All ok

-

Then i write with the following parameters:

-

And i get the error:

ERROR: only Mifare Classic is supported

Hello! I am trying to dump a skylander file. But I got this error when I click on Write TAG.

First I am clicking on WRITE TAG, then it shows a message saying not known yet. So I click accept.

Then I am choosing the std.keys and then I start Decode & Read Tag.

But then I have this error:

I can Dump amiibo perfectly with my phone, but its my first time using this software.

Thanks beforehand!

Driver is not recognized

When I start the application I get this error

Then i press on ok and install the correct driver again. If I restart the app the error message is shown again.

I did ignore it and pressed on «read Tag» and than this showed up

I installed this too, but the error messages are always there

PN533 possible

HI,

Is it possible to use pn532 / 533 usb version?

Unable to copy the RFID tag

Hi,

I try to copy the RFID tag of my building.

When opening Mifare for Windows, and clicking on Read. My computer is writing a lot of code lines but i am not able to save it, so i can copy it to a new rfid tag

Can anyone help me ?

Thanks a lot

NFC Interface ACR122U vs ACR1252U

Dear all,

I have bought the ACR122U and i have used it to copy some Mifare Classic 1k tag. Sometime I have registered a luttare bug.

I have contacted the NFC interface manufacturer to ask support and it has suggested to me to pass from ACR122U (no time supported) to rhe updated version ACR1252U. The deiver is the some but the Mifare Windows tool does not recognize it. how Can I use this new interfacce with Mifare Windows Tool?

MifareWindowsTool_v1.0.8223.35321

Problème MifareWindowsTool_v1.0.8223.35321

Password isn’t working

Hello, I’m trying to unzip your skylanders files, but they’re password protected and I have no idea what your user name is.

errore conversione dump

Ciao

Con l’ultima versione di MWT mi compare il seguente messaggio e confermando la conversione il programma si chiude.

Con una versione di MWT più vecchia ( V1.0.7372.34977 )non capita,ma apre il dump correttamente.

Posso sapere come risolvere?

Grazie

Reader answer transfer error

I was coding a card and this happened

Any idea on how to fix this

Wpf Hexeditor Control

Where can I find the WpfHexeditorControl source? The folder is empty on Github and in source zip file too.

L.G

License and credits

Hi! I appreciate to replicate the functionality of the MCT Android app to Windows. It must mean that my app good tool that is missing on this platform.

However, it is kind of a dick move to do it this way. It is clear that you used the icons and even copied and modified my logo. I haven’t had a closer look to the code, but I guess there are some copy&modify as well?! And all this without any credit?

This violates some licenses. The icons, the logo and maybe the code. Maybe this is just a misunderstanding, but regardless, I would really appreciate if you fix this!

https://github.com/ikarus23/MifareClassicTool#license

[SUGGESTION] Add Support for MifareUltralight devices

I have yet to find windows software that works with MiFare Ultralight cards.

bonjour, le programme suite à la mise à jour ne fonctionne plus depuis le 01/04/2021

le programme ne se lance plus. Je suis sur windows 10

chinese tag gen2 (writing uid)

hello, from france

is it possible to update your software to change uid of chinese tag gen2 as do official mct in android ?

may be keeping the «old» nfc-mfsetuid a1b2c3d4

and combining the «new» one, hf mf wrbl 0 B FFFFFFFFFFFF a473f601200804006263646566676869 (being very carreful with bcc calculating)

merci ^^

Failure to decode the card

Hi when I tried to decode that card, the tool fails decode it. Do you know how can I resolve this problem

?

Plantage lors du formatage d’usine

Bonjour,

Merci pour cette application.

Je suis sous win 7, tout fonctionne à merveille mis à part le formatage d’usine.

dès que je clique sur le bouton, l’application ne répond plus et se coupe.

j’ai un message » mifare-classic-format.exe, impossible de démarrer le programme car il manque libcrypto.dll sur votre ordinateur»

J’ai bien entendu procédé à la ré installation du soft, mais le problème persiste.

Why is a dump file considered invalid if its length is <1024 ?

Hello,

I noticed that a dump file is considered invalid (when writing or using the diff tool) if its length is < 1024 or > 4096. Why is that ?

I am trying to copy a card that has only 5 sectors of data on it (0 to 4), so the dump file is considered invalid when I try to write it on an other card or compare it to an other dump.

I had to convert my dump to txt, add «blank» sectors and convert it back to mfd to successfully write it.

Does this mean that this tool cannot write dumps to mifare mini cards ?

Would my duplicate card work if the original card is a mifare mini, and the duplicate is a mifare 1K with sectors 5 to 15 left empty ?

Got errors with the new version

Wanted to write a new card today, and got the following errors:

I tried both copying an existing nfc card, and writing a previous dump. Reading seems to work (however, it was unable to find the keys itself).

Is this a user error?

Error Tag was removed

Cuando escribo un nuevo tag me da error, tengo el LibUsbK pero me da error, no se que puedo hacer

Compare .mct with .dump

If in «Compare dumps» I try to compare a .mct with a .dump, the program crashes.

Which option to choose for FUID tags

Hello,

I have few FUID tags (Bloc 0 can only be written once.). if I Choose write Tag, I have 3 options :

- Not 0 writable (w)

- Chinese magic unlocked/gen1 (W)

- Chinese magic direct/CUID/gen2 (C)

If I choose Enable writing to manufacturer block, only option 2 is available. If I choose option 3, enable writing is automatically unchecked.

For this kind of badges, how can we copy ?

Thanks for your help

Nokia emulated MIFARE Classic 4K SAK 38

Trying to read a MIFARE Classic 4k — emulated (6212 Classic) card, MWT comes back with ERROR: Cannot determine card type from SAK

ATQA (2 byte): | SAK (1byte): | ATS/ATR: | Product: | Manufacturer: | UID Bytes:

02 00 | 38 | | MIFARE Classic 4k — emulated (6212 Classic) | Nokia | 4

08 00 | 38 | | MIFARE Classic 4k — emulated (6131 NFC) | Nokia | 4

Recommend Projects

-

ReactA declarative, efficient, and flexible JavaScript library for building user interfaces.

-

Vue.js🖖 Vue.js is a progressive, incrementally-adoptable JavaScript framework for building UI on the web.

-

TypescriptTypeScript is a superset of JavaScript that compiles to clean JavaScript output.

-

TensorFlowAn Open Source Machine Learning Framework for Everyone

-

DjangoThe Web framework for perfectionists with deadlines.

-

LaravelA PHP framework for web artisans

-

D3Bring data to life with SVG, Canvas and HTML. 📊📈🎉

Recommend Topics

-

javascript

JavaScript (JS) is a lightweight interpreted programming language with first-class functions.

-

web

Some thing interesting about web. New door for the world.

-

server

A server is a program made to process requests and deliver data to clients.

-

Machine learning

Machine learning is a way of modeling and interpreting data that allows a piece of software to respond intelligently.

-

Visualization

Some thing interesting about visualization, use data art

-

Game

Some thing interesting about game, make everyone happy.

Recommend Org

-

FacebookWe are working to build community through open source technology. NB: members must have two-factor auth.

-

MicrosoftOpen source projects and samples from Microsoft.

-

GoogleGoogle ❤️ Open Source for everyone.

-

AlibabaAlibaba Open Source for everyone

-

D3Data-Driven Documents codes.

-

TencentChina tencent open source team.

Вы здесь

Функции Mifare Classic Tool:

ВАЖНЫЕ ЗАМЕТКИ

Этот инструмент предоставляет несколько функций для взаимодействия с классическими RFID-метками MIFARE Classic (и только с ними). Он разработан для пользователей, которые хоть немного знакомы с технологией MIFARE Classic. Вам также необходимо знать шестнадцатеричную систему счисления, потому что все данные вводятся и выводятся в шестнадцатеричной системе счисления.

Этот инструмент предоставляет очень простые функции. Нет таких наворотов, как сохранение URL-адреса в RFID-метке с красивым графическим пользовательским интерфейсом. Если вы хотите сохранить что-либо в теге, вы должны ввести необработанные шестнадцатеричные данные.

Это приложение не может взломать / взломать какие-либо ключи MIFARE Classic.

В этом приложении не будет возможности атак методом «брутфорса».

Будьте внимательны! Удаление этого приложения приведет к окончательному удалению всех файлов (дампов / ключей), сохраненных им.

Первый блок первого сектора исходного тега MIFARE Classic доступен только для чтения, т.е. не доступен для записи. Но есть специальные теги MIFARE Classic Zero, которые поддерживают запись в блок производителя с помощью простой команды записи. Это приложение может писать в такие метки и поэтому может создавать полностью правильные клоны. Для клонирования существуют два поколения чипов: первое поколение Mifare Zero EV1 предназначено для работы только с настольными USB считывателями, типа ACR122u, Mifare Zero UID Magic Tag 2nd Gen имеет поддержку мобильных устройств на Android.

Купить чипы Mifare Zero UID Magic Tag 1st и 2nd Gen в форме стикеров, карт и брелков можно у нас в магазине.

ЗАГРУЗКИ

Обзор работы программы Mifare ClassicTool под Windows

xavave/Mifare-Windows-Tool

Use Git or checkout with SVN using the web URL.

Work fast with our official CLI. Learn more.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

[EN] This is a Windows NFC-App for reading, writing, analyzing, cloning, etc. MIFARE® Classic RFID-Tags

[FR] Application NFC Windows NFC pour lire, écrire, analyser, dupliquer, etc. des badges RFID MIFARE® Classic

source code is not a copy of original android version, but user interface is strongly inspired from it : I’ve modified logo and copied icons

It’s normal to give credits to the original software author:

The Android application was originally developed on Android systems by Gerhard Klostermeier in cooperation with SySS GmbH (www.syss.de) and Aalen University (www.htw-aalen.de) in 2012/2013. It is free software

Icons used in this application:

original android Logo: Beneke Traub (Creative Commons 4.0) Oxygen Icons: www.oxygen-icons.org (GNU Lesser General Public License) RFID Tag: www.nfc-tag.de (Creative Commons 3.0) MIFARE® is a registered trademark of NXP Semiconductors.

GENERAL INFORMATION / INFOS GENERALES

You can donate for this Windows fork :

This app was originally made on Android by ikarus23. Please check it out! https://github.com/ikarus23/MifareClassicTool You can also donate to them as a thank you. Donate with Paypal

[EN] This tool provides several features to interact with MIFARE Classic RFID-Tags with ACR122U tag reader.

It is designed for users who have at least basic familiarity with the MIFARE Classic technology.

More information in WIKI

[FR] Cette outil propose différentes fonctionnalités pour interagir avec les badges RFID MIFARE Classic, à l’aide d’un lecteur de badges ACR-122U.

Il est conçu pour des utilisateurs aillant au moins un minimum de connaissances sur cette technologie.

[EN] DOWNLOAD [FR] TELECHARGEMENT / INSTALLATION

[FR] Installation sur Windows 64 bits avec le fichier de setup fourni ici : https://github.com/xavave/Mifare-Windows-Tool/releases

[EN] This tool is natively in english but, a french translation exists (automatic loading of french locale if your windows is in french)

[FR] Cet outil se lancera automatiquement en français si votre windows est en français

IMPORTANT NOTES / REMARQUES IMPORTANTES

Some important things are:

The features this tool provides are very basic.

The first block of the first sector of an original MIFARE Classic tag is read-only i.e. not writable. But there are special MIFARE Classic tags that support writing to the manufacturer block with a simple write command. This App is able to write to such tags and can therefore create fully correct clones.

However, some special tags require a special command sequence to put them into the state where writing to the manufacturer block is possible. These tags will not work.

Remember this when you are shopping for special tags!

[EN] IF YOU ENCOUNTER A PROBLEM PLEASE REPORT IT HERE

[FR] SI VOUS RENCONTREZ DES PROBLEMES D’INSTALLATION ET/OU D’UTILISATION, SIGNALEZ LES ICI :

update january 2022: updated libusbK 3.1.0.0 installation guide: #27 (comment)

ikarus23/MifareClassicTool

Use Git or checkout with SVN using the web URL.

Work fast with our official CLI. Learn more.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching GitHub Desktop

If nothing happens, download GitHub Desktop and try again.

Launching Xcode

If nothing happens, download Xcode and try again.

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

Latest commit

Git stats

Files

Failed to load latest commit information.

README.md

MIFARE Classic Tool (MCT)

An Android NFC app for reading, writing, analyzing, etc. MIFARE Classic RFID tags.

Read this information in other languages:

This tool provides several features to interact with (and only with) MIFARE Classic RFID-Tags. It is designed for users who have at least basic familiarity with the MIFARE Classic technology. You also need an understanding of the hexadecimal number system, because all data input and output is in hexadecimal.

Some important things are:

For further information about MIFARE Classic check Wikipedia, do some Google searches or read the MIFARE Classic (1k) ‘Datasheet’ (PDF) from NXP.

First of all, you need the keys for the tag you want to read. Due to some weaknesses in MIFARE Classic, you can retrieve all the keys (A and B) of a tag with tools like the Proxmark3 or normal RFID-Readers and some special software (mfcuk, mfoc).

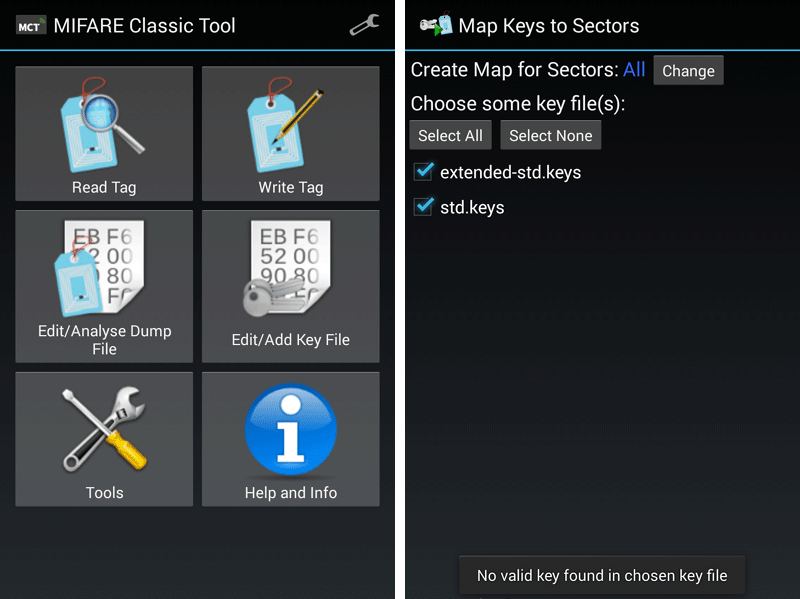

The application comes with standard key files called std.keys and extended-std.keys, which contain the well known keys and some standard keys from a short Google search. You can try to read a tag with these key files using «Read Tag» from the main menu. Changes to these key files will be lost. Create your own key file for your keys.

Once you know some keys, you can put them into a simple text file (one key per line). You can do this on your PC and import the file using MCT’s import/export tool, or you can create a new key file via «Edit or Add Key File» from the main menu. If you are finished setting up your key file, you can read a tag using «Read Tag» from the main menu.

Advantages of the Key Files Concept:

This dictionary-attack based mapping process (keys sectors) makes it easy for you to read as much as possible with the keys you know!

This application was originally developed by Gerhard Klostermeier in cooperation with SySS GmbH (www.syss.de) and Aalen University (www.htw-aalen.de) in 2012/2013. It is free software and licensed under the GNU General Public License v3.0 (GPLv3)

Icons used in this application:

MIFARE® is a registered trademark of NXP Semiconductors.

Вот что MCT умеет:

Чего программа не умеет:

Добавление ключей

Перед чтением памяти, необходимо добавить в MCT подходящие ключи.

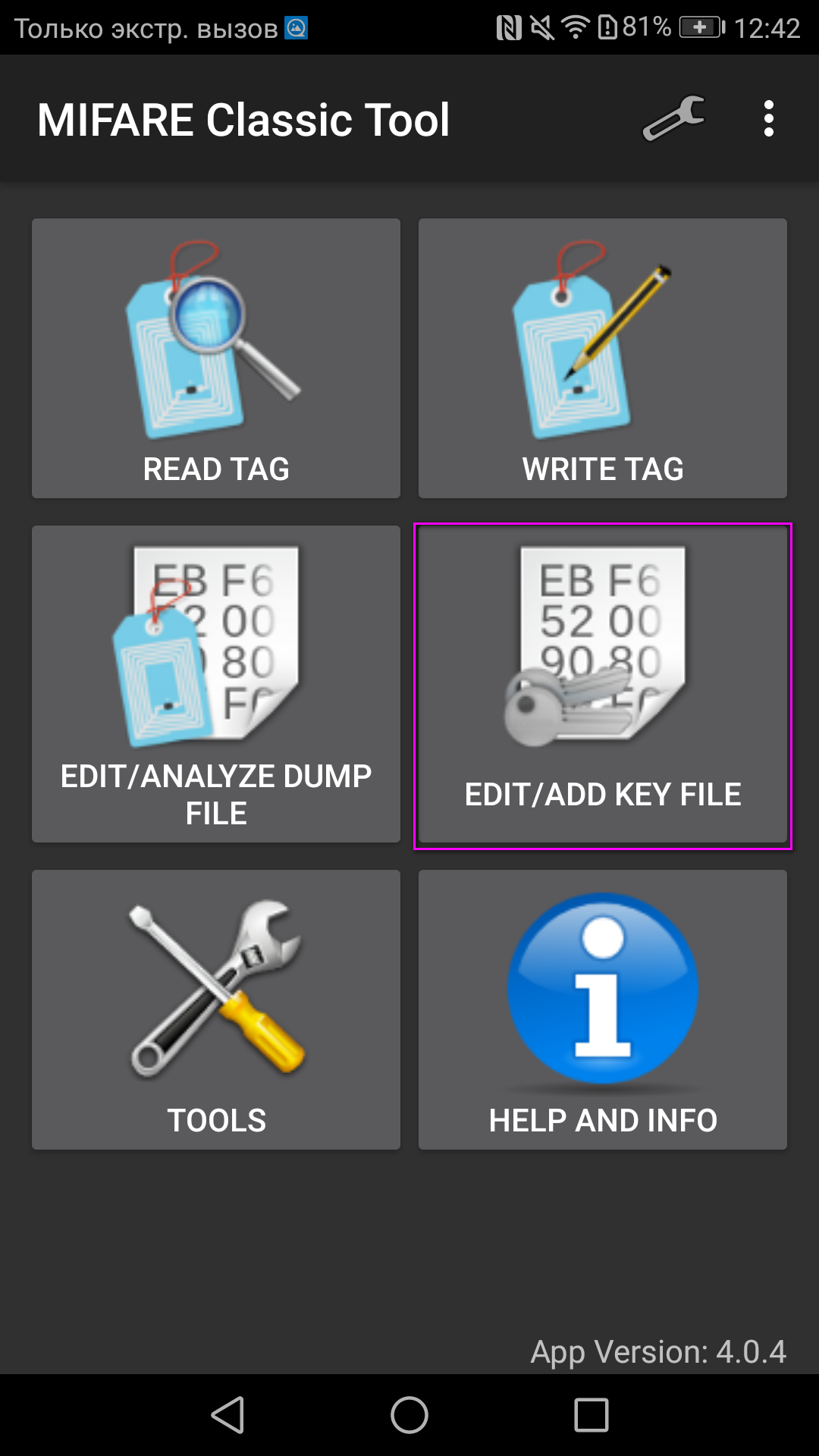

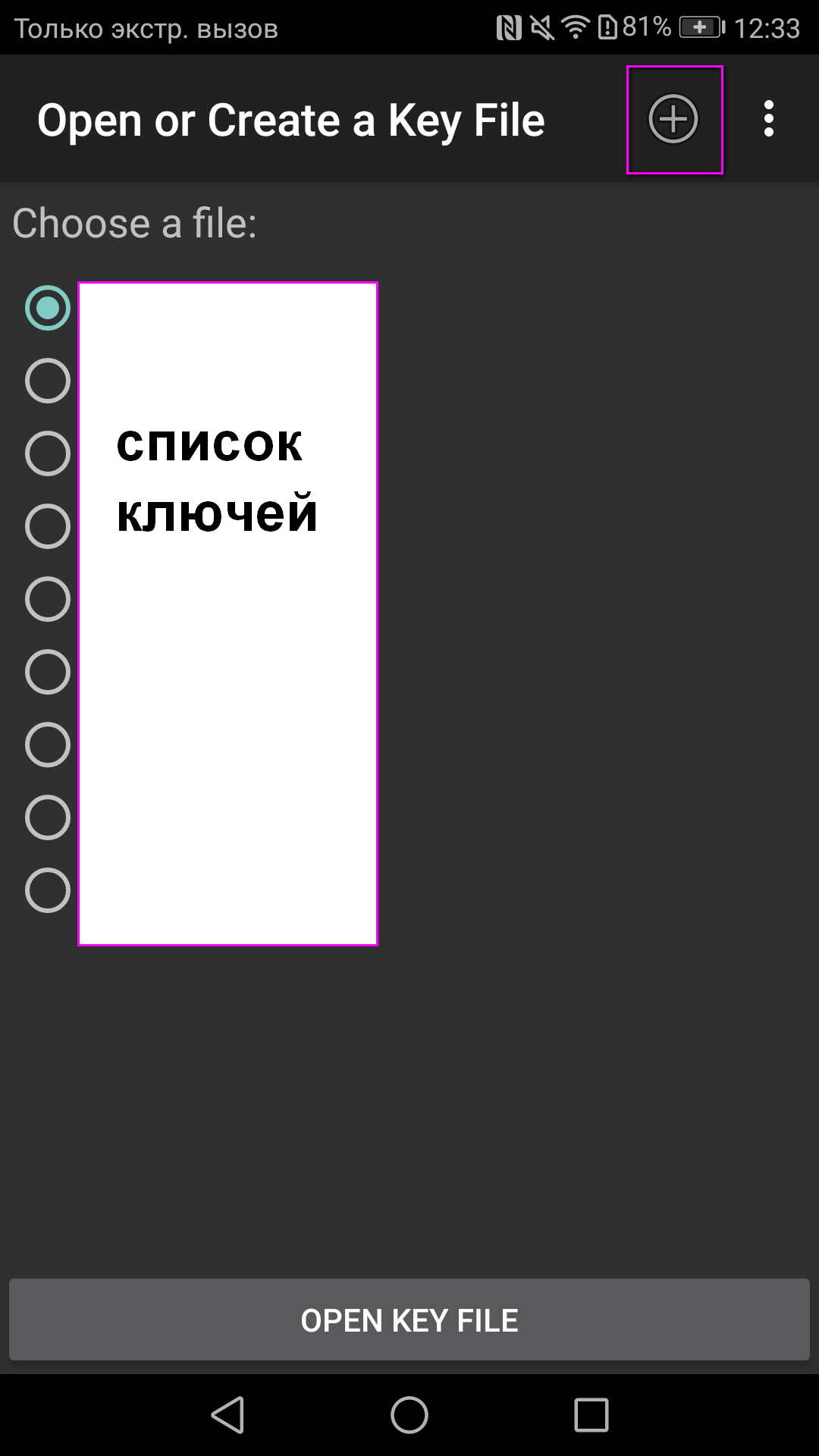

После выбора формата откроется файловый менеджер, в котором нужно выбрать папку с сохраненными ранее файлами ключей. Также можно создать файл с ключами вручную, для этого нужно зайти в меню EDIT/ADD KEY FILE и нажать на «+«:

Во время работы MCT пытается авторизоваться во всех выбранных секторах с помощью ключей из выбранного файла. Этот процесс называется «Mapping», и может занимать довольно много времени, в зависимости от количества и правильности ключей в файле, их расположения (ключ от первого сектора лучше помещать в начало файла) и количества выбранных секторов.

Чтение

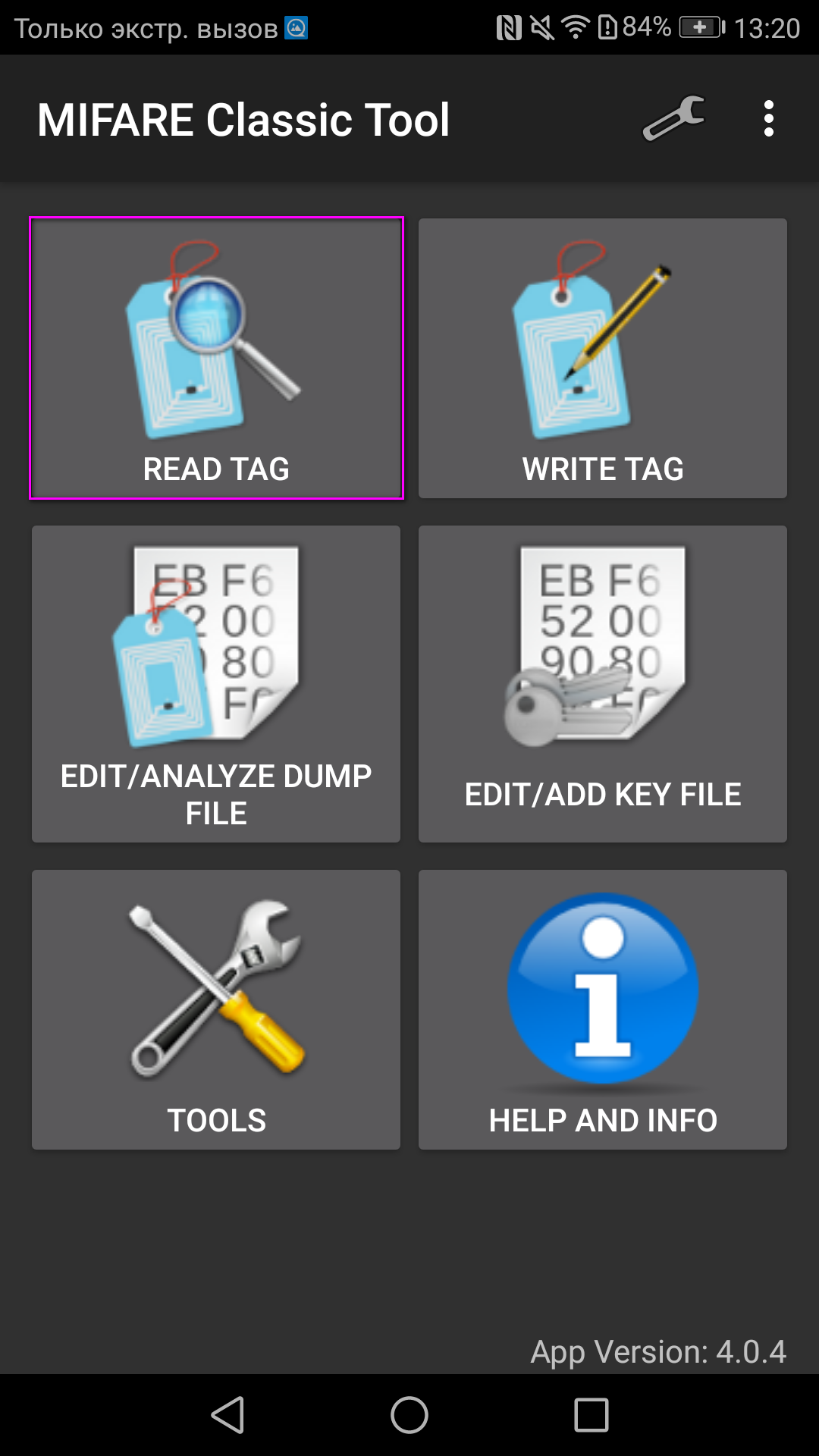

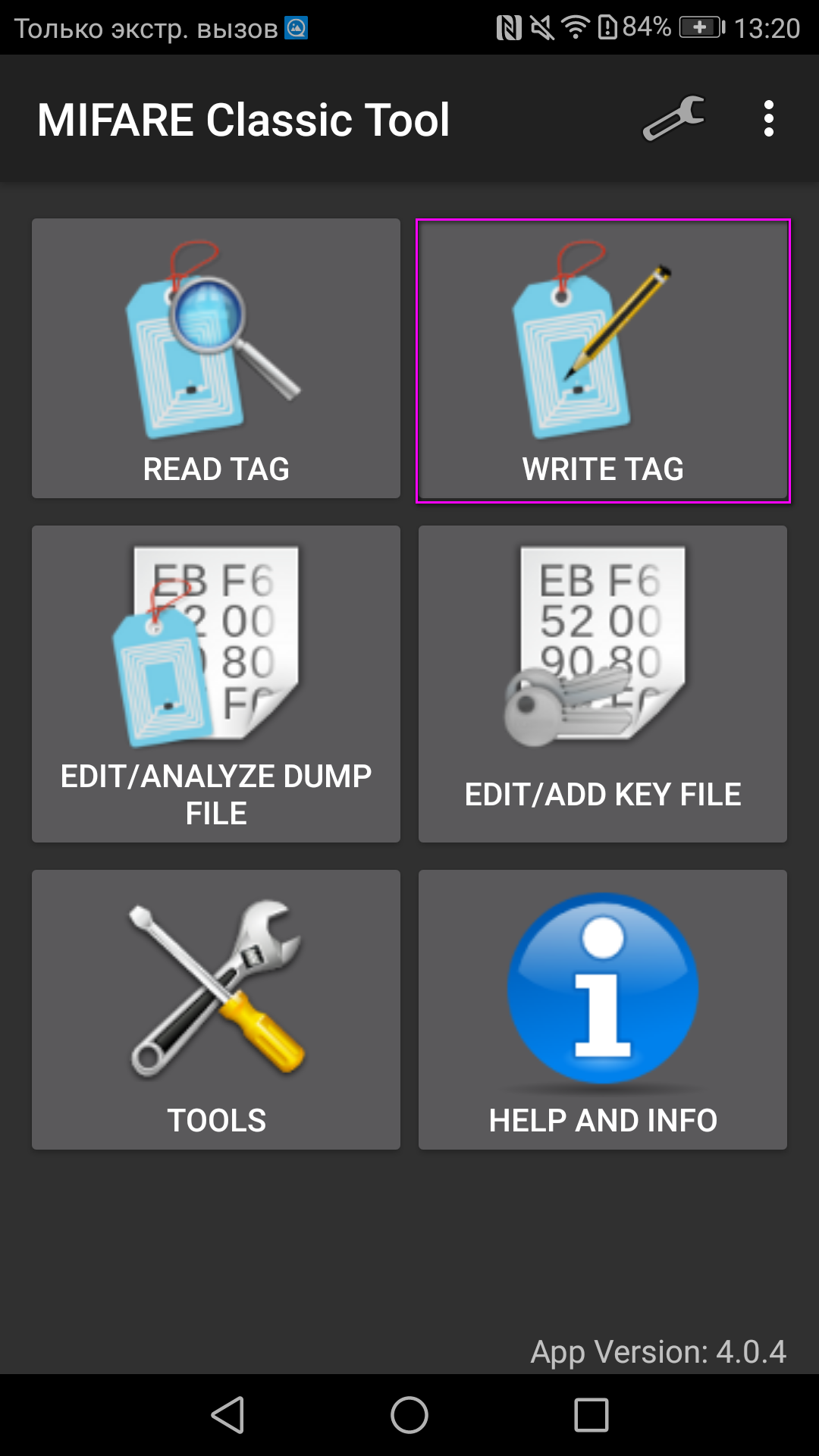

Функция чтения работает одинаково на старых и новых версиях программы. Итак, в главном окне нужно выбрать кнопку READ TAG:

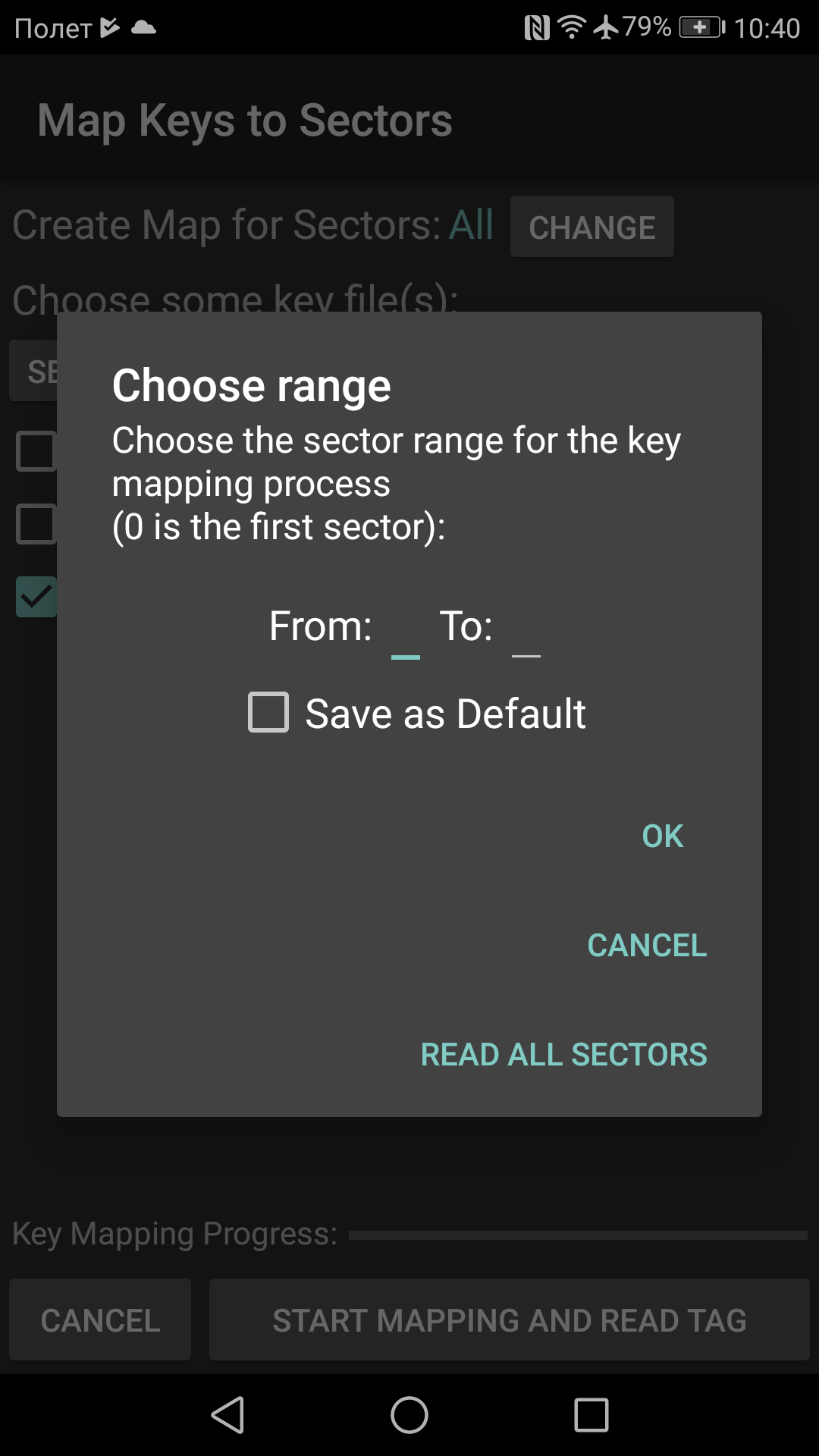

Обратите внимание: по-умолчанию программа знает только о картах с объемом памяти 1K (16 секторов) и 4K (40 секторов), поэтому для чтения карт Mifare Plus 2K потребуется указать количество секторов вручную (From: 0 To: 31).

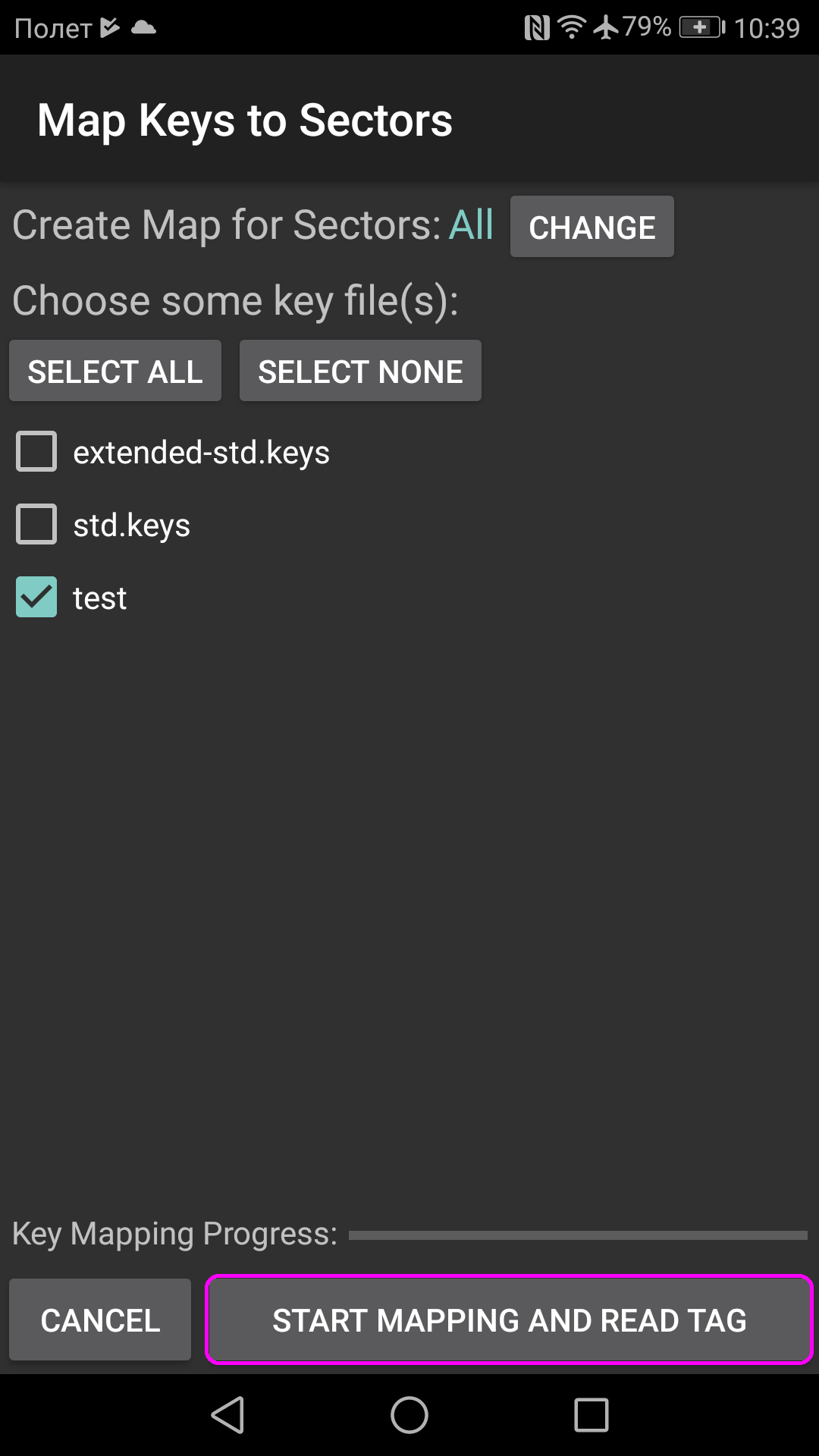

Теперь приложите карту к NFC антенне телефона и нажмите «START MAPPING AND READ TAG«. Программа начнет перебирать ключи из списка, это займет некоторое время:

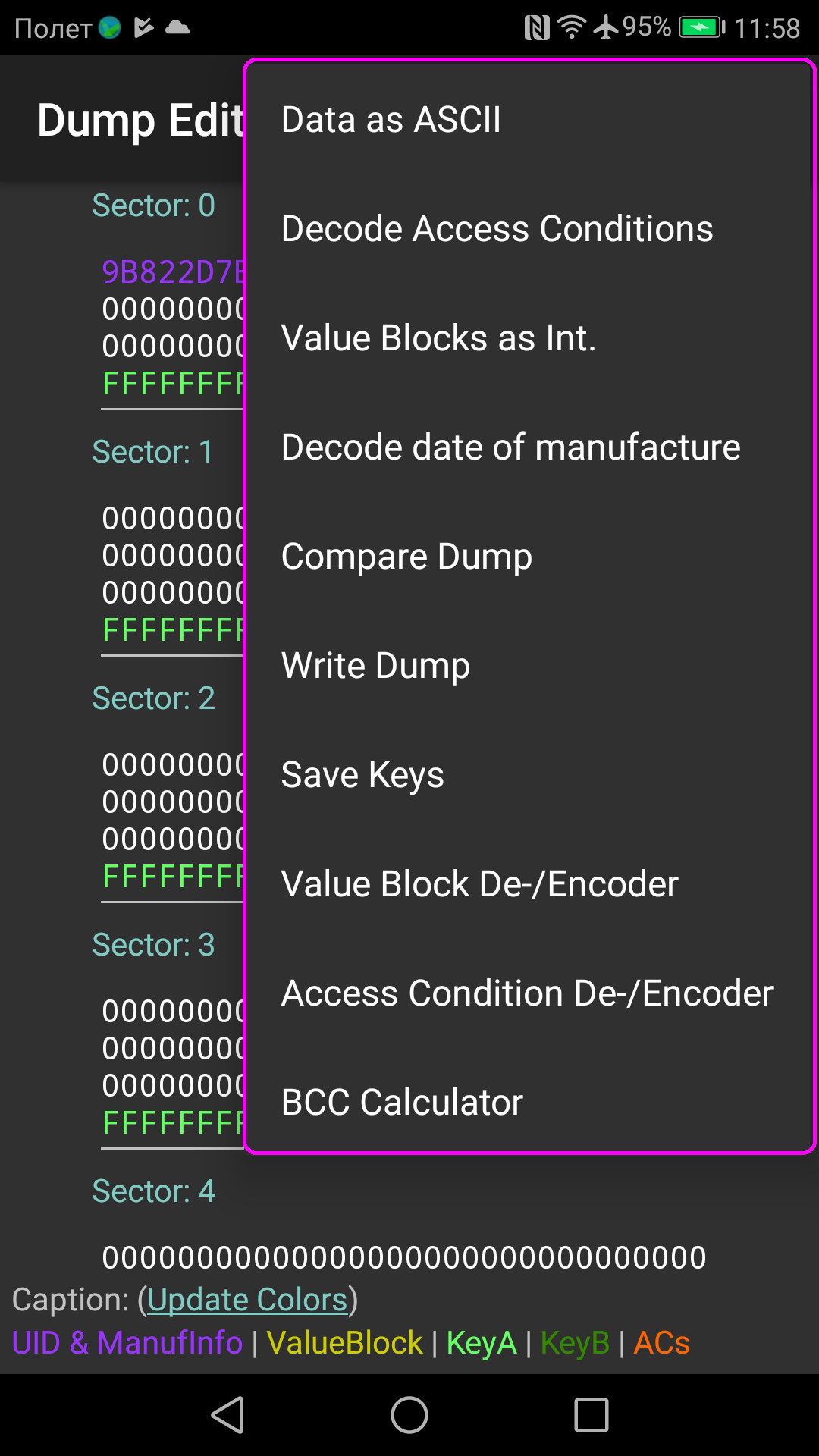

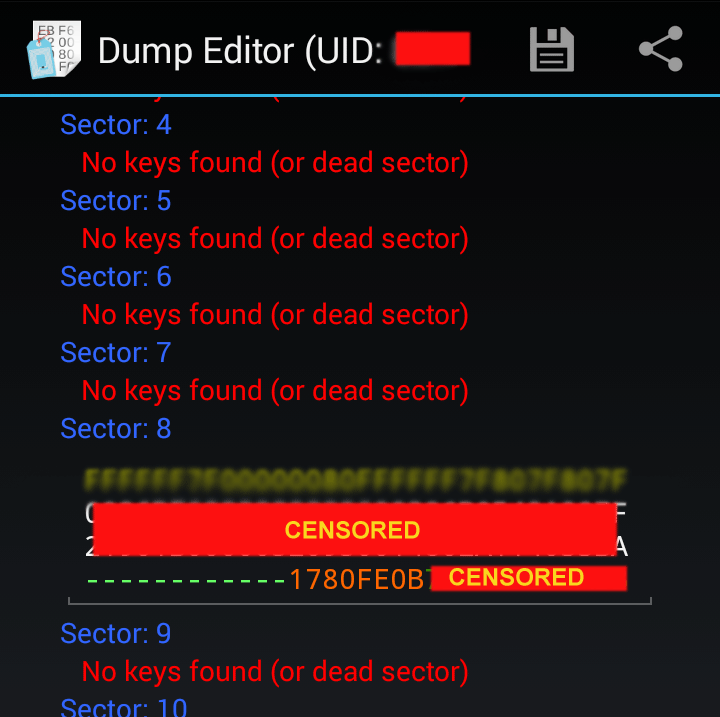

По окончании подбора ключей, MCT прочитает содержимое секторов, к которым подошли ключи и откроет редактор:

Если к какому-либо сектору не нашлось подходящих ключей, вместо его содержимого будет отображено предупреждение [No keys found (or dead sector)]. Теперь карту можно убрать.

Меню редактора можно вызвать, нажав на соответствующий значок:

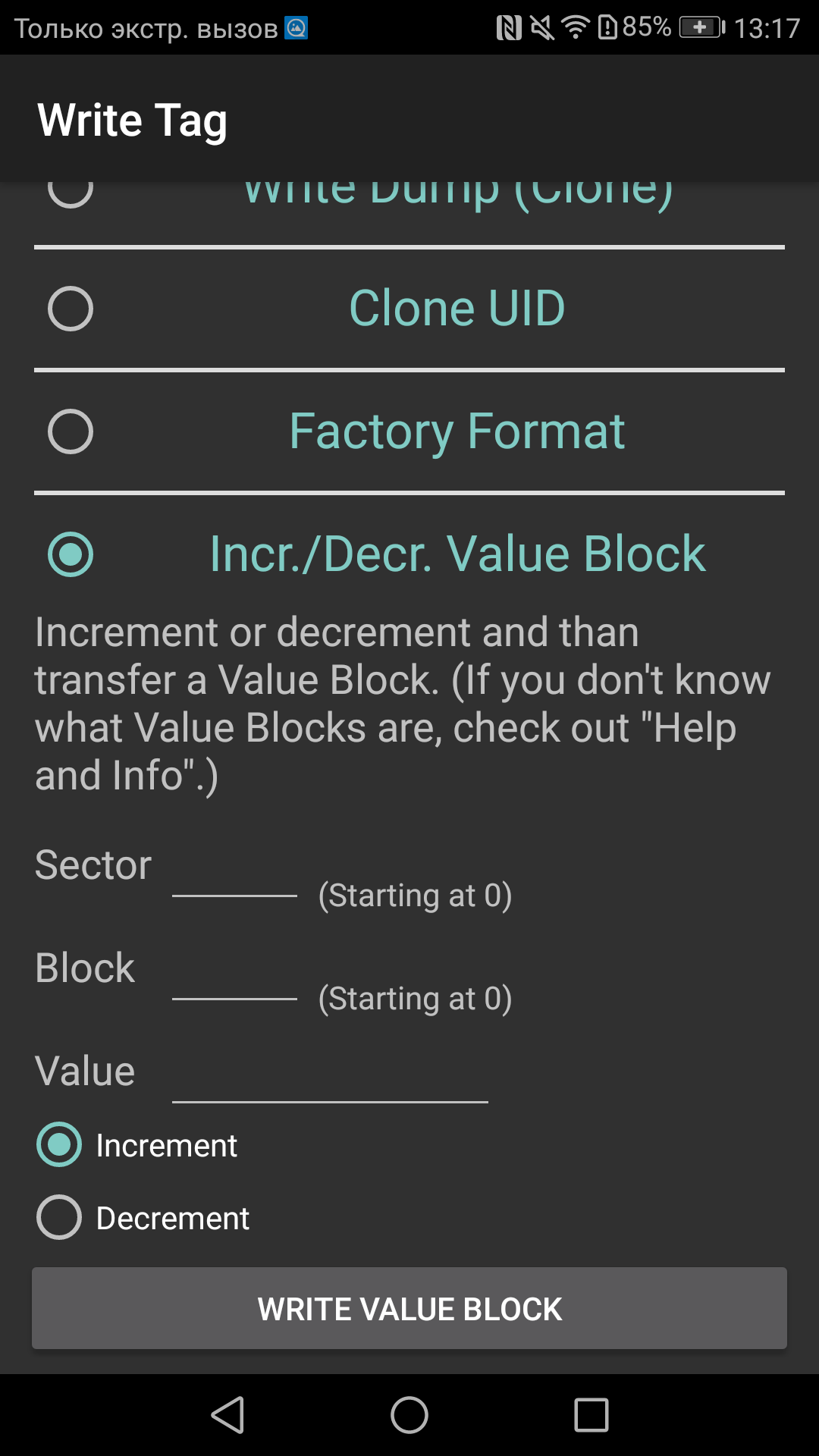

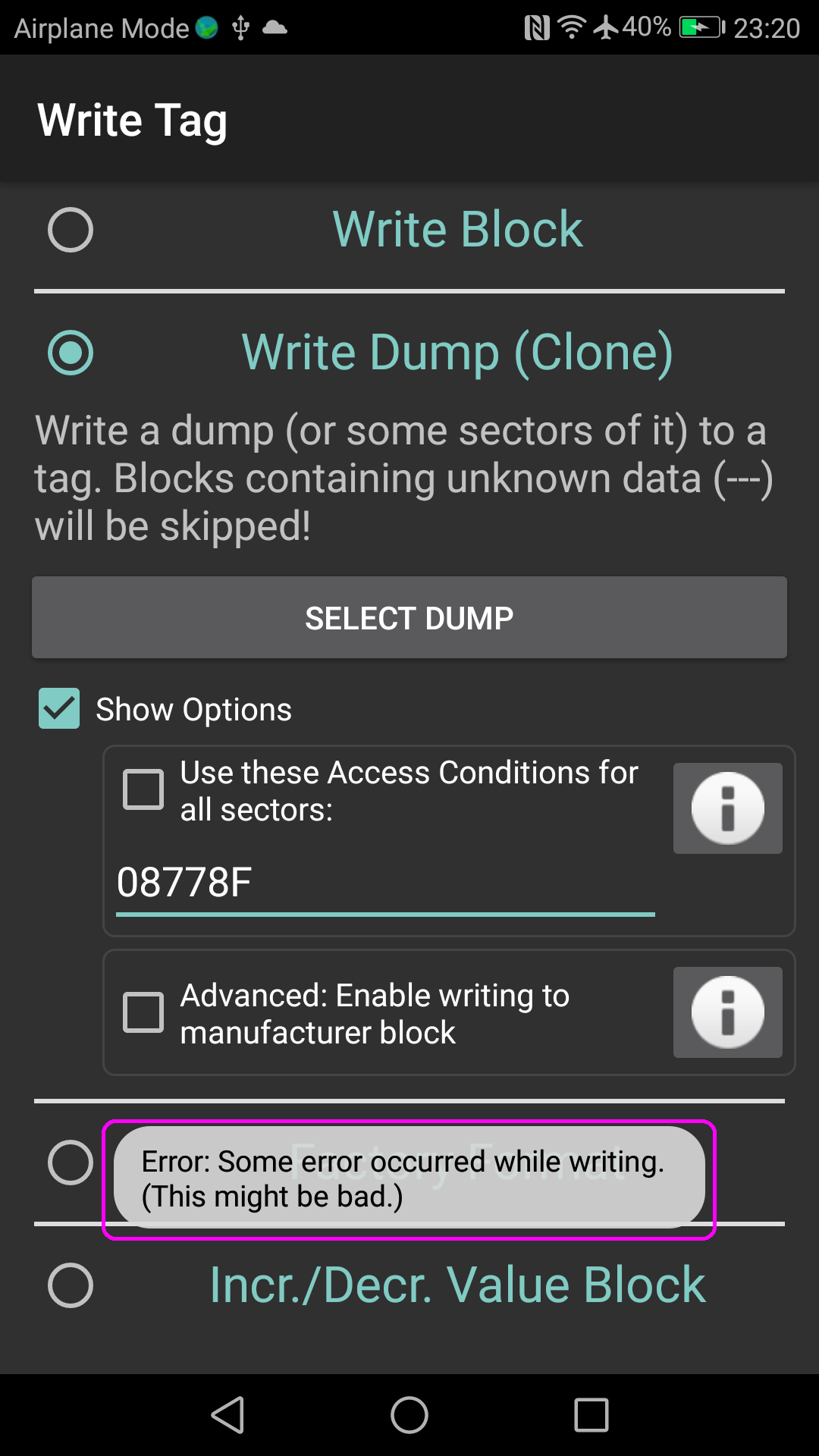

Запись

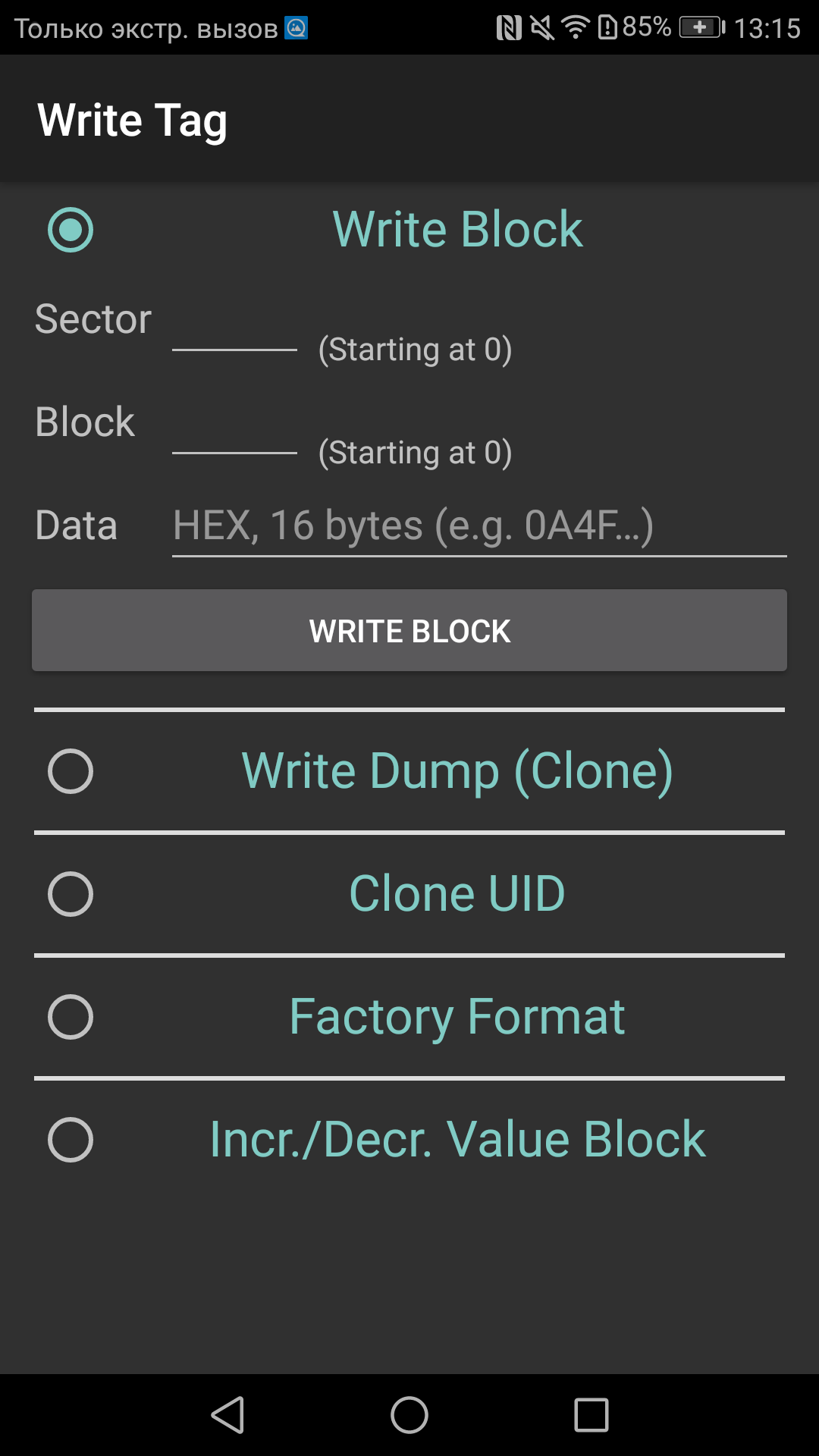

Запись в память можно осуществить из отдельного меню WRITE TAG. Помните, что любая операция записи с неверно указанными параметрами/данными может привести к выходу карты из строя.

На выбор доступны следующие варианты:

Редактор дампов

Редактор дампов позволяет в любое время вносить правки в ранее сохраненные образы карт. По сути, это тот же редактор, что открывается при чтении карты из READ TAG. Здесь доступны все перечисленные выше опции.

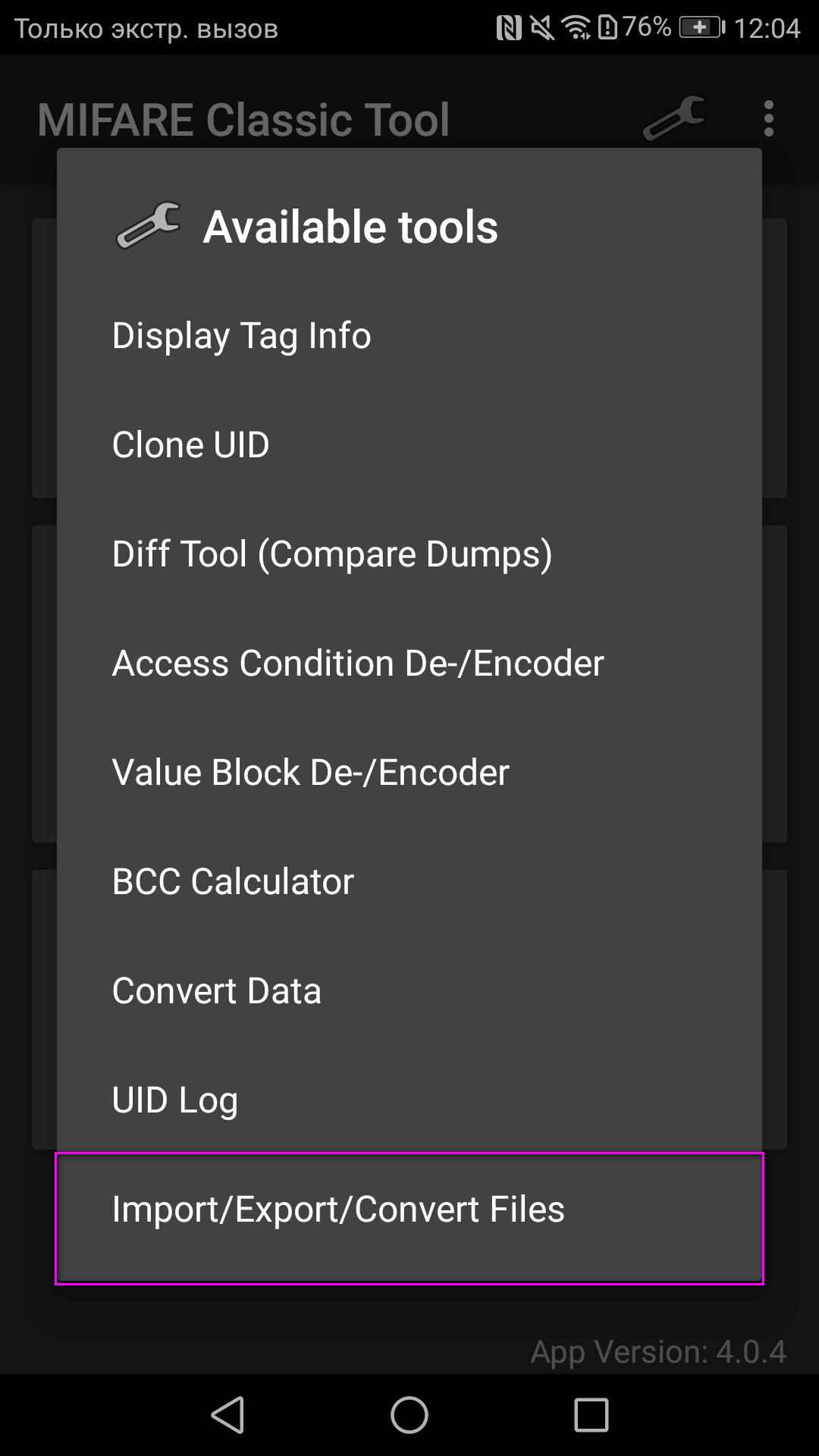

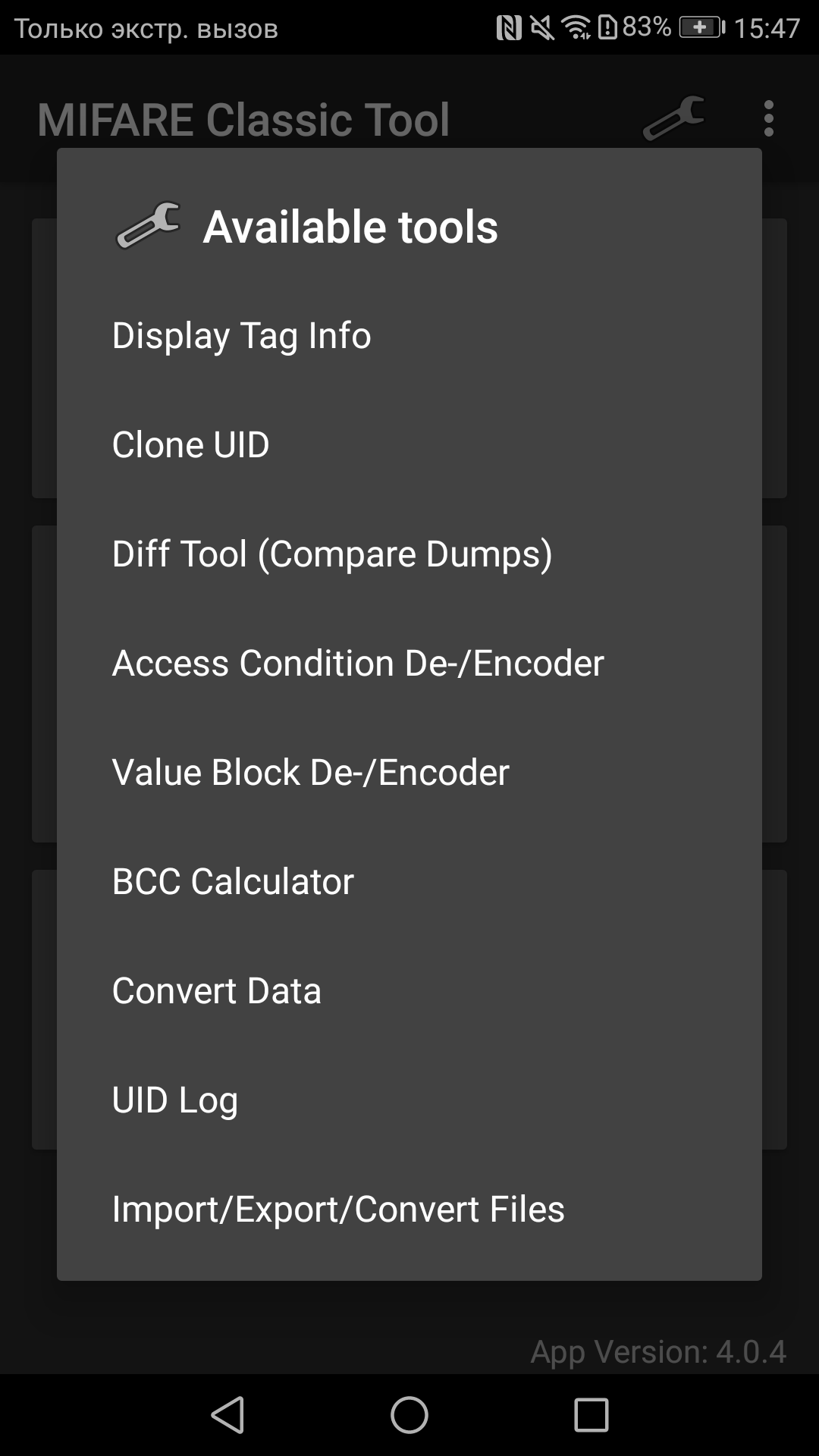

Инструменты

В этом пункте находятся все те же калькуляторы value-блока, условий доступа и BCC, а также:

Проблемы

«Ошибка: возникла какая-то ошибка во время записи. (Это может быть плохо).»

В будущих версиях указанные проблемы могут быть устранены, так что не стоит пропускать обновления.

xavave / Mifare-Windows-Tool Goto Github PK

Mifare windows tool

License: MIT License

Mifare-Windows-Tool’s Introduction

[EN] This is a Windows NFC-App for reading, writing, analyzing, cloning, etc. MIFARE® Classic RFID-Tags

[FR] Application NFC Windows NFC pour lire, écrire, analyser, dupliquer, etc. des badges RFID MIFARE® Classic

source code is not a copy of original android version, but user interface is strongly inspired from it : I’ve modified logo and copied icons

It’s normal to give credits to the original software author:

The Android application was originally developed on Android systems by Gerhard Klostermeier in cooperation with SySS GmbH (www.syss.de) and Aalen University (www.htw-aalen.de) in 2012/2013. It is free software

Icons used in this application:

original android Logo: Beneke Traub (Creative Commons 4.0) Oxygen Icons: www.oxygen-icons.org (GNU Lesser General Public License) RFID Tag: www.nfc-tag.de (Creative Commons 3.0) MIFARE® is a registered trademark of NXP Semiconductors.

GENERAL INFORMATION / INFOS GENERALES

You can donate for this Windows fork :

This app was originally made on Android by ikarus23. Please check it out! https://github.com/ikarus23/MifareClassicTool You can also donate to them as a thank you. Donate with Paypal

[EN] This tool provides several features to interact with MIFARE Classic RFID-Tags with ACR122U tag reader.

It is designed for users who have at least basic familiarity with the MIFARE Classic technology.

More information in WIKI

[FR] Cette outil propose différentes fonctionnalités pour interagir avec les badges RFID MIFARE Classic, à l’aide d’un lecteur de badges ACR-122U.

Il est conçu pour des utilisateurs aillant au moins un minimum de connaissances sur cette technologie.

[EN] DOWNLOAD [FR] TELECHARGEMENT / INSTALLATION

[FR] Installation sur Windows 64 bits avec le fichier de setup fourni ici : https://github.com/xavave/Mifare-Windows-Tool/releases

[EN] This tool is natively in english but, a french translation exists (automatic loading of french locale if your windows is in french)

[FR] Cet outil se lancera automatiquement en français si votre windows est en français

IMPORTANT NOTES / REMARQUES IMPORTANTES

Some important things are:

The features this tool provides are very basic.

The first block of the first sector of an original MIFARE Classic tag is read-only i.e. not writable. But there are special MIFARE Classic tags that support writing to the manufacturer block with a simple write command. This App is able to write to such tags and can therefore create fully correct clones.

However, some special tags require a special command sequence to put them into the state where writing to the manufacturer block is possible. These tags will not work.

Remember this when you are shopping for special tags!

[EN] IF YOU ENCOUNTER A PROBLEM PLEASE REPORT IT HERE

[FR] SI VOUS RENCONTREZ DES PROBLEMES D’INSTALLATION ET/OU D’UTILISATION, SIGNALEZ LES ICI :

update january 2022: updated libusbK 3.1.0.0 installation guide: #27 (comment)

Mifare-Windows-Tool’s People

Contributors

Stargazers

Watchers

Forkers

Mifare-Windows-Tool’s Issues

Rewrite a tag

I have a tag where i have copied a dump file from an other tag.

If I try to rewrite any other dump file on this tag, I see an aborting Message.

License and credits

Hi! I appreciate to replicate the functionality of the MCT Android app to Windows. It must mean that my app good tool that is missing on this platform.

However, it is kind of a dick move to do it this way. It is clear that you used the icons and even copied and modified my logo. I haven’t had a closer look to the code, but I guess there are some copy&modify as well?! And all this without any credit?

This violates some licenses. The icons, the logo and maybe the code. Maybe this is just a misunderstanding, but regardless, I would really appreciate if you fix this!

Editing Dump File makes Software freeze

Bonjour, j’ai téléchargé la version V1.0.7499.42986 et la version V1.0.7769 afin de réaliser des tests de ré-encodage d’une carte Mifare classic 1K.

La lecture d’une carte fonctionne très bien, le clonage d’une carte à partir d’un DUMP fonctionne très bien, cependant dès que j’essaye d’éditer un DUMP d’une carte, l’application se freeze et la consommation de RAM ne fait qu’augmenter jusqu’à atteindre la saturation.

J’ai 8Go de RAM et j’utilise W10.

ERROR: Unable to open NFC device: acr122_usb:bus-0:\.libusb0-0255—0x072f-0x2200

I am getting the following error when i try to connect my ACR122U-A9 to the Mifare Windows Tool:

nfctoolsnfc-list.exe uses libnfc 1.7.1

ERROR: Unable to open NFC device: acr122_usb:bus-0:.libusb0-0255—0x072f-0x2200

No Tag detected on reader

I did the following steps:

After installing libusbK driver, the ACR122U will still show the green light and plays a sound when a card is used, this shouldnt happend!

When i do kList.exe it shows me:

chinese tag gen2 (writing uid)

Change default dump location+saving keys

Now, is it possible to change the location for dumps? I have a directory with all my dumps, and it’s just a hassle to change into this each and every time I want to save or open a dump.

Also, do the keys for my tags get saved somewhere? I would love to have them in the same key file and have that in my dump directory for safe keeping.

EnableExitCodeValidation(false)

Following terminal window response to reading card:

Fingerprinting based on MIFARE type Identification Procedure:

Using sector 00 as an exploit sector

Card is not vulnerable to nested attack

No tag found

mais quand je veux Lire le badge pour modifier le solde il me met « ERROR: no tag found » voici une photo

![018E56E6-093A-4BD9-A9C6-25661523D975]

je ne comprend pas d’où ça viens si quelqu’un a une solution ça serait cool ça m’éviterais de passer par Kali

ma clef est une Cogeskey

merci à tout le monde 🙂

Reader answer transfer error

I was coding a card and this happened

Any idea on how to fix this

errore conversione dump

Ciao

Con l’ultima versione di MWT mi compare il seguente messaggio e confermando la conversione il programma si chiude.

Con una versione di MWT più vecchia ( V1.0.7372.34977 )non capita,ma apre il dump correttamente.

Posso sapere come risolvere?

Grazie

MifareWindowsTool_v1.0.8223.35321

Problème MifareWindowsTool_v1.0.8223.35321

Converting an incomplete binary dump

I open a textual dump (.mct) which only has the first 4 sectors, because the others are empty.

And I convert it to binary.

If I try to open it, the program crashes.

It would be convenient if, when converting to binary, the program should automatically add the empty missing sectors (up to 15).

Also, to avoid crashing the program, display a message indicating that the dump is incomplete.

Which option to choose for FUID tags

I have few FUID tags (Bloc 0 can only be written once.). if I Choose write Tag, I have 3 options :

If I choose Enable writing to manufacturer block, only option 2 is available. If I choose option 3, enable writing is automatically unchecked.

Thanks for your help

Got errors with the new version

Wanted to write a new card today, and got the following errors:

I tried both copying an existing nfc card, and writing a previous dump. Reading seems to work (however, it was unable to find the keys itself).

Is this a user error?

I have problem.

I have not ACR122U and another device, what to do? My device is wcopy ns106-v7.

Underscore not displayed in Key File

There is a small graphical error in the display of the keys files names.

In the «EDIT/ADD KEY FILE» screen, if the key file has an underscore in its name, it is not displayed.

MWT fails to read MiFare Plus 2K

When attempting to read a MiFare Plus EV2 2K card, the card is correctly identified, appears to complete authentication and then appears to halt before displaying any read data. The «ERROR: while requesting encrypted tag-nonce» message is the only indication.

Resizing the dump analyzer doesn’t resize the text box

Resizing the dump analyzer only adds gray space under the buttons, so with bigger dumps you have to scroll even with a big monitor.

Card is not vulnerable to nested attack

[SUGGESTION] Add Support for MifareUltralight devices

I have yet to find windows software that works with MiFare Ultralight cards.

Latest version not working

As some other have said, the latest version of mifare windows tool doesn’t work correctly when writing a dump to a card (in my case a Skylander to a Gen 1 magic tag)

1.0.8033.39813 works fine, however.

Read/Write Error

Running Windows 7 ultimate via VirtualBox on Mac (11.3.1).

Bad data opening Mifare Classic Tool dumps

When you try opening a dump made by the Android app, you see strange data before the +Sector: 0 text (that you souldn’t see).

NFC Interface ACR122U vs ACR1252U

Dear all,

I have bought the ACR122U and i have used it to copy some Mifare Classic 1k tag. Sometime I have registered a luttare bug.

I have contacted the NFC interface manufacturer to ask support and it has suggested to me to pass from ACR122U (no time supported) to rhe updated version ACR1252U. The deiver is the some but the Mifare Windows tool does not recognize it. how Can I use this new interfacce with Mifare Windows Tool?

missing vcruntime140d.dll and ucrtbased.dll

Running nfc-list.exe in the installation package prompts that vcruntime140d.dll and ucrtbased.dll are missing,

It seems that nfc-list.exe was compiled into a debug version causing the problem.

MWT Version: 1.0.8212.2219

Unable to copy the RFID tag

[SUGGESTION] Pause during brute force

Brute force operations occur in cascade, without the possibility to go up in the display viewed.

It would be very comfortable a «Pause» button that allows you to pause the displayed screen, but without stopping the brute forcing action.

And then, by pressing «Resume», you return to the real-time display of the brute force operation.

how to run this code with ACR1281U

there is a difference between my own card reader and the one used in the code. I should run this tool with ACR1281U but it is not working with this reader. Can anybody tell me how to change the reader lib in this code? or Does anyone have an experience in adding an special ACR reader lib to a C# project?

it says i got a problem with the initiato

r

Enhancement: Add option for driver ACR1252

I installed the driver and it works fine for a ACR1252 reader.

But the Mifare-Windows-Tool does not

PN533 possible

Is it possible to use pn532 / 533 usb version?

Problem during the write process

i can’t overwrite the dump because i can’t select the file where i put my keys. How can i manage this problem?

bonjour, le programme suite à la mise à jour ne fonctionne plus depuis le 01/04/2021

le programme ne se lance plus. Je suis sur windows 10

Latest version doesn’t write

The latest released version doesn’t write on the tags.

The program doesn’t give errors, the writing seems to have been successful. However, re-reading the tag did not make any changes inside.

So the writing didn’t happen.

I have also tried the previous versions:

1.0.8211.24900 crashes if I try to read a tag

1.0.8211.42281 shows an error message when I try to read a tag

1.0.8212.2219 works but doesn’t write

1.0.8216.17589 same thing as the previous one

No problem with the version 1.0.8033.39813

Résolu : «Write tag» doesn’t work

Error: Tag Was Removed

When i try to write on an 13.56MHz NFC card i get this error:

NFC reader: ACS / ACR122U PICC Interface opened Found MIFARE Classic card: ISO/IEC 14443A (106 kbps) target: ATQA (SENS_RES): 00 04 UID (NFCID1): 43 12 39 03 SAK (SEL_RES): 08 RATS support: no Guessing size: seems to be a 1024-byte card Sent bits: 50 00 57 cd Sent bits: 40 (7 bits) Warning: Unlock command [1/2]: failed / not acknowledged. Writing 64 blocks |xxxfailed to write trailer block 3 x! Error: tag was removed

I do the following when trying to write it:

First i read it so it can get the keys. All ok

Then i write with the following parameters:

And i get the error:

Incorrect writing to Mifare Classic 1K card

I wrote to my mifare classic 1K cards with the attached dump files, but this broke the cards and they are no longer recognised as Mifare classic cards. Is there something wrong with these dump files? The access bits are all correct for every sector.

Unable to open nfc device

When I click Write/Read Tag the error message «ERROR: Unable to open NFC device: acr122_usb:bus-0:.libusb0-0255—0x072f-0x2200» shows up.

Password isn’t working

Hello, I’m trying to unzip your skylanders files, but they’re password protected and I have no idea what your user name is.

Plantage lors du formatage d’usine

Bonjour,

Merci pour cette application.

Je suis sous win 7, tout fonctionne à merveille mis à part le formatage d’usine.

dès que je clique sur le bouton, l’application ne répond plus et se coupe.

j’ai un message » mifare-classic-format.exe, impossible de démarrer le programme car il manque libcrypto.dll sur votre ordinateur»

J’ai bien entendu procédé à la ré installation du soft, mais le problème persiste.

Error Tag was removed

Cuando escribo un nuevo tag me da error, tengo el LibUsbK pero me da error, no se que puedo hacer

Recommend Projects

A declarative, efficient, and flexible JavaScript library for building user interfaces.

Vue.js

🖖 Vue.js is a progressive, incrementally-adoptable JavaScript framework for building UI on the web.

TypeScript is a superset of JavaScript that compiles to clean JavaScript output.

TensorFlow

An Open Source Machine Learning Framework for Everyone

Django

The Web framework for perfectionists with deadlines.

A PHP framework for web artisans

Bring data to life with SVG, Canvas and HTML. 📊📈🎉

Recommend Topics

javascript

JavaScript (JS) is a lightweight interpreted programming language with first-class functions.

Some thing interesting about web. New door for the world.

server

A server is a program made to process requests and deliver data to clients.

Machine learning

Machine learning is a way of modeling and interpreting data that allows a piece of software to respond intelligently.

Visualization

Some thing interesting about visualization, use data art

Some thing interesting about game, make everyone happy.

Recommend Org

We are working to build community through open source technology. NB: members must have two-factor auth.

Microsoft

Open source projects and samples from Microsoft.

Источники информации:

- http://github.com/xavave/Mifare-Windows-Tool

- http://github.com/ikarus23/MifareClassicTool

- http://mxc.do.am/publ/soft/android/mct_mifare_classic_tool/37-1-0-97

- http://githubhelp.com/xavave/Mifare-Windows-Tool

В этом посте вы узнаете:

- Сколько существует RFID-карт

- Лучшие способы скопируйте свои офисные карты доступа 125 кГц с пошаговыми инструкциями менее чем за 1 минуту (включая необходимые инструменты)

- Еще одно пошаговое руководство о том, как более продвинутые Карты 13.56 МГц можно копировать (и, конечно же, какое оборудование вам нужно)

Вы научитесь клонировать карты (NFC или RFID-клонер) прямо на рабочем столе!

Влияние карт RFID и брелоков RFID

IDTechEx обнаружила, что в 2015 году общий рынок RFID оценивался в 10.1 миллиарда долларов. Родительский каталог для NFC оценивался в 10.1 млрд долларов — с 9.5 млрд долларов в 2014 году до 8.8 млрд долларов в 2013 году.

Этот размер рынка включает в себя все метки, считыватели и программное обеспечение, предназначенные для RFID-карт и брелоков, включая все форм-факторы. IDTechEx заявляет, что к 13.2 году рынок вырастет до $2020 млрд.. Индустрия безопасности претерпела значительные изменения благодаря достижениям в области технологий.

Например, защита дверей эволюционировала от простых навесных замков и ключей до карт и брелков с поддержкой RFID, которые можно провести и активировать, а также электрических замков для открывания дверей.

Хотя эта технология впечатляет, она требует постоянного развития и адаптации для защиты от злоумышленников.

Любая новая технология с момента ее представления широкой публике уязвима для манипуляций и взлома злоумышленниками. Отличным примером этого являются RFID-метки 2013 года.

В то время технология RFID распространилась во многих секторах со скоростью лесного пожара — технологические компании, больницы и многие другие использовали карты 125 кГц для доступа к дверям, защищенным электрическими замками.

Большинство из них использовали Карта протокола EM4100 (карта 125 кГц) или CMOS Карта на основе ИС, на которой информация о метке или брелоке хранится открыто. Поскольку у этих ИС не было ни шифрования, ни аутентификации, они передавали свою информацию, как только поблизости оказывался читатель.

Это представляло огромную угрозу безопасности для компаний, имеющих дело с конфиденциальной информацией и продуктами.

По сути, любой, у кого есть подходящее оборудование, может украсть или скопировать эти карты и брелоки, независимо от того, авторизован он или нет.

Как их можно скопировать?

В предыдущих сообщениях нашего блога рассказывается, как можно взломать карты HID и как протокол Wiegand, используемый считывателями HID, может быть скопирован клонерами карт HID. В этом посте не так много технических подробностей, но он должен быть быстрым и простым способом понять компонент копирования карт.

Как скопировать карты 125 кГц? — Старый способ:

Подобно тому, что показано здесь, считыватель может легко скопировать идентификатор существующего 125 кГц EM4100 или чипа с аналогичным протоколом и скопировать его на другую карту или брелок.

Один из первых, кто атаковал этот стандарт безопасности в 2013 был Фрэнсис Браун— управляющий партнер охранной фирмы Bishop Fox. Браун намеренно проверил безопасность стандарта и разработал считывающее/записывающее устройство на основе Arduino, которое могло копировать существующие метки и брелки 125 кГц.

Прошло пять лет с тех пор, как Браун разработал свой инструмент для взлома этих систем, и многие компании перешли на более безопасный стандарт с более высокой частотой.

Однако многие предприятия не обновили и не использовали карты и брелоки EM125 4100 кГц, что сделало их уязвимыми для атак.

Как скопировать карты 125 кГц с помощью копира RFID?

«Ручной RFID-писатель» (Купи один здесь всего за 11 долларов) работает следующим образом:

- Включите устройство, поднесите совместимую карту EM4100 или брелок к рукоятке и нажмите кнопку «Читать».

- Затем устройство подаст звуковой сигнал, если это удастся, замените скопированный тег пустым и нажмите «Записать».

- Информация, хранящаяся на исходной бирке или брелоке, затем будет скопирована на новое устройство.

Сделанный! Не верите, как это легко? Вот видео, чтобы показать вам:

Вот как легко скопировать или клонировать карту доступа или RFID-брелок.

Как скопировать карты HID и получить их на свой телефон?

Люди задают такие вопросы, как: «Как можно использовать NFC мобильного телефона в качестве бесконтактной карты HID (используемой у дверей корпоративного офиса)? «Можно ли использовать NFC-передатчик iPhone 6 в качестве бесконтактного кард-ридера?» и так далее.

В следующем сегменте мы сосредоточимся на вашей типичной карте HID, которая работает на частоте 13.56 МГц и немного более продвинута для копирования:

Почему эти карты сложнее скопировать?

Поскольку частота значительно выше, чем у версии 125 кГц, количество битов, которые можно отправить в секунду, значительно выше. Это означает, что данных на чипе, который нужно зашифровать, будет больше, что сделает его более безопасным.

Теперь, когда для этих карт доступно шифрование, они обмениваются данными со считывающим устройством для отправки сигнала, и считыватель считывает его. Однако, в отличие от предыдущего, он больше не рекламирует все свои данные; вместо этого он передает только общедоступные данные, такие как свой идентификатор и имя.

Как мы их копируем?

Чтобы получить доступ к конфиденциальной информации, вы должны предоставить этому сектору памяти правильный ключ, иначе он будет пустым.

Несмотря на то, что эти карты гораздо более безопасны, как только вы узнаете алгоритм шифрования, вы сможете расшифровать их и получить доступ к конфиденциальной информации. При этом люди также могут относительно легко клонировать эти карты.

Поскольку большинство Android-смартфонов под управлением ОС Android имеют NFC, чтение этих карт, а иногда и их клонирование, не составляет труда.

—(Если вы не хотите заказывать оборудование на eBay, пропустите эту часть и узнайте, как сделать дубликат карты с помощью смартфона и приложения)—

- Подготовьтесь к копированию карт HID — необходимые инструменты: Нам нужно несколько дешевых компонентов от eBay— продается под «считывателем NFC». Вы также можете проверьте считыватель NFC на Alibaba для больших объемов. Я получил свой считыватель/запись NFC на NewEgg, где он указан как инструмент считывания/записи «NFC ACR122U RFID». Он работает на Windows, Mac и большинстве систем Linux.

- Если у вас есть инструмент копирования, вам нужен компьютер на базе Windows. Установите его драйверы и начните использовать. Вам также понадобится компьютер для запуска программного обеспечения, и, следуя этому руководству, вы сможете взломать карты Mifare Classic 1K. Вот руководство BlackHat.

Подожди! Надеюсь, вы еще не заказали NFC-ридер, потому что если у вас Android, вы также можете сделать это со своим телефоном!

Клонирование карт Mifare NFC с помощью мобильного телефона:

Вот самый простой способ скопировать карты NFC на телефон:

Хотя руководство BlackHat работает хорошо, оно может разочаровать, так как вам нужно собрать некоторые компоненты и взломать руководство в течение часа или двух, чтобы увидеть некоторые результаты.

Самый простой способ клонировать карты Mifare NFC Classic 1K — использовать смартфон Android с возможностями NFC. Это верно; ваш мобильный телефон может быть использован для нарушения безопасности компании, если они используют эти типы карт (система безопасности RFID).

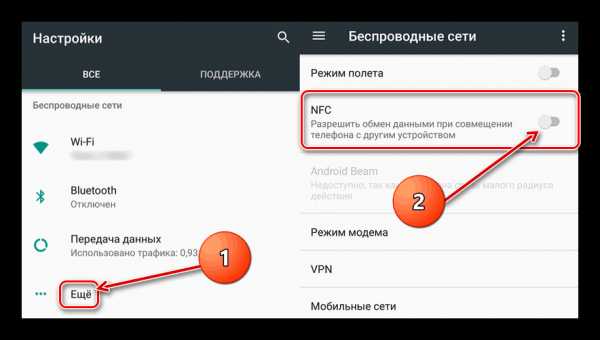

Просто скачайте «Классический инструмент Mifare» для Android. Совет для профессионалов: мне потребовалось некоторое время, чтобы понять, почему это не работает, но вы должны включить NFC. Зайдите в настройки и найдите NFC; включить его. Мы можем начать клонирование карт, которые никогда не меняли свой пароль сектора по умолчанию.

Как приложение используется для копирования карты?

Приложение поставляется с ключами по умолчанию, установленными производителем карт NFC; Вы не поверите, сколько людей никогда не удосужились это изменить. Тим Тьювес имеет отличное руководство по клонированию карт NFC с помощью смартфона с поддержкой NFC. Следующие изображения взяты из его руководства, которое можно найти здесь.

Взлом NFC через приложение:

Как только мы прочитаем ключ или брелок, который нам нужен, мы можем сохранить всю информацию в файле. Затем мы можем записать эту информацию обратно на пустую карту, фактически клонируя оригинал или брелок. На рисунке 5 ниже показана часть приложения «Запись сектора», где вы можете записать отдельные сектора или все сразу.

Критическим сектором, который следует помнить, является сектор 0, который содержит UID и данные производителя; если вы скопируете сектор 0 на другой брелок, вы сделали копию.

В Reader Pro используются карты NFC Mifare Desfire EV1 2K, одни из самых безопасных карт NFC на сегодняшний день. Они обеспечивают дополнительный уровень безопасности для существующих карт Mifare Desfire NFC, делая их невероятно безопасными.

Считывание пропусков nfc датчиком

MIFARE Classic Tool — MCT идеальный вариант для всех Mifare Classic

NFC Tools Более общая утилита

NFC TagInfo Только читалка

RFID NFC Tool аналог MCT но для многих других карт

MIFARE++ Ultralight как MCT но для Mifare Ultralight, ничего лишнего

Внешний NFC утилита для подключения RC522 или ACR122 к устройству

Транспортные карты Москвы и Области очень удобная утилита для чтения данных с московских проездных, поддерживает все

Мой проездной приложение для пополнения тройки

Метро Москвы ещё одно приложение для пополнения тройки

Сообщение отредактировал Raveboy — 22.08.20, 11:04

Mifare- это торговая марка? И что с того? На билеты же срабатывает nfc в телефоне, телефон читает эти метки, значит можно скопировать? Растолкуйте по-подробней.

Показывает, прекрасно показывает. Более того есть такая прога из маркета «nfc info» или как-то так называется, она всякую техническую информацию показывает.

Не хочу перевирать чужие слова 🙂

И не уверен, не обгоняй.

Не знаю как в Киеве, а у нас, в Новосибирске, на сколько я знаю, на каждой станции есть кэш-сервер для турникетов, котоырй периодически обновляется. Турникеты на станциях «онлайн» только с ним.

Так же есть защита от пополнения карт, так как сервер знает, сколько поездок и когда было приобетено, и если по данным базы поездок было куплено вчера 10, использовано вчера 5 и сегодня осталось еще 60 — карта блокируется, а у тетеньки на КПП срабатывает сигнализация.

Студенты из НГТУ пару лет назад получили доступ к единой транспортной карте и накинули на нее немного денег. На скольок мне известно, воспользоваться они не смогли.

Вопроса в инфраструктуре и скоростях связи нет, так как Новосибирский метрополитен является одним из двух игроков «рынка городской магистральной канализации», именно по метрополитену проложена бОльшая часть магистральных линий связи Новосибирска, один метро-мост через Обь чего стоит, в качестве «кабельканала». Второй игрок — РЖД, но ему «внутригород» мало интересен.

Сообщение отредактировал StasMan — 12.10.12, 19:20

StasMan,

Я не хочу «обмановать» метрополитен, я всего лишь хочу проходить не по билету, по телефону с nfc. То есть у меня есть проездной на год, я бы его «скопировал» в телефон и ходил спокойно)

Значит скопировать возможно? Теперь вопрос возможно ли загнать все в телефон?

dimitr6106,

А прикладывать к турникету вы что будете? Телефон? Или собираетесь спаят-сваять свой аппарат и прикрепить его к телефону?

Раньше шел разговор, что Момметро можно будет перевести на телефонный рассчет, но тогда нужно повязать номер билета с номером телефона, чтобы снимать деньги через опсоса (немного бумажной волокиты и эта часть дела в шляпе) и телефон должен быть с интегрированным модулем NFC (список таковых: http://www.nfcworld.com/nfc-phones-list/ ).

Сообщение отредактировал Pecten — 13.10.12, 20:53

Источник

Как добавить пропуск в телефон через NFC – алгоритм действий

Современная технология бесконтактных соединений имеет ограниченный радиус действия, составляющий не более десяти сантиметров. Процесс происходят на частоте в 13.56 МГц. Считывания информации выполняется автоматически, если пара гаджетов оказалась в зоне действия связи. Устройство НФС не только передает сведения, но и считывает метки, используется, как эмулятор пластиковых карточек, выполняет идентификацию пользователя, позволяя применять мобильное устройство вместо пропускной карты. Предлагаем разобраться, как добавить пропуск в телефон через NFC.

Суть работы

Мобильный телефон заменяет пропускную карточку. Приложив смартфон к считывающему элементу, вы предоставляете системе возможность распознать идентификатор, свериться с базой данных и разблокировать электронный замок в случае разрешения доступа.

Для стабильной работы потребуются:

- мобильный гаджет на операционной системе Андроид либо iOS;

- установка мобильного приложения;

- модуль НФС на телефоне;

- система СКУД.

Преимущества применения НФС в СКУД

В этой системе возможно применение любого устройства с НФС в качестве:

- идентификатора – сотрудник, имеющий смартфон, применяет его вместо карточки доступа;

- считывающего устройства – через смартфон возможна организация контроля за доступом.

Преимуществами при пользовании НФС в СКУД являются:

- создание эффективной системы безопасности;

- организация мобильной системы контроля;

- создание мобильного контрольно-пропускного пункта на любом объекте;

- ограничение доступа в конкретное место;

- экономия денежных средств, необходимых для приобретения пропускных карт, установки соответствующего оборудования.

Мобильный телефон с NFC может использоваться, как пропуск на работу, в нескольких контролирующих системах одновременно.

Отметим, что NFC, как эмулятор пропуска, использовать удобно. Например, при плановой смене системы паролей присутствие работника с его мобильным устройством необязательно, что очень важно при срочном принятии соответствующих мер, направленных на обеспечение безопасности.

Для сотрудника организации такой вариант пропускной системы удобен тем, что в случае потери или отказа бесконтактной карты проблемы не возникнут – смартфон продублирует пропуск.

Безопасность

Ее требуемый уровень обеспечивается психологическим фактором: сотрудник уделяет своему мобильному телефону достаточно внимания, риск его потери значительно ниже по отношению к пропускной карточке.

Помимо этого, в процессе связи мобильные устройства, интегрированные в систему контроля и управления движением, располагаются рядом. Это минимизирует вероятность перехвата информации злоумышленниками, как это возможно в процессе использования Блютуз.

Появляется возможность для применения многофакторной аутентификации, значительно усиливающая безопасность.

Чтобы повысить эффективность, в общую систему СКУД разрешается подключать прочие элементы контроля, одним из примеров которых являются видеокамеры.

Как интегрировать пропуск в телефон?

Единственным способом, как скопировать пропуск в смартфон с чипом НФС, считается перестановка микрочипа из карты в телефон вручную. В этом случае адаптер начнет функционировать при любых условиях.

Записать его, как платежную карточку, не получится, потому что чип пропускной карточки функционирует на другой частоте, составляющей 125 КГц, и для дополнительной защиты имеет специальную кодировку.

Итак, как привязать пропуск к телефону с NFC? Алгоритм действий выглядит следующим образом:

- в первую очередь из пропуска извлекается чип, запрограммированный на считывание информации с турникета;

- используя ацетон или расслаивающее пластик средство, размягчаем пропуск;

- для этого кладем пропуск в подходящую емкость, заливаем средством, покрыв пластик. Через три – четыре часа карта деформируется;

- аккуратно удаляем пластик, освобождая от него микросхему. В действиях соблюдайте осторожность и точность;

- для дополнительной надежности укрепляем соединение катушки и микрочипа скотчем;

- внедряем самодельную конструкцию в мобильный телефон, приклеив микрочип к аккумуляторной батарее или внутренней поверхности задней панели;

- собираем смартфон, осматриваем корпус, чтобы удостовериться, что внешность устройства не изменилась.

Перед началом работы потребитель должен твердо уяснить, что предстоит действовать осторожно – провода тонкие, повреждаются легко.

Заключение

Теперь вы знаете, как самостоятельно эмулировать пропуск на мобильном телефоне с NFC. Проверить качество работы можно только при посещении рабочего места.

Источник

Как открыть домофон телефоном с NFC: как скопировать ключ

Многих интересует, как открыть домофон телефоном с NFC? Ответ достаточно содержателен, ведь, прежде чем приступать к процедуре, нужно иметь в наличии соответствующую модель мобильного телефона и правильно его настроить.

Что такое технология NFC

Near Field Communication или NFC — это новая технология высокочастотной беспроводной связи, передающей информацию в малом радиусе (не более 10 сантиметров). В ее основе лежит автоматизированная идентификация, то есть способ RFID. За счет него идет запись и считывание данных посредством радиосигналов.

НФС в телефоне можно использовать в качестве:

- виртуального кошелька;

- п роездного;

- к люча;

- д исконта и пр.

Передаются данные со скоростью 424 Кбит/с. Соединение происходит за одну десятую секунды. Из-за того, что радиус действия незначительный, безопасность на высочайшем уровне. Перехватить данные посторонними не представляется возможным.

Как проверить есть NFC в телефоне?

Узнать, есть или нет бесконтактная технология в смартфоне, можно несколькими способами, а именно через:

- настройки;

- «шторку»;

- приложения;

- техническую характеристику.

Разберем детальнее каждый способ.

Получение информации в настройках

Чтобы узнать, есть NFC в гаджете, следует найти иконку с шестеренкой. За ней скрываются настройки смартфона. После нажать на «Еще». В перечне просмотреть все доступные функции. Если НФС нет, значит технология не встроена.

Внимание! При наличии чипа, стоит сразу активировать его (поставить рядом галочку или потянуть за рычажок).

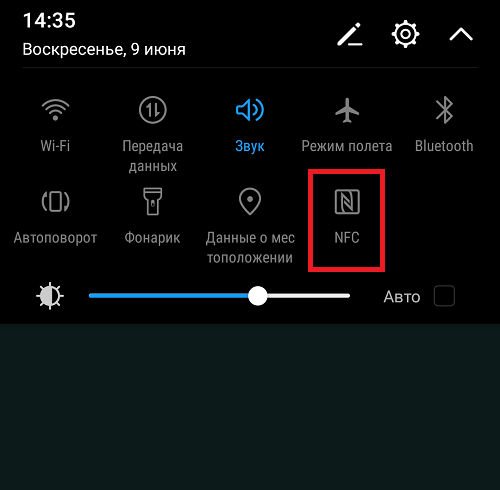

Просмотр в «шторке»

Иначе наз ывается меню «быстрыми настройками ». Нужно разблокировать смартфон и сделать свайп сверху вниз. В открывшейся шторке появится несколько иконок. Обычно NFC имеется среди них.

Имейте в виду! Иногда НФС есть, но не отображается в «шторке». Придется проверить модуль дополнительно при помощи другого способа.

Если НФС есть, но не высвечивается в меню быстр ого доступа , то нужно:

- войти в «Быстрые настройки»;

- зажать значок с шестеренкой;

- найти и кликнуть на «System UI Tuner»;

- открыть «Быстрые настройки»;

- удерживая иконку NFC, переместить ее в нужное место.

Через приложения

Узнать о наличии в смартфоне модуля помогут специальные программы. Скачать бесплатно их можно в Плей Маркет е на любо м телефон е . После установки просто зайдите в приложение и начните сканирование. При наличии бесконтактного модуля на экране возникнет соответствующая надпись, к примеру «supported». При отсутствии — «unsupported».

Приложений , позволяющих производить подобную проверку предостаточно, названия различны:

- NFC Enabled?;

- NFC Check;

- проверка NFC;

- NFC Check by Tapkey и др.

Суть всех программ та же, разница в интерфейсе.

Изучение технических характеристик

К каждому смартфону дается книжка, в которой содержатся инструкции и характеристика устройства. Именно там и будет описан весь функционал мобильного. При отсутствии бумажного варианта, най д и те в интернете электронный и проч тите .

Также можно увидеть НФС-антенну, если снять заднюю панель. Под крышкой или аккумулятором будет находиться модуль. В том месте производитель обычно крепит наклейку с надписью NFC. Подобный метод актуален лишь для разборных смартфонов.

Используют ли смартфон с NFC вместо карточки-пропуска или ключа

Достаточно распространенным вариантом в современном мире является использование телефона в виде пропуска или ключа. Но, чтобы это сделать, недостаточно иметь лишь модуль. В устройстве обязательно присутствие чипа Secure Element. Последний может эмулировать пропускные карточки и ключи.

Также важно, чтобы домофон или турникет имел возможность считывания NFC-меток. Устройства обязательно должны поддерживать НФС, иначе использовать смартфон вместо пропуска или домофонного ключа не получится.

Что делать если в смартфоне нет NFC

Если в мобильнике нет НФС, то попроб уйте встроить модуль собственноручно. Поможет :

- Специальная сим-карта. При помощи симки невозможно открывать двери, даже если домофон с NFC, но зато есть поддержка быстрых платежей.

- Внешняя антенна. Таковая легко встраивается под крышку телефона, около аккумулятора. Подходит лишь для тех смартфонов, у которых разбирается корпус.

- Метка НФС. Метки крепятся в любых местах. Они занимают минимум места и программир уются на различные задачи. Чтобы управлять ею, потребуется специальное приложение.

Названные устройства продаются в салонах связи. К ним прилагается инструкция по подключению и установке.

Внимание! Если открывание дверей смартфоном для вас не принципиально, то приобретите специальный брелок, браслет или кольцо с НФС. Такие аксессуары также способны помочь в осуществлении задуманного.

Является ли вмешательство в работу домофонной системы преступлением и когда?

Открытие дверей без использования ключа будет нарушением, если:

- Открывая через NFC домофон, вы его повреждаете и в дальнейшем он прекращает работать. Подобное могут считать порчей имущества.

- Проникновение происходит в чужую квартиру или дом, с целью хищения чего-либо. Уголовный Кодекс говорит, что это взлом и за такие противоправные действия злоумышленник должен понести наказание.

Если же будет открываться собственный домофон и в дальнейшем его функционированию ничто не помешает, можно ничего не бояться.

Открытие домофона без ключа: пошагово

Как открыть домофон с помощью NFC? Изначально нужно настроить смартфон:

- Установить специальную программу, которая поможет эмулировать теги (к примеру, NFC Tool).

- Открыть ее на смартфоне и скопировать тег замка домофона, записать на смартфон образ ключа.

После проб уйте использовать телефон с NFC в виде ключа от домофона. Для этого:

- Войдите в программу.

- Приблизьте мобильный к домофону на расстоянии не более 10 см.

- Дождитесь, пока произойдет считывание.

Привязать к смартфону можно также пропускные карты. Сделать это несложно через специальные программы и всплывающие подсказки.

Заключение

Сейчас стало возможным использовать мобильные с целью мгновенного открывания дверей и это происходит благодаря встроенной бесконтактной технологии. Ключ от домофона в телефоне с NFC нужно предварительно программировать. Сделать это несложно самостоятельно при помощи специальной программы.

Источник

Взлом проездных и банковских карт. Как создаются вечные проездные

Темная сторонаВсем привет!

Прежде чем приступить хотел бы предупредить, что за действия, описанные далее в статье, вы можете получить уголовный срок. Не стоит проделывать это, если вы не уверены на 100%, что всё пройдет гладко.

Итак, хочу сразу сказать, что касаться взлома банковских карт я не буду. Приложение, которое мы сегодня рассмотрим, позволяет работать и с проездными билетами, и с банковскими картами. Но мы остановимся подробнее только на проездных.

Но даже с ними всё просто не будет. Во-первых, найти в открытом доступе актуальную информацию по этой теме очень не просто. К тому же, система безопасности постоянно улучшается и не факт, что описанные способы окажутся рабочими. Придется додумывать и экспериментировать. Здесь я предоставлю все имеющиеся источники, которые смог найти.

Что нам понадобится:

- смартфон с NFC или специальный ридер, который будет считывать вашу карту

- карты MIfare Zero для записи

Программа, с которой мы сегодня будем работать, называется Mifare Classic Tools (скачать её можно даже в Play Market). Она предоставляет возможность для взаимодействия с Mifare Classic RFID-тегами. Также еще можно использовать MFClassic (скачать её можете в моем втором телеграм канале).

Функции и возможности:

• Чтение Mifare Classic тегов

• Сохранение и редактирование данных тегов.

• Запись в Mifare Classic тегов (блочным)

• Клон Mifare Classic

• Управление ключами

• Создание, редактирование и сохранение файлов ключей

• Decode & Encode Mifare Classic Value Blocks

• Decode & Encode Mifare Classic условия доступа

• Сравните отвалов (Diff Tool)

• Отображение общей информации тегов

• Отображение данных тегов, как 7-Bit US-ASCII

• Отображение карты Mifare Classic и условия доступа в виде таблицы

• Дисплей Mifare Classic Value блоков, как целое число

• In-App (в автономном режиме) помощь и информация

Что мне удалось найти

Сам я подобное делать не пробовал да и нет возможности, так как у меня нет подходящих проездных карт и NFC модуля. Ниже будет информация с других сайтов. Ну а так как статьи с подобным содержимым подчищаются, я решил на всякий случай скопировать текст статей сюда (источник я, конечно, укажу). Например, на habr было две статьи посвященные тому, как легко взламываются карты «Тройка» (Москва) и «Подорожник» (Санкт-Петербург). Сейчас они удалены.

Содержимое статьи

Спешу предупредить читателей: Данная статья написана только для ознакомления, и ни в коем случае не призывает заниматься подделкой проездных билетов, так как это противоречит статье 327 УК РФ. Автор не несет ответственности за любые неправомерные действия совершенные людьми с использованием информации из данной статьи.

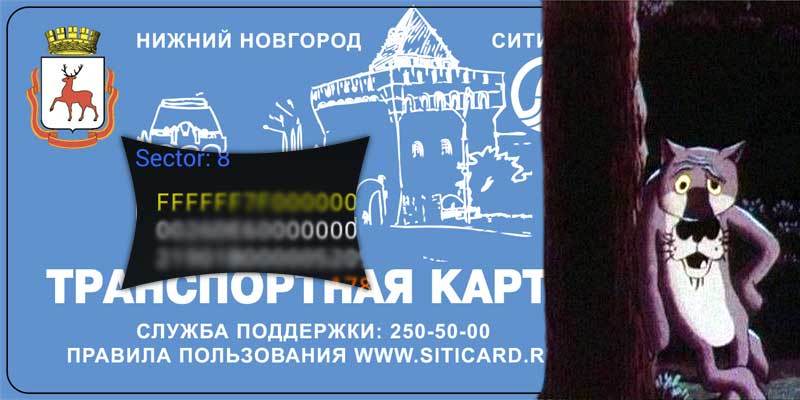

Я обычная девушка, сравнительно недавно работающая в сфере ИТ, не имею знаний в хакинге и взломе. Но вдохновленная статьями на Хабре про взлом транспортных карт «Тройка» и «Подорожник» (которые уже не доступны, авторы Ammonia и antoo), я решила рассказать про свой собственный опыт взлома транспортных карт «Ситикарт», которые действуют в Нижнем Новгороде.

Сразу скажу, я не хакер и не взломщица, а простой фронт-энд разработчик, мои знания по работе с ПК, если отбросить знания во фронт-энд разработке, можно охарактеризовать, как «опытный пользователь».

Я не разрабатывала специальные приложения, как делали это авторы упомянутых статей, а покажу, как доступными средствами можно легко взламывать транспортные карты. Методы взлома известны давно (лет 5-7 точно).

Если бы я, как разработчик, использовала старые версии фреймворков с известными уязвимостями, мне бы давно оторвал работодатель голову, но на разработчиков транспортных систем это, по-моему, не распространяется. Возможно, это связано с низкой подкованностью самих разработчиков.

Но вернусь к взлому. Итак, обо всем по порядку.

Все описанные мною действия я проводила осенью прошлого года, но, насколько мне известно, все работает и сейчас.

Итак, у меня есть недорогой смартфон с NFC. Я в свое время покупала транспортные карты «Ситикард» (так получилось, что у меня их несколько – порой забывала карту то дома, то на работе и приходилось покупать новую).

Я скачала официальное приложение производителя карт Mifare NXP Taginfo и просканировала свою транспортную карту:

Оказалось, что карта основана на чипе Mifare Plus S, но что самое важное, работает она в режиме безопасности № 1. А это значит, что по сути это простая карта Mifare Classic, которая легко взламывается.

Я скачала в Google Play замечательное приложение Mifare Classic Tool и просканировала транспортную карту стандартными ключами:

Тут меня постигло разочарование – ни один из известных ключей не подошел. Соответственно, использовать взлом способом, как было описано в статье про «Подорожник», было не возможно.

«Постойте-ка» — подумала я, «но ведь можно попробовать способ, как описано в статье про взлом «Тройки».

Действительно, у «Ситикард» тоже есть приложение из Google Play, которое позволяет проверять баланс карты, а впоследствии прикрутили возможность и пополнять карту.

Я скачала и установила это приложение. Но теперь передо мной встала дилемма: ключи к карте зашиты или в самом приложении, или «прилетают» с сервера. Декомпиллировать Android-приложения достаточно просто, но я в этом не очень хорошо разбираюсь.

Наверняка, более или менее соображающий разработчик может это достаточно легко сделать. Я такими умениями не обладала и обратилась к брату, который занимается ремонтом домофонов, думала, у него есть знакомый программист, но он предложил более элегантное и простое решение.