В России действуют законы, где описано, как правильно работать с информацией: кто отвечает за ее сохранность, как ее собирать, обрабатывать, хранить и распространять. Стоит знать их, чтобы случайно что-нибудь не нарушить.

Мы собрали для вас пять основных ФЗ о защите информации и информационной безопасности и кратко рассказали их ключевые моменты.

149-ФЗ «Об информации, информационных технологиях и о защите информации»

149-ФЗ — главный закон об информации в России. Он определяет ключевые термины, например, говорит, что информация — это любые данные, сведения и сообщения, представляемые в любой форме. Также там описано, что такое сайт, электронное сообщение и поисковая система. Именно на этот закон и эти определения нужно ссылаться при составлении документов по информационной безопасности.

В 149-ФЗ сказано, какая информация считается конфиденциальной, а какая — общедоступной, когда и как можно ограничивать доступ к информации, как происходит обмен данными. Также именно здесь прописаны основные требования к защите информации и ответственность за нарушения при работе с ней.

Ключевые моменты закона об информационной безопасности:

- Нельзя собирать и распространять информацию о жизни человека без его согласия.

- Все информационные технологии равнозначны — нельзя обязать компанию использовать какие-то конкретные технологии для создания информационной системы.

- Есть информация, к которой нельзя ограничивать доступ, например сведения о состоянии окружающей среды.

- Некоторую информацию распространять запрещено, например ту, которая пропагандирует насилие или нетерпимость.

- Тот, кто хранит информацию, обязан ее защищать, например, предотвращать доступ к ней третьих лиц.

- У государства есть реестр запрещенных сайтов. Роскомнадзор может вносить туда сайты, на которых хранится информация, запрещенная к распространению на территории РФ.

- Владелец заблокированного сайта может удалить незаконную информацию и сообщить об этом в Роскомнадзор — тогда его сайт разблокируют.

152-ФЗ «О персональных данных»

Этот закон регулирует работу с персональными данными — личными данными конкретных людей. Его обязаны соблюдать те, кто собирает и хранит эти данные. Например, компании, которые ведут базу клиентов или сотрудников. Мы подробно рассматривали этот закон в отдельной статье «Как выполнить 152-ФЗ о защите персональных данных и что с вами будет, если его не соблюдать»

Ключевые моменты закона:

- Перед сбором и обработкой персональных данных нужно спрашивать согласие их владельца.

- Для защиты информации закон обязывает собирать персональные данные только с конкретной целью.

- Если вы собираете персональные данные, то обязаны держать их в секрете и защищать от посторонних.

- Если владелец персональных данных потребует их удалить, вы обязаны сразу же это сделать.

- Если вы работаете с персональными данными, то обязаны хранить и обрабатывать их в базах на территории Российской Федерации. При этом данные можно передавать за границу при соблюдении определенных условий, прописанных в законе — жесткого запрета на трансграничную передачу данных нет.

Серверы облачной платформы VK Cloud (бывш. MCS) находятся на территории РФ и соответствуют всем требованиям 152-ФЗ. В публичном облаке VKможно хранить персональные данные в соответствии с УЗ-2, 3 и 4. Для хранения данных с УЗ-2 и УЗ-1 также есть возможность сертификации, как в формате частного облака, так и на изолированном выделенном гипервизоре в ЦОДе VK.

При построении гибридной инфраструктуры для хранения персональных данных на платформе VK Cloud (бывш. MCS) вы получаете облачную инфраструктуру, уже соответствующую всем требованиям законодательства. При этом частный контур нужно аттестовать, в этом могут помочь специалисты VK, что позволит быстрее пройти необходимые процедуры.

98-ФЗ «О коммерческой тайне»

Этот закон определяет, что такое коммерческая тайна, как ее охранять и что будет, если передать ее посторонним. В нем сказано, что коммерческой тайной считается информация, которая помогает компании увеличить доходы, избежать расходов или получить любую коммерческую выгоду.

Ключевые моменты закона о защите информации компании:

- Обладатель информации сам решает, является она коммерческой тайной или нет. Для этого он составляет документ — перечень информации, составляющей коммерческую тайну.

- Некоторые сведения нельзя причислять к коммерческой тайне, например, информацию об учредителе фирмы или численности работников.

- Государство может затребовать у компании коммерческую тайну по веской причине, например, если есть подозрение, что компания нарушает закон. Компания обязана предоставить эту информацию.

- Компания обязана защищать свою коммерческую тайну и вести учет лиц, которым доступна эта информация.

- Если кто-то разглашает коммерческую тайну, его можно уволить, назначить штраф или привлечь к уголовной ответственности.

63-ФЗ «Об электронной подписи»

Этот закон касается электронной подписи — цифрового аналога физической подписи, который помогает подтвердить подлинность информации и избежать ее искажения и подделки. Закон определяет, что такое электронная подпись, какую юридическую силу она имеет и в каких сферах ее можно использовать.

Ключевые моменты закона:

- Для создания электронной подписи можно использовать любые программы и технические средства, которые обеспечивают надежность подписи. Вы не обязаны использовать для этого какое-то конкретное государственное ПО.

- Подписи бывают простые, усиленные неквалифицированные и усиленные квалифицированные. У них разные технические особенности, разные сферы применения и разный юридический вес. Самые надежные — усиленные квалифицированные подписи, они полностью аналогичны физической подписи на документе.

- Те, кто работает с квалифицированной подписью, обязаны держать в тайне ключ подписи.

- Выдавать электронные подписи и сертификаты, подтверждающие их действительность, может только специальный удостоверяющий центр.

187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации»

Этот закон касается компаний, которые работают в сферах, критически важных для жизни государства — таких, что сбой в их работе отразится на здоровье, безопасности и комфорте граждан России.

К таким сферам относится здравоохранение, наука, транспорт, связь, энергетика, банки, топливная промышленность, атомная энергетика, оборонная промышленность, ракетно-космическая промышленность, горнодобывающая промышленность, металлургическая промышленность и химическая промышленность. Также сюда относят компании, которые обеспечивают работу предприятий из этих сфер, например, предоставляют оборудование в аренду или разрабатывают для них ПО.

Если на предприятии из этой сферы будет простой, это негативно отразится на жизни всего государства. Поэтому к IT-инфраструктуре и безопасности информационных систем на этих предприятиях предъявляют особые требования.

Ключевые моменты закона об информационной безопасности критически важных структур:

- Для защиты критической инфраструктуры существует Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА).

- Объекты критически важной инфраструктуры обязаны подключиться к ГосСОПКА. Для этого нужно купить и установить специальное ПО, которое будет следить за безопасностью инфраструктуры компании.

- Одна из мер предупреждения — проверка и сертификация оборудования, ПО и всей инфраструктуры, которая используется на критически важных предприятиях.

- Субъекты критической информационной инфраструктуры обязаны сообщать об инцидентах в своих информационных системах и выполнять требования государственных служащих. Например, использовать только сертифицированное ПО.

- Все IT-системы критически важных предприятий должны быть защищены от неправомерного доступа и непрерывно взаимодействовать с ГосСОПКА.

- При разработке IT-инфраструктуры критически важные предприятия должны руководствоваться 239 приказом ФСТЭК. В нем прописаны основные требования к защите информации на таких предприятиях.

- Государство имеет право проверять объекты критически важной инфраструктуры, в том числе внепланово, например, после компьютерных инцидентов вроде взлома или потери информации.

Главные законы об информации и информационной безопасности

- 149-ФЗ об информационной безопасности — устанавливает основные права и обязанности, касающиеся информации и информационной безопасности.

- 152-ФЗ — описывает правила работы с персональными данными.

- 98-ФЗ — определяет, что относится к коммерческой тайне компаний.

- 68-ФЗ — дает определение электронной подписи и описывает, как и когда ее можно применять, какой юридической силой она обладает.

- 187-ФЗ — описывает правила защиты IT-инфраструктуры на предприятиях, работающих в сферах, критически важных для государства. К таким сферам относится здравоохранение, наука, оборона, связь, транспорт, энергетика, банки и некоторая промышленность.

Читать по теме:

- Как выполнить 152-ФЗ о защите персональных данных и что с вами будет, если его не соблюдать.

- Как защищают персональные данные в облаке.

- Что такое информационная безопасность и какие данные она охраняет.

- Westwing Russia: мы переехали из AWS в облако VK, чтобы предлагать российским клиентам все необходимое.

Активное внедрение современных технологий дает новые возможности как потребителям финансовых услуг, так и тем, кто их предоставляет: скорость, доступность, комфорт получения разного рода сервисов постоянно увеличиваются. Однако новые технологии несут и новые угрозы — киберриски.

К киберрискам относятся:

— хищение средств клиентов финансовых организаций,

— финансовые потери самих участников рынка,

— нарушение надежности и непрерывности предоставления финансовых услуг,

— развитие системного кризиса из-за кибератак, поразивших крупнейшие организации.

Чтобы киберриски не приводили к таким серьезным последствиям, Банк России следит за киберустойчивостью финансовых организаций, предупреждает их о возможных новых типах атак и способах реагирования на них.

Более 1000 организаций — участники информобмена с ФинЦЕРТ, в том числе все российские банки

В 2022 году 50,4% хищений со счетов граждан совершалось с использованием методов социальной инженерии

За 2022 год инициировано разделегирование 5217 фишинговых доменов, 10 716 доменов направлено в Генеральную Прокуратуру Российской Федерации для ограничения доступа, включая более 1900 страниц (групп) в социальных сетях и 23 приложения. Также направлено на блокировку более 750 тысяч мошеннических телефонных номеров

В 2023 году Банк России одобрил Основные направления развития информационной безопасности кредитно-финансовой сферы на ближайшие три года. Их цели и задачи сформулированы по результатам обсуждения с участниками рынка. Документ также учитывает результаты, достигнутые при реализации Основных направлений на 2019-2021 годы, актуальные вызовы в сфере информационной безопасности и предусматривает:

- защиту прав потребителей финансовых услуг и повышение уровня доверия к цифровым технологиям,

- создание условий для безопасного внедрения цифровых и платежных технологий и обеспечения технологического суверенитета,

- обеспечение контроля рисков информационной безопасности, операционной надежности для непрерывности оказания банковских и финансовых услуг.

Последнее обновление страницы: 20.09.2023

#статьи

-

0

Служба защиты и нападения: информационная безопасность глазами профи

Как выглядит изнутри служба ИБ, чем внутренняя безопасность отличается от внешней и почему не надо бояться хакеров — в разговоре с Антоном Бочкарёвым.

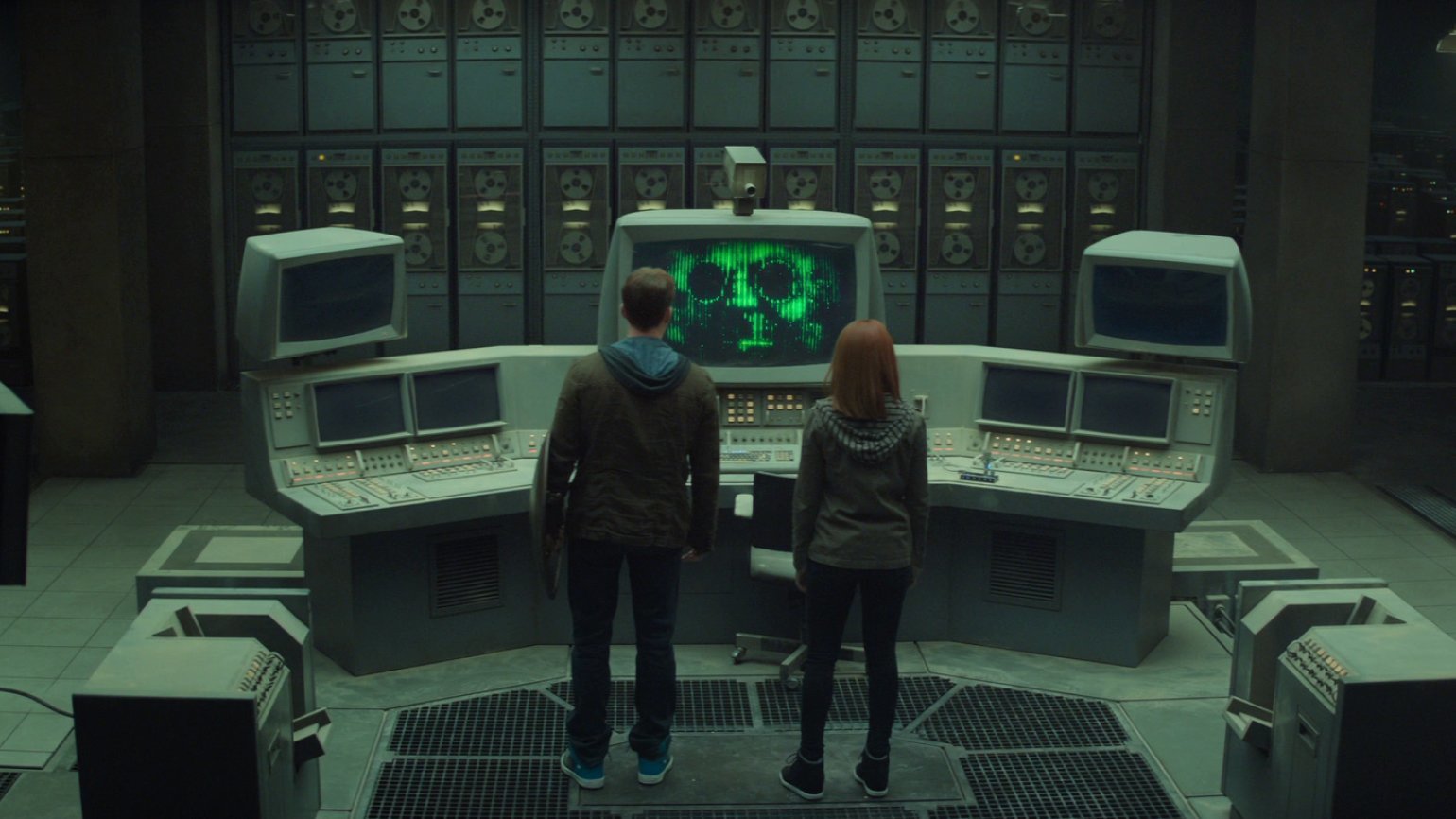

Кадр: сериал «Мифический квест»

Журналист, редактор. Фанат виртуальности во всех её видах — потому о ней и пишет.

Специалист по offensive security с восьмилетним стажем, основатель нескольких стартапов в области информационной и технологической безопасности.

- Что такое служба информационной безопасности

- Из чего состоит служба ИБ

- Чем различаются специалисты по внутренней и внешней безопасности

- С какими угрозами чаще всего сталкивается бизнес

- Можно ли провести аудит ИБ на предприятии своими силами

- Как вовлечь сотрудников фирмы в деятельность по ИБ

- Что делать, если утечка данных всё-таки произошла

- Правда ли, что есть хакеры-романтики?

- На какую зарплату может рассчитывать специалист по ИБ и какие в этой сфере грейды

- С чего начинать новичку, который хочет зайти в ИБ

Привет, я Антон Бочкарёв, потомственный айтишник. Мой отец тоже работает в этой сфере, так что в теме я, можно сказать, с детства. Информационной безопасностью я загорелся классе в девятом, когда пришёл на день открытых дверей соответствующей университетской кафедры. И пошло-поехало: школа, вуз, подработка сначала в IT, потом в ИБ, соревнования по инфобезопасности, диплом, первая работа безопасником, вторая, третья и так далее. Я своего рода энтузиаст: выступаю на научно-популярных конференциях, продвигаю эту тему в массы. В общем, как в детстве зацепило — так до сих пор и не отпускает.

Важно понимать, что ИБ и IT — это не одно в другом: ИБ — не часть IT, а IT — не часть ИБ. Это два больших пересекающихся множества.

Понятно, что в IT есть множество тем за рамками ИБ. Но и в безопасности есть очень многое за рамками IT. Это физическая безопасность: камеры слежения, турникеты и так далее. Это работа с персоналом. Это социальная инженерия, то есть взлом какой-либо организации через сотрудников. Это бумажки, юридические аспекты безопасности и прочее.

Кроме того, к ИБ относятся различные околофинансовые штуки для противодействия мошенничеству — например, антифрод-системы. Короче говоря, хотя ИБ и выросла из IT и тесно с ней связана, это не единый организм. Скорее это «близкие родственники»: много общих направлений, но у каждого есть и своя жизнь.

Если исходить из вузовской классификации, информационная безопасность делится на техническую, организационную и физическую. Но по факту сейчас они тесно связаны друг с другом, потому что даже физическая безопасность уже перестала ограничиваться турникетами и работает на IT: турникеты у нас теперь с бесконтактными картами, RFID-метками и прочими умными штуковинами. То же самое с социальной инженерией: фишинговые рассылки, обман сотрудников, вот это всё. Одно плавно перетекает в другое.

Всё неразрывно связано как с социальным фактором — с тем, чтобы сотрудники нажали на кнопку, совершили какие-то действия, так и с техническим: чтобы отработали средства защиты, чтобы сконфигурированное письмо действительно дошло до адресата, а не уничтожилось спам-фильтром и так далее. Даже физический взлом или проход на территорию в любом случае завязан на какие-то технические штуки. Всё-таки XXI век.

При этом многие IT-специалисты безопасностью не занимаются: они обслуживают системы, следят за тем, чтобы работали серверы, СКУД и тому подобное. А всё, что оказывается за рамками их полномочий, передаётся службе ИБ, которая строит стратегию, говорит, что и как должно работать. Так что в ИБ очень много гибридных направлений. Если сравнивать с IT, это чем-то похоже на сравнительно молодое направление DevOps.

В целом техническую часть ИБ можно разделить на две принципиально различающихся категории: offensive и defensive.

Defensive security — это так называемая blue team, «синяя команда» защитников. То есть сотрудники, которые занимаются мониторингом сети, настройкой средств защиты, антивирусов, безопасной разработкой. Они очень близко работают с IT: ставят security pipeline, методы проверок кода, который пишут разработчики. Часть blue team действительно работают наполовину системными администраторами, потому что им необходимо не только обслуживать средства защиты, но и банально разворачивать под них серверы.

Offensive security — атакующая команда. Несмотря на то что это звучит довольно странно, нелогично и даже как-то нелегально, это абсолютно законное направление, цель которого — в первую очередь тестирование на проникновение.

Специалисты offensive security стоят как бы вне организации: их основная задача — проверка защищённости тех или иных компонентов инфраструктуры либо всей компании в целом. Offensive security вообще родилась из того, что необходимо было как-то понять, насколько всё надёжно.

Один из самых верных способов сделать это — попробовать систему взломать. И этот подход сохраняется уже много лет. Изначально, если я правильно помню, его применяли в оборонных ведомствах США: именно там впервые начали продвигать тему тестирования на проникновение.

На самом деле скиллы и там, и там довольно разнообразные. Дело в том, что внутри каждого направления есть куча подсистем.

Например, в blue team есть отдельная очень сложная тема — форензика, или компьютерная криминалистика. Там работают люди, которые, как шутят безопасники, умеют профессионально копировать диски — и с них собирать всю информацию о том, как та или иная машина была взломана, какое вредоносное ПО использовалось, куда оно пыталось достучаться. Их задача — восстановить цепочку заражения или взлома.

Сюда же относятся ребята, занятые incident response, то есть реагированием на инциденты. Когда происходит взлом, они в тот же момент блокируют учётные записи, изолируют сегменты сетей, рабочие станции и так далее.

Скиллы у этих ребят довольно низкоуровневые: им нужно чётко понимать, как работает вредоносное ПО и как собирать цифровые доказательства с разных операционных систем. У тех, кто занимается, например, настройкой «Касперского» или других антивирусных средств, скиллы совсем другие, хотя они работают в том же blue team.

Кроме того, в blue team есть совершенно отдельное направление security operations center. Специалисты SOC — более универсальные, их задача — отслеживать угрозы в режиме реального времени. Им приходит очень много alert-информации с различных средств защиты. Они должны чётко понимать, проводится ли какая-то атака или происходит ли аномалия в сети либо на внешнем периметре, и передавать информацию куда нужно. Либо как-то самостоятельно расследовать, пока не разберутся, нужно ли вообще кому-то писать и беспокоить. Их скиллы близки к incident response, но они работают и со средствами защиты. В общем, своеобразная золотая середина.

В offensive security всё ещё сложнее. Есть люди, которые занимаются непосредственно безопасностью веб-сайтов, такие профессиональные веб-тестеры. Моя же основная специализация — тестирование на проникновение всей внутренней инфраструктуры: серверов, сетевых протоколов, spoofing, active directory, если это Windows, поднятия привилегий на любых серверах. Там совсем другие скиллы.

Отдельная категория — социальная инженерия. Я этим тоже довольно долго занимался, мне это нравилось. Там вообще работа наполовину с людьми, наполовину с технологиями, от рассылки вредоносных писем до звонков или физического прохода на территорию заказчика. Задача — всеми правдами и неправдами, не показывая никаких документов, дойти до сетевой розетки предприятия, зайти внутрь, подключиться, что-то скачать.

Если же говорить об общих чертах всех безопасников — это люди с большим желанием учиться и любопытством. И с особым подходом, который вырабатывается либо в вузе, либо, что чаще, на работе, — на всё смотреть с точки зрения именно безопасности. Ты везде ищешь брешь, уязвимость, возможность обойти тот или иной механизм.

Сейчас на слуху утечки, особенно из-за прошлогодних событий с «Яндекс Едой» и прочими массовыми сервисами. Их можно классифицировать на три категории.

Внутренние злонамеренные утечки — самая распространённая категория. Они происходят, когда в компании есть инсайдер, который по каким-либо мотивам хочет слить данные. Это как раз то, что произошло с «Яндекс Едой». Мотивы могут быть разные: обогащение, политика, идеология либо просто желание отомстить компании. Эти утечки наиболее опасны.

Нередко злоумышленники вербуют персонал тех же сотовых операторов или банков, чтобы через них работать на рынке «пробива». Им за это платят деньги. Над такими утечками работает в первую очередь служба безопасности. Для их фиксации пытаются ставить DLP и подобные системы контроля утечек.

Внешние злонамеренные утечки — это примерно то, что сейчас делают некоторые хакерские группировки. Правильно говорить даже не «хакерские», а «киберкриминальные», которые пытаются не только зашифровать информацию клиентов — сейчас это самый успешный способ монетизации для преступников, — но ещё и устроить утечку с целью шантажа. Например, перед одной из недавних презентаций Apple слили техническую документацию по новым макбукам. Такие утечки случаются довольно редко.

Внутренние ненамеренные. Они происходят довольно часто, но, как правило, по мелочи. Например, у вас в сети есть какой-нибудь сервер Elasticsearch. Он прекрасно работает внутри сети, его порт виден всем, кому нужно. Всё замечательно. Но тут какой-нибудь сисадмин Вася случайно ошибается и неправильно обновляет конфигурацию сетевого оборудования на периметре, и неожиданно порт Elasticsearch становится виден всему интернету. Вашу базу сразу же кто-то скачивает, а через пару дней её продают на каком-нибудь хакерском форуме как утечку. Как правило, такие утечки менее разрушительны, потому что что-то серьёзное обычно достаточно изолировано от интернета и утекает какая-то ерунда. Но компания тем не менее несёт репутационный ущерб, что неприятно.

Если же перейти вообще ко всем угрозам, то вирусы 1990-х уже не актуальны. И сами вирусы стали другими, и киберкриминальный бизнес вырос до полноценных ОПГ со своими цепочками поставок и субподрядчиками.

Против крупных корпораций вроде Microsoft работают криминальные корпорации размером чуть поменьше, где профессионально пишут вирусы-шифровальщики, которые очень хорошо и просто монетизируются. Всё это делается солидным штатом разработчиков, поддерживается тысячами криминальных сисадминов, распространяется через широкую сеть партнёров.

Всё это абсолютно разные люди, которые могут быть друг с другом даже не знакомы, а работать исключительно по системе фактически подряда друг у друга, по партнёрствам криминальным. Эти цепочки могут перестраиваться. И самые ценные в них те, кого действительно пытаются ловить сейчас все силовые структуры практически всех стран, — первые в цепочке, первоначальные шифровальщики, которые пишут сам вирус, потому что их меньше всего. Это самая сложная часть.

А дальше всё проще. Например, на распространение в таких цепочках принимают кого угодно, с минимальной репутацией. Человек работает исключительно на проценты. Его задача — отправить в какую-нибудь компанию вирус и добиться, чтобы он там что-нибудь зашифровал. Он не переживает, кто будет запрашивать выкуп и как они получат деньги. Ему просто на биткоин-кошелёк прилетит сумма.

Участники подобных криминальных схем не отдают лишнюю информацию по цепочке. Например, дилерам вирус генерируется автоматически, предварительным распространением. Разработчики отгружают его туда и за это сразу берут предоплату. Каждый распространитель получает свой уникальный вирус, можно сказать. Хотя в целом все они работают идентично. Если какой-то образец утекает и начинает детектироваться средствами защиты, об этом моментально проходит информация, и разработчик пропадает. Поэтому у силовиков редко получается восстановить цепочку полностью — никто ж никого не знает.

Лучше, конечно, доверять профессионалам, как и в любой сложной работе. Хотя минимальный, базовый аудит может сделать и дилетант. Отталкиваться нужно в первую очередь от того, что для вас критично. В каждой компании есть данные, которые действительно важны для её бизнес-процессов. Иногда эти данные на удивление простые: скажем, архив электронной почты за месяц. Просто представьте, что будет, если у вас неожиданно зашифруют электронную почту, все предыдущие письма и почта встанет.

Нужно чётко понимать, что представляет для вас наибольший риск: утечка, потеря или простой. Например, на промышленных предприятиях простой критичнее всего. Им не так важно, что какие-то данные о внутренних закупках или стоимости материалов уйдут в Сеть. Но если остановятся станки, это будут огромные потери денег.

У других же компаний клиентские данные важнее всего: если они утекут из той же «Яндекс Еды», это будет непоправимый ущерб компании, и об этом будут ещё долго вспоминать. Никакой безопасник со стороны не скажет, что для вас критичнее всего, ведь для этого нужно понимать бизнес-процессы компании.

Опять же, в безопасности есть золотое правило целесообразности, которое гласит: не нужно защищаться от угрозы ущерба в миллион средствами защиты ценой в два миллиона. Допустим, с хорошей IT-командой удивительно много можно построить на open source, но придётся выложить крупную сумму на поддержку. А можно строить на хороших дорогих продуктах, которые будет просто поддерживать. Каждый выбирает свой путь.

Люди всегда совершают ошибки, это проблема, и она будет вечной. Есть так называемое «правило 7%». Я многократно наблюдал его в действии: сколько людей ни обучай, как ни мотивируй, как ни пытайся каким-то образом запугать, всё равно 7% будут подвержены тем или иным социотехническим атакам. Они откроют письмо, перейдут по опасной ссылке, введут данные либо запустят что-то не то. И эти 7% никогда не уйдут. Не потому, что люди какие-то глупые. В эти 7% может попасть кто угодно. Просто в момент, когда к ним приходит это вредоносное письмо, люди случайно оказываются в состоянии, когда они не могут критически воспринимать информацию.

Например, у человека беда: у него умер близкий родственник или ещё что-то ужасное случилось. Он вроде бы сидит на работе, но в мыслях совсем не здесь, находится в состоянии «изменённого сознания». И в этот момент он напрочь забывает обо всём, чему его учили, и становится лёгкой наживкой для мошенников.

Схожим образом, кстати, действует эйфория. Допустим, человек только что выиграл в лотерею или получил новую должность в компании. Он пишет всем друзьям: «У меня всё круто, наконец-то! Новые возможности, всё прекрасно». И тут же отключает критическое мышление, попадая в те самые 7%. В принципе, мы всегда будем подвержены таким атакам. Но обучение позволяет не поднимать эту планку угрозы выше 7%. А если людей не обучать вовсе, у вас будет не 7%, а 17–20% и даже больше.

Сейчас многие ИБ-компании проводят на постоянной основе крутые тренинги по информационной безопасности, с презентациями, тестами и даже симуляциями. Я сам принимал участие в таких проектах. Это давало неплохие результаты. Но как с людьми разговаривать? Я, наверное, уже надоел немножко с «Яндекс Едой», но они действительно хорошо поступили, что признали утечку, объяснили всем, почему так случилось, написали большое письмо. И, ссылаясь на «Яндекс Еду», можно, в принципе, разговаривать с сотрудниками: «Смотрите, вы же не хотите, чтобы наши клиенты и бизнес пострадали так же? Чтобы завод встал и мы не выплатили вам премии? Ну так не лазьте по Сети где попало».

Если с людьми разговаривать таким языком, а не языком запретов: «Всё нельзя, потому что нельзя», люди адекватно это воспринимают и начинают понимать требования, которые к ним предъявляют. Например, иногда сотрудникам непонятно, почему нельзя подключить сотовый телефон и скидывать с него какие-то файлы на рабочем месте. Надо объяснять: «Потому что вы можете принести со своего домашнего компьютера что-то, что не особо хотели».

В таких случаях, без вариантов, нужно обращаться к профессионалам: провести полноценное расследование внутри компании средствами IT-отдела практически невозможно. Более того: часто случается, что именно айтишники могут невольно или умышленно замести важные следы и помешать своей самодеятельностью специалистам по ИБ.

Главное правило в любой чрезвычайной ситуации — не действовать хаотично. В идеале кто-то должен сразу же взять на себя ответственность за управление процессом и контролировать, кто и чем будет заниматься. К счастью, и на этой стадии вам на помощь могут прийти профи, некоторые — даже на безвозмездной основе. Возможно, они не вышлют сразу же своего специалиста, но в любом случае подскажут, что делать, если в вашей сети происходит что-то странное.

Более того, зачастую они сами становятся инициаторами расследования. Допустим, они могут мониторить новенький вирус, который на данный момент практически не детектируется. И если увидят, что он попал к вам, непременно позвонят: «Здравствуйте, у вас всё хорошо? Мы увидели, что вы вирус загружали. Может, у вас какие-то проблемы? Требуется ли наша помощь?»

Самые известные из таких компаний — в первую очередь дочка Сбербанка по кибербезопасности BI.ZONE («Безопасная информационная зона»), популярная в России компания расследования инцидентов Group-IB и, конечно же, «Лаборатория Касперского».

Но и частные специалисты тоже очень неплохо работают. Например, в моём стартапе зарегистрированы эксперты, которые могут поучаствовать вначале на безвозмездной основе, а дальше как договоритесь.

Точно так же сотрудников вашей службы ИБ, скорее всего, поддержат их коллеги из других компаний. В случае, если кто-то из них замечает, что у вас возникла опасность утечки, вам, как правило, немедленно приходит письмо: «Здравствуйте, у вас вот так и так случилось. Мы обнаружили, что у вас торчит сервер. Рекомендуем побыстрее исправить, пока только мы это видим».

По этой причине, кстати, рекомендую заказывать услуги сразу у нескольких ИБ-компаний. Это помогает получить широкую палитру независимых взглядов на вашу инфраструктуру. Дороговато, конечно, но если обратиться к частным специалистам, то получится и эффективно, и не очень накладно для вашего бюджета.

В начале нулевых действительно было принято восхищаться «хакерами», «фрикерами», «белыми шляпами», «чёрными шляпами», Кевином Митником и прочими культовыми персонажами IT-тусовки. Про них писали в газетах, снимали кино и вообще всячески превозносили.

В ту пору хакерами называли всех, кто хоть мало-мальски разбирался в IT или хотя бы мог что-нибудь эффектно поломать. Когда-то Крис Касперски, известный автор по безопасности, сформулировал фразу: «Главное моё преступление — любопытство». Многие взломы банков и в самом деле происходили поначалу просто из любви к самому процессу: получить доступ к сети, посмотреть, что там, пройти в какие-то внутренние подсети. Например, взлом «Ситибанка» в России, ещё при FidoNet, преследовал целью не взломать сам банк, а получить доступ к интернету из Fido.

Сейчас всё иначе: слово «хакер» перестало нести романтический полукриминальный подтекст. Теперь это просто профессионал в сфере ИБ. Хотя в английском языке ещё сохранились отголоски той эпохи. В частности, всех, кто занимается безопасностью легально, до сих пор называют white hats. Стопроцентных, беспримесных уголовников от IT — black hats. А grey hats — это, соответственно, как бы не определившиеся: те, кто работает вроде бы и легально, но время от времени делает что-то не совсем законное для себя или не совсем для себя.

Хотя часто возникает путаница. Допустим, человек взломал какой-нибудь сайт, но не нанёс никакого ущерба, а только написал письмо: «Ребята, у вас всё плохо». Он вроде бы white — но при этом он даже близко не имел права делать что-то подобное, и по закону он black. Но, с другой стороны, он же никому не навредил, а наоборот — сделал всё во благо. И поэтому он вроде как grey. Попробуй разберись в этих оттенках серого.

Так что у профессионалов в ходу более простая и понятная терминология. Есть специалисты по безопасности, они же хакеры. Есть киберкриминал, который просто зарабатывает на этом деньги. И есть активисты, то есть люди, которые используют брешь в безопасности для продвижения какой-то своей идеологии. Активизм — это продолжение старого движения Anonymous, когда с помощью взломов привлекали внимание к какой-либо проблеме.

Также выделяют компании и хакерские группировки, которые работают на спецслужбы. Это фактически подрядчики либо штатные работники силовых структур той или иной страны. С одной стороны, они не криминал, потому что не занимаются зарабатыванием денег на выкупах. С другой — их деятельность с точки зрения международного права абсолютно нелегальна.

Наша табель о рангах — не совсем как в обычном IT. В безопасность, как правило, приходят двумя путями. Путь первый — прямой, как у меня: загорелся, пошёл учиться в вуз по специальности, параллельно принимал участие в каких-то движухах, соревнованиях, где-то подрабатывал и вырос в безопасника. Но он довольно редкий. Чаще люди приходят к нам через IT, так как, условно говоря, после школы не все понимают, чем они хотят заниматься. Начинает человек в своей работе искать какой-то активности — и потихонечку смещается в сторону ИБ. Это довольно органичный путь: иногда переход из IT в ИБ происходит даже в рамках одной компании.

При этом я высчитал такую зависимость: средняя зарплата в IT примерно на 30% выше, чем в безопасности. И у нас довольно сложно определить, кто junior, кто middle, а кто senior. Особенно если человек начинал в одной специальности, потом перешёл в другую, потом в третью. Я знаю примеры, когда люди из offensive переходили в defensive, потому что им просто становилось интересно. Поначалу они теряли в скиллах, но рост в нашей сфере реактивный. Если человек захочет, подниматься можно довольно быстро.

Важный момент, особенно для начинающих: высшее образование в индустрии ИБ приветствуется, но всё ещё не является обязательным и вряд ли будет таковым. Тут как в IT: скиллы важнее дипломов. У меня есть замечательные ребята. Один окончил экономфак, стал аспирантом, писал кандидатскую. Второй отучился на бухгалтера. Через какое-то время оба ушли в IT. А потом сместились и стали успешными безопасниками. Что тот, что другой — очень известные и авторитетные люди на рынке.

Вакансий для новичков хватает. Есть регулярные стажировки, особенно у гигантов. У меня был опыт, когда я собеседовал человека к нам на «новичковскую» вакансию. И к нам приходили в основном ребята после вуза. Выбирать было очень тяжело, практически не из кого: все, кто к нам приходил, были люди незаряженные. Складывалось ощущение, что они отучились просто ради галочки. Они вроде что-то освоили в процессе учёбы, а в голове каша. Для таких людей довольно тяжело найти вакансии. А если вы приходите с горящими глазами и желанием учиться, то это вам даёт гигантский бонус.

Есть очень крутые конференции по ИБ. В России их три: Offzone, Positive Hack Days и ZeroNights. Первые две проходят в Москве, третья — в Санкт-Петербурге.

Можно поучаствовать в регулярных соревнованиях — например, в Capture The Flag, с которых я начинал ещё студентом. Они дают практику, позволяют влиться в тусовку, получить доступ к ресурсам по ИБ, которых на самом деле очень много. Есть известный телеграм-канал «Кавычка», который ведёт Антон Лопаницын aka Bo0oM. Там действительно крутые, глубокие вещи, связанные с web security. Есть более лайтовый, но позволяющий понять, что происходит в мире утечек, канал «Утечки информации» от компании DLBI.

Есть канал, довольно тяжёлый технически, но очень круто рассказывающий о том, что происходит в киберкриминале. Он называется SecAtor. Могу также порекомендовать канал моего товарища YAH — Yet another hacker channel. Тот же журнал «Хакер» до сих пор выходит, и там крутые статьи.

Можно читать и Habr, хотя про безопасность там мало, и её там в последнее время очень сильно не любят, судя по комментариям. Хотя я до сих пор не могу понять почему.

Есть известное противостояние IT и ИБ, потому что ИБ постоянно пытается заставить IT сделать что-то безопаснее и мешает им, условно говоря, спокойно жить. А IT постоянно пытается от этого всего отбиваться и не давать безопасности как-то контролировать себя. Думаю, зря. Ведь гораздо лучше жить по принципу из известного фильма: «Я помогаю тебе, ты помогаешь мне, а вместе мы делаем общее дело».

Как зарабатывать больше с помощью нейросетей?

Бесплатный вебинар: 15 экспертов, 7 топ-нейросетей. Научитесь использовать ИИ в своей работе и увеличьте доход.

Узнать больше

Перспективы и риски арбитражных споров. Ситуации, связанные со ст. 13.12. КоАП РФ

1. Нарушение условий, предусмотренных лицензией на осуществление деятельности в области защиты информации (за исключением информации, составляющей государственную тайну), —

влечет наложение административного штрафа на граждан в размере от одной тысячи до одной тысячи пятисот рублей; на должностных лиц — от одной тысячи пятисот до двух тысяч пятисот рублей; на юридических лиц — от пятнадцати тысяч до двадцати тысяч рублей.

(в ред. Федеральных законов от 22.06.2007 N 116-ФЗ, от 02.12.2013 N 341-ФЗ)

(см. текст в предыдущей редакции)

2. Использование несертифицированных информационных систем, баз и банков данных, а также несертифицированных средств защиты информации, если они подлежат обязательной сертификации (за исключением средств защиты информации, составляющей государственную тайну), —

влечет наложение административного штрафа на граждан в размере от одной тысячи пятисот до двух тысяч пятисот рублей с конфискацией несертифицированных средств защиты информации или без таковой; на должностных лиц — от двух тысяч пятисот до трех тысяч рублей; на юридических лиц — от двадцати тысяч до двадцати пяти тысяч рублей с конфискацией несертифицированных средств защиты информации или без таковой.

(в ред. Федеральных законов от 22.06.2007 N 116-ФЗ, от 02.12.2013 N 341-ФЗ)

(см. текст в предыдущей редакции)

3. Нарушение условий, предусмотренных лицензией на проведение работ, связанных с использованием и защитой информации, составляющей государственную тайну, созданием средств, предназначенных для защиты информации, составляющей государственную тайну, осуществлением мероприятий и (или) оказанием услуг по защите информации, составляющей государственную тайну, —

влечет наложение административного штрафа на должностных лиц в размере от двух тысяч до трех тысяч рублей; на юридических лиц — от двадцати тысяч до двадцати пяти тысяч рублей.

(в ред. Федеральных законов от 22.06.2007 N 116-ФЗ, от 02.12.2013 N 341-ФЗ)

(см. текст в предыдущей редакции)

4. Использование несертифицированных средств, предназначенных для защиты информации, составляющей государственную тайну, —

влечет наложение административного штрафа на должностных лиц в размере от трех тысяч до четырех тысяч рублей; на юридических лиц — от двадцати тысяч до тридцати тысяч рублей с конфискацией несертифицированных средств, предназначенных для защиты информации, составляющей государственную тайну, или без таковой.

(в ред. Федерального закона от 22.06.2007 N 116-ФЗ)

(см. текст в предыдущей редакции)

5. Грубое нарушение условий, предусмотренных лицензией на осуществление деятельности в области защиты информации (за исключением информации, составляющей государственную тайну), —

влечет наложение административного штрафа на лиц, осуществляющих предпринимательскую деятельность без образования юридического лица, в размере от двух тысяч до трех тысяч рублей или административное приостановление деятельности на срок до девяноста суток; на должностных лиц — от двух тысяч до трех тысяч рублей; на юридических лиц — от двадцати тысяч до двадцати пяти тысяч рублей или административное приостановление деятельности на срок до девяноста суток.

(в ред. Федеральных законов от 22.06.2007 N 116-ФЗ, от 02.12.2013 N 341-ФЗ)

(см. текст в предыдущей редакции)

(часть пятая введена Федеральным законом от 02.07.2005 N 80-ФЗ)

6. Нарушение требований о защите информации (за исключением информации, составляющей государственную тайну), установленных федеральными законами и принятыми в соответствии с ними иными нормативными правовыми актами Российской Федерации, за исключением случаев, предусмотренных частями 1, 2 и 5 настоящей статьи, —

влечет наложение административного штрафа на граждан в размере от пятисот до одной тысячи рублей; на должностных лиц — от одной тысячи до двух тысяч рублей; на юридических лиц — от десяти тысяч до пятнадцати тысяч рублей.

(часть 6 введена Федеральным законом от 02.12.2013 N 341-ФЗ)

7. Нарушение требований о защите информации, составляющей государственную тайну, установленных федеральными законами и принятыми в соответствии с ними иными нормативными правовыми актами Российской Федерации, за исключением случаев, предусмотренных частями 3 и 4 настоящей статьи, если такие действия (бездействие) не содержат уголовно наказуемого деяния, —

влечет наложение административного штрафа на граждан в размере от одной тысячи до двух тысяч рублей; на должностных лиц — от трех тысяч до четырех тысяч рублей; на юридических лиц — от пятнадцати тысяч до двадцати тысяч рублей.

(часть 7 введена Федеральным законом от 02.12.2013 N 341-ФЗ)

Примечание. Понятие грубого нарушения устанавливается Правительством Российской Федерации в отношении конкретного лицензируемого вида деятельности.

(примечание введено Федеральным законом от 02.07.2005 N 80-ФЗ)

К какой ответственности может быть привлечен работник, если нарушил требования инструкции по работе на компьютере (противодействие хакерским атакам)

Распечатать

В связи с участившимися хакерскими атаками, организация разработала инструкцию, в которой перечислены

действия, которые запрещено выполнять работнику при использовании компьютера (открывать

электронные письма от неизвестных контрагентов, открывать страницы определенных

сайтов и т.п.). Работник ознакомился с данной инструкцией и подписал её.

Вопрос

К какой ответственности может быть привлечен работник

в случае нарушения инструкции и может ли работодатель в случае такого нарушения

взыскать с работника какие-либо убытки?

Ответ юриста

Трудовые

и другие непосредственно связанные с ними отношения регулируются трудовым

законодательством, включая законодательство об охране труда, иными нормативными

правовыми актами, содержащими нормы трудового права, а также коллективными

договорами, соглашениями и локальными нормативными актами, содержащими нормы трудового

права (ст. 5 ТК РФ).

Трудовой

кодекс РФ не содержит определения локальных нормативных актов.

Как

следует из ч. 1 ст. 8 ТК РФ, локальные нормативные акты, содержащие нормы

трудового права (далее — локальные нормативные акты или ЛНА), принимают работодатели

(за исключением работодателей — физических лиц, не являющихся индивидуальными

предпринимателями) в пределах своей компетенции в соответствии с трудовым

законодательством, иными нормативными правовыми актами, содержащими нормы

трудового права, коллективными договорами, соглашениями.

Наиболее

распространенные формы таких актов — положение, правила и инструкция.

Локальные

нормативные акты можно разделить, например, на следующие виды:

—

обязательные — состав таких актов определен трудовым законодательством.

Трудовой кодекс РФ содержит прямое указание на принятие подобных документов

(например, ст. 189, ч. 2 ст. 135 ТК РФ);

—

необязательные — такие документы прямо не предусмотрены трудовым

законодательством, работодатель принимает их по своему усмотрению (например,

Положение о добровольном медицинском страховании, Положение об организации

детского отдыха).

Путеводитель

по кадровым вопросам. Порядок разработки и утверждения локальных нормативных

актов организации {КонсультантПлюс}

Работники

должны быть ознакомлены под подпись со всеми локальными нормативными актами,

принимаемыми в организации и непосредственно связанными с их трудовой

деятельностью (абз. 10 ч. 2 ст. 22 ТК РФ).

Подтвердить

факт ознакомления работников с локальными актами можно несколькими способами.

—

Подписью работника на листе ознакомления. Также должны быть указаны его

фамилия, имя, отчество и дата ознакомления. Этот лист прилагается к каждому

локальному нормативному акту, нумеруется, прошивается и скрепляется печатью и

подписью должностного лица.

—

Подписью работника на отдельном документе — журнале ознакомления работников с

локальными нормативными актами. В отличие от листа ознакомления этот журнал

предусматривает возможность ознакомления работников с несколькими локальными

нормативными актами.

—

Подписью работника на листе ознакомления, являющемся приложением к трудовому

договору.

Путеводитель

по кадровым вопросам. Порядок разработки и утверждения локальных нормативных

актов организации {КонсультантПлюс}

Работодатель

имеет право привлекать работников к материальной ответственности в порядке,

установленном Трудовым кодексом РФ и иными федеральными законами (абз. 6 ч. 1

ст. 22 ТК РФ).

Согласно

ч. 1 ст. 238 ТК РФ работник обязан возместить работодателю причиненный ему

прямой действительный ущерб.

Путеводитель

по кадровым вопросам. Материальная ответственность работника {КонсультантПлюс}

Для

привлечения работника к материальной ответственности необходимо соблюдение

условий, предусмотренных ст. 233 ТК РФ:

—

наличие прямого действительного ущерба, подтвержденного соответствующими

документами;

—

вина работника в причинении работодателю такого ущерба. Под виной понимаются

умысел или неосторожность в действиях работника, которые привели к

возникновению ущерба у работодателя. Умысел состоит в том, что работник знал

(предполагал) о возникновении у работодателя прямого действительного ущерба от

его действий;

—

совершение работником неправомерных действий (или бездействия), т.е. нарушающих

нормы законодательства;

—

наличие причинной связи между действиями работника и возникшим у работодателя

прямым действительным ущербом.

То,

что соблюдение всех указанных условий обязательно для привлечения работника к

материальной ответственности, подтверждается и судебной практикой (см.

Определение Санкт-Петербургского городского суда от 03.11.2011 N

33-16427/2011).

Путеводитель

по кадровым вопросам. Материальная ответственность работника {КонсультантПлюс}

Статьей

241 ТК РФ установлены пределы материальной ответственности работника. Согласно

данной норме работник, с которым не заключен договор о полной материальной

ответственности, несет ответственность в пределах своего месячного заработка.

Материальная ответственность в полном размере причиненного работодателю ущерба

может возлагаться на работника только в случаях, предусмотренных Трудовым

кодексом РФ и иными федеральными законами. Подробнее об этом см. п. 3

настоящего материала.

Ограниченная

материальная ответственность означает, что работник обязан возместить сумму,

которая не превышает размера его средней заработной платы за месяц, независимо

от размера причиненного ущерба (см. Определение Московского областного суда от

17.06.2010 по делу N 33-11823).

Путеводитель

по кадровым вопросам. Материальная ответственность работника {КонсультантПлюс}

За

совершение дисциплинарного проступка, т.е. за виновное неисполнение или

ненадлежащее исполнение работником своих трудовых обязанностей, к нему можно

применить три вида взысканий (ч. 1 ст. 192 ТК РФ):

—

замечание (менее строгая мера ответственности);

—

выговор (более строгая мера ответственности);

—

увольнение.

Путеводитель

по кадровым вопросам. Дисциплинарные взыскания. Замечание, выговор, увольнение

{КонсультантПлюс}

Работодатель

может применять дисциплинарные взыскания за совершение дисциплинарного

проступка, то есть неисполнение или ненадлежащее исполнение работником по его

вине возложенных на него трудовых обязанностей (абз. 1 ч. 1 ст. 192 ТК РФ).

Основные

права и обязанности работника перечислены в ст. 21 ТК РФ. В частности, он

должен добросовестно исполнять трудовые обязанности, возложенные на него

трудовым договором, соблюдать правила внутреннего трудового распорядка,

дисциплину труда. Это следует из абз. 1 — 4 ч. 2 названной статьи. Под

дисциплиной труда понимается обязательное для всех работников подчинение

правилам поведения, определенным в соответствии с Трудовым кодексом РФ, иными

федеральными законами, коллективным договором, соглашениями, локальными

нормативными актами, трудовым договором (ч. 1 ст. 189 ТК РФ). Следует

учитывать, что для отдельных категорий работников действуют уставы и положения

о дисциплине, которые установлены федеральными законами (ч. 5 ст. 189 ТК РФ).

Правила

поведения работников могут быть закреплены, например, в правилах внутреннего

трудового распорядка или иных локальных нормативных актах, действующих у

работодателя. Это следует из положений ч. 1 ст. 8, абз. 7 ч. 1 ст. 22, ст. 189

ТК РФ. Работник в силу требований абз. 10 ч. 2 ст. 22 ТК РФ должен быть

ознакомлен под подпись с такими документами. Аналогичные выводы содержатся в

Письме Минтруда России от 16.09.2016 N 14-2/В-888.

Путеводитель

по кадровым вопросам. Дисциплинарные взыскания. Замечание, выговор, увольнение

{КонсультантПлюс}

Служебный

компьютер предоставляется для использования работнику на основании локального

нормативного акта работодателя (приказа, инструкции, правил внутреннего

трудового распорядка), которым определяются цели и порядок использования

работником данного имущества. Согласно ст. 21 ТК РФ работник обязан бережно

относиться к имуществу работодателя и других работников, причем не только в

рабочее время, но и в период времени отдыха.

В

соответствии со ст. 192 ТК РФ на работника может быть наложено дисциплинарное

взыскание за неисполнение или ненадлежащее исполнение работником по его вине

возложенных на него трудовых обязанностей, которые закреплены в трудовом

договоре, должностной инструкции, иных локальных нормативных актах, действующих

у конкретного работодателя.

{Вопрос:

…В организации установлен перерыв с 13 до 14 часов. Работник организации в

перерыве со служебного компьютера посещает социальные сети, играет в

онлайн-игры. Вправе ли организация привлечь работника к дисциплинарной

ответственности за это? (Консультация эксперта, 2014) {КонсультантПлюс}}

Таким

образом, если соответствующее положение закреплено в инструкции, то работодатель

вправе привлечь работника к дисциплинарной ответственности за нарушение пунктов

данной инструкции. Также работодатель в данной ситуации имеет право привлекать

работников к материальной ответственности при соблюдение условий,

предусмотренных ст. 233 ТК РФ.

Подборка документов:

Вопрос:

…В организации установлен перерыв с 13 до 14 часов. Работник организации в

перерыве со служебного компьютера посещает социальные сети, играет в

онлайн-игры. Вправе ли организация привлечь работника к дисциплинарной

ответственности за это? (Консультация эксперта, 2014) {КонсультантПлюс}

Вопрос:

Работник использует служебный компьютер в личных целях во время обеденного

перерыва. Можно ли в связи с этим привлечь его к дисциплинарной

ответственности? (Консультация эксперта, 2013) {КонсультантПлюс}

Ситуация:

Когда работник несет материальную ответственность перед работодателем?

(«Электронный журнал «Азбука права», 2018) {КонсультантПлюс}

Путеводитель

по кадровым вопросам. Дисциплинарные взыскания. Замечание, выговор, увольнение

{КонсультантПлюс}

Путеводитель

по кадровым вопросам. Материальная ответственность работника {КонсультантПлюс}

Разъяснение дано в рамках услуг «ЛИНИИ

КОНСУЛЬТАЦИЙ» консультантом по правовым вопросам ООО НТВП «Кедр-Консультант»

Макшаковым Игорем Борисовичем, апрель

2018 г.

При подготовке ответа использована СПС

КонсультантПлюс.

Данное разъяснение не является официальным и

не влечет правовых последствий, предоставлено в соответствии с Регламентом

ЛИНИИ КОНСУЛЬТАЦИЙ (www.ntvpkedr.ru).

1. Введение

Настоящие правила предназначены для обязательного ознакомления выделенному в организации сотруднику, отвечающему за информационную безопасность при использовании средств криптографической защиты информации и работе в защищенной телекоммуникационной системе.

2. Основные понятия

Система − автоматизированная информационная система передачи и приема информации в электронном виде по телекоммуникационным каналам связи в виде юридически значимых электронных документов с использованием средств электронной подписи.

Автоматизированное рабочее место (АРМ) – ПЭВМ, с помощью которой пользователь осуществляет подключение для работы в Системе.

Cредство криптографической защиты информации (СКЗИ) − средство вычислительной техники, осуществляющее криптографическое преобразование информации для обеспечения ее безопасности.

Электронная подпись (ЭП) − информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию. В Системе для подписания электронных документов электронной подписью используется технология электронно-цифровой подписи (ЭЦП) в инфраструктуре открытых ключей.

Ключ ЭП — уникальная последовательность символов, предназначенная для создания электронной подписи. Ключ ЭП хранится пользователем системы в тайне. В инфраструктуре открытых ключей соответствует закрытому ключу ЭЦП.

Ключ проверки ЭП — уникальная последовательность символов, однозначно связанная с ключом электронной подписи и предназначенная для проверки подлинности электронной подписи. Ключ проверки ЭП известен всем пользователям системы и позволяет определить автора подписи и достоверность электронного документа, но не позволяет вычислить ключ электронной подписи. Ключ проверки ЭП считается принадлежащим пользователю, если он был ему выдан установленным порядком. В инфраструктуре открытых ключей соответствует открытому ключу ЭЦП.

Сертификат ключа проверки ЭП — электронный документ или документ на бумажном носителе, выданные удостоверяющим центром либо доверенным лицом удостоверяющего центра и подтверждающие принадлежность ключа проверки электронной подписи владельцу сертификата ключа проверки электронной подписи.

Удостоверяющий центр — юридическое лицо или индивидуальный предприниматель, осуществляющие функции по созданию и выдаче сертификатов ключей проверки электронных подписей, а также иные функции, предусмотренные законодательством.

Владелец сертификата ключа проверки ЭП — лицо, которому в установленном порядке выдан сертификат ключа проверки электронной подписи.

Средства ЭП − шифровальные (криптографические) средства, используемые для реализации хотя бы одной из следующих функций — создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи и ключа проверки электронной подписи.

Сертификат соответствия − документ, выданный по правилам системы сертификации для подтверждения соответствия сертифицированной продукции установленным требованиям.

Подтверждение подлинности электронной подписи в электронном документе − положительный результат проверки соответствующим средством ЭП принадлежности электронной подписи в электронном документе владельцу сертификата ключа проверки подписи и отсутствия искажений в подписанном данной электронной подписью электронном документе.

Компрометация ключа − утрата доверия к тому, что используемые ключи обеспечивают безопасность информации. К событиям, связанным с компрометацией ключей, относятся, включая, но не ограничиваясь, следующие:

- Потеря ключевых носителей.

- Потеря ключевых носителей с их последующим обнаружением.

- Увольнение сотрудников, имевших доступ к ключевой информации.

- Нарушение правил хранения и уничтожения (после окончания срока действия) закрытого ключа.

- Возникновение подозрений на утечку информации или ее искажение в системе конфиденциальной связи.

- Нарушение печати на сейфе с ключевыми носителями.

- Случаи, когда нельзя достоверно установить, что произошло с ключевыми носителями (в том числе случаи, когда ключевой носитель вышел из строя и доказательно не опровергнута возможность того, что, данный факт произошел в результате несанкционированных действий злоумышленника).

3. Риски использования электронной подписи

При использовании электронной подписи существуют определенные риски, основными из которых являются следующие:

- Риски, связанные с аутентификацией (подтверждением подлинности) пользователя. Лицо, на которого указывает подпись под документом, может заявить о том, что подпись сфальсифицирована и не принадлежит данному лицу.

- Риски, связанные с отрекаемостью (отказом от содержимого документа). Лицо, на которое указывает подпись под документом, может заявить о том, что документ был изменен и не соответствует документу, подписанному данным лицом.

- Риски, связанные с юридической значимостью электронной подписи. В случае судебного разбирательства одна из сторон может заявить о том, что документ с электронной подписью не может порождать юридически значимых последствий или считаться достаточным доказательством в суде.

- Риски, связанные с несоответствием условий использования электронной подписи установленному порядку. В случае использования электронной подписи в порядке, не соответствующем требованиям законодательства или соглашений между участниками электронного взаимодействия, юридическая сила подписанных в данном случае документов может быть поставлена под сомнение.

- Риски, связанные с несанкционированным доступом (использованием электронной подписи без ведома владельца). В случае компрометации ключа ЭП или несанкционированного доступа к средствам ЭП может быть получен документ, порождающий юридически значимые последствия и исходящий от имени пользователя, ключ которого был скомпрометирован.

Для снижения данных рисков или их избежания помимо определения порядка использования электронной подписи при электронном взаимодействии предусмотрен комплекс правовых и организационно-технических мер обеспечения информационной безопасности.

4. Общие принципы организации информационной безопасности в Системе

Криптографическая подсистема Системы опирается на отечественное законодательство в области электронной подписи, инфраструктуры открытых ключей и защиты информации, в том числе, на действующие ГОСТ и руководящие документы ФСБ и ФСТЭК, а также на международный стандарт X.509, определяющий принципы и протоколы, используемые при построении систем с открытыми ключами.

Инфраструктура открытых ключей − это система, в которой каждый пользователь имеет пару ключей − закрытый (секретный) и открытый. При этом по закрытому ключу можно построить соответствующий ему открытый ключ, а обратное преобразование неосуществимо или требует огромных временных затрат. Каждый пользователь Системы генерирует себе ключевую пару, и, сохраняя свой закрытый ключ в строгой тайне, делает открытый ключ общедоступным. С точки зрения инфраструктуры открытых ключей, шифрование представляет собой преобразование сообщения, осуществляемое с помощью открытого ключа получателя информации. Только получатель, зная свой собственный закрытый ключ, сможет провести обратное преобразование и прочитать сообщения, а больше никто сделать этого не сможет, в том числе − и сам отправитель шифрограммы. Электронная подпись в инфраструктуре открытых ключей − это преобразование сообщения с помощью закрытого ключа отправителя. Любой желающий может для проверки подписи провести обратное преобразование, применив общедоступный открытый ключ (ключ проверки ЭП) автора документа, но никто не сможет имитировать такой документ, не зная закрытого ключа (ключа ЭП) автора.

Обязательным участником любой инфраструктуры открытых ключей является Удостоверяющий центр, выполняющий функции центра доверия всей системы документооборота. При этом Удостоверяющий центр обеспечивает выполнение следующих основных функций:

- выпускает сертификаты ключей проверки электронных подписей и выдает их пользователям;

- выдает пользователям средства электронной подписи;

- создает по обращениям заявителей ключи электронных подписей и ключи проверки электронных подписей;

- получает и обрабатывает сообщения о компрометации ключей; аннулирует выданные этим удостоверяющим центром сертификаты ключей проверки электронных подписей, доверие к которым утрачено;

- ведет реестр выданных и аннулированных этим удостоверяющим центром сертификатов ключей проверки электронных подписей (далее — реестр сертификатов), в том числе включающий в себя информацию, содержащуюся в выданных этим удостоверяющим центром сертификатах ключей проверки электронных подписей, и информацию о датах прекращения действия или аннулирования сертификатов ключей проверки электронных подписей и об основаниях таких прекращения или аннулирования и обеспечивает доступ лиц к информации, содержащейся в реестре сертификатов;

- проверяет уникальность ключей проверки электронных подписей в реестре сертификатов;

- осуществляет по обращениям участников электронного взаимодействия проверку электронных подписей;

- определяет порядок разбора конфликтных ситуаций и доказательства авторства электронного документа.

Свою деятельность Удостоверяющий центр осуществляет в строгом соответствии с законодательством, собственным регламентом и соглашениями между участниками электронного взаимодействия. Благодаря соблюдению необходимых требований исключаются риски, связанные с юридической значимостью документов, подписанных электронной подписью, и снижаются риски несоответствия условий использования электронной подписи установленному порядку.

Сертификат ключа проверки ЭП заверяется электронной подписью Удостоверяющего центра и подтверждает факт владения того или иного участника документооборота тем или иным ключом проверки ЭП и соответствующим ему ключом ЭП. Благодаря сертификатам, пользователи Системы могут опознавать друг друга, а, кроме того, проверять принадлежность электронной подписи конкретному пользователю и целостность (неизменность) содержания подписанного электронного документа. Таким образом исключаются риски, связанные с подтверждением подлинности пользователя и отказом от содержимого документа.

Преобразования сообщений с использованием ключей достаточно сложны и производятся с помощью специальных средств электронной подписи. В Системе для этих целей используется СКЗИ, имеющее сертификат соответствия установленным требованиям как средство электронной подписи. Данное СКЗИ − это программное обеспечение, которое решает основные задачи защиты информации, а именно:

- обеспечение конфиденциальности информации − шифрование для защиты от несанкционированного доступа всех электронных документов, которые обращаются в Системе;

- подтверждение авторства документа — применение ЭП, которая ставится на все возникающие в Системе электронные документы; впоследствии она позволяет решать на законодательно закрепленной основе любые споры в отношении авторства документа;

- обеспечение неотрекаемости − применение ЭП и обязательное сохранение передаваемых документов на сервере Системы у отправителя и получателя; подписанный документ обладает юридической силой с момента подписания: ни его содержание, ни сам факт существования документа не могут быть оспорены никем, включая автора документа;

- обеспечение целостности документа − применение ЭП, которая содержит в себе хэш-значение (усложненный аналог контрольной суммы) подписываемого документа; при попытке изменить хотя бы один символ в документе или в его подписи после того, как документ был подписан, будет нарушена ЭП, что будет немедленно диагностировано;

- аутентификация участников взаимодействия в Системе − каждый раз при начале сеанса работы сервер Системы и пользователь предъявляют друг другу свои сертификаты и, таким образом, избегают опасности вступить в информационный обмен с анонимным лицом или с лицом, выдающим себя за другого.

Уровень защищенности Системы в целом равняется уровню защищенности в ее самом слабом месте. Поэтому, учитывая то, что система обеспечивает высокий уровень информационной безопасности на пути следования электронных документов между участниками документооборота, для снижения или избежания рисков необходимо так же тщательно соблюдать меры безопасности непосредственно на рабочих местах пользователей.

В следующем разделе содержатся требования и рекомендации по основным мерам информационной безопасности на рабочем месте пользователя.

5. Требования и рекомендации по обеспечению информационной безопасности на рабочем месте пользователя

Рабочее место пользователя Системы использует СКЗИ для обеспечения целостности, конфиденциальности и подтверждения авторства информации, передаваемой в рамках Системы. Порядок обеспечения информационной безопасности при работе в Системе определяется руководителем организации, подключающейся к Системе, на основе рекомендаций по организационно-техническим мерам защиты, изложенным в данном разделе, эксплуатационной документации на СКЗИ, а также действующего российского законодательства в области защиты информации.

5.1 Персонал

Должен быть определен и утвержден список лиц, имеющих доступ к ключевой информации.

К работе на АРМ с установленным СКЗИ допускаются только определенные для эксплуатации лица, прошедшие соответствующую подготовку и ознакомленные с пользовательской документацией на СКЗИ, а также другими нормативными документами по использованию электронной подписи.

К установке общесистемного и специального программного обеспечения, а также СКЗИ, допускаются доверенные лица, прошедшие соответствующую подготовку и изучившие документацию на соответствующее ПО и на СКЗИ.

Рекомендуется назначение в организации, эксплуатирующей СКЗИ, администратора безопасности, на которого возлагаются задачи организации работ по использованию СКЗИ, выработки соответствующих инструкций для пользователей, а также контролю за соблюдением требований по безопасности.

Должностные инструкции пользователей АРМ и администратора безопасности должны учитывать требования настоящих Правил.

В случае увольнения или перевода в другое подразделение (на другую должность), изменения функциональных обязанностей сотрудника, имевшего доступ к ключевым носителям (ЭП и шифрования), должна быть проведена смена ключей, к которым он имел доступ.

5.2 Размещение технических средств АРМ с установленным СКЗИ

Должно быть исключено бесконтрольное проникновение и пребывание в помещениях, в которых размещаются технические средства АРМ, посторонних лиц, по роду своей деятельности не являющихся персоналом, допущенным к работе в указанных помещениях. В случае необходимости присутствия таких лиц в указанных помещениях должен быть обеспечен контроль за их действиями.

Рекомендуется использовать АРМ с СКЗИ в однопользовательском режиме. В отдельных случаях, при необходимости использования АРМ несколькими лицами, эти лица должны обладать равными правами доступа к информации.

Не допускается оставлять без контроля АРМ при включенном питании и загруженном программном обеспечении СКЗИ после ввода ключевой информации. При уходе пользователя с рабочего места должно использоваться автоматическое включение экранной заставки, защищенной паролем. В отдельных случаях при невозможности использования парольной защиты, допускается загрузка ОС без запроса пароля, при этом должны быть реализованы дополнительные организационно-режимные меры, исключающие несанкционированный доступ к АРМ.

Рекомендуется предусмотреть меры, исключающие возможность несанкционированного изменения аппаратной части АРМ, например, опечатывание системного блока АРМ администратором. Также возможно в этих целях применение специальных средств защиты информации — аппаратных модулей доверенной загрузки.

Рекомендуется принять меры по исключению вхождения лиц, не ответственных за администрирование АРМ, в режим конфигурирования BIOS (например, с использованием парольной защиты).

Рекомендуется определить в BIOS установки, исключающие возможность загрузки операционной системы, отличной от установленной на жестком диске: отключается возможность загрузки с гибкого диска, привода CD-ROM, исключаются прочие нестандартные виды загрузки ОС, включая сетевую загрузку.

Средствами BIOS должна быть исключена возможность работы на ПЭВМ, если во время его начальной загрузки не проходят встроенные тесты.

5.3 Установка программного обеспечения на АРМ

На технических средствах АРМ с установленным СКЗИ необходимо использовать только лицензионное программное обеспечение фирм-изготовителей, полученное из доверенных источников.

На АРМ должна быть установлена только одна операционная система. При этом не допускается использовать нестандартные, измененные или отладочные версии операционной системы.

Не допускается установка на АРМ средств разработки и отладки программного обеспечения. Если средства отладки приложений необходимы для технологических потребностей пользователя, то их использование должно быть санкционировано администратором безопасности. В любом случае запрещается использовать эти средства для просмотра и редактирования кода и памяти приложений, использующих СКЗИ. Необходимо исключить попадание в систему средств, позволяющих осуществлять несанкционированный доступ к системным ресурсам, а также программ, позволяющих, пользуясь ошибками ОС, получать привилегии администратора.

Рекомендуется ограничить возможности пользователя запуском только тех приложений, которые разрешены администратором безопасности.

Рекомендуется установить и использовать на АРМ антивирусное программное обеспечение.

Необходимо регулярно отслеживать и устанавливать обновления безопасности для программного обеспечения АРМ (Service Packs, Hot fix и т п.), обновлять антивирусные базы.

5.4 Настройка операционной системы АРМ

Администратор безопасности должен сконфигурировать операционную систему, в среде которой планируется использовать СКЗИ, и осуществлять периодический контроль сделанных настроек в соответствии со следующими требованиями:

- Правом установки и настройки ОС и СКЗИ должен обладать только администратор безопасности.

- Всем пользователям и группам, зарегистрированным в ОС, необходимо назначить минимально возможные для нормальной работы права.

- У группы Everyone должны быть удалены все привилегии.

- Рекомендуется исключить использование режима автоматического входа пользователя в операционную систему при ее загрузке.

- Рекомендуется переименовать стандартную учетную запись Administrator.

- Должна быть отключена учетная запись для гостевого входа Guest.

- Исключить возможность удаленного управления, администрирования и модификации ОС и ее настроек, системного реестра, для всех, включая группу Administrators.

- Все неиспользуемые ресурсы системы необходимо отключить (протоколы, сервисы и т п.).

- Должно быть исключено или ограничено с учетом выбранной в организации политики безопасности использование пользователями сервиса Scheduler (планировщик задач). При использовании данного сервиса состав запускаемого программного обеспечения на АРМ согласовывается с администратором безопасности.

- Рекомендуется организовать затирание временных файлов и файлов подкачки, формируемых или модифицируемых в процессе работы СКЗИ. Если это невыполнимо, то ОС должна использоваться в однопользовательском режиме и на жесткий диск должны распространяться требования, предъявляемые к ключевым носителям.

- Должны быть установлены ограничения на доступ пользователей к системному реестру в соответствии с принятой в организации политикой безопасности, что реализуется при помощи ACL или установкой прав доступа при наличие NTFS.

- На все директории, содержащие системные файлы Windows и программы из комплекта СКЗИ, должны быть установлены права доступа, запрещающие запись всем пользователям, кроме Администратора (Administrator), Создателя/Владельца (Creator/Owner) и Системы (System).

- Должна быть исключена возможность создания аварийного дампа оперативной памяти, так как он может содержать криптографически опасную информацию.

- Рекомендуется обеспечить ведение журналов аудита в ОС, при этом она должна быть настроена на завершение работы при переполнении журналов.

- Рекомендуется произвести настройку параметров системного реестра в соответствии с эксплуатационной документацией на СКЗИ.

Рекомендуется разработать и применить политику назначения и смены паролей (для входа в ОС, BIOS, при шифровании на пароле и т д.), использовать фильтры паролей в соответствии со следующими правилами:

- длина пароля должна быть не менее 6 символов;

- в числе символов пароля обязательно должны присутствовать буквы в верхнем и нижнем регистрах, цифры и специальные символы (@, #, $, &, *, % и т.п.);

- пароль не должен включать в себя легко вычисляемые сочетания символов (имена, фамилии и т д.), а также общепринятые сокращения (USER, ADMIN, ALEX и т д.);

- при смене пароля новое значение должно отличаться от предыдущего не менее чем в 4-x позициях;

- личный пароль пользователь не имеет права сообщать никому;

- не допускается хранить записанные пароли в легкодоступных местах;

- периодичность смены пароля определяется принятой политикой безопасности, но не должна превышать 6 месяцев;

- указанная политика обязательна для всех учетных записей, зарегистрированных в ОС.

5.5 Установка и настройка СКЗИ

Установка и настройка СКЗИ на АРМ должна выполняться в присутствии администратора, ответственного за работоспособность АРМ.

Установка СКЗИ на АРМ должна производиться только с дистрибутива, полученного по доверенному каналу.

Установка СКЗИ и первичная инициализация ключевой информации осуществляется в соответствии с эксплуатационной документацией на СКЗИ.

При установке ПО СКЗИ на АРМ должен быть обеспечен контроль целостности и достоверность дистрибутива СКЗИ.

Рекомендуется перед установкой произвести проверку ОС на отсутствие вредоносных программ с помощью антивирусных средств.

По завершении инициализации осуществляются настройка и контроль работоспособности ПО.

Запрещается вносить какие-либо изменения, не предусмотренные эксплуатационной документацией, в программное обеспечение СКЗИ.

5.6 Подключение АРМ к сетям общего пользования

При использовании СКЗИ на АРМ, подключенных к сетям общего пользования, должны быть предприняты дополнительные меры, исключающие возможность несанкционированного доступа к системным ресурсам используемых операционных систем, к программному обеспечению, в окружении которого функционируют СКЗИ, и к компонентам СКЗИ со стороны указанных сетей. В качестве такой меры рекомендуется установка и использование на АРМ средств межсетевого экранирования. Должен быть закрыт доступ ко всем неиспользуемым сетевым портам.

В случае подключения АРМ с установленным СКЗИ к общедоступным сетям передачи данных необходимо ограничить возможность открытия и исполнения файлов и скриптовых объектов (JavaScript, VBScript, ActiveX и т д.), полученных из сетей общего пользования, без проведения соответствующих проверок на предмет содержания в них программных закладок и вредоносных программ.

5.7 Обращение с ключевыми носителями

В организации должен быть определен и утвержден порядок учета, хранения и использования носителей ключевой информации с ключами ЭП и шифрования, который должен исключать возможность несанкционированного доступа к ним.

Для хранения ключевых носителей в помещениях должны устанавливаться надежные металлические хранилища (сейфы), оборудованные надежными запирающими устройствами.

Запрещается:

- Снимать несанкционированные администратором безопасности копии с ключевых носителей.

- Знакомить с содержанием ключевых носителей или передавать ключевые носители лицам, к ним не допущенным, а также выводить ключевую информацию на дисплей (монитор) АРМ или принтер.

- Устанавливать ключевой носитель в считывающее устройство ПЭВМ АРМ в режимах, не предусмотренных функционированием системы, а также устанавливать носитель в другие ПЭВМ.

- Использовать бывшие в работе ключевые носители для записи новой информации без предварительного уничтожения на них ключевой информации средствами СКЗИ.

5.8 Обращение с ключевой информацией

Владелец сертификата ключа проверки ЭП обязан:

- Хранить в тайне ключ ЭП (закрытый ключ).

- Не использовать для электронной подписи и шифрования ключи, если ему известно, что эти ключи используются или использовались ранее.

- Немедленно требовать приостановления действия сертификата ключа проверки ЭП при наличии оснований полагать, что тайна ключа ЭП (закрытого ключа) нарушена (произошла компрометация ключа).

- Обновлять сертификат ключа проверки ЭП в соответствии с установленным регламентом.

5.9 Учет и контроль

Действия, связанные с эксплуатацией СКЗИ, должны фиксироваться в «Журнале пользователя сети», который ведет лицо, ответственное за обеспечение информационной безопасности на АРМ. В журнал кроме этого записываются факты компрометации ключевых документов, нештатные ситуации, происходящие в системе и связанные с использованием СКЗИ, проведение регламентных работ, данные о полученных у администратора безопасности организации ключевых носителях, нештатных ситуациях, произошедших на АРМ, с установленным ПО СКЗИ.

В журнале может отражаться следующая информация:

- дата, время;

- запись о компрометации ключа;

- запись об изготовлении личного ключевого носителя пользователя, идентификатор носителя;

- запись об изготовлении копий личного ключевого носителя пользователя, идентификатор носителя;

- запись об изготовлении резервного ключевого носителя пользователя, идентификатор носителя;

- запись о получении сертификата ключа проверки ЭП, полный номер ключевого носителя, соответствующий сертификату;

- записи, отражающие выдачу на руки пользователям (ответственным исполнителям) и сдачу ими на хранение личных ключевых носителей, включая резервные ключевые носители;

- события, происходившие на АРМ пользователя с установленным ПО СКЗИ, с указанием причин и предпринятых действий.

Пользователь (либо администратор безопасности) должен периодически (не реже одного раза в два месяца) проводить контроль целостности и легальности установленных копий ПО на всех АРМ со встроенной СКЗИ с помощью программ контроля целостности, просматривать сообщения о событиях в журнале EventViewer операционной системы, а также проводить периодическое тестирование технических и программных средств защиты.