Содержание

- 1 Добавление опции аутентификации NTLM в Mcafee Web Gateway

- 2 Создание набора правил для разрешения доступа пользователей домена на веб-шлюз Mcafee

- 3 Включение интернет-фильтра по категории

3 марта Общее

В этом руководстве я рассмотрю процесс настройки Mcafee Web Gateway для проверки подлинности домена NTLM. Это позволит вам опрашивать Active Directory, чтобы вы могли включать и отключать доступ различных пользователей и групп к Интернету через прокси-устройство Mcafee. К концу этого процесса вы сможете аутентифицировать пользователей и предоставить им список категорий блоков по умолчанию для обеспечения стандартной интернет-фильтрации.

Добавление опции аутентификации NTLM в Mcafee Web Gateway

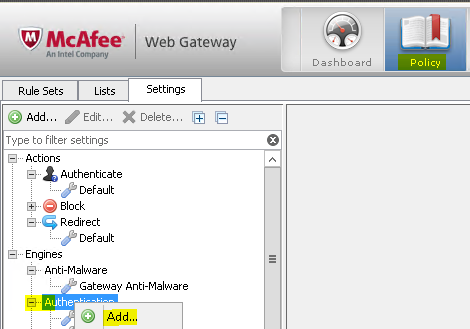

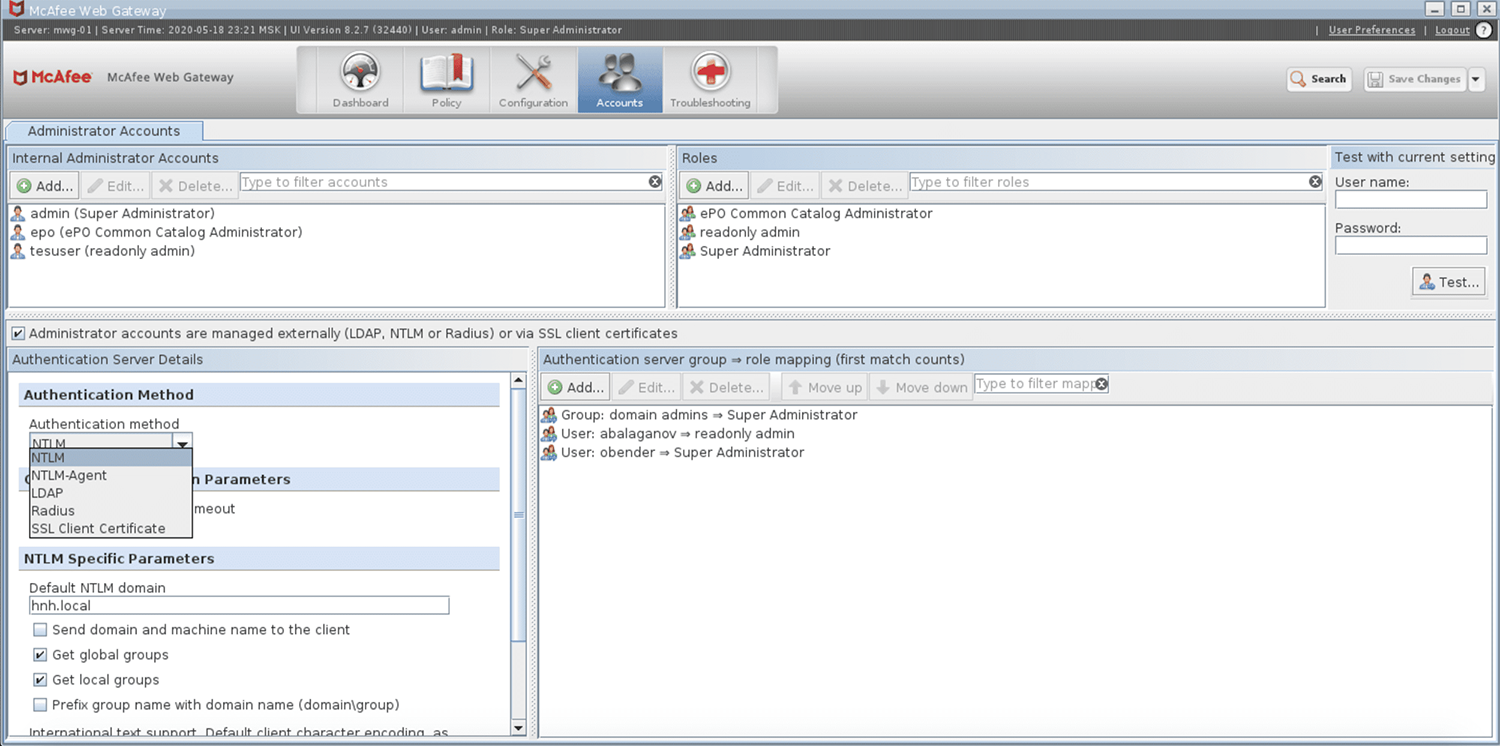

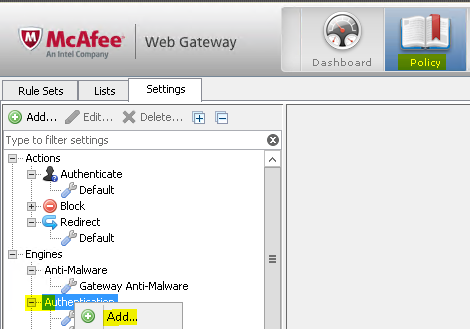

Первый шаг — включить проверку подлинности NTLM в Mcafee Web Appliance, чтобы мы могли вызывать параметр в наборе правил, который мы создадим позже. Для этого выберите:

Политика> Аутентификация> Щелкните правой кнопкой мыши> Добавить

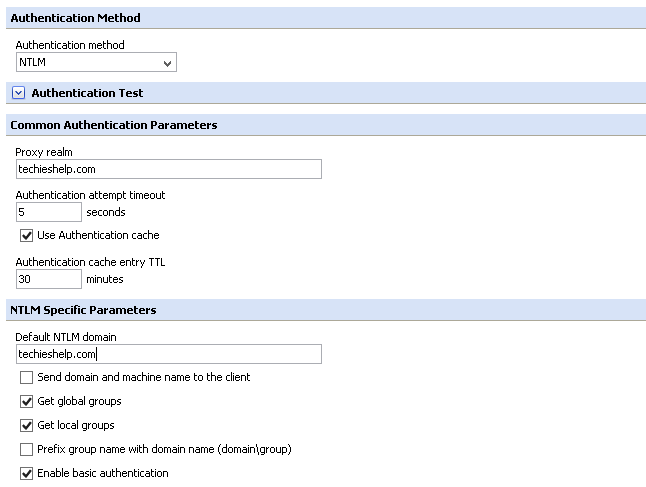

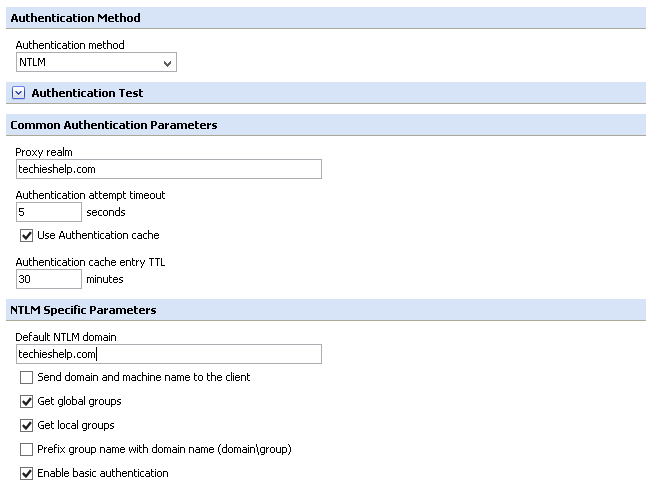

После того, как добавление было выбрано, нам нужно установить следующее:

Метод проверки подлинности > НТЛМ. Proxy Realm > Ваш домен. Домен NTLM по умолчанию > Ваш домен.

Поскольку мы можем, мы также должны убедиться, что выбраны локальные и глобальные группы, чтобы мы могли указать в нашем наборе правил, какие группы могут иметь доступ к Интернету. Убедитесь, что вы нажимаете сохранить в правом верхнем углу!

Создание набора правил для разрешения доступа пользователей домена на веб-шлюз Mcafee

Теперь у нас есть доступный параметр NTLM, и мы можем создать набор правил, который вызывает эту опцию, запрашивает AD, чтобы проверить, аутентифицированы ли вы, а затем запрашивает, есть ли у групп, членом которых вы являетесь, разрешение просматривать веб-страницы.

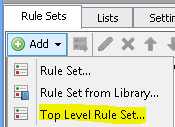

Нам нужно сначала создать набор правил верхнего уровня, для этого перейдите к:

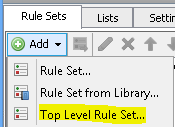

Наборы правил> Добавить> Набор правил верхнего уровня

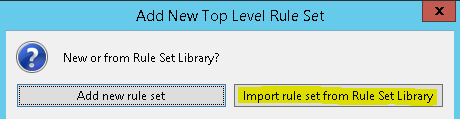

Теперь мы выбираем:

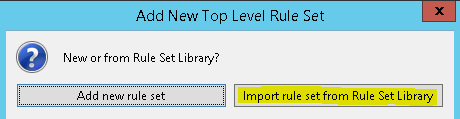

Правило импорта из библиотеки

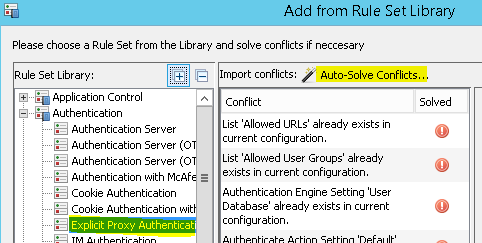

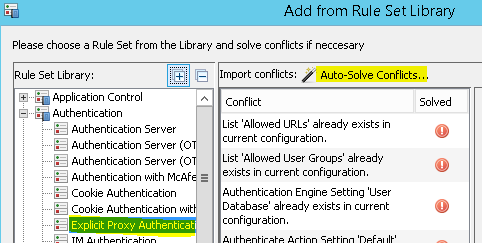

Набор правил, который мы будем использовать, является явной прокси-аутентификацией, это означает, что пользователи AD будут проходить аутентификацию на прокси-устройстве, которое отключается и подтверждает аутентификацию AD. Выберите следующее:

Библиотека наборов правил> Аутентификация> Явная прокси-аутентификация> Автоматическое решение всех конфликтов> Решить, ссылаясь на существующие объекты

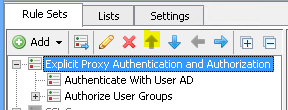

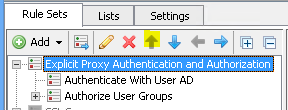

Набор правил теперь создан, убедитесь, что он перемещен вправо вверх, чтобы это правило вызывалось первым.

Чтобы получить лучшее представление, разблокируйте набор правил, чтобы мы могли видеть правило в более детальной форме.

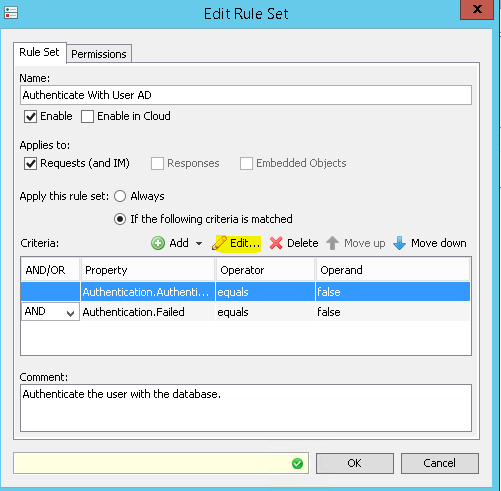

Теперь нам нужно отредактировать первое подчиненное правило в явном верхнем правиле, чтобы сделать это:

щелкните правой кнопкой мыши> Изменить

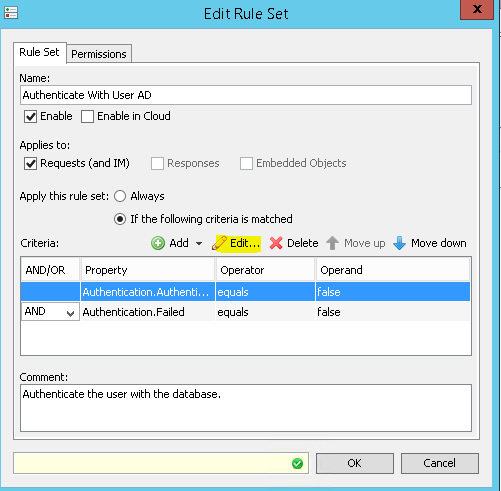

Присвойте подправилу правильное правильное имя, вы увидите следующий экран, нам нужно выбрать первый вариант и отредактировать, как показано на рисунке.

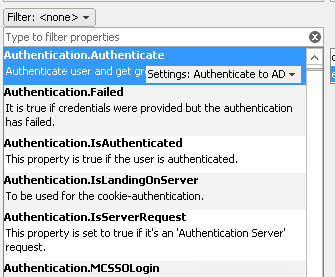

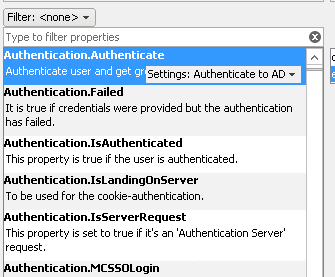

Теперь прокрутите левую MMC до тех пор, пока не найдете правило, которое гласит:

Аутентификация> Аутентификация - Пользователь и получить членство в группе.

Измените настройку на правило NTLM, созданное на первом этапе. Затем нажмите кнопку «ОК» и «Сохранить».

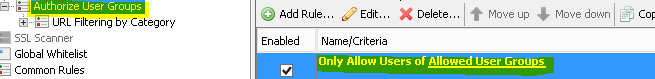

Затем мы выбираем второе подправило и добавляем группы, которым разрешен доступ. Для этого:

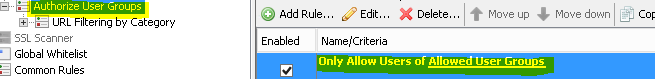

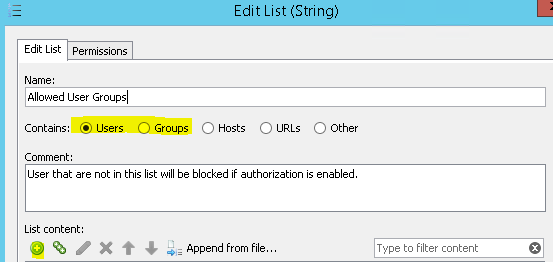

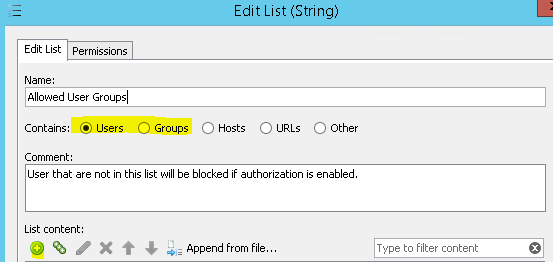

Выберите Авторизовать группы пользователей> Разрешенные группы пользователей.

Затем просто выберите пользователя или группу, затем знак «+» и вручную введите группу или имя пользователя, которое точно соответствует пользователю или группе AD. Убедитесь, что вы снова нажали «Сохранить», теперь это полностью настроено с разрешениями для рекламы.

Очевидно, что вы можете создавать наборы подправил для каждой отдельной группы AD для тех категорий URL, к которым у них есть доступ. Ниже мы даем пользователям общий список категорий.

Включение интернет-фильтра по категории

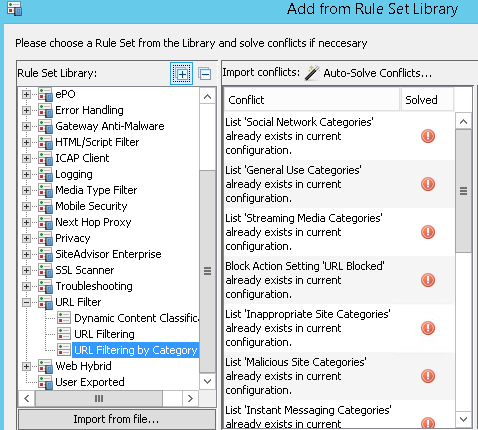

Теперь мы добавим список разрешенных / заблокированных категорий в этот набор правил. Для этого:

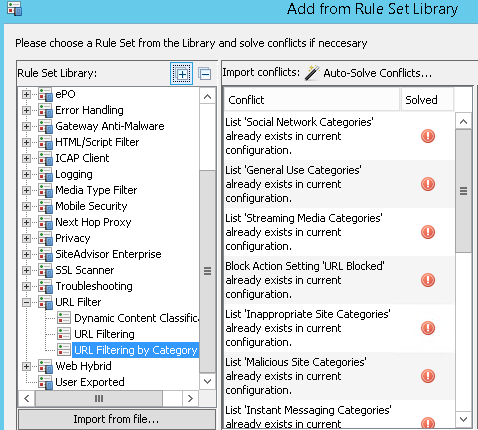

Щелкните правой кнопкой мыши Авторизовать группы пользователей> Добавить> Набор правил из библиотеки> Фильтр URL> Фильтрация URL по категории> Автоматическое разрешение конфликтов

Выбранные вами группы теперь будут иметь фильтрацию по правилу встроенной библиотеки для просмотра категорий. Если вы хотите увидеть более детальное правило, не забудьте разблокировать набор правил. Как уже упоминалось, теперь вы можете создать и дополнительный набор правил для других пользователей с более строгой фильтрацией или менее, добавив тот же набор правил, но изменяя то, что есть и не разрешено. Не забудьте нажать кнопку Сохранить!

- Введение

- Функциональные возможности McAfee Web Gateway

- Схемы интеграции McAfee Web Gateway в корпоративную инфраструктуру

- Модельный ряд McAfee Web Gateway

- Системные требования McAfee Web Gateway и поддерживаемые технологии

- Политика лицензирования McAfee Web Gateway

- Работа с McAfee Web Gateway

- 7.1. Управление McAfee Web Gateway

- 7.2. Фильтрация URL и блокировка запрещённых сайтов

- 7.3. Создание индивидуальных страниц с уведомлением о блокировке

- 7.4. Квотирование и коучинг

- 7.5. Формирование отчётности и интеграция с платформой McAfee ePolicy Orchestrator

- Выводы

Введение

В наше время сложно переоценить значение сети «Интернет» для современного бизнеса: она активно используется в бизнес-процессах для решения широкого спектра задач. Однако современный интернет таит в себе и множество угроз. Атаки могут осуществляться через веб-сайты, а также через взломанные доверенные ресурсы, динамические рекламные баннеры. Кроме того, атакующие могут продвигать вредоносный контент через поисковые системы, социальные сети, блоги и RSS-рассылки. Разграничение и контроль доступа к приложениям и веб-сайтам — одна из главных задач ИБ для любой компании, где сотрудники пользуются интернетом.

Для контроля веб-доступа, как правило, выбор делается в пользу решений класса Security Web Gateway (прокси-сервер с функциями по обеспечению безопасности), так как в решении данной задачи это является наиболее консервативным и проверенным десятилетиями способом. Одному из таких решений — McAfee Web Gateway — посвящён этот обзор.

McAfee Web Gateway — это веб-шлюз уровня предприятия, сочетающий множество защитных функций в одном устройстве. В число его основных возможностей входят веб-фильтрация, защита от вредоносных программ и от утечек данных, проверка SSL, создание отчётов.

Функциональные возможности McAfee Web Gateway

McAfee Web Gateway сочетает несколько уровней различных технологий защиты от угроз — начиная с проверки содержимого и сканирования активных элементов в режиме реального времени с помощью McAfee Gateway Anti-Malware Engine и заканчивая комплексной защитой на основе анализа сигнатур и веб-репутации.

Веб-фильтрация

McAfee Web Gateway имеет функции веб-фильтрации и веб-защиты, в которых используется сочетание методов репутационного анализа и категоризации. Сначала на основе сотен различных атрибутов, получаемых лабораторией McAfee Labs с помощью средств массового сбора данных по всему миру, служба McAfee GTI создаёт перечень интернет-объектов (веб-сайтов, адресов электронной почты и IP-адресов). Затем она присваивает каждому объекту показатель репутации, отражающий уровень создаваемого им риска. Это даёт администраторам возможность формировать детально настраиваемые правила для определения того, что следует допускать, а что — отклонять.

При использовании как категорий, так и показателей репутации веб-сайтов у организаций с недавнего времени появилась возможность выбирать, по какой базе данных осуществлять поиск: по локальной или по облачной. Можно также совмещать оба варианта.

Поиск по облачной базе данных даёт возможность избавиться от периодов незащищённости между моментом обнаружения угрозы или внесения изменений и моментом обновления системы. Кроме того, он отличается особой широтой охвата, поскольку предоставляет доступ к данным о сотнях миллионов уникальных образцов вредоносных программ.

Антивирусная защита

Функции защиты от вредоносных программ, встроенные в веб-шлюз McAfee Web Gateway, сканируют и фильтруют веб-трафик, а также блокируют веб-объекты, если те заражены.

Аутентификация пользователей

McAfee Web Gateway поддерживает большое количество способов аутентификации, включая NTLM (NT LAN Manager), RADIUS (Remote Authentication Dial In User Service), AD (Active Directory) / LDAP (Lightweight Directory Access Protocol), eDirectory, аутентификацию с использованием файлов cookie, Kerberos и локальной базы пользователей. Дополнительный компонент McAfee Web Gateway Identity включает в себя соединительные модули (коннекторы) для осуществления единого входа (Single Sign-On — SSO) в сотни популярных облачных приложений.

Проверка SSL-трафика

McAfee Web Gateway имеет функции проверки SSL и сертификатов, которые позволяют комплексно подойти к задаче обработки зашифрованного трафика. Архитектура McAfee Web Gateway обеспечивает выполнение всех задач с помощью одного-единственного аппаратного или виртуального устройства. Веб-шлюз непосредственно сканирует весь SSL-трафик, обеспечивая безопасность, целостность и конфиденциальность зашифрованных транзакций.

Для более глубокой проверки трафика SSL можно направить весь поток (или отдельные потоки) данных на имеющийся в McAfee Web Gateway интерфейс SSL TAP. Эта программная функция позволяет отправлять полное или частичное «зеркало» расшифрованного трафика SSL на обработку дополнительными защитными решениями, такими как системы предотвращения вторжений (IPS) и сетевые комплексы предотвращения утечек данных (DLP).

Мониторинг

Функции мониторинга веб-шлюза обеспечивают всесторонний и непрерывный обзор процесса фильтрации. Панель мониторинга отображает информацию о предупреждениях, использовании веб-страниц, действиях фильтрации и о поведении системы, а также содержит функции журналирования и трассировки.

Защита от утечек

Для обеспечения безопасности исходящего трафика в McAfee Web Gateway используется технология предотвращения утечек данных (DLP), позволяющая сканировать генерируемый пользователем контент по всем основным веб-протоколам: HTTP, HTTPS, FTP и др. McAfee Web Gateway защищает от утечки конфиденциальной, важной и регламентированной информации, покидающей пределы организации через сайты социальных сетей, блоги, вики-ресурсы или офисные веб-приложения: веб-почту, органайзеры, календари и т. п. Помимо этого McAfee Web Gateway предотвращает случаи несанкционированного вывода данных за пределы организации через заражённые бот-агентами компьютеры, пытающиеся связаться с узлами ботнета или передать им конфиденциальные данные.

Географическое местонахождение

McAfee Web Gateway содержит функцию определения географического положения, позволяющую применять соответствующие данные (например, о стране происхождения веб-трафика и о местонахождении пользователя) в управлении политиками.

Интеграция с другими решениями

McAfee Web Gateway интегрируется с McAfee Advanced Threat Defense — технологией обнаружения вредоносных программ, представляющей собой сочетание настраиваемой изолированной среды («песочницы») с механизмом глубокого статического анализа кода. Совместно с функциями линейного сканирования, за которые отвечает антивирусный модуль Gateway Anti-Malware Engine, это позволяет получить надёжную защиту от угроз безопасности, распространяемых посредством интернета.

Кроме того, предусмотрена интеграция McAfee Web Gateway с решением ePolicy Orchestrator (McAfee ePO) для передачи туда статистики веб-доступа пользователей.

Централизованное управление

При использовании нескольких устройств McAfee Web Gateway в инфраструктуре компании можно управлять ими всеми из интерфейса одного шлюза посредством функции Central Management.

Защита мобильных устройств

McAfee Web Gateway предоставляет возможность включить мобильные устройства в сферу действия корпоративных политик безопасности путём направления веб-трафика в McAfee Web Gateway. Благодаря партнёрам AirWatch и MobileIron, разрабатывающим средства управления мобильными устройствами, McAfee Web Gateway может контролировать веб-доступ с гаджетов на базе Apple iOS и Google Android и обеспечивать их защиту от вредоносных программ.

Схемы интеграции McAfee Web Gateway в корпоративную инфраструктуру

McAfee Web Gateway представляет собой прокси-сервер корпоративного класса с высоким уровнем быстродействия, предлагаемый в виде масштабируемого семейства моделей аппаратных устройств с интегрированной функцией обеспечения высокого уровня доступности, поддержкой вариантов виртуализации и гибридного развёртывания посредством McAfee Web Gateway Cloud Service.

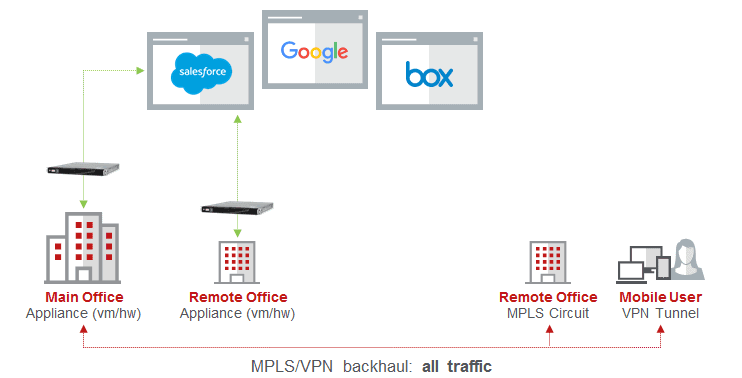

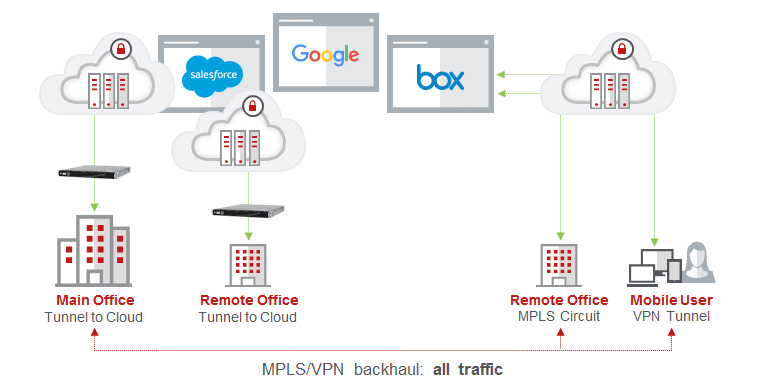

Традиционно для большинства удалённых офисов и мобильных пользователей трафик должен быть возвращён на основной сайт для обработки через локальное устройство (оборудование или виртуальную машину в сети предприятия).

Рисунок 1. Традиционная схема использования McAfee Web Gateway (оборудование или виртуальные устройства в сети предприятия — on-premise)

Варианты развёртывания можно сочетать между собой. Например, весь веб-трафик пользователей, находящихся внутри сети организации, можно направлять на локально развёрнутый шлюз, а веб-трафик всех пользователей, находящихся за пределами сети, — в облачную службу: это позволит кардинально сократить расходы на обратную передачу трафика по каналам многопротокольной коммутации пакетов (MPLS) или по виртуальной частной сети (VPN). Наличие автоматизированных процессов синхронизации политик и генерирования отчётов, касающихся гибридных (локальных и облачных) развёртываний, помогает оптимизировать управление, обеспечить единообразное применение политик и упростить порядок формирования отчётов, отслеживания событий и расследования инцидентов.

Рисунок 2. Гибридная схема использования McAfee Web Gateway

Борьба с вредоносными программами не должна останавливаться на корпоративном периметре. Маршрутизация веб-трафика от конечного клиента к облачной службе McAfee Web Gateway позволяет защитить терминалы от современных интернет-угроз независимо от местонахождения. Это означает, что работа из дома, в аэропорту или кафе больше не несёт повышенного риска проникновения вредоносных программ.

Как это работает? С помощью McAfee Client Proxy мобильные пользователи автоматически проходят проверку подлинности, и трафик перенаправляется на локальный шлюз McAfee Web Gateway или в облачную службу McAfee Web Gateway Cloud Service.

McAfee Client Proxy направляет трафик к веб-шлюзу на уровне порта (т. е. работает вне браузера), а также фильтрует поток данных, не инициированный интернет-обозревателем. Он поддерживает ОС Windows и Mac OS X, осуществляет прозрачную аутентификацию; возможна блокировка администратором.

Когда клиентское устройство с McAfee Client Proxy находится в сети, весь его трафик идёт непосредственно на оборудование McAfee Web Gateway. Если это же устройство переместится за пределы сети, McAfee Client Proxy обнаружит, что оно больше не может видеть веб-шлюз, и вместо этого направит поток данных в облачную службу McAfee Web Gateway. Это обеспечивает защиту, которая «перемещается вместе с пользователем» при том же уровне применения политики.

Рисунок 3. Использование McAfee Client Proxy на конечных точках в гибридном варианте

Использование облачной службы McAfee Web Gateway Cloud Service (WGCS) имеет свои преимущества. Она создана на базе той же технологии, что и McAfee Web Gateway, и позволяет в упреждающем режиме обнаруживать вредоносные программы «нулевого дня» путём полной проверки всего веб-трафика, включая SSL. Благодаря наличию разных вариантов маршрутизации в облако ни один пользователь не остаётся без защиты независимо от местонахождения и используемого устройства (например, при работе из кафе или из гостиницы с корпоративного ноутбука). Для маршрутизации можно использовать как сетевые методы, так и компонент McAfee Client Proxy, позволяющий осуществлять проверку подлинности конечных точек и направлять веб-трафик на уровне портов в облачную службу или на шлюз McAfee Web Gateway. McAfee WGCS управляется в режиме 24х7 командой экспертов McAfee.

Администрирование облачной службы осуществляется посредством платформы McAfee ePolicy Orchestrator Cloud через соответствующую консоль. Служба может быть развёрнута как с помощью McAfee Client Proxy, так и без него.

Далее в обзоре будут рассмотрены модельный ряд McAfee Web Gateway, а также работа с основными компонентами шлюза.

Модельный ряд McAfee Web Gateway

Аппаратно-программное решение McAfee Web Gateway предлагается в виде разных моделей аппаратных устройств и в виде виртуальной машины с поддержкой VMware и Microsoft Hyper-V. При этом в каждой модели присутствуют все основные функции сетевой безопасности.

Таблица 1. Модельный ряд McAfee Web Gateway

| Технические характеристики | Модель | ||

| WG-4500-D | WG-5000-D | WG-5500-D | |

| Форм-фактор | McAfee R1304SPOSHBN, 1U | McAfee R1208WTTGSR, 1U | McAfee R1208WTTGSR, 1U |

| Поддерживаемые версии ПО McAfee Web Gateway | 7.5.2.12 и выше | 7.5.2.11 и выше | 7.5.2.11 и выше |

| Процессор | 1 x Intel Xeon E3-1220 v5, 3 ГГц, кеш 8 МБ, 4 ядра | 2 x Intel Xeon E5-2609 v4, 1,7 ГГц, кеш 15 МБ, 8 ядер | 2 x Intel Xeon E5-2680 v4, 2,4 ГГц, кеш 30 МБ, 14 ядер |

| Память | 4 x 16 (64) ГБ, 2133 МГц, DDR4, 2Rx8, ECC, DUAL | 24 x 4 (96) ГБ, 2400 МГц, DDR4, 1Rx8, ECC, SINGLE | 8 x 16 (128) ГБ, 2400 МГц, DDR4, 2Rx4 ECC, DUAL |

| Сетевые интерфейсы | 6 x 10/100/1000 Мбит/с onboard/IO/PCIe RJ-45 | 6 x 10/100/1000/10000 Мбит/с onboard/IO/PCIe RJ-45 | 6 x 10/100/1000/10000 Мбит/с onboard/IO/PCIe RJ-45 |

| Оптическая сетевая карта | нет | X710-DA4 (10 GbE fiber, 10GBASE-SR), i350-F4 (1 GbE fiber, 1000BASE-SX) | X710-DA4 (10 GbE fiber, 10GBASE-SR), i350-F4 (1 GbE fiber, 1000BASE-SX) |

| Максимальная пропускная способность | 727 Мбит/с | 1522 Мбит/с | 4688 Мбит/с |

| USB-интерфейсы | Сзади: 2 x USB 3.0, 2 x USB 2.0; спереди: 2 x USB 3.0 | Сзади: 3 x USB 3.0 | Сзади: 3 x USB 3.0 |

| Последовательные интерфейсы | DB9 Serial-A | RJ-45 Serial-A | RJ-45 Serial-A |

| RAID | RAID-1 | RAID-1 | RAID-10 |

| Жёсткий диск | 2 x HDD 3,5 дюйма, 1 ТБ, SATA 6 Гбит/с, 7200 об/мин | 2 x HDD, 2,5 дюйма, 600 ГБ, SAS 12 Гбит/с, 10000 об/мин | 6 x HDD, 2,5 дюйма, 300 ГБ, SAS 12 Гбит/с, 10000 об/мин |

| Оптический привод | 8x привод DVD-ROM, slimline | 8x привод DVD-ROM, slimline | 8x привод DVD-ROM, slimline |

| Мощность | 255 Вт | 540 Вт | 650 Вт |

| Габариты | 43,2 х 438,5 х 605,56 мм | 43,6 х 430 х 710 мм | 43,6 х 430 х 710 мм |

| Вес | 11,6 кг | 19 кг | 19 кг |

Далее приведём системные требования McAfee Web Gateway для установки на виртуальные платформы.

Системные требования McAfee Web Gateway и поддерживаемые технологии

McAfee Web Gateway можно не только получить в виде готового программно-аппаратного комплекса, но и установить на сервер либо развернуть в виртуальной инфраструктуре компании.

Таблица 2. Требования к виртуальной среде для установки McAfee Web Gateway

| Технические характеристики / Задачи | Виртуальная инфраструктура | ОЗУ (ГБ) | Жёсткий диск (ГБ) | Кол-во ядер | |

| Функциональное тестирование (пользовательский интерфейс на основе Java-апплета или настольный клиент) | Поддерживает установку на платформах:

|

4 | 80 | 4 | |

| Функциональное тестирование (пользовательский интерфейс на основе HTML) | 8 | 80 | 4 | ||

| Продуктивная среда (минимальные требования) | 16 | 200 | 4 | ||

| Продуктивная среда (рекомендуемые требования) | 32 | 500 | 4 и более |

McAfee Web Gateway предлагает большое количество параметров установки — от явного указания прокси-сервера до выбора режимов прозрачного моста и маршрутизатора.

Благодаря поддержке большого числа стандартов интеграции McAfee Web Gateway подойдёт для работы в любом сетевом окружении. Решение взаимодействует с другими сетевыми и защитными устройствами через целый ряд разных протоколов: Web Cache Communication Protocol (WCCP), WebSocket, Socket Secure (SOCKS), Internet Content Adaptation Protocol (ICAP) и др. Кроме того, McAfee Web Gateway поддерживает протокол IPv6.

Политика лицензирования McAfee Web Gateway

Шлюзы McAfee Web Gateway лицензируются по числу пользователей и приобретаются двумя основными способами: по подписке и бессрочно.

В первом случае лицензии приобретаются вместе с услугой по технической поддержке, предоставляя право использовать McAfee Web Gateway и получать его техническое сопровождение в течение определённого срока (обычно это — 1 год). По истечении срока действия лицензии пользователю необходимо приобретать её повторно в полном объёме.

В свою очередь, бессрочные (perpetual) лицензии позволяют использовать программные продукты без ограничений по времени, но с ежегодно продлеваемой техподдержкой, стоимость которой составляет порядка четверти от первоначальной. Лицензия не даёт права на пожизненное обновление.

Работа с McAfee Web Gateway

Управление McAfee Web Gateway

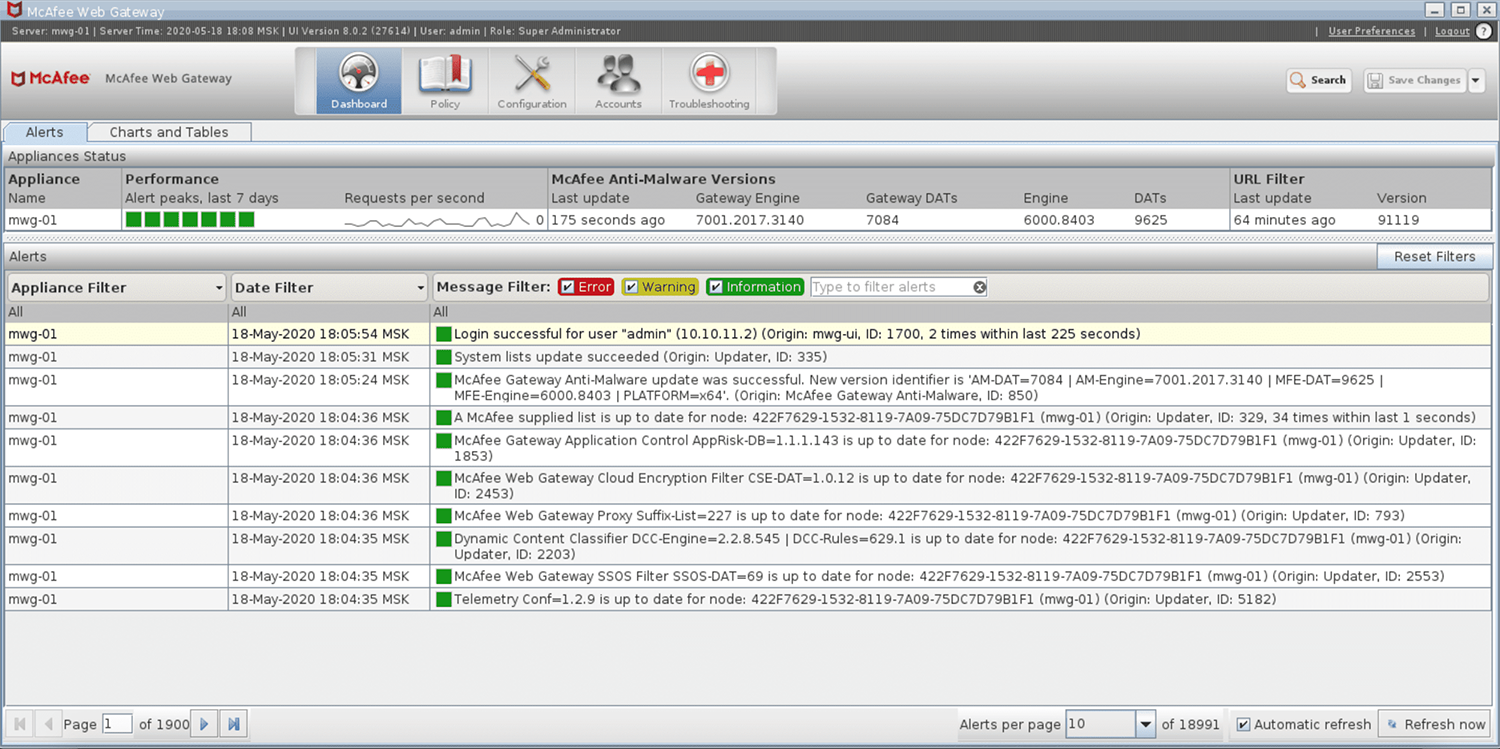

Работа с McAfee Web Gateway начинается с авторизации на устройстве. В веб-браузере необходимо набрать URL: http://<IP address>:4711. После ввода появляется стартовая страница McAfee Web Gateway (панель «Dashboard»).

Рисунок 4. Панель «Dashboard» в McAfee Web Gateway

Панель «Dashboard» в интерфейсе McAfee Web Gateway позволяет отслеживать ключевые события. Она содержит две основные вкладки: «Alerts» (информация о состоянии устройства или устройств, которые входят в кластер) и «Charts and Tables» (показывает использование веб-страниц, действия по фильтрации и состояние системы).

Интерфейс McAfee Web Gateway также включает в себя панели «Policy», «Configuration», «Accounts» и «Troubleshooting».

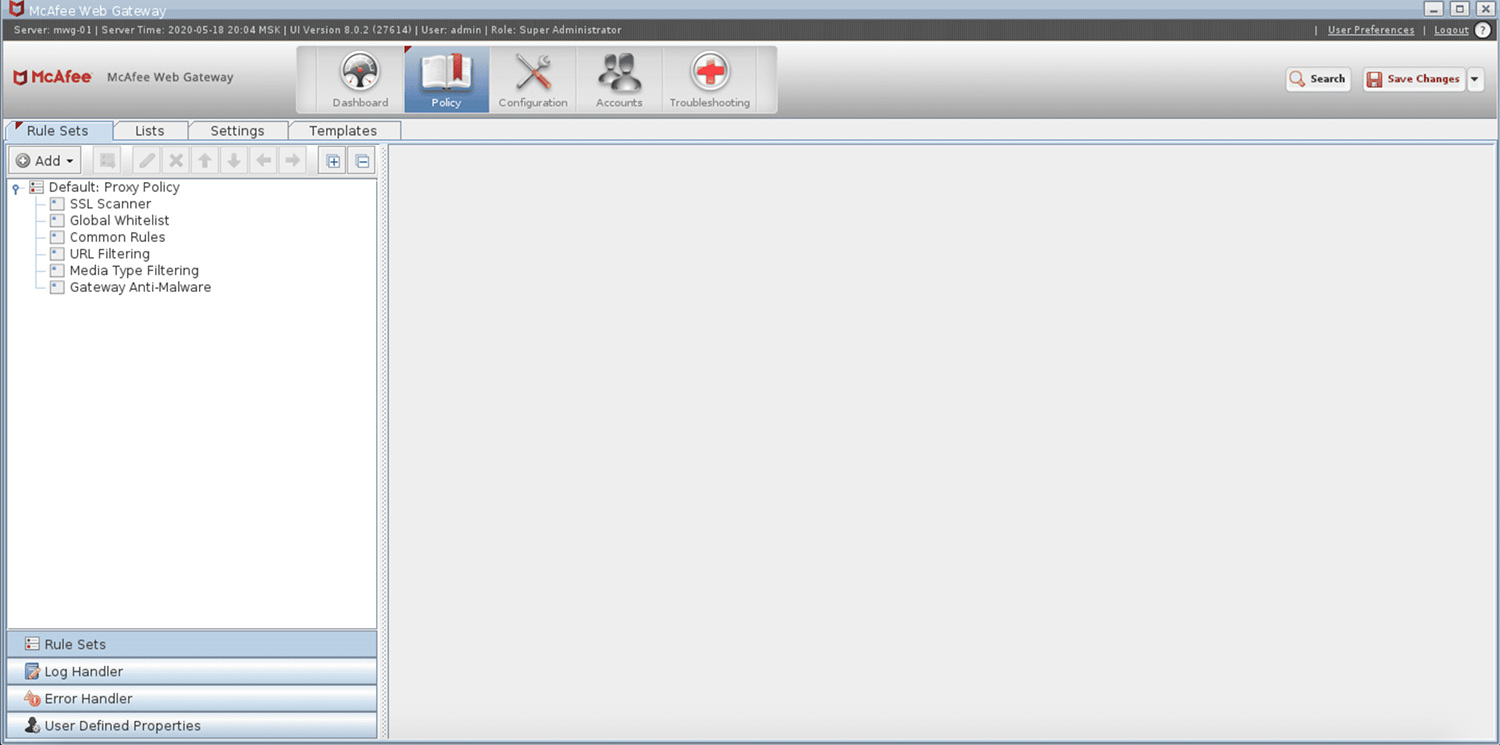

Рисунок 5. Панель «Policy» в McAfee Web Gateway

Вкладка «Policy» предназначена для создания политик веб-доступа и управления ими. Изначально продукт поставляется с минимальным набором политик, необходимых и достаточных для комфортного и безопасного веб-доступа. Перечислим основные модули, которые настраиваются при помощи этого базового набора:

- Anti-malware filtering — настройка защиты от вредоносного контента на веб-сайтах;

- URL filtering — разграничение доступа к веб-ресурсам;

- Media type filtering — управление доступом к веб-объектам на основе типа содержимого (например, для предотвращения загрузки файлов, которые потребляют слишком много пропускной способности);

- Application filtering — блокировка доступа (по именам и репутации) к нежелательным приложениям, которыми могут быть, например, Facebook, Xing и прочие. Фильтрация также может быть применена к отдельным функциям приложений;

- Streaming media filtering — настройка фильтрации потокового мультимедиа по заданным правилам;

- Global whitelisting — настройка глобального «белого списка» веб-объектов;

- SSL scanning — настройка сканирования веб-трафика, защищённого SSL, для последующей обработки на веб-шлюзе.

Также на вкладке «Policy» администратор может найти и установить любой из доступных в локальной библиотеке наборов правил для реализации различных сценариев веб-фильтрации. Наряду с локальной существует и онлайн-библиотека на портале contentsecurity.mcafee.com, содержимое которой доступно всем пользователям McAfee Web Gateway.

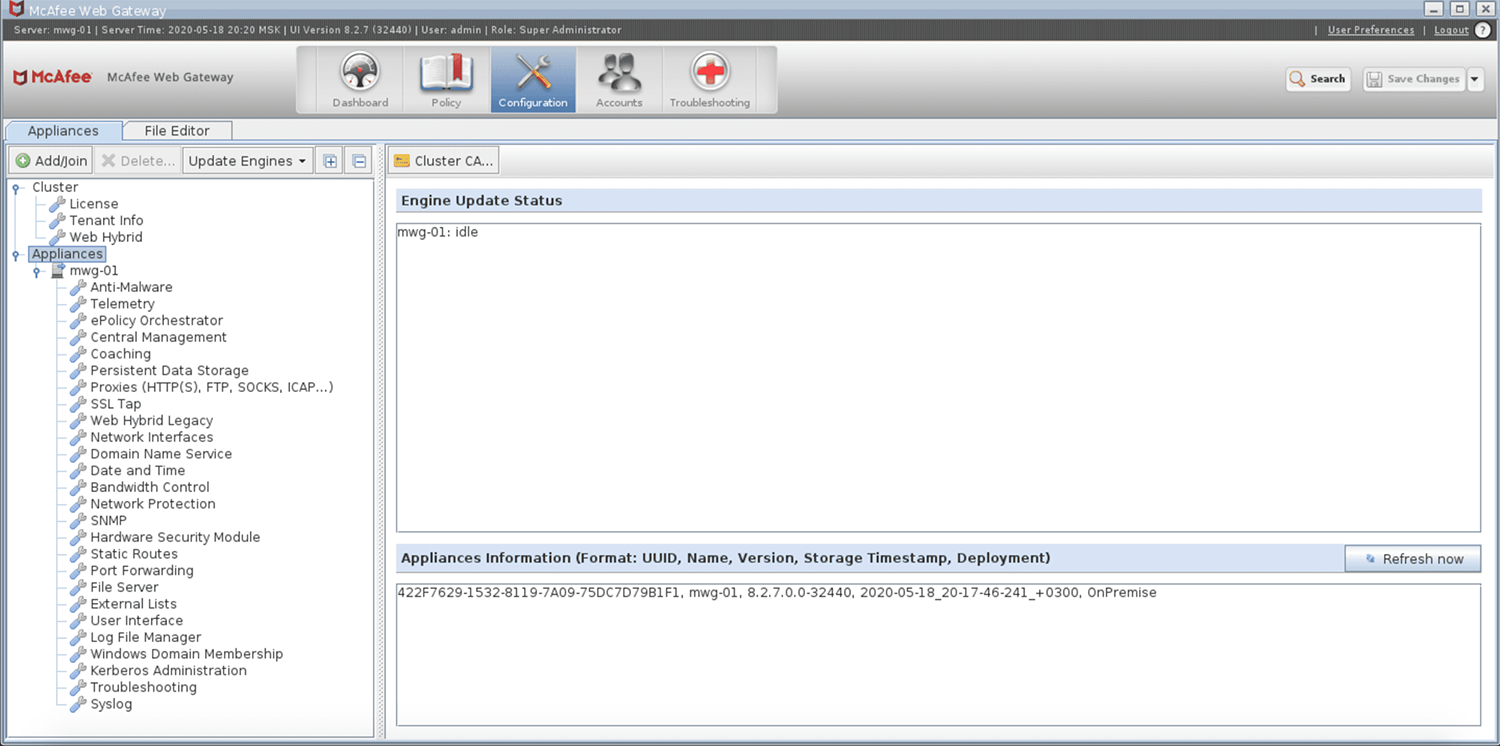

Рисунок 6. Панель «Configuration» в McAfee Web Gateway

На панели «Configuration» задаются системные параметры шлюза или шлюзов, собранных в единый кластер: сетевые интерфейсы, IP-адреса, настройки кластеризации и интеграции с другими системами, а также состояние обновления внутренних компонентов, версии модуля Web Gateway, «движков» безопасности и пр.

Рисунок 7. Панель «Accounts» в McAfee Web Gateway

На панели «Accounts» в McAfee Web Gateway настраиваются учётные записи для доступа к различным административным интерфейсам системы (панелям мониторинга, конфигурациям системных параметров, политик доступа, REST API). Эти учётные записи могут быть заведены в локальной базе решения, а также контролироваться из Active Directory или LDAP-каталога, RADIUS-сервера или с использованием SSL-сертификатов.

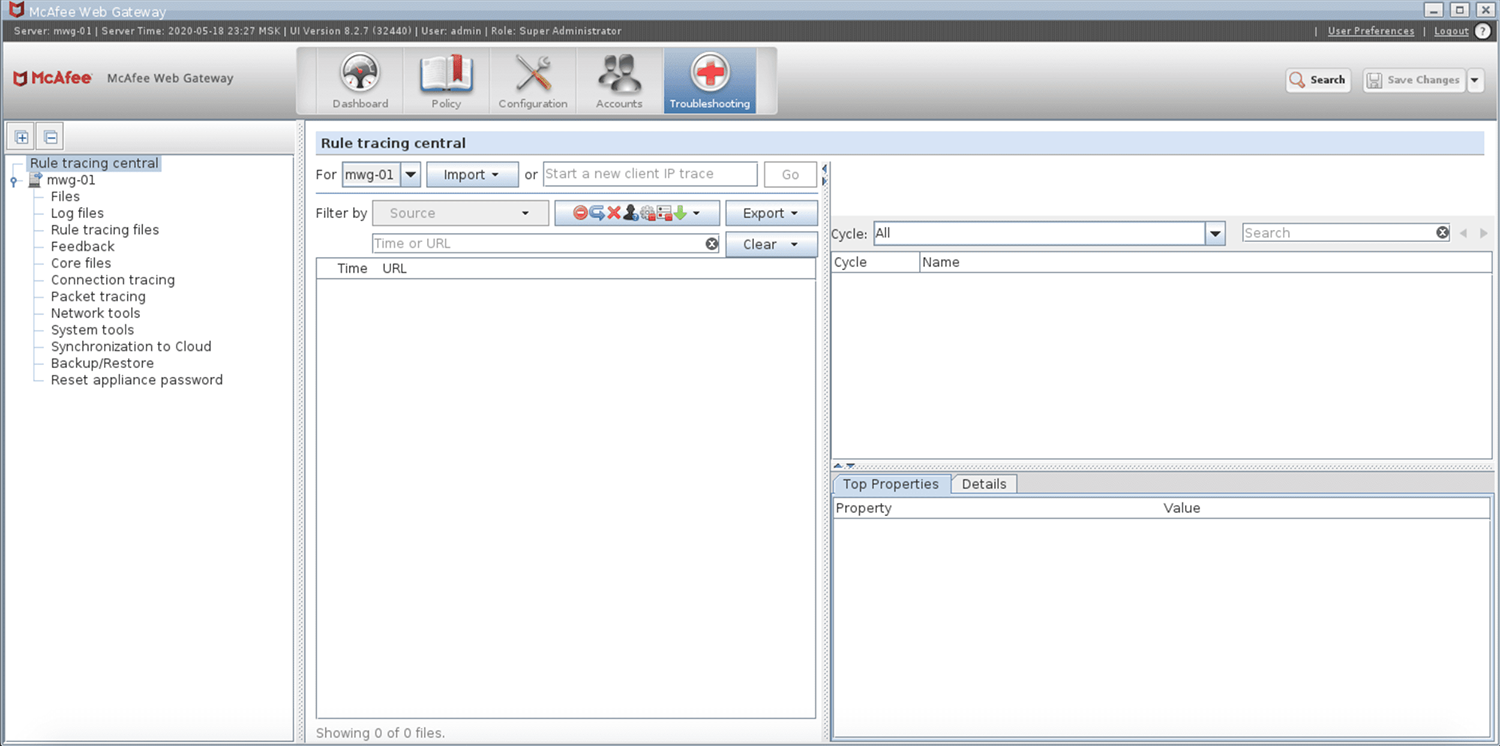

Рисунок 8. Панель «Troubleshooting» в McAfee Web Gateway

На панели «Troubleshooting» в McAfee Web Gateway возможно найти все необходимые инструменты для разрешения возникающих проблем и затруднений. Это, в частности, — визуальное отслеживание обработки трафика существующим набором политик доступа при помощи модуля Rule Tracing Central, доступ ко всем необходимым системным журналам, в которых можно найти всю интересующую администратора информацию о работе системы, проверка того, как работает синхронизация политик доступа в облачный тенант службы Web Gateway Cloud Service, если этот тип интеграции используется и настроен, запуск резервного копирования параметров системы, сброс пароля для доступа к командной оболочке используемой ОС (которая выполнена на базе McAfee Linux Operating System).

Далее покажем на примерах, как работает McAfee Web Gateway. К сожалению, ввиду того что McAfee Web Gateway обладает широким спектром функций, нам не удастся в рамках одного обзора подробно разобрать и показать все его возможности и варианты использования. Поэтому мы выбрали только наиболее востребованные сценарии, которые могут иметь место в повседневной жизни компаний-клиентов.

Фильтрация URL и блокировка запрещённых сайтов

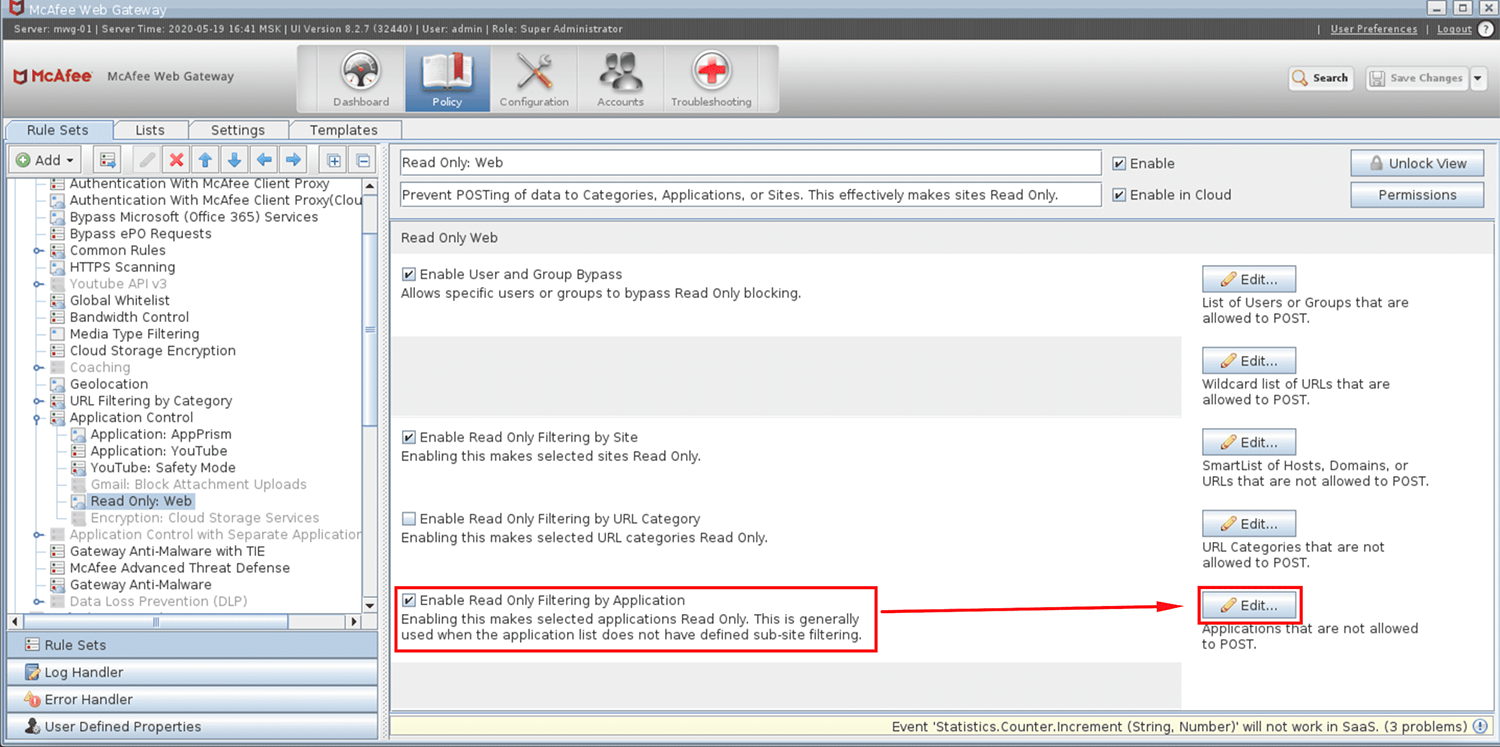

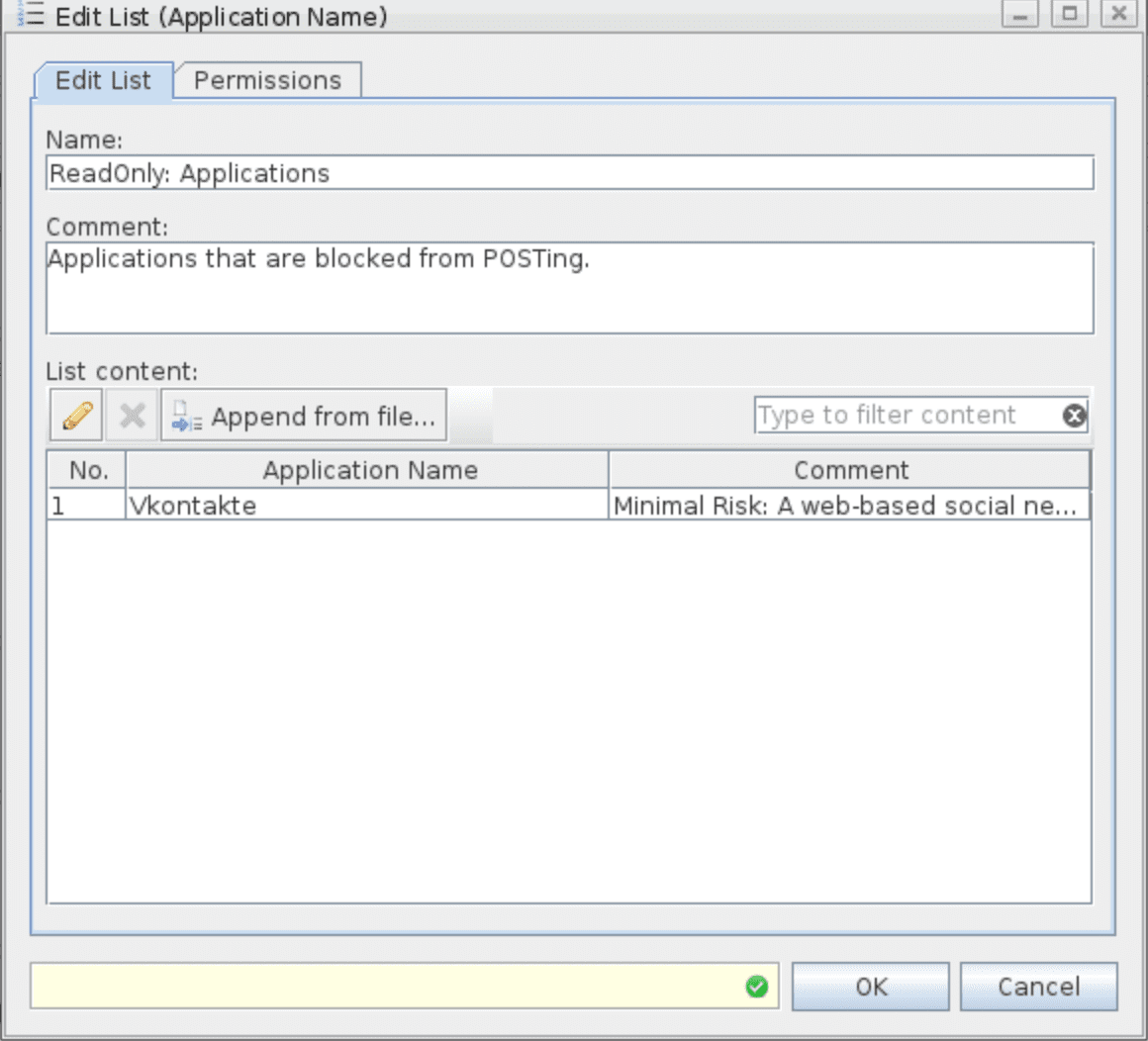

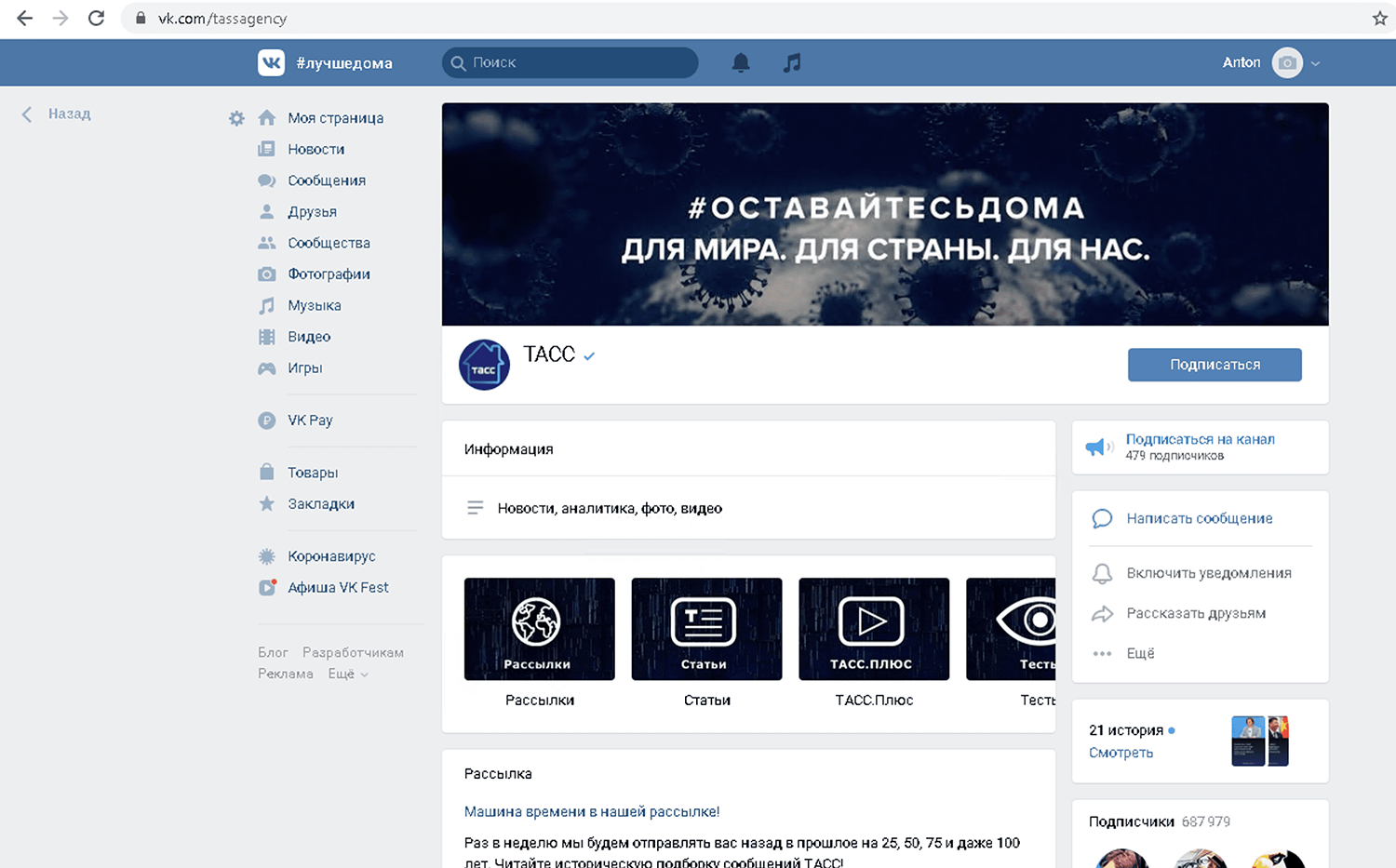

Почти у каждой современной компании есть страницы в соцсетях. Новости и события публикуются именно там. Это очень удобно: подписавшись на интересующие аккаунты, можно получать всю необходимую информацию в одном месте и быть в курсе происходящего — что в ряде случаев нужно сотрудникам для рабочих целей. При этом мессенджеры и чаты в компании могут быть запрещены. McAfee Web Gateway позволяет настроить политики веб-доступа таким образом, что соцсети будут доступны пользователю только в режиме чтения, без возможности общения или размещения информации в ленте.

В качестве примера покажем, как создать правило, которое реализует этот подход для социальной сети «ВКонтакте» без запрета веб-сёрфинга по данному ресурсу. Набор правил не обязательно создавать «с нуля»: можно загрузить его из общедоступной онлайн-библиотеки, о которой мы упоминали выше.

Рисунки 9—10. Настройка правила включения режима «только чтение» для социальной сети «ВКонтакте» в McAfee Web Gateway

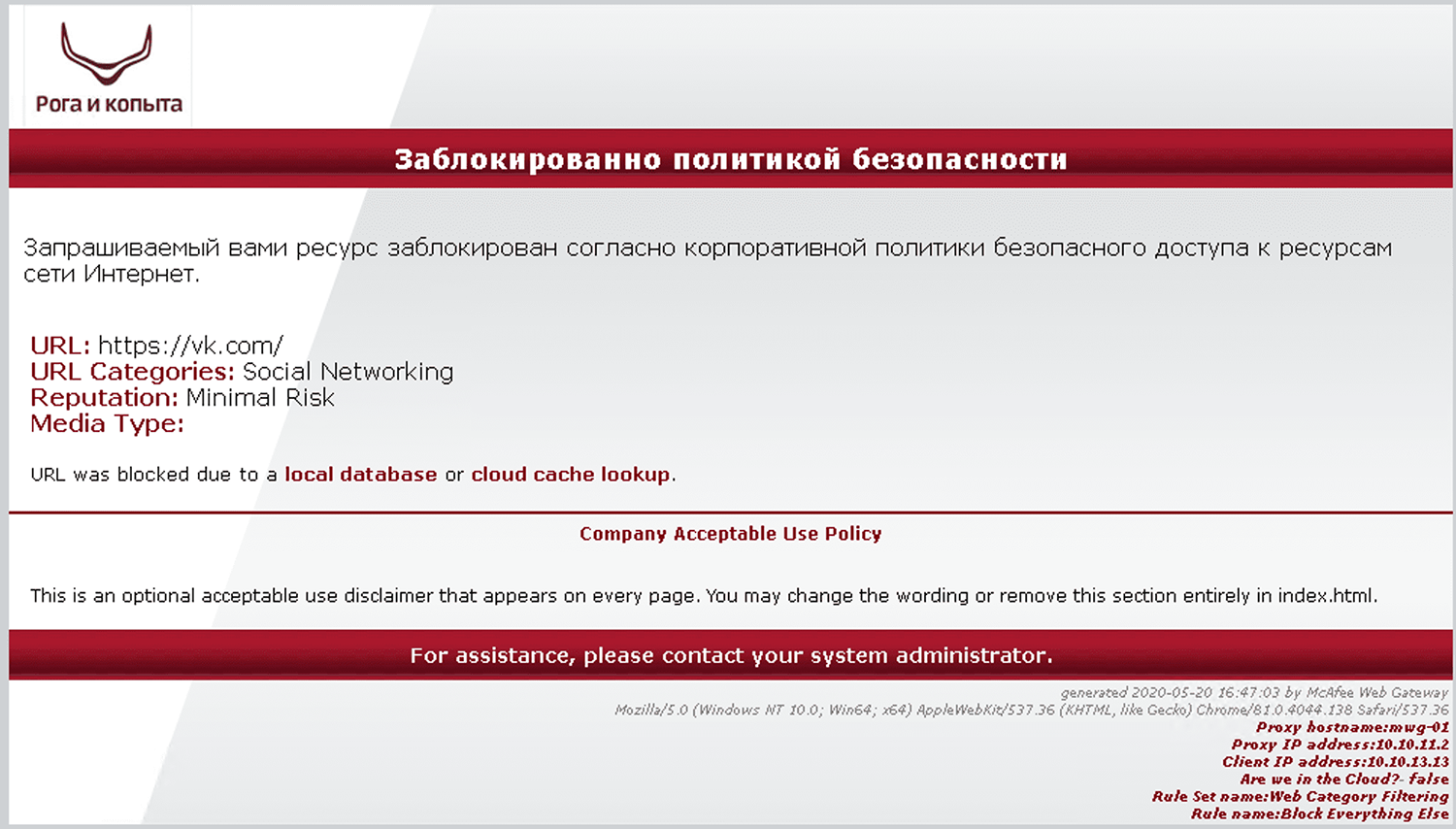

После создания правила переходим на страницу социальной сети.

Рисунок 11. Переход на страницу «ВКонтакте»

Как видно, McAfee Web Gateway не запрещает переход на сайт соцсети, на личную страницу и в любые другие разделы.

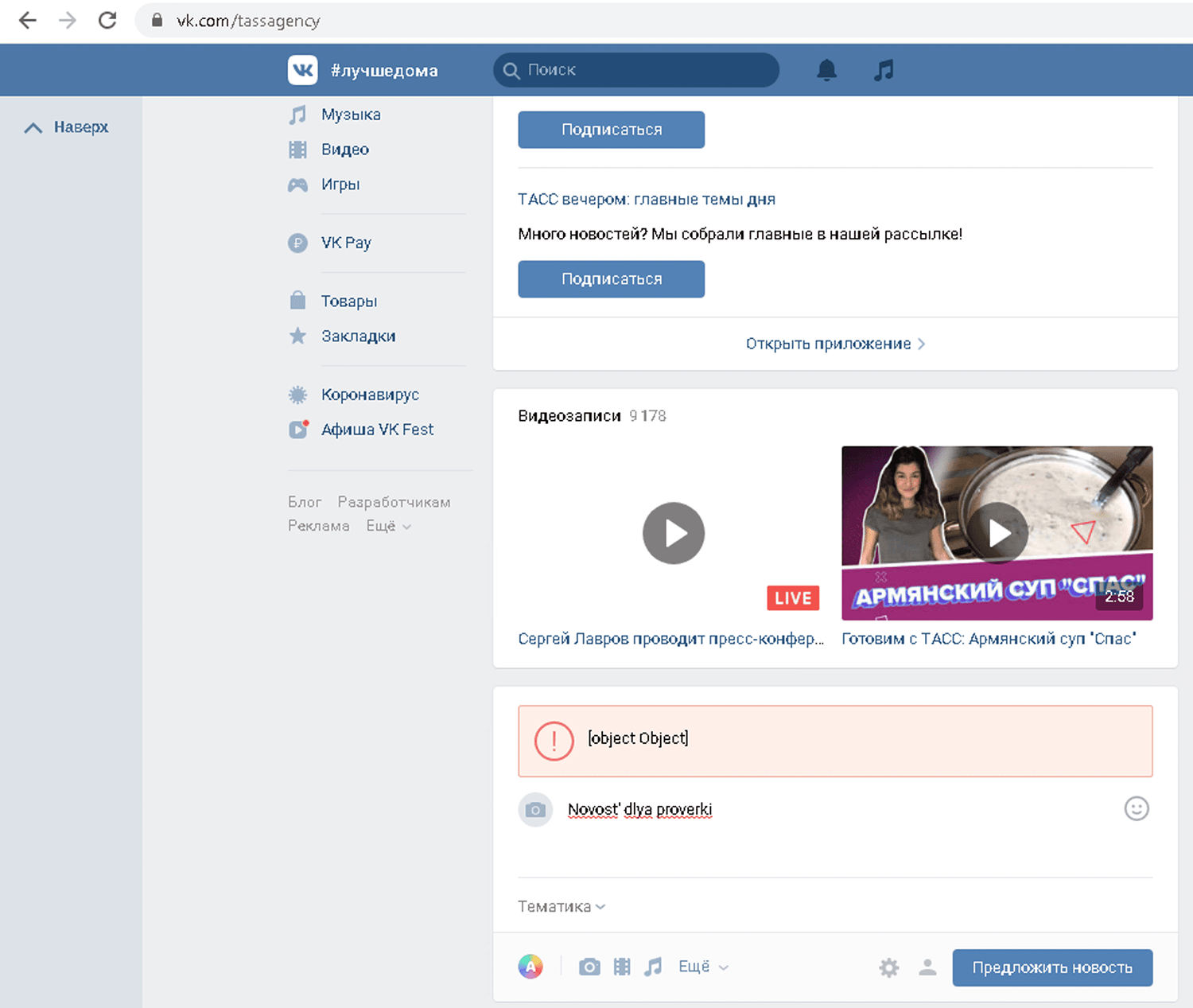

Пробуем оставить комментарий или произвести любое действие для отправки какой-либо информации в социальную сеть. McAfee Web Gateway блокирует это действие.

Рисунок 12. Блокировка отправки данных в социальную сеть с помощью функции фильтрации веб-приложений в McAfee Web Gateway

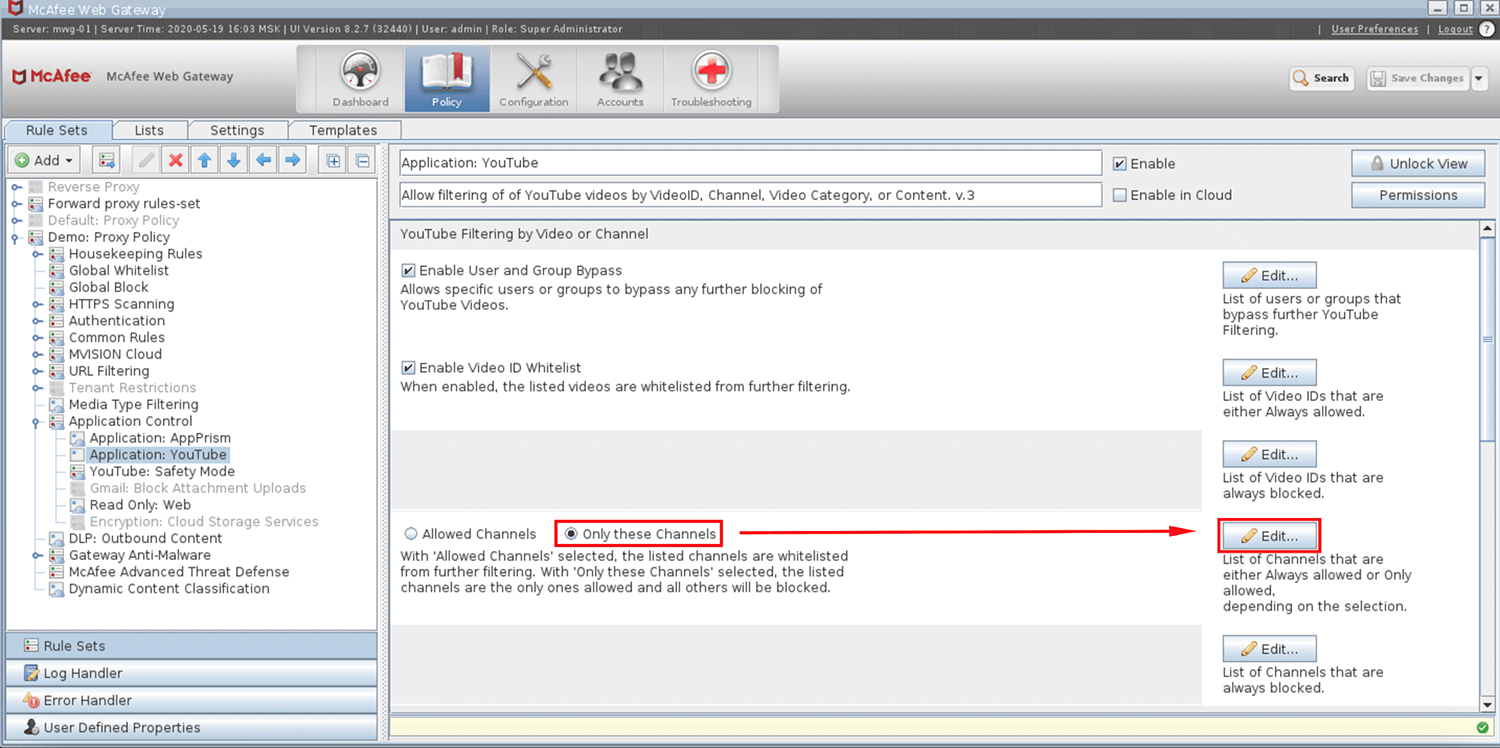

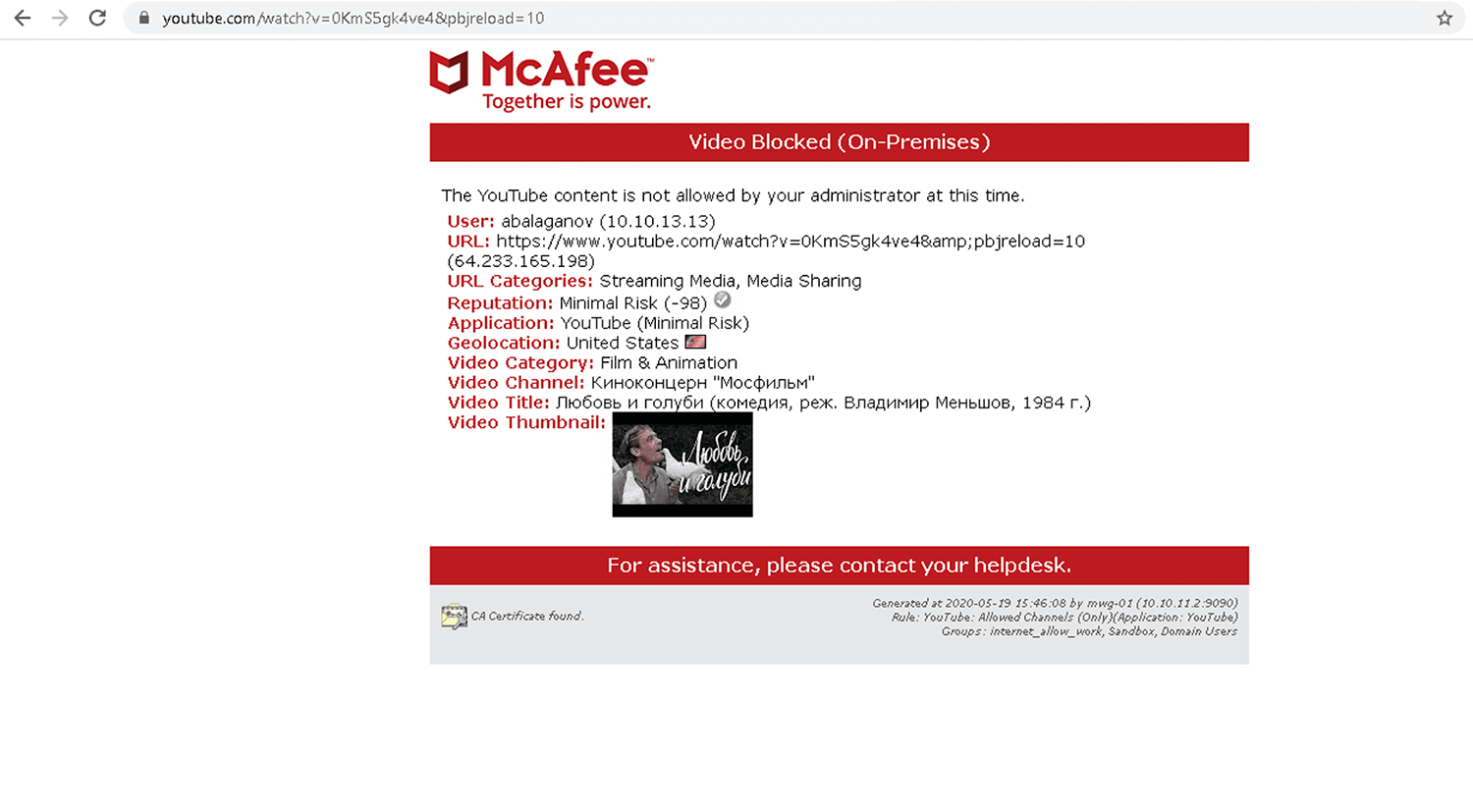

Многие компании пользуются видеохостингом YouTube. Например, на некоторых каналах размещаются курсы, тренинги и другие полезные видеоролики. В таких случаях работодатель может разрешать сотрудникам доступ к ресурсу — однако тогда появляется вероятность того, что пользователь начнёт просматривать развлекательный контент, который никак не связан с работой. McAfee Web Gateway позволяет контролировать доступ к видеохостингу через YouTube API с использованием простого и понятного пользовательского интерфейса создания политик.

В качестве примера покажем, как создать правило, которое разрешает просматривать определённые каналы на YouTube (например, канал «McAfee CIS») и запрещает к просмотру остальные. Этот набор правил тоже можно загрузить из онлайн-библиотеки.

Рисунок 13. Настройка правила разрешения YouTube-канала «McAfee CIS» в McAfee Web Gateway

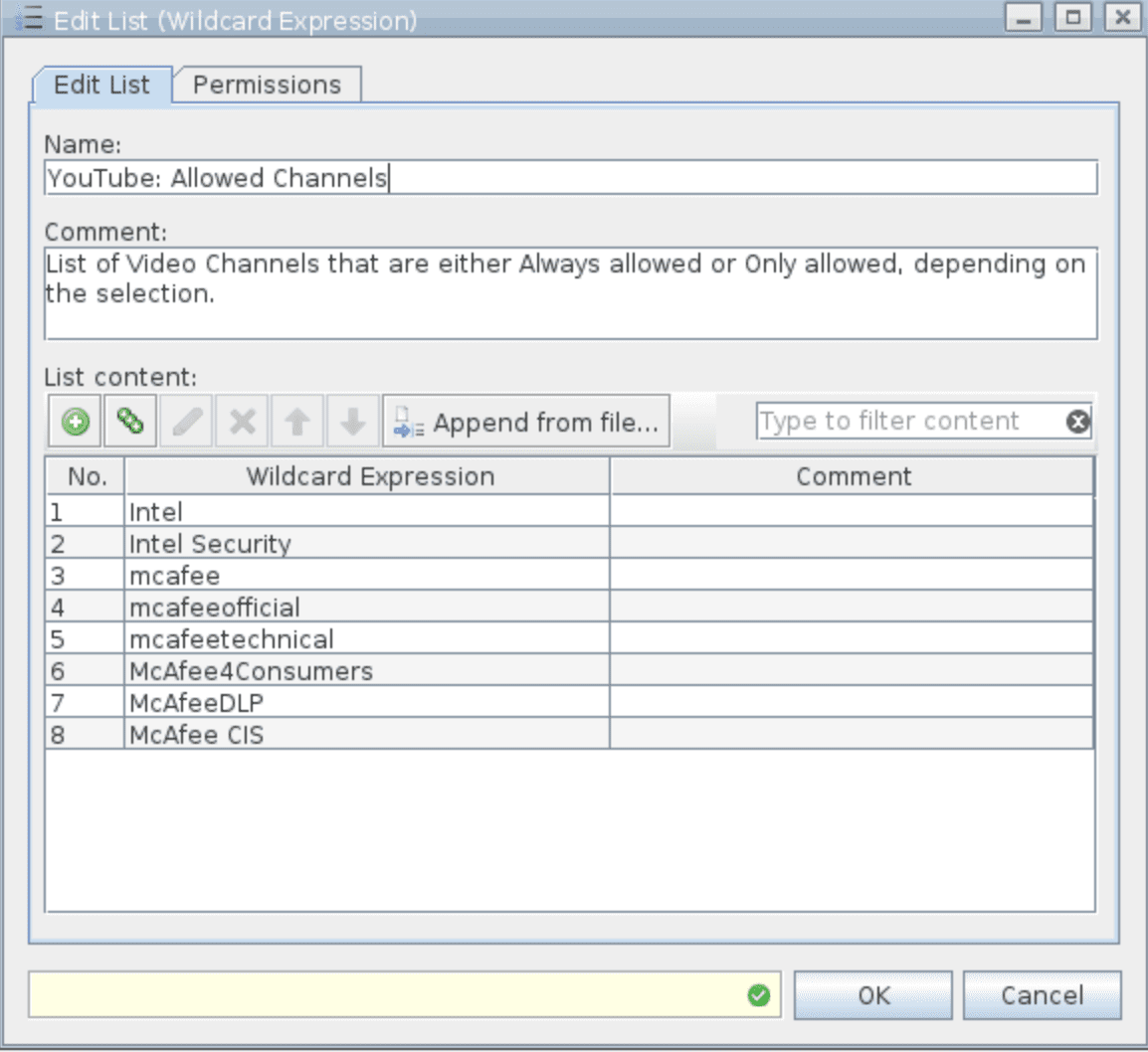

После создания правила необходимо указать список каналов, содержимое которых разрешено к просмотру.

Рисунок 14. Создание списка разрешённых каналов в McAfee Web Gateway

Переходим на YouTube-канал «McAfee CIS». Как видно, McAfee Web Gateway не блокирует доступ и разрешает просматривать контент.

Рисунок 15. Просмотр видео на канале «McAfee CIS» в YouTube

Далее пробуем перейти на любой другой канал. В результате McAfee Web Gateway блокирует доступ.

Рисунок 16. Сообщение о блокировке доступа от McAfee Web Gateway

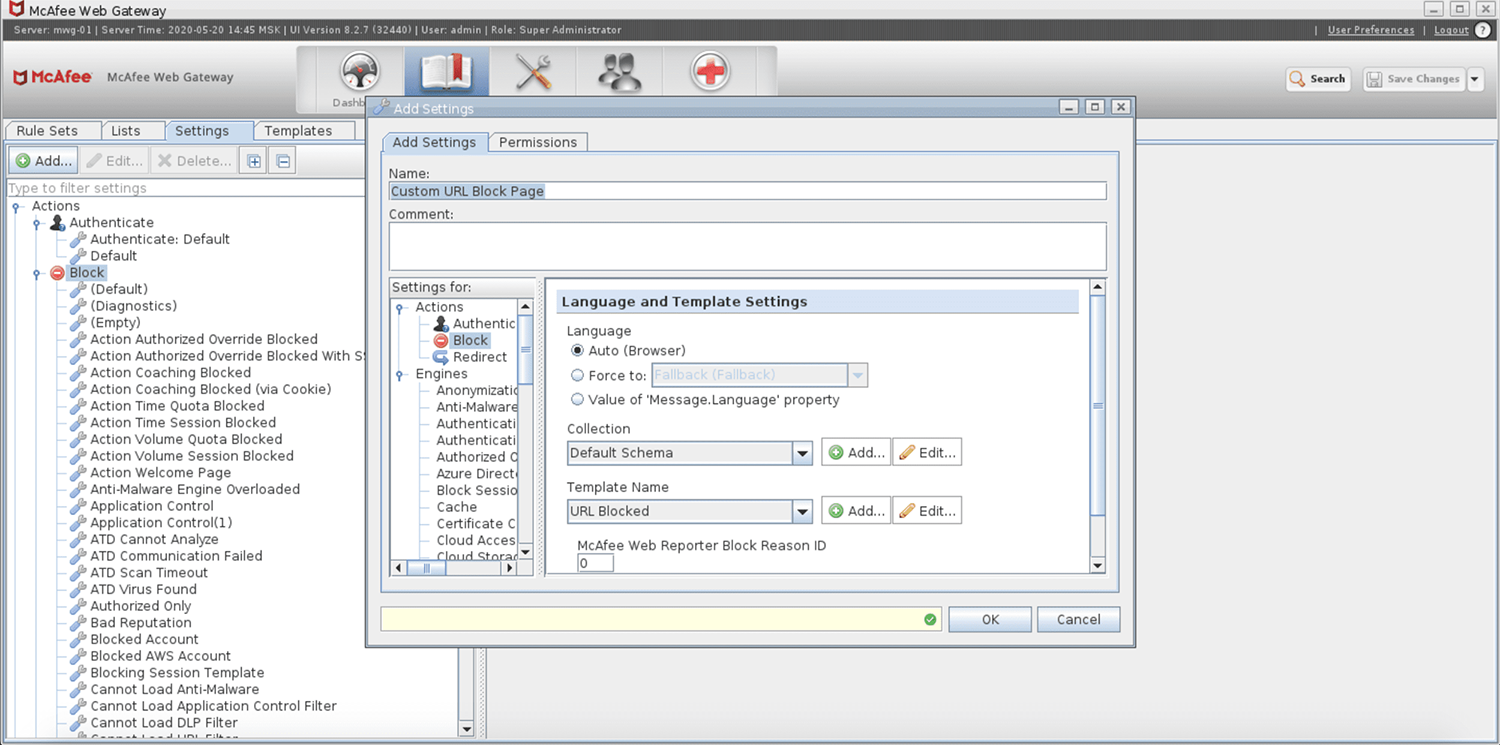

Создание индивидуальных страниц с уведомлением о блокировке

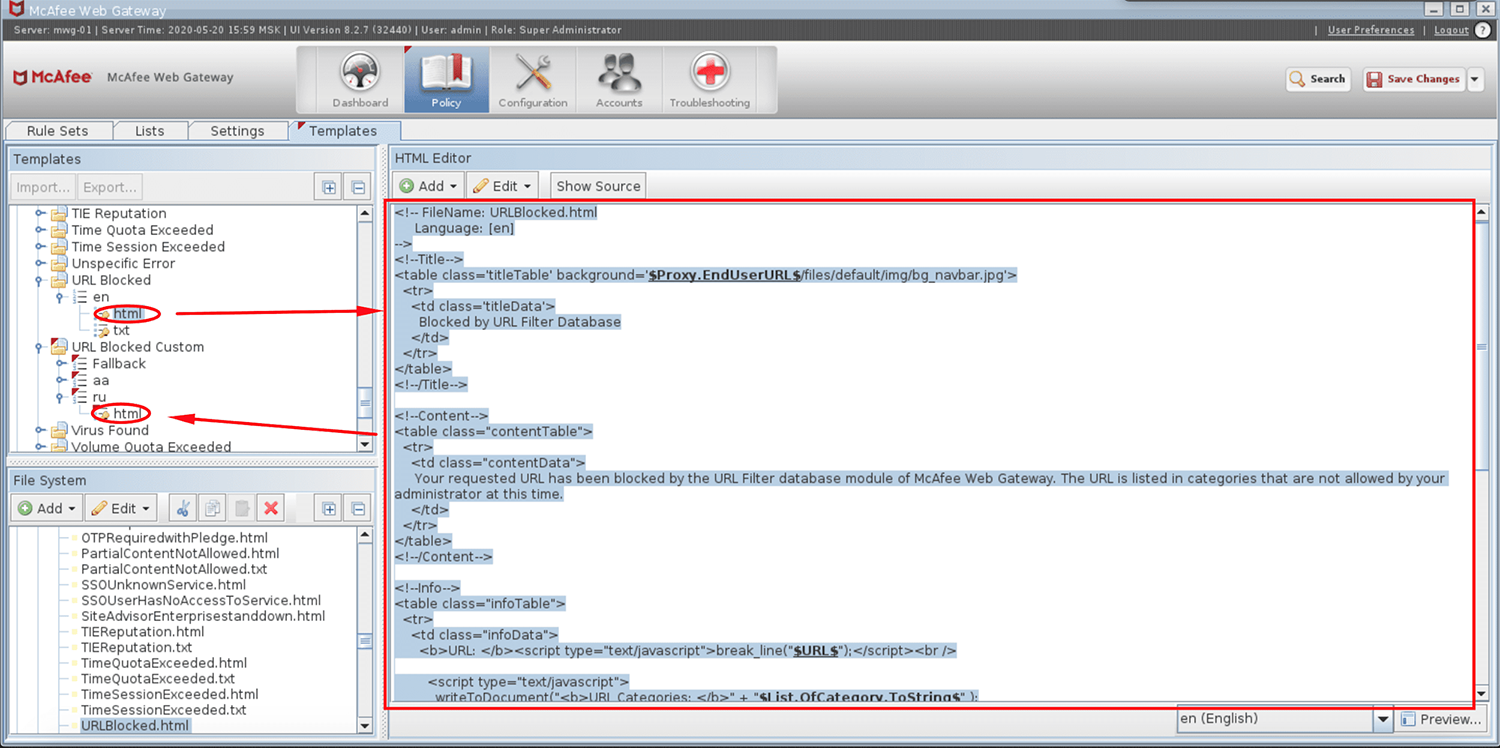

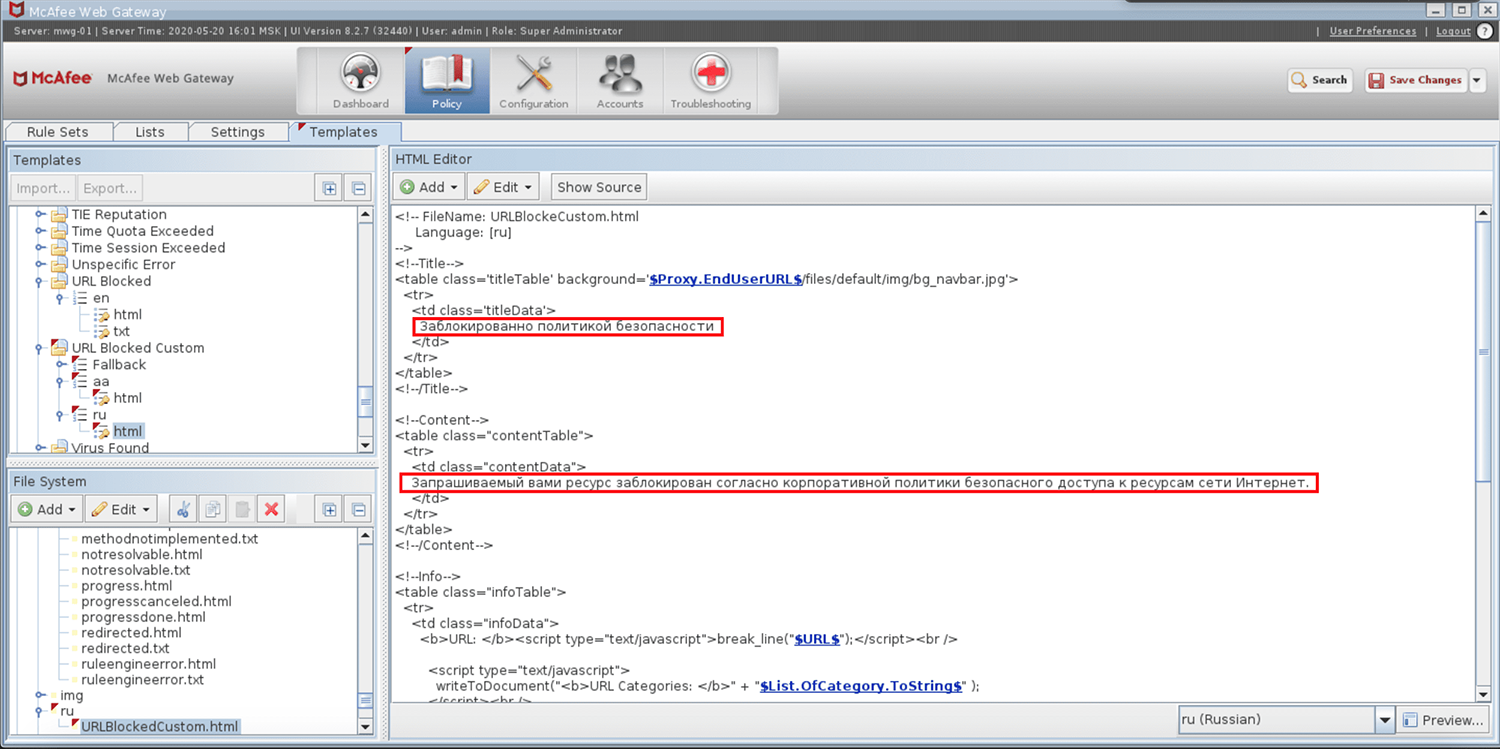

По умолчанию страница блокировки в McAfee Web Gateway отображает логотип McAfee и стандартный текст из шаблона на шлюзе. Однако администратор безопасности вправе создать индивидуализированную страницу блокировки. На ней можно отобразить логотип своей компании и собственный текст — например, выдержки из внутрикорпоративных стандартов по ИБ.

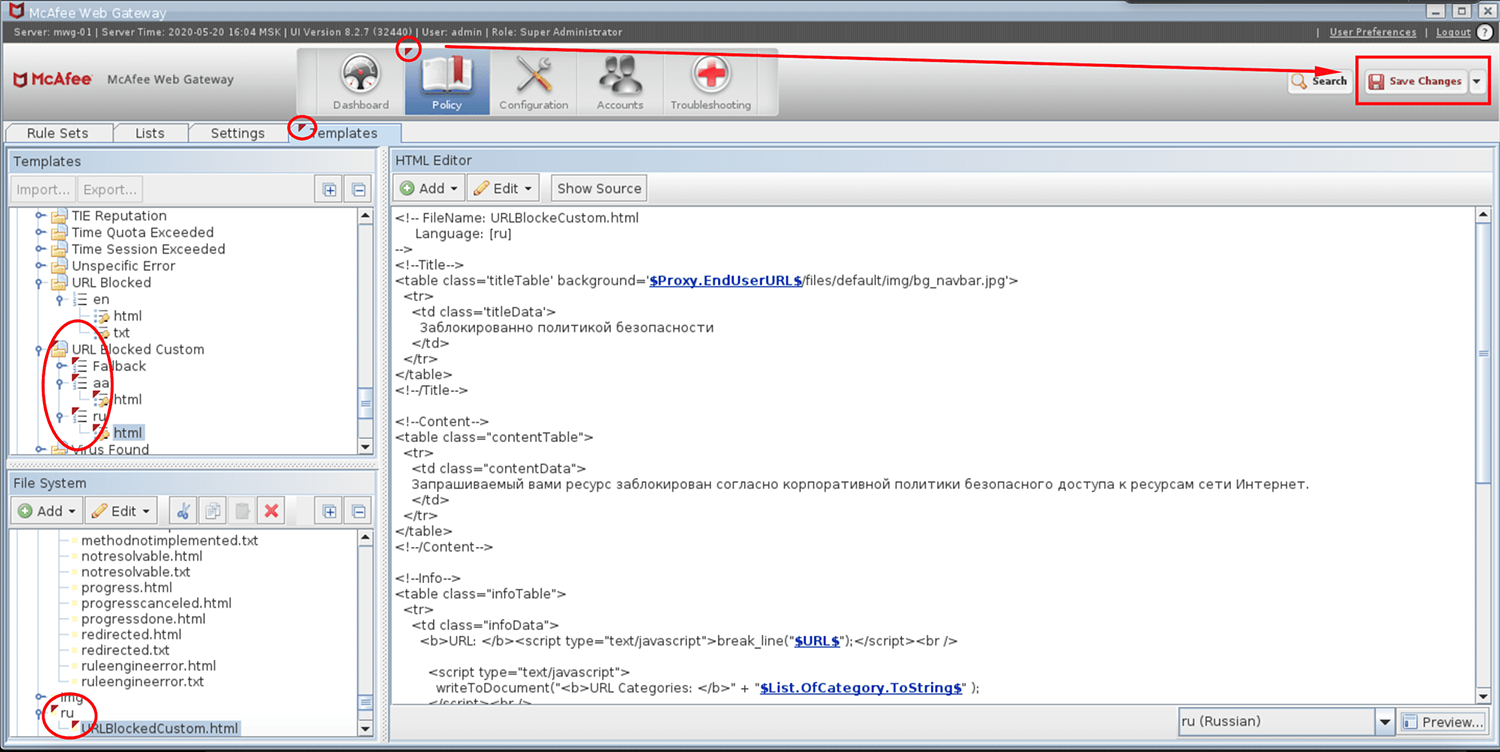

Покажем далее, как создать свою страницу блокировки. На вкладке «Settings» в категории «Actions» — «Blocked»создаём объект «Custom URL Block Page». Мы будем использовать базовый набор оформления страниц, который называется «Default Schema»; при создании новой страницы блокировки на этом этапе мы применим стандартный шаблон «URL Blocked», а далее модифицируем его в соответствии с нашими потребностями.

Рисунок 17. Создание объекта «Custom URL Block Page» в McAfee Web Gateway

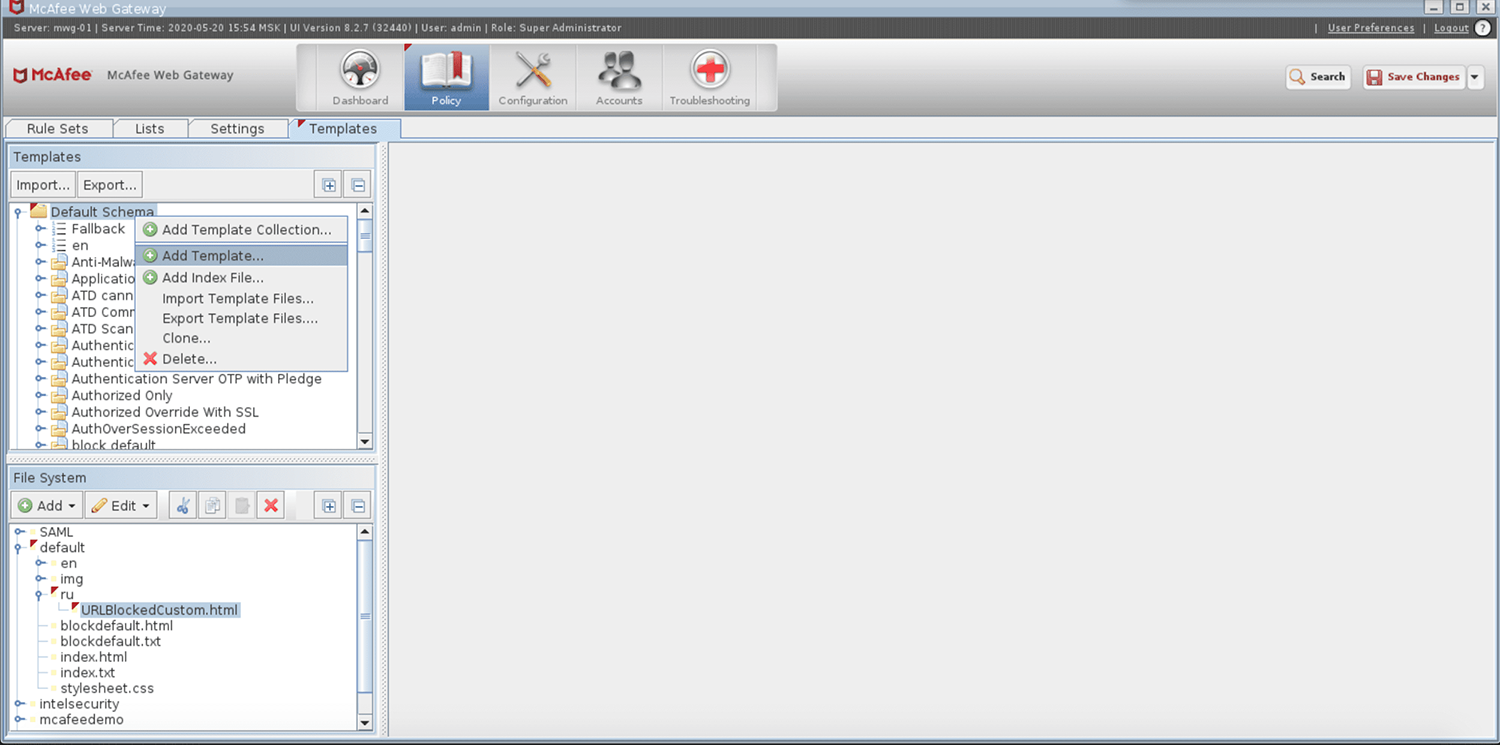

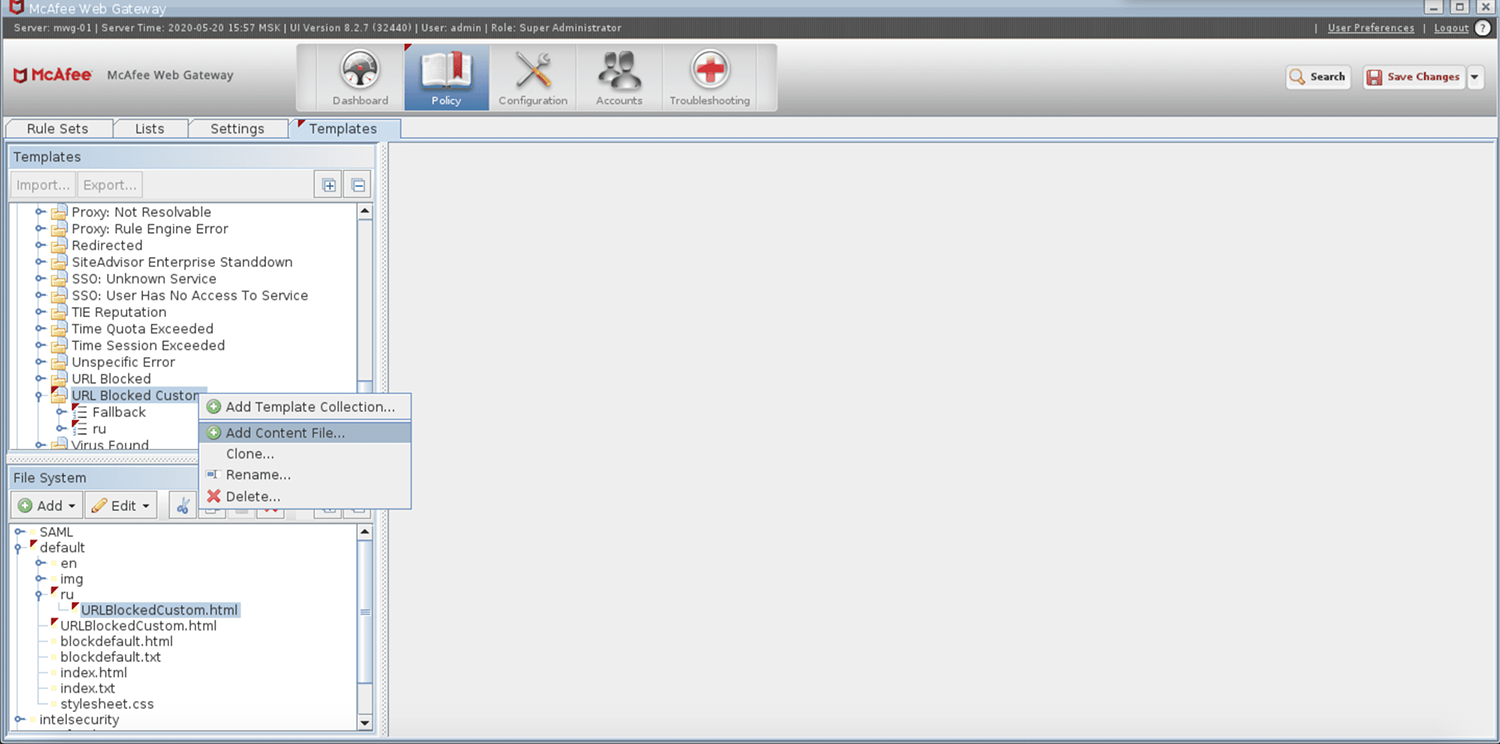

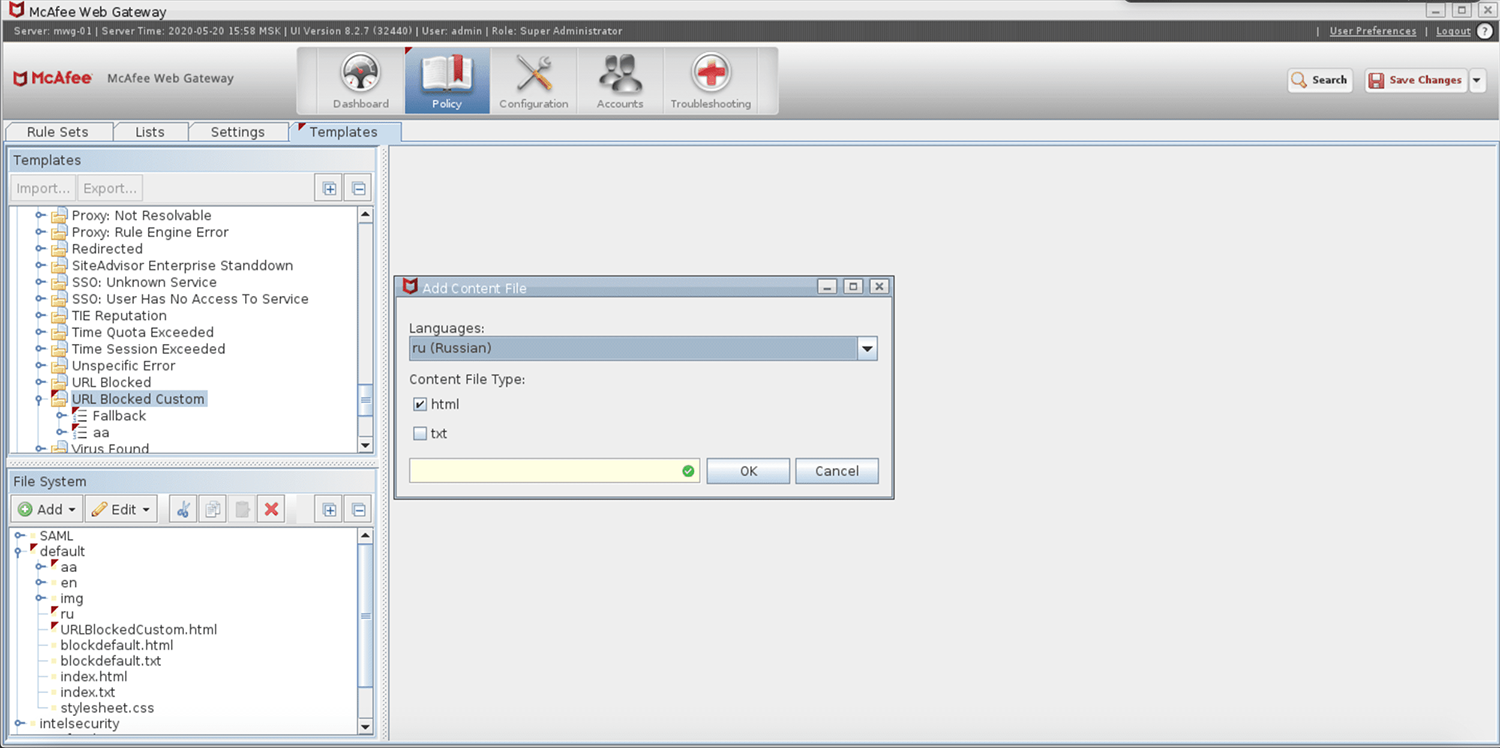

В редакторе шаблонов на вкладке «Templates» — «Default Schema» создаём новый шаблон «URL Blocked Custom».

Рисунки 18—22. Создание нового шаблона «URL Blocked Custom» в McAfee Web Gateway

Результаты редактирования можно предварительно просмотреть, нажав кнопку «Preview» в нижнем правом углу.

После всех действий необходимо сохранить внесённые изменения. О наличии несохранённых данных говорит специальная индикация в интерфейсе управления.

Рисунок 23. Индикация несохранённых изменений в McAfee Web Gateway

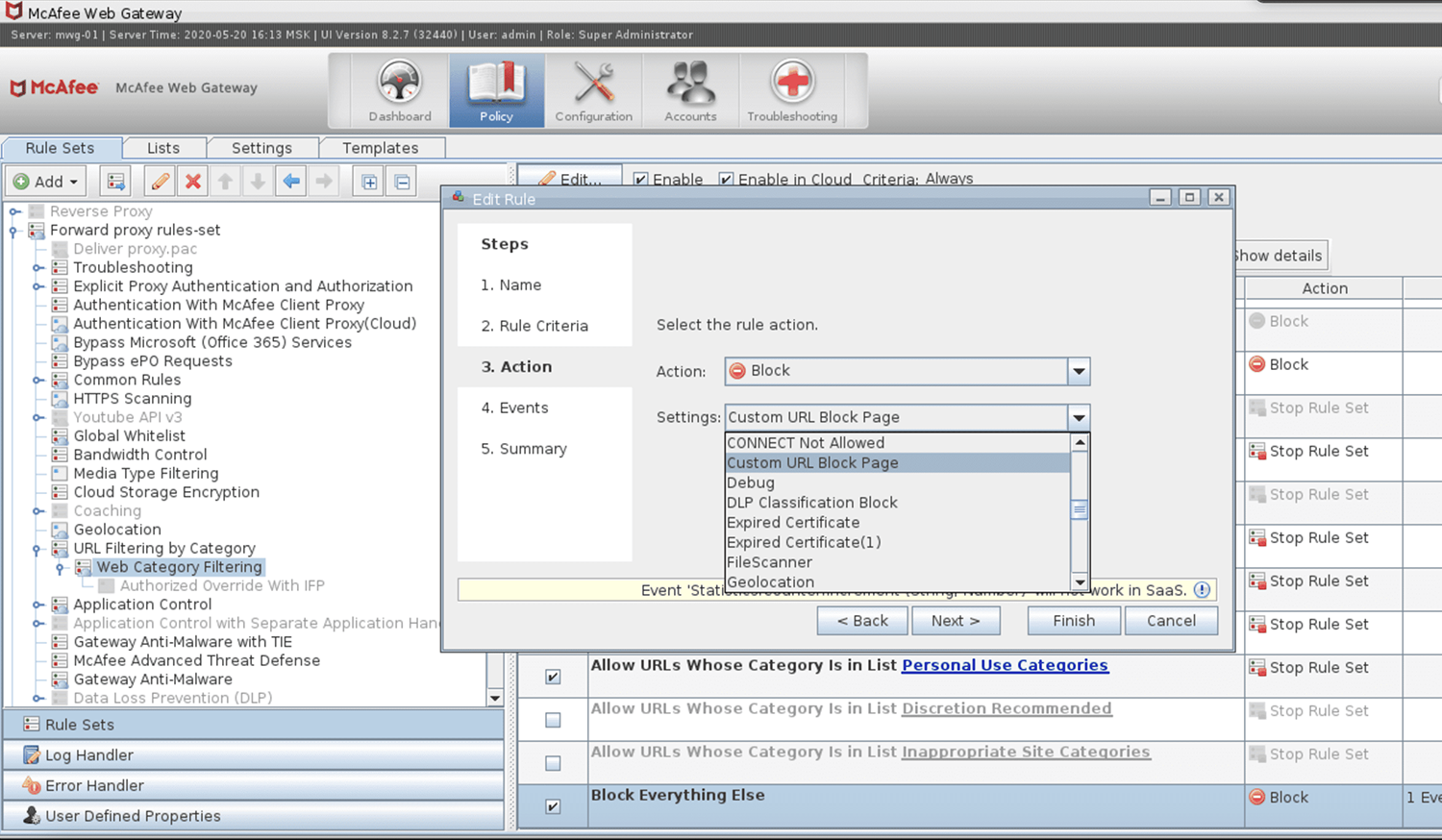

Далее подтягиваем шаблон «URL Blocked Custom» к объекту «Custom URL Block Page» в группе настроек «Template Name». В правиле блокировки социальных сетей в разделе «Action» — «Settings» меняем типовое действие на «Custom URL Block Page».

Рисунок 24. Смена настроек в правиле блокировки социальных сетей в McAfee Web Gateway

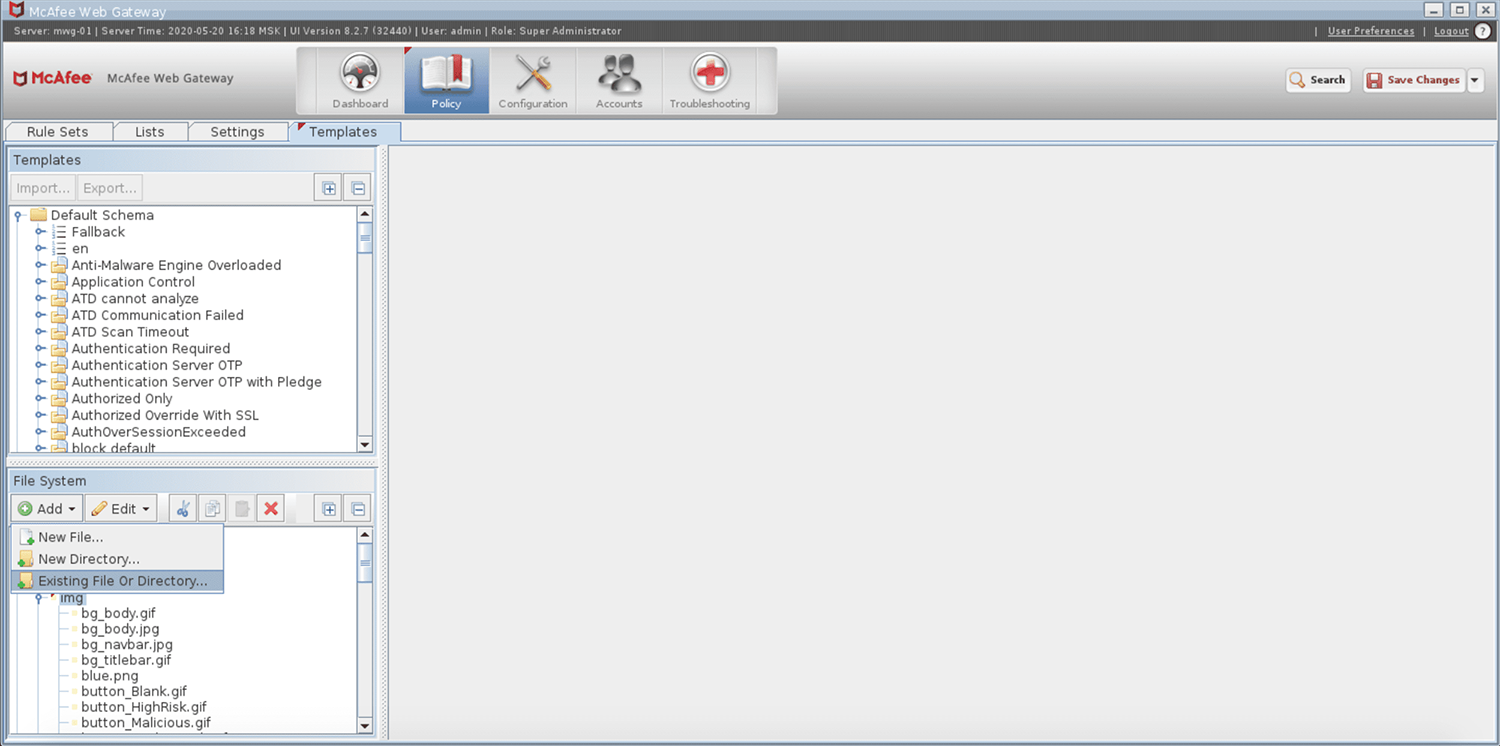

Также в редакторе шаблонов добавляем в коллекцию «Default Schema» через модуль «File System» свой логотип в формате PNG с символикой фирмы «Рога и копыта».

Рисунок 25. Добавление логотипа в коллекцию McAfee Web Gateway

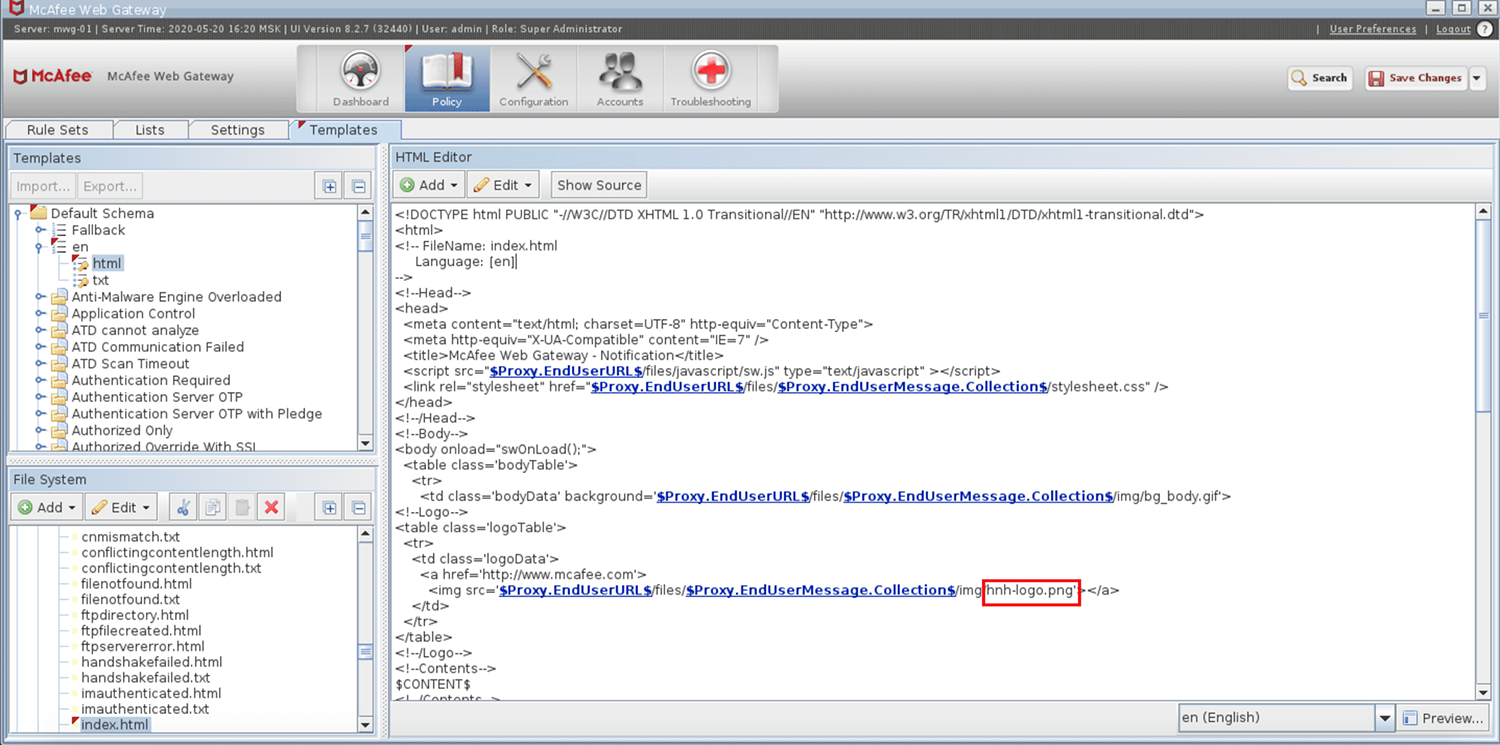

В тексте файла index.html в классе «LogoData» заменяем стандартный логотип на тот, который мы добавили в коллекцию.

Рисунок 26. Редактирование класса «LogoData» в файле index.html

Переходим на страницу социальной сети и смотрим на преобразившуюся страницу блокировки.

Рисунок 27. Индивидуализированная страница блокировки McAfee Web Gateway

Квотирование и коучинг

McAfee Web Gateway предлагает широкие возможности по квотированию и коучингу веб-доступа. Рассмотрим примеры того, как создать квоту или настроить «тренировку» пользователей.

Каждый из вариантов квотирования предполагает возможность установки лимитов для URL (по категориям), IP-адресов хостов, с которых работают пользователи, или учётных записей. Все эти параметры могут быть заданы в рамках одного или нескольких правил — как будет удобнее.

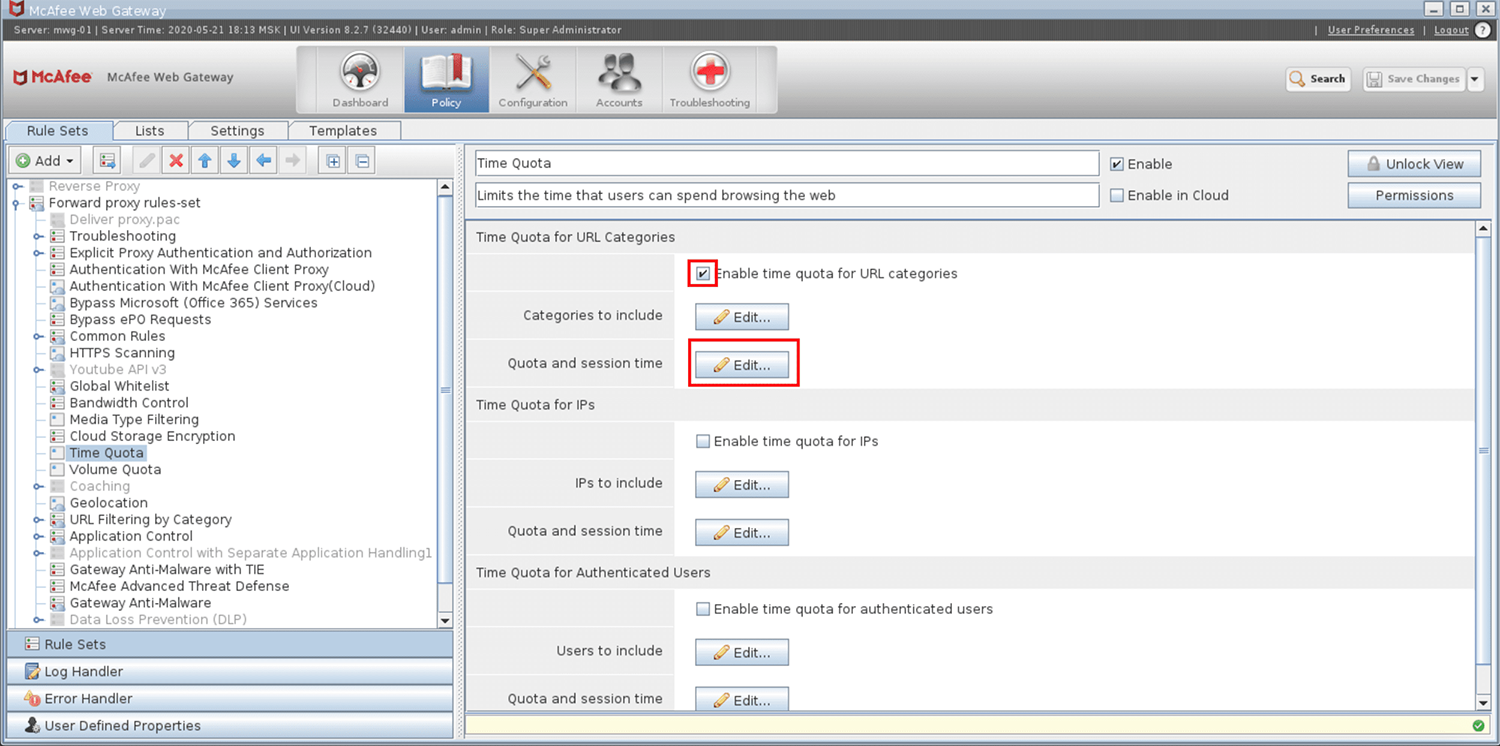

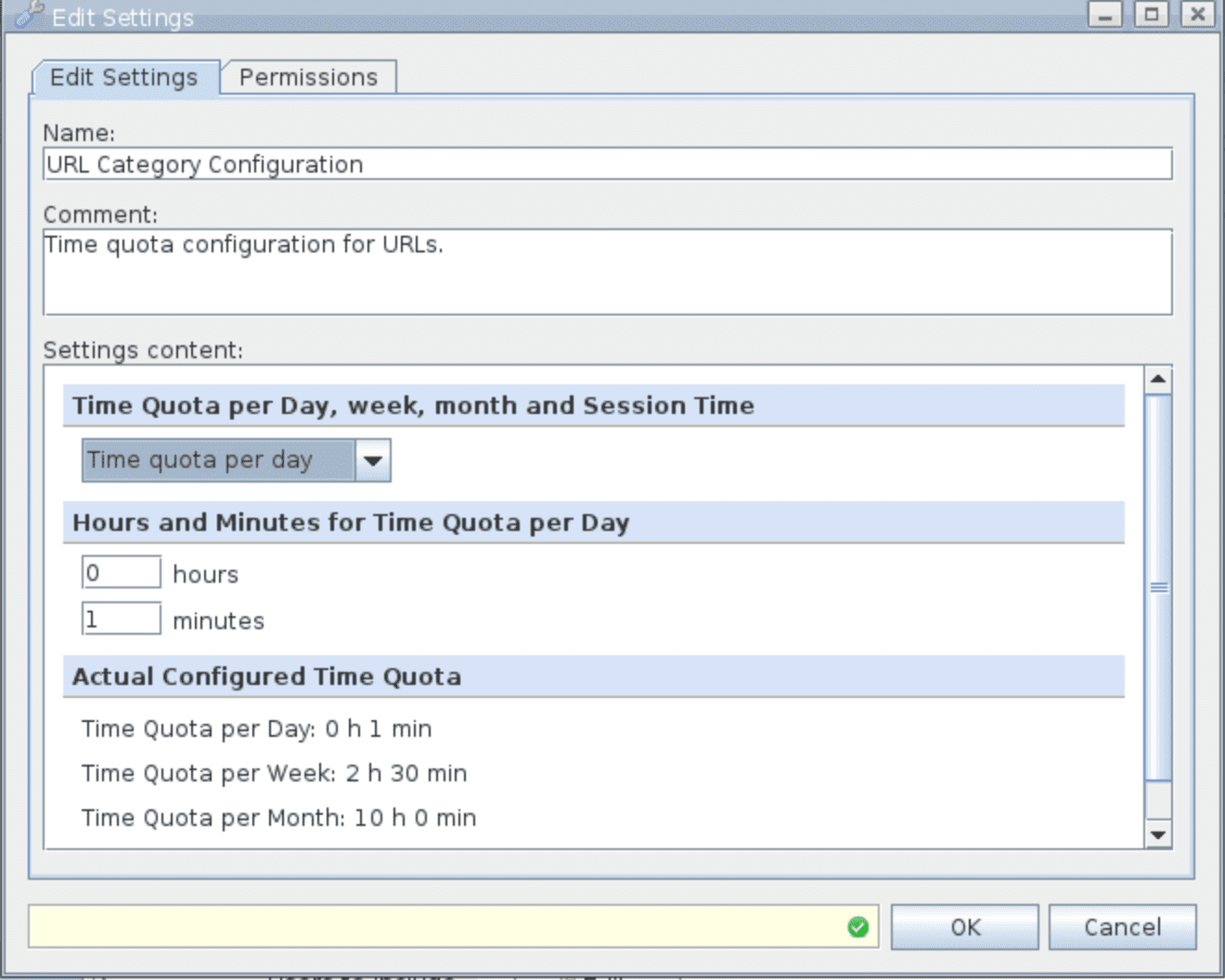

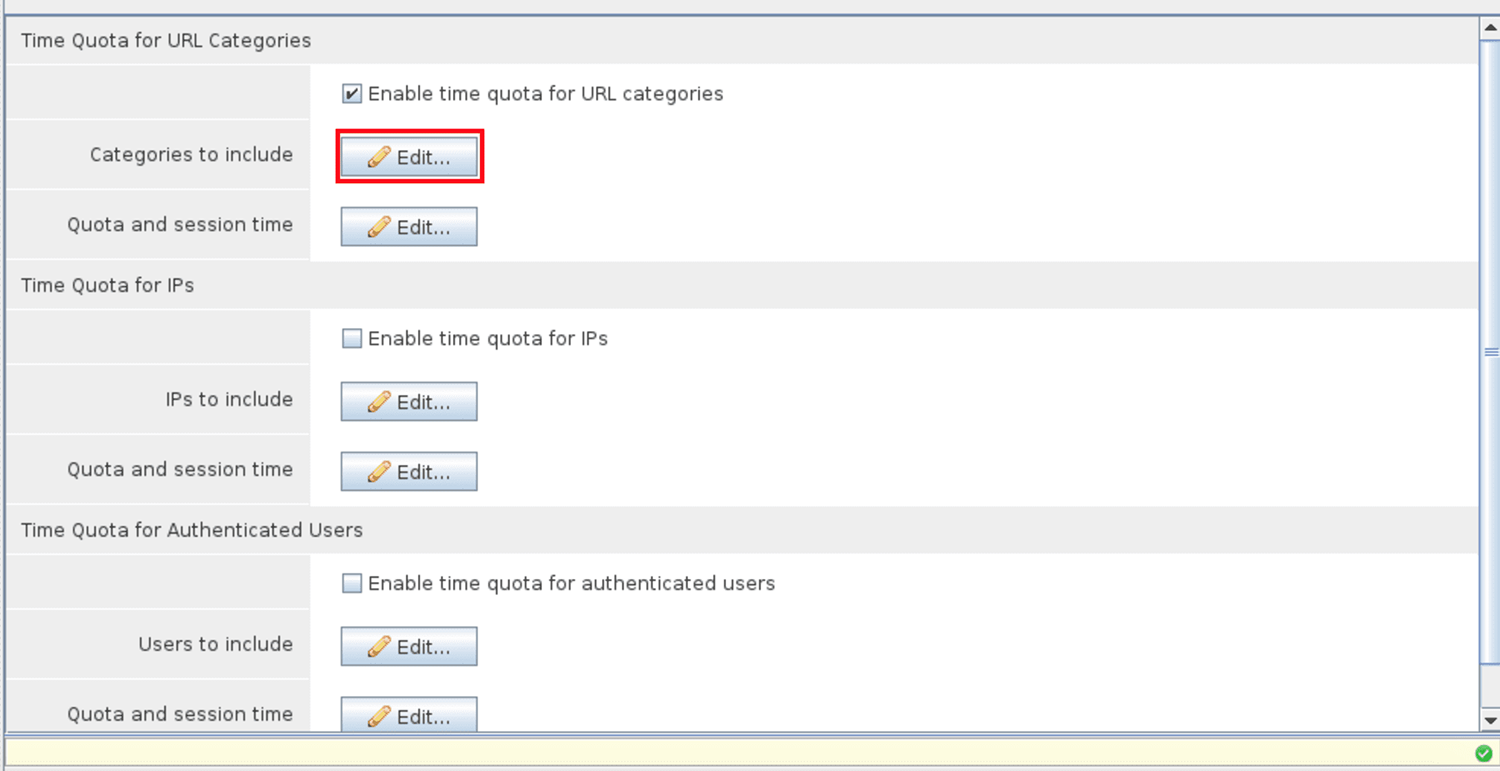

Квота по времени

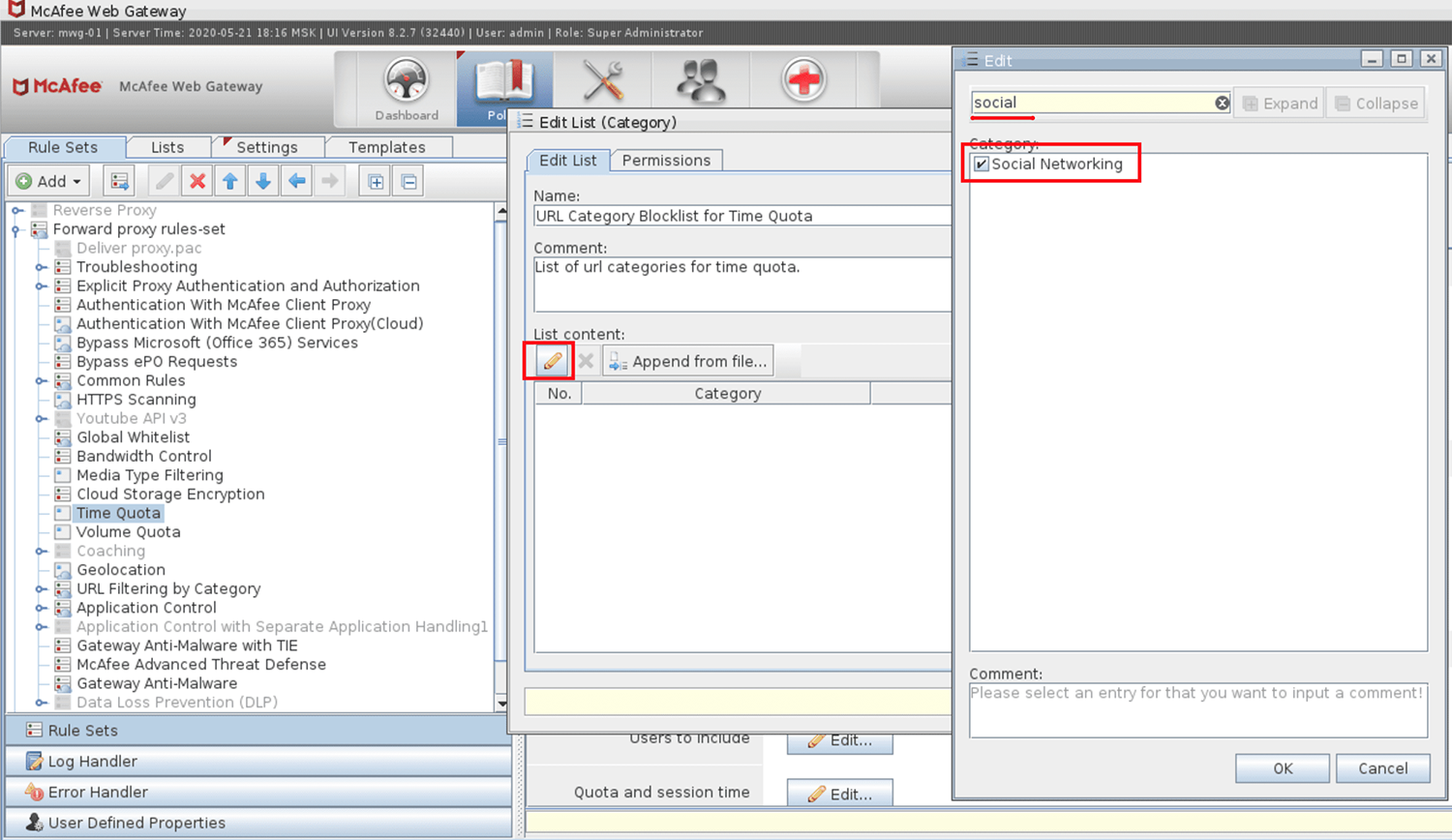

Для примера создадим правило с квотой по времени. Установим лимит посещения ресурсов категории «Социальные сети», составляющий не более 1 минуты в день.

Рисунки 28—29. Настройка квоты по времени для URL категории «Социальные сети» в McAfee Web Gateway

Как видно по рис. 29, мы можем задать дневную, недельную и месячную квоты, а также максимальную длительность одиночной сессии.

Рисунки 30—31. Настройка квоты по времени для URL категории «Социальные сети» в McAfee Web Gateway

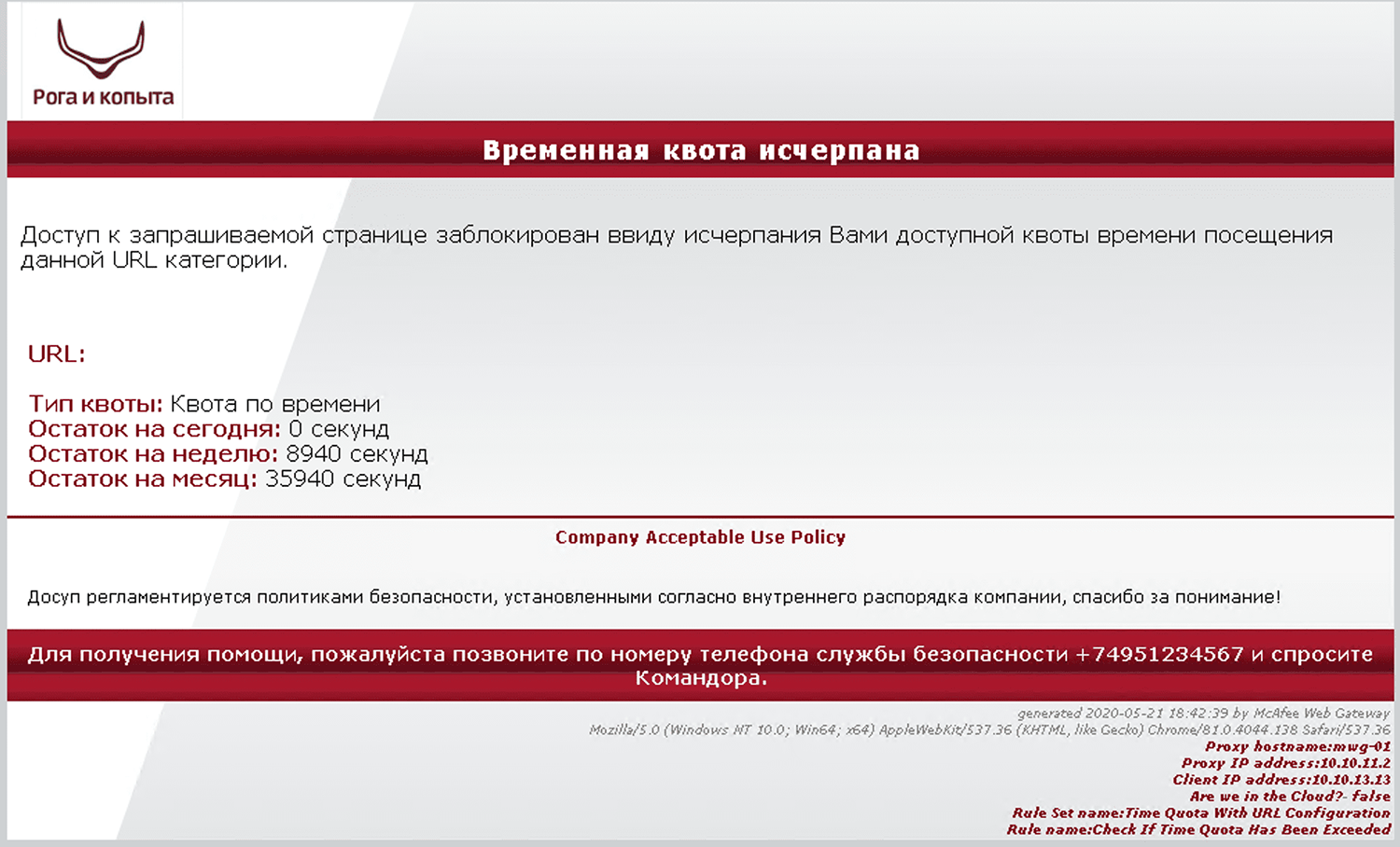

После создания правила переходим на сайт «ВКонтакте» и видим, что по истечении выделенного лимита времени McAfee Web Gateway закрывает доступ. Текущая сессия и повторные HTTP-запросы на веб-сайт будут заблокированы.

Рисунок 32. Блокировка доступа после превышения лимита времени в McAfee Web Gateway

Квота по объёму трафика настраивается точно так же, как и лимит по времени.

Коучинг

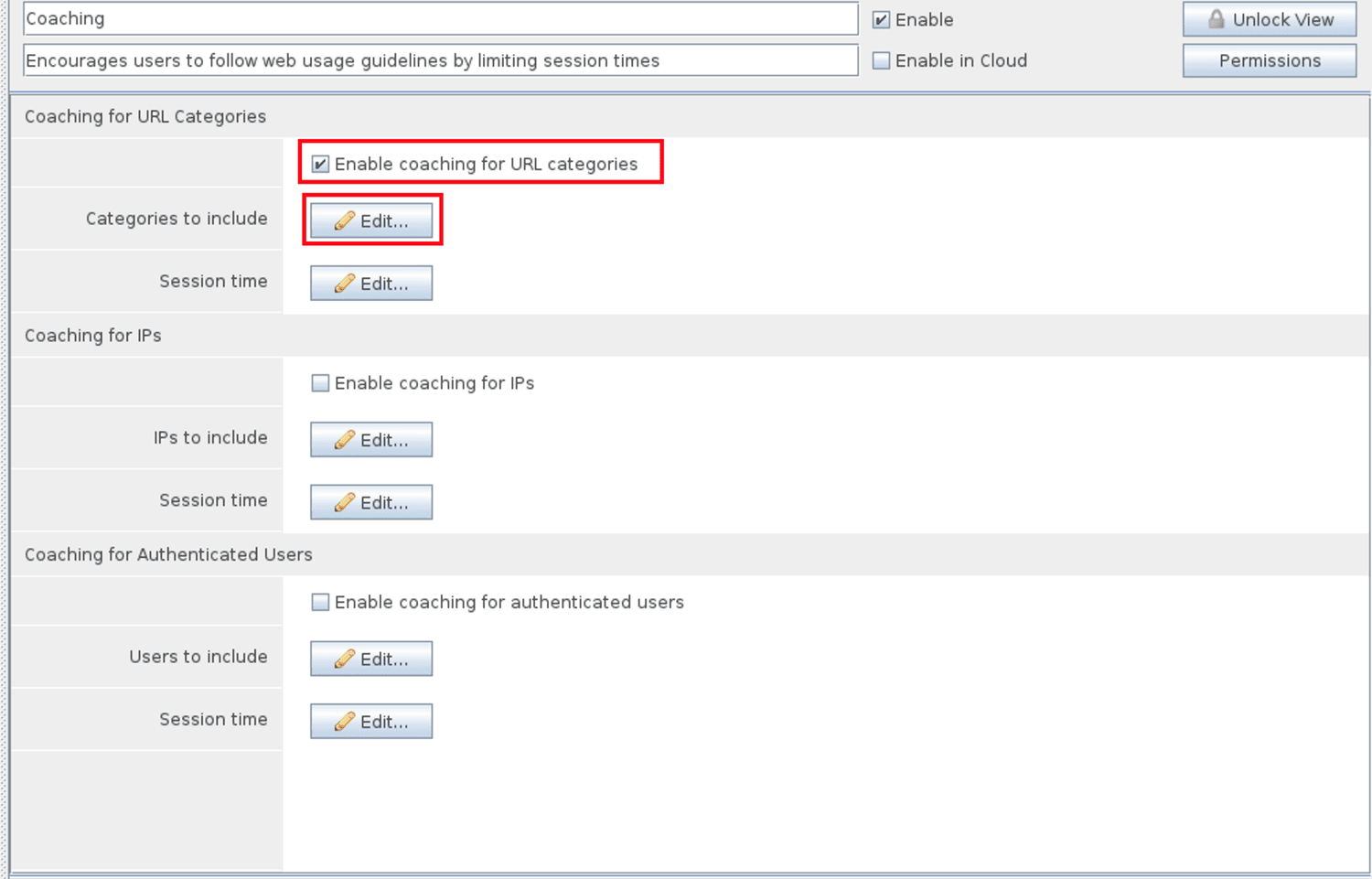

Коучинг обеспечивает «тренировку» пользователей, чтобы они привыкали следовать корпоративным регламентам по работе с интернет-ресурсами. В частности, данный механизм позволяет ограничить время веб-сессии сотрудника; весь веб-доступ в целом при этом не лимитируется, т. е. пользователь может начать новую сессию и продолжить работу.

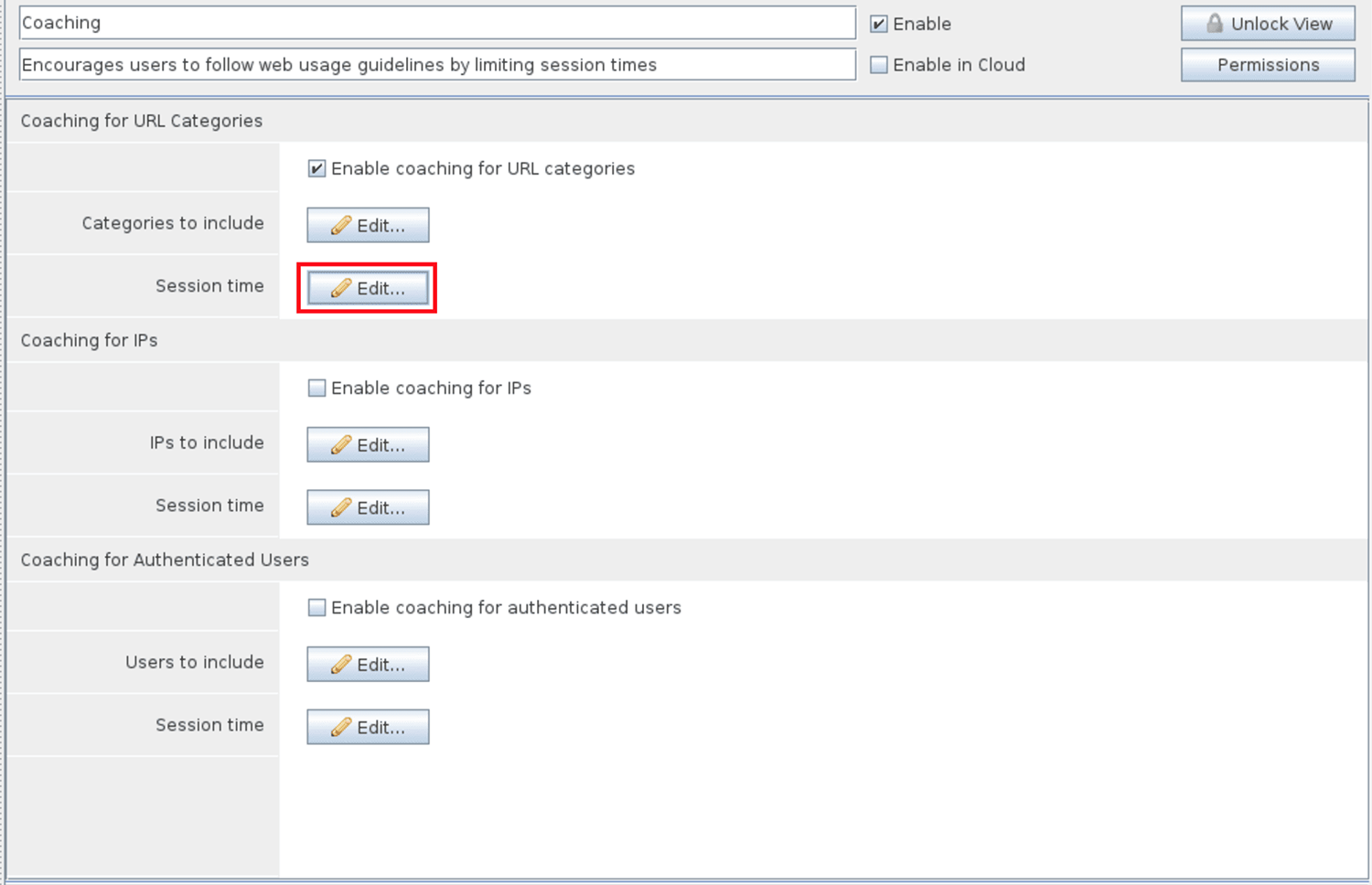

Коучинг можно настроить используя правила в наборе «Coaching library rule set» и оперируя такими категориями, как URL, IP-адреса и имена пользователей. Также можно сформировать своё правило.

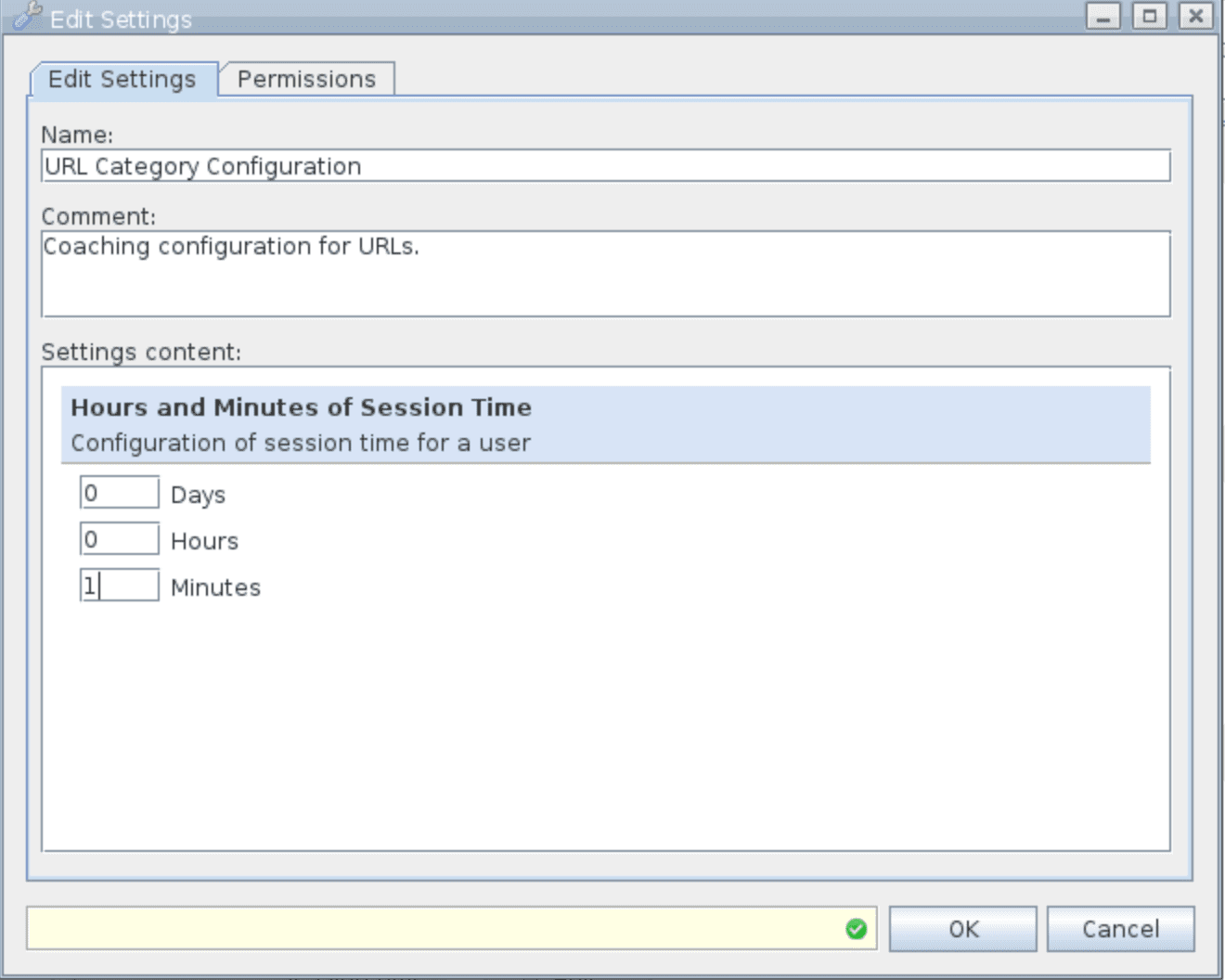

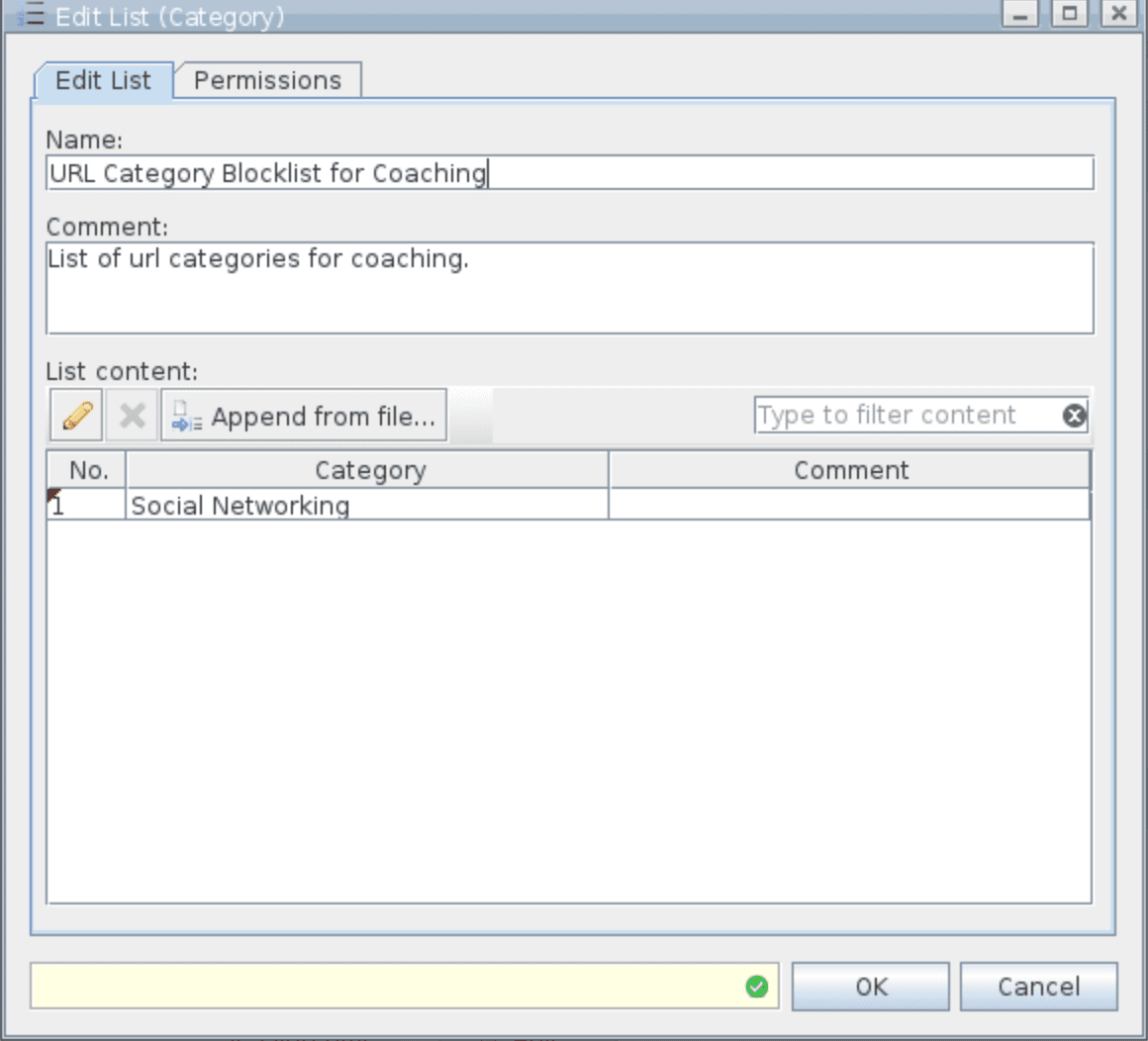

Для примера создадим правило коучинга с длительностью сессии, равной 1 минуте. Добавим критерий, согласно которому данное правило будет действовать для URL категории «Социальные сети».

Рисунки 33—36. Настройка правила коучинга для URL категории «Социальные сети» в McAfee Web Gateway

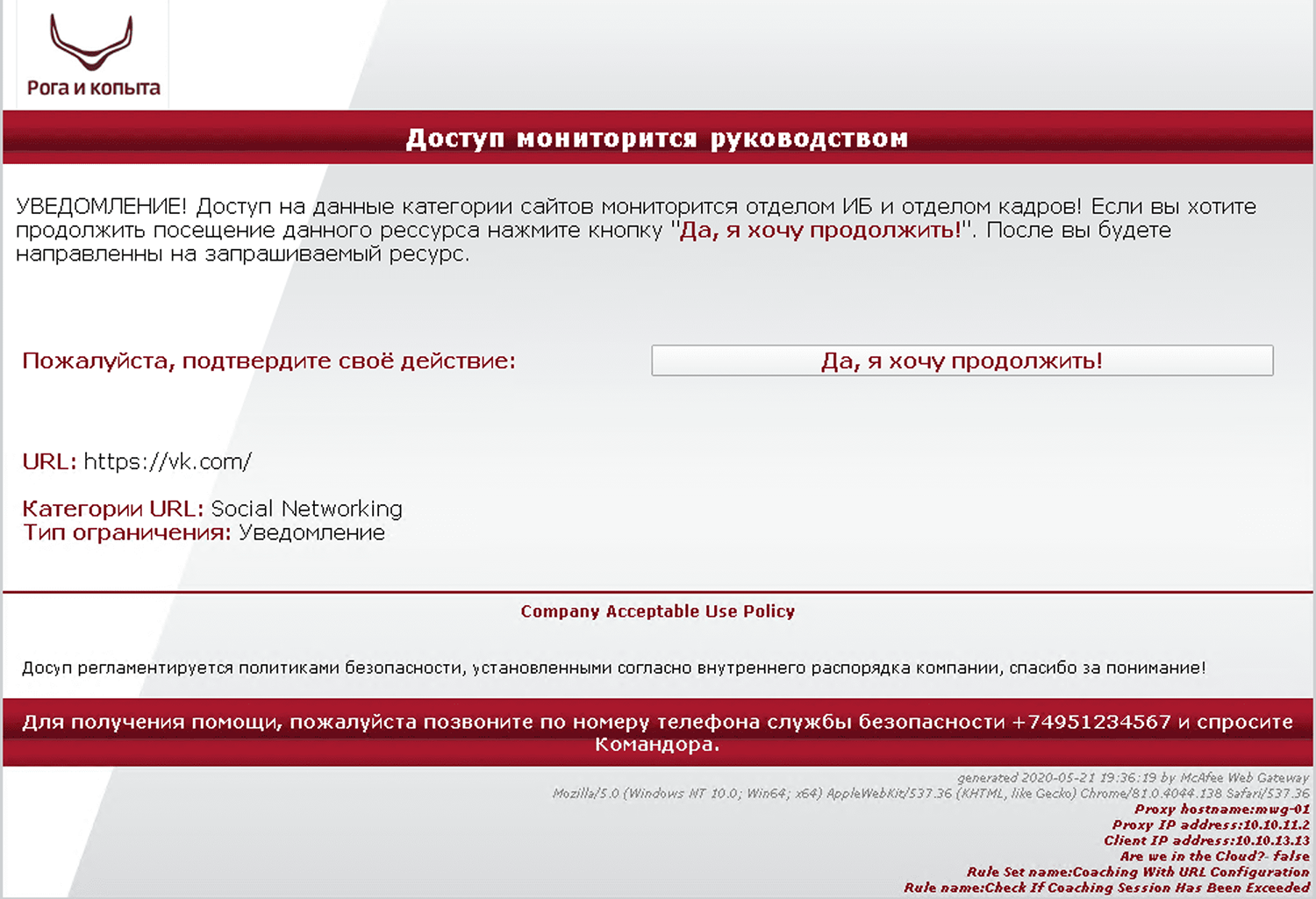

После создания правила переходим на сайт «ВКонтакте» и видим, что попытки доступа предваряются специальной информационной страницей с необходимыми уведомлениями для пользователей. После перехода на сайт и истечения сессии будет снова показана данная страница.

Рисунок 37. Блокировка доступа после превышения лимита времени в рамках коучинг-сессии в McAfee Web Gateway

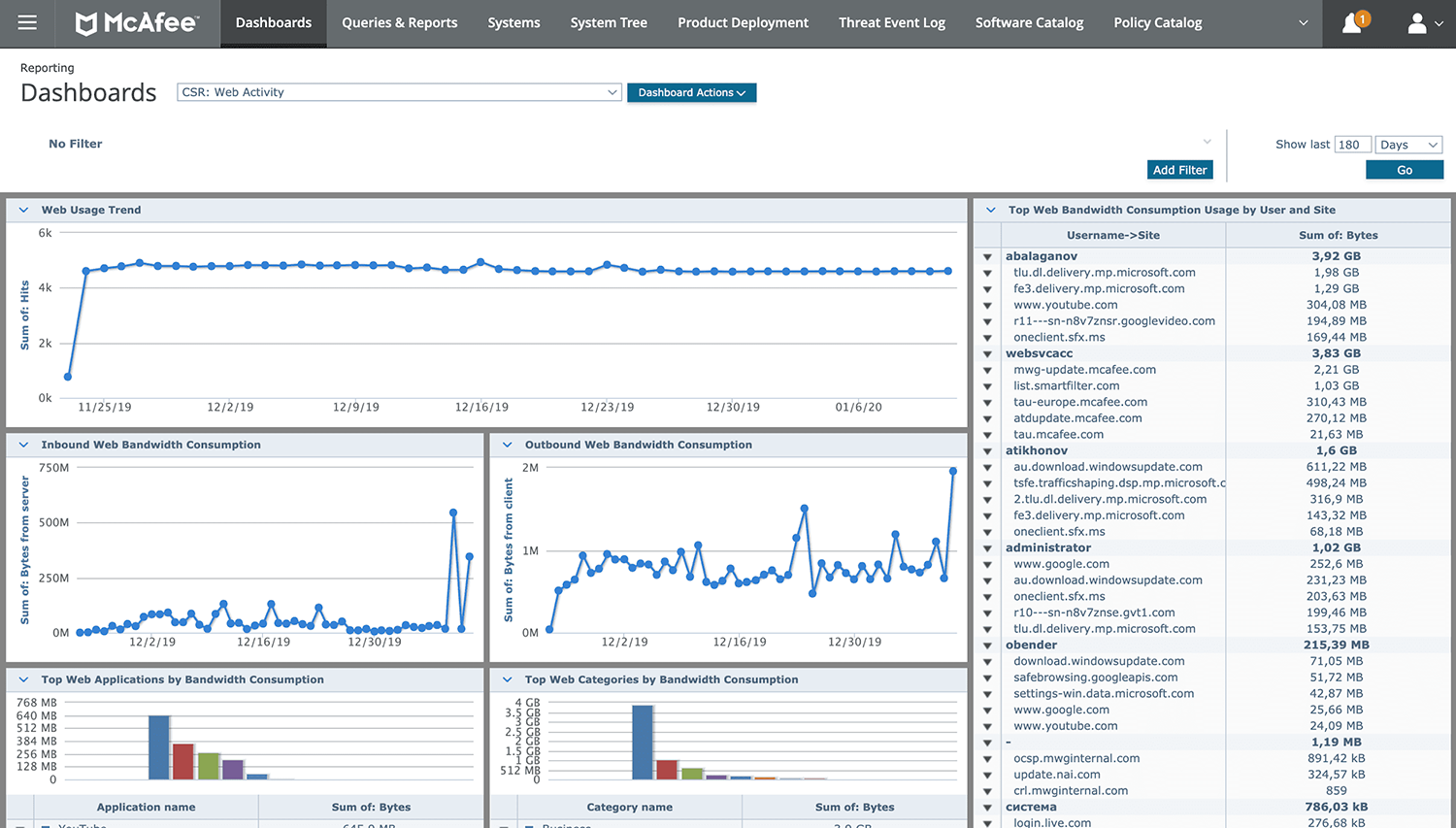

Формирование отчётности и интеграция с платформой McAfee ePolicy Orchestrator

McAfee Web Gateway может интегрироваться с платформой ePolicy Orchestrator, где собирается вся веб-статистика локальных и удалённых пользователей.

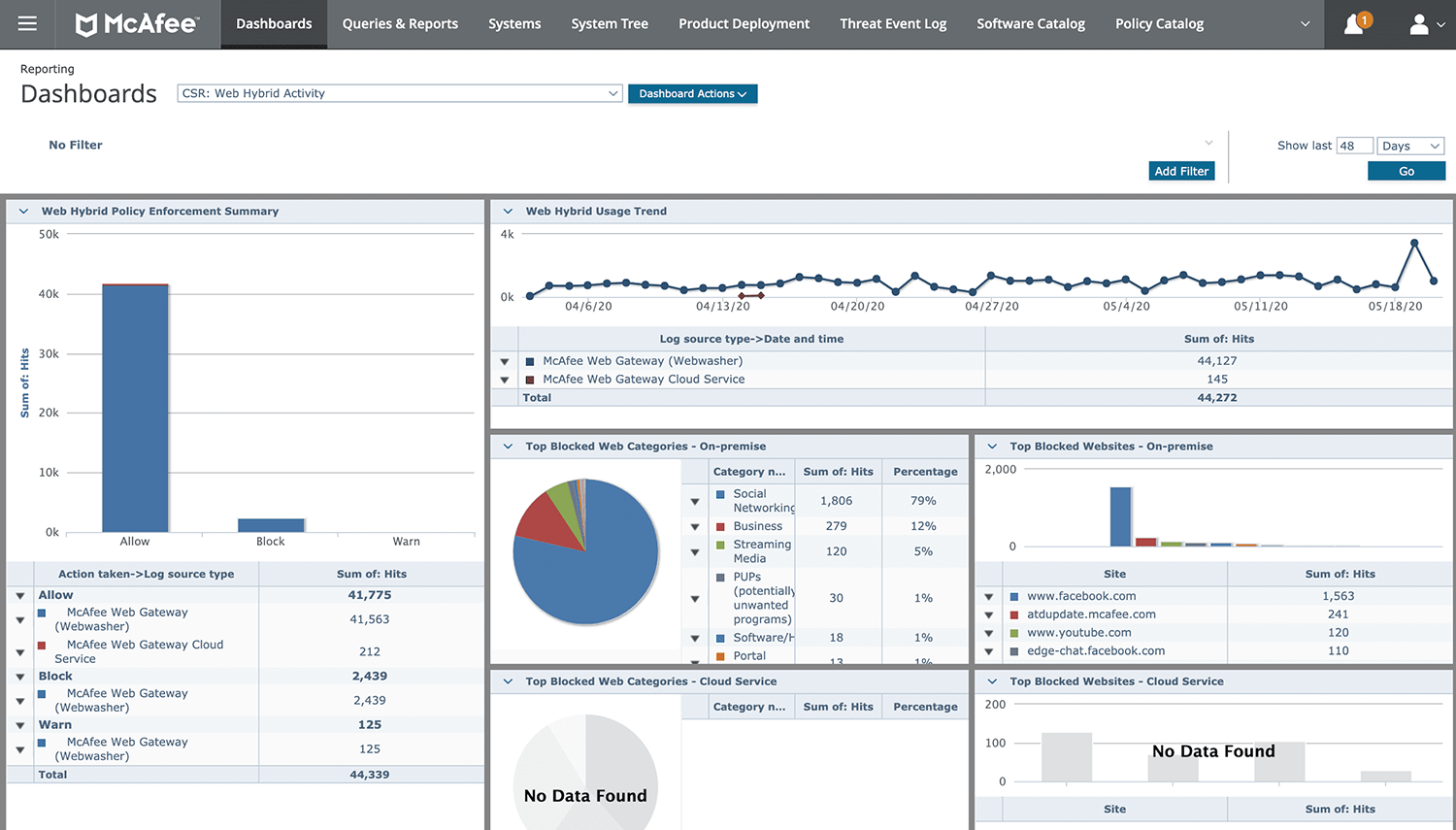

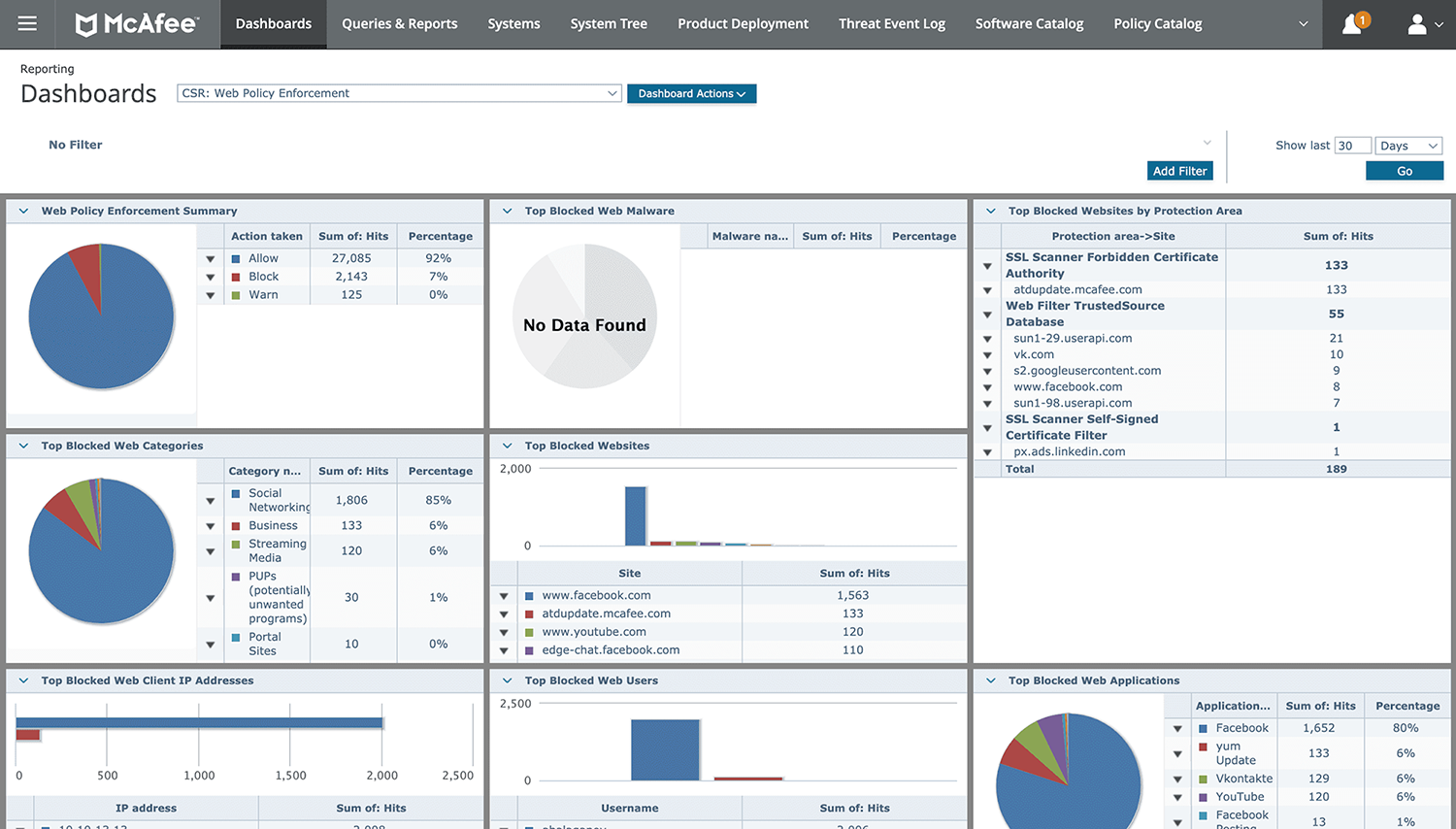

Рисунки 38—40. Примеры статистики веб-доступа пользователей McAfee Web Gateway в ePolicy Orchestrator

На этом мы заканчиваем обзор и переходим к выводам.

Выводы

McAfee Web Gateway объединяет в себе большое количество разных механизмов защиты, что избавляет от необходимости приобретать целый ряд отдельных продуктов. Единая аппаратно-программная архитектура включает в себя функции по фильтрации URL-адресов, защите от вредоносных программ «нулевого дня», сканированию SSL-трафика (Secure Socket Layer), предотвращению утечек данных и централизованному управлению.

Веб-шлюз может устанавливаться в инфраструктуре как физическое или виртуальное устройство. Возможно применение облачного сервиса McAfee Web Gateway Cloud Service, в том числе — в составе гибридного варианта (связки облачного и локального решений). Физические устройства McAfee Web Gateway предлагаются в виде масштабируемого семейства моделей с интегрированной функцией обеспечения высокого уровня доступности.

Управление шлюзом унифицировано для всех вариантов его развёртывания, т. е. одну и ту же политику можно применить и к локально развёрнутым аппаратным шлюзам, и к кластерам аппаратных шлюзов, и к виртуальным устройствам, и к облачной службе. Осуществляется всё это с помощью одной-единственной консоли управления. Для оптимизации процесса создания политик McAfee Web Gateway предлагает обширную библиотеку готовых правил, а возможность интерактивной трассировки упрощает процесс их отладки.

Благодаря возможности интеграции с остальными инфраструктурными решениями и облачными сервисами от McAfee (ePolicy Orchestrator, Advanced Threat Defense) достигается максимальная защита.

Отсутствие русифицированного интерфейса и документации на русском языке может усложнить работу с системой, если пользователи плохо владеют иностранными языками. Сложный синтаксис создания правил также может затруднить конфигурирование шлюза; для гранулярной настройки потребуется пройти обучение на официальных курсах.

Из «минусов» можно также выделить отсутствие сертификатов ФСТЭК России по требованиям безопасности информации на рассматриваемую версию продукта — 9.1, что затруднит его использование в инфраструктурах, где требования по сертификации являются обязательными к исполнению. При этом McAfee Web Gateway версии 7.x на момент публикации обзора имеет действующий сертификат ФСТЭК России № 3774.

Достоинства:

- Применение в качестве прямого, обратного и туннельного прокси-сервера.

- Фильтрация URL-адресов на основании категорий, пользователей, групп и устройств.

- Применение динамически обновляемого облачного сервиса, который в режиме реального времени передаёт на интернет-шлюз информацию о новейших угрозах.

- Различные схемы развёртывания: on-premise, облачный сервис McAfee Web Gateway Cloud Service, гибридный вариант.

- Возможность блокировки не сайтов целиком, а отдельных веб-приложений.

- Возможность квотировать время работы в интернете и блокировать доступ на определённый период.

- Блокирование доступа к заражённым (вредоносным и фишинговым) сайтам.

- Глобальный анализ информации об угрозах с помощью сервиса Global Threat Intelligence.

- Блокирование опасных веб-приложений или их отдельных функций.

- Проверка защищённого SSL-трафика позволяет устанавливать исключения в рамках проверки SSL, пропуская отдельные части зашифрованного контента.

- Поддержка протокола ICAP для интеграции с DLP или другими системами безопасности.

- Поддержка интеграции с Active Directory.

- Балансировка и отказоустойчивость, возможность работы в распределённом режиме.

- Мониторинг деятельности пользователей в интернете и формирование сводных данных об их работе в виде разнообразных статистических отчётов в McAfee ePolicy Orchestrator.

Недостатки:

- Отсутствие русифицированного интерфейса и документации на русском языке.

- Отсутствие сертификатов ФСТЭК России по требованиям безопасности информации.

- Сложный синтаксис создания правил; для гранулярной настройки шлюза требуется пройти обучение на официальных курсах.

Written by Allen White on . Posted in General

In this guide I will go through the process of setting up the Mcafee Web Gateway for NTLM Domain Authentication, this will enable you to poll Active Directory so you can enable and disable various users and groups from accessing the internet through the Mcafee proxy appliance. By the end of this process you will be able to authenticate users and give them the default block category list to provide standard internet filtering.

Adding NTLM Authentication Option to Mcafee Web Gateway

The first step is to enable NTLM authentication on the Mcafee Web Appliance so we can call the setting in a rule set we wil create later. To do so select:

Policy > Authentication > Right click > Add

Once add has been selected we then need set the following:

Authentication Method > NTLM. Proxy Realm > Your Domain. Default NTLM Domain > Your Domain.

As we you can we also make sure get local and global groups are selected so we can specify in our rule set what groups can have internet access. Make sure you click save in the top right hand corner!

Creating A Rule Set To Allow Domain Users Out on Mcafee Web Gateway

Now we have the NTLM setting available we can create a rule set that calls this option, queries AD to see if you are authenticated then queries that the groups your are a member of has permission to browse the web.

We need to first create a Top Level Rule Set, to do so go to:

Rule Sets > Add > Top Level Rule Set

We now select:

Import Rule From Library

The rule set we will use is Explicit Proxy Authentication, this means that the AD users will authenticate with proxy device which goes off and confirms AD authentication. Select the following:

Rule Set Library > Authentication > Explicit Proxy Authentication > Autosolve all conflicts > Solve by referring to existing objects

The rule set is now created, make sure it is moved right to top so this rule is called first.

To get a better view unlock the rule set so we can see the rule in a more granular form.

We now need to edit the first sub rule in the explicit top rule, to do so:

right click > Edit

Give the sub rule a nice valid name, you will then see the following screen, we need to select the first option and edit as seen in the image.

Now scroll up on the left hand MMC until you find the rule that says:

Authenticate > Authenticate - User and get group membership.

Change the setting to the NTLM rule you created in stage 1. Then click OK and Save.

We then select the second sub rule and add groups who are allowes access. To do so:

Select Authorize User Groups > Allowed User groups

Then simply select either user or group then the “+” sign and manually enter a group or username that exactly matches the AD user or Group. Make sure again you click save, this is now fully configured with ad permissions.

Obviously you can create sub rule sets for each individual AD group for what categories of URL they have access to. Below we give users the generic category list.

Enabling Internet filter Via Category

We now add the allowed/blocked category list to this rule set. To do so:

Right click Authorize User Groups > Add > Rule Set from Library > URL Filter > URL Filtering by Category > Auto Solve Conflicts

The groups you selected will now have filtering to the built in library rule for category browsing. If you want to see the more granular rule remember to unlock the rule set. As mentioned you could now create and additional rule set for other users with either more restrictive filtering or less by adding the same rule set but tinkering with what is and is not allowed. Remember to click save!

Tags: filter, mcafee, ntlm, proxy, url

Allen White

Allen is an IT Consultant and holds the following accreditations. MCSA, MCSE, MCTS, MCITP, CCA, CCSP, VCP 4,5, 6 and HP ASE, AIS — Network Infrastructure.

Skip to main contentSkip to search

Powered by Zoomin Software. For more details please contactZoomin

TitleResults for “How to create a CRG?”Also Available in

We use cookies to optimize our website and our service.

Functional cookies

Functional cookies

Always active

The technical storage or access is strictly necessary for the legitimate purpose of enabling the use of a specific service explicitly requested by the subscriber or user, or for the sole purpose of carrying out the transmission of a communication over an electronic communications network.

Preferences

Preferences

The technical storage or access is necessary for the legitimate purpose of storing preferences that are not requested by the subscriber or user.

Statistics

Statistics

The technical storage or access that is used exclusively for statistical purposes.

The technical storage or access that is used exclusively for anonymous statistical purposes. Without a subpoena, voluntary compliance on the part of your Internet Service Provider, or additional records from a third party, information stored or retrieved for this purpose alone cannot usually be used to identify you.

Marketing

Marketing

The technical storage or access is required to create user profiles to send advertising, or to track the user on a website or across several websites for similar marketing purposes.