Коллеги, добрый день!

Мы с вами продолжаем знакомиться с системой контроля защищенности и соответствия стандартам MaxPatrol 8 от Positive Technologies .

Итак, вы разделили полномочия пользователей, завели активы в систему и создали необходимые учетные записи для сканирования этих самых активов.

В первую очередь стоит поговорить о реализации сканирования в MaxPatrol 8.

На вкладке Сканирование существуют задачи, профили и учетные записи.

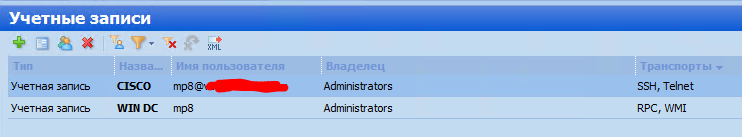

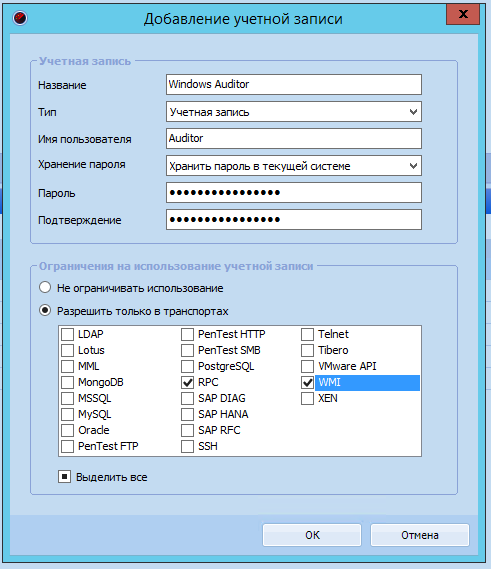

Вкладка Учетные записи служит для задания учетных данных, используемых при проведении проверок в режимах сканирования Audit и Compliance.

При заведении учетной записи в систему следует сразу настраивать ее на использование только с необходимыми транспортами.

Профиль — определенный набор параметров сканирования, используемых в рамках задачи, которой этот профиль назначен. В профиле выбираются и тонко настраиваются режимы сканирования и подвязываются созданные учетные записи.

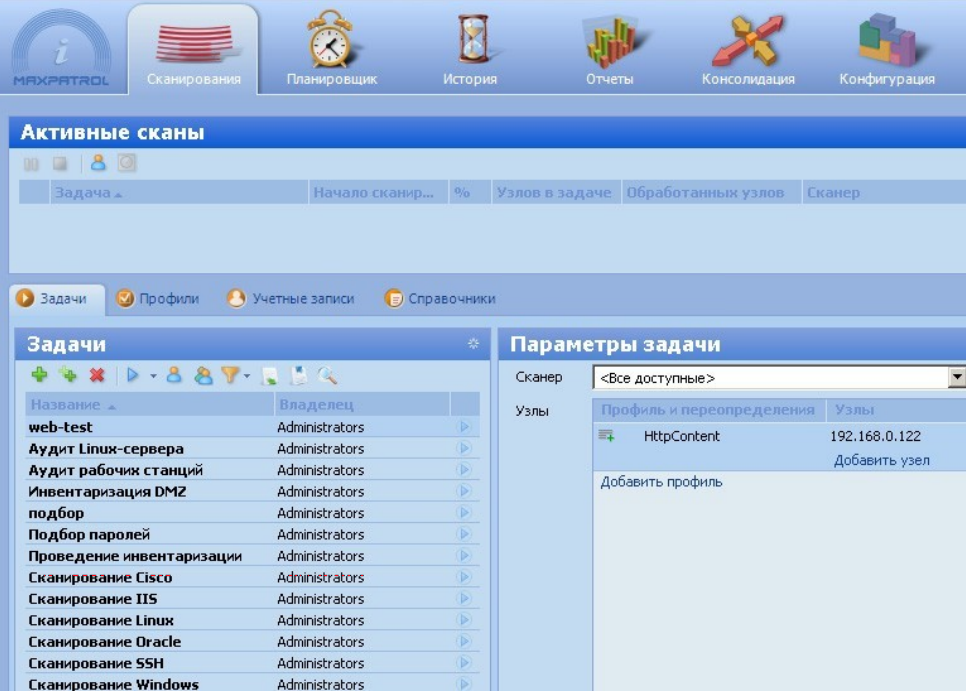

Вкладка Задачи состоит из двух областей: активные сканы и настройки.

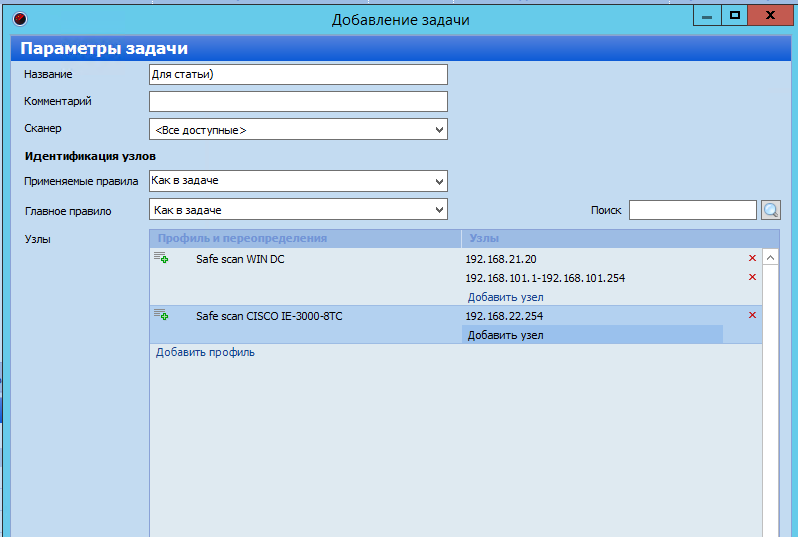

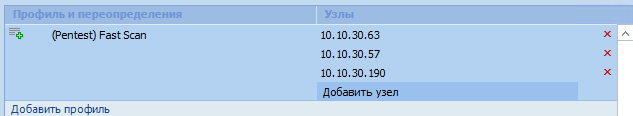

Своеобразная “единица работы” для сканера — это задача. В ней сопоставляются профили сканирования с возможностью переопределения и активы (узлы).

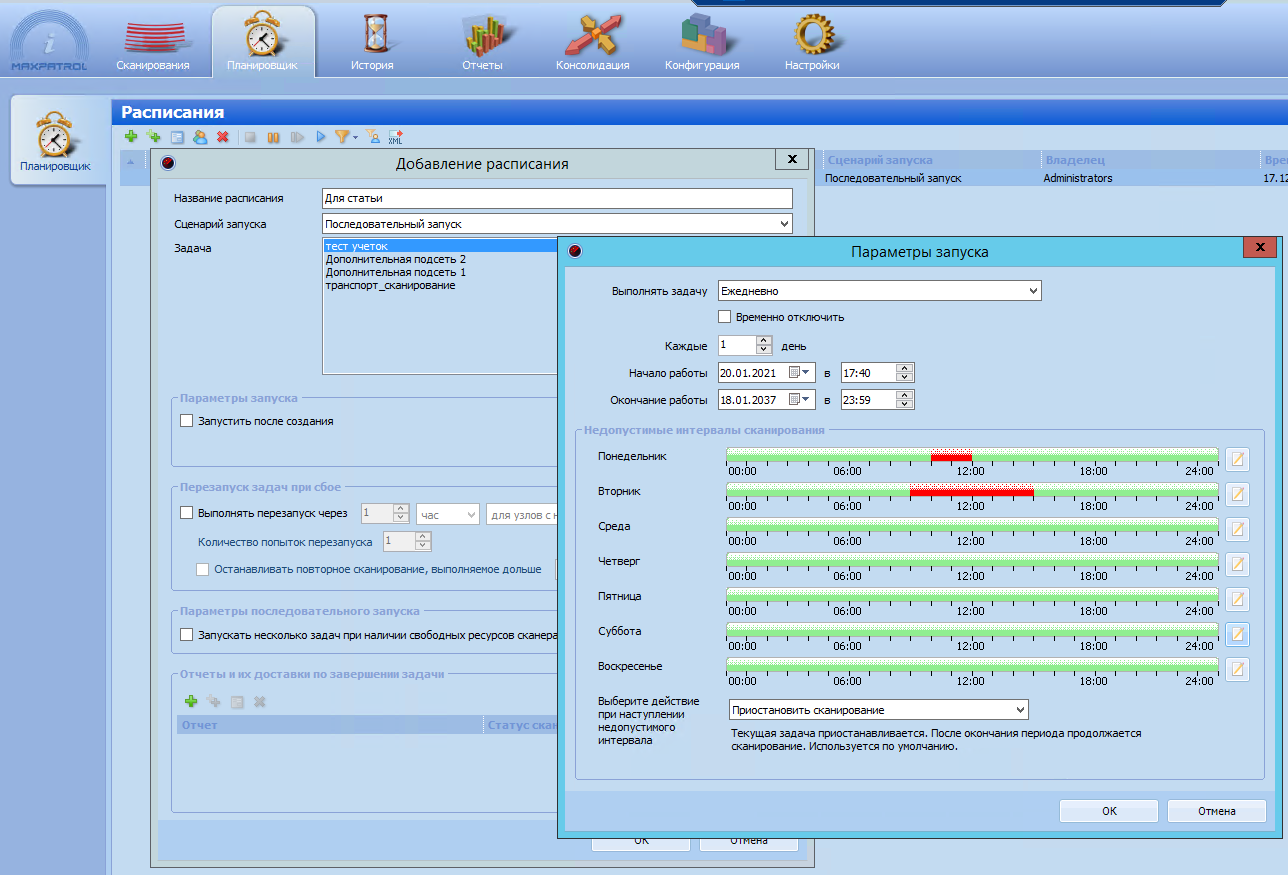

Сканирования запускаются со вкладки Задачи, но желательно создавать расписания сканирования на вкладке Планировщик.

Теперь поговорим о настройке профилей и выборе режима сканирования

Режимов сканирования 3: Pentest, Audit и Compliance. Включаются они независимо друг от друга в настройке профиля.

Pentest

Сканирование в режиме PenTest направлено на получение оценки защищенности со стороны внешнего злоумышленника. Основные характеристики данного режима:

- Использование минимальных привилегий по отношению к тестируемой системе (анонимный доступ или доступ уровня пользователя)

- Идентификация и анализ уязвимостей серверного программного обеспечения

- Расширенная проверка нестандартных портов

- Эвристические алгоритмы идентификации типов и версий сетевых служб по особенностям протоколов

- Поиск уязвимостей и отсутствующих обновлений Microsoft Windows без использования учетной записи

- Эвристический анализ веб-приложений

- Эвристический механизм определения операционной системы

- Проверка стойкости паролей

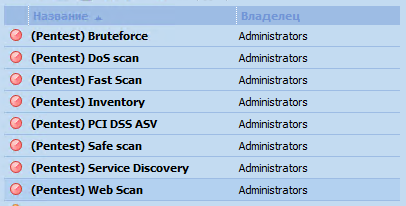

Существуют преднастроенные профили сканирования Pentest

(Pentest) Bruteforce — основное предназначение это подбор учетных записей, сканирует только стандартные порты сервисов.

(Pentest) DoS scan — профиль включает максимально полный набор проверок, включая и DoS-атаки. Использовать его необходимо с осторожностью.

(Pentest) Fast Scan — профиль предназначен для быстрой проверки на наличие уязвимостей и выполняет только безопасные проверки.

(Pentest) Inventory — описан в предыдущей статье.

(Pentest) PCI DSS ASV — предназначен для проверки на соответствия требованиям PCI DSS. Сканирование занимает длительное время, увеличено время ожидания ответов от сканируемого актива, сканирование происходит в безопасном режиме и само по себе достаточно длительное по времени.

(Pentest) Safe scan — профиль очень похож на Fast Scan за исключением того, что тут задан более широкий диапазон портов.

(Pentest) Service Discovery — предназначен для быстрого обнаружения работающих узлов, открытых на них портов и определения служб. Не настроен на поиск уязвимостей.

(Pentest) Web Scan — предназначен для сканирования веб-ресурсов. Сканирование занимает значительное время, задействует небезопасные проверки, проверке подлежат только стандартные HTTP-порты.

Вы можете детально ознакомиться с параметрами каждого их преднастроенных профилей. Если вам необходимо изменить конкретные параметры в данных профилях, то необходимо клонировать необходимый профиль и уже в него вносить изменения.

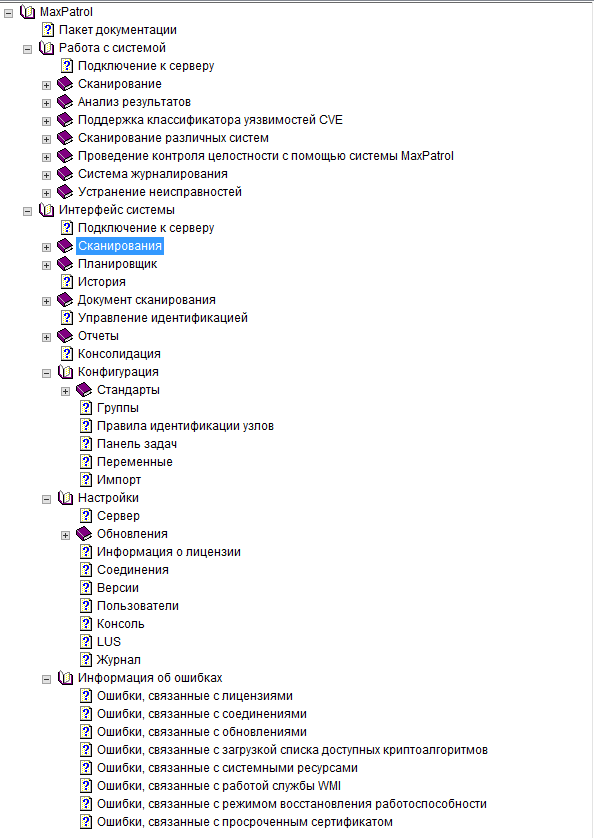

Также естественно существует возможность создать новый профиль самому и тонко его настроить. Описывать все галочки не вижу смысла, о них вы можете прочитать в замечательной справке по продукту (это как раз тот редкий случай, когда справка по продукту очень полезная и содержит в себе всю необходимую информацию)

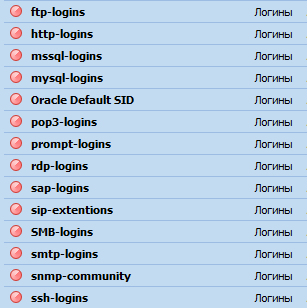

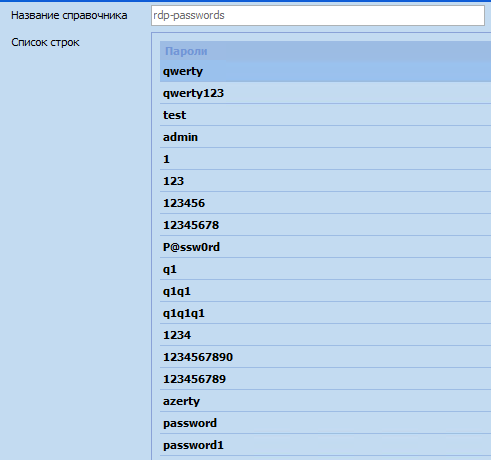

Стоит отдельно поговорить про справочники и словари.

В системе есть предустановленные редактируемые справочники для брутфорса. Стандартные справочники содержат в себе основные логины и пароли для различных сервисов.

Вы можете добавлять необходимые записи в уже существующие справочники или создавать свои:

Audit

Сканирование в режиме Audit используется для контроля обновлений, анализа конфигурации, локальной оценки стойкости паролей и т.д. Сканирование производится посредством удаленного доступа к объектам сканирования с использованием сетевых транспортов и учетных данных, при этом MaxPatrol 8 не требует наличия агента на сканируемом узле.

Сканирование в режиме Audit позволяет собрать наиболее полные данные об активах и установленных на них ПО и благодаря проверке с использованием учетной записи с необходимыми привилегиями выдает намного больше уязвимостей актива чем в сканирование в режиме Pentest.

Также в режиме Audit можно собирать данные о контроле целостности конкретных файлов и производить подбор учетных записей с помощью справочников аналогично сканированию в режиме Pentest.

Стоит отметить, что список поддерживаемых систем, которые можно просканировать режимом Audit большой, но есть и неподдерживаемые системы.

Compliance

Сканирование в режиме Compliance позволяет проводить проверки на соответствие требованиям различных стандартов. При этом могут быть учтены как простые технические проверки (длина или возраст паролей), так и более сложные, например, отсутствие устаревшего программного обеспечения.

Режим Compliance предусматривает обработку результатов сканирования, выполненных в режимах PenTest и Audit, а также добавляет проверки, специфичные для данного режима.

В MaxPatrol 8 существует достаточно большой перечень встроенных стандартов, которые содержат в себе рекомендации компетентных организаций (Best Practice) и международные или государственные стандарты (требования регуляторов).

Также режим Compliance может быть дополнительно настроен с учетом требований корпоративных стандартов.

В системе MaxPatrol предусмотрено три механизма адаптации стандартов под корпоративные нужды:

- Добавление/удаление «требований»

- Переопределение параметров «требований»

- Создание пользовательских проверок

Добавление/удаление «требований» позволяет сформировать необходимый набор требований «с нуля» или путем создания копии стандартного списка с последующим внесением изменений в него.

Переопределение параметров «требований» позволяет выполнить более тонкую настройку параметров некоторых требований. Изменение параметров можно осуществлять для отдельных требований.

Создание пользовательских проверок осуществляется с помощью добавления «универсальных проверок»

С помощью универсальных проверок можно проверить:

- Состояние службы

- Допуски к файлу

- Контрольную сумму файла

- Допуски к ключу реестра

- Наличие или отсутствие определенной строки в файле конфигурации

- Значение элемента реестра

Отчеты

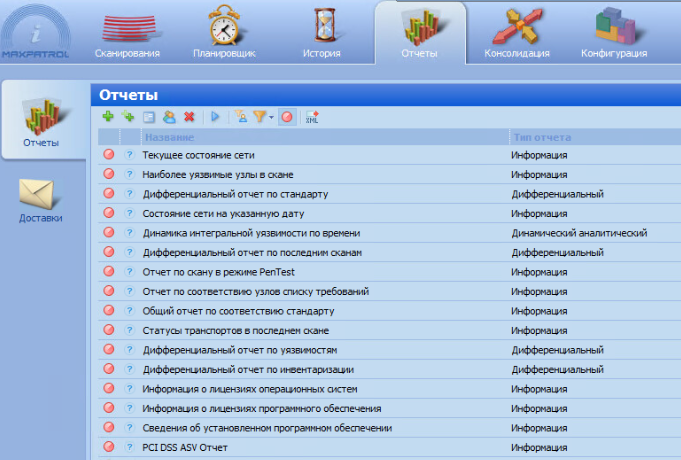

На вкладке Отчеты мы можем либо воспользоваться стандартными отчетами, присутствующие в системе, либо настроить свои собственные шаблоны.

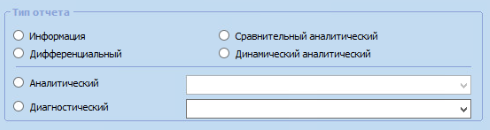

В системе существуют несколько типов отчетов:

- Информация

- Дифференциальный

- Аналитический

- Сравнительный аналитический

- Динамический аналитический

Отчет типа Информация

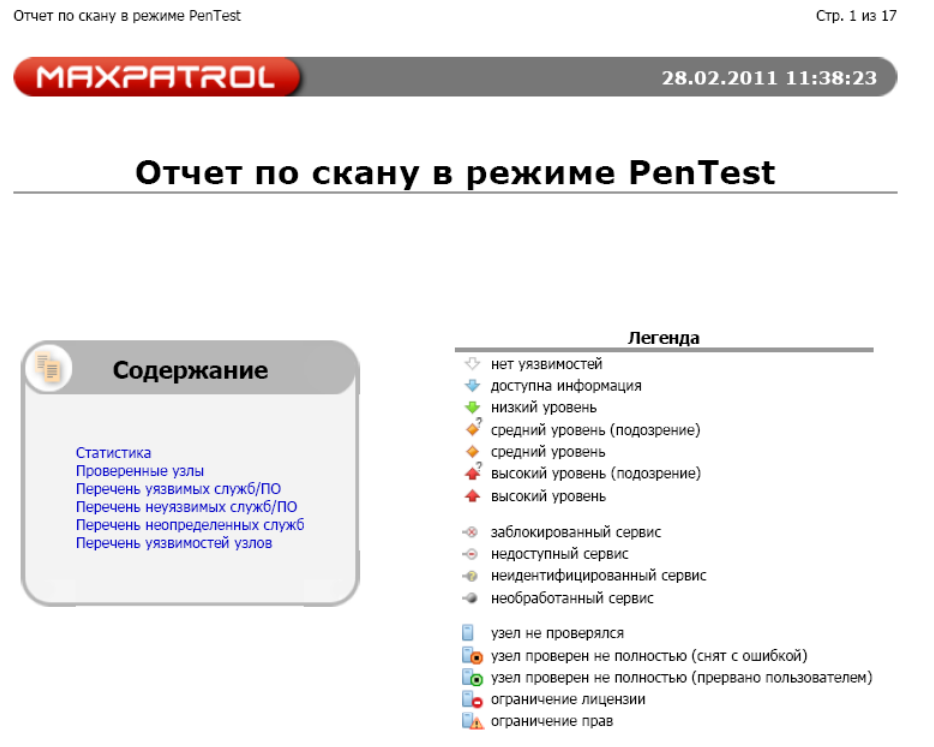

Самый простой и наиболее используемый тип отчета – «Информация». К этому типу относится большинство стандартных шаблонов. Отчеты, сформированные на основе шаблона указанного типа, обычно содержат результаты одного или нескольких сканирований.

Например, отчет, сформированный на основе стандартного шаблона «Отчет по скану в режиме PenTest» содержит результаты одного сканирования.

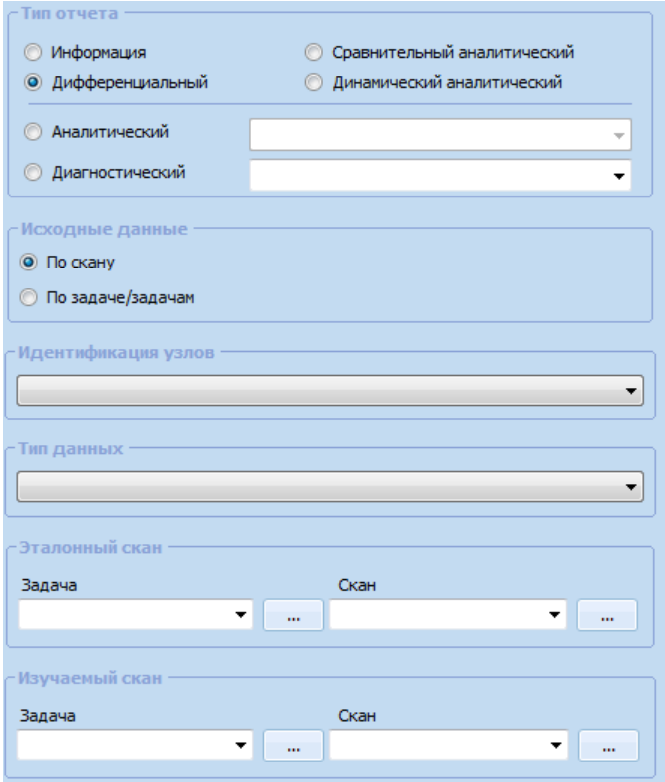

Дифференциальный отчет

Дифференциальный отчет предназначен для сравнения результатов двух сканирований и определения различий. Соответственно, при формировании такого отчета указываются эталонные и изучаемые данные. Это, например, могут быть два отдельных скана, выбираемые при генерации отчета. Способ выбора исходных данных (по скану или по задачам) указывается при настройке шаблона.

Аналитические отчеты

Отчет «Сравнительный аналитический» позволяет получить картину состояния защищенности, выраженную в количественных показателях – метриках. При настройке шаблона или при формировании отчета указываются требуемые метрики.

Отчет Динамический аналитический позволяет увидеть динамику изменений названных показателей с течением времени.

Все отчеты могут быть сформированы в трех форматах:

- web-archive (MHT)

- XML

Также стоит отметить, что для формата XML существует несколько типовых шаблонов, некоторые из которые открываются с помощью Excel. Также можно бесплатно запросить разработку кастомного шаблона под свои нужды.

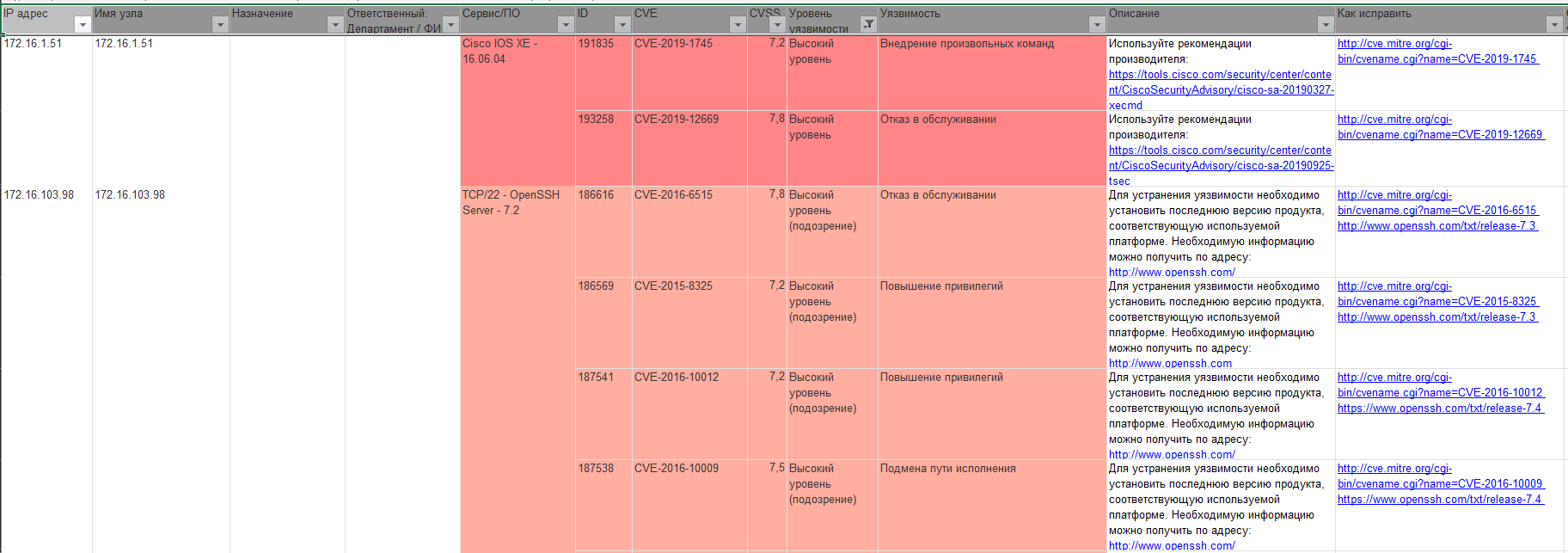

Пример отчета по шаблону paf_by_host_report:

Следует заметить, что вкладка «Отчеты» содержит не сами отчеты, а шаблоны для их формирования. Поскольку шаблон обычно используется многократно для формирования отчетов на основе различных данных, то при его настройке поля, предназначенные для выбора данных, оставляют пустыми. Эти поля заполняются пользователем непосредственно в момент генерации отчета. С другой стороны, в ряде случаев требуется заполнение всех обязательных полей, например, при выпуске отчетов по расписанию.

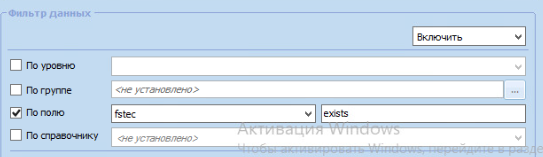

Отчеты также можно гибко настраивать фильтрами, добавляя или удаляя необходимые вам данные, Осуществлять фильтрацию только по определенным версиям ПО, ОС, рейтингу CVSS и т.д.

Например для вывода только уязвимостей, в которых присутствует идентификатор BDU необходимо осуществить фильтрацию по полю “fstec” со значением “exists”.

Сформированный пользователем отчет при необходимости может быть сохранен в виде файла на диске. Однако в некоторых случаях эту процедуру желательно автоматизировать, например, при запуске задач по расписанию. Для этой цели в MaxPatrol предусмотрены так называемые доставки, которые можно осуществлять через сетевой каталог или через электронную почту.

Цифровые следы — ваша слабость, и хакеры это знают. Подпишитесь и узнайте, как их замести!

Время на прочтение

3 мин

Количество просмотров 9.5K

Коллеги, добрый день!

Мы продолжаем цикл статей про решения Positive Technologies, разработчика инновационных средств защиты и лидера в области противодействия актуальным киберугрозам. Сегодня поговорим о системе контроля защищенности и соответствия стандартам MaxPatrol 8 и о том, с чего стоит начать работу при внедрении продукта.

Для начала пару слов о конфигурации.

В минимальном варианте MaxPatrol 8 представляет из себя лицензию сервера с модулем сканирования в режиме Pentest. Модули Audit и Compliance лицензируются отдельно. При заполнении вами опросника сотрудники Positive Technologies рассчитывают необходимый вам вариант конфигурации, в который могут быть включены дополнительные сканеры для ускорения процесса сканирования больших сетей, мобильные сканеры, размещенные на ноутбуках для возможности сканирования филиалов при маленькой пропускной способности канала или полного его отсутствия, а также сервера консолидации и обновления.

Итак, вы приобрели решение, произвели установку и активацию лицензии, что дальше?

В первую очередь вам необходимо определить для себя существует ли необходимость разделения полномочий для пользователей MaxPatrol 8. В случае необходимости рекомендуется создать различные группы пользователей, например “Администраторы ИТ” и “Администраторы ИБ”. Также можно создать отдельные роли для администраторов филиалов.

Для грамотной настройки системы в MaxPatrol 8 предусмотрена ролевая модель. Role-BAC позволяет гибко настроить доступ к нужным разделам соответствующим пользователям.

Так, например, ИТ-персонал может получить доступ в систему и настроить пул активов, которые необходимо сканировать, при этом осуществлять сканирования такая роль не сможет.

MaxPatrol 8 имеет крайне гибкую настройку привилегий как отдельных учетных записей, так и групп пользователей, например:

- Настройки сервера (изменение, обновление, консолидация)

- Создание учетных записей, используемых для сканирования активов

- Создание и редактирование профилей сканирования

- Создание и редактирование задач сканирования с разделением доступа к активам и сканерам

- Создание и редактирование стандартов

- Доступ к результатам сканирования

- Создание и редактирование шаблонов отчетов, а также выпуск самих отчетов

Итак, вы разделили полномочия управления системой. Что дальше?

Следующим этапом является заведение активов в систему. Это можно выполнить несколькими способами, путем:

- Ручного заведения активов

- Импорта узлов из Active Directory

- В режиме Host Discovery

- Используя профиль сканирования Pentest Inventory

Ручное заведение — позволяет подключить специфические активы не под управлением Windows. Заводить вручную весь перечень активов имеет смысл при небольшом количестве активов.

Импорт узлов из Active Directory — наиболее подходящий вариант для заведения Windows-активов. Импорт происходит посредством LDAP-запроса к серверу Active Directory. Соответственно необходимо иметь учетную запись для доступа к Active Directory.

Режим Host Discovery — производит поиск активов методом ICMP и TCP ping по заданному пулу адресов. При включении “Определение операционной системы” и “Определение имен” появляется возможность разделить в адресном пространстве активы по операционным системам.

Профиль сканирования Pentest Inventory — предназначен для обнаружения работающих узлов и открытых на них портов, а также определения служб (сервисов) и проведения инвентаризационных проверок.

Итак, активы заведены в систему, что дальше?

Дальше необходимо создать и завести в MaxPatrol 8 учетные записи для сканирования в режимах Audit и Compliance (подробнее о режимах сканирования можно будет прочитать в следующих статьях данного цикла материалов).

Для доменных активов необходима одна учетная запись с правами локального администратора.

Для всех не доменных активов при отсутствии централизованных систем аутентификации придется создавать локальные учетные записи с необходимыми привилегиями.

При большом количестве активов процесс становится долгим и непростым, но руководство администратора поможет вам настроить все необходимые учетные записи и завести их в MaxPatrol 8, кроме того есть примеры скриптов настройки учетных записей для различных систем. Но следует помнить, что учетные записи создают администраторы, для специалистов по ИБ важно согласовать создание таких учетных записей. В данном случае рекомендуется выстраивать правильные регламентированные отношения с администраторами IT, так как от таких отношений зависит правильное функционирование процесса в целом.

IT-отдел — важный игрок в данном случае, они настраивают системы, открывают доступы, согласуют время сканирования, устраняют уязвимости. Более того, речь не только о создании учетных записей, но и о подготовке систем для сканирования, так как для этого необходимо предоставить доступы по портам и т.д. Все это делают администраторы. Задача специалиста по ИБ подготовить необходимую информацию, и добиться того, чтобы узлы сканировались в полном объеме.

В результате кропотливой работы мы наконец можем начать сканирование, но об этом более подробно расскажем в следующих статьях данного цикла.

Коллеги, добрый день!

Мы с вами продолжаем знакомиться с системой контроля защищенности и

соответствия стандартам

MaxPatrol 8 от Positive

Technologies.

Итак, вы разделили полномочия пользователей, завели активы в

систему и создали необходимые учетные записи для сканирования этих

самых активов.

В первую очередь стоит поговорить о реализации сканирования в

MaxPatrol 8.

На вкладке Сканирование существуют задачи, профили и учетные

записи.

Вкладка Учетные записи служит для задания учетных данных,

используемых при проведении проверок в режимах сканирования

Audit и Compliance.

При заведении учетной записи в систему следует сразу настраивать ее

на использование только с необходимыми транспортами.

Профиль определенный набор параметров сканирования,

используемых в рамках задачи, которой этот профиль назначен. В

профиле выбираются и тонко настраиваются режимы сканирования и

подвязываются созданные учетные записи.

Вкладка Задачи состоит из двух областей: активные сканы и

настройки.

Своеобразная единица работы для сканера это задача. В ней

сопоставляются профили сканирования с возможностью переопределения

и активы (узлы).

Сканирования запускаются со вкладки Задачи, но желательно

создавать расписания сканирования на вкладке

Планировщик.

Теперь поговорим о настройке профилей и выборе режима

сканирования

Режимов сканирования 3: Pentest, Audit и Compliance. Включаются они

независимо друг от друга в настройке профиля.

Pentest

Сканирование в режиме PenTest направлено на получение оценки

защищенности со стороны внешнего злоумышленника. Основные

характеристики данного режима:

- Использование минимальных привилегий по отношению к тестируемой

системе (анонимный доступ или доступ уровня пользователя) - Идентификация и анализ уязвимостей серверного программного

обеспечения - Расширенная проверка нестандартных портов

- Эвристические алгоритмы идентификации типов и версий сетевых

служб по особенностям протоколов - Поиск уязвимостей и отсутствующих обновлений Microsoft Windows

без использования учетной записи - Эвристический анализ веб-приложений

- Эвристический механизм определения операционной системы

- Проверка стойкости паролей

Существуют преднастроенные профили сканирования Pentest

(Pentest) Bruteforce основное предназначение это подбор

учетных записей, сканирует только стандартные порты сервисов.

(Pentest) DoS scan профиль включает максимально полный набор

проверок, включая и DoS-атаки. Использовать его необходимо с

осторожностью.

(Pentest) Fast Scan профиль предназначен для быстрой

проверки на наличие уязвимостей и выполняет только безопасные

проверки.

(Pentest) Inventory описан в предыдущей статье.

(Pentest) PCI DSS ASV предназначен для проверки на

соответствия требованиям PCI DSS. Сканирование занимает длительное

время, увеличено время ожидания ответов от сканируемого актива,

сканирование происходит в безопасном режиме и само по себе

достаточно длительное по времени.

(Pentest) Safe scan профиль очень похож на Fast Scan за

исключением того, что тут задан более широкий диапазон портов.

(Pentest) Service Discovery предназначен для быстрого

обнаружения работающих узлов, открытых на них портов и определения

служб. Не настроен на поиск уязвимостей.

(Pentest) Web Scan предназначен для сканирования

веб-ресурсов. Сканирование занимает значительное время, задействует

небезопасные проверки, проверке подлежат только стандартные

HTTP-порты.

Вы можете детально ознакомиться с параметрами каждого их

преднастроенных профилей. Если вам необходимо изменить конкретные

параметры в данных профилях, то необходимо клонировать необходимый

профиль и уже в него вносить изменения.

Также естественно существует возможность создать новый профиль

самому и тонко его настроить. Описывать все галочки не вижу смысла,

о них вы можете прочитать в замечательной справке по продукту (это

как раз тот редкий случай, когда справка по продукту очень полезная

и содержит в себе всю необходимую информацию)

Стоит отдельно поговорить про справочники и словари.

В системе есть предустановленные редактируемые справочники для

брутфорса. Стандартные справочники содержат в себе основные логины

и пароли для различных сервисов.

Вы можете добавлять необходимые записи в уже существующие

справочники или создавать свои:

Audit

Сканирование в режиме Audit используется для контроля обновлений,

анализа конфигурации, локальной оценки стойкости паролей и т.д.

Сканирование производится посредством удаленного доступа к объектам

сканирования с использованием сетевых транспортов и учетных данных,

при этом MaxPatrol 8 не требует наличия агента на сканируемом

узле.

Сканирование в режиме Audit позволяет собрать наиболее полные

данные об активах и установленных на них ПО и благодаря проверке с

использованием учетной записи с необходимыми привилегиями выдает

намного больше уязвимостей актива чем в сканирование в режиме

Pentest.

Также в режиме Audit можно собирать данные о контроле целостности

конкретных файлов и производить подбор учетных записей с помощью

справочников аналогично сканированию в режиме Pentest.

Стоит отметить, что список поддерживаемых систем, которые можно

просканировать режимом Audit большой, но есть и неподдерживаемые

системы.

Compliance

Сканирование в режиме Compliance позволяет проводить проверки на

соответствие требованиям различных стандартов. При этом могут быть

учтены как простые технические проверки (длина или возраст

паролей), так и более сложные, например, отсутствие устаревшего

программного обеспечения.

Режим Compliance предусматривает обработку результатов

сканирования, выполненных в режимах PenTest и Audit, а также

добавляет проверки, специфичные для данного режима.

В MaxPatrol 8 существует достаточно большой перечень встроенных

стандартов, которые содержат в себе рекомендации компетентных

организаций (Best Practice) и международные или государственные

стандарты (требования регуляторов).

Также режим Compliance может быть дополнительно настроен с учетом

требований корпоративных стандартов.

В системе MaxPatrol предусмотрено три механизма адаптации

стандартов под корпоративные нужды:

- Добавление/удаление требований

- Переопределение параметров требований

- Создание пользовательских проверок

Добавление/удаление требований позволяет сформировать необходимый

набор требований с нуля или путем создания копии стандартного

списка с последующим внесением изменений в него.

Переопределение параметров требований позволяет выполнить более

тонкую настройку параметров некоторых требований. Изменение

параметров можно осуществлять для отдельных требований.

Создание пользовательских проверок осуществляется с помощью

добавления универсальных проверок

С помощью универсальных проверок можно проверить:

- Состояние службы

- Допуски к файлу

- Контрольную сумму файла

- Допуски к ключу реестра

- Наличие или отсутствие определенной строки в файле

конфигурации - Значение элемента реестра

Отчеты

На вкладке Отчеты мы можем либо воспользоваться стандартными

отчетами, присутствующие в системе, либо настроить свои собственные

шаблоны.

В системе существуют несколько типов отчетов:

- Информация

- Дифференциальный

- Аналитический

- Сравнительный аналитический

- Динамический аналитический

Отчет типа Информация

Самый простой и наиболее используемый тип отчета Информация. К

этому типу относится большинство стандартных шаблонов. Отчеты,

сформированные на основе шаблона указанного типа, обычно содержат

результаты одного или нескольких сканирований.

Например, отчет, сформированный на основе стандартного шаблона

Отчет по скану в режиме PenTest содержит результаты одного

сканирования.

Дифференциальный отчет

Дифференциальный отчет предназначен для сравнения результатов двух

сканирований и определения различий. Соответственно, при

формировании такого отчета указываются эталонные и изучаемые

данные. Это, например, могут быть два отдельных скана, выбираемые

при генерации отчета. Способ выбора исходных данных (по скану или

по задачам) указывается при настройке шаблона.

Аналитические отчеты

Отчет Сравнительный аналитический позволяет получить картину

состояния защищенности, выраженную в количественных показателях

метриках. При настройке шаблона или при формировании отчета

указываются требуемые метрики.

Отчет Динамический аналитический позволяет увидеть динамику

изменений названных показателей с течением времени.

Все отчеты могут быть сформированы в трех форматах:

- web-archive (MHT)

- XML

Также стоит отметить, что для формата XML существует несколько

типовых шаблонов, некоторые из которые открываются с помощью Excel.

Также можно бесплатно запросить разработку кастомного шаблона под

свои нужды.

Пример отчета по шаблону paf_by_host_report:

Следует заметить, что вкладка Отчеты содержит не сами отчеты, а

шаблоны для их формирования. Поскольку шаблон обычно используется

многократно для формирования отчетов на основе различных данных, то

при его настройке поля, предназначенные для выбора данных,

оставляют пустыми. Эти поля заполняются пользователем

непосредственно в момент генерации отчета. С другой стороны, в ряде

случаев требуется заполнение всех обязательных полей, например, при

выпуске отчетов по расписанию.

Отчеты также можно гибко настраивать фильтрами, добавляя или удаляя

необходимые вам данные, Осуществлять фильтрацию только по

определенным версиям ПО, ОС, рейтингу CVSS и т.д.

Например для вывода только уязвимостей, в которых присутствует

идентификатор BDU необходимо осуществить фильтрацию по полю fstec

со значением exists.

Сформированный пользователем отчет при необходимости может быть

сохранен в виде файла на диске. Однако в некоторых случаях эту

процедуру желательно автоматизировать, например, при запуске задач

по расписанию. Для этой цели в MaxPatrol предусмотрены так

называемые доставки, которые можно осуществлять через сетевой

каталог или через электронную почту.