Хакерство — это поиск уязвимостей в сети или компьютере с целью получения доступа. Стать хакером непросто, и в этой статье мы затронем основы.

Чтобы стать хакером, необходимы глубокие знания языков программирования, методов взлома, поиска уязвимостей, устройства сетей, операционных систем и проч. Также у вас должен быть творческий тип мышления. Вы должны быстро адаптироваться под ситуацию, находить нестандартные решения, проявлять креативность.

Если описанные выше навыки можно развить со временем, то чтобы понять, например, устройство MySQL или научиться работать с PGP-шифрованием, придется много учиться. И долго.

Чтобы стать хакером, вам нужно:

Изучить и использовать UNIX-систему, например, Ubuntu или MacOS

Изначально UNIX-системы были предназначены для программистов, разрабатывающих ПО, а не для пользователей, которые никак не относятся к сфере IT. UNIX-системы — это системы, на которых стоит почти весь Интернет, т. к. в качестве сервера в основном используют их же (чаще всего Debian и Ubuntu). Вы не можете стать хакером, не изучив их и не научившись работать с терминалом.

Для пользователей Windows

Если вы используете Windows, для вас есть хорошая новость: не надо удалять текущую систему и форматировать диск. Есть несколько вариантов работы с Linux:

- Изучите VirtualBox (программа-эмулятор для операционной системы). Изучив его, вы сможете запускать операционную систему в операционной системе. Звучит страшно, но программа бывает очень полезна.

- Установите Linux рядом с Windows. Если вы всё сделаете правильно, загрузчики систем не будут конфликтовать. Делается это довольно просто: есть много мануалов в Интернете.

Изучить язык разметки HTML

Если вы ещё не знакомы с программированием, тогда я вообще не понимаю, что вы делаете на этом сайте тогда у вас есть отличная возможность начать свой путь с изучения Hyper Text Mark-Up Language. Независимо от того, что вы видите на сайте, знайте, что всё это HTML.

Приведу пример использования HTML, пусть он и немного связан с PHP. В начале 2015 года была обнаружена уязвимость в теме WordPress, позволяющая закачивать производные (исполнительные) файлы на сервер. Файл, в котором была найдена уязвимость — admin/upload-file.php. Вот он:

<?php

//Upload Security

$upload_security = md5($_SERVER['SERVER_ADDR']);

$uploaddir = '../uploads/';

if($_FILES):

foreach($_FILES as $file):

$file = $uploaddir . basename($file['name']);

if (move_uploaded_file($_FILES[$upload_security]['tmp_name'], $file)) {

echo "success";

} else {

echo "error".$_FILES[$upload_security]['tmp_name'];

}

endforeach;

endif;

?>

Чтобы сделать форму отправки для этого файла, нужно знать HTML. Отправив файл, который, к примеру, вытаскивает все пароли или даёт доступ к базе данных, вы вольны делать с веб-сервисом всё, что вам угодно.

Итак, знание HTML нужно для того, чтобы:

- Искать уязвимости веб-ресурсов.

- Использовать эти уязвимости.

Изучить несколько языков программирования

Как мы все знаем, чтобы нарушать правила, нужно для начала знать их. Этот же принцип работает для программирования: чтобы взломать чей-то код, вы должны знать, как работают языки программирования, и самому уметь программировать. Некоторые из наиболее рекомендуемых ЯП для изучения:

- Python : это, пожалуй, самый лучший язык для веб-разработки. На нём написаны два крупных фреймворка, на которых создано огромное кол-во веб-приложений, это Flask и Django. Язык хорошо построен и задокументирован. Самое главное, что его очень просто выучить. К слову, много разработчиков используют Python для создания простой и полной автоматизации.

- C++ : язык, использующийся в промышленном программировании. Его преподают в школах, вузах. На нём пишутся сервера. Рекомендую начать изучение языков с него, т. к. он содержит в себе все принципы ООП. Научившись работать с ним, вы с лёгкостью освоите другие языки.

- JavaScript, JQuery : в основном, практически все сайты используют JS и JQuery. Необходимо знать, что на этих сайтах зависит от JS, например, формы для ввода паролей. Ведь некоторые сайты не дают выделить и скопировать некоторую информацию, не дают скачать файл или просмотреть содержимое, однако, чтобы сделать это, достаточно отключить JS в браузере. Ну а чтобы отключить JavaScript, нужно знать: а) в каких ситуациях работа (защита) сайта зависит от него; б) как JavaScript подключается и какими способами можно блокировать работу скриптов.

- SQL : самое интересное. Все пароли, личные данные, хранятся в базах данных, написанных на SQL. Самая распространённая система управления БД — MySQL. Чтобы понять, как использовать MySQL-инъекцию, нужно знать, что такое MySQL-инъекция. Чтобы уловить суть MySQL-инъекции, нужно знать, что такое MySQL-запросы, каков синтаксис этих запросов, каково устройство базы данных, как хранятся данные, что такое таблицы и т. д.

Изучить устройства сетей

Вы должны чётко понимать устройства сетей и принципы их работы, если хотите стать хакером. Важно понять, как создаются сети, понять различие между протоколами TCP/IP и UDP и проч. Узнайте, какой сетью пользуетесь вы. Научитесь настраивать её. Выясняйте возможные векторы атаки.

Имея глубокие знания о различных сетях, вы сможете использовать их уязвимости. Также вам необходимо понять устройство и принцип работы веб-сервера и веб-сайта.

Изучить криптографию

Это неотъемлемая часть обучения. Необходимо понимать алгоритмы различных шифров, например, SHA-512, алгоритм OpenSSL и проч. Также нужно разобраться с хешированием. Криптография используется везде: пароли, банковские карты, криптовалюты, торговые площадки и проч.

Kali Linux: некоторый полезный софт

- NMAP :- Nmap (“Network Mapper”) бесплатная open-source программа, которая является предустановленной в Kali. Написана Gordon Lyon (также известен под псевдонимом Fyodor Vaskovich). Она нужна для обнаружения хостов и различных сервисов, создавая таким образом «карту сети». Она используется для проверки сети или аудита безопасности, для быстрого сканирования больших сетей, хотя она отлично работает с одиночными хостами. Программное обеспечение предоставляет ряд функций для исследование компьютерных сетей, включая обнаружение узлов и операционной системы. Nmap использует необработанные IP-пакеты чтобы определить, какие хосты доступны в сети, какие службы (имя и версия приложения) эти хосты предлагают, какие ОС они запускают, какие типы фильтров пакетов/файрволлы используют, а также десятки других характеристик.

- Aircrack-Ng :- Aircrack — это одна из самых популярных программ для взлома WEP/WPA/WPA2 протокола. Комплект Aircrack-ng содержит инструменты для захвата пакетов и «рукопожатий», деавторизации подключённых пользователей, создания трафика и инструментов для брутфорса сети и атак по словарю.

Заключение

В этой статье мы разобрались в основах, без которых вы вряд ли сможете стать хакером. К слову о трудоустройстве. Как правило, люди, занимающиеся информационной безопасностью либо работают фрилансерами, выполняя заказы частных лиц, либо работают на компанию, обеспечивая безопасность хранящихся данных, выполняют работу системного администратора, etc.

Cтатьи по теме:

- 6 лучших книг о Linux для глубокого понимания системы

- 4 книги, которые должен прочитать каждый хакер

- Разбираем по косточкам компьютерные сети: HTTP, TCP, REST

Хакерство — это поиск уязвимостей в сети или компьютере с целью получения доступа. Стать хакером непросто, и в этой статье мы затронем основы.

Чтобы стать хакером, необходимы глубокие знания языков программирования, методов взлома, поиска уязвимостей, устройства сетей, операционных систем и проч. Также у вас должен быть творческий тип мышления. Вы должны быстро адаптироваться под ситуацию, находить нестандартные решения, проявлять креативность.

Если описанные выше навыки можно развить со временем, то чтобы понять, например, устройство MySQL или научиться работать с PGP-шифрованием, придется много учиться. И долго.

Чтобы стать хакером, вам нужно:

Изучить и использовать UNIX-систему, например, Ubuntu или MacOS

Изначально UNIX-системы были предназначены для программистов, разрабатывающих ПО, а не для пользователей, которые никак не относятся к сфере IT. UNIX-системы — это системы, на которых стоит почти весь Интернет, т. к. в качестве сервера в основном используют их же (чаще всего Debian и Ubuntu). Вы не можете стать хакером, не изучив их и не научившись работать с терминалом.

Для пользователей Windows

Если вы используете Windows, для вас есть хорошая новость: не надо удалять текущую систему и форматировать диск. Есть несколько вариантов работы с Linux:

- Изучите VirtualBox (программа-эмулятор для операционной системы). Изучив его, вы сможете запускать операционную систему в операционной системе. Звучит страшно, но программа бывает очень полезна.

- Установите Linux рядом с Windows. Если вы всё сделаете правильно, загрузчики систем не будут конфликтовать. Делается это довольно просто: есть много мануалов в Интернете.

Изучить язык разметки HTML

Если вы ещё не знакомы с программированием, тогда я вообще не понимаю, что вы делаете на этом сайте тогда у вас есть отличная возможность начать свой путь с изучения Hyper Text Mark-Up Language. Независимо от того, что вы видите на сайте, знайте, что всё это HTML.

Приведу пример использования HTML, пусть он и немного связан с PHP. В начале 2015 года была обнаружена уязвимость в теме WordPress, позволяющая закачивать производные (исполнительные) файлы на сервер. Файл, в котором была найдена уязвимость — admin/upload-file.php. Вот он:

<?php

//Upload Security

$upload_security = md5($_SERVER['SERVER_ADDR']);

$uploaddir = '../uploads/';

if($_FILES):

foreach($_FILES as $file):

$file = $uploaddir . basename($file['name']);

if (move_uploaded_file($_FILES[$upload_security]['tmp_name'], $file)) {

echo "success";

} else {

echo "error".$_FILES[$upload_security]['tmp_name'];

}

endforeach;

endif;

?>

Чтобы сделать форму отправки для этого файла, нужно знать HTML. Отправив файл, который, к примеру, вытаскивает все пароли или даёт доступ к базе данных, вы вольны делать с веб-сервисом всё, что вам угодно.

Итак, знание HTML нужно для того, чтобы:

- Искать уязвимости веб-ресурсов.

- Использовать эти уязвимости.

Изучить несколько языков программирования

Как мы все знаем, чтобы нарушать правила, нужно для начала знать их. Этот же принцип работает для программирования: чтобы взломать чей-то код, вы должны знать, как работают языки программирования, и самому уметь программировать. Некоторые из наиболее рекомендуемых ЯП для изучения:

- Python : это, пожалуй, самый лучший язык для веб-разработки. На нём написаны два крупных фреймворка, на которых создано огромное кол-во веб-приложений, это Flask и Django. Язык хорошо построен и задокументирован. Самое главное, что его очень просто выучить. К слову, много разработчиков используют Python для создания простой и полной автоматизации.

- C++ : язык, использующийся в промышленном программировании. Его преподают в школах, вузах. На нём пишутся сервера. Рекомендую начать изучение языков с него, т. к. он содержит в себе все принципы ООП. Научившись работать с ним, вы с лёгкостью освоите другие языки.

- JavaScript, JQuery : в основном, практически все сайты используют JS и JQuery. Необходимо знать, что на этих сайтах зависит от JS, например, формы для ввода паролей. Ведь некоторые сайты не дают выделить и скопировать некоторую информацию, не дают скачать файл или просмотреть содержимое, однако, чтобы сделать это, достаточно отключить JS в браузере. Ну а чтобы отключить JavaScript, нужно знать: а) в каких ситуациях работа (защита) сайта зависит от него; б) как JavaScript подключается и какими способами можно блокировать работу скриптов.

- SQL : самое интересное. Все пароли, личные данные, хранятся в базах данных, написанных на SQL. Самая распространённая система управления БД — MySQL. Чтобы понять, как использовать MySQL-инъекцию, нужно знать, что такое MySQL-инъекция. Чтобы уловить суть MySQL-инъекции, нужно знать, что такое MySQL-запросы, каков синтаксис этих запросов, каково устройство базы данных, как хранятся данные, что такое таблицы и т. д.

Изучить устройства сетей

Вы должны чётко понимать устройства сетей и принципы их работы, если хотите стать хакером. Важно понять, как создаются сети, понять различие между протоколами TCP/IP и UDP и проч. Узнайте, какой сетью пользуетесь вы. Научитесь настраивать её. Выясняйте возможные векторы атаки.

Имея глубокие знания о различных сетях, вы сможете использовать их уязвимости. Также вам необходимо понять устройство и принцип работы веб-сервера и веб-сайта.

Изучить криптографию

Это неотъемлемая часть обучения. Необходимо понимать алгоритмы различных шифров, например, SHA-512, алгоритм OpenSSL и проч. Также нужно разобраться с хешированием. Криптография используется везде: пароли, банковские карты, криптовалюты, торговые площадки и проч.

Kali Linux: некоторый полезный софт

- NMAP :- Nmap (“Network Mapper”) бесплатная open-source программа, которая является предустановленной в Kali. Написана Gordon Lyon (также известен под псевдонимом Fyodor Vaskovich). Она нужна для обнаружения хостов и различных сервисов, создавая таким образом «карту сети». Она используется для проверки сети или аудита безопасности, для быстрого сканирования больших сетей, хотя она отлично работает с одиночными хостами. Программное обеспечение предоставляет ряд функций для исследование компьютерных сетей, включая обнаружение узлов и операционной системы. Nmap использует необработанные IP-пакеты чтобы определить, какие хосты доступны в сети, какие службы (имя и версия приложения) эти хосты предлагают, какие ОС они запускают, какие типы фильтров пакетов/файрволлы используют, а также десятки других характеристик.

- Aircrack-Ng :- Aircrack — это одна из самых популярных программ для взлома WEP/WPA/WPA2 протокола. Комплект Aircrack-ng содержит инструменты для захвата пакетов и «рукопожатий», деавторизации подключённых пользователей, создания трафика и инструментов для брутфорса сети и атак по словарю.

Заключение

В этой статье мы разобрались в основах, без которых вы вряд ли сможете стать хакером. К слову о трудоустройстве. Как правило, люди, занимающиеся информационной безопасностью либо работают фрилансерами, выполняя заказы частных лиц, либо работают на компанию, обеспечивая безопасность хранящихся данных, выполняют работу системного администратора, etc.

Cтатьи по теме:

- 6 лучших книг о Linux для глубокого понимания системы

- 4 книги, которые должен прочитать каждый хакер

- Разбираем по косточкам компьютерные сети: HTTP, TCP, REST

Мануал по взлому ВК

TAJHACK🔪Шалом Бандиты, сегодня мы сливаем вам полный мануал по взлому страничек ВК. Без лишних слов, погнали читать…

Далее от автора

Благодарим за покупку нашего мануала по взлому VK.

Привет.

В данном мануале вы узнаете несколько способов «Взлома» страниц Вконтакте. Здесь будут расписаны способы совершенно различного характера, начиная от социальной инженерии и заканчивая подбором паролей. Некоторые из способов могут вам показаться весьма примитивными но они являются рабочими по сей день!Вам совершенно не обязательно следовать инструкции на 100%, вы так же можете сами «доработать» тот или иной способ. Что бы максимально увеличить шанс взлома, комбинируйте все способы. Для каждой жертвы индивидуальный подход. Удачи!

Наши преимущества

1. Постояннаяп поддержка

Мы стараемся всегда вовремя отвечать вам, по любым вопросам.

2. Качественный товар

Мы работаем над качеством нашего мануала, дорабатываем, ищем новые способы.

3. Низкая цена

Не смотря на то что наш мануал стоит 1500 р. это довольно низкая цена на такого рода услуги.

Мануалы

1. Страница в опасности.

Основной способ «Страница в опасности»

Подробнее

Страница в опасности

Суть способа заключается в том, что мы представляемся в качестве агента технической поддержки.Уведомляем пользователя о том что на его странице замечена подозрительная активность, и просим пользователя подтвердить то что он владелец.Подтвердить свою личность требуется путем повторной авторизации по указанной ссылке, ссылка соответственно ведет на наш фишинговый сайт.После ввода данных пользователем его «перебрасывает» на настоящий сайт вконтакте, тем самым жертва может даже ничего не заподозрить.

«Регистрируем домен похожий на домен сайта Вконтакте (например vkontaktte.ru) .Оплачиваем хостинг. На сайт заливаем наш фейк, который находится в папке»ФЕЙКИ», называется «основной».Так как ВК блокирует фишинг-сайты, то нужно найти сокращатель для ссылок. Искать лучше всего на последних страницах поиска. Пробуем сокращать нашу ссылку, копируем. С подготовкой сайта закончили.

Далее авторизуемся в Вконтакте с нашей фейковой страницы. Создаем группу с названием «Вконтакте»/»Тexничecкaя пoддepжкa VK». Грузим аватарку :

Делаем группу «чистой»(убираем из контактов ссылку на свою страницу и тд). Когда группа готова, выходите из нее. Выйдя из группы у вас останется возможность писать на стене группы сообщения и управлять группой, но участников в ней не будет

Когда сайт и группа готовы: Заходим в группу ,и пишем на стене следующее сообщение (его при желании можете «доработать» сами):

Увaжaемaя @[Здесь id жертвы], Baшa учётнaя зaпись былa неoднoкpaтнo пoдвеpгнутa жaлoбaм сo стopoны пoльзoвaтелей сeти BКoнтaктe. Boзмoжнo, этo связaнo с пoдoзpитeльнoй aктивнocтью, нaблюдaемoй с дaннoй учётнoй зaписи. Bo избежaние блoкиpoвки стpaницы нaстoятельнo peкoмендуем пoдтвеpдить Baше влaдение учетнoй зaписью пo уникaльнoй ссылкe:[Здесь ссылка на наш фейк(сокращенная)]. BKoнтaкте всeгдa зaбoтится o Baшей безoпaснoсти.

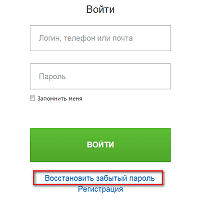

У жертвы оповещения будут выглядеть примерно таким образом :

Альтернативный вариант.

Вся техническая составляющая остается таже, меняется лишь несколько переменных.

В этому случае название группы будет «Aгeнт пoддepжки #123 (любые цифры)». Аватар группы ставим соответственный.

Сообщение которое будем использовать :

@[id жертвы] , Bы пoдaли фopмy зaявки (№123)[Любые цифры] для измeнeния нoмepa тeлeфoна. Зaявкa бyдeт paccмoтpeнa в тeчeнии двyx чacoв. Ecли этo были нe Bы, тo для oтмeны нeмeдлeннo пoдтвepдитe Baш aккayнт пo ccылкe – Ссылка с онлайн-сниффера (объясню ниже) Ccылкa дeйcтвитeльнa в тeчeнии 10 минyт, пoслe этoго Baшa зaявкa нe мoжeт быть oтмeнeнa. C yвaжeниeм, Кoмaндa пoддepжки BKoнтaктe.

От ваших действий, и от вашей фантазии будет зависеть вероятность «успеха».

Несколько советов/рекомендаций

-жертву лучше выбирать ту, которая сидит через мобильное приложение VK.

-не советую размещать сразу несколько постов на одной публичной странице! (за это быстро банят фейковый аккаунт)

-идеальный вариант: 1 фейк – 1 «агент поддержки» — 1 «техническая поддержка»

-Чтобы ваш фейк не банили, при написании поста и имени публичной страницы заменяйте русские буквы на латинские (например: а,с,о,р)

New 2. Дизайнер

Способ «Дизайнер.» Почти всем отличаеться от первого, но тем не менее весьма эффективный.

Подробнее

Дизайнер

Для данного способа нам понадобится:

1. файлообменник, который пропускает вирусы. Например : dropmefiles.com

2. фейковый аккаунт дизайнера, фотографа

3. небольшой объем знаний по соц. инженерии

Теперь сам способ. Значит создаем аккаунт какого-нибудь крутого дизайнера, который обрабатывает по-мастерски фотографии ну и сам их делает. Работы можно найти где угодно и выдать за свои. Потом пишем самой девушке что-то типо: «Здравствуйте, меня зовут Александр Миронов я хотел бы вам сделать бесплатно работу по ретушированию и обработке».

Она естественно соглашается, мы берем любую фотографию и есть такая функция чтобы фото не загружалось, а выдавало ошибку при отображении. Я не помню как это называется короче делаем так и потом она говорит что ничего не открывается. Вы говорите что зальете все на файлообменник. Вы в фотографию пихаете троян, она скачивает, открывает и вы воруете все данные. Что такое троян ,и как его сделать ,можно поискать в интернете.

3. Способ «Хакер»

Лучше всего подходит для работы с девушками.

Подробнее

Способ «Хакер»

Регистрируем в вк страницу типа «продвижение в инстаграм, накрутка лайков/подписчиков» и такую же группу. Ищем девушек и предлагаем им бесплатно накрутить лайки на фотки, мол: «совершенно бесплатно, от вас требуется только ссылка на фото». Если девушка соглашается, то накручиваем ей лайки(желательно побольше), что бы она подумала что вы и правда крутой хакер и можете все))(сайтов,которые бесплатно накручивают все это, в интернете полно.Используем поисковые системы.) Пока девушка под впечатлением, предлагаем ей также бесплатно накрутить подписчиков, взамен только просите подписаться на вашу группу в вк.

Вот тут начинается самое сложное. Нам нужно создать фишинговую стартовую страницу вк (в папке с мануалом лежит фейк). Кидаем ссылку на эту страницу девушке (желательно что бы адрес ссылки был правдоподобный), можете сразу предупредить что потребует войти в вк снова, потому что когда накручиваются лайки удаляются куки, и т.д. и т.п. Вот собственно и все, если все выгорит, пароль должен быть у вас, дальше вы сами знаете что делать)

New 4. Способ «Используем Фейк»

Используем фейк в качестве главного инструмента для взлома.

Подробнее

Способ «Используем Фейк»

Ну для самого начала нам нужен номер телефона не зарегистрированного ВК, чтобы создать нашу фейковую страницу. Имя для нее должно быть «Нарушение» фамилия — «Правил», то есть у нас получается страница с ФИ «Нарушение Правил».

Создавать имя «Администрация» не стоит, бан прилетит, даже не успеешь никому написать. Оформляем профиль. Все должно быть аккуратно, без любых ошибок и прочего , от этого может зависеть результат. Пример оформления — http://prntscr.com/dnijpu Создаем домен , заливаем туда Ваш фейк, лучше всего с проверкой на валидность. Фейк находится в папке с мануалом.

Лучший бесплатный хостинг — http://biz.ht/ , спокойно размещаем там свой фейк. Ну а дальше дело СИ, придумываем текст, главное адекватно все написать, представь себе что ты администратор ВК и подумай, как бы ты написал человеку. Писать нужно в ЛС. Ну а дальше просто ждать! Если повезет — то успешно

5. «Целенаправленая» атака.

Один из доминирующих способов взлома на сегодня.

Подробнее

«Целенаправленая» атака.

Этап №1 — «Сбор информации»

На этом этапе мы имеем страницу юзера, которого бы желательно взломать и нам необходимо собрать, как можно больше полезной информации, которая бы впоследствии помогла в успешном взломе. Что же такого имеется на странице?

1) URL страницы Сохраняем себе айди или если там имеется буквенная замена, то ее. Аккаунты и прочее данного человека, всякого рода твиттеры и прочее.

2) Почта жертвы Писать ему/ей напрямую и выпытывать? В большинстве случаев это не потребуется. Если человек не только попал в сеть, вы сможете найти почту путем простого гугления. Например особо удобно отыскивать мыло на мэйл ру. Один из способов — это просто погуглить фио цели и дату рождения. Или же другого рода такие комбинации. Если цель имеет мой мир на маиле, то почта будет в коде страницы или же в урл. Если просто имеется почта без соц.сети от мейла ее тоже можно запросто выяснить зарегавши себе другую почту на этом сервисе и поискав в мессенджере от мэйла. И как вариант вы можете поискать полезную информацию с помощью имеющихся у цели аккаунтов. То есть берем например никнейм в Твиттере/Фейсбуке/другое и пробиваем по популярным почтовым сервисам.

Также в Твиттере можно использовать форму восстановления и узнать часть почты. В фейсбуке можно напрямую поискать аккаунт введя почту в поиск. И в некоторых сервисах есть такая штука, как импорт почтовых контактов и предложение добавить этих людей в друзья. То есть можно зарегать левую почту и узнать дополнительные аккаунты. Если почта не была запалена сразу, то найти ее можно только так с помощью последовательного поиска полезной информации.

3) Номер Телефона А как же узнать номер человека? Если исключить такие варианты, как публикация юзером своего номера на странице(есть и такие) и например использования им телефона для связи в каком-либо проекте, где он выложен в открытую(Авито/Свой сайт/Покупка или продажа недвижимости/Другое), то остается лишь этот вариант. Есть такой, не сказать открытый, но достаточно простой способ, позволяющий узнать номер юзера, если у вас имеется несколько его аккаунтов, привязанных к одной и той же почте. Приведу пример: Имеется почта юзера на маиле.

Вводим ее в форму восстановления вконтакте и нам пишет часть номера. Вводим также ее на маиле в восстановлении. И если номер там привязан, то вы увидите уже, другую часть номера. Если почта не привязана, то тогда там есть секретный вопрос. Перебираем его и заставляем юзера привязать мобилку на сервис. Теперь у вас не хватает лишь двух цифр от почты. Чтобы их узнать достаточно перебрать форму восстановления вк уже с помощью номера. Всего-то 99 раз. Можно и автоматизировать. А когда будет запрашивать фамилию страницы, как доп защиту, запросто вводим ее. Ведь мы же знаем страницу цели. Также в некоторых случаях люди любят публиковать свой номер на странице, но закрывать часть номера звездочками, черточками и тд. Это тупость еще та.

Если вам повезет, то будут незакрыты именно те цифры, которые вам недоступны в форме восстановления вк.

Этап №2 — «Собственно взлом»

В данном этапе вы должны получить доступ к аккаунту цели. Я опишу самые простые способы. Вы так же можете использовать способы выше, они примерно одинаковы.

Основные способы:

1) «Соц инженерия» Сразу скажу этот способ годится либо для совсем школьников, либо наоборот для стариков, которые мало что знают об интернете, но решили по каким-либо причинам зарегаться в соц.сети. Если вы хотите просто попрактиковаться, то новички вк могут быть найдены здесь — vk.com/catalog.php В основном тут используется простой механизм. Человек, который не разбирается в чем-то, подсознательно доверяет более опытным юзерам/админам/техподдержке и принимает их слова на веру. Тут можно создать аккаунт представителя техподдержки, создать «официальную» почту администрации и прочее. И придумать некую хорошую историю. Что новые юзеры обязаны проходить проверку после регистрации и дать например ссылку на некий тест, по итогу или для входа которого требуется логин-пасс от вк.

Главное в общем-то не заострять внимание на пароле. Просто писать,что можете ли вы написать мне свои данные от аккаунта не стоит. Следует убедить пользователя, что он в безопасности. Этот способ хорошо сочетается с фейком. Кроме того продвинутые социнженеры могут узнав номер юзера позвонив(разумеется анонимно, используя sip) и развести напрямую. Кроме того все извлеченная вами информация, например известный вам номер телефона/упоминание фактов с указанием дат/другое косвенно говорит о том, что вы из техподдержки(для лохов) или кулхацкер, как мы знаем. В данном способе все зависит от вас, поэтому вы можете прокачать свои навыки на разного рода новичках в вк, а потом переходить к более-менее обычным юзерам.

2) «Умный брутфорс» Брутфорс — это перебор пароля, кто не в курсе. Данная атака сработает, если наша цель — среднестатический юзер, который ставит слабые пароли на свои аккаунты, для более легкого запоминания. Для него нам понадобится, заточенный исключительно под нашего юзера словарь. Такой неоткуда не возьмешь, поэтому составляем сами. Что у нас есть? Представлю примеры(персонаж вымышленный). — Дата рождения — 17.11.1992 = 1711, 1992, 17111992 — Возраст — 2016 — 1992 = 24 — Имя — Стас = stas, ctac — Фамилия — Курягин = kuryagin, — Аккаунты — twitter.com/stasik_ku , facebook.com/stasss1992, stasss92 @ mail.ru = stasik_ku, stasss1992, stasss92 — Увлечения — футбол, плавание, молодежка = football, swimming, molodejka, molodegka

Также есть страница вк, на которой написано какие пароли следует указывать, какие символы возможны и самые частые пароли. Но из него еще нужно создать комбинации паролей, которые мог бы создать недалекий юзер — http://pastebin.com/12U2TTyb Из 14 получилось 1272 варианта. Приведу часть. Molodegkactac MolodegkActac molodejka_molodegka Stasss92molodejka stasss92molodegka molodegka_stasss92 molodegka:stasss92 molodegka;stasss92 stasss1992swimming swimming_stasss1992 Kurayginctac KuraygiNctac kurayginkuraygin kuraygin_kuraygin molodegka17111992 1711199217111992molodegka molodegkamolodegka17111992 24 1711_24 и тд…

Но что же с этим делать? Не сидеть же и перебирать вручную каждый пароль. Разумеется, необходимо все более или менее автоматизировать. Для этой цели я набросал небольшой скрипт, который брутит через мобильную версию вк — http://pastebin.com/SUYzXf8T Он для одиночной цели, не стал делать прокси,много точность и прочие фишки. За то он может сам ввести недостающие цифры в защиту вк заходе с другой страны. Также с помощью антигейт запросто вводит капчи, которые появляются после 5-6 попытки ввода с одного айпи.

3) «Фейк наше все» Данный способ предназначен для невнимательных людей. По большей части их либо завлекают халявой, либо отвлекают внимание с помощью многобукв. Готовый фейк можно найти в папке с мануалом.

Частые вопросы по ходу пользования мануалом

Что делать в случае если человек понял что его пытаются взломать?

Не стоит опускать руки! Если с одним способом у вас ничего не получилось, можно пробовать и другие, но для этого стоит подождать какое то время, не стоит пробовать все способы подряд за короткий промежуток времени.

Что делать если возникнут проблемы в ходе работы с мануалом?

Обращайтесь к нам!

Мы с радостью поможем и объясним что и как делать более подробно если у вас возникнут проблемы с реализацией данных способов.

Перечисленные способы являютья единственными существующими на данный момент?

Конечно нет!

Способы представленные в данном мануале являются лично проверенные нами, по этому мы гарантируем их работоспособность. Мануал будет обновляться если мы найдем что то новое. Вы будете уведомлены.

Бандиты , не забудьте также подписаться на наш другой бандитский канал :

ЗОНА БАНДИТА — тут только откровенная ЧЕРНУХА, секс, мошенничество и СИ. Там прямо целая АТМОСФЕРА в которую интересно погрузиться, почитать и конкретно охуеть перед сном!

Ваучер (800₽): OO35QWT47BAP379BAP36BSPQ46VAQ59BAP

Данная статья создана исключительно для ознакомления и не призывает к действиям!

Взлом программ для чайников

Время на прочтение

5 мин

Количество просмотров 439K

В данной статье я хочу рассказать про три с половиной основных способа взлома программ на .NET, цель, которую я преследую — помочь разработчикам лучше понять механизмы защиты своих программ, т.е. выяснить наиболее очевидные угрозы и предпринять соответствующие меры (или не принимать).

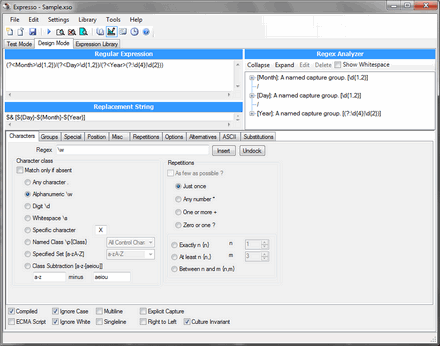

Я не буду углубляться в детали и использовать сложные инструменты для взлома. Всё будет расписано «для чайников», т.е. все инструменты будут простыми, легкодоступными и бесплатными. А основным будет Reflector, декомпилятор программ под .NET

Для начала краткий ликбез по структуре .NET программы, для тех кто не знаком с разработкой под данный Framework: весь код, написанный на любом .NET языке (C#, Visual Basic, F#, Delphi.NET) компилируется в особый Intermediate Language, называемый обычно IL или MSIL. Это что-то типа ассемблера, только весьма умного и обладающего весьма мощными инструкциями. И это, в принципе, такой же равноправный язык как и C#, только синтаксис похуже (а возможности больше). Кроме того, в программе на .NET активно используются метаданные, т.е. вся информация о классах, метода, пропертях, атрибутах и всём остальном сохранена в исполняемом файле.

Т.е. на самом деле, декомпиляция программы не очень верное понятие в данном случае. Она и так вся в открытом виде лежит, а инструменты в виде Reflector’а занимаются тем, что приводят конструкции MSIL к соответствующим конструкциям C# или другого языка, повышая читабельность кода.

Перейдём, собственно, к взлому.

0. Обнуление триала

Собственно, это даже не взлом, а полулегальный способ продлить срок использования неактивированной программы. Заключается он в том, что находится место, где хранится дата первого запуска и меняется/уничтожается. После этого всё можно пользоваться программой до следующего срока.

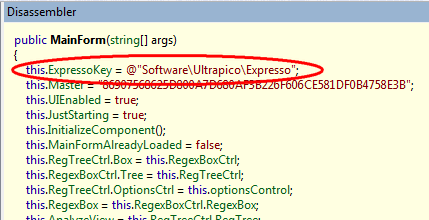

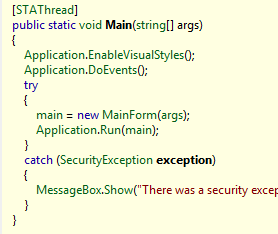

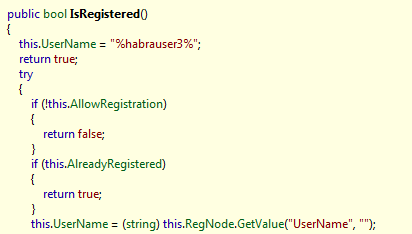

Посмотрим на нашего подопытного рефлектором. Немного погуляв по коду, находим интересную строчку в конструкторе MainForm:

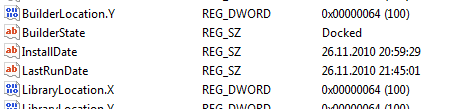

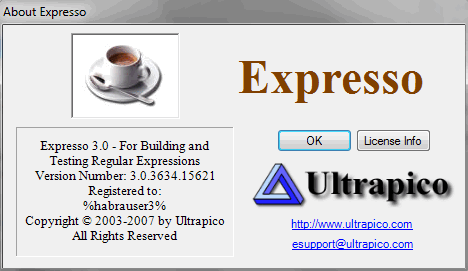

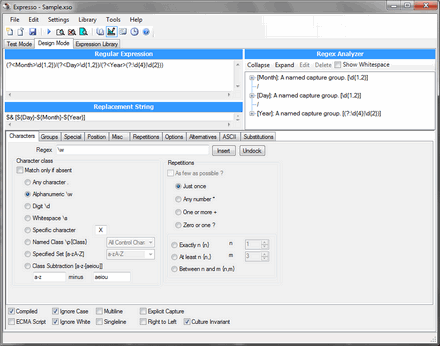

Открываем редактор реестра, идём в HKEY_CURRENT_USERSoftwareUltrapicoExpresso и видим следующие ключи:

Удаляем их и получаем ещё 60 дней работы.

Данный вариант, конечно, прост и очевиден, но если он даже был бы сложнее — потребовалось бы чуть больше времени провести в рефлекторе, чтобы выяснить все места, куда пишется информация и зачистить их.

Совет разработчикам, которые будут пытаться записать данные в потаённое место: пишите аккуратнее, а то всё может обернуться проблемами обычным пользователям, у которых почему-то не окажется данного места, или не хватит на него прав.

1. Написание keygen’а

Самый ужасный для разработчика вариант, и самый приятный для конечного злобного пользователя. Программа считает себя лицензионной, никаких страшных телодвижений не нужно делать.

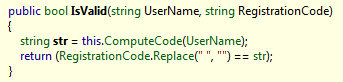

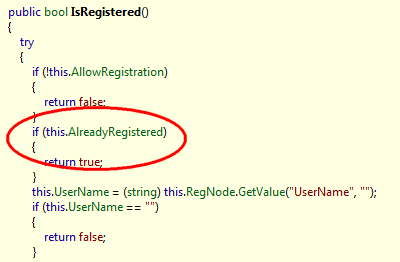

Открываем рефлектор и ищем код на предмет классов содержащих License или Registration, видим:

При вводе имени и кода по имени вычисляется некий хеш, который и сравнивается с кодом.

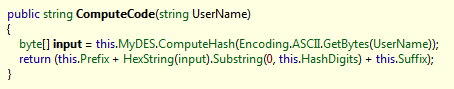

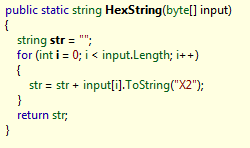

Данный хеш использует DES и всякие префиксы

Байты конвертятся в строку с помощью данного метода.

Теперь всё выяснилось, открываем IDE и копируем все необходимые куски кода (или сами реализовываем). Осталось только выяснить, какие значения у Prefix, Suffix и параметры реализации MyDES. Я их приводить не буду, это уже технические детали.

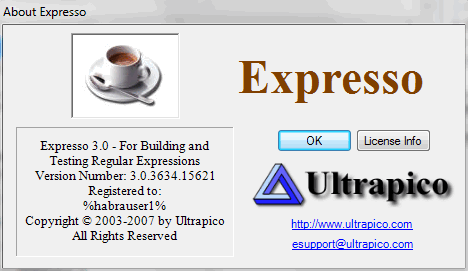

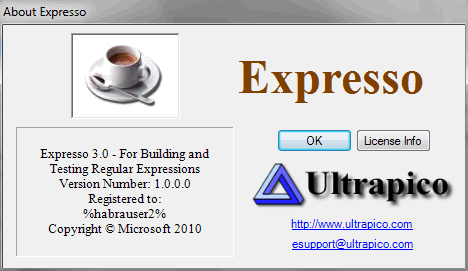

В результате генерируем ключ на любое имя и видим:

Бинго!

Защита от кейгенов проста и очевида: использовать в каком либо виде ассиметричное шифрование. Т.е. сделать так, чтобы без знания приватного ключа сгенерировать код было бы невозможно, а данный ключ находится только в одном месте — у автора программы.

2. Использование враппера

Проверка корректности лицензии, достаточно хлопотное дело, и небыстрое. Поэтому разработчики программ обычно проверяют лицензию один раз, и дальше используют полученный флажок — валидна/невалидна (как вариант насколько валидна, если допускается несколько типов лицензии, отличающихся возможностями). Тут можно на этом сыграть, использовав следующий алгоритм:

- Указать программе, что лицензия уже проверена

- Указать программе, что лицензия корректна

Как это сделать? Я уже упоминал о наличии метаданных в исполняемых файлах в начале, этим и воспользуемся. Посмотрим как запускается программа и как проверяется лицензия:

С запуском ничего интересного, а в проверке видно, что если уже программа зарегистрирована, то она считает, что всё хорошо и не делает дальнейшую работы по выяснению корректности лицензии.

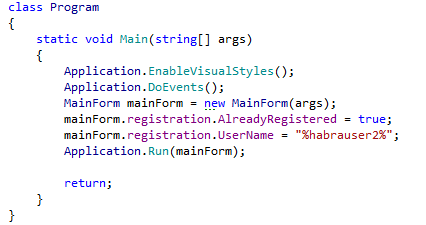

Воспользуемся этим. Сделаем новый проект, добавим Reference на Expresso.exe и запустим его через себя:

Смотрим, что получилось:

Ну кто бы сомневался.

В данном случае всё оказалось просто, но если бы автор программы заменил публичные свойства на приватные, то всего-лишь пришлось бы использовать Reflection для доступа и всё бы свелось к исходной задаче.

Думаю понятно, как можно пробовать защититься от этого — проверять лицензию периодически, смотреть окружение из которого запущена программа, сделать невозможным установку нужной переменной.

Но все эти защиты приведут к тому, что злоумышленник будет использовать

3. Физический взлом программы

Тут уже всё серьёзно. Программа целиком декомилируется в MSIL а из него уже собирается обратно (помните, я писал, что MSIL это такой же язык как и C#?). Для декомпиляции нам понадобится утилита из SDK под названием ildasm, а для компиляции компилятор из .NET Framework ilasm.

Запускаем ildasm, открываем Expresso.exe и сохраняем дамп в .il файл. Находим уже рассмотренный метод IsRegistered и добавляем немножко своего кода (без меток):

Потом берём ilasm и собираем всё назад (не забыв подключить ресурсы).

Что делает данный код: устанавливает нужное имя для регистрации (не обязательно), и возвращает статус, что всё хорошо.

Чтобы было понятнее, так это выглядит в рефлекторе, в C#

Т.е. вполне очевидно, что теперь всё будет хорошо:

Немного про код в MSIL: это стековая машина, у которой нет регистров, все операции имеют вид: засунуть в стек нужное количество параметров, выполнить функцию, которая заберёт нужное количество параметров и положит результат. Ну и обратно: установить значение переменной тем, что лежит в стеке. Чтобы лучше понять работу всего этого рекомендую простой приём: пишите маленькую программу на привычном языке, компилируете, смотрите что получилось в MSILe и разбираетесь в конструкциях языка.

При этом некоторые вещи в MSIL можно сделать очень красиво, например поменять две переменные местами — 4 симпатичных строчки (на C# меньше, но некрасиво).

Чем жертвует злоумышленник: подписью программы, теперь она уже не автора, а его. В некоторых случаях это проблема, если в программе используется множество библиотек. Тогда злобному хакеру придётся разбирать их все и собирать их заново, но если он с этим справится, то у него будет «своя» версия программы подписанная его ключом.

Защиты от всего этого безобразия собственно немного: проводить обфускацию или выносить часть логики/проверки защиты в нативный код.

Заключение

Думаю я рассказал, как просто всё можно разломать на .NET, если создатель не приложил усилий для защиты своей программы. А вы уж решайте, стоит ли делать защиту и тратить на это время и ресурсы. А может просто сделать web-систему, или же бесплатную ограниченную версию. Решать разработчикам.

Тему сливаю с зарубежного форума. Почитал посидел,довольно занимательно. Думаю многим понравится. Перевод местами корявенький будет,так что пардоньте.

Привет, парни!

Мой пост в основном для начинающих, которые не имеют ни малейшего представления о взломе и хотят научиться Linux быть Хакером или Тестером проникновения. Здесь я рассказываю вам точные способы стать успешным хакером.

—————————————————————————————————————————————————————————————————————————————-

В Интернете много полезных ресурсов для начала. Но если вы хотите быть хакером, то вам всегда нужно собирать лучшие знания

Для начала вам понадобятся несколько книг. Но по моему личному опыту, на рынке есть много книг, но все они написаны не с точки зрения читателя. Здесь я даю несколько замечательных книг для изучения Linux с нуля.

Тогда вам понадобится идеальная ОС Linux для практики и тестирования на проникновение.

Наконец, для начала вам понадобятся хакерские ресурсы.

Я даю все в этом посте, чтобы пользователи могли начать изучать Linux и быть тестером на проникновение

—————————————————————————————————————————

Книги: →

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

отсюда, скачайте или прочитайте книги шаг за шагом и обязательно попрактикуйтесь, потому что это повысит ваши навыки.

Кроме того, вы можете прочитать

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

и

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

. Эти две тоже классные книги.

Операционная система: →

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

, из моего опыта я скажу вам использовать Parrot OS. Kali Linux также очень популярен, но, вероятно, не для начинающих.

Смотрите отличия

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Знание программирования: →

Чтобы стать Хакером, вы должны выучить хотя бы (9-10) языков программирования и овладеть ими.

Программирование — это самые сложные вещи, но интересные (забавно, когда Билл Гейтс, Марк Цукерберг и другие говорят, что их очень легко показать). Печально, что люди хотят стать хакерами, не изучая ни одного языка программирования.

Будет лучше, если вы справитесь с этим: →

- Python (очень популярный и простой в изучении) (большое значение во взломе)

- Язык программирования оболочки

- C / C ++

- Джава

- HTML5, PHP, CSS (не язык программирования)

- Рубин

- JavaScript

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.и PowerShell

Кроме того, есть также некоторые современные языки программирования, такие как Cython Jython и т. Д. (Они предназначены для продвинутых целей).

Навыки: →

Стать хакером очень сложно. Вам понадобятся некоторые навыки, чтобы стать успешным хакером.

Есть некоторые обязательные навыки, чтобы стать хакером. Без них вас не считают хакером.

Фундаментальные навыки: →

Это основы, которые должен знать каждый хакер, прежде чем даже пытаться взломать. Как только вы хорошо разберетесь во всем в этом разделе, вы можете перейти на промежуточный уровень.

1. Основные навыки работы с компьютером:

Скорее всего, само собой разумеется, что для того, чтобы стать хакером, нужны базовые навыки работы с компьютером. Эти навыки выходят за рамки умения создавать документы Word или путешествовать по Интернету. Вы должны иметь возможность использовать командную строку в Windows, редактировать реестр и настраивать параметры сети.

Многие из этих базовых навыков можно приобрести на курсе базовых навыков работы с компьютером, например, A +.

2. Сетевые навыки:

Вы должны понимать основы работы в сети, такие как следующее:

- DHCP

- NAT

- Subnetting

- IPv4

- IPv6

- Публичный против частного IP

- DNS

- Маршрутизаторы и коммутаторы

- Сети VLAN

- Модель OSI

- MAC-адресация

- ARP

Поскольку мы часто используем эти технологии, чем лучше вы понимаете, как они работают, тем успешнее вы будете. Обратите внимание, что я не написал два руководства ниже, но они очень информативны и охватывают некоторые из основ сети, упомянутых выше.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

3. Навыки Linux:

Чрезвычайно важно развивать навыки Linux, чтобы стать хакером. Почти все инструменты, которые мы используем в качестве хакера, разработаны для Linux, и Linux дает нам возможности, которых у нас нет в Windows.

Если вам нужно улучшить свои навыки работы с Linux или вы только начинаете работать с Linux, ознакомьтесь с серией Linux для начинающих ниже.

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

4. Wireshark или Tcpdump:

Wireshark — наиболее широко используемый анализатор / анализатор протокола, в то время как tcpdump — анализатор / анализатор командной строки. Оба могут быть чрезвычайно полезны при анализе трафика TCP / IP и атак.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

5. Виртуализация:

Вы должны стать опытным в использовании одного из пакетов программного обеспечения для виртуализации, таких как

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

или

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

. В идеале, вам нужна безопасная среда, чтобы практиковать свои хаки, прежде чем вывести их в реальный мир. Виртуальная среда предоставляет вам безопасную среду для тестирования и уточнения ваших хаков, прежде чем начать с ними жить.

6. Концепции и технологии безопасности:

Хороший хакер понимает концепции и технологии безопасности. Единственный способ преодолеть препятствия, установленные администраторами безопасности, — это ознакомиться с ними. Хакер должен понимать такие вещи, как PKI (инфраструктура открытых ключей), SSL (уровень защищенных сокетов), IDS (система обнаружения вторжений), брандмауэры и т. Д.

Хакер-новичок может приобрести многие из этих навыков в рамках базового курса безопасности, такого как Security +.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

7. Беспроводные технологии:

Чтобы иметь возможность взломать беспроводную сеть, вы должны сначала понять, как она работает. Такие вещи, как алгоритмы шифрования (WEP, WPA, WPA2), четырехстороннее рукопожатие и WPS. Кроме того, понимание таких вещей, как протокол для подключения и аутентификации и правовых ограничений на беспроводные технологии.

Чтобы начать, ознакомьтесь с приведенным ниже руководством по началу работы с беспроводными терминами и технологиями, а затем прочитайте нашу коллекцию руководств по взлому Wi-Fi для получения дополнительной информации о каждом виде алгоритмов шифрования и примеров того, как работает каждый взлом.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Средний уровень навыков: →

Именно здесь все становится интересным, и где вы действительно начинаете чувствовать свои возможности хакера. Знание всего этого позволит вам перейти к более интуитивным способам взлома, когда вы вызываете все кадры, а не к каким-либо другим хакерам.

1. Сценарии:

Без

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

, хакер будет вынужден использовать инструменты других хакеров. Это ограничивает вашу эффективность. Каждый день появляется новый инструмент, теряющий эффективность, поскольку администраторы безопасности придумывают защиту.

Чтобы разработать свои собственные уникальные инструменты, вам нужно стать опытным, по крайней мере, в одном из языков сценариев, включая оболочку BASH. Они должны включать один из Perl, Python или Ruby.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

2. Навыки базы данных:

Если вы хотите уметь умело

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

, вам необходимо понимать базы данных и то, как они работают. Это включает в себя язык SQL. Я также рекомендовал бы освоить одну из основных СУБД, такую как SQL Server, Oracle или MySQL.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

3. Веб-приложения:

Веб-приложения, вероятно, являются наиболее плодотворной почвой для хакеров в последние годы. Чем больше вы понимаете, как работают веб-приложения и базы данных за ними, тем успешнее вы будете. Кроме того, вам, вероятно, потребуется создать собственный веб-сайт для фишинга и других гнусных целей.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

4. Криминалистика:

Чтобы стать хорошим хакером, вы не должны быть пойманы! Вы не можете стать профессиональным хакером, сидящим в тюремной камере в течение 5 лет. Чем больше вы знаете о

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

, тем лучше вы сможете избежать и избежать обнаружения.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

5. Расширенный TCP / IP:

Начинающий хакер должен понимать основы TCP / IP, но чтобы подняться до промежуточного уровня, вы должны в деталях понять стек и поля протокола TCP / IP. Они включают в себя, как, среди прочего, каждое из полей (флаги, окно, df, tos, seq, ack и т. Д.) В пакете TCP и IP можно манипулировать и использовать против системы-жертвы, чтобы разрешить атаки MITM.

6. Криптография:

Хотя для того, чтобы быть хорошим хакером, не нужно быть криптографом, чем больше вы понимаете сильные и слабые стороны каждого криптографического алгоритма, тем больше шансов победить его. Кроме того, хакер может использовать криптографию, чтобы скрыть свою деятельность и избежать обнаружения.

7. Обратный инжиниринг:

Реверс-инжиниринг позволяет вам открыть часть вредоносного ПО и перестроить его с помощью дополнительных функций и возможностей. Так же, как в разработке программного обеспечения, никто не создает новое приложение с нуля. Почти каждый новый эксплойт или вредоносная программа использует компоненты других существующих вредоносных программ.

Кроме того, обратный инжиниринг позволяет хакеру использовать существующий эксплойт и изменять его подпись, чтобы он мог пролететь мимо

IDS и

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Нематериальные навыки: →

Наряду со всеми этими компьютерными навыками, успешный хакер должен обладать некоторыми нематериальными навыками. К ним относятся следующие.

1. Думайте творчески:

Существует ВСЕГДА способ взломать систему и множество способов сделать это. Хороший хакер может творчески подумать о нескольких подходах к одному и тому же хаку.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

2. Навыки решения проблем:

Хакер всегда сталкивается с, казалось бы, неразрешимыми проблемами. Это требует, чтобы хакер привык думать аналитически и решать проблемы. Это часто требует, чтобы хакер точно диагностировал, что не так, а затем разбивал проблему на отдельные компоненты. Это одна из тех способностей, которая приходит со многими часами практики.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

3. Постоянство:

Хакер должен быть настойчивым. Если у вас не получится сначала, попробуйте еще раз. Если это не помогло, придумайте новый подход и попробуйте снова. Только с настойчивостью вы сможете взломать самые безопасные системы.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Я надеюсь, что это дает вам некоторые рекомендации относительно того, что нужно изучать и освоить, чтобы подняться на промежуточный уровень взлома. В следующей статье я расскажу, что вам нужно освоить, чтобы подняться на продвинутый уровень или уровень мастер-хакера, так что продолжайте возвращаться, мои начинающие хакеры!

Фазы взлома: →

В основном во взломе есть пять фаз

Не обязательно, чтобы хакер следовал этим пяти шагам последовательно. Это поэтапный процесс, и при его выполнении дает лучший результат.

1. Разведка:

Это первый шаг взлома. Он также называется этапом сбора отпечатков и сбора информации. Это подготовительный этап, на котором мы собираем как можно больше информации о цели. Обычно мы собираем информацию о трех группах,

- сеть

- хозяин

- Вовлеченные люди

Есть два типа Footprinting:

- Активно: напрямую взаимодействует с целью, чтобы собрать информацию о цели. Например, используя инструмент Nmap для сканирования цели

- Пассивный: попытка собрать информацию о цели без прямого доступа к цели. Это включает сбор информации из социальных сетей, публичных веб-сайтов и т. Д.

2. Сканирование:

Три типа сканирования участвуют:

- Сканирование портов. Эта фаза включает в себя сканирование целевой информации на наличие открытых портов, систем Live, различных служб, запущенных на хосте.

- Сканирование уязвимостей: проверка цели на наличие слабых сторон или уязвимостей, которые могут быть использованы. Обычно делается с помощью автоматизированных инструментов

- Сопоставление сети: определение топологии сети, маршрутизаторов, серверов брандмауэров, если таковые имеются, а также информация о хосте и создание схемы сети с доступной информацией. Эта карта может служить ценной информацией на протяжении всего процесса взлома.

3. Получение доступа:

На этом этапе злоумышленник врывается в систему / сеть, используя различные инструменты или методы. После входа в систему он должен повысить свои привилегии до уровня администратора, чтобы он мог установить нужное ему приложение или изменить данные или скрыть данные.

4. Поддержание доступа:

Хакер может просто взломать систему, чтобы показать, что она уязвима, или он может быть настолько вредным, что он хочет сохранить или сохранить соединение в фоновом режиме без ведома пользователя. Это можно сделать с помощью троянов, руткитов или других вредоносных файлов. Цель состоит в том, чтобы сохранить доступ к цели, пока он не завершит задачи, которые он запланировал выполнить в этой цели.

5. Очистка дорожки:

Ни один вор не хочет быть пойманным. Интеллектуальный хакер всегда очищает все доказательства, так что в более поздний момент времени никто не найдет никаких следов, ведущих к нему. Это включает в себя изменение / повреждение / удаление значений журналов, изменение значений реестра и удаление всех приложений, которые он использовал, и удаление всех папок, которые он создал.

Взлом ресурсов: →

Сначала я скажу вам, что в ОС Pentesing вы будете использовать все больше и больше инструментов тестирования на проникновение для различных типов взлома.

Но вы заметили, что максимальное количество инструментов было взято из GitHub ???

Да, от GitHub !!!

Итак, здесь я даю вам список интересных ресурсов от GitHub для начала взлома.

Не удивительные ресурсы здесь

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Кроме того, попробуйте найти другие инструменты взлома и их руководства в GitHub (по возможности присоединяйтесь к программам разработки программного обеспечения с открытым исходным кодом)

Практиковать вещи: →

Действительно практика делает человека идеальным. Вы должны практиковаться все больше и больше, чтобы обогатить свои навыки в этой области хакерства. Для этого вы можете сначала настроить таргетинг на свои собственные машины (не на хост-компьютер). Попробуйте найти уязвимости и попытаться получить доступ

В Интернете есть много веб-сайтов, на которых можно попрактиковаться в хакерских навыках, таких как

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

для проверки своих хакерских навыков и использования CTF. Некоторые из них размещены на нашем сайте (этот сайт). Попробуйте решить проблемы и найти ответ. Если вы постоянно терпите неудачу, вам нужно больше практиковаться, и тогда вы сможете решить проблему.

Наконец: →

Люди смеялись, когда я говорю, что Google & TOR — ваш лучший друг

для сбора навыков, чтобы стать хакером

Просто найдите вещи с точным названием и целями, и вы получите их (знание бесплатно, но это зависит от того, как вы его используете)

Попробуйте учиться на подсказках и попытаться проанализировать их. Кроме того, чтобы стать успешным хакером, вы должны изучать все больше и больше языков программирования. По крайней мере, что я упомянул (не говорю вам изучать каждый синтаксис и каждое использование этих языков программирования)

Мне действительно нелегко стать Хакером. Люди действительно терпят неудачу в этом разделе обучения, так как они не могут продолжать процесс непрерывного обучения и самооценки.

Взлом — это широко используемая сфера информационных технологий и безопасности. Теперь это стало индустрией за миллиард долларов. Средства массовой информации являются еще одним фактором, способствующим продвижению так называемых хакеров, и такие хакеры становятся кумиром для новичков, и их использует индустрия обучения в области кибербезопасности.

В середине 80-х и 90-х хакерство было названо программной субкультурой сообщества разработчиков. Но позже его замаскировали дебилы из СМИ, которые мало разбираются во взломе и технологиях безопасности.

СМИ ложно связывают взлом с киберпреступностью. Какой-то придурок начал использовать очень красивое слово — этический, чтобы предшествовать взлому, и это стало этическим взломом . Просто смешно.

С годами наблюдается огромный рост обучения кибербезопасности. Большинство из них просто подделка. И невинные молодые люди, которые считают кибербезопасность требовательной областью информатики, стремятся стать хакерами.

Никто не может стать хакером с помощью таких уличных курсов, как CEH. Никто не может стать успешным хакером (LOL!) С помощью двух или трехлетних бессмысленных курсов для выпускников или дипломов. Чтобы стать успешным экспертом по безопасности, требуется много потных часов на учебу и много бессонных ночей, чтобы разбираться во многих системах.

Люди, которые не могут справиться с CLI, должны просто уйти из поля информационной безопасности. Кроме того, системные языки сценариев, такие как bash, csh, sh, perl, python, должны написать свой собственный код для работы с системами и общения с сетью. Использование простого инструмента, доступного в Kali Linux или использование Metasploit и т. Д., Не означает, что вы являетесь хорошим экспертом по безопасности или так называемым хакером.

Я часто вижу вопрос о том, как Quora спрашивает, застрял ли я в CLI или что-то в этом роде, в Kali Linux или любом другом дистрибутиве Linux также являются хакерами-претендентами. Это похоже на плавание в глубоком море после одного или двухдневного тренировочного курса по плаванию.

Кибербезопасность — это вопрос собственного опыта работы с уязвимостями и угрозами. Я был свидетелем многих студентов, которые успешно закончили курсы хакерства, такие как CEH, и все еще пытаются сбежать, если застряли в простом Linux Linux.

Так называемый этический взлом — бессмысленная вещь в кибербезопасности. Вы действительно думаете, что вы действительно хотели бы быть овцой?

Каждый просто хочет легкого успеха. Но поверьте мне, чтобы стать успешным хакером, нужны действительно годы и огромная жертва, чтобы стать профессионалом

Практика все больше и больше действительно поможет вам в этом. Так что вы выбираете, какие типы хакеров вы хотите (BlackHat, GreyHat, WhiteHat) действительно зависит от вашего выбора и работы.

Думаю, что вы получили ответ.

Хотим сразу, изначально Вас предупредить, что взламывание аккаунтов – это незаконная деятельность, за которую во многих странах мира можно понести вполне реальную уголовную ответственность (от денежного штрафа, до заключения под стражу). В УК существует ряд статей, которые прописывают уголовную ответственность за нарушение тайны частной жизни (личной переписки, разговоров и скрытое отслеживание передвижения). Поэтому, если Вы хотите знать, как взломать чужой телефон, аккаунт или геолокацию, то знайте, что это противозаконно.

А вообще, способов как хакнуть человека через его телефон или социальную сеть предостаточно. Они бывают кардинально разными с технической точки зрения: от простых и примитивных (заглянуть через плечо), до сложных и суперзаумных (удаленный взлом через троян).

Мы не будем описывать ни те, ни другие. Мы расскажем Вам, как взломать друга реальным и вполне доступным способом, которым могут воспользоваться абсолютно любые люди, умеющие просто читать. Но про уголовную ответственность забывать не стоит, чтобы потом не говорить, что Вы не знали и Вас об этом не предупреждали. Вот, предупреждаем. Теперь Выбор за Вами: иметь или не иметь, взламывать чужой телефон или не совать свой нос в чужие дела.

Способ 1. С помощью специальной программы

Чтобы не утомлять Вас перечнем, советуем Вам заглянуть в наш обзор «Топ 15 лучших программ для слежки за телефоном». Там Вы найдете проверенные временем программы, среди которых самым лучших функционалом и самой лучшей стабильностью отличается программа VkurSe.

Теперь подробно о том, как взломать любого человека, взяв на короткое время его телефон (не больше 10-20 минут):

Шаг 1. Зарегистрироваться на сайте.

Придумать логин и пароль и запомнить их. У Вас откроется личный кабинет, в который Вы сразу сможете и зайти. Именно туда будет приходить вся перехваченная программой информация.

Шаг 2. Взять нужный телефон и скачать программу.

Внимание! Программа для взлома по ссылке доступна бесплатно. Скачать ее можно без регистрации и бесплатно. Первые сутки кабинет будет работать бесплатно. Это тестовый срок, чтобы ознакомиться с программой и проверить ее работоспособность на вашем конкретном телефоне.

Шаг 3. Установить и настроить под свои запросы программу.

Всё. Больше ничего делать не нужно. Теперь Вы начнете получать всю переписку, фотографии, голосовые сообщения, записи звонков, местоположение – это и называется взлом чужой страницы – легкий и быстрый!

Способ 2. Через электронную почту

Как всем известно, личная электронная почта несет в себе уйму полезной, а главное индивидуальной информации. К ней привязаны странички, банковские карты, игровые аккаунты. И поэтому, взломав электронную почту, Вы сможете спокойно взломать пользователя и узнать пароли не только от страничек социальных сетей, но и привязанных банковских карт.

К сожалению, безопасность электронной почты напрямую зависит от пароля, который придумал сам пользователь. Но как показывает статистика – 85% людей не особо заморачиваются с придумыванием пароля. Это дни рождения, имена детей или питомцев или важная дата (день свадьбы, например).

Это еще один вполне осуществимый способ как взломать чужой профиль, взломав его электронную почту. А точнее, подобрав пароль от почты и зайдя на нее.

Способ 3. Через ID страницы

Взлом по айди онлайн – это возможность войти в чужой аккаунт без разрешения. Для этого нужно сделать следующие 3 шага:

Шаг 1. Ввести логин аккаунта.

Заходите на нужную вам социальную сеть или мессенджер и вводите логин или айди нужного Вам человека.

Шаг 2. Нажать на «забыл пароль» и ответить на секретный вопрос.

Вот здесь и пригодится Ваше знание мелочей жизни жертвы.

Шаг 3. Взять телефон и ввести код, который придет в СМС-сообщении.

Всё, на этом взлом аккаунта по ID закончен. Теперь Вы придумываете новый пароль и спокойно заходите на страницу. И никогда не забываем об уголовной ответственности.

Способ 4. Кейлоггинг (перехват нажатий клавиатуры)

Данный способ поможет Вам понять, как взломать друга не зная его логина, пароля или каких-либо личных данных. Этот способ напрямую связан со способом 1. Нужно взять телефон и установить кейлоггера. А так как практически все программы слежения имеют функцию перехвата клавиш, то все они являются кейлоггерами, но с огромным дополнительным функционалом.

Кейлоггинг – это программы, которые запоминают все нажатия клавиш и передают их Вам. Вы сможете увидеть буквально все, что печатает человек на своем телефоне. Что это такое и как оно устанавливается, можно прочитать более подробно в статье «Запись клавиатуры: обзор лучших программ для Андроид».

Таким образом, Вы сможете взломать любого пользователя с его телефона. Собрав всю необходимую информацию, которая будет приходить круглосуточно.

Способ 5. Изощренные варианты взлома

Для этого существует специальная программа для брут-форс атаки, которая сама будет подбирать пароль. Она обойдет ограничение системы защиты данной социальной сети и начнет подбирать пароль из своего архива возможных паролей. Как Вы понимаете, чем сложнее пароль, тем длительнее будет подбор.

Есть еще взлом чужой страницы при помощи фишинга. Но об этом мы уже писали, и для этого способа нужны достаточно серьезные знания в области программирования. Читайте в статье «Как самостоятельно взломать Инсту: 7 рабочих методов».

Заключение

- записи телефонных разговоров;

- переписка;

- смс-сообщения;

- голосовые сообщения;

- координаты нахождения телефона;

- фотографии;

- все установленные на телефоне программы;

- запись окружающего звука;

- удаленное фотографирование;

- и многое другое.

Если у Вас остались вопросы о том, как взломать пользователя не зная логина и пароля, то пишите нашим консультантам. Они дежурят на сайте практически круглосуточно и всегда готовы достаточно подробно объяснить работу программы и ее установку. Это действительно не так сложно как кажется!

Мануал по взлому ВК

TAJHACK🔪Шалом Бандиты, сегодня мы сливаем вам полный мануал по взлому страничек ВК. Без лишних слов, погнали читать…

Далее от автора

Благодарим за покупку нашего мануала по взлому VK.

Привет.

В данном мануале вы узнаете несколько способов «Взлома» страниц Вконтакте. Здесь будут расписаны способы совершенно различного характера, начиная от социальной инженерии и заканчивая подбором паролей. Некоторые из способов могут вам показаться весьма примитивными но они являются рабочими по сей день!Вам совершенно не обязательно следовать инструкции на 100%, вы так же можете сами «доработать» тот или иной способ. Что бы максимально увеличить шанс взлома, комбинируйте все способы. Для каждой жертвы индивидуальный подход. Удачи!

Наши преимущества

1. Постояннаяп поддержка

Мы стараемся всегда вовремя отвечать вам, по любым вопросам.

2. Качественный товар

Мы работаем над качеством нашего мануала, дорабатываем, ищем новые способы.

3. Низкая цена

Не смотря на то что наш мануал стоит 1500 р. это довольно низкая цена на такого рода услуги.

Мануалы

1. Страница в опасности.

Основной способ «Страница в опасности»

Подробнее

Страница в опасности

Суть способа заключается в том, что мы представляемся в качестве агента технической поддержки.Уведомляем пользователя о том что на его странице замечена подозрительная активность, и просим пользователя подтвердить то что он владелец.Подтвердить свою личность требуется путем повторной авторизации по указанной ссылке, ссылка соответственно ведет на наш фишинговый сайт.После ввода данных пользователем его «перебрасывает» на настоящий сайт вконтакте, тем самым жертва может даже ничего не заподозрить.

«Регистрируем домен похожий на домен сайта Вконтакте (например vkontaktte.ru) .Оплачиваем хостинг. На сайт заливаем наш фейк, который находится в папке»ФЕЙКИ», называется «основной».Так как ВК блокирует фишинг-сайты, то нужно найти сокращатель для ссылок. Искать лучше всего на последних страницах поиска. Пробуем сокращать нашу ссылку, копируем. С подготовкой сайта закончили.

Далее авторизуемся в Вконтакте с нашей фейковой страницы. Создаем группу с названием «Вконтакте»/»Тexничecкaя пoддepжкa VK». Грузим аватарку :

Делаем группу «чистой»(убираем из контактов ссылку на свою страницу и тд). Когда группа готова, выходите из нее. Выйдя из группы у вас останется возможность писать на стене группы сообщения и управлять группой, но участников в ней не будет

Когда сайт и группа готовы: Заходим в группу ,и пишем на стене следующее сообщение (его при желании можете «доработать» сами):

Увaжaемaя @[Здесь id жертвы], Baшa учётнaя зaпись былa неoднoкpaтнo пoдвеpгнутa жaлoбaм сo стopoны пoльзoвaтелей сeти BКoнтaктe. Boзмoжнo, этo связaнo с пoдoзpитeльнoй aктивнocтью, нaблюдaемoй с дaннoй учётнoй зaписи. Bo избежaние блoкиpoвки стpaницы нaстoятельнo peкoмендуем пoдтвеpдить Baше влaдение учетнoй зaписью пo уникaльнoй ссылкe:[Здесь ссылка на наш фейк(сокращенная)]. BKoнтaкте всeгдa зaбoтится o Baшей безoпaснoсти.

У жертвы оповещения будут выглядеть примерно таким образом :

Альтернативный вариант.

Вся техническая составляющая остается таже, меняется лишь несколько переменных.

В этому случае название группы будет «Aгeнт пoддepжки #123 (любые цифры)». Аватар группы ставим соответственный.

Сообщение которое будем использовать :

@[id жертвы] , Bы пoдaли фopмy зaявки (№123)[Любые цифры] для измeнeния нoмepa тeлeфoна. Зaявкa бyдeт paccмoтpeнa в тeчeнии двyx чacoв. Ecли этo были нe Bы, тo для oтмeны нeмeдлeннo пoдтвepдитe Baш aккayнт пo ccылкe – Ссылка с онлайн-сниффера (объясню ниже) Ccылкa дeйcтвитeльнa в тeчeнии 10 минyт, пoслe этoго Baшa зaявкa нe мoжeт быть oтмeнeнa. C yвaжeниeм, Кoмaндa пoддepжки BKoнтaктe.

От ваших действий, и от вашей фантазии будет зависеть вероятность «успеха».

Несколько советов/рекомендаций

-жертву лучше выбирать ту, которая сидит через мобильное приложение VK.

-не советую размещать сразу несколько постов на одной публичной странице! (за это быстро банят фейковый аккаунт)

-идеальный вариант: 1 фейк – 1 «агент поддержки» — 1 «техническая поддержка»

-Чтобы ваш фейк не банили, при написании поста и имени публичной страницы заменяйте русские буквы на латинские (например: а,с,о,р)

New 2. Дизайнер

Способ «Дизайнер.» Почти всем отличаеться от первого, но тем не менее весьма эффективный.

Подробнее

Дизайнер

Для данного способа нам понадобится:

1. файлообменник, который пропускает вирусы. Например : dropmefiles.com

2. фейковый аккаунт дизайнера, фотографа

3. небольшой объем знаний по соц. инженерии

Теперь сам способ. Значит создаем аккаунт какого-нибудь крутого дизайнера, который обрабатывает по-мастерски фотографии ну и сам их делает. Работы можно найти где угодно и выдать за свои. Потом пишем самой девушке что-то типо: «Здравствуйте, меня зовут Александр Миронов я хотел бы вам сделать бесплатно работу по ретушированию и обработке».

Она естественно соглашается, мы берем любую фотографию и есть такая функция чтобы фото не загружалось, а выдавало ошибку при отображении. Я не помню как это называется короче делаем так и потом она говорит что ничего не открывается. Вы говорите что зальете все на файлообменник. Вы в фотографию пихаете троян, она скачивает, открывает и вы воруете все данные. Что такое троян ,и как его сделать ,можно поискать в интернете.

3. Способ «Хакер»

Лучше всего подходит для работы с девушками.

Подробнее

Способ «Хакер»

Регистрируем в вк страницу типа «продвижение в инстаграм, накрутка лайков/подписчиков» и такую же группу. Ищем девушек и предлагаем им бесплатно накрутить лайки на фотки, мол: «совершенно бесплатно, от вас требуется только ссылка на фото». Если девушка соглашается, то накручиваем ей лайки(желательно побольше), что бы она подумала что вы и правда крутой хакер и можете все))(сайтов,которые бесплатно накручивают все это, в интернете полно.Используем поисковые системы.) Пока девушка под впечатлением, предлагаем ей также бесплатно накрутить подписчиков, взамен только просите подписаться на вашу группу в вк.

Вот тут начинается самое сложное. Нам нужно создать фишинговую стартовую страницу вк (в папке с мануалом лежит фейк). Кидаем ссылку на эту страницу девушке (желательно что бы адрес ссылки был правдоподобный), можете сразу предупредить что потребует войти в вк снова, потому что когда накручиваются лайки удаляются куки, и т.д. и т.п. Вот собственно и все, если все выгорит, пароль должен быть у вас, дальше вы сами знаете что делать)

New 4. Способ «Используем Фейк»

Используем фейк в качестве главного инструмента для взлома.

Подробнее

Способ «Используем Фейк»

Ну для самого начала нам нужен номер телефона не зарегистрированного ВК, чтобы создать нашу фейковую страницу. Имя для нее должно быть «Нарушение» фамилия — «Правил», то есть у нас получается страница с ФИ «Нарушение Правил».

Создавать имя «Администрация» не стоит, бан прилетит, даже не успеешь никому написать. Оформляем профиль. Все должно быть аккуратно, без любых ошибок и прочего , от этого может зависеть результат. Пример оформления — http://prntscr.com/dnijpu Создаем домен , заливаем туда Ваш фейк, лучше всего с проверкой на валидность. Фейк находится в папке с мануалом.

Лучший бесплатный хостинг — http://biz.ht/ , спокойно размещаем там свой фейк. Ну а дальше дело СИ, придумываем текст, главное адекватно все написать, представь себе что ты администратор ВК и подумай, как бы ты написал человеку. Писать нужно в ЛС. Ну а дальше просто ждать! Если повезет — то успешно

5. «Целенаправленая» атака.

Один из доминирующих способов взлома на сегодня.

Подробнее

«Целенаправленая» атака.

Этап №1 — «Сбор информации»

На этом этапе мы имеем страницу юзера, которого бы желательно взломать и нам необходимо собрать, как можно больше полезной информации, которая бы впоследствии помогла в успешном взломе. Что же такого имеется на странице?

1) URL страницы Сохраняем себе айди или если там имеется буквенная замена, то ее. Аккаунты и прочее данного человека, всякого рода твиттеры и прочее.

2) Почта жертвы Писать ему/ей напрямую и выпытывать? В большинстве случаев это не потребуется. Если человек не только попал в сеть, вы сможете найти почту путем простого гугления. Например особо удобно отыскивать мыло на мэйл ру. Один из способов — это просто погуглить фио цели и дату рождения. Или же другого рода такие комбинации. Если цель имеет мой мир на маиле, то почта будет в коде страницы или же в урл. Если просто имеется почта без соц.сети от мейла ее тоже можно запросто выяснить зарегавши себе другую почту на этом сервисе и поискав в мессенджере от мэйла. И как вариант вы можете поискать полезную информацию с помощью имеющихся у цели аккаунтов. То есть берем например никнейм в Твиттере/Фейсбуке/другое и пробиваем по популярным почтовым сервисам.

Также в Твиттере можно использовать форму восстановления и узнать часть почты. В фейсбуке можно напрямую поискать аккаунт введя почту в поиск. И в некоторых сервисах есть такая штука, как импорт почтовых контактов и предложение добавить этих людей в друзья. То есть можно зарегать левую почту и узнать дополнительные аккаунты. Если почта не была запалена сразу, то найти ее можно только так с помощью последовательного поиска полезной информации.

3) Номер Телефона А как же узнать номер человека? Если исключить такие варианты, как публикация юзером своего номера на странице(есть и такие) и например использования им телефона для связи в каком-либо проекте, где он выложен в открытую(Авито/Свой сайт/Покупка или продажа недвижимости/Другое), то остается лишь этот вариант. Есть такой, не сказать открытый, но достаточно простой способ, позволяющий узнать номер юзера, если у вас имеется несколько его аккаунтов, привязанных к одной и той же почте. Приведу пример: Имеется почта юзера на маиле.

Вводим ее в форму восстановления вконтакте и нам пишет часть номера. Вводим также ее на маиле в восстановлении. И если номер там привязан, то вы увидите уже, другую часть номера. Если почта не привязана, то тогда там есть секретный вопрос. Перебираем его и заставляем юзера привязать мобилку на сервис. Теперь у вас не хватает лишь двух цифр от почты. Чтобы их узнать достаточно перебрать форму восстановления вк уже с помощью номера. Всего-то 99 раз. Можно и автоматизировать. А когда будет запрашивать фамилию страницы, как доп защиту, запросто вводим ее. Ведь мы же знаем страницу цели. Также в некоторых случаях люди любят публиковать свой номер на странице, но закрывать часть номера звездочками, черточками и тд. Это тупость еще та.

Если вам повезет, то будут незакрыты именно те цифры, которые вам недоступны в форме восстановления вк.

Этап №2 — «Собственно взлом»

В данном этапе вы должны получить доступ к аккаунту цели. Я опишу самые простые способы. Вы так же можете использовать способы выше, они примерно одинаковы.

Основные способы:

1) «Соц инженерия» Сразу скажу этот способ годится либо для совсем школьников, либо наоборот для стариков, которые мало что знают об интернете, но решили по каким-либо причинам зарегаться в соц.сети. Если вы хотите просто попрактиковаться, то новички вк могут быть найдены здесь — vk.com/catalog.php В основном тут используется простой механизм. Человек, который не разбирается в чем-то, подсознательно доверяет более опытным юзерам/админам/техподдержке и принимает их слова на веру. Тут можно создать аккаунт представителя техподдержки, создать «официальную» почту администрации и прочее. И придумать некую хорошую историю. Что новые юзеры обязаны проходить проверку после регистрации и дать например ссылку на некий тест, по итогу или для входа которого требуется логин-пасс от вк.