Время на прочтение

6 мин

Количество просмотров 16K

Iptables как с ним работать

Iptables — это мощный инструмент управления сетью в Linux, который позволяет администраторам управлять входящими и исходящими пакетами данных. Это основной инструмент для настройки межсетевых экранов в системах Linux.

Введение в Iptables

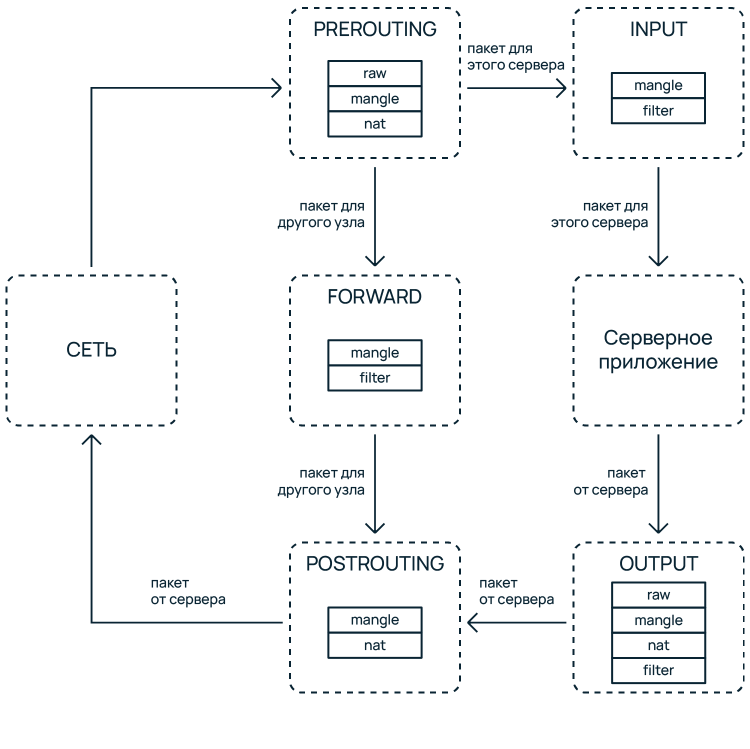

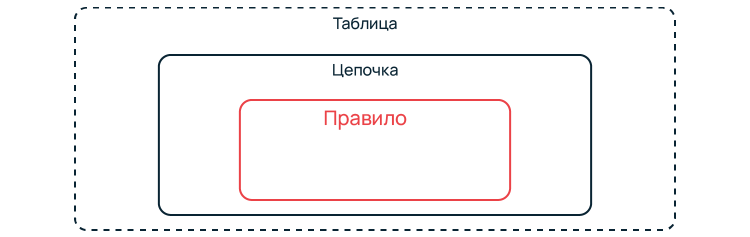

Iptables работает путем проверки пакетов данных на соответствие определенным критериям и выполнения заданных действий, если пакеты соответствуют этим критериям. Эти критерии и действия определяются в таблицах, которые состоят из набора правил.

В Iptables есть четыре основные таблицы:

-

Filter — это основная таблица, используемая для фильтрации пакетов.

-

NAT — эта таблица используется для настройки NAT (Network Address Translation).

-

Mangle — эта таблица используется для специальной обработки пакетов.

-

Raw — эта таблица используется для обхода системы отслеживания состояний.

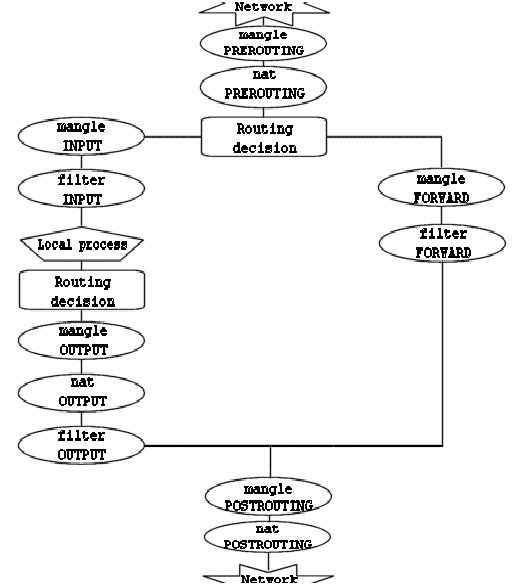

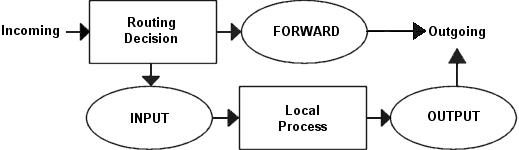

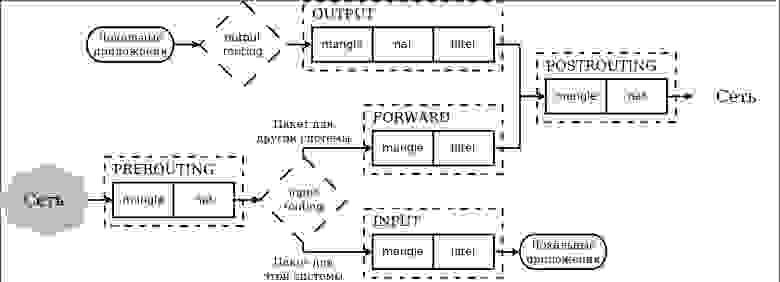

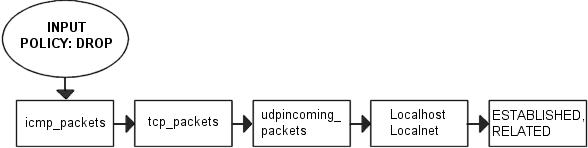

Каждая таблица состоит из набора цепочек. Цепочки — это последовательности правил, которые применяются к пакетам. В Iptables есть три встроенные цепочки:

-

INPUT — эта цепочка применяется к пакетам, которые предназначены для самой системы.

-

FORWARD — эта цепочка применяется к пакетам, которые проходят через систему.

-

OUTPUT — эта цепочка применяется к пакетам, которые исходят из системы.

Базовые команды Iptables

Просмотр текущих правил

Чтобы просмотреть текущие правила, используйте команду iptables -L. Это покажет все правила в таблице filter. Чтобы просмотреть правила в другой таблице, используйте флаг -t, например, iptables -t nat -L.

Добавление новых правил

Чтобы добавить новое правило, используйте команду iptables -A. Например, чтобы заблокировать весь входящий трафик от IP-адреса 192.168.0.100, вы можете использовать следующую команду:

iptables -A INPUT -s 192.168.0.100 -j DROP

В этой команде -A INPUT добавляет новое правило в цепочку INPUT, -s 192.168.0.100 определяет исходный IP-адрес, а -j DROP указывает, что все пакеты, соответствующие этому правилу, должны быть отброшены.

Удаление правил

Чтобы удалить правило, вам нужно знать его номер в цепочке. Вы можете узнать номера правил, используя команду iptables -L --line-numbers. Затем вы можете удалить правило, используя команду iptables -D и номер правила. Например, чтобы удалить первое правило в цепочке INPUT, вы можете использовать следующую команду:

iptables -D INPUT 1

Изменение дефолтного политики

Вы можете изменить дефолтную политику для цепочки, используя команду iptables -P. Например, чтобы отклонить все входящие пакеты по умолчанию, вы можете использовать следующую команду:

iptables -P INPUT DROP

Сохранение и восстановление правил

По умолчанию, правила iptables не сохраняются после перезагрузки системы. Чтобы сохранить текущие правила, вы можете использовать команду iptables-save. Это выведет текущие правила в формате, который можно использовать для восстановления с помощью команды iptables-restore.

iptables-save > /path/to/iptables/rules

Затем, чтобы восстановить правила, вы можете использовать следующую команду:

iptables-restore < /path/to/iptables/rules

Примеры использования Iptables

Блокировка IP-адреса

Чтобы заблокировать весь трафик от определенного IP-адреса, вы можете использовать следующую команду:

iptables -A INPUT -s 192.168.0.100 -j DROP

Открытие порта для входящего трафика

Чтобы открыть порт для входящего трафика, вы можете использовать следующую команду:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

В этой команде -p tcp указывает на протокол (в данном случае TCP), --dport 80 указывает на порт (в данном случае 80), а -j ACCEPT указывает, что все пакеты, соответствующие этому правилу, должны быть приняты.

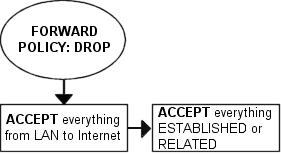

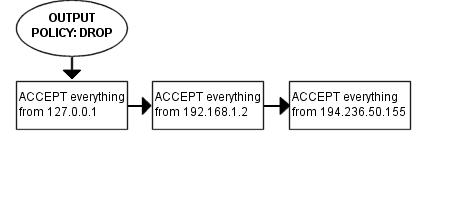

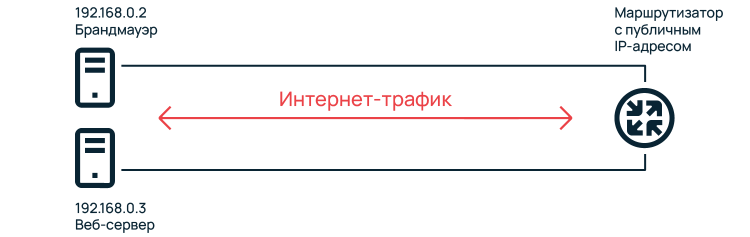

Настройка простого межсетевого экрана

Вы можете использовать iptables для настройки простого межсетевого экрана. Например, вы можете разрешить весь исходящий трафик, разрешить входящий трафик только на определенные порты и отклонить все остальные входящие пакеты.

iptables -A OUTPUT -j ACCEPT iptables -A INPUT -p tcp --dport 22 -j ACCEPT iptables -A INPUT -p tcp --dport 80 -j ACCEPT iptables -A INPUT -p tcp --dport 443 -j ACCEPT iptables -P INPUT DROP

В этом примере разрешен весь исходящий трафик, а входящий трафик разрешен только на порты 22 (SSH), 80 (HTTP) и 443 (HTTPS). Все остальные входящие пакеты отклоняются.

Расширенное использование Iptables

Логирование

Iptables предоставляет возможность логирования пакетов, что может быть полезно для отладки и мониторинга. Для включения логирования используйте цель LOG. Например, чтобы залогировать все отброшенные пакеты, можно использовать следующую команду:

iptables -A INPUT -j LOG --log-prefix "Dropped Packet: " iptables -A INPUT -j DROP

Здесь --log-prefix "Dropped Packet: " добавляет указанный префикс к каждому лог-сообщению, что упрощает фильтрацию и анализ логов.

Создание пользовательских цепочек

Iptables позволяет создавать пользовательские цепочки для более гибкого управления правилами. Например, вы можете создать цепочку для обработки всего трафика от определенного IP-адреса:

iptables -N MY_CHAIN iptables -A MY_CHAIN -s 192.168.0.100 -j DROP iptables -A INPUT -j MY_CHAIN

В этом примере команда -N MY_CHAIN создает новую цепочку с именем MY_CHAIN. Затем добавляется правило, которое отбрасывает все пакеты от 192.168.0.100. Наконец, цепочка MY_CHAIN добавляется в цепочку INPUT, что означает, что все входящие пакеты будут также проходить через цепочку MY_CHAIN.

Использование состояний пакетов

Iptables может отслеживать состояние пакетов, что позволяет создавать более сложные правила. Например, вы можете разрешить только входящие пакеты, которые являются частью уже установленного соединения:

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

В этом примере -m state указывает на использование модуля состояний, а --state ESTABLISHED,RELATED указывает, что правило применяется только к пакетам, которые являются частью уже установленного или связанного соединения.

Использование Iptables для создания VPN

Iptables также может быть использован для создания VPN (Virtual Private Network). Это может быть полезно для создания безопасного соединения между удаленными системами. Например, вы можете использовать iptables для настройки IPsec VPN, используя модуль «policy» для определения правил обработки трафика.

iptables -A INPUT -m policy --dir in --pol ipsec -j ACCEPT iptables -A OUTPUT -m policy --dir out --pol ipsec -j ACCEPT

В этом примере -m policy указывает на использование модуля «policy», --dir in и --dir out указывают на направление трафика, а --pol ipsec указывает на использование IPsec политики.

Использование Iptables для ограничения скорости

Iptables также может быть использован для ограничения скорости сетевого трафика, что может быть полезно для управления пропускной способностью. Для этого можно использовать модуль «limit». Например, вы можете ограничить количество новых SSH-соединений до 3 в минуту следующим образом:

iptables -A INPUT -p tcp --dport 22 -m state --state NEW -m limit --limit 3/min -j ACCEPT

В этом примере -m limit --limit 3/min указывает на ограничение скорости, а остальная часть команды определяет, что она применяется к новым SSH-соединениям.

Использование Iptables для редиректа трафика

Iptables может быть использован для редиректа трафика, что может быть полезно для перенаправления трафика на другой порт или сервер. Например, вы можете перенаправить весь входящий трафик на порт 80 на порт 8080 следующим образом:

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-port 8080

В этом примере -t nat указывает на использование таблицы NAT, -A PREROUTING добавляет правило в цепочку PREROUTING, --dport 80 указывает на исходный порт, а --to-port 8080 указывает на порт назначения.

Iptables — это мощный и гибкий инструмент, который может быть использован для решения множества задач управления сетью. Однако, как и любой мощный инструмент, он требует тщательного понимания и практики для эффективного использования.

Заключение

Iptables является мощным и гибким инструментом для управления сетью в Linux. Он предлагает широкий спектр функций, включая фильтрацию пакетов, NAT, логирование и многое другое. Однако, несмотря на его мощь, iptables может быть сложным для новичков. Надеюсь, эта статья помогла вам разобраться в основах работы с iptables и дала вам основу для дальнейшего изучения этого мощного инструмента.

�����blueflux@koffein.net

������Copyright (C) 2001-2003 Oskar Andreasson

����

�������: ������ �������

������� �������� � ���� tar.gz ������

��������� ������ ��������� ����� �������� �� ������: http://iptables-tutorial.frozentux.net

.

����������� ����������� �/��� ����������� �������

��������� ��� ��� �����, � ������������ � ������������,

��������� � GNU Free Documentation License, ������ 1.1.

������������� ��������� �������� ������ «��������»

� ��� ���������� ����� �������, � ��� �� �������,

������������ ������� «Original Author: Oskar

Andreasson», ����� GNU Free Documentation License

�������� � ������ �������� � ��������� � ������ «GNU

Free Documentation License».

��� �������� � ������ ����������� ��������� ��� ��������

GNU General Public License. ��� �������� ��������

����������������� � ����� ������������ �/��� ����������������

� ������������ � ��������� GNU General Public License ������

2.

�������� ���������������� � ������� �� ��, ��� ��� �����

������� ���, �� ��� ����� ���� ��������. �� ��������������

����������� ����������� � ������ GNU General Public

License.

� ������ ���������� ������ ���������������� ����� GNU

General Public License, � ������ «GNU General Public

License»; � ������ �� ���������� �� ������ �������� ��

������ Free Software Foundation, Inc., 59 Temple Place, Suite

330, Boston, MA 02111-1307 USA

����������

������ �����, � ����� �� ��������� ������ �������� ����

������������� ������� ������ (Ninel). ��� ������������ ����

������, ��� � �����-���� ����� ���������� ��.

��-������ — ���� ������������� Linux ��������� ���

������������� ������������ �������, �� �� ����������

����������� ����.

�� ������

� �������, ������� ����� �� ����� ��������� ���������� �����

���������� �����������, ������������ ���� � ��������� ���� �

������� � ��������, � �������������� �� ������������. � � ����

��������� ������� �� ipchains � iptables �������� �����������.

����� ��� ��������� ������������ ����� ����, �� ����� ��������

��� ������, �������� ������������ �����, ������ ��� ���������

�������� � ��������� FTP (passive FTP) ��� ��������� DCC � IRC (outgoing DCC in IRC), ��� �������

����� �� ������� ����������� ����������� � ����� ����������

������� ��� ���������� ����������. � ����� ������ � ����������

� ���������� ‘���������’, ��������������� �� ipchains,

� ������ ��� iptables �� ������ ������� � ��������������

�������. ������� �� � ��� �� ��������������� ����, ���

���������� � ����� ������ ipchains � ipfwadm

‘���������’ �� iptables!

��� ������ ���� ��������

���� �������� �������, ��� ����� ��������� ���������

��������� �������������� ���� iptables. ����� �� �� �������

���������� �� ������� � iptables ��� � netfilter. ���� ��

����������� � ����, �� ������ ��������� � ��������

�������������, � ��� � ����� ����� �������� ���, �������������

�� ���������� ����� ������. �� ����������� ���� iptables �

netfilter ����������� �� �������� ������, ���� ������� ���� —

��� «������������». ���������� � ����� �������

����������� ���������� �� ������� �������� ������� Netfilter.

������������� ����� ��������, ��� ��� ��������� �������

������, ����������� � ������� �����������, �� �����������

��������� ������� �����-���� ������ ������ netfilter. ��������

���� �������� — �������� ������� ��������� ������ ������ �

��������, � �������� �� ������ �����������. ��������, � ����

��������� �� ����������, ��� ������� ���������� Apache 1.2.12

�� HTTP ����� (���������� � �������� �� �������, ��� �������

���� ����, �� �� ������ �������).

���� �������� ��� ������� � ����� ���� ���������� �������,

������� � � �� �� ����� ���������� ������ ������� �� iptables.

�� �� �������� ���������� �� ��������� � ��������� ��

patch-o-matic �� ��� ������� �������, ��� ������������� ��

������� ����� ������, ����� ��������� ���� ������ ���������.

���� � ��� ��������� ������������� � ��������� ���������� ��

������������ patch-o-matic, �� ��� ������� ���������� �

������������, ������� ������������ ���������� patch-o-matic,

��� �������� �� ������� �������� ������� Netfilter.

��������������� �������

������ ����������� ������������ ������� � �������� ���������

�������� � Linux/Unix, ����� ��������� ��������� ��������.

����� ����, �� ������ ����� — ��� ����������� ���� ������������

������� � ����� ��������� ������������� � ��� ����������

����������.

� ����������, ��������� ��� ��������, ������� ��������

��������� ��� ��������� ��� ����� ����� �������� �����

���������, ������ � �� ��������, � ������� �� ��� ���-����

����������� ������� ��������� ��������.

������������ ����������

� ������ ��������� ������� ��������� ���������� �� ���������

���������� ���������� ����:

-

�������, �������� �������������, � �����, ���������� �

���������� ������ ������, ������������ ������������

�������, ����� ����, ���� ������������ ������������ ������

�������:[blueflux@work1 neigh]$ ls default eth0 lo [blueflux@work1 neigh]$ -

��� ������� � ����� �������� ������������ ������ ������� .

-

��� ���������� �� ���������� �����������, � ��� �� �

���������� ���������� ���� ��� ����������� �������� �������

(��������: �������� (loopback) ���������), ������������ ��������. -

����� ������ � ���� � ������ ������������ ����� �������:

/usr/local/bin/iptables.

����� 1. ��������

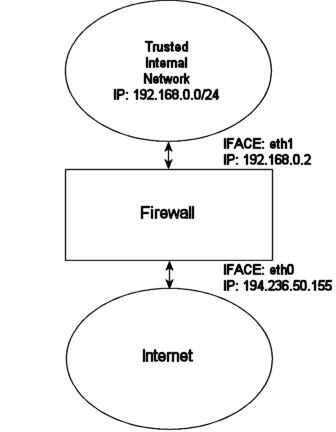

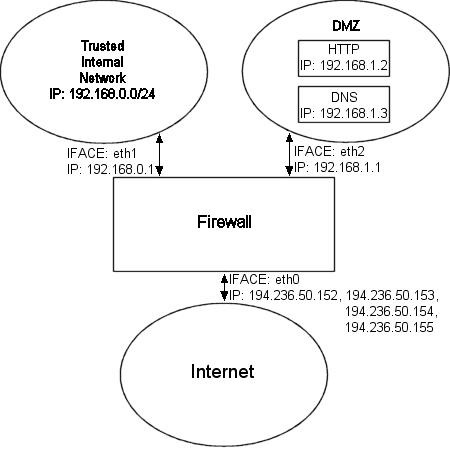

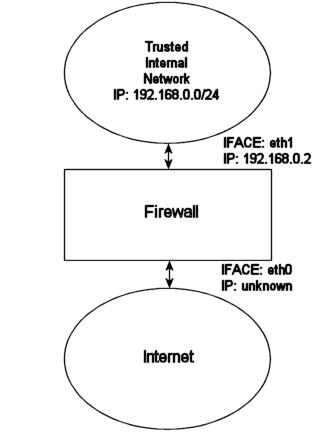

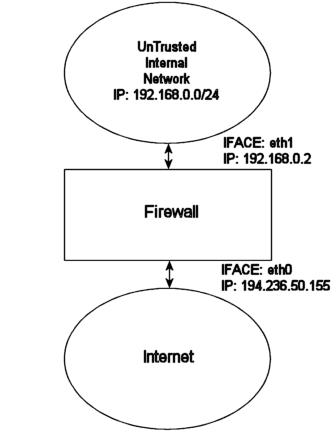

1.1. ������ ���� �������� ������

�����������

������ ���, � ��������, ��� ���������� �������� ������ �

HOWTO �� ����� ���������� �� iptables � �������� ��������

������� (netfilter), ������������� � ����� ����� ���� 2.4.x

Linux. ����� ����� �������, � ��������� �������� �� ���������

������� �� ������ ����� ������������, �������� ��������

��������� ������� (state matching). ����������� �� ���

����������������� � ����� ������� rc.firewall.txt, �������

�� ������ �������� � /etc/rc.d/. ��� ���, ���� ���������,

����� ��������, ��� ���� ���� ������������� ��� ������� ��

masquerading HOWTO.

��� �� �� ������� ��������� �������� rc.flush-iptables.txt,

���������� ����, ������� �� ������ ������������, ��� �����

����, ��� ������������� �������� ��� ���� ������������.

1.2. ��� �� ��� �������

� ���������������� � ������ ������� (Marc Boucher) �

������� ������� ������� ������������� netfilter. ���������

�������, ������� �������� ��������������� �� �� ������ �

�������� ������� �����������, ������� ���������� ����

�������� ��� boingworld.com, � ������ �������� �� ����

������������ ����� frozentux.net. � ������� ����� ���������

�� �������� ������� ��������� ��� �� ����� �, �������, ��� �

����� �������� ��� �� ������ ����� � ������ iptables

����������� ������. ������� ����� ��������� ���������� ��

����� rc.firewall.txt, ��� ��� � ������, ��� ������������

������� — ������ ������ �������� iptables. � ������ ��

�������� �������� ������ � ������� �� ����������. ���

��������� ��������� ��������, ���� ��������� ����������

��������. �, ������ ���, ����� � ��� ��������� �����������,

�� ������ ���������� � ����� �����������.

1.3. �������, ������������ � ������

���������

���� �������� �������� ��������� ��������, ������� �������

�������� ������, ��� �� ����������� � ����.

DNAT — �� ����. Destination Network Address Translation —

��������� �������� ������ ����������. DNAT — ��� ���������

������ ���������� � ��������� ������. �������� ������������ �

���� � SNAT. �������� ���������� — �������������

������������� ��������� IP-������ ����������� ������������

��� ������ � �������� � �������������� �������������� �������

����� ������� ��������.

«�����» (Stream) — ��� ���� ��������

��������������� ����������, ����� ������� ���������� �

����������� ������. � ����������� ���� ������ ��� �����������

����������, ����� ������� ���������� �� ������� ���� 2 ������

� ����� ������������. � ������ TCP ��� ����� ��������

����������, ����� ������� ���������� SYN ����� � �����

����������� SYN/ACK �����. �� ��� ��� �� ����� �������������

� �������� SYN ������ � ����� ��������� ICMP Host

unreachable. ������� �������, � ��������� ���� ������ �

���������� ������� ��������� ����������.

SNAT — �� ����. Source Network Address Translation —

��������� �������� ������ �����������. SNAT — ��� ���������

��������� ������ � ��������� ������. �������� ���������� —

������������� ������������� ��������� IP-������ �����������

������������ ��� ������ � ��������. � �������� ����� ��������

�������� IP-�������, �� ��������� IPv4, ������������ �����, �

��� �� ������� �� ���� (������� �� IPv6 �������� ���

��������).

«���������» (State) — ��� ���� ��������

��������������� ���������, � ������� ��������� �����,

�������� RFC 793 — RFC 793 — Transmission Control

Protocol, � ����� ����������, ������������ �

netfilter/iptables. ���� �������� ���� �������� �� ��� ����,

��� ����������� ��������� �������, ��� ��� ���������� ��� �

��� ������� ���������, ������������ Netfilter, �� ���������

������������� ���������� ���� RFC 793.

«������������ ������������» (User space) — ���

���� �������� � ������������ ���, ��� ����������� ��

��������� ����, ��������: ������� iptables -h ����������� ��

��������� ����, � �� ����� ��� ������� iptables -A FORWARD -p tcp -j

ACCEPT ����������� (��������) � ������������ ����,

��������� ��� ��������� ����� ������� � ����������

������.

«������������ ����» (Kernel space) — � �������

��� ������� ������� �������� ������������, �������� �������

«������������ ������������». ������������� �����

���������� — � �������� ����.

«Userland» — ��. «������������

������������».

����� 2. ����������

����� ������ ����� �������� �������� ������ � ��������� ���

����, ������� netfilter � iptables ������ � Linux �������. ���

�� ��� ������ ������ ��� ���������� � ��������� ����������

����� (firewall).

2.1. ��� ����� iptables

������ iptables ����� ���� ��������� �

�������� �������� ������� Netfilter. ����� ����, ��� ������

iptables ��������������� ������� ������ ���� ����������������

���� ����� Linux-�������. ��������� ���� ����� �����������

����.

2.2. ��������� ����

��� ����������� ������� ������������ iptables, � ������� ������� make config ��� �� ��������

(make menuconfig ��� make xconfig ����. �����.), � ����

������ ���� �������� ��������� �����:

CONFIG_PACKET — ��� �����

���������� ��� ����������, ���������� ��������������� �

�������� ������������, ��������: tcpdump ��� snort.

|

������ ������, ����� CONFIG_PACKET �� ������������ |

CONFIG_NETFILTER — ��� �����

����������, ���� �� ����������� ������������ ��������� �

�������� �������� ������ (firewall) ��� ����� (gateway) �

��������. ������� �������, ��� ��� ����������� �����������,

����� ����� ����� ������ ��� �����������!

� ������� ����� �������� �������� ��� ����� ���������,

�.�. ��� ����� Ethernet, PPP � SLIP. ��� ����� ���������� ���

����������� ������� ������������ iptables, ��� ���������

�������������� ������������ �������� �������� � ����

��������� �������������� �����. ���� ���������� ������ �����

��� ���� 2.4.9 � �� ������� ��������:

CONFIG_IP_NF_CONNTRACK —

����������� ����������. ����������� ����������, ����� �����

�������, ������������ ��� ���������� ������� ������� �

������������ (NAT � Masquerading). ���� �� �����������

������� ������� ����� (firewall) ��� ��������� ����, �� ���

����������� ����������� ��� �����. � �������, ���� ������

��������� ��� ������ rc.firewall.txt.

CONFIG_IP_NF_FTP — �����������

FTP ����������. ����� �� FTP ���� ������� ����������, �����

������������ ������� ������ �����������. ���� �� ��������

���� ������, �� �� ����������� � ����������� ��� ��������

��������� FTP ����� ������� ����� (firewall).

CONFIG_IP_NF_IPTABLES — ���

����� ���������� ��� ���������� �������� ����������,

�������������� ������� ������� (NAT) � ������������

(masquerading). ��� ��� �� ������ ������ �� ������� ������ �

iptables.

CONFIG_IP_NF_MATCH_LIMIT — ����

������ ������������, ������ �� ������������ � �������� rc.firewall.txt. ��

������������� ����������� ����������� ���������� �������� ���

���������� �������. ��������, -m limit —limit 3/minute

���������, ��� �������� ������� ����� ���������� �� ����� 3-�

������� � ������. ����� �������, ������ ������ �����

�������������� ��� ������ �� ��������� ���� «����� �

������������».

CONFIG_IP_NF_MATCH_MAC — ����

������ �������� ������� �������, ���������� �� MAC-���������. ��� ��������, ������

������� ����� ����� ���� ����������� ����������

Ethernet-�����, ����� �������, ���������� �����������

����������� ������, ����������� � ������������ MAC-������� (�.�. � ������������

������� ����). �������, ������, �������� ��� ������ ������ ��

������������ � rc.firewall.txt ��� ���

���� ��� � ������ �����������.

CONFIG_IP_NF_MATCH_MARK —

������� ���������� ������� MARK. ��������, ��� �������������

������� MARK �� �������� �����������

�������� ��������� ������, � �����, � ������ ��������, �

����������� �� �������� �����, ��������� ������� �

������������� ����������� ������. ����� ��������� ��������

������� MARK ���������� ���� � ������

���������.

CONFIG_IP_NF_MATCH_MULTIPORT —

���� ������ �������� ������� ������� � ��������� ��

�������������� ������ � ��������� ������� ������

���������/���������.

CONFIG_IP_NF_MATCH_TOS — ����

������ �������� ������� �������, ������������ �� ���������

���� TOS � ������. ���� TOS ��������������� ��� Type Of

Service. ��� �� ���������� ��������� ������������� �

���������� ���� ����� ���� � ����������� �������� � �������

mangle ��� ��������� ip/tc.

CONFIG_IP_NF_MATCH_TCPMSS — ���

����� ��������� ����������� �������� ���� MSS � TCP-�������.

CONFIG_IP_NF_MATCH_STATE — ���

���� �� ����� ��������� ������������������ �� ��������� �

ipchains. ���� ������ �������������

����������� ���������� TCP ��������, ����������� �� ��

��������� (state). � �������, ��������, ��� �� �����

������������� TCP ����������, � ��������� � ��� �����, �����

����� ���������� �� ������ ���������� ����� ��������� ESTABLISHED (�������������

���������� — ����. ���). ��� ����������� ������ ������������

� ������� rc.firewall.txt.

CONFIG_IP_NF_MATCH_UNCLEAN —

���� ������ ��������� ����������� �������������� �������� IP, TCP, UDP � ICMP ������� �� ������� ������� � ���

��������������, «�����������», ������. ���������

��� ��, � �������, ������� ����������� «��������»

��������� ���� ������. ������ ������� ��������, ��� ������

������ ���� ��������� �� ����������������� ������ � �� ��

���� ������� ����� �������� ���������, ������� ������� ������

����� ���� ���������, ��� �� �� «��������» ������

���������� ������.

CONFIG_IP_NF_MATCH_OWNER —

�������� «���������» ���������� (socket). ���

�������, �� ����� ��������� ������ ������������ root ��������

� Internet. ���� ������ ��� ������� ��� ������ ������ �

iptables. ������� ��������, ���

������ ������ ����� ������ ������������������ � ����� ��

������ ��������� ���� �������.

CONFIG_IP_NF_FILTER — ����������

������� filter � ������� � �������� �

�������������� ����������. � ������ ������� ��������� �������

INPUT, FORWARD � OUTPUT. ���� ������ ����������, ����

�� ���������� ������������ ���������� �������.

CONFIG_IP_NF_TARGET_REJECT —

����������� �������� REJECT, ������� ���������� ��������

ICMP-��������� �� ������ � ����� ��

�������� �����, ������� ����������� �������� ��������.

���������, ��� TCP ����������, � ������� �� UDP � ICMP, ������ ����������� ���

����������� ������� TCP RST.

CONFIG_IP_NF_TARGET_MIRROR —

����������� �������� ����������� ������ ������� (���������).

��������, ���� ��������� �������� MIRROR ��� �������, ������ � ���� HTTP ����� ���� ������� INPUT (�.�. �� ��� WEB-������ ����.

�����.), �� ����� ����� ��������� ������� (�������) �, �

����������, ����������� ������ ���� ����������� ��������

���������. (��� ���� �������� «����»: ���� �

����������� ����� WEB-������, ���� �� �������� �� ��� ��

�����, ���� � ����������� ���� �������� ���������, � �.�. .

����-�� ���������� �������� � ����, ��� � ����� ������

����������� ��� �������� ���, ��� ����� �� ����� �� ��������

�� ���� ����������� ������, � ����� ������, �������� MIRROR ������ ������� �����

����������� � ���������� � ������ ���������� ����� � ����

����. �����.)

CONFIG_IP_NF_NAT — ����������

������� ������� � ��������� �� �����. � ������� ���� ����� ��

������� ���� ����� � �������� ���� ����������� �����

��������� ����, ���� ���� ���� ���������� IP-�����. ��� �����

���������� ��� ������ ������� rc.firewall.txt.

CONFIG_IP_NF_TARGET_MASQUERADE —

�����������. � ������� �� NAT, ����������� ������������ � ���

�������, ����� ������� ���������� ��� IP-����� � ���������,

�.�. ��� ������� DHCP, PPP, SLIP ��� ������-���� ������� �������

�����������, ���������������� ������������ ���������

IP-������. ����������� ���� ��������� ����� ������� ��������

�� ���������, �� ��������� � NAT, ������ �� �������� �

���������, ����� ���������� ������� ������� �����������

������� IP-�����.

CONFIG_IP_NF_TARGET_REDIRECT —

���������������. ������ ��� �������� ������������ ��������� �

��������������. ������ ����, �����

������ ���������� ����� ������, ��� �������� ��������������

����� �� ������ ���� �������� ������ (������-������� ����.

�����.). ������� �������, ����� �������� �� ����� ���������

«����������

�������������».

CONFIG_IP_NF_TARGET_LOG —

��������� �������� LOG � iptables. �� ����� ������������

���� ������ ��� �������� ��������� ������� � ���������

������� (syslog). ��� ����������� ����� ��������� ������

�������� ��� ������� ����� ���������.

CONFIG_IP_NF_TARGET_TCPMSS — ���

����� ����� �������������� ��� ����������� �����������,

������������� ���������� ������������ (Internet Service

Providers), ������� ��������� ICMP Fragmentation Needed ������. �

���������� ����� ����������� ������� ����������� ����� ��

���������� web-��������, ssh ����� ��������, � �� ����� ���

scp ���������� ����� ������������ ���������� � ��. ���

����������� ��������� ���� ����������� �� ����� ������������

�������� TCPMSS ����������� �������� MSS (Maximum Segment Size) (������ MSS

�������������� �������� MTU ���������� ���������� ����� 40

���� ����. �����.). ����� ������� �� �������� �����������

���������� ��, ��� ������ netfilter �������� «����������

������������� ����������� ��� ��������»

(«criminally braindead ISPs or servers») � �������

�� ������������ ����.

CONFIG_IP_NF_COMPAT_IPCHAINS —

��������� ������������� � ����� ������ ����������� ipchains. ������ ��������, ���

��������� ���� ������������� ����� ��������� � � ����� �����

2.6.x.

CONFIG_IP_NF_COMPAT_IPFWADM —

��������� ������������� � ipfwadm, �� ������ �� �� ��� ���

����� ������ �������� ���������� ������������.

��� �� ������ ������, � ��� ������� �������������� �������

������. ������ ����� �������� � ���� ������ 2.4.9. ���� ���

����������� �������������� ����������� — ������� ��������

�������� �� ���������� patch-o-matic, ������� ���������

���������� ������� ���������� �������������� ������� � Netfilter. Patch-o-matic — ��� ����� ����������,

�������, ��� ��������������, � ������� ����� �������� �

������ ����.

��� ������ �������� rc.firewall.txt ���

���������� ����� �������� � ���� ��������� ����� ��� �������

��������������� ������������ ������. �� ����������� ��

������, ����������� ��� ������ ������ ���������, �����������

� ���������� � ��������� ���� ���������.

-

CONFIG_PACKET

-

CONFIG_NETFILTER

-

CONFIG_IP_NF_CONNTRACK

-

CONFIG_IP_NF_FTP

-

CONFIG_IP_NF_IRC

-

CONFIG_IP_NF_IPTABLES

-

CONFIG_IP_NF_FILTER

-

CONFIG_IP_NF_NAT

-

CONFIG_IP_NF_MATCH_STATE

-

CONFIG_IP_NF_TARGET_LOG

-

CONFIG_IP_NF_MATCH_LIMIT

-

CONFIG_IP_NF_TARGET_MASQUERADE

���� �������� ������ ���������� ����������� ����� ���� ���

�������� rc.firewall.txt ��������

�����, ����������� ��� ������ �������� ��������� �� �������

����� � ��������������� �������� ����. ������ �� ��

����������� �� ������� �������� � ������ ��� ��������.

2.3. ��������� ������

� ������ ������� ��������� ��� ������� (��������������)

����� iptables. ������ ������ �

������������ ������� ������� �� ������������ ���� � �� ������

��� ��������. ��������� ������������ ������������

������������� ������ iptables, ���� �� ��� — Red Hat.

������, � RedHat ���� ����� �� ��������� ��������, �������

���� �� ���������� ��� ��� �������� � ������ � � ������

�������������.

2.3.1. ������ ������

��� ������ ����� � ��������� �������� iptables ����� �����������. ��

����� ������������� ����� iptables 1.2.6a � ���� ����� 2.4.

��������� ��� ������, �������� bzip2 -cd iptables-1.2.6a.tar.bz2 | tar

-xvf — (���������� ����� ��������� ����� ��������

tar -xjvf

iptables-1.2.6a.tar.bz2). ���� ���������� ������

������, �� ����� ����� �������� � �������� iptables-1.2.6a. ��

�������������� ����������� �� ������ ���������� � ����� iptables-1.2.6a/INSTALL, �������

�������� ��������� ���������� �� ������ � ���������

������.

����� ���������� ��������� ��������� � ����

�������������� ������� � �����. ����, ����������� �����,

����� �������� ������ ��������� «������»

(patches) �� ����. �� ���� ���� �� ��������� ����������,

�������, ��� ���������, ����� �������� � ���� �

�������.

|

��������� �� ��� ��������� ���� �� �������� ���� ���, ������ ������� (�����������, |

make pending-patches

KERNEL_DIR=/usr/src/linux/

���������� KERNEL_DIR ������ ��������� ���� �

�������� ������� ������ ����. ������ ��� /usr/src/linux/. ���� ��������

������ � ��� ����������� � ������ �����, ��,

��������������, �� ������ ������� ���� ����.

|

����� �������������� ��������� ��������� |

make most-of-pom

KERNEL_DIR=/usr/src/linux/

� �������� ���������� ��������������� ������� � ���

����� ������������� ������������� �� ���������� �������

������� �� ����, ��� � ���� netfilter ���������� patch-o-matic. ����� ����������

��� «��������» �� patch-o-matic, ��� ����� ���������

��������� �������:

make patch-o-matic

KERNEL_DIR=/usr/src/linux/

�� �������� ����������� � �� ����� ��������� ������� ��

������ «��������» �� ���� ��� �� ������

������������� ���-����, ��������� ���� «��������»

����� ��������� ������������ � �������, � ��������� — ���

���������� ��������� ���� ��������� ����.

|

�� ������ ������ ���������� ���������� ����, |

����� ���������� ����������, ��� ���������� �����

����������� ����, ������� � ���� ������ ��� �������������

����������. �� �������� ������� ��������� ����������������

����, ��������� ������������� ���������� ������ �����

�������� ������������. � ��������, ����� ��������� �

����������� ���� �� ��� ��� ���� �� �� ��������� ���������

iptables.

��������� ������ iptables, ��������� �������:

make

KERNEL_DIR=/usr/src/linux/

���� � �������� ������ �������� ����� ���� ��������, ��

������ ���������� ��������� �� ��������������, ����

���������� �� Netfilter mailing list, ��� ���

������ ������. ��� �� ������� ���������, ��� ����� ����

������� ���� ����������� ��� ���������, ��� ��� ����� ��

���������. ���� ��� �� ������� — ������������ ������������

���������, �������� ��� �������. ��� ���������� � ���������

«����».

���� ��� ������ ������, �� ������������� �� ������ �

��������� ����������� ������� (binaries), ��� ����

��������� ��������� �������:

make install

KERNEL_DIR=/usr/src/linux/

�������, ��� �����-�� ������� �� ��������! ������ ���

������������� ������ iptables ��� �����������

����������� ����������� � �������������� ����, ���� �� ��

��� ��� ����� �� �������. �������������� ���������� ��

��������� ������ �� ������� � ����� INSTALL.

2.3.2. ��������� � Red Hat 7.1

RedHAt 7.1, � ������������� ����� 2.4.x ��� ��������

����������������� netfilter � iptables. ������, ��� ����������

�������� ������������� � ����������� ��������������, ��

��������� �������� ����� ipchains. ������ �� �������

�������� — ��� ������� ipchains � ��������� ������ ����

iptables.

|

������ iptables � Red Hat 7.1 |

��� ������ ����� ��������� ipchains, ����� �������������

�������� ��������������� ������� � �������. ����� ��������

�����, ��� ����������� �������� ����� ��������� ������ �

������ ��������� /etc/rc.d/. ��������� �������,

�������� ��������� ��������:

chkconfig —level 0123456 ipchains

off

� ���������� ���������� ���� �������, � ��������� ������

������, ����������� �� ����� � �������� /etc/rc.d/init.d/ipchains, ������ S

(������� ��������, ��� ������ �������� ������������ ��

������� �������) ����� ������� �������� K (�� ����� Kill,

������� ��������� �� ��, ��� �������� ������������, ���

���������� ������ �������. ����� ������� �� ������������

������ ��������� ������� � �������.

������ ipchains ��-�������� �������� �

������. ������ ���� ��������� �������, ������� ���������

���� ������:

service ipchains stop

� � ���������� ���������� ��������� ������ iptables. ��� �����, ��-������,

���� ������������ � �������� ������� ������������ �������,

�� ������� ����� ���������� ���� ������. ������ ��� ������

2, 3 � 5. �� ���� ������� �� �����:

-

2. ��������������������� ����� ��� ��������� NFS ���

�� �� �����, ��� � 3, �� ��� ������� ���������. -

3. ������������������� ���������������������

�����. -

5. X11. ������ ������� ������������ ���

�������������� �������� Xwindows.

����� ��������� iptables �� ���� ������� �����

��������� �������:

chkconfig —level 235 iptables

on

������� ��������� �� �������, �� ������� �� ���������

������� iptables: ������� 1 —

�������������������� ����� ������, ��� ������� ������������

� ���������� �������, ����� �� «���������»

«�������» �������. ������� 4 — ������ �� ������

��������������. ������� ���������� 6 — ��� �������

��������� ������� ��� ���������� ��� ������������

����������.

��� ��������� ������� iptables ������� �������:

service iptables start

����, �� ��������� iptables, �� � ��� ���� ��� ���

�� ������ �������. ����� �������� ����� ������� � Red Hat

7.1 ����� ����� ����� ������, ��-������: ���������� ����

/etc/rc.d/init.d/iptables, �� ����

������ ����� ���� ���������� �������� — ��� ����������

iptables �� RPM-������� ��� ���� ������� ����� �������, �

��-������: ������� ������� � ��������� �� �������� iptables-save, ����������� �����

������� ������� ����� ������������� ����������������� ���

�������� �������.

� ������, ���� �� ������� ������ ������� ���������

������ � iptables, �� ��� ����������

������� �� � ������ start ��������

/etc/rc.d/init.d/iptables (��� ��������� ������ ���

�������� �������) ��� � ������� start(). ��� ����������

�������� ��� ��������� ������� — ������� ���������������

��������� � ������ stop) ��� � ������� stop(). ��� �� ��

�������� ��� ������ restart � condrestart. ������� ��� ���

���������, ��� � ������ ���������� iptables �� RPM-������� ��� �����

�������������� ���������� �� ����, �� ������ ������� ���

���������, ��������� � ���� /etc/rc.d/init.d/iptables.

������ ������ �������� ������ ����������������. ��

������������ ��������� ����. ��� ������ — �������� �������

� ���� ��� ���������������, ����� ������� iptables, ������ ��� ��� ���

����������������. ����� ��������� ������� iptables-save. ��� �������

������������ ������� iptables-save >

/etc/sysconfig/iptables. � ����������, ���� �����

������ ����� �������� � ����� /etc/sysconfig/iptables, �������

������������� ������������ ��� ������� ������� iptables.

������ �������� ��������� ����� ������ ����� ������ �������

service iptables save, �������

��������� ��������� ��������������� �������. ������������,

��� ������������ ����������, �������� iptables �� rc.d

����� ��������� ������� iptables-restore ��� ��������

������ ������ �� ����� /etc/sysconfig/iptables.

� �������, � ���������� ���������, ������� ���� ��

������� ������ ������ ipchains � iptables. ��� ���������� �������

��� ����, ����� ������� �� «����������» ������

����� iptables � ����� �������������.

�������� ������� ������ iptables ���������� ����������

������ � ��� ������, ���� �� ����������� ��������� ��

�������� �������. ���� � ���, ��� RPM ������

��������������� � ��������� ���� ����� ������ ������,

��������� �� �������� �������, � ������� ����� ����� ��

«��������» ������. ����� ��������� �������������

���������� ������ iptables ��������� ���������

�������:

rpm -e iptables

����������� ������� ������ � ipchains, ��������� ���������

���� ����� � ������� ����� ��� �������� ������.

rpm -e ipchains

����� 3. ������� ����������� ������

� �������

� ���� ����� �� ���������� ������� ����������� ������ �

������� � ������ �������. ��� ���������� ����� ����� ����� ���

��� �������, ����� �� ������� ������� ���� ������ ������,

�������� ����� � ������ ������ ����� ���������� ����� ��������

��� DNAT, SNAT � ������� �� TOS.

3.1. ����� ���������

����� ����� �������� �� ��� ����������, �� �� ������

�������� �� ������� ����������, ���������������

��������������� ��������� � ����� ���������� � ����. �����

����� �������� ��� ������ � ����� ���������� ���� ����������

����������, ���� �������������� �� ������ ������. �������

���������� ������ ���������� ����:

������� 3-1. ������� �������� ����������

�������

| ��� | ������� | ������� | ���������� |

|---|---|---|---|

| 1 | � | � | ������ (�.�. ��������) |

| 2 | � | � | ������� ��������� (��������, eth0) |

| 3 | mangle | PREROUTING | ������ ��� ������� ������������ ��� �������� ��������� � ��������� ������, �������� ��� ��������� ����� TOS � ��.. |

| 4 | nat | PREROUTING | ��� ������� ������������ ��� ���������� ������� ������� (Destination Network Address Translation). Source Network Address Translation ����������� �������, � ������ �������. ������ ���� ���������� � ���� ������� ����� ������������� ������ � �������������� ������� |

| 5 | � | � | �������� ������� � ���������� �������������, �.�. � ���� ����� �������� ���� ������ ����� — ���������� ���������� ��� �� ������ ���� ����. |

| 6 | mangle | FORWARD | ����� ����� �������� � ������� FORWARD ������� mangle, ������� ������ �������������� ������ � �������������� �������, ����� ���������� ������ ��������� ��������� � ��������� ������ ����� ����� ������� �������� ������� � �������������. |

| 7 | Filter | FORWARD | � ������� FORWARD �������� ������ �� ������, ������� ���� �� ������ ���� ��� ���������� ����������� ������� ������ ����������� �����. �� ���������, ��� ����� ��� ������� �������� ������� � ����� ������������, ����������� ���������� ��� �������������� ��� ��������� ������ ����������. |

| 8 | mangle | POSTROUTING | ��� ������� ������������� ��� �������� ��������� � ��������� ������ ��� ����� ���� ��� ������� ��������� ������� � �������������. |

| 9 | nat | POSTROUTING | ��� ������� ������������� � ������ ������� ��� Source Network Address Translation. �� ����������� �� ��� ���������� ��� ������ �� �� �������������. ����� �� ����������� � ����������� (Masquerading). |

| 10 | � | � | �������� ������� ��������� (��������, eth1). |

| 11 | � | � | ������ (����� ����� LAN). |

��� �� ������ ������, ����� �������� ��������� ������,

������ ��� �� ����� ������� �����. �� ������ �� ��� �����

����� ���� ����������, ���� �� ������� iptables ��� ��� ���� ���, �� ���

������� ������� ���������� iptables. ��������, ��� ��� �����

���� �������, ����������� ��� ��������� ����������� ��� ����

���� ���������. ������� FORWARD �������� ��� ������, �������

�������� ����� ��� ����������/ ������. �� ����������� �������

INPUT ��� ���������� ���������� �������, ��� ���� ������ ��

��������! ����� ��� ������� �������� ������ �� ������,

������� ������������� ������� �����!

� ������ ���������� ������� �������� ������,

���������������� ���������� ��������/����������:

������� 3-2. ��� ����������

����������

| ��� | ������� | ������� | ���������� |

|---|---|---|---|

| 1 | � | � | ������ (�.�. ��������) |

| 2 | � | � | ������� ������� ��������� (��������, eth0) |

| 3 | mangle | PREROUTING | ������ ������������ ��� �������� ��������� � ��������� ������, �������� ��� ��������� ����� TOS � ��. |

| 4 | nat | PREROUTING | �������������� ������� (Destination Network Address Translation). ���������� ������� ����� ����������� ������ � �������������� �������. |

| 5 | � | � | �������� ������� � �������������. |

| 6 | mangle | INPUT | ����� �������� � ������� INPUT ������� mangle. ����� �������� ��������� � ��������� ������ ����� ��� ��� �� ����� ������� ���������� ����������. |

| 7 | filter | INPUT | ����� ������������ ���������� ��������� �������. �������, ��� ��� �������� ������, ������������ ���, �������� ����� ��� �������, ���������� �� ���� � ������ ���������� ��� ���������. |

| 8 | � | � | ��������� �������/���������� (�.�., ���������-������ ��� ���������-������) |

����� �������, ��� �� ���� ��� ������ ���� ����� �������

INPUT, � �� ����� FORWARD.

� � ���������� �� ���������� ������� �������� �������,

��������� ���������� ����������.

������� 3-3. �� ��������� ���������

| ��� | ������� | ������� | ���������� |

|---|---|---|---|

| 1 | � | � | ��������� ������� (�.�., ���������-������ ��� ���������-������). |

| 2 | � | � | �������� ������� � �������������. ����� �������� ���� ������ ����� ������ — �� ����� �����, ����� ����� ������� ��������� � ��. |

| 3 | mangle | OUTPUT | ����� ������������ �������� ��������� � ��������� ������. ���������� ���������� � ���� ������� ����� ����� ���������� �����������. |

| 4 | nat | OUTPUT | ��� ������� ������������ ��� ���������� ������� ������� (NAT) � �������, ��������� �� ��������� ��������� �����������. |

| 5 | Filter | OUTPUT | ����� ����������� ��������� �������. |

| 6 | mangle | POSTROUTING | ������� POSTROUTING ������� mangle � �������� ������������ ��� ������, ������� ������ ������� ��������� � ��������� ������ ����� ���, ��� �� ������� ����������, �� ��� ����� �������� ������� � �������������. � ��� ������� �������� ��� ������, ��� ����������, ��� � ��������� ���������� ���������� �����������. |

| 7 | nat | POSTROUTING | ����� ����������� Source Network Address Translation. �� ������� � ���� ������� ����������� ���������� ������� �� ��������� ������������� �������� ��������. ������ � ����� ����� ������������� ������, �������� �������� ��-��������� DROP. |

| 8 | � | � | ������� ��������� (��������, eth0) |

| 9 | � | � | ������ (�.�., Internet) |

������ �� �����, ��� ���� ��� ��������� ��������

����������� �������. ������� ���� ����� ��������

������������� ���:

���� ������� ���� �������� ����� ������������� � �������

����������� ������� ����� ��������� �������. � ������ �����

�������� ������� � ������������� (routing decision) ���

������, ��������������� ������� ����� ������������ � �������

INPUT, ��������� — � ������� FORWARD.

�������� �������� ����� �� ��� ����, ��� ������, � �������

���������� �� ����������, ����� ���������� ��������� ��������

������ ���������� (DNAT) � ������� PREROUTING ������� nat �

�������������� ���������� ������������� � ������ ����� �����

����������� � ����������� �� ������������� ���������.

��������� — ��� ������ �������� ����� ������� �

������� �� ���� ��� ����� ��������. ���� ���� ����������� DNAT � �� �� ����, ������ �����

������, �� �� ��� ����� ��������� �������� �� ��������.

|

� �������� rc.test-iptables.txt |

3.2. ������� Mangle

��� ��� ����������� ����, ��� ������� �������������,

������� ������� ��� �������� ��������� � ��������� �������

(mangle — ��������, ��������. ����. �����.). �.�. � ����

������� �� ������ ������������� ���� TOS (Type Of Service) � �.�.

|

��� ��� ��������� ���, ��� � ���� ������� �� |

� ���� ������� ����������� ��������� ������

����������������� ��������:

-

TOS

-

TTL

-

MARK

�������� TOS ��������� ��������� ����� ����

Type of Service � ������. ��� ����

������������ ��� ���������� ������� �������� ������������

������, �.�. ������ �������� ������� �������������. ������,

������� ��������, ��� ������ �������� � ����������������

������������ �� �������������� ���������� ��������������� �

���������. ������� �������, �� ������� �������� ���������

����� ���� ��� �������, �������� � ��������, ������ ��� ��

��������, ������� ���� ����������� ��� ����, ����� ����

������� ������������ ������� ��� ������ ��������.

�������� TTL ������������ ��� ���������

�������� ���� TTL (Time To Live) ������. ���� ����

�������� ���������� ����� ��������. �� ����� �����������

������������ �������� ����� ����, ����� ������ ��� ����������

�� �������� ���������� ����������� (Internet Service

Providers). ���� � ���, ��� ��������� ���������� ����� ��

����� ����� ���� ����������� ����������� �����������

������������. � ����� ��� �������� ��������� �������� TTL ���������� ������� � ����������

��� ��� ���� �� ��������� ����������� ����, ���� ���������

«�����» �� ����������� ��� ���������.

�������� MARK ������������� �����������

����� �� �����, ������� ����� ����� ���� ��������� �������

��������� � iptables ��� ������� �����������, ��������

iproute2. � �������

«�����» ����� ��������� �������������� �������,

������������ ������� � �.�.

3.3. ������� Nat

��� ������� ������������ ��� ���������� ��������������

������� ������� NAT (Network Address Translation). ���

��� ����������� �����, ������ ������ ����� �� ������ ��������

����� ������� ���� �������, ���������� ������� ��� ����������

����������� �� ���� ����������� ������� � ������

�������������. ��� ���� ������� ���������� ��������:

-

DNAT

-

SNAT

-

MASQUERADE

�������� DNAT (Destination Network Address

Translation) ���������� �������������� ������� ���������� �

���������� �������. ������� �������, ���� ���������

������������ ��������������� ������� �� ������ ������,

�������� �� ��������� � ���������� �������.

SNAT (Source Network Address

Translation) ������������ ��� ��������� �������� �������

�������. � ������� ����� �������� ����� ������ ���������

��������� ����, � ������ � ��������� ������������ ������� IP

����� ����� ������������ ��������� ���� ��� ������ �

��������. � ���� ������ ����������, � ������� SNAT, ������������� ����������

������ � �������� �������������� �������, ��� ����� �����

����������� ��������� ����������� � �������� � ��������� �

����������� � ��������� ����.

���������� (MASQUERADE) ����������� � ��� ��

�����, ��� � SNAT, �� � ������� �� ���������,

MASQUERADE ���� ����� �������

�������� �� �������. ���������� ��� ������, ��� ������ ���,

����� ��������� ���������� ����� �������� — ������������

������ IP ������ ��� ���������� � �������� ��������

����������, � �� ����� ��� ��� SNAT IP ����� �����������

���������������. ������, ��������� ������ �������, MASQUERADE ����� �������� � �������

� ������������ IP �������, �.�. ����� �� ������������� �

��������, ������ ����� PPP, SLIP ��� DHCP.

3.4. ������� Filter

��� ������� �� ��������, � ���� ������� ������ �����������

������ ������ ��� ���������� ���������� �������. ������ �����

������������ �����, ���� ����������� (�������� ACCEPT � DROP ��������������), � �����������

�� �� �����������. ������� ��, �� ����� ���������������

������ � � ������ ��������, �� ��� ������� ���������� ������

��� ���� ����������. � ���� ������� ����������� �������������

����������� �� ������������ ��������, ������ ��� ��������,

������� �� ����������� ���� � ���� �����, ������ �����������

������ � �������� �� ��������.

����� 4. �������� �����������

���������

� ������ ����� ��� �������� ����� ������� ���������

����������� ��������� ������� (state machine). �� ��������� ��

� ��� ������ ��������� ���������� ������ ������������� � ������

���������, � �������������� ����� ������ ������������ �����

���������� ��������.

4.1. ��������

�������� ����������� ��������� (state machine) ��������

��������� ������ iptables � � ���������������� �� ������ ��

��� ����������, ��������� ���������� �������� ����������

����������� ����������. ������ ������������� ���������� �����

�� �������� ������ ��� «�������� �����������

���������» (state machine). � ������ ����� ��� ��������

����� �������������� ��� ��������. ������������ ����������

������ ��� ����, ����� netfilter ��� ��������� �����

���������� � ��������� ������� ����������� ����������.

������� ������������� ��������� ��������� ����� ��������

������ ������ �� ��������� � �������������, ������� �� �����

��������� ������ ���������.

� �������� iptables, ���������� ����� ����� ���� �� 4-�

������� ���������: NEW, ESTABLISHED, RELATED � INVALID. ������� �� ����������� ��

������ �� ��� ����� ��������. ��� ���������� ������������

�������, ����������� �� �� ���������, ������������ ��������

—state.

����������� ���������� ������������ ����������� ����� �

������������ ���� — �������������� (conntrack). ���

������������� ����� ���� ������������� ��� ������������

������ ����, ��� � ���������� ������ � �����. � �����������

������� ��� �������� ����� ����������� ���������� �

����������, ��� ��, ������� ���������� ������������

��-���������. ������� ������������ �������� � ����

����������� ��������� ����������, �������� TCP, UDP ��� ICMP. ��������� ��� ���������� �����

������������ ��� ������������� � ����������� ��������

��������� ����������. �������� — ���������� �� ��������� UDP ���������� ���������������� ��

IP-������� � ������ ��������� � ���������.

� ���������� ������� ���� ������� �����������

���������/���������� ��������� �������������� �������.

������, ����� ���� ��� ����������� ���������� ���� �������� �

������ iptables/netfilter, ���������� � ���� ������. �������

� ���, ��� ������������ �� � ��������� ��������� �����������

�� ���� ������� ��� ��������� �������������� � ������� ���

�������� ���������. �� ������ ��������� ����� ��� ��������

����������� ����������. �������������� ����������� ������,

���� ������������ �������.

����������� ���������� ������������ � ������� PREROUTING, �������� ������, �����

������ ��������� ���������� ���������� �� �����������, � ����

������ ����������� ������������ � ������� OUTPUT. ��� ��������, ��� iptables

���������� ��� ����������, ��������� � ������������

���������, � �������� ���� �������. ����� ��������� �������

�� ����������� ���������� ������ ����� �� ������, �� �

������� OUTPUT ��� ������������� ���������

NEW, � ����� ������������ �����

������, �� ��������� ���������� � ������� PREROUTING ���������� �� ESTABLISHED, � ��� �����. ���� ��

���������� ��������������� �����, �� ��������� NEW ������������� ������� ������ ��

������ � ������� PREROUTING. ����� �������, �����������

��������� ������� ������������ � �������� ������� PREROUTING � OUTPUT ������� nat.

4.2. �������

�������������

������ ���������� ������� �������������, ������� �����

����� � ����� /proc/net/ip_conntrack. �����

���������� ������ ���� �������� ����������. ���� ������ ip_conntrack ��������, �� �������

cat /proc/net/ip_conntrak ������

������� �����, ��������:

tcp 6 117 SYN_SENT src=192.168.1.6 dst=192.168.1.9 sport=32775 \

dport=22 [UNREPLIED] src=192.168.1.9 dst=192.168.1.6 sport=22 \

dport=32775 use=2

� ���� ������� ���������� ��� ����������, ������� ��������

�������������, �� ����������� ����������. ������, ��� �����

������� — ��� �������� ���������, � ������ ������ — tcp.

����� ������� ��������� ����� � ������� ����������

�������������. ����� ���� ������� �����, ������������

«����� �����» ������ � ������� (�.�. ����������

������, ����� ������� ���������� � ���������� ����� �������

�� �������). ��� ������ ������, ������ � ������� �����

��������� ��� 117 ������, ���� ������� ����� ��� ����������

����� �� ���������� �� ������ ������. ��� ����������� �������

������������ ������ ����� ������ ����������, ��� ��������

����� ��������������� � �������� ��-��������� ��� ���������

���������. ��� ����� ����������� �� 1 ������ �������. �����

������� ����������� ��������� ����������. ��� ������ �������

��������� ����� �������� SYN_SENT. ����������

������������� ��������� ��������� ���������� �� ��������.

�������� SYN_SENT ������� � ���, ���

����� ������ ���������� ����������� ������������ ����� TCP SYN. ����� ����������� ������

����������� � ����������, ���� ����������� � ����������.

����� �� ����� �������� ����� [UNREPLIED], ������� �������� �

���, ��� ��������� ������� ����� ��� ���������� ��� �� ����.

� ������� ���������� �������������� ���������� �� ����������

������, ��� IP ������ �����������/���������� (�� �� �����,

������ ������������ �������, ��������� ��������� ��������

�����), �� �� �������� � ������.

������ � ������� ����� ��������� ��� ��������, ��� ���

���������� � ������������ ������ linux/include/netfilter-ipv4/ip_conntrack*.h.

�������� ��-��������� ������� �� ���� ���������. ������ ��

IP-���������� — TCP, UDP ��� ICMP ����� ����������� ��������

��-���������, ������� ���������� � ������������ ����� linux/include/netfilter-ipv4/ip_conntrack.h.

����� �������� �� ����������� �� ���� ���������, ����� �����

������������� ������ �� ���������� � �����������.

|

������ �������, � patch-o-matic, ��������� ������� ��������� �������� � ������� ������������ |

����� ��������� ������ ������ ������������ ������ ���� [UNREPLIED] � ������� ��� ������

[ASSURED]. ���� ���� �������� �

���, ��� ���������� ����������� �������� � ��� ������ ��

����� ������ �� ���������� ����������� ���������� ����������

������������ ����������. ������������ ���������� �������,

������� ����� ����������� � ������� ������� �� ��������

��-���������, ������� ����� ���� ����������� ������� �������

ipsysctl � ��������� ������� ����. ��� ������ ��� 128 �� ���

�������� ������������� 8192 �������, ��� 256 �� — 16376. ��

������ ���������� � �������� ��� �������� ����������

���������� /proc/sys/net/ipv4/ip_conntrack_max.

4.3. ��������� � ������������

������������

��� �� ��� ��������� ��������, � ������������ ����, �

����������� �� ���� ���������, ������ ����� ����� ���������

��������� ���������. ������, ��� ���� ������ ����� �����

������ 4 ���������. � �������� ��������� ������ ������������

��������� —state. ����������� ��������

��������� NEW, ESTABLISHED, RELATED � INVALID. � �������, ����������

����, �������������� ������ �� ��������� ���������.

������� 4-1. �������� ��������� � ������������

������������

| ��������� | �������� |

|---|---|

| NEW | ������� NEW �������� � ���, ��� ����� �������� ������ ��� ������� ����������. ��� ��������, ��� ��� ������ ����� � ������ ����������, ������� ������ ������ �������������. �������� ���� ������� SYN ����� ���������� ������ ������� ��� ������� ����������, �� �� ������� ������ NEW. ������, ����� ����� � �� ���� SYN ������� � ��� �� ����� �������� ������ NEW. ��� ����� �������� ������������ �������� � ��������� �������, �� ����� ��������� � ������ ��������, �������� ����� ���������� «����������» ����������, «����������» ������� ������������� ��� � �������, ����� ������� ���������� ��� �����, �� ���� ���������� �� ���� �������. |

| RELATED | ��������� RELATED ���� �� ����� «������». ���������� �������� ������ RELATED ���� ��� ������� � ������ �����������, ������� ������� ESTABLISHED. ��� ��������, ��� ���������� �������� ������� RELATED �����, ����� ��� ������������ �� ��� �������������� ����������, �������� ������� ESTABLISHED. ������� �������� ����������, ������� ����� ��������������� ��� RELATED, �������� ���������� FTP-data, ������� �������� ��������� � ������ FTP control, � ��� �� DCC ����������, ���������� �� IRC. �������� �������� �� ��, ��� ����������� ���������� TCP � ��������� �� ���������� UDP ������ ������ � �������� ���������� � ���������� ����� ������� ������ TCP ��� UDP ������� � ������� ������� ������� ����������� ��������������� ������� ��� ���������� ������. |

| ESTABLISHED | ��������� ESTABLISHED ������� � ���, ��� ��� �� ������ ����� � ����������. ����� ��������� ��������� ESTABLISHED ���������� ������ ��� ���������. ������������ ����������, ������������� � ����������, ����������� � ���, ��� ��� �������� � ��������� ESTABLISHED ���������� ����� ���� ���� ������� ����� � ������� �� ���� ����� �� ������� ���� (�����). ����� ��������� ������ ��������� ���������� NEW ��� RELATED����� ��������� �� ESTABLISHED. |

| INVALID | ������� INVALID ������� � ���, ��� ����� �� ����� ���� ��������������� � ������� �� ����� ����� ������������� �������. ��� ����� ����������� �� ������ ��������, �������� ��� �������� ������ ��� ��� ��������� ICMP-��������� �� ������, ������� �� ������������� ������ ���� ���������� ����������. �������� ��������� ��������� ���� �� ���������� �������� DROP � ����� �������. |

��� ������ ��������� ����� �������������� � ��������

—state. �������� �����������

��������� ��������� ������� ����������� ������ � �����������

������. ������ ����������� ��������� ��� ����� ���� 1024,

����� ���������� �������� ������ � ��������� ����, ������ ��,

��� ������� ��������� ����������� ���������, ������������� �

���� ������, ��������� ��������� �����������

«���������» ������ ������ ��� ��������� (���������)

�������, �������� ������� ������������ ���������� �����.

4.4. TCP ����������

� ���� � � ����������� �������� �� ������� ����������

�������� ��������� � ������� �� ��������� ������ �� ����

������� ���������� TCP, UDP � ICMP, � ��� �� �������� ������, �����

�������� ���������� �� ����� ���� ��������������� ��

�������������� � ����, �������������, ����������. ������

������������ � ��������� TCP, ��������� �� ����� ���������

������������� ������������ � ��������� ��������� �����������

��������� � iptables.

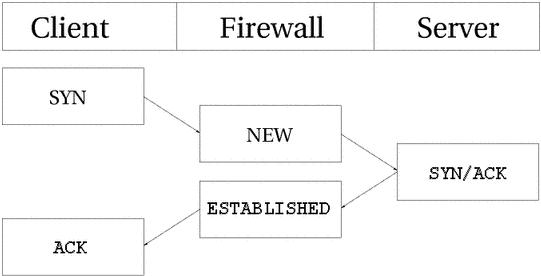

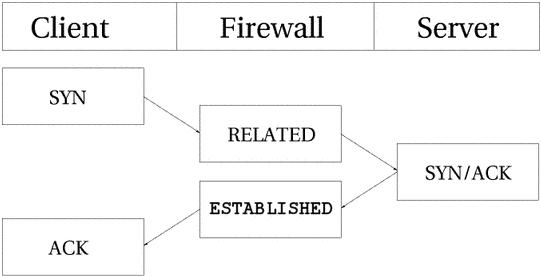

TCP ���������� ������ ���������������

��������� ���� �������, ������� �������������� �

������������� ����������, ����� ������� � ���������� �����

������������ ������. ������ ���������� � �������� SYN ������, � ����� �� �������

���������� SYN/ACK ����� � ������������

������������ ���������� ����� ACK. ����� ����� ���������� ���������

������������� � ������� � �������� ������. ����� ����������

������: «� ��� �� ������������ ����������?». �

���������������� ��� �������� ������.

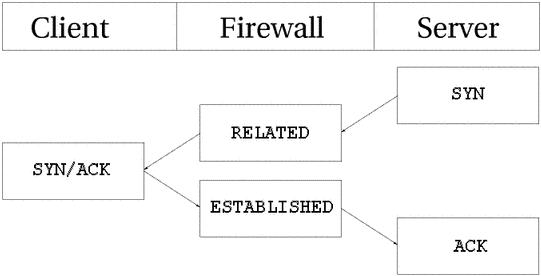

��� ���� ����� ����������, ����������� ��������

����������� ���������. ��������� �� ������� ����, ���

�������� ��� ������ ������������ ����������. ��� ������,

������������, � ����� ������ ������������, ���������� ��

������ �� ����� ������������ ����������. ������, ��� ������

������������ «������» ������ (SYN) �����, �� ����������� ��� ������

NEW. ��� ������ ����� �������������

�������� ������ ����� (SYN/ACK), �� ���������� �������������

������ ESTABLISHED. ����� ������ ������

�����? ������ ����������. ����� ���� ����� ������, �� ������

��������� �������� ��������� ���� ������� �� �������� NEW � ESTABLISHED, � �� �������� �������

���������� ������ ������ �� �������� ESTABLISHED � ��� ����� ��������

���������. � ��������, ���� �� ������������ ��������� �������

���������� ��� NEW, �� ���������� ��� ������� ��

������� �� ���������� ���������� � «������� �����»,

���� �������� �� ��������� ����������� NEW ������� � ��������� ����. �

����� ������ ���� ��� �������� ����� �������, ��������� �

������������ ���� TCP ���������� ����� ��� �������������

���������, ����������� � ������������ ������������. � �����

������ ��� ������������� ������������ RFC 793 — Transmission Control

Protocol �� �������� 21-23. ����� �������� ��� ����

����� ��������������� ���� ����.

� ����� ������ ������������ ��� �������� ����������

������, ������ ���� ���������� � ����� ������ ����, �� ���

�������� ��������� �������. ���������� ������� ���������

��������� ���������� � ������� /proc/net/ip_conntrack. ����� ��������

������� ������ SYN.

tcp 6 117 SYN_SENT src=192.168.1.5 dst=192.168.1.35 sport=1031 \

dport=23 [UNREPLIED] src=192.168.1.35 dst=192.168.1.5 sport=23 \

dport=1031 use=1

��� ������, ������ � ������� �������� ������ ���������

���������� — ��� ������� ���� �������� ������ SYN (���� SYN_SENT), �� ������� ������

���� �� ���� (���� [UNREPLIED]). ����� ���������

������-������, ���������� ����������� � ��������� ����������

���������:

tcp 6 57 SYN_RECV src=192.168.1.5 dst=192.168.1.35 sport=1031 \

dport=23 src=192.168.1.35 dst=192.168.1.5 sport=23 dport=1031 \

use=1

������ ������ �������� � ���, ��� ������� ������ ����� SYN/ACK. �� ���� ��� ����������

����������� � ��������� SYN_RECV. ��� ��������� �������

� ���, ��� ����� SYN ��� ������������ ���������

���������� � � ����� �� ���� ������ �����-������������� (SYN/ACK). ����� ����, ��������

����������� ��������� «������» ������, ��������� �

����� ������������, ������� ���� [UNREPLIED]. � ������� �����

�������� ��������������� ACK-������, � ��������� ������������

����������

tcp 6 431999 ESTABLISHED src=192.168.1.5 dst=192.168.1.35 \

sport=1031 dport=23 src=192.168.1.35 dst=192.168.1.5 \

sport=23 dport=1031 use=1

���������� ��������� � ��������� ESTABLISHED (�������������). �����

������ ���������� ������� ����� ��� ����������, � ����

��������� ���� [ASSURED] (���������).

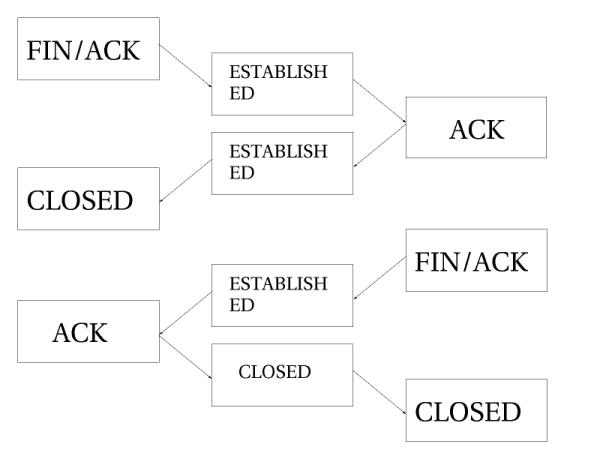

��� ��������, TCP ���������� �������� �����

��������� ���������.

��� ����� �� �������, ���������� �� ����������� �� ��� ���

���� �� ����� ������� ��������� ����� ACK. �������� �������� — ��� ��������

��������� ���������� ������� �������� ����������. ����� ����,

���� ���������� �����������, �� ��� ����� ���� �������

��������� ������ RST (�����). � ���� ������ ����������

����� ������� �� ��������� ����������������� �������.

��� ��������, ���������� ����������� � ��������� TIME_WAIT, �����������������

�������� ��-��������� ������������� 2 �������, � �������

�������� ��� �������� ����������� ������� ����� ����������.

��� �������� ������ ���� «�������� ��������»,

������� ���� ����������� ������ �������, «�������»

�� ��� ��� ���� �������������� (�������).

���� ���������� ����������� �� ��������� ������ RST, �� ��� ����������� � ���������

CLOSE. ����� �������� ��

������������ �������� ���������� ��-��������� ���������������

������ 10 ������. ������������� �� ������ RST �� ���������� � ����������

����������� ����� ��. ����� ���� ������� ��� ������

���������� ���������. � ������� ���� ���������� ������

��������� ���������� ��������� ���������� � ���������������

�� ������� ���������.

������� 4-2. Internal states

| ��������� | ����� �������� |

|---|---|

| NONE | 30 ����� |

| ESTABLISHED | 5 ���� |

| SYN_SENT | 2 ������ |

| SYN_RECV | 60 ������ |

| FIN_WAIT | 2 ������ |

| TIME_WAIT | 2 ������ |

| CLOSE | 10 ������ |

| CLOSE_WAIT | 12 ����� |

| LAST_ACK | 30 ������ |

| LISTEN> | 2 ������ |

��� �������� ����� ��������� ���������� �� ������ � ������

����, ����� ����, ��� ����� ���� �������� ����� ���������

�������� ������� /proc (���������� proc/sys/net/ipv4/netfilter/ip_ct_tcp_*).

�������� ��������������� � ����� ����� �������, ��� ��� �����

3000 �������� 30 ������.

|

�������� �������� �� ��, ��� �� ������� ��� �������� ������������� ����� ���� ������������ |

4.5. UDP ����������

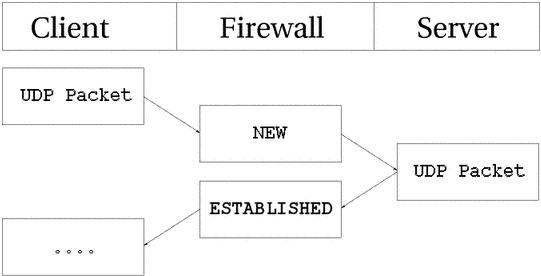

�� ���� �����, UDP ���������� �� ����� ��������

���������. ����� ������� ��������� ������, �������� �� ���

������� � ���, ��� ���� �������� �� ���������������

������������ � �������� ����������, �� ����� �������

���������� — ���������� ���������� �� �����������

����������� �������. ������ ��� ���������� UDP, ���������� ������� ����� � �����

������� ��� ���� ����������. ������, ���� � ���� �������� ���

��� �������� ���������� ��������� ����������. ���� ����������

������� ����, ��� �������� ������������ ���������� � �����

������ �������������.

�� ������� �����, ��� ��������� UDP ���������� ������������ ����� ���

�� ��� � ��������� TCP ����������, � ����� ������ ��

����������������� ������������. ������� �� ��� ��������

��������� �����, ���� �� ������ ������. ��� ������ ���������

�� ������, ����������� ����� �������� ������� ������ UDP.

udp 17 20 src=192.168.1.2 dst=192.168.1.5 sport=137 dport=1025 \

[UNREPLIED] src=192.168.1.5 dst=192.168.1.2 sport=1025 \

dport=137 use=1

������, ��� �� ����� — ��� �������� ��������� (udp) � ���

����� (��. /etc/protocols ����. �����.). ������ �������� —

���������� «����� �����» ������ � ��������. �����

������� �������������� ������, ���������� ����� ���������� —

��� ������ � ����� ����������� � ����������. ����� �� �����,

��� ��� ������ ����� � ������ (���� [UNREPLIED]). � ��������� ������

������ � ����� ����������� � ���������� ���������� ������.

������� ����� ������ �� ��������� ���������� 30 ������.

udp 17 170 src=192.168.1.2 dst=192.168.1.5 sport=137 \

dport=1025 src=192.168.1.5 dst=192.168.1.2 sport=1025 \

dport=137 use=1

����� ���� ��� ������ «������» ����� �� ������

�����, ���������� ��������� ESTABLISHED (�������������),

������������ ������� �� ���������� ������ ������� �

���������� ����� [UNRREPLIED] �, ����� ����,

������� ��� ������ ���� ������ 180 ��������. ����� �����

����� ������ ���������� ���� [ASSURED] (���������

����������), ������� ��� ������ ����. ���� [ASSURED] ��������������� ������

����� ����������� ���������� ���������� ������� �����

����������.

udp 17 175 src=192.168.1.5 dst=195.22.79.2 sport=1025 \

dport=53 src=195.22.79.2 dst=192.168.1.5 sport=53 \

dport=1025 [ASSURED] use=1

������ ���������� ����� «���������». ������ �

������� �������� ����������� ��� �� ��� � � ����������

�������, �� ����������� ����� [ASSURED]. ���� � ������� 180

������ ����� ���������� �� ������� ���� �� ���� �����, ��

������ ����� ������� �� �������. ��� ���������� ���������

���������� �������, �� ��� ������ ���������� ��� �����������

����������. «����� �����» ������������� �� �������

����������� ���������� ������ � ��� ��������� ������, �����

������������������� � ���� ��������� ��������, ���

����������� � ��� ���� ��������� ����� ����������

���������.

4.6. ICMP ����������

ICMP ������ ������������ ������ ���

�������� ����������� ��������� � �� ���������� �����������

����������. ������, ���������� 4 ���� ICMP �������, ������� ��������

�������� ������, ������� ��� ����� ����� ��� ���������:

NEW � ESTABLISHED. � ���� �������

��������� ICMP Echo Request/Echo Reply, ICMP Timestamp Request/Timestamp

Reply, ICMP Information Request/Information

Reply � ICMP Address Mask Request/Address Mask

Reply. �� ��� — ICMP Timestamp Request/Timestamp Reply

� ICMP Information Request/Information

Reply ��������� ����������� � �������, � �����������

�������, ����� ���� ������������� �������� (DROP). ��������� �� �������

����.

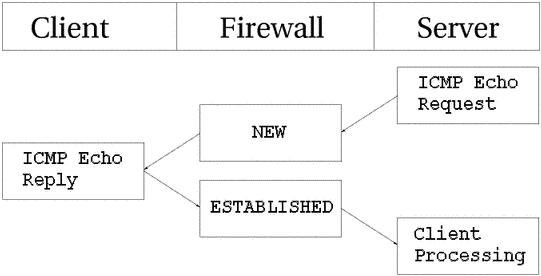

��� ����� �� ����� �������, ������ ��������� Echo Request (���-������) � �������,

������� (������) ������������ ������������ ��� NEW. �� ���� ������ ������ ��������

������� Echo Reply, � ������ �����

������������ ��� ������� ��������� ESTABLISHED. ����� �����������

������� ������ (Echo Request) � ip_conntrack ���������� ������:

icmp 1 25 src=192.168.1.6 dst=192.168.1.10 type=8 code=0 \

id=33029 [UNREPLIED] src=192.168.1.10 dst=192.168.1.6 \

type=0 code=0 id=33029 use=1

��� ������ ��������� ���������� �� �������, ������������

���������� TCP � UDP, ���� ����� ��� �� ������������ �

�������� ��������� � ����� �������� � ������ ����������� �

���������, �� ����� ���������� ��� ����� ���� — type, code � id. ���� type �������� ��� ICMP, ���� code — ��� ICMP. �������� ����� � ����� ICMP ���������� � ���������� ���� ICMP. � ��������� ����

id �������� �������������

������. ������ ICMP-����� ����� ���� �������������.

����� ��������, � ����� �� ICMP-������ �������� �����, ��

����������� � ����� ������ ���� �������������, ���������

����, ���������� ����� ��������� ���������� � ����� �� �����

������ ������ �����.

��������� ���� — ���� [UNREPLIED], ������� ����������

��� �����. �� ��������, ��� ������ ������ ����� � ����������.

����������� ������ ���������������� ���������� ������ ������.

���� ���������� ������ ����������� � ����������. ��� ��������

���� � ���� ICMP ������, �� ��� �������������

���������� ��������� ���������� ������ ICMP Echo Reply. �������������

������-������ ��� ��, ��� � � ������ �������.

����� ������ ������������ ��� ��� ESTABLISHED. ������, �� �����, ���

����� �������� ������ ������, ����� ��� ���������� ��� ������

�� ���������, ������� ����� ����������� ������ �����

netfilter, ������ � ������� ������������� ������������.

� ����� ������ ������ ��������������� ��� NEW, � ����� ��� ESTABLISHED.

|

�������� ��� ����, ��� ����� ������ ������ |

ICMP ������� ����� �������, ��-���������, 30 ������. �����

�������, � ����������� �������, ������ ����������. �����

�������� ����� �������� � /proc/sys/net/ipv4/netfilter/ip_ct_icmp_timeout.

( ���������, ��� ���������� ���� /proc/sys/net/ipv4/netfilter/ip_ct_*

���������� �������� ������ ����� ���������

«�������» tcp-window-tracking �� patch-o-matic

����. �����.).

������������ ����� ICMP ������������ ��� ��������

��������� � ���, ��� ���������� � ��� ��� ���� UDP ��� TCP �����������. ������ � ���� ���

����� ����� ������������ ��� ��������� (RELATED) � ������������

�����������. ������� �������� ����� ������� ��������� ICMP Host Unreachable ��� ICMP Network Unreachable. ��� ������

����������� ��� ������� ����������� � ����� ���� ����� ����

���� ��� ���� ����������, � ���� ������ ���������

������������� ������ ��������������� ICMP �����, ������� ����� ���������

��� RELATED. �� ������� ���� ��������

��� ��� ����������.

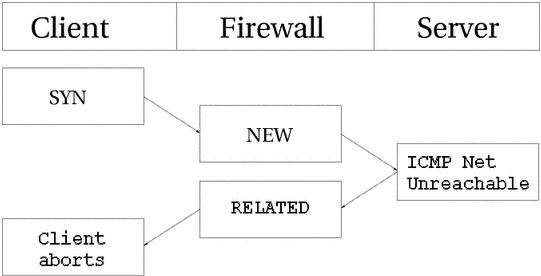

� ���� ������� ���������� ���� ���������� ������ ��

���������� (SYN �����). �� ����������� ������

NEW �� �����������. ������, � ����

������ �������, ���� ����������� �����������, ������� ������

���������� ����� ICMP Network Unreachable. ������������

���������� ���������� ���� ����� ��� RELATED, ��������� ��� ���������

������ � �������, ��� ��� ����� ������������ ����� �������

�������, ������� ����� ������� ��������� ����������. ���

��������, ���������� ��������� ������ � �������, ���������

��� ������� ���������� ���� �������� ��������� �� ������.

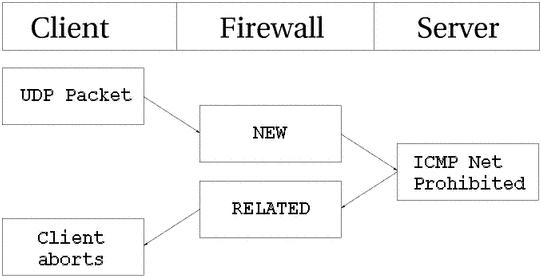

�� �� ����� ���������� � � UDP ������������ — ����

�������������� �������� ��������. ��� ��������� ICMP, ������������ � ����� �� UDP ����������, ��������������� ���

RELATED. ��������� �� ���������

�������.

���������� UDP ���������� �� ������. ����������

������������� ������ NEW. ������ ������ � ���� ��������

(������������ ��� ��������), ������� ������� ������������

��������� ICMP Network Prohibited. ����������

���������� ��� ��������� ��� ��������� � �������� UDP �����������, ����������� ���

������ RELATED � �������� �������. �����

���� ������ � ������� ������������� ������������, � ������

������������ �������� ����������.

4.7. ���������

��-���������

� ��������� ������� �������� ����������� ��������� ��

����� ���������� �������� ������ �, ��������������, �� �����

������� ��������� ��������� ����� ����������. � ���� ������

�� ��������� � ��������� ��-��������� ���������. ���������

��-��������� ������������, �������� ��� ������������

���������� NETBLT, MUX � EGP. ��������� ��-�������� �� ������

����� � ������������ UDP ����������. ������� ������

������������� ������ NEW, � ���� ����������� — ������

ESTABLISHED.

��� ������������� ��������� ��-���������, ��� ���� �������

������������ ���� � �� �� �������� ��������, ������� �����

�������� � /proc/sys/net/ipv4/netfilter/ip_ct_generic_timeout.

��-��������� ��� �������� ����� 600 ��������, ��� 10 �������

� ����������� �� ���� �������, ��� ����� ����� ��������,

�������� ����� ���������� ��������������� �� ������������

������.

4.8. ����������� �����������

����������

������� ��� ����������� ����������, ���������� �����������

������� ����� ������. ������� ����� ������� ��������� ICQ, IRC � FTP. ������ �� ���� ���������� �����

�������������� ���������� � ���������� � ������� ������

������. �������������� ���������� ����������� �����

���������� ������� ����������� �������������� ���������������

�������.

� �������� ������� ������� ���������� �������� FTP. �������� FTP ������� ��������� ���������

����������, ������� ���������� «������� ����������

FTP» (FTP control session). ��� ����������

������ � �������� ����� ������, ��� �������� �������������

������ ����������� �������������� �����. ��� ���������� �����

���� ��������� ��� ����������. ��� �������� ���������

���������� ����� �������� FTP ������� ����� ����� � IP ����� ��� ����������. ����� �����

��������� ����, ������ ���������� � ��������� ����� �������

���� ���� � ������� 20 (��������� ��� FTP-Data) � �������� ������ �����

������������� ����������.

�������� ������� � ���, ��� ���������� ������ �� ����� ��

���� �������������� ������������, ��������� ��� ���������� �

��� ���������� ����� ������� ������ ������. ��-�� �����

���������� �� �������� ������� ����������� � ��������� ������

�������.

������� �������� ������� � ���������� ������������

���������������� ������ �����������, ������� �����������,

����������� ��� ������� ���������, ���������� � �������

������ �������, ������������ � ������ ������ ����������. ���

�������� ������ ����������, ��������������� ������ ���������

��������� ������������ ���������� � ������� ���������������

������ � ������� ������������� �� �������� RELATED, ��������� ���� ����������

����� �����������. ������� ���� �������� ������� ����������

��������� ����������.

��������� FTP ��������� ��������������� �������.

������ �������� ������ ������� �� ��������� ������, � ������

���������� ������� IP ����� � ����� ����� ���

�����������. ������ ���������� ���� 20-� ���� (FTP-data) � ���������� ����� ������� �

�������� ����������� ������. ���� ��� FTP ������ ��������� ��

������������, �� ��� ����������� ���� ��������������� ������

��� ����, ����� ������ ���� ����������� �������� �� ��������.

�� �� ����� �������� ������, ����� �� ������ ���������� �����