- Введение

- Основные составляющие Kaspersky Industrial CyberSecurity for Nodes

- Установка и предварительная настройка Kaspersky Industrial CyberSecurity for Nodes

- Работа с консолью Kaspersky Industrial CyberSecurity for Nodes

- 4.1. Настройка доверенной зоны с помощью Kaspersky Industrial CyberSecurity for Nodes

- 4.2. Управление задачами Kaspersky Industrial CyberSecurity for Nodes

- 4.3. Постоянная защита промышленных рабочих станций оператора с помощью Kaspersky Industrial CyberSecurity for Nodes

- 4.4. Постоянная защита промышленной сети с помощью Kaspersky Industrial CyberSecurity for Nodes

- 4.5. Контроль активности рабочих станций в промышленной сети с помощью Kaspersky Industrial CyberSecurity for Nodes

- 4.6. Диагностика системы с помощью Kaspersky Industrial CyberSecurity for Nodes

- 4.7. Обновление баз и модулей Kaspersky Industrial CyberSecurity for Nodes

- Выводы

Введение

В наши дни восприятие АСУ ТП как чего-то априори защищенного и недоступного для других извне является большим заблуждением. Исследование «Лаборатории Касперского» подтверждает это и, более того, явно показывает, что в промышленной инфраструктуре основными векторами распространения вредоносных программ являются интернет, съемные носители и электронная почта.

В то же время использование традиционного корпоративного антивируса в производственной среде способно вызвать ряд потенциальных проблем. К их числу можно отнести, например, следующие: отсутствие поддержки старых операционных систем, необходимость выполнять перезагрузку операционной системы после установки и обновления антивируса, высокое потребление ресурсов защищаемой системы, которое может привести к ее отказу; повышение вероятности ложного срабатывания из-за специфичности защищаемых ресурсов; несовместимость корпоративных систем обнаружения вторжений (IDS) с промышленными протоколами, необходимость подключения к облачным репутационным базам. Предотвращая негативное воздействие на защищаемую систему, эксплуатанты таких средств защиты иногда просто отключают компоненты антивирусной программы, поскольку она видит в некоторых составляющих АСУ ТП признаки вредоносных объектов. Названные недостатки определяют потребность в том, чтобы защищать рабочие станции и серверы, используемые в промышленном сегменте (далее — «промышленные компьютеры») с помощью специализированного программного обеспечения, которое не только адаптировано к работе в подобной среде, но и способно обеспечить передовое качество защиты производственных узлов от вредоносного и неправомерного воздействия, не допустив при этом ложных срабатываний.

Программное обеспечение от «Лаборатории Касперского» под названием «Kaspersky Industrial CyberSecurity for Nodes» (далее — KICS for Nodes) закрывает вышеуказанные потребности. Оно представляет собой промышленный антивирус для защиты серверов и рабочих станций в АСУ ТП, который в сравнении с обычным корпоративным антивирусом потребляет меньше системных ресурсов, поддерживает возможность установки, обновления и удаления без перезагрузки, работы в полностью неблокирующем режиме, а также обнаружения угроз нулевого дня.

Основные составляющие Kaspersky Industrial CyberSecurity for Nodes

Противодействие угрозам безопасности серверов и рабочих станций в промышленных системах с помощью KICS for Nodes осуществляется на основе контроля и проверки рабочих станций, а также ряда дополнительных компонентов.

Контроль рабочих станций включает следующие функции и технологии:

- контроль запуска программ;

- контроль запоминающих устройств и CD/DVD-дисководов;

- контроль подключения к сетям Wi-Fi;

- проверку целостности проектов программируемых логических контроллеров (ПЛК), используемых в промышленной сети.

Проверка и защита рабочих станций осуществляется с помощью следующих компонентов:

- файловый антивирус (постоянно находится в оперативной памяти рабочей станции и проверяет все открываемые, сохраняемые и запускаемые файлы);

- управление брандмауэром Windows (позволяет настраивать сетевой экран Windows, управлять политиками и блокировать любые возможности настройки брандмауэра извне);

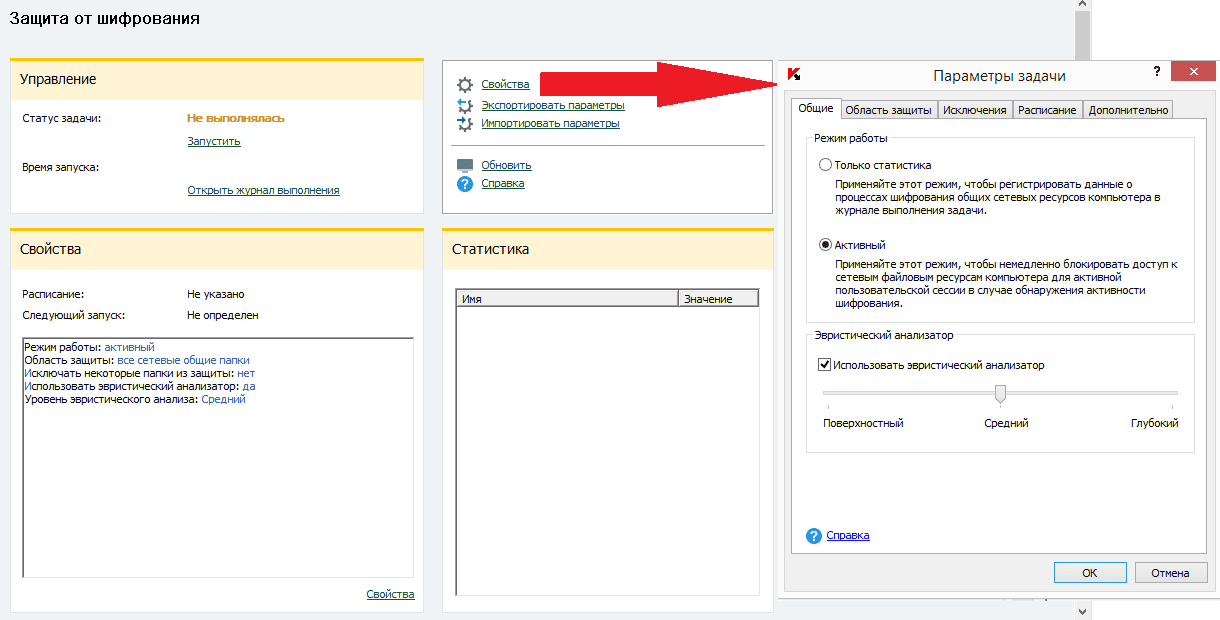

- защита от шифрования (позволяет обнаруживать и блокировать активность, связанную с вредоносным шифрованием сетевых файловых ресурсов на защищаемой рабочей станции со стороны корпоративной сети);

- мониторинг файловых операций (имеет особую значимость в АСУ ТП, так как любое изменение в файлах может говорить о нарушении режима безопасности);

- анализ журналов (отвечает за контроль целостности защищаемой среды, изучая журналы событий Windows).

Помимо основных компонентов, обеспечивающих защиту промышленных рабочих станций от информационных угроз, KICS for Nodes содержит ряд служебных функций, предусмотренных для того, чтобы поддерживать защиту в актуальном состоянии, расширять возможности использования продукта, оказывать помощь в работе. К их числу относятся:

- отчеты, предоставляющие статистику касающуюся защищаемых устройств, а также выборки событий, содержащие кастомизированные списки событий и всех выполненных программой операций;

- управление карантином (содержит потенциально опасные файлы или вирусы), резервным хранилищем (в него помещаются копии вылеченных и удаленных файлов);

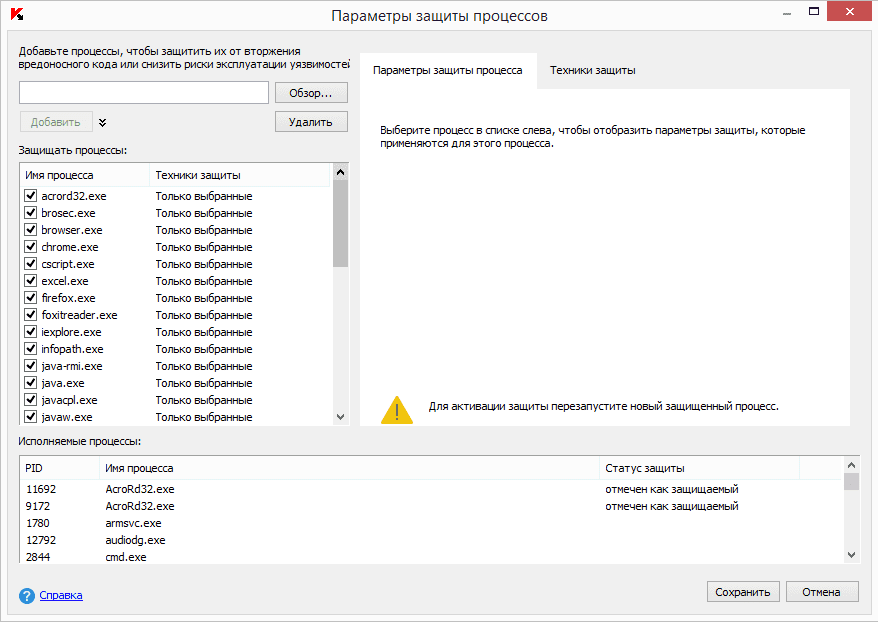

- защита от эксплуатации процессов Windows с помощью Агента защиты, внедряемого в них;

- блокировка удаленных рабочих станций, которые пытаются получить доступ к общим сетевым ресурсам, при обнаружении вредоносной активности с их стороны;

- доверенная зона, представляющая собой список исключений из области защиты или проверки, подготовленный администратором KICS for Nodes;

- поддержка, включающая доступ к обновлению баз и модулей KICS for Nodes, а также консультации специалистов по телефону и электронной почте по вопросам, связанным с установкой, настройкой и использованием программного обеспечения.

KICS for Nodes может взаимодействовать с Kaspersky Security Center (или KSC) – утилитой, которая используется как единая точка мониторинга и управления решениями «Лаборатории Касперского».

Также существует возможность подключения к Kaspersky Security Network (KSN) — облачной базе данных, в которой хранится общедоступная информация о репутации файлов, веб-ресурсов и программного обеспечения от всех узлов, на которых установлены средства защиты «Лаборатории Касперского». Поскольку работа с KSN требует наличия доступа в интернет, а в промышленных инфраструктурах подобное встречается крайне редко, есть возможность использования локальной облачной репутационной базы (Kaspersky Private Security Network, или KPSN).

Установка и предварительная настройка Kaspersky Industrial CyberSecurity for Nodes

Установка KICS for Nodes может выполняться как из сервера администрирования Kaspersky Security Center, так и с помощью отдельного установочного файла, который включает основные и вспомогательные компоненты: консоль, плагин управления, обеспечивающий интеграцию с KSC для централизованного администрирования KICS for Nodes, утилиту Kaspersky Virus Removal Tool, предназначенную для предварительной проверки и лечения зараженных рабочих станций под управлением операционных систем семейства Microsoft Windows до начала установки KICS for Nodes, а также комплект документации.

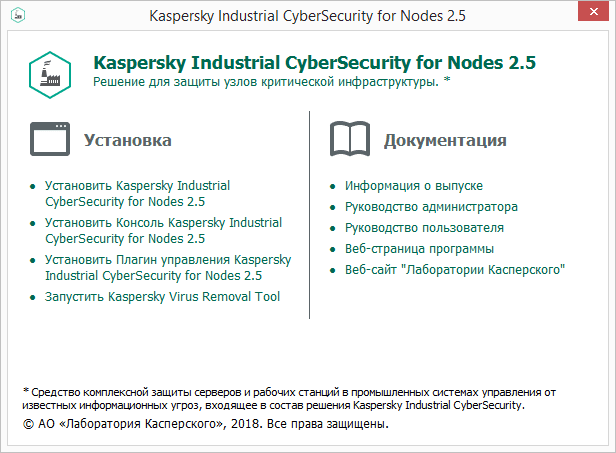

Рисунок 1. Начальное окно установки KICS for Nodes

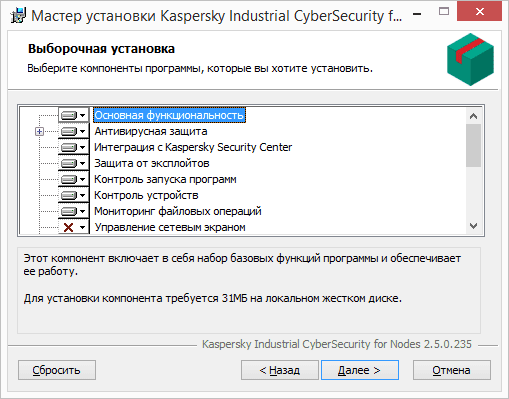

Первым инсталлируемым компонентом является само программное обеспечение KICS for Nodes. Можно выбрать определенную функциональность компонента. Основные составляющие будут более подробно рассмотрены ниже.

Рисунок 2. Окно выбора компонентов установки KICS for Nodes

Таблица 1. Рекомендуемые аппаратные и программные требования к установке KICS for Nodes

| Процессор | Pentium 3 — для 32-разрядных операционных систем Microsoft Windows; Pentium 4 — для 64-разрядных операционных систем |

| Оперативная память | 256 МБ — при установке компонента «Контроль запуска программ» на устройстве под управлением 32-разрядных операционных систем Microsoft Windows XP Embedded / Windows XP / Windows Embedded POSReady 2009; 512 МБ — при установке всех компонентов программного обеспечения на устройстве под управлением 32-разрядных операционных систем Microsoft Windows XP Embedded / Windows XP / Windows Embedded POSReady 2009; 1 ГБ — при установке всех компонентов программного обеспечения на устройстве под управлением других 32-разрядных операционных систем Microsoft Windows; 2 ГБ — при установке всех компонентов программного обеспечения на устройстве под управлением 64-разрядных операционных систем Microsoft Windows |

| Свободный объем на жестком диске | Для установки компонента «Контроль запуска программ» — 50 МБ; для установки всех компонентов Kaspersky Industrial CyberSecurity for Nodes — 500 МБ |

| Операционные системы | Windows XP Professional SP2 и выше x86; Windows Vista SP2 x86/x64; семейство Windows 7: Professional x86/x64, Enterprise / Ultimate x86/x64, Professional SP1 и выше x86/x64, Enterprise / Ultimate SP1 и выше x86/x64; семейство Windows 8: Pro x86/x64, Enterprise x86/x64, 8.1 Pro / Enterprise x86/x64; семейство Windows 10: Pro x86/x64, Enterprise x86/x64, Redstone 1 / Redstone 2; серверные операционные системы Windows Server: 2003 Standard/Enterprise SP2 и выше x86/x64, 2008 Standard / Enterprise SP1 и выше, 2008 R2 Standard / Enterprise, 2008 R2 Standard / Enterprise SP1, 2012 Essentials / Standard / Foundation / Datacenter x64, 2012 R2 Essentials / Standard / Foundation / Datacenter x64, 2016; встраиваемые системы: Windows XP Embedded x86, Windows Embedded Standard 7 x86/x64, Windows Embedded 8.1 Industry Pro x86/x64, Windows Embedded 8.0 Standard x86/x64 |

| Индустриальные системы (ПЛК) | Siemens™ SIMATIC™ series S7-300, Siemens SIMATIC series S7-400, Schneider Electric Modicon M340, Schneider Electric Modicon M580 |

Стоит отметить, что с помощью KICS for Nodes осуществляется контроль состояния безопасности промышленных компьютеров. В случае возникновения инцидента информационной безопасности на защищаемом устройстве его статус защищенности изменяется. Статус защищенности устройства отображается в Kaspersky Security Center. Информация об изменении статуса также может передаваться в SCADA-систему. Специальная утилита Kaspersky Security Gateway в данном случае выступает промежуточным звеном, соединяющим Kaspersky Security Center со SCADA-системой. В данном случае требуется настроить в SCADA-системе получение информации об угрозах. Обмен информацией о состоянии АСУ ТП осуществляется с помощью Kaspersky Security Gateway по протоколу OPC 2.0 DA или IEC 60870-5-104.

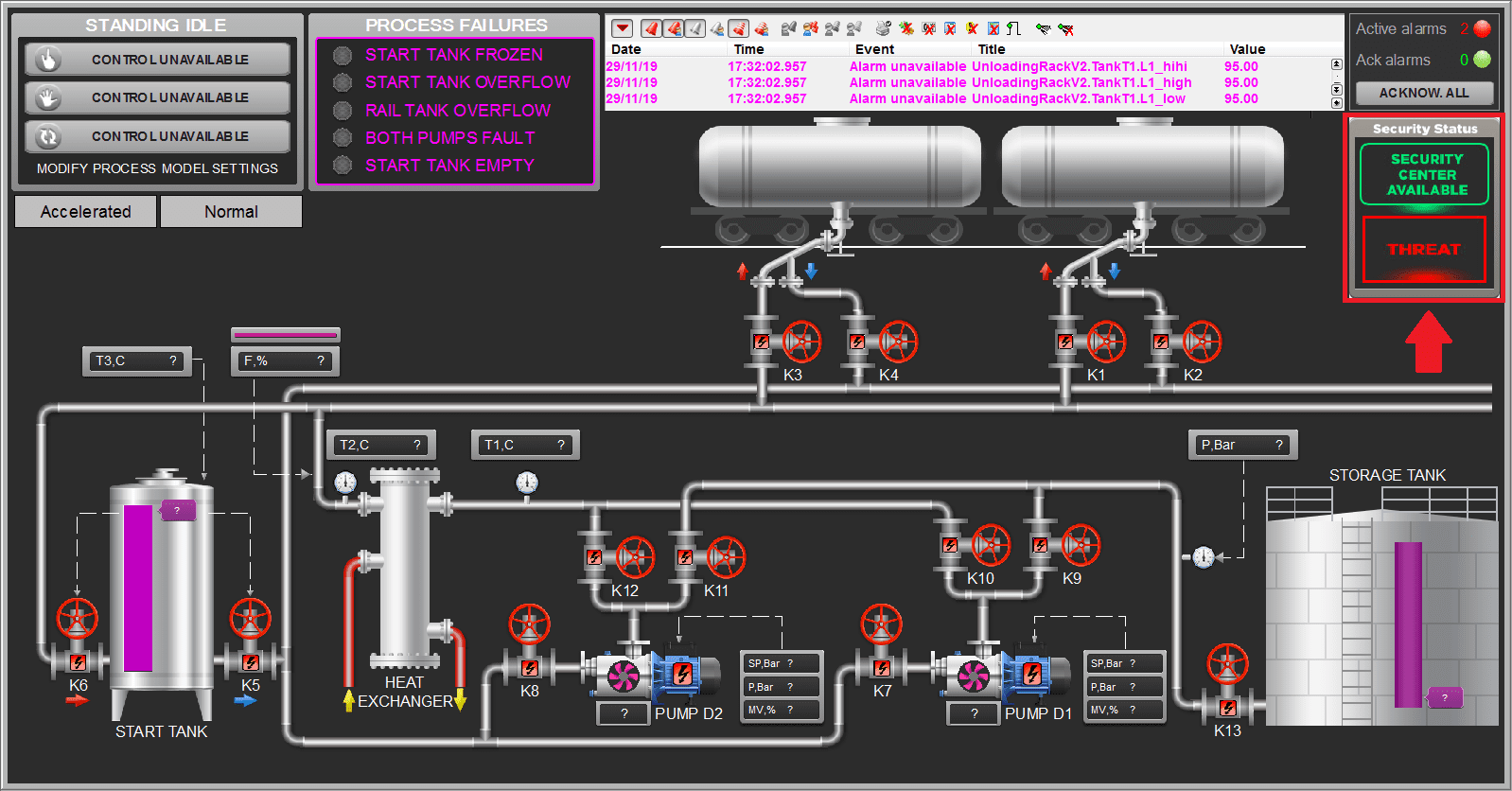

Таким образом, становится возможным создать процедуру работы с инцидентами ИБ, позволяющую оперативно реагировать на обнаруженные угрозы даже в условиях недостаточного количества специалистов по информационной безопасности. Типовой сценарий интеграции KICS for Nodes и SCADA-системы выглядит следующим образом: на SCADA-системе программируется «сигнальная лампа», которая отображает статус защищенности промышленных машин на объекте. В случае возникновения инцидента «сигнальная лампа» меняет свой цвет (например, на «красный»), что сообщает оператору о необходимости вызвать специалиста по информационной безопасности.

Рисунок 3. Пример интеграции KICS for Nodes с HMI SCADA-системы. «Сигнальная лампа»

Рисунок 4. Пример интеграции KICS for Nodes с HMI SCADA-системы. Информация о статусе защищенности устройств

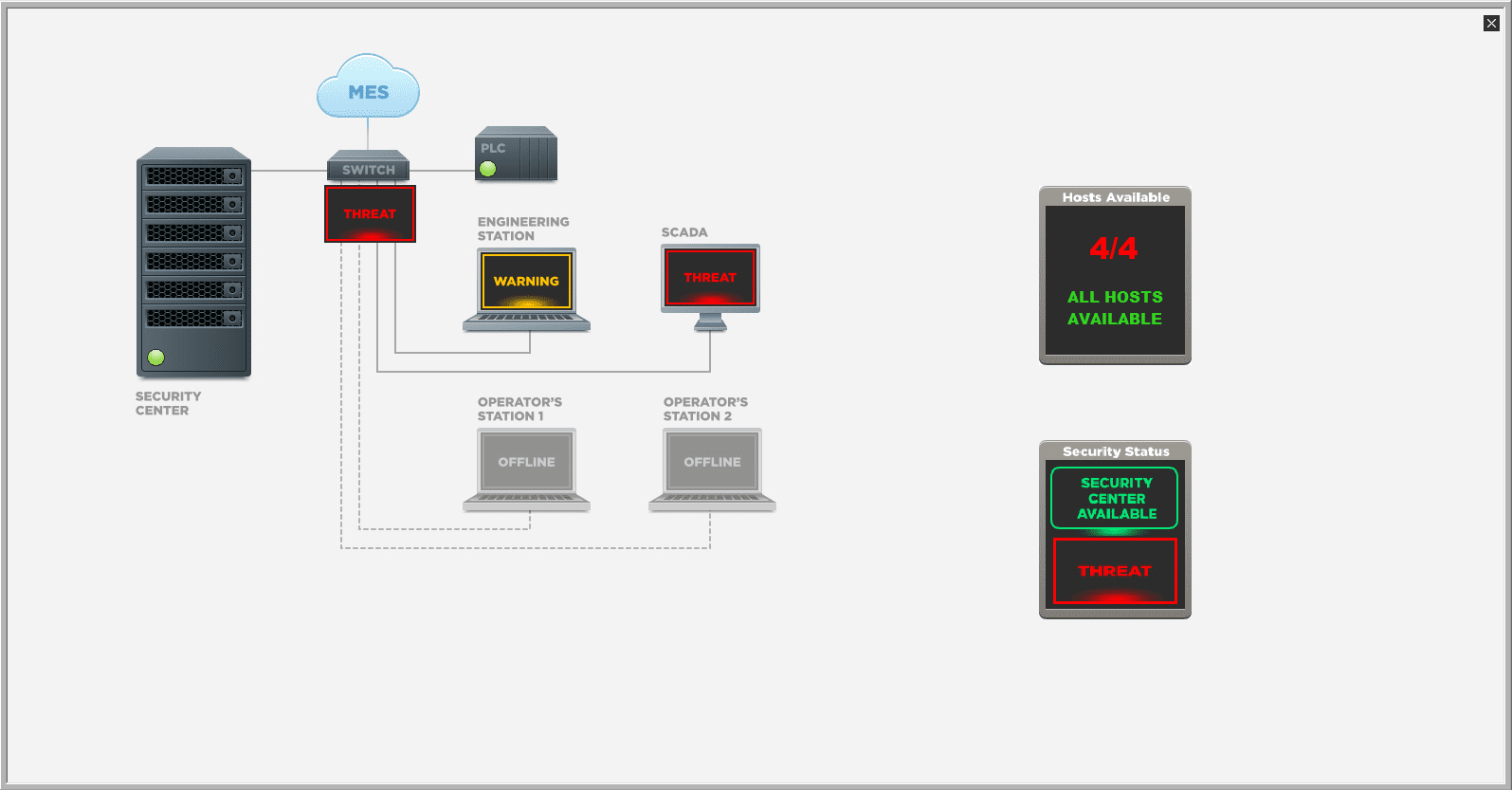

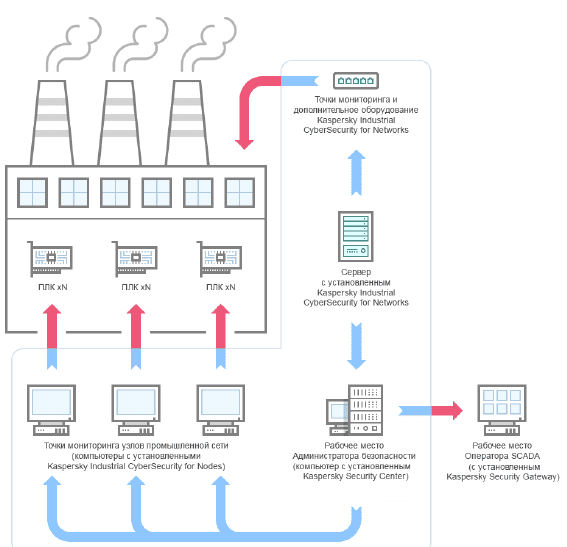

Перед рассмотрением основной функциональности необходимо представить типовую схему развертывания KICS for Nodes, где оно является одним из компонентов комплексного решения Kaspersky Industrial CyberSecurity, также включающего модули KICS for Networks, Kaspersky Security Gateway и Kaspersky Security Center.

Рисунок 5. Пример развертывания KICS for Nodes в составе комплексного решения KICS

KICS for Nodes устанавливается на узле производственной сети, защищает промышленные компьютеры от киберугроз, неправомерных воздействий, а также контролирует целостность прошивок на ПЛК, включенных в область проверки. Кроме этого, оно отслеживает инциденты безопасности и передает их в консоль KICS for Nodes и сервер администрирования KSC для обработки сотрудником, наблюдающим за безопасностью технологического процесса на предприятии, а также специалистом по ИБ.

Управление задачами и функциональными возможностями KICS for Nodes может осуществляться как из сервера администрирования KSC, так и из консоли KICS for Nodes. В данном обзоре будет рассмотрена работа с консолью KICS for Nodes.

Работа с консолью Kaspersky Industrial CyberSecurity for Nodes

Консоль KICS for Nodes представляет собой средство управления доступной функциональностью, которое может быть установлено как на защищаемой рабочей станции, так и на другом узле в сети организации.

Настройка доверенной зоны с помощью Kaspersky Industrial CyberSecurity for Nodes

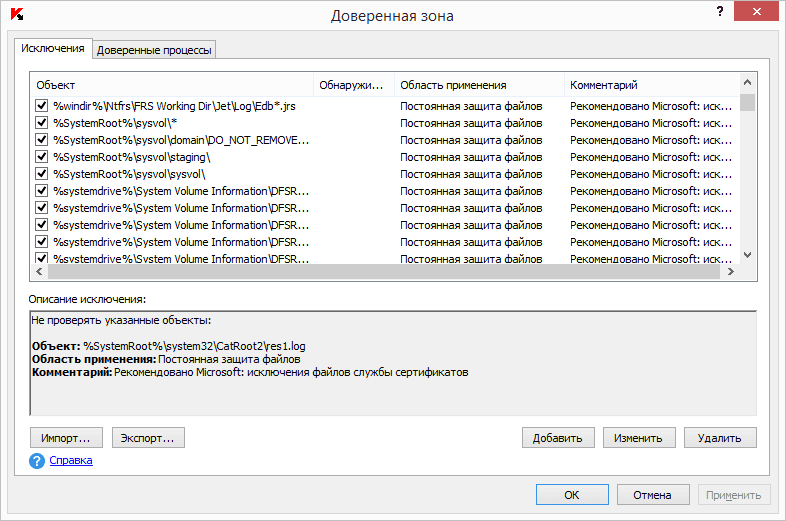

Доверенная зона является списком исключений из области защиты или антивирусной проверки, который формируется вручную или из предустановленных шаблонов (записи, рекомендованные Microsoft и «Лабораторией Касперского»). В доверенную зону можно включать как файлы, так и процессы (в том числе и процессы резервного копирования).

Рисунок 6. Настройка доверенной зоны в консоли KICS for Nodes

Исключения содержат объекты, указанные по их местоположению. В KICS for Nodes реализована поддержка маски not-a-virus, которая позволяет пропускать во время проверки легальные программы и веб-ресурсы.

Вкладка «Доверенные процессы» содержит работающие процессы, которые необходимо исключить из задач антивирусной проверки.

Опция «Операции резервного копирования» позволяет исключить из проверки действия по чтению файлов, если эта активность осуществляется установленными на рабочей станции средствами резервного копирования.

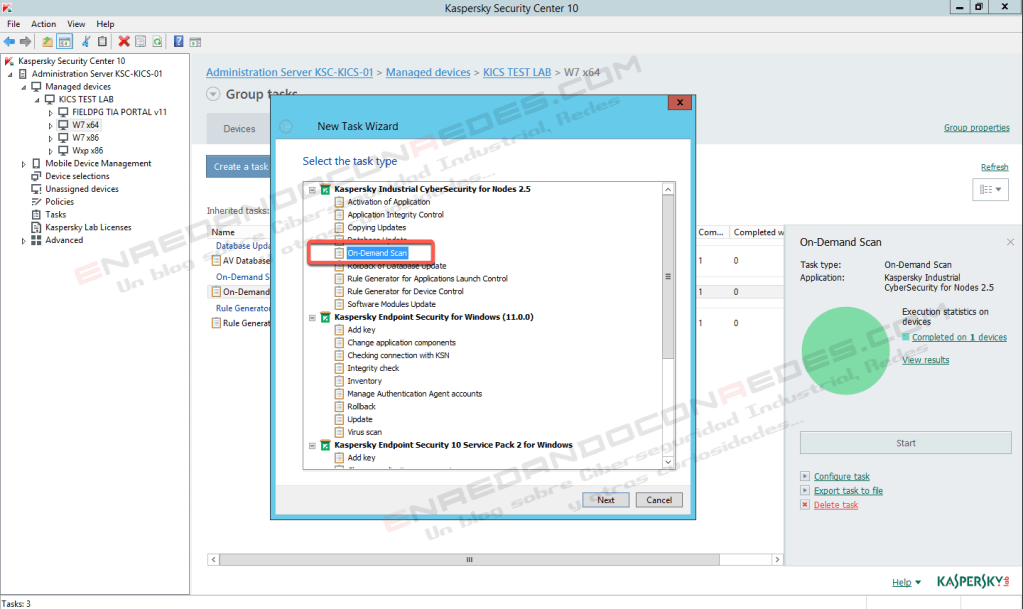

Управление задачами Kaspersky Industrial CyberSecurity for Nodes

В виде задач в KICS for Nodes реализованы следующие функции: постоянная защита, проверка по требованию, контроль запуска программ, контроль устройств, контроль подключения к сетям Wi-Fi, управление сетевым экраном Windows, защита от шифрования, мониторинг файловых операций (контроль целостности файлов и папок), анализ системных журналов Windows, контроль целостности проектов ПЛК и обновление. Также задачи делятся на локальные и групповые. Стоит отметить, что они поддерживают гибкую настройку различных прав доступа для их запуска, а также старт / приостановку / возобновление / завершение по расписанию.

KICS for Nodes поддерживает экспорт в конфигурационный файл и импорт из него всех своих параметров. Такой конфигурационный файл можно использовать в качестве шаблона и/или резервной копии настроек KICS for Nodes. При управлении KICS for Nodes с помощью Kaspersky Security Center возможно создать иерархию политик, содержащих параметры работы продукта. В этом случае параметры родительской политики наследуются дочерними политиками.

Постоянная защита промышленных компьютеров с помощью Kaspersky Industrial CyberSecurity for Nodes

Данный модуль включает защиту файлов, противодействие вредоносным программам, вирусным эпидемиям и эксплуатации уязвимостей, а также компонент «Использование KSN».

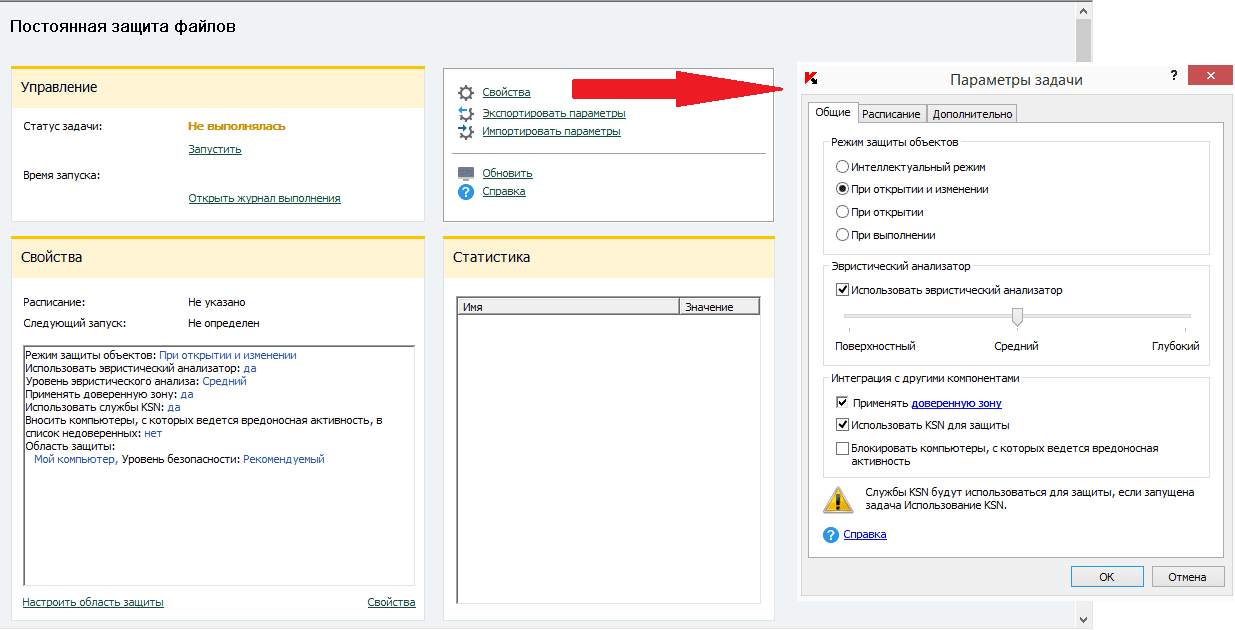

Компонент «Постоянная защита файлов» предназначен для проверки антивирусным ядром объектов, к которым происходит обращение во время работы компьютера. KICS for Nodes проверяет файл на наличие угроз и в зависимости от настроек может оповещать о найденной угрозе, не совершая блокирующих действий и не удаляя потенциально вредоносный файл, либо блокировать подозрительный объект не удаляя его, либо выполнять стандартные действия (лечение, перемещение на карантин или удаление). Настройки задачи позволяют использовать один из предустановленных профилей защиты или настроить свой профиль защиты, подходящий под требования отдельной компании.

Программа проверяет не только файлы, но и те объекты, которые потенциально могут содержать признаки вредоносной активности: альтернативные потоки файловых систем (NTFS streams), главную загрузочную запись и загрузочные секторы локальных жестких дисков и внешних устройств, а также файловые операции, которые исполняются в контейнерах Windows Server 2016 (изолированная среда, где программное обеспечение может работать без взаимодействия с операционной системой). В связи с тем, что компоненты данной задачи для каждой системы индивидуальны, в KICS for Nodes существует ряд изменяемых параметров: область защиты, уровень безопасности, режим защиты объектов, уровень тщательности проверки эвристическим анализатором, применение доверенной зоны, использование служб KSN, расписание запуска задачи, а также возможность блокировки компьютеров, с которых ведется вредоносная активность.

Возможность блокирования компьютеров (например, при пересылке вредоносных программ) позволяет избежать вирусных эпидемий. Важно отметить, что описанная функциональность дает возможность блокировать SMB-сессию, препятствуя распространению злонамеренных программ через сетевые папки промышленных компьютеров, в то время как связь по остальным протоколам остается неизменной. Это позволяет сохранить работоспособность SCADA-системы, так как не нарушается взаимодействие между HMI и SCADA-сервером. Блокировка компьютеров, с которых ведется вредоносная активность, опциональна и зависит от пожеланий заказчика.

Рисунок 7. Настройка компонента «Постоянная защита файлов» в консоли KICS for Nodes

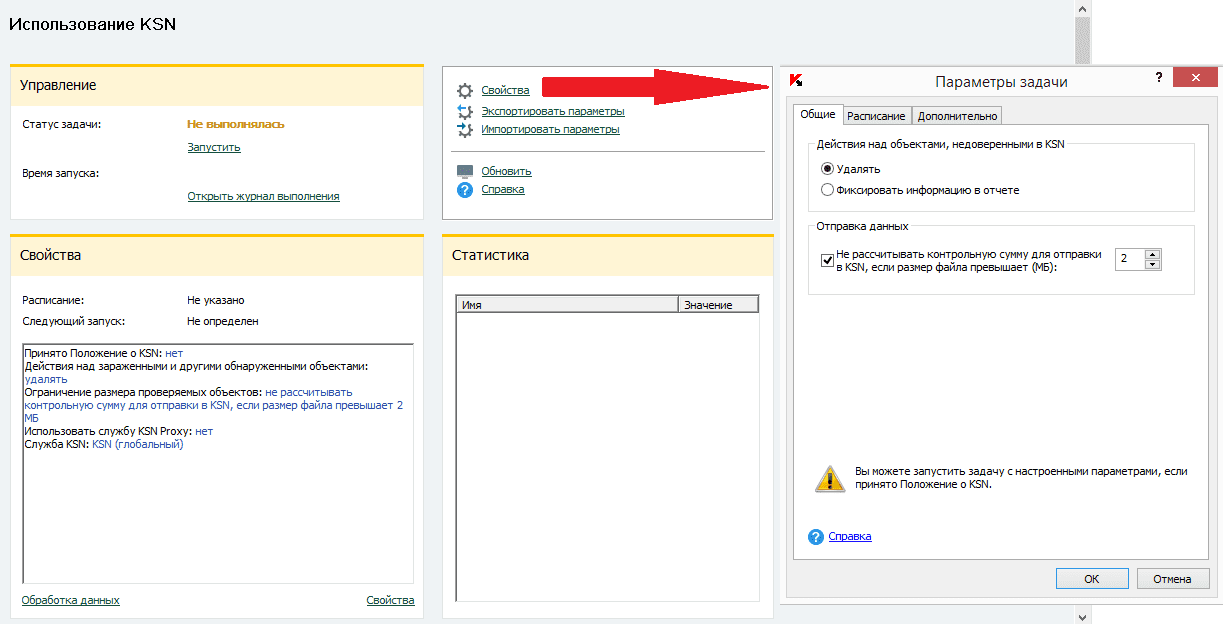

Компонент «Использование KSN» (Kaspersky Security Network) позволяет получить оперативные данные о проверяемых объектах. KSN – это совокупность онлайн-служб, предоставляющих доступ к базе знаний «Лаборатории Касперского», информация из которой существенно повышает эффективность работы компонентов KICS for Nodes, увеличивает скорость реакции на неизвестные угрозы, а также помогает выявить источники их возникновения. Для обращений к KSN необходимо предоставить доступ в интернет. В промышленных инфраструктурах доступ в интернет часто отсутствует; специально для защиты закрытых контуров разработана локальная версия KSN – Kaspersky Private Security Network (KPSN). KPSN располагается локально на площадке заказчика и не передает данные за пределы его инфраструктуры.

Рисунок 8. Настройка компонента «Использование KSN» в консоли KICS for Nodes

Компонент «Защита от эксплойтов» представляет собой внешний агент, динамически подгружаемый модуль, который внедряется в защищаемые процессы и решает задачи по контролю их целостности, сводя к минимуму возможность эксплуатации уязвимостей в них. Если обнаружены признаки атаки эксплойта на защищаемый процесс, KICS for Nodes выполняет определенную операцию: завершает его или сообщает о факте компрометации.

Рисунок 9. Настройка компонента «Защита от эксплойтов» в консоли KICS for Nodes

В связи с популярностью вредоносной криптографии в KICS for Nodes реализован компонент «Защита от шифрования», который проверяет обращения удаленных машин к файлам, расположенным в общих сетевых папках защищаемой рабочей станции. Если в действиях удаленного узла обнаружены признаки злонамеренного шифрования, программа блокирует его доступ к общим сетевым папкам на указанное в настройках KICS for Nodes время. Так же, как и в работе компонента постоянной защиты, блокировке подвергаются только SMB-сессии, а связь по другим протоколам не нарушается.

Рисунок 10. Настройка компонента «Защита от шифрования» в консоли KICS for Nodes

Проверка целостности прошивок ПЛК с помощью Kaspersky Industrial CyberSecurity for Nodes

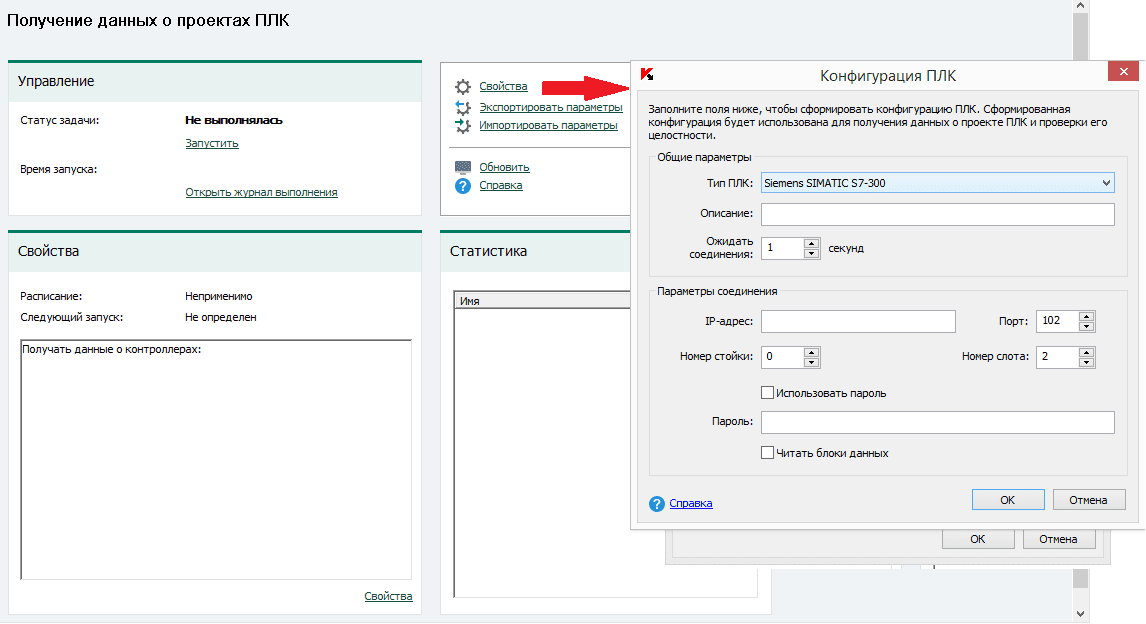

В функцию защиты промышленной сети входит проверка целостности проектов программируемого логического контроллера. Проект ПЛК представляет собой микропрограмму, хранящуюся в памяти контроллера и выполняющуюся в рамках технологического процесса.

Для работы данной функции необходимо сначала получить сведения об имеющихся ПЛК. После успешного подключения к контроллеру информация о его проекте будет принята за эталонную. В дальнейшем контрольная сумма проекта ПЛК будет сравниваться с эталонной моделью.

Рисунок 11. Настройки получения данных о проектах ПЛК в консоли KICS for Nodes

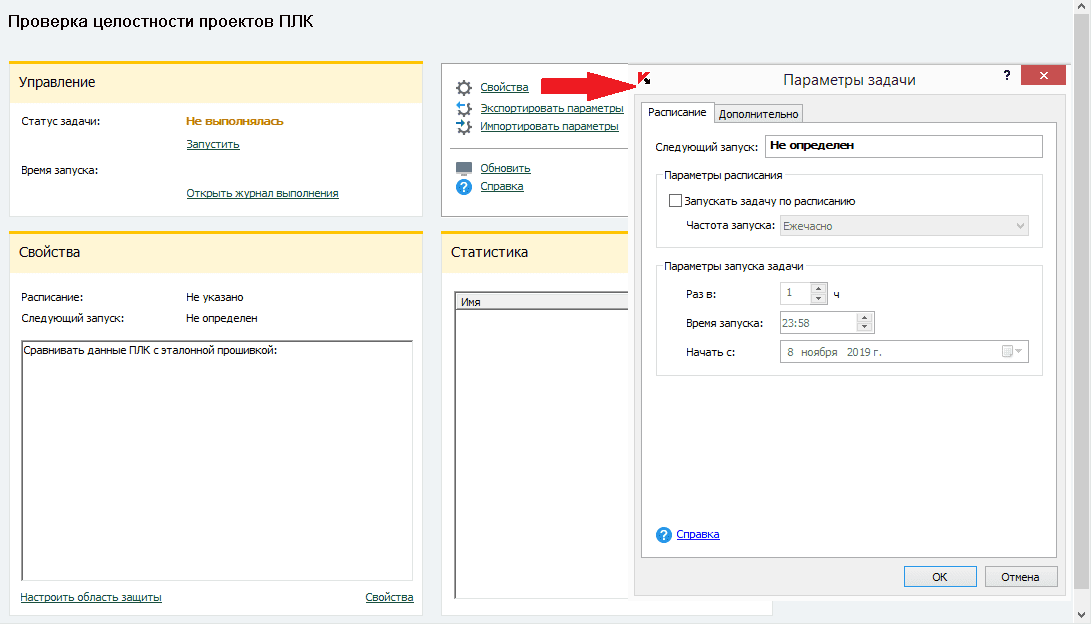

После успешной инвентаризации ПЛК следует настройка параметров задачи: учетной записи, с которой будет осуществляться проверка, расписания и интервала опроса, области защиты.

Рисунок 12. Настройка задачи «Проверка целостности проектов ПЛК» в консоли KICS for Nodes

Контроль активности рабочих станций с помощью Kaspersky Industrial CyberSecurity for Nodes

В связи с тем, что программное обеспечение АСУ ТП отличается от традиционного, а риски, связанные с нарушением работы промышленного объекта, несоизмеримо высоки, традиционные подходы к защите офисных машин не подходят для обороны промышленных компьютеров. В KICS for Nodes существует функциональность, которая позволяет в автоматическом режиме контролировать запуск программ, работу сетевого экрана Windows и беспроводные соединения, а также отслеживать подключаемые по USB внешние устройства.

Компонент «Контроль запуска программ» работает по принципу белого списка и автоматически оповещает и/или блокирует (в зависимости от настроек) запуск приложений, которые в нем не содержатся. Старт какой-либо программы также можно разрешить на основании репутации в KSN.

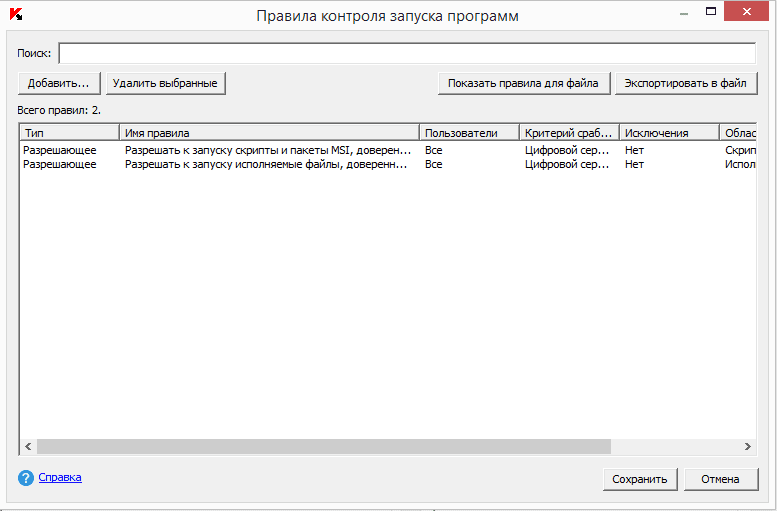

Рисунок 13. Настройка правил контроля запуска программ в консоли KICS for Nodes

Компонент содержит следующие параметры:

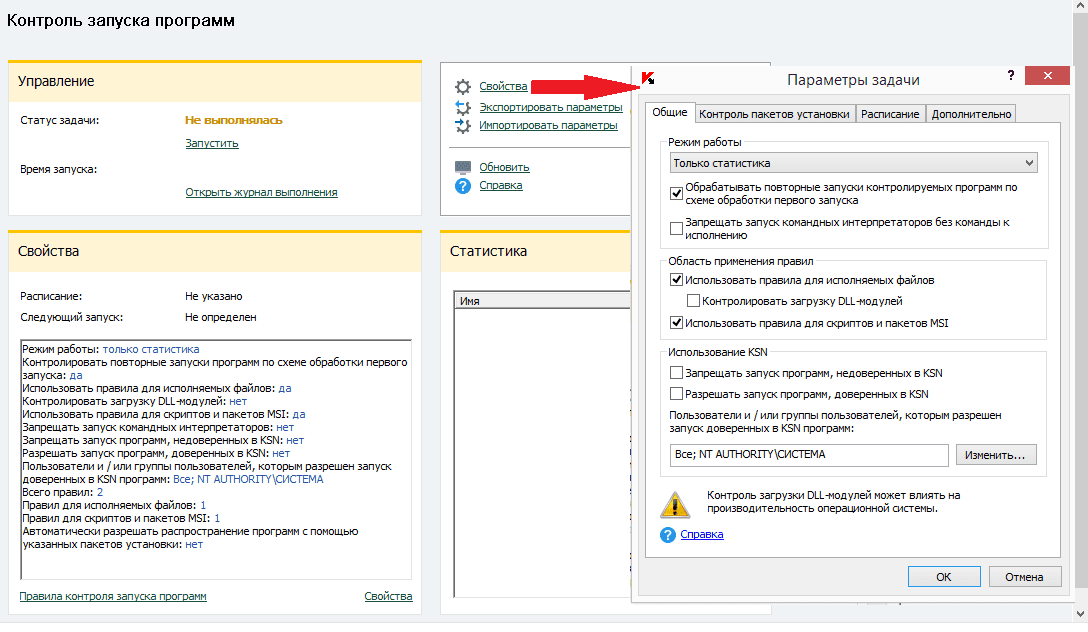

- режим работы задачи («статистический», при котором KICS for Nodes не будет блокировать запуск программ, даже если они не содержатся в белом списке, но будет формировать соответствующее сообщение, и «активный», который позволяет использовать только приложения, содержащиеся в белом списке);

- область применения правил (исполняемые файлы, скрипты и MSI-пакеты, DLL-модули);

- использование Kaspersky Security Network (привлекать или не привлекать данные о репутации программ из KSN);

- элемент «Контроль пакетов установки», который позволяет осуществлять инсталляцию программ и обновлений без необходимости перенастраивать белый список приложений;

- возможность запретить запуск командных интерпретаторов без исполняемых команд.

Рисунок 14. Настройка компонента «Контроль запуска программ» в консоли KICS for Nodes

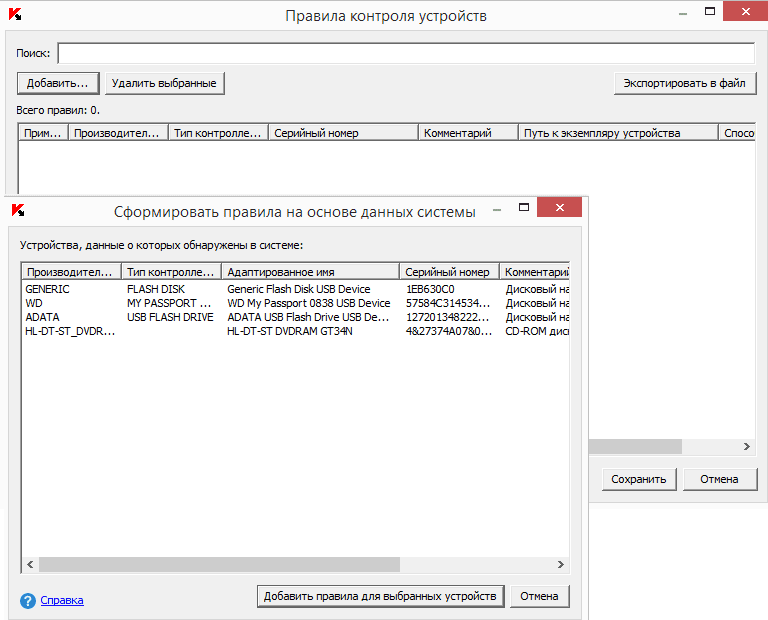

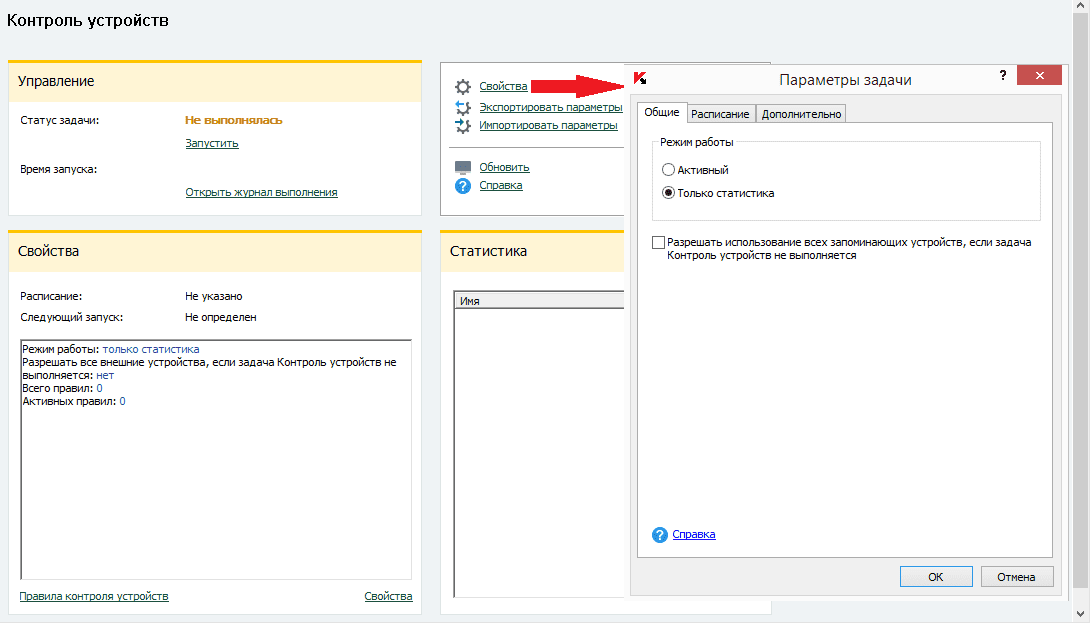

Компонент «Контроль устройств» управляет использованием внешних носителей информации, защищая рабочую станцию от угроз безопасности, возникающих по причине использования неразрешенных устройств, подключаемых через USB-разъем: флеш-накопителей или внешних приводов другого типа (например, считывателей гибких дисков или мобильных устройств MTP).

Рисунок 15. Настройка правил контроля устройств в консоли KICS for Nodes

При попытке подключения внешних устройств к защищаемой рабочей станции данный компонент блокирует их, если не находит для них разрешающих правил. Соответственно, в таком случае устройство получает статус недоверенного. «Контроль устройств» также имеет два режима работы: блокирующий и неблокирующий. Также KICS for Nodes содержит отдельный модуль, осуществляющий антивирусную проверку подключаемых USB-устройств. Это позволяет задать отдельную, более жесткую политику для проверки внешних устройств передачи данных.

Рисунок 16. Настройка компонента «Контроль устройств» в консоли KICS for Nodes

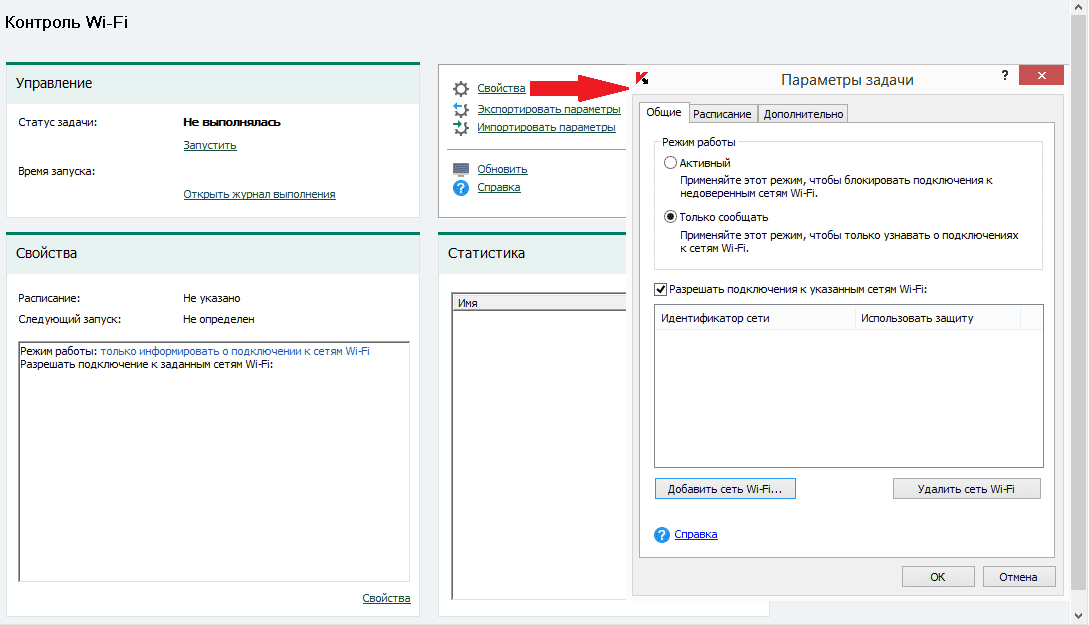

Компонент «Контроль Wi-Fi» служит для отслеживания попыток подключить защищаемую рабочую станцию к беспроводным сетям. Он также работает по принципу белого списка и блокирует соединения с любыми сетями Wi-Fi, если они не разрешены в параметрах задачи. Контроль может осуществляться в одном из двух режимов: активном, который описан выше, и в режиме регистрации, который только сообщает о подключениях к сетям Wi-Fi и фиксирует данную информацию в журнале выполнения задачи, не блокируя подключение защищаемой машины к беспроводным сетям.

Рисунок 17. Настройка компонента «Контроль Wi-Fi» в консоли KICS for Nodes

Компонент «Управление сетевым экраном», который не входит в набор рекомендуемой инсталляции и не устанавливается по умолчанию, позволяет передать KICS for Nodes монопольные права на управление встроенным межсетевым экраном Windows. Важно отметить, что эта часть продукта не выполняет фильтрацию сетевого трафика, а принимает на себя контроль параметров и правил сетевого экрана операционной системы и не допускает возможность его настройки другими способами. Раз в минуту KICS for Nodes опрашивает брандмауэр и контролирует статус его работы, а также проверяет состояние правил, добавленных после установки решения. Если параметры не совпадают, программа форсированно передает конфигурацию задачи сетевому экрану Windows.

Диагностика системы с помощью Kaspersky Industrial CyberSecurity for Nodes

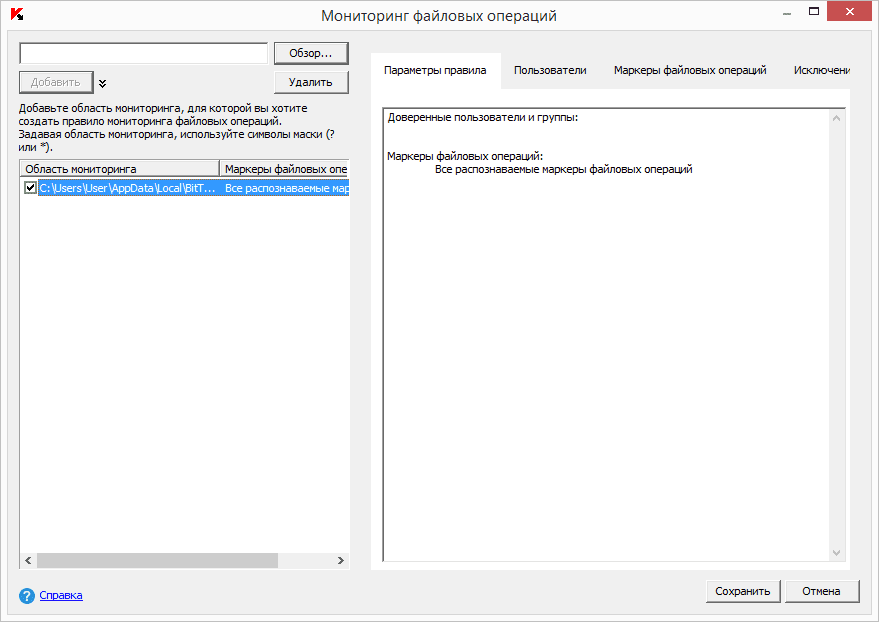

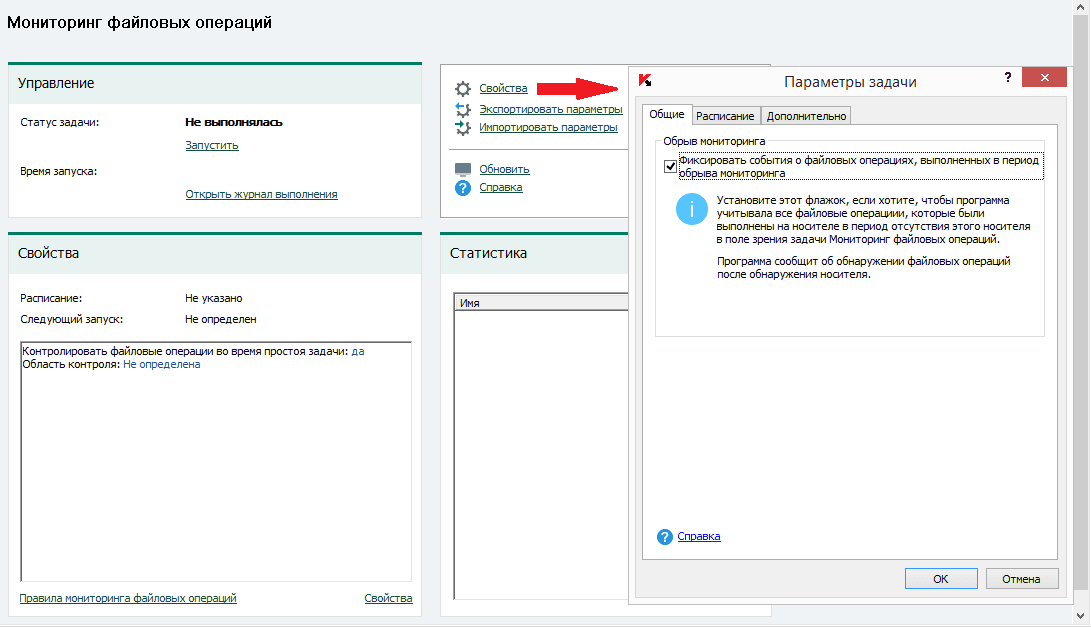

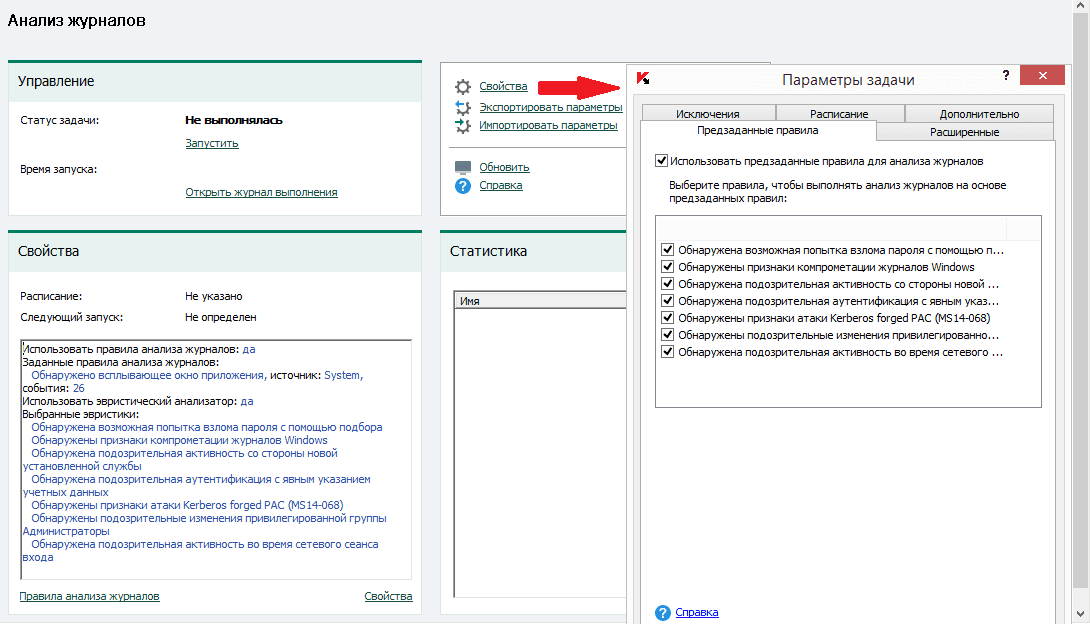

Диагностика включает два компонента: мониторинг файловых операций и анализ системных журналов Windows.

Рисунок 18. Настройка правил мониторинга файловых операций в консоли KICS for Nodes

Компонент «Мониторинг файловых операций» предназначен для отслеживания действий, выполненных с указанными файлами или папками. Мониторинг файловых операций осуществляется путем анализа USN-журнала файловой системы NTFS. Благодаря этому KICS for Nodes может сообщить о проводившихся операциях с файлами или папками, даже если они были сделаны в момент, когда продукт был отключен. Кроме того, анализ USN-журнала потребляет гораздо меньше ресурсов защищаемой машины, чем расчет хешей, а также дает больше информации о производимых действиях над наблюдаемыми объектами. Опционально возможно включить расчет хешей для выбранных пользователем файлов. Потребность в мониторинге файловых операций обусловлена тем, что в АСУ ТП некоторые объекты должны оставаться условно неизменными во время нормальной работы системы — например, проекты и файлы SCADA или лог-файлы, записи из которых нельзя удалять.

Рисунок 19. Настройка мониторинга файловых операций в консоли KICS for Nodes

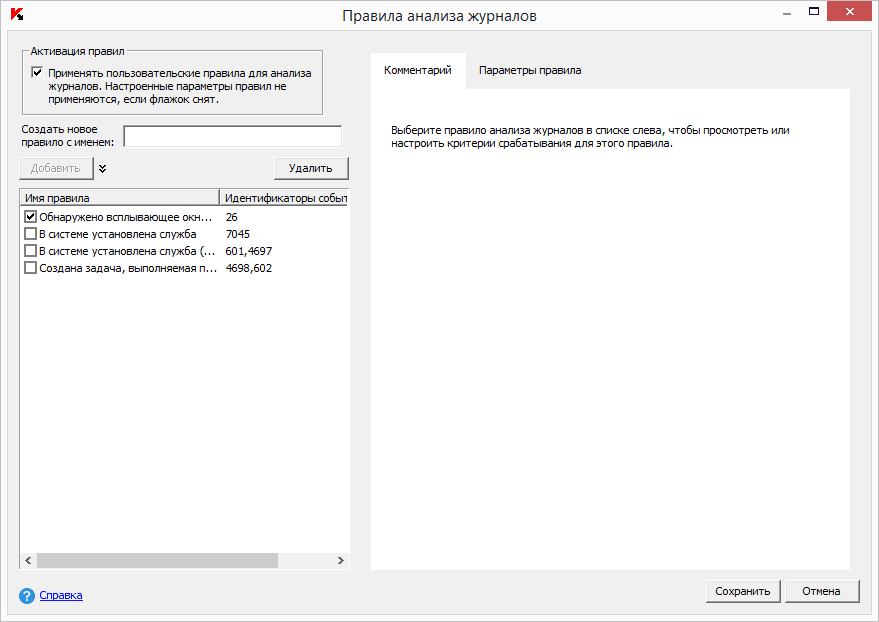

Компонент «Анализ журналов операционной системы» обеспечивает дополнительную защиту промышленных компьютеров за счет анализа журналов Windows. Функциональные возможности компонента можно условно поделить на две части. С одной стороны, он позволяет решить проблему анализа системных журналов. Анализ записей журналов Windows является хорошей практикой, но часто у специалистов по информационной безопасности не хватает на него времени. KICS for Nodes может отправить сообщение в консоль, если в анализируемых журналах появилось интересное пользователю событие. С другой стороны, встроенные механизмы корреляции способны найти в большом количестве событий взаимосвязи, сигнализирующие о вредоносной активности на защищаемом устройстве.

Рисунок 20. Настройка правил анализа журналов в консоли KICS for Nodes

Рисунок 21. Настройка компонента «Анализ журналов» в консоли KICS for Nodes

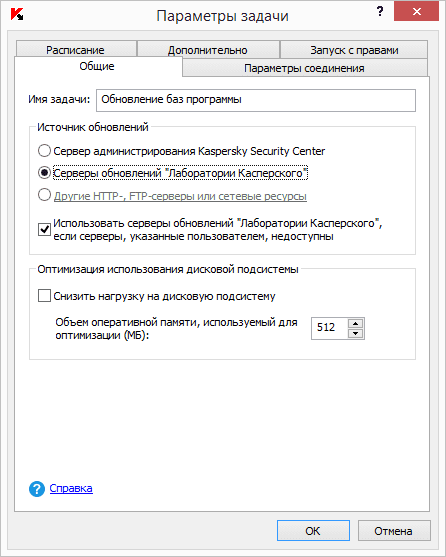

Обновление баз и модулей Kaspersky Industrial CyberSecurity for Nodes

Обновление является одной из самых важных задач для антивирусной защиты рабочей станции. В KICS for Nodes поддерживаются четыре задачи такого рода: актуализация сигнатурных баз, обновление модулей программного комплекса, копирование обновлений (загружает сигнатуры в указанное место без их установки; по умолчанию не активирована) и откат обновления баз (предназначена для тех случаев, когда, например, обновление завершилось с ошибкой; по умолчанию не активирована).

Для того чтобы не допустить ситуации, при которой новые версии баз не смогут корректно работать с уже установленным программным обеспечением, обновления KICS for Nodes тестируются на совместимость с разработками ведущих производителей АСУ ТП.

Задача «Обновление баз программы» копирует сигнатуры из источника обновлений на защищаемую рабочую станцию и мгновенно их использует в выполняющейся задаче постоянной защиты, т.е. не нуждается в перезагрузке узла и самого KICS for Nodes.

Задача «Обновление модулей программы» проверяет, доступны ли новые версии функциональных блоков программного комплекса. Изменения такого рода могут быть срочными (устраняют ошибки и уязвимости в компонентах KICS for Nodes) и плановыми (добавляют новые / улучшают существующие функции). В отличие от обновления баз, они могут требовать перезагрузки рабочей станции и / или перезапуска KICS for Nodes в зависимости от каждого конкретного обновления.

Обновление баз и модулей может выполняться одним из следующих способов.

- Локальная загрузка данных с помощью специальной утилиты Kaspersky Update Utility на компьютер, имеющий доступ в интернет. Затем базы копируются на переносной носитель информации и передаются в промышленный сегмент для обновления KICS for Nodes. Каждая машина может быть обновлена отдельно; также возможно централизованное обновление через Kaspersky Security Center.

- Загрузка через интернет — либо сразу на KICS for Nodes, либо на KSC, используемый для управления продуктом.

По этому поводу стоит отметить, что KSC поддерживает иерархию инсталляций. Один из наиболее распространенных сценариев развертывания заключается в том, чтобы расположить родительский KSC в зоне общего пользования, а дочерний — в промышленном сегменте. Обновления в этом случае скачиваются родительским KSC и передаются на дочерний.

Рисунок 22. Настройка компонента «Обновление баз программы» в консоли KICS for Nodes

Помимо общей оптимизации, характерной для всего комплекса KICS for Nodes, в модуле обновления баз и компонентов также поддерживается важная для промышленных систем функция, рассчитанная на оптимизацию использования дисковой подсистемы: при выполнении задачи «Обновление баз программы» файлы размещаются на виртуальном диске в оперативной памяти.

Выводы

Kaspersky Industrial CyberSecurity for Nodes 2.5 является одним из компонентов комплексного решения Kaspersky Industrial CyberSecurity, предназначенного для защиты промышленных систем от современных киберугроз. KICS for Nodes является промышленным антивирусом для защиты промышленных компьютеров, но со множеством специализированных надстроек, которые способны обеспечить надлежащий уровень защиты производственной инфраструктуры.

Достоинства

- Защита от традиционных угроз компьютерной безопасности: заражения вредоносным программным обеспечением, запуска несовместимых программ, несанкционированного удаленного управления и т.д.

- Защита от целевых атак на АСУ ТП: компрометации SCADA, HMI, изменения проекта ПЛК и т.д.

- Гибкие настройки исключений для недопущения ложных срабатываний.

- Установка и удаление без перезагрузки системы.

- Обновление баз сигнатур без перезапуска системы и KICS for Nodes.

- Возможность работы в полностью неблокирующем режиме, в том числе с обнаружением угроз нулевого дня.

- Минимальное потребление ресурсов.

- Быстрая установка и интуитивно понятная конфигурация каждого модуля.

- Возможность централизованного администрирования через Kaspersky Security Center.

Недостатки

- Отсутствие кроссплатформенности на момент написания обзора (в конце декабря выйдет KICS for Nodes для Linux).

Editing general application settings

Editing general application settings

Root privileges are required to change application settings.

To edit the general application settings:

- Save the general application settings to the configuration file using the —get-app-settings command:

kics-control [-T] --get-app-settings --file <configuration file path> - Open the created configuration file, edit the necessary settings, and save the changes.

- Import the settings from the configuration file into the application using the —set-app-settings command:

kics-control [-T] --set-app-settings --file <configuration file path>To enable use of Kaspersky Security Network, run the

kics-control --set-settingscommand with the--accept-ksnflag as follows:kics-control --set-app-settings UseKSN=Basic|Extended --accept-ksn.

Kaspersky Industrial CyberSecurity for Linux Nodes applies the new values of settings after it restarts.

You can use the created configuration file to import the settings into the application installed on another device.

The kics-control —get-app-settings command

The kics-control --get-app-settings command displays the general application settings. You can also use this command to export the general application settings to a configuration file.

Command syntax

kics-control [-T] --get-app-settings [--file <configuration file path>] [--json]

Arguments and keys

--file <configuration file path> – path to the configuration file where the application settings will be saved. If you specify the name of a file without specifying its path, the file will be created in the current directory. If a file with the specified name already exists in the specified path, it will be overwritten. If the specified directory cannot be found on the disk, the configuration file will not be created. If you do not specify the —file option, the general application settings will be displayed on the console.

--json – format of the configuration file where the application settings will be saved. If a file format is not specified, the settings will be exported to an INI file. If the import fails, an error is displayed.

Example:

Export the general application settings to a file named kics_config.ini. Save the created file in the current directory:

kics-control --get-app-settings --file kics_config.ini

The kics-control —set-app-settings command

The kics-control --set-app-settings command sets the general application settings using the command options or imports the general application settings from the specified configuration file.

Command syntax

kics-control [-T] --set-app-settings <setting name>=<setting value> <setting name>=<setting value>

kics-control [-T] --set-app-settings --file <configuration file path> [--json]

Arguments and keys

--file <configuration file path> – full path to the configuration file to import the settings into the application.

--json – format of the configuration file to import the settings into the application. If a file format is not specified, the application attempts to import settings from an INI file.

Examples:

Import general application settings into the application from the /home/test/kics_config.ini configuration file:

kics-control --set-app-settings --file /home/test/kics_config.ini

Set the detail level for the trace log to low:

kics-control --set-app-settings TraceLevel=NotDetailed

Add a mount point to be excluded from scans by tasks that use a file operation interceptor (File Threat Protection and Anti-Cryptor):

kics-control --set-app-settings ExcludedMountPoint.item_0000="/data"

Following with “Whitelisting” topic for protecting industrial computers, today we will talk about the step before its configuration, and how to protect our systems with Kaspersky´s KICS for Nodes solution.

Once we have deployed KICS for Nodes modules, the next step is to make an inventory of the software installed on these computers to permit or deny its execution. As mentioned in the post named “KICS for Nodes, Parte II” before that, we have to proceed with an antivirus scan to be sure that the target host is not infected by any piece of malware. If this occurs and it is under a running process, it could be authorized in the whitelist.

For this reason, we will set up a task to scan the system before creating a Whitelist. However, this step must be done keeping in mind that we can impact negatively on the host´s performance when the antimalware software starts to analyze the system. And, of course the tasks related with the process under control.

First of all, we will select the task called “On demand Scan”.

Then you must specify which areas will be analyzed and apply security level. Keep in mind that a deeper inspection will consume more hardware and system resources and take more time.

By default, there are a set of predefined profiles that includes more or less actions during the scan.

Nevertheless, it is possible to make a customized profiles by defining a lot of parameters according your preferences. You will find it in the “General”, “Actions” and “Performance” tabs and in all subset parameters, as you can see in pictures below. It includes what to do if a piece of malware is detected, objects to scan, extensions, and so on.

Here I will point out the “Excluded Files” option. The first analysis that it is recommended, is to scan the hard disc drives as much as possible to find a malware. But once we do it, a re scan of some folders which have a large number of files, could not be needed. For example, SIEMENS TIA Portal software suite that can occupy several gigabytes in the installed modules. If we do it and reduce the time scan, we must assume that if there is a piece of malware in that folder it will not be detected.

Finally we will enable or disable the heuristic module and if it is activated how must, it will works to find code that is not in the antivirus database.

When everything is defined the task will be ready to be applied. According to the enabled features, light or deeper analysis, among other configurations, will determine the time needed to complete the scan will be short or long.

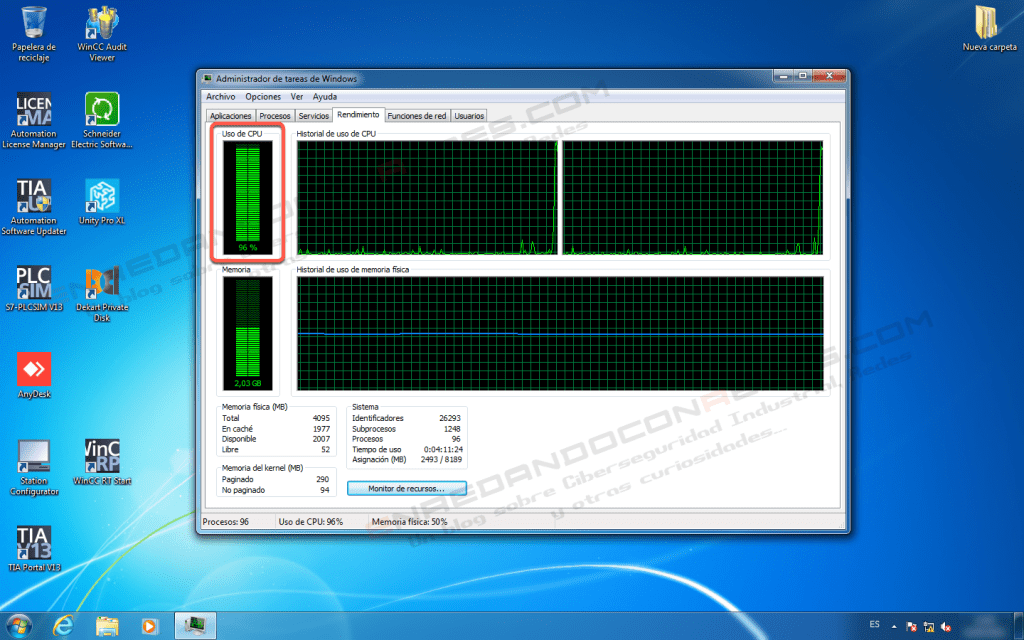

But it is not this aspect on I want to focus on, at the time. I want to show you how an antivirus scan can impact on system behavior, and the amount of resources that could be consumed. In the picture below you can see a idle PC with SIEMENS TIA portal V13, Schneider Electric, installed. The usage of CPU can vary from 1 to 10 percent or even 0 percent when I took the screenshot. The memory has a baseline around 2 GB.

But what happens when the scan starts? The CPU usage increases to 96 percent.

After several seconds we can see that the memory increases and the CPU consumption can vary but is constantly high around 80-90 percent.

This is very important to notice because if we run an antivirus scan, we could impact negatively on system´s resources and in consequence the tasks associated to the industrial process.

This is one reason about why we must be aware how to run some tasks on systems, and why is important to schedule them or configure them with other features.

As we know some facilities and industries work 24x7x365 and do not stop their activities unless is necessary for production, preventive maintenance or other mandatory tasks. For these reasons sometimes will not have a time window to run an Antivirus scan, so we could be forced to run it without impacting on the performance during operation hours.

If this occurs, we are able to check “Perform task in background mode” in the task options. Doing this, we will modify and reduce the task priority in the operating system.

For a better understanding, following the complete description of this feature that you can find in the KICS for Nodes Administrator´s Guide

The check box modifies the priority of the task.

If the check box is selected, the task priority in the operating system is reduced. The operating system provides resources for performing the task based on the CPU load and protected device file system load from other Kaspersky Industrial CyberSecurity for Nodes tasks and other applications. As a result, task performance will decrease during periods of increased loads and will increase at lower loads.

If the check box is cleared, the task will start and run with the same priority as the other Kaspersky Industrial CyberSecurity for Nodes tasks and other applications. In this case, the task performance increases.

The check box is cleared by default.

That’s all for now, stay tuned for the next one.

See you!

Содержание

- Kaspersky industrial cybersecurity for linux nodes

- Kaspersky industrial cybersecurity for linux nodes

- Общие параметры Kaspersky Industrial CyberSecurity for Linux Nodes

- Kaspersky industrial cybersecurity for linux nodes

- General settings of Kaspersky Industrial CyberSecurity for Linux Nodes

Kaspersky industrial cybersecurity for linux nodes

Сценарий описывает установку и первоначальную настройку Kaspersky Industrial CyberSecurity for Linux Nodes, а также установку и настройку пакета Агента администрирования.

Установка и первоначальная настройка Kaspersky Industrial CyberSecurity for Linux Nodes и Kaspersky Security Center состоит из следующих этапов:

После завершения установки Kaspersky Industrial CyberSecurity for Linux Nodes запустите скрипт послеустановочной настройки. Выполнение первоначальной настройки необходимо для включения защиты вашего компьютера. Скрипт послеустановочной настройки входит в пакет Kaspersky Industrial CyberSecurity for Linux Nodes.

На этапе первоначальной настройки можно вручную указать значения параметров или использовать конфигурационный файл первоначальной настройки для выполнения первоначальной настройки автоматически. При необходимости можно изменить значения параметров в конфигурационном файле первоначальной настройки.

После установки Агента администрирования настройте его параметры.

Для управления Kaspersky Industrial CyberSecurity for Linux Nodes с помощью Kaspersky Security Center необходимо установить плагин управления Kaspersky Endpoint Security. Дополнительная информация приведена в документации Kaspersky Security Center.

Для доступа к файлам и директориям программы во время установки, а также во время загрузки и применения обновления программы, требуются root-права.

Источник

Kaspersky industrial cybersecurity for linux nodes

Kaspersky

Industrial

CyberSecurity

Kaspersky Industrial CyberSecurity

Обучение и повышение

«Лаборатория Касперского» защищает

промышленные инфраструктуры

Число атак на промышленные системы, в частности на системы АСУ ТП и SCADA, продолжает расти. Как показали атаки Stuxnet и BlackEnergy, всего одного зараженного USB-накопителя или одного фишингового письма может оказаться достаточно, чтобы злоумышленники проникли в изолированную сеть. При этом традиционные решения не способны защитить промышленные среды от специализированных киберугроз. Именно поэтому сегодня как никогда важен выбор надежного партнера, который обладает экспертизой в области промышленной кибербезопасности и готов предложить комплексное решение, способное защитить индустриальную среду от актуальных угроз.

Kaspersky Industrial CyberSecurity – новые возможности, новые технологии

17 марта в 11:00 по московскому времени «Лаборатория Касперского» проведет бесплатный вебинар с обзором новых возможностей Kaspersky Industrial CyberSecurity. Зарегистрируйтесь сейчас!

Отчет Forrester Consulting

Исследование общего экономического эффекта (Total Economic Impact™) продукта KICS

Сертификат соответствия продукта KICS требованиям ФСТЭК России

«Перед “Лабораторией Касперского” стояла задача обеспечить кибербезопасность промышленных компьютеров и SCADA-серверов, без изменения конфигурации АСУ ТП и влияния на технологический процесс. Поставленная задача была успешно выполнена».

«Мы высоко ценим их опыт в области обеспечения кибербезопасности промышленных систем, высокий профессионализм и комплексность их решения по сравнению с другими поставщиками. Всё это позволило создать благоприятные условия для развития целостной стратегии безопасности в нашей компании».

«Решение Kaspersky Industrial CyberSecurity учитывает реальные потребности нашего предприятия и отвечает основным требованиям по обеспечению кибербезопасности технологических процессов. Уверен, что сотрудничество Группы НЛМК и “Лаборатории Касперского” не ограничится пилотным проектом, а станет началом перспективного технологического партнерства».

Advanced Endpoint Protection: Ransomware Protection test. https://t.co/WciuEpcPxO

Security solutions like to say they repel ransomware, how good are they when it comes to protecting business assets? This test was commissioned by @kaspersky and performed by AV-TEST. pic.twitter.com/12x2AGrYag

Kaspersky scores 100% protection rate on ransomware attacking corporate networks in the latest test from @avtestorg.

How does your security solution stack up against #ransomware? Learn more and check the full report 👇 https://t.co/i75l1swLwQ

Kaspersky’s Industrial Cybersecurity Lead @shipulin_anton gives a talk on ransomware in an industrial environment at the XVI International Congress on Experiences in Industrial Cybersecurity-Europe by @info_CCI, on 29/9 in Madrid. https://t.co/5ps8SIH3h4 #ccicon2022 #cci2022xvi pic.twitter.com/skfyeB3kIi

— Kaspersky Industrial CyberSecurity (@KasperskyICS) September 28, 2022

C ростом числа и сложности киберугроз для промышленных сред на первый план выходит вопрос выбора технологического партнера, способного предложить комплексное решение в области безопасности критической инфрастркутуры. Свяжитесь со специалистами «Лаборатории Касперского» и узнайте больше о решении Kaspersky Industrial CyberSecurity.

Источник

Общие параметры Kaspersky Industrial CyberSecurity for Linux Nodes

В этом разделе описаны общие параметры Kaspersky Industrial CyberSecurity for Linux Nodes.

Общие параметры конфигурационного файла имеют следующие значения:

По умолчанию указана стандартная директория конфигурационного файла Samba на компьютере.

После изменения значения этого параметра требуется перезапустить программу.

Значение по умолчанию: /etc/samba/smb.conf

По умолчанию указана стандартная директория конфигурационного файла NFS на компьютере.

После изменения значения этого параметра требуется перезапустить программу.

Значение по умолчанию: /etc/exports

Директория, в которой хранятся файлы трассировки программы.

Если вы указываете другую директорию, убедитесь, что она разрешена на чтение и запись для учетной записи, с правами которой работает Kaspersky Industrial CyberSecurity for Linux Nodes.

После изменения значения этого параметра требуется перезапустить программу.

Значение по умолчанию: /var/log/kaspersky/kesl

Уровень детализации журнала трассировки.

Detailed – наиболее детализированный журнал трассировки.

NotDetailed – журнал трассировки содержит оповещения об ошибках.

None – не создает журнал трассировки.

Максимальное количество файлов трассировки программы.

Файлы трассировки для текущего и для завершенных процессов трассировки считаются отдельно. Например, если для параметра TraceMaxFileCount указано значение 2, то максимально может храниться 4 файла трассировки: два файла для текущего процесса трассировки и два файла для завершенных процессов.

После изменения значения этого параметра требуется перезапустить программу.

Максимальный размер файла трассировки программы (в мегабайтах).

После изменения значения этого параметра требуется перезапустить программу.

Блокирование доступа к файлам, длина полного пути к которым превышает заданное значение параметра, в байтах.

Если длина полного пути к проверяемому файлу превышает значение этого параметра, задачи антивирусной проверки пропускают такой файл при проверке.

Этот параметр недоступен для операционных систем, в которых используется технология fanotify.

Включает или выключает обнаружение легальных программ, которые могут быть использованы злоумышленником для нанесения вреда компьютеру или данным пользователя.

Yes – включить обнаружение легальных программ, которые могут быть использованы злоумышленником для нанесения вреда компьютеру или данным пользователя.

No – выключить обнаружение легальных программ, которые могут быть использованы злоумышленником для нанесения вреда компьютеру или данным пользователя.

Включает или отключает проверку пространств имен и Docker-контейнеров.

Yes – включить проверку пространств имен и Docker-контейнеров.

No – выключить проверку пространств имен и Docker-контейнеров.

Адрес файла или сетевого Docker-сокета.

Действие над Docker-контейнером при обнаружении зараженного объекта.

Действия над зараженным объектом внутри Docker-контейнера описаны в параметрах соответствующей задачи.

StopContainerIfFailed – остановить Docker-контейнер, если не удалось вылечить зараженный объект.

StopContainer – остановить Docker-контейнер при обнаружении зараженного объекта.

Skip – не выполнять никаких действий над Docker-контейнерами при обнаружении зараженного объекта.

Показывает, блокирует ли программа файлы при проверке.

Full – блокировать файлы при проверке.

Info – не блокировать файлы при проверке, при обнаружении зараженного объекта фиксировать события в журнале событий.

Значение по умолчанию: Full

Включает или выключает участие в Kaspersky Security Network.

No – выключить участие в Kaspersky Security Network.

Basic – включить участие в Kaspersky Security Network без отправки статистики.

Extended – включить участие в Kaspersky Security Network с отправкой статистики.

Включает или выключает использование прокси для Kaspersky Security Network, активации программы и обновлений.

Yes – включить использование прокси.

No – выключить использование прокси.

Максимальное количество событий, которые будет хранить Kaspersky Industrial CyberSecurity for Linux Nodes. При превышении заданного количества событий Kaspersky Industrial CyberSecurity for Linux Nodes удаляет наиболее давние события.

Включает или выключает запись информации о событиях в syslog. В некоторых случаях программа не может создать и сохранить событие. В этом случае информация сохраняется в syslog.

Yes – включить запись информации о событиях в syslog.

No – выключить запись информации о событиях в syslog.

Файл базы данных, в которой Kaspersky Industrial CyberSecurity for Linux Nodes сохраняет информацию о событиях.

Точка монтирования, которую требуется исключить из области проверки для задач, использующих перехват файловых операций (Защита от файловых угроз и Защита от шифрования). Можно указать несколько точек монтирования, которые требуется исключить из проверки.

AllRemoteMounted – исключать из проверки все удаленные директории, смонтированные на компьютере с помощью протоколов SMB и NFS.

Mounted:NFS – исключать из проверки все удаленные директории, смонтированные на компьютере с помощью протокола NFS.

Mounted:SMB – исключать из проверки все удаленные директории, смонтированные на компьютере с помощью протокола NFS.

/Mnt – исключать из проверки объекты, находящиеся в директории /mnt (включая вложенные директории), используемой в качестве временной точки монтирования съемных дисков.

– исключать из проверки объекты, находящиеся в директориях, имена которых содержат указанную маску.

Можно использовать символ * (звездочка) для формирования маски для имени файла или директории. Один символ * можно указать вместо любого набора символов (включая пустой набор), предшествующего символу / в имени файла или директории. Например, /dir/*/file или /dir/*/*/file.

Два последовательно идущих символа * можно указать вместо любого набора символов (включая пустой набор) в имени файла или директории, включающего символ /. Например, /dir/**/file*/ или /dir/file**/.

Маску ** можно использовать в имени директории только один раз. Например, /dir/**/**/file – это неправильная маска.

Источник

Kaspersky industrial cybersecurity for linux nodes

Вы можете менять значения параметров Kaspersky Industrial CyberSecurity for Linux Nodes из командной строки.

Ниже приведены правила использования команд Kaspersky Industrial CyberSecurity for Linux Nodes:

Указать значение параметра URL для пользовательского источника обновлений для задачи обновления (ID=6) из командной строки:

SourceType=Custom CustomSources.item_0000.URL=http://site.domain/path CustomSources.item_0000.Enabled=Yes

Вывод справки о командах Kaspersky Industrial CyberSecurity for Linux Nodes

Выводит справку о командах Kaspersky Industrial CyberSecurity for Linux Nodes.

Вывод событий Kaspersky Industrial CyberSecurity for Linux Nodes

Включает вывод событий Kaspersky Industrial CyberSecurity for Linux Nodes.

Команды управления параметрами Kaspersky Industrial CyberSecurity for Linux Nodes settings и задачами

Префикс; указывает на то, что команда принадлежит к группе команд управления параметрами Kaspersky Industrial CyberSecurity for Linux Nodes / управления задачами (необязательный).

Выводит общую информацию о Kaspersky Industrial CyberSecurity for Linux Nodes.

Возвращает общие параметры Kaspersky Industrial CyberSecurity for Linux Nodes.

Устанавливает общие параметры Kaspersky Industrial CyberSecurity for Linux Nodes.

Возвращает список существующих задач Kaspersky Industrial CyberSecurity for Linux Nodes.

Выводит состояние указанной задачи.

Создает задачу указанного типа; импортирует в задачу параметры из указанного конфигурационного файла.

Приостанавливает задачу. Приостановить задачу Обновление невозможно.

Возобновляет задачу. Возобновить задачу Обновление невозможно.

Выводит параметры задачи.

Устанавливает параметры задачи.

Импортирует параметры программы в конфигурационный файл.

Восстанавливает значения по умолчанию для параметров задачи.

Создает файл в формате JSON для интеграции с Microsoft Operations Management Suite.

Команды управления ключами

Префикс; указывает на то, что команда принадлежит к группе команд управления ключами.

Добавляет активный ключ.

Добавляет дополнительный ключ.

Удаляет активный ключ.

Удаляет дополнительный ключ.

Выводит информацию о ключе.

Команды для задачи Управление сетевым экраном

Добавляет новое правило.

Изменяет приоритетность правила.

Добавляет в зону IP-адрес.

Удаляет из зоны IP-адрес.

Команды для задачи Защита от шифрования

Отображает список заблокированных компьютеров.

Разблокирует недоверенные компьютеры.

Команда для задачи проверки Docker-контейнеров и образов

Создает временную задачу проверки Docker-контейнеров с параметрами пользовательской задачи проверки контейнеров (название задачи: Custom_Container_Scan, идентификатор задачи: 19). После завершения проверки временная задача автоматически удаляется. Можно указать имена или маски имен контейнеров и образов. Можно также указать идентификаторы контейнеров и образов.

Команды управления пользователями

Выводит список пользователей и ролей.

Присваивает роль определенному пользователю.

Отзывает роль у определенного пользователя.

Команды управления хранилищами

Префикс; указывает на то, что команда принадлежит к группе команд управления хранилищами.

Очищает хранилище, полностью или выборочно.

Выводит информацию об объектах в хранилище.

Максимальное количество объектов, о которых выводится информация.

Количество записей, на которое следует отступить от начала выборки.

Восстанавливает объект из хранилища.

Команды управления журналом событий

Префикс; указывает на то, что команда принадлежит к группе команд управления журналом событий.

Максимальное количество событий, о которых выводится информация.

Выводит информацию о событиях по фильтру из журнала событий или указанного файла ротации.

Количество записей, на которое следует отступить от начала выборки.

Имя файла базы данных.

Команды управления расписанием задач

Устанавливает параметры расписания задачи или импортирует их в задачу из конфигурационного файла.

Выводит параметры расписания задачи.

Расписание запуска задачи.

PS – запускать задачу после запуска Kaspersky Industrial CyberSecurity for Linux Nodes.

BR – запускать задачу после обновления антивирусных баз.

Время запуска задачи.

Интервал запуска задачи, если несколько задач запущены одновременно (в минутах).

Включает или выключает запуск пропущенной задачи после запуска Kaspersky Industrial CyberSecurity for Linux Nodes.

Чтобы настроить запуск задачи каждые 10 часов, укажите следующие параметры:

Чтобы настроить запуск задачи каждые 10 минут, укажите следующие параметры:

Чтобы настроить запуск задачи 15-го числа каждого месяца, укажите следующие параметры:

Чтобы настроить запуск задачи каждый вторник, укажите следующие параметры:

Sta r tTime=18:01:30;Tue

Ran d omInterval=99

Чтобы настроить запуск задачи через каждые 11 дней, укажите следующие параметры:

Источник

General settings of Kaspersky Industrial CyberSecurity for Linux Nodes

This section describes general settings of Kaspersky Industrial CyberSecurity for Linux Nodes.

General settings of the configuration file have the following values:

Directory that stores the Samba configuration file. The Samba configuration file is needed to ensure that the AllShared or Shared:SMB values are applied for the Path option.

The standard directory of the SAMBA configuration file on the computer is specified by default.

Application restart is required after changing this setting.

Default value: /etc/samba/smb.conf

Directory that stores the NFS configuration file. The NFS configuration file is needed to ensure that the AllShared or Shared:NFS values are applied for the Path option.

The standard directory of the NFS configuration file on the computer is specified by default.

Application restart is required after changing this setting.

Default value: /etc/exports

Directory that stores the application trace files.

If you specify a different directory, make sure that the account under which Kaspersky Industrial CyberSecurity for Linux Nodes is running has read/write permissions for this directory.

Application restart is required after changing this setting.

Default value: /var/log/kaspersky/kesl

Trace log level of detail.

Detailed —Most detailed trace log

NotDetailed —The trace log contains error notifications

None —Does not create a trace log

Default value: None

Specifies the maximum number of the application trace files.

Trace files for the current tracing process and from completed tracing processes are counted separately. For example, if the TraceMaxFileCount is set to two, then maximum four trace files can be stored: two files for the current tracing process and two files for previous processes.

Application restart is required after changing this setting.

Available values: 1 – 10000

Specifies the maximum size of an application trace file (in megabytes).

Application restart is required after changing this setting.

Available values: 1 – 1000

Blocks access to files for which the full path length exceeds the defined parameter value specified in bytes.

Af the complete path to the file being scanned exceeds the value of this setting, virus scan tasks skip this file during scanning.

This setting is not available on operating systems that use fanotify technology.

Available values: 4096 – 33554432

Default value: 16384

Enables or disables the detection of legitimate software that could be used by hackers to harm computers or data of users.

Yes —Enable the detection of legitimate software that could be used by hackers to harm computers or data of users

No —Disable the detection of legitimate software that could be used by hackers to harm computers or data of users

Enables or disables the scanning of the name spaces and Docker containers.

Yes —Enable the scanning of the name spaces and Docker containers

No —Disable the scanning of the name spaces and Docker containers

Address of a file or network Docker socket.

Default value: /var/run/docker.sock

Action to be performed on a Docker container when an infected object is detected.

Actions on an infected object inside the Docker container are specified in the respective task settings.

StopContainerIfFailed —Stop the Docker container if an infected object disinfection failed

StopContainer —Stop the Docker container when an infected object is detected

Skip —Do not perform any action on the Docker container when an infected object is detected

Default value: StopContainerIfFailed

Specifies whether the application blocks files during the scan.

Full —Block files during the scan

Info —Do not block files during the scan, log an event if an infected object is detected

Default value: Full

Enables or disables participation in Kaspersky Security Network.

No —Disable participation in Kaspersky Security Network

Basic —Enable participation in Kaspersky Security Network without sending statistics

Extended —Enable participation in Kaspersky Security Network with sending statistics

Enables or disables use of a proxy for Kaspersky Security Network, activation of the application, and updates.

Yes —Enable use of a proxy

No —Disable use of a proxy

Maximum number of events that will be stored by Kaspersky Industrial CyberSecurity for Linux Nodes. When the specified number of events is exceeded, Kaspersky Industrial CyberSecurity for Linux Nodes deletes the oldest events.

Default value: 500000

Maximum number of Scan_File tasks that a non-privileged user can simultaneously start on a computer. This parameter does not limit the number of tasks that a user with root privileges can start. If the value 0 is defined, a non-privileged user cannot start Scan_File tasks.

Available values: 0 – 4294967295

Enables or disables the logging of information about events to syslog. In certain cases, the application cannot generate and save an event. Then information is saved to syslog.

Yes —Enable the logging of information about events to syslog

No —Disable the logging of information about events to syslog

Database file in which Kaspersky Industrial CyberSecurity for Linux Nodes saves information about events.

Default value: /var/opt/kaspersky/kesl/events.db

Specifies the mount points to be excluded from scan by tasks that use file operation interceptor (File Threat Protection and Anti-Cryptor). You can specify several mount points to be excluded from a scan.

AllRemoteMounted —Exclude all remote directories mounted on the computer using the SMB and NFS protocols

Mounted:NFS —Exclude all remote directories mounted on the computer using the NFS protocol

Mounted:SMB —Exclude all remote directories mounted on the computer using the SMB protocol

/mnt —Exclude objects in the /mnt directory (including subdirectories), which is used as the temporary mount point for removable drives

—Exclude objects in directories, whose names contain the specified mask

You can use the * (asterisk) character to form a file or directory name mask. One * character takes the place of any set of characters (including an empty set) to the / character in the file or directory name. For example, /dir/*/file or /dir/*/*/file.

Two consecutive * characters take the place of any set of characters (including an empty set) in the file or directory name, including the / character. For example, /dir/**/file*/ or /dir/file**/.

The ** mask can be used only once in a directory name. For example, /dir/**/**/file is an incorrect mask.

Mount points must be specified in the same way as they are displayed in the mount command output.

Источник