Вирус

( компьютерный,

программный) – исполняемый программный

код или интерпретируемый набор инструкций,

обладающий свойствами несанкционированного

распространения и самовоспроизведения.

Созданные дубликаты компьютерного

вируса не всегда совпадают с оригиналом,

но сохраняют способность к дальнейшему

распространению и самовоспроизведению.

В

зависимости от

среды обитания вирусы

бывают сетевые, файловые и загрузочные.

Сетевые вирусы распространяются по

компьютерной сети. Файловые вирусы

размещаются в исполняемых файлах.

Загрузочные вирусы внедряются в

загрузочные сектора (области) внешних

запоминающих устройств.

По способу

заражения компьютерные

вирусы делятся на резидентные и

нерезидентные. Резидентные вирусы после

их инициализации полностью или частично

перемещаются из среды обитания (сеть,

загрузочный сектор, файл) в оперативную

память ЭВМ, где могут находиться

продолжительное время, отслеживая

появление доступной для заражения

жертвы. В отличие от резидентных

нерезидентные вирусы попадают в

оперативную память ЭВМ только на время

активности, в течение которого выполняют

деструктивную функцию. Затем вирусы

полностью покидают вместе с

программой-носителем оперативную

память, оставаясь в среде обитания.

Билет №28

Антивирусные

программные и программно-аппаратные

средства применяются для решения

следующих основных задач: — обнаружение

вирусов в КС; — блокирование работы

программ-вирусов; —

удаление вирусов и восстановление

ресурсов КС.

Существующие

в настоящее время программные средства

антивирусной защиты бывают следующих

видов: -программы-детекторы; —

программы-фильтры; —

программы-ревизоры; —

программы-доктора, или фаги; —

программы-вакцины или иммунизаторы.

Программы-детекторы позволяют

обнаружить только тевирусы, которые

известны разработчикам таких программ.

С этой целью

осуществляется поиск путем сканирования

характерного для конкретного вируса

опознавательного кода (сигнатуры). При

обнаружении вируса программа-детектор

выводит на экран соответствующее

сообщение. Примером такой

программы может быть популярный

американский антивирус Norton Antivirus2000

(NAV),

существующий в Windows-

и DOS-версиях.

Ежемесячно обновляемая база данных

этой программы содержит более 40 тыс.

записей, отражающих характерные признаки

существующих вирусов. Для

обнаружения вирусов используются

программы-фильтры и программы-ревизоры.

Программы-фильтры, или

«сторожа», представляют собой

небольшие резидентные программы, которые

обнаруживают подозрительные действия

при работе компьютера, характерные для

вируса. Это могут быть, например, попытки

изменения атрибутов файла. При обнаружении

таких действий «сторож» посылает

пользователю соответствующее сообщение.

Наиболее

надежным средством обнаружения вирусов

являются программы-ревизоры. Эти

программы запоминают исходное

состояние программ, каталогов и системных

областей диска тогда, когда компьютер

еще не заражен вирусом, а затем

периодически или по желанию пользователя

сравнивают текущее состояние с

исходным. По результатам ревизии

программа выдает сведения о предположительном

наличии вирусов.

Программы-доктора, или

фаги, а также программы-вакцины не только

находят зараженные вирусами файлы, но

и «лечат» их, т.е. удаляют из файла

тело программы-вируса, возвращая

файлы в исходное состояние. В начале

своей работы фаги ищут вирусы в оперативной

памяти, уничтожая их, и только затем

переходят к «лечению» файлов. Среди

фагов выделяют полифаги, т.е.

программы-доктора, предназначенные для

поиска и уничтожения большого количества

вирусов.

В

отсутствие программ-докторов,

осуществляющих «лечение» от

вирусов, применяются программы-вакцины,

или иммунизаторы, предотвращающие

заражение файлов. Для этого соответствующая

вакцина модифицирует программу таким

образом, чтобы это не отражалось на ее

работе, а вирус в нее не внедрялся,

воспринимая ее как уже зараженную. В

настоящее время программы-вакцины

имеют ограниченное применение.

Билет

№29

Основные

функции Word

1.

Создание и редактирование текста и

сохранение его в виде файла *.doc.

Поиск

файла на диске и считывание его с диска.

2.

Проверка лексики и поиск ошибок

орфографии.

3.

Разбивка текста на страницы.

4.

Форматирование текстов.

5.

Создание оглавления документа.

6.

Работа с окнами (многооконный режим).

7.

Распечатка файлов (не только *.doc, но и

*.txt, *.wri).

8.

Внедрение объектов в файл и удаление

объектов из файла.

9.

Создание рисунков и вставка рисунков

в файл. Использование библиотеки

CLIPART

готовых рисунков формата *.wmf и вставка

их в файл.

10.

Вставка в файл диаграмм и научных формул

(математических, химических).

11.

Изменение вида и размера шрифтов.

12.

Выделение участков текста (блоков) и их

перенос на новое место или

удаление.

Обрамление участков текста.

13.

Создание электронных таблиц и вставка

их в файл.

Изменение

числа столбцов и строк в электронных

таблицах.

14.

Выполнение математических вычислений

и создание баз данных в

электронных

таблицах.

15.

Создание макрокоманд и программирование

на языке Word Basic.

Макрокоманда —

укрупнённая команда, действие которой

эквивалентно выполнению цепочки более

мелких команд (объединяет несколько

последовательно выполняемых команд в

одну). Макрокоманда (макрос) -предложение

языка, идентифицирующее набор простейших

команд.

Макрос представляет

записаннуюю комбинацию клавиш, сохраняемую

под определённым именем для многократного

использования. Макросы позволяют

автоматизировать наиболее часто

повторяющиеся операции.

Кроме

клавишных макросов есть языковые макросы

на языке Word Basic.

Помимо

редактора Word, макросы создают в электронных

таблицах Excel.

16.

Создание эмблем, этикеток, конвертов

писем.

17.

Вставка в файл текстовых спецэффектов,

видеоклиппов, звуковых и

мультимедийных

файлов.

18.

Просмотр текста перед печатью. Увеличение

участков текста для

просмотра.

19.

Текстовый процессор Word имеет обширную

справочную систему, что

позволяет

пользователю быстро получить необходимую

помощь.

Кроме

указанных выше, Word выполняет ещё многие

другие функции.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Исходный код, написанный на JavaScript

Исхо́дный код (также исхо́дный текст) — текст компьютерной программы на каком-либо языке программирования. В обобщённом смысле — любые входные данные для транслятора.

Исходный код либо транслируется в исполняемый код при помощи компилятора, либо исполняется непосредственно по тексту при помощи интерпретатора.

Содержание

- 1 Назначение

- 2 Организация

- 3 Качество

- 4 Неисполняемый исходный код

- 5 См. также

- 6 Ссылки

Назначение

Исходный код либо используется для получения объектного кода, либо выполняется интерпретатором. Изменения никогда не выполняются над объектным кодом, только над исходным, с последующим повторным преобразованием в объектный.

Другое важное назначение исходного кода — в качестве описания программы. По тексту программы можно восстановить логику её поведения. Для облегчения понимания исходного кода используются комментарии. Существуют также инструментальные средства, позволяющие автоматически получать документацию по исходному коду — т. н. генераторы документации.

Кроме того, исходный код имеет много других применений. Он может использоваться как инструмент обучения; начинающим программистам бывает полезно исследовать существующий исходный код для изучения техники и методологии программирования. Он также используется как инструмент общения между опытными программистами, благодаря своей (идеально) лаконичной и недвусмысленной природе. Совместное использование кода разработчиками часто упоминается как фактор, способствующий улучшению опыта программистов.

Программисты часто переносят исходный код из одного проекта в другой, что носит название повторного использования кода (Software reusability).

Исходный код — важнейший компонент для процесса портирования программного обеспечения на другие платформы. Без исходного кода какой-либо части ПО, портирование либо слишком сложно, либо вообще невозможно.

Организация

Исходный код некоторой части ПО (модуля, компонента) может состоять из одного или нескольких файлов. Код программы не обязательно пишется только на одном языке программирования. Например, часто программы, написанные на языке Си, с целью оптимизации, содержат вставки кода на языке ассемблера. Также возможны ситуации, когда некоторые компоненты или части программы пишутся на различных языках, с последующей сборкой в единый исполняемый модуль при помощи технологии известной как компоновка библиотек (library linking).

Сложное программное обеспечение при сборке требует использования десятков, или даже сотен файлов с исходным кодом. В таких случаях для упрощения сборки обычно используются файлы проектов, содержащие описание зависимостей между файлами с исходным кодом, и описывающие процесс сборки. Эти файлы так же могут содержать и другие параметры компилятора и среды проектирования. Для разных сред проектирования могут применяться разные файлы проекта, причем в некоторых средах эти файлы могут быть в текстовом формате, пригодном для непосредственного редактирования программистом с помощью универсальных текстовых редакторов, в других средах поддерживаются специальные форматы, а создание и изменения файлов производится с помощью специальных инструментальных программ. Файлы проектов обычно включают в понятие «исходный код». В подавляющем большинстве современных языковых сред обязательно используются файлы проектов вне зависимости от сложности прочего исходного кода, входящего в данный проект. Часто под исходным кодом подразумевают и файлы ресурсов, содержащие различные данные, например, графические изображения, нужные для сборки программы.

Для облегчения работы с исходным кодом, для совместной работы над кодом командой программистов, используются системы управления версиями.

Качество

В отличие от человека, для компьютера нет «хорошо написанного» или «плохо написанного» кода. Но то, как написан код, может сильно влиять на процесс сопровождения ПО. О качестве исходного кода можно судить по следующим параметрам:

- читаемость кода (в том числе наличие или отсутствие комментариев к коду;

- лёгкость в поддержке, тестировании, отладке и устранении ошибок, модификации и портировании;

- низкая сложность;

- низкое использование ресурсов — памяти, процессора, дискового пространства;

- отсутствие замечаний, выводимых компилятором;

- отсутствие «мусора» — неиспользуемых переменных, недостижимых блоков кода, ненужных устаревших комментариев и т. д.

Неисполняемый исходный код

Копилефтные лицензии для свободного ПО требуют распространения исходного кода. Эти лицензии часто используются также для работ, не являющихся программами — например, документации, изображений, файлов данных для компьютерных игр.

В таких случаях исходным кодом считается форма данной работы, предпочтительная для её редактирования. В лицензиях, предназначенных не только для ПО, она также может называться версией в «прозрачном формате». Это может быть, например:

- для файла, сжатого с потерей данных — версия без потерь;

- для рендера векторного изображения или трёхмерной модели — соответственно, векторная версия и модель;

- для изображения текста — такой же текст в текстовом формате;

- для музыки — файл во внутреннем формате музыкального редактора;

- и наконец, сам файл, если он удовлетворяет указанным условиям, либо если более удобной версии просто не существовало.

См. также

- Рефакторинг

- Стандарт оформления кода

- Свободное программное обеспечение

- Эзотерические языки программирования

- Пример: Программа Hello world

Ссылки

- Исходные коды программ

Wikimedia Foundation.

2010.

Программно-математическое воздействие — это воздействие на защищаемую информацию с помощью вредоносных программ.

Вредоносная программа — программа, предназначенная для осуществления несанкционированного доступа к информации и (или) воздействия на информацию или ресурсы информационной системы[44]. Иными словами вредоносной программой называют некоторый самостоятельный набор инструкций, который способен выполнять следующее:

- скрывать свое присутствие в компьютере;

- обладать способностью к самоуничтожению, маскировкой под легальные программы и копирования себя в другие области оперативной или внешней памяти;

- модифицировать (разрушать, искажать) код других программ;

- самостоятельно выполнять деструктивные функции — копирование, модификацию, уничтожение, блокирование и т.п.

- искажать, блокировать или подменять выводимую во внешний канал связи или на внешний носитель информацию.

Основными путями проникновения вредоносных программ в АС, в частности, на компьютер, являются сетевое взаимодействие и съемные носители информации (флешки, диски и т.п.). При этом внедрение в систему может носить случайный характер.

Основными видами вредоносных программ являются:

- программные закладки;

- программные вирусы;

- сетевые черви;

- другие вредоносные программы, предназначенные для осуществления НСД.

К программным закладкам относятся программы и фрагменты программного кода, предназначенные для формирования недекларированных возможностей легального программного обеспечения.

Недекларированные возможности программного обеспечения — функциональные возможности программного обеспечения, не описанные в документации[45]. Программная закладка часто служит проводником для других вирусов и, как правило, не обнаруживаются стандартными средствами антивирусного контроля.

Закладки иногда делят на программные и аппаратные, но фактически все закладки — программные, так как под аппаратными закладками подразумеваются так называемые прошивки.

Программные закладки различают в зависимости от метода их внедрения в систему:

- программно-аппаратные. Это закладки, интегрированные в программно-аппаратные средства ПК (BIOS, прошивки периферийного оборудования);

- загрузочные. Это закладки, интегрированные в программы начальной загрузки (программы-загрузчики), располагающиеся в загрузочных секторах;

- драйверные. Это закладки, интегрированные в драйверы (файлами, необходимые операционной системе для управления подключенными к компьютеру периферийными устройствами);

- прикладные. Это закладки, интегрированные в прикладное программное обеспечение (текстовые редакторы, графические редакторы, различные утилиты и т.п.);

- исполняемые. Это закладки, интегрированные в исполняемые программные модули. Программные модули чаще всего представляют собой пакетные файлы, которые состоят из команд операционной системы, выполняемых одна за другой, как если бы их набирали на клавиатуре компьютера;

- закладки-имитаторы. Это закладки, которые с помощью похожего интерфейса имитируют программы, в ходе работы которых требуется вводить конфиденциальную информацию;

Для выявления программных закладок часто используется качественный подход, заключающийся в наблюдении за функционированием системы, а именно:

- снижение быстродействия;

- изменение состава и длины файлов;

- частичное или полное блокирование работы системы и ее компонентов;

- имитация физических (аппаратных) сбоев работы вычислительных средств и периферийных устройств;

- переадресация сообщений;

- обход программно-аппаратных средств криптографического преобразования информации;

- обеспечение доступа в систему с несанкционированных устройств.

Существуют также диагностические методы обнаружения закладок. Так, например, антивирусы успешно находят загрузочные закладки. С инициированием статической ошибки на дисках хорошо справляется Disk Doctor, входящий в распространенный комплекс утилит Norton Utilities. К наиболее распространенным программным закладкам относится «троянский конь«.

Троянским конем называется:

- программа, которая, являясь частью другой программы с известными пользователю функциями, способна втайне от него выполнять некоторые дополнительные действия с целью причинения ему определенного ущерба;

- программа с известными ее пользователю функциями, в которую были внесены изменения, чтобы, помимо этих функций, она могла втайне от него выполнять некоторые другие (разрушительные) действия.

Перечислим основные виды троянских программ и их возможности:

- Trojan-Notifier — Оповещение об успешной атаке. Троянцы данного типа предназначены для сообщения своему «хозяину» о зараженном компьютере. При этом на адрес «хозяина» отправляется информация о компьютере, например, IP-адрес компьютера, номер открытого порта, адрес электронной почты и т. п.

- Trojan-PSW — Воровство паролей. Они похищают конфиденциальные данные с компьютера и передают их хозяину по электронной почте.

- Trojan-Clicker — интернет-кликеры — Семейство троянских программ, основная функция которых — организация несанкционированных обращений к интернет-ресурсам (обычно к веб-страницам). Методы для этого используются разные, например установка злонамеренной страницы в качестве домашней в браузере.

- Trojan-DDoS — Trojan-DDoS превращают зараженный компьютер в так называемый бот, который используется для организации атак отказа в доступе на определенный сайт. Далее от владельца сайта требуют заплатить деньги за прекращение атаки.

- Trojan-Proxy — Троянские прокси-сервера. Семейство троянских программ, скрытно осуществляющих анонимный доступ к различным Интернет-ресурсам. Обычно используются для рассылки спама.

- Trojan-Spy — Шпионские программы. Они способны отслеживать все ваши действия на зараженном компьютере и передавать данные своему хозяину. В число этих данных могут попасть пароли, аудио и видео файлы с микрофона и видеокамеры, подключенных к компьютеру.

- Backdoor — Способны выполнять удаленное управление зараженным компьютером. Его возможности безграничны, весь ваш компьютер будет в распоряжении хозяина программы. Он сможет рассылать от вашего имени сообщения, знакомиться со всей информацией на компьютере, или просто разрушить систему и данные без вашего ведома.

- Trojan-Dropper — Инсталляторы прочих вредоносных программ. Очень похожи на Trojan-Downloader, но они устанавливают злонамеренные программы, которые содержатся в них самих.

- Rootkit — способны прятаться в системе путем подмены собой различных объектов. Такие трояны весьма неприятны, поскольку способны заменить своим программным кодом исходный код операционной системы, что не дает антивирусу возможности выявить наличие вируса.

Абсолютно все программные закладки, независимо от метода их внедрения в компьютерную систему, срока их пребывания в оперативной памяти и назначении, имеют одну общую черту: обязательное выполнение операции записи в оперативную или внешнюю память системы. При отсутствии данной операции никакого негативного влияния программная закладка оказать не может.

Вирус (компьютерный, программный) — исполняемый программный код или интерпретируемый набор инструкций, обладающий свойствами несанкционированного распространения и самовоспроизведения. Созданные дубликаты компьютерного вируса не всегда совпадают с оригиналом, но сохраняют способность к дальнейшему распространению и самовоспроизведению. Таким образом, обязательным свойством программного вируса является способность создавать свои копии и внедрять их в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. При этом дубликаты сохраняют способность к дальнейшему распространению.

Жизненный цикл вируса состоит из следующих этапов:

- Проникновение на компьютер

- Активация вируса

- Поиск объектов для заражения

- Подготовка вирусных копий

- Внедрение вирусных копий

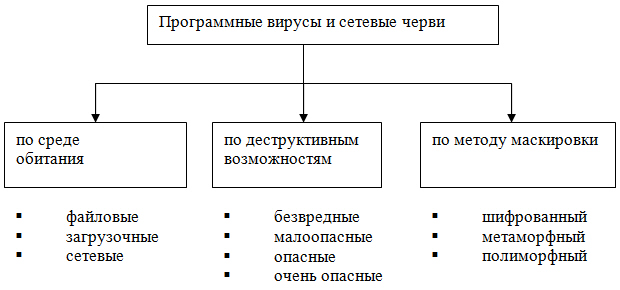

Классификация вирусов и сетевых червей представлена на рисунке 5.1.

Вирусный код загрузочного типа позволяет взять управление компьютером на этапе инициализации, еще до запуска самой системы. Загрузочные вирусы записывают себя либо в в boot-сектор, либо в сектор, содержащий системный загрузчик винчестера, либо меняют указатель на активный boot-сектор. Принцип действия загрузочных вирусов основан на алгоритмах запуска ОС при включении или перезагрузке компьютера: после необходимых тестов установленного оборудования (памяти, дисков и т. д.) программа системной загрузки считывает первый физический сектор загрузочного диска и передает управление на А:, С: или CD-ROM, в зависимости от параметров, установленных в BIOS Setup.

В случае дискеты или CD-диска управление получает boot-сектор диска, который анализирует таблицу параметров диска (ВРВ — BIOS Parameter Block), высчитывает адреса системных файлов ОС, считывает их в память и запускает на выполнение. Системными файлами обычно являются MSDOS.SYS и IO.SYS, либо IBMDOS.COM и IBMBIO.COM, либо другие в зависимости от установленной версии DOS, и/или Windows, или других ОС. Если же на загрузочном диске отсутствуют файлы операционной системы, программа, расположенная в boot-секторе диска, выдает сообщение об ошибке и предлагает заменить загрузочный диск.

В случае винчестера управление получает программа, расположенная в MBR винчестера. Она анализирует таблицу разбиения диска (Disk Partition Table), вычисляет адрес активного boot-сектора (обычно этим сектором является boot-сектор диска С:), загружает его в память и передает на него управление. Получив управление, активный boot-сектор винчестера проделывает те же действия, что и boot-сектор дискеты.

При заражении дисков загрузочные вирусы подставляют свой код вместо какой-либо программы, получающей управление при загрузке системы. Принцип заражения, таким образом, одинаков во всех описанных выше способах: вирус «заставляет» систему при ее перезапуске считать в память и отдать управление не оригинальному коду загрузчика, а коду вируса.

Пример: Вредоносная программа Virus.Boot.Snow.a записывает свой код в MBR жесткого диска или в загрузочные сектора дискет. При этом оригинальные загрузочные сектора шифруются вирусом. После получения управления вирус остается в памяти компьютера (резидентность) и перехватывает прерывания INT 10h, 1Ch и 13h. Иногда вирус проявляет себя визуальным эффектом — на экране компьютера начинает падать снег.

Рис.

5.1.

Классификация программных вирусов и сетевых червей

Файловые вирусы — вирусы, которые заражают непосредственно файлы. Файловые вирусы можно разделить на три группы в зависимости от среды, в которой распространяется вирус:

-

файловые вирусы — работают непосредственно с ресурсами операционной системы. Пример: один из самых известных вирусов получил название «Чернобыль». Благодаря своему небольшому размеру (1 Кб) вирус заражал PE-файлы таким образом, что их размер не менялся. Для достижения этого эффекта вирус ищет в файлах «пустые» участки, возникающие из-за выравнивания начала каждой секции файла под кратные значения байт. После получения управления вирус перехватывает IFS API, отслеживая вызовы функции обращения к файлам и заражая исполняемые файлы. 26 апреля срабатывает деструктивная функция вируса, которая заключается в стирании Flash BIOS и начальных секторов жестких дисков. Результатом является неспособность компьютера загружаться вообще (в случае успешной попытки стереть Flash BIOS) либо потеря данных на всех жестких дисках компьютера.

-

Макровирусы — вирусы, написанные на макроязыках, встроенных в некоторые системы обработки данных (текстовые редакторы, электронные таблицы и т.п.). Самыми распространенными являются вирусы для программ Microsoft Office. Для своего размножения такие вирусы используют возможности макроязыков и при их помощи переносят себя (свои копии) из одного документа в другой.

Для существования макровирсуов в конкретном редакторе встроенный в него макроязык должен обладать следующими возможностями:

- привязка программы на макроязыке к конкретному файлу;

- копирование макропрограмм из одного файла в другой;

-

получение управления макропрограммой без вмешательства пользователя (автоматические или стандартные макросы).

Данным условиям удовлетворяют прикладные программы Microsoft Word, Excel и Microsoft Access. Они содержат в себе макроязыки: Word Basic, Visual Basic for Applications. Современные макроязыки обладают вышеперечисленными особенностями с целью предоставления возможности автоматической обработки данных.

Большинство макровирусов активны не только в момент открытия (закрытия) файла, но до тех пор, пока активен сам редактор. Они содержат все свои функции в виде стандартных макросов Word/Excel/Office. Существуют, однако, вирусы, использующие приемы скрытия своего кода и хранящие свой код в виде не макросов. Известно три подобных приема, все они используют возможность макросов создавать, редактировать и исполнять другие макросы. Как правило, подобные вирусы имеют небольшой макрос-загрузчик вируса, который вызывает встроенный редактор макросов, создает новый макрос, заполняет его основным кодом вируса, выполняет и затем, как правило, уничтожает (чтобы скрыть следы присутствия вируса). Основной код таких вирусов присутствует либо в самом макросе вируса в виде текстовых строк (иногда — зашифрованных), либо хранится в области переменных документа[46].

- Сетевые вирусы — вирусы, которые для своего распространения используют протоколы и возможности локальных и глобальных сетей. Основным свойством сетевого вируса является возможность самостоятельно тиражировать себя по сети. При этом существуют сетевые вирусы, способные запустить себя на удаленной станции или сервере.

Основные деструктивные действия, выполняемые вирусами и червями:

- перезагрузка каналов связи

- атаки «отказ в обслуживании»

- потеря данных

- нарушение работы ПО

- загрузка ресурсов компьютера

- хищение информации.

Помимо всего вышеописанного, существуют вирусы комбинированного типа, которые объединяют в себе свойства разных типов вирусов, например, файлового и загрузочного. В виде примера приведем популярный в минувшие годы файловый загрузочный вирус под названием «OneHalf». Этот вирусный код, оказавшись в компьютерной среде операционной системы «MS-DOS» заражал основную запись загрузки. В процессе инициализации компьютера он шифровал секторы основного диска, начиная с конечных. Когда вирус оказывается в памяти, он начинает контролировать любые обращения к шифровальным секторам и может расшифровать их таким образом, что все программы будут работать в штатном режиме. Если вирус «OneHalf» просто стереть из памяти и сектора загрузки, то информация, записанная в шифровальном секторе диска, станет недоступной. Когда вирус зашифровывает часть диска, он предупреждает об этом следующей надписью: «Dis is one half, Press any key to continue…».

После этих действий он ждет, когда вы нажмете на любую кнопку и продолжите работать. В вирусе «OneHalf» использованы разные маскировочные механизмы. Он считается невидимым вирусом и выполняет полиморфные алгоритмические функции. Обнаружить и удалить вирусный код «OneHalf» весьма проблематично, потому что, его могут увидеть не все антивирусные программы.

На этапе подготовки вирусных копий современные вирусы часто используют методы маскировки копий с целью затруднения их нахождения антивирусными средствами[47]:

- Шифрование — вирус состоит из двух функциональных кусков: собственно вирус и шифратор. Каждая копия вируса состоит из шифратора, случайного ключа и собственно вируса, зашифрованного этим ключом.

- Метаморфизм — создание различных копий вируса путем замены блоков команд на эквивалентные, перестановки местами кусков кода, вставки между значащими кусками кода «мусорных» команд, которые практически ничего не делают. Сочетание этих двух технологий приводит к появлению следующих типов вирусов.

- Шифрованный вирус — вирус, использующий простое шифрование со случайным ключом и неизменный шифратор. Такие вирусы легко обнаруживаются по сигнатуре шифратора.

- Метаморфный вирус — вирус, применяющий метаморфизм ко всему своему телу для создания новых копий.

- Полиморфный вирус — вирус, использующий метаморфный шифратор для шифрования основного тела вируса со случайным ключом. При этом часть информации, используемой для получения новых копий шифратора также может быть зашифрована. Например, вирус может реализовывать несколько алгоритмов шифрования и при создании новой копии менять не только команды шифратора, но и сам алгоритм.

Червь (сетевой червь) — тип вредоносных программ, распространяющихся по сетевым каналам, способных к автономному преодолению систем защиты автоматизированных и компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не всегда совпадающих с оригиналом, и осуществлению иного вредоносного воздействия.

Самым знаменитым червем является червь Moriss, механизмы работы которого подробно описаны в литературе. Червь появился в 1988 году и в течение короткого промежутка времени парализовал работу многих компьютеров в Интернете. Данный червь является «классикой» вредоносных программ, а механизмы нападения, разработанные автором при его написании, до сих пор используются злоумышленниками. Moriss являлся самораспространяющейся программой, которая распространяла свои копии по сети, получая привилегированные права доступа на хостах сети за счет использования уязвимостей в операционной системе. Одной из уязвимостей, использованных червем, была уязвимая версия программы sendmail (функция «debug» программы sendmail, которая устанавливала отладочный режим для текущего сеанса связи), а другой — программа fingerd (в ней содержалась ошибка переполнения буфера).

Для поражения систем червь использовал также уязвимость команд rexec и rsh, а также неверно выбранные пользовательские пароли.

На этапе проникновения в систему черви делятся преимущественно по типам используемых протоколов:

-

Сетевые черви — черви, использующие для распространения протоколы Интернет и локальных сетей. Обычно этот тип червей распространяется с использованием неправильной обработки некоторыми приложениями базовых пакетов стека протоколов tcp/ip

-

Почтовые черви — черви, распространяющиеся в формате сообщений электронной почты. Как правило, в письме содержится тело кода или ссылка на зараженный ресурс. Когда вы запускаете прикрепленный файл, червь активизируется; когда вы щелкаете на ссылке, загружаете, а затем открываете файл, червь также начинает выполнять свое вредоносное действие. После этого он продолжает распространять свои копии, разыскивая другие электронные адреса и отправляя по ним зараженные сообщения. Для отправки сообщений червями используются следующие способы: прямое подключение к SMTP-серверу, используя встроенную в код червя почтовую библиотеку; использование сервисов MS Outlook; использование функций Windows MAPI.

Для поиска адресов жертв чаще всего используется адресная книга MS Outlook, но может использоваться также адресная база WAB. Червь может просканировать файлы, хранящиеся на дисках, и выделить из них строки, относящиеся к адресам электронной почты. Черви могут отсылать свои копии по всем адресам, обнаруженным в почтовом ящике (некоторые обладают способностью отвечать на письма в ящике). Встречаются экземпляры, которые могут комбинировать способы.

-

IRC-черви — черви, распространяющиеся по каналам IRC (Internet Relay Chat). Черви этого класса используют два вида распространения: посылание пользователю URL-ссылки на файл-тело; отсылку пользователю файла (при этом пользователь должен подтвердить прием).

-

P2P-черви — черви, распространяющиеся при помощи пиринговых (peer-to-peer) файлообменных сетей. Механизм работы большинства подобных червей достаточно прост: для внедрения в P2P-сеть червю достаточно скопировать себя в каталог обмена файлами, который обычно расположен на локальной машине. Всю остальную работу по его распространению P2P-сеть берет на себя — при поиске файлов в сети она сообщит удаленным пользователям о данном файле и предоставит весь необходимый сервис для его скачивания с зараженного компьютера.

Существуют более сложные P2P-черви, которые имитируют сетевой протокол конкретной файлообменной системы и положительно отвечают на поисковые запросы (при этом червь предлагает для скачивания свою копию).

- IM-черви — черви, использующие для распространения системы мгновенного обмена сообщениями (IM, Instant Messenger — ICQ, MSN Messenger, AIM и др.). Известные компьютерные черви данного типа используют единственный способ распространения — рассылку на обнаруженные контакты (из контакт-листа) сообщений, содержащих URL на файл, расположенный на каком-либо веб — сервере. Данный прием практически полностью повторяет аналогичный способ рассылки, использующийся почтовыми червями.

Мы перечислили наиболее распространенные категории сетевых червей, на практике их значительно больше. Например, в настоящее время всё большую «популярность» приобретают мобильные черви и черви, распространяющие свои копии через общие сетевые ресурсы. Последние используют функции операционной системы, в частности, перебирают доступные сетевые папки, подключаются к компьютерам в глобальной сети и пытаются открыть их диски на полный доступ. Отличаются от стандартных сетевых червей тем, что пользователю нужно открыть файл с копией червя, чтобы активизировать его.

По деструктивным возможностям вирусы и сетевые черви можно разделить на:

- безвредные, т. е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

- неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и прочими эффектами;

- опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера;

- очень опасные — в алгоритм их работы заведомо заложены процедуры, которые могут вызвать потерю программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти, и даже, как гласит одна из непроверенных компьютерных легенд, способствовать быстрому износу движущихся частей механизмов — вводить в резонанс и разрушать головки некоторых типов винчестеров.

Но даже если в алгоритме вируса не найдено ветвей, наносящих ущерб системе, этот вирус нельзя с полной уверенностью назвать безвредным, так как проникновение его в компьютер может вызвать непредсказуемые и порой катастрофические последствия. Ведь вирус, как и всякая программа, имеет ошибки, в результате которых могут быть испорчены как файлы, так и сектора дисков (например, вполне безобидный на первый взгляд вирус DenZuk довольно корректно работает с 360-килобайтовыми дискетами, но может уничтожить информацию на дискетах большего объема). До сих пор попадаются вирусы, определяющие СОМ или ЕХЕ не по внутреннему формату файла, а по его расширению. Естественно, что при несовпадении формата и расширения имени файл после заражения оказывается неработоспособным. Возможно также «заклинивание» резидентного вируса и системы при использовании новых версий DOS, при работе в Windows или с другими мощными программными системами. И так далее.

Если проанализировать всё вышесказанное, то можно заметить схожесть сетевых червей и компьютерных вирусов, в частности, полное совпадение жизненного цикла и самотиражирование. Основным отличием червей от программных вирусов является способность к распространению по сети без участия человека. Иногда сетевых червей относят к подклассу компьютерных вирусов.

В связи с бурным развитием Интернета и информационных технологий количество вредоносных программ и вариантов их внедрения в информационную систему неустанно растет. Наибольшую опасность представляют новые формы вирусов и сетевых червей, сигнатуры которых не известны производителям средств защиты информации. В настоящее время всё большую популярность получают такие методы борьбы, как анализ аномального поведения системы и искусственные иммунные системы, позволяющие обнаруживать новые формы вирусов.

Если на заре развития Интернета вредоносное программное обеспечение создавалось чаще всего в экспериментальных или «шуточных» целях, то теперь это мощное оружие для получения материальной или иной выгоды, часто приобретающее характер киберпреступности.

Исходный код, написанный на JavaScript

Исхо́дный код (также исхо́дный текст) — текст компьютерной программы на каком-либо языке программирования. В обобщённом смысле — любые входные данные для транслятора.

Исходный код либо транслируется в исполняемый код при помощи компилятора, либо исполняется непосредственно по тексту при помощи интерпретатора.

Содержание

- 1 Назначение

- 2 Организация

- 3 Качество

- 4 Неисполняемый исходный код

- 5 См. также

- 6 Ссылки

Назначение

Исходный код либо используется для получения объектного кода, либо выполняется интерпретатором. Изменения никогда не выполняются над объектным кодом, только над исходным, с последующим повторным преобразованием в объектный.

Другое важное назначение исходного кода — в качестве описания программы. По тексту программы можно восстановить логику её поведения. Для облегчения понимания исходного кода используются комментарии. Существуют также инструментальные средства, позволяющие автоматически получать документацию по исходному коду — т. н. генераторы документации.

Кроме того, исходный код имеет много других применений. Он может использоваться как инструмент обучения; начинающим программистам бывает полезно исследовать существующий исходный код для изучения техники и методологии программирования. Он также используется как инструмент общения между опытными программистами, благодаря своей (идеально) лаконичной и недвусмысленной природе. Совместное использование кода разработчиками часто упоминается как фактор, способствующий улучшению опыта программистов.

Программисты часто переносят исходный код из одного проекта в другой, что носит название повторного использования кода (Software reusability).

Исходный код — важнейший компонент для процесса портирования программного обеспечения на другие платформы. Без исходного кода какой-либо части ПО, портирование либо слишком сложно, либо вообще невозможно.

Организация

Исходный код некоторой части ПО (модуля, компонента) может состоять из одного или нескольких файлов. Код программы не обязательно пишется только на одном языке программирования. Например, часто программы, написанные на языке Си, с целью оптимизации, содержат вставки кода на языке ассемблера. Также возможны ситуации, когда некоторые компоненты или части программы пишутся на различных языках, с последующей сборкой в единый исполняемый модуль при помощи технологии известной как компоновка библиотек (library linking).

Сложное программное обеспечение при сборке требует использования десятков, или даже сотен файлов с исходным кодом. В таких случаях для упрощения сборки обычно используются файлы проектов, содержащие описание зависимостей между файлами с исходным кодом, и описывающие процесс сборки. Эти файлы так же могут содержать и другие параметры компилятора и среды проектирования. Для разных сред проектирования могут применяться разные файлы проекта, причем в некоторых средах эти файлы могут быть в текстовом формате, пригодном для непосредственного редактирования программистом с помощью универсальных текстовых редакторов, в других средах поддерживаются специальные форматы, а создание и изменения файлов производится с помощью специальных инструментальных программ. Файлы проектов обычно включают в понятие «исходный код». В подавляющем большинстве современных языковых сред обязательно используются файлы проектов вне зависимости от сложности прочего исходного кода, входящего в данный проект. Часто под исходным кодом подразумевают и файлы ресурсов, содержащие различные данные, например, графические изображения, нужные для сборки программы.

Для облегчения работы с исходным кодом, для совместной работы над кодом командой программистов, используются системы управления версиями.

Качество

В отличие от человека, для компьютера нет «хорошо написанного» или «плохо написанного» кода. Но то, как написан код, может сильно влиять на процесс сопровождения ПО. О качестве исходного кода можно судить по следующим параметрам:

- читаемость кода (в том числе наличие или отсутствие комментариев к коду;

- лёгкость в поддержке, тестировании, отладке и устранении ошибок, модификации и портировании;

- низкая сложность;

- низкое использование ресурсов — памяти, процессора, дискового пространства;

- отсутствие замечаний, выводимых компилятором;

- отсутствие «мусора» — неиспользуемых переменных, недостижимых блоков кода, ненужных устаревших комментариев и т. д.

Неисполняемый исходный код

Копилефтные лицензии для свободного ПО требуют распространения исходного кода. Эти лицензии часто используются также для работ, не являющихся программами — например, документации, изображений, файлов данных для компьютерных игр.

В таких случаях исходным кодом считается форма данной работы, предпочтительная для её редактирования. В лицензиях, предназначенных не только для ПО, она также может называться версией в «прозрачном формате». Это может быть, например:

- для файла, сжатого с потерей данных — версия без потерь;

- для рендера векторного изображения или трёхмерной модели — соответственно, векторная версия и модель;

- для изображения текста — такой же текст в текстовом формате;

- для музыки — файл во внутреннем формате музыкального редактора;

- и наконец, сам файл, если он удовлетворяет указанным условиям, либо если более удобной версии просто не существовало.

См. также

- Рефакторинг

- Стандарт оформления кода

- Свободное программное обеспечение

- Эзотерические языки программирования

- Пример: Программа Hello world

Ссылки

- Исходные коды программ

Wikimedia Foundation.

2010.

Автоматизированная система в защищенном исполнении; АС в защищенном исполнении — Автоматизированная система, реализующая информационную технологию выполнения установленных функций в соответствии с требованиями стандартов и/или нормативных документов по защите информации. [ГОСТ Р 53114-2008]

Авторизация — Предоставление прав доступа. (СТО БР ИББС-1.0-2014)

Активы (asset): Все, что имеет ценность для организации. (ГОСТ Р ИСО/МЭК 13335-1 — 2006)

Анализ информационного риска: Систематическое использование информации для выявления угроз безопасности информации, уязвимостей информационной системы и количественной оценки вероятностей реализации угроз с использованием уязвимостей и последствий реализации угроз для информации и информационной системы, предназначенной для обработки этой информации. (ГОСТ Р 50922-2006)

Анализ риска — Систематическое использование информации для определения источников риска и количественной оценки риска. [ГОСТ Р ИСО/МЭК 27001 -2006, статья 3.11]

Атака (при применении информационных технологий): Действия, направленные на реализацию угроз несанкционированного доступа к информации, воздействия на нее или на ресурсы автоматизированной информационной системы с применением программных и (или) технических средств. (ГОСТ Р 50.1.053-2005)

Атака «отказ в обслуживании» — Сетевая атака, приводящая к блокированию информационных процессов в автоматизированной системе. [ГОСТ Р 53114-2008]

Аттестация автоматизированной системы в защищенном исполнении — Процесс комплексной проверки выполнения заданных функций автоматизированной системы по обработке защищаемой информации на соответствие требованиям стандартов и/или нормативных документов в области защиты информации и оформления документов о ее соответствии выполнению функции по обработке защищаемой информации на конкретном объекте информатизации. [ГОСТ Р 53114-2008]

Аудит безопасности (информации): Совокупность действий по независимой проверке и изучению документации автоматизированной информационной системы, а также по испытаниям средств защиты информации, направленная на обеспечение выполнения установленной политики безопасности информации и правил эксплуатации автоматизированной информационной системы, на выявление уязвимостей автоматизированной информационной системы и на выработку рекомендаций по устранению выявленных недостатков в средствах защиты информации, политике безопасности информации и правилах эксплуатации автоматизированной информационной системы. (ГОСТ Р 50.1.053-2005)

Аудит безопасности автоматизированной информационной системы: Проверка реализованных в автоматизированной информационной системе процедур обеспечения безопасности с целью оценки их эффективности и корректности, а также разработки предложений по их совершенствованию. (ГОСТ Р 50.1.053-2005)

Аудит информационной безопасности организации; аудит ИБ организации — Систематический, независимый и документируемый процесс получения свидетельств деятельности организации по обеспечению информационной безопасности и установлению степени выполнения в организации критериев информационной безопасности, а также допускающий возможность формирования профессионального аудиторского суждения о состоянии информационной безопасности организации. [ГОСТ Р 53114-2008]

Аудит информационной безопасности; аудит ИБ — Независимая оценка соответствия ИБ, выполняемая работниками организации, являющейся внешней по отношению к организации БС РФ, допускающая возможность формирования профессионального аудиторского суждения о состоянии ИБ организации БС РФ. (СТО БР ИББС-1.0-2014)

Аудиторская проверка безопасности информации в информационной системе;аудит безопасности информации в информационной системе: Проверка реализованных в информационной системе процедур обеспечения безопасности информации с целью оценки их эффективности и корректности, а также разработки предложений по их совершенствованию ГОСТ Р 50.1.056-2005

Аудиторская проверка информационной безопасности в организации; аудит информационной безопасности в организации: Периодический независимый и документированный процесс получения свидетельств аудита и объективной оценки с целью определить степень выполнения в организации установленных требований по обеспечению информационной безопасности. (ГОСТ Р 50922-2006)

Аудиторская проверка информационной безопасности в организации; аудит информационной безопасности в организации: Периодический, независимый и документированный процесс получения свидетельств аудита и объективной их оценки с целью установления степени выполнения в организации установленных требований по обеспечению информационной безопасности. ГОСТ Р 50.1.056-2005

Аутентификация — Проверка принадлежности субъекту доступа предъявленного им идентификатора (подтверждение подлинности). (СТО БР ИББС-1.0-2014)

Аутентификация (подлинности субъекта доступа): Действия по проверке подлинности субъекта доступа в информационной системе ГОСТ Р 50.1.056-2005

Аутентификация (субъекта доступа): Действия по проверке подлинности субъекта доступа в автоматизированной информационной системе. (ГОСТ Р 50.1.053-2005)

Аутентичность (authenticity): Свойство, гарантирующее, что субъект или ресурс идентичны заявленным. (ГОСТ Р ИСО/МЭК 13335-1 — 2006)

Базовые защитные меры (baseline controls): Минимальный набор защитных мер, установленный для системы или организации. (ГОСТ Р ИСО/МЭК 13335-1 — 2006)

Безопасность — Состояние защищенности интересов (целей) организации БС РФ в условиях угроз. (СТО БР ИББС-1.0-2014)

Безопасность автоматизированной информационной системы: Состояние защищенности автоматизированной информационной системы, при котором обеспечиваются конфиденциальность, доступность, целостность, подотчетность и подлинность ее ресурсов. (ГОСТ Р 50.1.053-2005)

Безопасность информации (данных): Состояние защищенности информации (данных ), при котором обеспечены ее (их) конфиденциальность, доступность и целостность. (ГОСТ Р 50922-2006)

Безопасность информации (при применении информационных технологий): (IT security)Состояние защищенности информационной технологии, обеспечивающее безопасность информации, для обработки которой она применяется, и информационную безопасность автоматизированной информационной системы, в которой она реализована. (ГОСТ Р 50.1.053-2005)

Безопасность информации [данных] — Состояние защищенности информации [данных], при котором обеспечены ее [их] конфиденциальность, доступность и целостность. [ГОСТ Р 50922 -2006, пункт 2.4.5]

Безопасность информации [данных]: Состояние защищенности информации [данных], при котором обеспечиваются ее [их] конфиденциальность, доступность и целостность. ГОСТ Р 50.1.056-2005

Безопасность информации [данных]:Состояние защищенности информации [данных], при котором обеспечиваются ее [их] конфиденциальность, доступность и целостность. (ГОСТ Р 50.1.053-2005)

Безопасность информационной технологии: Состояние защищенности информационной технологии, при котором обеспечивается выполнение изделием, реализующим информационную технологию, предписанных функций без нарушений безопасности обрабатываемой информации. ГОСТ Р 50.1.056-2005

Безопасность информационно-телекоммуникационных технологий (безопасность ИТТ) (ICT security): Все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информационно-телекоммуникационных технологий. (ГОСТ Р ИСО/МЭК 13335-1 — 2006)

Блокирование доступа (к информации) — Прекращение или затруднение доступа к информации лиц, имеющих на это право (законных пользователей). [ГОСТ Р 53114-2008]

Блокирование доступа (к информации) (при применении информационных технологий): Создание условий, препятствующих доступу к информации субъекту, имеющему право на него. (ГОСТ Р 50.1.053-2005)

Владелец сайта в сети «Интернет» — лицо, самостоятельно и по своему усмотрению определяющее порядок использования сайта в сети «Интернет», в том числе порядок размещения информации на таком сайте (п. 17 введен Федеральным законом от 28.07.2012 N 139-ФЗ)

Воздействие (impact): Результат нежелательного инцидента информационной безопасности. (ГОСТ Р ИСО/МЭК 13335-1 — 2006)

Восстановление данных: Действия по воссозданию данных, которые были утеряны или изменены в результате несанкционированных воздействий ГОСТ Р 50.1.056-2005

Вредоносная программа: Программа, предназначенная для осуществления несанкционированного доступа к информации и (или) воздействия на информацию или ресурсы информационной системы. (ГОСТ Р 50922-2006)

Вредоносная программа: Программа, предназначенная для осуществления несанкционированного доступа и (или) воздействия на информацию или ресурсы автоматизированной информационной системы. (ГОСТ Р 50.1.053-2005)

Вредоносная программа: Программа, предназначенная для осуществления несанкционированного доступа и (или) воздействия на информацию или ресурсы информационной системы. ГОСТ Р 50.1.056-2005

Вторжение (в автоматизированную информационную систему): Выявленный факт попытки несанкционированного доступа к ресурсам автоматизированной информационной системы. (ГОСТ Р 50.1.053-2005)

Выводы аудита информационной безопасности; выводы аудита ИБ — Результат оценки собранных свидетельств аудита ИБ. (СТО БР ИББС-1.0-2014)

Группа реагирования на инциденты ИБ (ГРИИБ) – группа обученных и доверенных членов организации. ( ГОСТ Р ИСО/МЭК ТО 18044-2007)

Документированная информация — зафиксированная на материальном носителе путем документирования информация с реквизитами, позволяющими определить такую информацию или в установленных законодательством Российской Федерации случаях ее материальный носитель (№149-ФЗ)

Доменное имя — обозначение символами, предназначенное для адресации сайтов в сети «Интернет» в целях обеспечения доступа к информации, размещенной в сети «Интернет» (п. 15 введен Федеральным законом от 28.07.2012 N 139-ФЗ)

Допустимый риск нарушения информационной безопасности — Риск нарушения ИБ, предполагаемый ущерб от которого организация БС РФ в данное время и в данной ситуации готова принять. (СТО БР ИББС-1.0-2014)

Достоверность (reliability): Свойство соответствия предусмотренному поведению и результатам. (ГОСТ Р ИСО/МЭК 13335-1 — 2006)

Доступ (в автоматизированной информационной системе): Получение возможности ознакомления с информацией, ее обработки и (или) воздействия на информацию и (или) ресурсы автоматизированной информационной системы с использованием программных и (или) технических средств. (ГОСТ Р 50.1.053-2005)

Доступ к информации — возможность получения информации и ее использования (№149-ФЗ)

Доступ к информации: Возможность получения информации и ее использования. (ГОСТ Р 50922-2006)

Доступность — свойство объекта находиться в состоянии готовности использования по запросу авторизованного логического объекта (ИСО/МЭК 13335-1:2004)

Доступность (availability) (информации [ресурсов автоматизированной информационной системы]):Состояние информации [ресурсов автоматизированной информационной системы], при котором субъекты, имеющие право доступа, могут реализовать их беспрепятственно. (ГОСТ Р 50.1.053-2005)

Доступность (availability): Свойство объекта находиться в состоянии готовности и используемости по запросу авторизованного логического объекта. (ГОСТ Р ИСО/МЭК 13335-1 — 2006)

Доступность информации [ресурсов информационной системы]: Состояние информации [ресурсов информационной системы], при котором субъекты, имеющие права доступа, могут реализовать их беспрепятственно. ГОСТ Р 50.1.056-2005

Доступность информационных активов — Свойство ИБ организации БС РФ, состоящее в том, что информационные активы предоставляются авторизованному пользователю, причем в виде и месте, необходимых пользователю, и в то время, когда они ему необходимы. (СТО БР ИББС-1.0-2014)

Единая система идентификации и аутентификации — федеральная государственная информационная система, порядок использования которой устанавливается Правительством Российской Федерации и которая обеспечивает в случаях, предусмотренных законодательством Российской Федерации, санкционированный доступ к информации, содержащейся в информационных системах. (п. 19 введен Федеральным законом от 07.06.2013 N 112-ФЗ)

Закладочное устройство: Техническое средство, скрытно устанавливаемое на объекте информатизации или в контролируемой зоне с целью перехвата информации или несанкционированного воздействия на информацию и (или) ресурсы автоматизированной информационной системы. (ГОСТ Р 50.1.053-2005)

Закладочное устройство; закладка: Элемент средства съема информации или воздействия на нее, скрытно внедряемый (закладываемый или вносимый) в места возможного съема информации. ГОСТ Р 50.1.056-2005

Заключение по результатам аудита информационной безопасности (аудиторское заключение); заключение по результатам аудита ИБ — Качественная или количественная оценка соответствия установленным критериям аудита ИБ, представленная аудиторской группой после рассмотрения всех выводов аудита ИБ в соответствии с целями аудита ИБ. (СТО БР ИББС-1.0-2014)

Замысел защиты информации: Основная идея, раскрывающая состав, содержание, взаимосвязь и последовательность осуществления технических и организационных мероприятий, необходимых для достижения цели защиты информации. (ГОСТ Р 50922-2006)

Защита информации от [иностранной] разведки: Защита информации, направленная на предотвращение получения защищаемой информации [иностранной] разведкой. (ГОСТ Р 50922-2006)

Защита информации от непреднамеренного воздействия: Защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации. (ГОСТ Р 50922-2006)

Защита информации от несанкционированного воздействия; ЗИ от НСВ: Защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и (или) правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации. (ГОСТ Р 50922-2006)

Защита информации от несанкционированного доступа; ЗИ от НСД: Защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами (актами) или обладателями информации прав или правил разграничения доступа к защищаемой информации. (ГОСТ Р 50922-2006)

Защита информации от преднамеренного воздействия; ЗИ от ПДВ: Защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного и (или) воздействия другой физической природы, осуществляемого в террористических или криминальных целях. (ГОСТ Р 50922-2006)

Защита информации от разглашения: Защита информации, направленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов (потребителей ), не имеющих права доступа к этой информации. (ГОСТ Р 50922-2006)

Защита информации от утечки: Защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение (затруднение) получения защищаемой информации [иностранными] разведками и другими заинтересованными субъектами. (ГОСТ Р 50922-2006)

Защита информации: Деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию. (ГОСТ Р 50922-2006)

Защитная мера — сложившаяся практика, процедура или механизм, которые используются для уменьшения риска нарушения ИБ организации БС РФ. (СТО БР ИББС-1.0-2014)

Защитная мера (safeguard): Сложившаяся практика, процедура или механизм обработки риска. (ГОСТ Р ИСО/МЭК 13335-1 — 2006)

Защищаемая автоматизированная информационная система:(trusted computer system) Автоматизированная информационная система, предназначенная для сбора, хранения, обработки, передачи и использования защищаемой информации с требуемым уровнем ее защищенности. (ГОСТ Р 50.1.053-2005)

Защищаемая информационная система: Информационная система, предназначенная для обработки защищаемой информации с требуемым уровнем ее защищенности ГОСТ Р 50.1.056-2005

Защищаемая информационная система: Информационная система, предназначенная для обработки защищаемой информации с требуемым уровнем ее защищенности. (ГОСТ Р 50922-2006)

Защищаемая информационная технология: Информационная технология, предназначенная для сбора, хранения, обработки, передачи и использования защищаемой информации с требуемым уровнем ее защищенности ГОСТ Р 50.1.056-2005

Защищаемая информационная технология:(information [data] security)Информационная технология, предназначенная для сбора, хранения, обработки, передачи и использования защищаемой информации с требуемым уровнем ее защищенности. (ГОСТ Р 50.1.053-2005)

Защищаемая информация: Информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации. (ГОСТ Р 50922-2006)

Защищаемая сеть связи: Сеть связи, используемая при обмене защищаемой информацией с требуемым уровнем ее защищенность ГОСТ Р 50.1.056-2005

Защищаемые информационные ресурсы (автоматизированной информационной системы):Информационные ресурсы автоматизированной информационной системы, для которых должен быть обеспечен требуемый уровень их защищенности. (ГОСТ Р 50.1.053-2005)

Защищаемые программные средства: Программные средства, используемые в информационной системе при обработке защищаемой информации с требуемым уровнем ее защищенности ГОСТ Р 50.1.056-2005

Защищаемые ресурсы (информационной системы): Ресурсы, использующиеся в информационной системе при обработке защищаемой информации с требуемым уровнем ее защищенности ГОСТ Р 50.1.056-2005

Защищаемый объект информатизации: Объект информатизации предназначенный для обработки защищаемой информации с требуемым уровнем ее защищенности ГОСТ Р 50.1.056-2005

Защищаемый объект информатизации: Объект информатизации, предназначенный для обработки защищаемой информации с требуемым уровнем ее защищенности. (ГОСТ Р 50922-2006)

Защищаемый процесс (информационной технологии) — Процесс, используемый в информационной технологии для обработки защищаемой информации с требуемым уровнем ее защищенности. [ГОСТ Р 53114-2008]

Идентификация — Процесс присвоения идентификатора (уникального имени); сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов. (СТО БР ИББС-1.0-2014)

Идентификация риска — Процесс обнаружения, распознавания и описания рисков. [ГОСТ Р 53114-2008]

Идентификация риска (risk identification): Процесс нахождения, составления перечня и описания элементов риска. ( ГОСТ Р ИСО/МЭК 27005-2010)

Идентификация: Действия по присвоению субъектам и объектам доступа идентификаторов и (или) действия по сравнению предъявляемого идентификатора с перечнем присвоенных идентификаторов ГОСТ Р 50.1.056-2005

Информативный сигнал — Сигнал, по параметрам которого может быть определена защищаемая информация.[Р 50.1.053 -2005, пункт 3.2.6]

Информативный сигнал: (informative signal) Сигнал, по параметрам которого может быть определена защищаемая информация. (ГОСТ Р 50.1.053-2005)

Информационная безопасность – свойство информации сохранять конфиденциальность, целостность и доступность (может включать в себя свойства сохранять аутентичность, подотчетность, целостность и доступность) (ИСО/МЭК 17799:2005)

Информационная безопасность (information security): Все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств ее обработки. (ГОСТ Р ИСО/МЭК 13335-1 — 2006)

Информационная безопасность объекта информатизации: Состояние защищенности объекта информатизации, при котором обеспечивается безопасность информации и автоматизированных средств ее обработки.ГОСТ Р 50.1.056-2005

Информационная безопасность организации; ИБ организации — Состояние защищенности интересов организации в условиях угроз в информационной сфере.[ГОСТ Р 53114-2008]

Информационная безопасность, ИБ — Безопасность, связанная с угрозами в информационной сфере. (СТО БР ИББС-1.0-2014)

Информационная инфраструктура — Система организационных структур, обеспечивающих функционирование и развитие информационного пространства и средств информационного взаимодействия. (СТО БР ИББС-1.0-2014)

Информационная система — совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств (№149-ФЗ)

Информационная сфера — Совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение и использование информации, а также системы регулирования возникающих при этом общественных отношений. [Доктрина информационной безопасности Российской Федерации от 9 сентября 2000 г. Пр -1895]

Информационная технология; ИТ — Процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов.[Федеральный Закон Российской Федерации от 27 декабря 2002 г. № 184 -ФЗ, статья 2, пункт 2)]

Информационно-телекоммуникационная сеть — технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники (№149-ФЗ)

Информационные технологии — процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов (№149-ФЗ)

Информационный актив — Информация с реквизитами, позволяющими ее идентифицировать; имеющая ценность для организации БС РФ; находящаяся в распоряжении организации БС РФ и представленная на любом материальном носителе в пригодной для ее обработки, хранения или передачи форме. (СТО БР ИББС-1.0-2014)

Информационный процесс — Процесс создания, сбора, обработки, накопления, хранения, поиска, распространения и использования информации. [ГОСТ Р 53114-2008]

Информация — сведения (сообщения, данные) независимо от формы их представления (№149-ФЗ)

Информация — Сведения (сообщения, данные) независимо от формы их представления. (СТО БР ИББС-1.0-2014)

Инцидент ИБ – появление одного или нескольких нежелательных или неожиданных событий ИБ, с которыми связана значительная вероятность компрометации бизнес – операций и создания угрозы ИБ. ( ГОСТ Р ИСО/МЭК ТО 18044-2007)

Инцидент информационной безопасности – любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность. (ИСО/МЭК ТО 18044:2004)

Инцидент информационной безопасности — Любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность.[ГОСТ Р ИСО/МЭК 27001 -2006, статья 3.6]

Инцидент информационной безопасности (information security incident): Любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность. (ГОСТ Р ИСО/МЭК 13335-1 — 2006)

Инцидент информационной безопасности; инцидент ИБ — Событие или комбинация событий, указывающая на свершившуюся, предпринимаемую или вероятную реализацию угрозы ИБ. (СТО БР ИББС-1.0-2014)

Источник риска информационной безопасности организации; источник риска ИБ организации — Объект или действие, способное вызвать [создать] риск. [ГОСТ Р 53114-2008]

Источник угрозы безопасности информации: Субъект (физическое лицо, материальный объект или физическое явление ), являющийся непосредственной причиной возникновения угрозы безопасности информации. (ГОСТ Р 50922-2006)

Источник угрозы безопасности информации: Субъект (физическое лицо, материальный объект или физическое явление), являющийся непосредственной причиной возникновения угрозы безопасности информации.ГОСТ Р 50.1.056-2005

Источник угрозы безопасности информации:Субъект, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации. (ГОСТ Р 50.1.053-2005)

Количественная оценка риска (risk estimation): Процесс присвоения значений вероятности и последствий риска. ( ГОСТ Р ИСО/МЭК 27005-2010)

Коммуникация риска (risk communication): Обмен информацией о риске или совместное использование этой информации лицом, принимающим решение, и другими причастными сторонами. ( ГОСТ Р ИСО/МЭК 27005-2010)

Компьютерная атака: целенаправленное несанкционированное воздействие на информацию, на ресурс информационной системы или получение несанкционированного доступа к ним с применением программных или программно-аппаратных средств ГОСТ Р 50.1.056-2005

Компьютерный вирус: Вредоносная программа, способная создавать вредоносные программы и (или) свои копии. (ГОСТ Р 50.1.053-2005)

Компьютерный вирус: Исполняемый программный код или интерпретируемый набор инструкций, обладающий свойствами несанкционированного распространения и самовоспроизведения. ГОСТ Р 50.1.056-2005

Контроль доступа (в информационной системе): Проверка выполнения субъектами доступа установленных правил разграничения доступа в информационной системе ГОСТ Р 50.1.056-2005

Контроль обеспечения информационной безопасности организации; контроль обеспечения ИБ организации — Проверка соответствия обеспечения информационной безопасности в организации, наличия и содержания документов требованиям нормативных документов, технической, правовой организационно — распорядительной документации в области информационной безопасности. [ГОСТ Р 53114-2008]

Конфиденциальность – свойство информации быть недоступной и закрытой для неавторизованного индивидуума, логического объекта или процесса (ИСО/МЭК 13335-1:2004)

Конфиденциальность (confidentiality) (информации [ресурсов автоматизированной информационной системы]): Состояние информации [ресурсов автоматизированной информационной системы], при котором доступ к ней [к ним] осуществляют только субъекты, имеющие на него право. (ГОСТ Р 50.1.053-2005)

Конфиденциальность (confidentiality): Свойство информации быть недоступной и закрытой для неавторизованного индивидуума, логического объекта или процесса. (ГОСТ Р ИСО/МЭК 13335-1 — 2006)

Конфиденциальность информации — обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя (№149-ФЗ)

Конфиденциальность информации: Обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя. (ГОСТ Р 50922-2006)

Конфиденциальность информации: Состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право ГОСТ Р 50.1.056-2005

Конфиденциальность информационных активов — Свойство ИБ организации БС РФ, состоящее в том, что обработка, хранение и передача информационных активов осуществляется таким образом, что информационные активы доступны только авторизованным пользователям, объектам системы или процессам. (СТО БР ИББС-1.0-2014)

Криптографическая защита информации: Защита информации с помощью ее криптографического преобразования. (ГОСТ Р 50922-2006)

Криптографическое средство защиты информации: Средство защиты информации, реализующее алгоритмы криптографического преобразования информации. (ГОСТ Р 50922-2006)

Критерий аудита информационной безопасности организации; критерий аудита ИБ организации — Совокупность принципов, положений, требований и показателей действующих нормативных документов, относящихся к деятельности организации в области информационной безопасности. [ГОСТ Р 53114-2008]

Критерий обеспечения информационной безопасности организации; критерий обеспечения ИБ организации — Показатель, на основании которого оценивается степень достижения цели (целей) информационной безопасности организации. [ГОСТ Р 53114-2008]

Критерии оценки (аудита) информационной безопасности; критерии оценки (аудита) ИБ — Совокупность требований к обеспечению ИБ, определенных стандартом Банка России СТО БР ИББС-1.0 “Обеспечение информационной безопасности организаций БС РФ. Общие положения” или его частью. (СТО БР ИББС-1.0-2014)

Критически важная система информационной инфраструктуры; ключевая система информационной инфраструктуры; КСИИ — Информационно -управляющая или информационно -телекоммуникационная система, которая осуществляет управление или информационное обеспечение критическим объектом или процессом, или используется для официального информирования общества и граждан, нарушение или прерывание функционирования которой (в результате деструктивных информационных воздействий, а также сбоев или отказов) может привести к чрезвычайной ситуации со значительными негативными последствиями. [ГОСТ Р 53114-2008]

Критический объект — Объект или процесс, нарушение непрерывности функционирования которого может нанести значительный ущерб.[ГОСТ Р 53114-2008]

Лицензирование в области защиты информации: Деятельность, заключающаяся в проверке (экспертизе) возможностей юридического лица выполнять работы в области защиты информации в соответствии с установленными требованиями и выдаче разрешения на выполнение этих работ. (ГОСТ Р 50922-2006)

Межсетевой экран: локальное (однокомпонентное) или функционально-распределенное программное (программно-аппаратное) средство(комплекс), реализующее контроль за информацией, поступающей в автоматизированную систему и (или) выходящей из автоматизированной системы ГОСТ Р 50.1.056-2005

Менеджмент и анализ рисков ИБ – сбор более качественных данных для идентификации и определения характеристик различных типов угроз и связанных с ними уязвимостей, а также предоставлению данных о частоте возникновения идентифицированных типов угроз. ( ГОСТ Р ИСО/МЭК ТО 18044-2007)

Менеджмент информационной безопасности организации; менеджмент ИБ организации — Скоординированные действия по руководству и управлению организацией в части обеспечения ее информационной безопасности в соответствии с изменяющимися условиями внутренней и внешней среды организации. [ГОСТ Р 53114-2008]

Менеджмент риска информационной безопасности организации; менеджмент риска ИБ организации — Скоординированные действия по руководству и управлению организацией в отношении риска ИБ с целью его минимизации. [ГОСТ Р 53114-2008]

Мера безопасности; мера обеспечения безопасности — Сложившаяся практика, процедура или механизм обработки риска.[ГОСТ Р 53114-2008]

Меры обеспечения информационной безопасности; меры обеспечения ИБ — Совокупность действий, направленных на разработку и/или практическое применение способов и средств обеспечения информационной безопасности. [ГОСТ Р 53114-2008]

Модель нарушителя информационной безопасности; модель нарушителя ИБ — Описание и классификация нарушителей ИБ, включая описание их опыта, знаний, доступных ресурсов, необходимых для реализации угрозы, возможной мотивации их действий, а также способы реализации угроз ИБ со стороны указанных нарушителей. (СТО БР ИББС-1.0-2014)

Модель угроз (безопасности информации) — Физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации. [ГОСТ Р 53114-2008]

Модель угроз (безопасности информации): Физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации. (ГОСТ Р 50922-2006)

Модель угроз информационной безопасности; модель угроз ИБ — Описание актуальных для организации БС РФ источников угроз ИБ; методов реализации угроз ИБ; объектов, пригодных для реализации угроз ИБ; уязвимостей, используемых источниками угроз ИБ; типов возможных потерь (например, нарушение доступности, целостности или конфиденциальности информационных активов); масштабов потенциального ущерба. (СТО БР ИББС-1.0-2014)

Мониторинг безопасности информации (при применении информационных технологий): Процедуры регулярного наблюдения за процессом обеспечения безопасности информации при применении информационных технологий. (ГОСТ Р 50.1.053-2005)

Мониторинг безопасности информации: Постоянное наблюдение за процессом обеспечения безопасности информации в информационной системе с целью установить его соответствие требованиям безопасности информации. (ГОСТ Р 50922-2006)

Мониторинг безопасности информации: Постоянное наблюдение за процессом обеспечения безопасности информации в информационной системе с целью выявления его соответствия требованиям по безопасности информации ГОСТ Р 50.1.056-2005

Мониторинг ИБ — Постоянное наблюдение за объектами и субъектами, влияющими на ИБ организации БС РФ, а также сбор, анализ и обобщение результатов наблюдений. (СТО БР ИББС-1.0-2014)

Мониторинг информационной безопасности организации; мониторинг ИБ организации — Постоянное наблюдение за процессом обеспечения информационной безопасности в организации с целью установить его соответствие требованиям по информационной безопасности.[ГОСТ Р 53114-2008]

Нарушение информационной безопасности организации; нарушение ИБ организации — Случайное или преднамеренное неправомерное действие физического лица (субъекта, объекта) в отношении активов организации, следствием которых является нарушение безопасности информации при ее обработке техническими средствами в информационных системах, вызывающее негативные последствия (ущерб/вред) для организации. [ГОСТ Р 53114-2008]

Нарушитель информационной безопасности организации; нарушитель ИБ организации — Физическое лицо или логический объект, случайно или преднамеренно совершивший действие, следствием которого является нарушение информационной безопасности организации.[ГОСТ Р 53114-2008]

Нарушитель информационной безопасности; нарушитель ИБ — Субъект, реализующий угрозы ИБ организации БС РФ, нарушая предоставленные ему полномочия по доступу к активам организации БС РФ или по распоряжению ими. (СТО БР ИББС-1.0-2014)

Недекларированные возможности — Функциональные возможности средств вычислительной техники и программного обеспечения, не описанные или не соответствующие описанным в документации, которые могут привести к снижению или нарушению свойств безопасности информации. [ГОСТ Р 53114-2008]

Недекларированные возможности (программного обеспечения): Функциональные возможности программного обеспечения, не описанные в документации. (ГОСТ Р 50.1.053-2005)

Недекларированные возможности (программного обеспечения): Функциональные возможности программного обеспечения, не описанные в документации ГОСТ Р 50.1.056-2005

Неотказуемость (non-repudiation): Способность удостоверять имевшее место действие или событие так, чтобы эти события или действия не могли быть позже отвергнуты. (ГОСТ Р ИСО/МЭК 13335-1 — 2006)

Несанкционированное блокирование доступа к информации [ресурсам информационной системы]; отказ в обслуживании: Создание условий, препятствующих доступу к информации [ресурсам информационной системы] субъекту, имеющему право на него. ГОСТ Р 50.1.056-2005

Несанкционированное воздействие (на информацию [ресурсы автоматизированной информационной системы]) (при применении информационных технологий); НСВ: Изменение информации [ресурсов автоматизированной информационной системы], осуществляемое с нарушением установленных прав и (или) правил. (ГОСТ Р 50.1.053-2005)