- Введение

- Архитектура и функциональные возможности InfoWatch ARMA

- 2.1. InfoWatch ARMA Industrial Firewall

- 2.2. InfoWatch ARMA Industrial Endpoint

- 2.3. InfoWatch ARMA Management Console

- Сценарии использования InfoWatch ARMA

- 3.1. Защита промышленной сети на границе с корпоративным сегментом

- 3.2. Защита промышленной сети и канала связи при доступе технической поддержки

- 3.3. Разграничение и защита нескольких сегментов АСУ ТП

- 3.4. Защита сети между сегментами SCADA и ПЛК

- 3.5. Мониторинг трафика непосредственно внутри сегмента АСУ ТП

- 3.6. Защищённое VPN-соединение site-to-site

- Варианты поставки и лицензирование InfoWatch ARMA

- Работа с системой InfoWatch ARMA

- 5.1. InfoWatch ARMA Industrial Firewall

- 5.2. InfoWatch ARMA Management Console

- Детектирование и отражение атак с помощью InfoWatch ARMA в режиме реального времени

- 6.1. Блокировка атаки на ПЛК по протоколу IEC104

- 6.2. Выявление сканирования SCADA и автоматическая блокировка злоумышленника

- Соответствие нормативным требованиям и сертификация

- Реальные кейсы применения InfoWatch ARMA

- Выводы

Введение

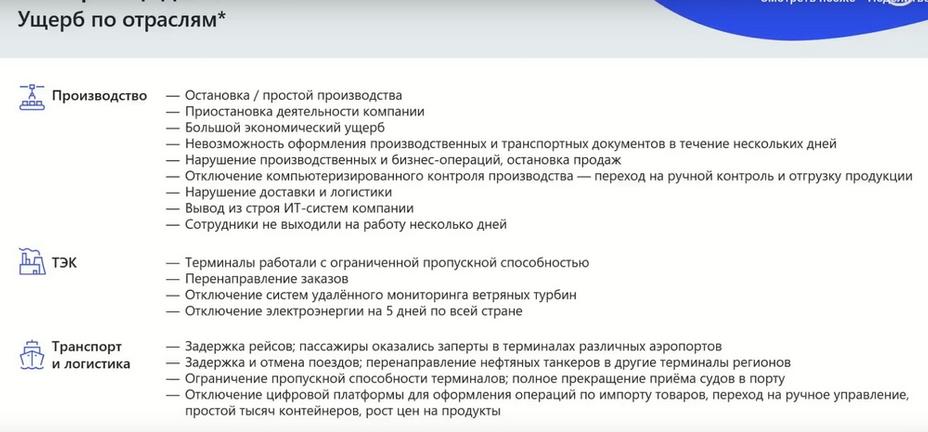

Пожалуй, всерьёз о теме промышленной кибербезопасности во всём мире заговорили после громкого инцидента с атакой вируса Stuxnet на объекты иранской ядерной программы в 2008 году. Кроме этого, в разные годы по вине киберпреступников происходили массовые отключения электричества в отдельных странах (например, Украине, Венесуэле), остановки производств и нарушения работы транспортной инфраструктуры. В качестве знаковых ИБ-инцидентов последнего времени с подтверждённым ущербом стоит отметить перебои в работе Norsk Hydro (убытки — 40 млн долларов США, 2019 г.), Rheinmetall (убытки — 30 млн долларов, 2019 г.), Demant (убытки — 100 млн долларов, 2019 г.) и, конечно, компании Garmin, заплатившей хакерам многомиллионный выкуп за расшифровку данных на своих онлайн-сервисах, пусть её и трудно отнести к числу индустриальных.

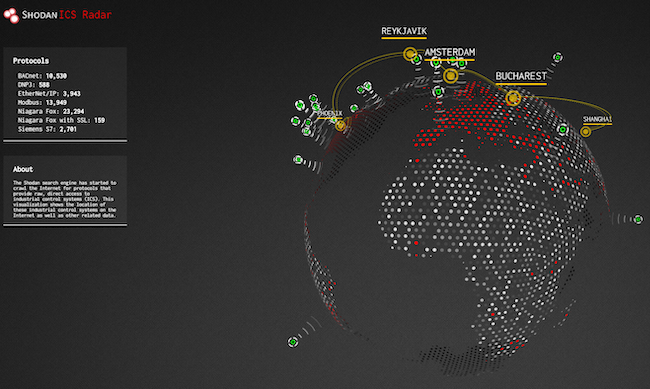

Технологическая трансформация порождает новые проблемные задачи для безопасности, тем более с учётом событий 2020 года. Всё ещё популярный тезис некоторых предприятий о том, что «наши площадки отключены от интернета», теперь уже точно не имеет права на жизнь. Даже ФСТЭК России в своих рекомендациях от 25.03.2020 официально «дала добро» на удалённое подключение к объектам критической информационной инфраструктуры (КИИ) с соблюдением определённых мер безопасности. На момент написания статьи (ноябрь 2020 года), по данным сервиса shodan.io, через интернет доступно почти 14 000 промышленных устройств, использующих популярный протокол Modbus, и ещё 2 700 применяющих не менее распространённый Siemens S7.

Рисунок 1. Онлайн-карта доступных через интернет устройств АСУ ТП, shodan.io

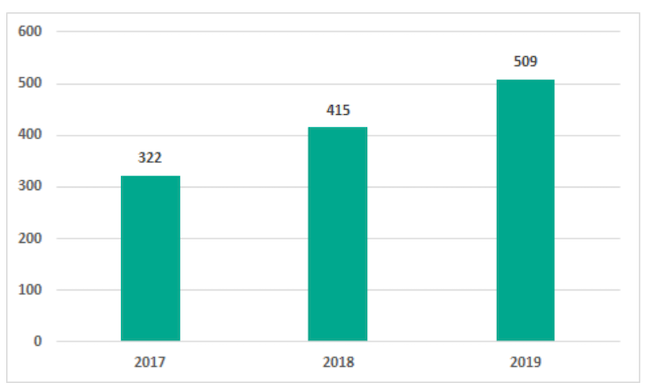

Согласно отчёту «Лаборатории Касперского» за второе полугодие 2019 года «Ландшафт угроз для систем промышленной автоматизации», в 2019 году Kaspersky ICS CERT выявила 103 уязвимости в промышленных и IoT / IIoT-системах, при этом многие типы вредоносных программ, не будучи заблокированными на компьютерах АСУ, представляли бы серьёзную опасность для работы предприятия. Аналитики отмечают, что количество угроз растёт год от года.

Рисунок 2. Количество уязвимостей в разных компонентах АСУ ТП, опубликованных на сайте US ICS-CERT, данные «Лаборатории Касперского»

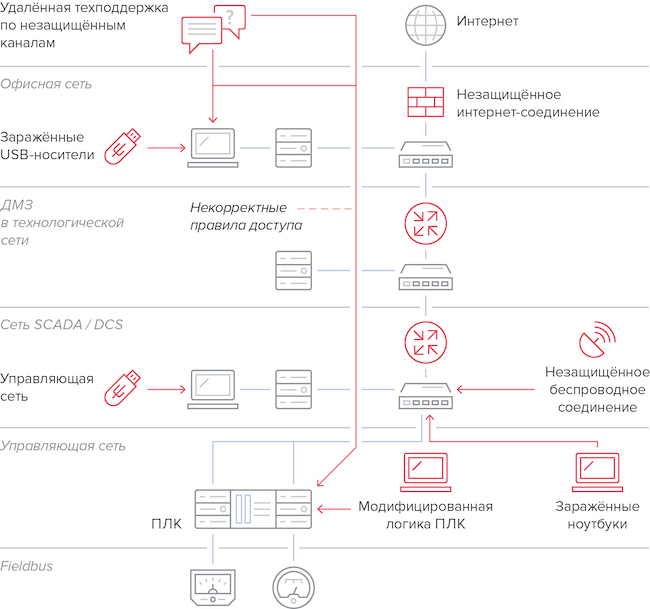

Таким образом, развитие индустрии 4.0 в целом приводит к тому, что традиционные модели киберугроз (включая отсутствие таковых) для промышленных сегментов пополняются новыми способами атак через уязвимости офисных сетей, рабочих станций и серверов. До сих пор обеспечение информационной безопасности АСУ ТП зачастую сводилось к точечной установке средств защиты без учёта специфики OT, их слабой интеграции между собой при отсутствии единого центра мониторинга и управления.

Рисунок 3. Угрозы информационной безопасности для сегментов АСУ ТП

Реализация хотя бы одной из нескольких указанных угроз может привести к реальным инцидентам, среди которых — потеря контроля за режимом работы оборудования, несанкционированное управление оборудованием, отсутствие срабатывания защиты в случае инцидента, изменение показаний ПЛК (программируемых логических контроллеров) промышленных систем.

Чтобы максимально снизить вероятность совершения кибератак на промышленное предприятие и при этом повысить эффективность службы ИБ, необходимо решить, в частности, следующие задачи:

- Создать замкнутую (с точки зрения информационных потоков и политик ИБ) защищённую среду.

- Уменьшить количество ложных срабатываний промышленных средств ИБ с учётом специфики АСУ ТП.

- Ввести в эксплуатацию столько средств ИБ для обеспечения адекватной защиты, чтобы выполнить требования регуляторов, но при этом иметь достаточное количество ресурсов для обслуживания этих средств.

- Адаптировать систему ИБ под нужды конкретного предприятия таким образом, чтобы она помогала выстраивать процесс мониторинга и реагирования на актуальные инциденты и была интегрирована с существующей инфраструктурой, в том числе с системами диспетчерского управления.

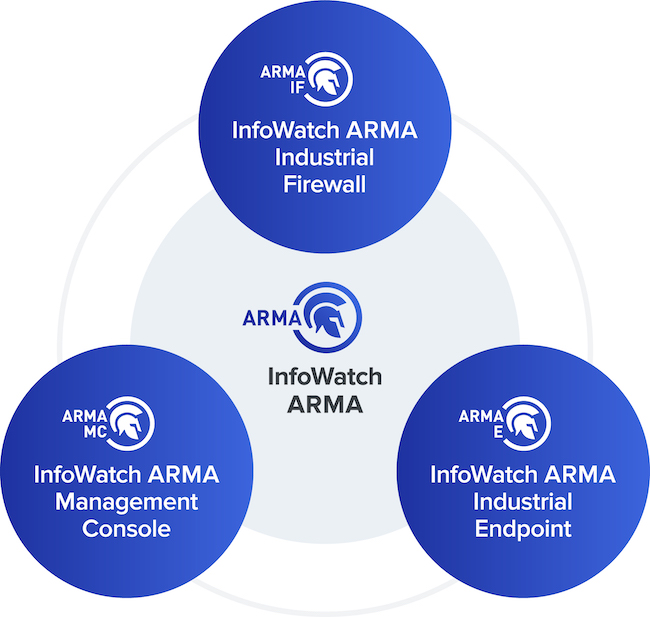

Опираясь на конкретные задачи промышленной кибербезопасности и запросы рынка, отечественная компания «Инфовотч» разработала комплекс решений для защиты АСУ ТП InfoWatch ARMA, который представляет собой систему из трёх продуктов:

- Industrial Firewall — промышленный межсетевой экран нового поколения (NGFW).

- Industrial Endpoint — средство защиты рабочих станций и серверов SCADA.

- Management Console — инструмент для автоматического реагирования на инциденты и централизованного управления средствами защиты.

Рисунок 4. Состав компонентов InfoWatch ARMA

Такой подход позволяет снизить затраты на внедрение системы безопасности и ускорить его, выстроить по-настоящему многоуровневую защиту, а также выполнить до 90 % технических требований из приказа ФСТЭК № 239, который устанавливает конкретный перечень мер по обеспечению безопасности значимых объектов критической информационной инфраструктуры (КИИ).

«Инфовотч» активно работает с известными отечественными и зарубежными производителями систем промышленной автоматизации с целью обеспечить как можно более плотную интеграцию с ними продуктов InfoWatch ARMA «из коробки». О том, как всё работает на практике, мы подробно расскажем далее.

Основная идея при разработке InfoWatch ARMA — обеспечение комплексной кибербезопасности с защитой максимального возможного числа элементов инфраструктуры АСУ ТП.

Рисунок 5. Защита сегмента АСУ ТП с помощью системы InfoWatch ARMA

В комплексе InfoWatch ARMA все продукты интегрированы между собой. Специалисты по ИБ могут управлять каждым компонентом по отдельности или расследовать инциденты в едином интерфейсе, а при необходимости — автоматизировать реагирование по заранее согласованным сценариям. Рассмотрим возможности каждого из компонентов более подробно.

InfoWatch ARMA Industrial Firewall

InfoWatch ARMA Industrial Firewall является основным компонентом всей системы и согласно названию позволяет обнаруживать и блокировать атаки на промышленные сети, а также защитить последние от несанкционированного доступа.

Рисунок 6. Панель мониторинга InfoWatch ARMA Industrial Firewall

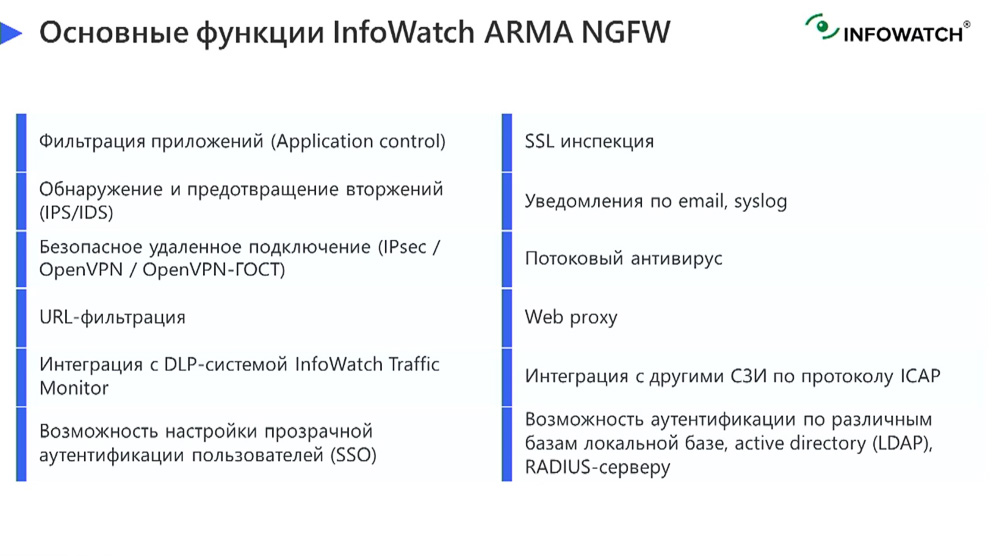

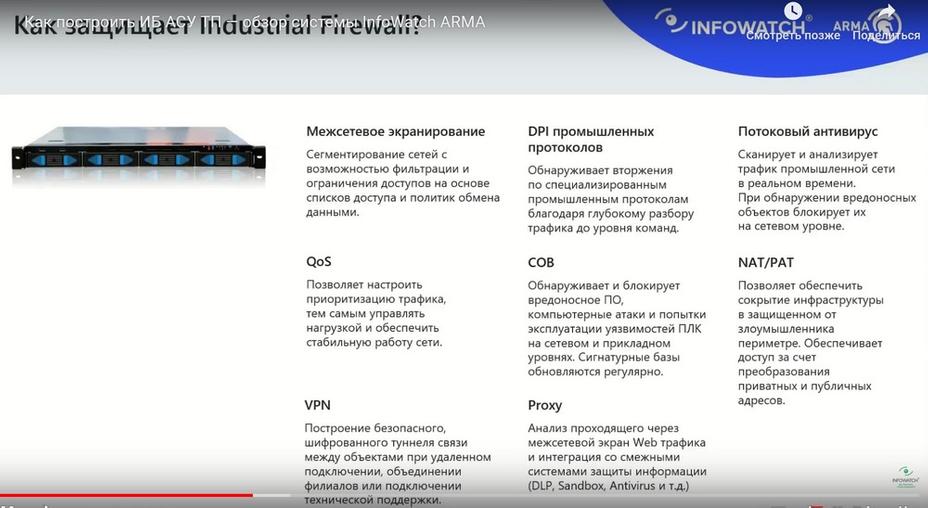

Приставку «Next Generation» продукт получает благодаря тому, что в его составе можно выделить следующие четыре ключевые (с точки зрения сценариев применения) технологии:

- FW (Firewall) — межсетевой экран — контролирует доступ к сетевым ресурсам, защищает от несанкционированных действий в промышленной сети и фиксирует все информационные потоки. Позволяет ограничить использование сервисных функций промышленного трафика, например несанкционированную перепрошивку ПЛК или вредоносную запись данных. Кроме того, за счёт контроля отдельных команд протоколов и их значений можно блокировать неавторизованные действия и запрещать недопустимые операции с ПЛК, такие как подключение к сети АСУ ТП, доступ к любым параметрам ПЛК или управление контроллерами по сети.

- DPI (Deep Packet Inspection) — глубокая инспекция трафика — позволяет не только детектировать промышленные протоколы, но и разбирать конкретные команды самых распространённых из них. Это позволяет учитывать специфику АСУ ТП максимально гранулярно: например, блокировать недопустимые операции с ПЛК с учётом прав конкретных операторов.

- IDS / IPS (Intrusion Detection / Prevention System) — система обнаружения и предотвращения вторжений (СОВ) — детектирует и блокирует вредоносные программы, компьютерные атаки и попытки эксплуатации уязвимостей ПЛК на сетевом и прикладном уровнях. Отдельно отметим поставляемую экспертной командой «Инфовотч» базу правил, которая обновляется ежедневно. Сигнатуры пишутся и аккумулируются коллегами самостоятельно исходя из опыта «боевых» внедрений. Кроме того, в комплект входят правила от мирового лидера в данной области — компании Emerging Threats (ET), подключаемые по сублицензии. В основе СОВ — ядро Suricata.

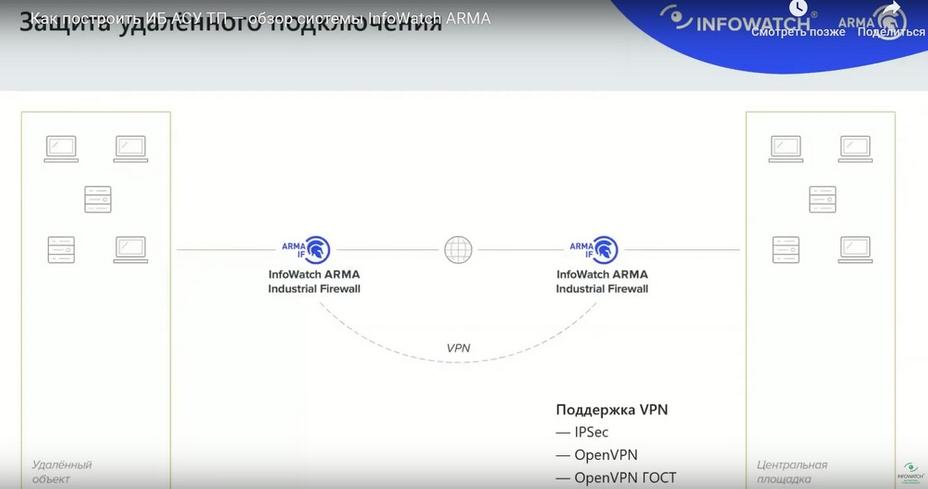

- VPN — встроенный в InfoWatch ARMA Industrial Firewall модуль организации виртуальной частной сети обеспечивает безопасное удалённое подключение к промышленному сегменту, например для работы технической поддержки или с целью объединения производственных площадок в одну сеть. Поддерживаются протоколы IPsec и OpenVPN; возможность шифрования согласно алгоритмам ГОСТ (и, соответственно, сертификация ФСБ России) на данный момент отсутствует. Разработчик сообщает о планах по внедрению отечественных алгоритмов шифрования в будущем.

В режиме фильтрации и разбора до уровня команд на текущий момент поддерживаются 8 протоколов (Modbus TCP, IEC 60870-5-104, S7 Communication, OPC UA, OPC DA, Modbus TCP x90 func. code (UMAS), IEC 61850-8-1 MMS, IEC 61850-8-1 GOOSE), а для обнаружения вторжений и мониторинга (без фильтрации) — дополнительно ещё 4: ENIP/CIP, Profinet, S7 Communication plus, DNP3. Список выглядит вполне логичным, он включает в себя большинство самых распространённых и популярных промышленных протоколов.

InfoWatch ARMA Industrial Endpoint

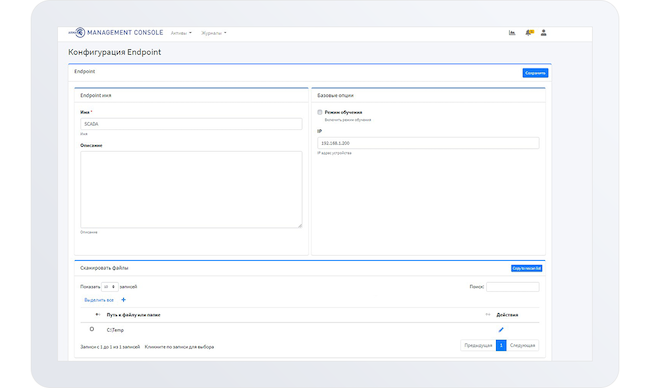

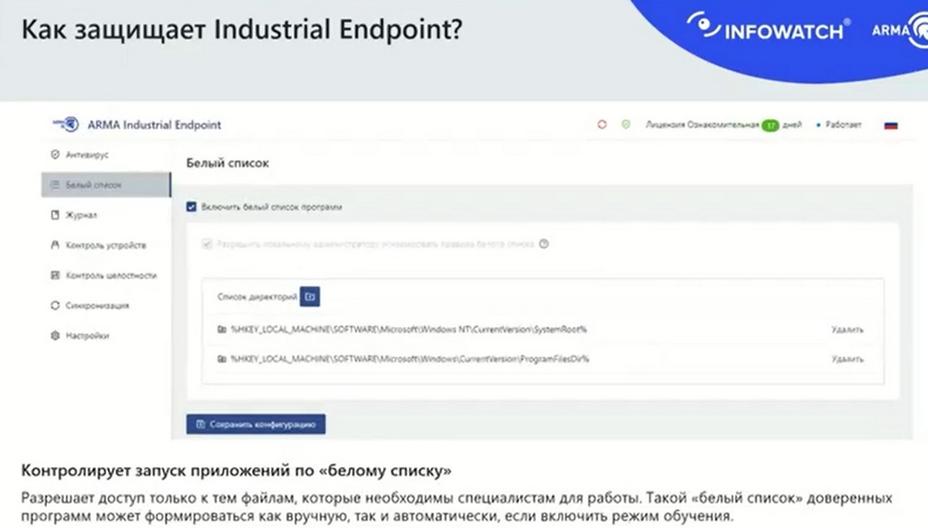

InfoWatch ARMA Industrial Endpoint представляет собой программный агент для рабочих станций и серверов, который защищает АСУ ТП от угроз на диспетчерском уровне.

Рисунок 7. Конфигурирование InfoWatch ARMA Industrial Endpoint

Основные функциональные возможности — следующие:

- Контроль и блокировка подключения съёмных носителей. Ещё со времён Stuxnet мы помним, что заражение промышленных устройств с помощью флешек, телефонов и других подключаемых устройств — один из самых распространённых векторов атаки на АСУ ТП. InfoWatch ARMA Industrial Endpoint позволяет вести соответствующий учёт и предотвратить такого рода угрозы.

- Блокировка запуска приложений. На промышленных ПК должно функционировать только то ПО, которое предусмотрено производственным процессом. InfoWatch ARMA Industrial Endpoint позволяет создать безопасную замкнутую среду с помощью белого списка приложений и не допустить запуска файлов, которые в него не входят — в том числе вредоносных объектов и шифровальщиков. При этом агент в начале работы автоматически обучается и самостоятельно формирует белый список.

- Контроль целостности критически важных файлов и приложений. С помощью InfoWatch ARMA Industrial Endpoint выявляются любые нелегитимные изменения программной среды рабочей станции или сервера АСУ ТП.

Стоит отметить, что на текущий момент для работы InfoWatch ARMA Industrial Endpoint не предусмотрено самостоятельного графического интерфейса, управление продуктом осуществляется через InfoWatch ARMA Management Console.

Таким образом, InfoWatch ARMA Industrial Endpoint содержит часть функций классического антивируса и системы того класса, который мы в России привыкли называть «СЗИ от НСД». По заверениям вендора, продукт активно развивается в сторону полноценного решения класса EPP (Endpoint Protection Platform), включающего ядро сигнатурного анализа вирусов и другие технологии.

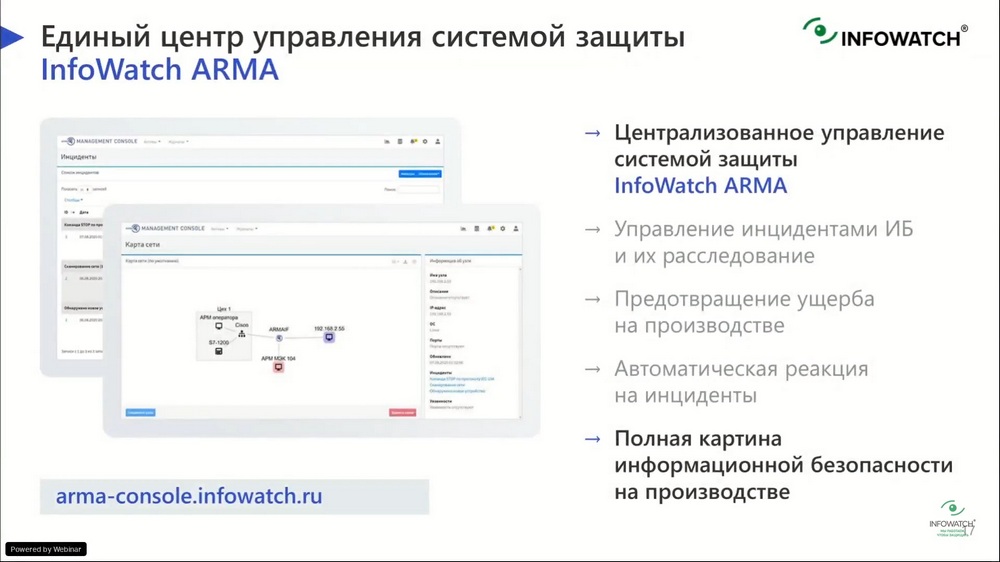

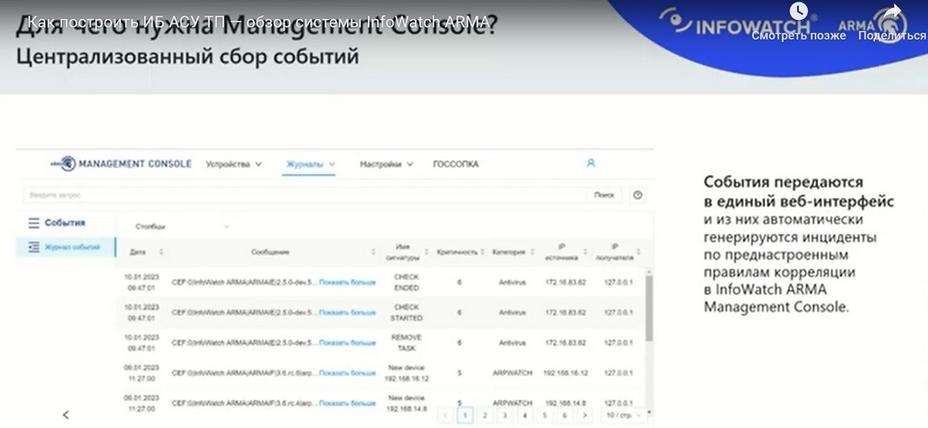

InfoWatch ARMA Management Console

Является, без преувеличения, «сердцем» всей системы InfoWatch ARMA, реализует централизованное управление подключёнными средствами защиты и позволяет автоматически реагировать на инциденты в сфере безопасности.

Рисунок 8. Сводка по инцидентам в InfoWatch ARMA Management Console

К ключевым функциональным возможностям консоли относятся:

- Централизованное управление средствами защиты InfoWatch ARMA Industrial Firewall и Industrial Endpoint, включая настройку баз промышленных сигнатур.

- Сбор и анализ данных, корреляция событий с возможностью отправки в SIEM или другие средства SOC.

- Отображение списка устройств в защищаемом сегменте и представление активов на карте сети с возможностью самостоятельной отрисовки.

- Автоматическая реакция, включая блокировку угроз по сценариям на средствах защиты, выполнение пользовательских скриптов и иных активных действий. Поддерживается также отправка команд непосредственно на пульт управления SCADA-системы.

- Расследование инцидентов по фактам зафиксированных событий из области безопасности, поступающих из промышленной сети и средств защиты.

Сценарии использования InfoWatch ARMA

Рассмотрим сценарии использования центрального продукта всей системы — InfoWatch ARMA Industrial Firewall — более подробно. В зависимости от приоритетных задач, поставленных при каждом конкретном внедрении, InfoWatch ARMA Industrial Firewall может быть развёрнут одним из шести способов (или всеми одновременно).

Защита промышленной сети на границе с корпоративным сегментом

Классический вариант, при котором промышленный сегмент защищается от угроз, возникающих со стороны корпоративной сети, таких как фишинг, заражение вредоносными программами, эксплуатация уязвимостей.

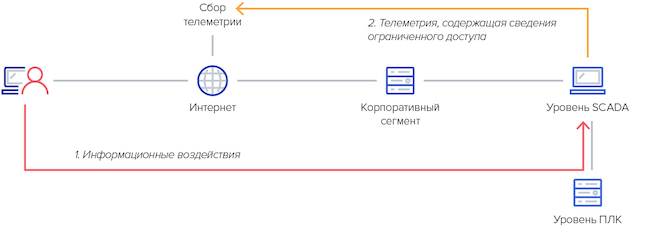

Рисунок 9. Пример вектора информационного воздействия со стороны корпоративного сегмента

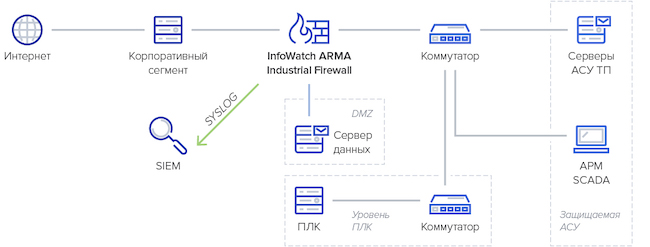

В этом случае установка InfoWatch ARMA Industrial Firewall на границе сетей поможет защититься от подобных угроз.

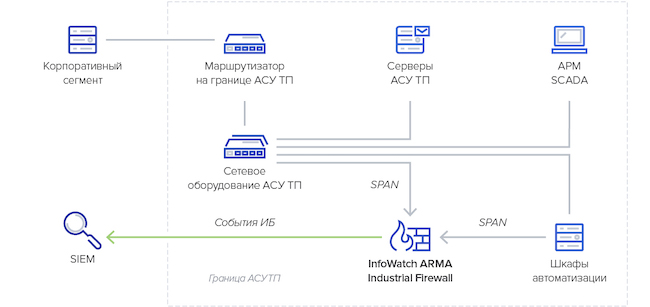

Рисунок 10. Схема установки InfoWatch ARMA Industrial Firewall для защиты промышленной сети на границе с корпоративным сегментом

Защита промышленной сети и канала связи при доступе технической поддержки

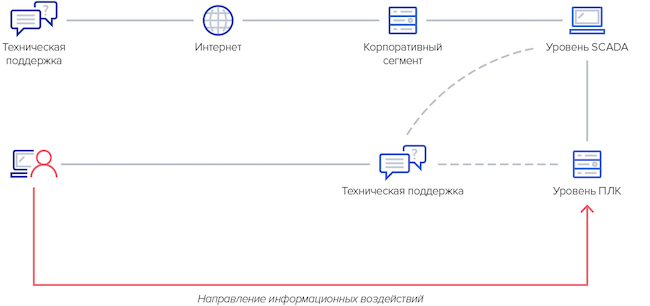

Канал технической поддержки без дополнительного усиленного контроля может способствовать проникновению вредоносных программ или неумышленно предоставить атакующим удалённый доступ к промышленной сети.

Рисунок 11. Пример вектора информационного воздействия через канал технической поддержки

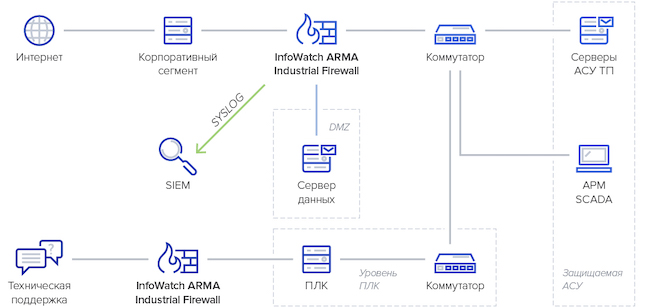

При такой схеме InfoWatch ARMA Industrial Firewall будет полезен не только для защиты от угроз со стороны корпоративного сегмента, но и в качестве средства безопасности при оказании технической поддержки. Он позволит заблокировать неразрешённые действия по установленным заранее правилам и настроенным правам пользователей, а также зафиксировать всю активность.

Рисунок 12. Схема установки InfoWatch ARMA Industrial Firewall для защиты промышленной сети при доступе технической поддержки

Разграничение и защита нескольких сегментов АСУ ТП

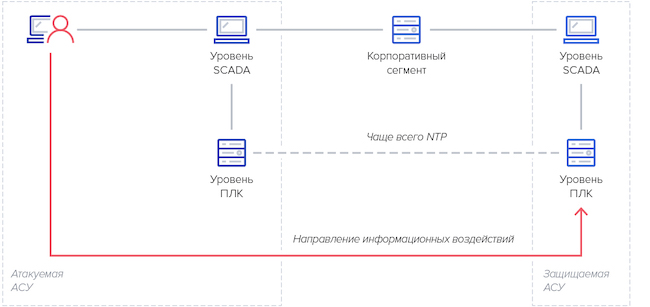

Нередко случается так, что несколько сегментов АСУ ТП связаны друг с другом на уровне SCADA-систем или даже ПЛК (например, для синхронизации времени по протоколу NTP). Если злоумышленник атаковал одну систему управления через уязвимости ПЛК её уровня, он может получить доступ к смежной АСУ через корпоративный сегмент или смежный уровень логических контроллеров.

Рисунок 13. Пример вектора информационного воздействия на одну АСУ через смежную с ней другую

Чтобы минимизировать риски от воздействий такого типа, в InfoWatch ARMA Industrial Firewall необходимо настроить правила и политики взаимодействия АСУ (в том числе в случае разного уровня их защищённости, например по причине подключения одной из АСУ к внешним сетям), а также ограничить сетевой трафик внутри них.

Рисунок 14. Схема установки InfoWatch ARMA Industrial Firewall для защиты при взаимодействии разных АСУ

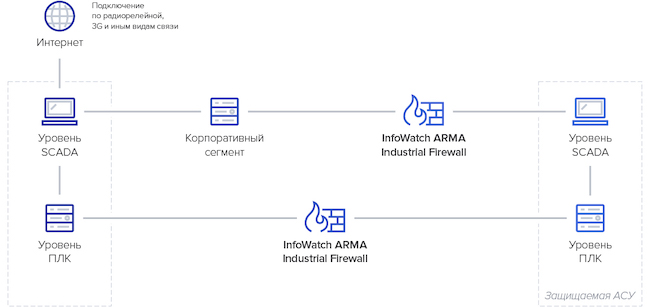

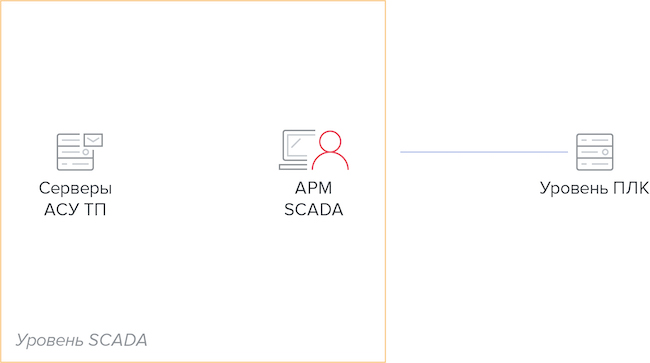

Защита сети между сегментами SCADA и ПЛК

Современные SCADA-системы с каждым годом дополняются всё новыми функциональными возможностями. Это зачастую превращает их из специализированных устройств в полноценные компьютеры — со всеми вытекающими отсюда рисками не только для самих SCADA, но и для связанных с ними ПЛК. К этим рискам относятся проникновение вирусов, несанкционированное подключение устройств, намеренные или неумышленные деструктивные действия операторов.

Рисунок 15. Пример вектора информационного воздействия на ПЛК со стороны SCADA

Чтобы минимизировать вероятность воздействия злоумышленника на ПЛК со стороны SCADA-систем, необходимо установить InfoWatch ARMA Industrial Firewall между ними. Это позволит построить дополнительный эшелон защиты и разделить права пользователей.

Рисунок 16. Схема установки InfoWatch ARMA Industrial Firewall для защиты сети между SCADA и ПЛК

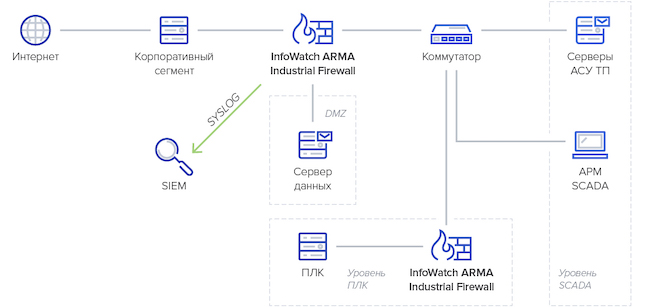

Мониторинг трафика непосредственно внутри сегмента АСУ ТП

Если по каким-либо причинам установка InfoWatch ARMA Industrial Firewall в режиме обеспечения маршрутизации трафика и блокировки невозможна, то подойдёт пассивная схема внедрения (подключение к зеркалирующим портам SPAN), при которой осуществляется мониторинг сети с получением информации об угрозах и подозрительных действиях пользователей.

Рисунок 17. Схема установки InfoWatch ARMA Industrial Firewall в режиме пассивного мониторинга

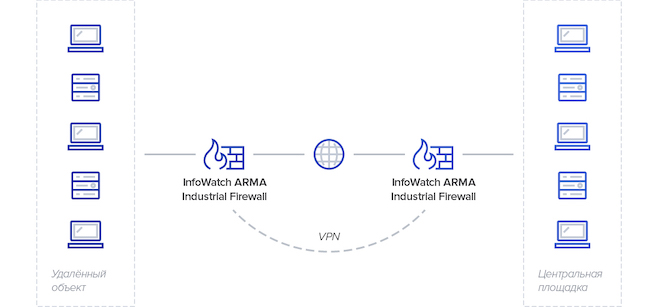

Защищённое VPN-соединение site-to-site

Наконец, устройства InfoWatch ARMA Industrial Firewall могут выступать в качестве образующих VPN-канал шлюзов — при объединении в общую сеть разрозненных производственных площадок или филиалов предприятия, удалённом подключении к ним и т. п.

Рисунок 18. Схема установки InfoWatch ARMA Industrial Firewall для организации защищённого канала между площадками

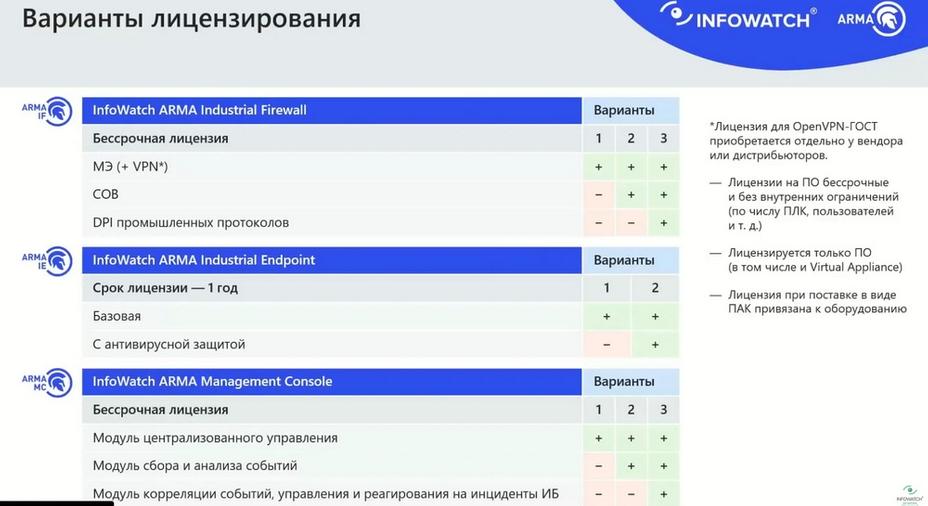

Варианты поставки и лицензирование InfoWatch ARMA

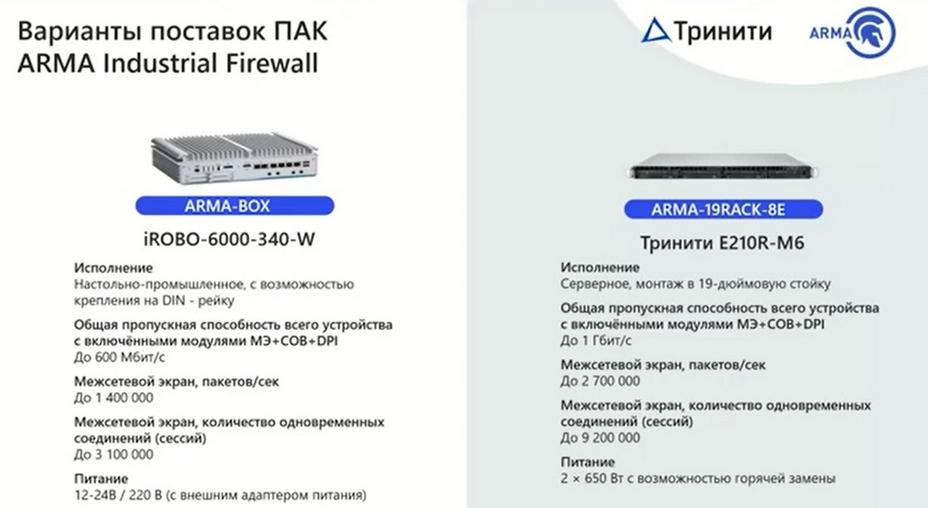

Основной и самый «тяжёлый» во всех смыслах компонент системы — InfoWatch ARMA Industrial Firewall — поставляется как в виде программно-аппаратного комплекса, так и в варианте ПО для виртуальной машины (virtual appliance), который поддерживает самые популярные среды: VMware, Oracle VirtualBox, Microsoft Hyper-V, KVM, Bhyve. Поскольку «Инфовотч» не является производителем оборудования, InfoWatch ARMA Industrial Firewall в исполнении ПАК доступен на следующих аппаратных платформах (табл. 1).

Таблица 1. Аппаратные платформы для ПАК InfoWatch ARMA Industrial Firewall

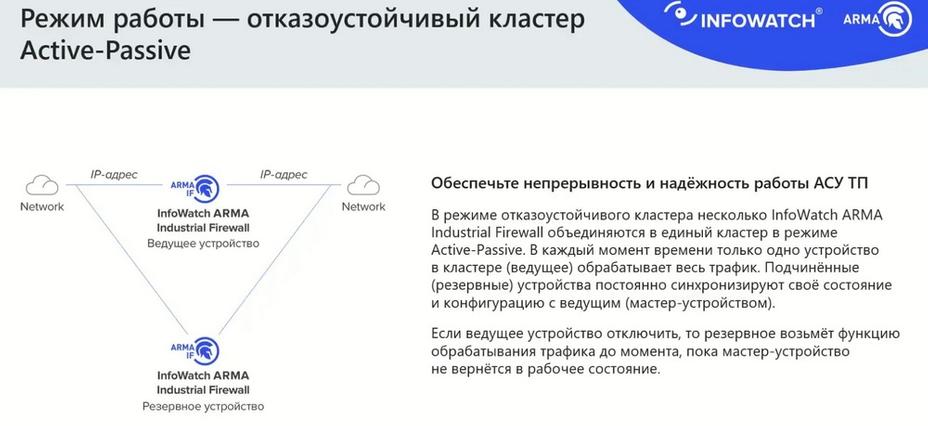

Отметим широкую вариативность типов оборудования (все — без движущихся частей), что является актуальным для клиентов — промышленных компаний. Серверы доступны под три типа монтажа: 19-дюймовая стойка, DIN-рейка и промышленное BOX-исполнение. Гарантийный срок на всё оборудование — 1 год, с возможностью расширения до 5 лет. Независимо от типа поставки InfoWatch ARMA Industrial Firewall поддерживает работу в режиме отказоустойчивого кластера при объединении нескольких нод в режиме «active-passive». Весь трафик в кластере обрабатывает ведущее устройство, а резервное непрерывно синхронизирует с ним свою конфигурацию и берёт на себя функцию обработки трафика в том случае, если ведущее выйдет из строя.

InfoWatch ARMA Industrial Firewall лицензируется максимально прозрачно, исходя из включённого набора функций:

- Межсетевой экран и VPN.

- Система обнаружения вторжений.

- Межсетевой экран, VPN и система обнаружения вторжений (в сумме — тот самый NGFW).

При этом конечная стоимость для заказчика определяется указанным набором функций и выбранной аппаратной платформой, вследствие чего не зависит от объёма трафика, количества пользователей, конечных защищаемых устройств, сетевых сегментов и менее значительной функциональности. Само собой, лицензия гибко расширяется в любой момент при необходимости.

InfoWatch ARMA Industrial Endpoint, представляя собой агент для защиты рабочих станций и серверов, логичным образом лицензируется по количеству конечных устройств. Агенты могут работать на ОС семейства Windows старше версии 7; минимальные системные требования для установки — 500 МБ свободного места на жёстком диске, процессор Intel Pentium 1 ГГц (или совместимый аналог), 2 ГБ оперативной памяти.

Схема лицензирования InfoWatch ARMA Management Console также крайне проста: по числу экземпляров Industrial Firewall и Industrial Endpoint, подключаемых для управления. Для её установки необходимо развернуть ПО на «железном» сервере либо виртуальной машине со следующими параметрами:

- ОЗУ — не менее 16 ГБ (рекомендовано 32 ГБ),

- ПЗУ — не менее 80 ГБ,

- процессор — Intel 2 ГГц или лучше, желательно не менее двух ядер процессора.

Работа с системой InfoWatch ARMA

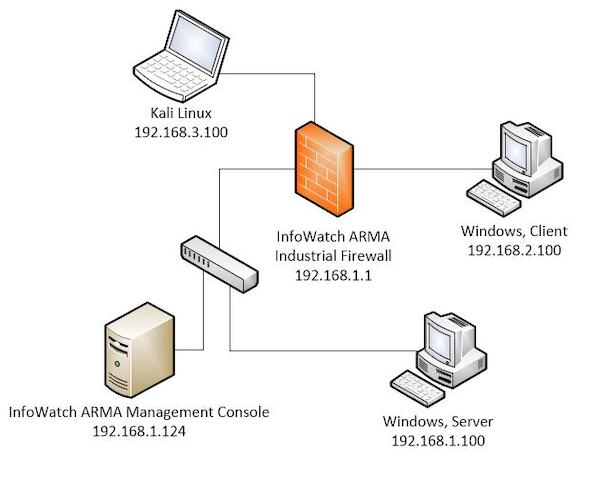

Для целей тестирования вендор предоставил нам доступ к специальному стенду, в рамках которого развёрнуты все 3 продукта системы InfoWatch ARMA.

Рисунок 19. Схема стенда InfoWatch ARMA для работы с системой и тестирования защиты от атак

InfoWatch ARMA Industrial Firewall

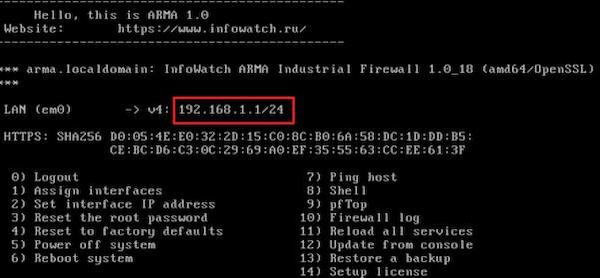

Для первоначальной конфигурации InfoWatch ARMA Industrial Firewall, как и всех продуктов подобного класса, необходимо задать базовые настройки (IP-адреса, подсети, административные учётные записи, адрес веб-интерфейса и т. п.) через консоль.

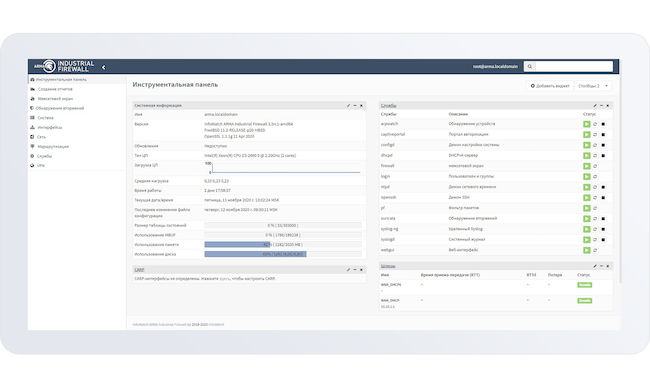

Рисунок 20. Инициализация и базовая настройка InfoWatch ARMA Industrial Firewall

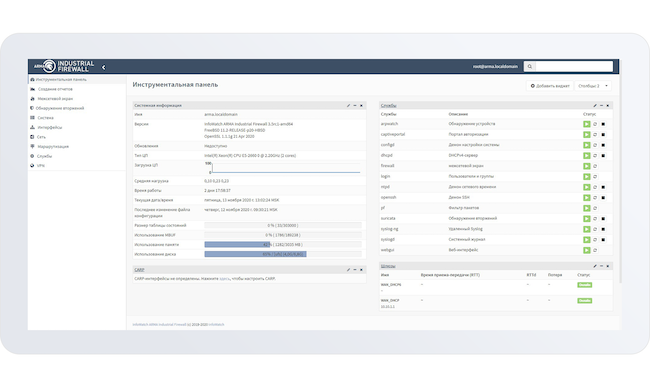

Для дальнейшей настройки InfoWatch ARMA Industrial Firewall воспользуемся привычным веб-интерфейсом. Система поддерживает ролевую модель доступа пользователей, а также авторизацию любым удобным способом (в частности, есть синхронизация с LDAP, поддержка протокола RADIUS и сертификатов, в том числе для VPN). Для дополнительного усиления мер безопасности осуществляется контроль целостности прошивки, также можно вернуться к любой предыдущей конфигурации (они сохраняются), визуально сравнив изменения. На инструментальной панели выводится общая сводка по системной информации, запущенным службам, активным шлюзам.

Рисунок 21. Инструментальная панель InfoWatch ARMA Industrial Firewall

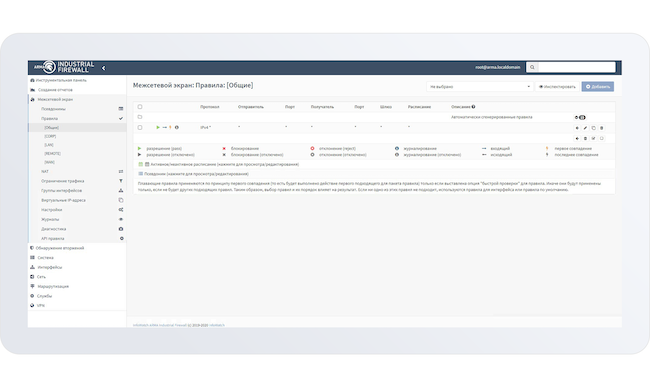

Сразу бросается в глаза обилие всевозможных настроек, что говорит об очень важном аспекте: разрабатывая индустриальный межсетевой экран, вендор в первую очередь качественно сделал обычный, со всеми классическими модулями и необходимыми для маршрутизации и фильтрации трафика настройками. В качестве примера приведём конфигурирование раздела «Межсетевой экран», где для удобства можно использовать метки (названия) для разных подсетей. Кроме ожидаемых правил уровня L4, осуществляется настройка NAT, шейпинга трафика, групп интерфейсов, виртуальных адресов CARP (не во всех обычных МЭ это есть!), можно посмотреть журналы и т. п.

Рисунок 22. Настройка правил межсетевого экрана L2 в InfoWatch ARMA Industrial Firewall

Помимо стандартного режима маршрутизации на уровне L3 (в том числе доступны популярные динамические протоколы OSPF и RIP) есть поддержка создания неограниченного числа виртуальных интерфейсов для организации сетевого моста в прозрачном режиме (L2). В этом случае он работает как система обнаружения и предотвращения вторжений с возможностью блокировки вредоносных пакетов между сетями одного адресного пространства.

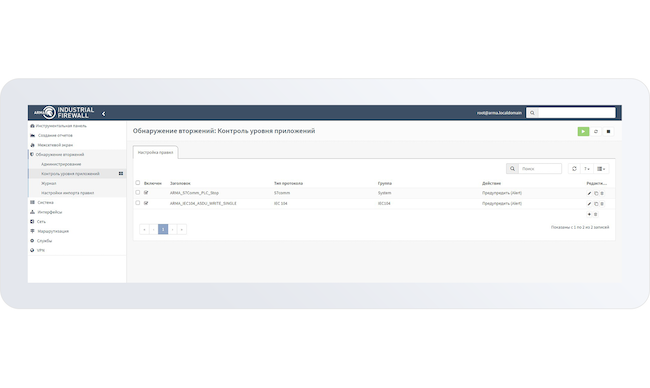

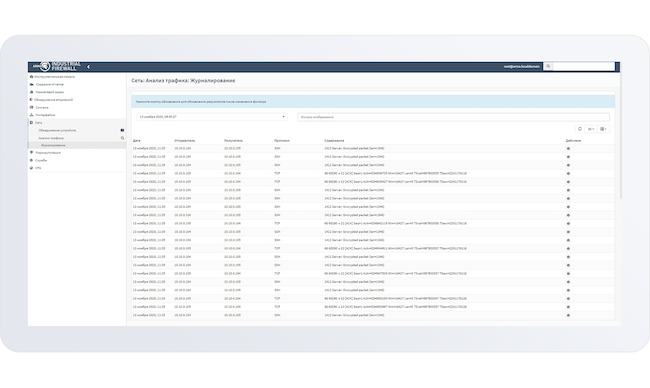

Наибольший интерес для нас, безусловно, представляет раздел «Обнаружение вторжений». Здесь уже начинается специфика АСУ ТП и настраиваются правила контроля на уровне L7 (приложений).

Рисунок 23. Настройка контроля на уровне приложений (L7) в InfoWatch ARMA Industrial Firewall

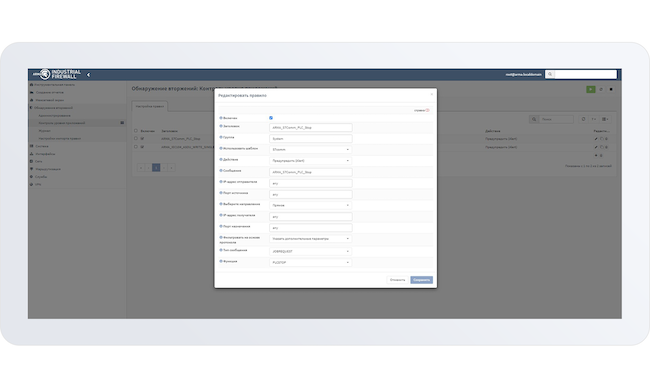

Напомним, что InfoWatch ARMA Industrial Firewall разбирает большинство из самых популярных промышленных протоколов до уровня команд. Благодаря этому при настройке правила, например, для S7 Communication можно задать срабатывания не только по стандартным портам и IP-адресам, но также и по специфическим командам (в нашем случае — команда остановки контроллера, PLCSTOP).

Рисунок 24. Задание правила для контроля команд АСУ ТП в InfoWatch ARMA Industrial Firewall

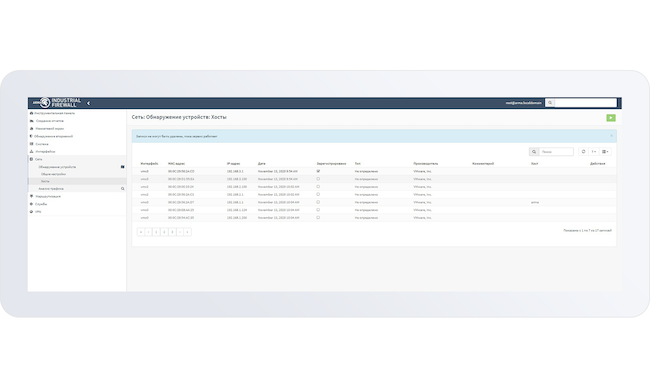

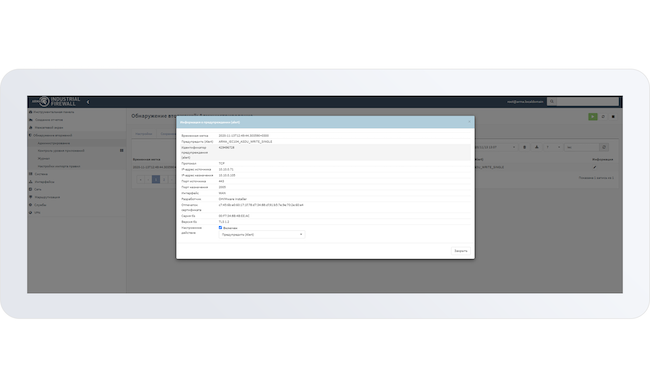

Добавим, что сигнатуры поставляются в систему в стандартизованном формате .rules, есть возможность импортировать свой набор правил. Крайне важной является функция обнаружения устройств в сети и работы с ними (раздел «Сеть»).

Рисунок 25. Обнаружение и регистрация хостов в InfoWatch ARMA Industrial Firewall

Система автоматически регистрирует новые хосты в контролируемых подсетях (распределяет по интерфейсам), определяет их параметры (IP- и MAC-адреса, тип, производитель и т. п.). Это актуально для сегментов АСУ ТП, поскольку даже просто появление нового неизвестного устройства в технологической сети — это уже инцидент. При необходимости в этом же разделе осуществляются работа с «сырым» трафиком, который записывается по расписанию (формат PCAP), и изучение интересующих потоков напрямую в интерфейсе (инструментарий на базе Tshark).

Рисунок 26. Работа с «сырым» трафиком в InfoWatch ARMA Industrial Firewall

А вот поведенческий анализ трафика / устройств и автоматическое детектирование аномалий на данный момент в продукте не реализованы. Из приятных дополнений — InfoWatch ARMA Industrial Firewall позволяет подключать и запускать различные службы: в том числе, к примеру, можно поднять перехватывающий портал (captive portal) для гостевой аутентификации. В стандартный комплект также входит сервис веб-проксирования на базе популярного ядра Squid.

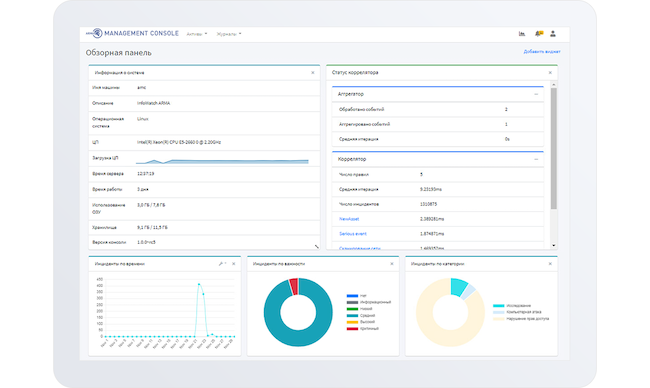

InfoWatch ARMA Management Console

Любая система централизованного управления и анализа начинается… нет, не с вешалки, но с обзорной панели и индикаторов («дашборда»). Здесь помимо статусной информации отображаются сводки по инцидентам и временная шкала.

Рисунок 27. Мониторинг текущего состояния InfoWatch ARMA Management Console

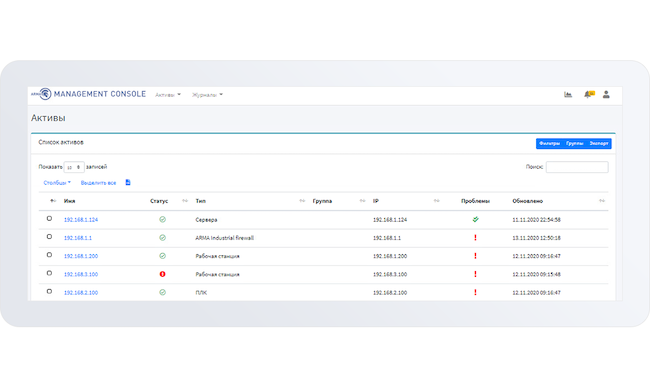

Для работы с продуктом доступны два лаконичных раздела «Активы» и «Журналы», но, как мы увидим далее, этого вполне достаточно для решения большинства задач. В первом из них автоматически фиксируется и отображается перечень устройств (в том числе промышленных — ПЛК и т. п.), рабочих станций, серверов и подключённых модулей InfoWatch ARMA Industrial Firewall / Endpoint.

Рисунок 28. Работа с активами и устройствами в InfoWatch ARMA Management Console

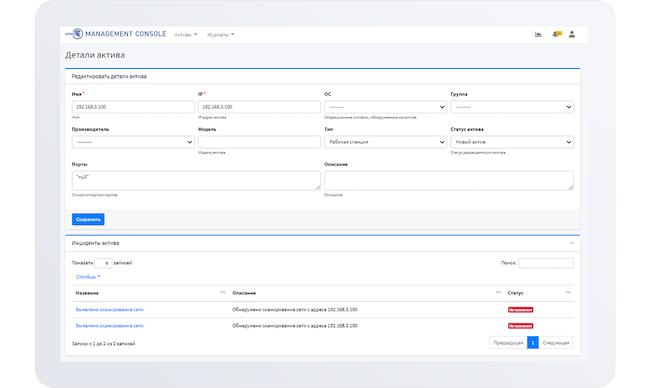

Чтобы отредактировать информацию по активу, нужно перейти в его карточку. Помимо основных данных, в ней подсвечиваются связанные инциденты, в которые также можно «провалиться».

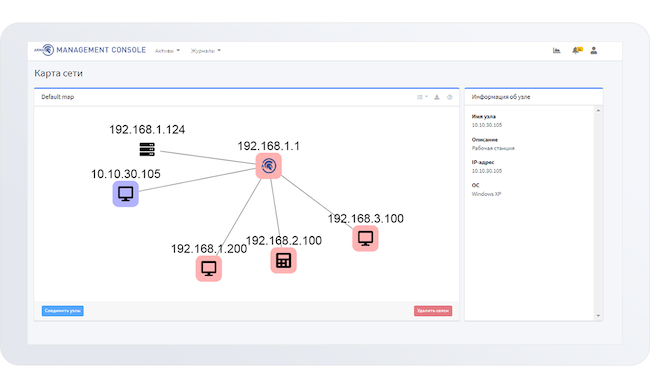

Рисунок 29. Редактирование инцидента в InfoWatch ARMA Management Console

Для удобства визуального анализа все активы отображаются на карте сети. Она полностью интерактивна, размечена цветами, пользователь может самостоятельно добавлять свои элементы и связи, группировать их. Для полноты восприятия есть возможность в качестве фона подгрузить графическую схему помещений здания и располагать элементы на карте в привязке к ней.

Рисунок 30. Построение карты активов в сети в InfoWatch ARMA Management Console

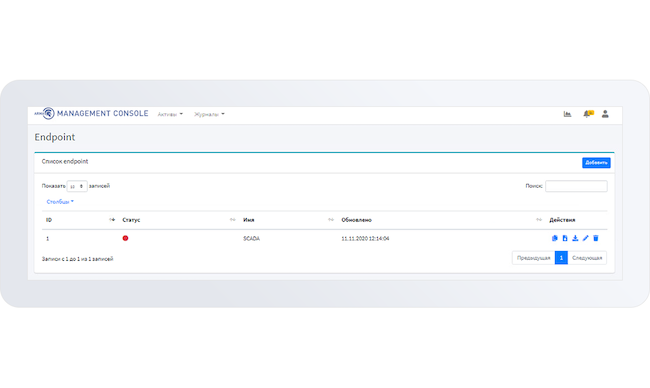

Система позволяет централизованно управлять средствами защиты InfoWatch ARMA Industrial Firewall и Endpoint. И если первые настраиваются из собственного интерфейса (здесь, в Management Console, параметров не так много, в основном они связаны с менеджментом конфигураций), то для вторых это — основной инструмент администрирования. Также доступно групповое конфигурирование.

Рисунок 31. Управление подключёнными экземплярами Industrial Endpoint в InfoWatch ARMA Management Console

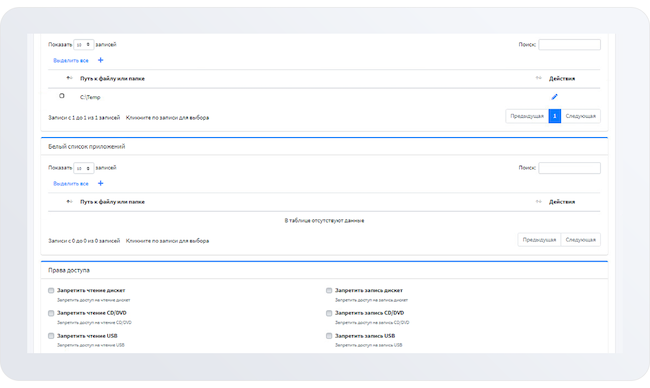

Здесь для каждого из агентов настраиваются базовые опции, файлы для контроля целостности, белый список приложений, права доступа для подключения и записи на внешние устройства. Изменённые политики «прилетают» на агенты весьма быстро — в пределах 10 секунд при исправно работающем сетевом доступе.

Рисунок 32. Настройка параметров выбранного экземпляра Industrial Endpoint в InfoWatch ARMA Management Console

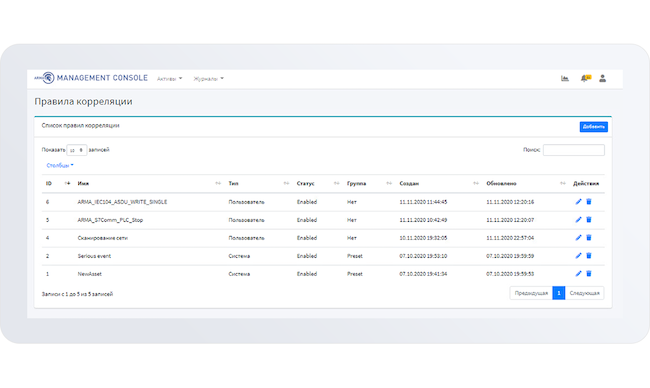

Переходим к самому интересному — настройке правил корреляции и управлению инцидентами. Для этого предусмотрен соответствующий раздел, где отображается перечень текущих правил.

Рисунок 33. Работа с правилами корреляции в InfoWatch ARMA Management Console

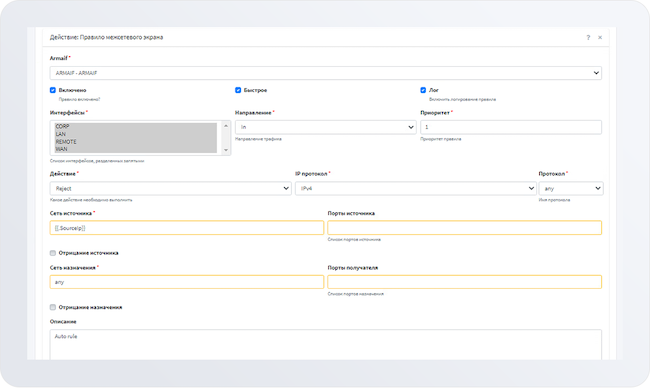

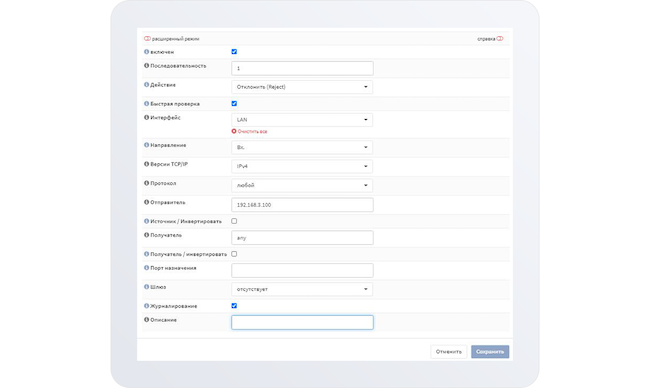

Например, одно из самых распространённых правил — сканирование сети. Принцип его настройки напоминает классический интерфейс SIEM-систем. Помимо базовых параметров и условий срабатывания задаются один или несколько сценариев реагирования (отправка по Syslog, HTTP-запрос, создание инцидента, запуск bash-скрипта, запуск исполняемого файла, создание нового актива, создание правила межсетевого экрана). Указанное ниже в примере правило предполагает создание запрещающего правила на МЭ (Reject).

Рисунок 34. Настройка реагирования в рамках правила в InfoWatch ARMA Management Console

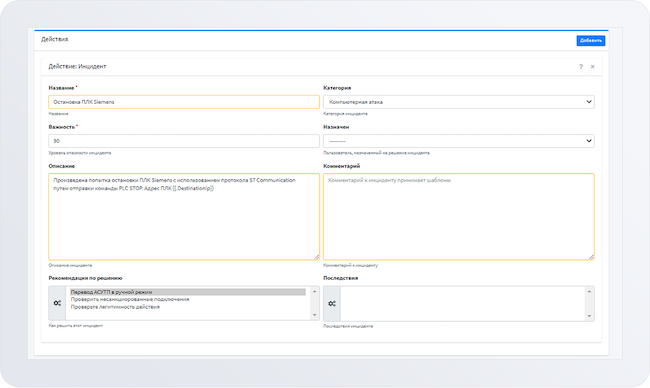

Отдельно задаются параметры самого инцидента (важность, категория, описание с переменными, назначение и т. п.), а также рекомендации из списка, отображаемые в случае его наступления оператору SCADA или сотруднику ИБ — например, перевести АСУ ТП в ручной режим.

Рисунок 35. Задание параметров и рекомендаций по инциденту в InfoWatch ARMA Management Console

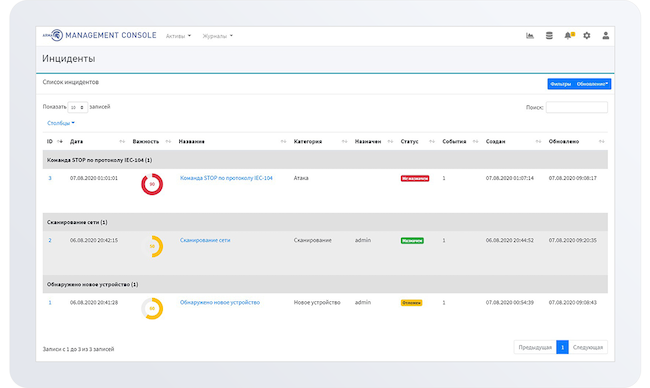

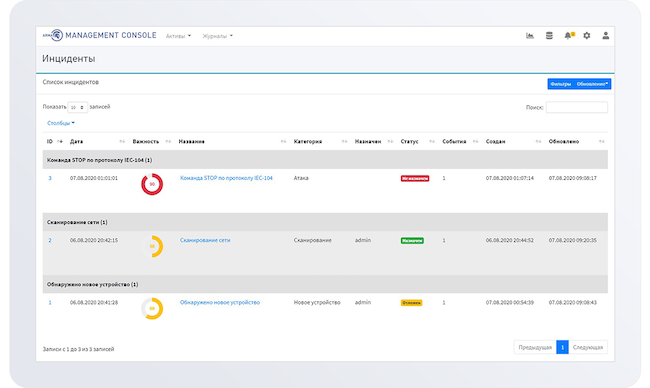

В случае возникновения инцидента последний попадает в соответствующий раздел с необходимыми первичными данными и визуальной индикацией.

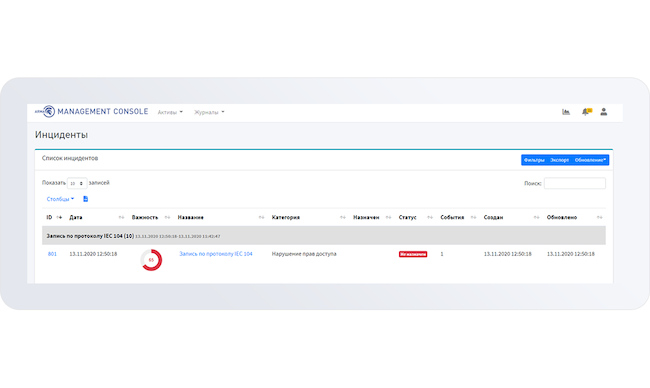

Рисунок 36. Сводка по текущим инцидентам в InfoWatch ARMA Management Console

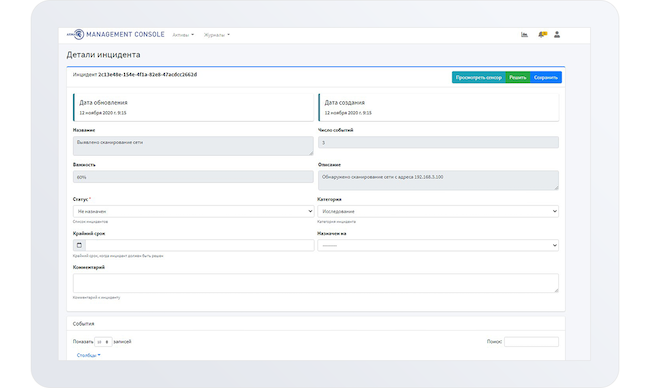

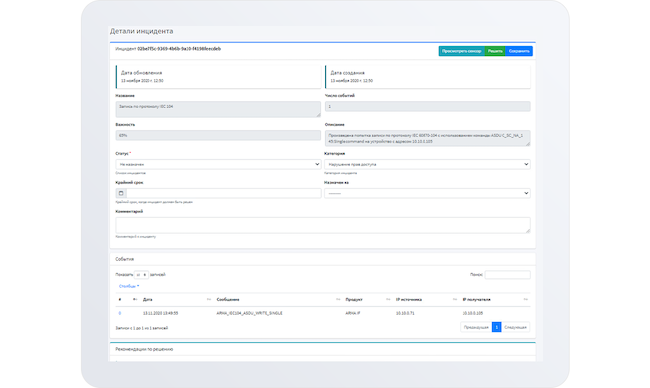

Для подробного расследования нужно перейти в карточку инцидента. Работа с ней также интуитивна и привычна: можно назначать инцидент, менять категорию, оценить реакцию, закрыть инцидент.

Рисунок 37. Разбор деталей инцидента в InfoWatch ARMA Management Console

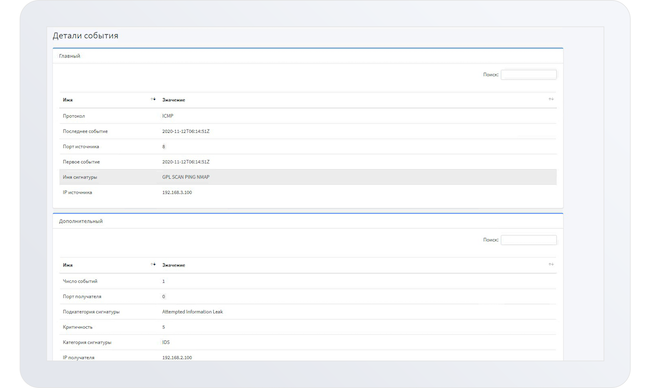

Здесь же отображаются события, связанные с инцидентом, в каждое из которых можно «провалиться» при необходимости. В качестве источников событий пока доступны только собственные продукты из системы InfoWatch ARMA, однако вендор ведёт работу над возможностью подключения иных журналов (операционные системы, SCADA, другие источники).

Рисунок 38. Просмотр деталей события по инциденту в InfoWatch ARMA Management Console

Детектирование и отражение атак с помощью InfoWatch ARMA в режиме реального времени

Чтобы посмотреть, как InfoWatch ARMA справляется с атаками, мы подготовили и реализовали два сценария. О каждом из них — по порядку.

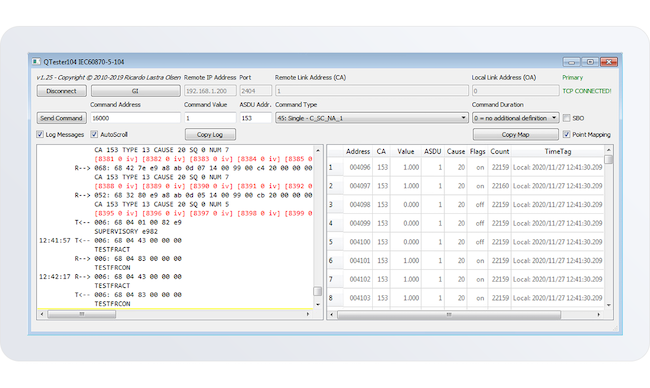

Блокировка атаки на ПЛК по протоколу IEC104

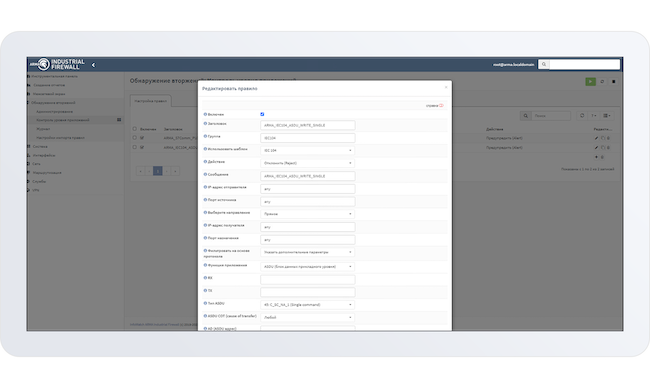

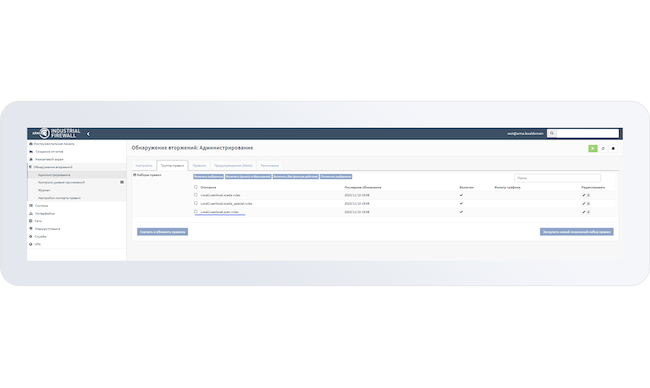

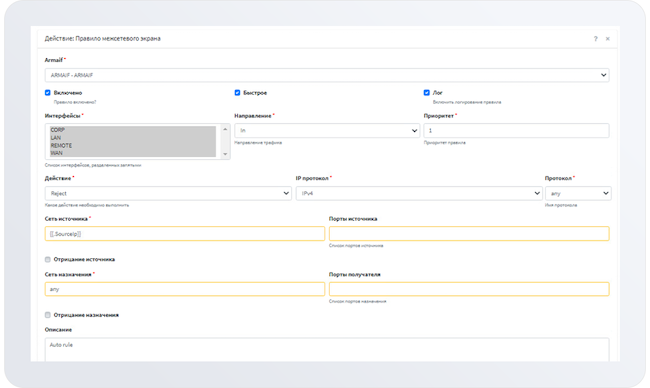

В данном сценарии злоумышленник пытается нарушить работу ПЛК путём отправки вредоносной команды «Запись: остановка» на него. Предварительно настроим правило обнаружения вторжений в InfoWatch ARMA Industrial Firewall, которое будет блокировать такую активность.

Рисунок 39. Настройка правила блокировки в InfoWatch ARMA Industrial Firewall

Для эмуляции промышленного трафика и имитации действий хакера мы воспользуемся двумя инструментами: Qtester104 и Snap7. Сначала запускаем промышленный трафик и «включаем ПЛК», затем с помощью Send Command пытаемся его остановить.

Рисунок 40. Запуск команды для остановки ПЛК

Замечаем, что команда не выполнилась. Переходим в InfoWatch ARMA Management Console, смотрим инциденты.

Рисунок 41. Зафиксированные инциденты в InfoWatch ARMA Management Console

Далее проверим события, связанные с нашим инцидентом; они действительно говорят о попытке остановить ПЛК.

Рисунок 42. Карточка события по инциденту в InfoWatch ARMA Management

Дополнительно убедимся, что в InfoWatch ARMA Industrial Firewall автоматически отработало соответствующее правило.

Рисунок 43. Срабатывание по правилу в InfoWatch ARMA Industrial Firewall

На реальных объектах мониторинг и блокировка с помощью InfoWatch ARMA определённых команд, отправляемых по сети на промышленное оборудование, могут оказаться полезными не только для отражения атак внешних хакеров. Иногда подобные деструктивные действия случайно выполняются сотрудниками.

Выявление сканирования SCADA и автоматическая блокировка злоумышленника

В данном сценарии хакер при подготовке атаки производит стандартное действие: сканирует хосты на предмет открытых портов, доступных сервисов и наличия уязвимостей. Убедимся, что в InfoWatch ARMA Industrial Firewall настроено правило детектирования попыток сканирования по сети.

Рисунок 44. Настроенное правило в InfoWatch ARMA Industrial Firewall

Для автоматической реакции на подобные инциденты настроим в InfoWatch ARMA Management Console правило, по которому на межсетевом экране будет добавляться новое запрещающее правило для вредоносного источника.

Рисунок 45. Правило корреляции в InfoWatch ARMA Management Console

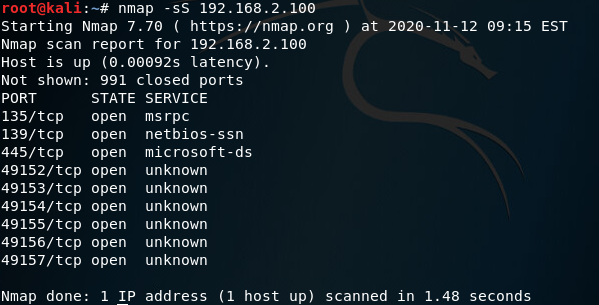

Для эмуляции действий злоумышленника воспользуемся инструментарием из набора Kali Linux и запустим сканирование SCADA-сервера.

Рисунок 46. Запуск сканирования SCADA

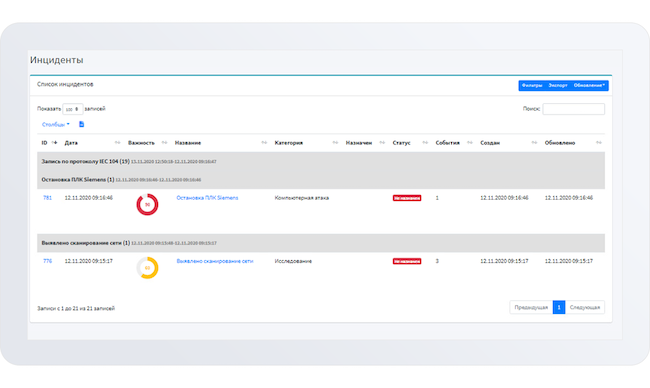

Отмечаем, что сканирование в итоге завершилось неудовлетворительным для хакера результатом. Теперь проверяем срабатывания в InfoWatch ARMA Management Console и убеждаемся, что наш инцидент действительно зафиксирован системой.

Рисунок 47. Инциденты в InfoWatch ARMA Management Console

Наконец, смотрим, действительно ли в InfoWatch ARMA Industrial Firewall в разделе «Межсетевой экран» автоматически создалось правило с блокировкой IP-адреса именно нашей условной «хакерской машины».

Рисунок 48. Созданное автоматически правило блокировки в InfoWatch ARMA Industrial Firewall

В данном примере продемонстрирована автоматизация, благодаря которой можно обойтись без постоянного ручного занесения IP-адресов в блок-лист. InfoWatch ARMA как раз и призвана максимально упростить рутинные операции, предоставляя вполне широкий инструментарий для реагирования на инциденты.

Соответствие нормативным требованиям и сертификация

Соответствие нормативным требованиям и сертификация Ужесточение условий применения средств защиты информации (да и всего программного обеспечения) в России диктует всё новые требования для компаний практически изо всех отраслей экономики, а не только для государственного сектора, как ранее. К таким требованиям относятся положения 187-ФЗ «О безопасности критической информационной инфраструктуры» и подзаконных актов. Напомним, что комплекс продуктов InfoWatch ARMA позволяет закрывать до 90 % технических мер из приказа ФСТЭК России № 239. Чтобы получить полный список закрываемых требований, необходимо обратиться к вендору напрямую.

Продукты компании «Инфовотч» регулярно проходят процедуру сертификации в системе ФСТЭК России. InfoWatch ARMA Industrial Firewall — не исключение — имеет сертификат соответствия требованиям ФСТЭК России по 4 уровню доверия — решение может применяться на значимых объектах КИИ: АСУ ТП, ГИС до 1 класса защищенности включительно и ИС до 1 уровня защищенности включительно. Сертификат подтверждает, что InfoWatch ARMA Industrial Firewall является программным средством защиты от несанкционированного доступа к информации, не содержащей сведений, составляющей государственную тайну, реализующим функции СОВ и МЭ, соответствует требованиям к МЭ типа «Д» 4 класса защиты (ИТ.МЭ.Д4.П3) и СОВ уровня сети 4 класса защиты (ИТ.СОВ.С4.П3) и задании по безопасности.

InfoWatch ARMA Industrial Firewall включён в реестр отечественного ПО (регистрационный номер 5937). Кроме того, в 2021 году вендор намерен запустить сертификацию InfoWatch ARMA Industrial Endpoint на соответствие требованиям УД-4 и профиля защиты для СКН и САВЗ (4 класс защиты).

Реальные кейсы применения InfoWatch ARMA

Отдельно стоит остановиться на некоторых историях успешного применения InfoWatch ARMA на практике, собранных из опыта внедрения системы в рамках реализации реальных проектов по защите АСУ ТП.

- Проектирование системы защиты в соответствии с выполнением требований 187-ФЗ для компании из энергетического сектора

Благодаря включению в проект отечественного продукта InfoWatch ARMA Industrial Firewall в дополнение к иным базовым средствам защиты (антивирусная защита, резервное копирование и т. п.) удалось закрыть большинство технических мер согласно приказу ФСТЭК России № 239. Кроме этого, с помощью InfoWatch ARMA Industrial Firewall была обеспечена защита от существенной части актуальных угроз из их модели, что позволило сократить общий бюджет проекта.

- Обеспечение защиты от атак на АСУ ТП для электрораспределительной компании

Задача заключалась в проведении аудита информационной безопасности АСУ ТП с применением перечня разрешённых команд ряда промышленных протоколов (IEC 60870 5 104, IEC 61850-8-1 MMS, IEC 61850-8-1 GOOSE). InfoWatch ARMA Industrial Firewall был установлен на порт зеркалирования трафика промышленного сегмента. В ходе проекта были выявлены уязвимости, случаи вредоносного воздействия и нерегламентированные информационные потоки. В итоге все найденные недостатки были устранены.

- Выявление причин сбоев и защита удалённого доступа к газоперерабатывающей подстанции

На объекте фиксировались перебои в работе АСУ ТП, периодически отключались различные агрегаты. На их восстановление требовалось длительное время — более 3 часов. Внедрение InfoWatch ARMA Industrial Firewall позволило детально протоколировать действия технической поддержки, которые теперь осуществлялись по защищённому каналу связи (физически организованному через сеть общего пользования).

Выводы

В ходе изучения и тестирования InfoWatch ARMA мы отметили удобство, продуманность и привычность интерфейса, а также весьма высокий уровень зрелости самих продуктов. Все запланированные сценарии отработали корректно. Важно, что вендор предлагает не только технологии, но и готовые сценарии их применения, решающие вполне конкретные задачи в области киберзащиты АСУ ТП. Для этого коллеги дорабатывают свои продукты, постоянно контактируя с заказчиками и выделяя следующие ключевые и во многом нерешённые проблемы:

- Большое количество средств защиты может оказаться дорого и трудоёмко размещать на каждом отдельном небольшом сегменте АСУ ТП.

- Основная задача — снизить вероятность (и негативные последствия) реализации атак, а уже потом улучшать качество их детектирования.

- У специалистов по информационной безопасности АСУ ТП нет времени и физической возможности заниматься непрерывным мониторингом и «тюнингом» средств защиты.

- Если инцидент уже развивается, то необходимо как можно оперативнее его локализовать и предотвратить дальнейшее распространение — а использовать для этого разрозненные, не интегрированные между собой средства защиты слишком затратно по времени.

В целом появление новых отечественных решений на этом рынке и усиление конкуренции будут благотворны для заказчиков. Несмотря на заметный рост интереса к теме киберзащиты АСУ ТП за последние годы, решения в этой области развиваются, пожалуй, медленнее, чем отрасль ИБ суммарно. Во-первых, это связано со сложностью внедрения наложенных средств безопасности как таковых, поскольку всё, что связано с технологическим процессом, весьма чувствительно к изменениям. Во-вторых, для успешной разработки и внедрения защитных решений необходима глубокая экспертиза в узких, а иногда и вообще экзотических областях промышленной автоматики. Компания «Инфовотч» фундаментально подходит к данному вопросу, для чего активно работает с производителями таких систем и планирует расширять сотрудничество. В качестве дополнительных точек роста для своих продуктов по киберзащите АСУ ТП вендор отмечает:

- Наращивание опыта и квалификации в предметной области, обогащение «коробочных» продуктов предустановленной базой знаний, в том числе в разрезе конкретных отраслей промышленности: энергетика, нефтегаз, металлургия и т. п.

- Улучшение автоматизации, расширение возможных сценариев реагирования и помощи в выстраивании процесса инцидент-менеджмента в области киберзащиты АСУ ТП в целом.

- Пополнение базы обнаружения целевых для АСУ ТП вторжений как собственными силами, так и в партнёрстве с другими компаниями.

- Разработка дополнительных функциональных ядер, таких как механизм выявления поведенческих аномалий.

На текущий момент активно развиваются как вся концепция и экосистема киберзащиты АСУ ТП InfoWatch ARMA, так и отдельные продукты в её составе. Много интересных новинок клиенты увидят ещё до конца 2020 года, а почти все выявленные «шероховатости» уже запланированы к доработке в 2021-м.

Достоинства:

- Большое для рынка число парсеров промышленных протоколов с разбором до уровня команд, что позволяет решать действительно актуальные задачи для обеспечения информационной безопасности АСУ ТП.

- Концепция экосистемы с единым центром мониторинга и управления, решение большинства задач киберзащиты АСУ ТП «под ключ».

- Хороший выбор аппаратных платформ, в том числе в промышленном исполнении.

- Простая политика лицензирования.

- Большое для промышленного межсетевого экрана число настроек из области «обычного офисного маршрутизатора».

- Сертификат ФСТЭК России по 4 уровню доверия на соответствие требованиям к межсетевым экранам типа «Д» 4 класса защиты (ИТ.МЭ.Д4.ПЗ) и СОВ уровня сети 4 класса защиты (ИТ.СОВ.С4.ПЗ).

Недостатки:

- Нет механизма выявления поведенческих аномалий.

- Для виртуального исполнения нет поддержки некоторых сред (Citrix Xen, Proxmox, Virtuozzo).

Промышленная кибербезопасность благодаря видимости сети

Видимость промышленной сети открывает больше возможностей для защиты АСУ ТП и дает больше данных для своевременного обнаружения и реагирования на кибератаку. Высокая скорость обнаружения сетевых атак, быстрая реакция на инцидент, точная локализация источника угрозы ИБ — все это становится возможным для компаний с высокой видимостью сети и влияет на зрелость процессов кибербезопасности АСУ ТП.

На этом мероприятии будет разобрано, как эти возможности реализуют промышленные межсетевые экраны, например, InfoWatch ARMA Industrial Firewall. Подробно будет рассказано про разбор промышленных протоколов, как можно контролировать сетевой трафик с ИТ- и ОТ-систем, чтобы построить систему ИБ АСУ ТП передового уровня. Цель – кибербезопасность АСУ ТП без нарушения непрерывности производственных процессов.

Кроме того, будет рассмотрены следующие вопросы:

- Промышленная кибербезопасность на практических кейсах. Как повысить видимость сетей, используя разбор протоколов до конкретных команд, запретить любые действия с ПЛК и даже настроить автоматическую блокировку вредоносных пакетов в трафике от источника угрозы.

- Какие требования 239 Приказа ФСТЭК России и как закрывает InfoWatch ARMA Industrial Firewall в части сетевой защиты на примере мер: ИАФ, УПД, АУД, СОВ и др.

Сегодняшнее мероприятие проведет Елена Викулина, менеджер по продукту InfoWatch ARMA. И начала она свое выступление с тех вызовов, с которыми приходится сталкиваться вендору – компании InfoWatch и заказчикам, которым нужна защита от разнообразных атак.

Многие компании столкнулись с размытием периметра, когда ИТ- и ОТ-сети проникают друг в друга, и обмен информацией становится все более оживленным. Это происходит и в классических случаях, когда информация собирается с программируемых контроллеров и передается на уровень SCADA, далее в виде агрегированной отчетности это передается в управленческие бизнес-системы, которые находятся в корпоративном сегменте. И также при организации некой связи через ИТ в ОТ, когда надо дать доступ удаленным сотрудникам, каналу технической поддержки и т.д.

При этом целью атаки злоумышленников может быть как некий объект в ИТ-сети, из которого он может перейти в ОТ-сеть, и наоборот.

Теперь об ограниченности видимости сети. На площадках, в корпоративном секторе и на производстве зачастую существует разношерстный парк средств защиты информации (СЗИ) и в некоторых случаях системы управления этим парком СЗИ. Поэтому ИБ-специалистам приходится заходить в каждую систему отдельно, анализировать происходящие там события, перенастраивают систему. Это своего рода лоскутное одеяло. Нет видимости того сегмента, который защищается. Нет возможности быстро понять, где какие уязвимости, и как быстро отреагировать на возникший инцидент.

Как и везде в ИТ, в этой области также ощущается недостаток квалифицированных кадров. Зачастую один сотрудник работает за десятерых.

В то же время все сильнее ужесточаются требования регуляторов. Это как уточнение требований 239-го приказа, так и выход 76-го приказа и т.д.

АСУ ТП системы могут быть разного размера. Это может быть большая АСУ ТП система, в которой может быть несколько производственных линий с диспетчерским управлением, а может быть небольшая АСУ ТП система, в которой несколько ПЛК и рабочая станция оператора.

К обеим этим системам АСУ ТП предъявляются одинаково строгие требования по ее защите. Также требуется постоянный мониторинг СЗИ, поскольку систем защиты много, но не все они умеют общаться между собой. Зайти в каждую ИБ-систему – на это надо много времени, особенно в случае нехватки ИБ-специалистов. Третий момент – задача снижения возможности реализации атаки. Необходимо создавать эшелонированную систему защиты информации, создавать максимальное количество препятствий для злоумышленника на пути его прохождения к цели, максимально усложнить ему эту задачу, и, в конце концов, сделать так, чтобы он не смог достичь своей цели. Имеется в виду и защита с точки зрения сетевого периметрового оборудования, и защита конечных точек (серверов и рабочих станций). Т.е. необходимо создать максимальное количество препятствий для злоумышленников.

Четвертый момент говорит о том, что, к сожалению, не все атаки можно предотвратить. Есть случаи, когда действует скоординированная группировка профессионалов, которая очень долго готовит свою атаку, обследует объект атаки, комбинирует сложный сценарий с использованием средств социальной инженерии и в то же время технических средств для проникновения и реализации атаки. В этом случае, если атака всё-таки удалась, то первостепенной задачей становится максимально быстрое обнаружение этого проникновения и локализация этой атаки для того, чтобы вредоносное воздействие не распространилось дальше по сети.

Также с точки зрения АСУ ТП систем, если компьютерная атака совершилась, то необходимо максимально быстро передать инструкции диспетчеру на производственную площадку для того, чтобы он мог принять необходимые меры, например перевел систему на ручное управление. Именно для того, чтобы компьютерная атака не повлекла за собой физический ущерб на производстве.

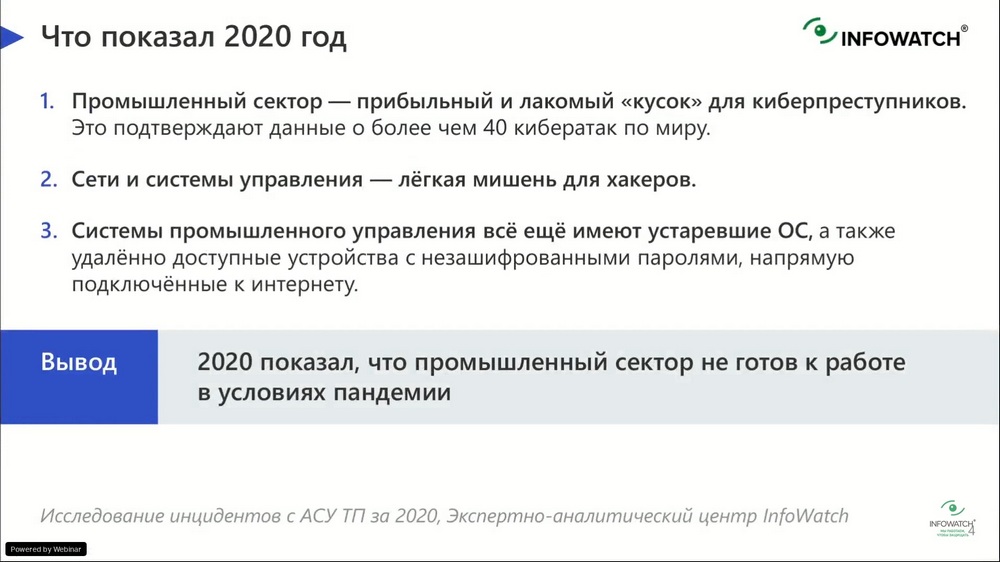

Что показал 2020 год? Росло количество атак на промышленный сектор. Особенно когда во время пандемии потребовалось организовывать удаленное подключение к промышленным площадкам. К сожалению, далеко не все сети были готовы к этому. Не везде должным образом была организована защита промышленных сетей. Что и привело к такому показателю, как более 40 кибератак в мире на промышленные системы.

В свете объединения IT- и OT-сетей для создания эффективной защиты промышленных сетей, необходимо учитывать ряд особенностей промышленных объектов. Попытки устранить риски путем развертывания обычных средств защиты, таких, как обычные межсетевые экраны и т.п., в OT-сетях могут привести к нарушению корректной работы производственных АСУ ТП систем.

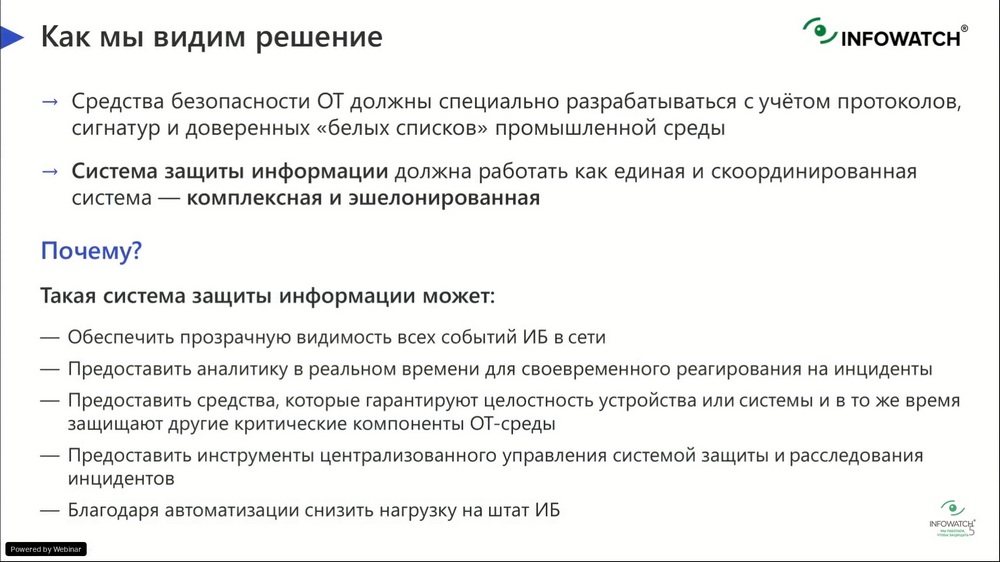

Сами средства защиты на таких площадках должны специально разрабатываться с учетом промышленных протоколов, коммуникаций и служб, которые являются проприетарными для этих производственных сред. Для того, чтобы средство защиты охватывало всю OT-сеть, а не состояло из разрозненных решений, необходимо проектировать защиту на самых базовых уровнях промышленной сети. Один из таких подходов, это создание комплексной сегментированной и многоуровневой системы безопасности. Система должно обеспечивать видимость всех устройств в том сегменте, который мы защищаем, должна предоставлять оперативную аналитику в реальном времени для того, чтобы офицеры ИБ могли принимать своевременные решения. Должна позволять управлять правилами и политиками безопасности, которые будут гарантировать целостность устройств или систем, которые необходимо защитить, и в то же время защищать критические компоненты технологической сети. Исходя из всего вышесказанного, компания InfoWatch и построила программный комплекс InfoWatch ARMA, который призван защищать АСУ ТП системы.

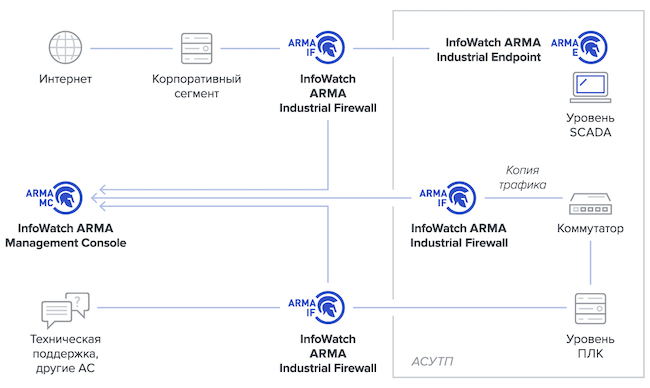

В левой части вышеприведенного слайда можно увидеть схематичное изображение этого комплекса. В самом его фундаменте находится первый компонент — система защиты InfoWatch ARMA Industrial Firewall. Она является межсетевым экраном нового поколения, и призвана защищать на сетевом уровне. Ей следует выполнять как функции межсетевого экрана, так и обнаруживать вторжения и осуществлять мониторинг, когда это необходимо.

Следующая часть (посередине «дома») это продукт InfoWatch ARMA Industrial Endpoint. Это новый продукт. Он был выпущен в 2020 году и призван защищать рабочие станции и сервера, конечные устройства.

И третий продукт (крыша «дома»), выпущенный в 2020 году, носит название InfoWatch ARMA Management Console. Он позволяет объединять продукты InfoWatch ARMA в единую систему и организовывать единый центр реагирования и управления инцидентами. Все это вместе и позволяет построить эшелонированную защиту с единым центром управления, выполнить большое количество требований регулятора, а также снизить стоимость владения и ресурсов на сопровождение этой системы.

На этом слайде представлена общая схема, которая показывает, как могла бы выглядеть инсталляция, когда используются все средства защиты InfoWatch ARMA. На левой части слайда можно видеть значки InfoWatch ARMA Industrial Firewall. Это межсетевой экран для промышленных сетей, который может ставиться в нескольких вариантах. Например, он может отделять корпоративный сегмент от промышленной сети, и контролировать доступы в промышленную сеть и передачу данных между этими сетями. Он также может стоять на границе подключения техподдержки на площадку с АСУ ТП системой. Допустим, если кому-то из вендоров АСУ ТП необходимо иметь доступ к самой производственной площадке. Здесь ARMA Industrial Firewall может как раз контролировать подключение внешних пользователей, распределять между ними права, устанавливать различные правила, в том числе, что они могут делать, а что не должны.

В третьем варианте ARMA Industrial Firewall может стоять внутри технологической сети, и проводить так называемую микросегментацию. Отделяя друг от друга смежные АСУ ТП системы, либо распределяя права пользователей внутри нее.

Следующий компонент InfoWatch ARMA Industrial Endpoint может ставиться на конечные устройства. На слайде представлена в качестве примера установка InfoWatch ARMA Industrial Endpoint на сервер SCADA.

И отдельно, третий компонент InfoWatch ARMA — это Management Console, который представлен в левой части слайда. Она собирает события с подключенных к ней систем защиты, объединяет их по определенным правилам в инциденты, позволяет назначить автоматизированные и автоматические реакции на эти инциденты, уведомлять ИБ-сотрудников и инженеров на технологических площадках, и позволять видеть всю сеть, управлять подключенными СЗ и т.д. Т.е. это комплексная система, которая позволяет закрыть больше количество задач защиты промышленных сетей, и в то же время обеспечить высокую видимость защищаемой сети и событий, которые в ней происходят.

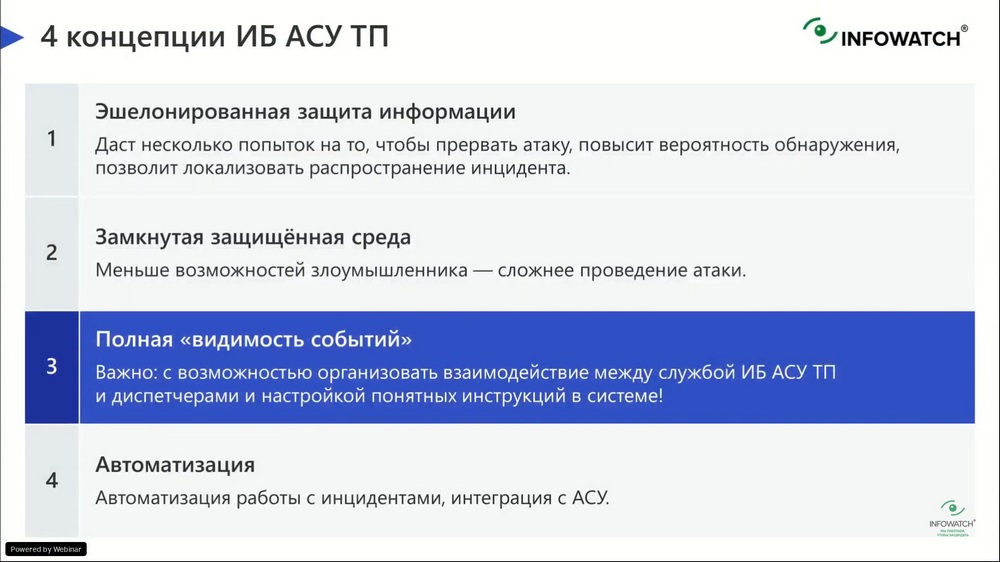

Как можно использовать систему InfoWatch ARMA. С ее помощью можно организовать эшелонированную защиту информации. Вторая концепция, когда замкнута защищенная среда, значит обеспечивается защита конечных устройств. Т.е. средства защиты настраиваются таким образом, чтобы злоумышленник не смог попасть на оконечные устройства, либо, даже если какой-то некий вредонос туда попадет, чтобы он не смог запуститься и выполнить свою задачу.

Третья концепция — полная видимость событий. Когда мы видим сеть, видим подключенные средства защиты, видим события, и можем оперативно на них реагировать. И, когда мы организуем взаимодействие службы ИБ и службы диспетчеров на производстве с точки зрения слаженных действий по обработке возникающих инцидентов.

Четвертая концепция — это автоматизация работы с инцидентами, это автоматические реакции. Это интеграция с внешними системами.

Почему так важна видимость событий? К сожалению, большинство атак в настоящее время реализуется через получение доступа из Интернета. И, если мы не видим всех устройств в защищаемой сети, и не видим, что к чему подключено, и каким именно образом, и что где-то есть доступ в Интернет, который должным образом не защищен, то, мы не можем обеспечить защиту объекта на должном уровне. Теперь про ложные срабатывания. К сожалению, большинство средств защиты дает большое количество как истинных срабатываний, так и ложных. И поэтому, если есть некий центр управления, который позволяет акцентировать внимание специалистов только на истинных срабатываниях, которые представляют собой наибольшую важность, и позволяют работать сними оперативно и своевременно, это значительно повышает общий уровень защищенности АСУ ТП системы. Атаки не случаются мгновенно. Примерно от трех до шести месяц занимает разведка у киберпреступников, нацеленных на АСУ ТП. И, если мы добавляем некую слепоту систем защиты, или добавляем действия по неким нестандартным портам, то высока вероятность реализации такой атаки.

InfoWatch ARMA

Первое средство защиты, которое находится в базисе — это промышленный межсетевой экран нового поколения InfoWatch ARMA Industrial Firewall.

Он сейчас проходит сертификацию ФСТЭК России по профилю защиты межсетевые экраны типа «Д» по 4-му уровню доверия, и также он включает в себя систему обнаружения вторжений, которая также проходит сертификацию по профилю системы обнаружения вторжений по 4-му уровню доверия. И в свою очередь Industrial Firewall уже включен в реестр российского ПО, и находится на сайте Минкомсвязи.

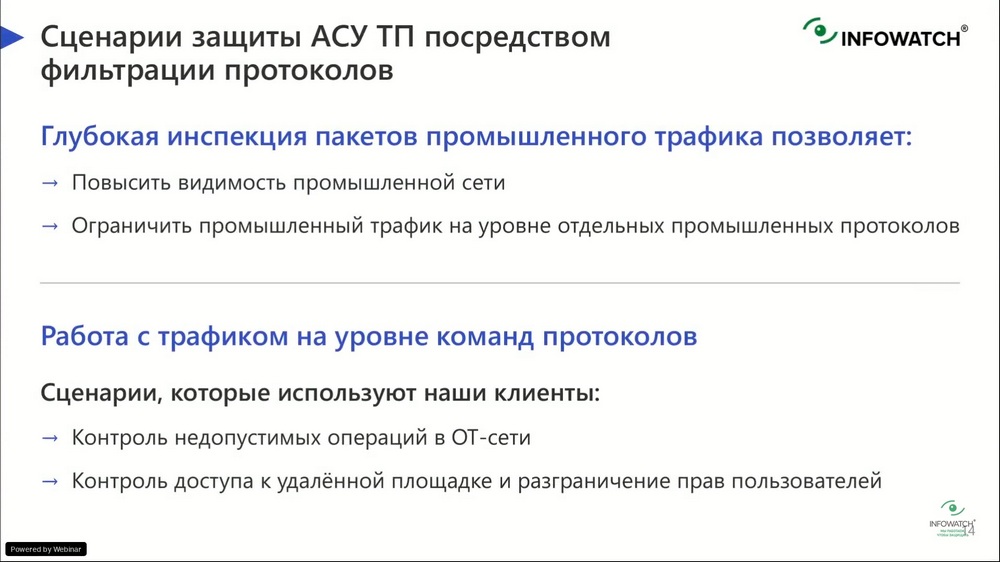

Какие задачи призван решать межсетевой экран Industrial Firewall? Прежде всего это глубокая инспекция промышленных протоколов, которые используются непосредственно в промышленных сетях, причем InfoWatch умеет анализировать не только заголовки пакетов, но также разбирать их по полям. И здесь можно увидеть, какие конкретно функции пытается задействовать злоумышленник в своей атаке. Следующая часть — это межсетевое экранирование для промышленных объектов, в том числе блокировка неких недопустимых действий злоумышленников. Допустим, это блокировка неприемлемых действий с ПЛК, когда злоумышленник пытается остановить ПЛК. Или подключение к АСУ ТП сети, которая невозможна для того или иного пользователя. Или же это попытки управления по сети некими устройствами. Все это мы можем увидеть. Также мы можем разделять доступы внутри АСУ ТП сети между различными пользователями. Например, инженерам давать права на чтение и запись некоторой информации, а операторам давать только на чтение некоей информации. И также сегментировать смежные АСУ ТП системы, и разделять корпоративную и производственную сети.

Теперь несколько слов об одной из функций межсетевого экрана – о системе обнаружения вторжений (СОВ). Эта система позволяет обнаруживать не только попытки эксплуатации так называемых классических уязвимостей. (Имеется ввиду уязвимости ОС, базы данных, сканирования сети и т.д.) Но и обнаруживать попытки проникновения в АСУ ТП системы. СОВ содержит у себя на борту преднастроенные правила обнаружения вторжений, которые выглядят как обычные уязвимости, так и уязвимости АСУ ТП системы. В то же время система позволяет добавлять свои собственные правила обнаружения вторжений. Кроме того, компания InfoWatch предоставляет подписку на получение обновлений по базе правил обнаружения вторжений.

Четвертая функция межсетевого экрана — это организация безопасного удаленного подключения. К примеру, если инженеру необходимо подключиться на площадку с АСУ ТП системой, когда неожиданно возникла некая непредвиденная ситуация, и, допустим, уже закончился его рабочий день, либо необходимо подключение внешних пользователей техподдержки площадки АСУ ТП. Все это можно решать за счет организацией VPN канала на InforWatch Industrial Firewall с назначением определенных прав этим пользователям и управление этими правами и т.д.

Теперь чуть более подробно об организации глубокой инспекции промышленных протоколов. На слайде представлены два списка. Более полный список позволяет обнаруживать вторжения по перечисленным протоколам, а список, который чуть поменьше, позволяет производить фильтрацию по полям этих протоколов, и даже обнаруживать те функции, которые пытаются задействовать злоумышленники. Эти два списка не являются конечными, вендор постоянно работает над тем, чтобы расширить список анализируемых полей протоколов, добавлять новые протоколы. Вендор готов обсуждать с заказчиками и партнерами внесение дополнительных протоколов в этот с список.

Что можно сделать с помощью Industrial Firewall с точки зрения сценариев защиты АСУ ТП систем посредством фильтрации протоколов? Прежде всего, это глубокая инспекция пакетов промышленного трафика, которая позволит повысить видимость промышленной сети, увидеть несанкционированные действия, увидеть, что конкретно злоумышленники хотят использовать, какие функции они пытаются запустить, и не только видеть, но и ограничивать промышленный трафик на уровне конкретных промышленных протоколов.

Единый центр управления системой защиты InfoWatch ARMA

Следующая система защиты — это единый центр управления защитой Manager Console, который призван реализовать централизованное управление и управление теми средствами защиты InfoWatch ARMA, которые к нему подключены. Инциденты гораздо удобнее обрабатывать, когда они поступают в единую консоль.

И Manager Console собирает все события ИБ с подключенных к ней СЗИ, объединяет их в инциденты и показывает в виде взаимосвязанной цепочки. Уже предобработанные инциденты система может передавать в вышестоящие системы, либо можно работать с ними непосредственно в Manager Console. Сама Manager Console и ее функционал позволяет не только управлять инцидентами и расследовать их, но и реагировать на них. Как говорилось выше, она позволяет настроить автоматические реакции. Например, в результате возникновения некоего инцидента в автоматическом режиме может создастся правило для межсетевых экранов и распространиться по всем подключенным Industrial Firewall, может быть автоматически отправлено сообщение с инструкциями к действию специалисту ИБ, а также инженеру на производственной площадке, чтобы он мог оперативно предпринять действия по предотвращению физической аварии на производстве. Manager Console дает полную картину безопасности на производстве: какие подключены устройства, как они взаимосвязаны друг с другом, какие события происходят, какие имеются уязвимости и т.д.

На слайде представлен один из сценариев, о котором немного упоминалось ранее. На один из межсетевых экранов поступает вредоносное воздействие. Система его видит и регистрирует событие — сообщение о кибератаке. Направляет это событие в Manager Console. В свою очередь Manager Console обрабатывает это событие в соответствии с правилами, которые на ней настроены, создает инцидент, в результате обработки этого инцидента создает автоматические правила блокировки, которые распространяет по всем подключенным межсетевым экранам. На слайде подсвечен межсетевой экран, который, к примеру, может находиться где-то в филиале и направлять соответствующие уведомление и инструкции специалистам ИБ, диспетчерам АСУ ТП системы.

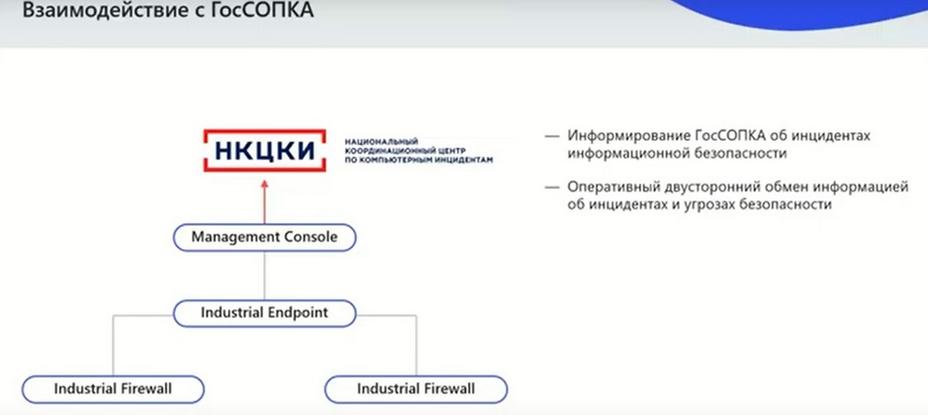

Что касается интеграции, то важно чтобы система защиты информации была способна общаться с другими системами защиты, передавать и получать информацию, обмениваться ею. Программный комплекс InfoWatch ARMA позволяет интегрироваться с внешними системами по общим протоколам взаимодействия.

В свою очередь InfoWatch ARMA может интегрироваться с внешними системами, когда Manager Console уже предобработала события, собрала их в инциденты и они через Manager Console отправляются в вышестоящие системы. Так в свою очередь и каждый из продуктов комплекса InfoWatch ARMA может сам интегрироваться с внешними системами, и обмениваться информацией, используя общий протокол и открытое API.

InfoWatch ARMA позволяет закрыть очень большое количество требований ТЭК.

Допустим, в приказе №239 не указано, с помощью каких конкретно мер организационных или технических должны выполняться сами требования приказа. Также не указано с помощью чего эти меры могут выполняться. Сотрудники InfoWatch взяли приказ №239, , оценили, какие меры с помощью каких классов средств защиты могут быть выполнены. Для самых распространенных 2-й и 3-й категорий мы оценили, какие меры могут быть выполнены с помощью наших продуктов. И мы получили число, очень близкое к 90%, и собрали результаты в виде аналитической таблицы, где представлены требования приказа, меры, классы СЗИ и применимость наших систем для выполнения требований приказа. На слайде представлена краткая информация, где вы можете увидеть, что у нас остаются открытыми только раздел 10, который относится к физической безопасности, и разделы с 14 по 17, которые касаются организационных мер. Все остальные разделы мы закрываем нашими продуктами. И только раздел 6, который относится к требованиям по антивирусной защите, находится в разработке. В скором времени и этот раздел тоже будет закрыт.

Сейчас на главной

В статье рассмотрены угрозы информационной безопасности АСУ ТП (автоматизированных систем управления технологическим процессом) и способы защиты с помощью InfoWatch ARMA ― отечественной системы для обеспечения кибербезопасности на промышленных предприятиях.

Автор: Савинов Кирилл, главный системный архитектор отдела ИБ компании «РАССЭ» (ГК «АйТеко»).

Актуальное состояние кибербезопасности АСУ ТП

В 2020 году заметно выросло количество атак на промышленные предприятия: на 60% больше, чем в 2019 г., следует из аналитического отчета Positive Technologies за 2020 г.

Резкий всплеск наблюдается и в количестве уязвимостей, найденных в оборудовании АСУ ТП. Всего в 2020 году обнаружено почти на 25% больше уязвимостей АСУ ТП, чем в 2019 г., по данным отчета компании Claroty («О рисках уязвимостей систем промышленного контроля: 2-е полугодие 2020 года»). Обнаруженные уязвимости АСУ ТП, в основном, затрагивают сектора промышленного производства, энергетики и водоснабжения. По сравнению с первым полугодием 2019 г., в первом полугодии 2020 г. количество уязвимостей в секторе водоснабжения выросло на 122%, в энергетическом секторе — на 58,9%, в сфере промышленности — на 87,3%.

Также нельзя забывать и о таких последствиях пандемии, как удалённая работа и поддержка удалённых рабочих мест, которые создают дополнительные каналы доступа к сетям предприятий, что увеличивает шансы возникновения инцидентов информационной безопасности.

Векторы атаки

Как отмечают многие отраслевые исследователи, повысить возможность злоумышленнику провести кибератаку дает наличие подключения промышленной сети к корпоративной.

Результаты исследования компании Positive Technologies показали, что проникнуть в технологическую сеть из корпоративной удается в 55% случаев. Злоумышленники используют такие недостатки безопасности, как например незащищенные каналы администрирования и недостаточно эффективная сегментация. В некоторых случаях технологические системы вообще не сегментированы и представляют собой «плоские» сети.

Какие классы решений для защиты выбрать и почему?

Система защиты АСУ ТП от кибератак

Компания InfoWatch в 2020 году представила систему защиты информации в АСУ ТП – InfoWatch ARMА, которая позволяет защитить АСУ ТП как на уровне сетевого трафика, так и конечных узлов, а также предоставляет возможность централизованного управления всей системой защиты. InfoWatch ARMA Industrial Firewall (входит в состав системы InfoWatch ARMA) имеет сертификат соответствия требованиям ФСТЭК России по 4 уровню доверия – решение может применяться на значимых объектах КИИ: АСУ ТП, ГИС до 1 класса защищенности включительно и ИС до 1 уровня защищенности включительно. Сертификат подтверждает, что InfoWatch ARMA Industrial Firewall является программным средством защиты от несанкционированного доступа к информации, не содержащей сведений, составляющей государственную тайну, реализующим функции СОВ и МЭ, соответствует требованиям к МЭ типа «Д» 4 класса защиты (ИТ.МЭ.Д4.П3) и СОВ уровня сети 4 класса защиты (ИТ.СОВ.С4.П3) и задании по безопасности. InfoWatch ARMA Industrial Firewall включён в реестр отечественного ПО (регистрационный номер 5937). В целом, как заявляют разработчики, система позволяет выполнить до 90% технических мер Приказа №239 ФСТЭК России.

На данный момент InfoWatch ARMA состоит из трёх продуктов:

- InfoWatch ARMA Industrial Firewall – промышленный межсетевой экран нового поколения (NGFW). Сертификат соответствия требованиям ФСТЭК России по 4 уровню доверия,

- InfoWatch ARMA Industrial Endpoint – средство защиты промышленных АРМ и серверов АСУ ТП;

- InfoWatch ARMA Management Console – средство централизованного управления системой защиты InfoWatch ARMA.

Предусмотрена интеграция системы InfoWatch ARMA в существующую инфраструктуру предприятия, в том числе с SIEM-системой (через syslog), антивирусным средством защиты или DLP (по ICAP) для повышения прозрачности промышленной сети и большей наблюдаемости событий информационной безопасности.

Почему в InfoWatch ARMA именно такой набор средств защиты?

Система InfoWatch ARMA проектировалась с учетом подхода эшелонированной (многоступенчатой) защиты с целью предотвращения или сдерживания атаки. InfoWatch ARMA позволяет выстроить эшелоны защиты на уровнях и сети, и оконечных устройств. Благодаря тому, что продукты системы InfoWatch ARMA интегрированы между собой, сотрудник ИБ АСУ ТП видит картину ИБ целиком, опираясь на данные от всех средств защиты информации. Это позволяет своевременно локализовать атаку и предотвратить ее распространение.

В конце 2021 года также планируется добавление модулей Sandbox (анализ файлов в антивирусной песочнице) и Honeypot – сенсор для имитации оборудования с целью выявить вредоносную активность злоумышленника.

Рассмотрим функциональность InfoWatch ARMA детально.

Возможности продукта InfoWatch ARMA Industrial Firewall

1. Маршрутизация и межсетевое экранирование

InfoWatch ARMA Industrial Firewall поддерживает стандартные функции межсетевого экрана (фильтрация трафика на L3, проксирование) и маршрутизатора (NAT, статическая и динамическая маршрутизация). Отдельно можно отметить функции для создания VPN-туннелей. Они позволят создать защищённую распределённую сеть АСУ ТП.

Функции межсетевого экрана можно использовать для сегментации корпоративных и промышленных сетей, а также реализации задачи микросегментации внутри технологической сети – например, отделения смежных АСУ ТП разной категории значимости и контроля передаваемой между ними информации.

Применение на границе с корпоративным сегментом

Применение для обеспечения безопасной связи со смежными АСУ ТП

2. DPI (глубокая инспекция пакетов) промышленного трафика c функцией фильтрации до уровня команд, адресов и значений

InfoWatch ARMA Industrial Firewall разбирает передаваемый трафик, определяя по заголовкам и содержимому IP-пакета тип протокола. Более того, для значительной части промышленных протоколов возможно определение конкретной команды, посылаемой на оборудование, а также внутренних адресов протокола и передаваемых значений.

Установка InfoWatch ARMA Industrial Firewall возможна на уровне SCADA-систем или между SCADA и ПЛК. Такая топология нужна предприятиям не всех отраслей, но в отдельных случаях даёт возможность обнаруживать и блокировать опасные для технологического процесса команды.

Применение для мониторинга внутри АСУ ТП

DPI возможен для следующих протоколов:

- Modbus TCP;

- Modbus TCP x90 func. code (UMAS);

- S7 Communication;

- OPC DA | OPC UA;

- IEC 60870-5-104;

- IEC 61850-8-1 MMS;

- IEC 61850-8-1 GOOSE.

Данный список постоянно дополняется новыми протоколами и полями протоколов.

3. Обнаружение и предотвращение вторжений

Система обнаружения вторжений (СОВ) InfoWatch ARMA Industrial Firewall позволяет находить вредоносную активность, направленную на промышленные объекты, благодаря специально разработанным базам правил и механизмам с учетом промышленной специфики. СОВ может работать как в режиме обнаружения вторжений (IDS), так и в режиме предотвращения вторжений (IPS).

СОВ поставляется с базой решающих правил, включающих реагирование на эксплуатацию уязвимостей корпоративной инфраструктуры и АСУ ТП.

Для пользователей существует возможность добавления собственных решающих правил, а также приобретение подписки на обновление правил от вендора систем защиты информации.

По каждому срабатыванию правила СОВ предоставляется информация о предполагаемом злоумышленнике, объекте атаки, вредоносном воздействии, статусе (пакет заблокирован или пропущен – в зависимости от настроек).

Интерфейс просмотра срабатываний правил СОВ

Список протоколов, разбираемых СОВ, шире, чем для DPI, и включает в себя:

- Modbus TCP;

- Modbus TCP x90 func. code (UMAS);

- S7 Communication | S7 Communication plus;

- OPC DA | OPC UA;

- IEC 60870-5-104;

- IEC 61850-8-1 MMS;

- IEC 61850-8-1 GOOSE;

- ENIP / CIP;

- PROFINET;

- DNP3.

4. Портал авторизации

InfoWatch ARMA Industrial Firewall обладает функциональностью аутентификации и разграничения прав внешних пользователей при подключении в защищаемую сеть. Аутентификация производится с использованием портала авторизации в соответствии с учетными записями (локальными или LDAP).

Интерфейс портала автоматизации

Таким образом, можно контролировать подключение удаленных пользователей к площадке или организовать доступ технической поддержки производителя АСУ ТП.

Применение для обеспечения безопасной связи с технической поддержкой

Возможности InfoWatch ARMA Industrial Endpoint

1. Создание замкнутой программной среды с встроенными функциями обучения

Одна из задач, решаемых InfoWatch ARMA Industrial Endpoint, – создание замкнутой защищенной среды, когда на конечном устройстве запускается только доверенное программное обеспечение из белого списка. В таком случае нет необходимости проверять каждый файл и нагружать оборудование, как это делает антивирусное средство защиты. Вредоносное программное обеспечение не сможет повлиять на систему даже при загрузке на рабочую станцию.

InfoWatch ARMA Industrial Endpoint обладает встроенными функциями обучения, благодаря которым система изучает запущенные программы и формирует «белый список» программного обеспечения.

Интерфейс управления белыми списками ПО

2. Контроль съёмных носителей

InfoWatch ARMA Industrial Endpoint позволяет защитить конечные устройства, ограничив права на использование съемных носителей (USB, диски, портативные устройства и т.д.) для уменьшения возможностей заражения рабочей станции или утечки информации с неё.

Интерфейс управления съемными носителями

3. Контроль целостности файлов

Дополнительная возможность – контроль целостности файлов и директорий. Это позволяет отслеживать любые изменения в файлах и директориях, избегая риска внесения вредоносных изменений в файлы или подмены файлов.

Интерфейс управления контролем целостности

Возможности InfoWatch ARMA Management Console

1. Централизованное управление

InfoWatch ARMA Management Console является единым центром управления системой защиты InfoWatch ARMA. Система агрегирует информацию с подключенных средств защиты и позволяет оперативно оценить текущую защищенность объектов.

Обзорная панель InfoWatch ARMA Management Console

Возможно централизованно осуществлять настройку конфигураций средств защиты, входящих в состав системы InfoWatch ARMA, обновлять базы решающих правил СОВ и гибко применять единую конфигурацию к нескольким межсетевым экранам. Всё это сокращает время на администрирование системы ИБ.

Управление системами защиты InfoWatch ARMA

2. Расследование инцидентов и настройка правил автоматического реагирования на них

Одна из важных задач, которую позволяет решить InfoWatch ARMA Management Console – повышение качества и скорости реагирования на событие ИБ.

События безопасности, поступающие от подключенных средств защиты информации системы InfoWatch ARMA, анализируются и при обнаружении вредоносных действий формируются в инцидент ИБ.

Интерфейс работы с инцидентами

Для оперативного реагирования на инциденты ИБ возможна настройка правил реагирования. Это позволит снизить нагрузку на штат сотрудников ИБ в условиях кадрового дефицита.

К примеру, можно настроить условия формирования инцидента ИБ с автоматической отправкой рекомендаций по решению инцидента сотрудникам ИБ и операторам на производстве. Таким образом, максимально повышается скорость реагирования по устранению несанкционированного доступа к конфиденциальной информации и несанкционированных действий в АСУ ТП.

Интерфейс настройки правил корреляции, создание инцидента

Кроме того, возможна настройка автоматического формирования правила блокировки на межсетевом экране, которое распространится по всем указанным InfoWatch ARMA Industrial Firewall.

Интерфейс карточки инцидентов

InfoWatch ARMA Management Console обладает полным инструментарием для управления жизненным циклом инцидента ИБ при его расследовании. Кроме того, информацию об инциденте ИБ можно отправить во внешние системы SIEM или SOC.

Интерфейс просмотра и управления инцидентами

3. Визуализация сети

InfoWatch ARMA Management Console предоставляет функциональность построения карты сети, учета активов и средств защиты. Это позволит лучше видеть взаимосвязь событий безопасности как единого целого, найти уязвимые места сети.

Карта сети позволяет наглядно определить, на каких устройствах был выявлен инцидент. В случае, если инцидентов несколько, можно получить доступ к их перечню тут же на экране карты сети.

Интерфейс карты сети

Сценарии внедрения

InfoWatch ARMA Industrial Firewall предусматривает установку в сеть в одном из четырех вариантов (режимов работы). Режим работы определяется настройками сетевых интерфейсов и количеством устройств:

- режим маршрутизации;

- режим прозрачного моста;

- режим sniffing mode (обнаружение вторжений путем анализа копии сетевого трафика, снятого со SPAN порта);

- режим отказоустойчивого кластера.

- Маршрутизация

В режиме маршрутизации InfoWatch ARMA Industrial Firewall – межсетевой экран с функциями обнаружения и предотвращения вторжений, обеспечивающий защиту информации на уровне L3.

Режим маршрутизации

2. Прозрачный мост

В режиме прозрачного моста InfoWatch ARMA Industrial Firewall функционирует как система обнаружения и предотвращения вторжений в прозрачном режиме с возможностью блокировки вредоносных пакетов. Интерфейсы при этом соединены в сетевой мост.

Режим прозрачного моста

3. Sniffing mode

В режиме sniffing mode (мониторинга) InfoWatch ARMA Industrial Firewall анализирует копию сетевого трафика со SPAN портов сетевых устройств и выявляет атаки в сети.

Режим sniffing mode (мониторинга)

4. Отказоустойчивый кластер

В режиме отказоустойчивого кластера несколько InfoWatch ARMA Industrial Firewall объединяются в единый кластер в режиме active-passive. При выходе из строя одного из InfoWatch ARMA Industrial Firewall сетевую доступность обеспечивает оставшееся устройство.

Режим отказоустойчивого кластера

InfoWatch ARMA Industrial Endpoint – модуль защиты конечных устройств устанавливается на промышленный сервер или рабочую станцию, настраивается синхронизация с InfoWatch ARMA Management Console, за счет чего возможно централизованное конфигурирование всех подключенных InfoWatch ARMA Industrial Endpoint и сбора с них события безопасности.

InfoWatch ARMA Management Console – компонент управления, выполненный в виде виртуальной машины или самостоятельного устройства. Он может быть установлен в любую зону промышленной сети или DMZ, при единственном условии ― наличие сетевой связности с управляемыми модулями.

Лицензирование и варианты поставки

InfoWatch ARMA – комплексная система защиты информации в АСУ ТП. При этом лицензии на составляющие его продукты могут приобретаться независимо друг от друга.

- InfoWatch ARMA Management Console лицензируется по количеству подключаемых к консоли управления объектов InfoWatch ARMA, лицензия бессрочная;

- InfoWatch ARMA Industrial Endpoint лицензируется поштучно, лицензия на год;

- InfoWatch ARMA Industrial Firewall лицензируется по объему пропускаемого трафика. При этом отдельно лицензируются компоненты DPI и СОВ.

Варианты поставки также могут комбинироваться. Типовым вариантом является установка аппаратных межсетевых экранов с подключением их к консоли управления, которая может функционировать на сервере виртуализации.

- InfoWatch ARMA Management Console поставляется в виде ПАК либо готового образа для среды виртуализации.

Системные требования:

- Процессор 2,0 ГГц, 2 ядра;

- ОЗУ 16 ГБ;

- Жёсткий диск от 120 ГБ.

- InfoWatch ARMA Industrial Endpoint выполнен в виде msi-файла для установки на целевую систему. Системные требования: ОС Windows 10.

- InfoWatch ARMA Industrial Firewall может быть поставлен в виде ПАК или в виде образа для установки на физическую или виртуальную машину. Виды ПАК и их характеристики перечислены ниже. Для использования установочного образа нужны следующие минимальные требования:

- процессор 2,0 ГГц, 2 ядра;

- ОЗУ 8 ГБ;

- жёсткий диск 120 ГБ, SSD;

- 2 Ethernet 10/100/1000 Мбит/сек.

Машина обеспечит защиту 150 Мбит/с трафика. Если же потребуется увеличить пропускную способность, то можно масштабировать ресурсы.

Поставляемые ПАК InfoWatch ARMA Industrial Firewall:

ARMAIF-RUGRACK |

ARMAIF19RACK |

ARMAIF-DIN |

ARMAIF-BOX |

|

| Исполнение | 1 Unit исполнение для монтажа в стойку. Промышленное исполнение, без движущихся частей | 1 Unit исполнение для монтажа в стойку. Серверное исполнение | Для монтажа на DIN-рейку или настольное исполнение. Промышленное исполнение, без движущихся частей | Для монтажа на DIN-рейку или настольное исполнение. Промышленное исполнение, без движущихся частей |

| Пассивное охлаждение | Да | Нет | Да | Да |

| Общая пропускная способность всего устройства с включенным модулем МЭ | До 4 Гб/с | До 6 Гб/с | До 1 Гб/с | До 2 Гб/с |

| Общая пропускная способность всего устройства с включенными модулями МЭ DPI и СОВ | До 500 Мб/с | До 500 Мб/с | До 80 Мб/с | До 180 Мб/с |

| Межсетевой экран, количество одновременных соединений (сессий) | До 2 000 000 | До 8 500 000 | До 250 000 | До 1 000 000 |

Выводы

Защита информации промышленной сети является необходимостью. Практика показывает, что даже при наличии «воздушного зазора» между корпоративной и промышленной сетью киберпреступники могут достигать своих целей. Поэтому необходимо защищать АСУ ТП, контролировать информационные потоки с помощью средств защиты информации.