Тему сливаю с зарубежного форума. Почитал посидел,довольно занимательно. Думаю многим понравится. Перевод местами корявенький будет,так что пардоньте.

Привет, парни!

Мой пост в основном для начинающих, которые не имеют ни малейшего представления о взломе и хотят научиться Linux быть Хакером или Тестером проникновения. Здесь я рассказываю вам точные способы стать успешным хакером.

—————————————————————————————————————————————————————————————————————————————-

В Интернете много полезных ресурсов для начала. Но если вы хотите быть хакером, то вам всегда нужно собирать лучшие знания

Для начала вам понадобятся несколько книг. Но по моему личному опыту, на рынке есть много книг, но все они написаны не с точки зрения читателя. Здесь я даю несколько замечательных книг для изучения Linux с нуля.

Тогда вам понадобится идеальная ОС Linux для практики и тестирования на проникновение.

Наконец, для начала вам понадобятся хакерские ресурсы.

Я даю все в этом посте, чтобы пользователи могли начать изучать Linux и быть тестером на проникновение

—————————————————————————————————————————

Книги: →

Обучение Linux отсюда, скачайте или прочитайте книги шаг за шагом и обязательно попрактикуйтесь, потому что это повысит ваши навыки.

Кроме того, вы можете прочитать

Хакинг: Искусство эксплуатации и Тестирование на проникновение: практический подход . Эти две тоже классные книги.

Операционная система: →

Parrot KDE Security , из моего опыта я скажу вам использовать Parrot OS. Kali Linux также очень популярен, но, вероятно, не для начинающих.

Смотрите отличия

Kali Linux VS Parrot OS

Знание программирования: →

Чтобы стать Хакером, вы должны выучить хотя бы (9-10) языков программирования и овладеть ими.

Программирование — это самые сложные вещи, но интересные (забавно, когда Билл Гейтс, Марк Цукерберг и другие говорят, что их очень легко показать). Печально, что люди хотят стать хакерами, не изучая ни одного языка программирования.

Будет лучше, если вы справитесь с этим: →

- Python (очень популярный и простой в изучении) (большое значение во взломе)

- Язык программирования оболочки

- C / C ++

- Джава

- HTML5, PHP, CSS (не язык программирования)

- Рубин

- JavaScript

- Пакетные сценарии Windows и PowerShell

Кроме того, есть также некоторые современные языки программирования, такие как Cython Jython и т. Д. (Они предназначены для продвинутых целей).

Навыки: →

Стать хакером очень сложно. Вам понадобятся некоторые навыки, чтобы стать успешным хакером.

Есть некоторые обязательные навыки, чтобы стать хакером. Без них вас не считают хакером.

Фундаментальные навыки: →

Это основы, которые должен знать каждый хакер, прежде чем даже пытаться взломать. Как только вы хорошо разберетесь во всем в этом разделе, вы можете перейти на промежуточный уровень.

1. Основные навыки работы с компьютером:

Скорее всего, само собой разумеется, что для того, чтобы стать хакером, нужны базовые навыки работы с компьютером. Эти навыки выходят за рамки умения создавать документы Word или путешествовать по Интернету. Вы должны иметь возможность использовать командную строку в Windows, редактировать реестр и настраивать параметры сети.

Многие из этих базовых навыков можно приобрести на курсе базовых навыков работы с компьютером, например, A +.

2. Сетевые навыки:

Вы должны понимать основы работы в сети, такие как следующее:

- DHCP

- NAT

- Subnetting

- IPv4

- IPv6

- Публичный против частного IP

- DNS

- Маршрутизаторы и коммутаторы

- Сети VLAN

- Модель OSI

- MAC-адресация

- ARP

Поскольку мы часто используем эти технологии, чем лучше вы понимаете, как они работают, тем успешнее вы будете. Обратите внимание, что я не написал два руководства ниже, но они очень информативны и охватывают некоторые из основ сети, упомянутых выше.

- Основы хакера: рассказ о двух стандартах

- Руководство для каждого пользователя о том, как маршрутизируются сетевые пакеты

3. Навыки Linux:

Чрезвычайно важно развивать навыки Linux, чтобы стать хакером. Почти все инструменты, которые мы используем в качестве хакера, разработаны для Linux, и Linux дает нам возможности, которых у нас нет в Windows.

Если вам нужно улучшить свои навыки работы с Linux или вы только начинаете работать с Linux, ознакомьтесь с серией Linux для начинающих ниже.

ОсновыLinux для начинающегохакера

4. Wireshark или Tcpdump:

Wireshark — наиболее широко используемый анализатор / анализатор протокола, в то время как tcpdump — анализатор / анализатор командной строки. Оба могут быть чрезвычайно полезны при анализе трафика TCP / IP и атак.

- Введение в Wireshark и OSI Model

- Wireshark Фильтры для Wiretappers

5. Виртуализация:

Вы должны стать опытным в использовании одного из пакетов программного обеспечения для виртуализации, таких как VirtualBox или VMWare Workstation 5 . В идеале, вам нужна безопасная среда, чтобы практиковать свои хаки, прежде чем вывести их в реальный мир. Виртуальная среда предоставляет вам безопасную среду для тестирования и уточнения ваших хаков, прежде чем начать с ними жить.

6. Концепции и технологии безопасности:

Хороший хакер понимает концепции и технологии безопасности. Единственный способ преодолеть препятствия, установленные администраторами безопасности, — это ознакомиться с ними. Хакер должен понимать такие вещи, как PKI (инфраструктура открытых ключей), SSL (уровень защищенных сокетов), IDS (система обнаружения вторжений), брандмауэры и т. Д.

Хакер-новичок может приобрести многие из этих навыков в рамках базового курса безопасности, такого как Security +.

- Как читать и писать правила Snort, чтобы избежать IDS

7. Беспроводные технологии:

Чтобы иметь возможность взломать беспроводную сеть, вы должны сначала понять, как она работает. Такие вещи, как алгоритмы шифрования (WEP, WPA, WPA2), четырехстороннее рукопожатие и WPS. Кроме того, понимание таких вещей, как протокол для подключения и аутентификации и правовых ограничений на беспроводные технологии.

Чтобы начать, ознакомьтесь с приведенным ниже руководством по началу работы с беспроводными терминами и технологиями, а затем прочитайте нашу коллекцию руководств по взлому Wi-Fi для получения дополнительной информации о каждом виде алгоритмов шифрования и примеров того, как работает каждый взлом.

- Начало работы с условиями и технологиями Wi-Fi

- Руководство начинающего хакера по взлому Wi-Fi

Средний уровень навыков: →

Именно здесь все становится интересным, и где вы действительно начинаете чувствовать свои возможности хакера. Знание всего этого позволит вам перейти к более интуитивным способам взлома, когда вы вызываете все кадры, а не к каким-либо другим хакерам.

1. Сценарии:

Без Scripting Skills , хакер будет вынужден использовать инструменты других хакеров. Это ограничивает вашу эффективность. Каждый день появляется новый инструмент, теряющий эффективность, поскольку администраторы безопасности придумывают защиту.

Чтобы разработать свои собственные уникальные инструменты, вам нужно стать опытным, по крайней мере, в одном из языков сценариев, включая оболочку BASH. Они должны включать один из Perl, Python или Ruby.

- Сценарии Perl для начинающего хакера

- Сценарии для начинающего хакера, часть 1: Основы BASH

- Сценарии для начинающего хакера, часть 2: условные выражения

- Сценарии для начинающего хакера, часть 3: Windows PowerShell

- Окончательный список скриптов для взлома Meterpreter от Metasploit

2. Навыки базы данных:

Если вы хотите уметь умело взламывать базы данных , вам необходимо понимать базы данных и то, как они работают. Это включает в себя язык SQL. Я также рекомендовал бы освоить одну из основных СУБД, такую как SQL Server, Oracle или MySQL.

- Условия и технологии, которые необходимо знать перед началом работы

- Охота на Microsoft SQL Server

- Взлом паролей SQL Server и владение сервером

- Взлом MySQL Online Базы данных с Sqlmap

- Извлечение данных из онлайн-баз данных с использованием Sqlmap

3. Веб-приложения:

Веб-приложения, вероятно, являются наиболее плодотворной почвой для хакеров в последние годы. Чем больше вы понимаете, как работают веб-приложения и базы данных за ними, тем успешнее вы будете. Кроме того, вам, вероятно, потребуется создать собственный веб-сайт для фишинга и других гнусных целей.

- Как клонировать любой сайт, используя HTTrack

- Как перенаправить трафик на фальшивый сайт

4. Криминалистика:

Чтобы стать хорошим хакером, вы не должны быть пойманы! Вы не можете стать профессиональным хакером, сидящим в тюремной камере в течение 5 лет. Чем больше вы знаете о Digital Forensics , тем лучше вы сможете избежать и избежать обнаружения.

- Цифровая криминалистика, часть 1: инструменты и методы

- Цифровая криминалистика, часть 2: Сетевая криминалистика

- Цифровая экспертиза, часть 3: восстановление удаленных файлов

- Цифровая криминалистика, часть 4: уклонение от обнаружения во время DoSing

5. Расширенный TCP / IP:

Начинающий хакер должен понимать основы TCP / IP, но чтобы подняться до промежуточного уровня, вы должны в деталях понять стек и поля протокола TCP / IP. Они включают в себя, как, среди прочего, каждое из полей (флаги, окно, df, tos, seq, ack и т. Д.) В пакете TCP и IP можно манипулировать и использовать против системы-жертвы, чтобы разрешить атаки MITM.

6. Криптография:

Хотя для того, чтобы быть хорошим хакером, не нужно быть криптографом, чем больше вы понимаете сильные и слабые стороны каждого криптографического алгоритма, тем больше шансов победить его. Кроме того, хакер может использовать криптографию, чтобы скрыть свою деятельность и избежать обнаружения.

7. Обратный инжиниринг:

Реверс-инжиниринг позволяет вам открыть часть вредоносного ПО и перестроить его с помощью дополнительных функций и возможностей. Так же, как в разработке программного обеспечения, никто не создает новое приложение с нуля. Почти каждый новый эксплойт или вредоносная программа использует компоненты других существующих вредоносных программ.

Кроме того, обратный инжиниринг позволяет хакеру использовать существующий эксплойт и изменять его подпись, чтобы он мог пролететь мимо

IDS и AV Detection .

- Как изменить подписи полезной нагрузки Metasploit, чтобы избежать обнаружения AV

Нематериальные навыки: →

Наряду со всеми этими компьютерными навыками, успешный хакер должен обладать некоторыми нематериальными навыками. К ним относятся следующие.

1. Думайте творчески:

Существует ВСЕГДА способ взломать систему и множество способов сделать это. Хороший хакер может творчески подумать о нескольких подходах к одному и тому же хаку.

- Руководство по социальной инженерии

- CryptoLocker: инновационный и творческий взлом

2. Навыки решения проблем:

Хакер всегда сталкивается с, казалось бы, неразрешимыми проблемами. Это требует, чтобы хакер привык думать аналитически и решать проблемы. Это часто требует, чтобы хакер точно диагностировал, что не так, а затем разбивал проблему на отдельные компоненты. Это одна из тех способностей, которая приходит со многими часами практики.

- Решение проблем — важный навык хакера

3. Постоянство:

Хакер должен быть настойчивым. Если у вас не получится сначала, попробуйте еще раз. Если это не помогло, придумайте новый подход и попробуйте снова. Только с настойчивостью вы сможете взломать самые безопасные системы.

- Итак, вы хотите стать хакером?

Я надеюсь, что это дает вам некоторые рекомендации относительно того, что нужно изучать и освоить, чтобы подняться на промежуточный уровень взлома. В следующей статье я расскажу, что вам нужно освоить, чтобы подняться на продвинутый уровень или уровень мастер-хакера, так что продолжайте возвращаться, мои начинающие хакеры!

Фазы взлома: →

В основном во взломе есть пять фаз

Не обязательно, чтобы хакер следовал этим пяти шагам последовательно. Это поэтапный процесс, и при его выполнении дает лучший результат.

1. Разведка:

Это первый шаг взлома. Он также называется этапом сбора отпечатков и сбора информации. Это подготовительный этап, на котором мы собираем как можно больше информации о цели. Обычно мы собираем информацию о трех группах,

- сеть

- хозяин

- Вовлеченные люди

Есть два типа Footprinting:

- Активно: напрямую взаимодействует с целью, чтобы собрать информацию о цели. Например, используя инструмент Nmap для сканирования цели

- Пассивный: попытка собрать информацию о цели без прямого доступа к цели. Это включает сбор информации из социальных сетей, публичных веб-сайтов и т. Д.

2. Сканирование:

Три типа сканирования участвуют:

- Сканирование портов. Эта фаза включает в себя сканирование целевой информации на наличие открытых портов, систем Live, различных служб, запущенных на хосте.

- Сканирование уязвимостей: проверка цели на наличие слабых сторон или уязвимостей, которые могут быть использованы. Обычно делается с помощью автоматизированных инструментов

- Сопоставление сети: определение топологии сети, маршрутизаторов, серверов брандмауэров, если таковые имеются, а также информация о хосте и создание схемы сети с доступной информацией. Эта карта может служить ценной информацией на протяжении всего процесса взлома.

3. Получение доступа:

На этом этапе злоумышленник врывается в систему / сеть, используя различные инструменты или методы. После входа в систему он должен повысить свои привилегии до уровня администратора, чтобы он мог установить нужное ему приложение или изменить данные или скрыть данные.

4. Поддержание доступа:

Хакер может просто взломать систему, чтобы показать, что она уязвима, или он может быть настолько вредным, что он хочет сохранить или сохранить соединение в фоновом режиме без ведома пользователя. Это можно сделать с помощью троянов, руткитов или других вредоносных файлов. Цель состоит в том, чтобы сохранить доступ к цели, пока он не завершит задачи, которые он запланировал выполнить в этой цели.

5. Очистка дорожки:

Ни один вор не хочет быть пойманным. Интеллектуальный хакер всегда очищает все доказательства, так что в более поздний момент времени никто не найдет никаких следов, ведущих к нему. Это включает в себя изменение / повреждение / удаление значений журналов, изменение значений реестра и удаление всех приложений, которые он использовал, и удаление всех папок, которые он создал.

Взлом ресурсов: →

Сначала я скажу вам, что в ОС Pentesing вы будете использовать все больше и больше инструментов тестирования на проникновение для различных типов взлома.

Но вы заметили, что максимальное количество инструментов было взято из GitHub ???

Да, от GitHub !!!

Итак, здесь я даю вам список интересных ресурсов от GitHub для начала взлома.

Не удивительные ресурсы здесь The Book Of Secret Knowledge

Кроме того, попробуйте найти другие инструменты взлома и их руководства в GitHub (по возможности присоединяйтесь к программам разработки программного обеспечения с открытым исходным кодом)

Практиковать вещи: →

Действительно практика делает человека идеальным. Вы должны практиковаться все больше и больше, чтобы обогатить свои навыки в этой области хакерства. Для этого вы можете сначала настроить таргетинг на свои собственные машины (не на хост-компьютер). Попробуйте найти уязвимости и попытаться получить доступ

В Интернете есть много веб-сайтов, на которых можно попрактиковаться в хакерских навыках, таких как HackTheBox , для проверки своих хакерских навыков и использования CTF. Некоторые из них размещены на нашем сайте (этот сайт). Попробуйте решить проблемы и найти ответ. Если вы постоянно терпите неудачу, вам нужно больше практиковаться, и тогда вы сможете решить проблему.

Наконец: →

Люди смеялись, когда я говорю, что Google & TOR — ваш лучший друг

для сбора навыков, чтобы стать хакером

Просто найдите вещи с точным названием и целями, и вы получите их (знание бесплатно, но это зависит от того, как вы его используете)

Попробуйте учиться на подсказках и попытаться проанализировать их. Кроме того, чтобы стать успешным хакером, вы должны изучать все больше и больше языков программирования. По крайней мере, что я упомянул (не говорю вам изучать каждый синтаксис и каждое использование этих языков программирования)

Мне действительно нелегко стать Хакером. Люди действительно терпят неудачу в этом разделе обучения, так как они не могут продолжать процесс непрерывного обучения и самооценки.

Взлом — это широко используемая сфера информационных технологий и безопасности. Теперь это стало индустрией за миллиард долларов. Средства массовой информации являются еще одним фактором, способствующим продвижению так называемых хакеров, и такие хакеры становятся кумиром для новичков, и их использует индустрия обучения в области кибербезопасности.

В середине 80-х и 90-х хакерство было названо программной субкультурой сообщества разработчиков. Но позже его замаскировали дебилы из СМИ, которые мало разбираются во взломе и технологиях безопасности.

СМИ ложно связывают взлом с киберпреступностью. Какой-то придурок начал использовать очень красивое слово — этический, чтобы предшествовать взлому, и это стало этическим взломом . Просто смешно.

С годами наблюдается огромный рост обучения кибербезопасности. Большинство из них просто подделка. И невинные молодые люди, которые считают кибербезопасность требовательной областью информатики, стремятся стать хакерами.

Никто не может стать хакером с помощью таких уличных курсов, как CEH. Никто не может стать успешным хакером (LOL!) С помощью двух или трехлетних бессмысленных курсов для выпускников или дипломов. Чтобы стать успешным экспертом по безопасности, требуется много потных часов на учебу и много бессонных ночей, чтобы разбираться во многих системах.

Люди, которые не могут справиться с CLI, должны просто уйти из поля информационной безопасности. Кроме того, системные языки сценариев, такие как bash, csh, sh, perl, python, должны написать свой собственный код для работы с системами и общения с сетью. Использование простого инструмента, доступного в Kali Linux или использование Metasploit и т. Д., Не означает, что вы являетесь хорошим экспертом по безопасности или так называемым хакером.

Я часто вижу вопрос о том, как Quora спрашивает, застрял ли я в CLI или что-то в этом роде, в Kali Linux или любом другом дистрибутиве Linux также являются хакерами-претендентами. Это похоже на плавание в глубоком море после одного или двухдневного тренировочного курса по плаванию.

Кибербезопасность — это вопрос собственного опыта работы с уязвимостями и угрозами. Я был свидетелем многих студентов, которые успешно закончили курсы хакерства, такие как CEH, и все еще пытаются сбежать, если застряли в простом Linux Linux.

Так называемый этический взлом — бессмысленная вещь в кибербезопасности. Вы действительно думаете, что вы действительно хотели бы быть овцой?

Каждый просто хочет легкого успеха. Но поверьте мне, чтобы стать успешным хакером, нужны действительно годы и огромная жертва, чтобы стать профессионалом

Практика все больше и больше действительно поможет вам в этом. Так что вы выбираете, какие типы хакеров вы хотите (BlackHat, GreyHat, WhiteHat) действительно зависит от вашего выбора и работы.

Думаю, что вы получили ответ.

Время на прочтение

5 мин

Количество просмотров 55K

Приветствую тебя, дорогой читатель в самой первой вводной части серии статей «Приручение черного дракона. Этичный хакинг с Kali Linux».

Полный список статей прилагается ниже, и будет дополняться по мере появления новых.

Приручение черного дракона. Этичный хакинг с Kali Linux:

Часть 1. Вводная часть. Подготовка рабочего стенда.

Часть 2. Фазы атаки.

Часть 3. Footprinting. Разведка и сбор информации.

Часть 4. Сканирование и типы сканирования. Погружение в nmap.

Часть 5. Методы получения доступа к системе.

Часть 6. Пост-эксплуатация. Способы повышения привилегий.

Часть 7. Пост-эксплуатация. Закрепление в системе.

Часть 8. Методы и средства внешней разведки.

Идеей, побудившей меня к написанию данной серии статей является мое желание поделиться собственным опытом в области тестирования на проникновение в рамках проводимых мной аудитов информационной безопасности финансовых организаций, и попытаться осветить важные, на мой взгляд, ключевые моменты касаемо подхода, инструментов, приемов и методов. Конечно же в сети очень много статей и книг посвященных данной теме (например, замечательная книга Дениела Г. Грэма «Этичный хакинг. Практическое руководство по взлому» или «Kali Linux. Тестирование на проникновение и безопасность» — труд целого коллектива высококлассных специалистов), программы курсов от Offensive Security, EC-Council, но далеко не у всех есть материальные возможности оплачивать дорогостоящие курсы, а в дополнение к учебникам хотелось бы больше практических примеров основанных на чьем-то опыте.

Я искренне надеюсь, дорогой читатель, что в этой серии статей мне удастся охватить большую часть интересующих тебя тем, и ответить на большую часть вопросов возникающих у тебя по мере погружения в таинственный мир информационной безопасности и пентестинга в частности.

Мы будем использовать подход максимально приближенный к сценариям атак проводимых злоумышленниками, а также вдоволь попрактикуемся на отдельных примерах и разберем такие темы как разведка и сбор информации (footprinting), сканирование ресурсов с целью обнаружения известных уязвимостей, применение эксплоитов из базы Metasploit framework для получения доступа к системе, повышение привилегий до уровня root-пользователя за счет уязвимого ПО (privilege escalation), рассмотрим методы социальной инженерии, сетевые атаки канального уровня (MAC-spoofing, ARP-spoofing, DHCP starvation), способы атак на веб-сервера, перехват и анализ трафика с помощью сетевых снифферов и многое другое.

В качестве примеров я буду использовать атаки на специально подготовленные уязвимые машины. Мы рассмотрим и проанализируем в деталях каждый метод, а так же поговорим о том как защитить свои устройства и сетевую инфраструктуру, от подобного рода атак.

Во избежание нарушения каких-либо законов (ведь наша серия статей посвящена именно ЭТИЧНОМУ хакингу), все наши эксперименты мы будем проводить в специально подготовленной виртуальной лаборатории. Ниже я опишу пошагово все действия необходимые для подготовки этой самой лаборатории. Для комфортной работы нам понадобится ПК либо ноутбук с объемом оперативной памяти не менее 6-8 Гигабайтов и любым современным 2-х ядерным процессором с поддержкой технологии виртуализации.

И так, после недолгого вступления, перейдем к практической части и начнем собирать нашу лабораторию.

Первым делом, нам необходимо будет скачать гипервизор, на котором и будем в дальнейшем разворачивать нашу виртуальную лабораторию.

Если сильно не вдаваться в подробности виртуализации, то гипервизор — это специальная программа, которая позволяет нам параллельно запускать на нашем компьютере операционные системы/программы с различной архитектурой (Windows, Linux, FreeBSD).

Для работы я буду использовать бесплатную версию гипервизора VMware Workstation Player, который доступен для скачивания на официальном сайте компании vmware по ссылке.

Гипервизор доступен для платформ Windows и Linux

Процесс установки очень простой и быстрый. Несколько нажатий кнопки NEXT, принятие условий лицензионного соглашения и наш гипервизор готов к работе.

Следующим шагом, нам необходимо скачать виртуальную машину Kali Linux.

Это специально разработанная компанией Offensive Security операционная система для тестирования на взлом и проникновение, которая просто до отказа нафарширована различными инструментами под любые типы проверок и атак.

Скачать ее можно совершенно бесплатно c официального сайта по ссылке.

Версий дистрибутива несколько, нам нужна именно виртуальная машина (Virtual Machines) для платформы VMware.

После того, как архив с образом системы скачается, разархивируем его в заранее подготовленную папку (например VMs).

После завершения распаковки папки с образом Kali Linux, запускаем VMware Workstation Player и открываем в нем существующую машину (при желании, можно скачать образ дистрибутива Kali и установить самому, однако, разворачивать готовый преднастроенный образ куда быстрее).

При первом запуске наш гипервизор выдаст окно с предложением продолжить использовать бесплатную версию, либо ввести лицензионный ключ. Оставляем первый вариант

После чего уже откроется основное окно программы, где мы открываем нашу машину

Заходим в папку VMs – kali-linux-2022.3-vmware-amd64 и открываем файл образа (он единственный отобразится в списке)

Буквально через несколько секунд, в списке у нас появится готовая к работе машина Kali Linux. Но прежде чем ее запустить, зайдем в настройки и кое-что изменим

Здесь мы видим настройки касающиеся самой виртуальной машины и ее виртуальных устройств (сетевые адаптеры, жесткие диски, выделенный объем ОЗУ и т. д.)

Для улучшения производительности добавим ей оперативной памяти (опять же, если на нашей физической машине ее достаточно), а также убедимся, что тип адаптера стоит NAT (такой же тип будет настроен на наших уязвимых машинах, которые желательно изолировать за NAT-ом от вашей физической сети).

Запускаем виртуальную машину Kali и, при открытии окна с запросом ввода логина и пароля вводим kali/kali.

После успешного входа нас приветствует стильный рабочий стол Kali Linux с черным драконом в центре. Заострять внимание на интерфейсе рабочего стола мы сейчас не будем, поскольку большую часть времени нам придется работать в терминале.

Его и откроем для начала.

С учетом того, что все операции в большинстве своем требуют для выполнения наличия прав суперпользователя, введем команду sudo -s пароль kali и перейдем в режим с правами root.

Далее, первым делом, синхронизируем все списки пакетов в системе, а также обновим их следующей командой:

apt update -y && apt upgrade -y

По завершению выполнения всех обновлений пакетов можно перейти к загрузке уязвимых машин для нашего киберполигона.

Для дальнейшей работы нам понадобятся:

1) Машина Metasploitable2 на базе Linux, представляющая собой уязвимую машину специально подготовленную для обучения этичному хакингу.

Скачиваем ее тут

2) Несколько машин с ресурса Vulnhub подготовленных для соревнований типа CaptureTheFlag (CTF). Ими будут: HappyCorp1, CyberSploit1, CyberSploit2, Mr-Robot.

Прямые ссылки для скачивания:

https://www.vulnhub.com/entry/happycorp-1,296/

https://www.vulnhub.com/entry/cybersploit-1,506/

https://www.vulnhub.com/entry/cybersploit-2,511/

https://www.vulnhub.com/entry/mr-robot-1,151/

Процедура скачивания и установки машин из образов не отличается от вышеописанной и не должна вызвать сложностей.

ВАЖНО! У всех установленных виртуальных машин в разделе интерфейсов должен стоять тот же тип, что и у машины Kali Linux (NAT).

На этом первая вводная часть подошла к концу, и мы полностью готовы к тому, чтобы начать постигать тайны этичного хакинга. В следующей части мы рассмотрим такую важную тему, как фазы атаки. Спасибо за внимание и до новых встреч!

20 лучших бесплатных книг по хакингу в мире на 2022 год

Этичный ХакерВсе эти книги помогут вам изучить все основные концепции взлома, и не только это, даже есть много книг, которые могут помочь вам определить уникальную идею взлома.

Есть поговорка, что книга — лучший подарок, который вы можете получить. Итак, ознакомьтесь с этими 20 лучшими бесплатными книгами по хакингу 2020 года, которые помогут вам изучить все необходимые и основные концепции взлома.

Итак, теперь, не теряя много времени, давайте начнем и изучим все книги одну за другой, чтобы узнать больше о хакерстве.

1. Руководство хакера веб-приложений: поиск и использование недостатков безопасности

Руководство хакера веб-приложений создано создателем Portswigger, организации, создавшей успешный инструмент тестирования на проникновение под названием Burp Suite.

В этой книге рассказывается об основах Интернета, в том числе о том, как находить наиболее незащищенные области приложения и, в конечном итоге, находить сами уязвимости внутри веб-приложения.

В этой книге по взлому пошагово изложена вся информация, начиная с того, как нанести удар, а затем как защитить веб-приложения.

Кроме того, он также включает в себя самые передовые технологии, предназначенные для защиты веб-приложений от нескольких атак.

Эта книга включает в себя 21 главу в целом, и большая ее часть посвящена описанию веб-технологий и способов их использования, а также представляет инструменты и методы, которые можно использовать для взлома любого веб-приложения.

2. RTFM: руководство Red Team Field

Во-первых, у нас есть RTFM (Red Team Field Manual), это одна из знаменитых книг по хакингу, поскольку Бен Кларк написал эту книгу.

Следовательно, в этой книге говорится, что это информативная композиция, содержащая конкретную информацию об основах командных скриптов, прикладного программного обеспечения, операционных систем и описание устройств, которые необходимы для создания профессии этичного взлома. Он состоит из 96 страниц и стоит 10,00 долларов.

3. The Hackers Playbook 2

Далее, у нас есть учебник хакера, давнего эксперта по безопасности, в этой книге вы найдете пошаговую схему тестирования на проникновение.

Он содержит множество практических функциональных руководств по взлому.

Более того, автор этой книги практикует уникальный стиль обучения тестированию на проникновение и не только, даже обсуждает основные препятствия.

Помимо всего этого, есть несколько препятствий, с которыми сталкиваются многие новички во время тестирования на проникновение, так что это отлично подходит для всех новичков.

Эта книга иллюстрирует, как работать с различными типами сетей, как расширить возможности и обойти антивирусное программное обеспечение, используя практические иллюстрации.

4. Расширенное тестирование на проникновение: взлом самых защищенных сетей в мире

Далее, в нашем списке есть расширенное тестирование на проникновение, и эта книга является одной из самых эффективных и совершенных в мире книг по хакингу.

Эта книга идет впереди Kali Linux и Metasploit, и она предоставляет вам высокоуровневое ручное тестирование для сетей с высоким уровнем безопасности.

Расширенное тестирование на проникновение: взлом самых защищенных сетей в мире предоставляет знания о взломе далеко за пределами Kali Linux и Metasploit для одновременной реализации более компактной атаки.

В нем есть несколько уникальных функциональных методов, которые не описаны ни в одной сертификационной подготовке и не включены ни в какие стандартные защитные сканеры.

В этой книге достижения в области социальной инженерии, программирования и уязвимости объединены в многодисциплинарную стратегию нацеливания на ситуации с высоким уровнем безопасности и создания угрозы для них.

5. Практический анализ вредоносных программ: практическое руководство по анализу вредоносного программного обеспечения

Теперь у нас есть Практический анализ вредоносных программ, это одна из самых известных хакерских книг, написанная Майклом Сикорски и Эндрю Хонигом.

В основном эта книга описывает, как человек самостоятельно может исследовать и находить вредоносное ПО внутри оконной системы.

Вся эта книга написана с точки зрения новичка, так что она может быть полезна для них в изучении общей системы.

Больше об этой книге сказать нечего, но если вы новичок в этой области хакерства, то эта книга станет для вас отличным выбором.

6. Хакерство: искусство эксплуатации, 2-е издание

We can surely say that this book is one of the essential hacking books of all time, and if you are a freshman and comprises everything from programming to computer design through network intelligence and the most advanced hacking techniques, then this book should be best for you.

This book doesn’t only explain, how to manage existing achievements, but, it also demonstrates how hackers utilize programs and come up with new original exploits. This book is a LiveCD that presents you with a Linux atmosphere without modifying your current OS setup.

Moreover, you can also watch simultaneously in the book’s illustrations, debug code, overflow buffers, exploiting cryptographic flaws, and not only that even it also explains to you how to create your new exploits as well.

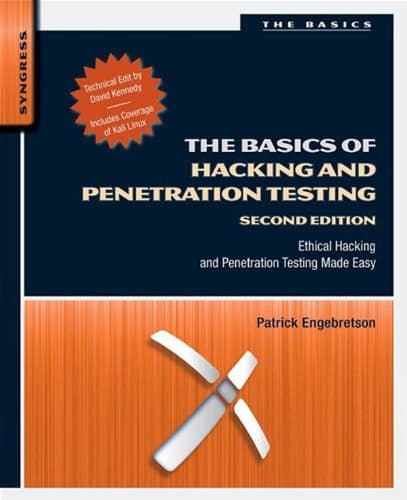

7. The Basics of Hacking and Penetration Testing

После этого у нас есть основы взлома и тестирования на проникновение в этой книге представлены шаги, которые вам нужно изучить для прохождения теста на проникновение или выполнения этического взлома от начала до конца без какого-либо предыдущего опыта взлома, поэтому она предназначена в основном для начинающих новичков.

С помощью этой книги вы узнаете, как правильно использовать и понимать результаты современных приложений, таких как Backtrack и Kali Linux, Google reconnaissance, MetaGooFil, Metasploit, инструментарий социальной инженерии (SET) и многие другие.

В этой книге представлены простые и понятные решения с пошаговыми примерами для проведения теста на проникновение или для взлома.

Таким образом, прочитав эту книгу, вы получите лучшие знания об атаках на безопасность, которые помогут вам на протяжении всей вашей карьеры в качестве пентестера.

8. Призрак в проводах: мои приключения в качестве самого разыскиваемого хакера в мире

Теперь мы добавили призрак в проводах, эта книга не только сделает вас лучшим хакером, но и окажет влияние на тех, кто стремится попасть в эту профессию.

Кевин Митник написал эту книгу, и он является одним из самых двусмысленных хакеров / социальных мошенников в современной истории.

Он проник в компьютеры и несколько сетей крупнейших мировых компаний и был достаточно силен, чтобы взломать телефонные коммутаторы, компьютерные системы и сотовые сети.

Более того, в эту книгу включено все, что сделал Митник, начиная с того момента, как он начал сокращать, до того момента, когда его в конечном итоге задержали федералы, и немного позже.

В принципе, мы можем сказать, что эта книга привлечет ваше внимание, она полна юмора и в целом это отличная книга для чтения.

9. Руководство для начинающих по компьютерному взлому: как взломать беспроводную сеть

Это еще одна книга в нашем списке, и Алан Т. Норман написал эту книгу. Это полная книга по хакингу для тех, кто только приобретает знания в области надлежащего этического взлома.

В этой книге пользователи узнают каждую деталь, которую им нужно знать в серии, чтобы попасть в стратегический мир компьютерного взлома.

Благодаря этой книге читатели смогут правильно изучить, как работает хакерство, чтобы защититься от частых хакерских атак.

Кроме того, читатели узнают, как взламывать, а также проводить контрхаки, чтобы оставаться на шаг впереди нелегальных хакеров.

В этой книге Норман концентрируется на инструментах и методах, которые используются как этическими, так и криминальными хакерами.

Эти инструменты и методы дадут всем читателям представление о том, как можно достичь безопасности обучения, как идентифицировать атаку в системе, а также как свести к минимуму разрушения, вызванные атакой на сеть, или остановить уже продолжающуюся атаку.

Тем не менее, вы также узнаете о различных типах хакеров и хакерских вторжениях.

10. Взлом: руководство для начинающих по вашему первому взлому компьютера

Книга «Взлом: руководство для начинающих по вашему первому компьютерному взлому» расскажет вам, как вы можете защитить себя от большинства обычных хакерских атак, просто поняв, как работает взлом.

Таким образом, чтобы проверить вашу систему от арбитража, вам нужно быть на шаг впереди любого незаконного хакера.

Более того, вы можете сделать это, изучив, как взломать и как выполнить встречный взлом вашего противника.

В этой книге представлены различные процедуры и инструменты, которые используются как неэтичными, так и этичными хакерами, поскольку вся информация, с которой вы столкнетесь здесь, объяснит вам, как можно договориться об информационной безопасности и как вы можете распознать атаку в системе, которую вы предлагаете защищать.

Вы также узнаете, как уменьшить ущерб в вашей системе или даже остановить текущую атаку.

11. Комплексное руководство по экзамену CISSP

Далее у нас есть CISSP, эта книга содержит всестороннее, актуальное редактирование, которое приводит к практическим ресурсам CISSP от имени номер один в области сертификации и образования в области ИТ-безопасности.

Шон Харрис написал последнюю версию этой книги, и он полностью обновил и выпустил Сертифицированный экспертный экзамен по безопасности информационных систем, который дополняет актуальный источник.

Он включает в себя все 10 экзаменационных доменов CISSP, которые выпускаются Международным консорциумом сертификации безопасности информационных систем (ISC2).

Эта окончательная модель экзамена подчеркивает намерения чтения в начале каждой главы, советы по экзамену, вопросы для упражнений и подробные описания.

Таким образом, если вы готовитесь к экзаменам по хакерству CISSP, то эта книга — отличный выбор.

12. Сканирование сети Nmap: официальное руководство проекта Nmap по обнаружению сети и сканированию безопасности

В нашем списке есть еще одна фантастическая книга — Nmap network scanning, которая является авторитетным руководством или руководством к сканеру безопасности Nmap.

Это бесплатный сервис с открытым исходным кодом, которым пользуются миллионы пользователей, которые проводят тестирование на проникновение по всему миру, охватывая обнаружение сети, управление и аудит безопасности.

Как правило, эта книга начинается с основ сканирования портов, поэтому она подходит для начинающих.

Однако, помимо всего этого, в нем также подробно освещаются низкоуровневые методы создания пакетов, которые используются хакерами высокого уровня.

Таким образом, в нем есть что-то для специалистов по безопасности и сетям любого уровня. Он содержит руководство с рекомендациями, в котором описаны все функции и средства безопасности Nmap.

Тем не менее, в книге также объясняется, как применять их для немедленного решения реальных задач, таких как подрыв брандмауэров и систем обнаружения помех, оптимизация производительности Nmap и автоматизация повседневных сетевых задач с помощью надлежащего скриптового движка Nmap.

13. Black Hat Python: программирование на Python для хакеров и пентестеров

Black Hat Python — это первый выбор хакера, когда дело доходит до взлома, поскольку каждый хакер обычно обращается к обычным хакерским инструментам, таким как Burp Suite, чтобы найти их различные уязвимости.

Хотя хакеры также часто создают свои собственные безопасные и полезные инструменты для взлома ошибок, таким образом, python является предпочтительным стилем, потому что он прост в использовании, удобен, и вы можете создать доказательство идей за считанные минуты, используя всего несколько строк кода.

В этой книге, новейшей книге Джастина Зейтца, вы рассмотрите более зловещую сторону способностей Python.

В нем вы узнаете, как обращаться к сетевым анализаторам, манипулировать пакетами, заражать виртуальные машины, создавать частные троянские программы и многое другое.

Кроме того, в этой книге читателям рассказывается о том, как они могут создать троянскую программу управления и управления с помощью GitHub, как распознать «песочницу» и автоматизировать простые вредоносные задачи, такие как ведение кейлогга и создание скриншотов, а также расширить возможности Windows с помощью creative process control.

В нем есть фантастическая функция, которая поможет вам продолжить работу с успешным инструментом веб-взлома Burp Suite, чтобы вы могли создавать и проектировать свои плагины, и не только, даже вы можете дистанцироваться, чтобы помочь вам быстрее находить потенциально продуктивные и значительные уязвимости.

14. Hash Crack: Password Cracking Manual

В этой книге обычно рассказывается о руководстве по взлому паролей; это идеальное требование для тех, кто хочет знать, как взламывать или взламывать пароли.

Он включает в себя набор основных и высокоуровневых методов, которые тестировщики на проникновение и эксперты по сетевой безопасности могут использовать для оценки безопасности ассоциации с позиции пароля.

Кроме того, в руководстве представлены самые популярные инструменты для взлома и расследования паролей, а также основные методы взлома паролей.

Он также включает в себя все таблицы, команды и онлайн-источники, которые вам понадобятся для взлома паролей и дальнейшей защиты от парольных атак.

Далее у нас есть социальная инженерия, которая была написана Кристофером Хаднаги в 2010 году.

Эта книга включает в себя различные методы, которые были задействованы в хакерстве людей, например, принуждение кого-либо раскрыть свой пароль.

Эта книга, как правило, содержит несколько способов, которые научат вас краже личных данных, мошенничеству и процессам, в которых человек обманывается.

16. Раскрыт Kali Linux: освоение дистрибутива для тестирования на проникновение

Kali Linux — одна из известных книг по хакингу, которая действительно улучшила платформу по выбору обучающегося специалиста по безопасности.

Кроме того, он также превратился в систему промышленного уровня и высококлассного системного администрирования, опытную, надежную и ориентированную на предприятия.

С помощью этой книги вы можете легко управлять десятилетним процессом конструирования, одновременно с бесчисленными добровольцами из разных хакерских сообществ.

Таким образом, компания взяла на себя ответственность за оптимизацию и создание условий для нашего труда, избавив нас от большей части тяжелой работы.

Это также обеспечило надежную и стабильную основу, позволив нам сосредоточиться на защите нашего цифрового мира.

17. Веб-взлом 101

Далее у нас есть еще одна отличная книга, написанная соучредителями HackerOne Майклом Принсом и Джобертом Абмой.

Таким образом, Web Hacking 101 касается этического исследования программного обеспечения для решения различных проблем безопасности, но мы можем сказать, что обучение взлому не всегда беззаботно.

Как и с некоторыми ограничениями, существующие книги являются чрезмерно профессиональными, посвящают только определенную главу уязвимостям веб-сайта или не приводят никаких реальных случаев.

Поэтому эта книга немного отличается, поскольку в ней используются открыто выставленные напоказ слабые места.

Таким образом, Web Hacking 101 иллюстрирует простые веб-уязвимости, и это показывает вам, как начать находить уязвимости и собирать чаевые.

18. Взлом серой шляпы: руководство по этике хакера

После взлома веб-страниц 101 у нас есть взлом серой шляпы. Эта книга состоит из двух частей, «Взлом серой шляпы» — это первая часть книги, и она начинается с введения основных законов, чтобы вы, как пентестер, могли понять все без каких-либо проблем.

С законом, как мы знаем, существует тонкая грань, когда мы говорим о взломе веб-сайтов. В то время как вторая часть исключительно техническая, включает в себя темы, варьирующиеся от сканирования сети, снятия отпечатков пальцев до написания шелл-кода и использования уязвимостей.

Кроме того, в эту книгу включена копия ventures, посвященная различным основам, таким как переполнение буфера, переполнение кучи и переполнение строки формата.

В нем также подробно рассматриваются все менее известные методы выявления уязвимостей, например, “фаззинг”, обратное проектирование, и обсуждаются некоторые коммерческие инструменты, которые полезны для тестировщиков, таких как Core Impact и Canvas.

19. Руководство «Синей команды»: Издание для реагирования на инциденты

Теперь у нас есть руководство blue team, эта книга является еще одной справочной моделью, подобной руководству Red Team, которое мы обсуждали выше, и предназначена для специалистов по реагированию на события кибербезопасности, инженеров по безопасности и специалистов в области информационной безопасности.

В этой книге рассмотрена основная тема, которая включает в себя процесс подтверждения инцидента, как действуют злоумышленники, стандартные инструменты реагирования на конфликты, надлежащий метод сетевого анализа, общие показатели понимания, процессы анализа Windows и Linux и многие другие актуальные справочные темы.

Мы можем сказать’ что это было загружено практическими приемами из обширной карьеры создателей в разрешении конфликтов.

Поэтому, какую бы работу вы ни выполняли, например, это составление заметок о вашем случае, расследование потенциально необычного трафика или наблюдение за неправильно работающим сервером.

Эта книга поможет вам, и на этом пути она научит вас некоторым современным техникам.

20. Освоение метапользования

Наконец, мы освоили Metasploit, эта книга содержит полный и всеобъемлющий пошаговый обучающий пример, который познакомит вас с основными функциями платформы Metasploit.

Более того, если вы являетесь тестировщиком на проникновение, или вы занимаетесь разработкой безопасности, или мы можем сказать, что кто-то, кто посещает, чтобы повысить свои навыки тестирования на проникновение и опыт работы с Metasploit, то эта книга отлично подходит для вас.

Прочитав эту книгу, читатели получат базовые знания об использовании Metasploit.

Даже от них также требуется понимание эксплуатации и глубокое знание различных объектно-ориентированных языков программирования.

Заключение

Итак, с помощью этого поста мы попытались дать вам необходимые знания о книгах по взлому сетей.

Мы упомянули 20 лучших книг по взлому сетей, которые будут полезны для вас, если вы новичок в этой области или хотите улучшить навыки тестирования на проникновение и многое другое.

Поскольку мы постарались охватить все книги, которые могут помочь хакеру со всех сторон.

Однако чтение только книг не сделает вас хакером, потому что, чтобы получить надлежащий опыт в этой области, вы должны практиковать его практически.

Поэтому после прочтения этих книг у вас будет базовая концепция и идея взлома, и после этого вы сможете легко применить ее.

90+ лучших электронных книг по хакерству, скачать бесплатно в формате PDF 2022 2023

Вот коллекция лучших книг по хакерству в формате PDF и изучите обновленные руководства по хакерству. Существует столько же способов научиться этичному взлому, сколько вы можете узнать на веб-сайтах, учиться на онлайн-курсах, учиться на офлайн-тренингах, учиться на Лучшие хакерские книги для начинающих. Итак, вот список лучших бесплатных книг по хакерству в формате PDF.

Большинство людей сегодня хотят научиться взлому, и все хотят научиться этичному взлому, который люди считают законным. Сегодня я бесплатно предоставлю вам книги по хакерству в формате pdf, с помощью которых вы сможете научиться этичному хакерству у себя дома. Ниже я перечислил их все.

Вы выбрали это Взлом электронных книг Основываясь на их популярности и мнениях пользователей, посмотрите их все и скачайте понравившиеся электронные книги.

ملاحظة: Эти хакерские электронные книги предназначены только для этических целей и не должны использоваться в незаконных целях.

Ниже мы тщательно отобрали некоторые из лучших хакерских книг в мягкой обложке и электронных книг с Amazon, которые вы можете скачать прямо сейчас. В этих книгах содержится много ценной информации.

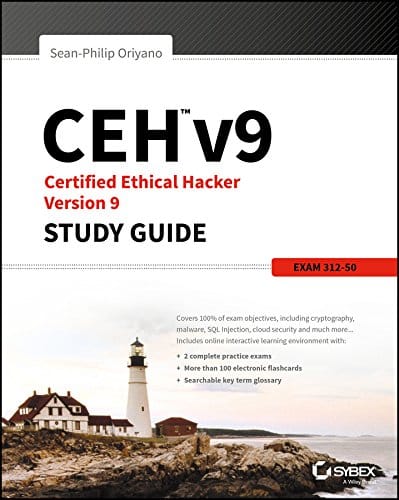

1. CEH v9: Учебное пособие сертифицированного этического хакера v9

CEH v9: Учебное пособие Certified Ethical Hacker Version 9 — ваш идеальный помощник при подготовке к экзамену CEH v9. Электронная книга может помочь вам систематически просматривать все темы CEH v9. Книга может помочь вам охватить шифрование, сканирование, взлом системы, прослушивание сети и т. д.

2. Основы тестирования на проникновение и взлома

Что ж, если вы ищете электронную книгу, чтобы узнать о тестировании на проникновение и этичном взломе, тогда «Основы тестирования на проникновение и проникновение» могут быть лучшим выбором для вас. Самое замечательное в «Основах хакерства и тестирования на проникновение» то, что оно было написано автором, который занимается этическим взломом, тестированием на проникновение, наступательной безопасностью и т. д.

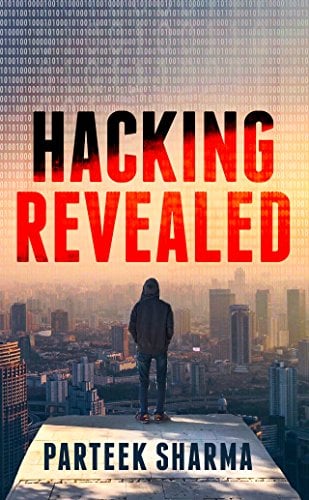

3. Обнаружен взлом

Hacking Revealed — это книга не для изучения этического хакерства, а для того, чтобы все узнали о текущем сценарии онлайн-мира. Электронная книга может помочь вам узнать о важности цифровой жизни, конфиденциальности и безопасности. Итак, Hacking Reveal — еще одна лучшая книга по хакерству, которую вы можете прочитать прямо сейчас.

4. Взлом: практическое руководство, как стать хакером

Взлом: Практическое руководство, как стать хакером, было написано автором Джимом Ку, который имеет двадцатилетний опыт работы в области кибербезопасности и этического взлома. Книга содержит много ценной информации, которая может помочь вам разобраться в десятках вещей, связанных с этическим взломом.

5. Этический взлом для начинающих

«Этический взлом для начинающих» предназначен для тех, кто ищет вводную книгу, чтобы узнать об этических методах взлома. Книга содержит множество руководств, которые помогут вам понять, как работает Linux, и как пользоваться терминалом. Для начинающих книга также предлагает пошаговые техники и советы по простому процессу взлома.

6. Нераскрытые секреты взлома и взлома

Что ж, если вы ищете книгу, чтобы получить ценную информацию о различных формах безопасности, таких как ИТ-безопасность, безопасность данных, сетевая безопасность, интернет-безопасность и т. д., то лучшим вариантом для вас может быть Unrevealed Hacking and Cracking Secrets. Книга проливает свет на инструменты и методы, которые этичные хакеры используют для взлома или взлома ценных бумаг.

7. Веб-пиратство

Если вы ищете надежное руководство, чтобы быть в курсе последних веб-атак и средств защиты, вам нужно прочитать книгу «Взлом в Интернете». В книге кратко рассказывается о сети и о том, чем занимаются хакеры. Кроме того, книга также содержит подробный анализ различных методов взлома.

8. Справочник этичных хакеров по взлому серых шляп

Серый хакерский взлом The Ethical Hackers Handbook предназначен для тех, кто ищет книгу по продвинутым методам пентестинга. Книга может помочь вам изучить и написать свои собственные эксплойты, обход буфера, анализ вредоносных программ и т. д. Таким образом, Gray Hat Hacking The Ethical Hackers Handbook — еще одна лучшая книга по взлому, которую вы можете прочитать прямо сейчас.

Лучшие бесплатные электронные книги по хакерству

- Черный пояс взлома и полная книга взлома

- Hackers High School 13 полных электронных книг по хакерству

- Тестирование на проникновение с Backtrack 5

- Руководство для начинающих по взлому компьютерных систем

- Черная книга вирусов и взлома

- Секреты Супер и Профессиональных Хакеров

- Опасная база данных взлома Google и атаки

- Усовершенствованная интернет-атака на отказ в обслуживании (DDOS)

- Компьютерный взлом и атаки вредоносного ПО для чайников

- Руководства и руководства по взлому G-mail Advance

- Использование уязвимостей и взлом веб-сайтов для чайников

- Взлом веб-приложений (Руководство по хакерам)

- Безопасность криптографических сетей и взлом

- Ботнеты — убийца взлома веб-приложений

- Взлом атак и примеры тестов

- Сетевой взлом и атаки теневого взлома

- Взлом серой шляпы и полное руководство по взлому

- Открытые учебные пособия по продвинутому взлому

- Секреты взлома сайта 501

- Технология интернет-безопасности и взлом

- Сертифицированное CEH руководство по изучению этического хакера

- Advanced SQL Injection Hacking и руководство

- Веб-взлом и тестирование на проникновение

- Учебники OWASP по взлому и защите веб-приложений

- CEH — Взлом базы данных, секреты и эксплойты

- Этическая ценность взлома и тестирование на проникновение

- Взломайте любой веб-сайт, полный взлом веб-приложений

- Начинающие хакеры и обучающие программы

- Полная электронная книга по этическому взлому для начинающих

- Backtrack: расширенные руководства по взлому

- Атаки с использованием SQL-инъекций и руководства от Exploit-DB

- Использование XSS + уязвимостей и взлом веб-сайтов

- Межсайтовый скриптинг и взлом веб-сайтов

- Взлом базы данных веб-сайтов и владение системами

- Обратный инжиниринг для начинающих

- Обратный инжиниринг (настоящий взлом)

- Компьютерный взлом

- Обратный инженерный взлом и взлом

- Взлом компьютерных систем

- Слепое обнаружение и использование SQL-инъекций

Темы, освещенные в книгах по хакерству

- Linux

- BackTrack (Кали Линукс)

- Aircrack

- SQLi

- Pishing

- CEH (Сертифицированные этические хакеры) 2010V8.

- Взлом беспроводных сетей для чайников.

- H взлом серой шляпы.

- Эксплойт нулевого дня

- Сбор информации

- DDOS Атака

- Social Eng.

- Хакеры в черной и белой шляпе.

- Взлом беспроводной сети

- IP Spoofing

- Обнаружение пакетов

- Семь самых смертоносных сетевых атак

- Логическая бомба

- Анонимный

- XSS — межсайтовый скриптинг

- Пассивное прослушивание телефонных разговоров

Ankit Fadia Скачать лучшие электронные книги по взлому бесплатно

- Нерассказанные советы и секреты Windows

- Руководство по взлому Ankit Fadia

- Программирование пакетных файлов — Ankit Fadia

- Дефейс веб-сайтов: пошаговый процесс, автор Ankit Fadia Hacking Truths_ FTP Exploits

- DOS-атака

- Fadia, Ankit — объяснение алгоритмов шифрования

- Отслеживание IP, DNS, поиск WHOIS-DNS

- Прозрачные прокси со Squid от Ankit Fadia

- Истины!!! – Чему Не Учат в Наставлениях!!!

- Кодировка Base64 разорвана на части

- Объяснение алгоритмов

- Закрытие открытых отверстий

- Межсетевые экраны

- Эксплойты FTP от Ankit Fadia

- Сбор информации на удаленном хосте

- Получение географической информации с использованием IP-адреса

- Взлом Linux

- Больше взломанных паролей расшифровано

- Удаление баннеров с вашего сайта

- Sendmail и не только

- SSL разорван

- Развернутые TCP-оболочки

- Прозрачные прокси для Squid

- Нерассказанные советы и секреты Windows

- Файлы паролей Windows разорваны на части

Ссылаясь на эти книги, вы можете научиться этичному взлому в домашних условиях, развивая навыки развития этих книг по взлому. Эти книги самые лучшие, и они очень полезны для вас. Надеюсь, вам понравились наши посты, и не забудьте поделиться ими с друзьями.

Cамоучитель хакера — Подробное иллюстрированное руководство — Alex Atsctoy — 2005.

Что нового привносит в общий поток хакерской литературы эта небольшая книга? А то, что в ней вся необъятная тема хакинга рассмотрена в единственном, но самом важном аспекте — практическом.

Cодержание

Глава 1. Хакинг

Глава 2. Зашита Windows 2OOO/XP.

Глава з. Проникновение в систему

Глава 4. Сокрытие следов

Глава 5. Хакинг браузеров Web

Глава 6. Деструкция почтового клиента

Глава 7. Xaкинг ICQ

Глава 8. Хакинг Web-caйтов

Глава 9. Aтaки dos

Глава 10. Хакинг компьютеров Windows 2000/XP

Глава 11. Хакинг коммутируемого доступа

Список литературы

Бесплатно скачать электронную книгу в удобном формате, смотреть и читать:

Скачать книгу Cамоучитель хакера — Подробное иллюстрированное руководство — Alex Atsctoy — fileskachat.com, быстрое и бесплатное скачивание.

Скачать pdf

Ниже можно купить эту книгу по лучшей цене со скидкой с доставкой по всей России.Купить эту книгу

Скачать книгу Cамоучитель хакера — Подробное иллюстрированное руководство — Alex Atsctoy — depositfiles

Скачать книгу Cамоучитель хакера — Подробное иллюстрированное руководство — Alex Atsctoy — letitbit

Дата публикации:

Теги:

программирование :: хакерство :: хакинг :: самоучитель хакера :: иллюстрированное руководство :: Alex Atsctoy :: зашита Windows :: взлом браузеров :: хaкинг ICQ :: хакинг Web-caйтов :: взлом сайтов :: взлом компьютеров :: хакинг компьютеров :: книга :: скачать