Информационно-аналитическая система «ГРИФ» предназначена для:

- мониторинга транспортного потока,

- поиска фиксаций и слежения за транспортными средствами (далее – ТС) на основании информации, получаемой от устройств фиксации различных типов, размещенных на автодорогах городской агломерации и/или региона.

«ГРИФ» позволяет формировать различные типы отчетов на основе анализа поступившей информации и настраиваемых критериев.

Основное назначение системы «ГРИФ» – содействие в создании безопасных условий для передвижения ТС по автодорогам общего пользования путем предоставления инструмента мониторинга и анализа транспортного потока.

Функциональные возможности информационно-аналитической системы «ГРИФ»:

- Прием и обработка данных о проездах/стоянках отдельных ТС, зафиксированных устройствами различных типов.

- Визуализация мест дислокации устройств фиксации на карте городской агломерации/региона.

- Просмотр информации о месте дислокации и установленных в нем устройствах.

- Визуализация интенсивности трафика, зафиксированного устройством фиксации за выбранный период, в виде гистограммы.

- Поиск фактов фиксации ТС по различным критериям.

- Экспорт результатов поиска фиксаций.

- Построение маршрутов движения ТС.

- Просмотр подробной информации об отдельном ТС.

- Слежение за ТС (розыск) — анализ вновь поступающих фиксаций ТС в режиме, приближенном к режиму реального времени.

- Отображение всплывающих уведомлений и фиксация принятых мер при обнаружении разыскиваемых ТС.

- Управление списками ТС, предназначенными для фильтрации фактов фиксации и слежения за ТС, импорт и экспорт списков.

Формирование отчетов различных типов, предназначенных для:

- анализа и сравнения показателей работы устройств фиксации;

- выявления ТС, предположительно использующих дубликаты ГРЗ;

- оценки статистики состава трафика по принадлежности к регионам регистрации ТС, участвующих в дорожном движении по территории городской агломерации и/или региона.

Официальная документация

Скачать:

- Руководство пользователя .PDF

- Функциональные характеристики .PDF

- Инструкция по установке .PDF

Стоимость «ГРИФ» рассчитывается индивидуально по запросу в зависимости от объемов поставки и состава подключаемых модулей. Вы можете обратиться по телефону +7 (47-22) 77–72–13 либо по электронной почте contact@fabit.ru.

Руководством большинства компаний на первый план сегодня выносится проблема адекватной информационной защиты и как первый шаг — определение существующего уровня защищенности. Зачастую самостоятельное решение этой проблемы силами отдела ИТ оказывается достаточно непростым делом. Одной из задач, решаемых системой «ГРИФ 2005», о которой мы сегодня расскажем, являются анализ и получение оценки защищенности информационной системы, которые работник может получить самостоятельно без привлечения сторонних экспертов.

Другой актуальной проблемой является проблема формирования бюджета на информационную безопасность. Сколько денег компании необходимо тратить на защиту своих информационных ресурсов — как оценить затраты? Как оптимизировать и минимизировать эти затраты? Как доказать и добиться максимальной эффективности вложений? Весь этот комплекс задач чрезвычайно сложно решить без привлечения сторонних специалистов, так как для ответов на них необходимо провести полноценный анализ рисков. Система «ГРИФ» поможет оптимизировать расходы на информационную безопасность и сформировать требуемый бюджет.

«ГРИФ 2005» — гибкое и, несмотря на сложный алгоритм, учитывающий более ста параметров, максимально простое в использовании программное решение, основная задача которого — дать возможность ИТ-менеджеру самостоятельно оценить уровень рисков в информационной системе, оценить эффективность существующей практики по обеспечению безопасности компании и получить возможность убедить руководство компании в необходимости инвестиций в сферу информационной безопасности.

Для того чтобы оценить риск информации, необходимо проанализировать все угрозы, действующие на информационную систему, и уязвимости, через которые возможна реализация угроз. Сначала пользователю информационной системы потребуется описать архитектуру своей сети.

Исходя из введенных владельцем информационной системы данных, можно построить модель угроз и уязвимостей, актуальных для информационной системы компании. На основе полученной модели будет проведен анализ вероятности реализации угроз информационной безопасности на каждый ресурс и, исходя из этого, рассчитаны риски. На первом этапе метода, используемого комплексом «ГРИФ 2005», проводится опрос пользователя с целью определения полного списка информационных ресурсов, представляющих ценность для компании.

На втором этапе «ГРИФ 2005» спрашивает обо всех видах информации, представляющих ценность для компании. Введенные группы ценной информации должны быть размещены пользователем на ранее указанных на предыдущем этапе объектах хранения информации (серверах, рабочих станциях и т. д.). Заключительная фаза — указание ущерба по каждой группе ценной информации, расположенной на соответствующих ресурсах, по всем видам угроз.

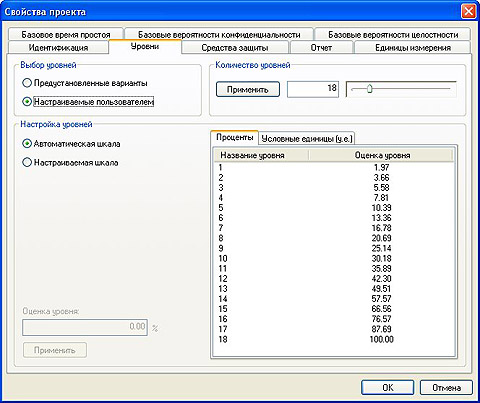

Свойства проекта

В начале третьего этапа проходит определение всех видов пользовательских групп (и число пользователей в каждой группе). Затем определяется, к каким группам информации на ресурсах имеет доступ каждая из групп пользователей. В заключение определяются виды (локальный или удаленный) и права (чтение, запись, удаление) доступа пользователей ко всем ресурсам, содержащим ценную информацию.

На четвертом этапе пользователь вносит бизнес-процессы, протекающие в его информационной системе.

Пятый этап — это опрос для определения средств защиты информации, которыми защищена ценная информация на ресурсах. Кроме того, в систему вводятся информация о разовых затратах на приобретение всех применяющихся средств защиты информации и ежегодные затраты на их техническую поддержку, а также ежегодные затраты на сопровождение системы информационной безопасности компании. На завершающем, шестом, этапе пользователь должен ответить на список вопросов по политике безопасности, реализованной в системе, что позволяет оценить реальный уровень защищенности системы и детализировать оценки рисков.

Анализ рисков информационной безопасности осуществляется с помощью построения модели информационной системы организации. Рассматривая средства защиты ресурсов с ценной информацией, взаимосвязь ресурсов между собой, влияние прав доступа групп пользователей, организационные меры, модель исследует защищенность каждого вида информации. В результате работы алгоритма программа представляет следующие данные: инвентаризация; значения риска для каждого ценного ресурса организации; перечень всех уязвимостей, которые стали причиной полученного значения риска; значения риска для ресурсов после задания контрмер; эффективность контрмер; рекомендации экспертов.

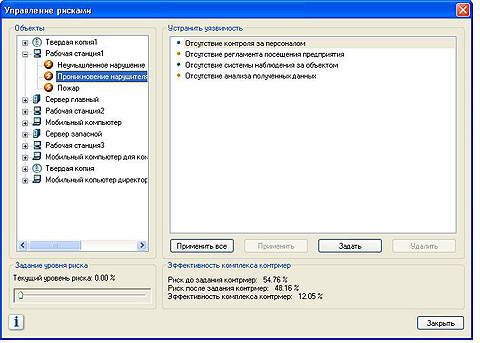

Управление рисками

Итоговая оценка «ГРИФ» основывается на целом наборе параметров, которые определяются защищенностью анализируемого объекта: анализируются как технологические аспекты защищенности согласно стандартам Good Practice, ISO 15408 и прочим, так и вопросы комплексной безопасности согласно стандарту ISO 17799.

Система «ГРИФ 2005» содержит модуль управления рисками, который позволяет проанализировать все причины того значения риска, который получается после обработки алгоритмом занесенных данных. Таким образом, зная причины, пользователь будет обладать всеми данными, необходимыми для реализации контрмер и, соответственно, снижения уровня риска. Благодаря расчету эффективности каждой возможной контрмеры, а также определению значения остаточного риска можно выбрать наиболее оптимальные мероприятия, которые позволят снизить риск до необходимого уровня с наименьшими затратами.

Благодаря расширенному в версии 2005 алгоритму «ГРИФ» может проанализировать не только информационные потоки, но и конкретные угрозы и уязвимости системы. При этом можно использовать встроенные в систему базы угроз и уязвимостей, для внедрения которых Digital Security, создатель системы «ГРИФ 2005», специально разработала классификацию угроз.

Кроме того, в новой версии упор был сделан на максимально гибкие настройки. Теперь при необходимости можно настроить проект так, чтобы он полностью соответствовал особенностям конкретной компании. Можно задавать все значения как в денежных единицах, так и в уровнях, редактировать весовые коэффициенты, добавлять свои угрозы и уязвимости и многое другое. Свойства проекта также определяют ту конфигурацию отчета, которая чаще всего требуется. Теперь нет необходимости задавать ее при каждой генерации отчета.

Программные комплексы «ГРИФ» и «КОНДОР», о которых мы уже писали, взаимно дополняют друг друга. Если система «КОНДОР» является инструментом для управления политикой информационной безопасности компании, рассматриваемой в соответствии со стандартом ISO 17799, то система «ГРИФ» обеспечивает проведение анализа и управления рисками информационной системы. Ко всему прочему компания, разрабатывающая и тот и другой комплексы, представила новый пакет под названием Digital Security Office 2005 — законченное решение для комплексного управления информационной безопасностью компании. Теперь «ГРИФ» и «КОНДОР» — не отдельные продукты, а интегрированное решение. Установив Digital Security Office 2005, пользователь получает возможность работы с политикой безопасности и рисками в одном и том же проекте. Благодаря этому все данные, которые заносятся для анализа политики безопасности, используются при анализе рисков и наоборот.

8

Виртуальный гриф

В RealGuitar мы реализовали принцип Позиции плавающего лада, который имитирует изменение

ладовой позиции рукой гитариста на грифе. Это даёт уникальную возможность воспроизведения

до 104 гитарных ладов, используя всего 43 клавиши стандартной клавиатуры! Вместе с тем

фактом, что мы засемплировали 19 ладов первой струны и 16 ладов остальных (2-6 струны) для

всех патчей нашей гитары, это позволяет вам эмулировать гитарное исполнение с максимальной

звуковой точностью.

В центре окна RealGuitar находится виртуальный Гриф,- один из важных элементов этого плагина,

позволяющий вам отчетливо представлять себе Позицию плавающего лада, и контролировать её

во время исполнения гитарной партии.

Гриф имеет ряд функций:

1. Ознакомление — предусматривает прослушивание загруженного гитарного патча простым

кликом по струнам.

2. Отображение нот — показывает взятые ноты в сочетании с визуальным представлением на

грифе и реальным звучанием (вы видите ноты, отображенные на струне и грифе, относящиеся

именно к тому звуковому семплу, который в данный момент играется).

3. Элемент управления Автоматическая ладовая позиция (кнопка Auto нажата) — реализует

автоматическое изменение ладовой позиции в режимах Solo и Harmony, которое двигает

каподастр вдоль грифа в зависимости от порядка сыгранных нот.

4. Элемент управления Ручная ладовая позиция (кнопка Auto отжата) — предусматривает

ручное изменение ладовой позиции при помощи клика правой кнопкой мыши по любому ладу.

Каподастр появится на грифе, что воспрепятствует проигрыванию семплов любого лада ниже по

грифу, чем позиция каподастра (за исключением 6-ой струны).

Ниже представлен пример (образец) документа «Руководство пользователя«, разработанного на основании методических указаний РД 50-34.698-90.

Данный документ формируется IT-специалистом, или функциональным специалистом, или техническим писателем в ходе разработки рабочей документации на систему и её части на стадии «Рабочая документация».

Для формирования руководства пользователя в качестве примера был взят инструмент Oracle Discoverer информационно-аналитической системы «Корпоративное хранилище данных».

Ниже приведен состав руководства пользователя в соответствии с ГОСТ. Внутри каждого из разделов кратко приведены требования к содержанию и текст примера заполнения (выделен вертикальной чертой).

Разделы руководства пользователя:

- Введение.

- Назначение и условия применения.

- Подготовка к работе.

- Описание операций.

- Аварийные ситуации.

- Рекомендации по освоению.

1. Введение

В разделе «Введение» указывают:

- область применения;

- краткое описание возможностей;

- уровень подготовки пользователя;

- перечень эксплуатационной документации, с которой необходимо ознакомиться пользователю.

1.1. Область применения

Требования настоящего документа применяются при:

- предварительных комплексных испытаниях;

- опытной эксплуатации;

- приемочных испытаниях;

- промышленной эксплуатации.

1.2. Краткое описание возможностей

Информационно-аналитическая система Корпоративное Хранилище Данных (ИАС КХД) предназначена для оптимизации технологии принятия тактических и стратегических управленческих решений конечными бизнес-пользователями на основе информации о всех аспектах финансово-хозяйственной деятельности Компании.

ИАС КХД предоставляет возможность работы с регламентированной и нерегламентированной отчетностью.

При работе с отчетностью используется инструмент пользователя Oracle Discoverer Plus, который предоставляет следующие возможности:

- формирование табличных и кросс-табличных отчетов;

- построение различных диаграмм;

- экспорт и импорт результатов анализа;

- печать результатов анализа;

- распространение результатов анализа.

1.3. Уровень подготовки пользователя

Пользователь ИАС КХД должен иметь опыт работы с ОС MS Windows (95/98/NT/2000/XP), навык работы с ПО Internet Explorer, Oracle Discoverer, а также обладать следующими знаниями:

- знать соответствующую предметную область;

- знать основы многомерного анализа;

- понимать многомерную модель соответствующей предметной области;

- знать и иметь навыки работы с аналитическими приложениями.

Квалификация пользователя должна позволять:

- формировать отчеты в Oracle Discoverer Plus;

- осуществлять анализ данных.

1.4. Перечень эксплуатационной документации, с которой необходимо ознакомиться пользователю

- Информационно-аналитическая система «Корпоративное хранилище данных». ПАСПОРТ;

- Информационно-аналитическая система «Корпоративное хранилище данных». ОБЩЕЕ ОПИСАНИЕ СИСТЕМЫ.

2. Назначение и условия применения Oracle Discoverer Plus

В разделе «Назначение и условия применения» указывают:

- виды деятельности, функции, для автоматизации которых предназначено данное средство автоматизации;

- условия, при соблюдении (выполнении, наступлении) которых обеспечивается применение средства автоматизации в соответствии с назначением (например, вид ЭВМ и конфигурация технических средств, операционная среда и общесистемные программные средства, входная информация, носители данных, база данных, требования к подготовке специалистов и т. п.).

Oracle Discoverer Plus в составе ИАС КХД предназначен для автоматизации подготовки, настройки отчетных форм по показателям деятельности, а также для углубленного исследования данных на основе корпоративной информации хранилища данных.

Работа с Oracle Discoverer Plus в составе ИАС КХД возможна всегда, когда есть необходимость в получении информации для анализа, контроля, мониторинга и принятия решений на ее основе.

Работа с Oracle Discoverer Plus в составе ИАС КХД доступна всем пользователям с установленными правами доступа.

3. Подготовка к работе

В разделе «Подготовка к работе» указывают:

- состав и содержание дистрибутивного носителя данных;

- порядок загрузки данных и программ;

- порядок проверки работоспособности.

3.1. Состав и содержание дистрибутивного носителя данных

Для работы с ИАС КХД необходимо следующее программное обеспечение:

- Internet Explorer (входит в состав операционной системы Windows);

- Oracle JInitiator устанавливается автоматически при первом обращении пользователя к ИАС КХД.

3.2. Порядок загрузки данных и программ

Перед началом работы с ИАС КХД на рабочем месте пользователя необходимо выполнить следующие действия:

- Необходимо зайти на сайт ИАС КХД ias-dwh.ru.

- Во время загрузки в появившемся окне «Предупреждение о безопасности», которое будет содержать следующее: ‘Хотите установить и выполнить «Oracle JInitiator» …’ Нажимаем на кнопку «Да».

- После чего запуститься установка Oracle JInitiator на Ваш компьютер. Выбираем кнопку Next и затем OK.

3.3. Порядок проверки работоспособности

Для проверки доступности ИАС КХД с рабочего места пользователя необходимо выполнить следующие действия:

- Открыть Internet Explorer, для этого необходимо кликнуть по ярлыку «Internet Explorer» на рабочем столе или вызвать из меню «Пуск».

- Ввести в адресную строку Internet Explorer адрес: ias-dwh.ru и нажать «Переход».

- В форме аутентификации ввести пользовательский логин и пароль. Нажать кнопку «Далее».

- Убедиться, что в окне открылось приложение Oracle Discoverer Plus.

В случае если приложение Oracle Discoverer Plus не запускается, то следует обратиться в службу поддержки.

4. Описание операций

В разделе «Описание операций» указывают:

- описание всех выполняемых функций, задач, комплексов задач, процедур;

- описание операций технологического процесса обработки данных, необходимых для выполнения функций, комплексов задач (задач), процедур.

Для каждой операции обработки данных указывают:

- наименование;

- условия, при соблюдении которых возможно выполнение операции;

- подготовительные действия;

- основные действия в требуемой последовательности;

- заключительные действия;

- ресурсы, расходуемые на операцию.

В описании действий допускаются ссылки на файлы подсказок, размещенные на магнитных носителях.

4.1. Выполняемые функции и задачи

Oracle Discoverer Plus в составе ИАС КХД выполняет функции и задачи, приведенные в таблице ниже:

| Функции | Задачи | Описание |

|---|---|---|

| Обеспечивает многомерный анализа в табличной и графической формах | Визуализация отчетности | В ходе выполнения данной задачи пользователю системы предоставляется возможность работы с выбранным отчетом из состава преднастроенных. |

| Формирование табличных и графических форм отчетности | В ходе выполнения данной задачи пользователю системы предоставляется возможность формирования собственного отчета в табличном или графическом виде на базе преднастроенных компонентов. |

4.2. Описание операций технологического процесса обработки данных, необходимых для выполнения задач

Ниже приведено описание пользовательских операций для выполнения каждой из задач.

Задача: «Визуализация отчетности»

Операция 1: Регистрация на портале ИАС КХД

Условия, при соблюдении которых возможно выполнение операции:

- Компьютер пользователя подключен к корпоративной сети.

- Портал ИАС КХД доступен.

- ИАС КХД функционирует в штатном режиме.

Подготовительные действия:

На компьютере пользователя необходимо выполнить дополнительные настройки, приведенные в п. 3.2 настоящего документа.

Основные действия в требуемой последовательности:

- На иконке «ИАС КХД» рабочего стола произвести двойной щелчок левой кнопкой мышки.

- В открывшемся окне в поле «Логин» ввести имя пользователя, в поле «Пароль» ввести пароль пользователя. Нажать кнопку «Далее».

Заключительные действия:

Не требуются.

Ресурсы, расходуемые на операцию:

15-30 секунд.

Операция 2: Выбор отчета

Условия, при соблюдении которых возможно выполнение операции:

Успешная регистрация на Портале ИАС КХД.

Подготовительные действия:

Не требуются.

Основные действия в требуемой последовательности:

1. В появившемся окне «Мастер создания рабочих книг» поставить точку напротив пункта «Открыть существующую рабочую книгу».

2. Выбрать нужную рабочую книгу и нажать кнопку «Откр.»:

Заключительные действия:

После завершения работы с отчетом необходимо выбрать пункт меню «Файл», далее выбрать пункт «Закрыть».

Ресурсы, расходуемые на операцию:

15 секунд.

Задача: «Формирование табличных и графических форм отчетности»

Заполняется по аналогии.

5. Аварийные ситуации

В разделе «Аварийные ситуации» указывают: 1. действия в случае несоблюдения условий выполнения технологического процесса, в том числе при длительных отказах технических средств; 2. действия по восстановлению программ и/или данных при отказе магнитных носителей или обнаружении ошибок в данных; 3. действия в случаях обнаружении несанкционированного вмешательства в данные; 4. действия в других аварийных ситуациях.

В случае возникновения ошибок при работе ИАС КХД, не описанных ниже в данном разделе, необходимо обращаться к сотруднику подразделения технической поддержки ДИТ (HelpDesk) либо к ответственному Администратору ИАС КХД.

| Класс ошибки | Ошибка | Описание ошибки | Требуемые действия пользователя при возникновении ошибки |

|---|---|---|---|

| Портал ИАС КХД | Сервер не найден. Невозможно отобразить страницу | Возможны проблемы с сетью или с доступом к порталу ИАС КХД. | Для устранения проблем с сетью обратиться к сотруднику подразделения технической поддержки (HelpDesk). В других случаях к администратору ИАС КХД. |

| Ошибка: Требуется ввести действительное имя пользователя | При регистрации на портале ИАС КХД не введено имя пользователя. | Ввести имя пользователя. | |

| Ошибка: Требуется ввести пароль для регистрации | При регистрации на портале ИАС КХД не введен пароль. | Ввести пароль. | |

| Ошибка: Сбой аутентификации. Повторите попытку | Неверно введено имя пользователя или пароль, либо такая учетная запись не зарегистрирована. | Нужно повторить ввод имени пользователя и пароля, однако после третей неудачной попытки регистрации учетная запись блокируется. Если учетная запись заблокирована, нужно обратиться к администратору ИАС КХД. | |

| Сбой в электропитании рабочей станции | Нет электропитания рабочей станции или произошел сбой в электропитании. | Рабочая станция выключилась или перезагрузилась. |

Перезагрузить рабочую станцию. Проверить доступность сервера ИАС КХД по порту 80, выполнив следующие команды: — нажать кнопку «Пуск» — выбрать пункт «Выполнить» — в строке ввода набрать команду telnet ias_dwh.ru 80 — если открылось окно Telnet, значит соединение возможно. Повторить попытку подключения (входа) в ИАС КХД |

| Сбой локальной сети | Нет сетевого взаимодействия между рабочей станцией и сервером приложений ИАС КХД | Отсутствует возможность начала (продолжения) работы с ИАС КХД. Нет сетевого подключения к серверу ИАС КХД |

Перезагрузить рабочую станцию. Проверить доступность сервера ИАС КХД по порту 80, выполнив следующие команды: — нажать кнопку «Пуск» — выбрать пункт «Выполнить» — в строке ввода набрать команду telnet ias_dwh.ru 80 — если открылось окно Telnet, значит соединение возможно. После восстановления работы локальной сети повторить попытку подключения (входа) в ИАС КХД. |

6. Рекомендации по освоению

В разделе «Рекомендации по освоению» указывают рекомендации по освоению и эксплуатации, включая описание контрольного примера, правила его запуска и выполнения.

Рекомендуемая литература:

- Oracle® Business Intelligence Discoverer Viewer User’s Guide

- Oracle® Business Intelligence Discoverer Plus User’s Guide

Рекомендуемые курсы обучения:

- Discoverer 10g: Создание запросов и отчетов

В качестве контрольного примера рекомендуется выполнить операции задачи «Визуализация отчетности», описанные в п. 4.2. настоящего документа.

Информационно-аналитическая система «ГРИФ» предназначена для:

- мониторинга транспортного потока,

- поиска фиксаций и слежения за транспортными средствами (далее – ТС) на основании информации, получаемой от устройств фиксации различных типов, размещенных на автодорогах городской агломерации и/или региона.

«ГРИФ» позволяет формировать различные типы отчетов на основе анализа поступившей информации и настраиваемых критериев.

Основное назначение системы «ГРИФ» – содействие в создании безопасных условий для передвижения ТС по автодорогам общего пользования путем предоставления инструмента мониторинга и анализа транспортного потока.

Функциональные возможности информационно-аналитической системы «ГРИФ»:

- Прием и обработка данных о проездах/стоянках отдельных ТС, зафиксированных устройствами различных типов.

- Визуализация мест дислокации устройств фиксации на карте городской агломерации/региона.

- Просмотр информации о месте дислокации и установленных в нем устройствах.

- Визуализация интенсивности трафика, зафиксированного устройством фиксации за выбранный период, в виде гистограммы.

- Поиск фактов фиксации ТС по различным критериям.

- Экспорт результатов поиска фиксаций.

- Построение маршрутов движения ТС.

- Просмотр подробной информации об отдельном ТС.

- Слежение за ТС (розыск) — анализ вновь поступающих фиксаций ТС в режиме, приближенном к режиму реального времени.

- Отображение всплывающих уведомлений и фиксация принятых мер при обнаружении разыскиваемых ТС.

- Управление списками ТС, предназначенными для фильтрации фактов фиксации и слежения за ТС, импорт и экспорт списков.

Формирование отчетов различных типов, предназначенных для:

- анализа и сравнения показателей работы устройств фиксации;

- выявления ТС, предположительно использующих дубликаты ГРЗ;

- оценки статистики состава трафика по принадлежности к регионам регистрации ТС, участвующих в дорожном движении по территории городской агломерации и/или региона.

Официальная документация

Скачать:

- Руководство пользователя .PDF

- Функциональные характеристики .PDF

- Инструкция по установке .PDF

Стоимость «ГРИФ» рассчитывается индивидуально по запросу в зависимости от объемов поставки и состава подключаемых модулей. Вы можете обратиться по телефону +7 (47-22) 77–72–13 либо по электронной почте contact@fabit.ru.

Предложите, как улучшить StudyLib

(Для жалоб на нарушения авторских прав, используйте

другую форму

)

Ваш е-мэйл

Заполните, если хотите получить ответ

Оцените наш проект

1

2

3

4

5

Лабораторная

работа № 3

по

дисциплине

УПРАВЛЕНИЕ

РИСКАМИ

Система

ГРИФ: Модель анализа информационных

потоков

Теоретический

материал

Система

анализа и управления информационными

рисками

ГРИФ

– комплексная система анализа и

управления рисками информационной

системы компании. ГРИФ 2006 дает Вам полную

картину защищенности информационных

ресурсов в Вашей системе и позволяет

выбрать оптимальную стратегию защиты

информации Вашей компании.

Система

ГРИФ:

Анализирует

уровень защищенности всех ценных

ресурсов компании

Оценивает

возможный ущерб, который понесет компания

в результате реализации угроз

информационной безопасности

Позволяет

эффективно управлять рисками при помощи

выбора контрмер, наиболее оптимальных

по соотношению цена/качество.

Как

работает система ГРИФ:

Система

ГРИФ 2006 предоставляет возможность

проводить анализ рисков Вашей

информационной системы при помощи

анализа модели информационных потоков

или модели угроз и уязвимостей в

зависимости от того, какие исходные

данные есть в Вашем распоряжении, а

также от того, какие данные Вас интересуют

на выходе.

При

работе с моделью информационных потоков

в систему вносится полная информация

обо всех ресурсах с ценной информацией,

о пользователях, имеющих доступ к этим

ресурсам, о видах и правах доступа.

Заносятся данные обо всех средствах

защиты каждого ресурса, сетевые

взаимосвязи ресурсов, а также характеристики

политики безопасности компании. В

результате получается полная модель

информационной системы.

Алгоритм

системы ГРИФ 2006 анализирует построенную

модель и генерирует отчет, который

содержит значения риска для каждого

ресурса. Конфигурация отчета может быть

практически любой, таким образом,

позволяя Вам создавать как краткие

отчеты для руководства, так и детальные

отчеты для дальнейшей работы с

результатами.

Система

ГРИФ 2006 содержит модуль управления

рисками, который позволяет проанализировать

все причины того значения риска, который

получается после обработки алгоритмом

занесенных данных. Таким образом, зная

причины, Вы будете обладать всеми

данными, необходимыми для реализации

контрмер и, соответственно, для снижения

уровня риска. Также, благодаря расчету

эффективности каждой возможной контрмеры,

а также определению значения остаточного

риска, Вы сможете выбрать наиболее

оптимальные контрмеры, которые позволят

снизить риск до необходимого уровня с

наименьшими затратами.

Начало работы

Для

построения модели информационной

системы организации, на основе которой

будут анализироваться риск и защищенность

ресурсов, необходимо сначала занести

все данные о системе.

Основным

критерием внесения данных о системе

служит то, что программа анализирует

только ценные ресурсы, поэтому пользователь

заносит:

В

разделе «Моделирование системы»:

-

Данные

об отделах своей организации, в которых

обрабатывается ценная информация; -

Данные

о сетевых группах, в которых обрабатывается

ценная информация; -

Данные

о бизнес-процессах, в которых обрабатывается

ценная информация; -

Данные

о ресурсах, содержащих ценную информацию; -

Данные

о группах пользователей, имеющих доступ

к ценной информации; -

Данные

о сетевых устройствах, с помощью которых

группы пользователей осуществляют

доcтуп к ценной информации; -

Данные

о видах ценной информации организации.

В

разделе «Связи»

После

занесения всех данных в разделе

«Моделирование

системы» необходимо

определить отношения между видами

информации, ресурсами и группами

пользователей:

-

Какие

виды ценной информации хранятся на

ресурсах; -

Какие

группы пользователей имеют доступ к

видам ценной информации на ресурсе,

характеристики этого доступа; -

К

каким бизнес-процессам относятся виды

ценной информации; -

С

помощью каких сетевых устройств группы

пользователей имеют доступ к конкретным

видам ценной информации.

Таким

образом, строится полная модель

информационной системы, с помощью

которой программа будет анализировать

риск и защищенность ценной информации

на ресурсе.

В

разделе «Политика безопасности»

Политика

безопасности — раздел, в котором

приведены требования, учитывающие

организационные меры обеспечения

информационной безопасности, т.е.

аспекты, которые невозможно отобразить

при построении модели информационной

системы. Требования разбиты на тематические

разделы.

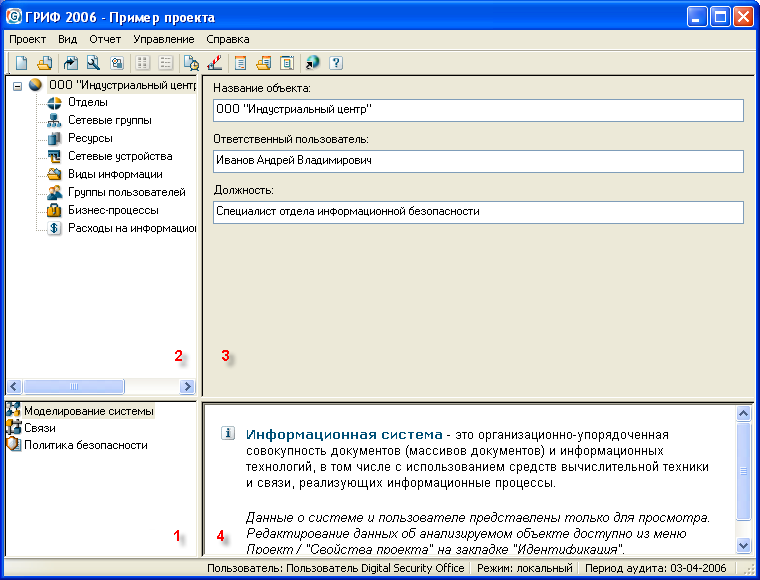

Работа с программой

Рабочее

поле программы состоит из четырех

частей:

1.

Окно навигации. Позволяет переходить

между разделами, с которыми ведется

работа: «Моделирование системы»,

«Связи», «Политика безопасности».

Моделирование

системы – раздел, в котором заносятся

данные обо всех объектах существующей

информационной системы (отделы, сетевые

группы, ресурсы, сетевые устройства,

виды информации, группы пользователей,

бизнес-процессы).

Связи

– раздел, в котором определяются связи

между объектами, занесенными в разделе

«Моделирование системы».

Политика

безопасности — раздел, в котором

приведены требования, учитывающие

организационные меры обеспечения

информационной безопасности, т.е.

аспекты, которые невозможно отобразить

при построении модели информационной

системы.

2.

Окно элементов. Позволяет осуществлять

переход между элементами информационной

системы. Перечень элементов зависит от

выбранного раздела в окне навигации.

При

выборе раздела «Моделирование системы»

данное окно отображает перечень элементов

информационной системы и расходы на

информационную безопасность.

При

выборе раздела «Связи» данное окно

отображает элементы информационной

системы, внесенные в разделе «Моделирование

системы». Эти элементы отсортированы

по отделам.

При

выборе раздела «Политика безопасности»

данное окно отображает требования по

тематическим категориям.

3.

Окно рабочего поля. Позволяет

работать с объектами окна элементов, и

его вид зависит от выбранного объекта.

При

выборе в разделе «Моделирование

системы» элемента информационной

системы данное поле позволяет работать

с ним: добавить новый элемент, просмотреть

свойства добавленного элемента, удалить

элементы.

При

выборе в разделе «Моделирование

системы» объекта «Расходы на

информационную безопасность» данное

поле позволяет вводить и просматривать

необходимые затраты.

При

выборе в разделе «Связи» элемента

информационной системы «Отдел»

данное поле отображает перечень ресурсов,

принадлежащих выбранному отделу.

При

выборе в разделе «Связи» элемента

информационной системы «Ресурс»

данное поле отображает закладки свойств

ресурса, работая с которыми осуществляется

привязка элементов информационной

системы друг к другу.

При

выборе в разделе «Политика безопасности»

категории требований данное поле

отображает перечень требований по этой

категории.

При

выборе в разделе «Политика безопасности»

требования данное поле отображает текст

требования и его статус (выполнено/ не

выполнено).

4.

Окно подсказки. Отображает справочную

информацию по выбранному объекту.

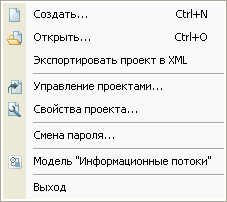

-

Работа

с меню -

Рабочее

меню программы состоит из пяти разделов: -

Проект

— меню, позволяющее совершать операции

с проектами. -

Вид

— меню, позволяющее настроить внешний

вид программы. -

Отчет

— меню, позволяющее работать с отчетами. -

Управление

меню, позволяющее работать с контрмерами,

периодами. -

Справка

— меню, позволяющее получить справку

по программе.

ПРОЕКТ

Создать…

Позволяет

создать новый проект. При выборе данного

пункта меню появляется окно «Новый

проект». Данную функцию

также можно вызвать при нажатии {Ctrl+N}

на клавиатуре.

Открыть…

Позволяет

открыть уже созданный проект с сервера.

При выборе данного пункта меню появляется

окно «Открыть

проект». Данную функцию

также можно вызвать при нажатии {Ctrl+O}

на клавиатуре.

Экспортировать

проект в XML

Позволяет

сохранить текущий проект в формате XML.

Данная функциональность предназначена

для удобства переноса данных в случае

изменения формата данных в Digital Security

Office, т.е. добавления и улучшения

функциональности.

Управление

проектами…

Позволяет

совершать операции с проектами. При

выборе данного пункта меню появляется

окно «Управление

проектами».

Свойства

проекта…

Позволяет

совершать операции со свойствами

текущего проекта. При выборе данного

пункта меню появляется окно «Свойства

проекта».

Смена

пароля…

Позволяет

изменить текущий пароль пользователя

на новый. При выборе данного пункта меню

появляется окно «Смена

пароля».

Модель

«Информационные потоки»

Позволяет

открыть еще одно клиентское приложение,

которое позволяет работать с существующим

проектом по алгоритму «Анализ модели

информационных потоков».

Выход

Позволяет

завершить работу с программой.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #