Software for Brutus and scan from multiple servers simultaneously

Software to scan and Brutus RDP server from multiple servers at the same time, unlike the Single version of that brute power is limited only by the number of servers on which you can run the software for Brutus and manage scans and Brutus in the control panel of the server.

Tests were run with Brutus and scan at the same time with 20 powerful servers, but we give a guarantee that the software works with 100 servers at the same time stable.

When testing reached a scanning speed streams 200,000 per second and brute force total 100 thousands of flows.

RDP Bruteforce:

Stable Brutus RDP server at speeds up to 5000 streams flow VPS 8 8 GB of memory at 100Mb channel (parameters are applied to the same server, and are multiplied by the number of servers that you can use to scan and Brutus in GoldBruteMulti version).

Prozvodit brute force RDP servers running on CredSSP Technology: Windows 7, Windows 2008 Server, Windows 2011, Windows 8, Windows 2012 Server, Windows 2012R2 Server, Windows 10, Windows 2016 Server.

BRUT by standard and non-standard ports.

Stably run with servers with most new oper ating systems nachianaya with Windows 7.

It does not require installation of additional software and server configuration is started and running.

Smart check the IP address for optimzatsiya speed: if for whatever address of the server does not pin g or Brutus, or there is an older version of the OS that the software is not Brutus, adding a soft IP in the list is not supported.

It bypasses the domain verification, allowing Brutus domain without specifying not only the local domain!

According to our data works faster than the competition.

Software allows you to Brutus on the lists:

the ip: logins, passwords — if you recognize logins recognizer

the ip, login: password — If you specify a list of passwords to l ogin to

the ip, logins, passwords — if you Brutus by all combinations list

Displays statistics brute force different parameters.

RDP Scan:

Stable scans at speeds up to 8,000 streams VPS 4 threads and 4 GB of memory at 10Mbps channel (parameters are applied to the same server, and are multiplied by the number of servers that you can use to scan and Brutus in GoldBruteMulti version).

Scans the list of ranges in the Range IP format or CIDR.

Scans of the standard and non-standard ports.

Checks running RDP service, not just open port!

Work fast and stable, the actual statistics.

https://clip2net.com/s/3WZszN4

The cost of one key is 5 xmr

Contacts for communication in telegrams:

@ M1streated

Even its most optimistic users would have to concede that it’s been a bracing few weeks for anyone who relies on Microsoft’s Remote Desktop Protocol (RDP).

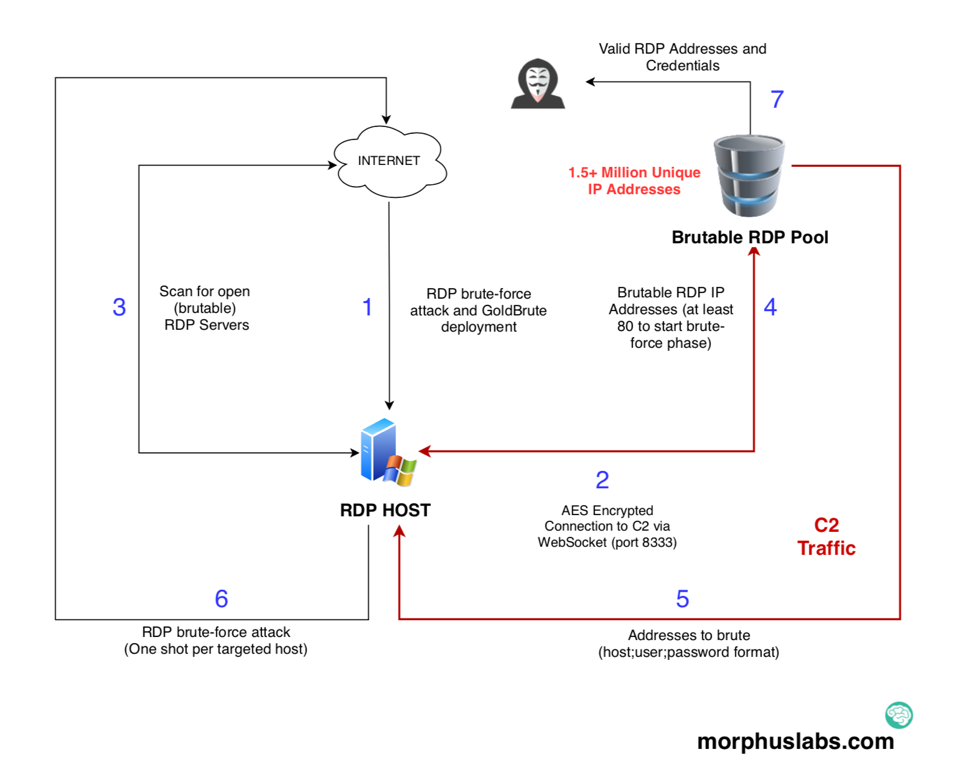

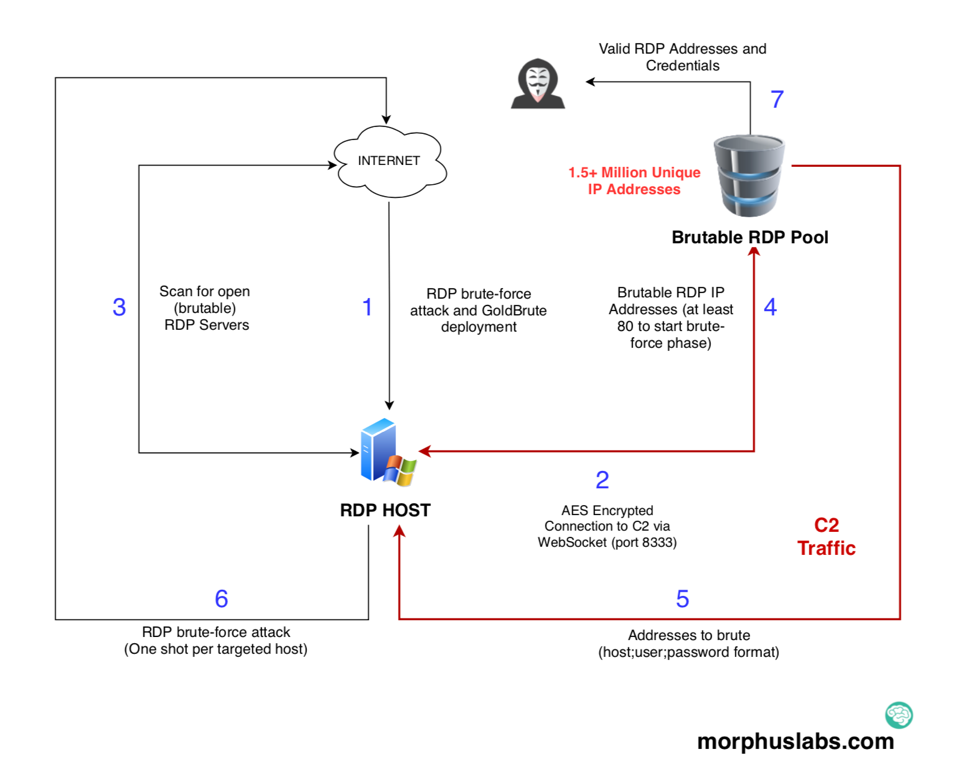

The latest round of bad news emerged last week when Morphus Labs’ researcher Renato Marinho announced the discovery of an aggressive brute force campaign against 1.5 million RDP servers by a botnet called ‘GoldBrute’.

That came hot on the heels of Microsoft’s urgent warning in May about the risk of a dangerous “wormable” vulnerability called BlueKeep (CVE-2019-0708) in Windows XP and 7’s Remote Desktop Services (RDS) which use RDP.

Underlining the worry, two weeks after the initial alert, Microsoft issued a second anxious nudge when it discovered at least one million vulnerable systems had yet to apply the available patch.

By the time the US National Security Agency (NSA) chipped in with its own mildly apocalyptic BlueKeep alert on 4 June 2019, it was clear they believed something unpleasant might be brewing.

It’s behind you

The mega-attack exploiting BlueKeep has yet to materialise, but what users have got in the meantime is GoldBrute, a much more basic threat that targets the problem of RDP servers left exposed to the internet.

A search on Shodan puts the number of servers in this vulnerable state at 2.4 million, 1,596,571 of which, Morphus discovered, had been subjected to an attempted brute force attack targeting weak credentials.

On each server where this is successful, the command and control uploads the GoldBrute code in zip form, which it uses as a launch pad for more RDP server scans, followed by a new list of IPs and servers to attempt brute-force against. Wrote Marinho:

Each bot will only try one particular username and password per target. This is possibly a strategy to fly under the radar of security tools as each authentication attempt comes from different addresses.

Morphus doesn’t know how many attacks were successful, which is necessary to estimate the bot’s size. However, the company did geolocate the servers on the global target list with major hot spots in China (876,000 servers) and the US (434,000).

GoldBrute uses its own list and is extending it as it continues to scan and grow.

RDP has had its problems over the years – in 2017 we dubbed it the ‘Ransomware Desktop Protocol’ in honour of its use by extortion malware – but events of recent weeks suggest the threat is getting worse, or at least more high profile.

What you don’t know can hurt you

Inevitably, some of the servers turning up on Shodan have simply been turned on and forgotten about, exposing their owners to the danger of the “out of sight, out of mind” risk. The first task, then, is to see whether the same is true on your network.

If RDP isn’t needed, turn it off while it’s not being used, perhaps setting a firewall rule to block RDP on port 3389 for safe measure.

If RDP is needed, consider using it across a VPN gateway so it’s not exposed on the internet.

Ideally, also turn on some form of network multi-factor authentication which dramatically reduces the risk in the event that server credentials are somehow compromised.

Normally, it’s a good idea to limit the number of times passwords can be guessed although, as noted above, GoldBrute is trying to fly under the radar by limiting itself to one attempt per compromised host.

If there’s one piece of good news regarding RDP threats it’s that they’re coming to light before mass exploitation – there is still time to act.

В середине мая в более ранних версиях операционной системы Windows была обнаружена серьезная уязвимость. Названная как BlueKeep, эта уязвимость, связанная со службами удаленного подключения к рабочему столу (RDP), затрагивает более миллиона устройств во всем мире. В настоящее время эта уязвимость пока еще не использовалась в реальной атаке. Но недавно группа исследователей обнаружила угрозу, которая потенциально может затронуть еще больше систем.

Эта новая угроза GoldBrute является ботнетом, который в настоящее время сканирует Интернет, осуществляя активный поиск машин с Windows, на которых включено соединение к удаленному рабочему столу (Remote Desktop Protocol, RDP). Исследователи обнаружили, что вредоносная программа уже собрала список из 1,5 миллионов уникальных систем с включенным RDP.

Как работает GoldBrute

Чтобы получить доступ к системе, GoldBrute использует атаки типа «brute force» или credential stuffing. Любопытной особенностью этой вредоносной программы является то, что каждый бот использует только одну комбинацию логина и пароля при каждой попытке подбора. Ботнет, скорее всего, использует эту тактику, чтобы проскользнуть мимо наиболее распространенных решений безопасности, т.к. множество попыток одного и того же IP-адреса однозначно вызывают подозрения.

Первое, что делает система, зараженная GoldBrute, — это загрузка кода бота. Его размер не маленький – порядка 80 МБ – и включает в себя Java Runtime. Сам бот реализован в Java-классе под названием GoldBrute. После попадания в систему, бот начинает сканировать Интернет в поиске других систем, которые он может атаковать с помощью данной тактики. Когда у него будет 80 новых жертв, серверы управления бота назначат набор целей, на которые будет осуществляться атака методом «brute force».

Файлы, которые доставляет ботнет, не раскрывают конечную цель атаки. Тем не менее, поскольку он не содержит механизма персистентности, исследователи полагают, что злоумышленник мог бы использовать его для продажи доступа к пострадавшим системам другим кибер-преступникам.

Масштаб проблемы

Поиск в поисковике Shodan для подключенных устройств, показывает, что существует примерно 2,9 миллиона машин, к которым можно получить доступ через Интернет или на которых включен RDP. Во многих компаниях сотрудники удаленно подключаются к своим компьютерам с помощью RDP, когда они находятся за пределами офиса, но при этом RDP-службы могут быть неправильно защищены. Таким образом, RDP становится очень привлекательным вектором атаки для кибер-преступников. Благодаря таким данным, мы можем видеть, что GoldBrute может стать широкомасштабной угрозой, подобной WannaCry.

Более того, если принять во внимание тот факт, что по данным антивирусной лаборатории PandaLabs, в 2018 году 40% крупных и средних компаний ежемесячно подвергались RDP-атакам, мы можем увидеть, что еще до появления данной угрозы Remote Desktop Protocol представлял собой серьезную угрозу.

Если кибер-преступнику удастся проникнуть на компьютер с помощью небезопасного RDP, то у него уже не будет ограничений тому, что он может сделать. Фактически, он сможет сделать все, что может сделать законный пользователь: получить доступ к локальным данным и файлам, установить программы, перемещаться по корпоративной сети или даже использовать ресурсы компьютера для майнинга криптовалют.

Но это далеко не единственная кибер-угроза, которая использует RDP. В сентябре прошлого года ФБР выпустило предупреждение об опасности, которую могут представлять атаки через данный протокол. Поэтому необходимо защищать свою компанию от возможных проблем, которые могут быть вызваны этим протоколом.

1. Действительно ли вам нужен RDP? Это может показаться очевидным, но кибер-преступник может получить доступ к вашему компьютеру через RDP только в том случае, если он включен. Поэтому стоит задаться вопросом: действительно ли вам необходимо включать этот протокол в вашей организации.

2. Безопасные пароли. Чтобы защитить конечное устройство от атак типа «brute force», очень важно использовать безопасные пароли и не допускать повторного использования старых паролей. Последнее особенно важно, чтобы избежать атак методом «credential stuffing», когда злоумышленник пытается получить доступ к системе, используя пароли, собранные ранее при нарушении данных.

3. Постоянный мониторинг. Мы часто говорим, что нет такого понятия, как 100% безопасность. Однако шансы пострадать от кибер-атаки существенно снижаются, если вы в любой момент времени точно знаете, что происходит в вашей корпоративной сети. Panda Adaptive Defense предоставляет полную видимость всех активных процессов в реальном времени и действует против возможных угроз еще до их возникновения. Таким образом, никакая кибер-угроза не сможет подвергнуть опасности компьютеры в вашей ИТ-системе.

На данный момент этот ботнет еще не использовался в каких-либо атаках или вредоносных кампаниях. Тем не менее, это может быть только вопросом времени, когда мы сможем увидеть конечную цель GoldBrute. Поэтому жизненно важно, чтобы ваша ИТ-система была защищена.

Software for Brutus and scan from multiple servers simultaneously

Software to scan and Brutus RDP server from multiple servers at the same time, unlike the Single version of that brute power is limited only by the number of servers on which you can run the software for Brutus and manage scans and Brutus in the control panel of the server.

Tests were run with Brutus and scan at the same time with 20 powerful servers, but we give a guarantee that the software works with 100 servers at the same time stable.

When testing reached a scanning speed streams 200,000 per second and brute force total 100 thousands of flows.

RDP Bruteforce:

Stable Brutus RDP server at speeds up to 5000 streams flow VPS 8 8 GB of memory at 100Mb channel (parameters are applied to the same server, and are multiplied by the number of servers that you can use to scan and Brutus in GoldBruteMulti version).

Prozvodit brute force RDP servers running on CredSSP Technology: Windows 7, Windows 2008 Server, Windows 2011, Windows 8, Windows 2012 Server, Windows 2012R2 Server, Windows 10, Windows 2016 Server.

BRUT by standard and non-standard ports.

Stably run with servers with most new oper ating systems nachianaya with Windows 7.

It does not require installation of additional software and server configuration is started and running.

Smart check the IP address for optimzatsiya speed: if for whatever address of the server does not pin g or Brutus, or there is an older version of the OS that the software is not Brutus, adding a soft IP in the list is not supported.

It bypasses the domain verification, allowing Brutus domain without specifying not only the local domain!

According to our data works faster than the competition.

Software allows you to Brutus on the lists:

the ip: logins, passwords — if you recognize logins recognizer

the ip, login: password — If you specify a list of passwords to l ogin to

the ip, logins, passwords — if you Brutus by all combinations list

Displays statistics brute force different parameters.

RDP Scan:

Stable scans at speeds up to 8,000 streams VPS 4 threads and 4 GB of memory at 10Mbps channel (parameters are applied to the same server, and are multiplied by the number of servers that you can use to scan and Brutus in GoldBruteMulti version).

Scans the list of ranges in the Range IP format or CIDR.

Scans of the standard and non-standard ports.

Checks running RDP service, not just open port!

Work fast and stable, the actual statistics.

https://clip2net.com/s/3WZszN4

The cost of one key is 5 xmr

Contacts for communication in telegrams:

@ M1streated

With a combined experience of over 100 years in the cybersecurity industry, our staff shares their knowledge and vision.

July 2, 2019

Threats and Attacks

GoldBrute – The Enemy of RDP

Hardly a month goes by without new reports on attacks exploiting vulnerable password-based authentication systems. Earlier this month, analysts at Morhus Labs discovered a malicious bot campaign they named GoldBrute.

Mode of Attack

GoldBrute is a botnet that aims to hack Remote Desktop Protocols (RDP) that have weak credentials. The bot scans through IPs from a list of 1.5M RDP servers exposed to the internet and uses a form of credential stuffing to gain illicit access.

To avoid detection, GoldBrute is programmed to try one username/ password combination from a given IP address. This is almost certainly done to avoid setting off security controls.

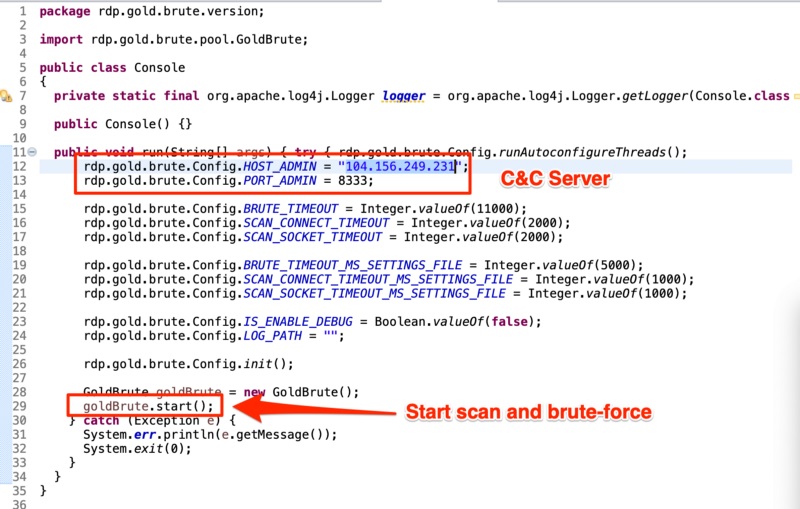

It should be noted, that once an attacker has access to the RDP server, he has full access to its Windows host. Anything the legitimate user would have permission to do can now be executed remotely by the hacker. (see image below by morphuslabs.com)

According to Morphus Labs, the GoldBrute campaign has been running strong since at least early June. At its current rate of infection, GoldBrute will have access to millions of RDP machines.

Threat Number One

Two things make GoldBrute interesting malware. First, it is a ‘wormable’ bot, which means it can propagate from one computer to another indefinitely. Second, GoldBrute requires no user interaction to spread. Once a machine is infected, it becomes a tool in the hands of hackers totally unbeknownst to the owners.

The appearance of the BlueKeep ‘Mega-Worm’ earlier this month offered a timely preview for GoldBrute, which researchers consider even more effective in its ability to identify and infect machines. GoldBrute is currently considered a serious threat to Windows machines.

RDP: The Fatal Flaw

GoldBrute is not the first time RDP has come up as a serious security vulnerability. Remote access has for long been a major point of weakness for IT, administrators, to contend with.

RDP is used extensively. Tech support and IT managers use RDP to connect to and interact with machines remotely. Remote workers use RDP to access the corporate network and resources.

Several weeks ago, the National Security Agency issued such an alert. Last year the FBI released a similar warning as to the vulnerability of RDP protocols.

Shoring Up the Flaw

Protecting access to RDP servers with multi-factor authentication will surely make them more resilient to attack.

Enforcing MFA on all remote access connections will help mitigate attacks like GoldBrute, Secret Double Octopus authentication solution covers all types of remote access, from VPN to RDP and VDI, our solution will defend remote access with a high assurance Multi factor Authenticator. Learn More

More Things That Might Interest You

Threats and Attacks

Four Simple Ways to Stop All Types of Password Attacks

Passwordless MFA, Threats and Attacks

What is MFA Push Bombing Attack and How to Stop It

Threats and Attacks

Addressing the Log4j Vulnerability

A new botnet dubbed GoldBrute attacks more than 1.5 million RDP servers that are exposed to the Internet. The botnet scans for random IP addresses to detect windows machines with RDP exposed.

Like other botnets GoldBrute is not using weak passwords or reusing the passwords form data breaches, instead, it uses its own list of usernames and passwords to launch brute force attacks.

Security researchers from Morphus labs detected the ongoing malicious campaign which is controlled from a single C&C server and the communication exchanges between the bots are encrypted with the symmetric algorithm AES through port 8333.

GoldBrute Botnet Attack

The bot starts by scanning the Internet to find Windows hosts with Remote desktop protocol services exposed. Once it finds a host, it reports to C&C server, if the bot reported 80 victims then C&C server will assign a set a target to launch brute force attack.

It is worth noting that each bot will try only one username and password against the target to avoid detections. “This is possibly a strategy to fly under the radar of security tools as each authentication attempt comes from different addresses,” reads the blog post.

Once the attack successful, it downloads the zip archive which is GoldBrute Java code on targeted RDP server along with the Java runtime. It uncompresses and then runs a jar file called “bitcoin.dll.”

Then the new bot starts scanning the Internet for open RDP servers. If it finds any new IP, then it reports to the C&C server.

Once it reaches 80 brutable RDP servers, then C&C server will assign a set of targets to the new bot.

In the brute-force phase, the bot will continuously get username & password combinations from the C&C server.

Researchers tested the bot under lab environments, “after 6 hours; we received 2.1 million IP addresses from the C2 server from which 1,596,571 are unique. Of course, we didn’t execute the brute-force phase.”

The heatmap reveals that GoldBrute targets exposed RDP machines around the globe.

Make sure that you have patched for Bluekeep RCE vulnerability, now it’s time to prepare against GoldBrute as the bot continues to scan and grow.

Indicators of Compromise

Files(SHA256)

af07d75d81c36d8e1ef2e1373b3a975b9791f0cca231b623de0b2acd869f264e (bitcoin.dll)Network

104[.]248[.]167[.]144 (Zip download)

104[.]156[.]249[.]231:8333 (C2 server)

Other Botnet Attacks

Hacker Compromised Several IoT Botnet C2 Servers and Taken Control of It Due to Weak Credentials

Newly Emerging DDoS Botnet Attack on Electrum Takes 152,000 Hosts Under its Control

Hackers Offered IoT Botnet as Service “TheMoon” : Botnet-as-a-Service

GoldBrute – ботнет, который ищет RDP-соединения

20 июня, 2019

В середине мая в более ранних версиях операционной системы Windows была обнаружена серьезная уязвимость.

Названная как BlueKeep

, эта уязвимость, связанная со службами удаленного подключения к рабочему столу (RDP), затрагивает более миллиона устройств во всем мире. В настоящее время эта уязвимость пока еще не использовалась в реальной атаке. Но недавно группа исследователей обнаружила угрозу, которая потенциально может затронуть еще больше систем.

GoldBrute – угроза для RDP

Эта новая угроза

GoldBrute является ботнетом

, который в настоящее время сканирует Интернет, осуществляя активный поиск машин с Windows, на которых включено соединение к удаленному рабочему столу (Remote Desktop Protocol, RDP). Исследователи обнаружили, что вредоносная программа уже собрала список из 1,5 миллионов уникальных систем с включенным RDP.

Как работает GoldBrute

Чтобы получить доступ к системе, GoldBrute использует атаки типа «brute force» или

credential stuffing

. Любопытной особенностью этой вредоносной программы является то, что каждый бот использует только одну комбинацию логина и пароля при каждой попытке подбора. Ботнет, скорее всего, использует эту тактику, чтобы проскользнуть мимо наиболее распространенных решений безопасности, т.к. множество попыток одного и того же IP-адреса однозначно вызывают подозрения.

Первое, что делает система, зараженная GoldBrute, — это загрузка кода бота. Его размер не маленький – порядка 80 МБ – и включает в себя Java Runtime. Сам бот реализован в Java-классе под названием GoldBrute. После попадания в систему, бот начинает сканировать Интернет в поиске других систем, которые он может атаковать с помощью данной тактики. Когда у него будет 80 новых жертв, серверы управления бота назначат набор целей, на которые будет осуществляться атака методом «brute force».

Файлы, которые доставляет ботнет, не раскрывают конечную цель атаки. Тем не менее, поскольку он не содержит механизма персистентности, исследователи полагают, что злоумышленник мог бы использовать его для продажи доступа к пострадавшим системам другим кибер-преступникам.

Масштаб проблемы

Поиск в поисковике

Shodan

для подключенных устройств, показывает, что существует примерно 2,9 миллиона машин, к которым можно получить доступ через Интернет или на которых включен RDP . Во многих компаниях сотрудники удаленно подключаются к своим компьютерам с помощью RDP, когда они находятся за пределами офиса, но при этом RDP-службы могут быть неправильно защищены. Таким образом, RDP становится очень привлекательным вектором атаки для кибер-преступников. Благодаря таким данным, мы можем видеть, что GoldBrute может стать

широкомасштабной угрозой, подобной WannaCry.

Если кибер-преступнику удастся проникнуть на компьютер с помощью небезопасного RDP, то у него уже не будет ограничений тому, что он может сделать. Фактически, он сможет сделать все, что может сделать законный пользователь: получить доступ к локальным данным и файлам, установить программы, перемещаться по корпоративной сети или даже использовать ресурсы компьютера

для майнинга криптовалют

.

Безопасно используйте RDP

Но это далеко не единственная кибер-угроза, которая использует RDP. В сентябре прошлого года ФБР

выпустило предупреждение об опасности

, которую могут представлять атаки через данный протокол. Поэтому необходимо защищать свою компанию от возможных проблем, которые могут быть вызваны этим протоколом.

1. Действительно ли вам нужен RDP ? Это может показаться очевидным, но кибер-преступник может получить доступ к вашему компьютеру через RDP только в том случае, если он включен. Поэтому стоит задаться вопросом: действительно ли вам необходимо включать этот протокол в вашей организации.

2. Безопасные пароли. Чтобы защитить конечное устройство от атак типа «brute force», очень важно использовать безопасные пароли и не допускать

повторного использования старых паролей

. Последнее особенно важно, чтобы избежать атак методом «credential stuffing», когда злоумышленник пытается получить доступ к системе, используя пароли, собранные ранее при нарушении данных.

3. Постоянный мониторинг. Мы часто говорим, что нет такого понятия, как 100% безопасность. Однако шансы пострадать от кибер-атаки существенно снижаются, если вы в любой момент времени точно знаете, что происходит в вашей корпоративной сети.

Panda Adaptive Defense

предоставляет полную видимость всех активных процессов в реальном времени и действует против возможных угроз еще до их возникновения. Таким образом, никакая кибер-угроза не сможет подвергнуть опасности компьютеры в вашей ИТ-системе.

На данный момент этот ботнет еще не использовался в каких-либо атаках или вредоносных кампаниях. Тем не менее, это может быть только вопросом времени, когда мы сможем увидеть конечную цель GoldBrute. Поэтому жизненно важно, чтобы ваша ИТ-система была защищена.

B2B

ботнет

rdp

✔Никогда не забывайте о цифровой безопасности — подписывайтесь на наш канал и получайте необходимые знания!

Hackers have deployed a botnet (opens in new tab) that’s actively targeting systems running a remote desktop protocol (RDP) connection using a hard-to-detect brute-forcing mechanism.

A security researcher has discovered that more than 1.5 million RDP endpoints have so far been compromised by a botnet dubbed GoldBrute and that this figure is only expected to rise.

It highlights that brute-forcing still remains a dangerous method of attack, despite recent widespread attention given to the critical Windows Bluekeep vulnerability (opens in new tab).

This was revealed last month as a remote desktop service (RDS), remote code execution (RCE) and RDP flaw that could allow attackers to run arbitrary malicious code on older Windows systems.

The brute-forcing botnet, by contrast, has been scouring the web for exposed RDP servers and is taking advantage of inadequate passwords to build a network of hacked endpoints, according to Morphus Labs’ chief research officer Renato Marinho (opens in new tab).

«RDP, the remote desktop protocol, made the news recently after Microsoft patched a critical remote code execution vulnerability,» he said.

«While the reporting around this ‘Bluekeep’ vulnerability focused on patching vulnerable servers, exposing RDP to the internet has never been a good idea.

«Botnets have been scanning for these servers and are using weak and reused passwords to gain access to them.»

A system breached by GoldBrute will first be instructed to download an 80MB-sized ZIP file that contains the malware (opens in new tab) strain. This programme then scans random IP addresses to find potential hosts with exposed RDP servers that aren’t already listed on the main GoldBrute directory of known endpoints.

After finding 80 new endpoints, the malware sends this list of IP addresses to a single remote command and control (C&C) server. The infected system, in turn, receives a list of IP addresses to brute-force.

Crucially, there is only one attempt to crack each IP address listed, with a single username and password combination.

This is a possible strategy, according to Marinho, to «fly under the radar of security tools», because each authentication attempt comes from different addresses. It means GoldBrute’s hacking attempts are difficult to detect by a range of security systems deployed by businesses.

The successful username and password combinations are then fed back into the C&C server where the attackers behind GoldBrute will have access to them.

After analysing GoldBrute code and trying to understand its mechanics, Marinho’s team received 2.1 million IP addresses, of which 1,596,571 were unique. They then plotted these addresses onto a global map (opens in new tab), with South Korea a clear hotspot for attacks, followed by other parts of Asia as well as sites in the US, central Europe, and the UK.

Meanwhile, in light of the Bluekeep threat plaguing legacy Windows systems, the National Cyber Security Centre (NCSC) has reiterated advice to businesses to apply Microsoft’s latest security patches as soon as possible (opens in new tab).

Organisations should also focus on external-facing RDP services, critical servers such as domain controllers and management servers, as well as non-critical servers but those with RDP enabled.

A daily dose of IT news, reviews, features and insights, straight to your inbox!

Keumars Afifi-Sabet is the Features Editor for ITPro, CloudPro and ChannelPro. He oversees the commissioning and publication of in-depth and long-form features across all three sites, including opinion articles and case studies. He also occasionally contributes his thoughts to the IT Pro Podcast (opens in new tab), and writes content for the Business Briefing (opens in new tab). Keumars joined IT Pro as a staff writer in April 2018. He specialises in the public sector but writes across a breadth of core topics including cyber security and cloud computing.

Most Popular

В середине мая в более ранних версиях операционной системы Windows была обнаружена серьезная уязвимость. Названная как BlueKeep, эта уязвимость, связанная со службами удаленного подключения к рабочему столу (RDP), затрагивает более миллиона устройств во всем мире. В настоящее время эта уязвимость пока еще не использовалась в реальной атаке. Но недавно группа исследователей обнаружила угрозу, которая потенциально может затронуть еще больше систем.

Эта новая угроза GoldBrute является ботнетом, который в настоящее время сканирует Интернет, осуществляя активный поиск машин с Windows, на которых включено соединение к удаленному рабочему столу (Remote Desktop Protocol, RDP). Исследователи обнаружили, что вредоносная программа уже собрала список из 1,5 миллионов уникальных систем с включенным RDP.

Как работает GoldBrute

Чтобы получить доступ к системе, GoldBrute использует атаки типа «brute force» или credential stuffing. Любопытной особенностью этой вредоносной программы является то, что каждый бот использует только одну комбинацию логина и пароля при каждой попытке подбора. Ботнет, скорее всего, использует эту тактику, чтобы проскользнуть мимо наиболее распространенных решений безопасности, т.к. множество попыток одного и того же IP-адреса однозначно вызывают подозрения.

Первое, что делает система, зараженная GoldBrute, — это загрузка кода бота. Его размер не маленький – порядка 80 МБ – и включает в себя Java Runtime. Сам бот реализован в Java-классе под названием GoldBrute. После попадания в систему, бот начинает сканировать Интернет в поиске других систем, которые он может атаковать с помощью данной тактики. Когда у него будет 80 новых жертв, серверы управления бота назначат набор целей, на которые будет осуществляться атака методом «brute force».

Файлы, которые доставляет ботнет, не раскрывают конечную цель атаки. Тем не менее, поскольку он не содержит механизма персистентности, исследователи полагают, что злоумышленник мог бы использовать его для продажи доступа к пострадавшим системам другим кибер-преступникам.

Масштаб проблемы

Поиск в поисковике Shodan для подключенных устройств, показывает, что существует примерно 2,9 миллиона машин, к которым можно получить доступ через Интернет или на которых включен RDP. Во многих компаниях сотрудники удаленно подключаются к своим компьютерам с помощью RDP, когда они находятся за пределами офиса, но при этом RDP-службы могут быть неправильно защищены. Таким образом, RDP становится очень привлекательным вектором атаки для кибер-преступников. Благодаря таким данным, мы можем видеть, что GoldBrute может стать широкомасштабной угрозой, подобной WannaCry.

Более того, если принять во внимание тот факт, что по данным антивирусной лаборатории PandaLabs, в 2018 году 40% крупных и средних компаний ежемесячно подвергались RDP-атакам, мы можем увидеть, что еще до появления данной угрозы Remote Desktop Protocol представлял собой серьезную угрозу.

Если кибер-преступнику удастся проникнуть на компьютер с помощью небезопасного RDP, то у него уже не будет ограничений тому, что он может сделать. Фактически, он сможет сделать все, что может сделать законный пользователь: получить доступ к локальным данным и файлам, установить программы, перемещаться по корпоративной сети или даже использовать ресурсы компьютера для майнинга криптовалют.

Безопасно используйте RDP

Но это далеко не единственная кибер-угроза, которая использует RDP. В сентябре прошлого года ФБР выпустило предупреждение об опасности, которую могут представлять атаки через данный протокол. Поэтому необходимо защищать свою компанию от возможных проблем, которые могут быть вызваны этим протоколом.

1. Действительно ли вам нужен RDP? Это может показаться очевидным, но кибер-преступник может получить доступ к вашему компьютеру через RDP только в том случае, если он включен. Поэтому стоит задаться вопросом: действительно ли вам необходимо включать этот протокол в вашей организации.

2. Безопасные пароли. Чтобы защитить конечное устройство от атак типа «brute force», очень важно использовать безопасные пароли и не допускать повторного использования старых паролей. Последнее особенно важно, чтобы избежать атак методом «credential stuffing», когда злоумышленник пытается получить доступ к системе, используя пароли, собранные ранее при нарушении данных.

3. Постоянный мониторинг. Мы часто говорим, что нет такого понятия, как 100% безопасность. Однако шансы пострадать от кибер-атаки существенно снижаются, если вы в любой момент времени точно знаете, что происходит в вашей корпоративной сети. Panda Adaptive Defense предоставляет полную видимость всех активных процессов в реальном времени и действует против возможных угроз еще до их возникновения. Таким образом, никакая кибер-угроза не сможет подвергнуть опасности компьютеры в вашей ИТ-системе.

На данный момент этот ботнет еще не использовался в каких-либо атаках или вредоносных кампаниях. Тем не менее, это может быть только вопросом времени, когда мы сможем увидеть конечную цель GoldBrute. Поэтому жизненно важно, чтобы ваша ИТ-система была защищена.

Access Management

,

Fraud Management & Cybercrime

,

Governance & Risk Management

Botnet Scanning Internet for Vulnerable Windows Machines

(Ferguson_Writes) •

June 7, 2019

A new botnet dubbed GoldBrute is using brute-force or credential-stuffing methods to attack vulnerable Windows machines that have exposed Remote Desktop Protocol connections, according to new research from Morphus Labs.

See Also: Live Webinar | Cyber Resilience: Recovering from a Ransomware Attack

While the end-goal of the group controlling the botnet is not clear, it appears that GoldBrute is currently using brute-force methods to attack about 1.5 million Remote Desktop Protocol servers that have exposed connections to the open internet, Renato Marinho, the chief research officer with Morphus, writes in blog published Thursday.

A scan using the Shodan search engine shows that there are at least 2.4 million of these exposed Remote Desktop Protocol servers throughout the world. GoldBrute, however, seems to use its own list as part of the attacks and keeps expanding as that list grows, Marinho’s research shows.

The news of this particular botnet comes as Microsoft and the U.S. National Security Agency have each issued a series of warnings concerning BlueKeep, a vulnerability within the company’s Remote Desktop Protocol service that could enable attackers to use a worm-like exploit to take over devices running unpatched older Windows operating systems (see: Researcher Posts Demo of BlueKeep Exploit of Windows Device).

While there is not an immediate connection between BlueKeep and GoldBrute, it doesn’t mean that the group controlling the botnet could not use that vulnerability in the future, Marinho tells Information Security Media Group.

«GoldBrute is a botnet that implements a distributed brute-force method to try to find its victims,» Marinho says. «It does not exploit any RDP vulnerability like BlueKeep. However, it’s true that they are continuously scanning and collecting open RDP addresses that could be handy in future attacks.»

Assessing GoldBrute

Through his research, Marinho found that the GoldBrute botnet is controlled by a single command-and-control server, and that the various bots are communicating and exchanging data with that server using an AES encrypted WebSocket connection tied to port 8333.

Once a vulnerable Windows system is infected with malware, it is instructed to download the botnet code, according to the Morphus research. The code itself is rather large — about 80MB — since it contains a full Java runtime, and a Java class within that contains the actual bot code called «GoldBrute.»

Once a vulnerable Windows machine is infected, the bot starts scanning for other IP addresses that also have exposed Remote Desktop Protocol servers, according to Morphus.

When about 80 different IP addresses are found, that list is then sent back to the command-and-control sever. From there, the attackers pick specific machines and target those systems with brute-force methods and credential stuffing to guess the users names and passwords.

This could be a way to avoid detection since authentication attempts appear to come from different IP addresses, Marinho’s research found.

While the end-goal of the group is not clear, Marinho speculates that the attackers behind the botnet could sell valid hosts and credentials on various dark web market places. It’s also possible that the attackers could change their methods at some point.

«Brute-forcing RDP hosts may be just the current use of this botnet,» Marinho says «It can change based on the objectives of the attacker or group behind it. Once they are controlling the nodes, they may change or update the malicious code.»

Global Reach

During his analysis, Marinho found a way to modify the code that allowed him to save a list with all the «host+username+password» used by the GoldBrute botnet within his lab computer. This allowed Marinho to create a map that showed all the hosts targeted by the botnet throughout the world.

«After 6 hours, we received 2.1 million IP addresses from the C2 server from which 1,596,571 are unique,» Marinho writes in his blog post. «Of course, we didn’t execute the brute-force phase.»

Hackers have deployed a botnet that’s actively targeting systems running a remote desktop protocol (RDP) connection using a hard-to-detect brute-forcing mechanism.

A security researcher has discovered that more than 1.5 million RDP endpoints have so far been compromised by a botnet dubbed GoldBrute and that this figure is only expected to rise.

It highlights that brute-forcing still remains a dangerous method of attack, despite recent widespread attention given to the critical Windows Bluekeep vulnerability.

This was revealed last month as a remote desktop service (RDS), remote code execution (RCE) and RDP flaw that could allow attackers to run arbitrary malicious code on older Windows systems.

The brute-forcing botnet, by contrast, has been scouring the web for exposed RDP servers and is taking advantage of inadequate passwords to build a network of hacked endpoints, according to Morphus Labs’ chief research officer Renato Marinho.

«RDP, the remote desktop protocol, made the news recently after Microsoft patched a critical remote code execution vulnerability,» he said.

«While the reporting around this ‘Bluekeep’ vulnerability focused on patching vulnerable servers, exposing RDP to the internet has never been a good idea.

«Botnets have been scanning for these servers and are using weak and reused passwords to gain access to them.»

A system breached by GoldBrute will first be instructed to download an 80MB-sized ZIP file that contains the malware strain. This programme then scans random IP addresses to find potential hosts with exposed RDP servers that aren’t already listed on the main GoldBrute directory of known endpoints.

After finding 80 new endpoints, the malware sends this list of IP addresses to a single remote command and control (C&C) server. The infected system, in turn, receives a list of IP addresses to brute-force.

Crucially, there is only one attempt to crack each IP address listed, with a single username and password combination.

This is a possible strategy, according to Marinho, to «fly under the radar of security tools», because each authentication attempt comes from different addresses. It means GoldBrute’s hacking attempts are difficult to detect by a range of security systems deployed by businesses.

The successful username and password combinations are then fed back into the C&C server where the attackers behind GoldBrute will have access to them.

After analysing GoldBrute code and trying to understand its mechanics, Marinho’s team received 2.1 million IP addresses, of which 1,596,571 were unique. They then plotted these addresses onto a global map, with South Korea a clear hotspot for attacks, followed by other parts of Asia as well as sites in the US, central Europe, and the UK.

Meanwhile, in light of the Bluekeep threat plaguing legacy Windows systems, the National Cyber Security Centre (NCSC) has reiterated advice to businesses to apply Microsoft’s latest security patches as soon as possible.

Organisations should also focus on external-facing RDP services, critical servers such as domain controllers and management servers, as well as non-critical servers but those with RDP enabled.

Receive our latest news, industry updates, featured resources and more. Sign up today to receive our FREE report on AI cyber crime & security — newly updated for 2023.

Keumars Afifi-Sabet is the Features Editor for ITPro, CloudPro and ChannelPro. He oversees the commissioning and publication of in-depth and long-form features across all three sites, including opinion articles and case studies. He also occasionally contributes his thoughts to the IT Pro Podcast, and writes content for the Business Briefing. Keumars joined IT Pro as a staff writer in April 2018. He specialises in the public sector but writes across a breadth of core topics including cyber security and cloud computing.