С 15.06.2022 г. IE 11 не поддерживается

IE11 станет недоступным с 14.02.2023. Сайты, созданные для IE, можно перезапустить в режиме IE в Microsoft Edge.

Инструкции для этого файла загрузки скоро будут доступны на русском языке. Чтобы предоставить вам эти сведения как можно быстрее, предлагаются инструкции на английском языке.

Важно! Если выбрать язык ниже, содержимое страницы динамически отобразится на выбранном языке.

-

Date Published:

05.04.2010

File Name:

Exch2010Help.exe

Use Exchange Server 2010 Help content to help you plan, deploy and manage your Exchange 2010 organization.

Note: For Help related to Service Pack 1 of Exchange Server 2010, see Exchange Server 2010 SP1 Help.

-

Поддерживаемые операционные системы

Windows 7, Windows Server 2003, Windows Server 2008, Windows Vista, Windows XP

- Exchange Server 2010

-

- Click the Download button on this page to start the download, or choose a different language from the drop-down list and click Go.

- Do one of the following:

- To start the installation immediately, click Open or Run this program from its current location.

- To copy the download to your computer for installation at a later time, click Save or Save this program to disk.

A top-selling guide to Exchange Server-now fully updated for Exchange Server 2010.

Keep your Microsoft messaging system up to date and protected with the very newest version, Exchange Server 2010, and this comprehensive guide. Whether you’re upgrading from Exchange Server 2007 SP1 or earlier, installing for the first time, or migrating from another system, this step-by-step guide provides the hands-on instruction, practical application, and real-world advice you need.

Install or update your Microsoft Exchange Server with this guide, then keep it on hand for a comprehensive reference.

Note: CD-ROM/DVD and other supplementary materials are not included as part of eBook file.

Укажите регион, чтобы мы точнее рассчитали условия доставки

Начните вводить название города, страны, индекс, а мы подскажем

Например:

Москва,

Санкт-Петербург,

Новосибирск,

Екатеринбург,

Нижний Новгород,

Краснодар,

Челябинск,

Кемерово,

Тюмень,

Красноярск,

Казань,

Пермь,

Ростов-на-Дону,

Самара,

Омск

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как настроить Exchange Server 2010.

Подробно о том, как установить Настройка Exchange Server 2016, вы можете, прочитать в моем руководстве “Настройка Exchange Server 2016”.

В данном руководстве рассматривается настройка Exchange Server 2010 без реализации отказоустойчивости. Таким образом, все основные роли Exchange Server установлены на один сервер. Роли Unified Messaging и Edge Transport использоваться не будут.

Обратите внимание, у вас уже должно быть доменное имя, и оплачен хостинг, а также в настройках домена уже указаны DNS-серверы хостинга.

Мы будем рассматривать тот случай, когда у вас уже есть два сервера с установленной на них операционной системой Windows Server 2008 R2. Кроме того, на одном из серверов должна быть установлена роль Active Directory Domain Services, а на втором сервере установлен Exchange Server 2010 с основными ролями.

Подробно о том, как установить Exchange Server 2010, вы можете прочитать в моем руководстве “Установка Exchange Server 2010”. Узнать о том, как установить Active Directory Domain Services на Windows Server 2008 R2, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2008 R2”.

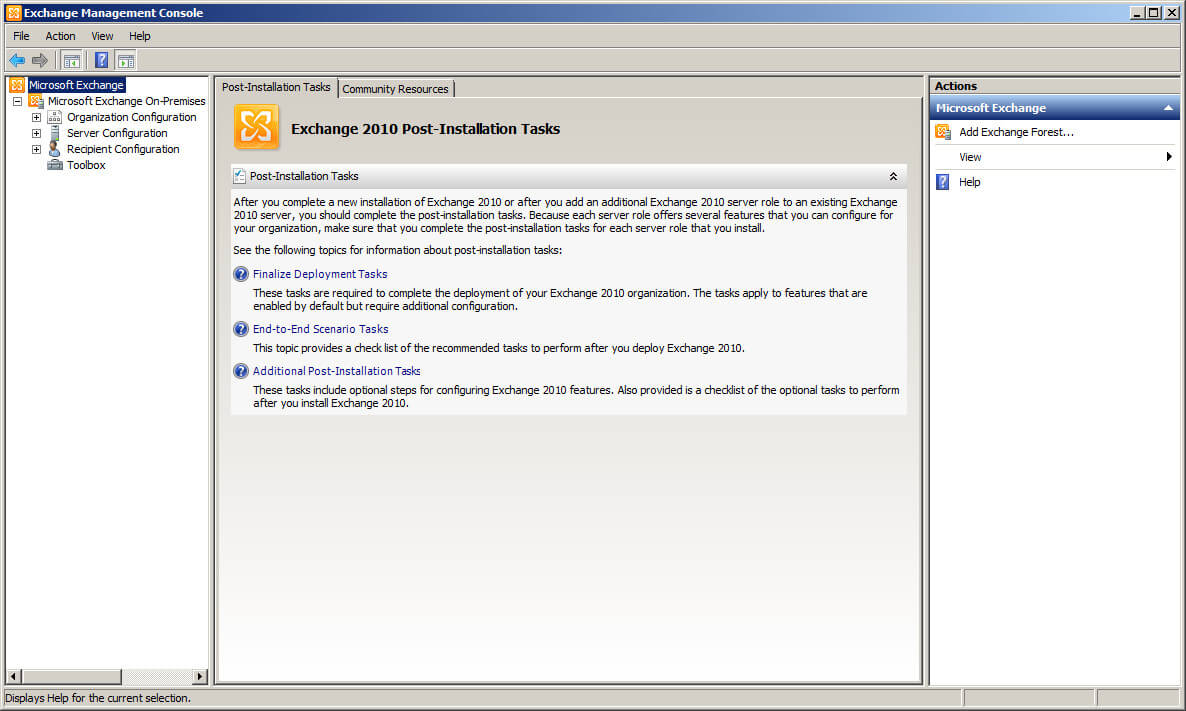

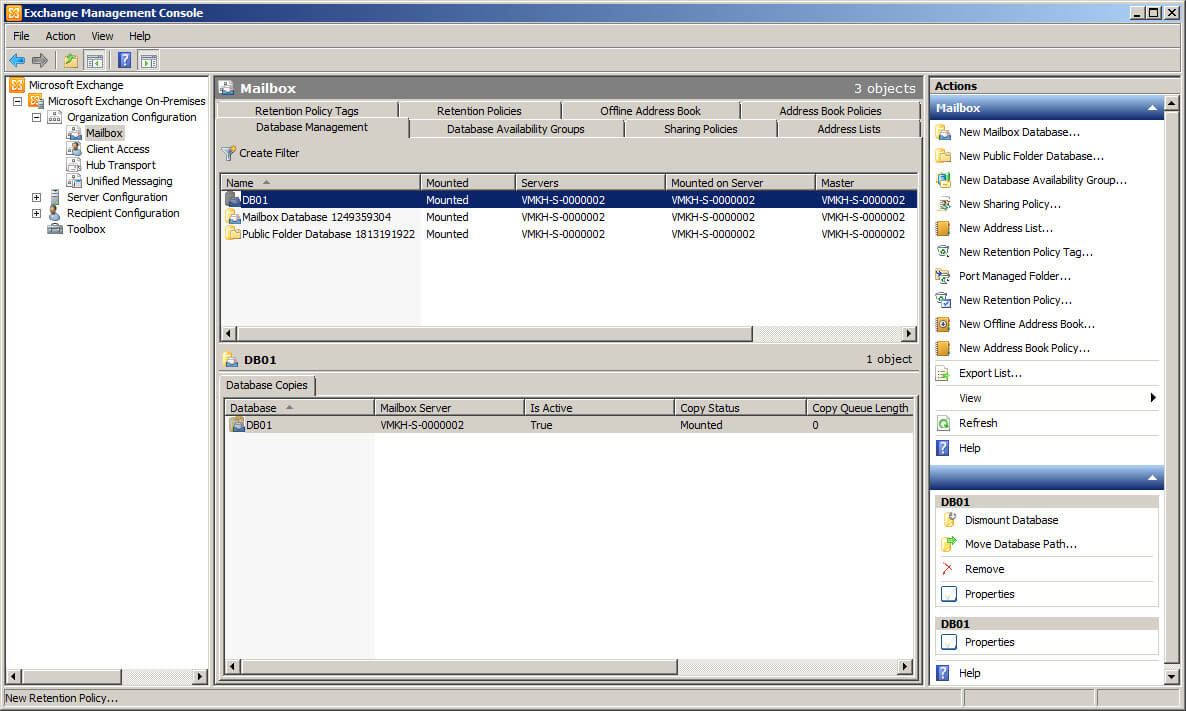

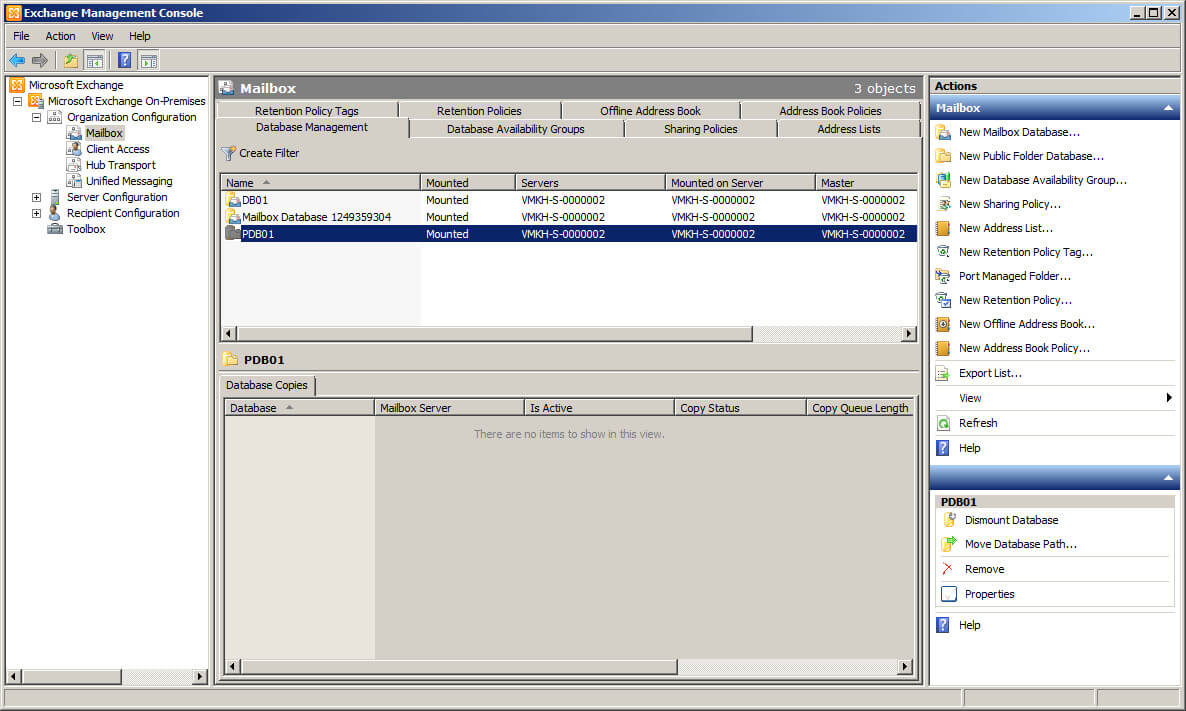

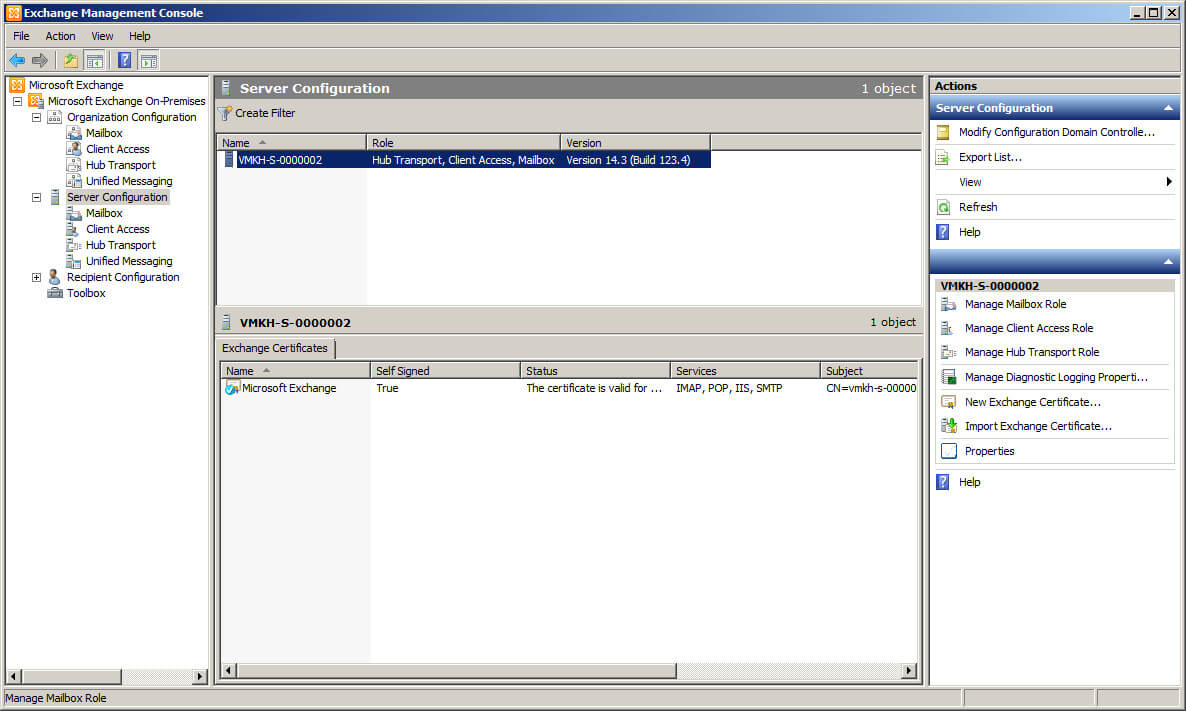

Переходим на сервер с установленным Exchange Server 2010 и запускаем Exchange Management Console.

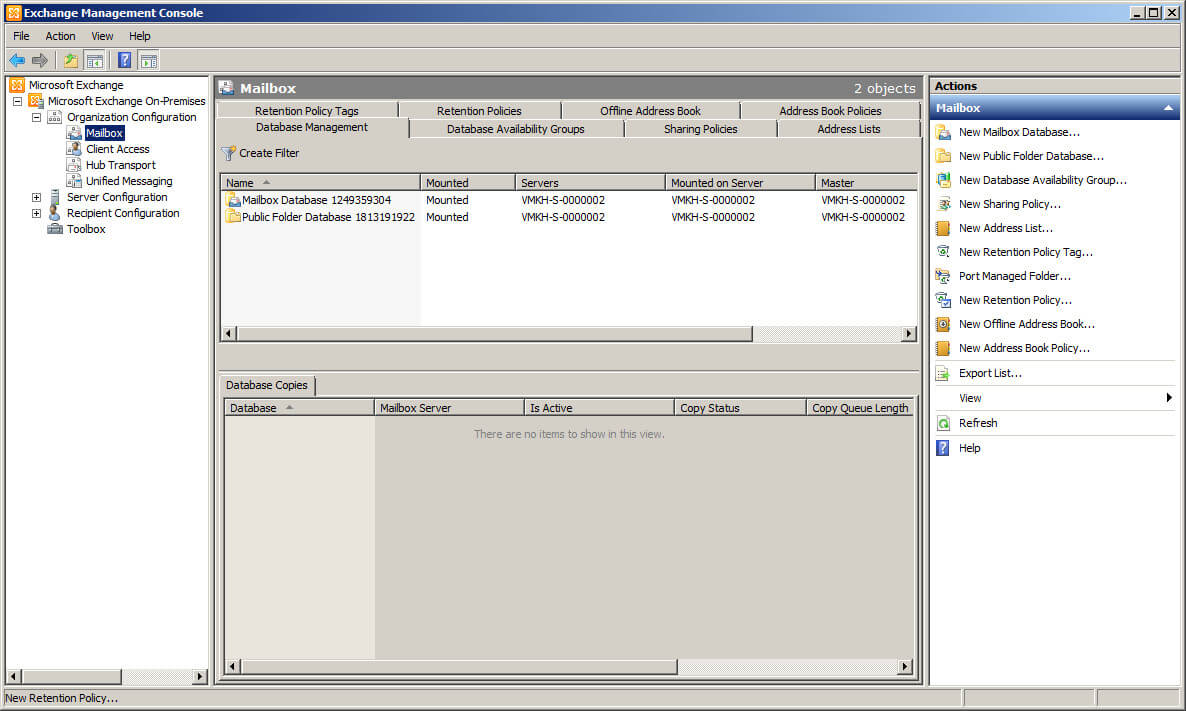

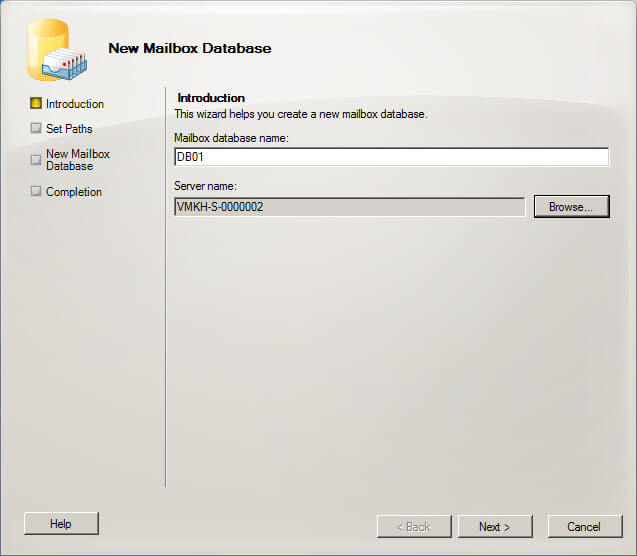

Создадим базу данных для почтовых ящиков.

В разделе “Organization Configuration” переходим в подраздел “Mailbox” и выбираем вкладку “Database Management”. Затем справа нажимаем на кнопку “New Mailbox Database”.

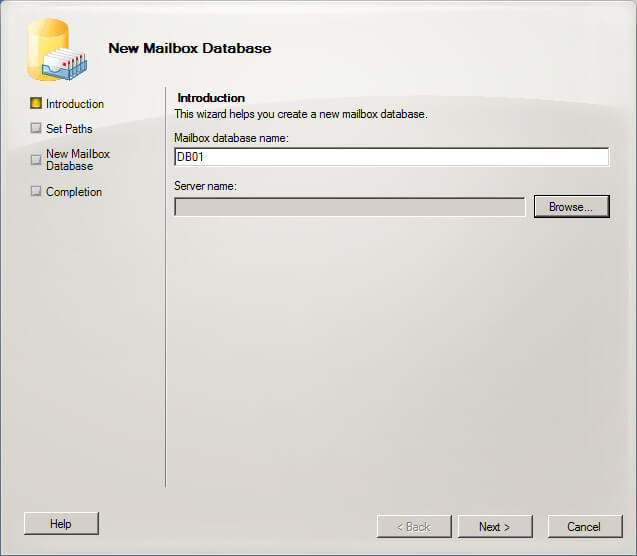

Далее необходимо указать имя для новой базы данных и выбрать сервер Exchange с ролью “Mailbox”.

Указываем имя для базы данных и нажимаем на кнопку “Browse”.

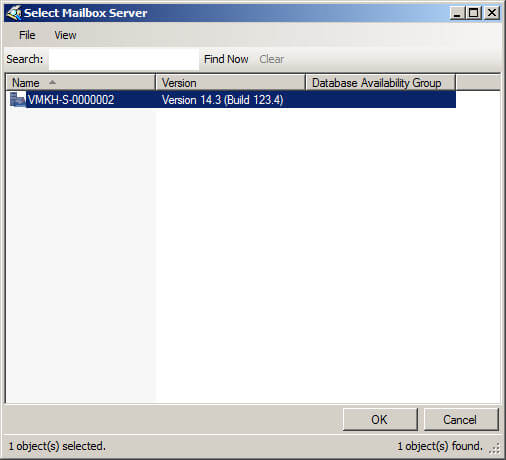

Выбираем сервер Exchange с ролью “Mailbox” и нажимаем на кнопку “OK”.

После того, как свободные поля будут заполнены, нажимаем на кнопку “Next”.

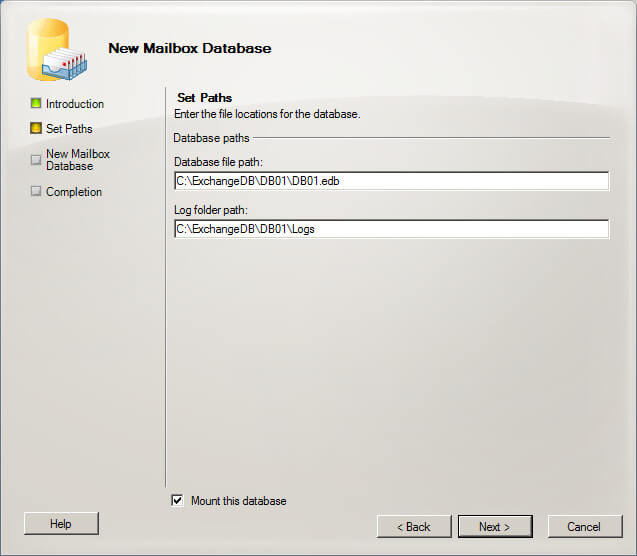

Теперь необходимо указать в какой папке будет храниться база данных почтовых ящиков и ее логи. Обратите внимание, вам нужно предварительно создать папки на сервере, в которых вы планируете хранить базу данных и ее логи. Кроме того, лучше хранить базу на диске, специально выделенном под эту задачу.

В поле “Database file path” указываем папку в которой будет храниться база данных.

В поле “Log folder path” указываем папку в которой будут храниться логи базы данных.

Ставим галочку “Mount this database” и нажимаем на кнопку “Next”.

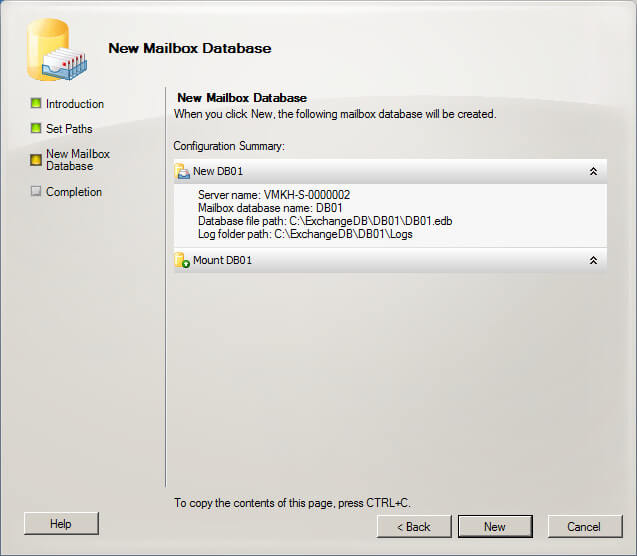

Все готово для созднаия новой базы данных почтовых ящиков.

Нажимаем на кнопку “New”.

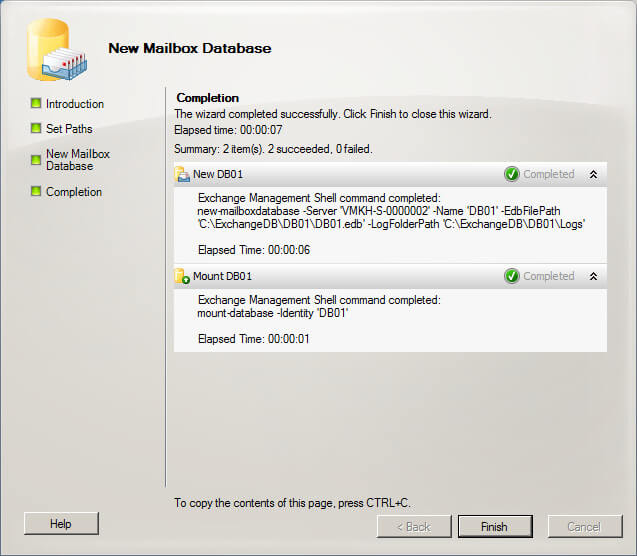

Создание базы данных почтовых ящиков завершено.

Нажимаем на кнопку “Finish”.

В разделе “Organization Configuration” переходим в подраздел “Mailbox” и выбираем вкладку “Database Management”.

Далее выбираем новую базу данных и справа нажимаем на кнопку “Properties”.

Переходим на вкладку “Limits”. В разделе “Storage Limts” вы можете настроить максимально допустимый размер почтовых ящиков, а также время хранения удаленных почтовых ящиков и писем.

Указываем необходимые значения и нажимаем на кнопку “OK”.

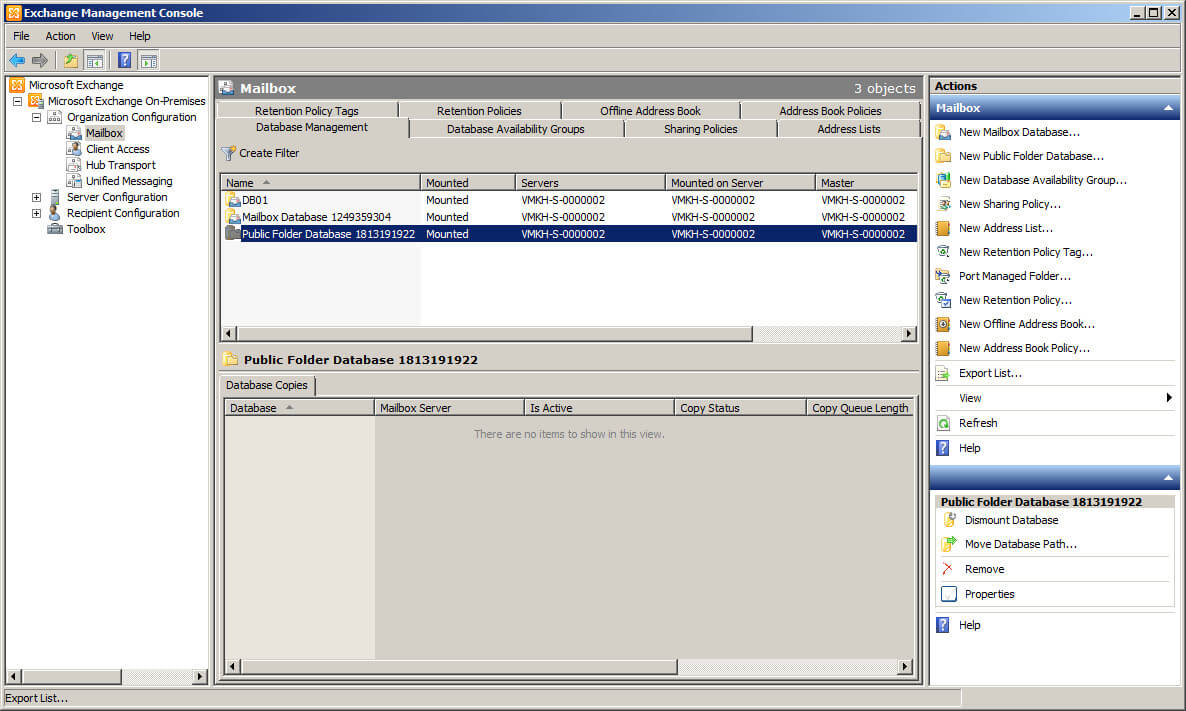

Теперь настроим базу данных общих папок.

В разделе “Organization Configuration” переходим в подраздел “Mailbox” и выбираем вкладку “Database Management”.

Далее выбираем базу данных общих папок и справа нажимаем на кнопку “Properties”.

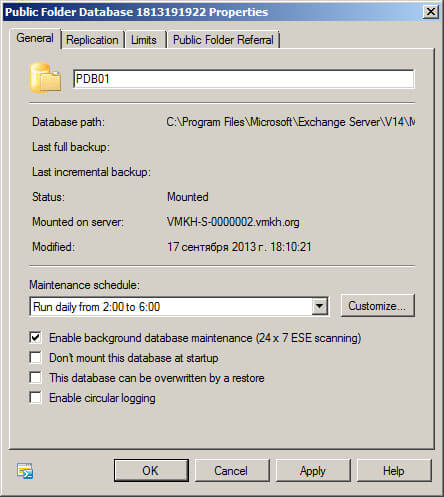

На вкладке “General” указываем новое имя базы данных общих папок.

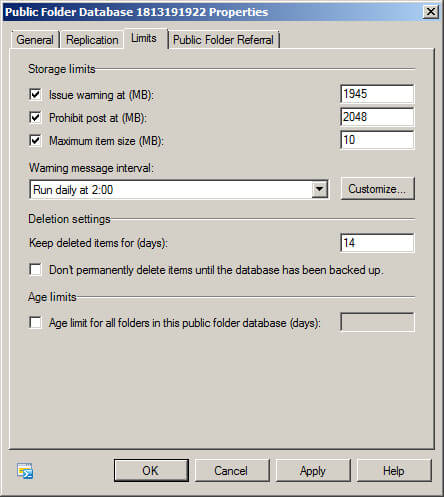

Переходим на вкладку “Limits”. В разделе “Storage Limts” вы можете настроить максимально допустимый размер общих папок, а также время хранения удаленных писем.

Указываем необходимые значения и нажимаем на кнопку “OK”.

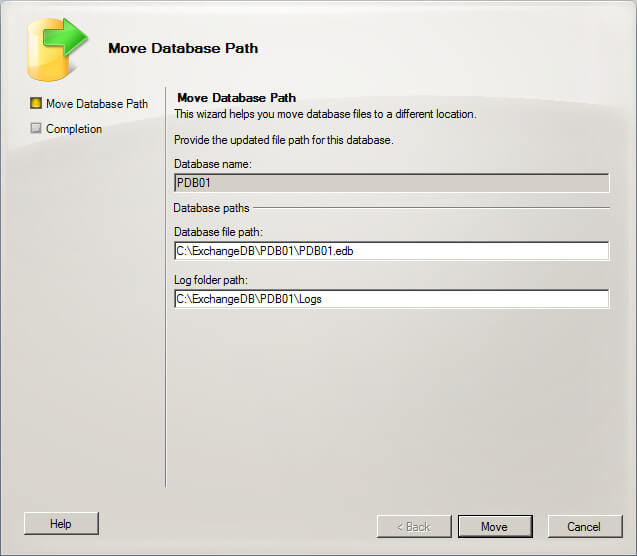

Теперь перенесем базу данных общих папок и ее логи в отдельную папку.

Обратите внимание, вам нужно предварительно создать папки на сервере, в которых вы планируете хранить базу данных общих папок и ее логи. Кроме того, лучше хранить базу на диске, специально выделенном под эту задачу.

В поле “Database file path” указываем папку в которой будет храниться база данных.

В поле “Log folder path” указываем папку в которой будут храниться логи базы данных.

Нажимаем на кнопку “Move”.

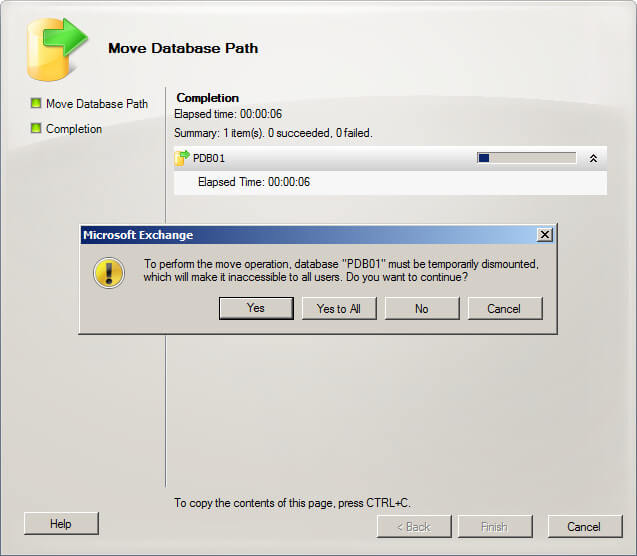

Далее Exchange Server запросит подтверждение на временное отключение базы данных общих папок. Таким образом база данных будет временно не доступна для пользователей.

Нажимаем на кнопку “Yes to All”.

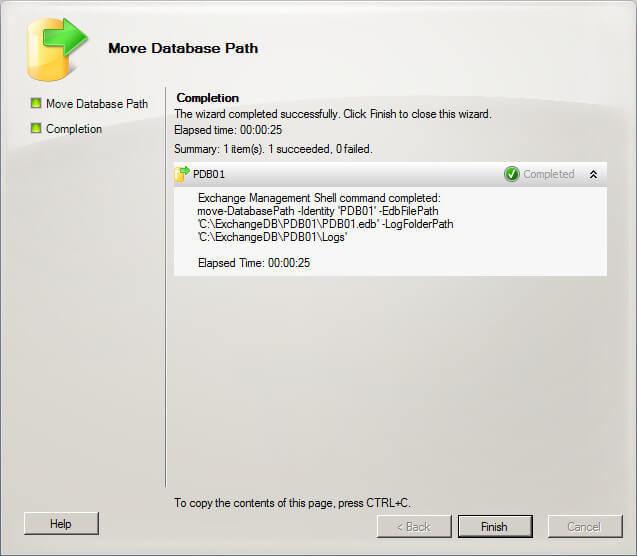

Перемещение базы данных общих папок и ее логов завершено.

Нажимаем на кнопку “Finish”.

Теперь добавим доверенный домен.

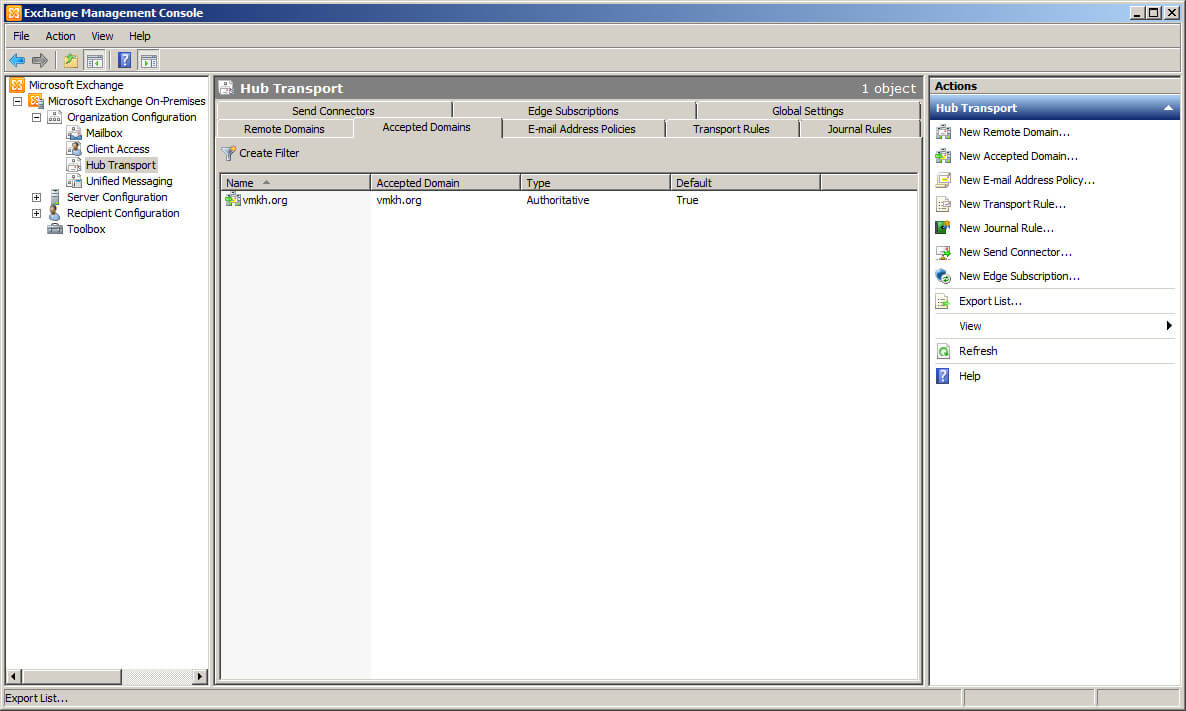

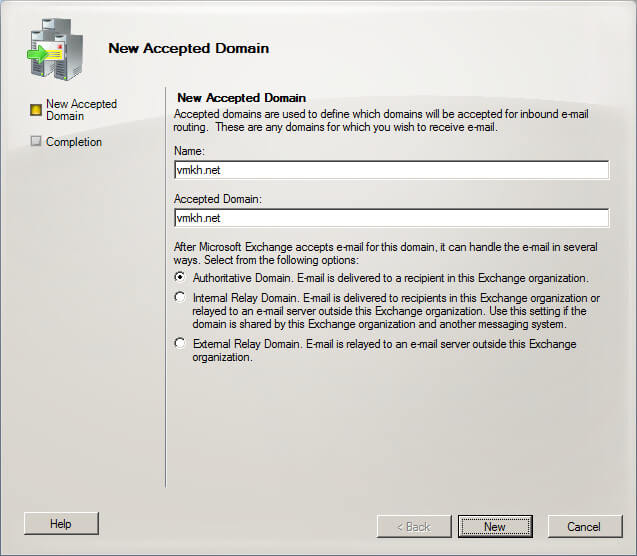

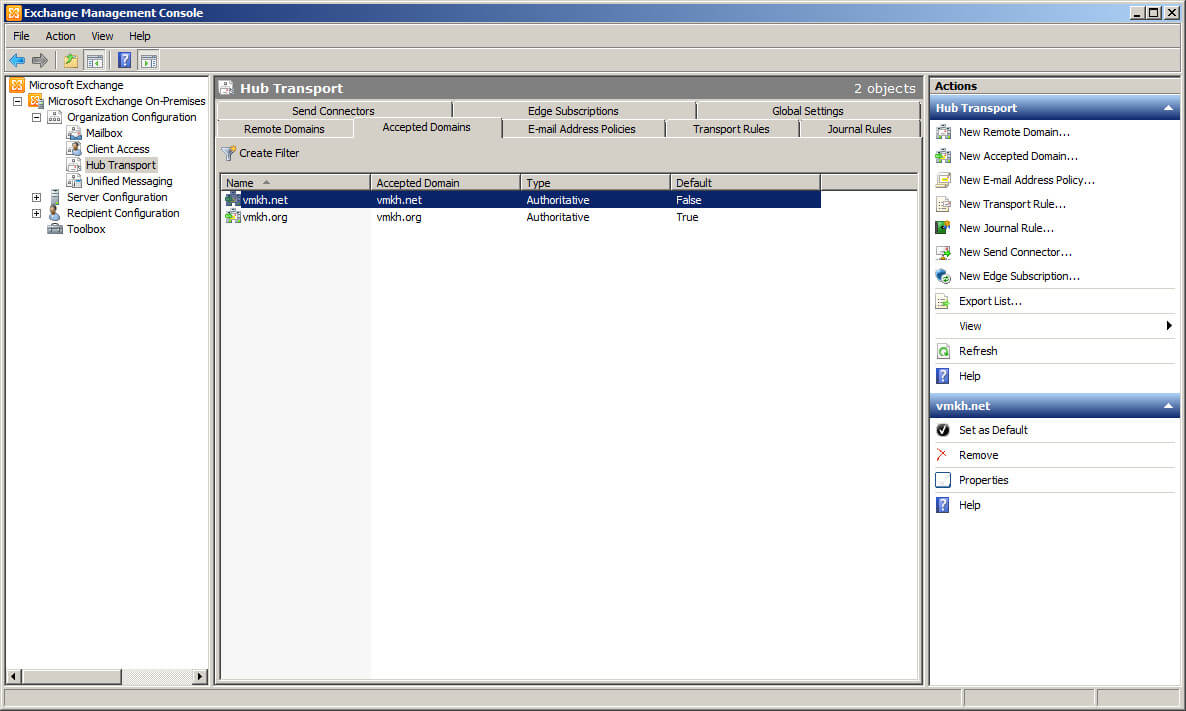

В разделе “Organization Configuration” переходим в подраздел “Hub Transport” и выбираем вкладку “Accepted Domains”. Затем справа нажимаем на кнопку “New Accepted Domain”.

Указываем домен и выбираем “Authoritative Domain. E-mail is delivered to a recipient in this Exchange organization”.

Нажимаем на кнопку “New”.

Добавление доверенного домена завершено.

Нажимаем на кнопку “Finish”.

После того как домен будет добавлен, он появится на вкладке “Accepted Domains”.

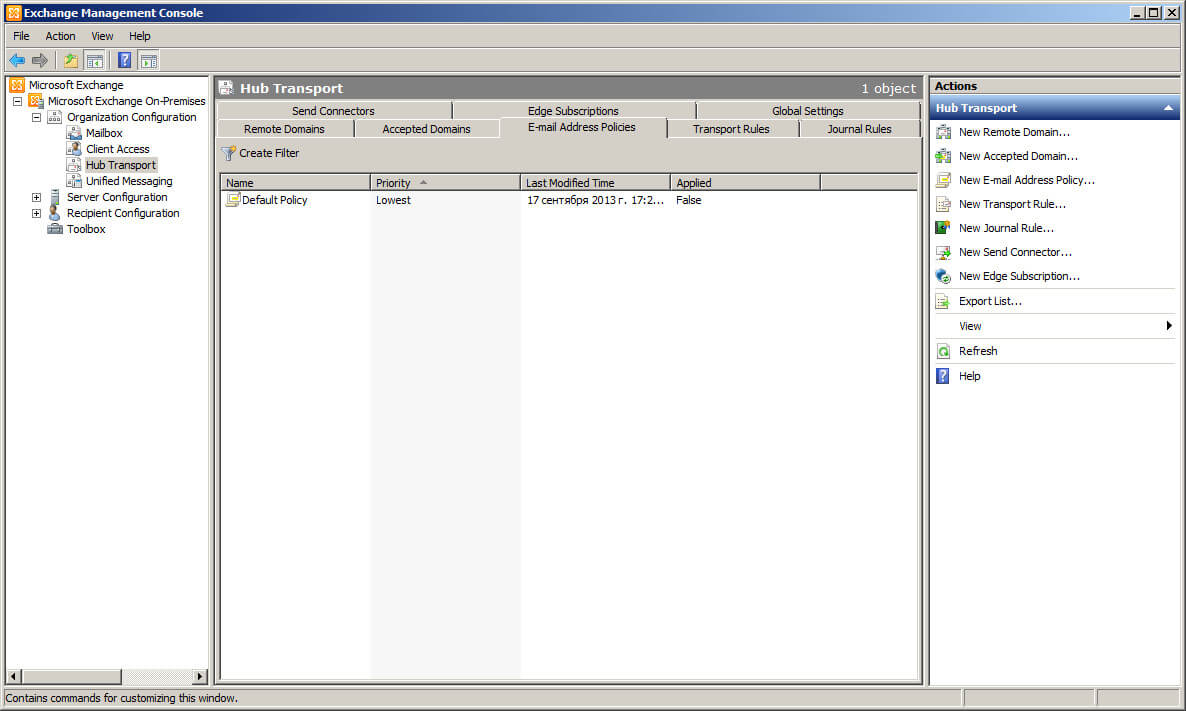

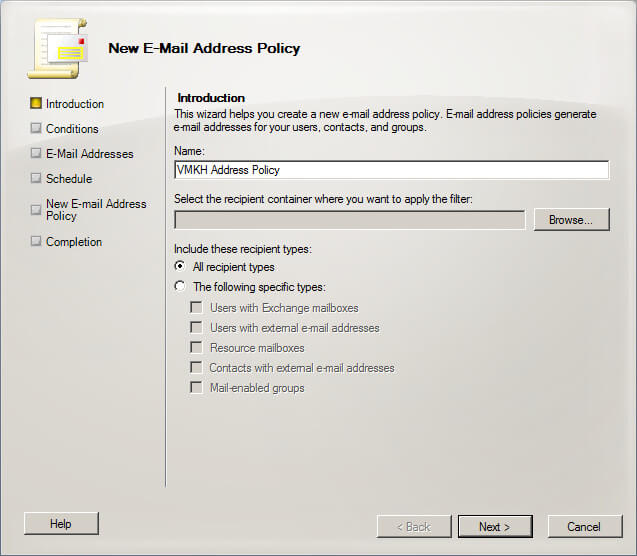

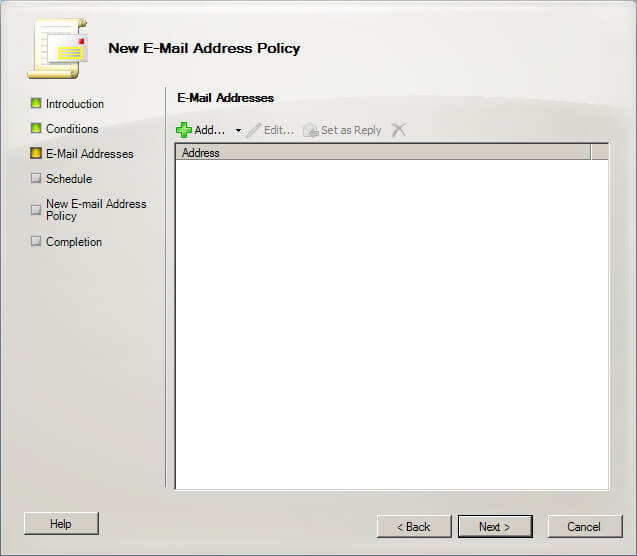

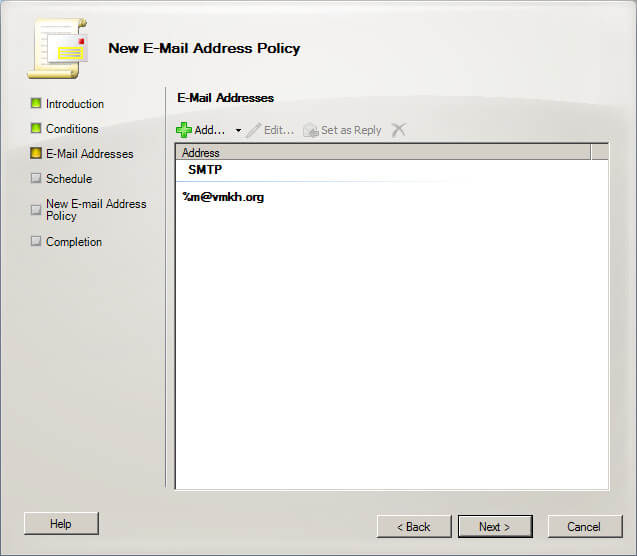

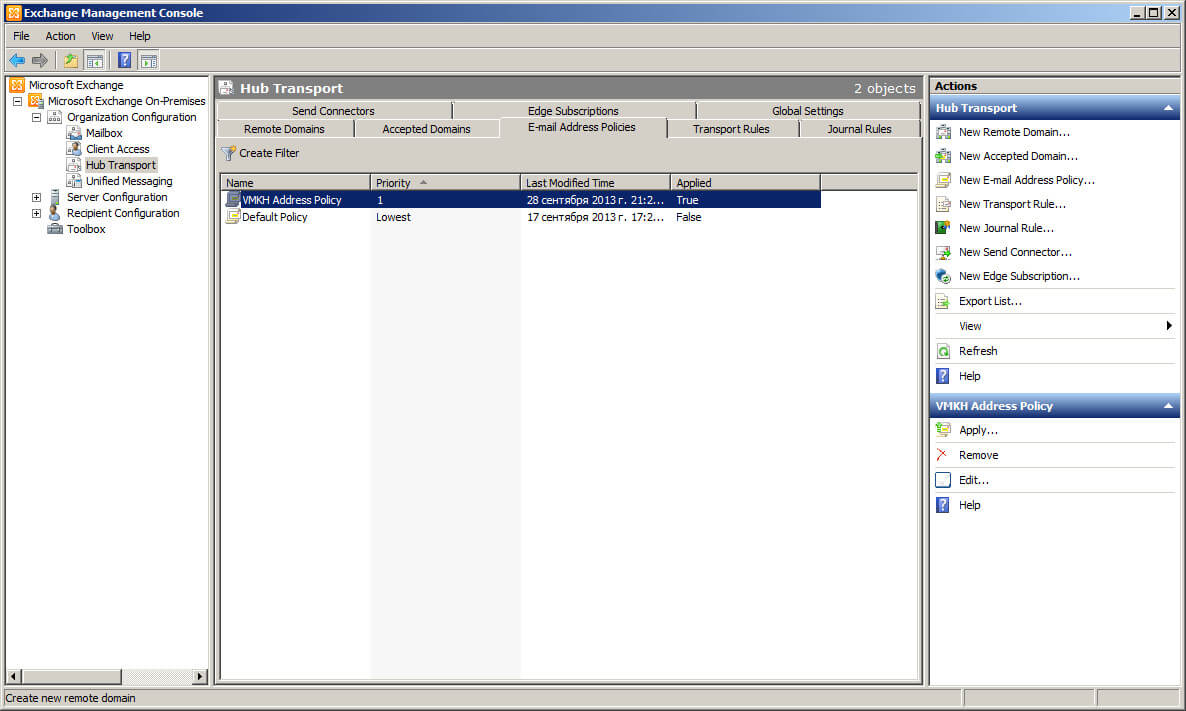

Теперь необходимо создать политику по формированию почтовых адресов.

В разделе “Organization Configuration” переходим в подраздел “Hub Transport” и выбираем вкладку “E-mail Address Policies”, затем справа нажимаем на кнопку “New E-mail Address Policy”.

Далее необходимо указать имя для новой политики и выбрать на кого она будет применяться.

Указываем имя для политики по формированию почтовых адресов и нажимаем на кнопку “Browse”.

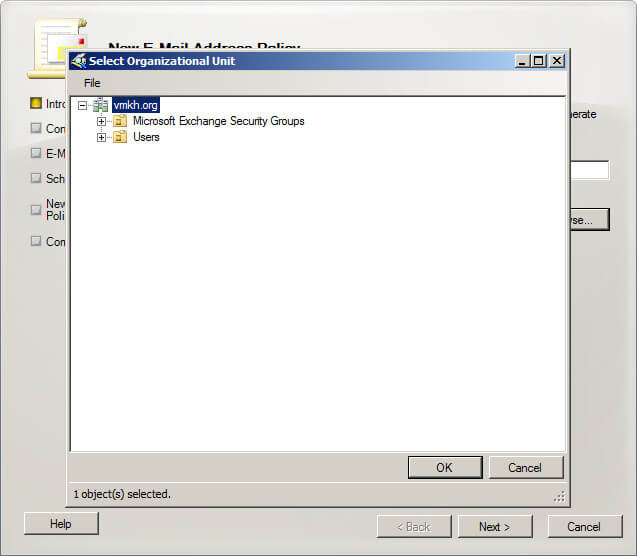

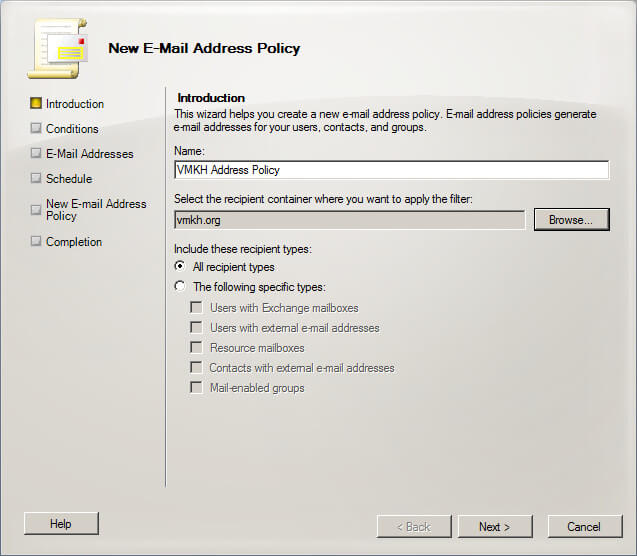

В данном руководстве политика по формированию почтовых адресов будет применяться на весь домен.

Выбираем домен и нажимаем на кнопку “OK”.

После того, как свободные поля будут заполнены, выбираем “All recipient types” и нажимаем на кнопку “Next”.

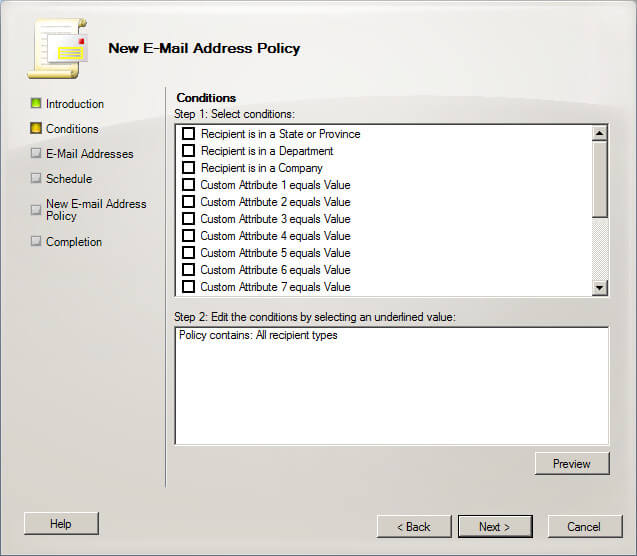

Далее оставляем настройки без изменений и нажимаем на кнопку “Next”.

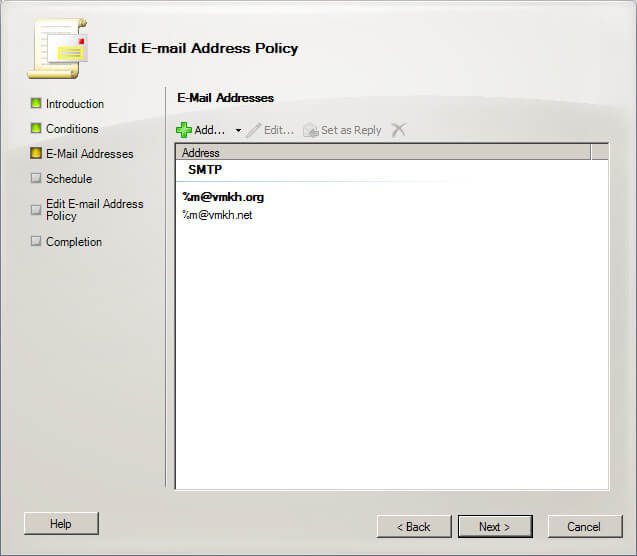

Теперь необходимо определить, как будут формироваться почтовые адреса в вашей организации. В данном руководстве почтовые адреса будут формироваться на основе “Alias”.

Нажимаем на кнопку “Add”.

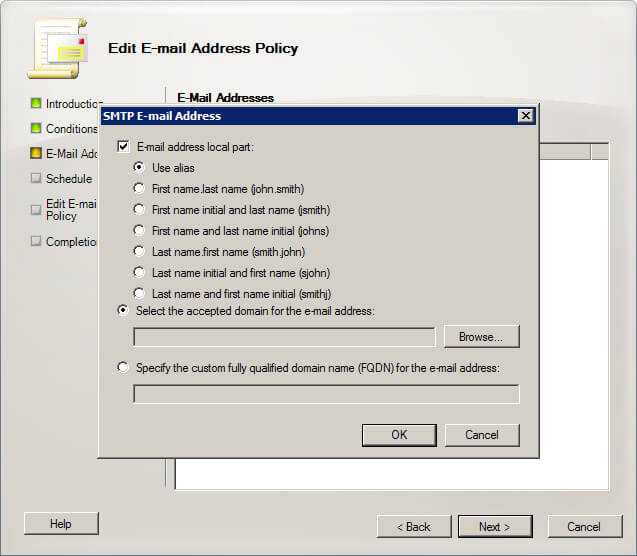

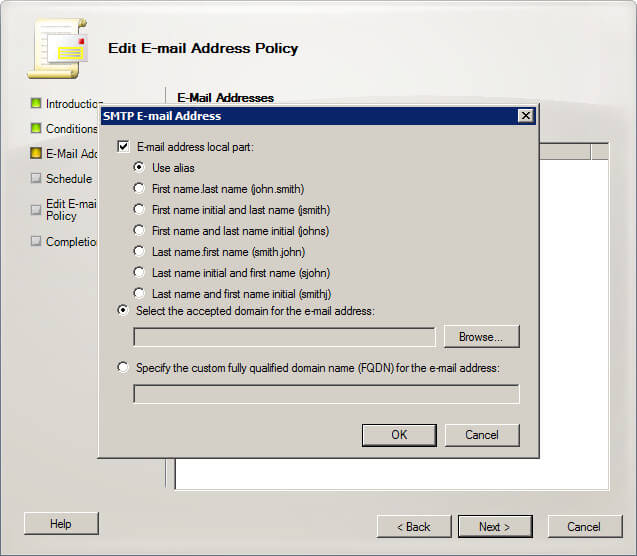

Выбираем “Use alias”, затем в разделе “Select the accepted domain for the e-mail address” нажимаем на кнопку “Browse”.

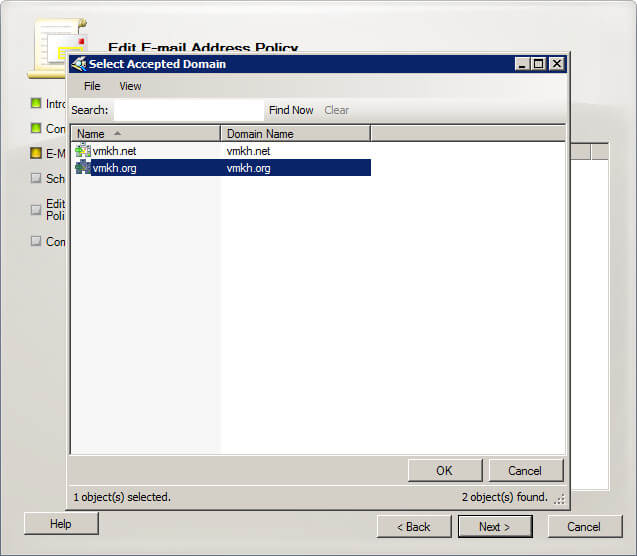

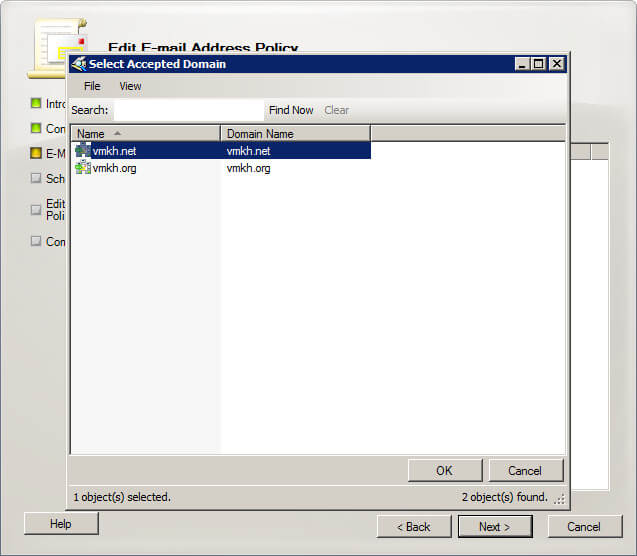

Выбираем основной домен и нажимаем на кнопку “OK”.

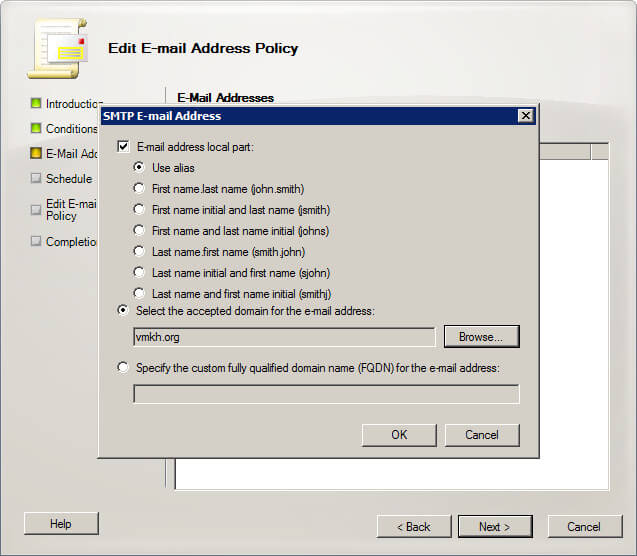

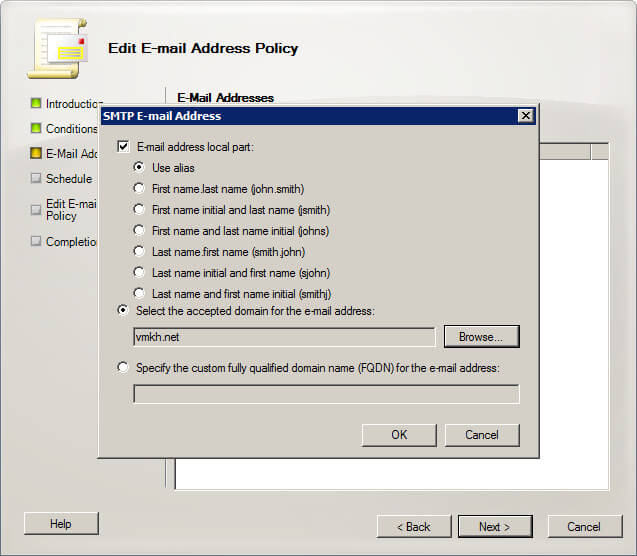

Основной домен выбран, нажимаем на кнопку “OK”.

Теперь добавим второй домен для того чтобы у пользователей была возможность принимать почту и по второму доменному имени.

Нажимаем на кнопку “Add”.

Выбираем “Use alias”, затем в разделе “Select the accepted domain for the e-mail address” нажимаем на кнопку “Browse”.

Выбираем второй домен и нажимаем на кнопку “OK”.

Второй домен выбран, нажимаем на кнопку “OK”.

После того как вы определили, как будут формироваться почтовые адреса в вашей организации нажимаем на кнопку “Next”.

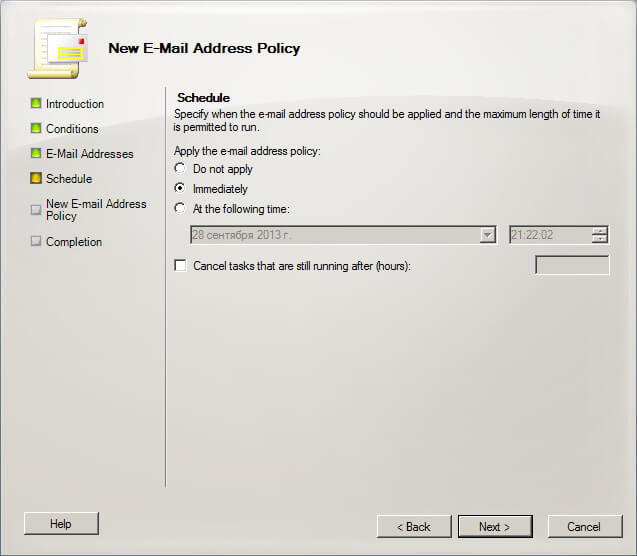

Далее необходимо выбрать, когда политика будет запущена.

Выбираем “Immediately” и нажимаем на кнопку “Next”.

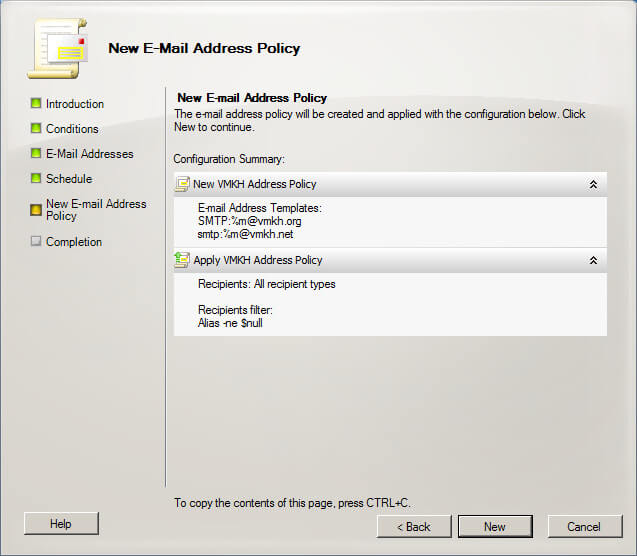

Все готово для создания политики по формированию почтовых адресов.

Нажимаем на кнопку “New”.

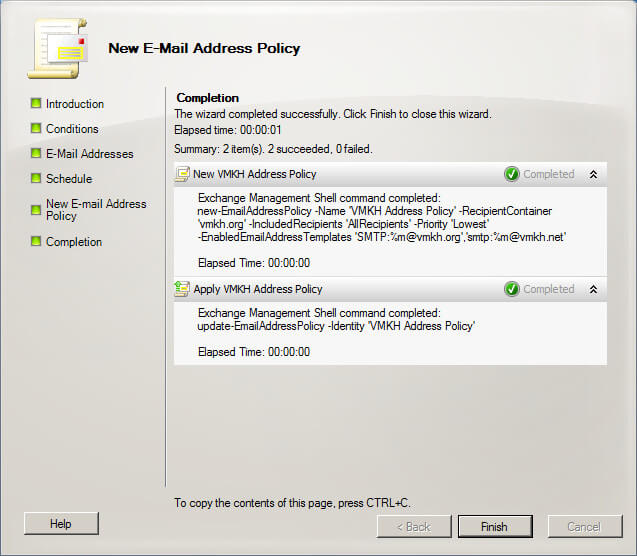

Создание политики по формирование почтовых адресов завершено.

Нажимаем на кнопку “Finish”.

После того как политика будет добавлена, она появится на вкладке “E-mail Address Policies”.

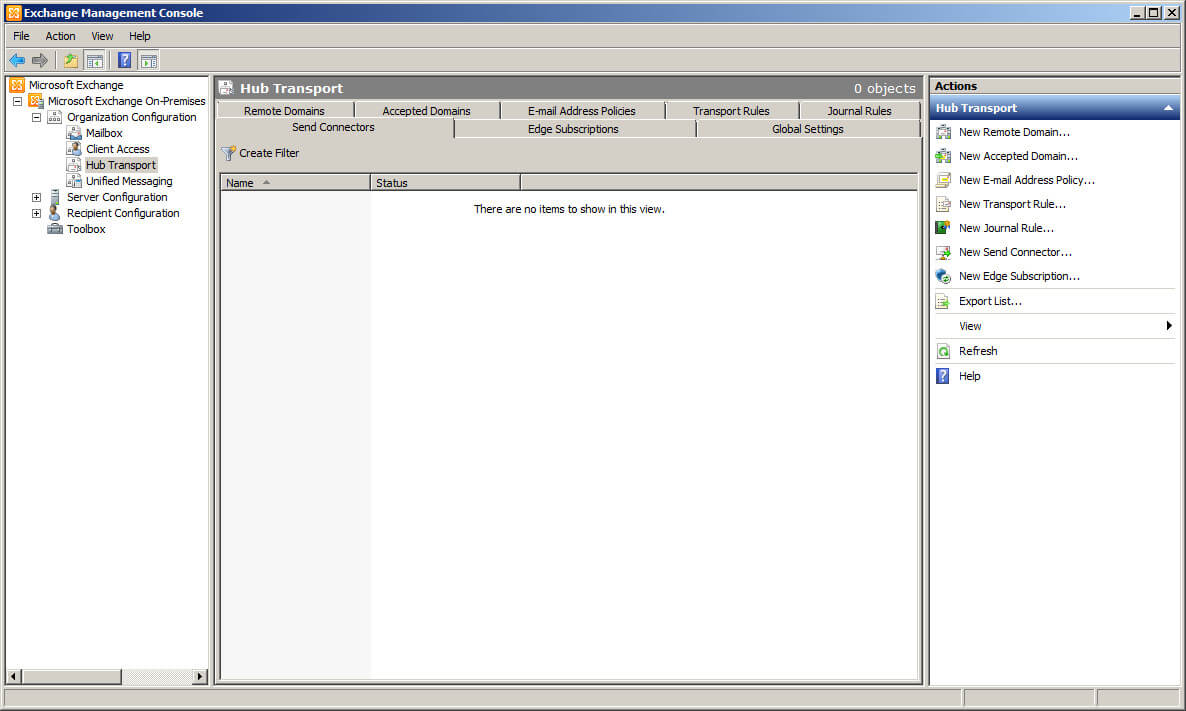

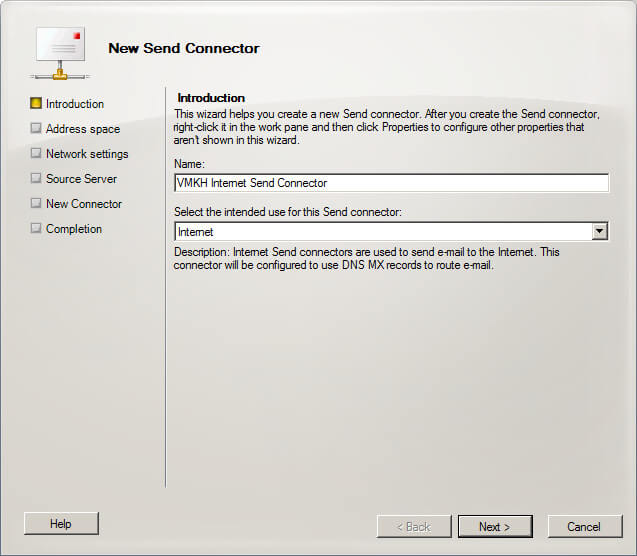

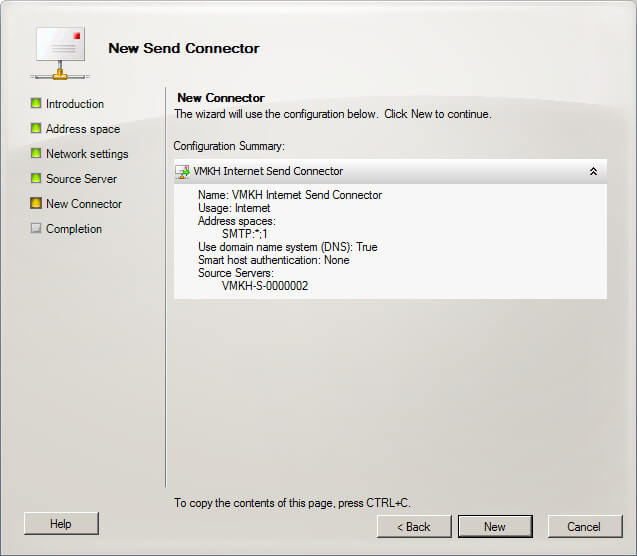

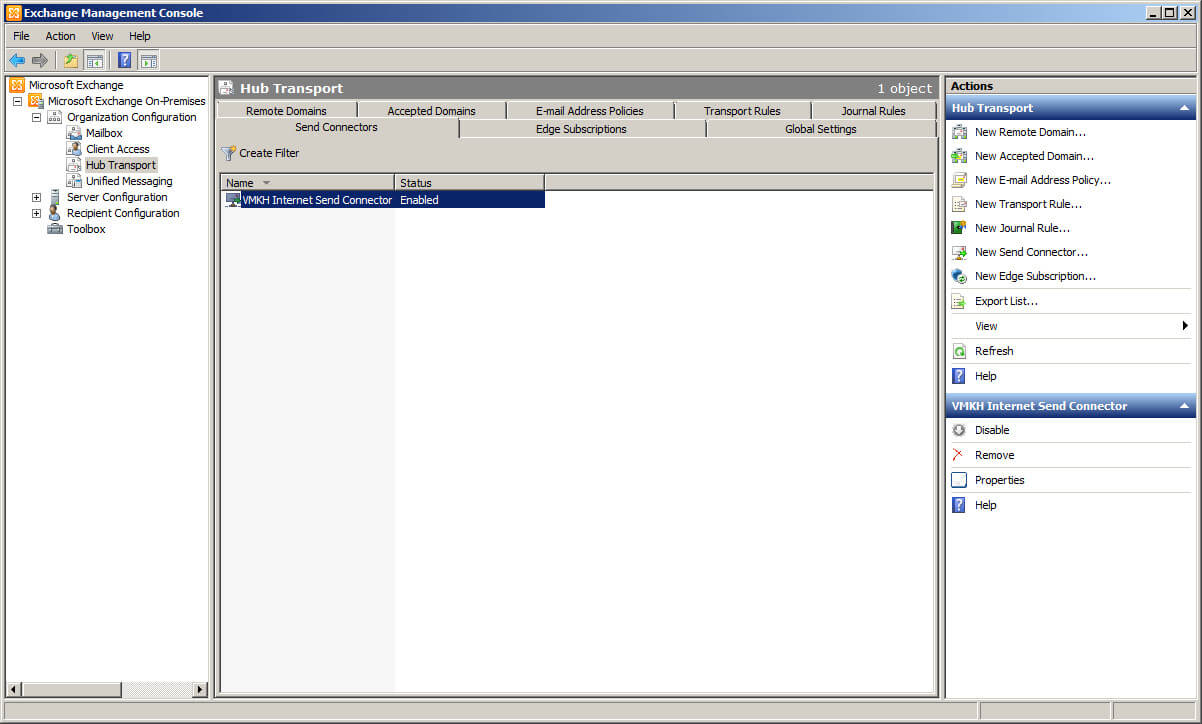

Теперь необходимо создать коннектор отправки для возможности отправлять почту за пределы организации.

В разделе “Organization Configuration” переходим в подраздел “Hub Transport” и выбираем вкладку “Send Connectors”. Затем справа нажимаем на кнопку “New Send Connector”.

Указываем имя для нового коннектора отправки и в разделе “Select the intended use for this Send connector” выбираем “Internet”.

Нажимаем на кнопку “Next”.

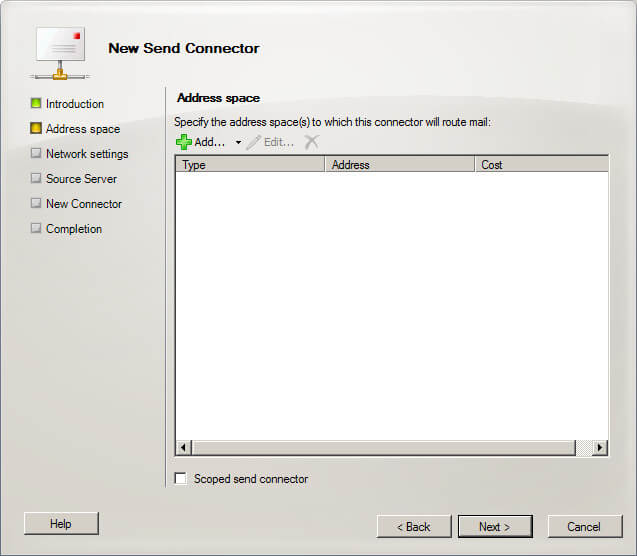

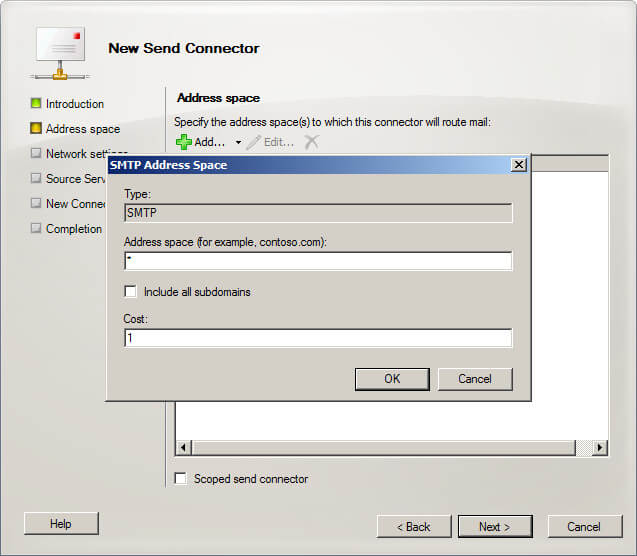

Далее необходимо указать для каких доменов будет работать новый коннектор.

Нажимаем на кнопку “Add”.

В поле “Address space” указываем “*”. Таким образом, новый коннектор отправки будет обрабатывать все домены кроме вашего.

Нажимаем на кнопку “OK”.

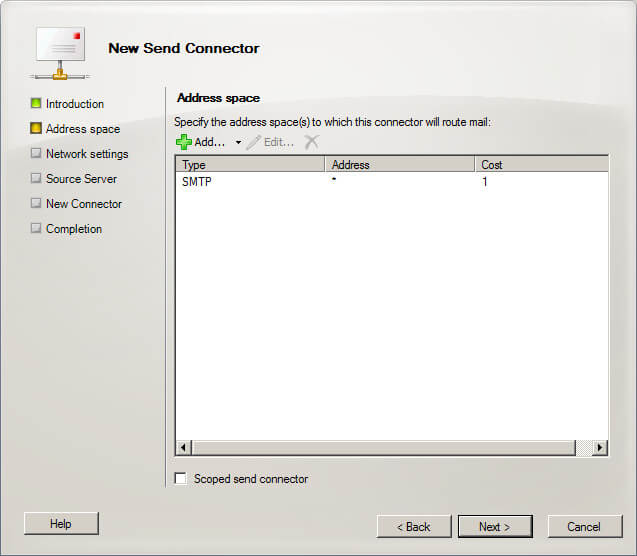

После того как вы указали для каких доменов будет работать новый коннектор, нажимаем на кнопку “Next”.

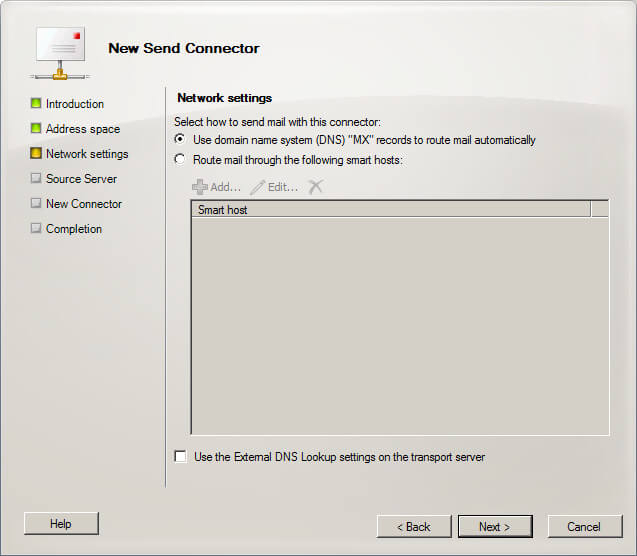

В данном примере отправка почты будет осуществляться согласно MX записям.

Выбираем “Use domain name system (DNS) “MX” records to route mail automatically”.

Нажимаем на кнопку “Next”.

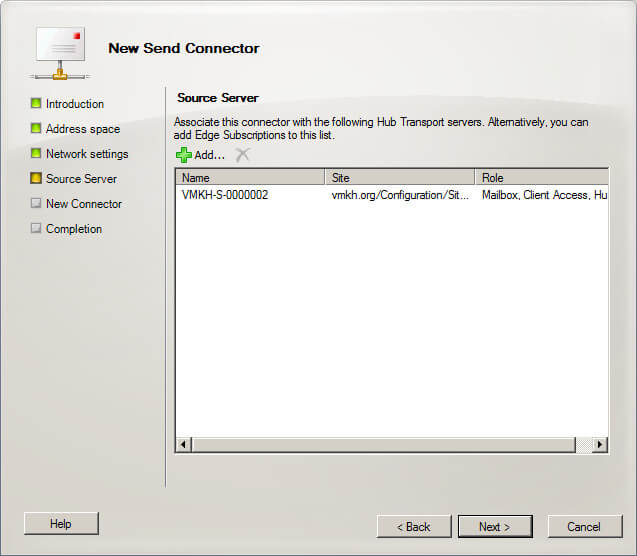

Далее нужно указать на каком сервере Exchange будет создан коннектор отправки.

Нажимаем на кнопку “Next”.

Все готово для создания коннектора отправки.

Нажимаем кнопку “New”.

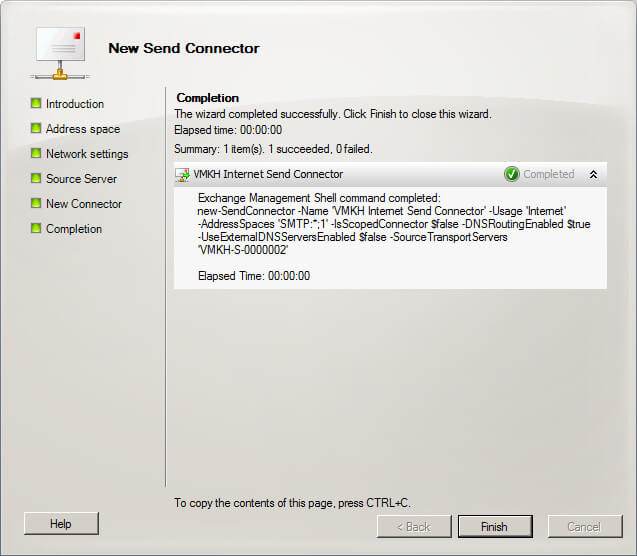

Создание коннектора отправки завершено.

Нажимаем на кнопку “Finish”.

Далее выбираем новый коннектор отправки и справа нажимаем на кнопку “Properties”.

На вкладке “General” в поле “Specify the FQDN this connector will provide in response to HELO or EHLO” указываем имя по которому ваш почтовый сервер доступен из сети Интернет.

В поле “Maximum message size” вы можете настроить максимально допустимый размер почтовых вложений для отправки.

Нажимаем на кнопку “OK”.

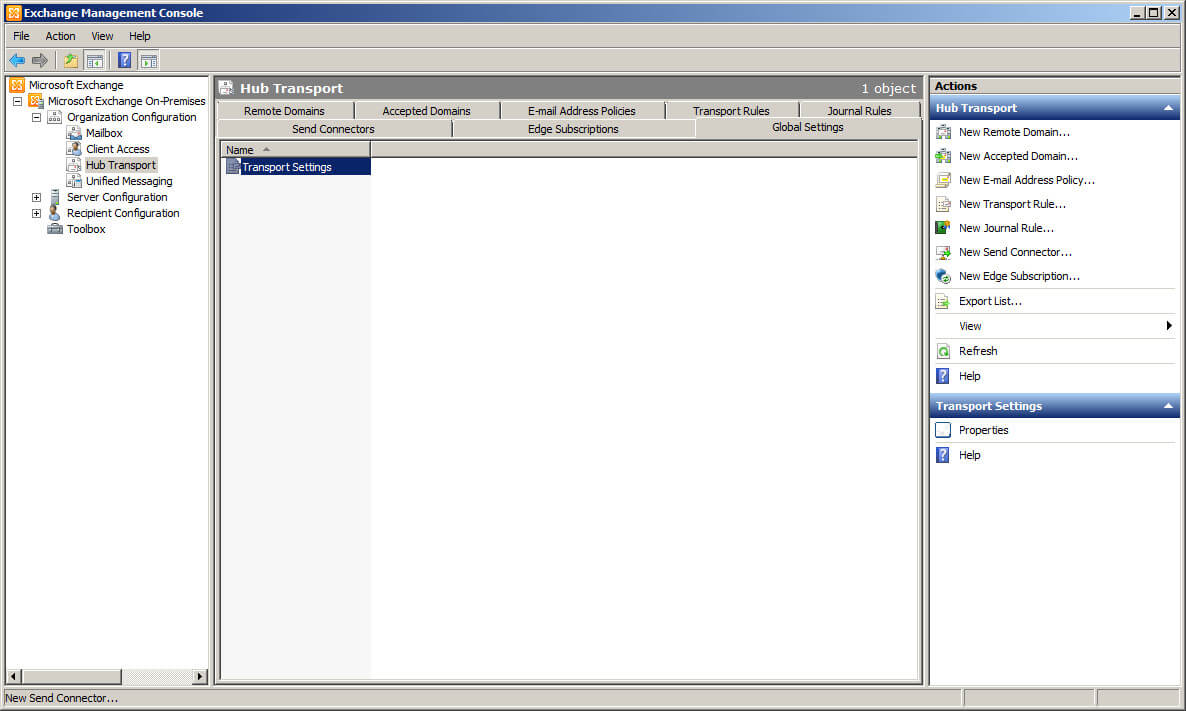

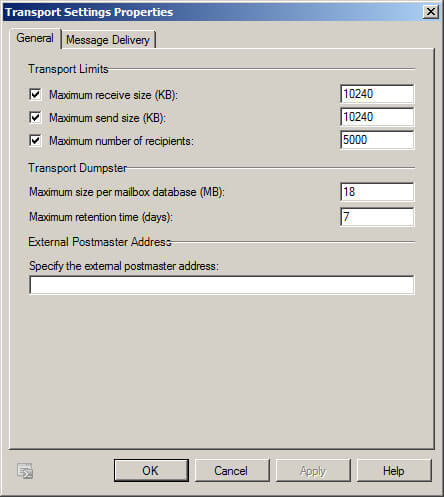

Теперь посмотрим настройки транспорта.

В разделе “Organization Configuration” переходим в подраздел “Hub Transport” и выбираем вкладку “Global Settings”.

Далее выбираем “Transport Settings” и справа нажимаем на кнопку “Properties”.

На вкладке “General”, в разделе “Transport Limts” вы можете настроить максимально допустимый размер почтовых вложений для отправки и приема.

Указываем необходимые значения и нажимаем на кнопку “OK”.

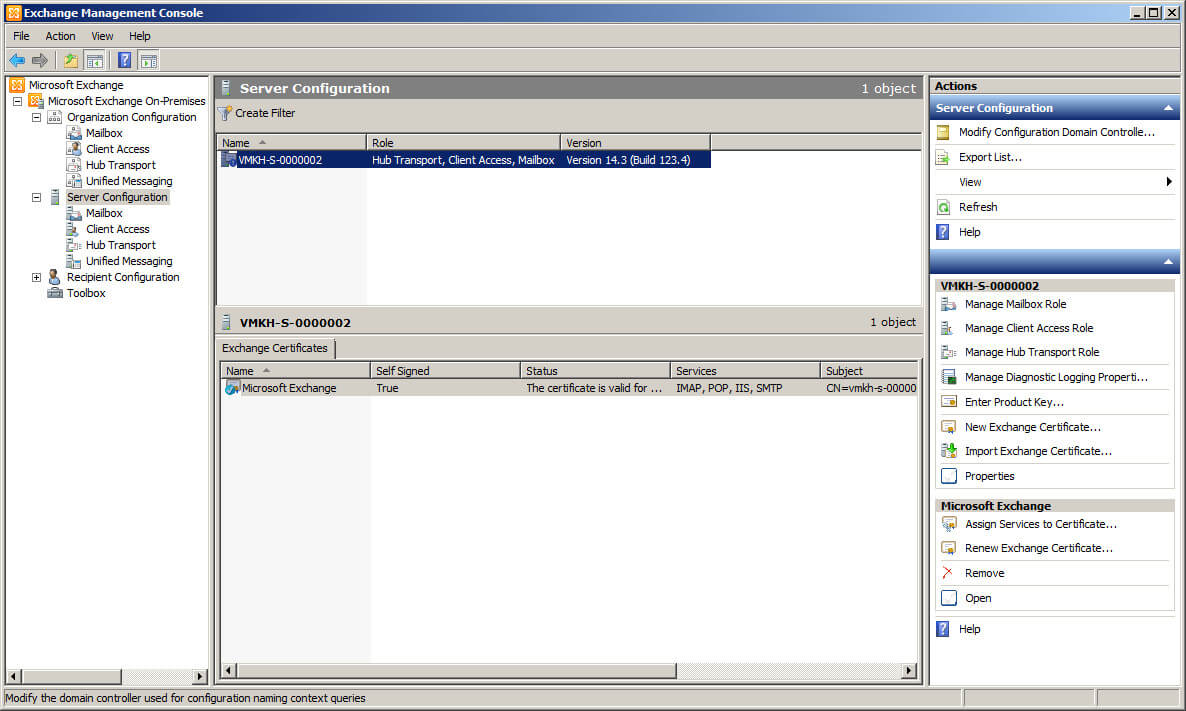

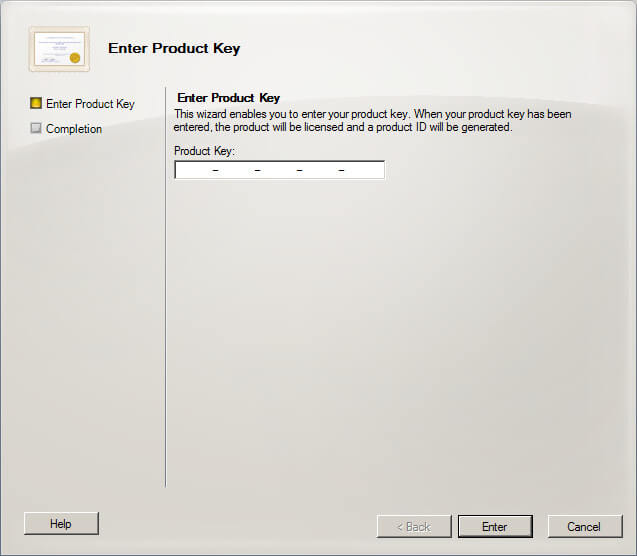

Теперь необходимо указать лицензионный ключ Exchange Server 2010.

В разделе “Server Configuration” выбираем сервер Exchange и справа нажимаем на кнопку “Enter Product Key”.

Указываем лицензионный ключ Exchange Server 2010 и нажимаем на кнопку “Enter”.

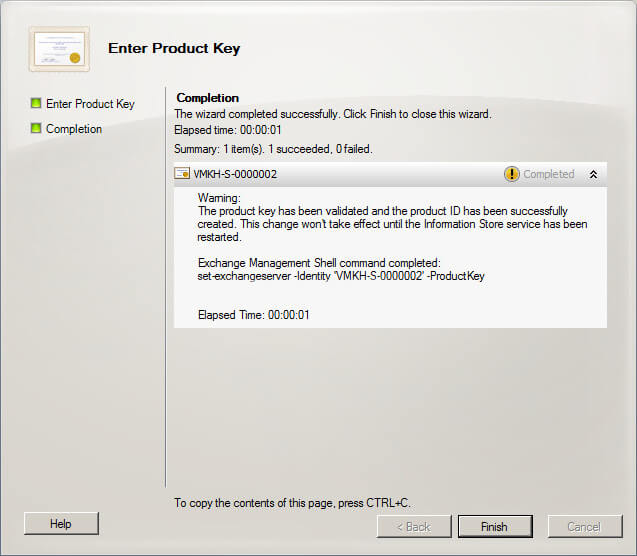

Лицензионный ключ Exchange Server 2010 принят.

Нажимаем на кнопку “Finish”.

Далее необходимо открыть веб-браузер и перейти в панель управления хостингом, к которому привязано ваше доменное имя. В этом руководстве в качестве панели управления хостингом используется “cPanel”.

Укажите полученный при покупке хостинга логин и пароль.

Далее нужно прописать A-записи в панели управления хостинга.

Переходим в панель управления хостингом, к которому привязано ваше доменное имя.

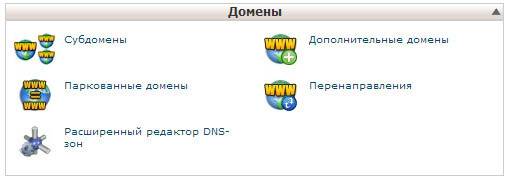

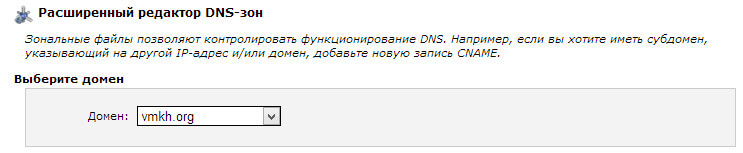

В разделе “Домены” необходимо выбрать пункт “Расширенный редактор DNS-зон”.

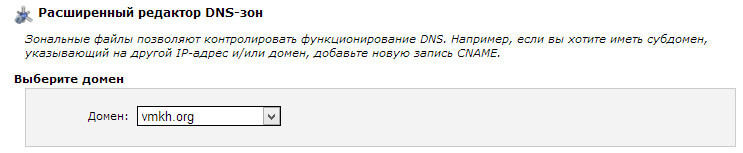

Далее в поле домен необходимо указать домен для которого будут настраиваться A-записи.

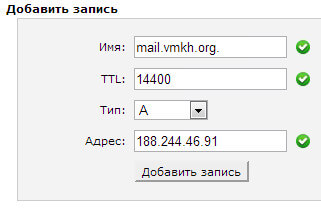

В разделе “Добавить запись” указываем имя, TTL, тип и IP-адрес. Обратите внимание в поле “IP-адрес” вам нужно указать IP по которому ваш почтовый сервер доступен из сети Интернет.

После того как поля будут заполнены нажимаем на кнопку “Добавить запись”.

Добавляем еще одну A-запись.

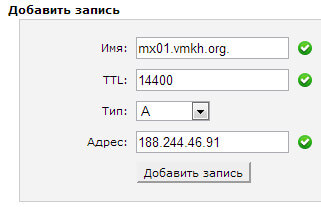

В разделе “Добавить запись” указываем имя, TTL, тип и IP-адрес. Обратите внимание в поле “IP-адрес” вам нужно указать IP по которому ваш почтовый сервер доступен из сети Интернет.

После того как поля будут заполнены нажимаем на кнопку “Добавить запись”.

Добавляем еще одну A-запись.

В разделе “Добавить запись” указываем имя, TTL, тип и IP-адрес. Обратите внимание в поле “IP-адрес” вам нужно указать IP по которому ваш почтовый сервер доступен из сети Интернет.

После того как поля будут заполнены нажимаем на кнопку “Добавить запись”.

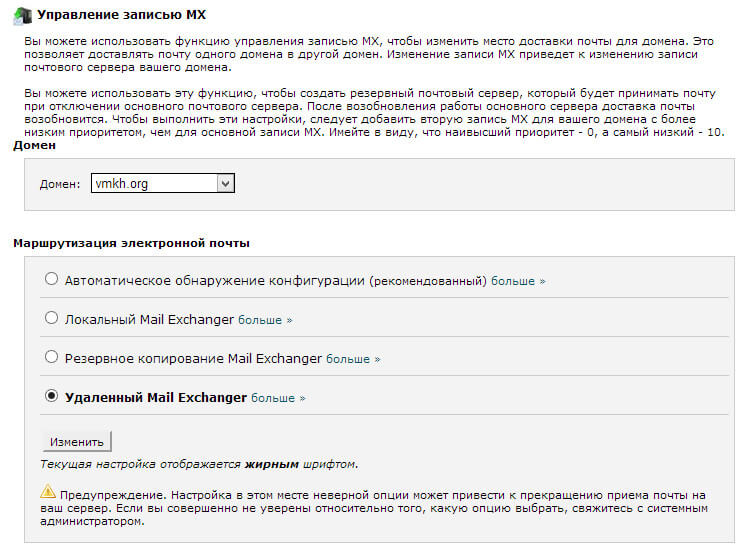

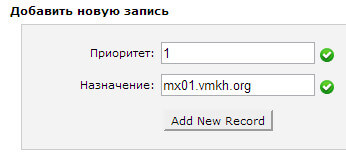

Далее нужно прописать MX-записи в панели управления хостинга.

Возвращаемся в панель управления хостингом.

В разделе “Почта” необходимо выбрать пункт “Запись MX”.

Далее в поле домен необходимо указать домен для которого будут настраиваться записи MX. Затем в пункте “Маршрутизация электронной почты” нужно выбрать “Удаленный Mail Exchanger” и нажать на кнопку “Изменить”.

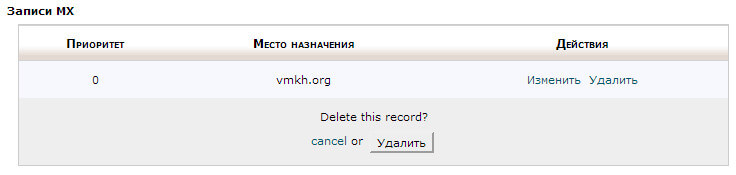

Теперь удаляем все старые записи MX в разделе “Записи MX”.

Выбираем запись и нажимаем на кнопку “Удалить”.

Далее вам нужно сделать запрос вашему Интернет-провайдеру на создание PTR-записи для вашего внешнего IP-адреса, по которому ваш почтовый сервер доступен из сети Интернет. Это необходимо для того, чтобы ваш IP-адрес преобразовывался в имя. В данном примере IP 188.244.46.91 преобразовывался в имя mail.vmkh.org.

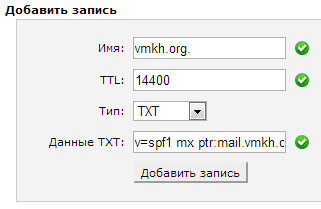

Теперь нужно создать SPF (Sender Policy Framework) и прописать ее значение в TXT-запись.

Благодаря SPF можно проверить, не подделан ли домен отправителя. SPF позволяет указать список серверов способных отправлять почтовые сообщения от имени вашего домена.

Создать SPF можно при помощи “SPF Wizard”.

Возвращаемся в раздел “Расширенный редактор DNS-зон”.

В разделе “Домены” необходимо выбрать пункт “Расширенный редактор DNS-зон”.

Далее в поле домен необходимо указать домен для которого будут настраиваться A-записи.

Добавляем TXT-запись.

В разделе “Добавить запись” указываем имя, TTL, тип и данные TXT. Обратите внимание в поле “Данные TXT” вам нужно указать значение SPF-записи, которое вы получили при помощи “Sender ID Framework SPF Record Wizard”.

Пример SPF: v=spf1 mx ptr:mail.vmkh.org mx:mx01.vmkh.org ip4:188.244.46.91 -all

Теперь необходимо прописать A-запись на внутреннем DNS сервере.

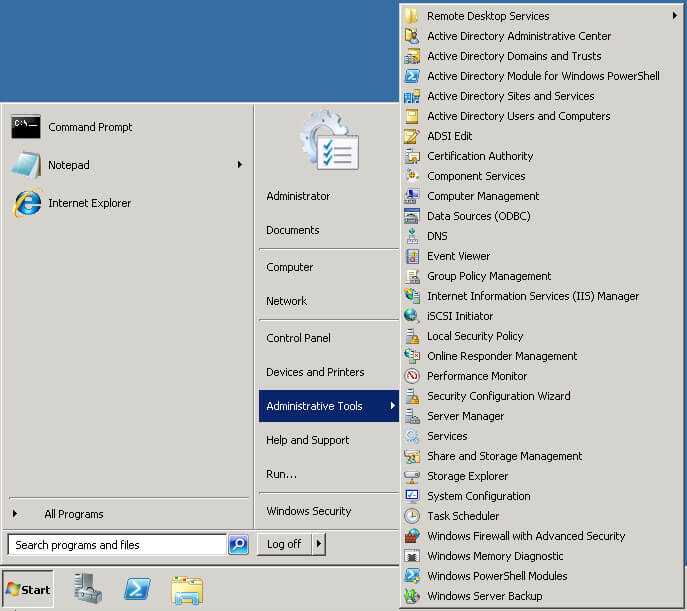

Переходим на контроллер домена, далее нажимаем “Start” и выбираем “Administrative Tools”, затем “DNS”.

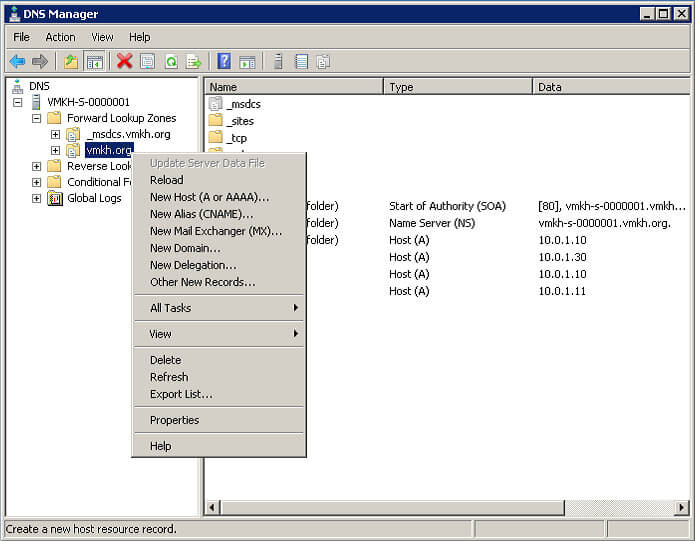

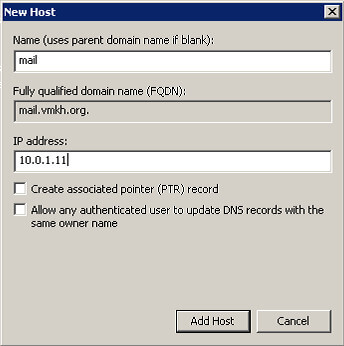

В разделе “Forward Lookup Zones” выбираем основной домен и нажимаем на него правой кнопкой мыши, затем выбираем “New Host (A or AAAA)”.

Далее в поле “Name (uses parent domain name if blank)” указываем имя A-записи, затем в разделе “IP address” указываем IP-адрес сервера на котором установлен Exchange Server 2010.

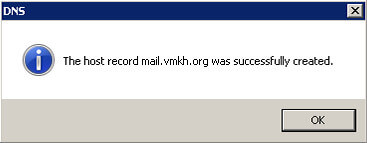

A-запись успешно добавлена.

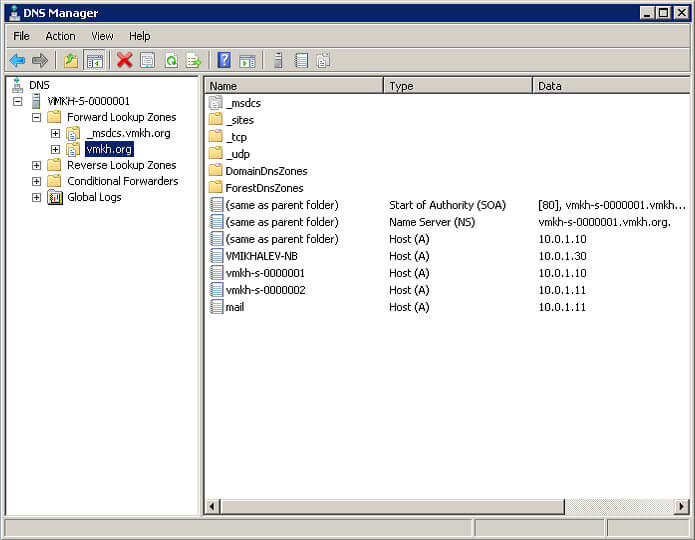

После того как A-запись будет добавлена, она появится в списке с остальными DNS записями.

Для дальнейшей настройки понадобится центр сертификации.

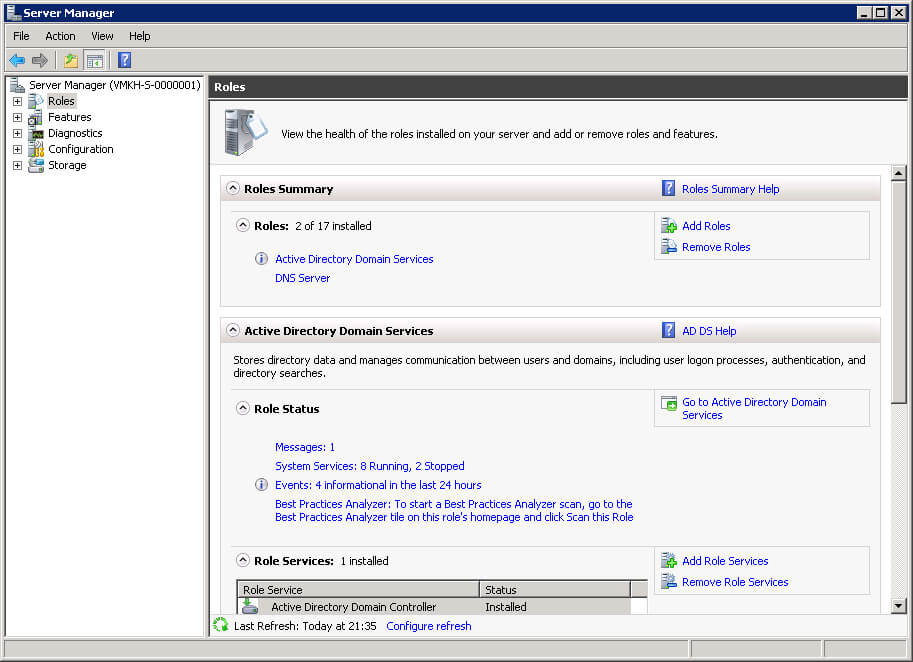

В данном руководстве роль “Active Directory Certificate Services” будет установлена на контроллер домена.

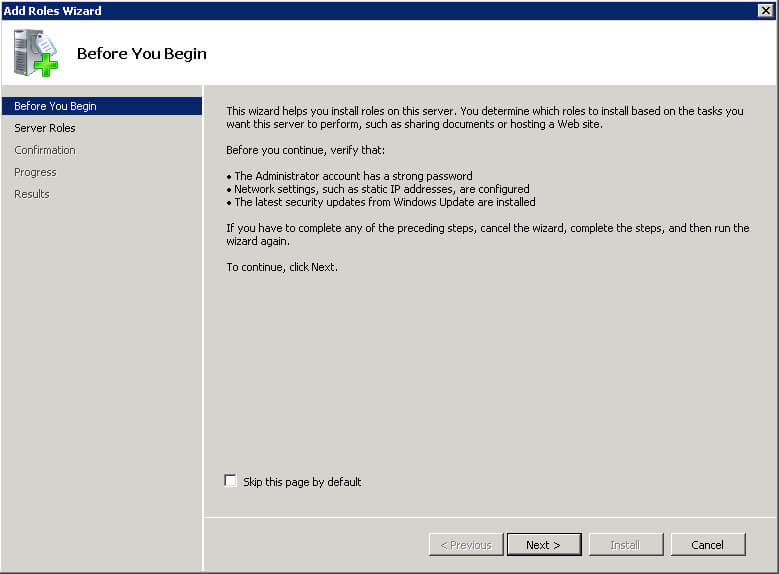

На контроллере домена запускаем “Server Manager”.

В разделе “Roles” нажимаем на кнопку “Add Roles”.

Нажимаем на кнопку “Next”.

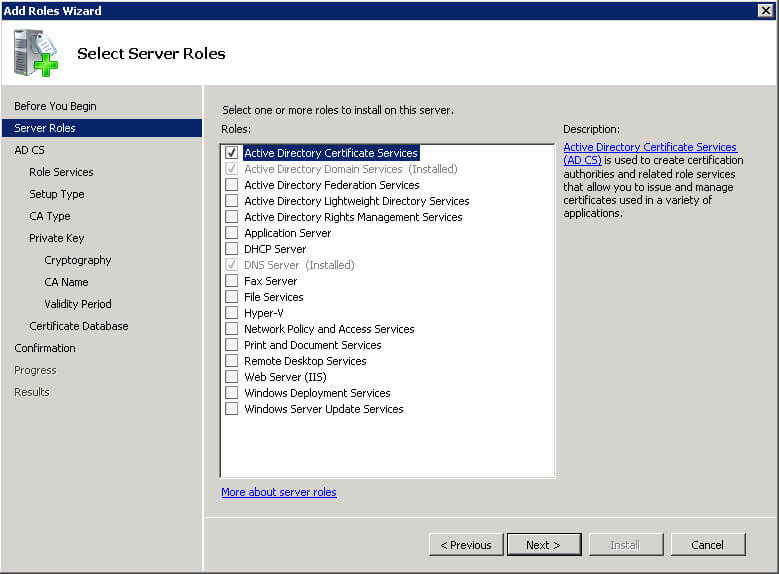

Выбираем роль Active Directory Certificate Services и нажимаем на кнопку “Next”.

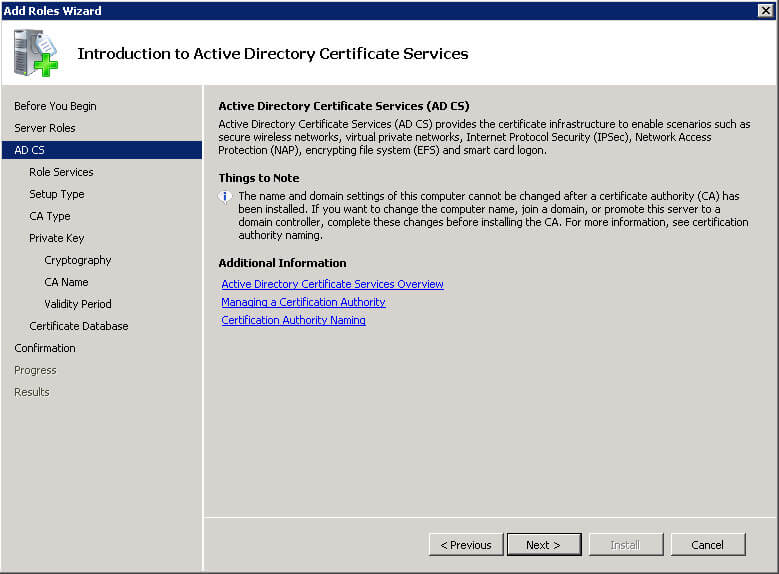

Далее “Мастер установки ролей” предлагает ознакомиться с дополнительной информацией касательно роли Active Directory Certificate Services.

Нажимаем на кнопку “Next”.

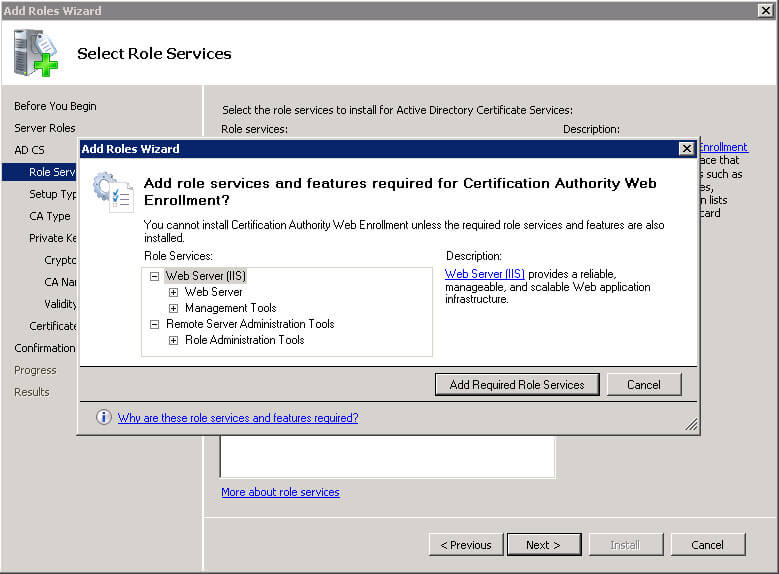

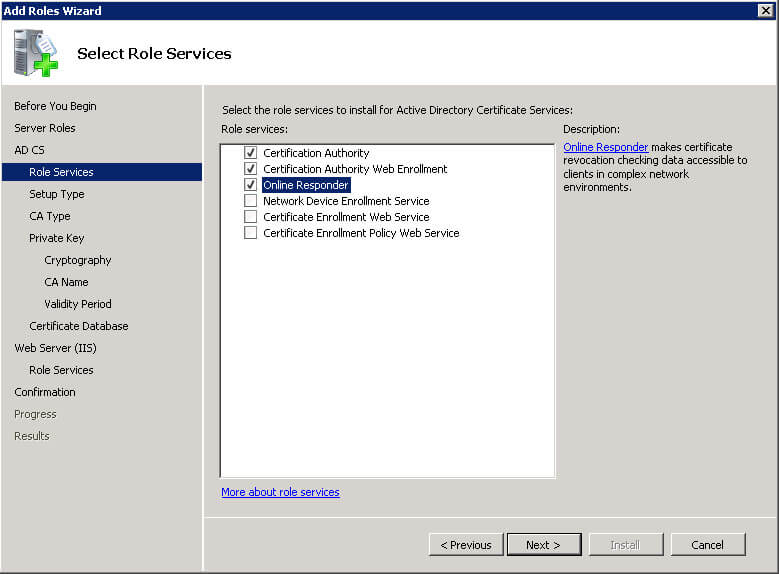

Выбираем “Certification Authority Web Enrollment”.

На следующем этапе “Мастер установки ролей” предупредит, что для установки Certification Authority Web Enrollment нужно установить несколько компонентов.

Нажимаем на кнопку “Add Required Role Services”.

Далее выбираем “Online Responder” и нажимаем на кнопку “Next”.

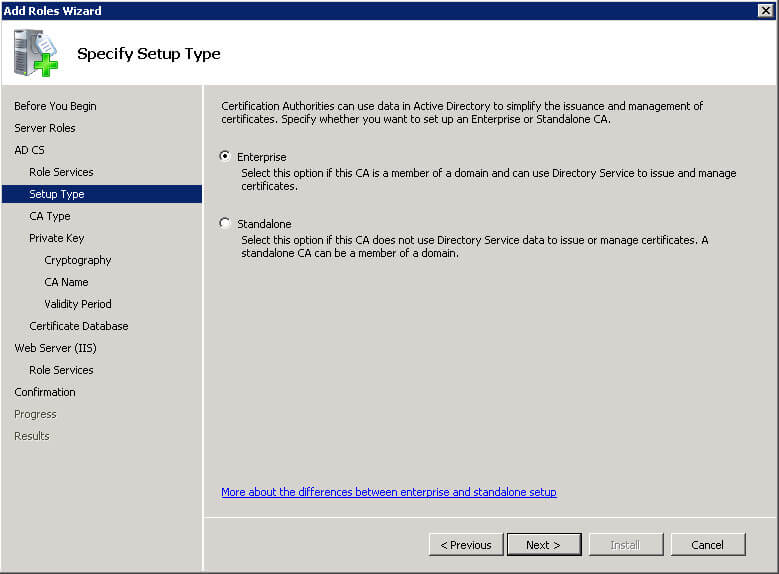

Сервер является членом домена, поэтому выбираем “Enterprise” и нажимаем на кнопку “Next”.

Других серверов с ролью Active Directory Certificate Services в домене нет, поэтому выбираем “Root CA”, нажимаем на кнопку “Next”.

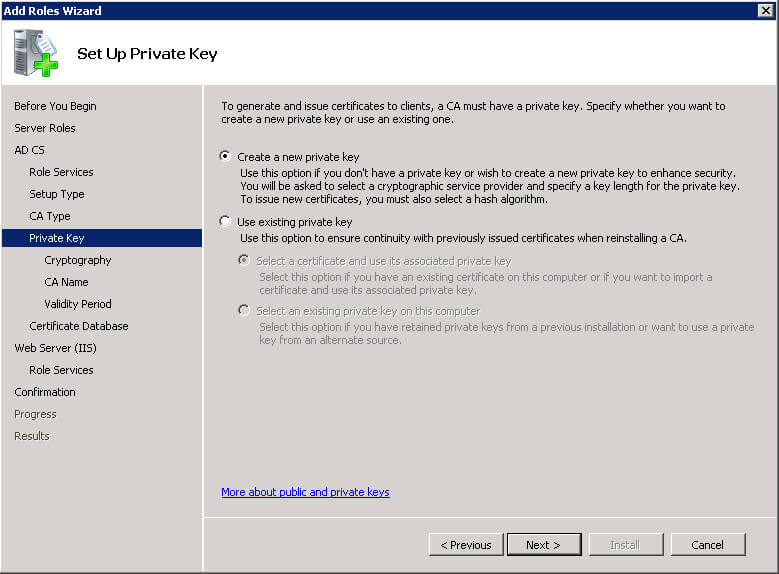

Далее необходимо создать новый закрытый ключ.

Выбираем “Create a new private key” и нажимаем на кнопку “Next”.

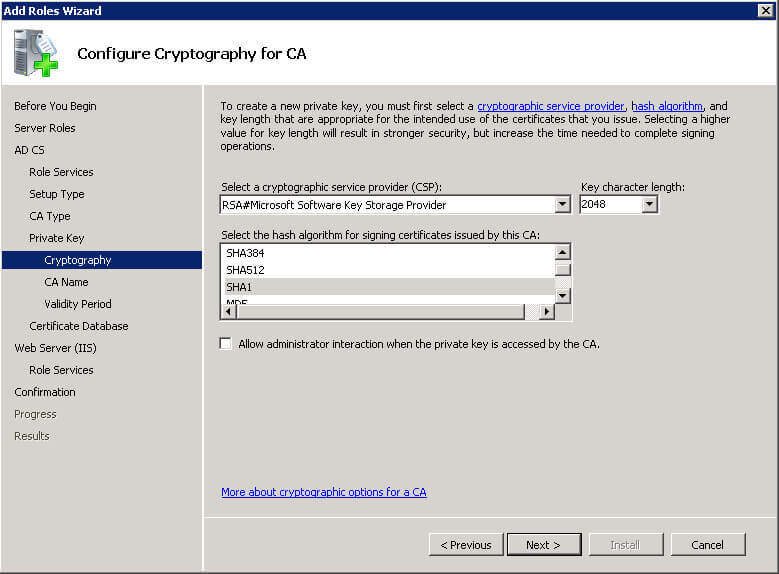

Далее можно выбрать настройки шифрования.

Оставляем настройки без изменений и нажимаем на кнопку “Next”.

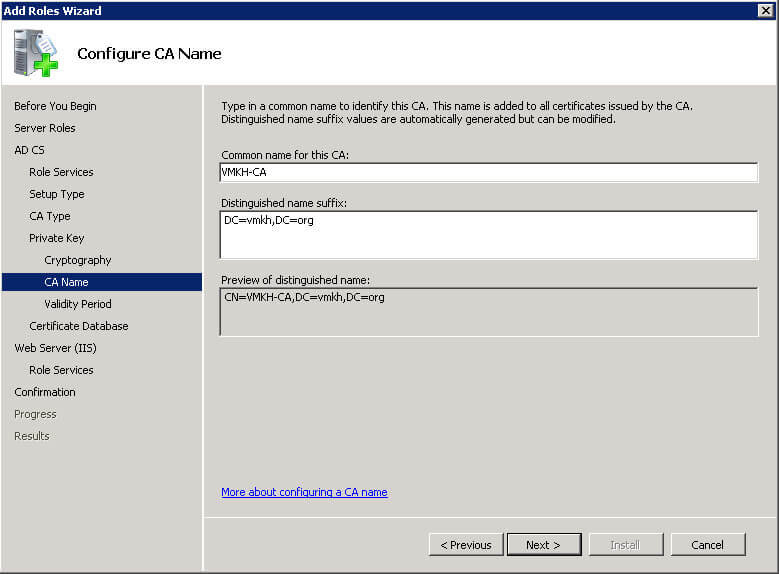

Указываем имя для нового центра сертификации и нажимаем на кнопку “Next”.

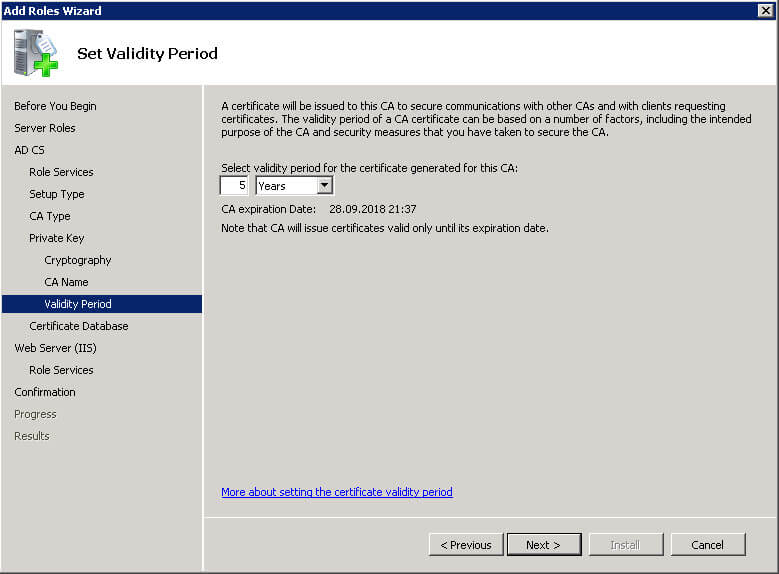

Теперь выбираем срок действия сертификата и нажимаем на кнопку “Next”.

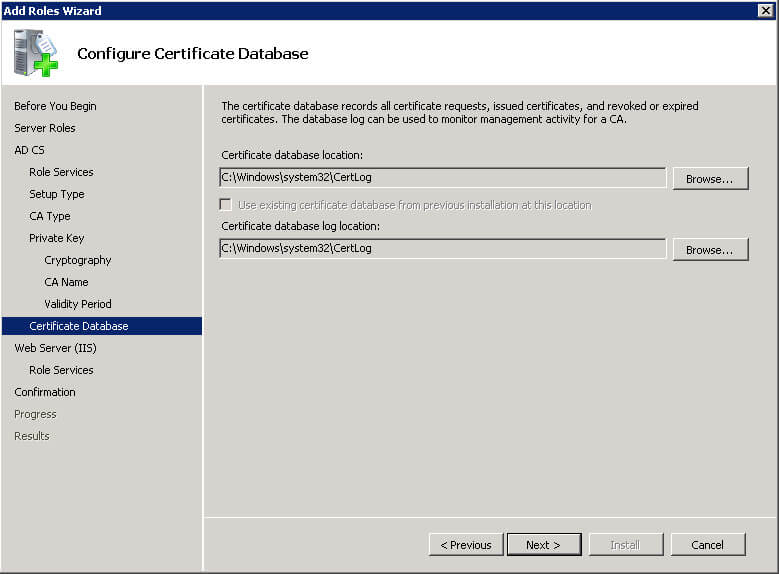

Далее можно указать где будет храниться база данных сертификатов и ее логи.

Оставляем настройки без изменений и нажимаем на кнопку “Next”.

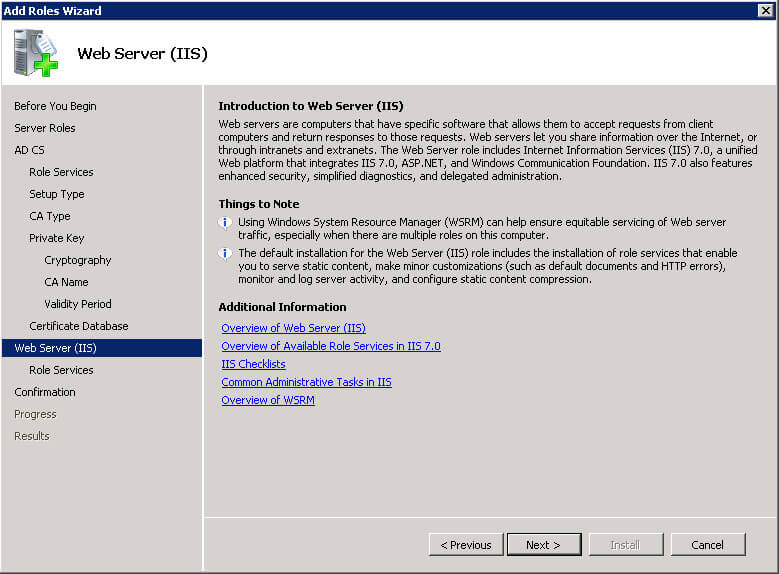

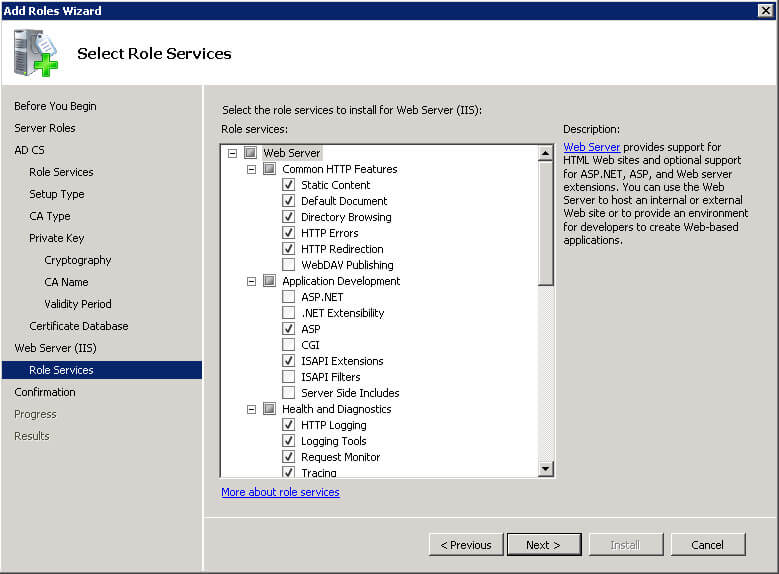

Теперь “Мастер установки ролей” предлагает установить компоненты IIS.

Нажимаем на кнопку “Next”.

Оставляем настройки без изменений и нажимаем на кнопку “Next”.

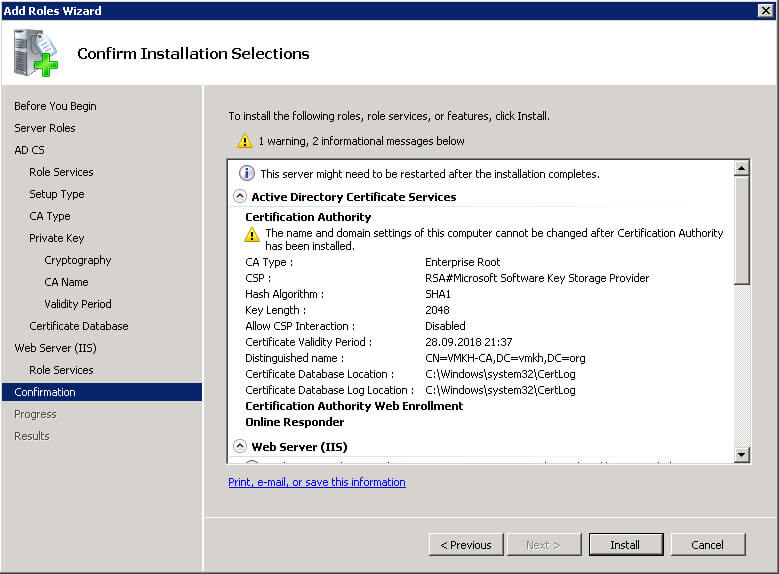

Для того чтобы начать установку выбранной роли нажимаем на кнопку “Install”.

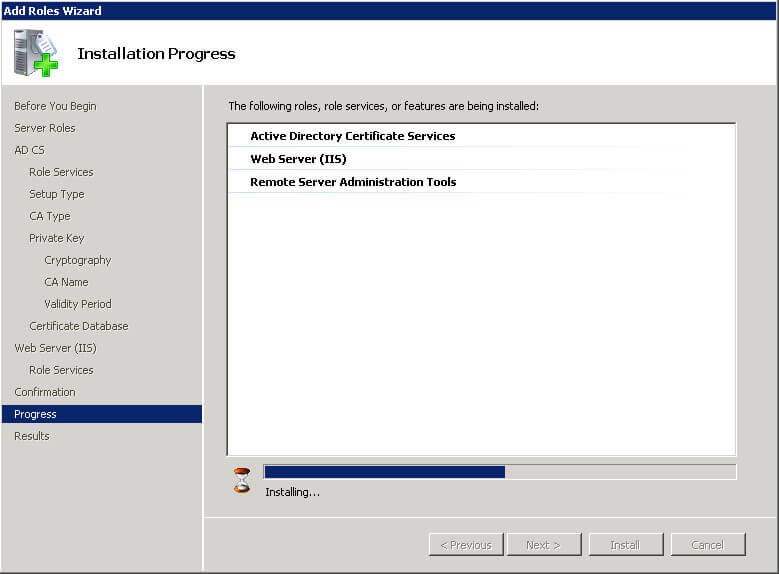

Началась установка выбранной роли и необходимых для нее компонентов.

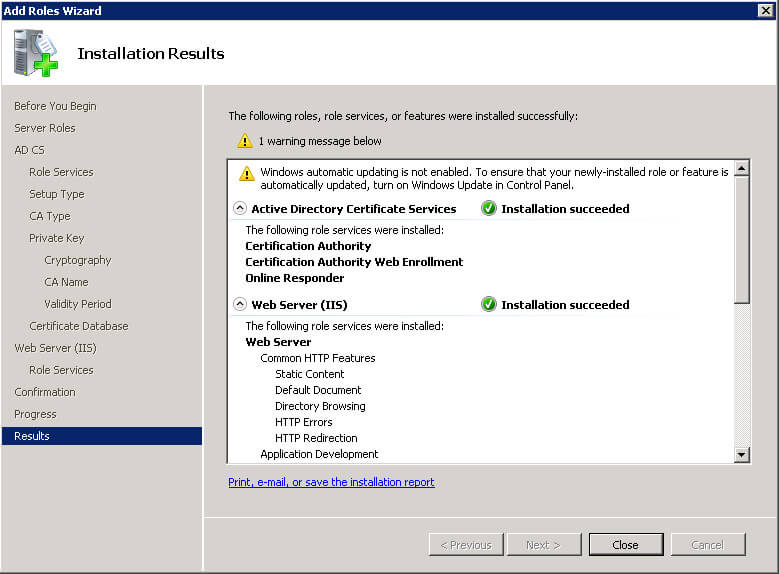

Установка роли Active Directory Certificate Services завершена.

Нажимаем на кнопку “Close”.

Теперь необходимо включить функцию SAN (Subject Alternative Name) на сервере центра сертификации. Данная функция пригодится вам при публикации сервиса “Autodiscover”.

На сервере центра сертификации, на “Панели задач” выбираем “Windows PowerShell” и после нажатия правой кнопки мыши выбираем “Run as administrator”.

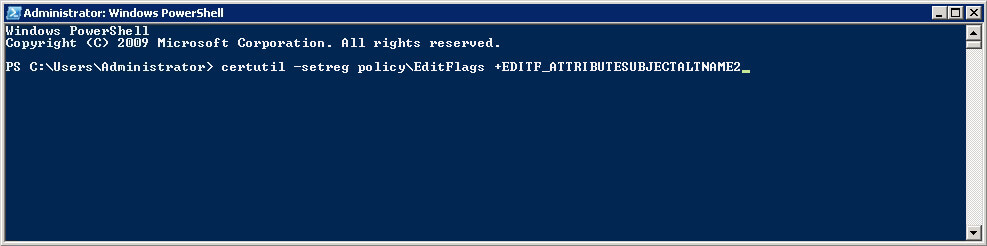

Выполняем команду:

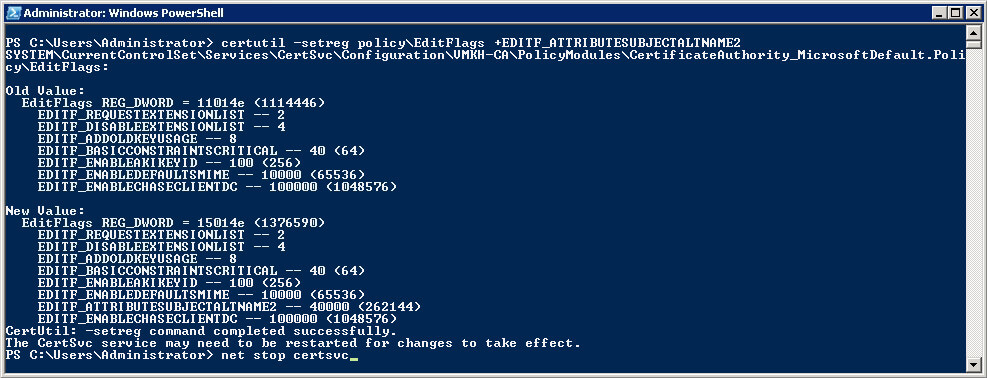

certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2Теперь перезапустим центр сертификации.

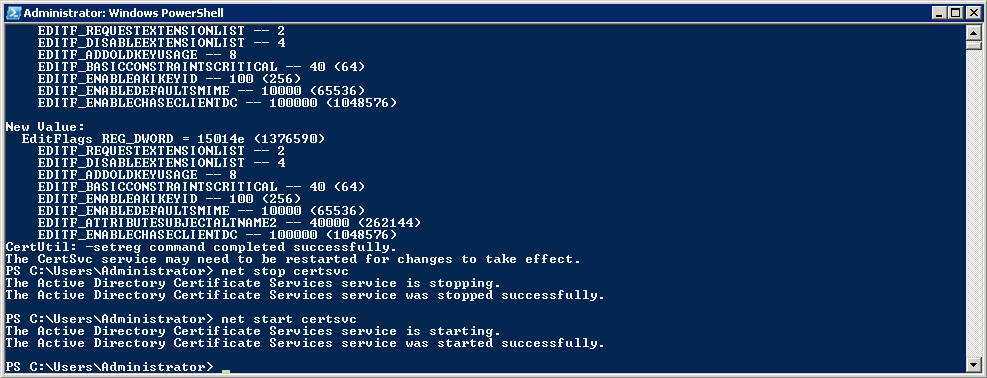

Выполняем команду:

net stop certsvcВыполняем команду:

net start certsvcЦентр сертификации успешно перезапущен.

Теперь сделаем запрос на создание нового сертификата Exchange.

Возвращаемся на сервер с установленным Exchange Server 2010.

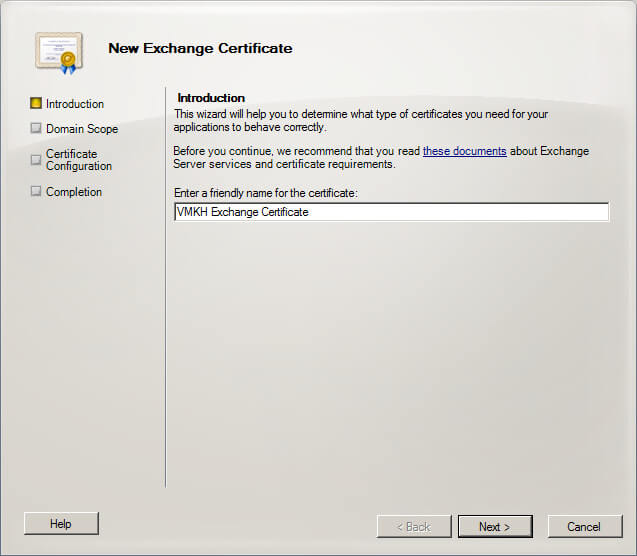

В Exchange Management Console, в разделе “Server Configuration” выбираем сервер Exchange и справа нажимаем на кнопку “New Exchange Certificate”.

Указываем имя для нового сертификата и нажимаем на кнопку “Next”.

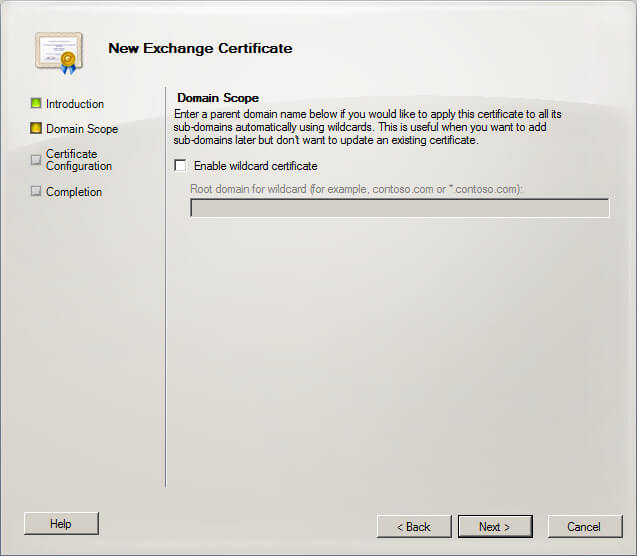

Далее оставляем настройки без изменений и нажимаем на кнопку “Next”.

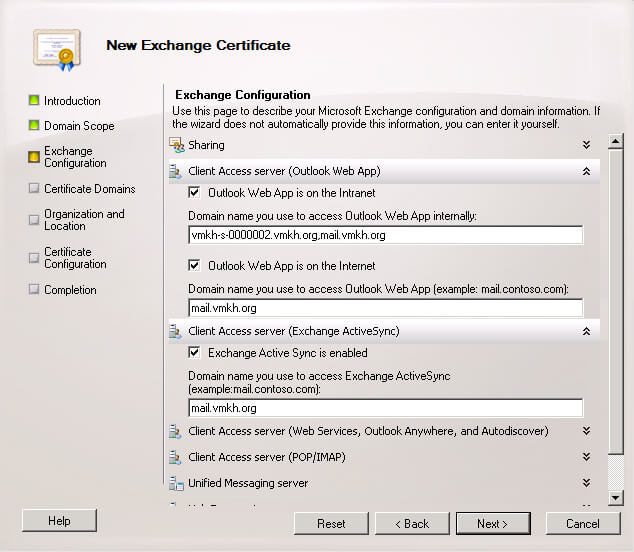

Теперь нужно указать доменные имена, которые необходимо включить в сертификат для всех типов доступа.

В разделе “Client Access server (Outlook Web App)” выбираем “Outlook Web App is on the Intranet” и в поле “Domain name you use to access Outlook Web App internally” указываем полное имя сервера Exchange. В поле “Outlook Web App is on the Internet” указываем имя по которому ваш почтовый сервер доступен из сети Интернет.

В разделе “Client Access server (Exchange ActiveSync)” выбираем “Exchange Active Sync is enabled” и в поле “Domain name you use to access Exchange ActiveSync” указываем имя по которому ваш почтовый сервер доступен из сети Интернет.

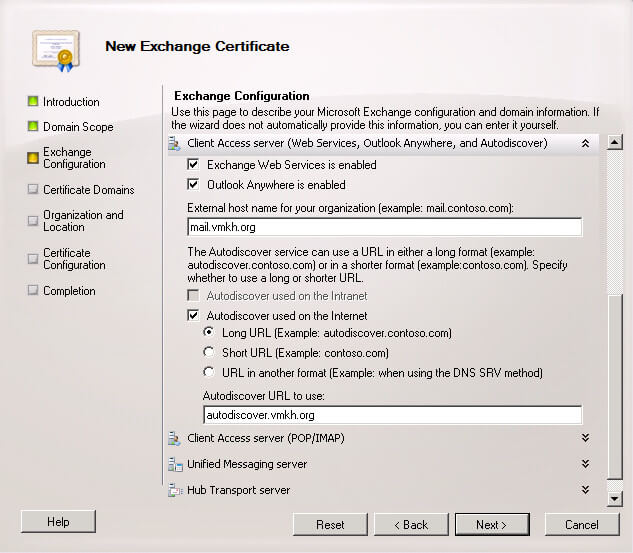

В разделе “Client Access server (Web Services, Outlook Anywhere, and Autodiscover)” выбираем “Exchange Web Services is enabled” и “Outlook Anywhere is enabled”, затем в поле “External host name for your organization” указываем имя по которому ваш почтовый сервер доступен из сети Интернет.

Выбираем “Autodiscover used on the Internet”, затем выбираем “Long URL” и в поле “Autodiscover URL to use” указываем имя по которому ваш почтовый сервер доступен из сети Интернет для сервиса “Autodiscover”. В данном руководстве для сервиса “Autodiscover” используется имя “autodiscover.vmkh.org”.

Нажимаем на кнопку “Next”.

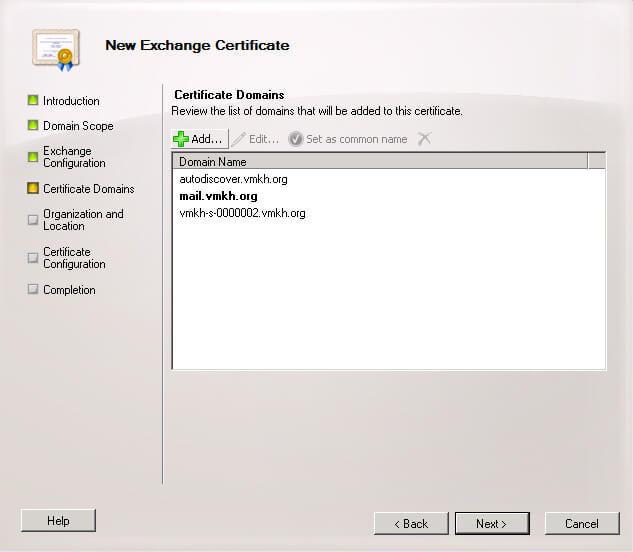

Теперь выбираем основное имя, по которому ваш почтовый сервер доступен из сети Интернет и нажимаем на кнопку “Set as common name”.

Нажимаем на кнопку “Next”.

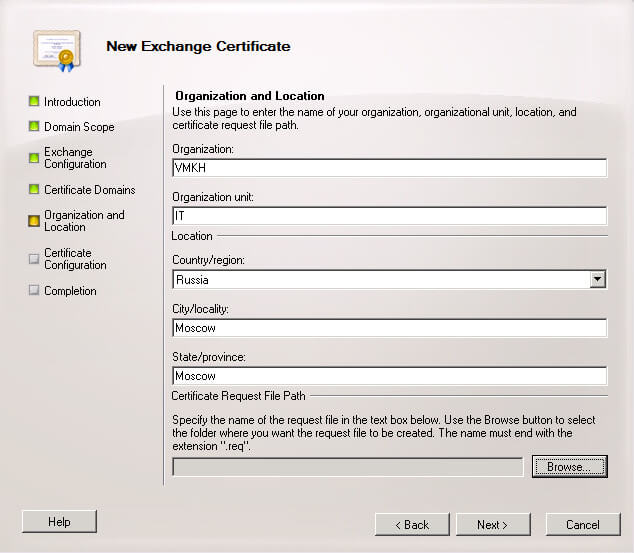

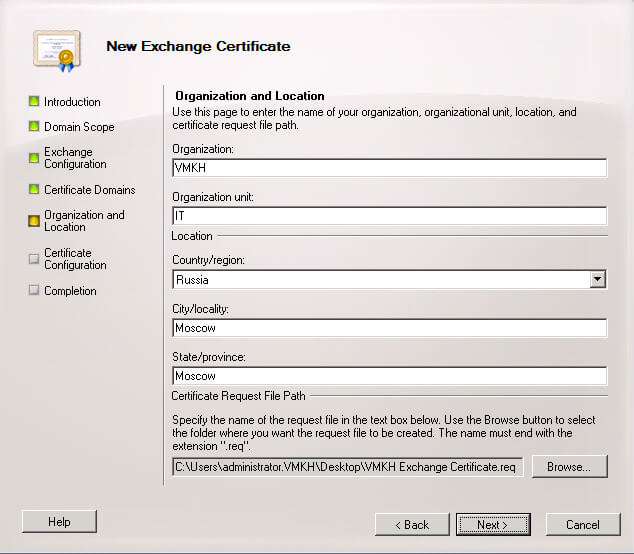

Далее необходимо указать название организации, ее географическое расположение и указать папку куда будет сохранен запрос на сертификат Exchange.

В данном руководстве рассматривается организация, которая находится в России, в городе Москве.

Указываем необходимую информацию и нажимаем на кнопку “Browse”.

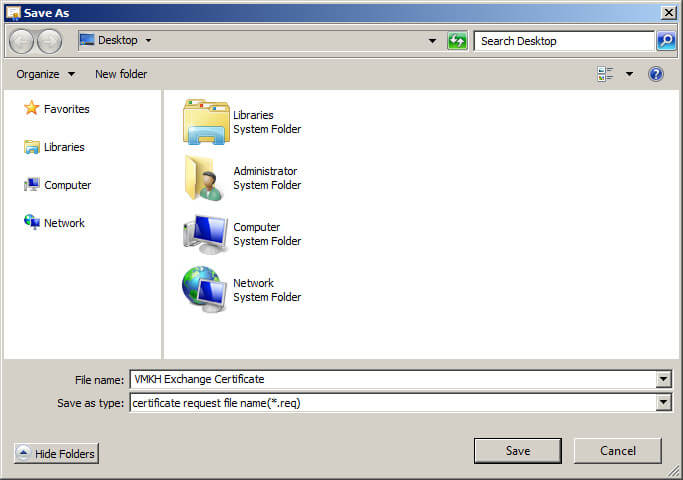

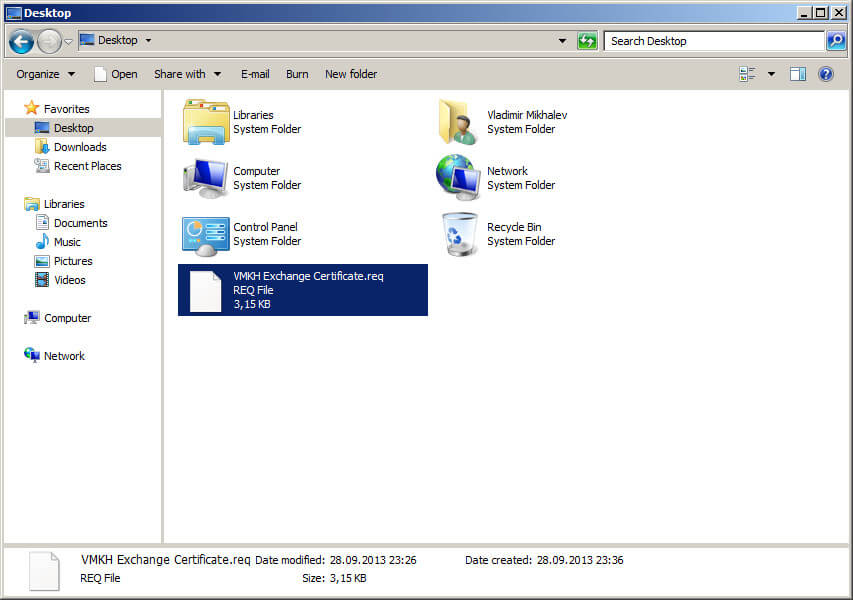

Сохраним запрос на рабочий стол.

Указываем имя для запроса и нажимаем на кнопку “Save”.

После того как будет указано название организации, ее географическое расположение и папки куда будет сохранен запрос на сертификат, нажимаем на кнопку “Next”.

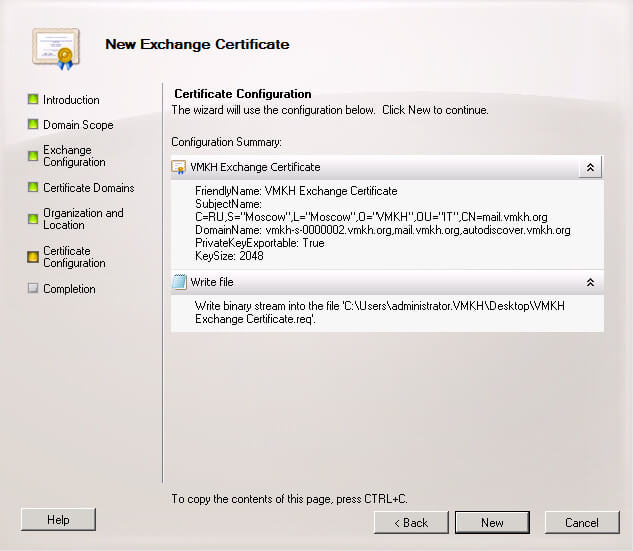

Все готово для создания запроса сертификата Exchange.

Нажимаем на кнопку “New”.

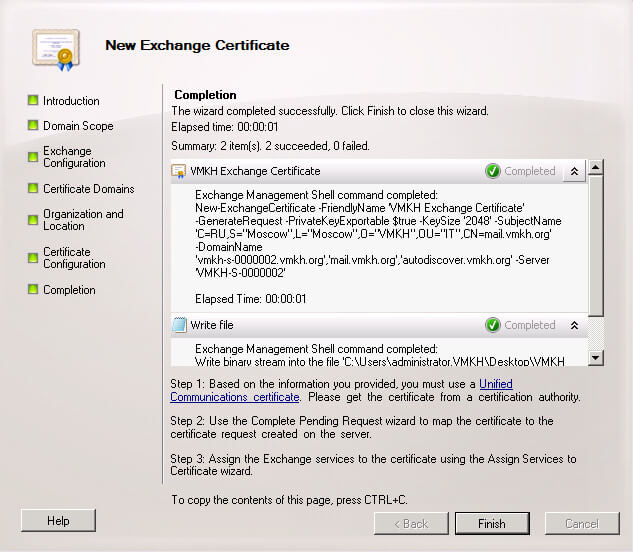

Создание запроса нового сертификата Exchange завершено.

Нажимаем на кнопку “Finish”.

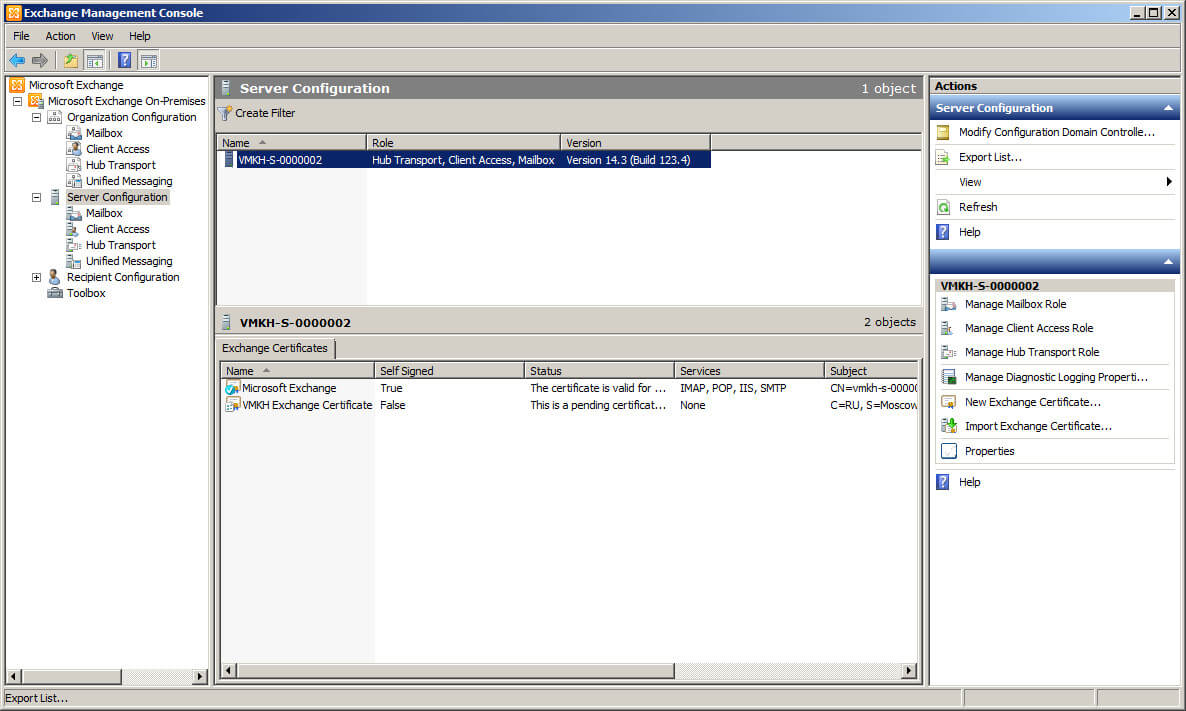

После того как запрос на сертификат будет создан, он появится на вкладке “Exchange Certificates”.

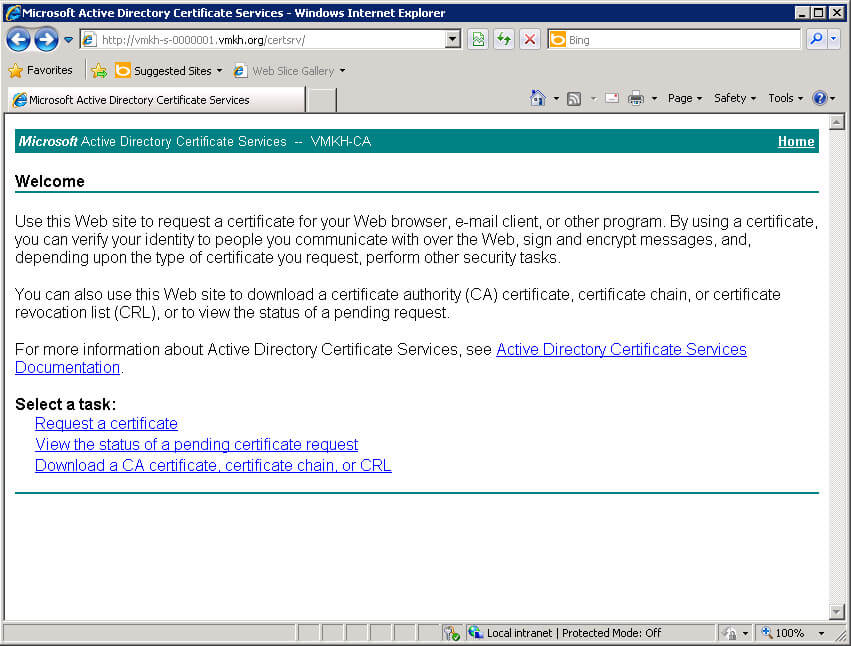

Теперь необходимо подтвердить сертификат Exchange в центре сертификации.

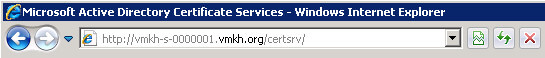

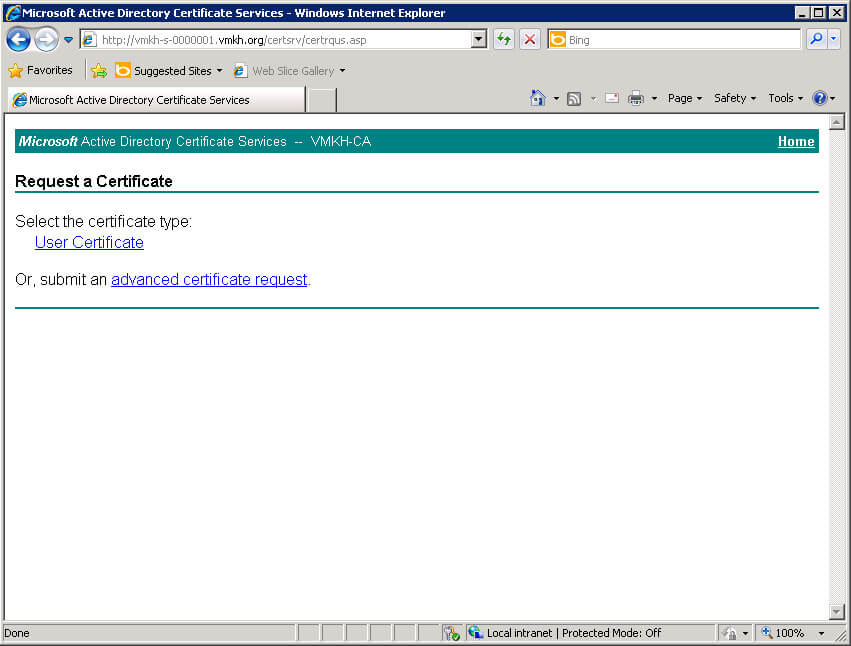

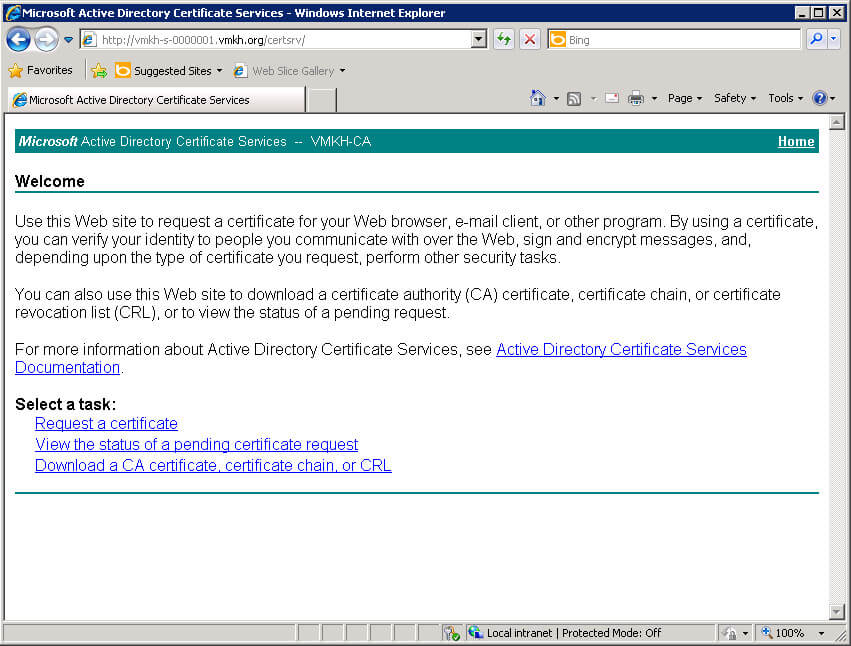

Переходим по ссылке http://vmkh-s-0000001.vmkh.org/certsrv, где vmkh-s-0000001.vmkh.org — полное имя моего сервера центра сертификации. Соответственно вам необходимо указать полное имя вашего сервера центра сертификации.

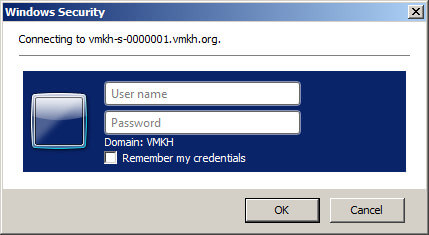

Заходим под учетной записью с правами администратора и нажимаем на кнопку “OK”.

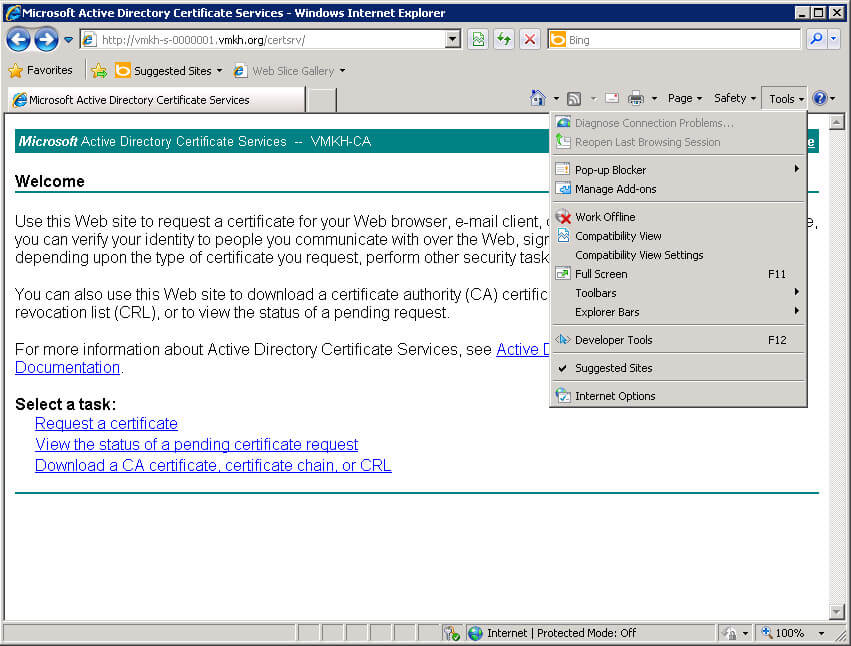

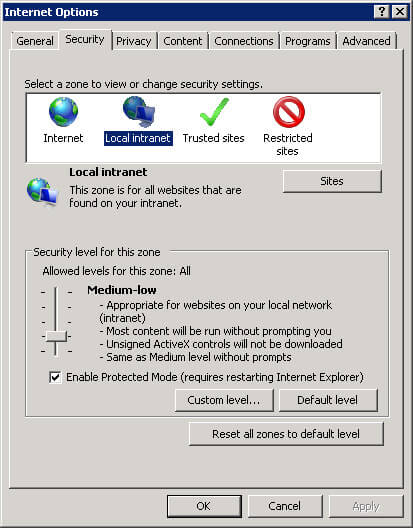

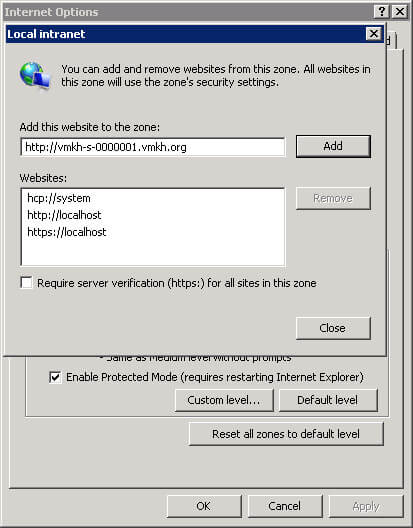

Теперь добавим адрес сервера сертификации в “Местную интрасеть”.

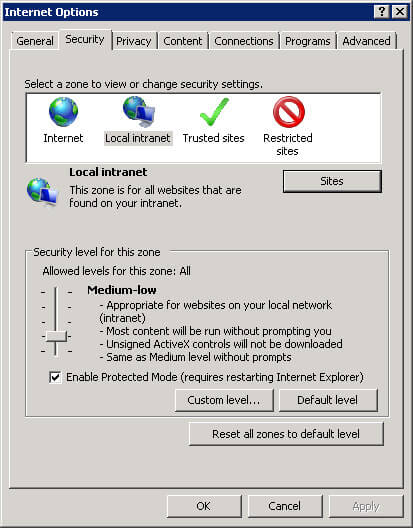

В меню “Tools” выбираем “Internet Options”.

Далее переходим на вкладку “Security”.

Выбираем “Local intranet” и нажимаем на кнопку “Sites”.

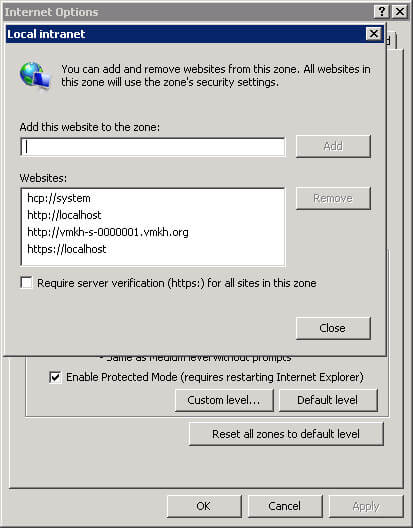

В поле “Add this website to the zone” указываем адрес сервера сертификации и нажимаем на кнопку “Add”.

Нажимаем на кнопку “Close”.

Адрес сервера сертификации успешно добавлен в “Местную интрасеть”.

Нажимаем на кнопку “OK”.

Теперь выбираем “Request a certificate”.

Далее выбираем “Advanced certificate request”.

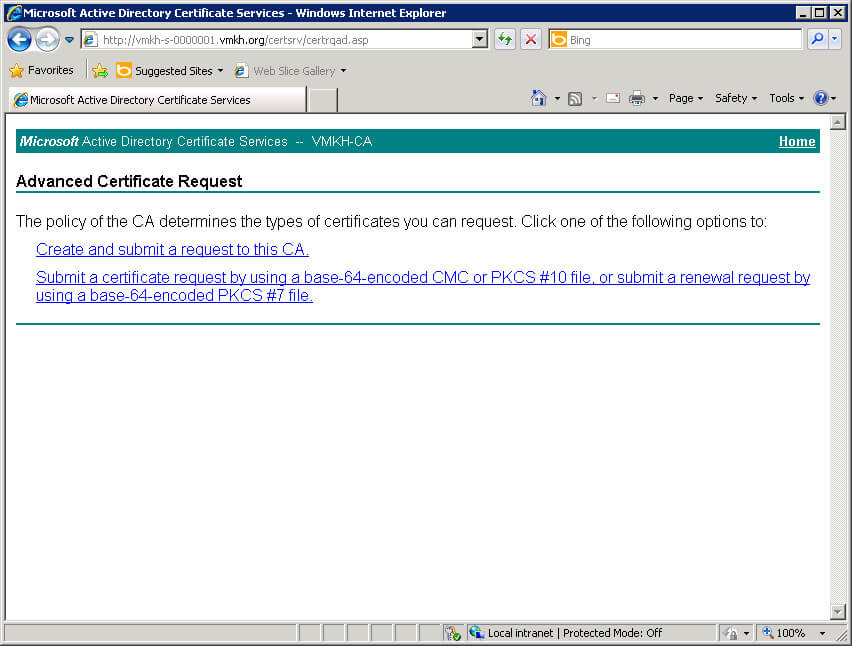

Теперь выбираем “Sudmit a certificate request by using a base-64-encoded CMC or PKCS #10 file, or sudmit a renewal request by using a base-64-encoded PKCS #7 file”.

Далее открываем “Проводник” и переходим на рабочий стол, где был сохранен запрос на сертификат Exchange.

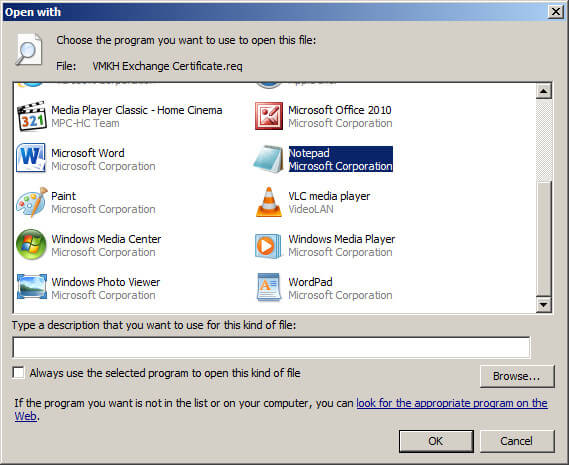

Нажимаем на файл запроса сертификата два раза левой кнопкой мыши.

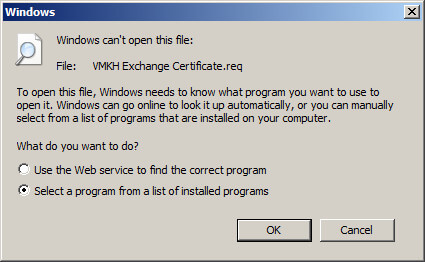

Выбираем “Select a program from a list of installed programs” и нажимаем на кнопку “OK”.

Далее выбираем “Notepad”, снимаем галочку “Always use the selected program to open this kind of file” и нажимаем на кнопку “OK”.

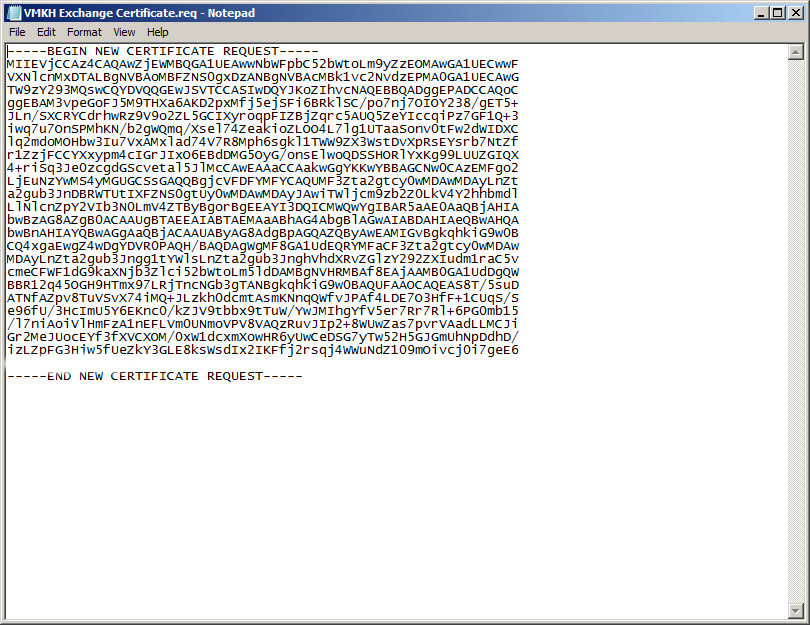

Копируем содержимое файла запроса.

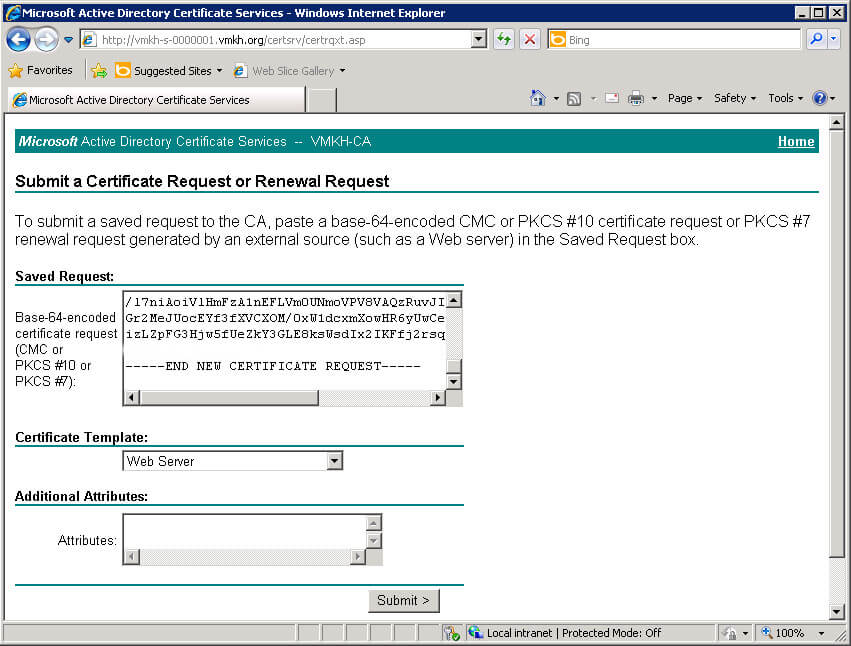

Далее вставляем содержимое файла запроса в поле “Saved Request”, затем в разделе “Certificate Template” выбираем “Web Server” и нажимаем на кнопку “Submit”.

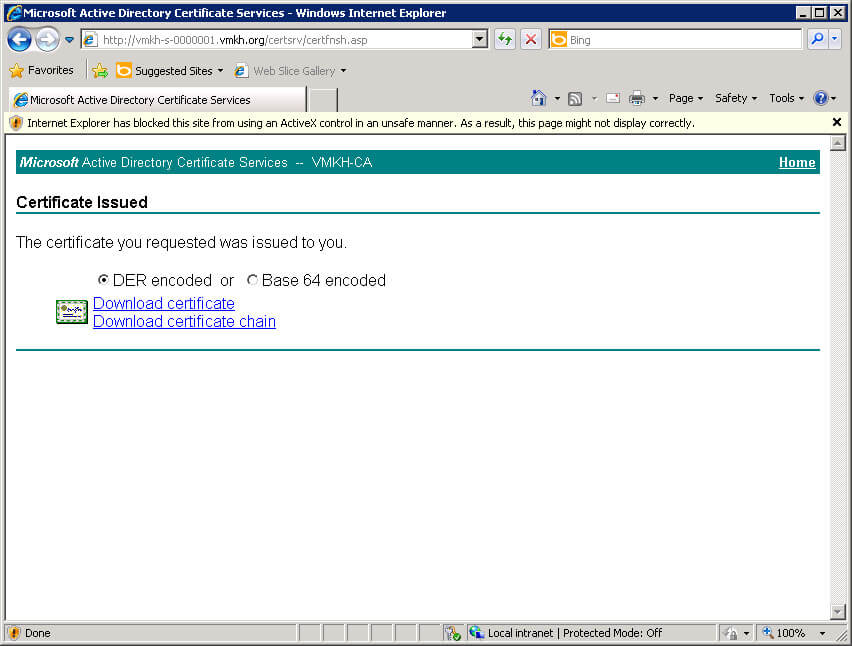

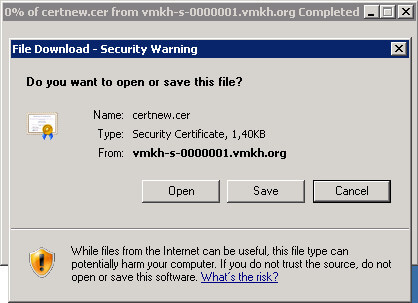

Выбираем “DER encoded” и нажимаем “Download certificate”.

Нажимаем на кнопку “Save”.

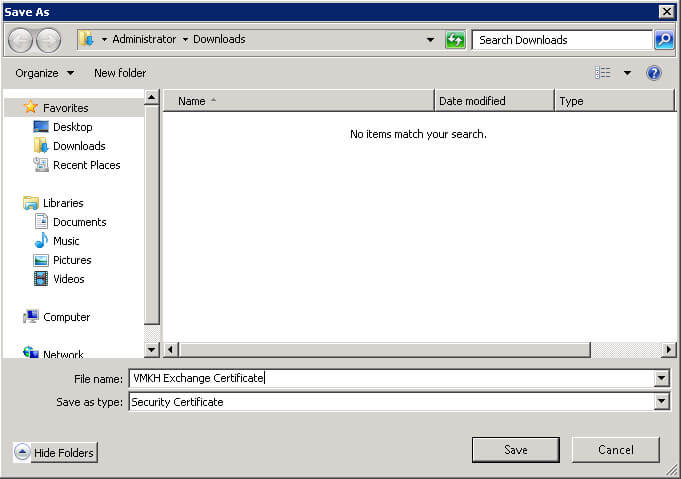

Присваиваем имя и сохраняем сертификат Exchange в папку “Downloads”.

Нажимаем на кнопку “Save”.

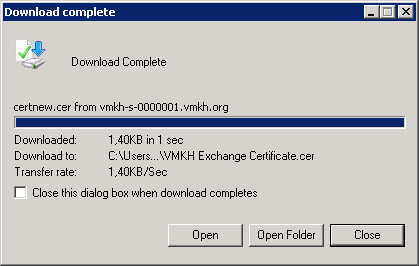

Сертификат Exchange успешно сохранен.

Нажимаем на кнопку “Close”.

Теперь необходимо загрузить сертификат центра сертификации.

Переходим по ссылке http://vmkh-s-0000001.vmkh.org/certsrv, где vmkh-s-0000001.vmkh.org — полное имя моего сервера центра сертификации. Соответственно вам необходимо указать полное имя вашего сервера центра сертификации.

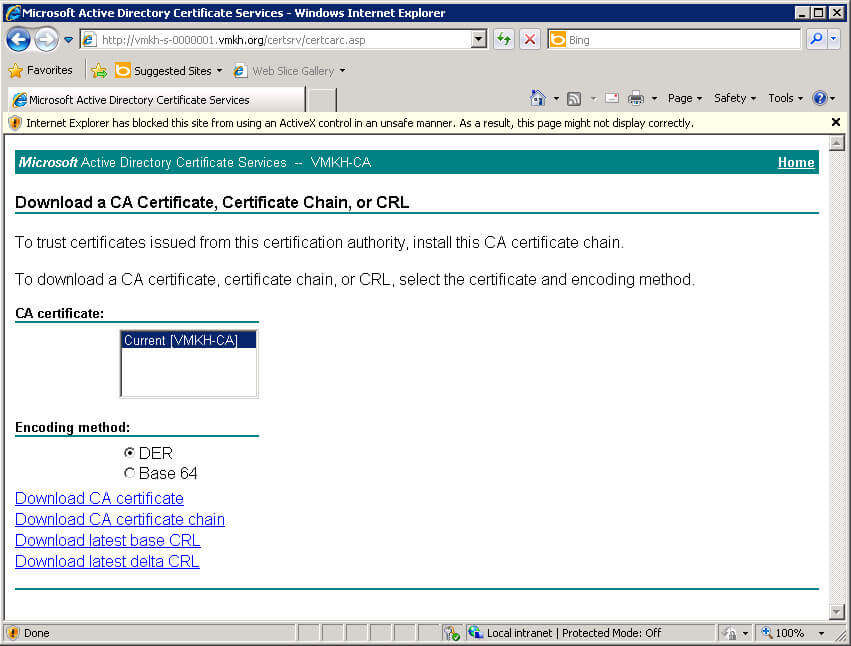

Выбираем “Download a CA certificate, certificate chain, or CRL”.

В разделе “Encoding method” выбираем “DER” и нажимаем “Download CA certificate”.

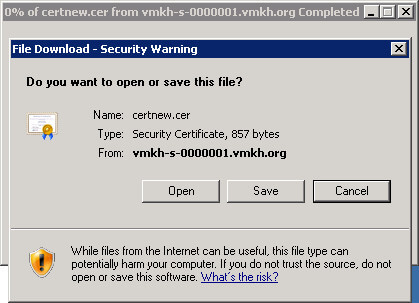

Нажимаем на кнопку “Save”.

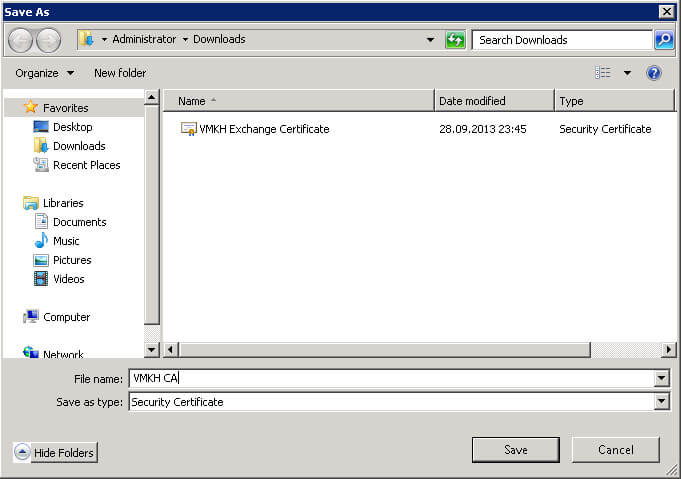

Присваиваем имя и сохраняем сертификат центра сертификации в папку “Downloads”.

Нажимаем на кнопку “Save”.

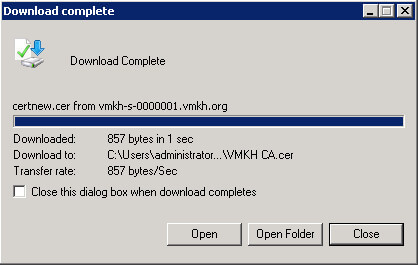

Сертификат успешно сохранен.

Нажимаем на кнопку “Close”.

Для того чтобы успешно подтвердить запрос на сертификат Exchange, необходимо импортировать сертификат центра сертификации в “Доверенные корневые центры сертификации” на сервере Exchange.

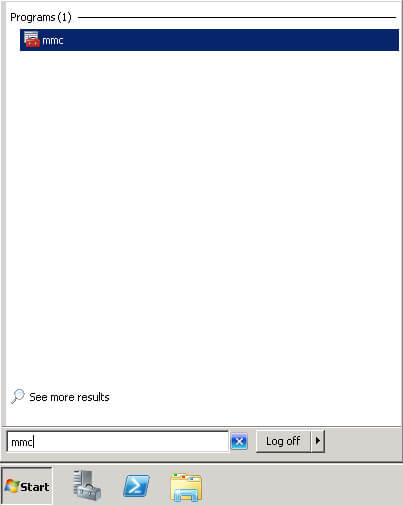

На сервере Exchange нажимаем на кнопку “Start” и в строке поиска указываем “mmc” и нажимаем на кнопку “Enter”.

Теперь добавим оснастку “Certificates”.

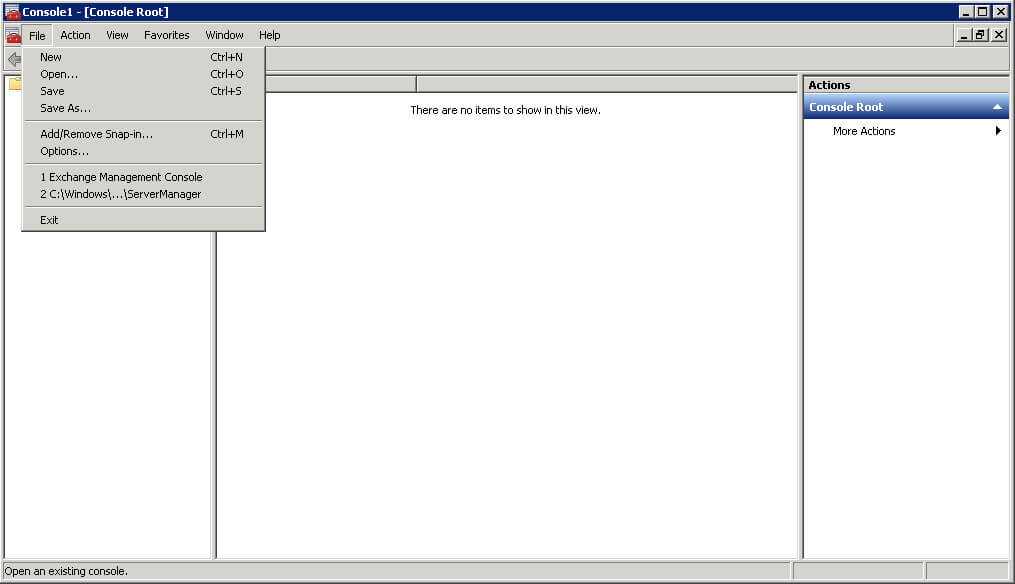

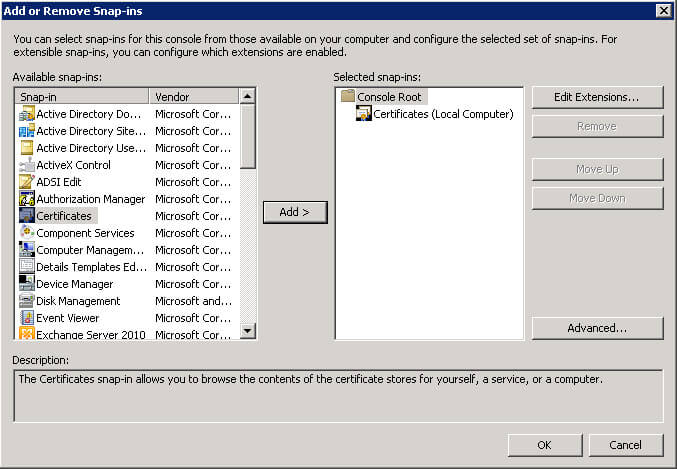

Далее в меню “File” выбираем “Add/Remove Snap-in”.

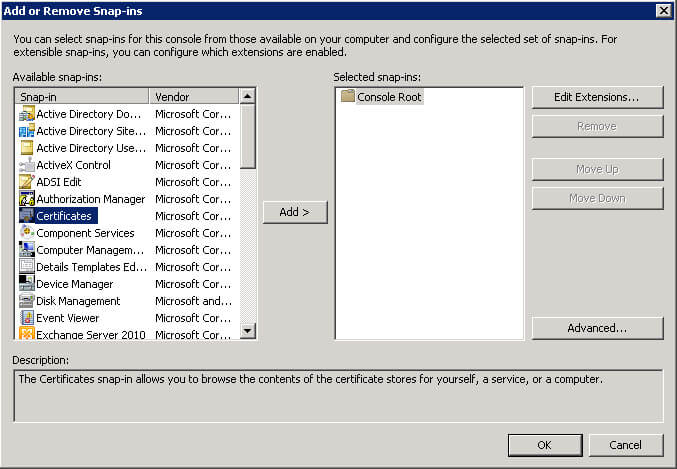

В разделе “Available snap-ins” выбираем “Certificates” и нажимаем на кнопку “Add”.

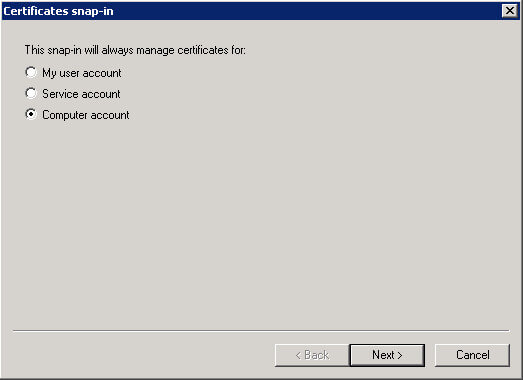

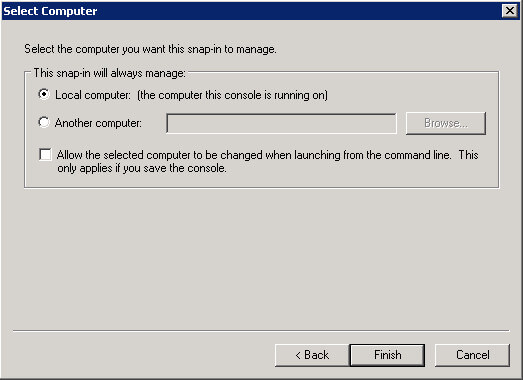

Далее выбираем “Computer account” и нажимаем на кнопку “Next”.

Выбираем “Local computer” и нажимаем на кнопку “Finish”.

Оснастка успешно добавлена.

Нажимаем на кнопку “OK”.

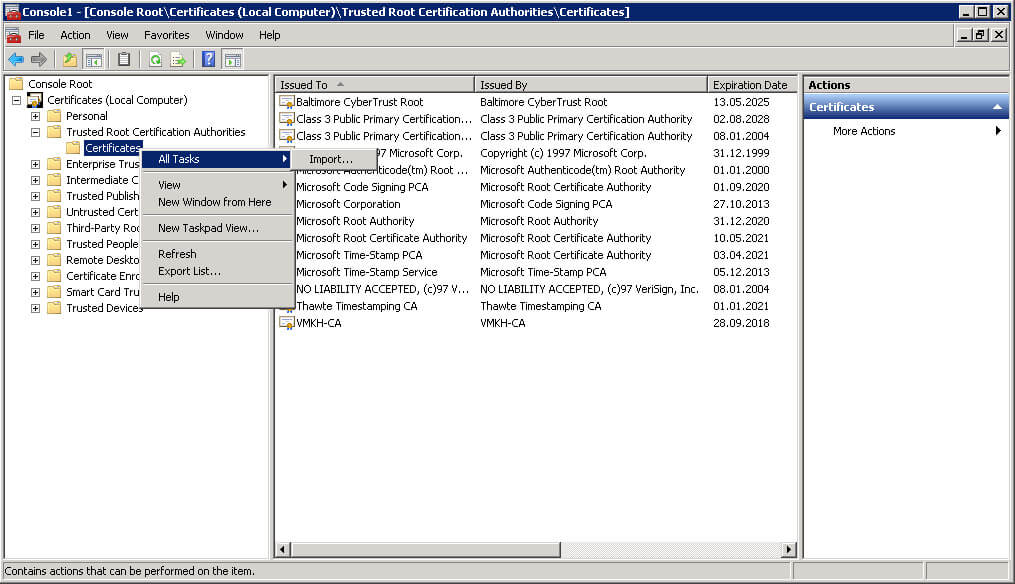

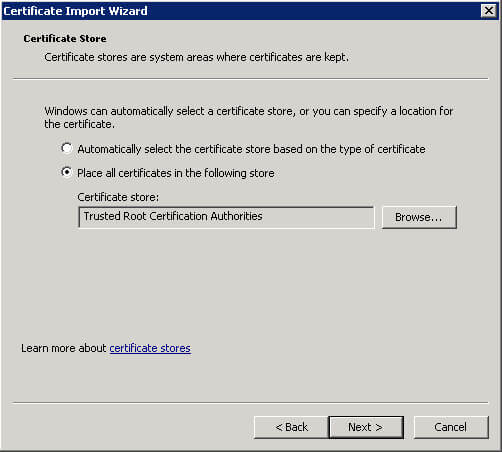

В разделе “Certificates (Local Computer)” выбираем подраздел “Trusted Root Certification Authorities”, затем нажимаем правой кнопкой мыши на подраздел “Certificates” и выбираем “All Tasks”, затем “Import”.

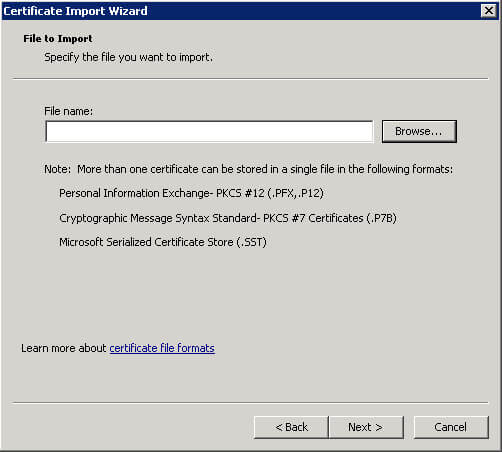

Нажимаем на кнопку “Next”.

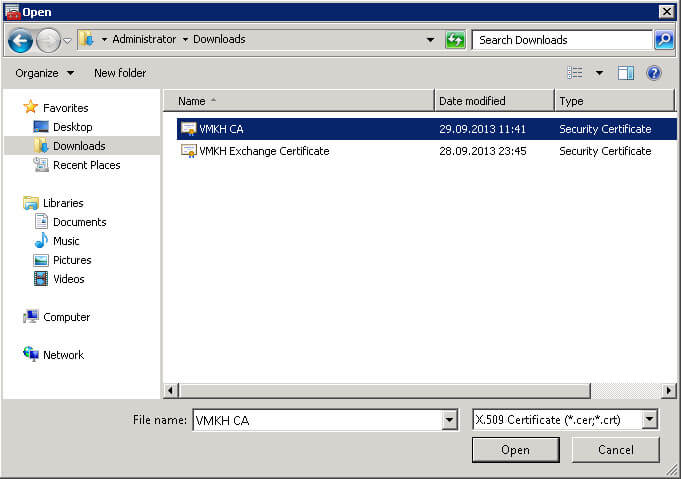

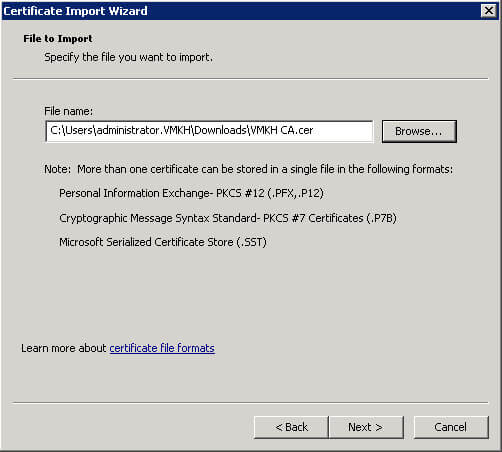

Далее необходимо указать путь к сертификату центра сертификации.

Нажимаем на кнопку “Browse”.

Выбираем сертификат центра сертификации и нажимаем на кнопку “Open”.

После того как путь к сертификату центра сертификации будет указан нажимаем на кнопку “Next”.

Далее оставляем настройки без изменений и нажимаем на кнопку “Next”.

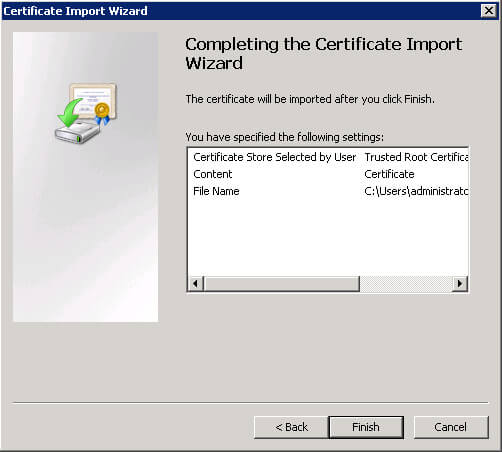

Все готово для импорта сертификата в “Trusted Root Certification Authorities”.

Нажимаем на кнопку “Finish”.

Сертификат центра сертификации успешно импортирован.

Нажимаем на кнопку “OK”.

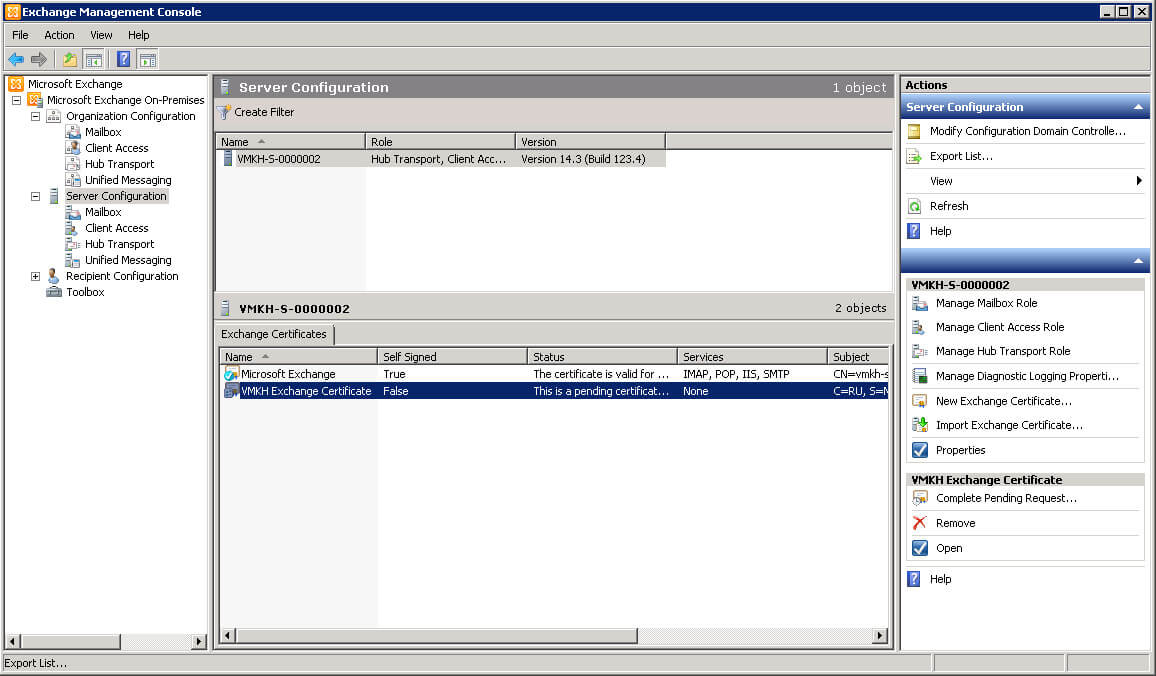

Возвращаемся в Exchange Management Console.

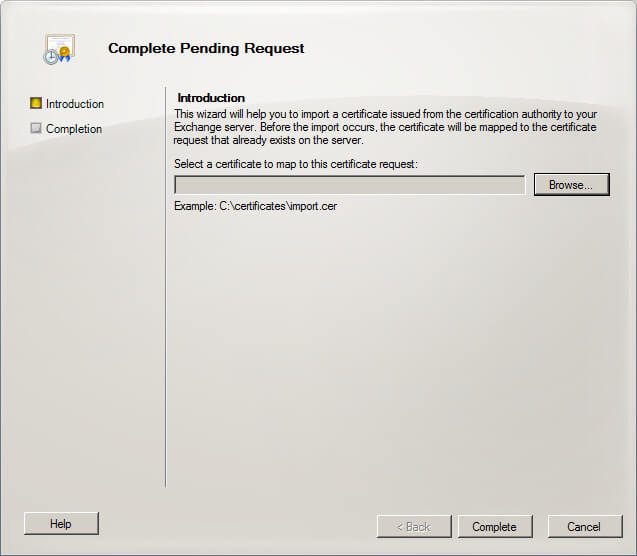

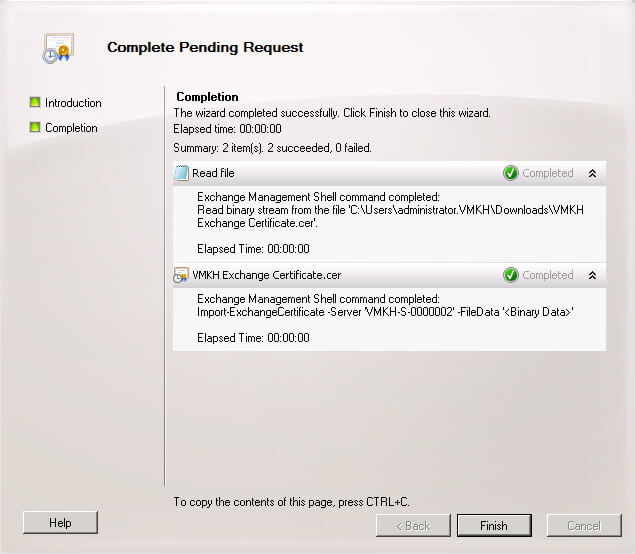

В разделе “Server Configuration” выбираем сервер Exchange, затем выбираем новый сертификат Exchange и справа нажимаем на кнопку “Complete Pending Request”.

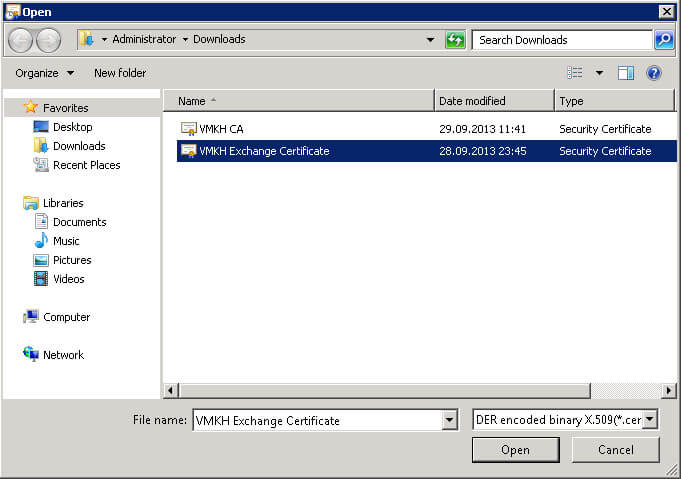

Далее необходимо указать путь к сертификату Exchange.

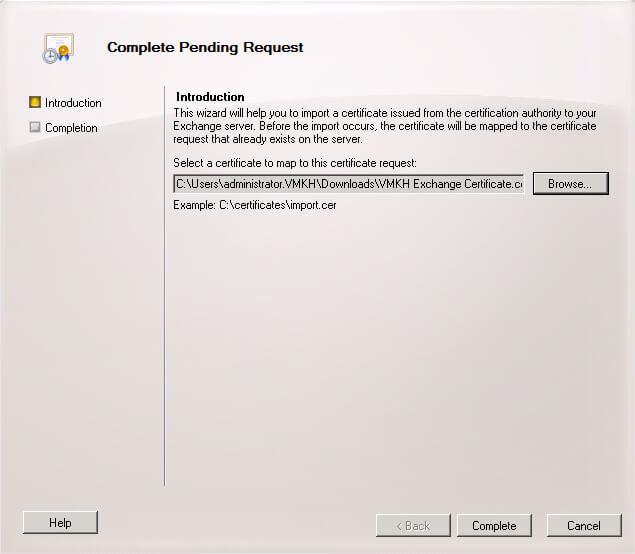

Выбираем сертификат Exchange и нажимаем на кнопку “Open”.

После того как путь к сертификату Exchange будет указан нажимаем на кнопку “Complete”.

Сертификат Exchange подтвержден.

Нажимаем на кнопку “Finish”.

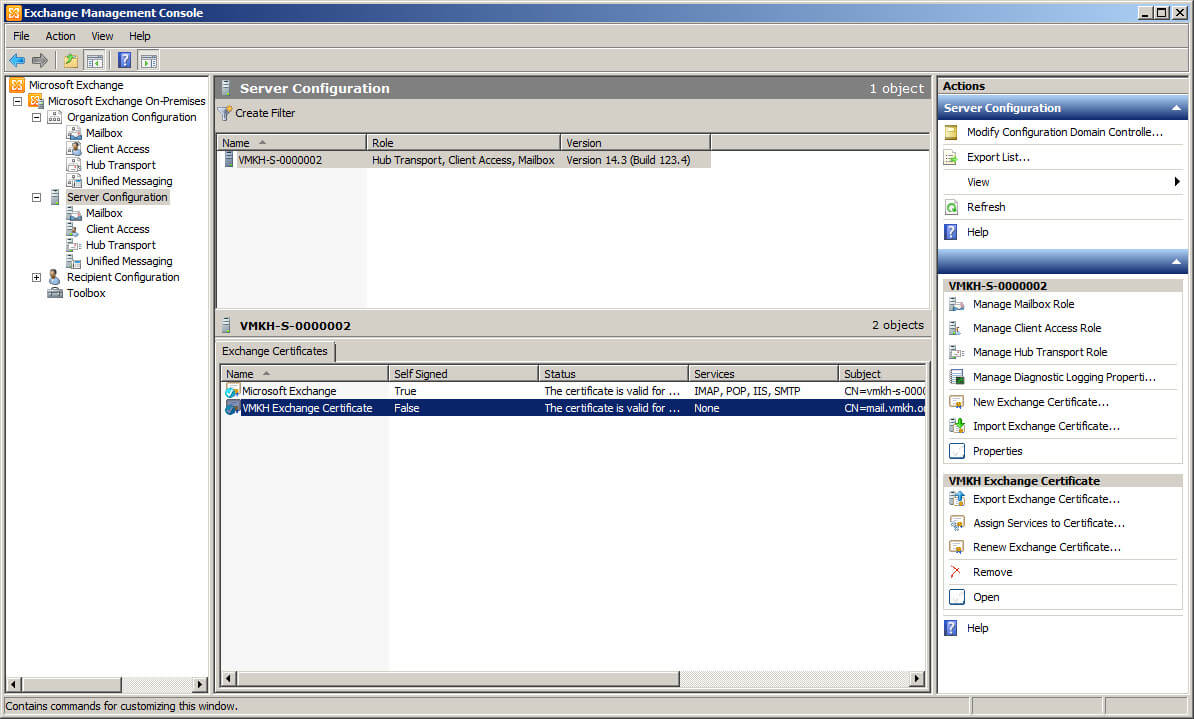

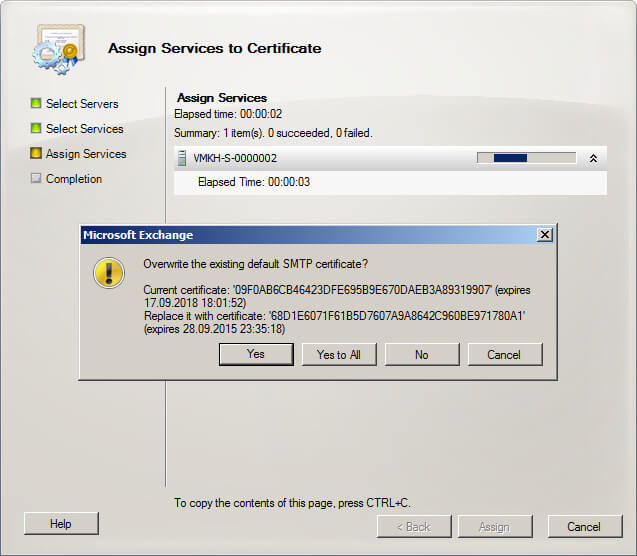

Теперь необходимо назначить новый сертификат Exchange для сервиса IIS.

В разделе “Server Configuration” выбираем сервер Exchange, затем выбираем новый сертификат Exchange и справа нажимаем на кнопку “Assign Services to Certificate”.

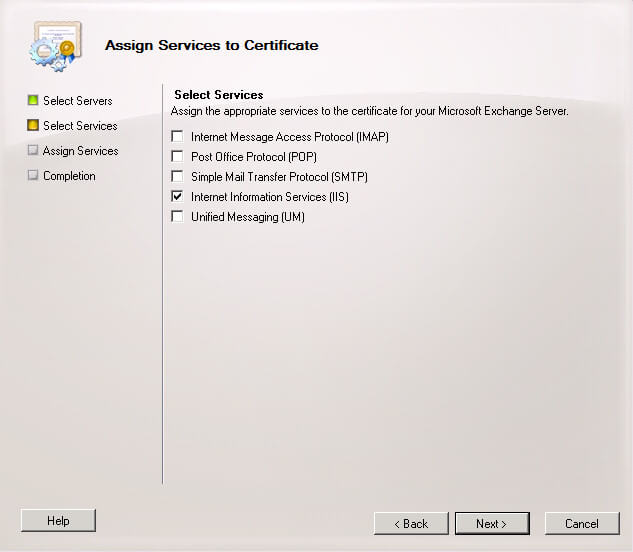

Выбираем сервер, для которого будет производиться настройка и нажимаем на кнопку “Next”.

Ставим галочку на “Internet Information Server (IIS)” и нажимаем на кнопку “Next”.

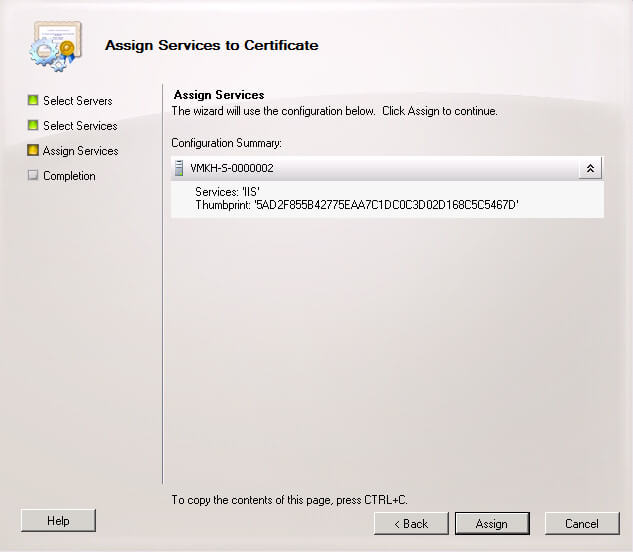

Все готово для назначения сертификата Exchange сервису IIS.

Нажимаем на кнопку “Assign”.

Далее необходимо подтвердить перезапись существующего сертификата.

Нажимаем на кнопку “Yes to All”.

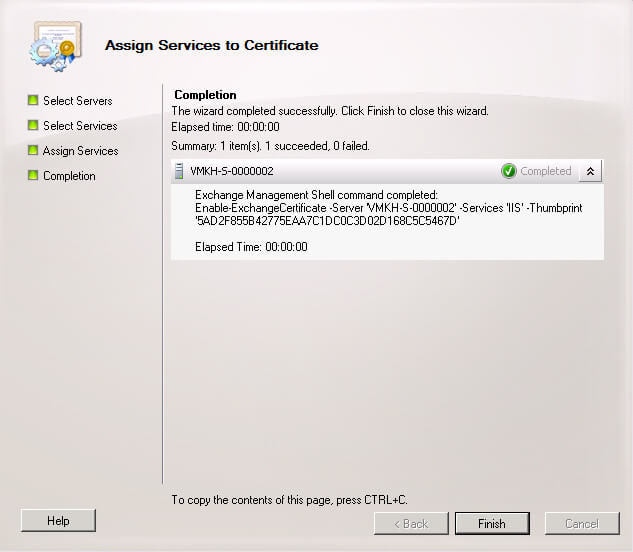

Сертификат Exchange назначен сервису IIS.

Нажимаем на кнопку “Finish”.

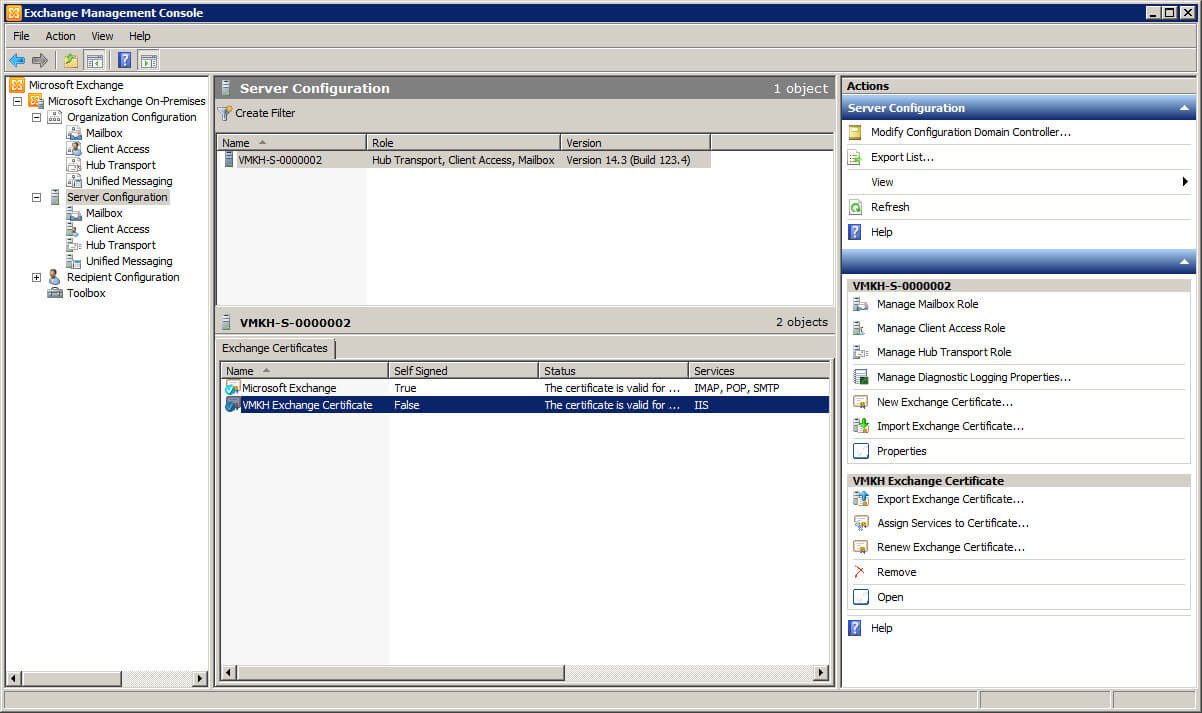

После того как сертификат Exchange будет назначен сервису IIS, у сертификата обновится список сервисов в разделе “Server Configuration”.

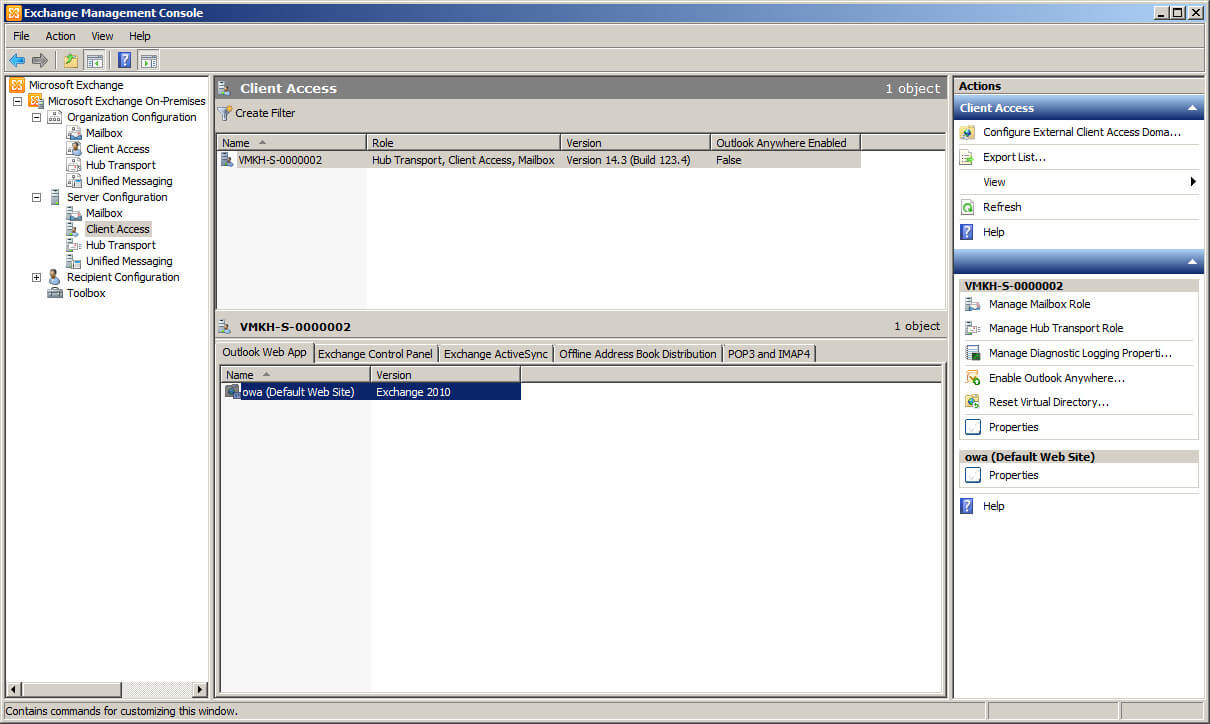

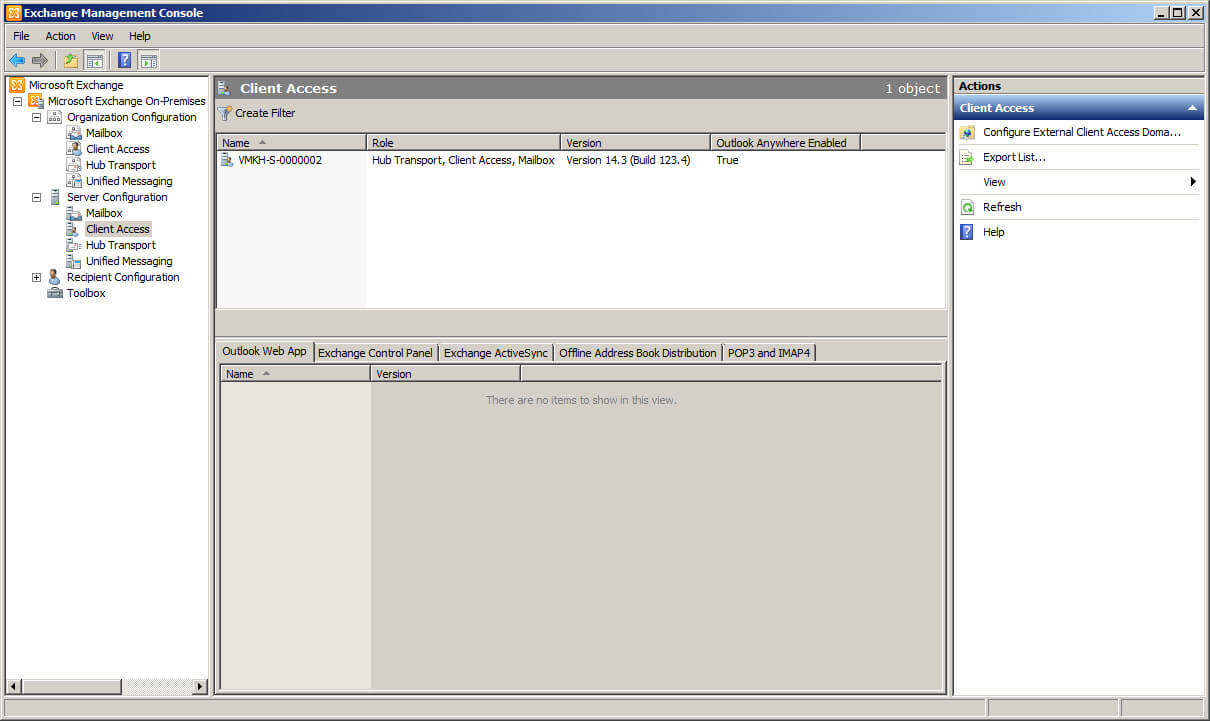

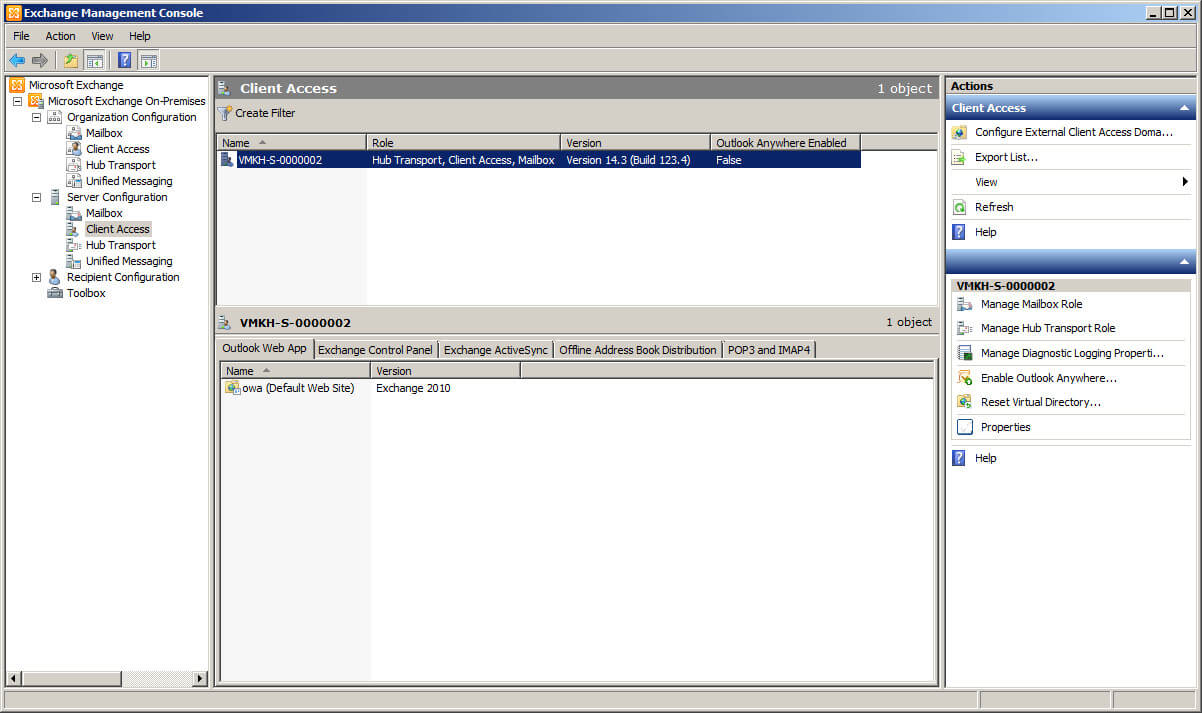

Теперь посмотрим настройки Outlook Web App.

В разделе “Server Configuration” переходим в подраздел “Client Access”, выбираем сервер Exchange. Затем справа нажимаем на кнопку “Properties”.

Далее выбираем “owa (Default Web Site)” и справа нажимаем на кнопку “Properties”.

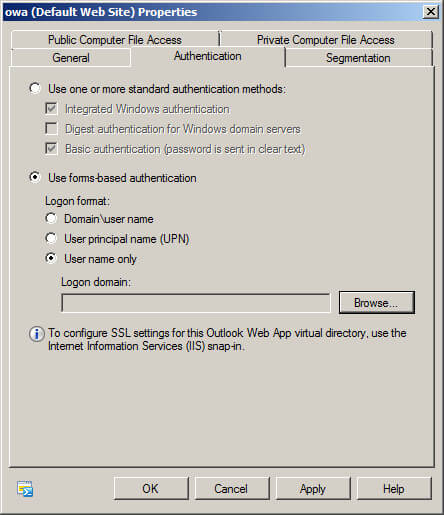

Теперь настроим авторизацию пользователей по логину без необходимости указывать домен.

На вкладке “Authentication” в разделе “Use forms-based authentication” выбираем “User name only”.

Далее необходимо выбрать основной домен, нажимаем на кнопку “Browse”.

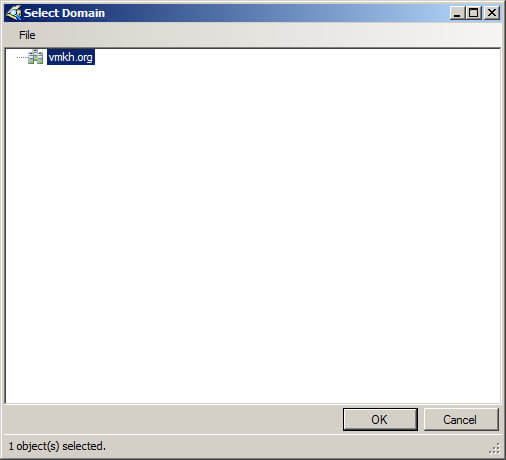

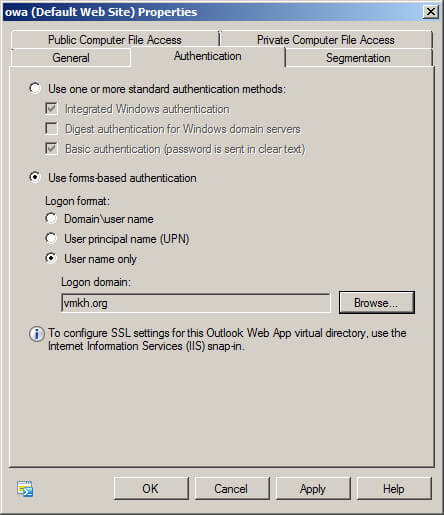

Выбираем основной домен и нажимаем на кнопку “OK”.

После того как домен будет указан переходим на вкладку “Public Computer File Access”.

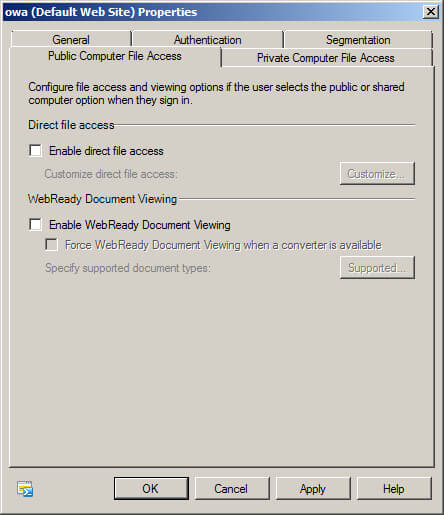

Теперь ограничим доступ для просмотра документов в случае если пользователь авторизовался в Outlook Web App с публичного компьютера.

На вкладке “Public Computer File Access” снимаем галочки с “Enable direct file access” и “Enable WebReady Document Viewing”.

Нажимаем на кнопку “OK”.

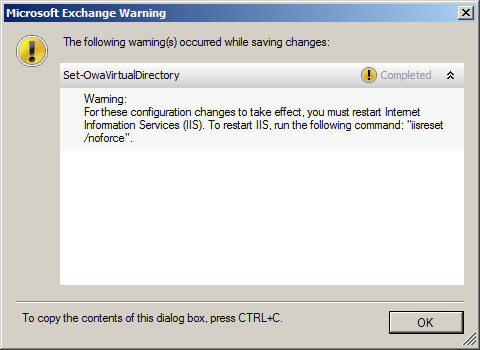

Далее появится предупреждение о необходимости перезапустить IIS.

Нажимаем на кнопку “OK”.

Теперь пропишем адрес, по которому ваш почтовый сервер доступен из сети Интернет в конфигурацию сервера Exchange с ролью “Client Access”.

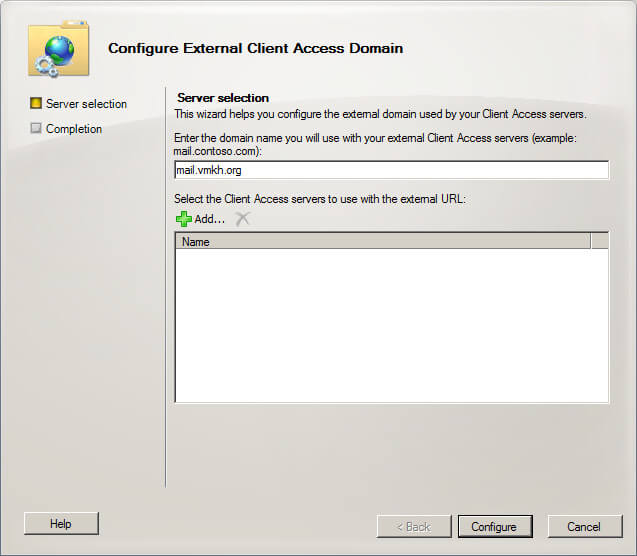

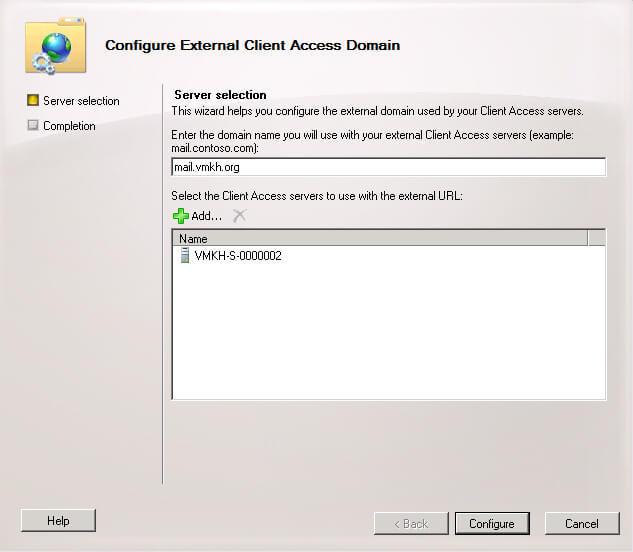

В разделе “Server Configuration” переходим в подраздел “Client Access”. Затем справа нажимаем на кнопку “Configure External Client Access Domain”.

Далее необходимо указать имя, по которому ваш почтовый сервер доступен из сети Интернет, затем указать сервер Exchange с ролью “Client Access”.

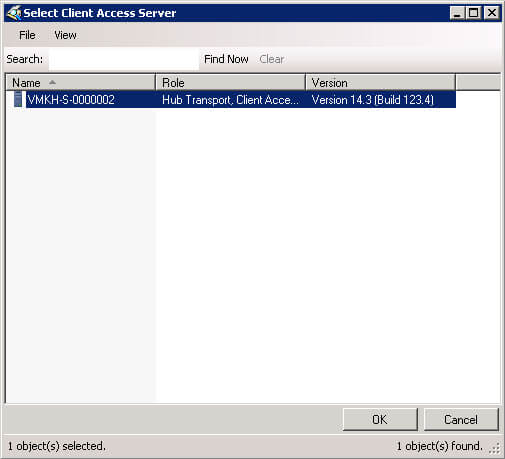

В поле “Enter the domain name you will use with your external Client Access servers” указываем имя по которому ваш почтовый сервер доступен из сети Интернет и в разделе “Select the Client Access servers to use with external URL” нажимаем на кнопку “Add”.

Указываем сервер Exchange с ролью “Client Access” и нажимаем на кнопку “OK”.

Все готово для того, чтобы прописать имя, по которому ваш почтовый сервер доступен из сети Интернет в конфигурацию сервера Exchange с ролью “Client Access”.

Нажимаем на кнопку “Configure”.

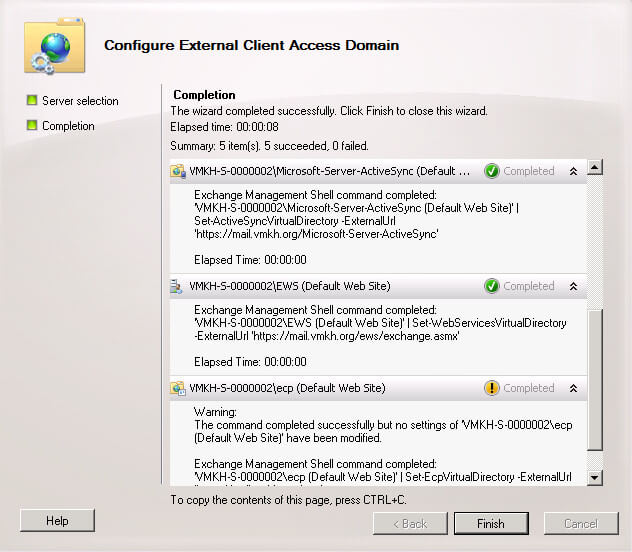

Имя, по которому ваш почтовый сервер доступен из сети Интернет успешно добавлено в конфигурацию сервера Exchange с ролью “Client Access”.

Нажимаем на кнопку “Finish”.

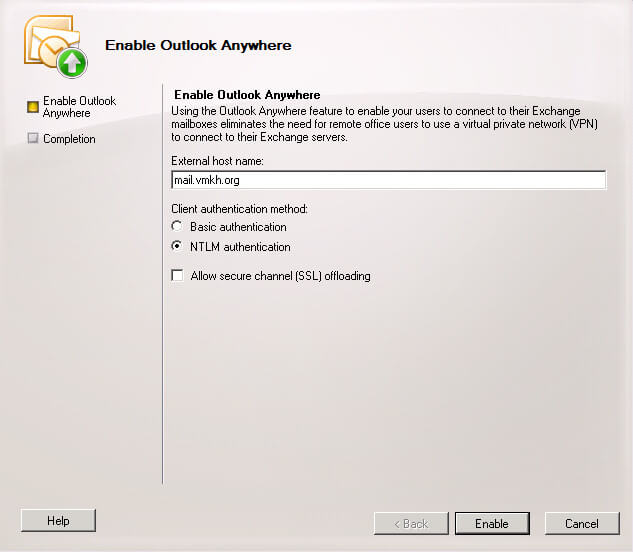

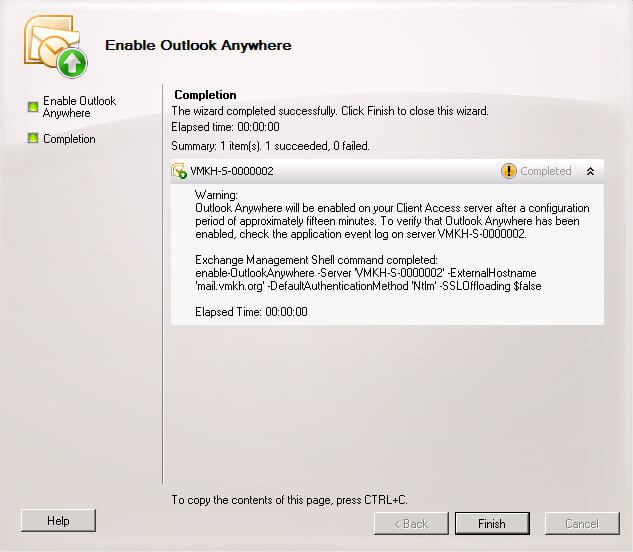

Теперь настроим сервис “Outlook Anywhere”. Данный сервис служит для подключения к серверу Exchange через Интернет при помощи “Outlook”.

В разделе “Server Configuration” переходим в подраздел “Client Access”, выбираем сервер Exchange. Затем справа нажимаем на кнопку “Enable Outlook Anywhere”.

Далее в поле “External host name” указываем имя по которому ваш почтовый сервер доступен из сети Интернет. Затем выбираем “NTLM authentication” и нажимаем на кнопку “Enable”.

Сервис “Outlook Anywhere” подключен и начнет работать через 15 минут.

Нажимаем на кнопку “Finish”.

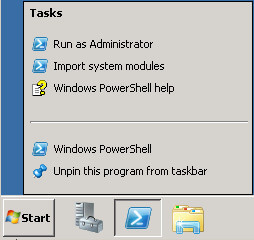

Теперь перезапустим IIS.

На сервере Exchange, на “Панели задач” выбираем “Windows PowerShell” и после нажатия правой кнопки мыши нажимаем “Run as administrator”.

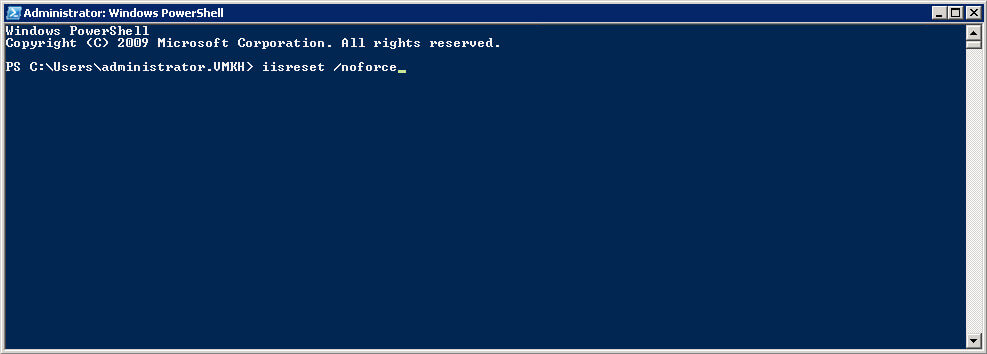

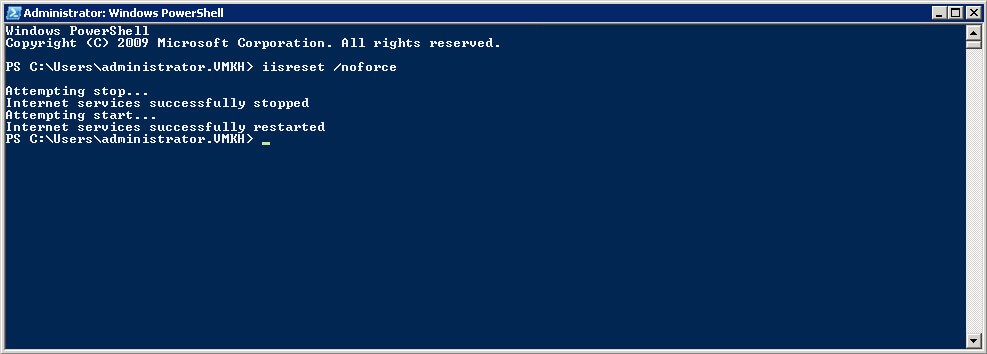

Выполняем команду:

iisreset /noforceIIS успешно перезапущен.

Теперь настроим возможность принимать почту.

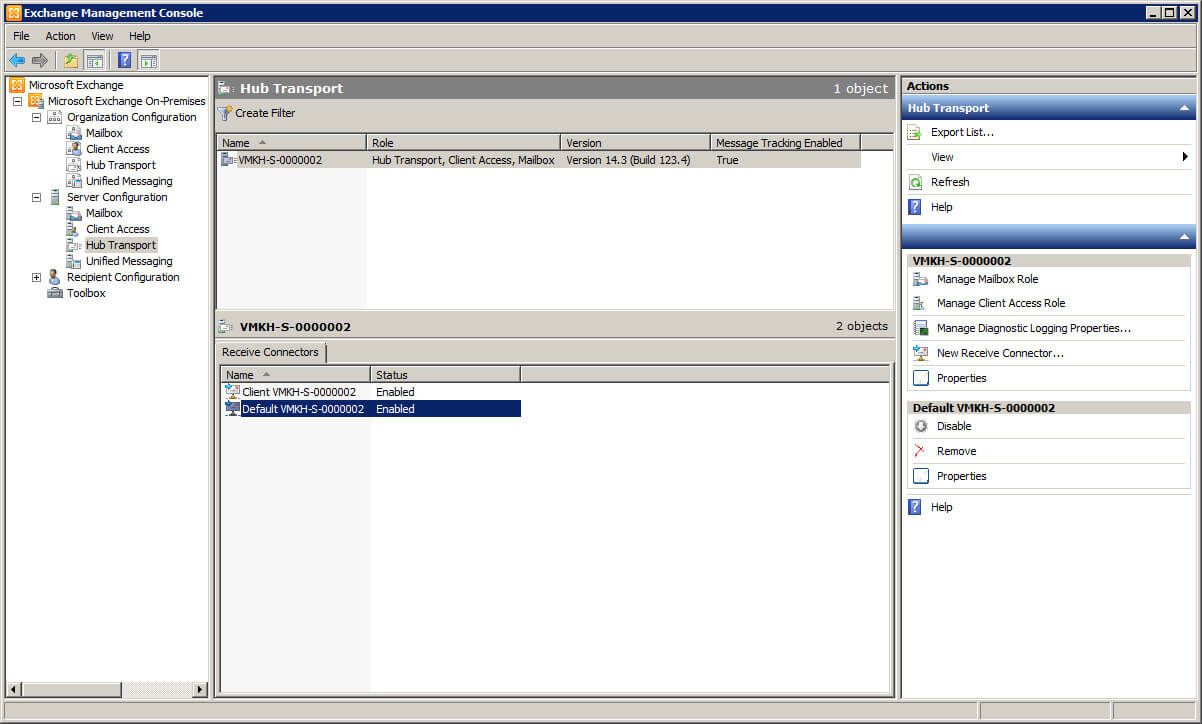

В разделе “Server Configuration” переходим в подраздел “Hub Transport”, выбираем сервер Exchange, затем выбираем вкладку “Receive Connectors”.

Далее выбираем “Default vmkh-s-0000002”, где vmkh-s-0000002 — имя моего сервера Exchange. Затем справа нажимаем на кнопку “Properties”.

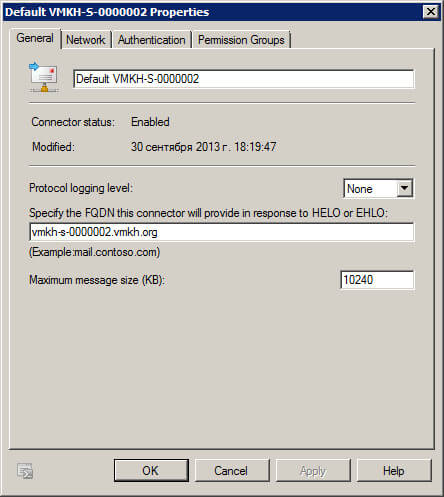

На вкладке “General”, в поле “Maximum message size” вы можете настроить максимально допустимый размер почтовых вложений для приема.

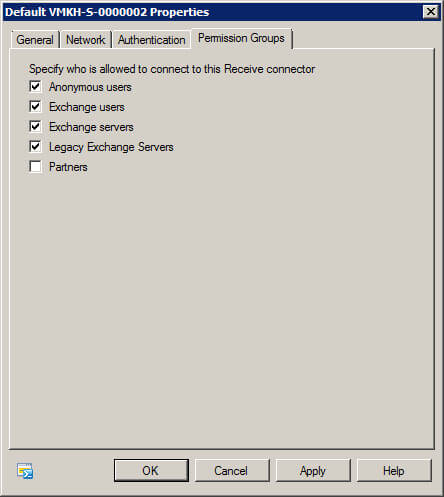

Переходим на вкладку “Permission Groups” и ставим галочку на “Anonymous users”.

Нажимаем на кнопку “OK”.

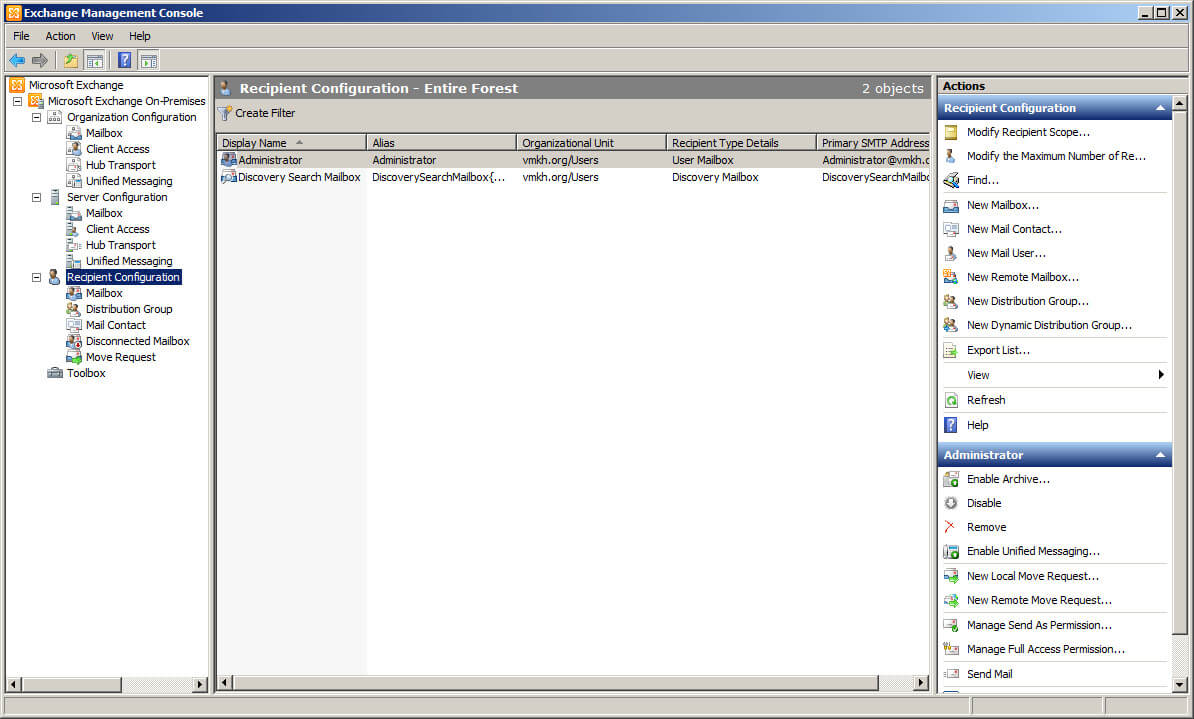

Теперь создадим нового пользователя с почтовым ящиком.

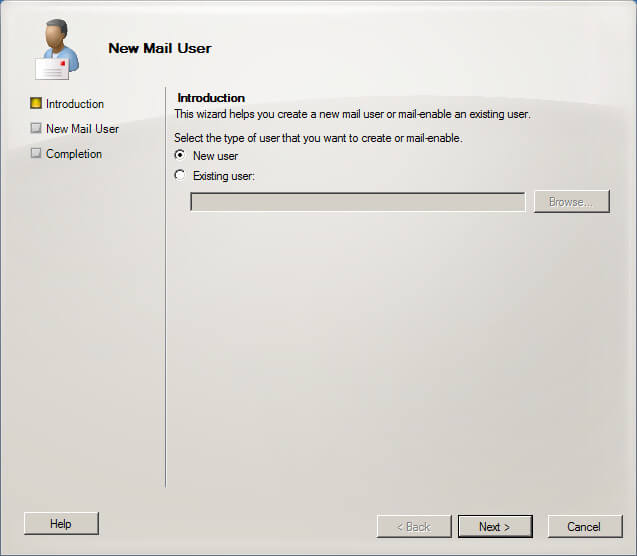

В Exchange Management Console, в разделе “Recipient Configuration” нажимаем на кнопку “New Mail User”.

Выбираем “New user” и нажимаем на кнопку “Next”.

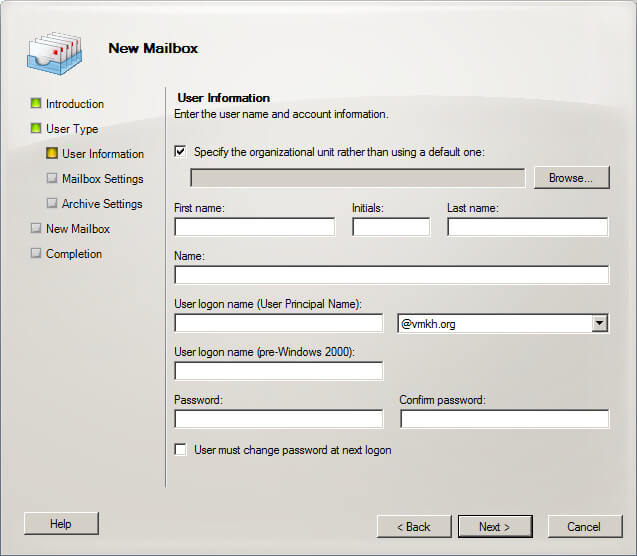

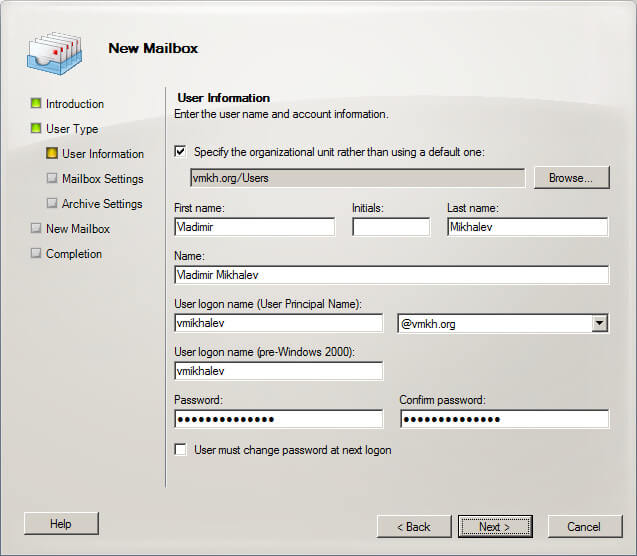

Далее в разделе “Specify the organization unit rather using a default one” нужно выбрать контейнер, в котором вы планируете создать нового пользователя.

Нажимаем на кнопку “Browse”.

Выбираем контейнер, в который необходимо поместить нового пользователя.

Нажимаем на кнопку “OK”.

Теперь указываем имя, фамилию, логин и надежный пароль для нового пользователя.

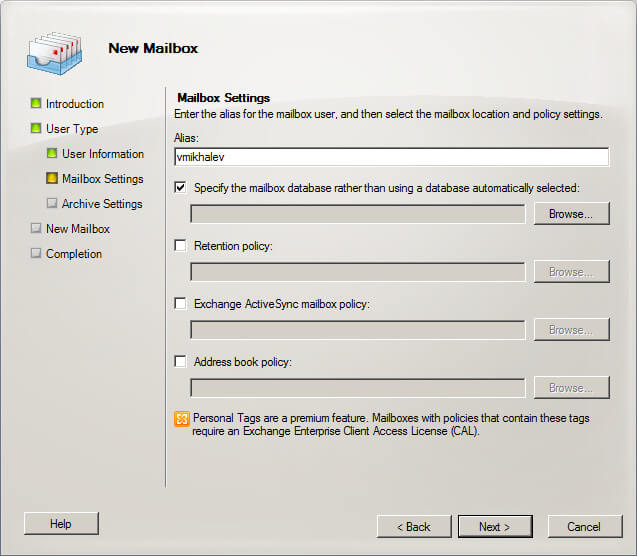

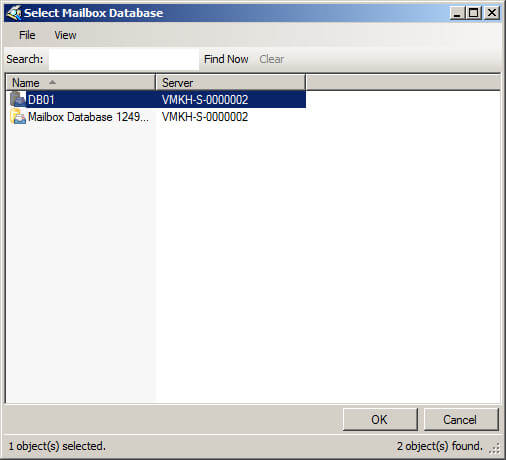

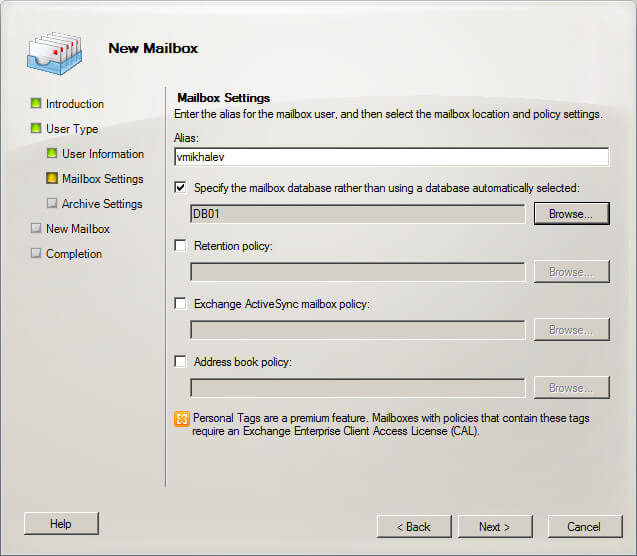

На следующем этапе необходимо выбрать базу данных в которой будет создан почтовый ящик для нового пользователя.

Ставим галочку на “Specify the mailbox database rather than using a database automatically selected” и на нажимаем на кнопку “Browse”.

Выбираем базу данных в которой необходимо создать новый почтовый ящик и нажимаем на кнопку “OK”.

После того как база данных выбрана нажимаем на кнопку “Next”.

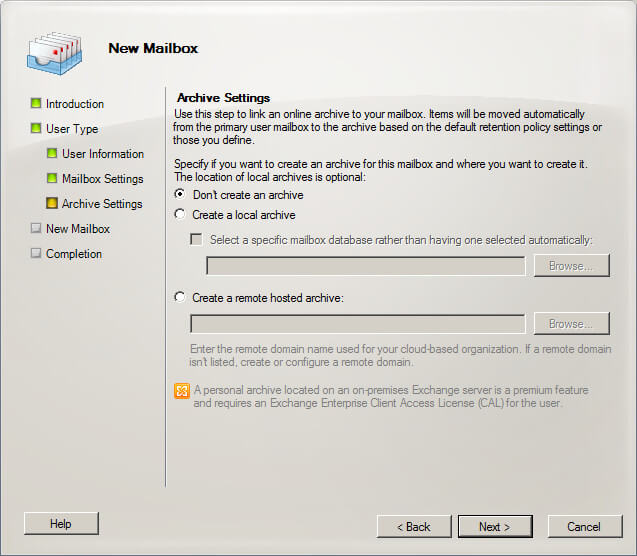

Далее оставляем настройки без изменений и нажимаем на кнопку “Next”.

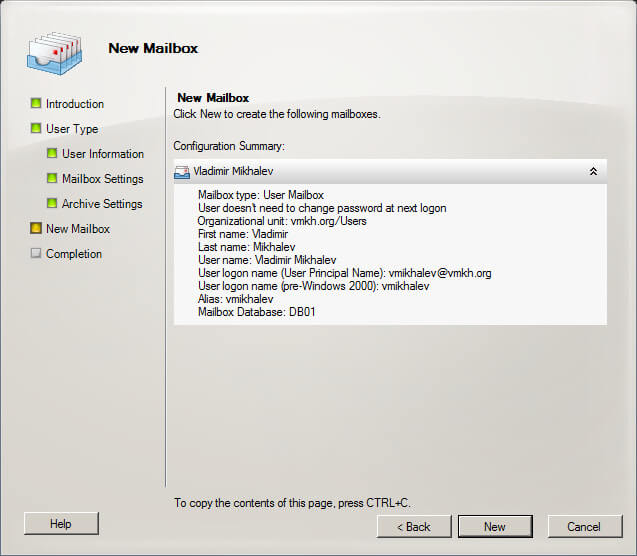

Все готово для создания нового пользователя с почтовым ящиком.

Нажимаем на кнопку “New”.

Пользователь с почтовым ящиком успешно создан.

Нажимаем на кнопку “Finish”.

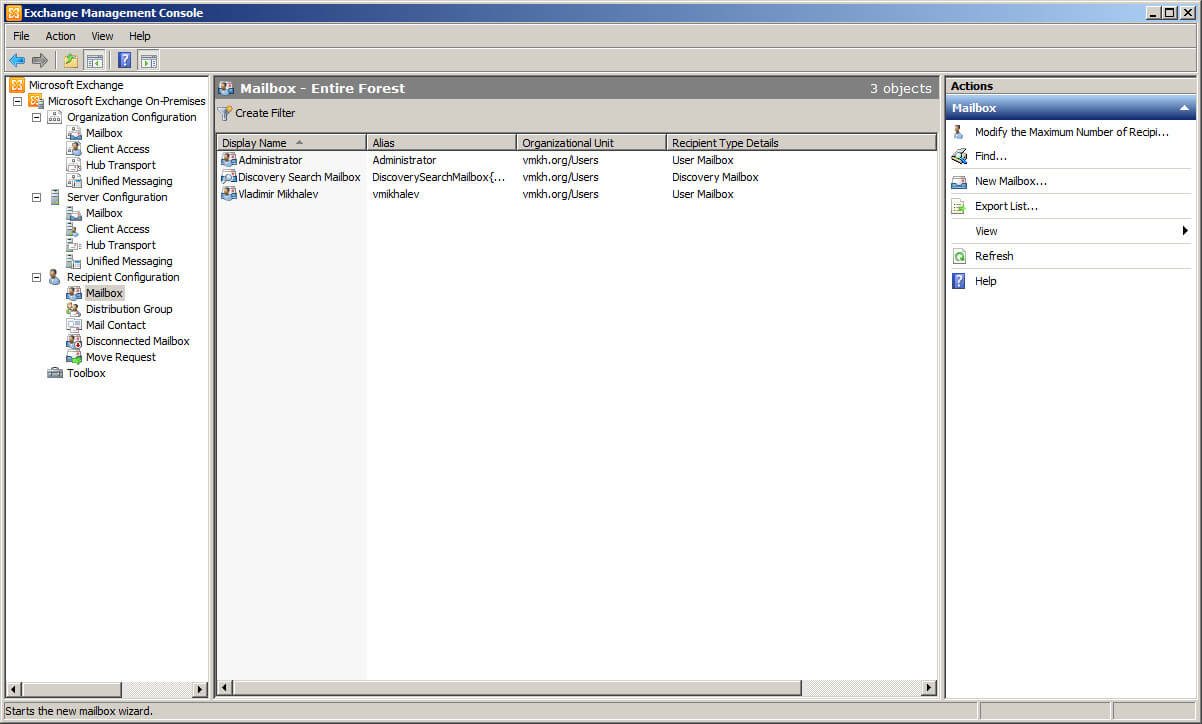

После того как пользователь с почтовым ящиком будет создан, он появится в разделе “Mailbox”.

Теперь необходимо импортировать сертификат Exchange в “Доверенные корневые центры сертификации” на все компьютеры в домене.

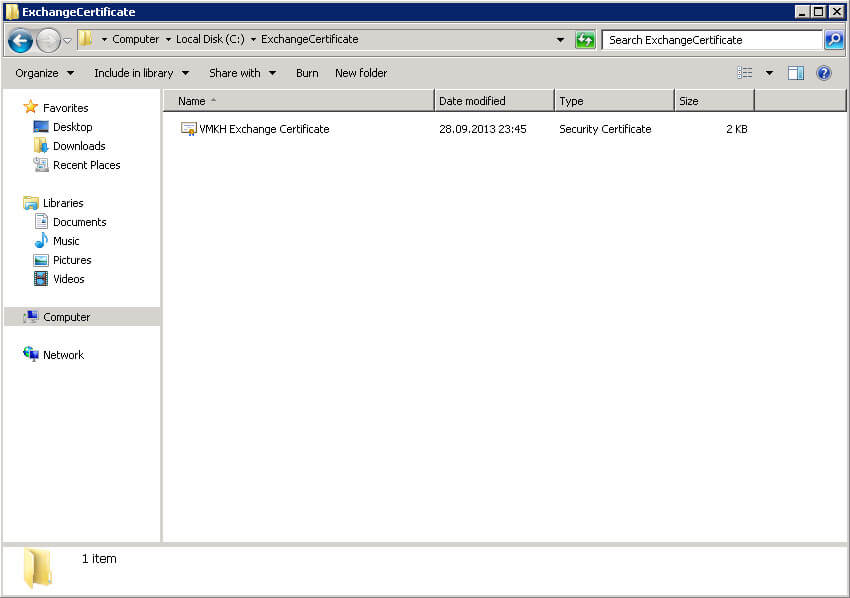

Переходим на контроллер домена создаем папку и копируем в нее сертификат Exchange.

В данном руководстве сертификат был скопирован в папку “ExchangeCertificate” на диске “C”.

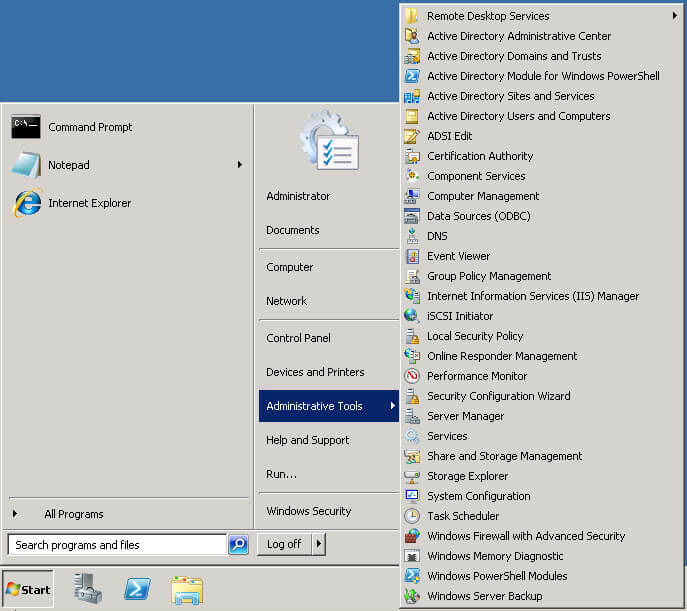

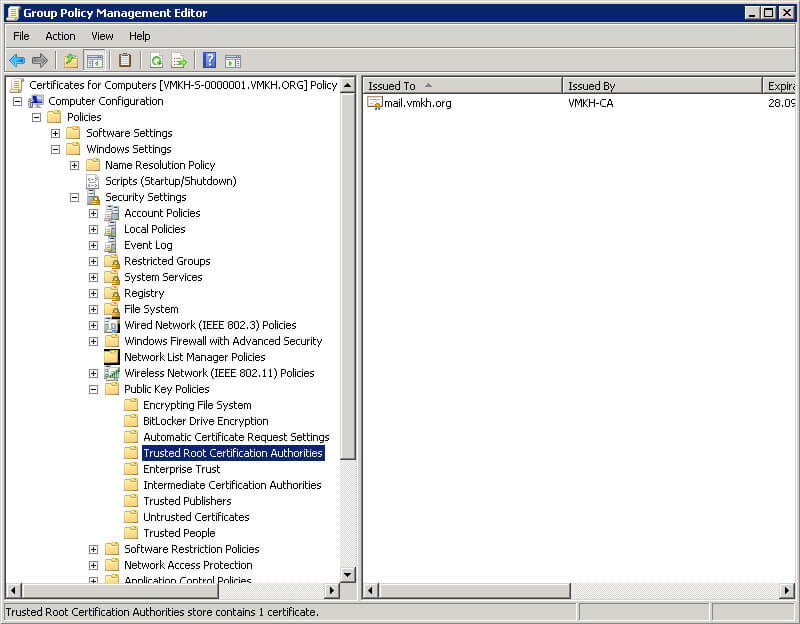

Далее нажимаем “Start” и выбираем “Administrative Tools”, затем “Group Policy Management”.

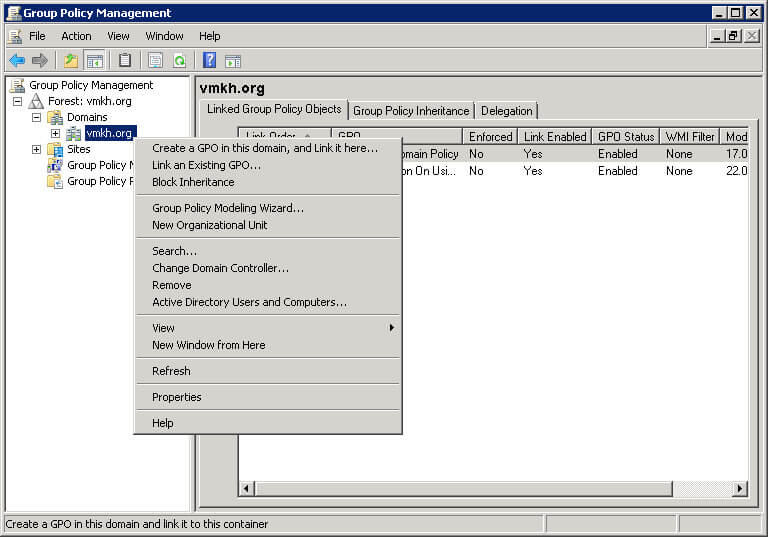

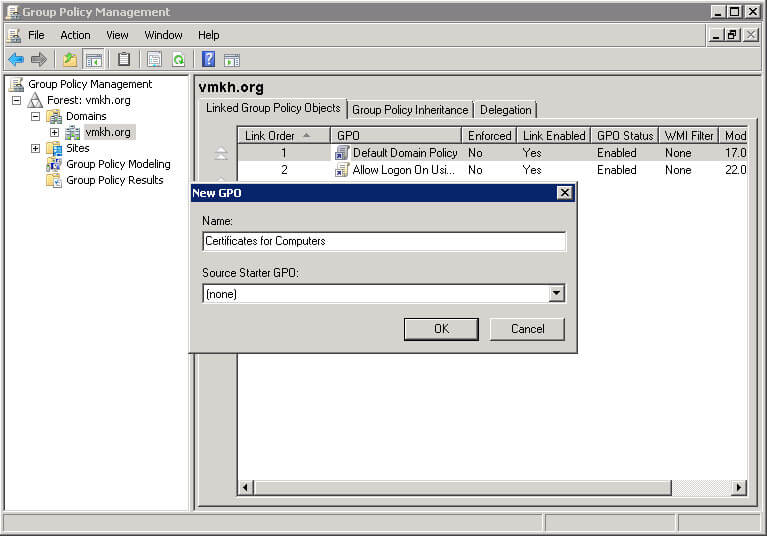

Создаем новую групповую политику для импорта сертификата в “Доверенные корневые центры сертификации” на все компьютеры в домене.

Нажимаем правой кнопкой мыши на имени домена и выбираем “Create a GPO in this domain, and Link it here”.

Указываем имя для новой групповой политики и нажимаем на кнопку “OK”.

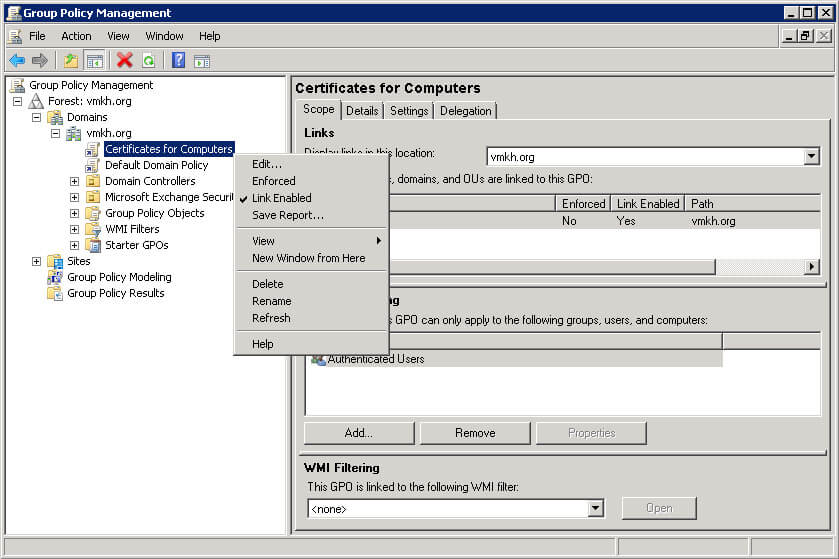

Далее нажимаем на новую политику правой кнопкой мыши и выбираем “Edit”.

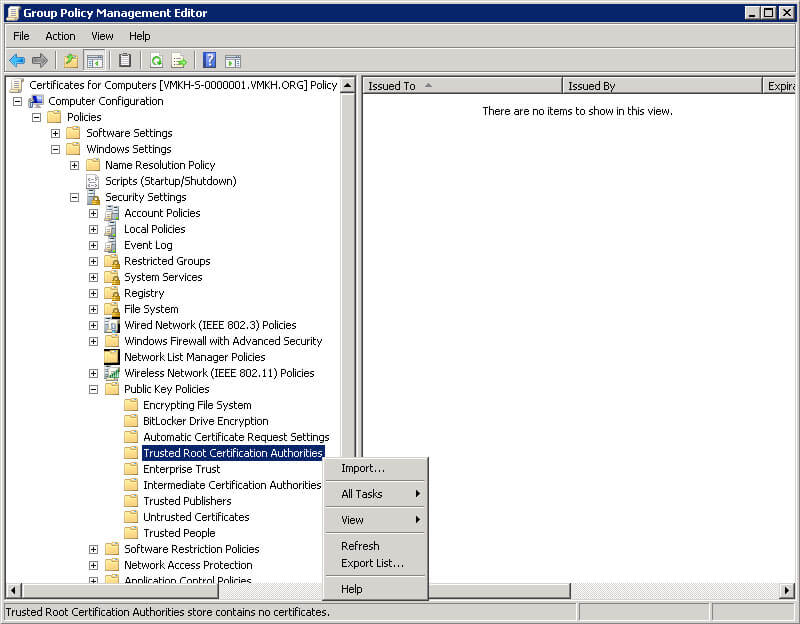

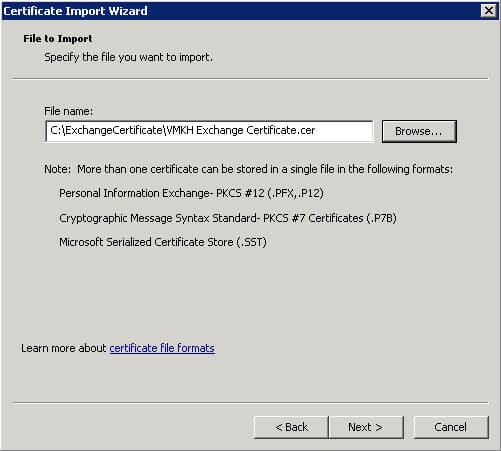

В редакторе групповой политики переходим в раздел “Computer Configuration”, затем в подраздел “Windows Settings”, далее находим раздел “Security Settings” и выбираем “Public Key Policies”, теперь нажимаем правой кнопкой мыши на “Trusted Root Certification Authorities” и выбираем “Import”.

Нажимаем на кнопку “Next”.

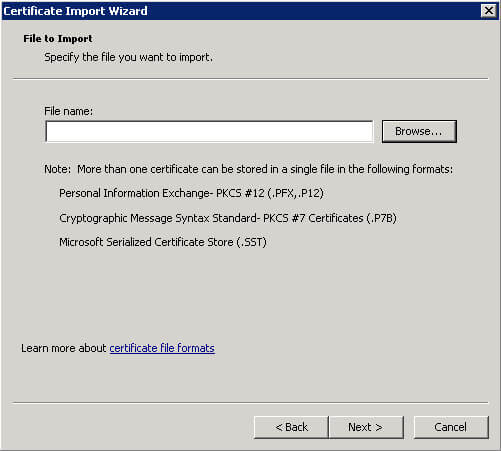

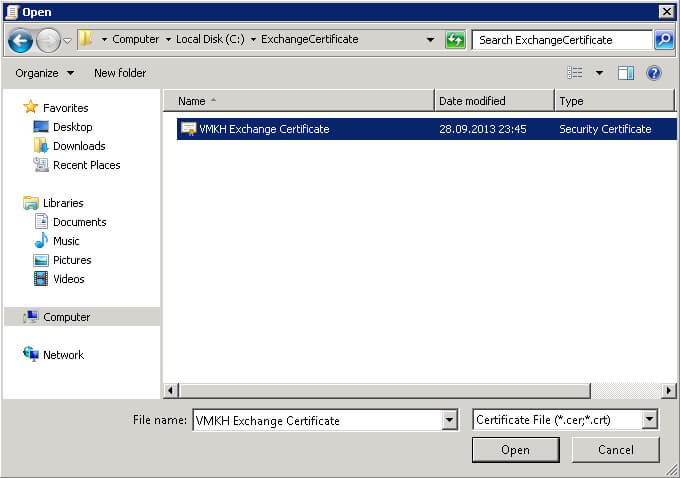

Далее необходимо указать путь к сертификату Exchange.

Нажимаем кнопку “Browse”.

Переходим в папку с сертификатом Exchange и нажимаем на кнопку “Open”.

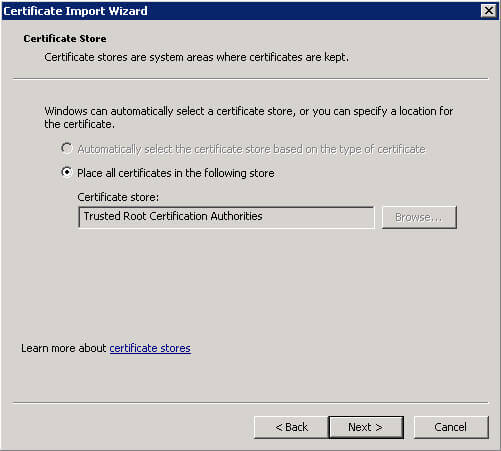

После того как путь к сертификату указан нажимаем на кнопку “Next”.

Далее оставляем настройки без изменений и нажимаем на кнопку “Next”.

Все готово для импорта сертификата в “Trusted Root Certification Authorities” для всех компьютеров в домене.

Нажимаем на кнопку “Finish”.

Сертификат Exchange успешно импортирован в настройки групповой политики.

Нажимаем на кнопку “OK”.

После того как сертификат будет импортирован в настройки групповой политики, он появится в разделе “Trusted Root Certification Authorities”.

Теперь на все компьютеры, которые попадают под действие данной политики будет импортирован сертификат Exchange.

Теперь необходимо перезагрузить почтовый сервер.

Возвращаемся на сервер с установленным Exchange Server 2010.

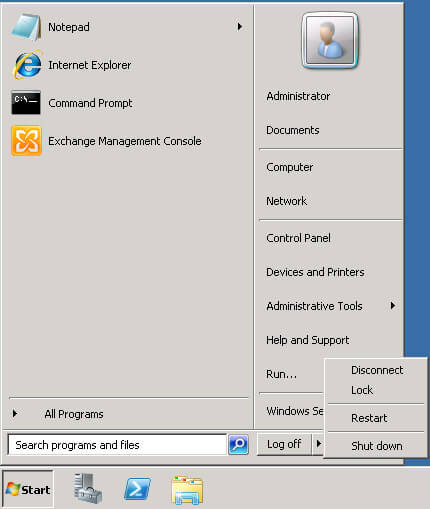

Нажимаем “Start” и выбираем “Restart”.

Настройка Exchange Server 2010 завершена.

В этой статье мы поговорим о подключении iSCSI для настройки серверов mailbox, группах доступности DAG, массиве CAS array, и создадим NLB кластер.

Продолжаем настраивать наш почтовый сервер. В предыдущих статьях мы подняли тестовый стенд Hyper-v, и установили на него Windows server 2008 и Exchange 2010. Сегодня приступим к настройке.

Рекомендую для понимания работы exchange server, ролей и взаимодействия между ними, посмотреть следующий постер: Exchange 2010 Poster

Давайте протестируем, как работает наш сервер, зайдем с виртуальной машины с Windows 7 на веб интерфейс, и попробуем настроить outlook.

Создание нового почтового ящика

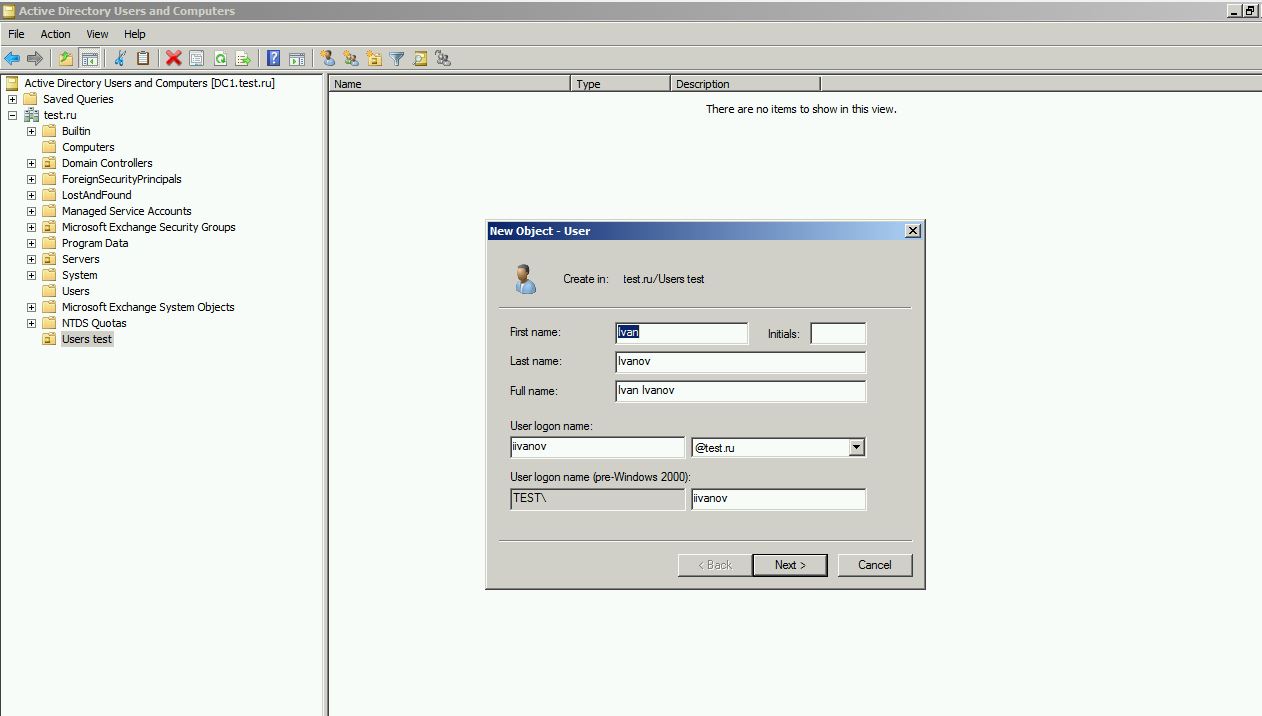

Для начала создадим в домене нового пользователя. Открываем оснастку users and comptuters, создадим (по желанию) новый organization unit (OU), например users test и в нём создадим пользователя Ivan Ivanov. Как видите, значок OU отличается от обычного контейнера внешним видом. Основное отличие контейнера OU от обычного контейнера – возможность привязывать к нему групповые политики.

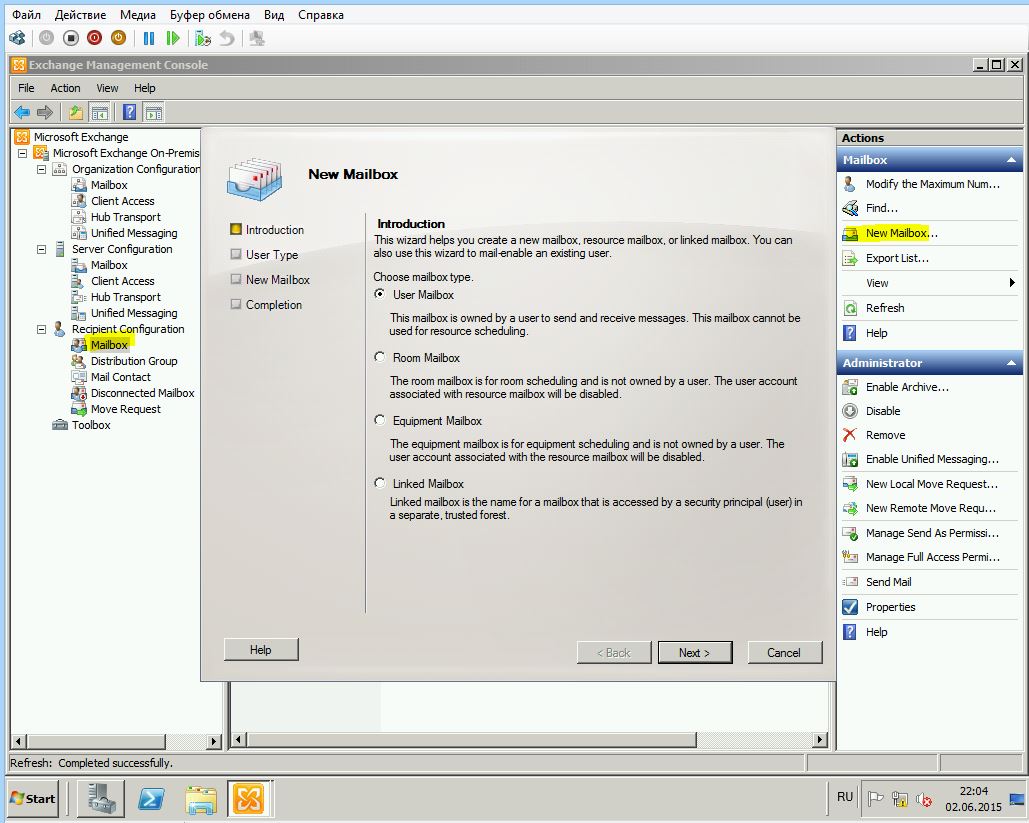

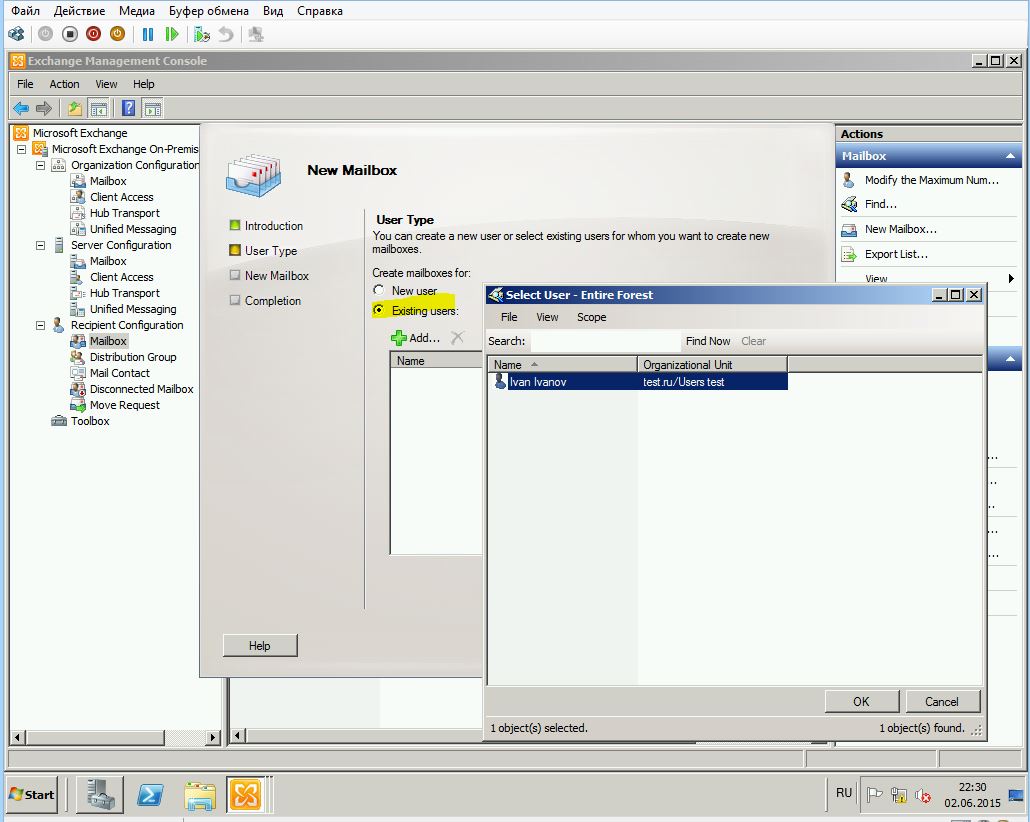

Переходим в exchange management console, recipient configuration, mailbox, new mailbox.

Выбираем user mailbox, existing users и видим нашего нового пользователя.

Alias оставляем предложенный (или придумываем свой) и ниже можем выбрать базу, куда положить ящик, а также задать различные политики.

У exchange 2010 работает механизм автоматического распределения по базам – automatic mailbox distribution, если база явно не указана. Так что если вы создали, например, базу archive, то нужно её исключить из распределения следующим командлетом:

Set-MailboxDatabase -identity "archive" IsExcludedFromProvisioning $True

Если Вы хотите создать ящик из командной строки, командлет будет такой:

Enable-Mailbox -Identity test\iivanov -Database Database01

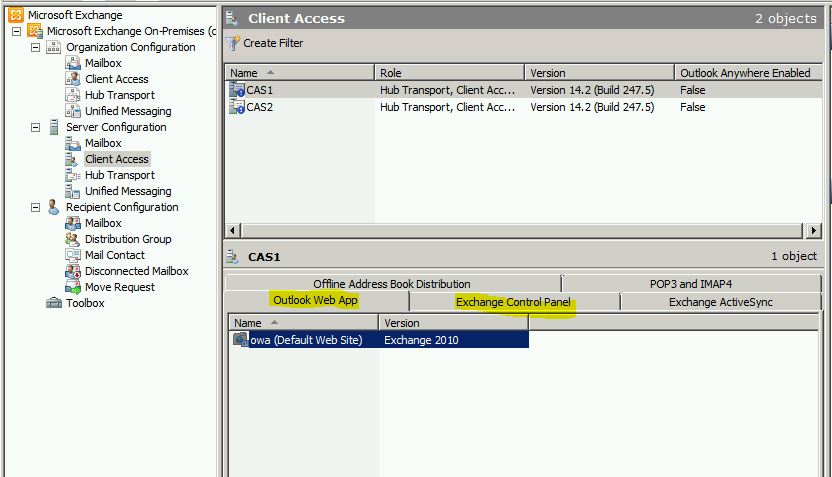

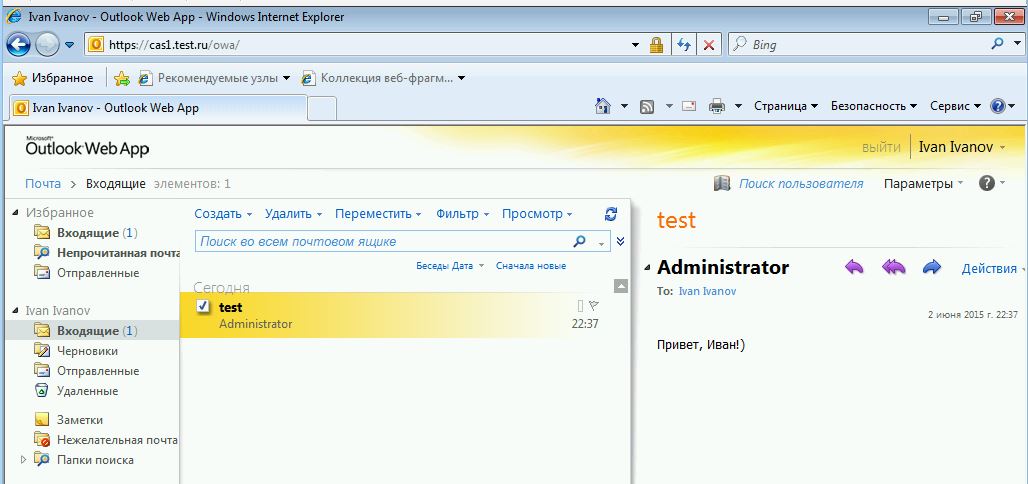

Проверяем OWA и ECP

Теперь из нашей пользовательской машины на Windows 7 (которую мы завели в домен) пытаемся зайти на веб-интерфейс по адресу https://cas1.test.ru/owa, настройки же для интерфейса пользователя OWA (outlook web access) и интерфейса администратора ECP (exchange control panel) можно посмотреть на вкладке server configuration – client access, должно работать по умолчанию.

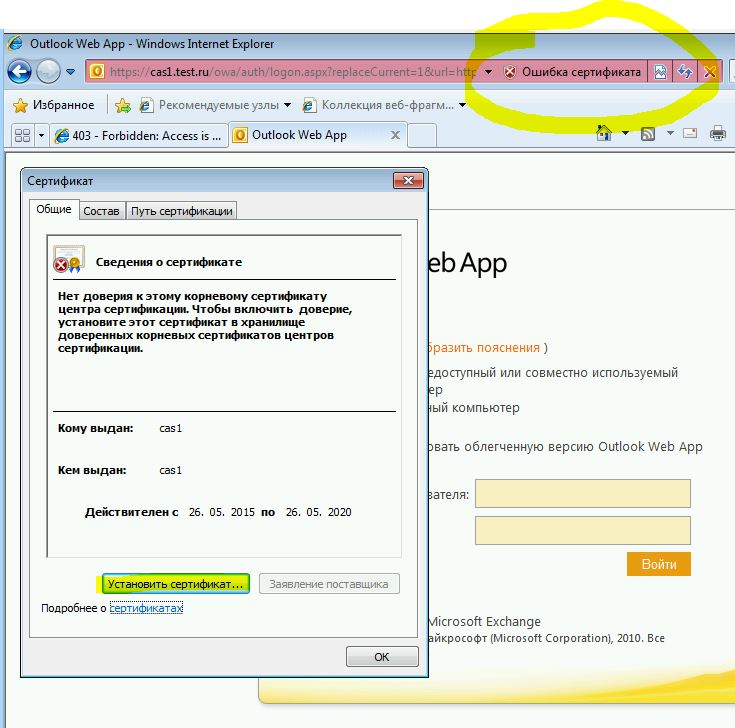

При заходе на https://cas1.test.ru/owa мы видим ошибку сертификата, так как своего центра сертификации (CA – certification authority) у нас пока нет.

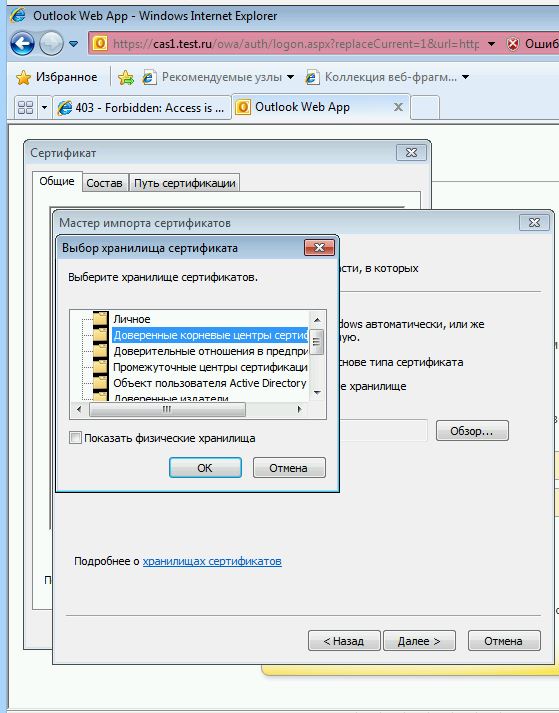

Что бы браузер не ругался на сертификат, можно добавить его в доверенные корневые центры сертификации.

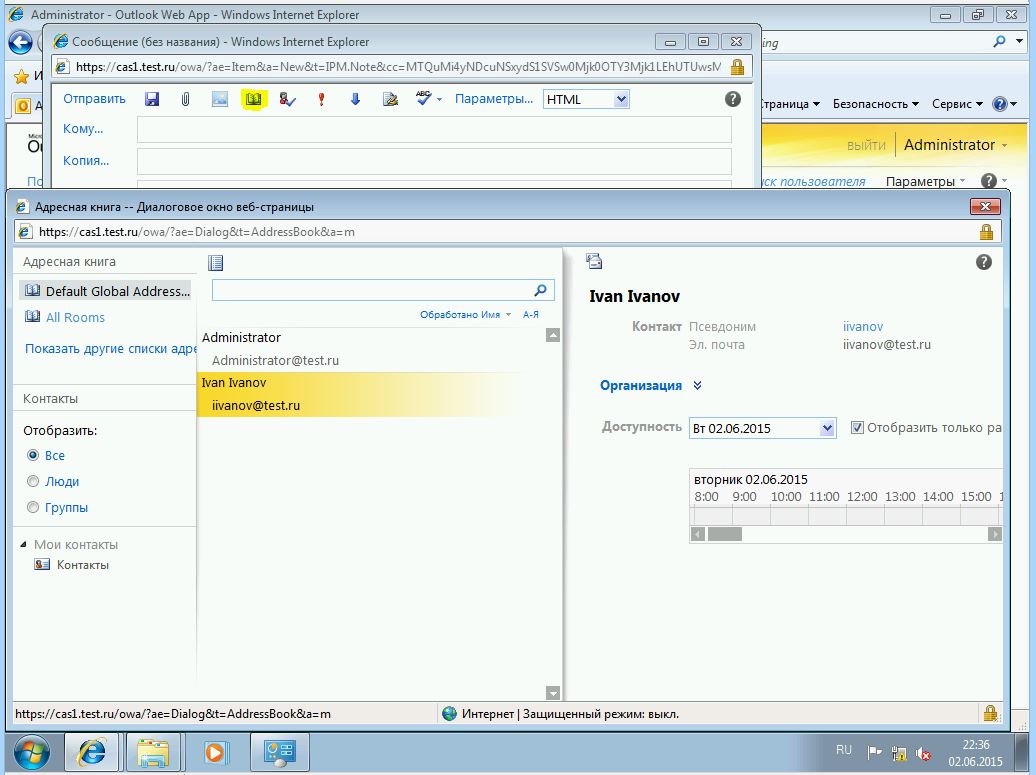

Теперь у нас всё хорошо. Пробуем отправить сообщение пользователю iivanov, как видим, он появился у нас в адресной книге.

Пробуем послать тестовое письмо, заходим в ящик под аккаунтом пользователя iivanov@test.ru и удостоверяемся что письмо дошло.

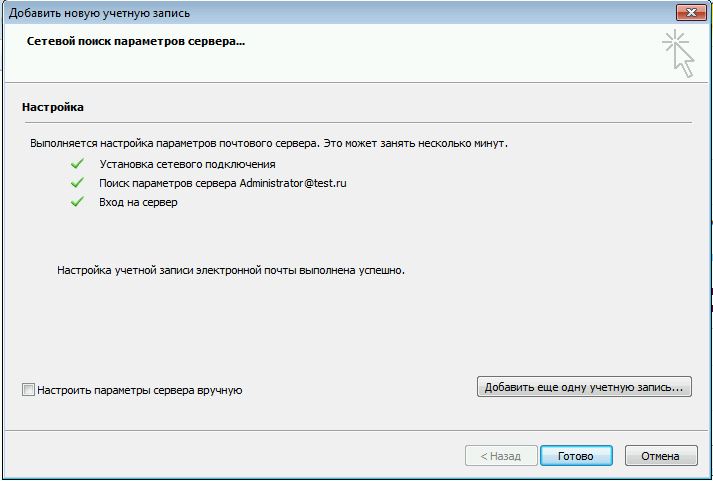

Отлично, тут всё работает. Теперь проверим outlook. Он тоже может ругаться на сертификат, если подключается через cas2. Просто добавляем и его в доверенные корневые центры сертификации.

Важный момент – обязательно должен быть прописан шлюз в сетевых настройках, иначе outlook откажется подключаться. В нашем случае подключение прошло успешно.

Как outlook определяет, к какому CAS подключаться? При создание сервера CAS в AD прописывается SCP – service connection point. Outlook запрашивает SCP, выбирает те, которые находятся в одном сайте с ним, и выбирает по параметру WhenCreated – то есть по дате создания, выбирая самый старый. Если он не доступен – то идёт дальше по списку. Данное утверждение справедливо для службы autodiscover.

Сам же outlook выбирает в качестве сервера, client access тот, который прописан в атрибуте RPCClientAccessServer базы данных пользователя. Сведения о базе данных и сервере mailbox, на котором она лежит, берутся из AD. Поэтому и нужно создавать массив CAS array, тогда вместо одного сервера CAS в атрибуте будет прописан FQDN массива.

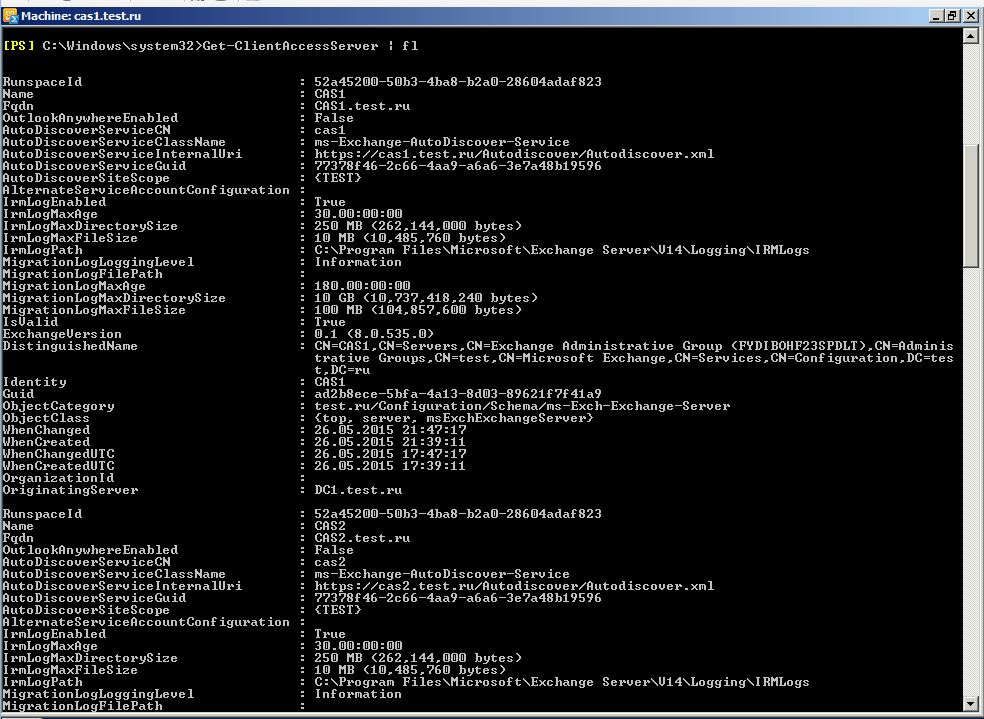

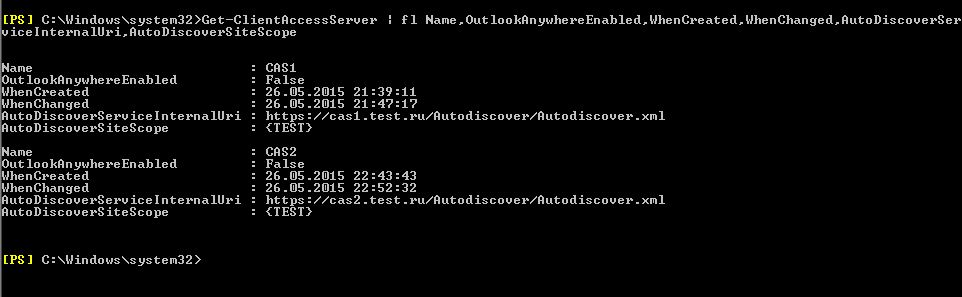

Для просмотра всех параметров с помощью powershell, можно сделать выборку командлетом Get-ClientAccessServer.

Get-ClientAccessServer | fl

Для выборки нужных полей и удобочитаемости, используем параметр fl (он же Format-List) или ft (он же Format-Table), например Name, OutlookAnywhereEnabled, WhenCreated, WhenChanged, AutoDiscoverServiceInternalUri, AutoDiscoverSiteScope.

Get-ClientAccessServer | fl Name,OutlookAnywhereEnabled,WhenCreated,WhenChanged,AutoDiscoverServiceInternalUri,AutoDiscoverSiteScope

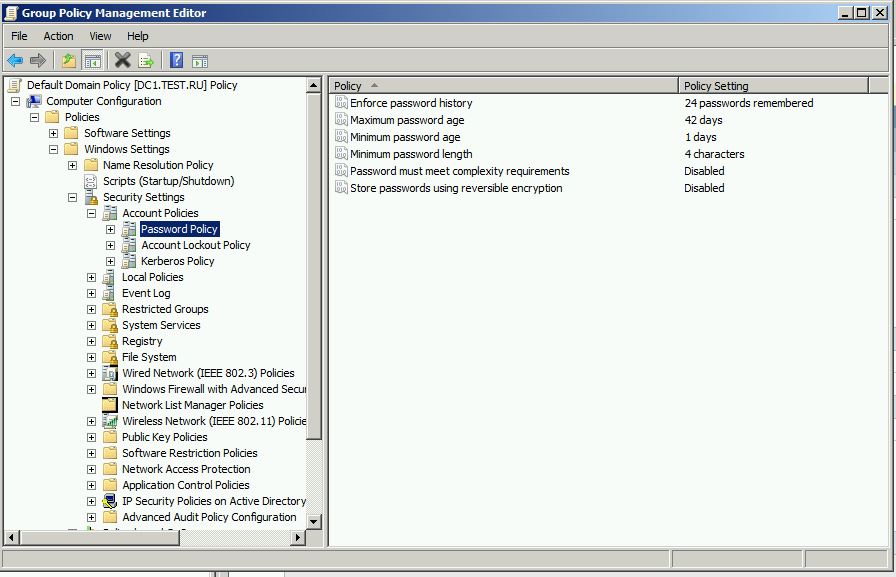

Политика паролей

По умолчанию у нас установлена политика сложных паролей (Password must meet complexity requirements), что бы не придумывать каждому тестовому пользователю восьмизначный разнорегистровый пароль, давайте её отредактируем.

Заходим в оснастку group policy managment, выбираем политику password policy, и ставим параметр Password must meet complexity requirements в значение disabled.

Я еще установил минимальную длину пароля (Minimum password lenght) в 4 символа.

После этого можно задать пользователю пароль 1234. Обновить политику можно командой gpupdate /force.

Подключаем Database по iSCSI

Давайте теперь представим, что базы у нас будут лежать на хранилище, или на другом сервере под управлением windows 2008r2, в котором у нас есть некий большой дисковый массив RAID, и который называется database.

Немного терминологии.

iSCSI Target (таргет) – это сервер предоставляющий доступ к своим дискам.

iSCSI Initiator (инициатор) – это клиент, который подключается к iSCSI Target.

LUN (logical unit number) – номер объекта, внутри таргета. А проще говоря, логический диск, презентуемый инициатору.

IQN (iSCSI qualified name) – полное имя участника, состоит из: год и месяц когда был зарегистрирован домен, имя домена в обратно порядке, произвольное имя.

iqn.”year-mo”.”reversed_domain_name”:”unique_name”

По умолчанию, роль цели не входит в комплект windows server 2008R2, поэтому скачиваем её отсюда.

Если нужно залить в виртуалку с нашего хоста, воспользуемся командлетом

Copy-VMFile -Name database_server -SourcePath C:\iscsiTargetqfe6.exe -DestinationPath C:\ -CreateFullPath -FileSource Host

-Name это имя виртуальной машины hyper-v

-SourcePath место куда скачали файл

-DestinationPath место куда положить файл на виртуалке,

-CreateFullPath создать путь, если его нет

-FileSource тип источника

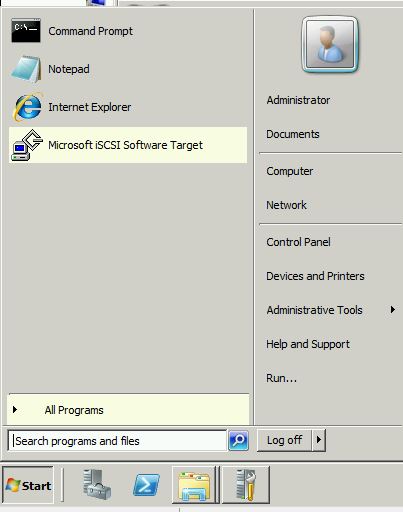

Устанавливаем программу, и запускаем.

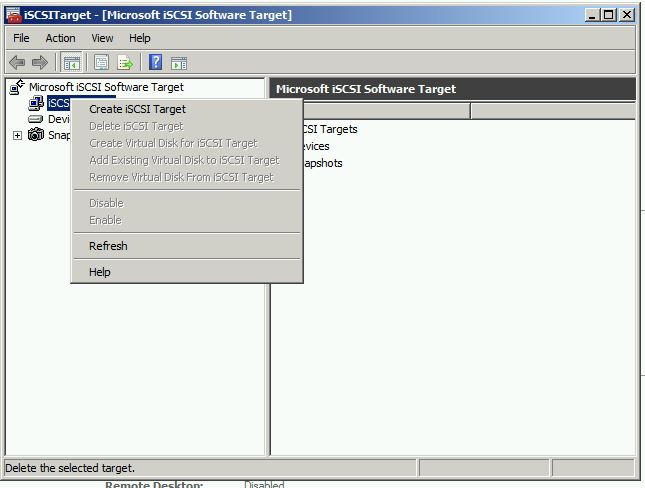

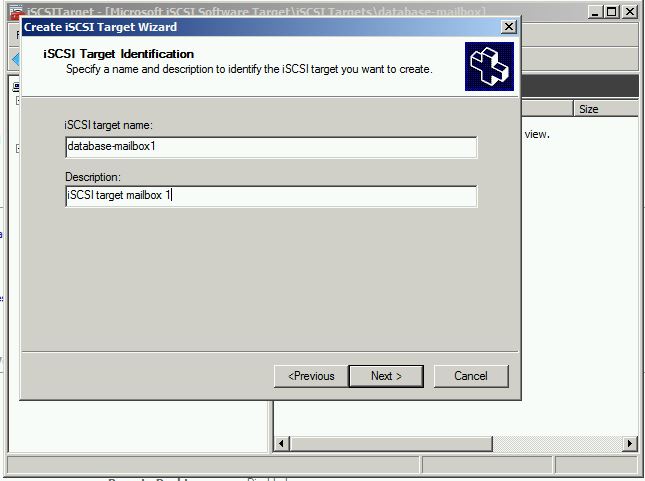

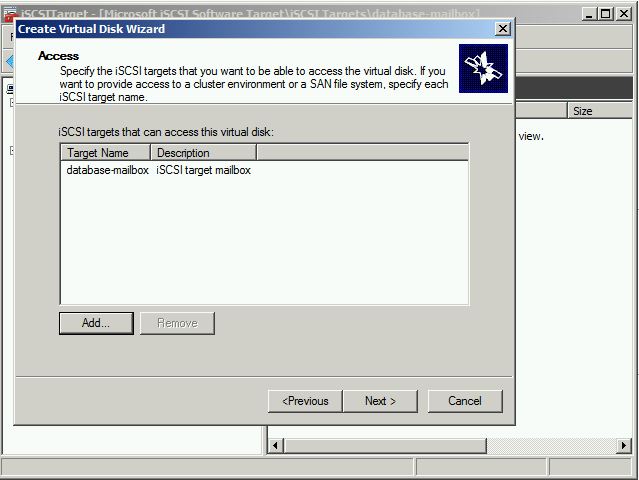

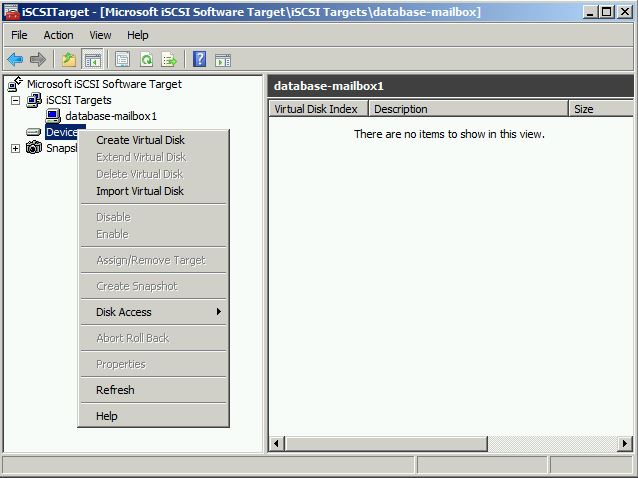

Создаём цель (target)

Даём название цели и описание

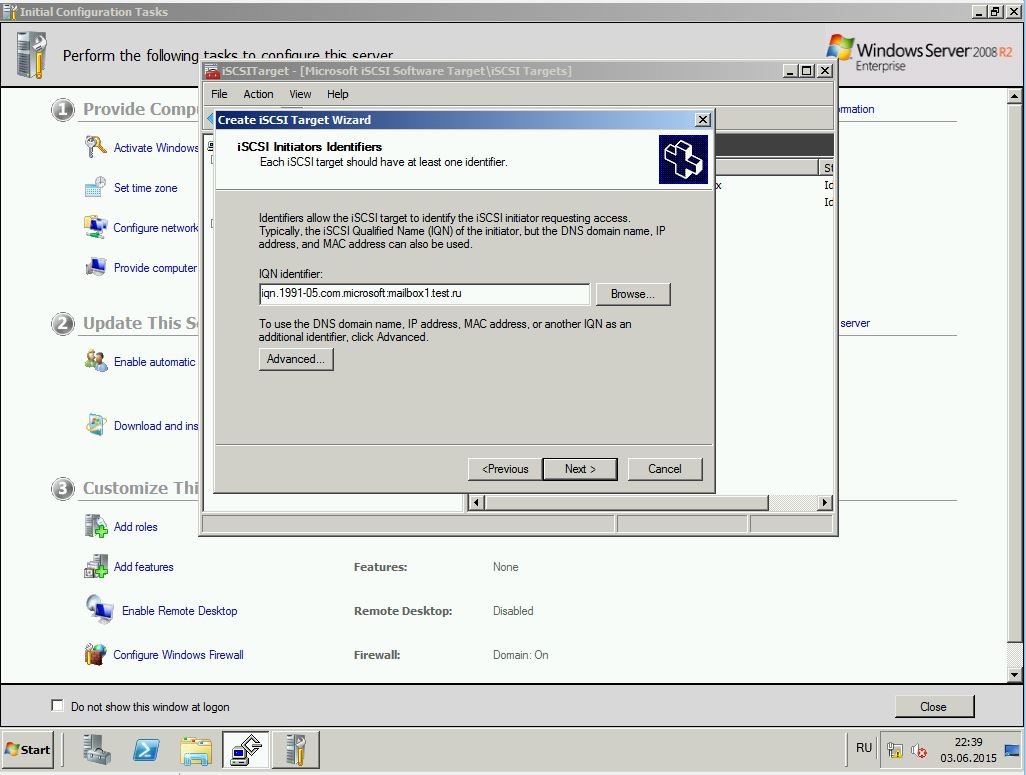

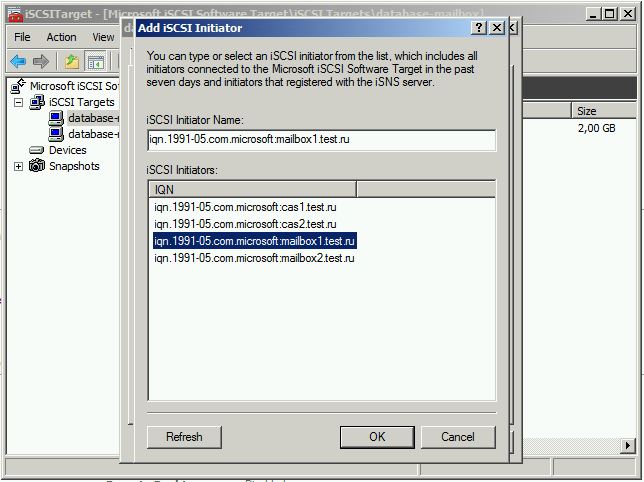

Теперь нам нужно задать разрешения для инициаторов и вписать IQN.

Сделать это можно довольно просто.

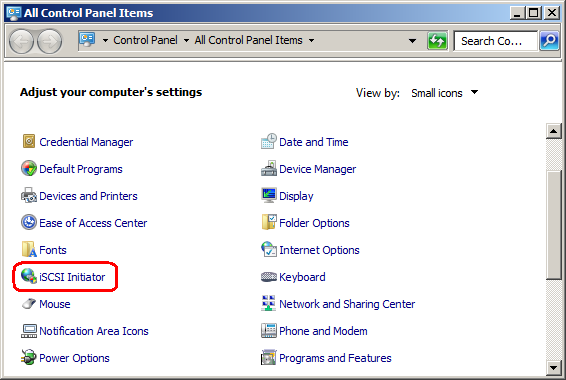

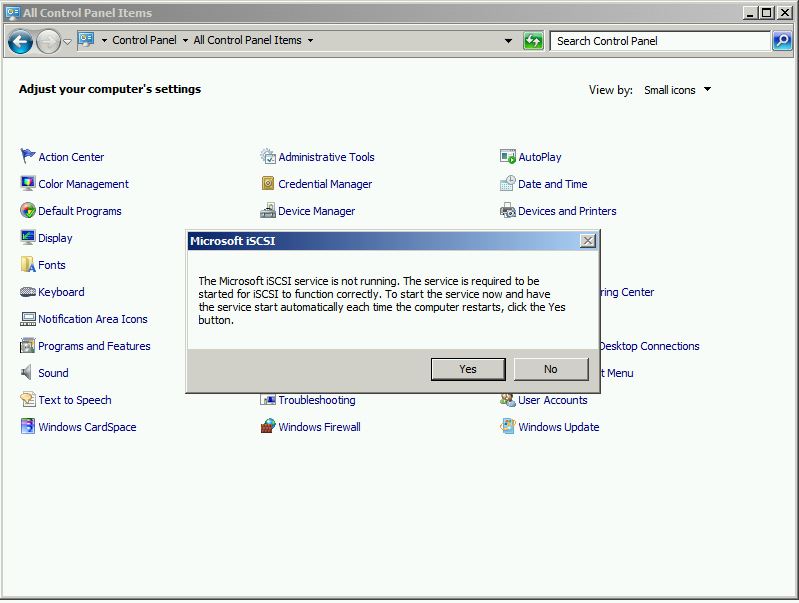

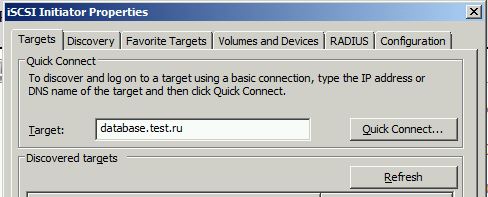

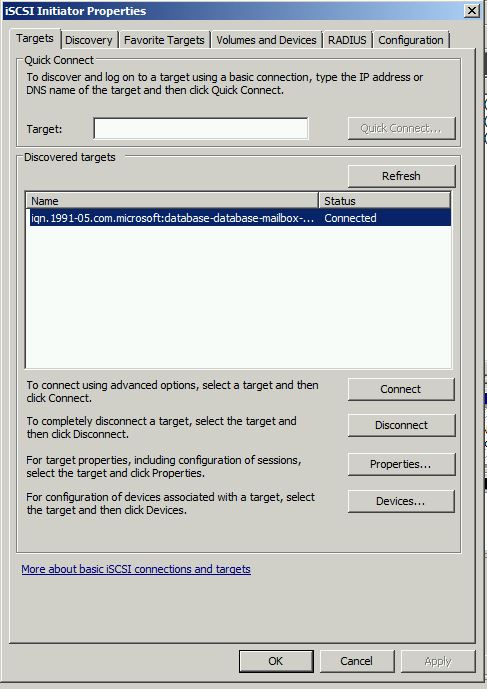

Заходим на наш сервер инициатор, переходим в панель управления, и запускаем соответствующую программу – initiator iSCSI, при первом запуске она запустит свою службу.

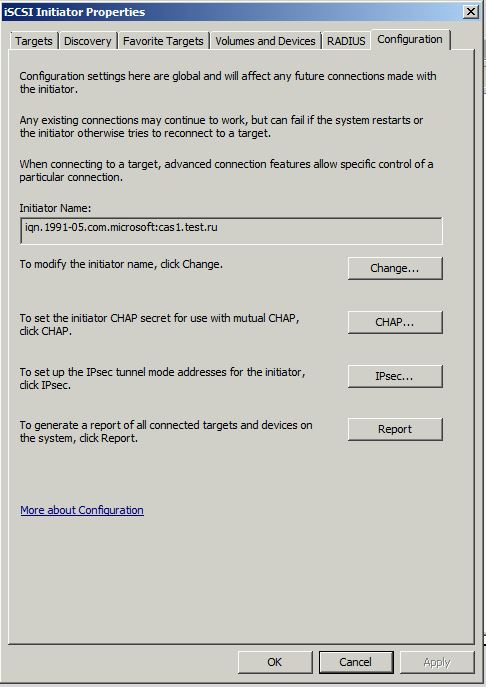

В окне configuration мы найдём IQN нашего сервера.

Но что бы не копировать его можно сделать проще. Переходим на вкладку Targets, вводим в поле target адрес нашего сервера цели, и нажимаем quick connect.

Теперь переходим на сервер database, нажимаем кнопочку Browse, и видим IQN тех серверов, которые пытались подключится.

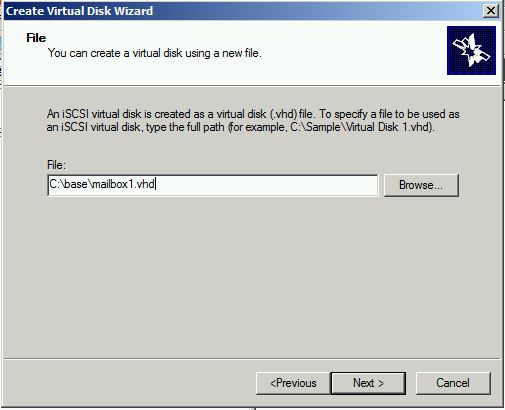

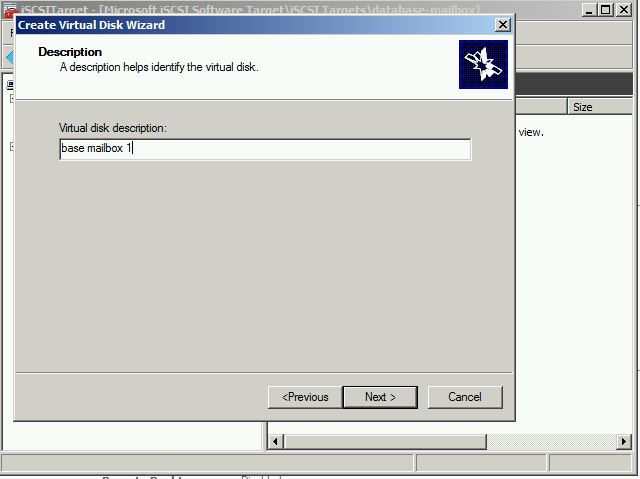

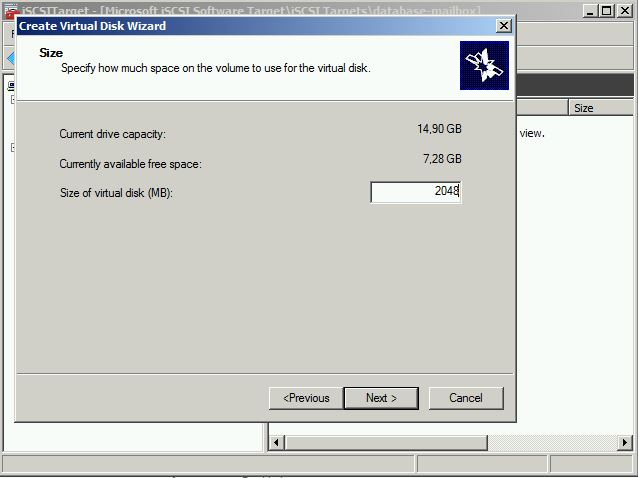

Переходим в devices, и создаём виртуальный диск.

Выбираем, какой цели презентуем данный диск.

С таргетом закончили. Переходим на сервер инициатор, открываем Microsoft iSCSI initiator, targets, quick connect к серверу target.

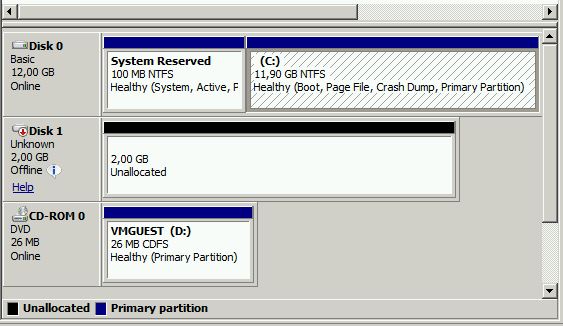

Готово, диск подключился. Проверяем в оснастке управления дисками.

Инициализируем и размечаем диск, теперь на нём можно создавать базы exchange.

Собираем кластер DAG

Давайте теперь займёмся отказоустойчивостью наших баз. Философия DAG, или же Database Availability Group заключается в хранении копии базы данных на соседних серверах mailbox. Допустим, у нас 4 сервера почтовых ящиков, на каждом по 1 почтовой базе. При включении этих серверов в группу DAG, На каждом сервере будет одна активная база, и 3 копии пассивных баз, с трех других серверов. Избыточность вполне достаточная.

Причем в случае отказа одного из серверов, переключените на другую базу произойдет прозрачно для пользователя.

В группу DAG может входить до 16 серверов mailbox, поэтому при определённой избыточности, можно не заботится об отказоустойчивых дисковых массивах, а установить сервера на то, что имеется в наличии. Но естественно копий в данной случае чем больше – тем лучше.

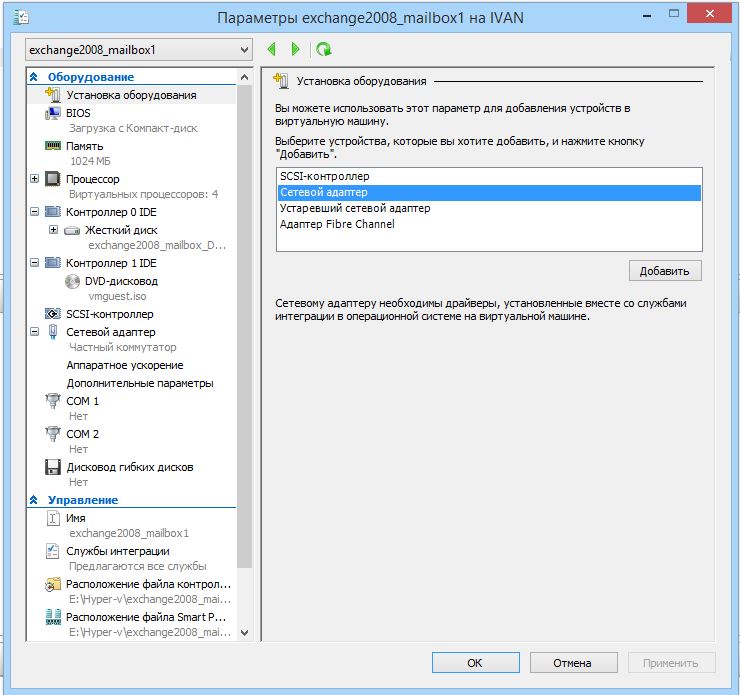

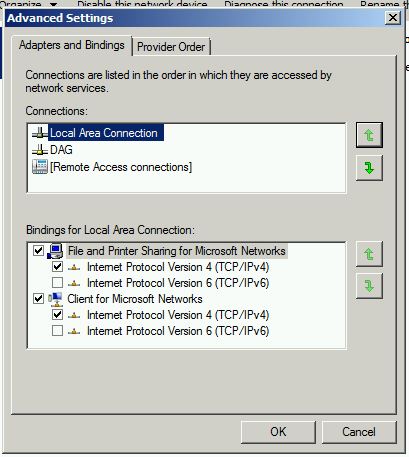

Для начала добавим дополнительные сетевые интерфейсы на наши сервера mailbox, через них мы настроим трафик репликации DAG.

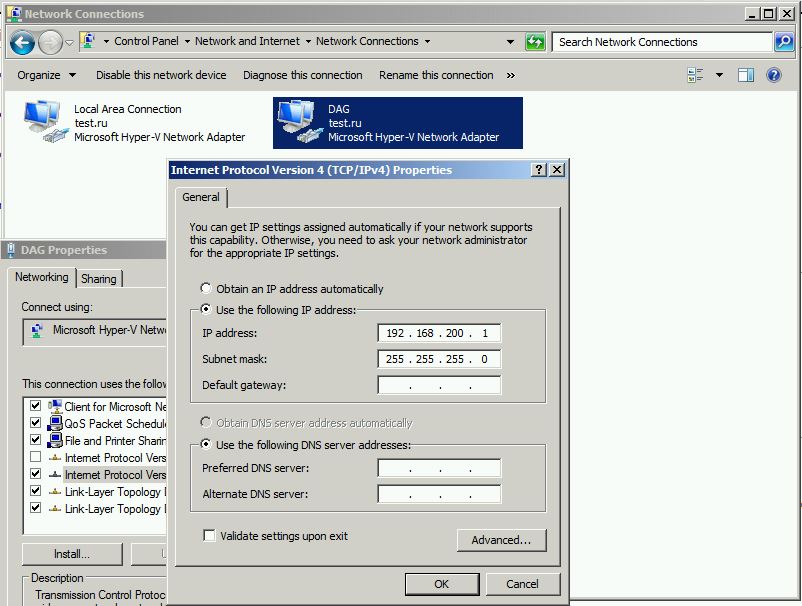

Настраиваем интерфейсы в отдельной сети. В моём случае это 192.168.200.0\24

Настроим у mailbox1 – 192.168.200.1, у mailbox2 – 192.168.200.2

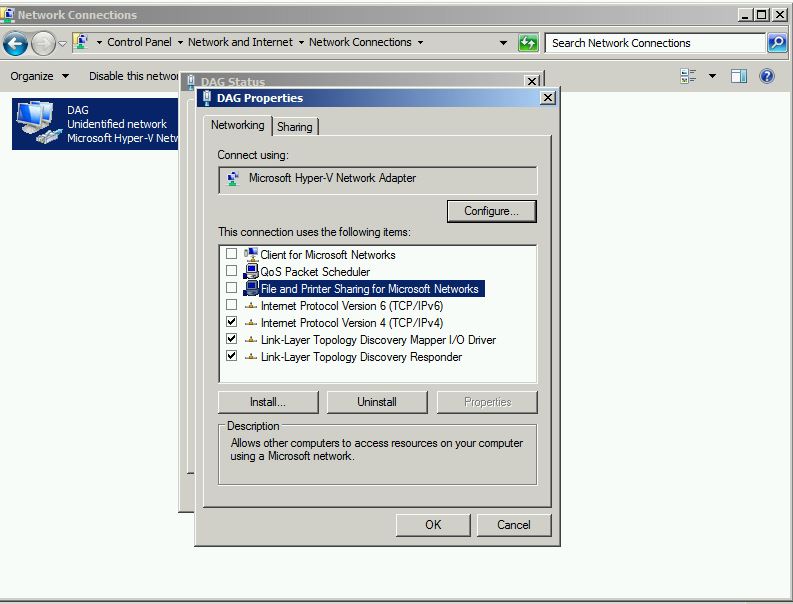

И немного изменим настройки сетевых карт, которые мы назовём DAG.

Уберём лишние галочки.

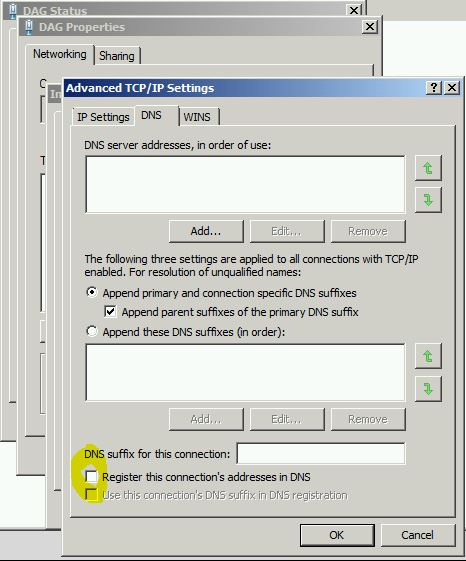

Уберём галочку Register this connection’s addresses in DNS, не нужно нам повторно регистрировать сервер с другим IP.

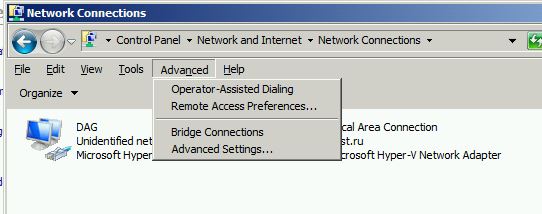

Теперь нажмём кнопку ALT, увидим такое меню, и зайдём в “Advanced settings”.

Поставим DAG второй сетевой картой, а нашу основную первой. Это нужно что бы трафик по умолчанию шёл через основную сетевую карту.

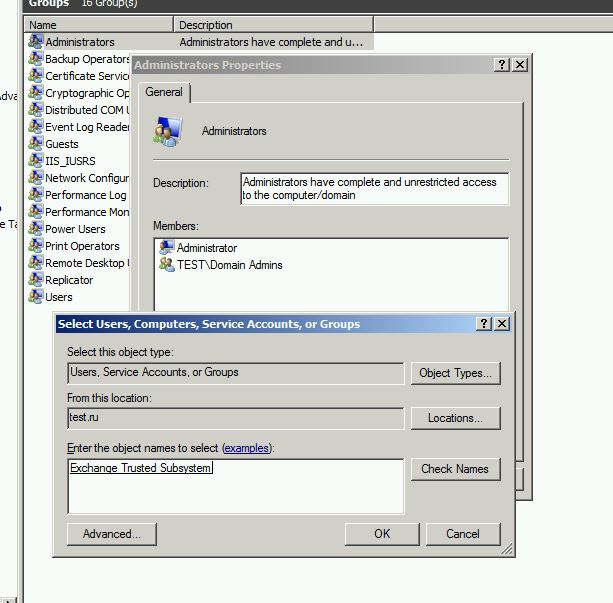

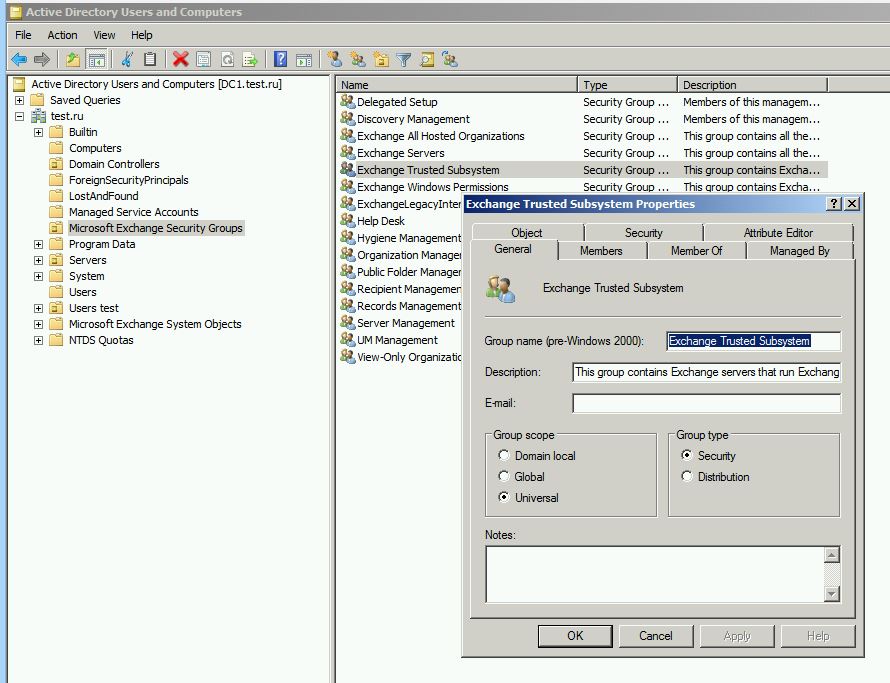

Теперь нам надо выбрать кто будет сервером свидетелем или witness server. Это может быть любой сервер не входящий в члены DAG. В группу его локальных администраторов должна входить группа Exchange Trusted Subsystem, что бы иметь доступ к папке.

Сервер нужен при четном количество участников кластера. Если вдруг сервера теряют связь между собой, то они обращаются к серверу свидетелю, что бы определить кому из них собственно продолжать работать с активными базами, а кому с пассивными, что бы не произошли коллизии, когда оба сервера работают с одной базой. У нас сервером witness выступит сервер database.

Также можно создать альтернативный witness сервер, на случай отказа текущего, командлет:

Set-DatabaseAvailabilityGroup -Identity dag_name -AlternateWitnessServer server_name -AlternateWitnessDirectory C:\DAG1

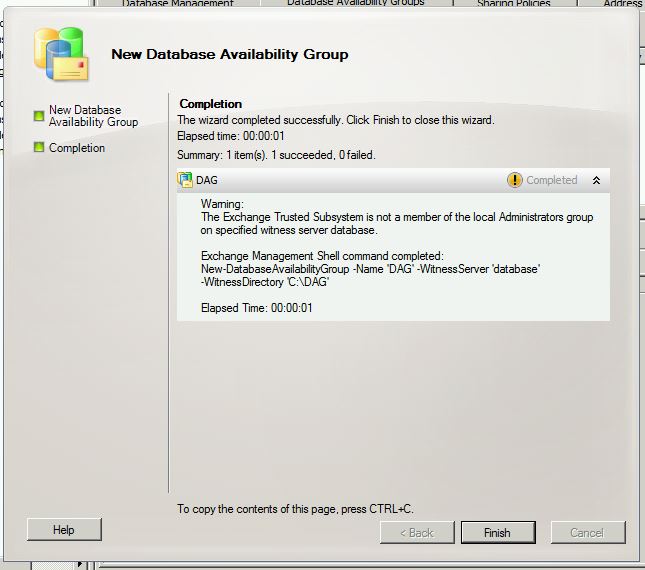

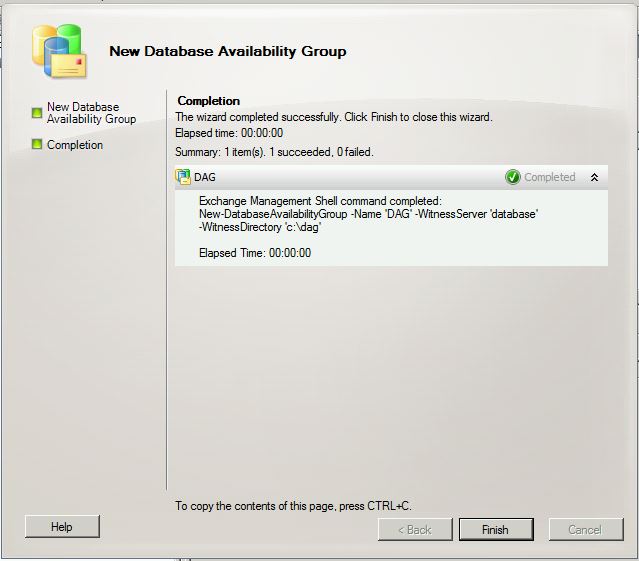

Кому интересно, командлет создания кластера:

New-DatabaseAvailabilityGroup -Name DAG -WitnessServer database -WitnessDirectory C:\DAG

У меня при создании кластера получилась следующая ошибка: “The Exchange Trusted Subsystem is not a member of the local Administrators group”

Решилась она добавлением сервера в группу Exchange Trusted Subsystem.

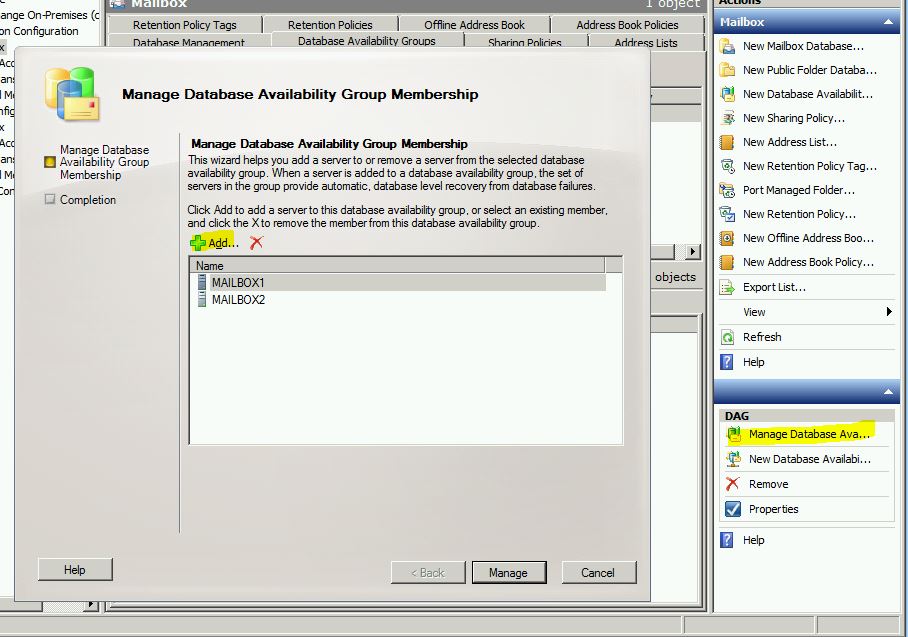

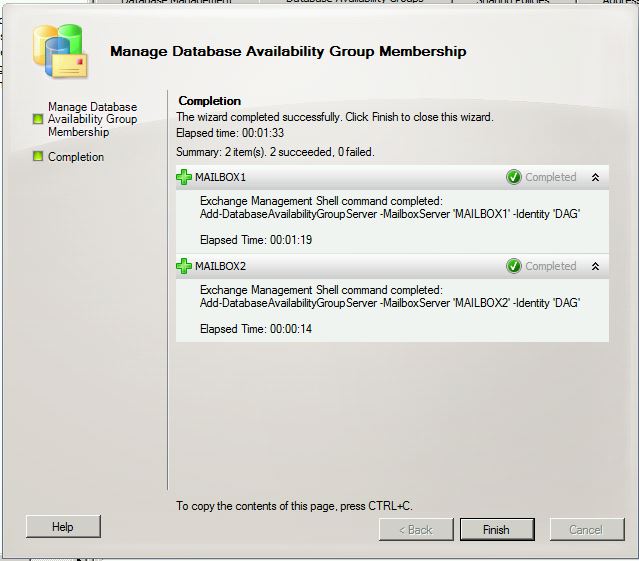

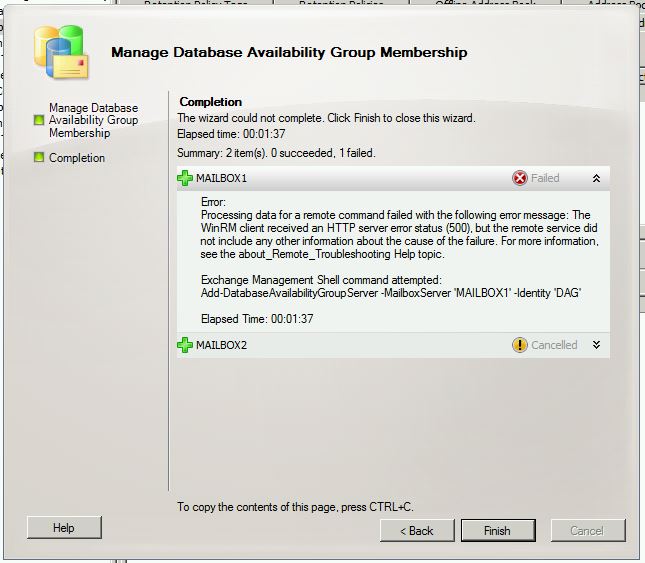

Теперь нам нужно отредактировать нашу группу, и добавить туда сервера mailbox.

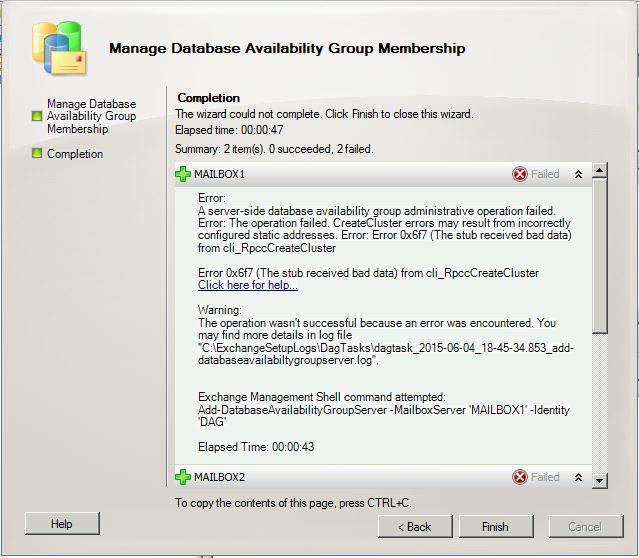

Поначалу тоже не “подожглось”, ошибки были следующие:

“Connecting to remote server failed with the following error message: The WinRM client received an HTTP server error status (500), but the remote service did not include any other information about the cause of the failure. For more information, see the about_Remote_Troubleshooting Help topic. It was running the command ‘Discover-ExchangeServer -UseWIA $true -SuppressError $true’.”

“A server-side database availability group administrative operation failed. Error: The operation failed. CreateCluster errors may result from incorrectly configured static addresses. Error 0x6f7 (The stub received bad data)”

Мне помогло прописать шлюз на сетевых интерфейсах (не DAG), и установить вручную на серверах mailbox службу Failover Clustering, после этого кластер собрался.

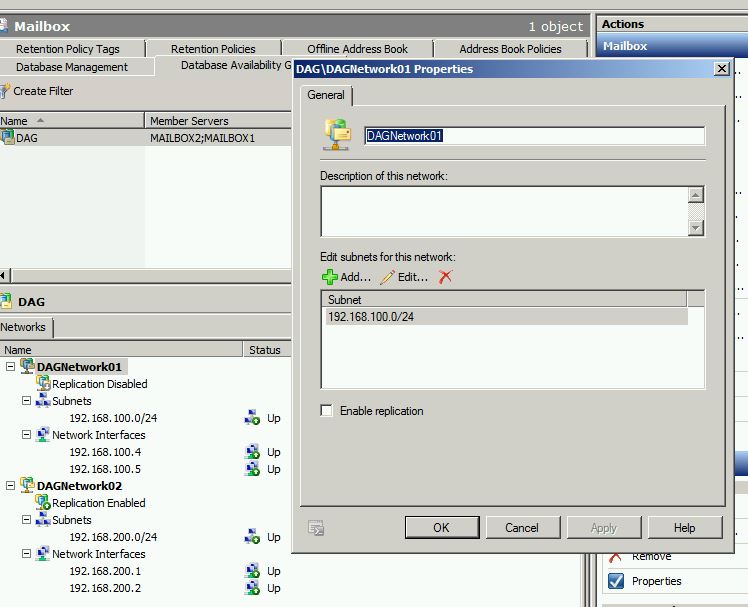

Теперь выключим репликацию по пользовательской сети 192.168.100.0

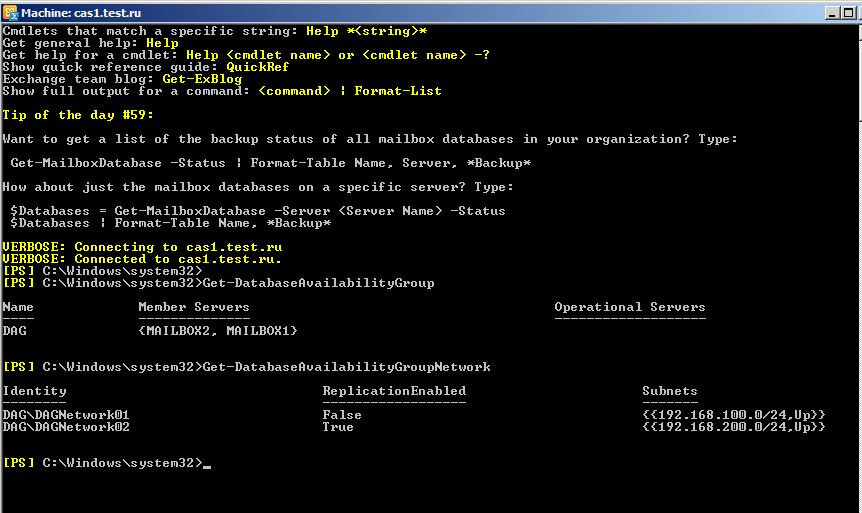

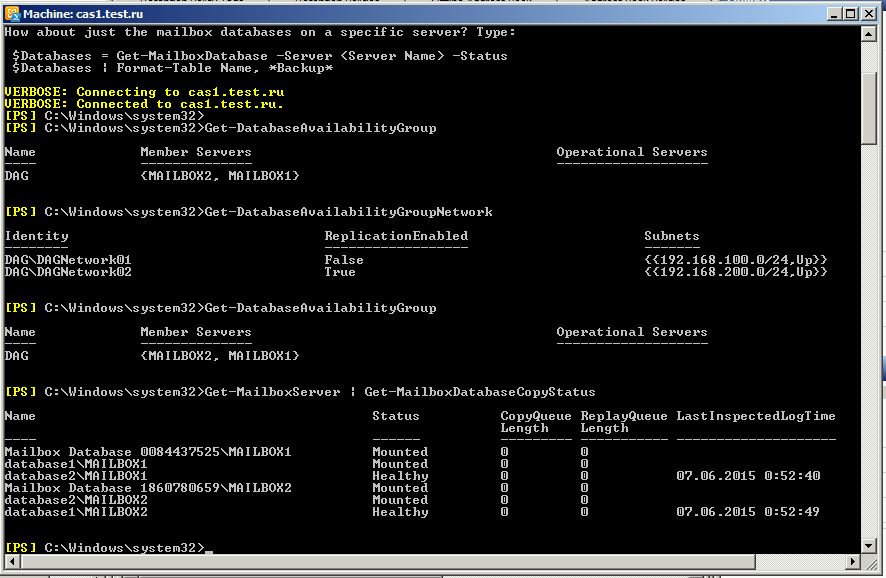

Проверим создание кластера командлетом:

Get-DatabaseAvailabilityGroup

И статус сетей репликации:

Get-DatabaseAvailabilityGroupNetwork

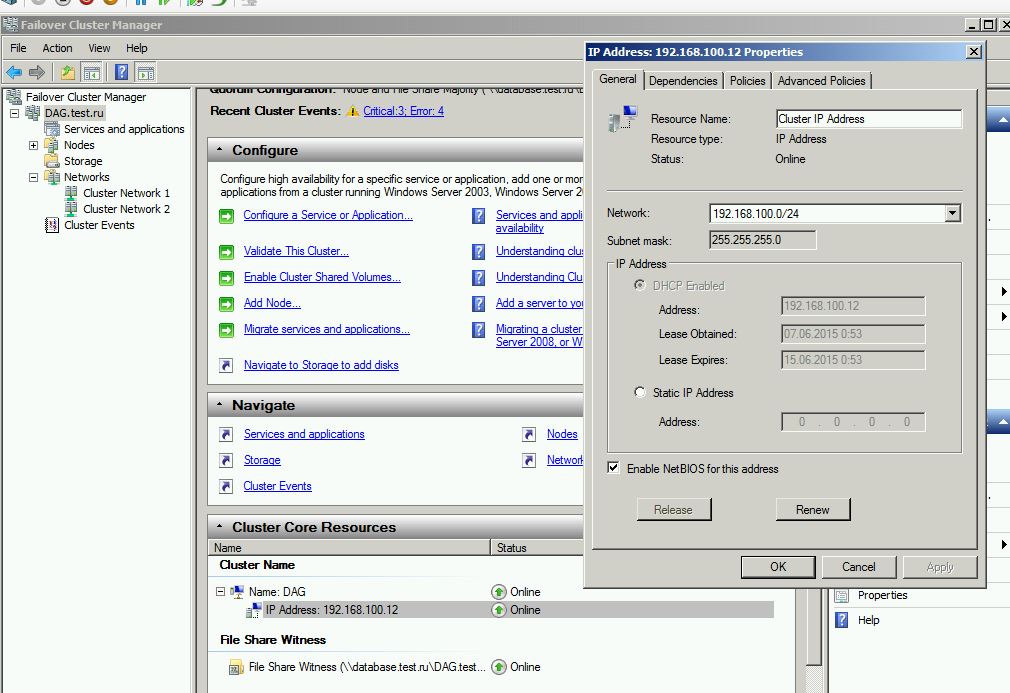

Также DAG должен получить IP адрес, если у нас включен DHCP. В DNS о зарегистрируется по именем кластера. Посмотреть IP можно в настройках failover cluster manager.

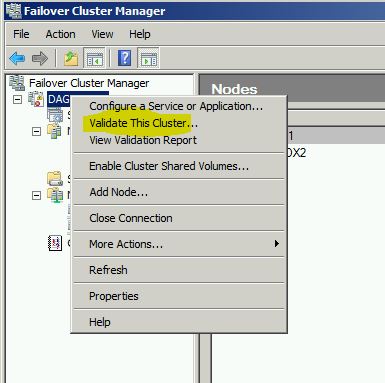

Зайдём на сервер mailbox, откроем оснастку failover clustering, и запустим проверку кластера – validate this cluster, на выходе получим отчет всех параметров в html.

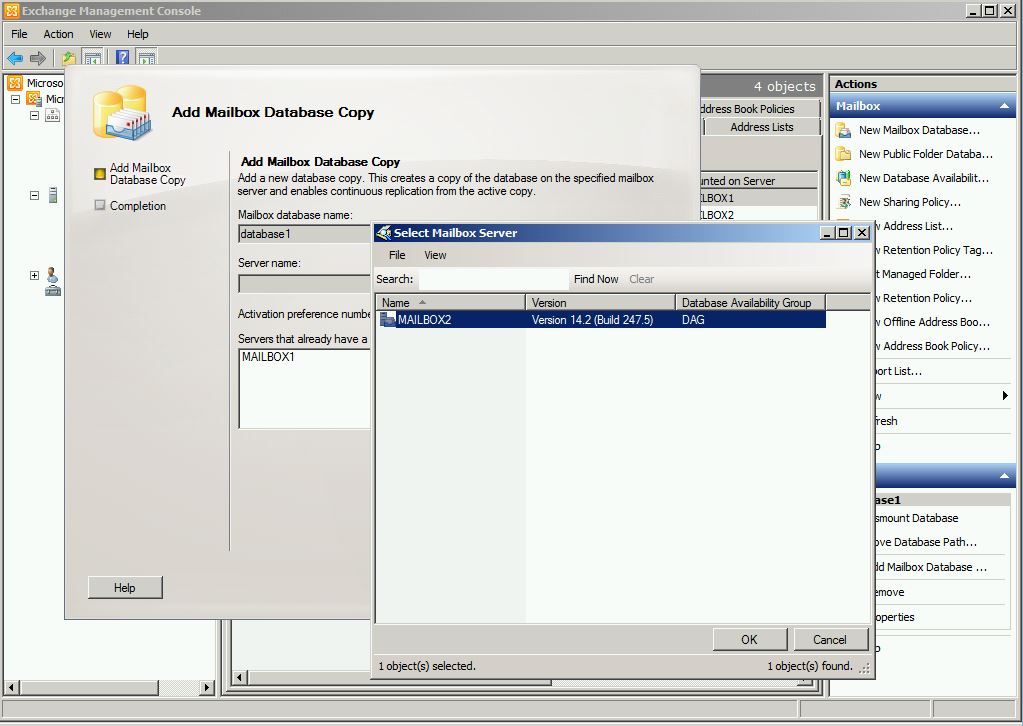

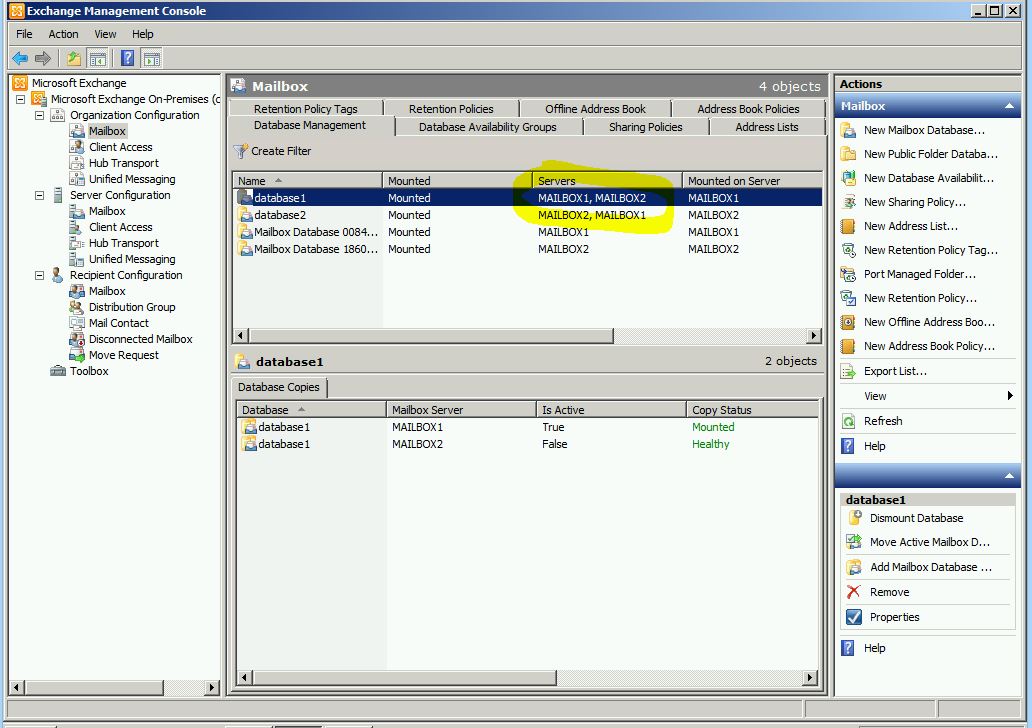

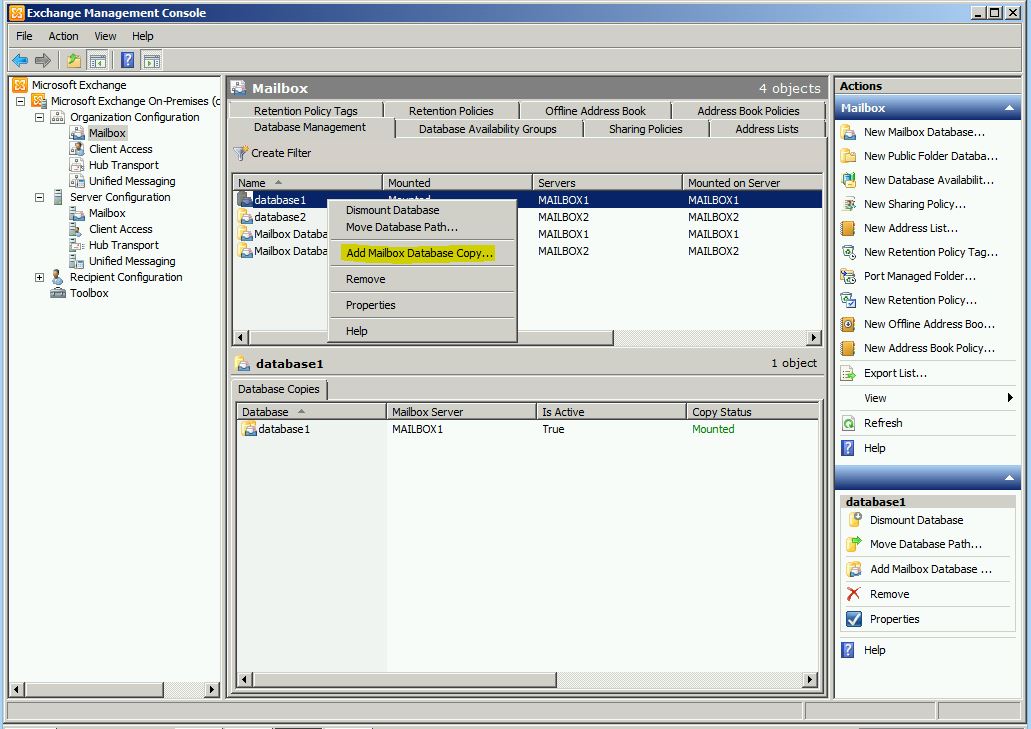

Теперь добавим базы для репликации на другие серверы.

В нашем случае я добавил базу database1 на сервер mailbox2 и базу database2 на сервер mailbox1

Командлет для проверки:

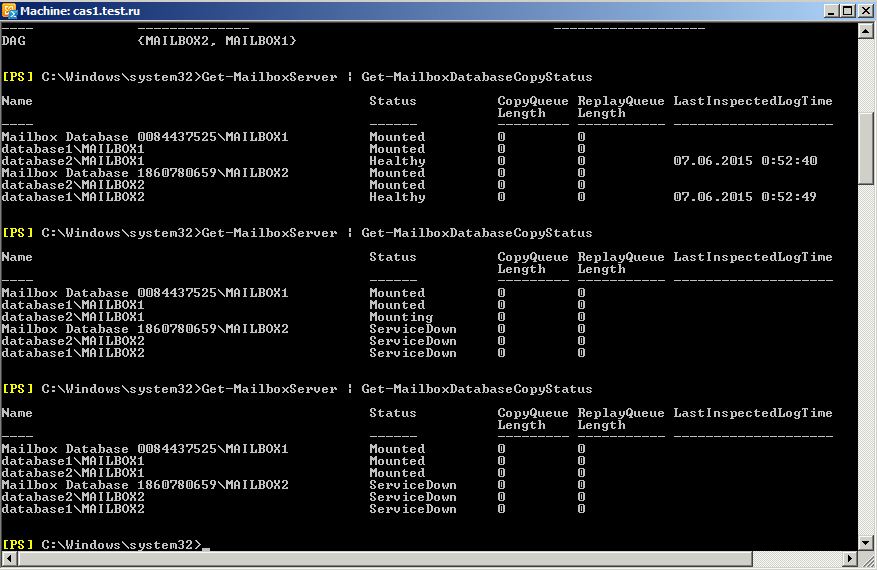

Get-MailboxServer | Get-MailboxDatabaseCopyStatus

Можно проверить работу кластера отключив один сервер. Отключим database2. Как видим, failover сработал, база переключилась со 2-го на первый сервер.

Собираем CAS array и NLB

Теперь осталось закончить собирать отказоустойчивую систему. Базы мы защитили от сбоя, теперь соберём в отказоустойчивый кластер CAS серверы.

Оба сервера мы добавим в балансировщик wNLB для балансировки нагрузки, и соберём массив CAS array, FQDN имя которого будет указывать на IP адрес wNLB.

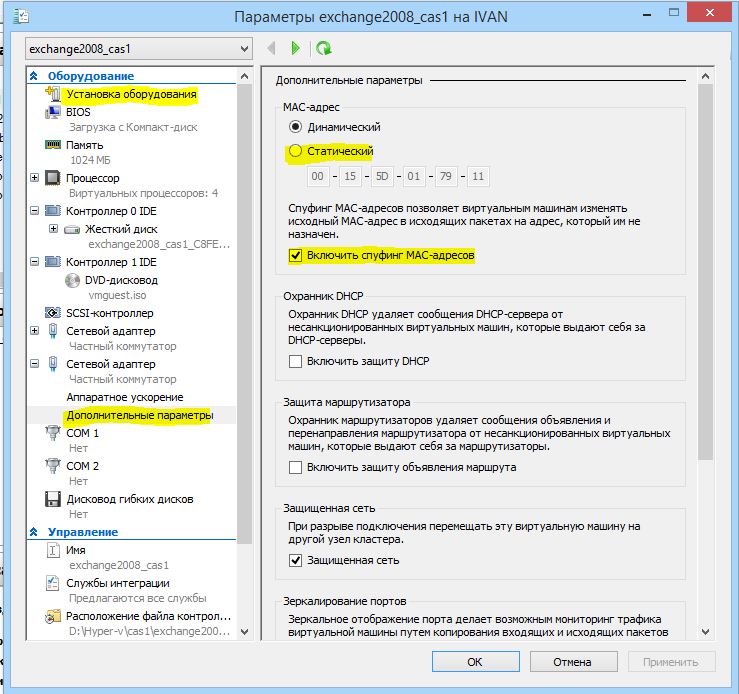

Для начала добавим на CAS еще по одному сетевому адаптеру. Для нормальной работы wNLB на виртуальной машине Hyper-v необходимо включить статический MAC (дабы он не менялся в процессе работы, потому что это критично для балансировщика) и включим спуфинг MAC адресов, то есть подмену.

Сразу после добавления адаптера MAC пустой, поэтому просто включите и выключите виртуалку.

С сетевыми адаптерами проделаем такие же манипуляции, как при создании DAG, пропишем вручную IP, снимем лишние галочки с протоколов, галочку регистрации в DNS, и поставим интерфейс NLB вторым в списке привязки.

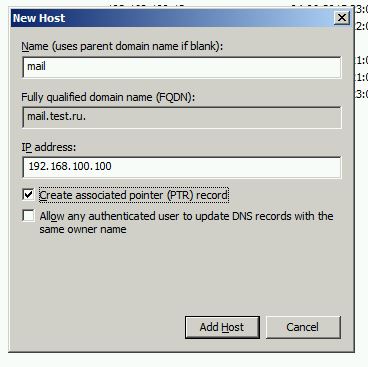

Теперь создадим в DNS запись, которая будет указывать на виртуальный IP нашего балансировщика.

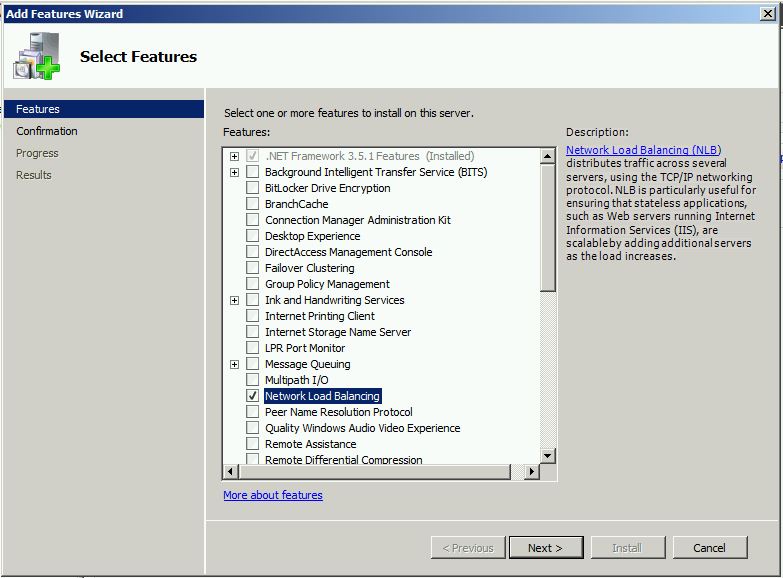

Устанавливаем компонент network load balancing.

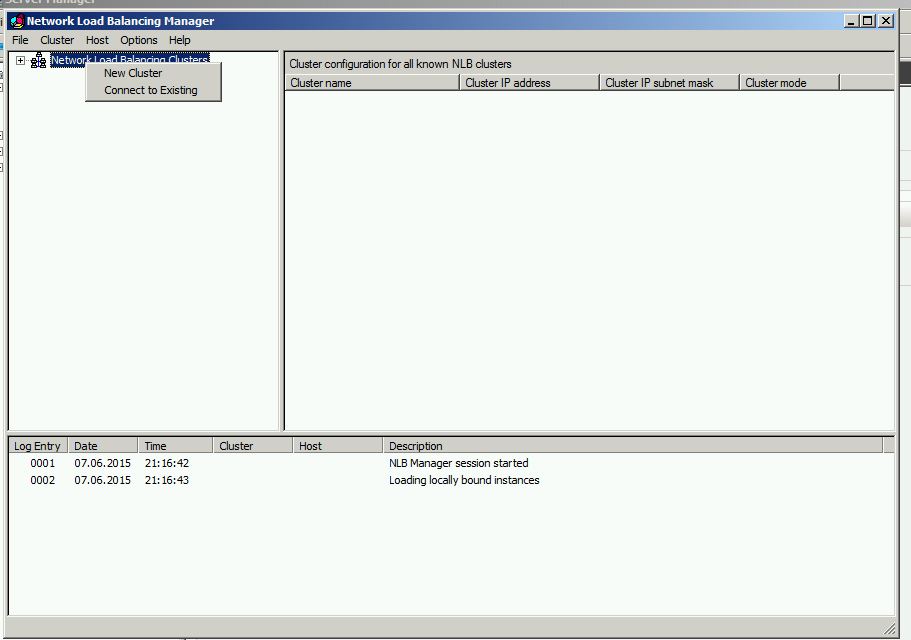

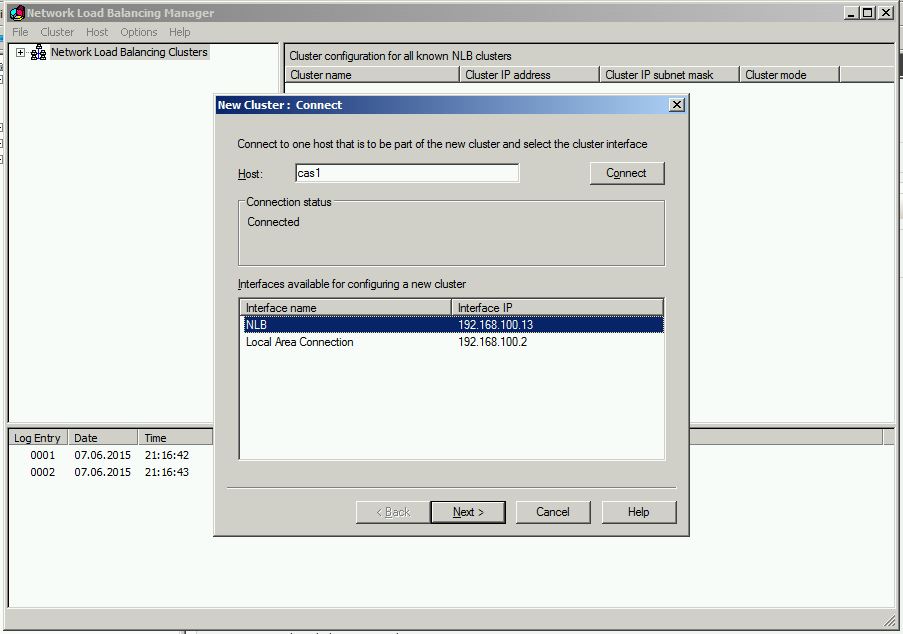

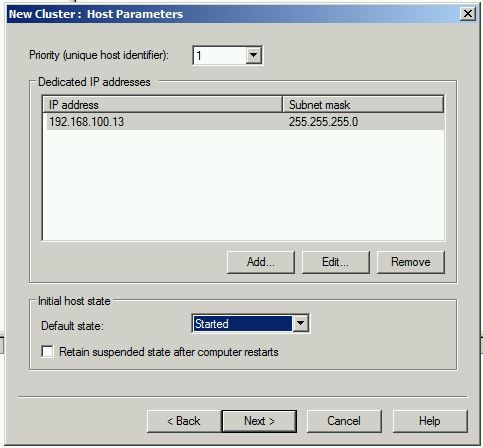

Создаём новый кластер.

Указываем имя первого сервера – cas1.

Следующее окно без изменений.

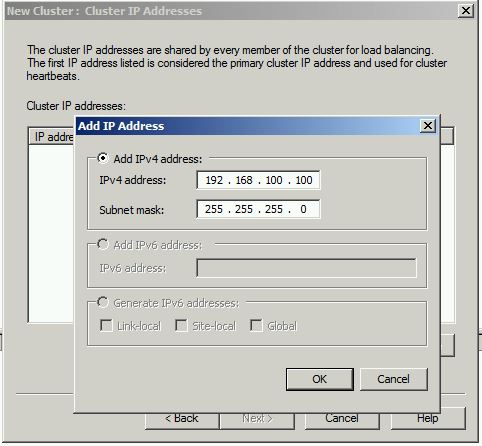

Теперь вписываем IP адрес, который мы ранее зарезервировали в DNS под именем mail.test.ru.

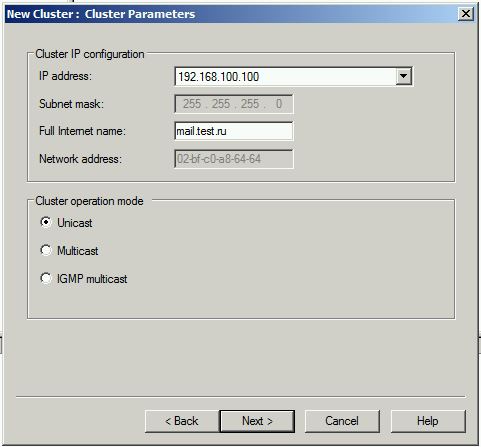

Вписываем имя нашего будущего кластера, режим работы одноадресный (Unicast), при работы в WMvare multicast.

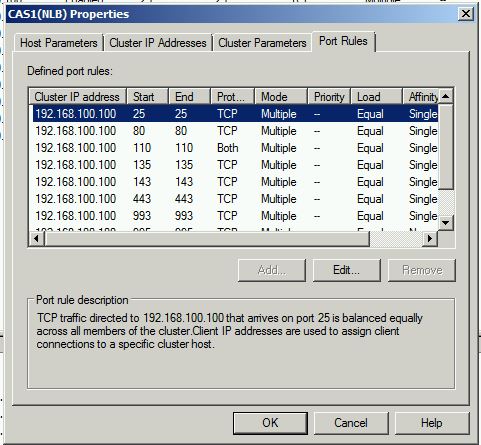

Теперь нужно настроить порты, если не хотите – можно оставить как есть, по умолчанию слушаем все.

- TCP 25 – Отправка почты по SMTP

- TCP 80 – Перенаправление HTTP > HTTPS в IIS

- TCP 110 – Получение почты по POP3

- TCP 143 – Подключение по IMAP4

- TCP 443 — Outlook Anywhere, Exchange ActiveSync и Outlook Web App

- TCP 135 – MAPI RPC для подключения клиентов

- TCP 1024-65535 – MAPI RPC (Динамический диапазон RPC) для подключения клиентов

- TCP 993 – Secure IMAP

- TCP 995 – Secure POP

Для портов 993 и 995 Affinity устанавливаем None.

Filtering mode – режим фильтрации трафика. Multiple host – трафик будет распределяться между узлами трафика.

Affinity – определяет привязку клиента к определенному узлу кластера.

None – без привязки,

Single – привязка по IP, в течении сеанса все соединения будут направляться на один узел.

Network – привязка по подсети, когда клиент устанавливает соединение все клиенты из этой подсети подключаются к одному узлу.

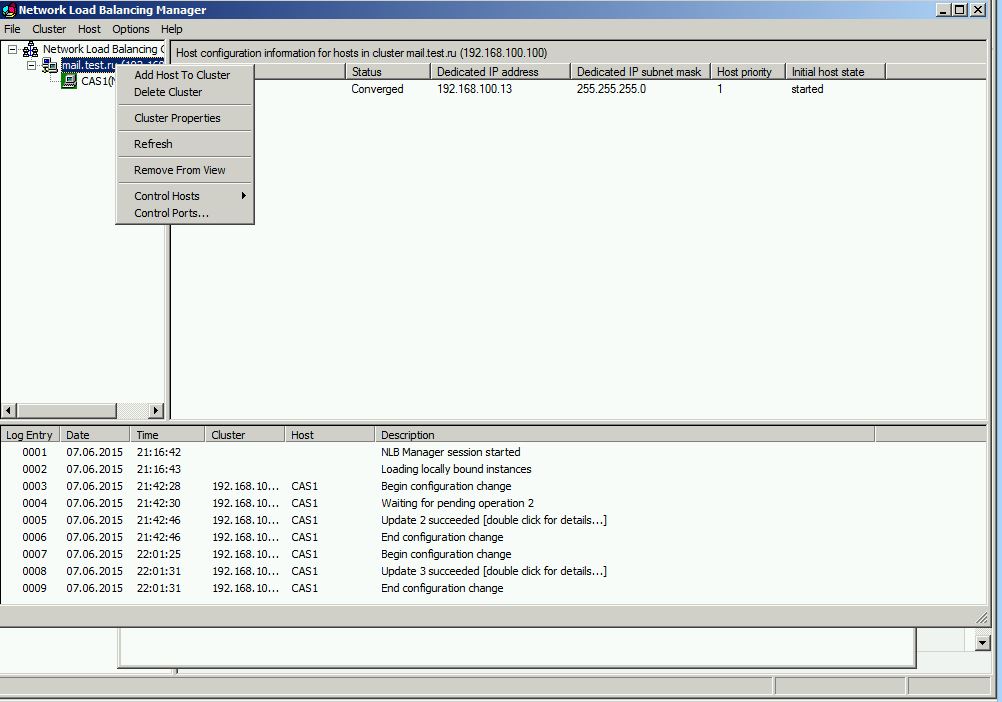

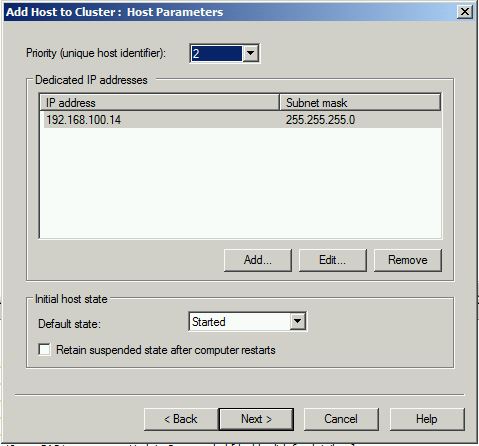

Настраиваем второй узел кластера – cas2. Выбираем add host to cluster.

Выбираем CAS2, в следующем окне выставляем priority 2.

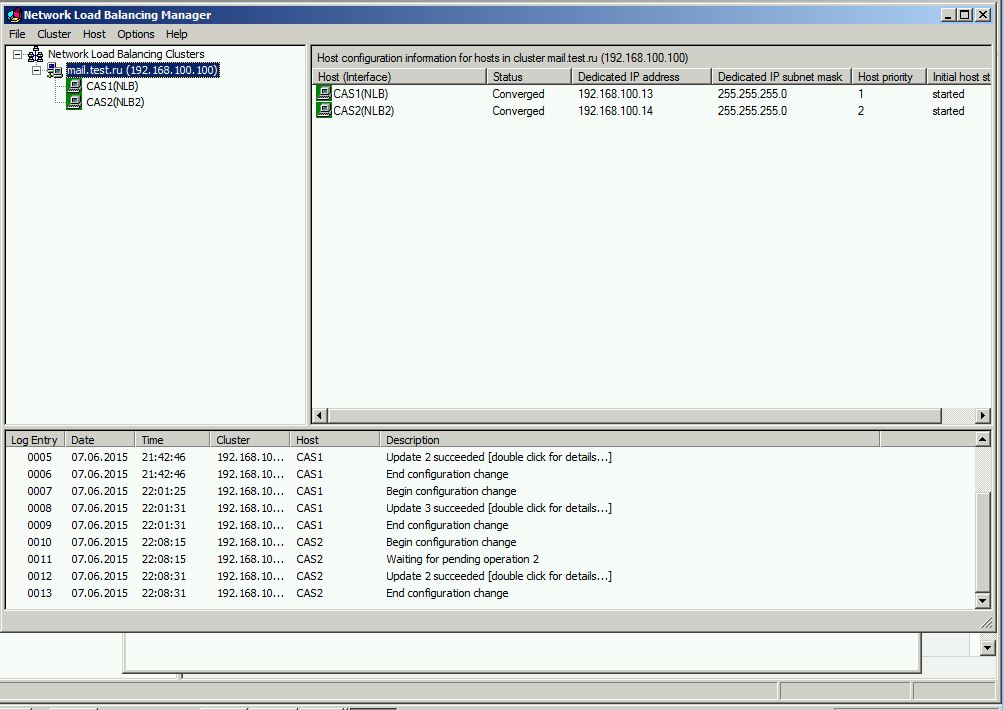

Получаем законченный кластер, с именем mail.test.ru и ip 192.168.100.100

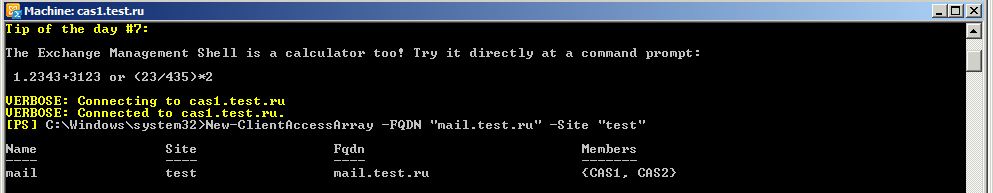

Теперь соберем массив CAS, для этого используем командлет:

New-ClientAccessArray -FQDN “mail.test.ru” –Site “test”

Не забывайте что я переименовал сайт, в котором находится exchange, по умолчанию у Вас будет “Default-First-Site-Name”

Теперь осталось подключить к массиву базы данных почтовых ящиков:

Get-MailboxDatabase | Set-MailboxDatabase –RpcClientAccessServer mail

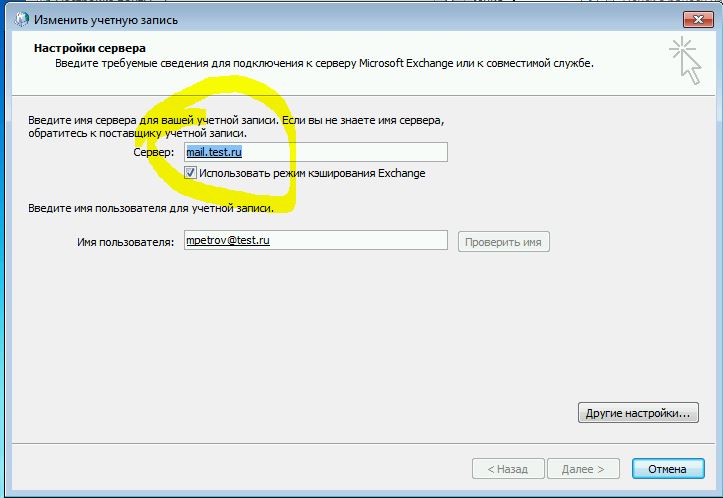

Теперь проверяем, запустим outlook, и проверим куда он подключается.

В следующей статье мы настроим EDGE сервер, TMG, и работу почты с внешним доменом.

Если у Вас есть вопросы, задавайте их на форуме, или ниже в комментариях.