В предыдущей статье рассмотрена тема установки «Системы защиты от несанкционированного доступа Dallas Lock 8.0». В этом материале показано как настроить сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа Dallas Lock версии 8-К. Показано как настроить СЗИ Dallas Lock и установить на контроль целостности другие средства защиты, на примере антивирусного средства Dr.Web, средства криптографической защиты информации (СКЗИ) КриптоПро CSP, СКЗИ ViPNet Client, СКЗИ ViPNet CSP.

Настройка параметры входа

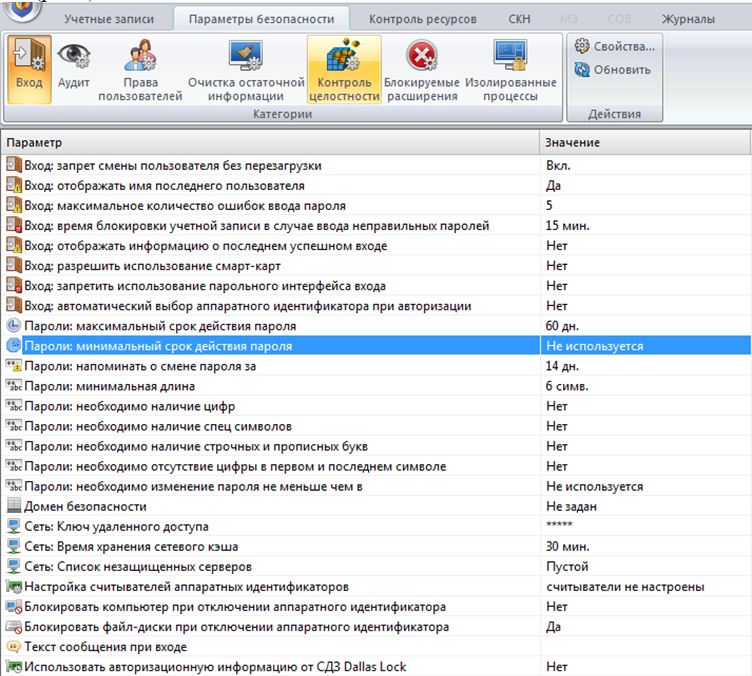

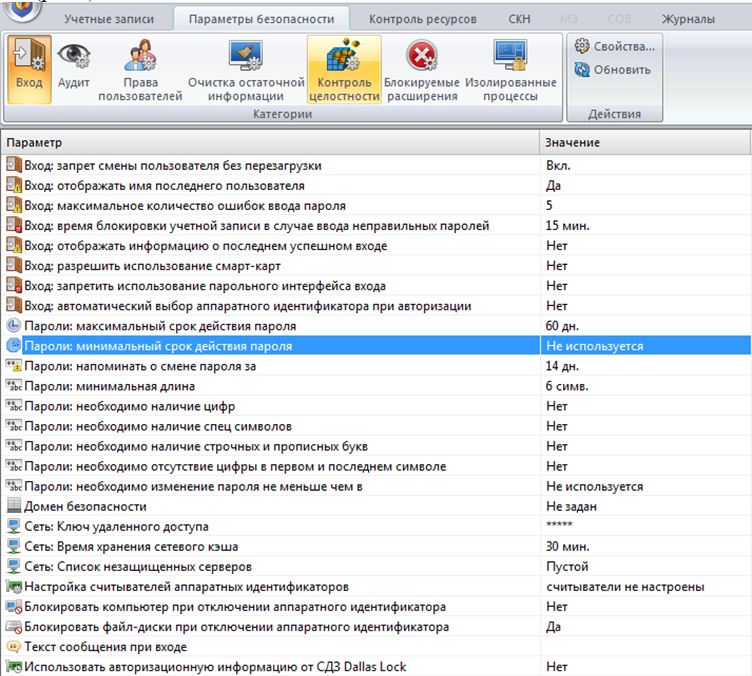

Для настройки входа в систему, установки атрибутов пароля, аппаратных считывателей необходимо выбрать вкладку «Параметры безопасности», закладку «Вход», требуемые настройки показаны на (рис. 1).

Рис 1. Параметры входа в систему

Настройка полномочий пользователей

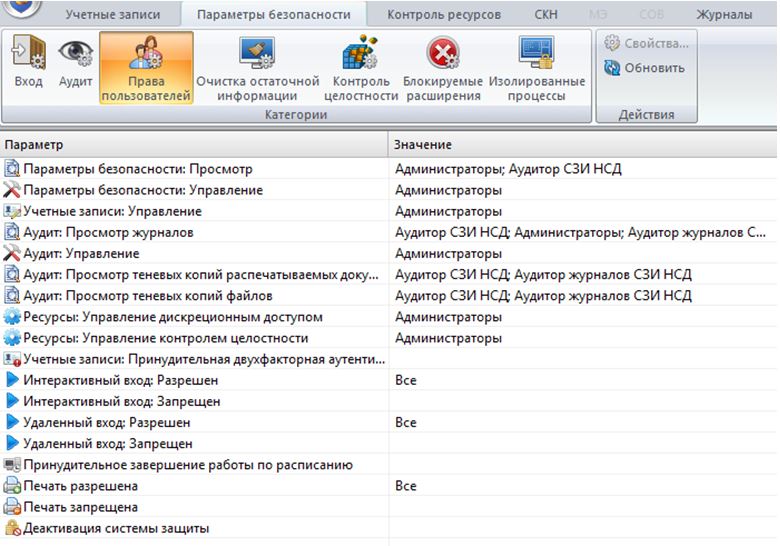

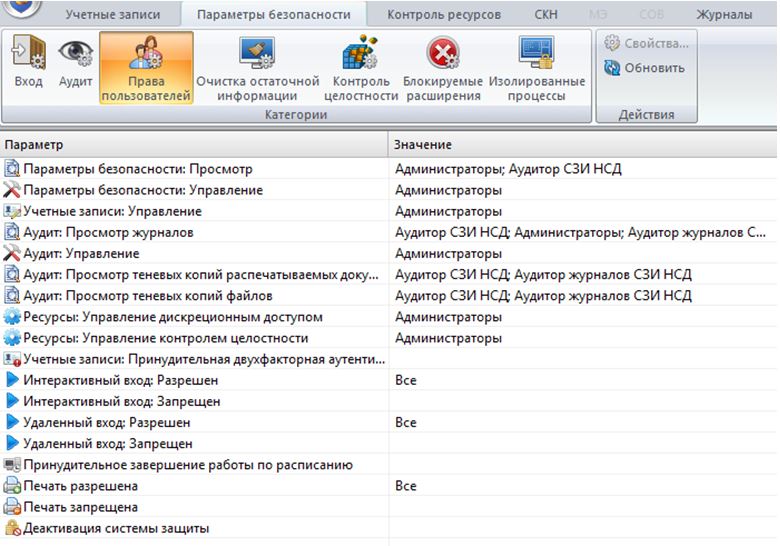

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

Настройка параметров аудита

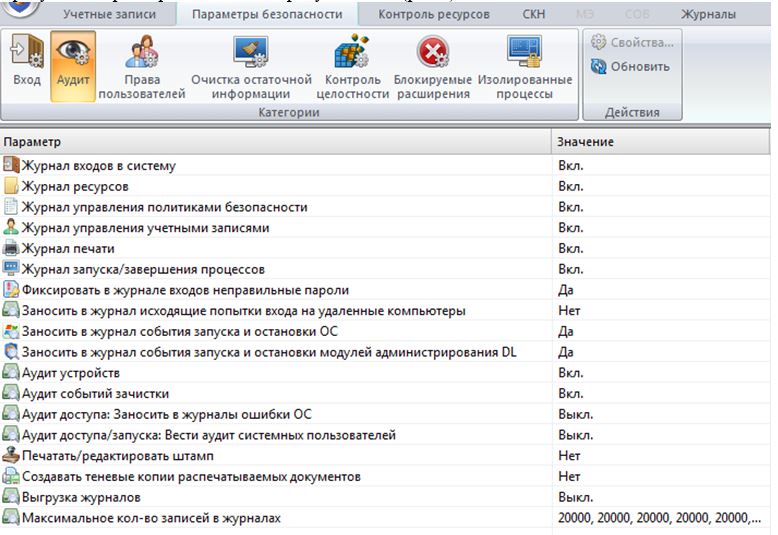

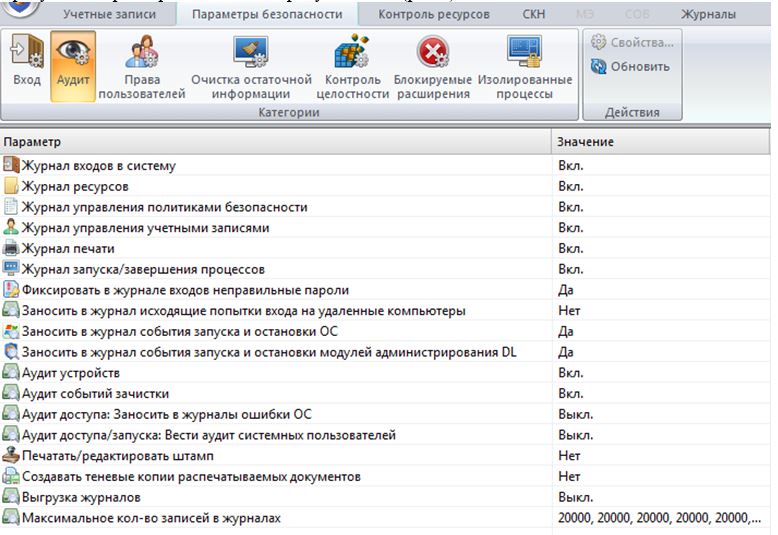

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

Настройка очистки остаточной информации

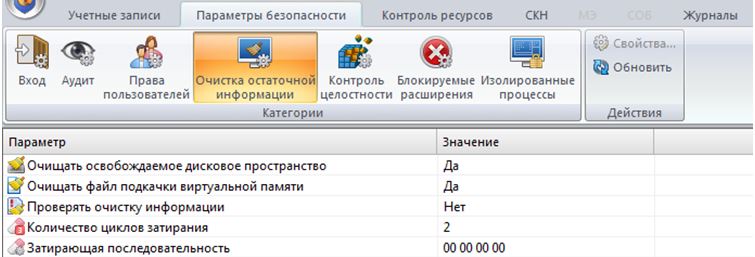

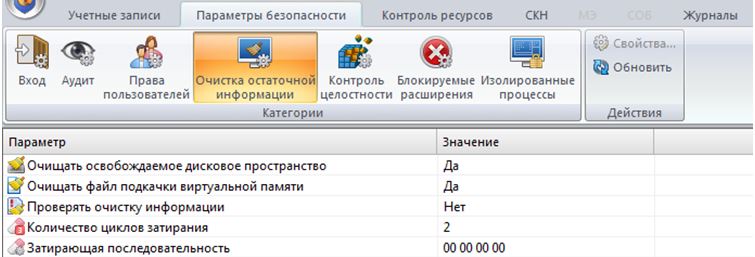

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

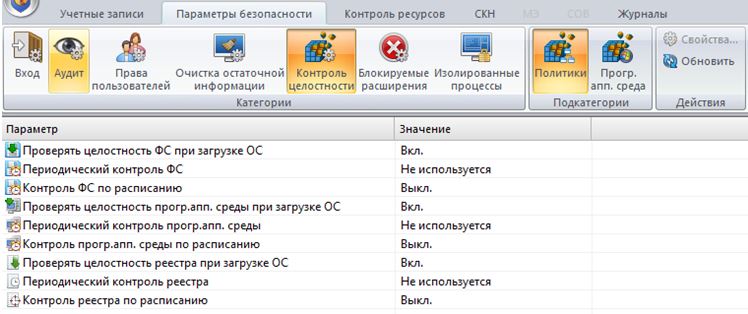

Настройка параметров контроля целостности

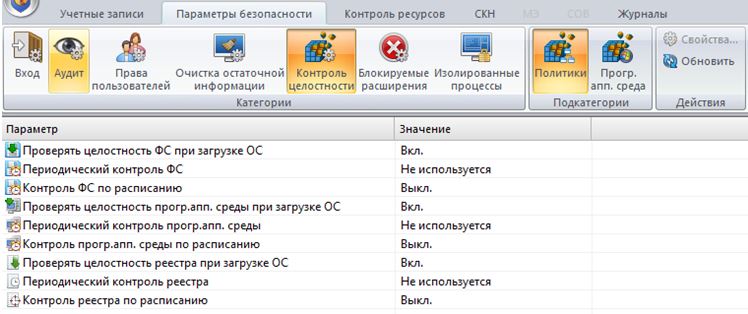

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

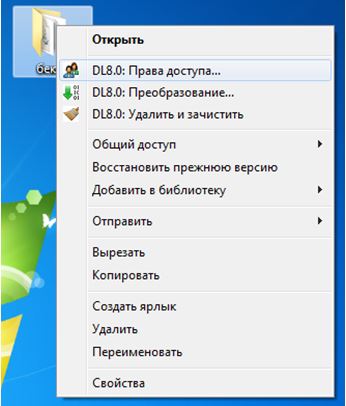

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

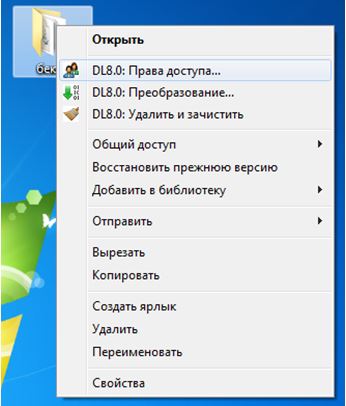

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

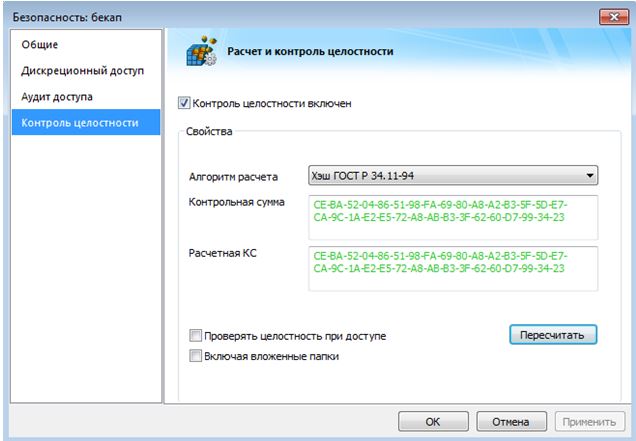

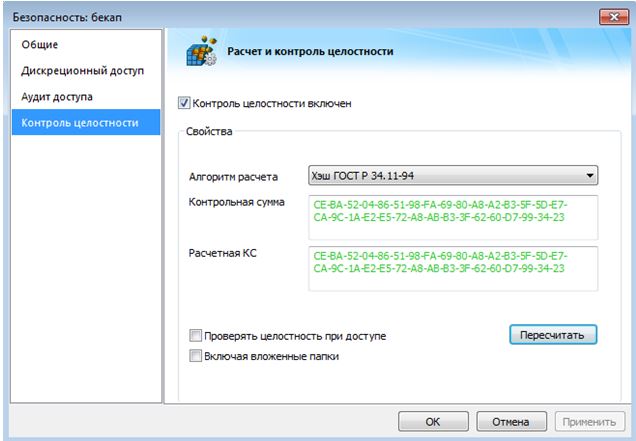

- В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 7).

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

— Суперадминистратор — учетная запись пользователя, установившего СЗИ НСД (запись невозможно удалить из системы);

— «anonymous» — учетная запись для проверки входов с незащищенных СЗИ машин (запись невозможно удалить из системы, но нужно отключить);

— «secServer» — через эту учетную запись Сервер безопасности подключается к данному ПК и проводит оперативное управление (запись невозможно удалить из системы, но нужно отключить, если не используется Сервер Безопасности);

«*\*» — специальная учетная запись, разрешающая всем доменным пользователям вход на защищенный системой компьютер. Создаётся только на ПК, которые в момент установки СЗИ НСД входят в Active Directory. Запись нужно отключить.

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

| № п/п | Роль | Описание |

| 1. | Пользователь 1 | Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

| 2. | Администратор информационной безопасности | Реализация политики информационной безопасности: администрирование средств защиты информации, выполнение функций контролера-аудитора параметров настроек для всех приложений и данных АС УЦ |

| 3. | Пользователь 2 |

Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

| №

п/п |

Защищаемый ресурс | Права доступа должностных лиц | |||

| Наименование | Путь доступа | Администратор ИБ | Пользователь 1 | Пользователь 2 | |

| 1 | Файлы операционной системы Windows | C:\WINDOWS | Полный

доступ |

Чтение | Полный

доступ |

| 2 | Установленное программное обеспечение | C:\Program Files | Полный

доступ |

Чтение и выполнение | Полный

доступ |

| 3 | Место хранения защищаемой информации | C:\secinf | Нет доступа | Чтение и изменение | Нет доступа |

| 4 | Место хранения копии дистрибутивов СЗИ | С:\distrib | Полный

доступ |

Полный запрет | Полный запрет |

| 5 | Место хранения резервных копий файлов и настроек СЗИ | С:\backup | Полный доступ | Полный запрет | Полный запрет |

| 6 | Программно-аппаратный комплекс (ПАК) «Соболь» версии 3.0 | C:\SOBOL | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 7 | СКЗИ «Крипто Про CSP» | C:\Program Files\Crypto Pro

C:\Program Files (x86)\Crypto Pro |

Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 8 | СКЗИ Программный комплекс (ПК) ViPNet Client 4 (КС3) | C:\Program Files\ViPNet Client | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 9 | СКЗИ ViPNet CSP | C:\Program Files\ViPNet CSP | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 10 | Файлы CЗИ от НСД Dallas Lock 8.0 – К | C:\DLLOCK80 | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 11 | Антивирус Dr.Web Enterprise Security Suite (для Windows) | C:\Program Files\drweb | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 12 | Учтенный съёмный USB носитель | Z:\ | Чтение / Запись | Чтение

Запись |

Чтение

Запись |

| 13 | Привод

оптических дисков |

E:\ | Чтение

Запись |

Чтение

Запись |

Чтение

Запись |

1 Системные каталоги включают в себя директорию операционной системы (C:\Windows) а также каталоги прикладного программного обеспечений (C:\Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- Выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора.

- Нажать кнопку «Создать» в категориях «Действия» или выбрать соответствующую из контекстного меню. На экране появится окно создания новой учетной записи

- В поле «Размещение» необходимо выбрать значение «Локальный».

- В поле «Логин» необходимо ввести логин (имя) регистрируемого пользователя. При вводе имени в системе существуют следующие правила: максимальная длина имени — 32 символа; имя может содержать латинские символы, символы кириллицы, цифры и специальные символы; разрешается использовать различные регистры клавиатуры.

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Перечень файлов VipNet Client и VipNet CSP.

| 1 | c:\windows\apppatch\acgenral.dll |

| 2 | c:\windows\explorer.exe |

| 3 | c:\windows\system32\activeds.dll |

| 4 | c:\windows\system32\actxprxy.dll |

| 5 | c:\windows\system32\adsldpc.dll |

| 6 | c:\windows\system32\advapi32.dll |

| 7 | c:\windows\system32\advpack.dll |

| 8 | c:\windows\system32\alg.exe |

| 9 | c:\windows\system32\apphelp.dll |

| 10 | c:\windows\system32\atl.dll |

| 11 | c:\windows\system32\audiosrv.dll |

| 12 | c:\windows\system32\authz.dll |

| 13 | c:\windows\system32\autochk.exe |

| 14 | c:\windows\system32\basesrv.dll |

| 15 | c:\windows\system32\batmeter.dll |

| 16 | c:\windows\system32\bootvid.dll |

| 17 | c:\windows\system32\browser.dll |

| 18 | c:\windows\system32\browseui.dll |

| 19 | c:\windows\system32\cabinet.dll |

| 20 | c:\windows\system32\certcli.dll |

| 21 | c:\windows\system32\clbcatq.dll |

| 22 | c:\windows\system32\clusapi.dll |

| 23 | c:\windows\system32\cnbjmon.dll |

| 24 | c:\windows\system32\colbact.dll |

| 25 | c:\windows\system32\comctl32.dll |

| 26 | c:\windows\system32\comdlg32.dll |

| 27 | c:\windows\system32\comres.dll |

| 28 | c:\windows\system32\comsvcs.dll |

| 29 | c:\windows\system32\credui.dll |

| 30 | c:\windows\system32\certcli.dll |

| 31 | c:\windows\system32\crypt32.dll |

| 32 | c:\windows\system32\cryptdll.dll |

| 33 | c:\windows\system32\cryptsvc.dll |

| 34 | c:\windows\system32\cryptui.dll |

| 35 | c:\windows\system32\cscdll.dll |

| 36 | c:\windows\system32\cscui.dll |

| 37 | c:\windows\system32\csrsrv.dll |

| 38 | c:\windows\system32\csrss.exe |

| 39 | c:\windows\system32\ctfrnon.exe |

| 40 | c:\windows\system32\davclnt.dll |

| 41 | c:\windows\system32\dhcpcsvc.dll |

| 42 | c:\windows\system32\dmserver.dll |

| 43 | c:\windows\system32\dmusic.dll |

| 44 | c:\windows\system32\dnsapi.dll |

| 45 | c:\windows\system32\dnsrslvr.dll |

| 46 | c:\windows\system32\dpcdll.dll |

| 47 | c:\windows\system32\drprov.dll |

| 48 | c:\windows\system32\dssenh.dll |

| 49 | c:\windows\system32\ersvc.dll |

| 50 | c:\windows\system32\es.dll |

| 51 | c:\windows\system32\esent.dll |

| 52 | c:\windows\system32\eventlog.dll |

| 53 | c:\windows\system32\framebuf.dll |

| 54 | c:\windows\system32\gdi32.dll |

| 55 | c:\windows\system32\hal.dll |

| 56 | c:\windows\system32\hnetcfg.dll |

| 57 | c:\windows\system32\icaapi.dll |

| 58 | c:\windows\system32\icmp.dll |

| 59 | c:\windows\system32\imagehlp.dll |

| 60 | c:\windows\system32\imapi.exe |

| 61 | c:\windows\system32\inetpp.dll |

| 62 | c:\windows\system32\iphlpapi.dll |

| 63 | c:\windows\system32\ipnathlp.dll |

| 64 | c:\windows\system32\kbdru.dll |

| 65 | c:\windows\system32\kbdus.dll |

| 66 | c:\windows\system32\kdcom.dll |

| 67 | c:\windows\system32\kerberos.dll |

| 68 | c:\windows\system32\kernel32.dll |

| 69 | c:\windows\system32\Iinkinfo.dll |

| 70 | c:\windows\system32\lmhsvc.dll |

| 71 | c:\windows\system32\localspl.dll |

| 72 | c:\windows\system32\lsasrv.dll |

| 73 | c:\windows\system32\lsass.exe |

| 74 | c:\windows\system32\mfc42.dll |

| 75 | c:\windows\system32\midimap.dll |

| 76 | c:\windows\system32\mnmdd.dll |

| 77 | c:\windows\system32\mpr.dll |

| 78 | c:\windows\system32\mprapi.dll |

| 79 | c:\windows\system32\msacm32.dll |

| 80 | c:\windows\system32\msasnI.dll |

| 81 | c:\windows\system32\msctf.dll |

| 82 | c:\windows\system32\msgina.dll |

| 83 | c:\windows\system32\msi.dll |

| 84 | c:\windows\system32\msidle.dll |

| 85 | c:\windows\system32\msimg32.dll |

| 86 | c:\windows\system32\msisip.dll |

| 87 | c:\windows\system32\mspatcha.dll |

| 88 | c:\windows\system32\msprivs.dll |

| 89 | c:\windows\system32\mstask.dll |

| 90 | c:\windows\system32\mstlsapi.dll |

| 91 | c:\windows\system32\msutb.dll |

| 92 | c:\windows\system32\msvl_0.dll |

| 93 | c:\windows\system32\msvcp60.dll |

| 94 | c:\windows\system32\msvcrt.dll |

| 95 | c:\windows\system32\mswsock.dll |

| 96 | c:\windows\system32\msxml3.dll |

| 97 | c:\windows\system32\mtxclu.dll |

| 98 | c:\windows\system32\ncobjapi.dll |

| 99 | c:\windows\system32\nddeapi.dll |

| 100 | c:\windows\system32\netapi32.dll |

| 101 | c:\windows\system32\netcfgx.dll |

| 102 | c:\windows\system32\netlogon.dll |

| 103 | c:\windows\system32\netman.dll |

| 104 | c:\windows\system32\netmsg.dll |

| 105 | c:\windows\system32\netrap.dll |

| 106 | c:\windows\system32\netshell.dll |

| 107 | c:\windows\system32\netui0.dll |

| 108 | c:\windows\system32\netuil.dll |

| 109 | c:\windows\system32\ntdll.dll |

| 110 | c:\windows\system32\ntdsapi.dll |

| 111 | c:\windows\system32\ntlanman.dll |

| 112 | c:\windows\system32\ntmarta.dll |

| 113 | c:\windows\system32\ntoskrnl.exe |

| 114 | c:\windows\system32\ntshrui.dll |

| 115 | c:\windows\system32\odbc32.dll |

| 116 | c:\windows\system32\odbcint.dll |

| 117 | c:\windows\system32\ole32.dll |

| 118 | c:\windows\system32\oleacc.dll |

| 119 | c:\windows\system32\oleaut32.dll |

| 120 | c:\windows\system32\pautoenr.dll |

| 121 | c:\windows\system32\pjlmon.dll |

| 122 | c:\windows\system32\powrprof.dll |

| 123 | c:\windows\system32\profmap.dll |

| 124 | c:\windows\system32\psapi.dll |

| 125 | c:\windows\system32\psbase.dll |

| 126 | c:\windows\system32\pstorsvc.dll |

| 127 | c:\windows\system32\rasadlilp.dll |

| 128 | c:\windows\system32\rasapi32.dll |

| 129 | c:\windows\system32\raschap.dll |

| 130 | c:\windows\system32\rasdlg.dll |

| 131 | c:\windows\system32\rasman.dll |

| 132 | c:\windows\system32\rastls.dll |

| 133 | c:\windows\system32\regapi.dll |

| 134 | c:\windows\system32\regsvc.dll |

| 135 | c:\windows\system32\resutils.dll |

| 136 | c:\windows\system32\riched20.dll |

| 137 | c:\windows\system32\rpcrt4.dll |

| 138 | c:\windows\system32\rpcss.dll |

| 139 | c:\windows\system32\rsaenh.dll |

| 140 | c:\windows\system32\rtutils.dll |

| 141 | c:\windows\system32\rundll32.exe |

| 142 | c:\windows\system32\samlib.dll |

| 143 | c:\windows\system32\samsrv.dll |

| 144 | c:\windows\system32\scecli.dll |

| 145 | c:\windows\system32\scesrv.dll |

| 146 | c:\windows\system32\schannel.dll |

| 147 | c:\windows\system32\schedsvc.dll |

| 148 | c:\windows\system32\seclogon.dll |

| 149 | c:\windows\system32\secur32.dll |

| 150 | c:\windows\system32\sens.dll |

| 151 | c:\windows\system32\services.exe |

| 152 | c:\windows\system32\setupapi.dll |

| 153 | c:\windows\system32\sfc.exe |

| 154 | c:\windows\system32\sfc_os.dll |

| 155 | c:\windows\system32\sfcfiles.dll |

| 156 | c:\windows\system32\shdoclc.dll |

| 157 | c:\windows\system32\shdocvw.dll |

| 158 | c:\windows\system32\shell32.dll |

| 159 | c:\windows\system32\shfolder.dll |

| 160 | c:\windows\system32\shimeng.dll |

| 161 | c:\windows\system32\shlwapi.dll |

| 162 | c:\windows\system32\shsvcs.dll |

| 163 | c:\windows\system32\smss.exe |

| 164 | c:\windows\system32\spoolss.dll |

| 165 | c:\windows\system32\spoolsv.exe |

| 166 | c:\windows\system32\srsvc.dll |

| 167 | c:\windows\system32\srvsvc.dll |

| 168 | c:\windows\system32\ssdpapi.dll |

| 169 | c:\windows\system32\ssdpsrv.dll |

| 170 | c:\windows\system32\stobject.dll |

| 171 | c:\windows\system32\svchost.exe |

| 172 | c:\windows\system32\sxs.dll |

| 173 | c:\windows\system32\tapi32.dll |

| 174 | c:\windows\system32\tcpmon.dll |

| 175 | c:\windows\system32\termsrv.dll |

| 176 | c:\windows\system32\themeui.dll |

| 177 | c:\windows\system32\trkwks.dll |

| 178 | c:\windows\system32\twext.dll |

| 179 | c:\windows\system32\umpnpmgr.dll |

| 180 | c:\windows\system32\upnp.dll |

| 181 | c:\windows\system32\urlmon.dll |

| 182 | c:\windows\system32\usbmon.dll |

| 183 | c:\windows\system32\user32.dll |

| 184 | c:\windows\system32\userenv.dll |

| 185 | c:\windows\system32\userinit.exe |

| 186 | c:\windows\system32\uxtheme.dll |

| 187 | c:\windows\system32\version.dll |

| 188 | c:\windows\system32\vga.dll |

| 189 | c:\windows\system32\vga256.dll |

| 190 | c:\windows\system32\vga64k.dll |

| 191 | c:\windows\system32\vssapi.dll |

| 192 | c:\windows\system32\w32time.dll |

| 193 | c:\windows\system32\watchdog.sys |

| 194 | c:\windows\system32\wbem\esscli.dll |

| 195 | c:\windows\system32\wbem\fastprox.dll |

| 194 | c:\windows\system32\wbem\ncprov.dll |

| 197 | c:\windows\system32\wbem\repdrvfs.dll |

| 198 | c:\windows\system32\wbem\wbemcomn.dll |

| 199 | c:\windows\system32\wbem\wbemcons.dll |

| 200 | c:\windows\system32wbem\wbemcore.dll |

| 201 | c:\windows\system32\wbem\wbemess.dll |

| 202 | c:\windows\system32\wbem\wbemprox.dll |

| 203 | c:\windows\system32\wbem\wbemsvc.dll |

| 204 | c:\windows\system32\wbem\wmiprvsd.dll |

| 205 | c:\windows\system32\wbem\wmisvc.dll |

| 206 | c:\windows\system32\wbem\wmiutils.dll |

| 207 | c:\windows\system32\wdigest.dll |

| 208 | c:\windows\system32\webcheck.dll |

| 209 | c:\windows\system32\webclnt.dll |

| 210 | c:\windows\system32\win32k.sys |

| 211 | c:\windows\system32\wm32spl.dll |

| 212 | c:\windows\system32\winhttp.dll |

| 213 | c:\windows\system32\wminet.dll |

| 214 | c:\windows\system32\winlogon.exe |

| 215 | c:\windows\system32\winmm.dll |

| 216 | c:\windows\system32\winrnr.dll |

| 217 | c:\windows\system32\winscard.dll |

| 218 | c:\windows\system32\winspool.exe |

| 219 | c:\windows\system32\winsrv.dll |

| 220 | c:\windows\system32\winsta.dll |

| 221 | c:\windows\system32\wintrust.dll |

| 222 | c:\windows\system32\wkssvc.dll |

| 223 | c:\windows\system32\wldap32. dll |

| 224 | c:\windows\system32\wlnotify.dll |

| 225 | c:\windows\system32\wmi.dll |

| 226 | c:\windows\system32\ws2_32.dll |

| 227 | c:\windows\system32\ws2help.dll |

| 228 | c:\windows\system32\wscsvc.dll |

| 229 | c:\windows\system32\wshext.dll |

| 230 | c:\windows\system32\wshnetbs.dll |

| 231 | c:\windows\system32\wshtcpip.dll |

| 232 | c:\windows\system32\wsock32.dll |

| 233 | c:\windows\system32\wtsapi32.dll |

| 234 | c:\windows\system32\wuauclt.exe |

| 235 | c:\windows\system32\wuaueng.dll |

| 236 | c:\windows\system32\wuauserv.dll |

| 237 | c:\windows\system32\wups.dll |

| 238 | c:\windows\system32\wzcsapi.dll |

| 239 | c:\windows\system32\wzcsvc.dll |

| 240 | c:\windows\system32\xpob2res.dll |

| 241 | c:\windows\system32\xpsp2res.dll |

| 242 | \ntldr |

| 243 | \ntdetect.com |

| Перечень разделов реестра | |

| 1 | HKLM\System\CurrentControlSet\Control |

| 2 | HKLM\System\CurrentControlSet\Services |

| 3 | HKLM\SOFTWARE\Microsoft\windows NT\CurrentVersion\Winlogon\Userinit |

| 4 | HKLM\SOFTWARE\Microsoft\windows NT\CurrentVersion\Winlogon\Shell |

| 5 | HKLM\SOFTWARE\Microsoft\windows\CurrentVersion\Run |

| 6 | HKLM\SOFTWARE\Microsoft\windows\CurrentVersion\Explorer\SharedTaskScheduler |

| 7 | HKLM\SOFTWARE\Microsoft\windows\CurrentVersion\ShellServiceObjectDelayLoad |

| 8 | HKLM\Software\Microsoft\windows\CurrentVersion\Explorer\ShellExecuteHooks |

| 9 | HKLM\Software\Microsoft\windows\CurrentVersion\Shell Extensions |

Перечень файлов КриптоПРО CSP

| 1 | C:\Program Files\Crypto Pro\CSP\accord.dll |

| 2 | C:\Program Files (x86)\Crypto Pro\CSP\accord.dll |

| 3 | C:\Program Files\Crypto Pro\CSP\apmdz.dll |

| 4 | C:\Program Files (x86)\Crypto Pro\CSP\apmdz.dll |

| 5 | C:\Program Files\Crypto Pro\CSP\bio.dll |

| 6 | C:\Program Files (x86)\Crypto Pro\CSP\bio.dll |

| 7 | C:\Windows\system32\certenroll.dll |

| 8 | C:\Windows\SysWOW64\certenroll.dll |

| 9 | C:\Program Files\Crypto Pro\CSP\certmgr.exe |

| 10 | C:\Program Files (x86)\Crypto Pro\CSP\certmgr.exe |

| 11 | C:\Program Files\Common Files\Crypto Pro\AppCompat\cpadvai.dll |

| 12 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpadvai.dll |

| 13 | C:\Program Files\Common Files\Crypto Pro\AppCompat\cpcertocm.dll |

| 14 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpcertocm.dll |

| 15 | C:\Windows\system32\cpcng.dll |

| 16 | C:\Windows\SysWOW64\cpcng.dll |

| 17 | C:\Program Files\Crypto Pro\CSP\cpconfig.cpl |

| 18 | C:\Program Files\Common Files\Crypto Pro\AppCompat\cpcrypt.dll |

| 19 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpcrypt.dll |

| 20 | C:\Program Files\Crypto Pro\CSP\cpcsp.dll |

| 21 | C:\Program Files (x86)\Crypto Pro\CSP\cpcsp.dll |

| 22 | C:\Program Files\Crypto Pro\CSP\cpcspi.dll |

| 23 | C:\Program Files (x86)\Crypto Pro\CSP\cpcspi.dll |

| 24 | C:\Program Files\Crypto Pro\CSP\cpcspr.dll |

| 25 | C:\Program Files (x86)\Crypto Pro\CSP\cpcspr.dll |

| 26 | C:\Program Files\Common Files\Crypto Pro\AppCompat\cpenroll.dll |

| 27 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpenroll.dll |

| 28 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpExSec.dll |

| 29 | C:\Program Files\Common Files\Crypto Pro\Shared\cpext.dll |

| 30 | C:\Program Files (x86)\Common Files\Crypto Pro\Shared\cpext.dll |

| 31 | C:\Program Files\Common Files\Crypto Pro\AppCompat\cpintco.dll |

| 32 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpintco.dll |

| 33 | C:\Program Files\Common Files\Crypto Pro\AppCompat\cpkrb.dll |

| 34 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpkrb.dll |

| 35 | C:\Program Files\Common Files\Crypto Pro\AppCompat\cpmail.dll |

| 36 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpmail.dll |

| 37 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpMSO.dll |

| 38 | C:\Program Files\Common Files\Crypto Pro\AppCompat\cpoutlm.dll |

| 39 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpoutlm.dll |

| 40 | C:\Program Files\Common Files\Crypto Pro\AppCompat\cprastls.dll |

| 41 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cprastls.dll |

| 42 | C:\Program Files\Crypto Pro\CSP\cprdr.dll |

| 43 | C:\Program Files (x86)\Crypto Pro\CSP\cprdr.dll |

| 44 | C:\Program Files\Crypto Pro\CSP\cprndm.dll |

| 45 | C:\Program Files (x86)\Crypto Pro\CSP\cprndm.dll |

| 46 | C:\Program Files\Common Files\Crypto Pro\AppCompat\CProCtrl.sys |

| 47 | C:\Program Files\Common Files\Crypto Pro\AppCompat\cpschan.dll |

| 48 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpschan.dll |

| 49 | C:\Program Files\Common Files\Crypto Pro\AppCompat\cpsecur.dll |

| 50 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpsecur.dll |

| 51 | C:\Windows\SysWOW64\cpssl.dll |

| 52 | C:\Windows\system32\cpssl.dll |

| 53 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpsslsdk.dll |

| 54 | C:\Windows\system32\cpsspap.dll |

| 55 | C:\Windows\SysWOW64\cpsspap.dll |

| 56 | C:\Program Files\Crypto Pro\CSP\cpsuprt.dll |

| 57 | C:\Program Files (x86)\Crypto Pro\CSP\cpsuprt.dll |

| 58 | C:\Program Files\Crypto Pro\CSP\cpui.dll |

| 59 | C:\Program Files (x86)\Crypto Pro\CSP\cpui.dll |

| 60 | C:\Program Files (x86)\Crypto Pro\CSP\cpverify.exe |

| 61 | C:\Program Files\Common Files\Crypto Pro\AppCompat\cpwinet.dll |

| 62 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpwinet.dll |

| 63 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\cpxml5.dll |

| 64 | C:\Windows\system32\crypt32.dll |

| 65 | C:\Windows\SysWOW64\crypt32.dll |

| 66 | C:\Windows\system32\cryptsp.dll |

| 67 | C:\Windows\SysWOW64\cryptsp.dll |

| 68 | C:\Program Files\Crypto Pro\CSP\csptest.exe |

| 69 | C:\Program Files (x86)\Crypto Pro\CSP\csptest.exe |

| 70 | C:\Program Files\Crypto Pro\CSP\dallas.dll |

| 71 | C:\Program Files (x86)\Crypto Pro\CSP\dallas.dll |

| 72 | C:\Program Files\Common Files\Crypto Pro\AppCompat\detoured.dll |

| 73 | C:\Program Files (x86)\Common Files\Crypto Pro\AppCompat\detoured.dll |

| 74 | C:\Program Files\Crypto Pro\CSP\ds199x.dll |

| 75 | C:\Program Files (x86)\Crypto Pro\CSP\ds199x.dll |

| 76 | C:\Program Files\Crypto Pro\CSP\dsrf.dll |

| 77 | C:\Program Files (x86)\Crypto Pro\CSP\dsrf.dll |

| 78 | C:\Program Files\Crypto Pro\CSP\emv.dll |

| 79 | C:\Program Files (x86)\Crypto Pro\CSP\emv.dll |

| 80 | C:\Program Files\Crypto Pro\CSP\esmarttoken.dll |

| 81 | C:\Program Files (x86)\Crypto Pro\CSP\esmarttoken.dll |

| 82 | C:\Program Files\Crypto Pro\CSP\esmarttokengost.dll |

| 83 | C:\Program Files (x86)\Crypto Pro\CSP\esmarttokengost.dll |

| 84 | C:\Program Files\Crypto Pro\CSP\etok.dll |

| 85 | C:\Program Files (x86)\Crypto Pro\CSP\etok.dll |

| 86 | C:\Program Files\Crypto Pro\CSP\fat12.dll |

| 87 | C:\Program Files (x86)\Crypto Pro\CSP\fat12.dll |

| 88 | C:\Program Files (x86)\Crypto Pro\CSP\genkpim.exe |

| 89 | C:\Windows\system32\inetcomm.dll |

| 90 | C:\Windows\SysWOW64\inetcomm.dll |

| 91 | C:\Program Files\Crypto Pro\CSP\inpaspot.dll |

| 92 | C:\Program Files (x86)\Crypto Pro\CSP\inpaspot.dll |

| 93 | C:\Program Files\Crypto Pro\CSP\isbc.dll |

| 94 | C:\Program Files (x86)\Crypto Pro\CSP\isbc.dll |

| 95 | C:\Program Files\Crypto Pro\CSP\jcard.dll |

| 96 | C:\Program Files (x86)\Crypto Pro\CSP\jcard.dll |

| 97 | C:\Windows\system32\kerberos.dll |

| 98 | C:\Windows\SysWOW64\kerberos.dll |

| 99 | C:\Program Files\Crypto Pro\CSP\kst.dll |

| 100 | C:\Program Files (x86)\Crypto Pro\CSP\kst.dll |

| 101 | C:\Program Files\Crypto Pro\CSP\mskey.dll |

| 102 | C:\Program Files (x86)\Crypto Pro\CSP\mskey.dll |

| 103 | C:\Program Files\Crypto Pro\CSP\novacard.dll |

| 104 | C:\Program Files (x86)\Crypto Pro\CSP\novacard.dll |

| 105 | C:\Program Files\Crypto Pro\CSP\pcsc.dll |

| 106 | C:\Program Files (x86)\Crypto Pro\CSP\pcsc.dll |

| 107 | C:\Windows\system32\rastls.dll |

| 108 | C:\Windows\SysWOW64\rastls.dll |

| 109 | C:\Program Files\Crypto Pro\CSP\reg.dll |

| 110 | C:\Program Files (x86)\Crypto Pro\CSP\reg.dll |

| 111 | C:\Program Files\Crypto Pro\CSP\ric.dll |

| 112 | C:\Program Files (x86)\Crypto Pro\CSP\ric.dll |

| 113 | C:\Program Files\Crypto Pro\CSP\rosan.dll |

| 114 | C:\Program Files (x86)\Crypto Pro\CSP\rosan.dll |

| 115 | C:\Program Files\Crypto Pro\CSP\rtSupCP.dll |

| 116 | C:\Program Files (x86)\Crypto Pro\CSP\rtSupCP.dll |

| 117 | C:\Program Files\Crypto Pro\CSP\sable.dll |

| 118 | C:\Program Files (x86)\Crypto Pro\CSP\sable.dll |

| 119 | C:\Program Files\Crypto Pro\CSP\safenet.dll |

| 120 | C:\Program Files (x86)\Crypto Pro\CSP\safenet.dll |

| 121 | C:\Windows\system32\schannel.dll |

| 122 | C:\Windows\SysWOW64\schannel.dll |

| 123 | C:\Program Files\Crypto Pro\CSP\snet.dll |

| 124 | C:\Program Files (x86)\Crypto Pro\CSP\snet.dll |

| 125 | C:\Windows\system32\sspicli.dll |

| 126 | C:\Windows\SysWOW64\sspicli.dll |

| 127 | C:\Windows\system32\wininet.dll |

| 128 | C:\Windows\SysWOW64\wininet.dll |

| 129 | C:\Program Files (x86)\Crypto Pro\CSP\wipefile.exe |

Перечень файлов Dr.Web

C:\Program Files\drweb\spideragent_adm.exe

| 1 | C:\Program Files\Common Files\AV\Dr.Web Anti-virus\upgrade.exe |

| 2 | C:\Program Files\Common Files\Doctor Web\Scanning Engine\ccsdk.dll |

| 3 | C:\Program Files\Common Files\Doctor Web\Scanning Engine\drweb32.dll |

| 4 | C:\Program Files\Common Files\Doctor Web\Scanning Engine\dwantispam.exe |

| 5 | C:\Program Files\Common Files\Doctor Web\Scanning Engine\dwarkapi.dll |

| 6 | C:\Program Files\Common Files\Doctor Web\Scanning Engine\dwarkdaemon.exe |

| 7 | C:\Program Files\Common Files\Doctor Web\Scanning Engine\dwengine.exe |

| 8 | C:\Program Files\Common Files\Doctor Web\Scanning Engine\dwinctl.dll |

| 9 | C:\Program Files\Common Files\Doctor Web\Scanning Engine\dwqrlib.dll |

| 10 | C:\Program Files\Common Files\Doctor Web\Scanning Engine\dwqrui.exe |

| 11 | C:\Program Files\Common Files\Doctor Web\Scanning Engine\dwwatcher.exe |

| 12 | C:\Program Files\Common Files\Doctor Web\Updater\drwupsrv.exe |

| 13 | C:\Program Files\drwsxtn.dll |

| 14 | C:\Program Files\drwsxtn64.dll |

| 15 | C:\Program Files\drweb\dwnetfilter.exe |

| 16 | C:\Program Files\drweb\dwscancl.exe |

| 17 | C:\Program Files\drweb\dwscanner.exe |

| 18 | C:\Program Files\drweb\dwservice.exe |

| 19 | C:\Program Files\drweb\dwsewsc.exe |

| 20 | C:\Program Files\drweb\dwsysinfo.dll |

| 21 | C:\Program Files\drweb\dwsysinfo.exe |

| 22 | C:\ProgramFiles\drweb\spideragent.exe |

1. Введение

2. Системные требования и поддерживаемые технологии

3. Функциональные возможности продукта

4. Соответствие требованиям регуляторов

5. Работа с продуктом

6. Выводы

Введение

Одна из важных составляющих работ по обеспечению безопасности информационных систем —защита рабочих станций и серверов от несанкционированного доступа. И первым рубежом защиты любой компьютерной системы является обеспечение доверенной загрузки вычислительной среды. Для этого существует специальный класс средств — модули доверенной загрузки.

Модули доверенной загрузки операционной системы применяются уже более 20 лет, и сегодня этот класс средств защиты не теряет свою актуальность. Продукты этого типа являются «первым эшелоном защиты» вычислительных систем, и именно на них возлагаются задачи контроля доступа пользователей, контроля целостности программной среды и аппаратных ресурсов компьютерной системы.

Необходимость применения средств доверенной загрузки также отражена и в нормативных документах ФСТЭК России — согласно Приказам № 17 и 21, в государственных информационных системах 1 и 2 классов и в информационных системах персональных данных, при необходимости обеспечения 2 и выше уровня защищенности персональных данных, данная мера является базовой.

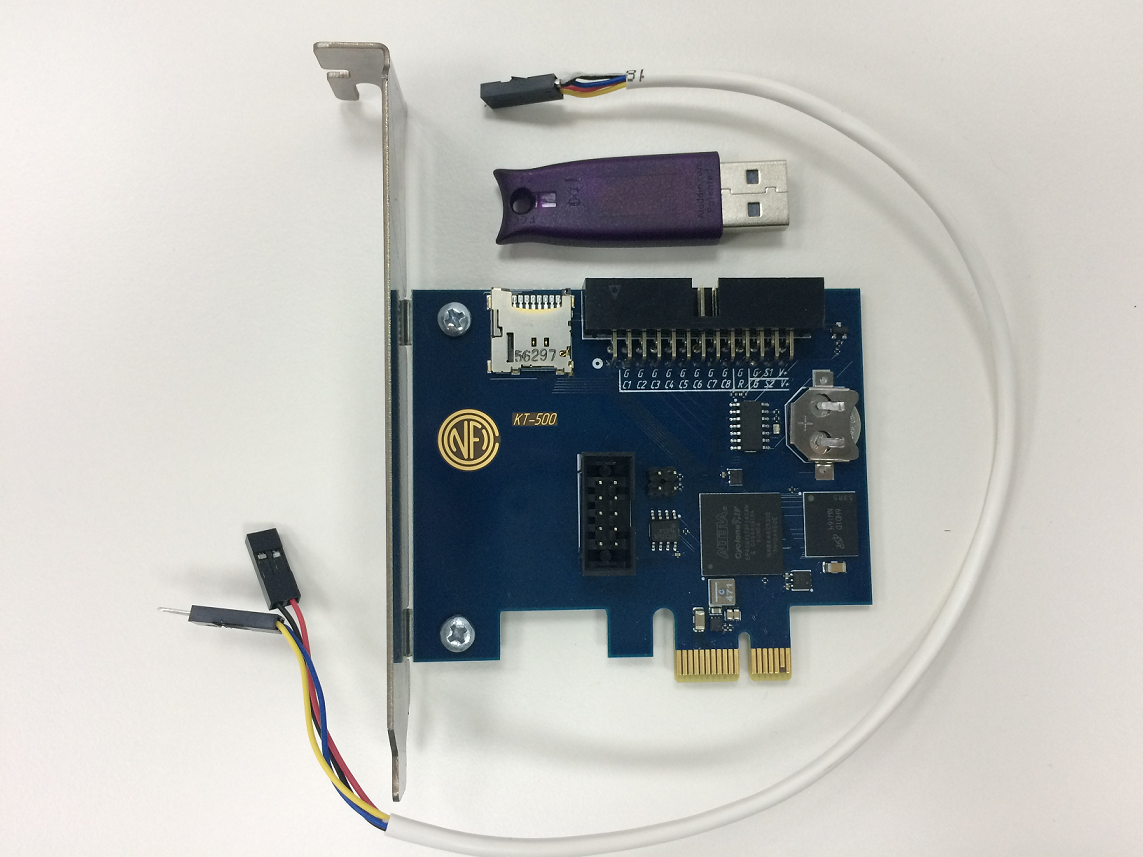

В данном обзоре мы расскажем о новом продукте в линейке средств защиты информации компании ООО «Конфидент» — средстве доверенной загрузки (СДЗ) Dallas Lock (версия сборки: 91).

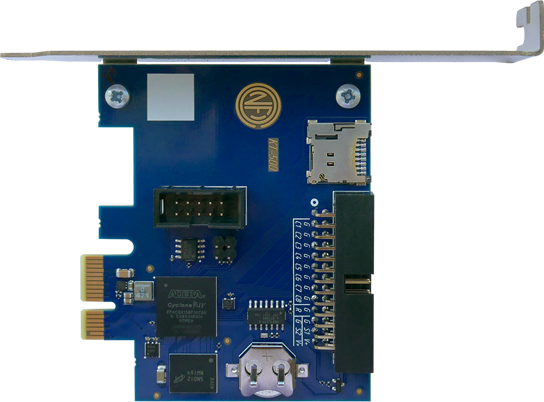

Рисунок 1. Средство доверенной загрузки Dallas Lock

Системные требования и поддерживаемые технологии

Средство доверенной загрузки Dallas Lock предназначено для защиты от несанкционированного доступа компьютеров архитектуры Intel х86 и может быть реализовано на различных платах, предназначенных для работы с разными шинными интерфейсами вычислительной техники:

- PCI Express,

- Mini PCI Express,

- M.2.

Рисунок 2. Плата СДЗ Dallas Lock формата PCI Express

Рисунок 3. Плата СДЗ Dallas Lock формата Mini PCI Express (Half Size)

Рисунок 4. Плата СДЗ Dallas Lock формата M.2

Плату PCI Express можно применить как с полнопрофильной планкой, так и низкопрофильной, что дает возможность использования в разных корпусах. Допускается подключать плату PCI Express к разъему PCI через переходник.

СДЗ в форм-факторе M.2 имеет размер 22мм x 30мм, что позволяет обеспечивать доверенную загрузку современных ноутбуков и моноблоков. В разъем M.2 допускается вставлять различные по размеру устройства. Например, устройства Mini PCI Express можно подключать к разъему M.2 через переходник, но в подавляющем большинстве случаев именно совокупный размер (вместе с переходником) является ограничением для применения такого решения в современных ноутбуках и моноблоках. В плате M.2 это ограничение отсутствует.

Особенных требований СДЗ Dallas Lock не предъявляет — минимальная и оптимальная конфигурация компьютера в большей степени определяется требованиями операционной системы. Минимальные аппаратные требования к вычислительной технике для установки СДЗ Dallas Lock следующие:

- Процессор Pentium с частотой от 300 МГц.

- Не менее 128 МБ оперативной памяти.

- Свободный разъем PCI Express / Mini PCI Express на материнской плате для подключения СДЗ.

- Разъем Reset для подключения сторожевого таймера СДЗ.

- Наличие свободных портов USB для использования аппаратных идентификаторов.

- Клавиатура и компьютерная мышь.

- Видеоадаптер и монитор, поддерживающие режим Super VGA, с разрешением не менее чем 800×600 точек.

Компьютеры могут иметь в своем составе системные платы как с BIOS, так и UEFI.

В СДЗ Dallas Lock реализована поддержка наиболее распространенных файловых систем, включая: FAT12, FAT16, FAT32, NTFS, Ext2, Ext3, Ext4, VMFS. При этом для СДЗ Dallas Lock не важно, какая операционная система установлена на компьютере. Значение имеет только файловая система.

Кроме того, СДЗ Dallas Lock поддерживает широкий перечень аппаратных идентификаторов:

- USB-ключи Aladdin eToken Pro/Java1;

- USB-ключи Рутокен;

- электронные ключи Touch Memory (iButton);

- USB-ключи JaCarta (JaCarta ГОСТ, JaCarta PKI);

- аппаратные идентификаторы ESMART (смарт-карты: ESMART Token ГОСТ, ESMART Token SC 64K; USB-токены: ESMART Token ГОСТ, ESMART Token USB 64K).

Также стоит отметить, что при использовании СДЗ Dallas Lock аппаратная идентификация не является обязательной — можно использовать для входа логин, вводимый с клавиатуры.

Функциональные возможности СДЗ Dallas Lock

К основным функциональным возможностям СДЗ Dallas Lock относятся:

- идентификация и аутентификация пользователя до выполнения действий по загрузке операционной системы или администратора до выполнения действий по управлению СДЗ;

- двухфакторная аутентификация пользователей при совместном использовании СДЗ с аппаратными идентификаторами;

- контроль целостности загружаемой операционной системы, блокирование загрузки операционной системы при нарушении целостности загружаемой программной среды (операционной системы);

- блокирование загрузки операционной системы при выявлении попыток загрузки нештатной операционной системы;

- блокировка пользователя при выявлении попыток обхода СДЗ;

- автоматическая регистрация событий, относящихся к безопасности компьютера и СДЗ, в соответствующих журналах аудита. Предоставляет возможность защиты от несанкционированного уничтожения или модификации записей журнала аудита;

- реагирование на обнаружение событий, указывающих на возможное нарушение безопасности;

- недоступность ресурсов СДЗ из штатной операционной системы после завершения работы СДЗ;

- контроль состава компонентов аппаратного обеспечения ПК на основе их идентификационной информации. Блокирует загрузку операционной системы при обнаружении несанкционированного изменения состава аппаратных компонентов СВТ;

- выполнение перезагрузки ПК при выявлении попыток обхода СДЗ;

- автоматическое прохождение идентификации и аутентификации в штатной операционной системе после успешного прохождения авторизации и выполнения загрузки с использованием СДЗ.

Средство доверенной загрузки Dallas Lock позволяет осуществлять контроль целостности следующих типов объектов:

- Файловая система.

- Реестр ОС Windows.

- Области диска.

- BIOS/CMOS.

- Аппаратная конфигурация.

Соответствие требованиям регуляторов

Средство доверенной загрузки Dallas Lock сертифицировано ФСТЭК России на соответствие требованиям к средствам доверенной загрузки по 2 классу защиты в соответствии с профилем защиты ИТ.СДЗ.ПР2.ПЗ и по 2 уровню контроля отсутствия недекларированных возможностей (НДВ) (Сертификат ФСТЭК России № 3666 от 25 ноября 2016 года).

Таким образом, программно-аппаратный комплекс может использоваться для защиты государственных информационных систем и АСУ ТП до класса К1, защиты персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (государственная тайна с грифом «Совершенно секретно»).

Работа с продуктом

Инсталляция платы СДЗ Dallas Lock в системный блок осуществляется просто и быстро — плата вставляется в свободный слот PCI Express (Mini PCI Express, M.2), «сторожевой таймер» подключается к разъему Reset. Установка дополнительных программных модулей (агентов) в среду штатной ОС для СДЗ Dallas Lock не требуется. Возможно также использование датчика вскрытия корпуса системного блока. Для этого на плате формата PCIe (КТ-500) имеются входы S1 и S2.

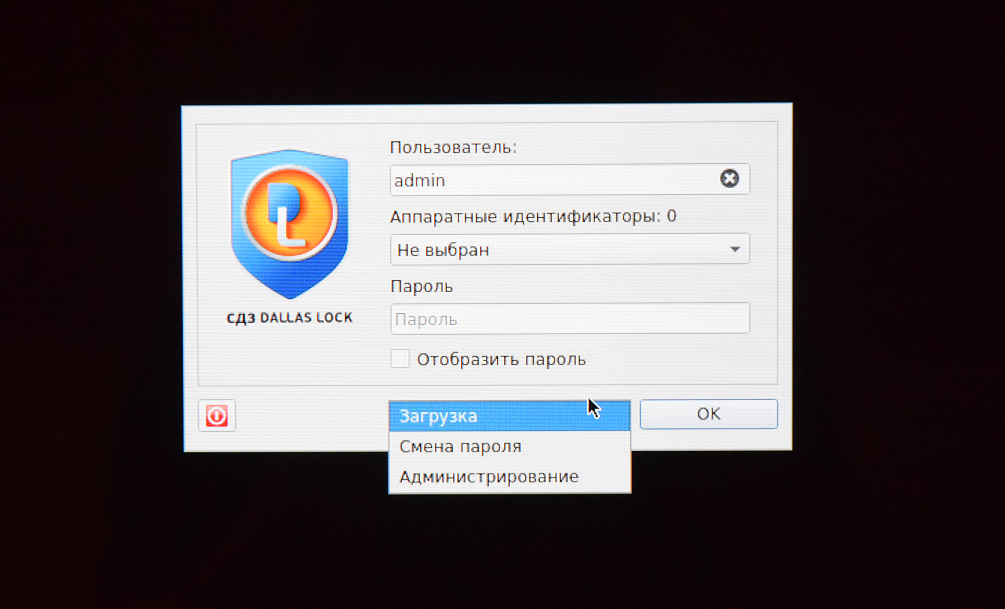

При загрузке компьютера с установленной платой появляется экран приглашения войти в систему. Пользователю необходимо ввести логин и пароль и при необходимости предъявить аппаратный идентификатор, если администратор установил данную опцию.

Рисунок 5. Аутентификация пользователя в СДЗ Dallas Lock

В меню в нижней части экрана пользователю можно выбрать следующие действия с системой:

- «Загрузка» — переход к загрузке штатной операционной системы.

- «Смена пароля» — переход к смене пароля текущей учетной записи пользователя.

- «Администрирование» — запуск консоли администратора СДЗ Dallas Lock, которая доступна только пользователям с ролью «Администратор» и «Аудитор».

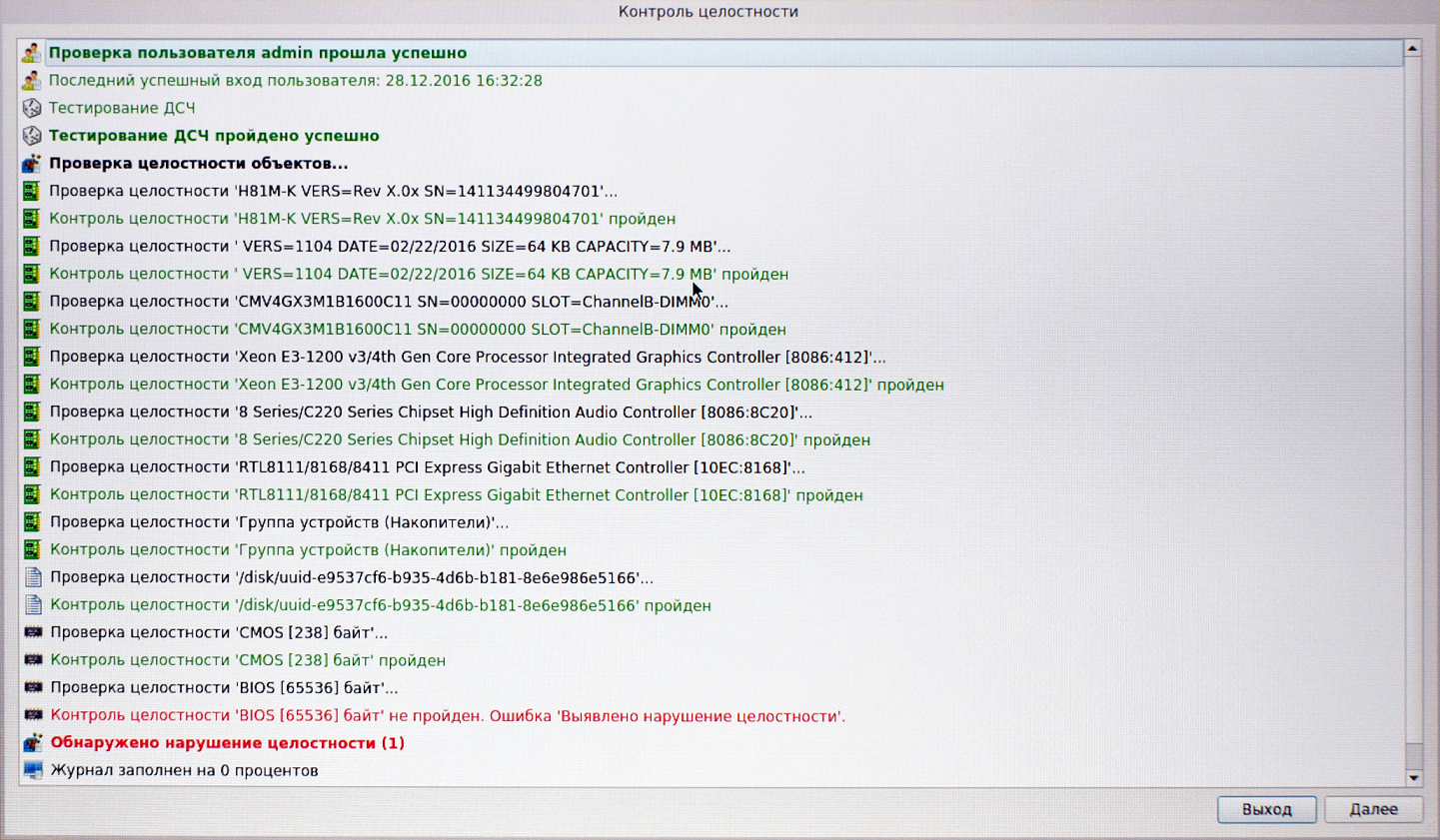

После успешной авторизации пользователя происходит переход к процедуре контроля целостности объектов. При успешном ее прохождении выводится соответствующее сообщение. При входе пользователей с полномочиями аудитора или администратора в окне контроля целостности помимо результата отображается ход выполнения процедуры контроля целостности объектов.

Рисунок 6. Сообщение о неуспешном прохождении контроля целостности в СДЗ Dallas Lock

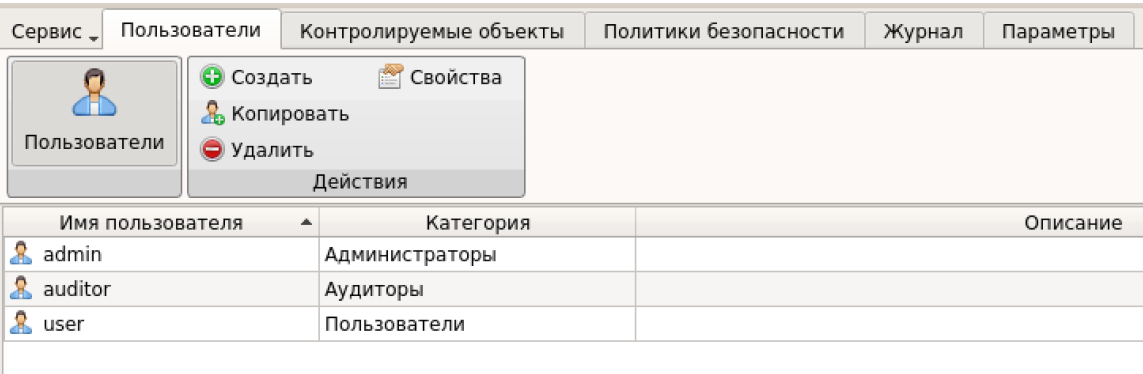

В главном окне консоли администратора расположены вкладки, обеспечивающие доступ к различным настройкам СДЗ Dallas Lock:

- «Пользователи» — управление учетными записями пользователей.

- «Контролируемые объекты» — контроль целостности компонентов СВТ.

- «Политики безопасности» — настройка авторизации в СДЗ Dallas Lock.

- «Журнал» — регистрация и аудит.

- «Параметры» — управление параметрами платы.

- «Сервис» — дополнительные функции СДЗ Dallas Lock.

Отметим, что разработчик при проектировании интерфейса всех своих продуктов использует унифицированный дизайн. Это позволяет пользователям других продуктов линейки Dallas Lock легко осваивать новые продукты, не тратя время на дополнительное обучение.

Рисунок 7. Меню «Пользователи» в консоли администратора СДЗ Dallas Lock

Во вкладке «Пользователи» учетные записи пользователей, которые зарегистрированы в СДЗ Dallas Lock, отображаются в виде таблицы. Если учетная запись пользователя отключена или заблокирована, то в списке это обозначается соответствующей иконкой. Администратор имеет возможность формировать и управлять списком учетных записей пользователей СДЗ Dallas Lock, а также производить необходимые настройки политик безопасности, а именно политик авторизации и политик паролей. При этом все операции по управлению учетными записями пользователей фиксируются в журнале.

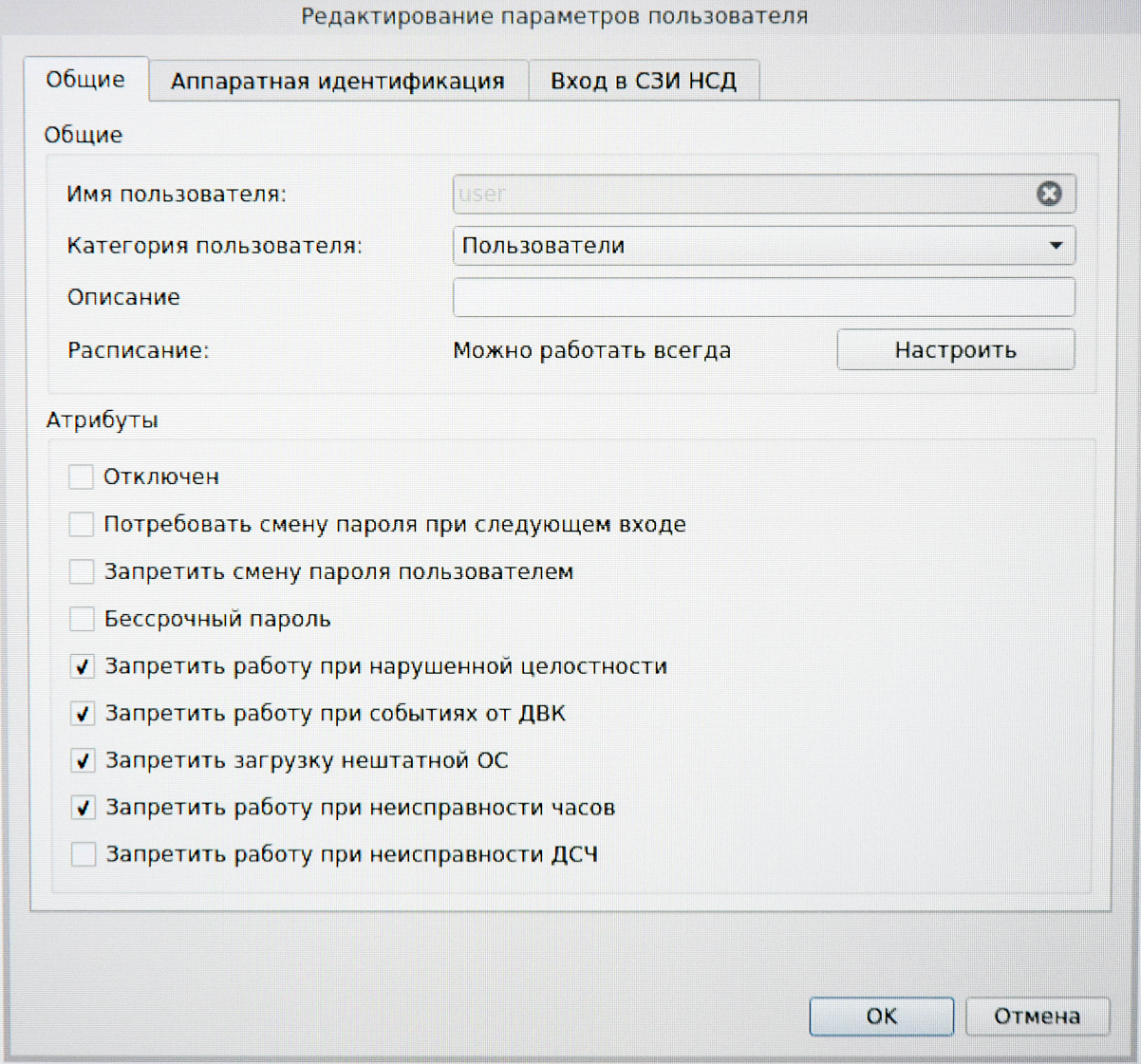

Рисунок 8. Редактирование параметров пользователя в СДЗ Dallas Lock

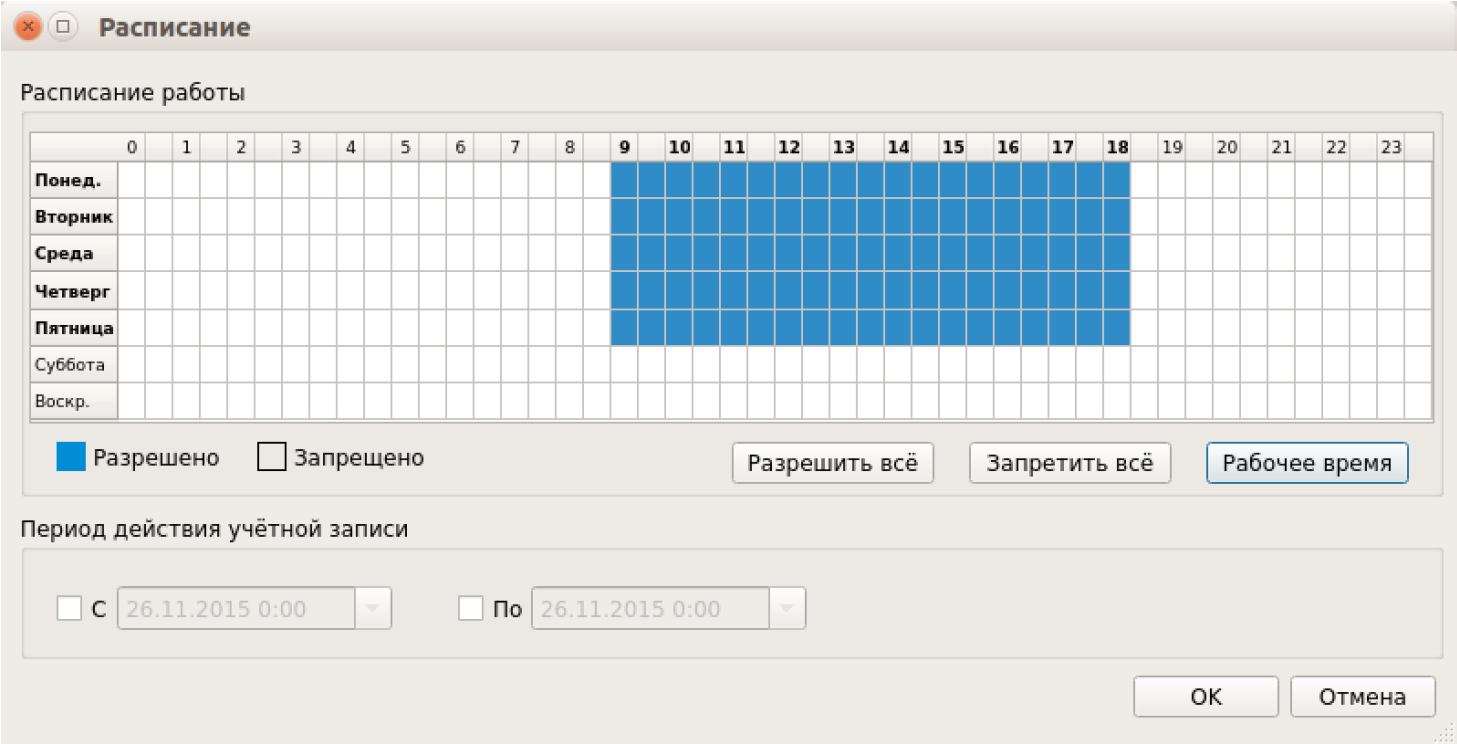

В параметрах каждого пользователя можно изменить роль, текстовое описание учетной записи, установить разрешенное время для входа в систему и различные атрибуты.

Рисунок 9. Установка разрешенного времени входа в систему в СДЗ Dallas Lock

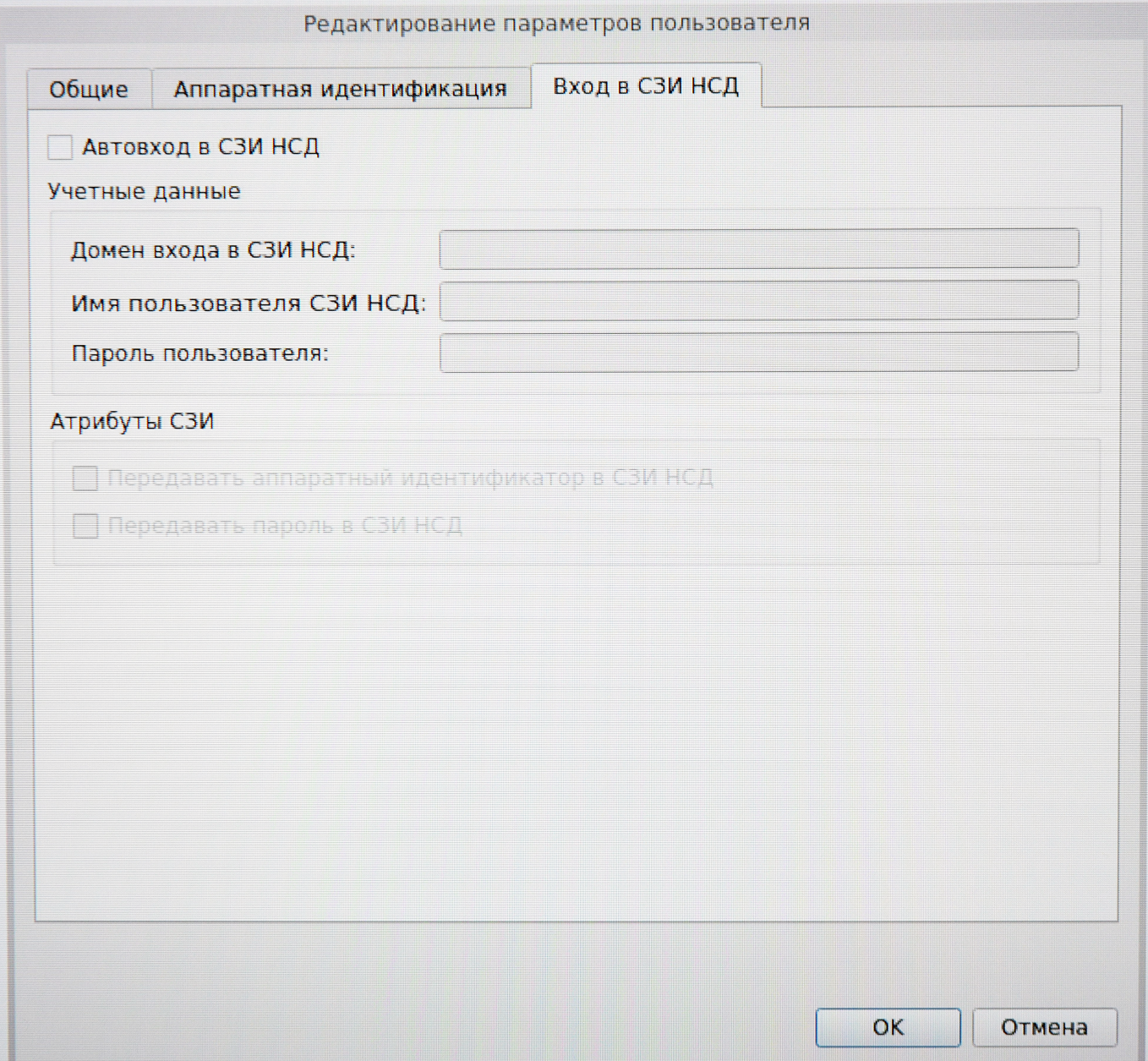

В разделе «Аппаратная идентификация» пользователю можно назначить аппаратный идентификатор, а в меню «Вход в СЗИ НСД» дополнительно можно настроить автовход в СЗИ от НСД Dallas Lock, установив соответствующий атрибут.

Рисунок 10. Вкладка «Вход в СЗИ НСД» в СДЗ Dallas Lock

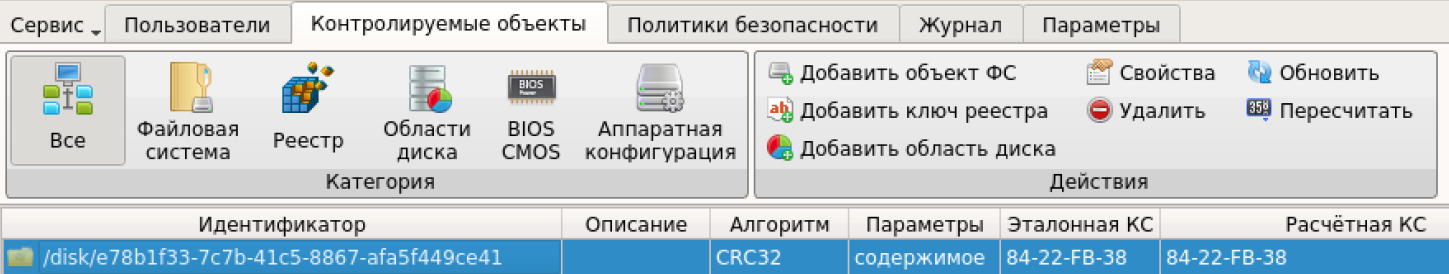

Как мы уже ранее указывали, СДЗ Dallas Lock позволяет осуществлять контроль целостности следующих типов объектов:

- Файловая система.

- Реестр ОС Windows.

- Области диска.

- BIOS/CMOS.

- Аппаратная конфигурация.

Для контроля целостности объектов файловой системы, реестра и областей диска используется метод сравнения расчетной контрольной суммы (КС), полученной в момент проверки целостности, с эталонной контрольной суммой, рассчитанной в момент назначения целостности. Для подсчета контрольных сумм используются алгоритмы CRC32, хэш MD5, хэш ГОСТ Р 34.11-94. Контроль целостности остальных объектов осуществляется методом полной сверки.

Просмотр контролируемых объектов конкретной категории осуществляется через соответствующие кнопки в панели «Категория», а добавление и редактирование в панели «Действия».

Рисунок 11. Просмотр контролируемых объектов в СДЗ Dallas Lock

Для контроля целостности объектов файловой системы необходимо задать путь к файлу или каталогу (директории) контролируемого объекта, выбрать алгоритм расчета и установить дополнительные необходимые атрибуты. Для объектов реестра Windows выбирается путь к файлу реестра и путь к контролируемому объекту в указанном выше файле реестра, а также алгоритм расчета контрольных сумм и дополнительные атрибуты контроля. Для контроля целостности областей жесткого диска задаются начальный сектор и количество секторов, подлежащих контролю.

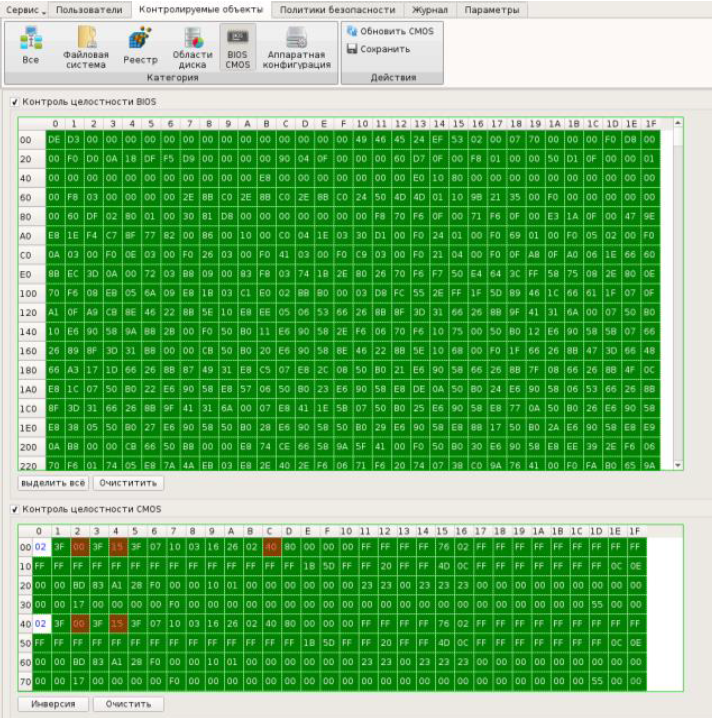

Для категории BIOS/CMOS форма просмотра разделена на два блока — BIOS и CMOS, представляющие две таблицы значений, где цветом можно выделять ячейки, для которых нужно назначить контроль, установив соответствующие чекбоксы.

Рисунок 12. Параметры контроля BIOS/CMOS в СДЗ Dallas Lock

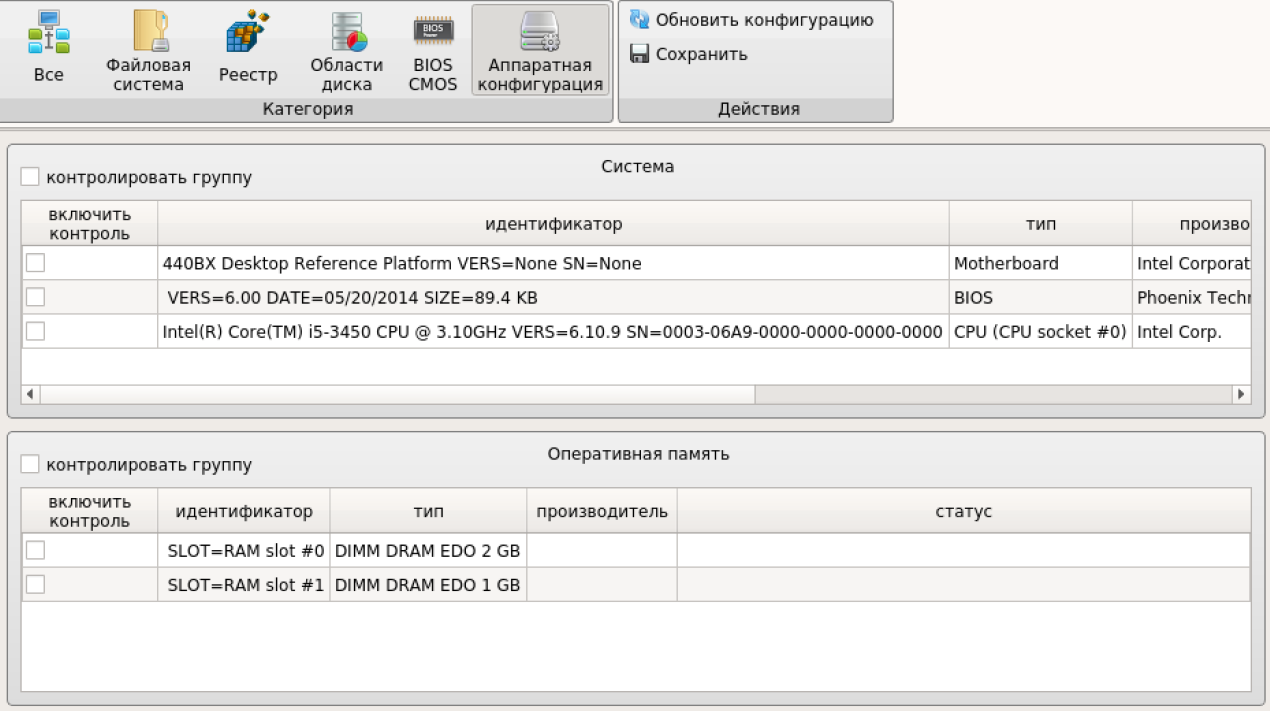

В списке объектов аппаратной конфигурации автоматически отображаются все аппаратные устройства, установленные на компьютере. Для настройки контроля аппаратной конфигурации в основной области доступны чекбоксы, соответствующие группам, — «Контролировать группу» и «Включить/исключить из контроля целостности» (напротив конкретного идентификатора в группе).

Особенность реализации контроля целостности аппаратной конфигурации заключается в алгоритме исключения устройства из-под контроля. В этом случае фактическое наличие или отсутствие такого устройства не будет нарушать целостность конфигурации. Такая реализация позволяет пользователю комфортно работать с различного рода USB-устройствами.

Рисунок 13. Параметры аппаратной конфигурации в СДЗ Dallas Lock

Для категории «Аппаратная конфигурация» выводятся следующие списки групп:

- Система — отображается информация о материнской плате, BIOS и ЦП.

- Оперативная память — отображаются установленные модули оперативной памяти.

- PCI-устройства — отображаются подключенные PCI-устройства.

- Накопители — отображаются установленные накопители.

- USB-устройства — отображаются различные устройства, подключенные через USB-порт.

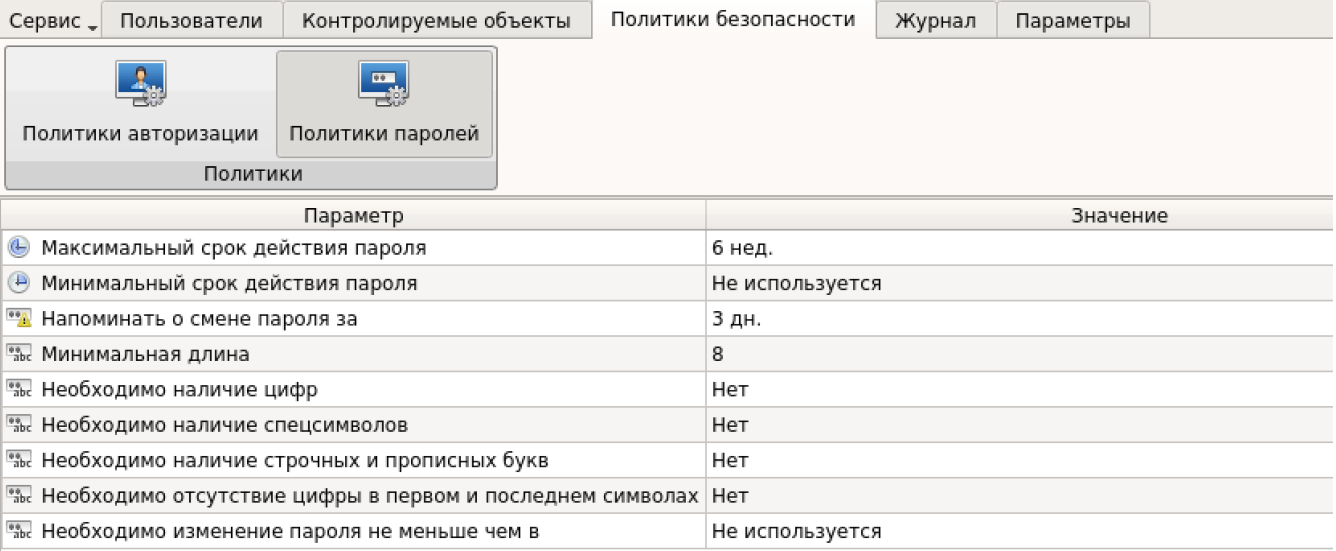

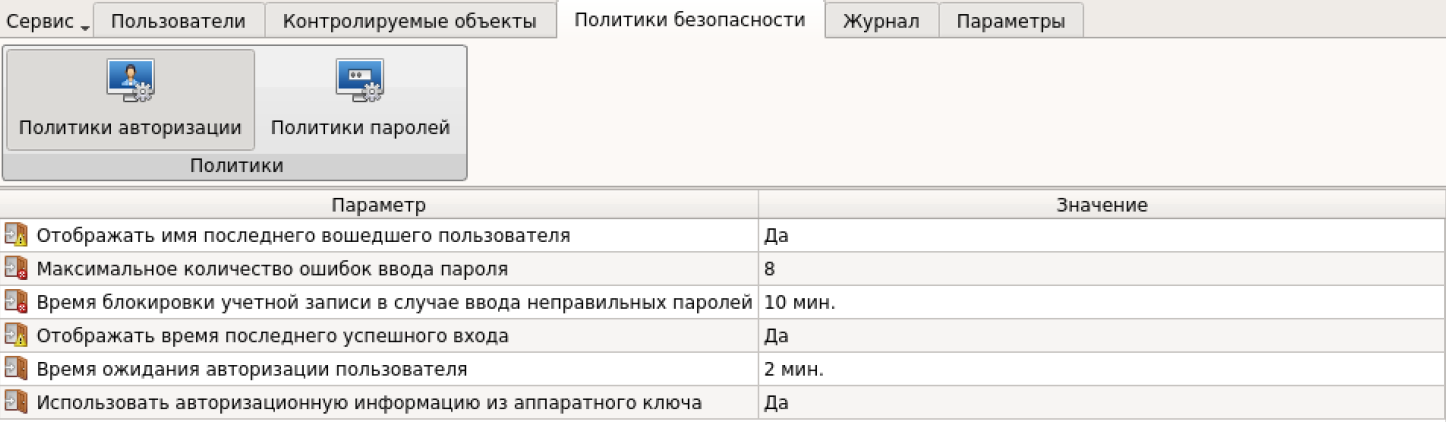

Во вкладке «Политики безопасности» в виде таблицы отображаются параметры и значения политик безопасности. Выделяются следующие категории политик — «Политики авторизации» и «Политики паролей».

Рисунок 14. Политики паролей в СДЗ Dallas Lock

Просмотр параметров и значений конкретной категории политик осуществляется через соответствующие кнопки в панели «Политики».

Рисунок 15. Политики авторизации в СДЗ Dallas Lock

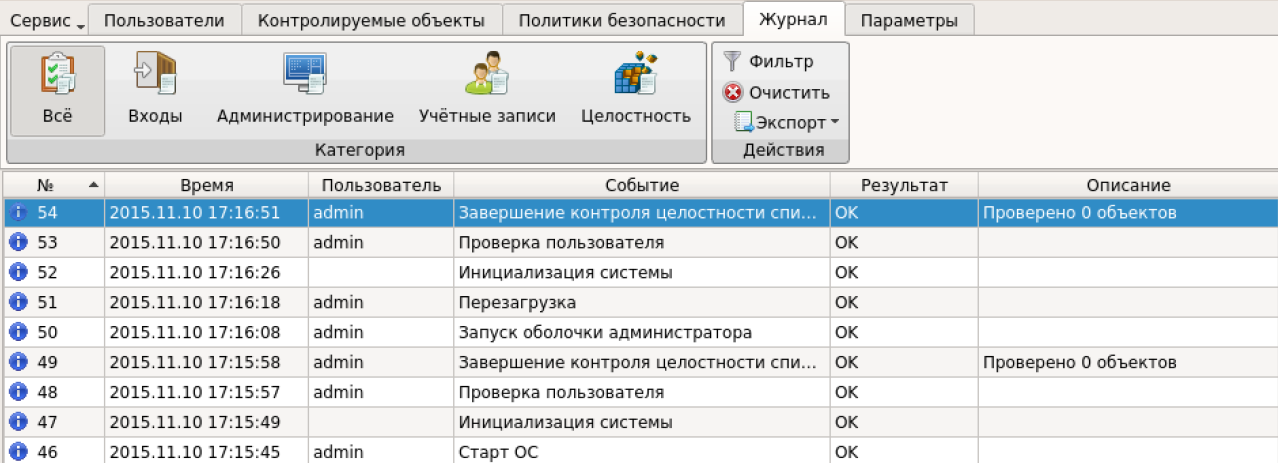

Все события, связанные с администрированием СДЗ Dallas Lock, а также события входов пользователей, события проверки целостности и редактирования учетных записей пользователей фиксируются в журнале безопасности. Отображаются все события во вкладке «Журнал» в виде таблицы. Предусмотрена фильтрация записей журнала и их сортировка по порядковому номеру, времени события, пользователям, в течение работы которых произошло событие, наименованию события, результату и описанию (по возрастанию/убыванию). Кроме того, возможен экспорт записей журналов в файл.

Рисунок 16. Вкладка «Журнал» в СДЗ Dallas Lock

Во вкладке «Параметры» отображается версия СДЗ Dallas Lock и информация о плате, а также настраиваются параметры «Часы», «Загрузочное устройство» (с которого будет загружаться штатная операционная система) и «Датчики вскрытия корпуса». Также в панели «Версия» доступно обновление прошивки.

Меню «Сервис» позволяет получить доступ к дополнительным функциям СДЗ Dallas Lock: сохранить параметры конфигурации комплекса (в формате .xml) на различные носители, сохранить отчет о конфигурации СДЗ Dallas Lock в формате .rtf или .html, восстановить конфигурации СДЗ Dallas Lock по умолчанию и выполнить обновление прошивки.

Выводы

В данном обзоре мы познакомились новым продуктом компании ООО «Конфидент» — средством доверенной загрузки Dallas Lock, которое осуществляет блокирование попыток несанкционированной загрузки нештатной операционной системы, предоставляет доступ пользователям к информационным ресурсам в случае успешной проверки подлинности загружаемой операционной системы, а также осуществляет проверку целостности программно-аппаратной среды и регистрацию событий безопасности.

Появление средства доверенной загрузки является логичным развитием линейки продуктов Dallas Lock класса Endpoint Security. Таким образом, теперь можно обеспечить комплексную защиту от несанкционированного доступа рабочей станции или сервера продуктами одного вендора.

Наличие сертификата ФСТЭК России на соответствие требованиям к средствам доверенной загрузки уровня платы расширения второго класса возможностей позволяет использовать продукт для защиты государственных информационных систем и АСУ ТП до класса К1, защиты персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (государственная тайна с грифом «Совершенно секретно»).

Еще одним немаловажным преимуществом является полная поддержка Unified Extensible Firmware Interface (UEFI). Кроме того, в модельном ряду СДЗ Dallas Lock есть плата в форм-факторе M.2, что позволяет обеспечивать доверенную загрузку современных ноутбуков и моноблоков, в которых данный разъем присутствует.

Из недостатков в настоящее время можно выделить только отсутствие централизованного управления модулями (при этом вендор обещает в следующем релизе поддержку централизованного управления модулями), а также отсутствие в модельном ряду решения для обеспечения доверенной загрузки компьютерных систем, в которых нет разъемов для подключения плат расширения (например, некоторые blade-сервера).

Преимущества:

- Полная поддержка Unified Extensible Firmware Interface (UEFI).

- Широкий модельный ряд устройств, включая плату, поддерживающую разъем М.2.

- Наличие сертификата соответствия новым требованиям ФСТЭК России к средствам доверенной загрузки.

- Поддержка широкого спектра аппаратных идентификаторов.

- Поддержка наиболее распространенных файловых систем.

- Возможность сохранения (восстановления) параметров конфигурации СДЗ на различные носители информации.

- Наличие датчика вскрытия корпуса.

- Современный графический интерфейс, исполненный в едином стиле с другими продуктами в линейке Dallas Lock.

Недостатки:

- Отсутствие централизованного управления средствами доверенной загрузки. При этом вендор обещает в следующем релизе поддержку централизованного управления модулями.

- Отсутствие в модельном ряду решения для защиты компьютерных систем, в которых нет разъемов для подключения плат расширения.

Купить в Softservis24 СДЗ Dallas Lock —

СДЗ «Dallas Lock»

[DLTBC.C.x.y.12М]

СДЗ «Dallas Lock» включает:

Комплект поставки

Плата СДЗ «Dallas Lock» PCI-E Full Size с полноразмерной крепежной планкой или плата СДЗ «Dallas Lock» Mini PCI-E Half Size без планки или плата СДЗ «Dallas Lock» M.2 без планки; провод сторожевого таймера; компакт-диск с ПО и документацией в электронном виде; формуляр; копия сертификата ФСТЭК России; краткое руководство.

DLTBC – СДЗ уровня платы расширения с сертификатом соответствия ФСТЭК России (для поставок СДЗ с сертификатом соответствия Минобороны России необходимо в артикулах вместо DLTBC использовать DLTBCMO); «x» – форм-фактор: PCIE – PCI-Express Full Size, MPCIE – mini PCI-Express Half Size, M2 – M.2; «y» – диапазон количества приобретаемых СДЗ; «z» – срок оказания гарантийного сопровождения: 12M — 12 месяцев, 36M — 36 месяцев. Расширенный пакет технического сопровождения «24х7» окончания артикулов 12M, 36M заменяются на 12M247, 36M247 соответственно.

В стоимость входит НДС 20%.

ВОЗМОЖНОСТИ

Средство доверенной загрузки (СДЗ) Dallas Lock – решение уровня платы расширения, предназначенное для защиты информации, содержащей сведения, составляющие государственную тайну до уровня «совершенно секретно» включительно, и иной информации с ограниченным доступом. СДЗ Dallas Lock выполняет свои функции (включая администрирование параметров изделия и просмотр журнала) до начала загрузки штатной операционной системы (ШОС).

СДЗ Dallas Lock – программно-аппаратное средство, блокирующее попытки несанкционированной загрузки нештатной операционной системы. Также предоставляет доступ к информационным ресурсам в случае успешной проверки подлинности загружаемой операционной системы. Осуществляет проверку целостности программно-аппаратной среды и регистрацию событий безопасности.

3 ФОРМ-ФАКТОРА

ДЛЯ УДОБНОЙ ИНТЕГРАЦИИ В РАЗЛИЧНЫЕ МОДЕЛИ АРМ

PCI Express

Mini PCI Express

M2

КЛЮЧЕВЫЕ ВОЗМОЖНОСТИ СДЗ DALLAS LOCK

Независимость от штатной ОС.

Полное администрирование СДЗ проводится без использования ресурсов загружаемой штатной ОC (согласно новым требования ФСТЭК России об изолировании СДЗ), включая разграничение доступа к управлению СДЗ и централизованное управление файлами конфигурации и отчетами. Поддерживается авторизация с использованием доменных учетных записей.

Современное технологичное решение.

Полноценная поддержка UEFI и безопасного режима загрузки UEFI («Secureboot»). Возможность подключения платы в разъем M.2. Собственные часы с независимым источником питания и возможность подключения датчика вскрытия корпуса (для варианта исполнения – PCIe «KT-500»). «Сторожевой таймер», необходимый в случае невозможности подключить провод аппаратного «сторожевого таймера» к разъему «Reset» или «Power» ЭВМ. Хранение ключевой, служебной и другой необходимой информации в энергонезависимой памяти платы СДЗ. Возможность сохранения (восстановления) параметров конфигурации СДЗ на различные носители информации.

Поддерживается широкий спектр аппаратных идентификаторов.

Обеспечена совместимость со следующими аппаратными идентификаторами: USB-ключи и смарт-карты Aladdin eToken Pro/Java, Рутокен, JaCarta (JaCarta ГОСТ, JaCarta PKI), электронные ключи Touch Memory (iButton), ESMART. Поддержка считывателя КТ-ТМ, предназначенного для работы с ключами Touch Memory.

СООТВЕТСТВУЕТ ТРЕБОВАНИЯМ ФСТЭК РОССИИ И МИНОБОРОНЫ РОССИИ:

Сертификат ФСТЭК России № 3666 от 25 ноября 2016 г.

Сертификат Минобороны России № 5695 от 31 марта 2022 г.

Сертификат по форме СТ-1 от 21 сентября 2020 г.

по 2 классу защиты СДЗ уровня платы расширения

«Профиль защиты средства доверенной загрузки уровня платы

расширения второго класса защиты» ИТ.СДЗ.ПР2.ПЗ

(ФСТЭК России, 2013)

по 2 уровню доверия (УД 2)

«Требования по безопасности информации, устанавливающие уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий

(ФСТЭК России, 2020)

по 2 уровню контроля отсутствия НДВ

«Защита от несанкционированного доступа к информации.

Часть 1. Программное обеспечение средств защиты информации.

Классификация по уровню контроля отсутствия недекларированных возможностей»

(Гостехкомиссия России, 1999)

НАЗНАЧЕНИЕ СДЗ DALLAS LOCK

Идентификация и аутентификация пользователя до выполнения действий по загрузке

операционной системы

или администратора до выполнения действий по управлению СДЗ;

Контроль целостности загружаемой операционной системы,

блокирование загрузки операционной системы при нарушении целостности загружаемой программной среды

(операционной системы);

Контроль состава компонентов аппаратного обеспечения ПК,

основываясь на их идентификационной информации.

Блокирует загрузку операционной системы при обнаружении

несанкционированного изменения состава аппаратных компонентов АРМ.

ПОЛНАЯ БЕСШОВНАЯ ИНТЕГРАЦИЯ

С КОМПЛЕКСНОЙ СИСТЕМОЙ ЗАЩИТЫ ИНФОРМАЦИИ DALLAS LOCK 8.0

РЕШИТЕ ПРОБЛЕМЫ БЕЗОПАСНОСТИ БЫСТРО И ЭФФЕКТИВНО

В компании используются физические машины различного вида: ПК, ноутбуки, есть свой сервер. На некоторых СВТ установлены системные платы с UEFI BIOS. Нужно обеспечить доверенную загрузку СВТ с помощью единого решения.

Необходимо выполнить требования ФСТЭК России по обеспечению доверенной загрузки СВТ

Нужно защитить АРМ от возможности загрузки не штатной ОС, а также изменения программного или аппаратного обеспечения АРМ.

В компании осуществляется централизованное управление защищенными продукцией Dallas Lock компьютерами с помощью Сервера безопасности Dallas Lock. Необходимо включить компьютеры, защищенные СДЗ, в единый Домен безопасности

Необходимо обеспечить контроль за физическим изменением конфигурации СДЗ и АРМ.

Необходимо производить учет несанкционированных действий пользователя для принятия оперативных мер

Нужно обеспечить полную независимость СДЗ от компонентов системы.

В организации принято решение об обязательной двухфакторной аутентификации пользователя при входе в ОС.

СОВМЕСТИМОСТЬ С ОБОРУДОВАНИЕМ

СДЗ Dallas Lock совместим с большинством сертифицированных моделей техники.

КОМПЛЕКСНАЯ ЗАЩИТА СДЗ DALLAS LOCK

ПРОСТОЕ ВНЕДРЕНИЕ В СЛОЖНЫХ ИНФРАСТРУКТУРАХ

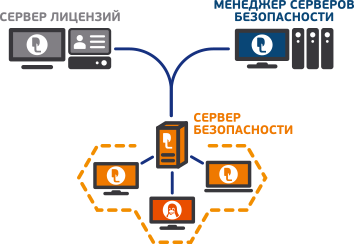

СЕРВЕР БЕЗОПАСНОСТИ (СБ) + МЕНЕДЖЕР СБ + СЕРВЕР ЛИЦЕНЗИЙ

Сервер безопасности позволяет объединять защищаемые компьютеры в Домен безопасности для централизованного и оперативного управления. Обеспечивает централизованное управление пользователями и группами пользователей на клиентах, политиками безопасности клиентов. Позволяет собирать журналы безопасности с клиентов, просматривать их состояние.

Менеджер СБ позволяет управлять несколькими Серверами безопасности через единую консоль.

Сервер лицензий позволяет гибко распределять квоты клиентских лицензий между Серверами безопасности и создавать отказоустойчивые терминальные системы и кластеры безопасности.

Продукты СДЗ «Dallas Lock»

СДЗ «Dallas Lock» [DLTBC.C.x.y.12М]

СДЗ «Dallas Lock» [DLTBC.C.x.y.12М247]

СДЗ «Dallas Lock» [DLTBC.C.x.y.36М]

СДЗ «Dallas Lock» [DLTBC.C.x.y.36М247]

Настройка параметров входа

После установки системы защиты, необходимо произвести ее настройку. Под настройкой системы защиты понимается установка значений параметров системы защиты, удовлетворяющих политикам безопасности предприятия.

Для этого необходимо выбрать вкладку «Параметры безопасности».

Настройки, касающиеся входа в систему, установки атрибутов пароля, аппаратных считывателей, регулируются в окне закладки «Вход» (рис. 50).

Рис. 50. Редактирование параметров входа в систему

В соответствии с требованиями политики безопасности организации необходимо настроить все параметры, расположенные в списке параметров на вход:

Выключение данной политики позволяет осуществить смену пользователя без перезагрузки компьютера. Политика может принимать значение «Включен» или «Выключен» (подробнее в разделе «Запрет смены пользователя без перезагрузки»).

Эта политика позволяет отображать имя последнего пользователя, загружавшего ОС в окне авторизации. Политика может принимать значение «Да» или «Нет» (рис. 51).

Рис. 51. Редактирование параметров безопасности

Если выбрано значение «Нет», то в окнах, где требуется ввести авторизационную информацию при входе на компьютер, поле «Имя» будет пустым, иначе, оно будет заполнено именем пользователя, последним загружавшего ОС (за исключением включения политики «Настройки автоматического входа в ОС» в модуле доверенной загрузки для редакции «С» системы защиты).

Значение, установленное для этой политики, регламентирует, сколько раз пользователь имеет право ошибаться при вводе пароля. В выпадающем списке можно выбрать число попыток от 1 до 10.

Если при входе на защищенный компьютер или на этапе загрузки ОС пользователь ввел неверный пароль, то система выдаст предупреждение «Указан неверный пароль». Если число ошибок больше допустимого, учетная запись будет заблокирована и пользователь не сможет загрузить компьютер и ОС. При этом система защиты выдаст сообщение «Запись пользователя заблокирована».

О способах разблокировки пользователей – в разделе «Разблокировка пользователей».

Если установлено значение «Не используется», то пользователь может вводить неверный пароль неограниченное число раз.

Эта политика позволяет установить, сколько времени учетная запись будет заблокирована после того, как пользователь ввел неверный пароль больше допустимого числа раз. В этот временной интервал пользователь не сможет загрузить компьютер и ОС, даже при верном вводе пароля. Значение времени можно выбрать в выпадающем списке вызванного параметра.

По истечении указанного времени учетная запись автоматически разблокируется, и пользователь снова получит возможность ввести пароль. Если пользователь вновь ошибется, даже один раз, то учетная запись опять окажется заблокированной.

Сбросить автоматическую блокировку досрочно может только Администратор или пользователь, обладающий правом редактирования учетных записей.

Если при настройке опции выбрано значение «Не используется», то разблокировать учетную запись, и тем самым позволить пользователю вновь работать на защищенном компьютере, может только администратор безопасности.

Данный параметр доступен только для Dallas Lock 8.0 редакции «С».

При включении этого запрета, на данном ПК будет возможна одновременная работа нескольких интерактивных пользователей, зашедших только под одним уровнем мандатного доступа. Причем данный уровень будет определяться по уровню первого пользователя, зашедшего на данный компьютер.

При включении этой политики входа (значение «Да») при входе пользователя будет появляться сообщение с информацией о дате последнего входа пользователя на данный компьютер и типе входа (сетевой, локальный, терминальный).

Данная политика позволяет вводить и выводить компьютер из домена безопасности (подробнее в разделе «Ввод защищенного компьютера в ДБ»).

Сервер безопасности Dallas Lock 8.0 позволяет осуществлять централизованное управление защищенными компьютерами в составе ЛВС. Сервер и управляемые им компьютеры (клиенты) образуют «Домен безопасности» (ДБ) (рис. 52).

Рис. 52. Редактирование параметров безопасности

Эта политика позволяет устанавливать максимальный срок действия пароля для всех пользователей. По истечении установленного срока система защиты автоматически предложит пользователю сменить пароль при входе в ОС. Если при настройке опции выбрано значение «Не используется», то время действия пароля не ограниченно.

|

Примечание. Эта настройка не является приоритетной. Она действует, только если для учетной записи пользователя не указано никаких иных значений срока действия пароля. |

Максимальный срок действия пароля для каждого конкретного пользователя определяется по следующей схеме:

Эта политика позволяет устанавливать минимальный срок действия пароля для всех пользователей. До истечения установленного срока система защиты не позволит пользователю сменить свой пароль. Если при настройке опции выбрать значение «Не используется», то минимальный срок действия пароля ничем не ограничен.

|

Примечание. Эта политика не является приоритетной. Она действует, только если для пользователя не указано никаких иных значений срока действия пароля. |

Минимальный срок действия пароля для каждого конкретного пользователя определяется по следующей схеме:

Эта политика позволяет напоминать пользователю о том, что через определенное количество дней необходимо будет сменить пароль. Если при настройке опции выбрать значение «Не используется», то напоминаний о необходимости смены пароля не будет.

Напоминание о предстоящей смене пароля будет появляться на экране при загрузке ОС данным пользователем, начиная с того момента, когда до смены пароля (фактически до истечения максимального времени действия пароля) осталось количество дней, равное установленному значению для этой политики.

|

Примечание. Политики, устанавливающие срок действия пароля, действуют независимо от аналогичных политик ОС Windows. В Windows действуют свои политики, которые также могут потребовать смены пароля, независимо от Dallas Lock. |

Эта политика устанавливает ограничение на минимальную длину пароля. Если при настройке политики выбрать значение «Не используется», то пароль может быть пустым (рис. 53).

Рис. 53. Редактирование параметров безопасности

При регистрации нового пользователя и при изменении старого пароля система защиты контролирует длину вводимого пароля. Если число символов в пароле меньше установленного в данной опции значения, то на экране появится предупреждение «Ввод пароля: введен слишком короткий пароль».

|

Примечание. При установке минимальной длины пароля, необходимо учитывать следующее правило: чем больше длина пароля, тем труднее его подобрать, и, следовательно, осуществить несанкционированный доступ к ресурсам компьютера. |

Следует иметь в виду, что если в процессе работы изменили минимальную длину пароля (например, увеличили), то у зарегистрированных пользователей она останется прежней до первой смены ими пароля. По умолчанию минимальная длина пароля составляет 6 символов.

Эта политика требует обязательного присутствия в пароле цифр. Если выбрано значение «Да», то при задании пароля, в пароле должны присутствовать цифры (рис. 54).

Рис. 54. Редактирование параметров безопасности

Пример.У пользователя имеется пароль «password», если выше описанная опция активирована, то при смене пароля на «passwordd» выведется сообщение «В пароле должны содержаться цифры». Правильной будет смена пароля, например, с «password» на «password12».

Если выбрано значение «Да», то при задании пароля, специальные символы в пароле присутствовать должны обязательно (рис. 55).

Рис. 55. Редактирование параметров безопасности

Пример. Если у пользователя имеется пароль «password1», и если выше описанная опция активирована, то при смене пароля на «password2» выведется сообщение «В пароле должны содержаться спецсимволы». Правильной будет смена пароля, например, с «password1» на «password#».

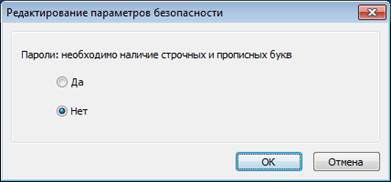

Эта политика требует одновременного присутствия в пароле строчных и прописных букв. Если выбрано значение «Да» (рис. 56), то при задании пароля, в пароле должны присутствовать строчные и прописные буквы.

Рис. 56. Редактирование параметров безопасности

Пример: Если у пользователя имеется пароль «password1», и, если выше описанная опция активирована, то при смене пароля на «pacsword1» выведется сообщение «В пароле должны содержаться и строчные, и прописные буквы». Если пользователь сменит пароль «password1» на «paСsword1», то операция успешно завершится.

Включение этой политики требует установку пароля, у которого на месте первого и последнего символа не стоят цифры.

В этой политике указывается количество символов, на которое, как минимум, должен отличаться новый пароль от старого, при его смене.

Пример.У пользователя имеется пароль «password1», если в выше описанной опции количество символов указано 2, то при смене пароля «password1» на «password2» выведется сообщение «Пароль должен сильнее отличаться от предыдущего». Если пользователь сменит пароль «password1» на «Password2», то выведется сообщение «Пароль был успешно изменен» так как отличие старого пароля от нового составляет 2 символа.

|

Примечание. Следует учесть, что в ОС Windows есть свои, независимые политики сложности пароля. И в некоторых случаях пароль может удовлетворять политикам Dallas Lock, но не удовлетворять политикам Windows. В данном случае такой пароль установить не удастся. |

С помощью установленных ключей удаленного доступа осуществляется удаленный вход на защищенные компьютеры. Подробнее – в разделе «Ключи удаленного доступа».

Для увеличения скорости работы по сети система защиты Dallas Lock 8.0 предоставляет возможность сохранения сетевого кэша с информацией об имеющихся в сети тех компьютеров, которые защищены Dallas Lock 8.0, и к которым уже было произведено обращение с данного ПК. В выпадающем списке данного параметра можно выбрать время хранения такого сетевого кэша.

Для увеличения скорости работы по сети в системе защиты имеется возможность сохранить список ПК, которые не защищены СЗИ НСД. В отличие от списка сетевого кэша — данный файл будет постоянным. Вводятся либо имена компьютеров или серверов, либо их IP‑адреса через точку с запятой.

При включении данной политики всем пользователям, которым назначен аппаратный идентификатор, работа на данном ПК при отключении идентификатора будет заблокирована.

Обход правил разграничения доступа в средствах защиты от НСД

На российском рынке информационной безопасности существует целый класс продуктов, разработанных для выполнения требований регуляторов (ФСТЭК, ФСБ, Роскомнадзор и прочие). Эти продукты называются «СЗИ от НСД», что означает — средства защиты информации от несанкционированного доступа. Основные функции таких продуктов — реализация независимо от операционной системы аутентификации пользователей, правил разграничения доступа к файлам и директориям (дискреционно — как в операционных системах, и мандатно — для гостайны, где есть разные уровни информации), контроль целостности, управление подключением устройств и всякие другие функции. Про подобные продукты на Хабре есть короткая статья, правда ей уже больше пяти лет, но в целом мало что изменилось. Все эти продукты, по большей части, нужны для комплаинса в чистом виде, но, тем не менее, с помощью этих средств реализуется большинство политик безопасности в госорганах, госкомпаниях, оборонке и т.д.

Логично предположить, что эти продукты безопасны и правильно выполняют свои функции, но я выяснил, что это совсем не так. В данной статье будем рассматривать исключительно СЗИ от НСД под операционную систему Windows, так как не смотря на тренд импортозамещения, большинство госкомпьтеров всё равно работает под ней. В Windows есть множество особенностей и тонкостей, которые могут сыграть злую шутку с разработчиками средств защиты. Не будем сейчас говорить обо всех нюансах, разберем только один, который позволяет обойти политики разграничения доступа к файлам.

Не секрет, что основная файловая система, используемая в Windows, это NTFS. В NTFS есть такая штука, как атрибуты, доступ к которым можно получить путем добавления двойного двоеточия после имени файла. Атрибутов у файлов много, но нас интересует один — $DATA, он содержит содержимое файла. Обращение к file.txt и file.txt::$DATA тождественно, но механизм работы внутри операционной системы разный. Я решил посмотреть, знают ли об этой особенности разработчики СЗИ. Практическая часть проста — создавался файл test.txt с содержанием «Hello, world!», в интерфейсе СЗИ выставлялись права доступа, запрещающие чтение файла для всех пользователей, затем проверялось чтение файла по имени и по атрибуту $DATA, под непривилегированным пользователем.

Я хотел посмотреть на максимально возможном числе СЗИ, но оказалось, что свободно получить демо-версию можно только для двух продуктов — Dallas Lock и Secret Net. В открытом доступе есть еще Aura, но она не обновлялась с 2011 года и вряд ли ей кто-то еще пользуется. Все остальные (Страж, Блокхост, Diamond) получить в демо не удалось — в открытом доступе их нет, на запросы производитель либо не отвечает, либо требует гарантийные письма, либо вместо демо-версии предлагают прослушать вебинар.

Dallas Lock

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

Secret Net

В Secret Net данный фокус не работает, похоже, их разработчики разбираются в NTFS (хотя и не очень понимают в безопасности драйверов).

Проверял на этой версии, возможно, более ранние всё-таки уязвимы:

Я буду рад если вы протестируете доступные вам СЗИ и опубликуете результат в комментариях. И будьте осторожны с «сертифицированными средствами защиты», не стоит слепо доверять сертификатам и лицензиям.

Настройка СЗИ Dallas Lock версии 8-К

Настройка СЗИ Dallas Lock версии 8-К

В предыдущей статье рассмотрена тема установки «Системы защиты от несанкционированного доступа Dallas Lock 8.0». В этом материале показано как настроить сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа Dallas Lock версии 8-К. Показано как настроить СЗИ Dallas Lock и установить на контроль целостности другие средства защиты, на примере антивирусного средства Dr.Web, средства криптографической защиты информации (СКЗИ) КриптоПро CSP, СКЗИ ViPNet Client, СКЗИ ViPNet CSP.

Настройка параметры входа

Для настройки входа в систему, установки атрибутов пароля, аппаратных считывателей необходимо выбрать вкладку «Параметры безопасности», закладку «Вход», требуемые настройки показаны на (рис. 1).

Рис 1. Параметры входа в систему

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

Настройка параметров аудита

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

- В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 7).

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

— Суперадминистратор — учетная запись пользователя, установившего СЗИ НСД (запись невозможно удалить из системы);

— «anonymous» — учетная запись для проверки входов с незащищенных СЗИ машин (запись невозможно удалить из системы, но нужно отключить);

— «secServer» — через эту учетную запись Сервер безопасности подключается к данному ПК и проводит оперативное управление (запись невозможно удалить из системы, но нужно отключить, если не используется Сервер Безопасности);

«*\*» — специальная учетная запись, разрешающая всем доменным пользователям вход на защищенный системой компьютер. Создаётся только на ПК, которые в момент установки СЗИ НСД входят в Active Directory. Запись нужно отключить.

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

| № п/п | Роль | Описание |

| 1. | Пользователь 1 | Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

| 2. | Администратор информационной безопасности | Реализация политики информационной безопасности: администрирование средств защиты информации, выполнение функций контролера-аудитора параметров настроек для всех приложений и данных АС УЦ |

| 3. | Пользователь 2 |

Выполнение работ согласно должностных обязанностей. Работа с разрешенным прикладным программным обеспечением. |

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

| №

п/п |

Защищаемый ресурс | Права доступа должностных лиц | |||

| Наименование | Путь доступа | Администратор ИБ | Пользователь 1 | Пользователь 2 | |

| 1 | Файлы операционной системы Windows | C:\WINDOWS | Полный

доступ |

Чтение | Полный

доступ |

| 2 | Установленное программное обеспечение | C:\Program Files | Полный

доступ |

Чтение и выполнение

доступ |

|

| 3 | Место хранения защищаемой информации | C:\secinf | Нет доступа | Чтение и изменение | Нет доступа |

| 4 | Место хранения копии дистрибутивов СЗИ | С:\distrib | Полный

доступ |

Полный запрет | Полный запрет |

| 5 | Место хранения резервных копий файлов и настроек СЗИ | С:\backup | Полный доступ | Полный запрет | Полный запрет |

| 6 | Программно-аппаратный комплекс (ПАК) «Соболь» версии 3.0 | C:\SOBOL | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 7 | СКЗИ «Крипто Про CSP» | C:\Program Files\Crypto Pro

C:\Program Files (x86)\Crypto Pro |

Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 8 | СКЗИ Программный комплекс (ПК) ViPNet Client 4 (КС3) | C:\Program Files\ViPNet Client | Полный

доступ |

Чтение и выполнение | Чтение и выполнение |

| 9 | СКЗИ ViPNet CSP | C:\Program Files\ViPNet CSP | Полный

доступ |